Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Governare l'accesso pubblico alle risorse OCI utilizzando perimetri di rete IAM OCI e origini di rete

Introduzione

Operiamo in un mondo in cui dobbiamo essere ipervigili sui nostri dati e sulle nostre infrastrutture. Ad esempio, anche gli amministratori cloud più attenti possono cadere vittime delle tecniche di acquisizione come gli attacchi di phishing e l'escalation dei privilegi. Inoltre, nessuno vuole configurare in modo errato la sicurezza dei propri dati che si traduce in esporli accidentalmente a Internet pubblico. I provider di cloud pubblico come Oracle Cloud Infrastructure (OCI) includono i servizi Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) che ti consentono di applicare livelli di sicurezza aggiuntivi che possono aiutarti a ridurre la superficie di attacco e migliorare il livello di sicurezza della tua infrastruttura, dei tuoi dati e delle tue applicazioni.

IAM OCI fornisce perimetri di rete, che limita il set di indirizzi IP che possono accedere a OCI Console. Inoltre, le origini di rete consentono di scrivere criteri che limitano l'accesso a risorse OCI specifiche in base all'indirizzo IP del richiedente. In questa esercitazione verranno esplorate entrambe le funzioni e verrà spiegato come abilitarle nella tenancy OCI.

Obiettivi

-

Comprendere le funzioni di sicurezza OCI riportate di seguito e utilizzarle per migliorare il livello di sicurezza della tenancy OCI.

- perimetri di rete IAM OCI

- Origini di rete IAM OCI

Prerequisiti

- Account amministratore con domini di Identity.

Usa perimetri di rete IAM OCI

Quando un utente tenta di collegarsi a un'applicazione protetta da un dominio di Identity IAM OCI (che include la stessa console OCI), l'azione di collegamento viene valutata dal criterio di accesso pertinente per l'applicazione. Questa politica consiste in una serie di regole, con condizioni e azioni risultanti. Le regole vengono valutate in ordine finché le condizioni di tale regola non vengono soddisfatte dal contesto di accesso corrente, l'azione associata a tale regola viene attivata. L'azione determina l'autorizzazione dell'accesso, la negazione dell'accesso o la richiesta all'utente di un fattore di autenticazione aggiuntivo prima che l'accesso sia consentito.

I perimetri di rete possono essere utilizzati insieme ai criteri di accesso per bloccare o consentire l'accesso a OCI Console. Per ulteriori informazioni, vedere Perimetri di rete e Gestione dei criteri di accesso.

-

Blocklist: possiamo utilizzare questo approccio per bloccare gli utenti che tentano di accedere da indirizzi IP sospetti. Una blocklist può contenere uno o più indirizzi IP.

-

Elenchi di consenso: è possibile utilizzare questo approccio per limitare l'accesso solo a un set predefinito di uno o più indirizzi IP.

Nota: la modifica dei criteri di accesso potrebbe comportare il blocco dell'account. La priorità della regola di accesso è estremamente importante e deve essere attentamente considerata. Si consiglia di avere una sessione del browser separata aperta, autenticata con credenziali amministrative, durante il test degli approcci descritti in seguito.

Come funzionano i perimetri di rete?

Per implementare una lista di inclusione basata sul perimetro di rete, sono necessarie almeno due regole.

- Consente l'accesso in base al perimetro di rete.

- Nega l'accesso se la condizione non viene soddisfatta.

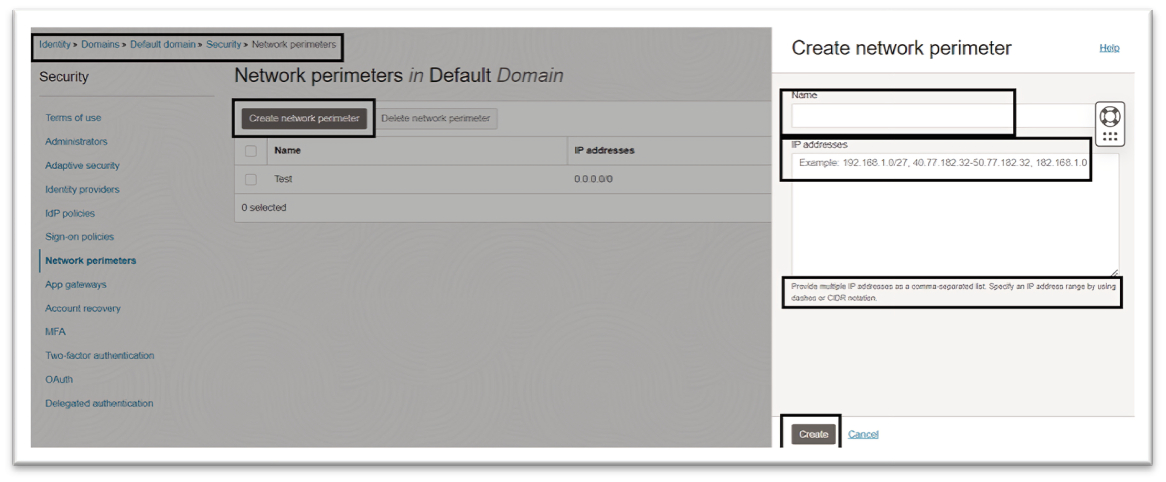

Per configurare i perimetri di rete in OCI Console, accedere alla sezione Sicurezza dei domini di Identity, selezionare Perimetri di rete e aggiungere gli indirizzi IP richiesti. Per ulteriori informazioni, vedere Creazione di un perimetro di rete.

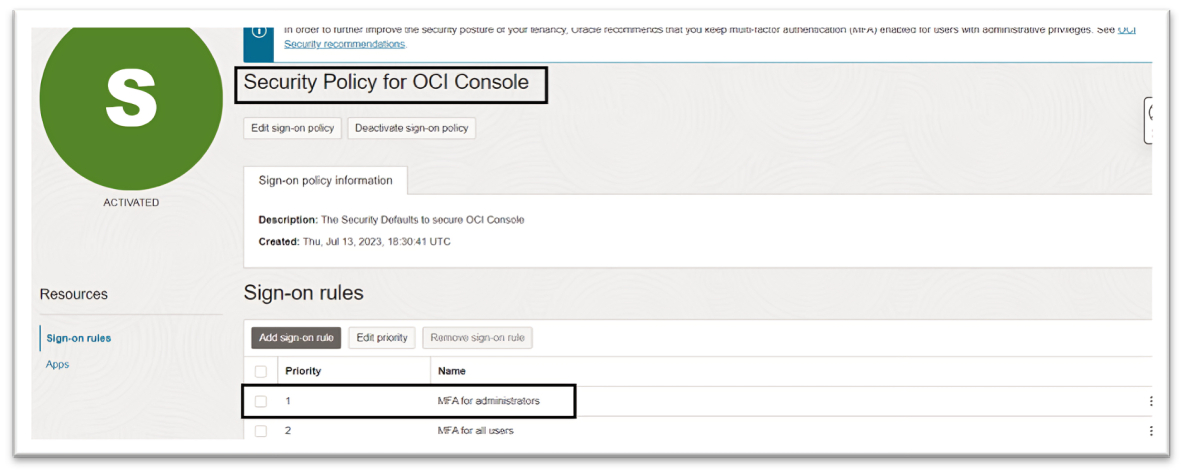

La tenancy potrebbe disporre di una regola di accesso predefinita per applicare l'autenticazione con più fattori (MFA) per l'accesso a OCI Console. Per ulteriori informazioni, vedere IAM MFA e Implementazione dell'autenticazione con più fattori nei domini di Identity IAM OCI.

Utilizzeremo questa politica per applicare le nostre regole di perimetro di rete. Facoltativamente, è possibile scegliere di creare un nuovo criterio di accesso. Per ulteriori informazioni, vedere Creazione di un criterio di accesso

Nota: per motivi di sicurezza, per garantire che un account di accesso di emergenza non venga mai bloccato fuori dalla nostra tenancy, è possibile creare un'ulteriore regola con la priorità più alta, in modo da escludere un'eccezione specifica per tale account.

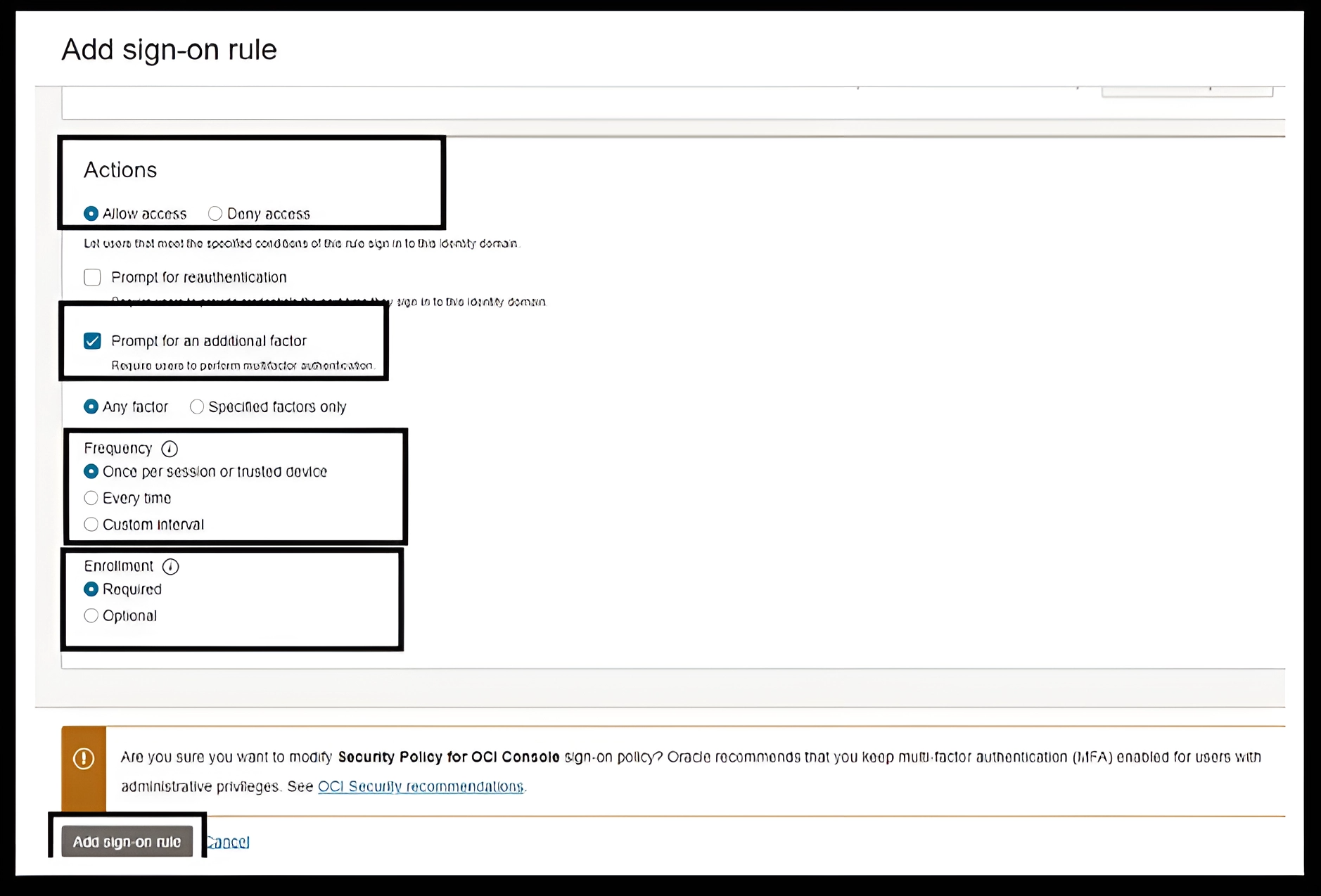

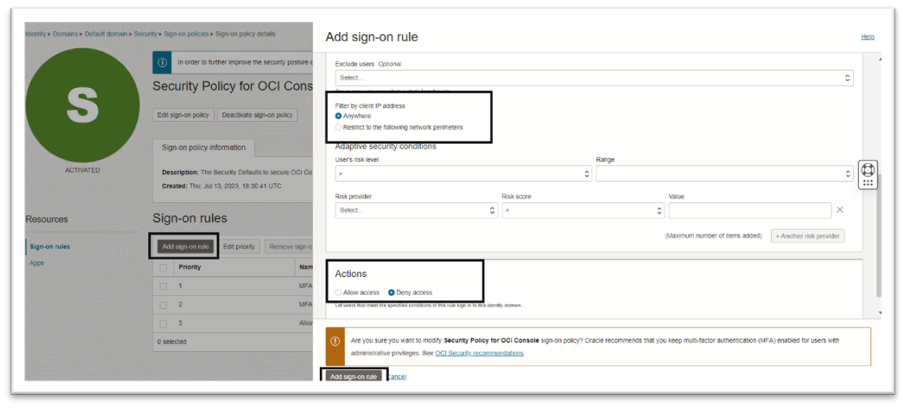

Per il nostro scenario, le seguenti tre regole garantiranno che tutti i punti discussi sopra siano coperti.

-

Regola 1: MFA per gli amministratori: se si seleziona il criterio di accesso predefinito, verrà visualizzata la regola di accesso denominata MFA per gli amministratori. Questa regola viene utilizzata per applicare l'autenticazione MFA per gli amministratori OCI. Questa regola verrà mantenuta intatta per l'accesso di emergenza alla tenancy.

-

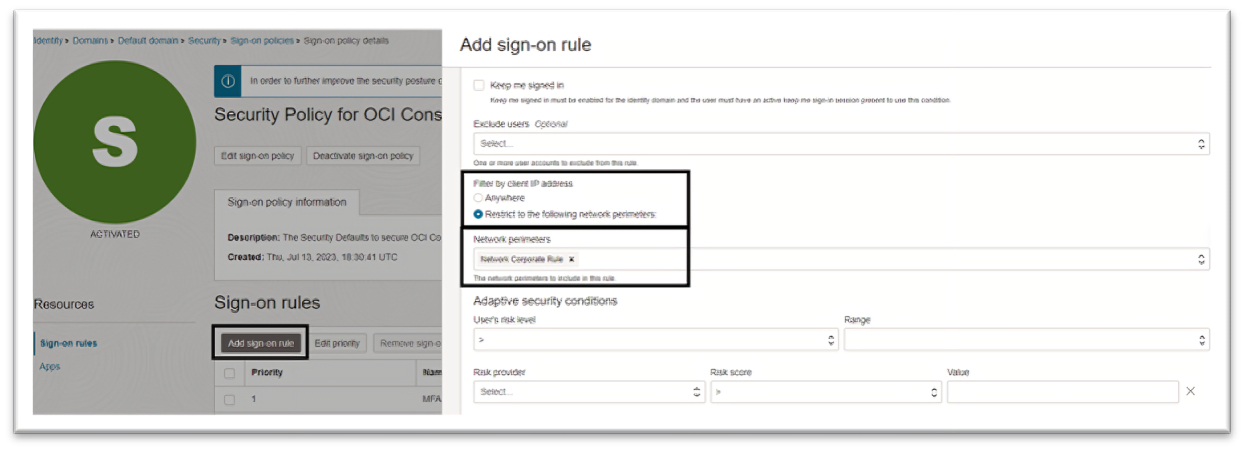

Regola 2: Consenti accesso aziendale: questa regola creerà una lista di inclusione per garantire che l'accesso a OCI Console sia consentito solo dalla rete aziendale. Questo sfrutterà il set di indirizzi IP predefiniti nei perimetri di rete.

-

Regola 3: Nega accesso sconosciuto: questa regola garantirà che tutti gli utenti dovranno trovarsi all'interno dei perimetri di rete definiti per accedere a OCI Console. In Filtra per indirizzo IP client, selezionare Dove e in Azioni, selezionare Nega accesso.

Nota: questa regola deve avere una priorità inferiore a quella delle regole che consentono l'accesso. Un'assegnazione delle priorità errata potrebbe comportare l'impossibilità di accedere a OCI Console.

In alternativa all'approccio allowlist, è possibile creare una lista di blocchi per impedire l'accesso a un set definito di indirizzi IP. Per abilitare un approccio lista di blocco, le regole dei criteri di accesso saranno le seguenti:

- Regola 1: MFA per gli amministratori: regola per gli amministratori e gli account di accesso di emergenza.

- Regola 2: nega gli IP: regola per negare l'accesso se l'IP di origine si trova all'interno della blocklist definita.

- Regola 3: Consenti tutti gli altri accessi: per consentire a tutti gli altri accessi e richiedere un fattore di autenticazione aggiuntivo.

Usa origini rete IAM OCI

I perimetri di rete consentono di gestire le reti da cui gli utenti possono accedere a OCI Console, mentre le origini di rete consentono di limitare l'accesso a determinati servizi e risorse OCI.

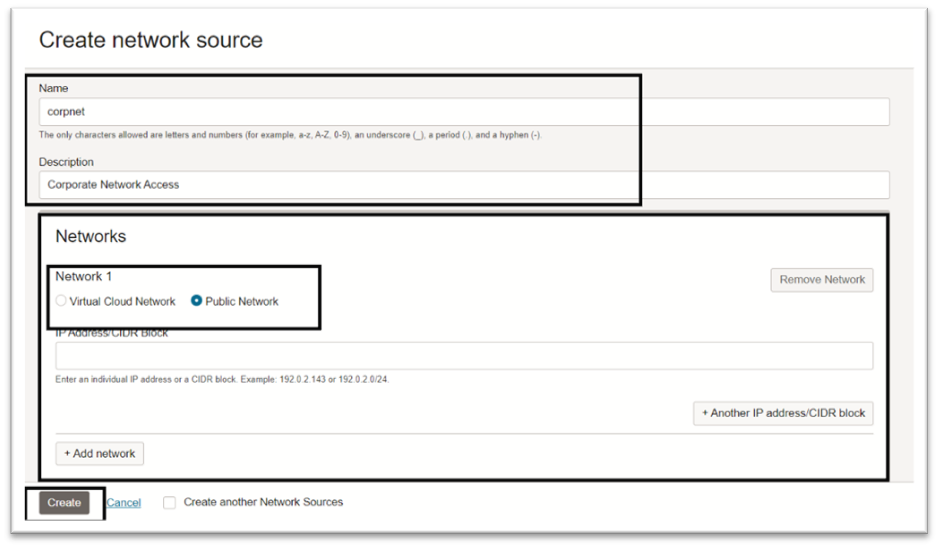

Le origini di rete consentono di definire un set di indirizzi IP a cui possono fare riferimento i criteri di accesso OCI per limitare l'accesso in base all'indirizzo IP di origine. Ad esempio, puoi limitare l'accesso a un bucket di storage degli oggetti OCI limitando l'accesso solo agli utenti che hanno eseguito il login dalla rete aziendale.

Le origini di rete supportano sia gli indirizzi IP pubblici che gli indirizzi IP privati dalle reti cloud virtuali all'interno della tenancy.

Come funzionano le fonti di rete?

Per configurare le origini di rete nella console OCI, andare a Identità e sicurezza, selezionare Origini di rete e creare una nuova origine di rete che specifichi gli indirizzi IP consentiti. Per ulteriori informazioni, vedere Creazione di un'origine di rete.

In base al caso d'uso, creare o modificare il criterio OCI e aggiungere la condizione request.networkSource.name. Per ulteriori informazioni, vedere Funzionamento dei criteri.

Nota: consentire al gruppo CorporateUsers di gestire

object-familynella tenancy in cuirequest.networkSource.name='corpnet'.

Passi successivi

In questa esercitazione abbiamo spiegato in che modo i perimetri di rete e le origini di rete possono contribuire a limitare l'accesso alle risorse OCI e a migliorare il livello di sicurezza del cloud. Per ulteriori informazioni sulle best practice di IAM OCI, consulta Best Practices for Identity and Access Management (IAM) in Oracle Cloud Infrastructure.

Collegamenti correlati

Conferme

- Autore - Chetan Soni (Cloud Solutions Engineer)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94368-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.