Nota:

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, vedere Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti Oracle Cloud Infrastructure. Al termine del laboratorio, sostituire questi valori con quelli specifici del tuo ambiente cloud.

Installazione e configurazione di VMware Horizon sulla soluzione VMware Oracle Cloud

Introduzione

Questa esercitazione fornisce una panoramica operativa su come installare e configurare VMware Horizon 8.x ospitato nel cluster SDDC (Software-Defined Data Center) di Oracle Cloud VMware Solution. L'obiettivo di questa esercitazione è evidenziare i passi 'come' necessari per Oracle Cloud Infrastructure (OCI) e i prerequisiti per la distribuzione di VMware Horizon. L'intento è consentire ai team e ai clienti della soluzione VMware di Oracle Cloud di eseguire questi task di distribuzione in modalità POC (Test-of-concept). L'orizzonte VMware sulla soluzione VMware di Oracle Cloud è considerato un 'TechPreview' durante lo sviluppo di un'architettura di riferimento congiunta.

Poiché si tratta di una distribuzione cloud pubblica Oracle, i passi della soluzione VMware Oracle Cloud in OCI includono l'impostazione della rete locale virtuale (VLAN), Load Balancer as a Service (LBaaS), Database as a Service (DBaaS), distribuzione del cluster SDDC, regole di instradamento, liste di sicurezza e così via, univoche per questo modello di distribuzione. Una volta completati questi passi di infrastruttura insieme ai prerequisiti nel cloud, i passi effettivi dell'orizzonte VMware rimangono invariati poiché i passi di Orizzonte non hanno varianze. Pertanto, l'enfasi di questa esercitazione è rivolta più ai passi di Oracle Cloud e ai relativi prerequisiti associati. Abbiamo utilizzato la distribuzione vSphere 7.0 per questa esercitazione; tuttavia, vengono trattati anche i passi rilevanti per vSphere 6.7.

Panoramica tecnica

Soluzione VMware di Oracle Cloud è una soluzione gestita dal cliente che consente di creare e configurare cluster VMware vSphere su forme Bare Metal OCI con networking virtuale Layer 2 (L2). Prima di distribuire Horizon, è necessario creare il cluster della soluzione VMware Oracle Cloud (con un minimo di tre nodi per la rete VSAN) insieme ai prerequisiti evidenziati in questa esercitazione.

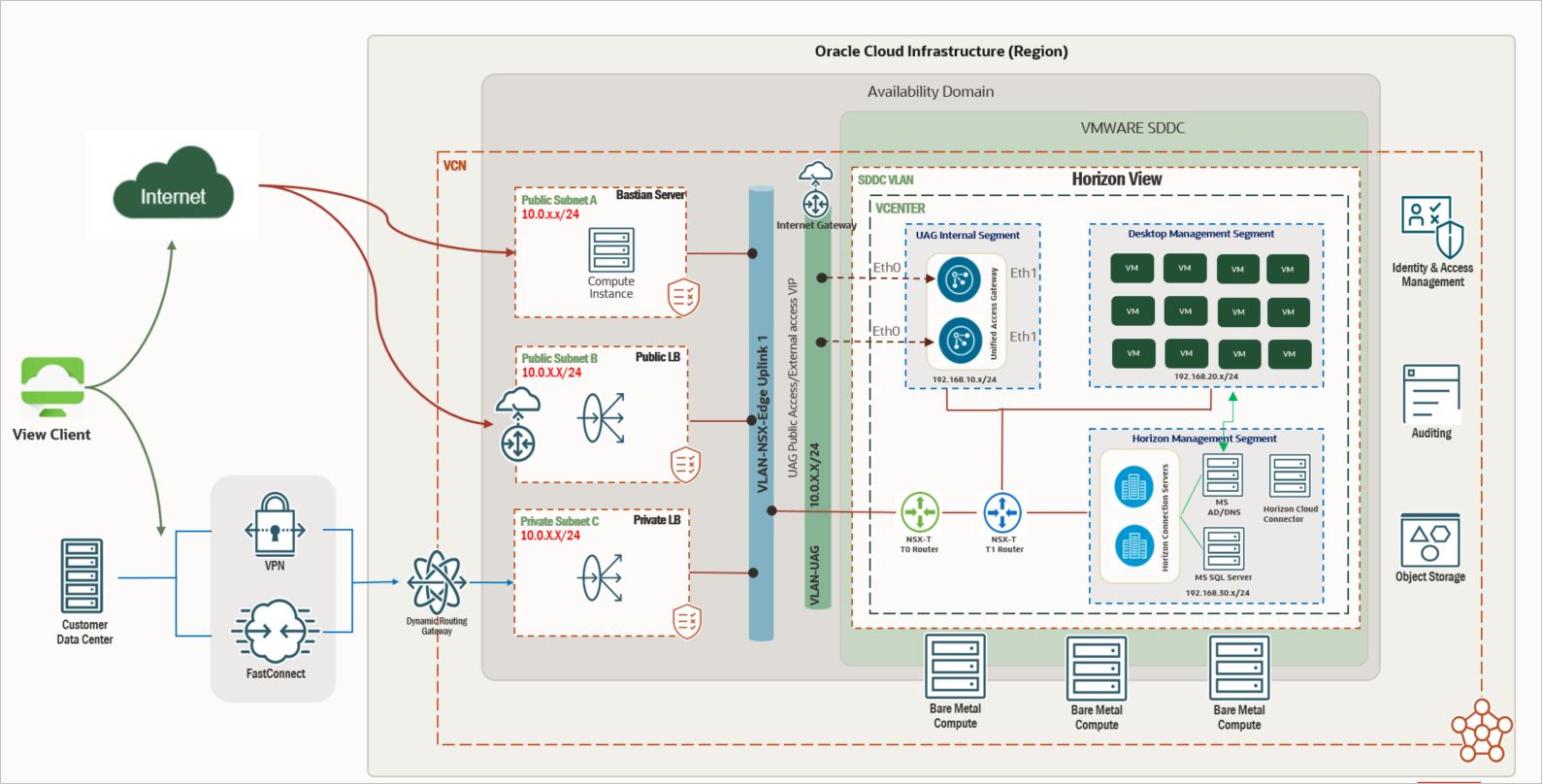

Ai fini della presente guida operativa 'how-to' di VMware Horizon, si propone la seguente architettura di riferimento ad alto livello.

L'orizzonte VMware sull'architettura della soluzione VMware di Oracle Cloud è suddiviso in due parti:

- Modello di distribuzione 1: se è necessario accedere ai server di connessione e all'ambiente VDI (Virtual Desktop Infrastructure) solo da una rete interna e non si prevede l'accesso pubblico, è sufficiente ignorare le sezioni riportate di seguito.

- Aggiungere una nuova VLAN per le appliance UAG (vSphere 6.7 e 7.0)

- Distribuisci e configura un'AGU

- Distribuire e configurare un load balancer pubblico

- Modello di distribuzione 2: se è necessario accedere all'ambiente da un punto di accesso pubblico, completare l'intera esercitazione.

Configurare il cluster SDDC soluzione VMware di Oracle Cloud

Questa esercitazione si basa sul presupposto che si abbia accesso alla console della soluzione VMware Oracle Cloud con i ruoli IAM (Identity and Access Management) appropriati per distribuire la soluzione VMware Oracle Cloud nel proprio compartimento. Puoi anche fare riferimento ai limiti, alle quote e all'uso della tenancy OCI (Oracle Cloud Infrastructure) per controllare i limiti ESXi/SDDC prima di distribuire i cluster.

Distribuire e accedere al cluster di soluzioni VMware Oracle Cloud

Per distribuire e configurare un cluster di soluzioni VMware a tre nodi, è necessario disporre dei crediti necessari per distribuire il cluster.

-

Selezionare la tenancy ed eseguire il login alla console di Oracle Cloud all'indirizzo https://cloud.oracle.com.

-

Selezionare l'area appropriata in cui si desidera distribuire l'SDDC.

Nota:

- Consulta Distribuisci l'SDDC nel cloud e Crea e configura una soluzione VMware Oracle Cloud per una guida dettagliata passo passo sulla distribuzione dell'SDDC della soluzione VMware di Oracle Cloud.

- Una volta completati i task di distribuzione per il cluster, selezionare la stessa area.

-

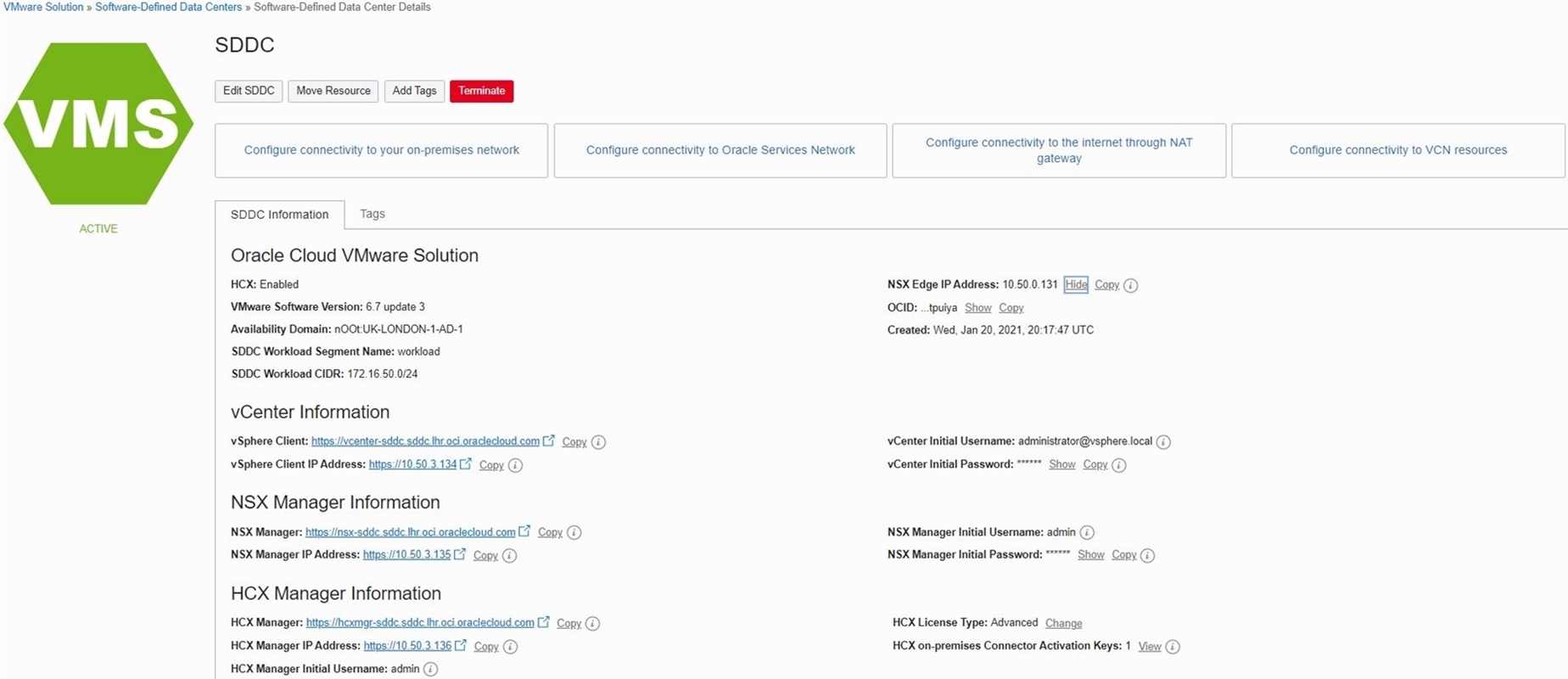

Per accedere alle credenziali, selezionare l'area in cui è stato installato l'SDDC e selezionare il compartimento.

-

Nel menu di navigazione nell'angolo in alto a sinistra, selezionare Hybrid, VMware Solution, quindi selezionare Software Defined Data Center.

-

Fare clic sul collegamento SDDC visualizzato nel riquadro centrale (con stato Attivo). In questo scenario, l'SDDC è denominato SDDC.

Nota:

- Prendere nota dell'indirizzo IP di vCenter e NSX Manager e delle credenziali vCenter per accedere all'ambiente.

- Se è necessario un host bastion, utilizzare Host Bastion per distribuire e configurare in modo sicuro un bastion.

Impostare l'orizzonte VMware sulla soluzione VMware di Oracle Cloud

In questa sezione vengono descritti i prerequisiti per l'impostazione di VMware Horizon 8.1 nell'ambiente della soluzione VMware di Oracle Cloud. Per i requisiti della porta del protocollo UDP (TCP/User Datagram Protocol) di comunicazione di rete per i componenti Horizon, vedere Porte VMware Horizon e requisiti di connettività di rete.

Prerequisiti

- Piattaforma di database degli eventi a scelta (dall'elenco seguente di database VMware Horizon supportati). Questa guida è stata convalidata con Microsoft SQL Server per il database degli eventi. Puoi scegliere il tuo database preferito dalla piattaforma supportata.

- Microsoft SQL Server

- Oracle Database

- Database PostgreSQL

- Segmenti di overlay NSX per i carichi di lavoro nell'SDDC:

- Segmento gestione orizzonte: questa rete ospiterà tutti i componenti di gestione Orizzonte:

- Server di connessione

- Controller di dominio Microsoft Active Directory per l'autenticazione locale e DNS per la risoluzione dei nomi

- Microsoft SQL Server

- Segmento di gestione desktop: questa rete ospiterà tutti i desktop VDI

- Segmento interno UAG (Unified Access Gateway): questa rete ospiterà le appliance UAG nella seconda interfaccia. Tenere presente che le appliance UAG verranno distribuite con due interfacce, una dalla VLAN per l'accesso esterno e una dall'overlay NSX-T per la comunicazione interna e la scalabilità delle prestazioni.

- Segmento gestione orizzonte: questa rete ospiterà tutti i componenti di gestione Orizzonte:

- Controller di dominio di Active Directory:

- Ai fini di questa esercitazione, i dettagli relativi all'impostazione di Active Directory non vengono trattati.

- Installare e configurare un ruolo CA (Microsoft Certificate Authority) per il rinnovo del certificato del server di connessione. I dettagli relativi all'impostazione del server CA non sono descritti in questa esercitazione.

- VLAN per le appliance UAG. Per ospitare le appliance UAG per l'accesso pubblico esterno è necessaria una VLAN dedicata.

- Modello Windows 10 pronto per VDI per pool desktop (facoltativo):

- Le immagini desktop devono essere ottimizzate per evitare qualsiasi problema di performance come le "Appetro" devono essere pulite e Sysprep deve essere eseguito per le ottimizzazioni

- Configurazione della personalizzazione degli ospiti per l'unione automatica di desktop al controller di dominio dopo il provisioning

- Strumento di ottimizzazione del sistema operativo VMware per ottimizzare il sistema operativo guest

- Subnet pubblica di Virtual Network Computing (VCN) per il load balancer pubblico Oracle Cloud Infrastructure (OCI) per le appliance UAG.

- Subnet privata VCN per il load balancer privato OCI per i server di connessione.

- Subnet pubblica VCN per l'host bastion per il punto di accesso pubblico all'ambiente OCI.

- Subnet privata VCN per Oracle Database (facoltativo) se si decide di utilizzare Oracle Database per il database degli eventi.

- Gateway Internet per l'accesso pubblico agli appliance UAG.

- Load balancer pubblico flessibile (LBaaS) per l'appliance UAG.

- Load balancer (LBaaS) flessibile privata per i server di connessione.

- VM.Standard.X.X per l'host bastion.

Dettagli versione

| Nome componente | Convalidato a |

|---|---|

| Orizzonte VMware | Build 8.1.0 - 17351278 |

| Gateway di accesso unificato | V20.12 (Non FIPS) |

| VMware vSphere | 6.7 e 7.0 |

| VMware NSX-T | 2.5 e 3.0 |

| Database | Microsoft SQL Server 2019 |

| Modello VDI Windows | finestre 10 |

| Host bastion | Windows Server 2016 Standard |

Impostazione della rete Orizzonte nell'SDDC

Prepara NSX per Orizzonte

Le operazioni descritte in questa sezione sono applicabili a NSX-T 2.5 e 3.0.

-

Accedere all'SDDC Orizzonte (come elencato in precedenza in questa esercitazione) per ottenere le informazioni di login per NSX-T e VCenter.

- Da Oracle Cloud selezionare Hybrid, quindi selezionare VMware Solution - Software-Defined-Data Center (SDDC).

- Selezionare l'SDDC e visualizzare la sezione Informazioni SDDC per le credenziali di login di VCenter e NSX Manager.

- In questa sezione è possibile trovare l'indirizzo IP e le credenziali di login per VCenter e NSX. Utilizzare le credenziali di login per eseguire il login utilizzando un browser Web che ha accesso all'SDDC.

-

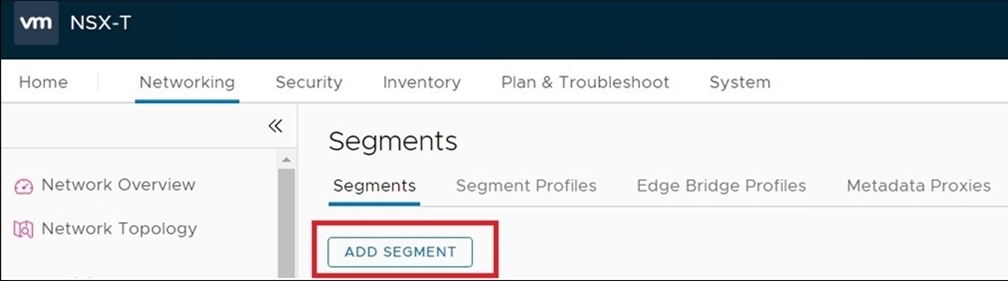

Eseguire il login al dashboard NSX-T Manager.

-

In NSX-T Manager selezionare Networking, fare clic su Segmenti e quindi su ADD SEGMENT.

-

Crea tre segmenti uno per la gestione di Orizzonte, uno per ospitare i desktop e uno per il traffico interno dell'appliance UAG. Assicurarsi che questi segmenti siano connessi a Tier1 Gateway. Definire subnet RFC1918 non sovrapposte per evitare conflitti e garantire la connettività tra le virtual machine (VM).

Nota: '*' indica i campi obbligatori. Selezionare l'overlay come zona di trasporto e assicurarsi che lo stato sia Operazione riuscita. Se viene visualizzato uno stato di errore per i segmenti, potrebbe essere necessario fare riferimento alla connettività overlay e all'area di trasporto per risolvere i problemi. A seconda del proprio NSX-T, seguire i passaggi pertinenti.

Creare un segmento di rete in NSX-T 2.5

-

Fare clic su ADD SEGMENT e fornire i dettagli come mostrato nello screenshot seguente.

-

Nella stessa schermata, fare clic su Imposta subnet, definire la subnet di overlay CIDR (Classless Inter-Domain Routing) e l'intervallo DHCP (Dynamic Host Configuration Protocol) per la subnet. Fare riferimento al seguente screenshot dell'esempio.

Creare un segmento di rete in NSX-T 3.0

-

Fare clic su ADD SEGMENT e fornire i dettagli come mostrato nello screenshot seguente.

-

Fare clic su Set DHCP Config. Definire la configurazione DHCP come mostrato nello screenshot seguente.

-

Eseguire i passi da 1 a 2 per tutti e tre i segmenti: Gestione orizzonte, Gestione interna UAG e Gestione desktop.

Nota: se si segue Distribuzione Mondel 1, non creare UAG Interno.

-

Verificare che i segmenti siano stati creati e che lo stato Operazione riuscita e Stato amministrazione sia Su.

Nota:

- Lo stato di questi nuovi segmenti deve essere Operazione riuscita e ora possono essere utilizzati.

- Come risultato della fase precedente, ora dovrebbero essere create tre reti nel server SDDC vCenter.

-

Passare al dashboard NSX-T Manager, Networking Services e quindi NAT per aggiungere le regole NAT richieste.

-

Crea regole per la conversione degli indirizzi di rete di origine (SNAT) e NO_SNAT per i segmenti appena creati per stabilire la comunicazione tra CIDR della VCN e per disporre di segmenti di overlay di accesso a Internet.

Aggiungere le regole SNAT e NO_SNAT in NSX-T 2.5

-

Accedere a NSX Manager e accedere alla scheda Advanced Networking & Security. In Networking fare clic su NAT.

-

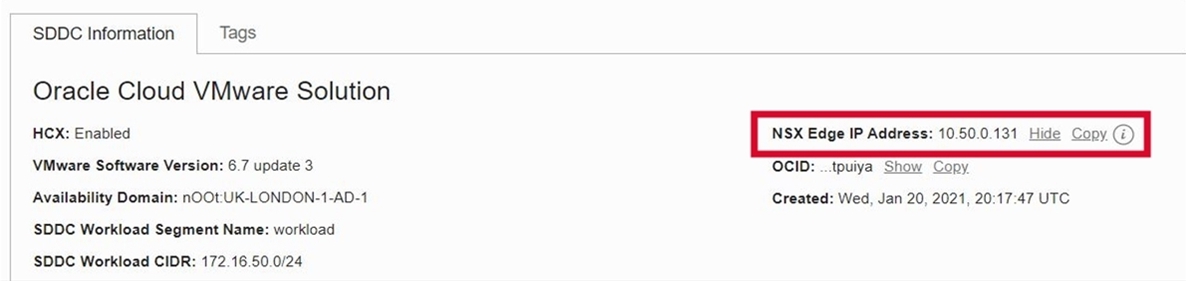

Selezionare T0 come router logico e fare clic su ADD per aggiungere la regola. Assicurarsi di selezionare la priorità appropriata. L'IP tradotto dal seguente screenshot è un indirizzo IP del VIP NSX Edge Uplink 1. Per trovare l'indirizzo IP, accedere alla console di Oracle Cloud e passare alla pagina di riepilogo della console SDDC.

Nota: è consigliabile aggiungere un inserimento ore per l'intera subnet /16 per evitare un'unica voce per tutti i singoli segmenti. Tuttavia, non è obbligatorio e in base alla progettazione è possibile aggiungere sempre le regole NAT (Network Address Translation) e SNAT necessarie. L'esempio nell'immagine seguente mostra la voce per l'intera subnet /16, che copre tutti e tre i segmenti overlay.

-

Aggiungere ora la regola NO_SNAT. Nella stessa schermata fare clic su ADD. Fare riferimento alla schermata seguente per visualizzare la regola di esempio.

Nota: l'IP di origine è un CIDR del segmento di overlay e l'IP di destinazione è il CIDR VCN OCI. In questo esempio 10.50.0.0/16 è un CIDR VCN. Assicurarsi di selezionare la priorità appropriata per la corretta esecuzione.

È necessario ripetere le regole SNAT e NO_SNAT per tutti e tre i segmenti di sovrapposizione se /16 non è l'approccio di progettazione desiderato.

Aggiungere le regole SNAT e NO_SNAT in NSX-T 3.0

Non vengono apportate modifiche all'aggiunta delle regole SNAT e NO_SNAT nell'ambiente NSX-T 3.0. Tuttavia, la GUI presenta una piccola modifica.

-

Accedere a NSX Manager, accedere alla scheda Networking e selezionare NAT in Network Services. Selezionare T0 per il router logico.

-

Completare i passaggi da 1 a 3 dalla sezione Aggiungi SNAT e regole NO_SNAT in NSX-T 2.5.

-

Verificare tutte le nuove regole create per il segmento di overlay.

Aggiungere una nuova VLAN per le appliance UAG (vSphere 6.7 e 7.0)

In primo luogo, creeremo un gruppo di sicurezza di rete e una tabella di instradamento per la nuova VLAN UAG.

Nota: i passi descritti in questa sezione sono applicabili sia agli ambienti vSphere 6.7 che a quelli 7.0.

-

Effettuare il login alla console di Oracle Cloud e dal menu di navigazione selezionare Networking, selezionare Reti cloud virtuali, selezionare Gruppo di sicurezza di rete e fare clic su Crea gruppo di sicurezza di rete. Assicurarsi di essere nel compartimento giusto e nell'area in cui è distribuita la VCN per l'SDDC.

-

Fornire il nome del gruppo di sicurezza di rete e fare clic su Next. Aggiungere le regole di sicurezza come mostrato nello screenshot seguente.

-

Effettuare il login alla console di Oracle Cloud e dal menu di navigazione selezionare Networking, selezionare Reti cloud virtuali, selezionare Gateway Internet, quindi fare clic su Crea gateway Internet. Seguire la procedura guidata e creare un gateway Internet.

-

Creare una tabella di instradamento per la nuova VLAN UAG. Effettuare il login alla console di Oracle Cloud e dal menu di navigazione selezionare Networking, selezionare Reti cloud virtuali, quindi fare clic su Tabelle di instradamento. Fare clic su Crea tabella di instradamento.

-

In Regole di instradamento fare clic su Aggiungi regole di instradamento e selezionare Gateway Internet come tipo di destinazione con 0.0.0.0/0 come blocco CIDR di destinazione. Fare riferimento allo screenshot precedente per visualizzare la pagina Crea tabella di instradamento per la VLAN UAG.

-

Aggiornare la tabella di instradamento creata al passo 5 per aggiungere un instradamento alla destinazione dei segmenti di overlay con Private IP to NSX Edge VIP come Tipo di destinazione. La tabella di instradamento risultante deve essere uguale a quella riportata nello screenshot seguente. Nello screenshot, 10.50.0.131 è l'indirizzo IP di NSX Edge.

-

Per creare una VLAN per UAG, eseguire il login alla console di Oracle Cloud e passare a Networking. Selezionare Reti cloud virtuali, (VCN SDDC), quindi selezionare VLAN. Assicurarsi di trovarsi nell'area giusta e nel compartimento in cui è distribuito l'SDDC.

-

Fare clic su Crea VLAN.

-

Specificare il CIDR nell'intervallo VCN e selezionare il dominio di disponibilità in cui viene distribuito l'SDDC.

-

Nella stessa schermata, selezionare il gruppo di sicurezza di rete creato al passo 2 e la tabella di instradamento creata al passo 4.

Ora aggiungere questa VLAN appena creata per tutti gli host ESXi che fanno parte del cluster SDDC.

Collegare la VLAN a un cluster SDDC in vSphere 6.7

-

Nella console di Oracle Cloud fare clic sul menu di navigazione, selezionare Istanze di computazione, quindi selezionare ESXi Node (ripeti su tutti i nodi Bare Metal applicabili ESXi nel cluster della soluzione VMware di Oracle Cloud).

-

Nella sezione Computazione fare clic su uno degli host ESXi, in questo esempio è SDDC-1.

-

In Risorse, selezionare VNIC collegate e fare clic su Crea VNIC.

-

Nel campo Nome, immettere un nome nel campo Informazioni VNIC. In Rete selezionare Impostazione avanzata: VLAN. Nell'elenco a discesa Configurazione avanzata selezionare VLAN-SDDC-UAG, creato in precedenza per la scheda di rete UAG e fisica. Dall'elenco a discesa NIC fisica selezionare NIC 0.

Nota: assicurarsi di non selezionare NIC 1.

-

-

Ripetere il passaggio sopra per aggiungere le schede di interfaccia di rete virtuali (vNICs) su tutti i nodi Bare Metal ESXi. In questo esempio, eseguire gli stessi passi per gli host SDDC-2 e SDDC-3 ESXi.

-

Raccogliere le informazioni sulla tag VLAN IEEE 802.1Q dalla console di Oracle Cloud. Dal menu di navigazione nell'angolo in alto a sinistra della console di Oracle Cloud, selezionare Networking e Reti cloud virtuali (VCN). Evidenziare la VLAN appena creata e cercare la tag VLAN IEEE 802.1Q. Nella pagina delle informazioni sulla VLAN, prendere nota della tag VLAN.

Nota: in questo esempio la tag VLAN è la 3009. L'ID VLAN varia e verrà elencato in questo campo.

-

Eseguire di nuovo il login all'ambiente SDDC VMware ed eseguire il login a VCenter utilizzando administrator@vsphere.local.

-

Creare un nuovo gruppo di porte distribuite nel server vCenter facendo riferimento ai dettagli della VLAN appena creata.

-

Fare clic su Networking, fare clic su DSwitch, su Gruppo di porte distribuite, quindi su Nuovo gruppo di porte distribuite.

-

Nella sezione Name and location, fornire un nome per il gruppo di porte distribuite.

-

In Configure Settings impostare l'associazione della porta a Static binding, impostare il numero di porte su 64 e aggiungere l'ID VLAN.

Nota: in questo esempio è stato raccolto l'ID VLAN (3009) dalla console di Oracle Cloud.

-

Collegare la VLAN al cluster SDDC in VSphere 7.0

-

Nella console di Oracle Cloud fare clic sul menu di navigazione, selezionare Istanze di computazione e selezionare ESXi Node (ripetere questo passo su tutti i nodi Bare Metal ESXi applicabili nel cluster della soluzione VMware di Oracle Cloud).

-

Nella sezione Computazione fare clic su uno degli host ESXi, in questo esempio è Eval-1.

-

In Risorse, selezionare VNIC collegate e fare clic su Crea VNIC (è necessario creare due elementi vNICs per ogni nodo ESXi).

-

Crea due VNIC. Fornire un nome nella finestra di dialogo Informazioni VNIC. In Rete selezionare Impostazione avanzata: VLAN e selezionare la VLAN-SDDC-UAG creata in precedenza per la scheda di rete UAG e fisica. Selezionare la scheda NIC fisica 0. Ripetere questo passaggio per NIC 1.

Guarda lo screenshot di NIC 0.

Guarda lo screenshot per NIC 1.

Esaminare il riepilogo dell'allegato VNIC.

-

-

Ripetere il passo 1 per aggiungere le VNIC su tutti i nodi ESXi Bare Metal. In questo esempio, eseguire gli stessi passi per gli host Eval-2 e Eval-3 ESXi.

-

Raccogliere le informazioni sulla tag VLAN IEEE 802.1Q dalla console di Oracle Cloud. Dal menu di navigazione in prossimità dell'angolo in alto a sinistra della console di Oracle Cloud, selezionare Networking, selezionare Reti cloud virtuali (VCN), evidenziare la nuova VLAN e cercare la tag VLAN IEEE 802.1Q. Nella pagina delle informazioni sulla VLAN, contrassegnare la tag VLAN. In questo esempio la tag VLAN è 1052. L'ID VLAN varia e verrà elencato in questo campo.

-

Eseguire di nuovo il login all'ambiente SDDC vSphere 7.0 ed eseguire il login a VCenter utilizzando administrator@vsphere.local.

-

Creare un nuovo gruppo di porte distribuite nel server vCenter facendo riferimento ai dettagli della VLAN appena creata.

-

Selezionare Networking, DSwitch, fare clic su Gruppo di porte distribuite, quindi fare clic su Nuovo gruppo di porte distribuite.

-

Nella sezione Name and location, fornire un nome per il gruppo di porte distribuite.

-

In Configure Settings impostare l'associazione della porta a Static binding, impostare il numero di porte su 64 e aggiungere l'ID VLAN.

Nota: in questo esempio è stato raccolto l'ID VLAN (1052) dalla console di Oracle Cloud (nel passaggio precedente).

-

Modificare il gruppo di porte distribuite appena creato e modificare il criterio di bilanciamento del carico in Route in base al carico NIC fisico sotto Team e failover.

-

Distribuisci e configura componenti orizzonte

In questa sezione vengono descritti i passi di alto livello per distribuire e configurare i componenti di Orizzonte, ad esempio server di connessione, UAG e desktop. Poiché esistono molte preferenze in base alle scelte effettuate, si consiglia di utilizzare le migliori prassi dell'articolo knowledge base (kb) VMware Horizon View Best Practices di VMware per la progettazione di Orizzonte.

Prerequisiti

- Il controller del dominio di directory attivo con il servizio DNS e il server CA è disponibile prima di iniziare la procedura.

- Microsoft SQL Server è installato e il database degli eventi è stato creato. Ai fini di questa esercitazione, i passi per l'installazione di Microsoft SQL Server non sono coperti.

Distribuisci e configura server di connessione

-

Crea due VM Windows Server nell'SDDC per i server di connessione.

-

Partecipa a queste due VM del server di connessione al controller di dominio Windows Active Directory e crea i record DNS (Domain Name System) necessari nel server DNS interno creato come prerequisito.

-

Nel primo server di connessione, selezionare il tipo di distribuzione standard.

-

Selezionare Oracle Cloud come posizione di distribuzione e terminare l'installazione del primo server di connessione.

-

Nel secondo server di connessione, selezionare il tipo di distribuzione come replica e scegliere il server di connessione primario dal passo 3. Seguire l'installazione guidata e completare l'installazione del secondo server di connessione.

-

Distribuire l'appliance virtuale aperta (OVA) per Horizon Cloud Connector necessaria per la licenza. Per ulteriori dettagli, fare riferimento a Connect Horizon Cloud Service con un pod esistente per utilizzare le licenze di sottoscrizione a Orizzonte o i servizi in hosting nel cloud o entrambi.

-

Dopo l'implementazione riuscita di entrambi i server di connessione, avviare la pagina di amministrazione all'indirizzo https://your-primary-connection-server-IP/admin.

-

Immettere il numero di serie Orizzonte come richiesto.

-

In Server, fare clic su vCenter Server, fare clic su Aggiungi, quindi immettere le informazioni su VCenter.

-

Lasciare la pagina di memorizzazione predefinita e completare la procedura guidata.

-

In Server, fare clic su Server di connessione per visualizzare i server di connessione primari e di replica. Selezionare un connection server principale e fare clic su Modifica.

-

Nella pagina Modifica impostazioni server di connessione deselezionare la casella di controllo Tunnel sicuro HTTP/i, deselezionare la casella di controllo PCoIP Secure Gateway e selezionare il pulsante di opzione Non utilizzare Blast Secure Gateway in Blast Secure Gateway. Eseguire questa operazione anche per il server di connessione di replica. In questa fase, il server di connessione viene configurato con il server vCenter ed entrambi i server di connessione sono sincronizzati.

-

Eseguire il login al server di connessione e passare a Configurazione evento in Impostazioni e configurare il database degli eventi in modo che punti al database di Microsoft SQL Server. Assicurarsi di utilizzare

saper il nome utente.

-

Nota: i passi per la configurazione delle impostazioni globali, dei pool di desktop e delle aziende non rientrano nell'ambito di questa esercitazione, in quanto possono variare in base ai propri requisiti e si tratta di un'implementazione VMware standard.

Distribuisci e configura un'AGU

È necessario distribuire due appliance UAG per l'alta disponibilità e il ridimensionamento.

-

Eseguire la procedura guidata Distribuisci OVF e selezionare il bundle UAG OVA UAG Non Federal Information Processing Standards (FIPS). Selezionare le risorse di computazione desiderate.

-

Nella pagina di configurazione selezionare Due NIC e fare clic su Avanti.

-

Nella sezione Seleziona reti selezionare ManagementNetwork come gruppo di porte distribuite UAG e selezionare BackendNetwork come segmento di overlay interno UAG creato in un ambiente NSX. Lasciare l'impostazione predefinita per la rete Internet e fare clic su Avanti.

-

In Personalizza modello, selezionare Proprietà di rete, selezionare STATICV4 e configurare l'indirizzo IPv4 dalla rete VLAN UAG. Specificare il nome identificativo univoco per il nome dell'appliance gateway unificato.

-

In Opzioni password, impostare la password root e la password per l'amministratore.

-

In Proprietà di sistema, abilitare SSH e completare la procedura guidata.

-

Accendere l'appliance UAG. Dovrebbero essere visualizzati due indirizzi IP, uno dalla VLAN UAG e l'altro dal segmento interno UAG dell'overlay NSX.

-

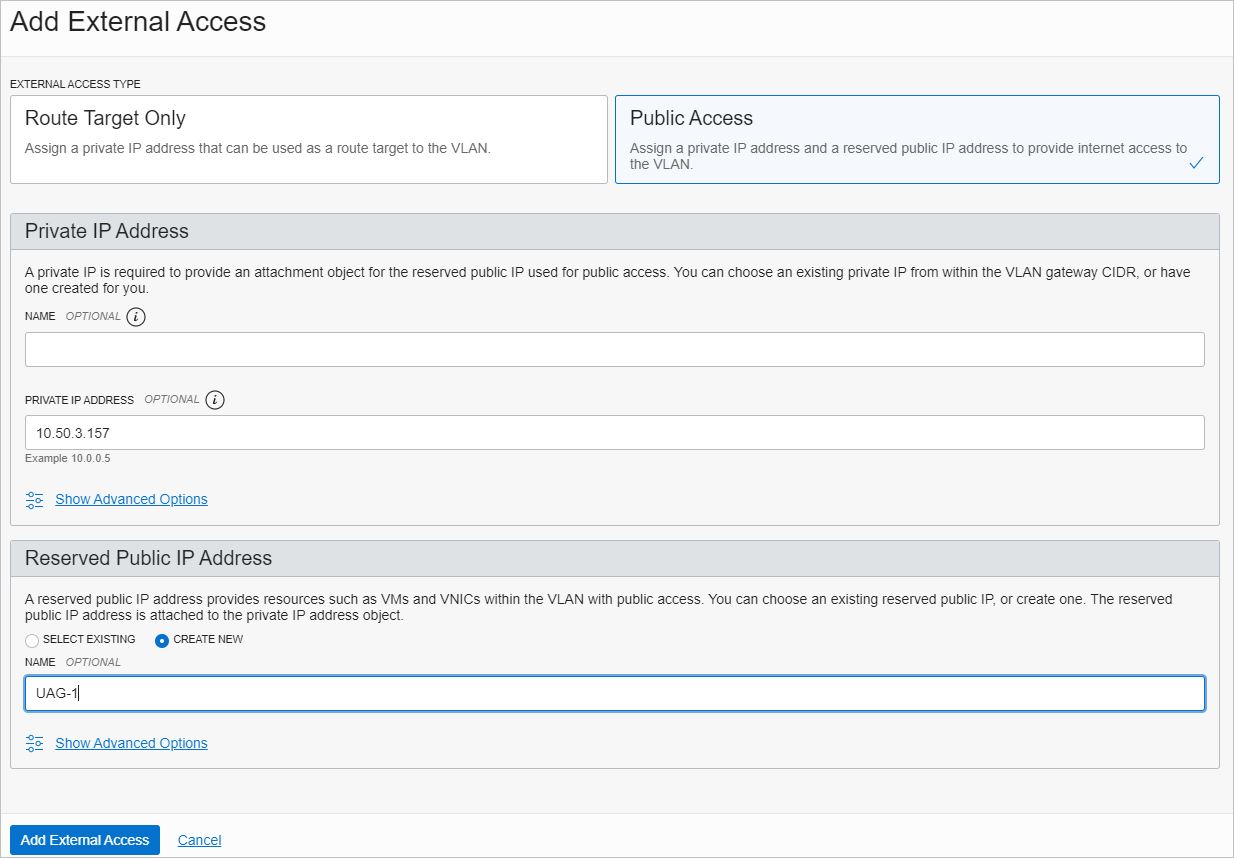

Accedere alla console di Oracle Cloud e accedere a Networking, selezionare Virtual Cloud Networking, selezionare VCN SDDC, selezionare VLAN, quindi selezionare VLAN-SDDC-UAG VLAN. Crea l'accesso esterno per recuperare gli indirizzi IP pubblici per gli UAG.

-

Fare clic su Aggiungi accesso esterno e selezionare Accesso pubblico come Tipo di accesso esterno.

-

Immettere l'indirizzo IP privato dalla VLAN UAG della prima appliance UAG. In questo esempio, il relativo 10.50.3.157.

-

Nella sezione Indirizzo IP pubblico riservato selezionare NUOVO STATO, specificare un nome univoco e fare clic su Aggiungi accesso esterno.

Nota: il mapping degli indirizzi IP da privati a pubblici per l'appliance UAG verrà visualizzato come risultato del completamento dei passi da 8 a 10.

-

Ripetere i passi da 1 a 11 per il secondo apparecchio UAG.

Nota: in questa fase, si dispone di un indirizzo IP pubblico per ogni appliance UAG.

-

Crea un record DNS pubblico utilizzando l'indirizzo IP pubblico ricevuto nel passo 8 per ogni appliance UAG. Successivamente, creiamo gli instradamenti dall'appliance UAG per la comunicazione con il segmento del load balancer e i server di connessione.

Nota: la comunicazione avviene tra l'host bastion e il segmento di overlay NSX a scopo di gestione, necessario per la gestione dell'appliance UAG tramite la GUI Web.

-

Creare una voce nella subnet pubblica dell'host bastion con l'IP privato come tipo di destinazione per l'indirizzo IP VIP NSX Edge per la destinazione 192.168.0.0/16 (applicabile se si desidera accedere all'interfaccia GUI Web dell'appliance UAG dall'host bastion).

-

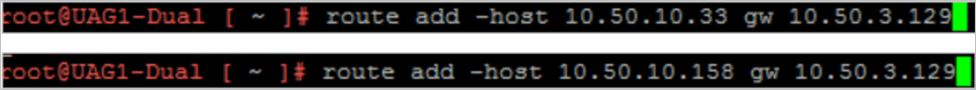

Eseguire il login alla console UAG da vSphere utilizzando l'utente root e aggiungere le voci di instradamento.

-

Aggiungere questi instradamenti dopo la distribuzione e la configurazione del load balancer. Questi due indirizzi IP appartengono alle istanze di controllo dello stato del load balancer UAG.

La schermata mostra la voce di instradamento per l'intero intervallo per il percorso esplicito dal gateway overlay.

Questo screenshot mostra la rete overlay per coprire tutti i segmenti di questa distribuzione.

Questa immagine mostra il riepilogo degli instradamenti dell'appliance UAG.

Nota:

- eth0 proviene dalla rete supportata dalla VLAN e eth1 proviene dal segmento Overlay. Fare riferimento alle regole di percorso con contrassegno giallo.

- Prima di procedere con i passi successivi, assicurarsi di completare la configurazione del load balancer privato per il server di connessione per ottenere l'IP virtuale LBaaS. Consulta la sezione Distribuisci e configura load balancer privato. Tornare al passo 18 dopo aver completato la configurazione del load balancer.

-

Creare un record DNS per il VIP del load balancer del server di connessione ottenuto.

-

Aggiungere una voce in /etc/resolv.conf per puntare al server DNS interno in cui vengono creati tutti i record DNS. L'UAG dovrebbe comunicare tramite il nome host del VIP LB del load balancer del server di connessione.

-

Configurare le appliance UAG accedendo alla pagina Web dell'appliance utilizzando https://

:9443/admin. -

Eseguire il login con le credenziali di amministrazione e abilitare Impostazioni del servizio Edge in Impostazioni generali.

-

Fornire l'URL del server di connessione.

Nota: questo URL deve essere la voce DNS interna del VIP del load balancer privato, che carica sia i server di connessione standard che i server di connessione di replica. Per la configurazione del load balancer privato, fai riferimento alla nota sulla configurazione LBaaS privata dopo il passo 15.

-

Incollare l'ingombro dell'URL del server di connessione e assicurarsi di includere l'ingombro sha1 del server di connessione.

-

Per ottenere l'accesso all'URL del server di connessione utilizzando https://primary-connection-server/admin, fare clic su blocco, fare clic su Certificato, fare clic su Dettagli, quindi su Stampa.

-

Per ottenere l'ingombro per il server di replica, ripetere il passaggio 22a.

-

Combinare entrambe le impronte in un'unica riga:

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d 57 77 90 30 cd 64 eb ae bf ce b4 82 7e ae 11 b3 65 4f

-

-

Abilitare PC su IP (PCoIP) e abilitare Disable PCOIP Legacy Certificate.

-

Nel campo URL esterno PCOIP immettere l'indirizzo IP pubblico per l'appliance UAG con la porta 4172, ad esempio 150.100.222.23:4172.

-

Nella pagina Impostazioni orizzonte, selezionare Abilita esplosione e immettere URL esterno ultimo come record DNS pubblico associato all'appliance UAG con la porta 8443. Ad esempio,

https://xyz.company.com:8443, dovexyz.company.comè il record host DNS pubblico per l'indirizzo IP 150.100.222.23.

-

Ripetere i passi da 1 a 25 per il secondo apparecchio UAG.

-

Dopo una configurazione corretta, gli stati dovrebbero essere visualizzati come verdi nell'interfaccia utente grafica Web dell'appliance UAG.

-

Eseguire il login all'interfaccia utente grafica Web dei server di connessione e controllare se gli UAG sono registrati. Selezionare Impostazioni, Server e fare clic su Gateway.

Selezionare un'opzione Oracle Cloud Infrastructure Load Balancing (LBAAS) per Orizzonte

Per selezionare la metodologia di bilanciamento del carico Orizzonte appropriata, è necessario decidere i pattern di traffico in entrata e in uscita per la base utente del desktop. Di seguito sono riportate alcune opzioni di uso comune.

Metodo 1: esegue l'esecuzione solo per i client interni (gli utenti si connettono ai server di connessione)

In questo metodo, le connessioni vengono generate solo all'interno delle reti interne e i client possono connettersi direttamente ai server di connessione presenti nella rete SDDC. In questo caso, potrebbe essere necessario ignorare gli UAG/Gateway in modo che i client possano accedere ai desktop.

- Eseguire solo una configurazione del load balancer privato.

- Consulta la sezione Distribuisci e configura load balancer privato.

Metodo 2: Esecuzione dell'accesso utente interno ed esterno

In questo metodo vengono distribuiti sia i load balancer pubblici che quelli privati.

- Consulta la sezione Distribuisci e configura un load balancer pubblico.

- Consulta la sezione Distribuisci e configura un load balancer privato.

Distribuisci e configura un load balancer privato

In questa sezione vengono descritti i passi per configurare l'LBaaS nativo per Oracle Cloud Infrastructure (OCI) per i server di connessione. Fare riferimento all'architettura seguente per maggiori dettagli.

Nota: nella tabella seguente sono elencati la configurazione di backend, listener, porta e protocollo per LBaaS.

| Set backend | Backend | Listener | Porta | Protocollo |

|---|---|---|---|---|

| BS_443 (HTTPS) | Server di connessione 1 e server di connessione 2 | Listener_443 | TCP | 443 |

| BS_4172 (PCOIP) | Server di connessione 1 e server di connessione 2 | Listener_4172 | TCP | 4172 |

| BS_8443(Blast) | Server di connessione 1 e server di connessione 2 | Listener_8443 | TCP | 8443 |

-

Eseguire il login alla console di Oracle Cloud e andare a Networking e selezionare Load balancer. Modifica l'area e il compartimento desiderati nel compartimento e nell'area.

-

Fare clic su Crea load balancer e selezionare Load balancer per il tipo. Non selezionare Network Load Balancer.

-

Specificare il nome del load balancer e selezionare Privato per il tipo di visibilità. Nella sezione Larghezza di banda, selezionare Forme flessibili e scegliere la larghezza di banda minima e massima richiesta.

-

Selezionare la subnet VCN e privata creata nei passi precedenti per ospitare la LBaaS privata. Fare clic su Successivo.

-

Selezionare Hash IP come criterio di bilanciamento del carico.

Nota: non aggiungere backend in questa fase (lo faremo in seguito).

-

Selezionare il protocollo TCP per il controllo dello stato e impostare la porta su 443. Lasciare le impostazioni predefinite per intervalli e timeout. Fare clic su Successivo per aggiungere un listener.

-

Specificare il nome del listener e selezionare TCP come tipo di traffico del listener. Specificare

443come porta e lasciare le impostazioni predefinite.Nota: se si prevede di utilizzare i certificati con firma CA, scegliere HTTPS come tipo di traffico listener e caricare i certificati SSL validi. Per ulteriori dettagli, consulta la documentazione di LBaaS OCI.

-

Fare clic su Sottometti e attendere che lo stato LB diventi verde.

-

Nel passo successivo aggiungere i backend e i listener in base alla tabella precedente in questa sezione.

-

Prendere nota dell'IP privato LBaaS e creare un record DNS interno che verrà denominato URL VIP del server di connessione Orizzonte.

-

Aggiungere la regola di instradamento per la subnet LBaaS privata con il tipo di destinazione VIP di overlay NSX. La schermata seguente mostra la tabella di instradamento per LBaas privata. L'esempio mostra il 192.168.0.0/16 è la subnet dell'overlay NSX per la gestione e 10.50.0.131 è l'interfaccia uplink per la VLAN NSX Edge Uplink. Questo coprirà tutti e tre i segmenti overlay.

-

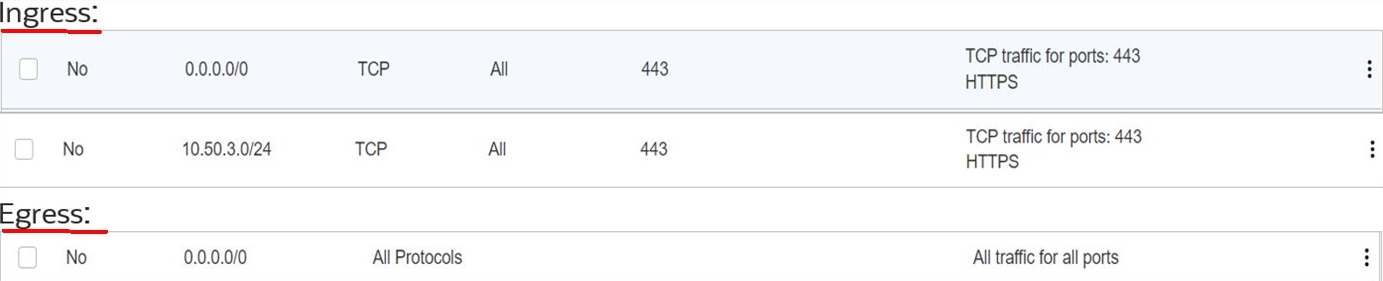

Aggiornare la regola di sicurezza della subnet LBaaS privata per accettare la comunicazione dal segmento di overlay NSX. Le schermate seguenti mostrano la lista di sicurezza per il load balancer privato. La regola di sicurezza accetta la comunicazione dalla subnet dell'overlay NSX a LBaaS.

Entrata:

Uscita:

-

Aggiornare il gruppo di sicurezza di rete per NSX-Edge-Uplink1 per accettare la comunicazione dalla subnet privata LBaaS. I soffietti di screenshot mostrano il gruppo di sicurezza della rete NSX-Edge-Uplink1 dove 10.50.10.0/24 è il CIDR della subnet privata LBaaS.

-

Distribuire e configurare un load balancer pubblico

In questa sezione vengono descritti i passi per configurare la soluzione LBaaS nativa Oracle Cloud Infrastructure (OCI) per l'accesso esterno UAG. Fare riferimento all'architettura seguente per maggiori dettagli.

Nota: nella tabella seguente sono elencati la configurazione di backend, listener, porta e protocollo per LBaaS.

| Set backend | Backend | Listener | Protocollo | Porta |

|---|---|---|---|---|

| BS_443 (HTTPS) | Unified Access Gateway 1 e Unified Access Gateway 2 | Listener_443 | TCP | 443 |

-

Eseguire il login alla console di Oracle Cloud e andare a Networking e selezionare Load balancer. Modifica l'area e il compartimento desiderati nel compartimento e nell'area.

-

Fare clic su Crea load balancer e selezionare Load balancer come tipo. Non selezionare Network Load Balancer.

-

Specificare il nome del load balancer e selezionare Pubblico come tipo di visibilità. Fare clic su Reserved IP Address e selezionare il pulsante di opzione Crea nuovo indirizzo UP riservato. Fornire il nome dell'IP e selezionare il compartimento.

-

Nella sezione Bandwidth selezionare Forme flessibili e scegliere la larghezza di banda minima e massima richiesta.

-

Selezionare la VCN e la subnet pubblica creati nei passi precedenti per ospitare la LBaaS pubblica. Fare clic su Successivo.

-

Selezionare Hash IP come criterio di bilanciamento del carico.

Nota: non aggiungere backend in questa fase, lo faremo in seguito.

-

Nella sezione Specifica criterio di controllo dello stato, selezionare TCP e impostare la porta su

443. Lasciare le impostazioni predefinite per intervalli e timeout. Fare clic su Successivo per aggiungere un listener. -

Specificare il nome del listener e selezionare TCP come tipo di traffico del listener. Specificare la porta 443 e lasciare le impostazioni predefinite.

Nota: se si prevede di utilizzare i certificati con firma CA, scegliere HTTPS come tipo di traffico listener e caricare i certificati SSL validi. Per ulteriori informazioni, consulta la documentazione di LBaaS OCI.

-

Fare clic su Sottometti e attendere che lo stato LB diventi verde.

-

Nel passo successivo aggiungere i backend e i listener in base alla tabella precedente in questa sezione.

-

Prendere nota dell'IP pubblico LBaaS e creare un record DNS esterno per l'accesso pubblico all'infrastruttura VDI.

-

Aggiungere la voce della tabella di instradamento per la subnet del load balancer pubblico.

La schermata seguente mostra la voce della tabella di instradamento per la subnet LBaaS pubblica:

La schermata seguente mostra la voce della tabella di instradamento per VLAN-SDDC-UAG. Questa fase è stata descritta durante la creazione della VLAN UAG. Se si seguono i passi di creazione della VLAN UAG, è necessario visualizzare una voce di instradamento simile nella tabella di instradamento per la VLAN UAG.

Lo screenshot seguente mostra l'elenco di comunicazione di rete e le regole del gruppo di sicurezza di rete per LBaaS pubblico. In questo esempio, 10.50.3.0/24 è una subnet VLAN per l'appliance UAG orizzonte.

La schermata seguente mostra il gruppo di sicurezza di rete per la VLAN UAG SDDG. Questo passo è già coperto durante il processo di creazione della VLAN UAG nei passi iniziali. Se hai seguito i passi di creazione della VLAN UAG, dovresti vedere un gruppo di sicurezza di rete simile a quello riportato di seguito.

Dopo aver completato la configurazione del load balancer pubblico e privato, è possibile eseguire il test dell'impostazione Orizzonte utilizzando il client Orizzonte.

Riconoscimenti

- Authors - Devendra Gawale (Cloud Solution Architect)

- Contributori - Moin Syed (Solution Architect), Adeel Amin (Cloud Solution Architect)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti di apprendimento gratuito sul canale Oracle Learning YouTube. Inoltre, visitare education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare il sito Oracle Help Center.

Install and configure VMware Horizon on Oracle Cloud VMware Solution

F50557-01

November 2021

Copyright © 2021, Oracle and/or its affiliates.