Nota:

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Configura autenticazione trasparente per le applicazioni PeopleSoft utilizzando i domini di identità IAM OCI

Introduzione

Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) Identity Domains è soluzione completa di identity-as-a-service (IDaaS) che può essere utilizzata per soddisfare una vasta gamma di casi d'uso e scenari IAM. IAM OCI può essere utilizzato per gestire l'accesso per gli utenti in numerose applicazioni cloud e on premise, abilitando l'autenticazione sicura, la gestione semplificata delle abilitazioni e SSO trasparente per gli utenti finali. Potrebbe inoltre essere necessario configurare un dominio di identità per consentire l'accesso alla catena di fornitura o ai sistemi di ordinazione per i partner aziendali. In alternativa, puoi usare i domini di Identity anche per abilitare IAM per le applicazioni rivolte ai consumatori e consentire agli utenti consumer di eseguire la registrazione autonoma, il collegamento social e/o il consenso sulle condizioni d'uso.

Se hai l'esigenza di offrire un'esperienza di accesso trasparente tra l'applicazione Oracle PeopleSoft (in locale o in OCI), utilizza i domini di identità IAM OCI per abilitare Single Sign-On. I domini di Identity IAM OCI dispongono di una funzione denominata Gateway applicazioni, che è un'appliance software basata su Nginx distribuita in una configurazione proxy. Per migliorare la sicurezza, puoi utilizzare i criteri di accesso adattiva per applicare l'accesso di consenso o di rifiuto oppure l'autenticazione ad un meccanismo MFA più rigoroso.

Destinatari

Questa esercitazione è destinata agli amministratori IAM OCI. Si assume la familiarità con l'elaborazione, il networking e lo storage in un ambiente virtuale, inclusi i concetti IAM. È necessaria la conoscenza di OCI IAM.

Obiettivo

Configura autenticazione trasparente per le applicazioni PeopleSoft utilizzando i domini di identità IAM OCI.

Prerequisiti

- Per utilizzare la funzione Gateway applicazioni è necessaria la tenancy dei domini di identità IAM OCI con la licenza Oracle Apps Premium.

- Per scaricare il file gateway applicazioni e registrare un'applicazione riservata, è necessario un utente con ruolo di amministratore del dominio di Identity o amministratore della sicurezza nei domini.

- Un'applicazione PeopleSoft HCM completamente funzionale.

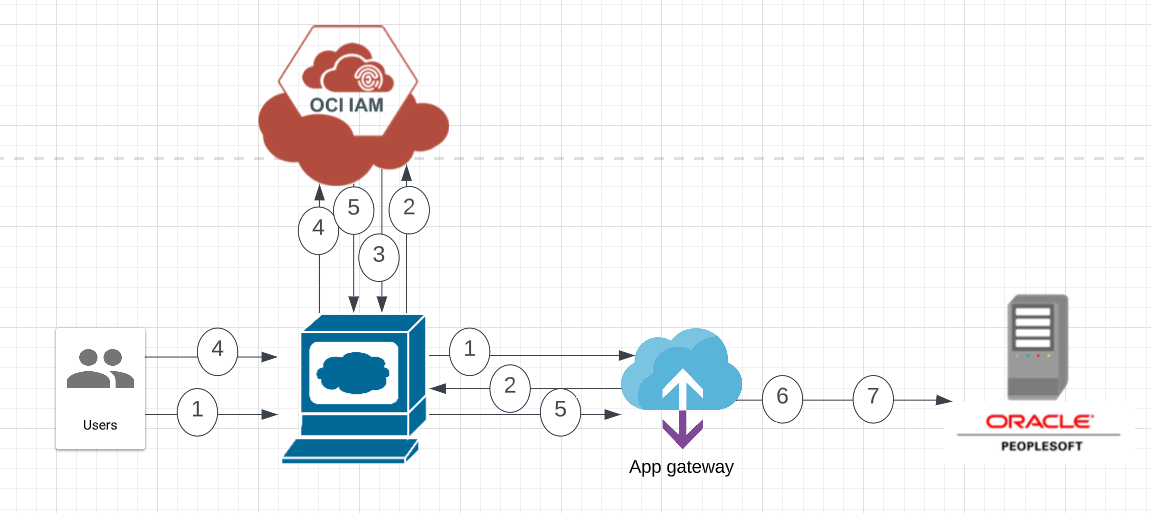

Architettura

Questo diagramma dell'architettura mostra il flusso tra il dominio di Identity IAM OCI, il gateway applicazioni e l'applicazione Oracle PeopleSoft.

Il gateway applicazioni funge da proxy inverso. intercetta tutte le richieste HTTP all'interfaccia Web PeopleSoft e garantisce che l'utente sia connesso e autorizzato ad accedere all'applicazione. Il dominio di Identity IAM OCI gestisce l'autenticazione per l'applicazione PeopleSoft.

Nota: il gateway applicazioni viene distribuito sulla stessa infrastruttura di rete dell'applicazione Oracle PeopleSoft. Questi due componenti devono avere visibilità di rete l'uno sull'altro. Solo l'accesso alle risorse HTTP (principalmente l'interfaccia utente Web) è protetto dal gateway applicazioni.

La procedura riportata di seguito illustra il flusso di autenticazione tra i diversi componenti.

- In un browser Web un utente richiede l'accesso all'applicazione PeopleSoft tramite un URL esposto da Gateway applicazioni.

- Gateway applicazioni intercetta la richiesta. Verifica che l'utente non abbia eseguito l'accesso in precedenza e quindi reindirizza il browser al dominio di Identity IAM OCI.

- Il dominio di Identity IAM OCI presenta la pagina di accesso.

- L'utente fornisce le credenziali necessarie per collegarsi al dominio di Identity.

- Dopo l'autenticazione riuscita, il dominio di Identity IAM OCI crea una sessione per l'utente ed emette un token SAML (Security Assertion Markup Language) al gateway applicazioni.

- Gateway applicazioni riceve il token SAML, identifica l'utente, aggiunge variabili di intestazione nella richiesta e inoltra la richiesta all'applicazione PeopleSoft.

- L'applicazione PeopleSoft riceve le variabili di intestazione, identifica l'utente e avvia la sessione utente PeopleSoft.

Task 1: impostare Application Gateway Server

Il gateway applicazioni dell'appliance software viene scaricato dalla console del dominio di Identity IAM OCI in un file compresso (.zip). Questo file contiene un file Open Virtual Appliance (.ova) da utilizzare per installare il server Gateway applicazioni.

Il server gateway applicazioni può essere installato facilmente in un'istanza di computazione su OCI o in una virtual machine ospitata nell'ambiente di rete o in un Virtual Box Manager Oracle VM in esecuzione sulla macchina locale, eseguendo i passi descritti in questo documento.

Nota: anche il gateway applicazioni può essere distribuito utilizzando Docker. Questo documento descrive le procedure per creare ed eseguire il contenitore Docker del gateway applicazioni.

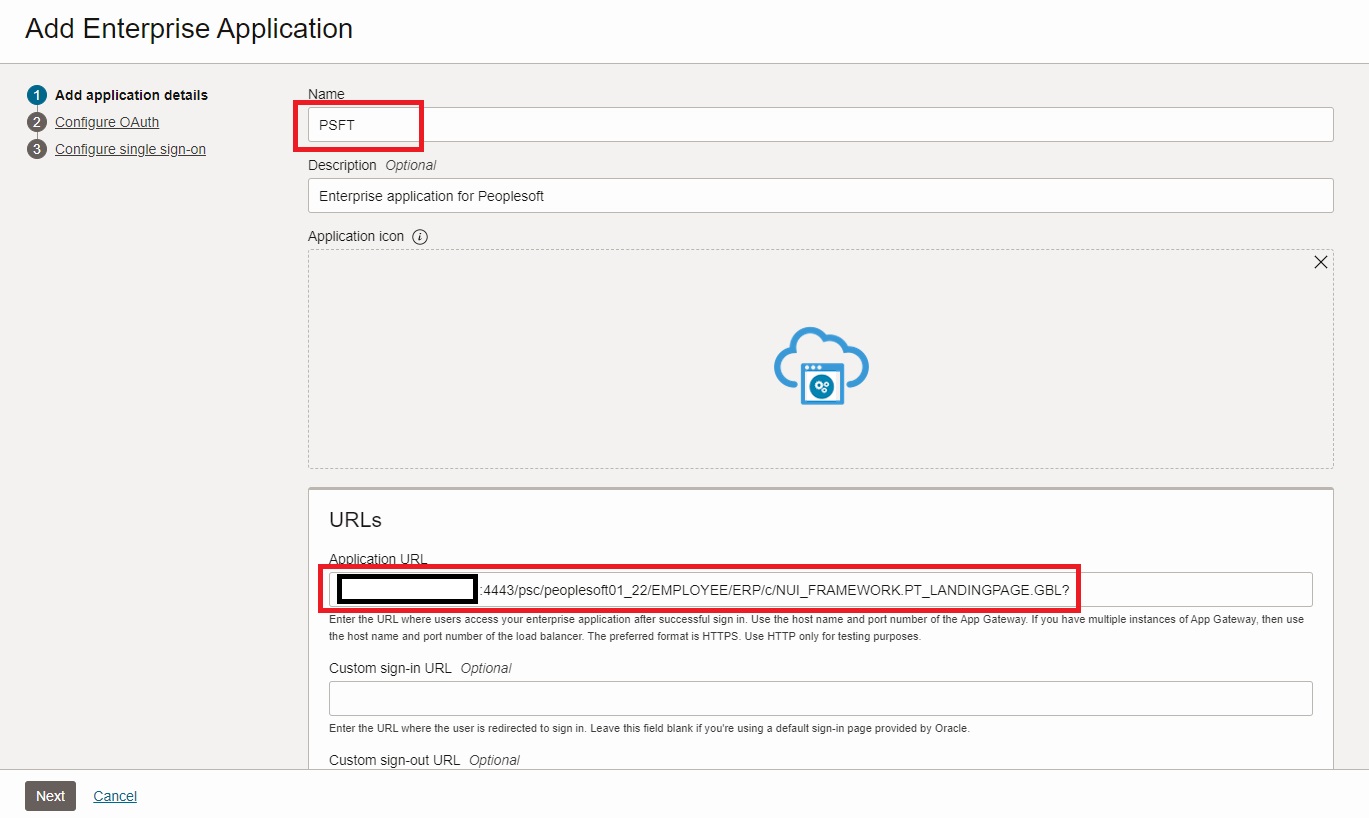

Task 2: creare un'applicazione Enterprise nei domini di identità IAM OCI per l'applicazione PeopleSoft

Nei passi riportati di seguito verrà creata un'applicazione enterprise in IAM OCI per l'applicazione PeopleSoft, utilizzando gli URL esposti dal gateway applicazioni.

-

Eseguire il login alla tenancy OCI e andare al rispettivo dominio di Identity.

-

Fare clic su Applicazioni, andare alla scheda Aggiungi applicazione, quindi selezionare Applicazione enterprise per Avvia workflow.

-

Fornire un nome per l'applicazione e l'URL applicazione.

Nota:

- L'URL dell'applicazione è esposto dal gateway applicazioni, pertanto l'indirizzo IP e la porta sono del server del gateway applicazioni.

- Questa esercitazione utilizza l'applicazione ERP PeopleSoft, quindi l'endpoint

/psc/peoplesoft01_22/EMPLOYEE/ERP/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL?. - Per PeopleSoft HCM, utilizzare

/psc/peoplesoft01_22/EMPLOYEE/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL?.

-

Selezionare Visualizza nelle applicazioni personali per visualizzare l'applicazione nella pagina Applicazioni personali degli utenti assegnati. Selezionare Gli utenti devono essere autorizzati a questa applicazione se si desidera consentire l'accesso all'applicazione solo agli utenti assegnati.

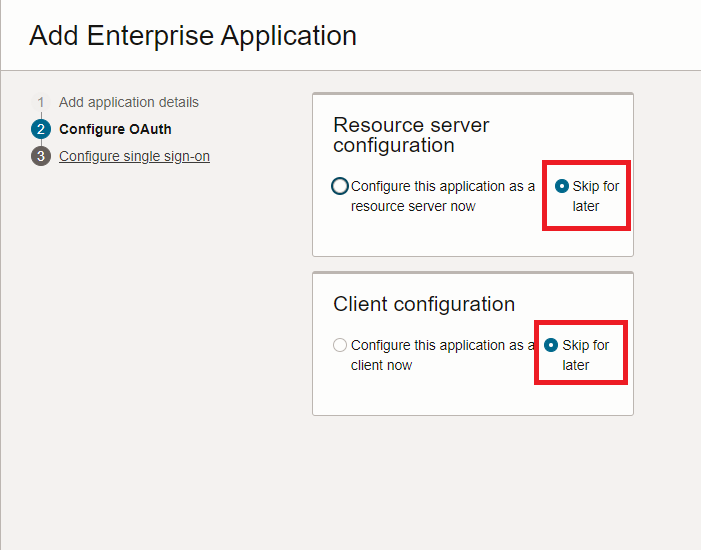

-

Selezionare Salta per versione successiva nella sezione Configura OAuth.

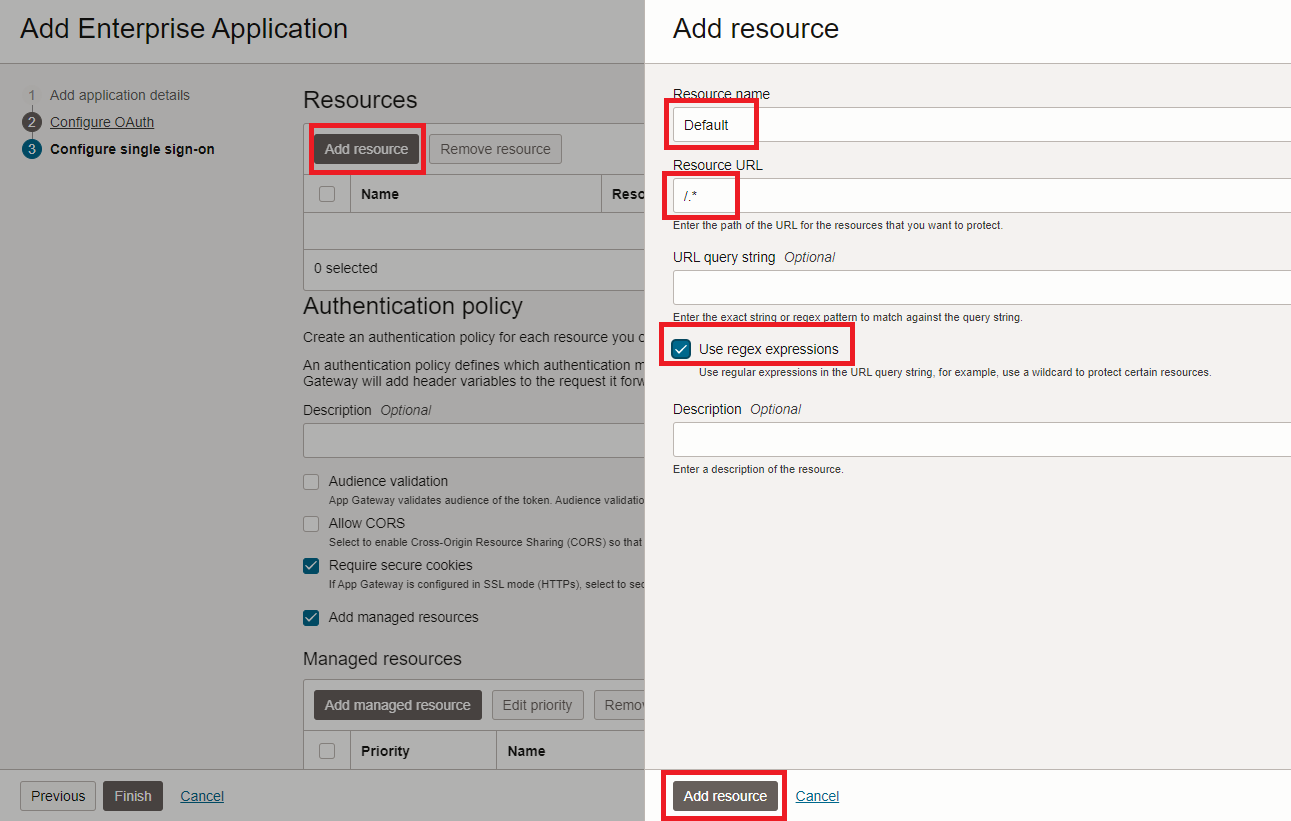

-

Nella sezione Configura Single Sign-On fare clic su Aggiungi risorsa per aggiungere le risorse riportate di seguito.

-

Dopo aver aggiunto le risorse, creare un criterio di autenticazione per ciascuna risorsa facendo clic su Aggiungi risorsa gestita e selezionando Metodo di autenticazione come Form o token di accesso.

-

Aggiungere il nome e il valore Intestazioni indicati.

-

Assicurarsi che le opzioni

Require secure cookieseAdd managed resourcessiano abilitate.

Nota: il criterio di autenticazione definisce il metodo di autenticazione da utilizzare per proteggere le risorse dell'applicazione enterprise e se Gateway applicazioni aggiungerà variabili di intestazione alla richiesta che inoltra all'applicazione.

-

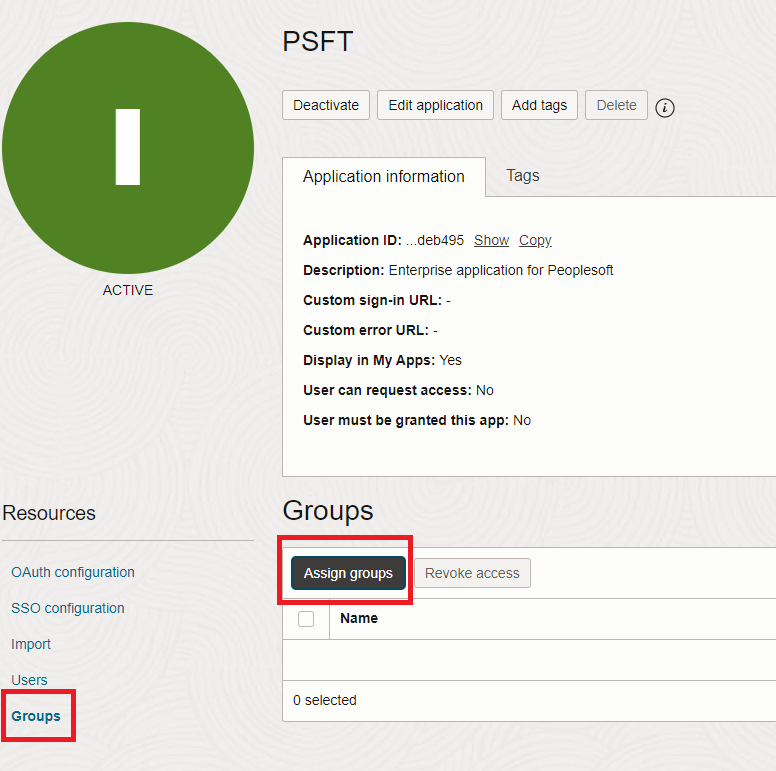

-

Attivare l'applicazione al termine dell'impostazione, quindi assegnarla all'indirizzo

usersogroupsappropriato.

Task 3: registrare il server gateway applicazioni nei domini di Identity IAM OCI

Prima di configurare il gateway applicazioni, è necessario registrare il server gateway applicazioni distribuito nei domini di Identity. Aggiungeremo l'host e associamo l'host all'applicazione enterprise PeopleSoft nei domini, che il gateway applicazioni proteggerà.

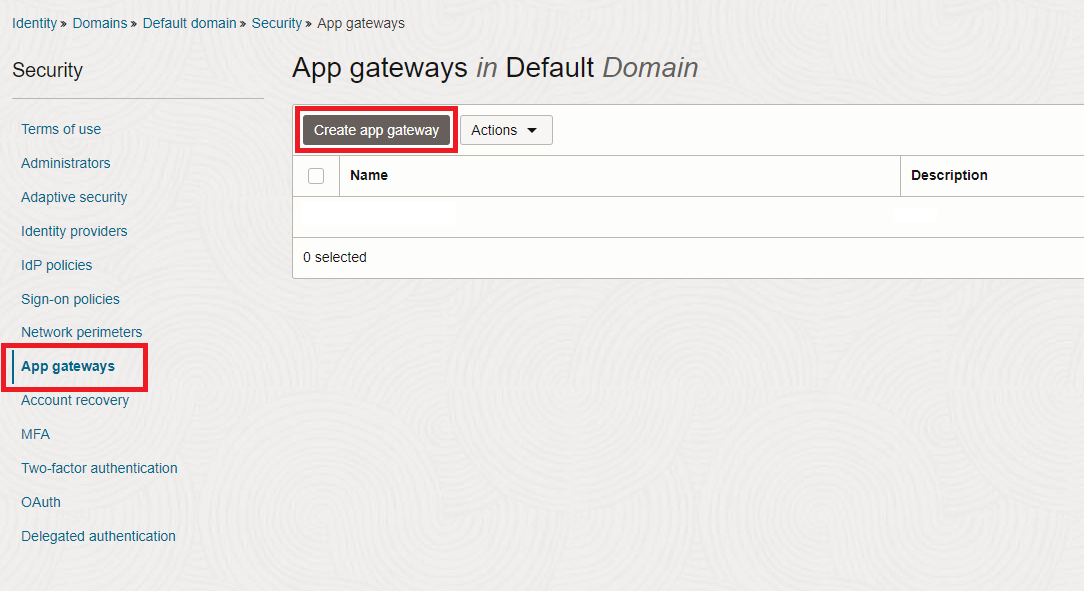

-

Nella console Domini di Identity OCI fare clic su Sicurezza, fare clic su Gateway applicazioni, quindi fare clic su Crea gateway applicazioni.

-

Specificare il nome del gateway applicazioni, quindi fare clic su Avanti.

-

Nel riquadro Aggiungi host fare clic su Aggiungi host.

-

Nella finestra di dialogo Aggiungi host, fornire un nome nel campo Identificativo host.

-

Immettere i valori di host e porta che il server Gateway applicazioni risponderà alle richieste HTTP.

-

Abilitare Gateway applicazioni per ascoltare le richieste HTTP in modalità sicura (HTTPS), selezionando la casella di controllo SSL abilitato e facendo clic su Aggiungi host.

Nota: l'area di testo Proprietà aggiuntive deve essere specificata con la coppia di chiavi di certificato utilizzata dal server gateway applicazioni, i protocolli e le cifrature per SSL. /etc/ssl/private/server.crt è il percorso completo di un file di certificato nel server gateway applicazioni. /etc/ssl/private/server.key è la chiave segreta del file di certificato. È necessario caricare entrambi i file nel server gateway applicazioni dopo aver installato il file binario del gateway applicazioni.

ssl_certificate /scratch/oracle/cloudgate/home/bin/server.crt; ssl_certificate_key /scratch/oracle/cloudgate/home/bin/server.key; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!MD5;

-

-

Nella scheda Add Apps fare clic su Add App. Selezionare l'applicazione enterprise da proteggere e selezionare l'host aggiunto in precedenza. Nel campo Prefisso risorsa utilizzare

/e specificare l'URL di base dell'applicazione PeopleSoft nel server di origine.

Nota:

/in Prefisso risorsa indica che tutti i percorsi radice delle richieste verranno inoltrati all'applicazione enterprise selezionata. Se l'applicazione non è accessibile direttamente, ma è accessibile tramite un proxy Web, immettere l'URL del proxy Web nel campo Server di origine. -

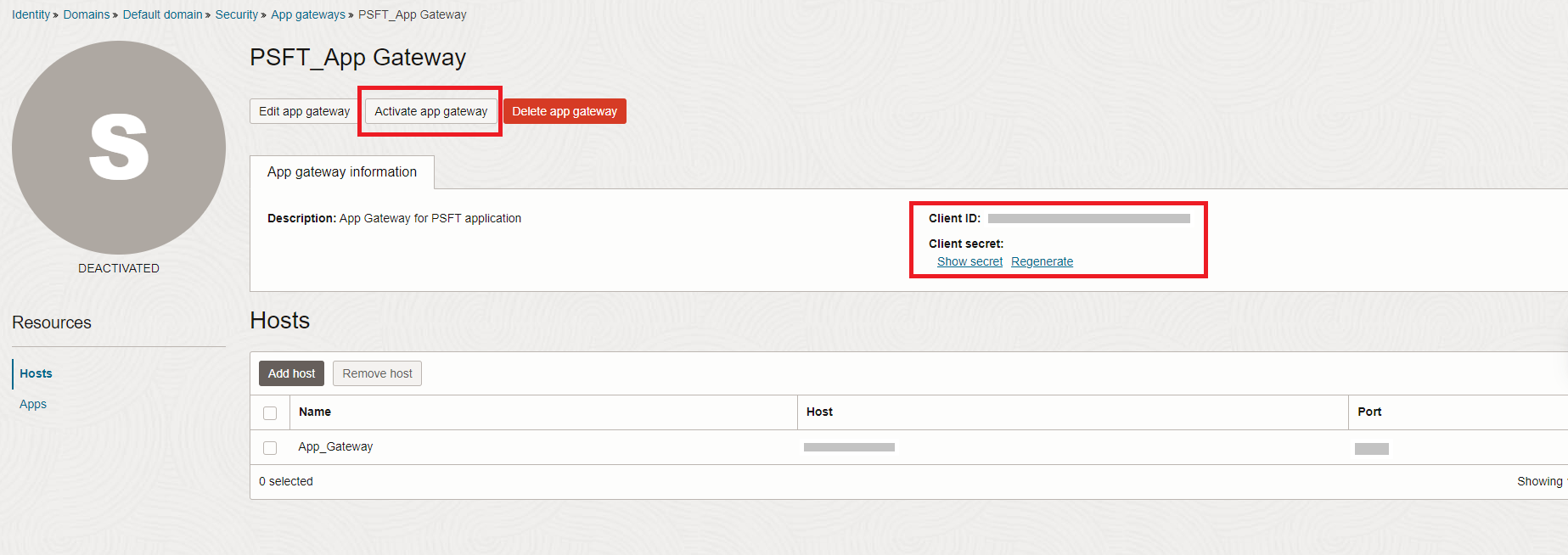

Fare clic su Attiva gateway applicazioni e prendere nota dell'ID client e del segreto client da utilizzare per la configurazione del gateway applicazioni.

Task 4: Configurare il gateway applicazioni

Quando il server gateway applicazioni è pronto, è possibile accedervi facilmente utilizzando le credenziali predefinite tramite il client SSH.

Localhost login: oracle

Password: cloudgateR0X!

Nota: è necessario modificare la password di cui è stato eseguito il provisioning al primo login.

Dopo aver eseguito il login al server gateway applicazioni, effettuare le operazioni riportate di seguito.

-

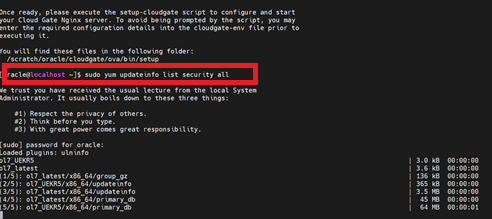

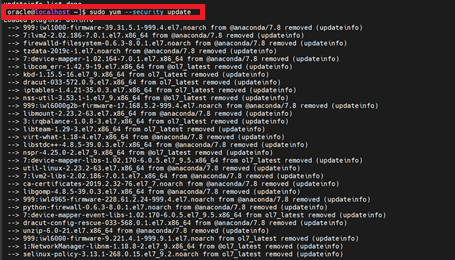

Eseguire il comando

sudo yum updateinfo list security alle fornire la password sudo. Questo comando elenca gli errori di sicurezza per il server Oracle Linux del gateway applicazioni. Per aggiornare tutti i package per i quali sono disponibili errori correlati alla sicurezza alle versioni più recenti dei package, immetteresudo yum --security update.

-

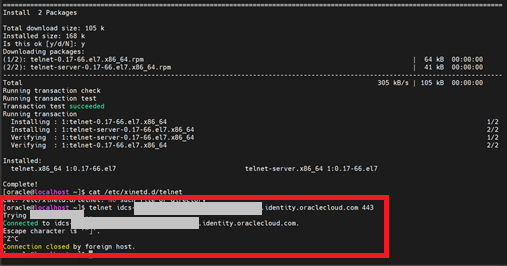

Eseguire il comando

telnet <idcs-tenant>.identity.oraclecloud.comper confermare che il server gateway applicazioni può raggiungere l'istanza del dominio di Identity IAM OCI. Setelnetnon è installato, installarlo utilizzando il comandosudo yum install telnet-server telnet, quindi riprovare.

-

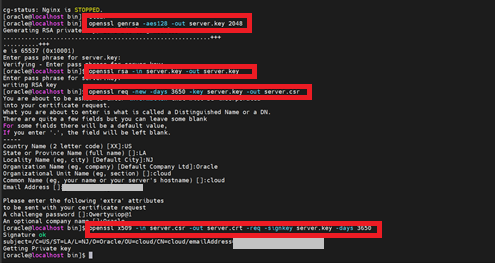

Generare una richiesta di firma certificato e ottenere la firma da una CA per configurare il gateway applicazioni in modalità SSL. A scopo di test o POC, è possibile utilizzare certificati autofirmati. Di seguito sono riportati i passi per generarne uno.

openssl genrsa -aes128 -out server.key 2048 openssl rsa -in server.key -out server.key openssl req -new -days 3650 -key server.key -out server.csr openssl x509 -in server.csr -out server.crt -req -signkey server.key -days 3650

-

Riavviare il server gateway applicazioni dopo aver applicato gli aggiornamenti.

-

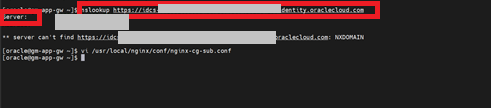

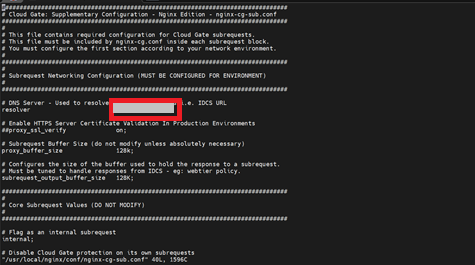

Eseguire il comando

nslookup <your_identity_cloud_service_domain>, copiare l'indirizzo IP del server e aggiornare la voce del resolver nel file/usr/local/nginx/conf/nginx-cg-sub.conf.

-

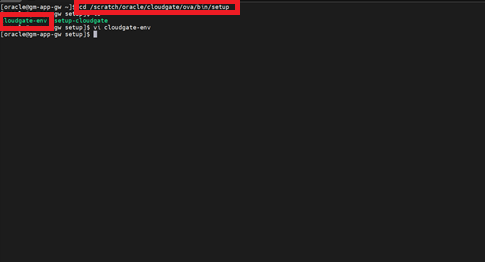

Passare alla cartella

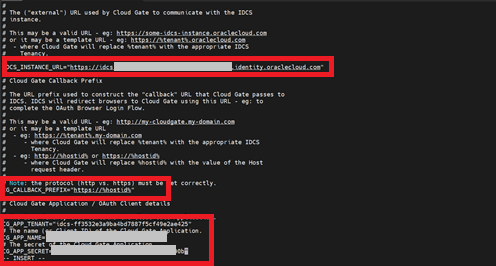

/scratch/oracle/cloudgate/ova/bin/setup, quindi modificare il filecloudgate-envper includere i seguenti parametri.a. IDCS_INSTANCE_URL: l'URL dei domini di Identity IAM OCI.

b. CG_APP_TENANT: il nome tenant dell'istanza del dominio identità. Ad esempio,

idcs-123456789.c. CG_APP_NAME: il valore ID client raccolto durante la registrazione del server gateway applicazioni nei domini di identità IAM OCI.

d. CG_APP_SECRET: il valore segreto del client raccolto durante la registrazione del server gateway applicazioni nei domini di identità IAM OCI.

e. CG_CALLBACK_PREFIX: se Gateway applicazioni è configurato in modalità SSL (HTTPS), impostare il valore su

https://%hostid%. In caso contrario, utilizzarehttp://%hostid%come valore per questo parametro.

-

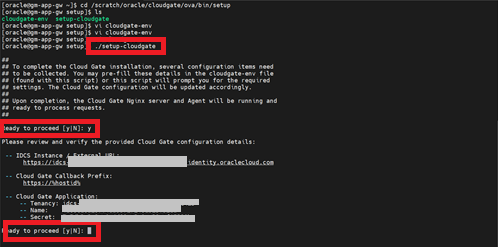

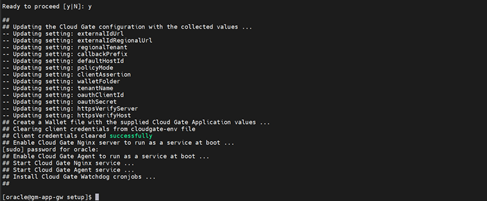

Passare alla cartella

/scratch/oracle/cloudgate/ova/bin/setuped eseguire il comando./setup-cloudgate. Quando richiesto, immettereyper procedere con la configurazione. Rivedere e verificare tutti i parametri utilizzati per la configurazione Cloud Gate.

Nota: i problemi comuni che potrebbero verificarsi durante la configurazione del gateway applicazioni possono essere risolti facilmente facendo riferimento a questo documento.

Task 5: configurazione dell'applicazione Oracle PeopleSoft

Eseguire il login alla console PeopleSoft utilizzando le credenziali di amministrazione ed eseguire i passi indicati nel documento per configurare l'applicazione PeopleSoft per SSO.

Task 6: Test dell'accesso all'applicazione PeopleSoft

Dopo aver configurato il server gateway applicazioni per comunicare con i domini di identità IAM OCI e aver avviato il server, eseguire il test dell'accesso all'applicazione enterprise. Poiché Gateway applicazioni proxy l'applicazione PeopleSoft, utilizzare l'URL di base Gateway applicazioni per accedere all'applicazione anziché l'URL effettivo dell'applicazione PeopleSoft.

-

Aprire un nuovo browser Web e accedere all'applicazione utilizzando l'URL del gateway applicazioni. In questo esempio l'URL è:

https://##.##.##.##:4443/psc/peoplesoft01_22/EMPLOYEE/ERP/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL?. -

Gateway applicazioni intercetta la richiesta e comunica con il dominio di Identity IAM OCI per verificare se l'URL corrisponde a un'applicazione enterprise. In questo esempio

PSFTè registrato e il criterio di autenticazione per questa applicazione enterprise è Modulo o token di accesso. -

Il gateway applicazioni verifica se la richiesta contiene un token di accesso al dominio di Identity valido nell'intestazione

Authorization Bearero nel cookie della sessione del dominio di Identity, a indicare che l'utente ha già eseguito il collegamento al dominio di Identity IAM OCI. -

Se l'utente non ha eseguito il collegamento al dominio di Identity IAM OCI, il gateway applicazioni reindirizza il browser utente alla pagina Collega del dominio di Identity IAM OCI.

-

Se l'utente ha effettuato l'accesso, Gateway applicazioni aggiunge le variabili di intestazione e un cookie alla richiesta, quindi inoltra la richiesta all'applicazione PeopleSoft.

-

L'applicazione riceve la richiesta e utilizza le variabili di intestazione per identificare l'utente a presentare il contenuto della pagina

/psc/peoplesoft01_22/EMPLOYEE/ERP/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL?.

Collegamenti correlati

- IAM OCI

- Oracle Apps Premium

- Distribuisci applicazione PeopleSoft HCM su OCI

- Imposta gateway applicazioni

- Configurare l'applicazione PeopleSoft per SSO

Approvazioni

Autore - Gautam Mishra (ingegnere senior cloud)

Collaboratori - Deepthi Shetty (Manager Cloud Engineer), Aqib Bhat (Senior Cloud Engineer)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Explorer di Oracle Learning.

Per la documentazione sul prodotto, visitare il sito Oracle Help Center.

Configure seamless authentication for PeopleSoft applications using OCI IAM Identity Domains

F80225-01

April 2023

Copyright © 2023, Oracle and/or its affiliates.