Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Imposta Single Sign-On tra Oracle Cloud Infrastructure Identity and Access Management e PingOne

Introduzione

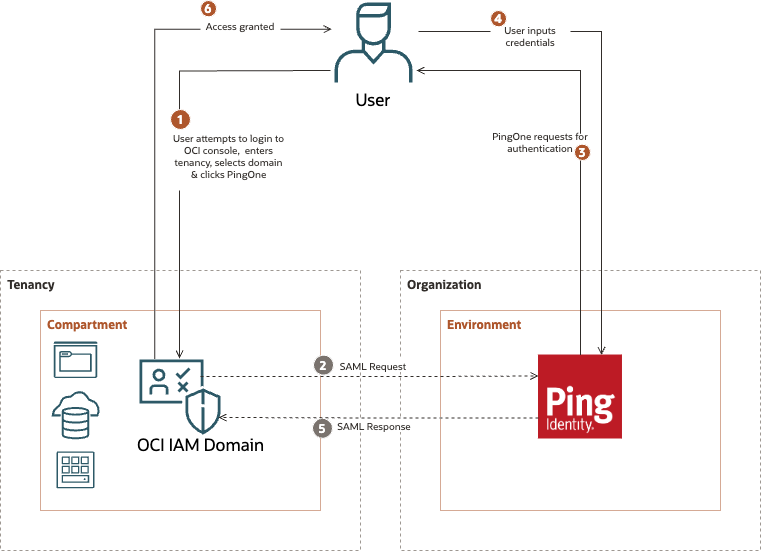

Impostando Single Sign-On (SSO) tra PingOne e Oracle Cloud Infrastructure Identity and Access Management (OCI IAM), gli amministratori OCI possono eseguire senza problemi il login a OCI Console utilizzando le proprie credenziali PingOne.

PingOne funge da provider di identità (IdP), autentica gli utenti e passa i token di autenticazione sicura a IAM OCI, che funge da provider di servizi (SP). Questa integrazione elimina la necessità per gli amministratori di gestire credenziali OCI separate, migliorando la sicurezza e semplificando la gestione degli accessi.

Questa esercitazione descrive come integrare IAM OCI, agendo come provider di servizi (SP), con PingOne, agendo come IdP. Impostando la federazione tra PingOne e IAM OCI, è possibile abilitare l'accesso utente ai servizi e alle applicazioni in OCI tramite SSO.

Nota: questa esercitazione è specifica di IAM OCI con domini di Identity.

Obiettivi

- Imposta SSO tra IAM OCI e PingOne.

Prerequisiti

-

Accesso a un tenant OCI. Per ulteriori informazioni, consulta Oracle Cloud Infrastructure Free Tier.

-

Ruolo amministratore del dominio di Identity per il dominio di Identity IAM OCI. Per ulteriori informazioni, vedere Introduzione ai ruoli amministratore.

-

Un ambiente PingOne con il servizio PingOne SSO abilitato. Sarà inoltre necessario uno dei seguenti ruoli:

- Amministratore organizzazione.

- Amministratore dell'ambiente.

- Sviluppatore di applicazioni client.

Task 1: recupero dei metadati del provider di servizi da IAM OCI

Per eseguire l'importazione nell'applicazione PingOne SAML (Security Assertion Markup Language) creata, sono necessari i metadati SP del dominio di Identity IAM OCI. IAM OCI fornisce un URL diretto per scaricare i metadati del dominio di Identity in uso.

Per scaricare i metadati, procedere come segue.

-

Aprire una scheda del browser e immettere l'URL:

https://cloud.oracle.com. -

Immettere il proprio nome account cloud, indicato anche come nome tenancy, e selezionare Successivo.

-

Selezionare il dominio di identità a cui connettersi. Dominio di Identity utilizzato per configurare SSO. Ad esempio,

Default. -

Accedi con il tuo nome utente e la tua password.

-

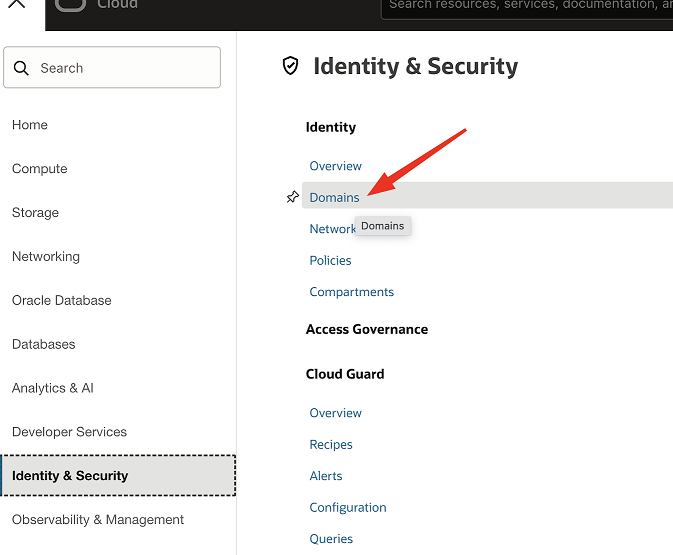

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità, selezionare Domini.

-

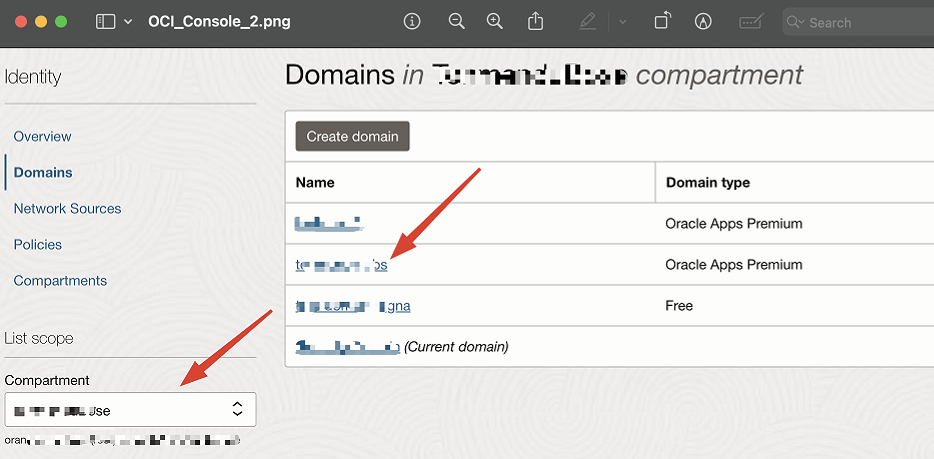

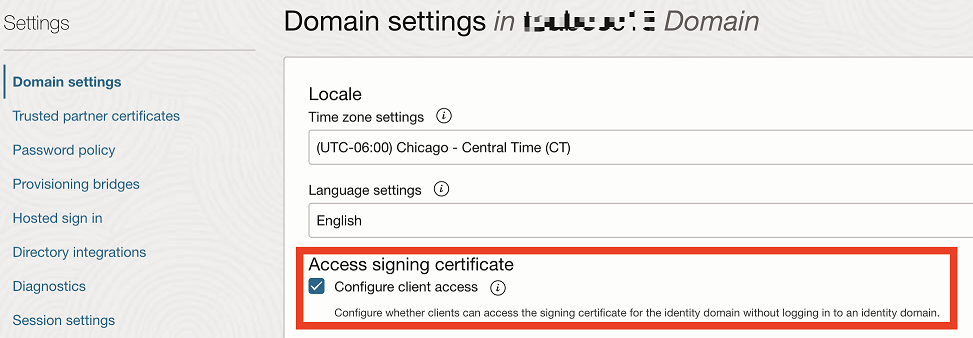

Fare clic sul nome del dominio di Identity che si desidera utilizzare. Potrebbe essere necessario modificare il compartimento per trovare il dominio desiderato. Fare clic su Impostazioni, quindi su Impostazioni dominio.

-

In Certificato di firma Access, selezionare Configura accesso client. Selezionare Salva modifiche. Ciò consente a un client di accedere alla certificazione di firma per il dominio di Identity senza collegarsi al dominio.

-

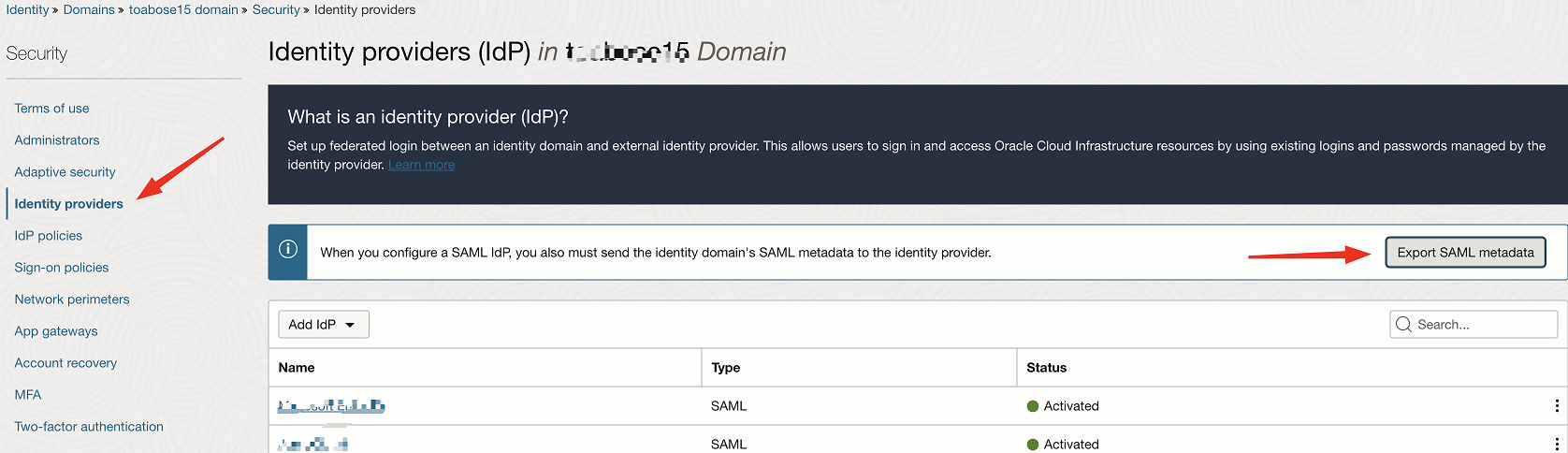

Tornare alla panoramica del dominio di Identity selezionando il nome del dominio di Identity nel percorso di navigazione dell'indicatore di percorso. Fare quindi clic su Sicurezza, quindi su Provider di identità. Fare clic su Esporta metadati SAML.

-

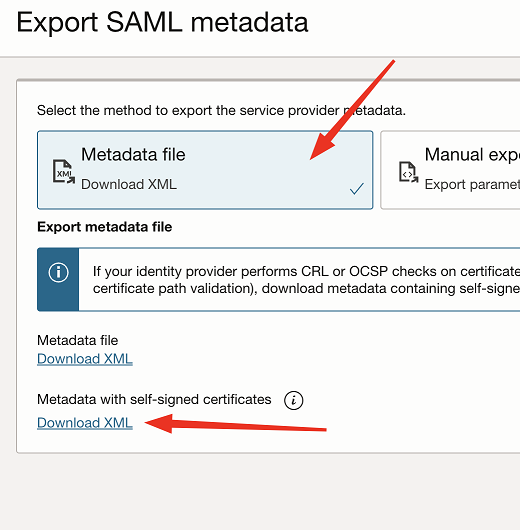

Assicurarsi che sia selezionato File di metadati. In Metadati con certificati con firma automatica, fare clic su Scarica XML. Salvare questo elemento localmente nel computer, ovvero i metadati SP.

Task 2: creare un'applicazione SAML PingOne

In questo task, verrà utilizzata la console di amministrazione PingOne per creare un'applicazione SAML in PingOne.

-

Nel browser, accedere a PingOne utilizzando l'URL:

https://console.pingone.com/index.html?env=<your_environment_ID> -

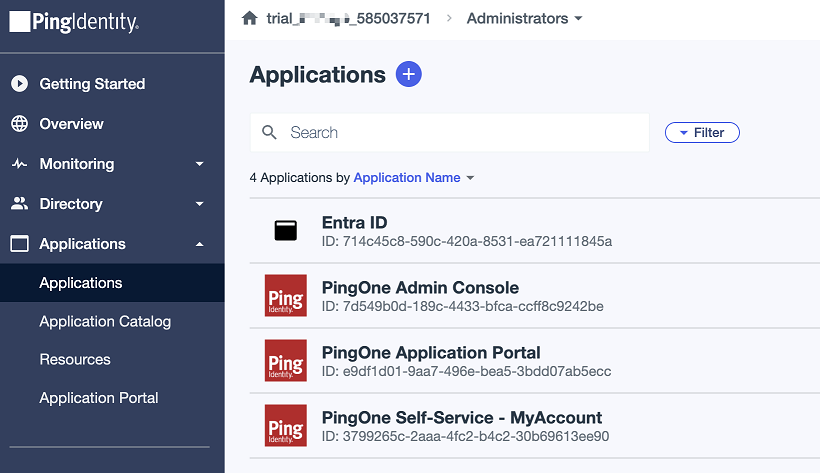

In Applicazioni fare clic su Applicazioni e sul segno + per aggiungere una nuova applicazione.

-

Immettere Nome applicazione (ad esempio,

OCI Admin Console), selezionare Tipo di applicazione come Applicazione SAML e fare clic su Configura. -

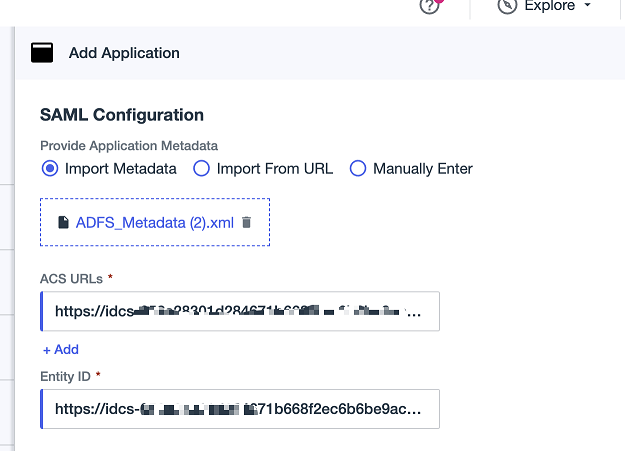

Selezionare Importa metadati e fare clic su Seleziona un file. Selezionare il file di metadati SP salvato nel task 1.9. Se vengono visualizzati gli URL ACS e l'ID entità popolati automaticamente, il codice XML è stato analizzato correttamente. Fare clic su Salva.

Task 3: configurare l'applicazione SAML

Impostare SSO per l'applicazione SAML PingOne e scaricare i metadati IdP.

In questo task verrà utilizzato il file di metadati SP salvato in precedenza e verranno inoltre impostati i mapping degli attributi.

-

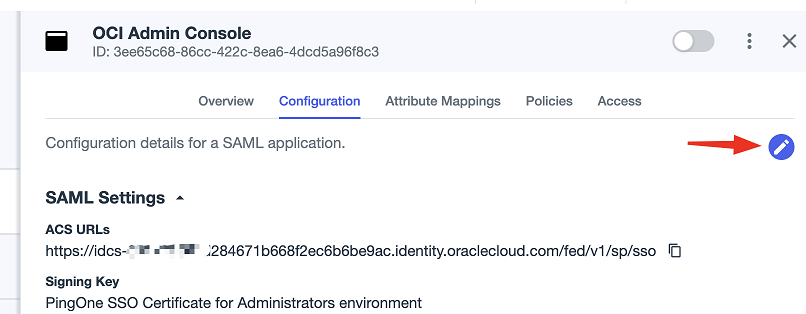

Fare clic sull'applicazione, su Configurazione, quindi sul simbolo di modifica in alto a destra.

-

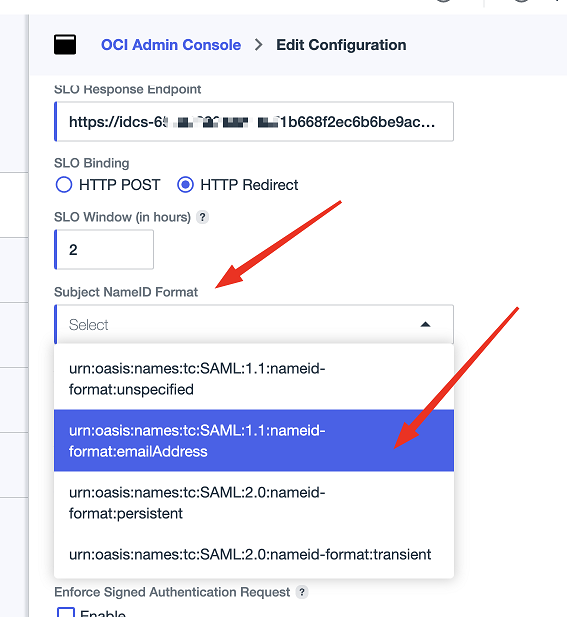

In Formato oggetto NameID, modificare la selezione in

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddresse fare clic su Salva.

-

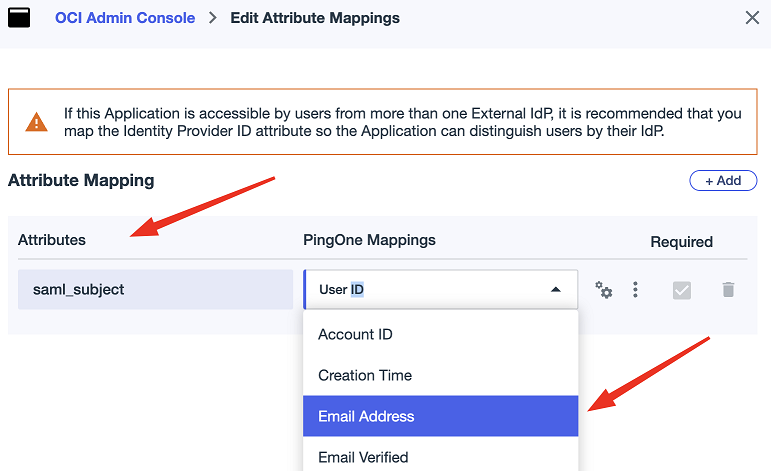

Fare clic su Mapping attributi, quindi sul simbolo di modifica in alto a destra.

-

In Attributi, immettere

saml_subject, modificare PingOne Mapping in Indirizzo e-mail e fare clic su Salva.

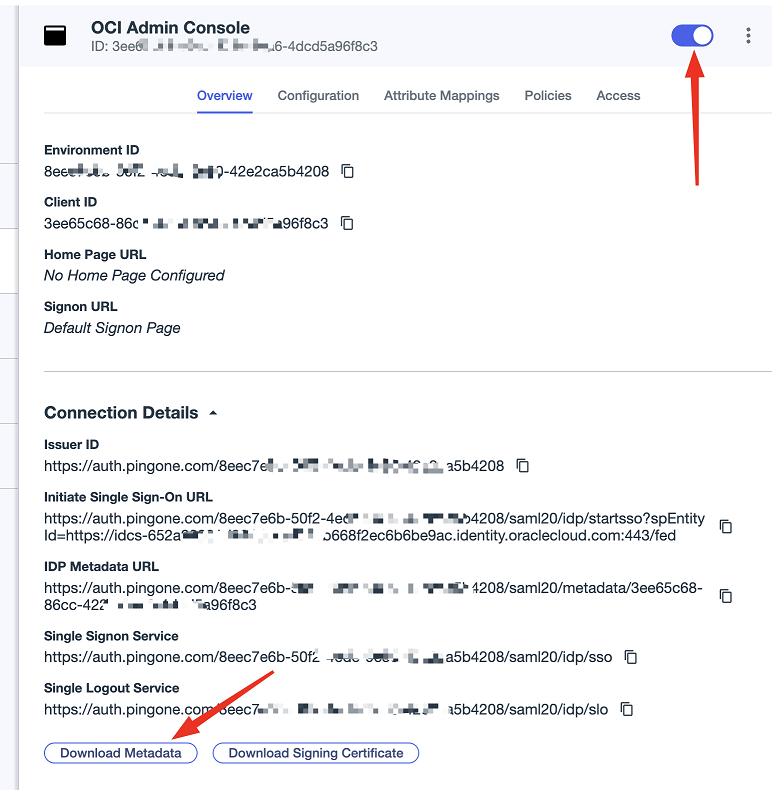

-

Fare clic su Panoramica, scorrere fino alla parte inferiore e fare clic su Scarica metadati. Salvare questo elemento localmente nel computer, ovvero i metadati IdP.

-

Accendere o attivare l'applicazione.

Nota: per impostazione predefinita, il valore di NameID viene mappato al nome utente in IAM OCI.

Task 4: Impostazione dei criteri di autenticazione e dell'accesso utente

In caso di federazione, si consiglia di impostare l'autenticazione MFA insieme al controllo dell'accesso basato su gruppo o ruolo.

-

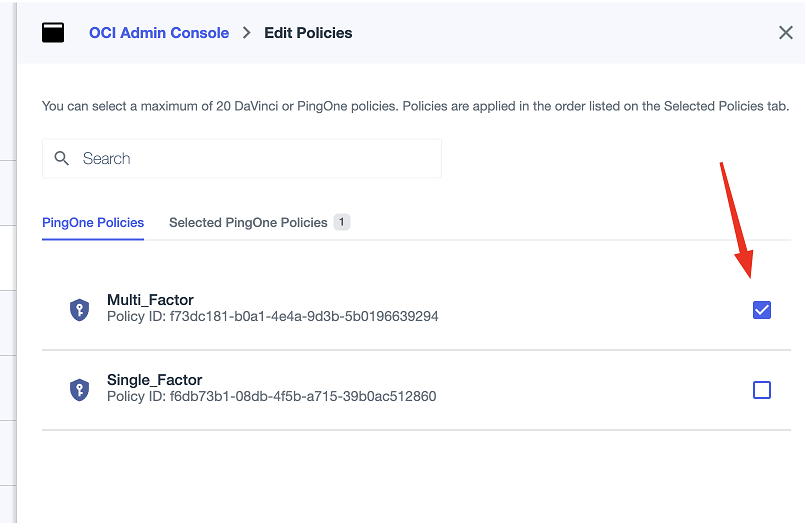

Fare clic su Criteri, quindi sul simbolo di modifica in alto a destra.

-

Fare clic su + Aggiungi criteri, assegnare i criteri pertinenti all'architettura e fare clic su Salva.

-

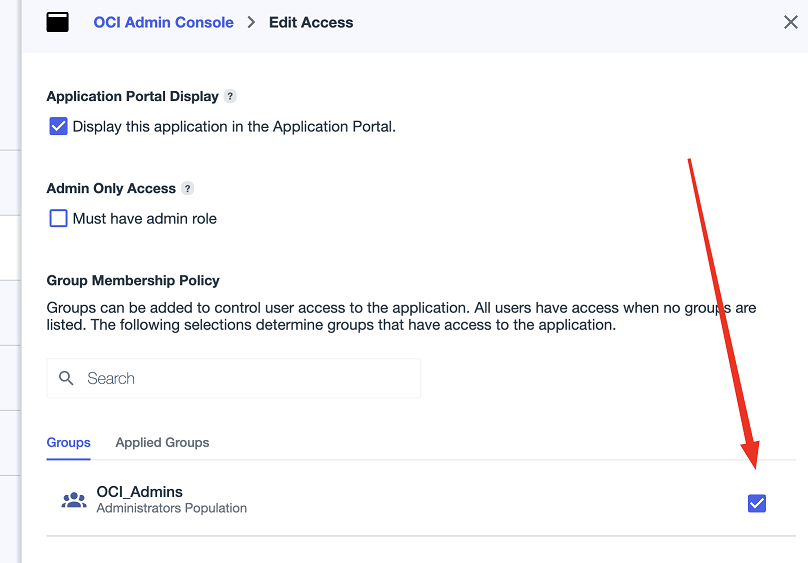

Fare clic su Accesso e sul simbolo di modifica in alto a destra.

-

Selezionare i gruppi che saranno autorizzati ad accedere all'applicazione. Saltare questo passo se non si desidera applicare questa limitazione.

Task 5: abilitare PingOne come IdP per IAM OCI

Per questi passi, stai lavorando su IAM OCI. In questa sezione è possibile utilizzare il file di metadati IdP salvato in precedenza e impostare i mapping degli attributi.

-

Nella console OCI, per il dominio in cui si sta lavorando, selezionare Sicurezza, quindi Provider di identità.

-

Selezionare Aggiungi IdP, quindi selezionare Aggiungi SAML IdP.

-

Immettere un nome per SAML IdP, ad esempio

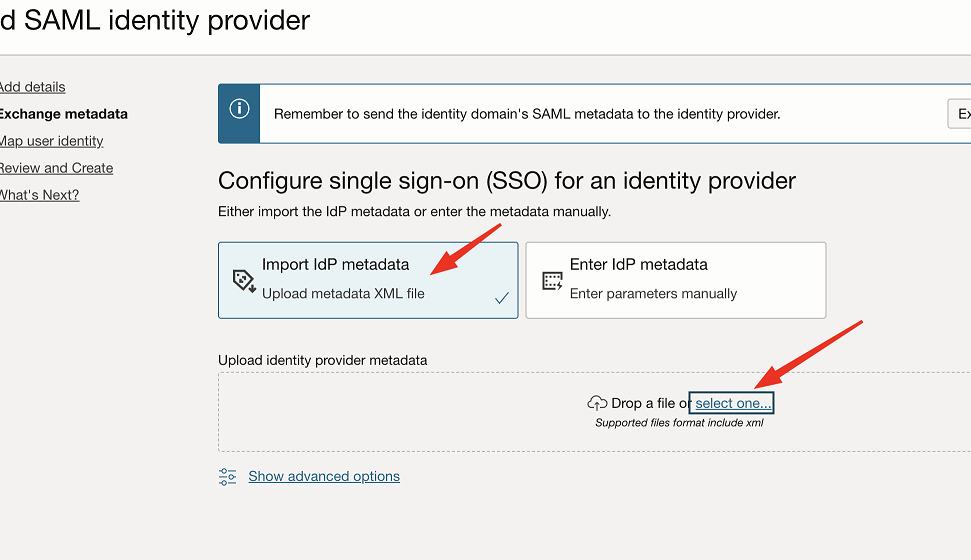

PingOne. Selezionare Successivo. -

Assicurarsi che l'opzione Importa metadati provider di identità sia selezionata. Selezionare il file

PingOnemetadata.xmlsalvato in precedenza nei metadati del provider di identità. Selezionare Successivo.

-

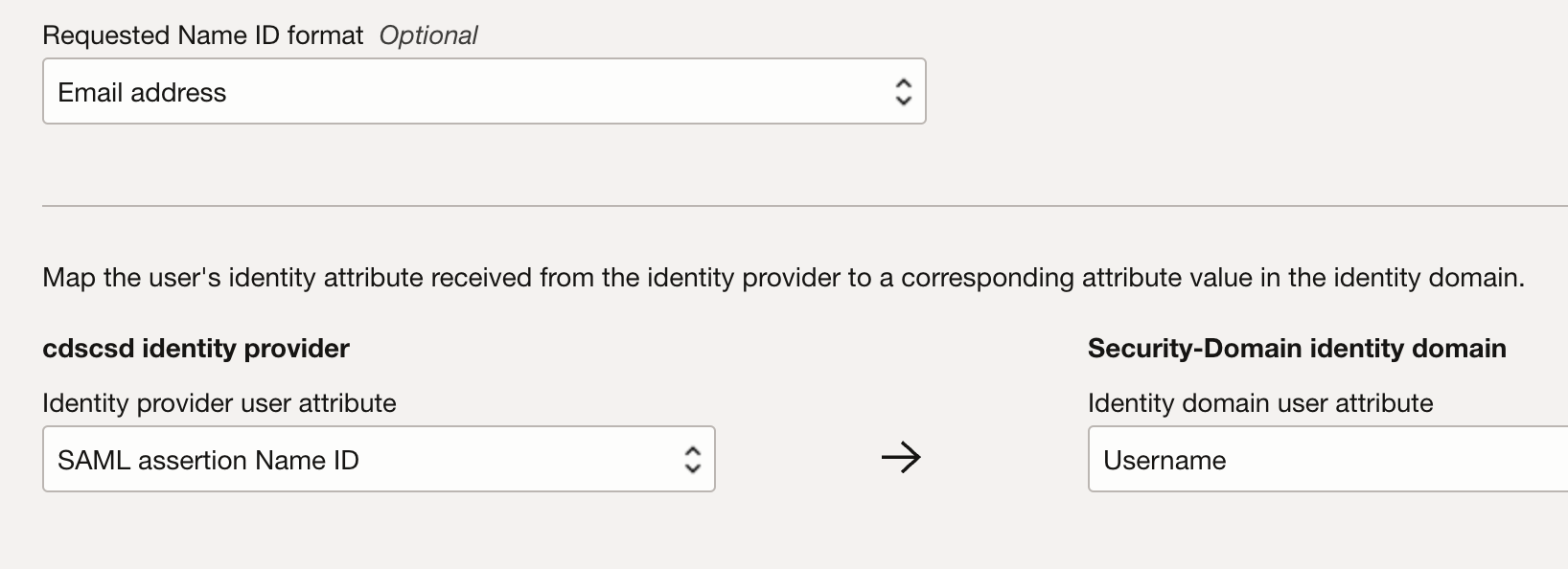

In Mappa identità utente, impostare le seguenti opzioni:

- In Formato NameID richiesto, selezionare

Email address. - In Attributo utente provider di identità, selezionare

SAML assertion Name ID. - In Attributo utente del dominio di Identity selezionare

Username.

- In Formato NameID richiesto, selezionare

-

Selezionare Successivo.

-

In Rivedi e crea, verificare la configurazione e selezionare Crea IdP.

-

In Attiva IdP fare clic su Attiva, quindi nella parte inferiore fare clic su Chiudi.

-

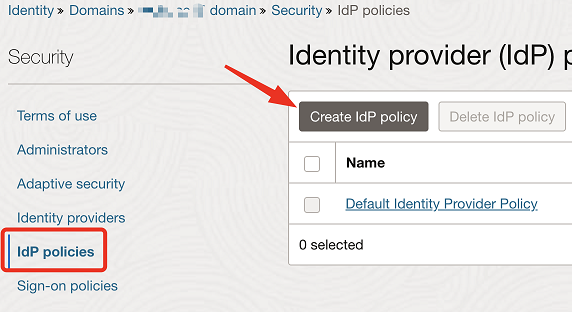

In Sicurezza, andare a IdP criteri e fare clic su Crea criterio IdP.

-

Fornire un nome e fare clic su Aggiungi criterio. Ad esempio:

PingOne IdP -

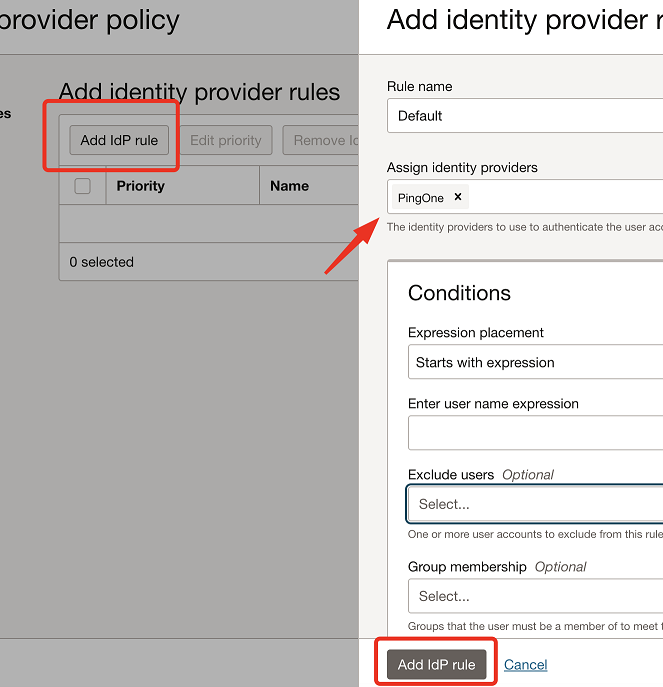

Fare clic su Aggiungi regola IdP e immettere un nome. Ad esempio,

Default. -

In Assegna provider di identità, selezionare PingOne. È inoltre possibile scegliere come target gruppi specifici o escludere utenti per questo IdP. Fare clic su Aggiungi regola IdP e su Avanti.

-

(Facoltativo) Se è necessario limitare l'applicazione di questo criterio solo a determinate applicazioni, aggiungerle in Aggiungi applicazioni.

-

Selezionare Chiudi.

Task 6: Test SSO tra PingOne e OCI

Nota: affinché funzioni, l'utente SSO deve essere presente sia in IAM OCI che in PingOne con un indirizzo di posta elettronica valido.

In questo task è possibile verificare il funzionamento dell'autenticazione federata tra IAM OCI e PingOne.

-

Aprire una scheda del browser e immettere l'URL di OCI Console:

https://cloud.oracle.com. -

Immettere il Nome account cloud, indicato anche come nome della tenancy, quindi fare clic su Successivo.

-

Selezionare il dominio di Identity in cui è stata configurata la federazione PingOne.

-

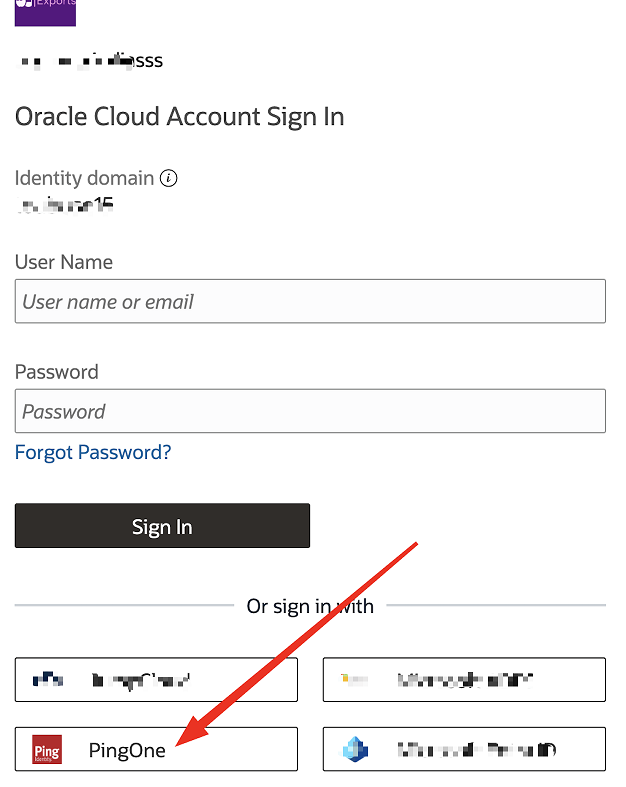

Nella pagina di accesso è possibile visualizzare un'opzione per accedere a PingOne. Fare clic su PingOne e si viene reindirizzati alla pagina di login di PingOne.

-

Fornire le credenziali PingOne.

Quando l'autenticazione riesce, viene eseguito il login a OCI Console.

Conferme

- Autore - Tonmendu Bose (ingegnere del cloud senior)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27805-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.