Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

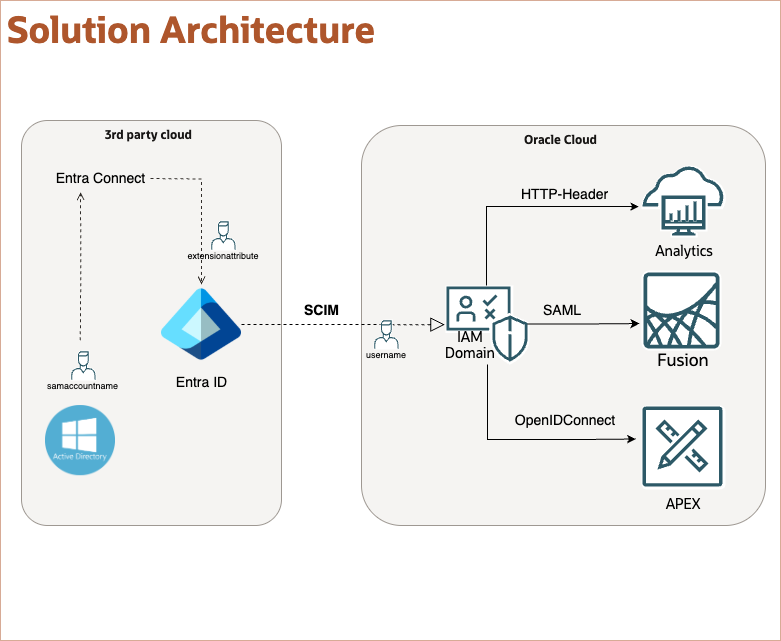

Impostare sAMAccountName da Microsoft Active Directory come nome utente in Oracle Cloud Infrastructure

Introduzione

Le organizzazioni che sono testimoni di più generazioni di identità e sicurezza spesso hanno un mix di risorse on-premise e cloud in tutta la loro infrastruttura. In molti scenari, Active Directory funge da origine della verità e come identificativo utente viene utilizzato il nome di accesso/sAMAccountName. Per mantenere la coerenza, questo viene esteso come nome utente standard a tutte le altre applicazioni e servizi a valle.

In questa esercitazione verrà descritto come eseguire il push del nome utente standard in OCI, abilitando un livello di identità unificato per le applicazioni Oracle e non Oracle.

Obiettivi

-

Utilizzare Microsoft Entra Connect per utilizzare gli attributi di estensione in grado di sincronizzare sAMAccountName.

-

Verificare che il nuovo attributo sia disponibile nelle proprietà utente in Microsoft Entra ID.

-

Modificare la connessione SCIM per OCI nell'ID Entra Microsoft per utilizzare il nuovo attributo.

-

Dopo il ciclo di provisioning, verificare che il nome utente delle identità in OCI sia mappato come sAMAccountName.

-

Questo attributo nome utente ora può essere utilizzato dalle applicazioni Oracle che utilizzano Single Sign-On (SSO) tramite protocolli di autenticazione basati su SAML, OpenID o HTTP-header.

Prerequisiti

Nota: per impostare il provisioning SCIM in OCI tramite l'ID di Microsoft Entra, vedere Identity Lifecycle Management Between OCI IAM and Entra ID.

-

Architettura ibrida di Microsoft Active Directory sincronizzata con Microsoft Entra ID tramite Microsoft Entra Connect.

-

Privilegi Amministratore dominio sul dominio Active Directory locale.

-

Privilegi di amministratore globale per il tenant Microsoft Entra.

-

Impostazione di provisioning utente attivo in Microsoft Entra ID per OCI utilizzando l'applicazione galleria.

-

Accesso a una tenancy OCI. Per ulteriori informazioni, consulta Oracle Cloud Infrastructure Free Tier.

-

Ruolo amministratore del dominio di Identity per il dominio di Identity IAM OCI. Per ulteriori informazioni, vedere Introduzione ai ruoli amministratore.

Task 1: Abilita estensioni directory e sincronizza sAMAccountName utilizzando Microsoft Entra Connect

Task 1.1: configurare lo strumento Microsoft Entra Connect

-

Eseguire il login al server locale in cui è configurato Microsoft Entra Connect.

-

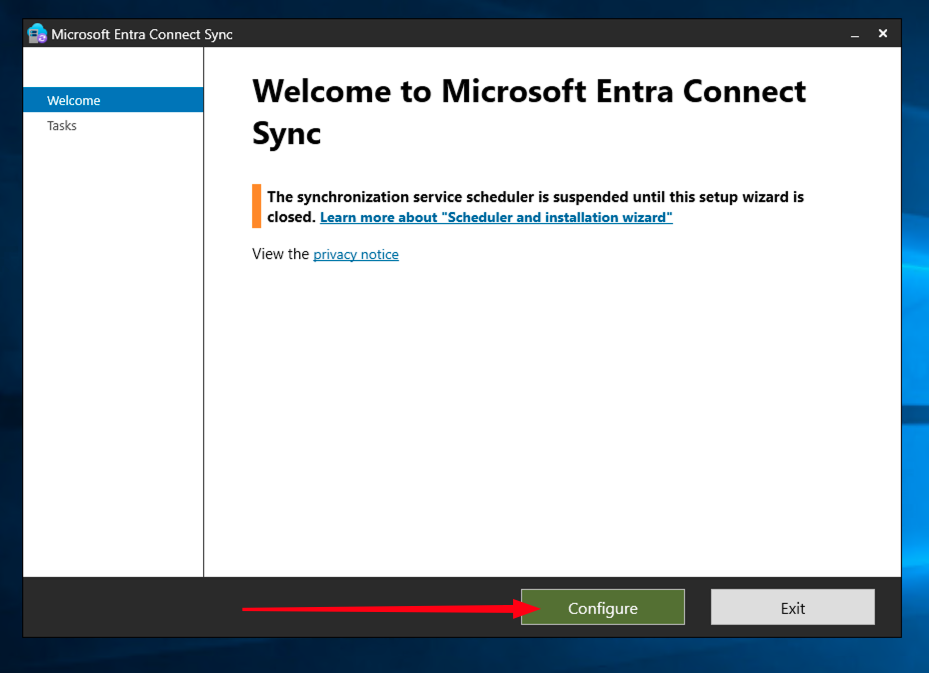

Aprire lo strumento Microsoft Entra Connect Sync.

-

Fare clic su Configura.

-

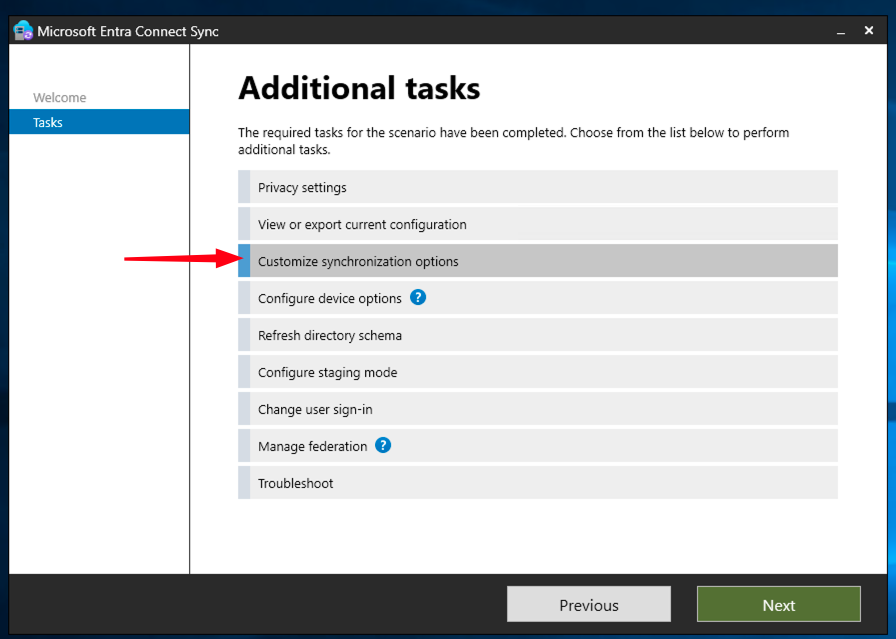

Selezionare Personalizza opzioni di sincronizzazione e fare clic su Avanti.

-

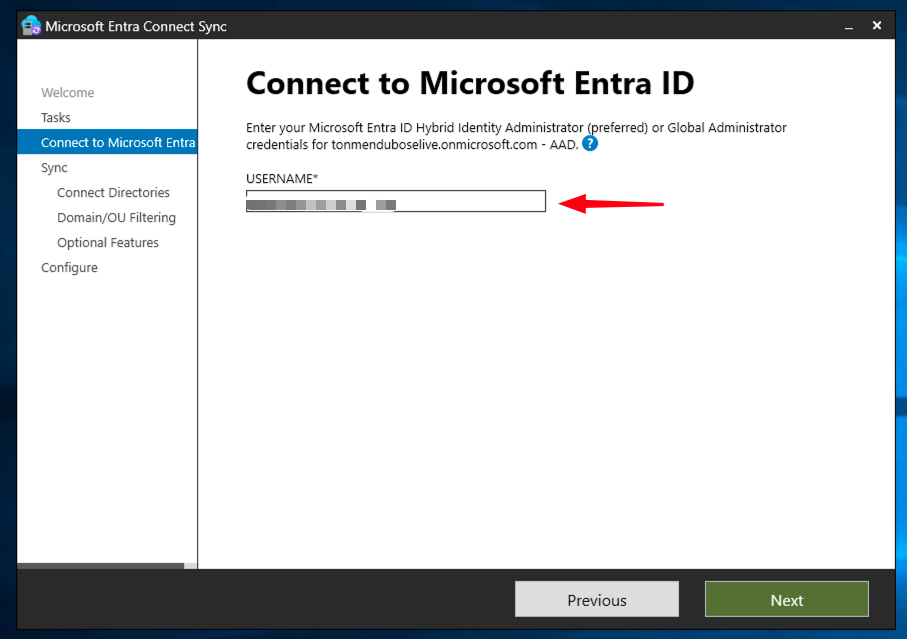

Eseguire l'autenticazione utilizzando le credenziali dell'amministratore globale dell'ID Microsoft Entra quando richiesto.

-

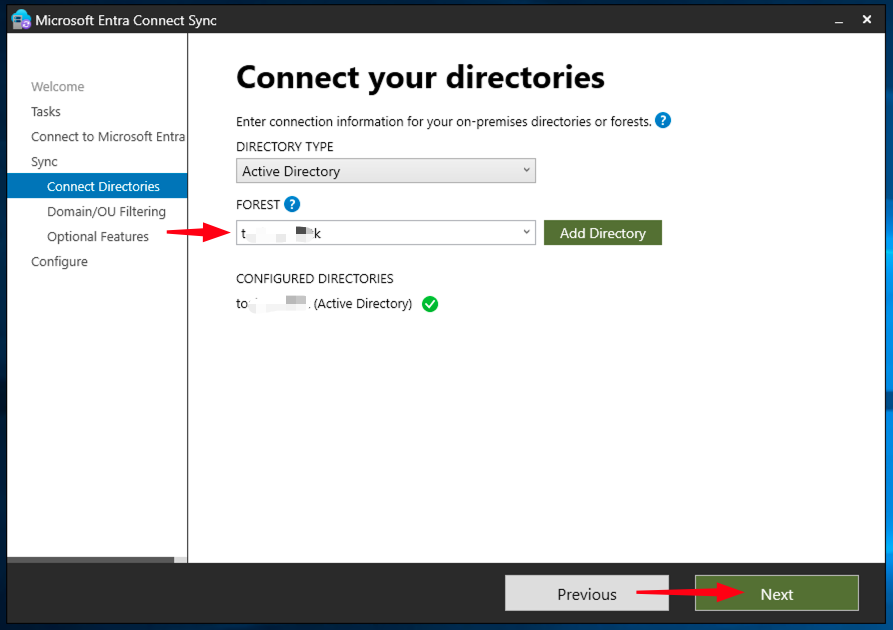

Selezionare le informazioni relative al tipo di directory e alla foresta in cui sono presenti gli utenti.

-

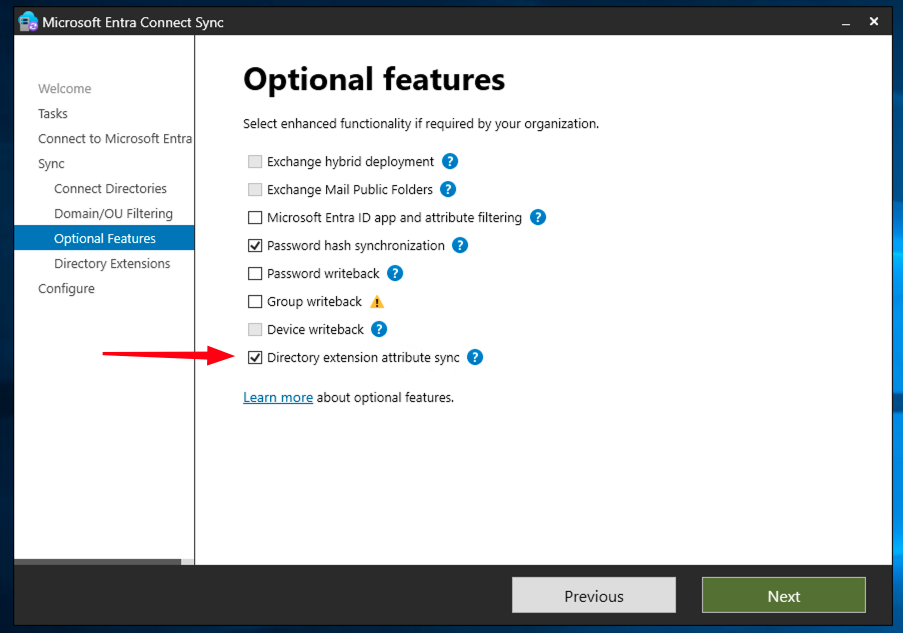

Fare clic su Avanti fino a raggiungere la pagina Funzioni facoltative. Selezionare Sincronizzazione attributo estensione directory e fare clic su Avanti.

-

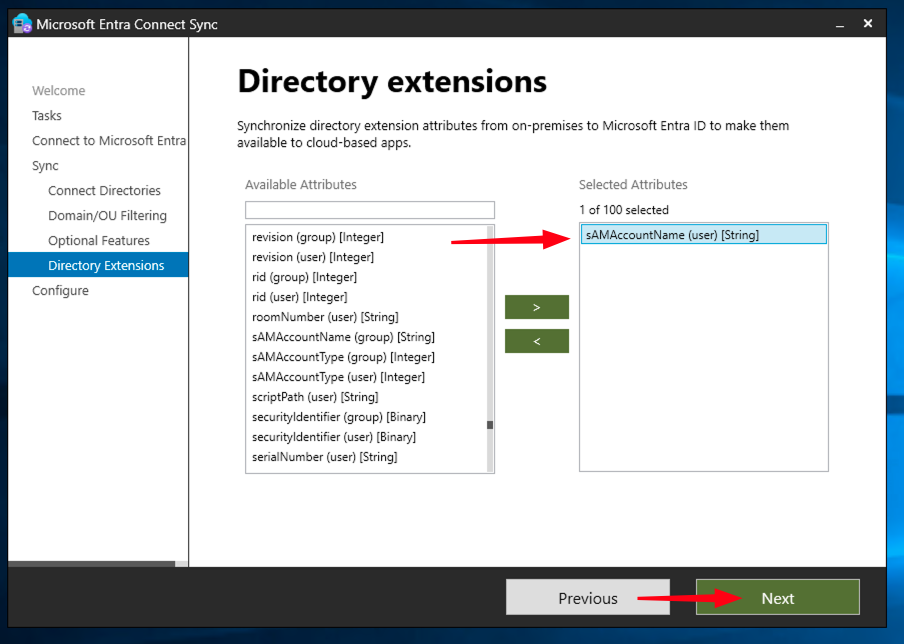

Nella pagina Estensioni directory verrà visualizzata la lista degli attributi disponibili di Active Directory in locale. Individuare l'attributo sAMAccountName nella lista e selezionare sAMAccountName per contrassegnarlo per la sincronizzazione.

-

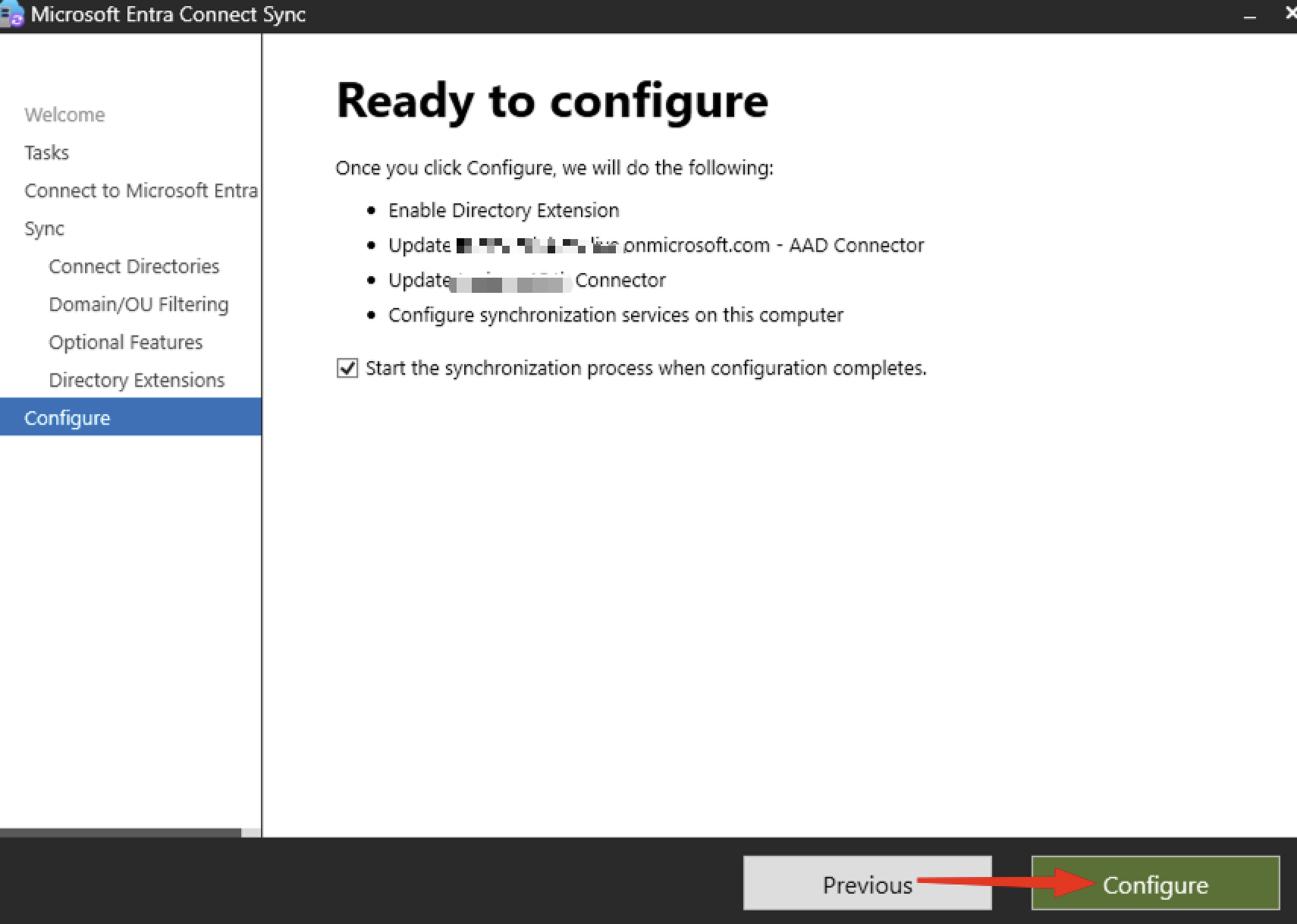

Rivedere il riepilogo della configurazione per assicurarsi che l'opzione Sincronizzazione attributo estensione directory sia abilitata e che sia selezionata l'opzione sAMAccountName. Fare clic su Configura per applicare le modifiche.

-

Una volta completata la configurazione, fare clic su Esci.

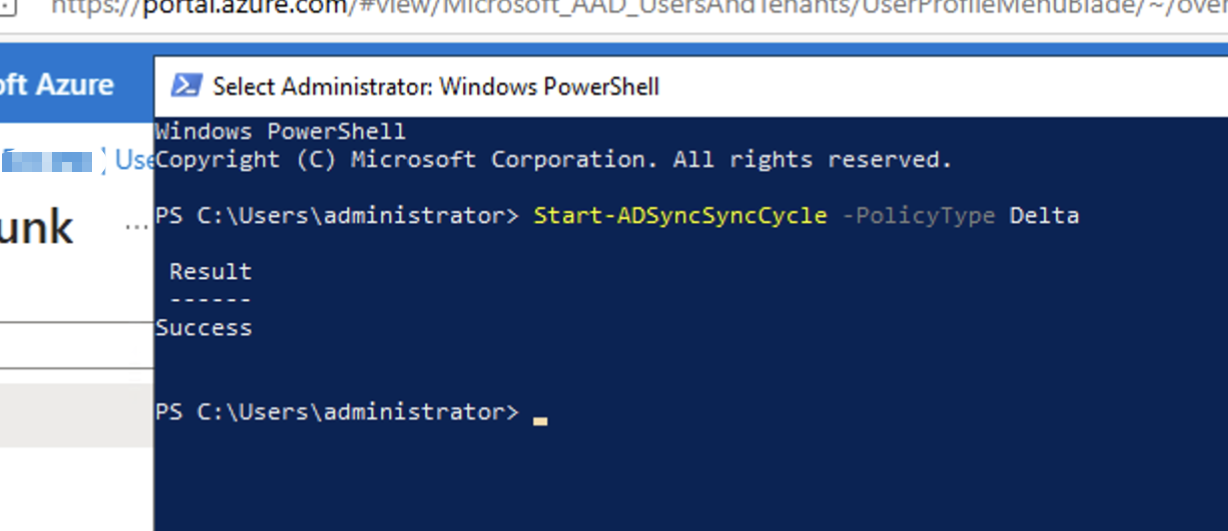

Task 1.2: Esecuzione di un ciclo di sincronizzazione

-

Aprire Windows PowerShell con privilegi di amministrazione sul server in cui è installato Microsoft Entra Connect.

-

Eseguire il comando seguente per attivare un ciclo di sincronizzazione delta.

Start-ADSyncSyncCycle -PolicyType Delta

-

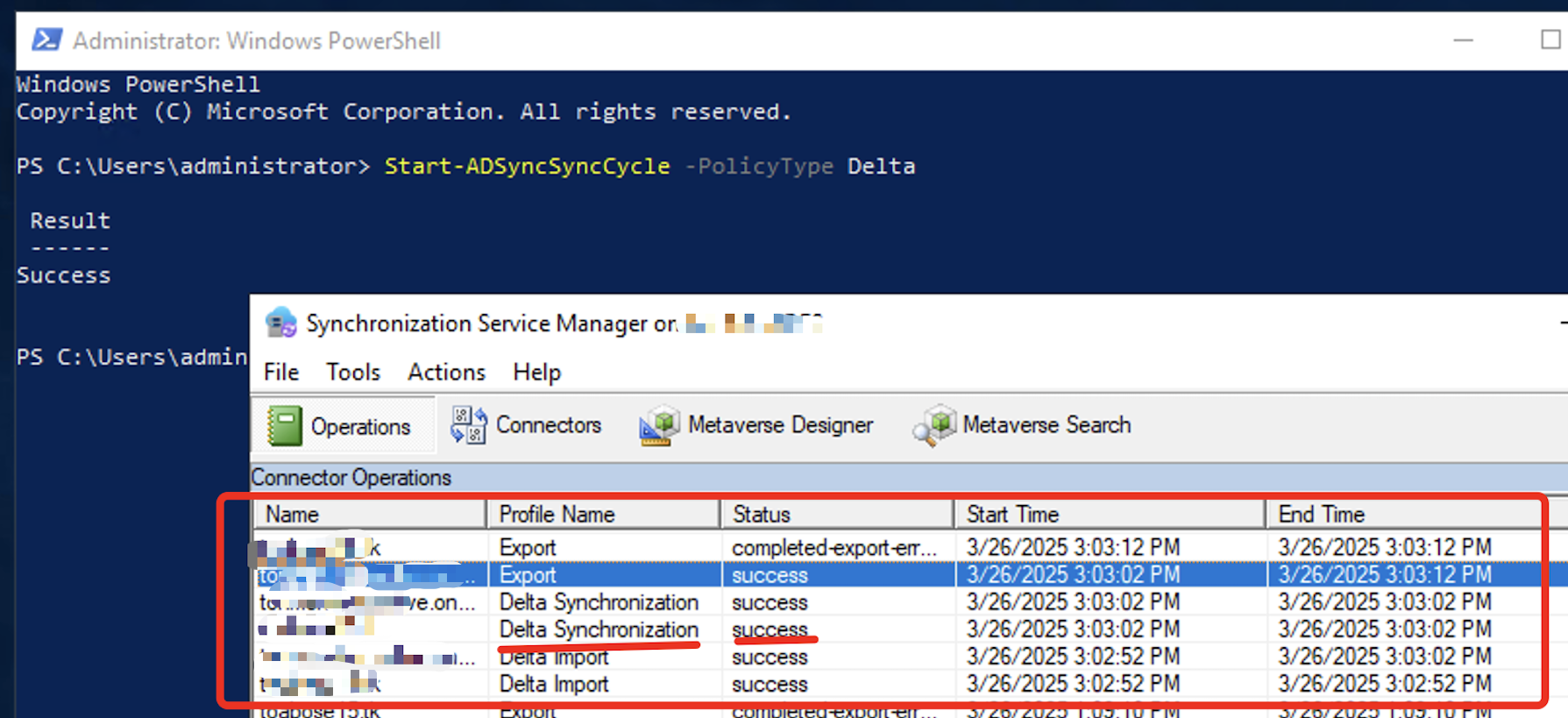

Attendere il completamento della sincronizzazione. È possibile rivedere lo stato di avanzamento nello strumento Gestione servizi di sincronizzazione che fa parte di Microsoft Entra Connect.

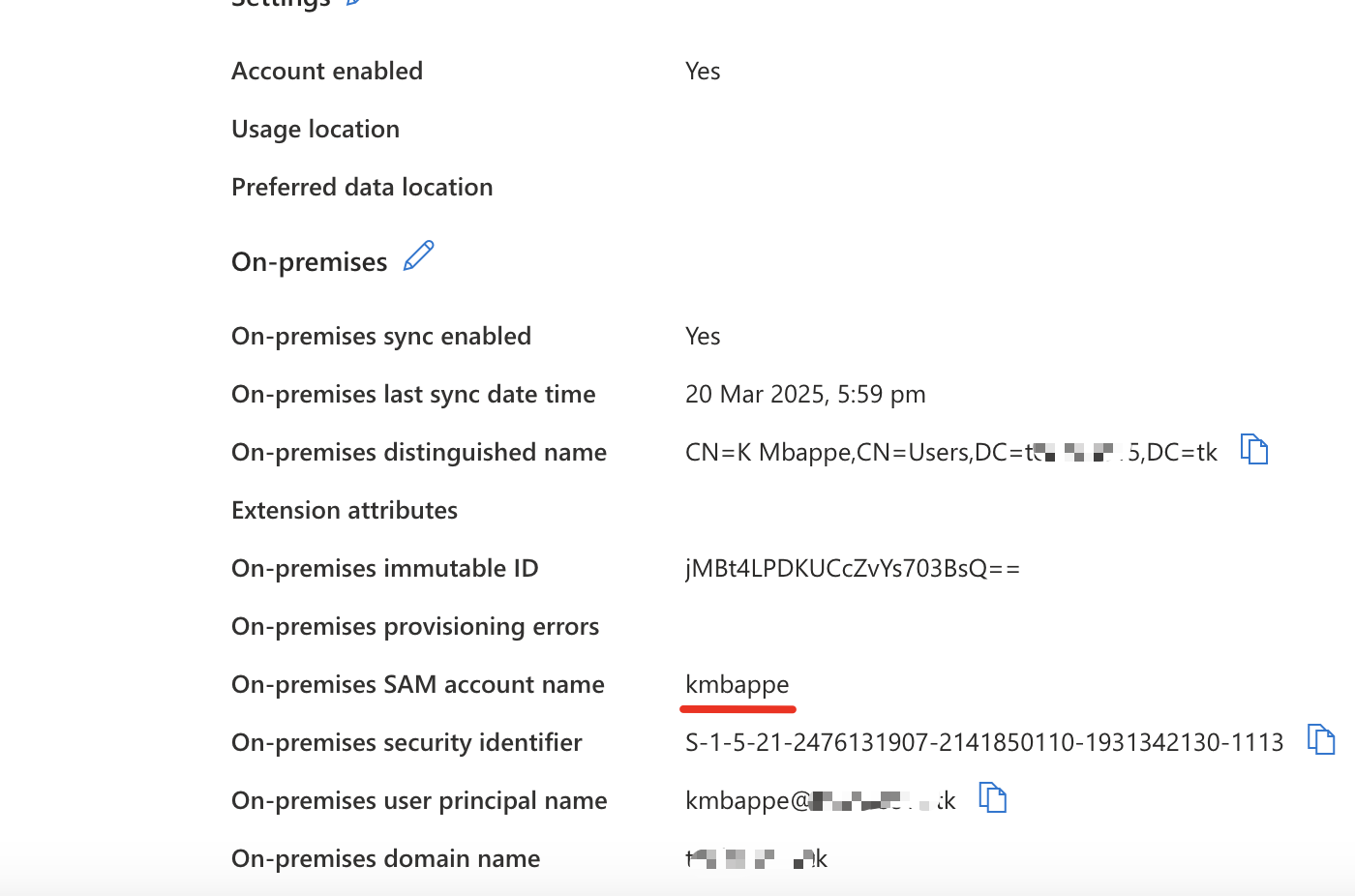

Task 1.3: Verifica della sincronizzazione in Microsoft Entra ID

-

Accedere al Centro di amministrazione di Microsoft Entra:

https://entra.microsoft.com. -

Passare a Utenti e selezionare un account utente. Visualizzare le proprietà dell'utente e scorrere verso il basso per visualizzare gli attributi dell'estensione.

Verificare che il valore sAMAccountName sia presente come estensione di directory.

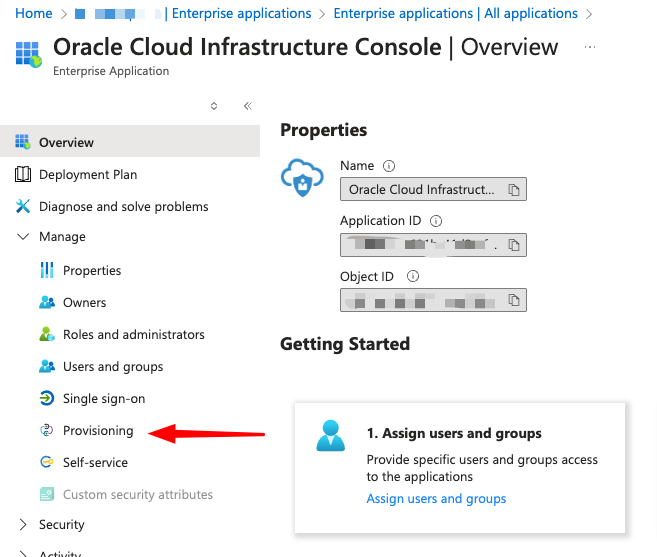

Task 2: riconfigurare l'impostazione del provisioning SCIM per utilizzare l'attributo di estensione come nome utente

Task 2.1: passare all'applicazione Enterprise

-

Vai su Applicazioni Enterprise e seleziona l'applicazione per la console di Oracle Cloud Infrastructure.

-

Selezionare Provisioning.

Task 2.2: aggiornare i mapping degli attributi

-

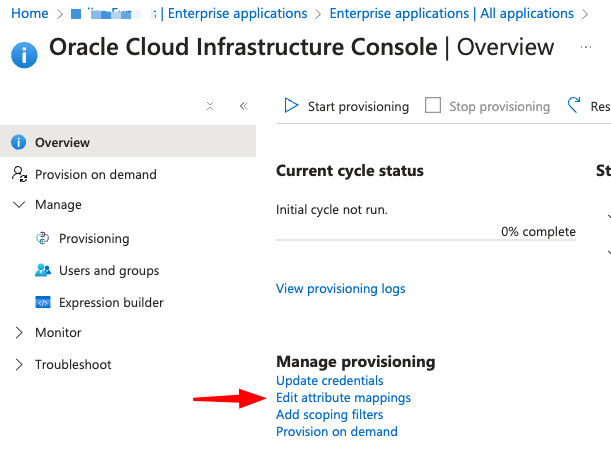

Nella sezione Panoramica fare clic su Modifica mapping di attributi.

-

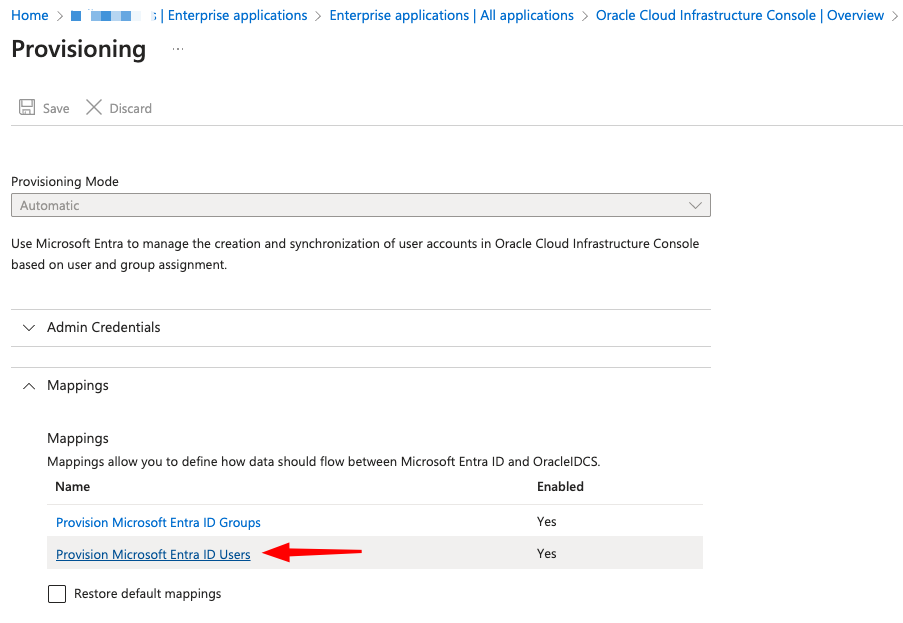

In Mapping, fare clic su Esegui provisioning utenti ID Microsoft Entra.

-

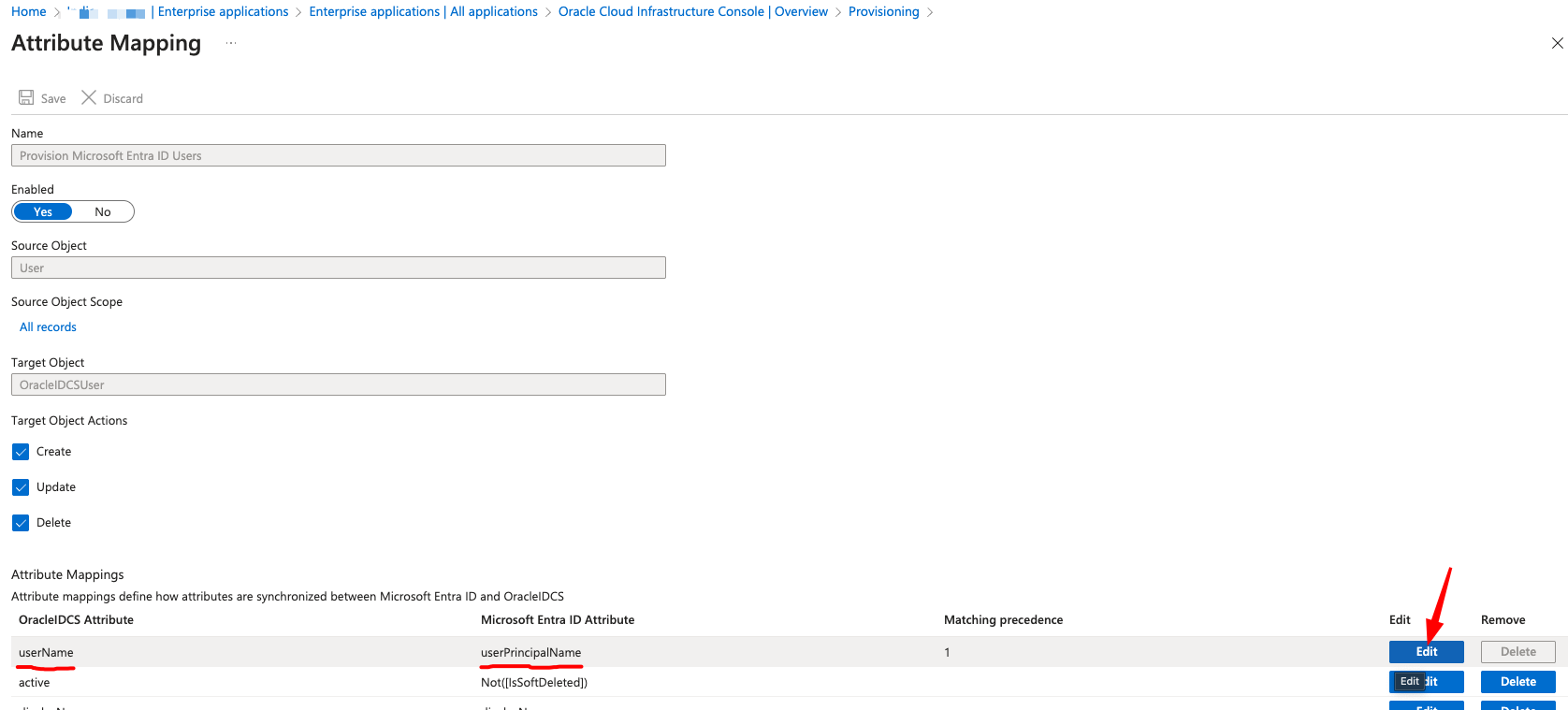

Nella lista Mapping attributi, trovare il mapping per l'attributo di destinazione userName. Per impostazione predefinita, questa operazione potrebbe essere mappata all'ID

userPrincipalNamedi Microsoft Entra. Fare clic su Modifica nel mapping userName.

-

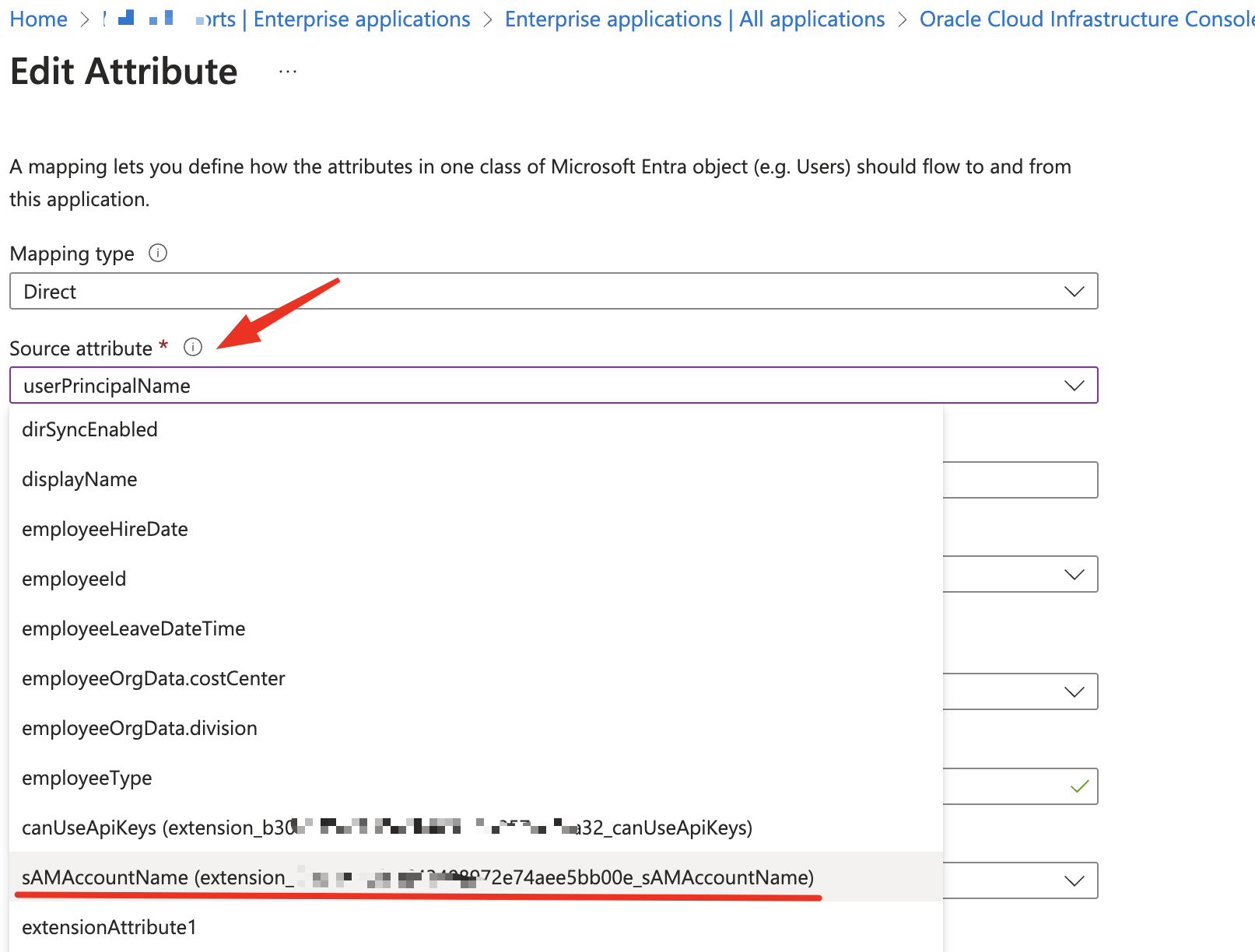

Nel menu a discesa Attributo di origine, selezionare extension_XXX_sAMAccountName e fare clic su OK.

-

Fare clic su Salva. Il ciclo di provisioning richiede del tempo. È possibile attendere il completamento o riavviare il ciclo.

Task 3: Convalida e configura nome utente per SSO in Oracle Cloud Applications

-

Collegarsi a OCI Console:

https://cloud.oracle.com. -

Passare a Identità e sicurezza. In Identità, selezionare Domini.

-

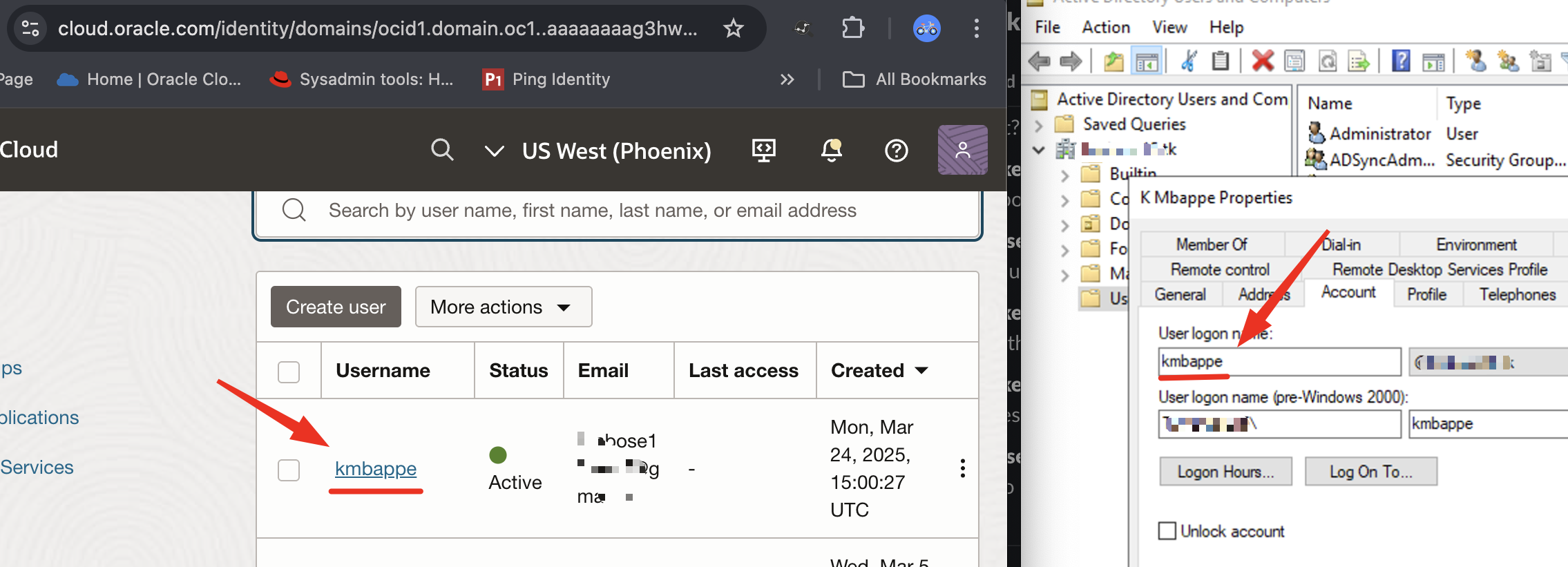

Passare agli utenti e verificare che gli utenti siano aggiornati con il nome utente corretto.

Scenario 1: per le autenticazioni SSO basate su SAML

-

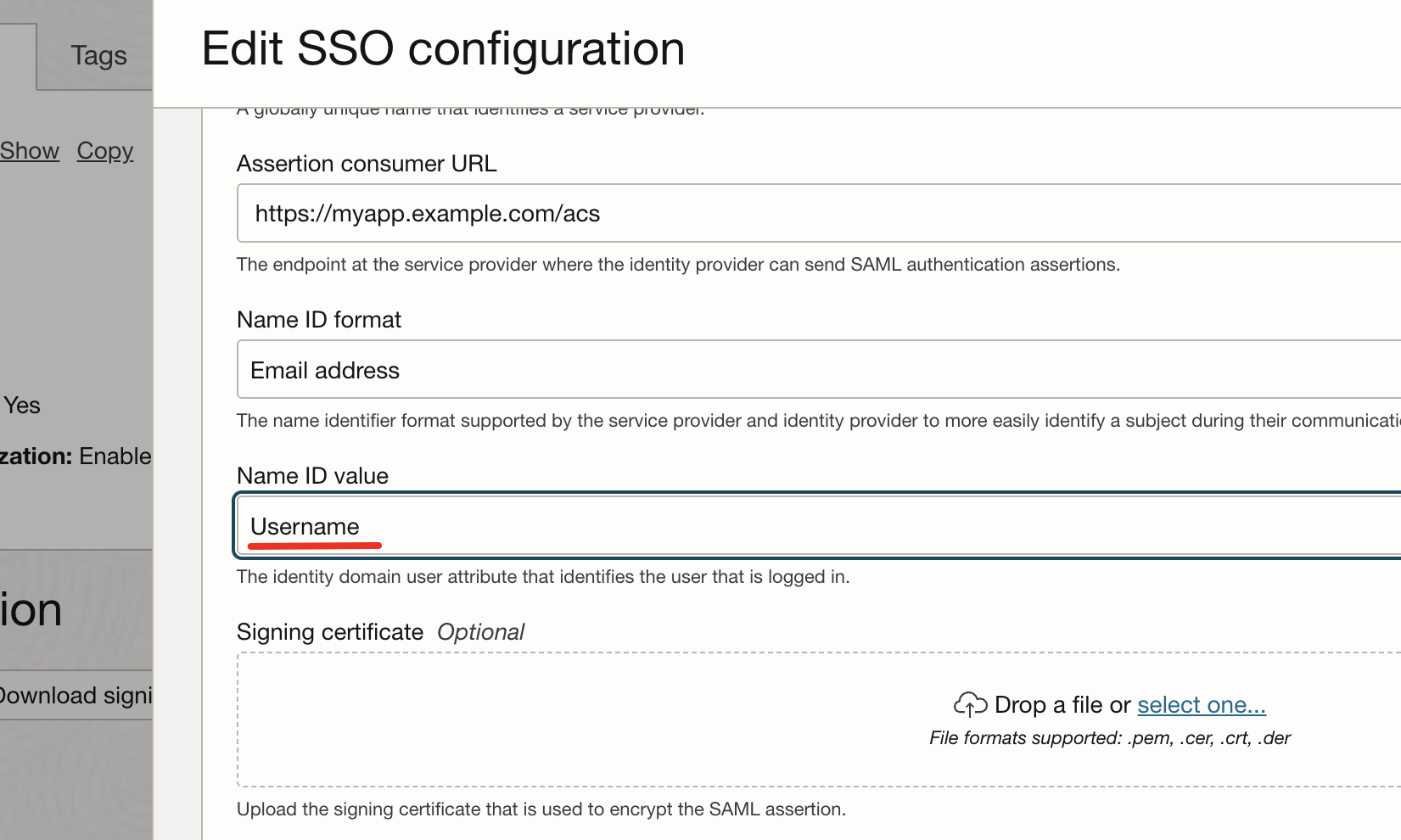

Trovare l'applicazione SAML in Applicazioni integrate o Oracle Cloud Services.

-

Fare clic su Modifica configurazione SSO e modificare il valore ID nome in Nome utente. Fare clic su Salva modifiche.

Nota: una buona prassi consiste nel ripetere lo scambio di metadati. Fare clic su Scarica metadati provider di identità e condividerli con i proprietari dell'applicazione SAML.

Scenario 2: per l'autenticazione basata su HTTP-intestazione

-

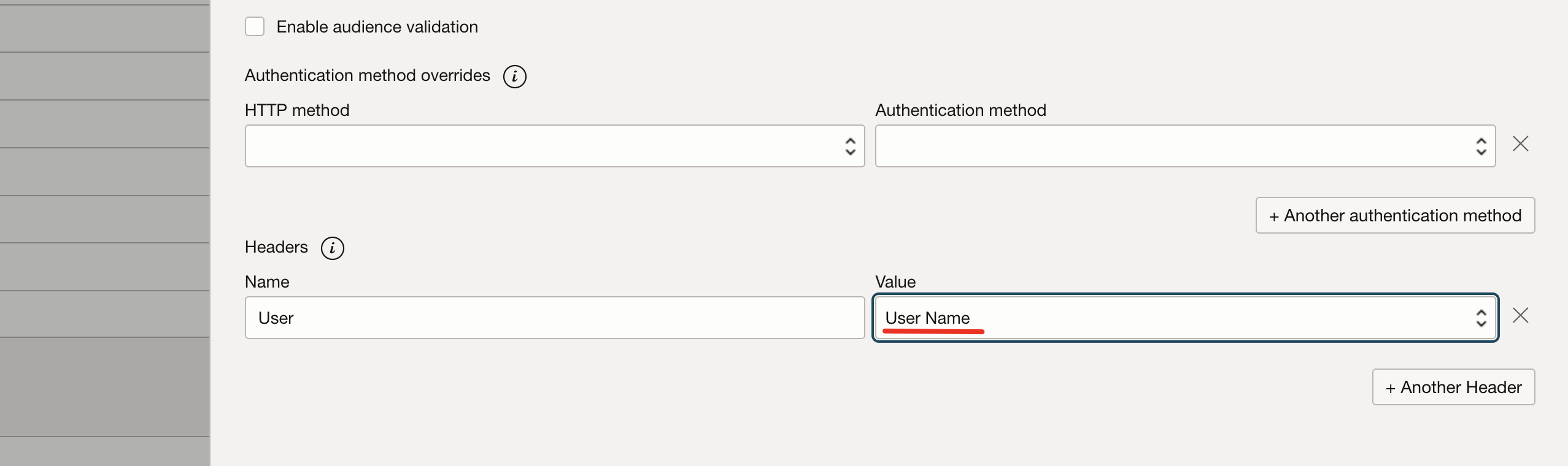

Trova l'applicazione aziendale in Applicazioni integrate.

-

Fare clic su Modifica configurazione SSO e passare a Risorse gestite. Modificare la risorsa che passa l'intestazione.

-

Modificare la coppia di valori dell'intestazione in Nome utente e fare clic su Salva modifiche.

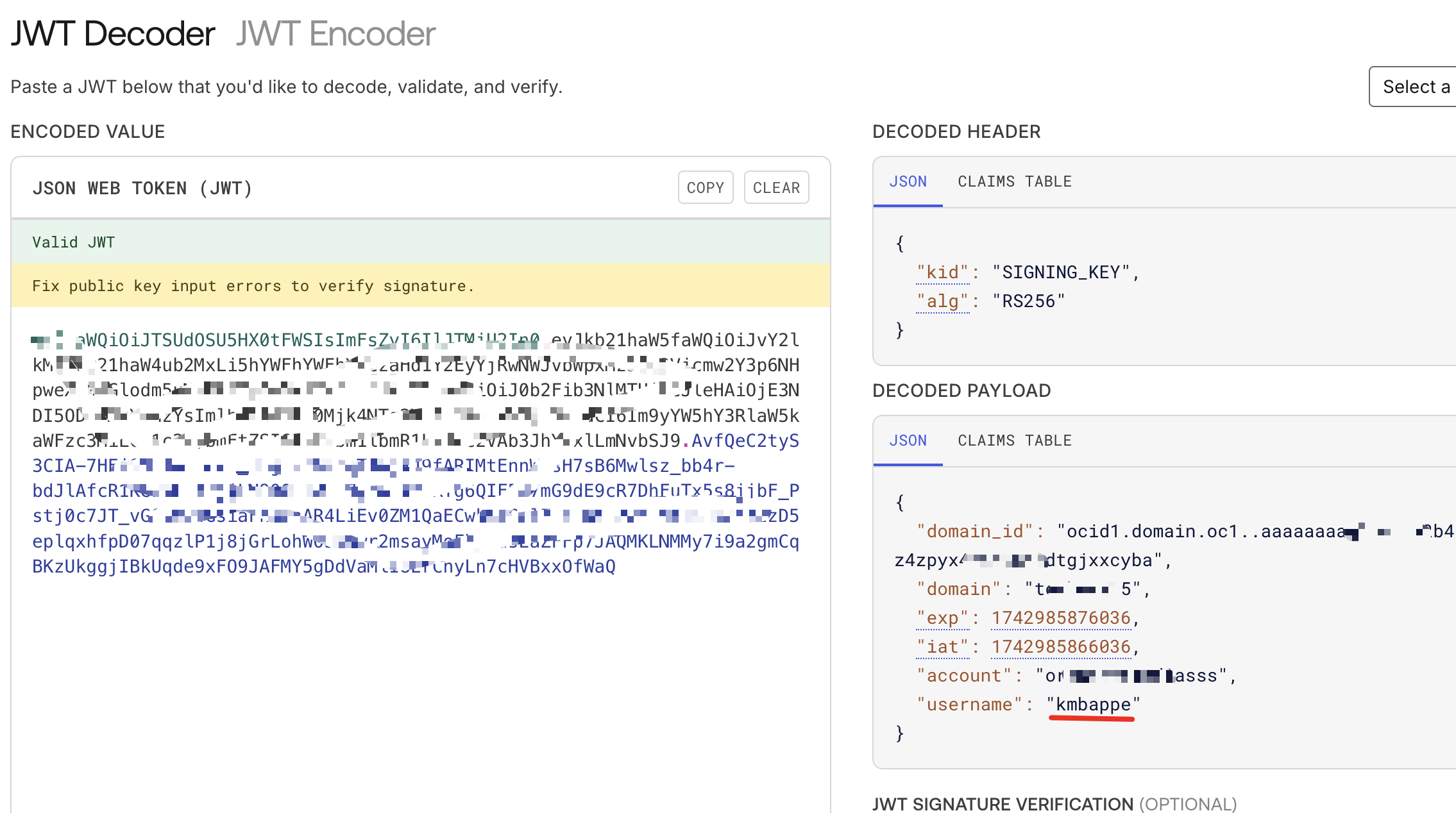

Scenario 3: per le autenticazioni basate su OAuth 2.0/OpenIDConnect

Non sono necessarie modifiche alla configurazione in IAM OCI. I token ID emessi dopo la modifica rifletteranno il nuovo nome utente come mostrato nella seguente immagine come JWT decodificato.

Conclusione

Garantire la coerenza dell'identità degli utenti nell'infrastruttura di un'organizzazione è fondamentale per l'autenticazione e la gestione degli accessi senza interruzioni. Questo approccio semplificherà la gestione degli utenti, migliorerà la sicurezza e garantirà un'integrazione più agevole tra ambienti on-premise e cloud.

Conferme

- Autore - Tonmendu Bose (ingegnere del cloud senior)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30579-01

Copyright ©2025, Oracle and/or its affiliates.