Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Configurare l'instradamento per risorsa in Oracle Cloud Infrastructure

Introduzione

Per instradamento per risorsa si intende la possibilità di definire le regole di instradamento direttamente su una VNIC specifica o su un singolo indirizzo IP associato alla scheda di interfaccia di rete virtuale (VNIC). Ciò offre un controllo di routing avanzato su misura per ogni risorsa in una singola subnet, nel caso in cui abbiano requisiti diversi, piuttosto che fare affidamento esclusivamente sulla tabella di instradamento a livello di subnet. Ciò consente alle organizzazioni di ottimizzare il traffico di rete e garantire prestazioni migliori instradando i dati alla risorsa di destinazione appropriata in base all'origine.

Con il Per-resource Routing, gli utenti di Oracle Cloud Infrastructure (OCI) possono configurare criteri di instradamento che si applicano alle singole risorse, garantendo che il traffico sia indirizzato in modo da supportare in modo ottimale l'architettura dell'applicazione. Migliora il controllo della rete, semplificando la gestione di ambienti cloud complessi. Questo metodo di routing aiuta a migliorare il flusso di traffico definendo come il traffico dovrebbe essere instradato a risorse specifiche.

Obiettivi

In questo tutorial, forniremo una comprensione completa dell'instradamento per risorsa all'interno di OCI.

-

Comprendere il concetto di instradamento per risorsa: scopri come applicare i criteri di instradamento a risorse OCI specifiche per una migliore gestione del traffico e un'ottimizzazione delle prestazioni.

-

Imposta regole di instradamento: acquisisci esperienza pratica nella creazione e nella configurazione di regole di instradamento per risorsa in OCI per indirizzare il traffico di rete in modo efficace a diverse risorse in base alla VNIC di origine.

Prerequisiti

-

Accesso a una tenancy OCI e autorizzazioni per gestire i servizi di rete, computazione e storage necessari.

-

Comprensione di base dell'instradamento e della sicurezza della rete OCI e relative funzionalità: rete cloud virtuale (VCN), tabella di instradamento, lista di sicurezza e servizio bastion. Inoltre, saranno utili alcune conoscenze nei gruppi e nei criteri dinamici di Oracle Cloud Infrastructure Identity and Access Management (OCI IAM).

-

Rivedi i seguenti documenti per acquisire una solida conoscenza dell'instradamento OCI, con particolare attenzione all'instradamento per risorsa. Ciò fornirà un contesto prezioso prima di passare all'attuazione pratica.

Nota: ogni esempio viene preparato indipendentemente dall'altro. Puoi lavorarci su in qualsiasi ordine.

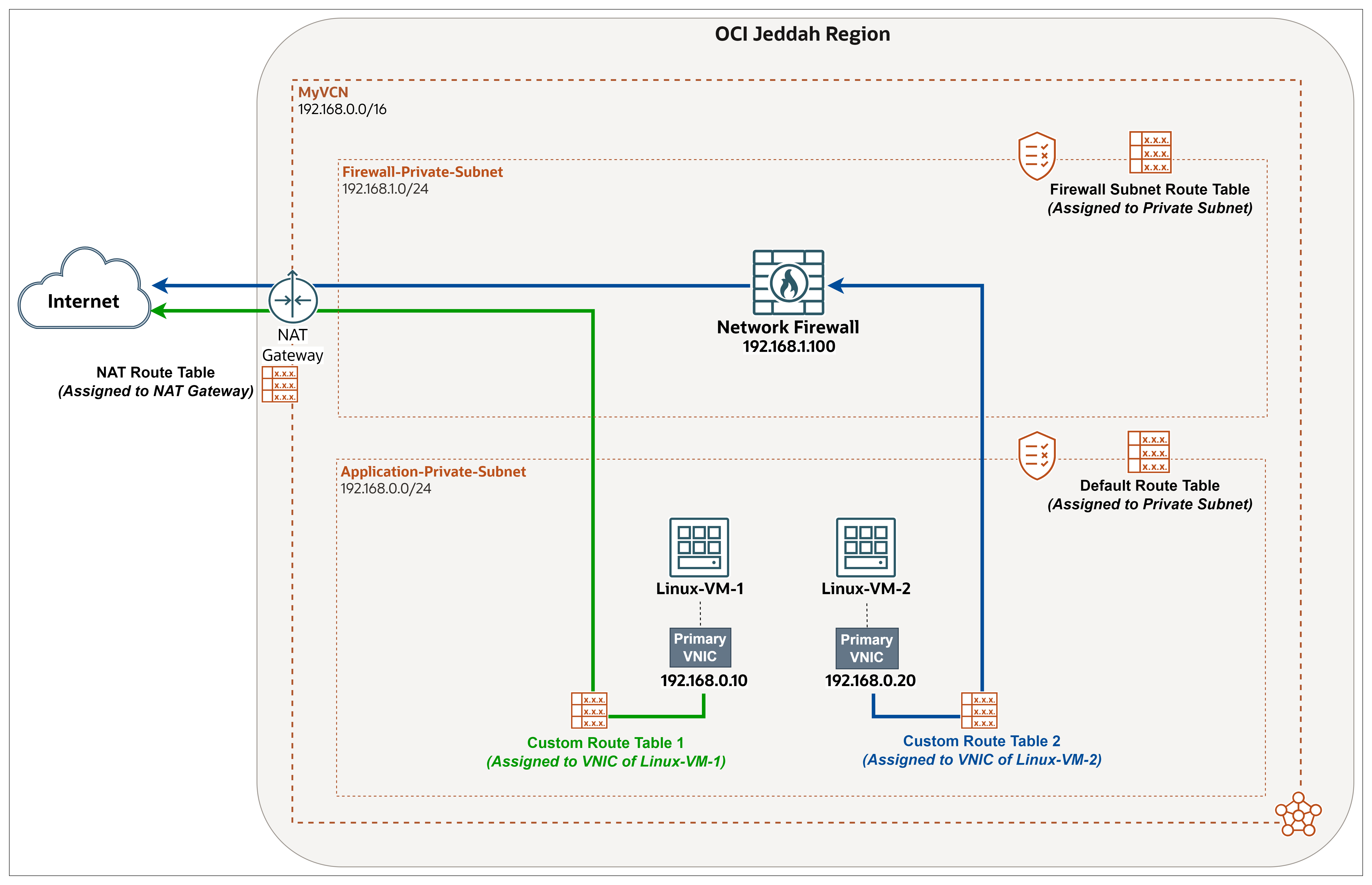

Esempio 1: ispezionare il traffico Internet per una sola Virtual Machine (VM) tramite firewall di rete OCI

Obiettivi di esempio:

In questo esempio, ci concentriamo sull'instradamento del traffico Internet in uscita di una VM specifica tramite un firewall di rete OCI per ispezionarlo e proteggerlo prima che raggiunga il gateway NAT e ignorare il firewall per la seconda VM nella stessa subnet. Senza l'instradamento per risorsa, dovrai posizionare ogni istanza in una subnet diversa per ottenere questo scenario.

Prerequisiti di esempio:

Configura alcuni componenti essenziali per allinearli a questa progettazione. Si tratta in pratica di due istanze di computazione in una subnet privata, oltre a un firewall di rete in una subnet separata nella stessa VCN.

-

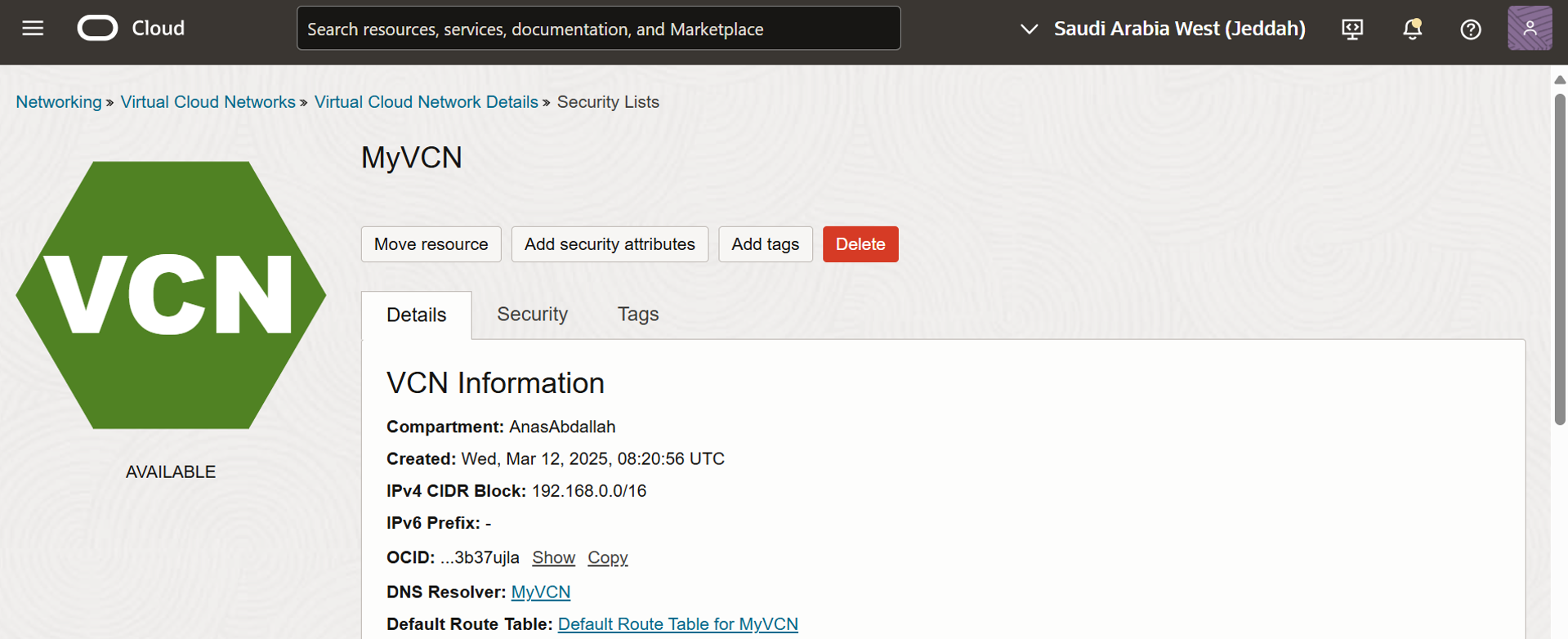

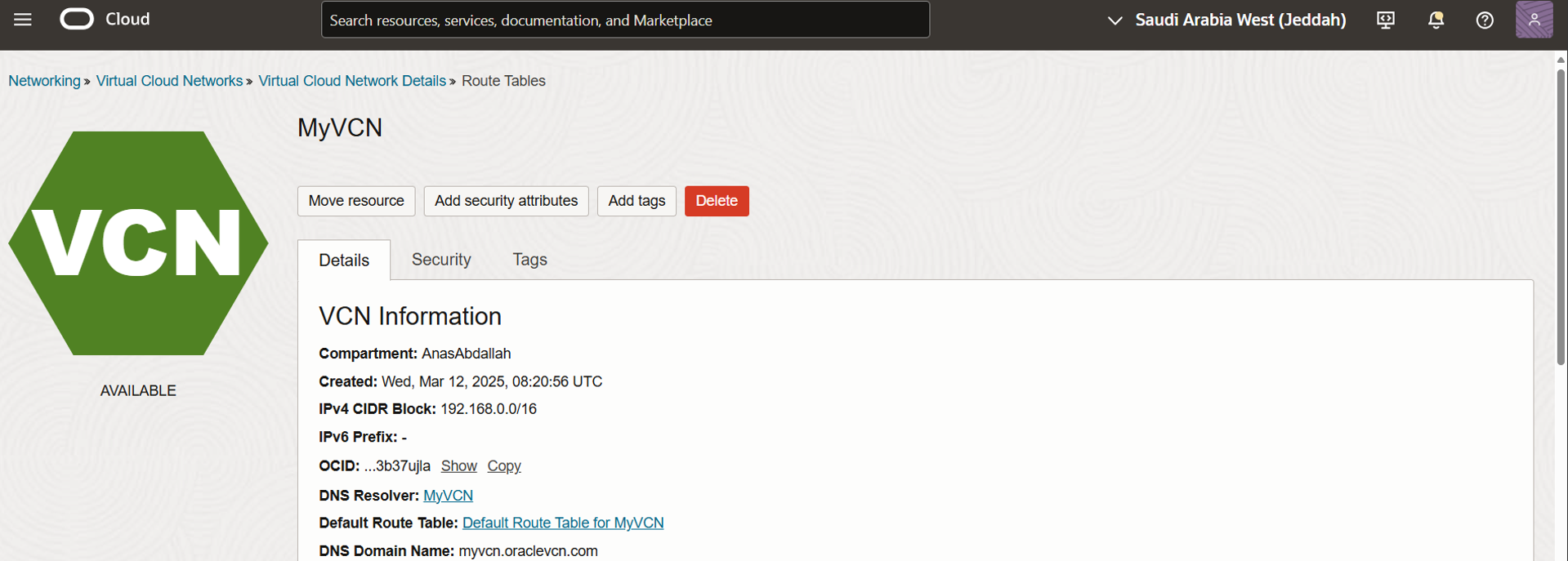

Creare una rete cloud virtuale (ad esempio,

MyVCN(192.168.0.0/16)). Per ulteriori informazioni, vedere Creazione di una VCN. -

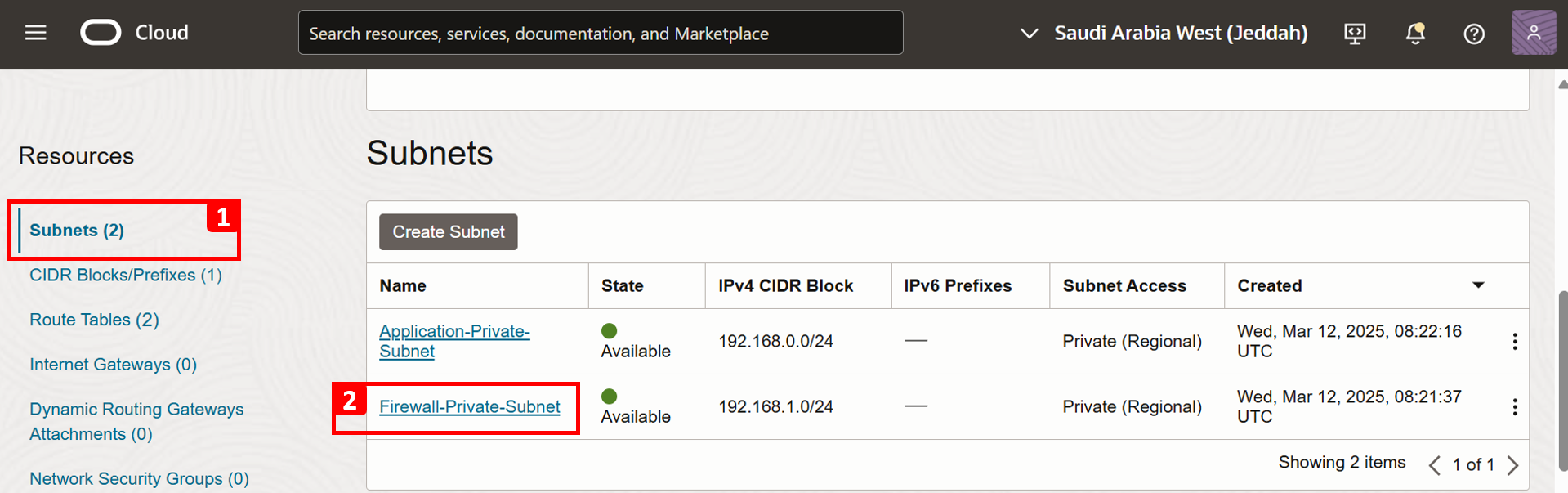

Creare due subnet private. Per ulteriori informazioni, vedere Creazione di una subnet.

Application-Private-Subnet(192.168.0.0/24): in questa esercitazione viene assegnata la tabella di instradamento predefinita e la lista di sicurezza predefinita alla subnet.Firewall-Private-Subnet(192.168.1.0/24).

-

Creare un gateway NAT in una VCN. Un gateway NAT consente alle risorse cloud senza indirizzi IP pubblici di accedere a Internet, fornendo solo connettività in uscita senza esporre tali risorse alle connessioni Internet in entrata. Per ulteriori informazioni, vedere Creazione di un gateway NAT

-

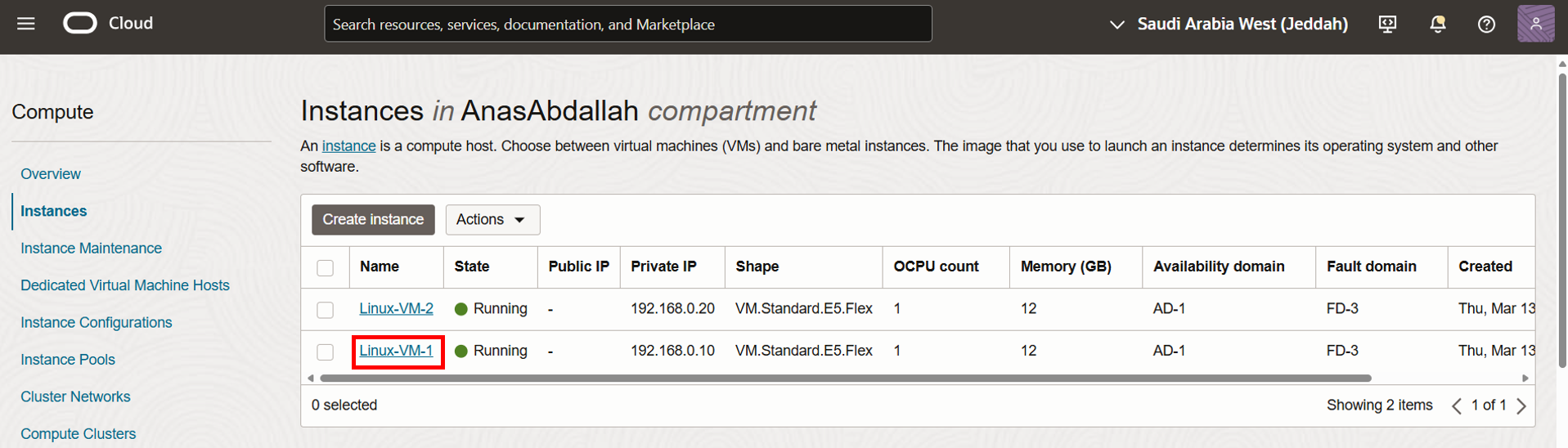

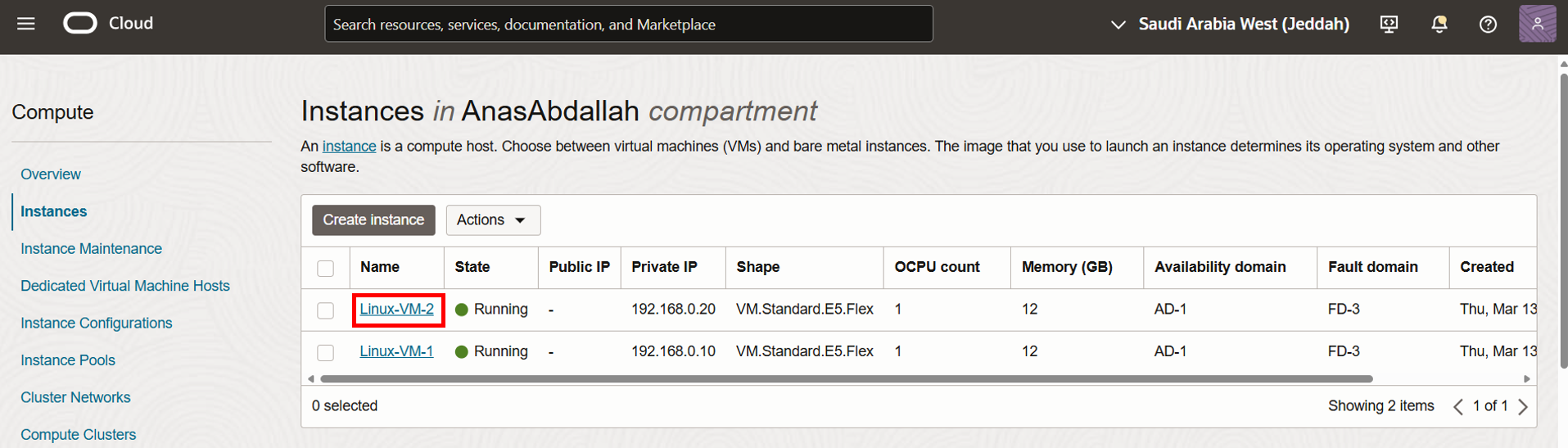

Creare due istanze di computazione

Linux-VM-1eLinux-VM-2. Per ulteriori informazioni, vedere Task 2: eseguire il provisioning di un'istanza di OCI Compute. Tenere presenti i seguenti punti:- Il nome di ogni istanza di OCI Compute.

- Utilizza Oracle Linux come sistema operativo.

- Inserire entrambe le istanze in

Application-Private-Subnete assegnare manualmente gli IP in base alla progettazione. - Abilita il plugin Bastion OCI.

-

Crea un servizio OCI Bastion e una sessione, ne avrai bisogno per accedere in modo sicuro alle istanze poiché risiedono in una subnet privata, quindi esegui il test alla fine dell'impostazione. Prendere in considerazione le differenze, ad esempio la rete di destinazione e l'istanza, in base ai componenti creati per questa esercitazione. Per ulteriori informazioni, vedere Task 6.1: accedere all'istanza di computazione FE-VM utilizzando bastion e test.

-

Il provisioning di una soluzione firewall può essere:

- Un firewall OCI (lo stiamo utilizzando nell'esercitazione).

- Un'istanza firewall di terze parti (FortiGate, Palo Alto e così via). Un altro buon esempio è il firewall pfSense. Per l'installazione, vedere Task 3: installazione e configurazione di pfSense Firewall.

- Qualsiasi istanza firewall basata su Linux.

Task 1: preparare il firewall di rete OCI per ispezionare il traffico da Linux-VM-2 a Internet

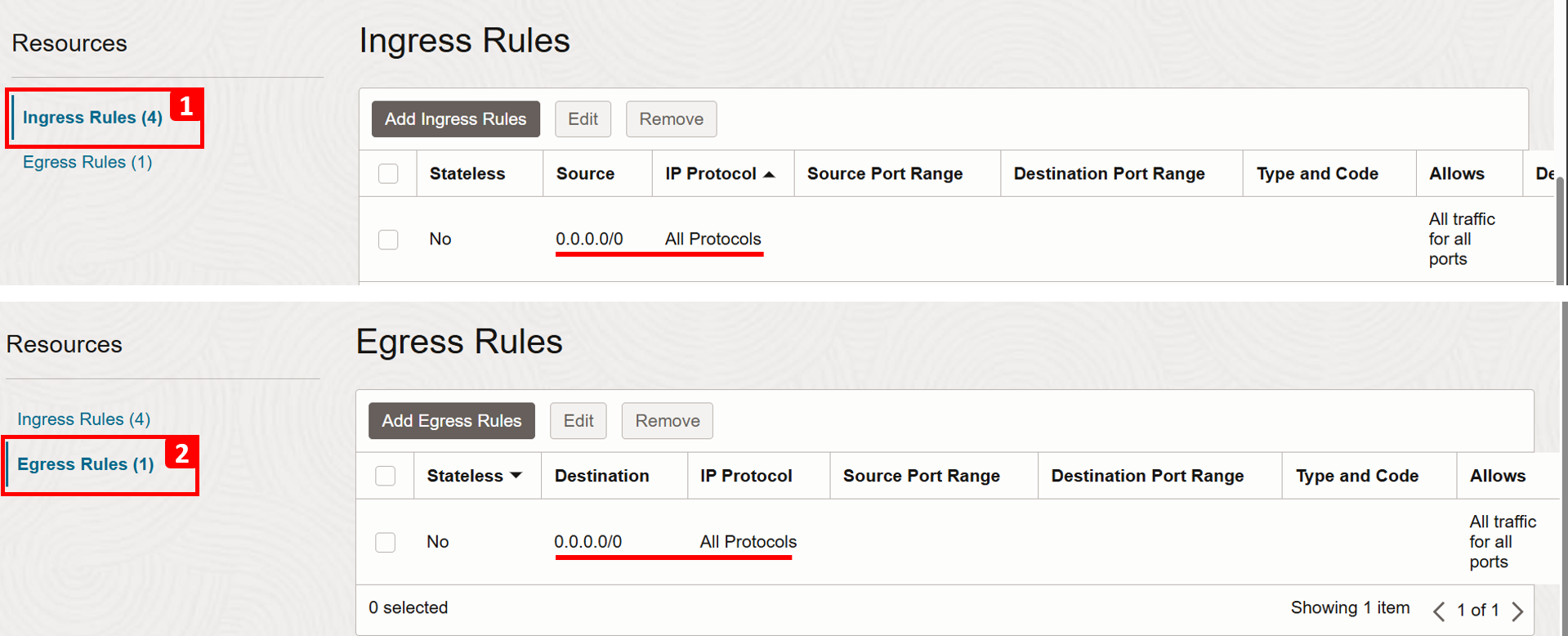

- Con la lista di sicurezza predefinita, consentiremo a tutto il traffico di passare attraverso il firewall per una valutazione approfondita, garantendo il pieno controllo su di esso con il firewall anziché con le regole di sicurezza OCI, incluso il consentire, negare o monitorare tramite i servizi di identità.

- Tabella di instradamento predefinita per MyVCN: vuota, non utilizzata.

- Con la tabella di instradamento della subnet firewall, instraderemo tutto il traffico a Internet (in un modo) tramite il gateway NAT.

- Con la tabella di instradamento NAT, instradare il traffico di risposta proveniente da Internet al firewall da ispezionare prima di inviarlo nuovamente all'origine (

Linux-VM-2).

Task 1.1: Impostazione di instradamento e sicurezza della subnet firewall

-

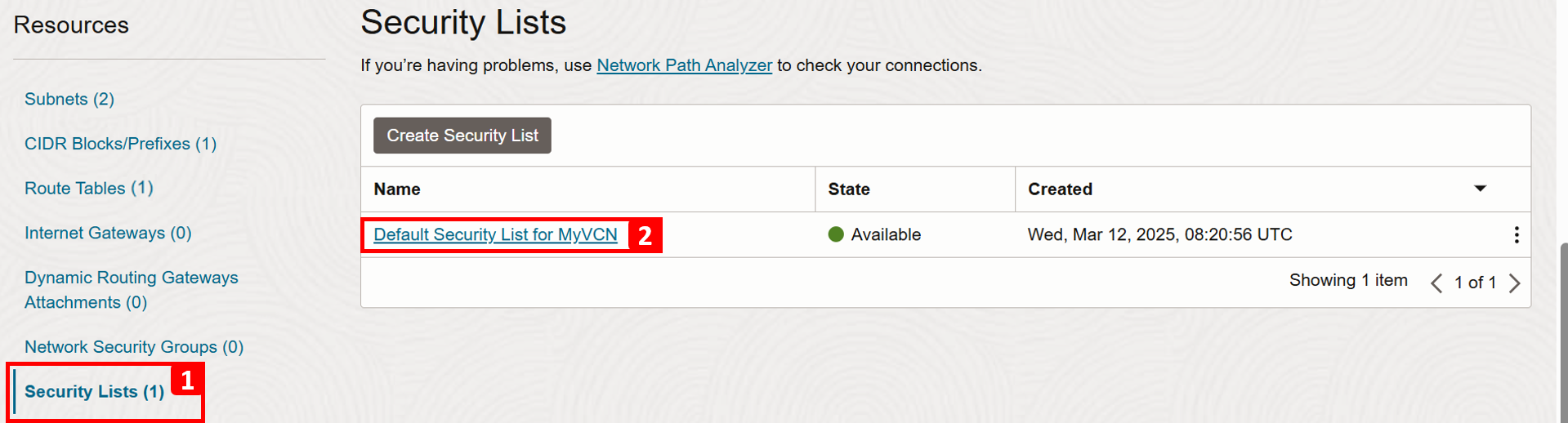

Eseguire il login a OCI Console e andare alla pagina Dettagli rete cloud virtuale.

-

scorrere in Basso.

- Fare clic su Elenchi di sicurezza.

- Fare clic sulla lista di sicurezza predefinita.

- Consenti tutto il traffico in entrata.

- Consenti tutto il traffico in uscita.

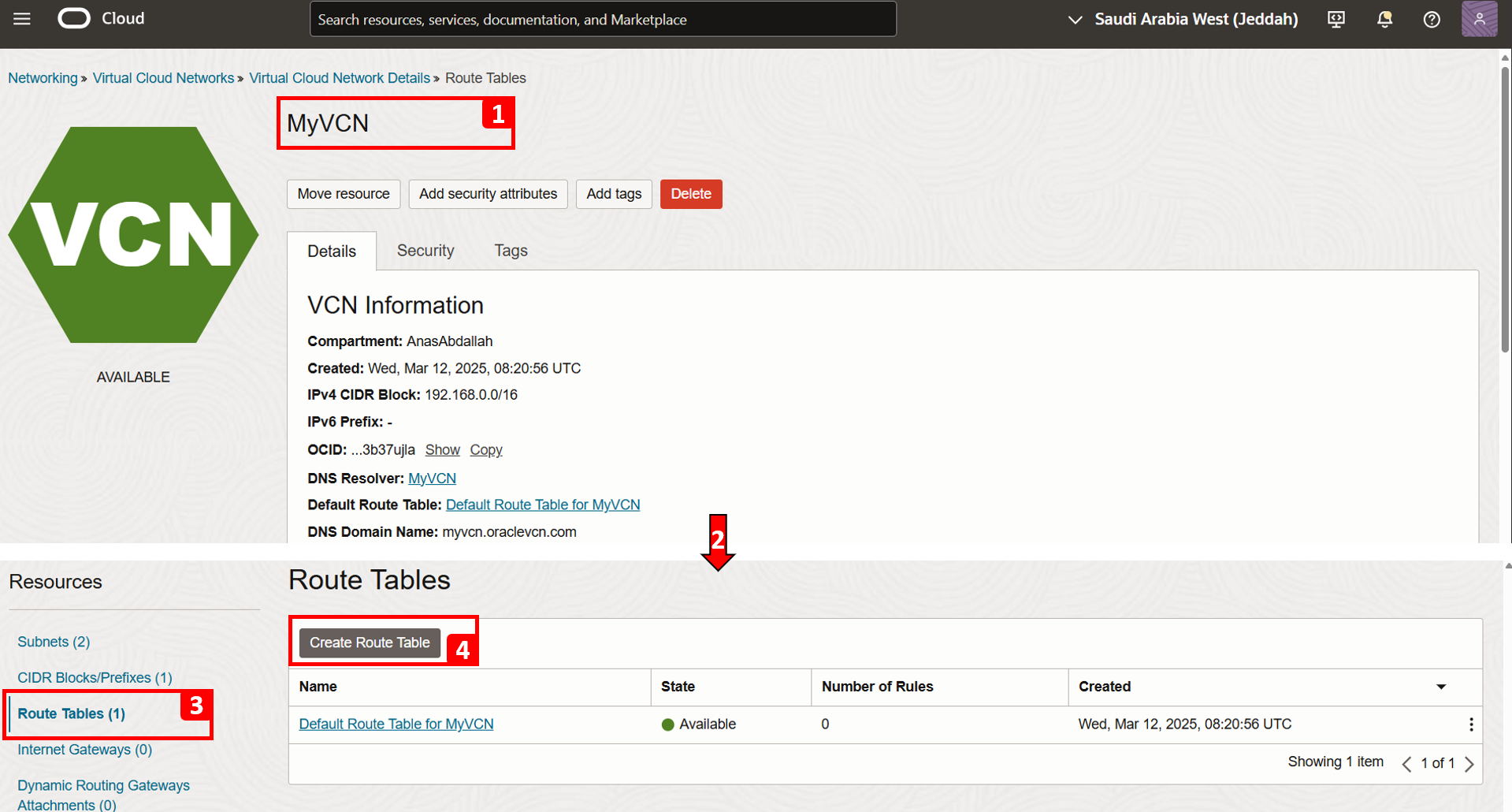

- Passare alla pagina Dettagli rete cloud virtuale.

- scorrere in Basso.

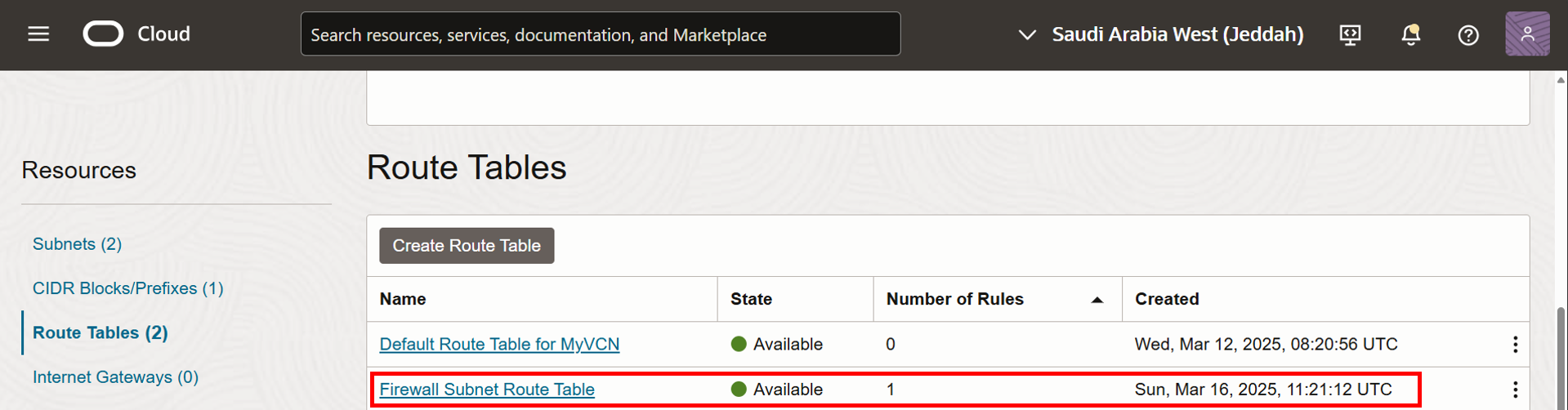

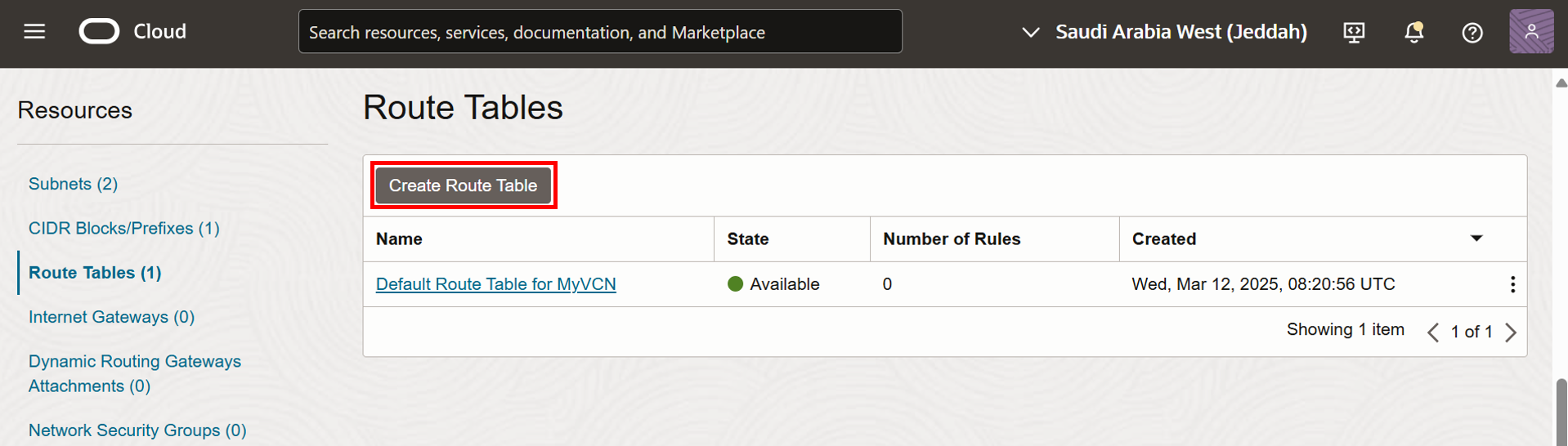

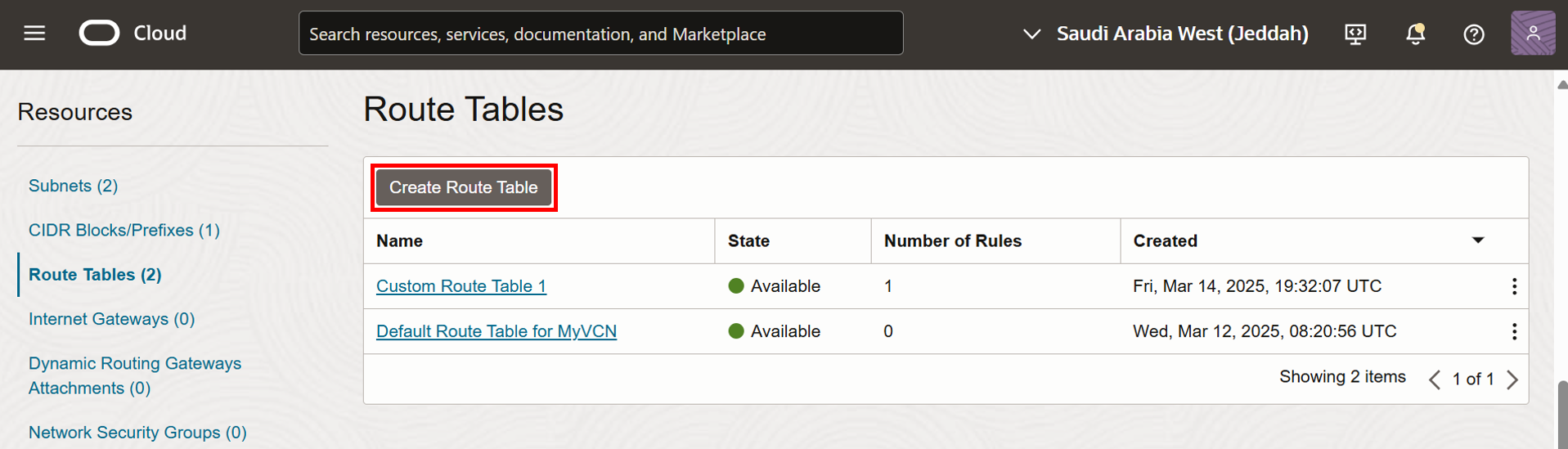

- Fare clic su Tabelle di instradamento.

- Fare clic su Crea tabella di instradamento.

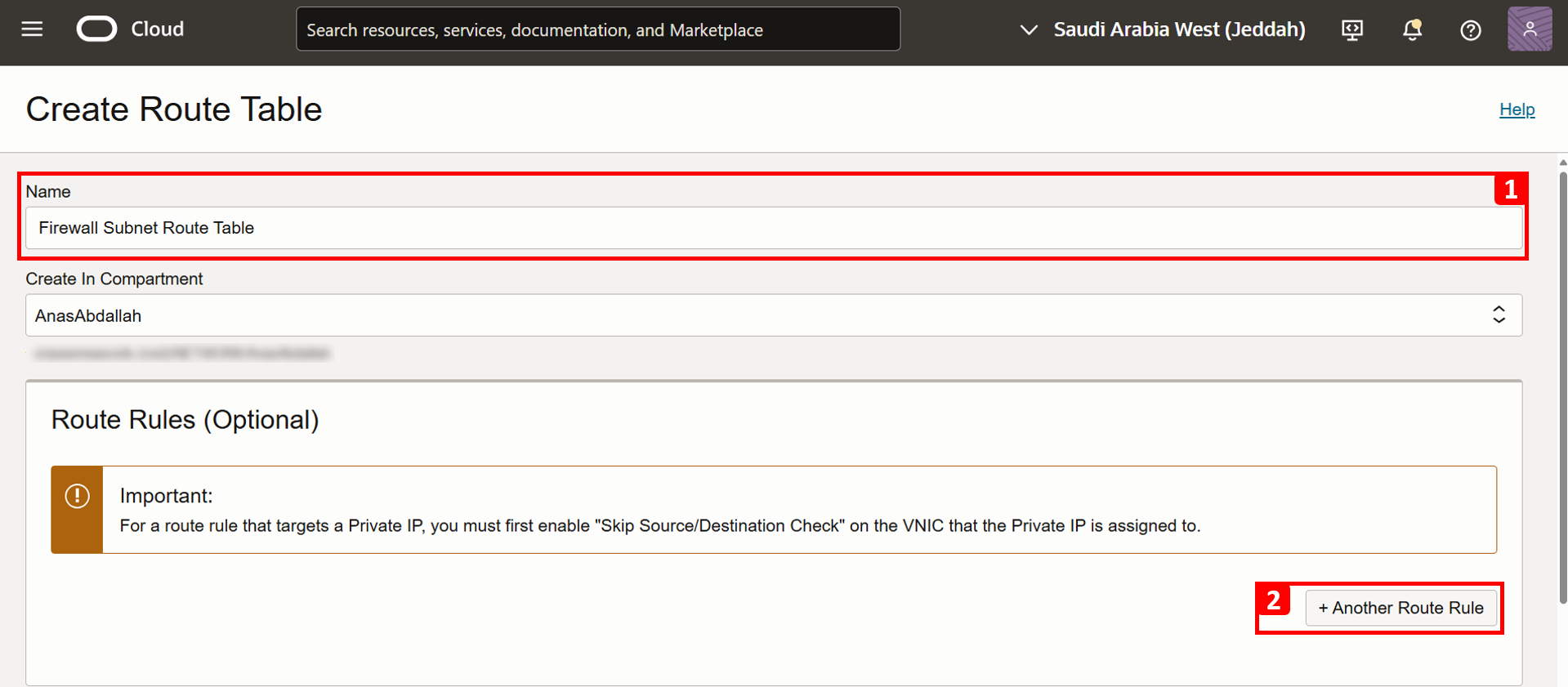

- Immettere il nome per la tabella di instradamento.

- Fare clic su + Altra regola di instradamento.

-

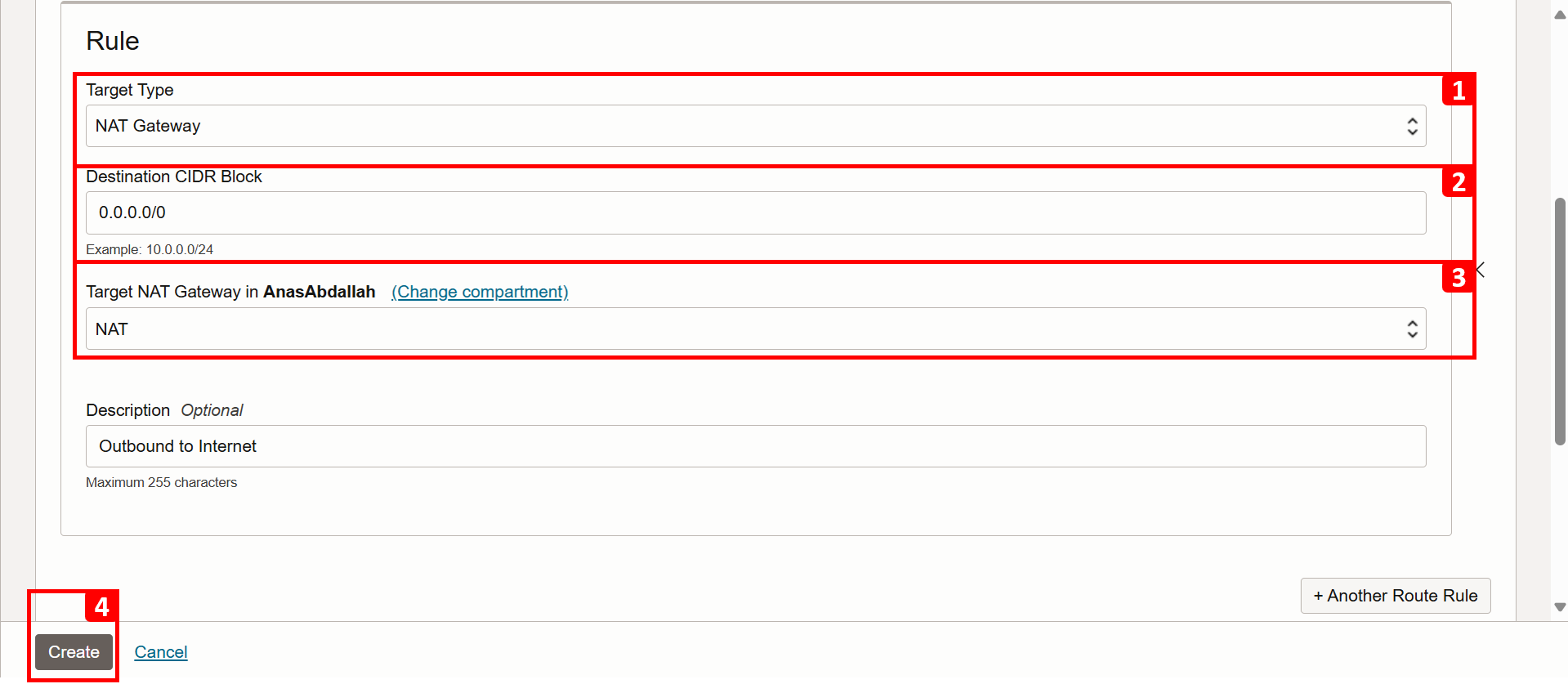

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione selezionare Gateway NAT.

- In Blocco CIDR di destinazione, immettere

0.0.0.0/0. - In Gateway NAT di destinazione selezionare il gateway NAT creato nei prerequisiti.

- Fare clic su Crea.

-

Creazione del file

Firewall Subnet Route Tableriuscita.

-

Ora, assegniamo la tabella di instradamento alla subnet del firewall. Andare alla pagina Dettagli rete cloud virtuale.

- Fare clic su Subnet.

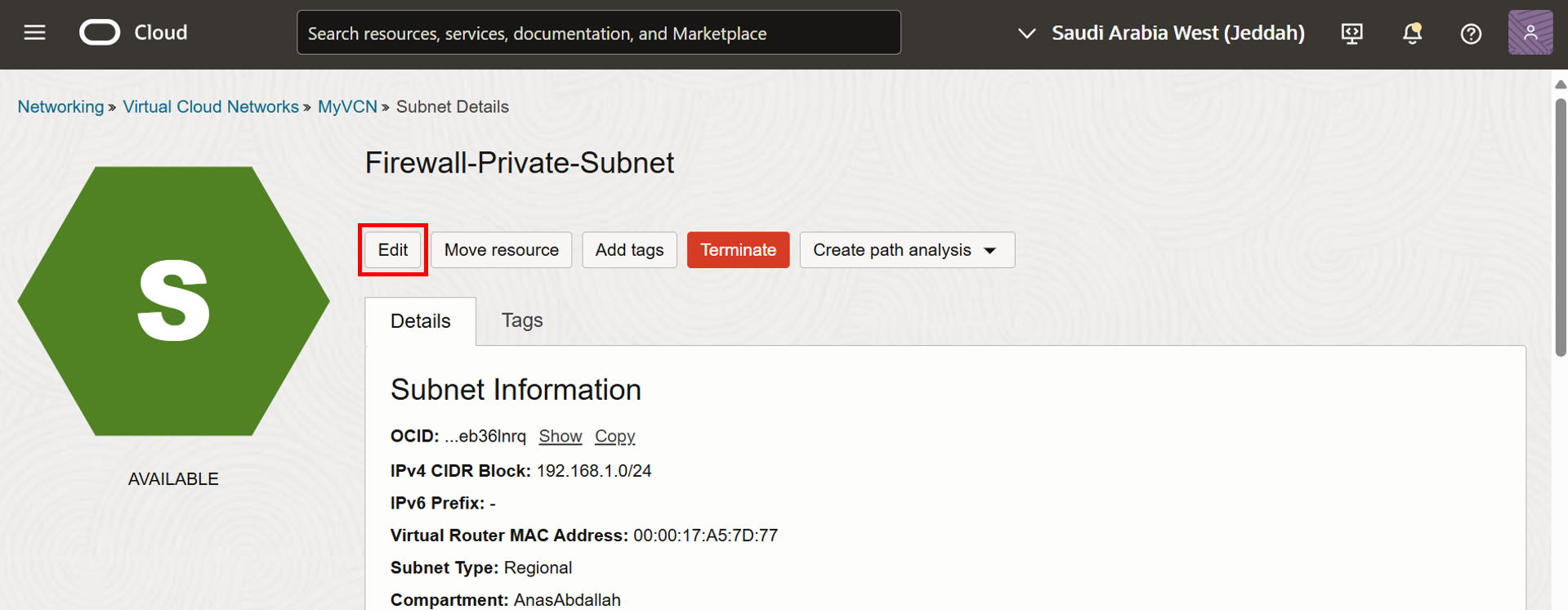

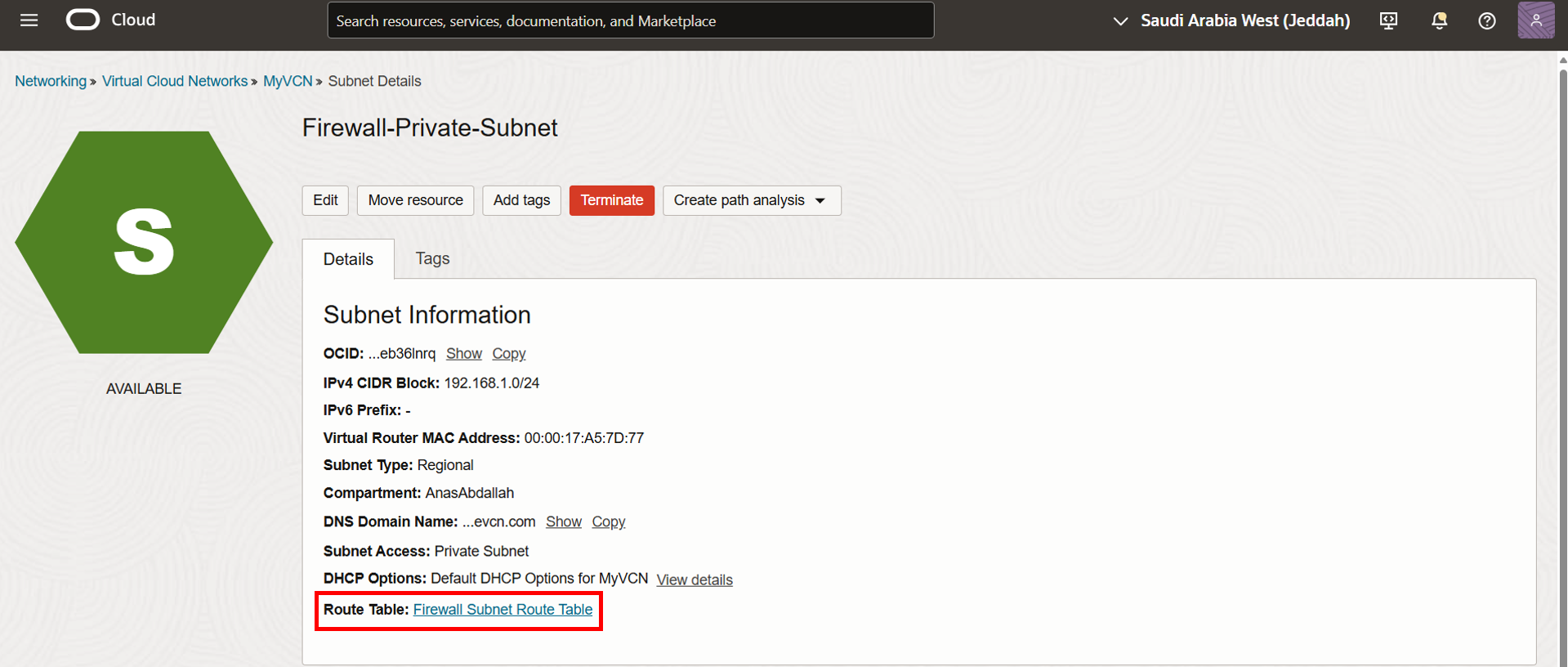

- Fare clic su Firewall-Private-Subnet.

-

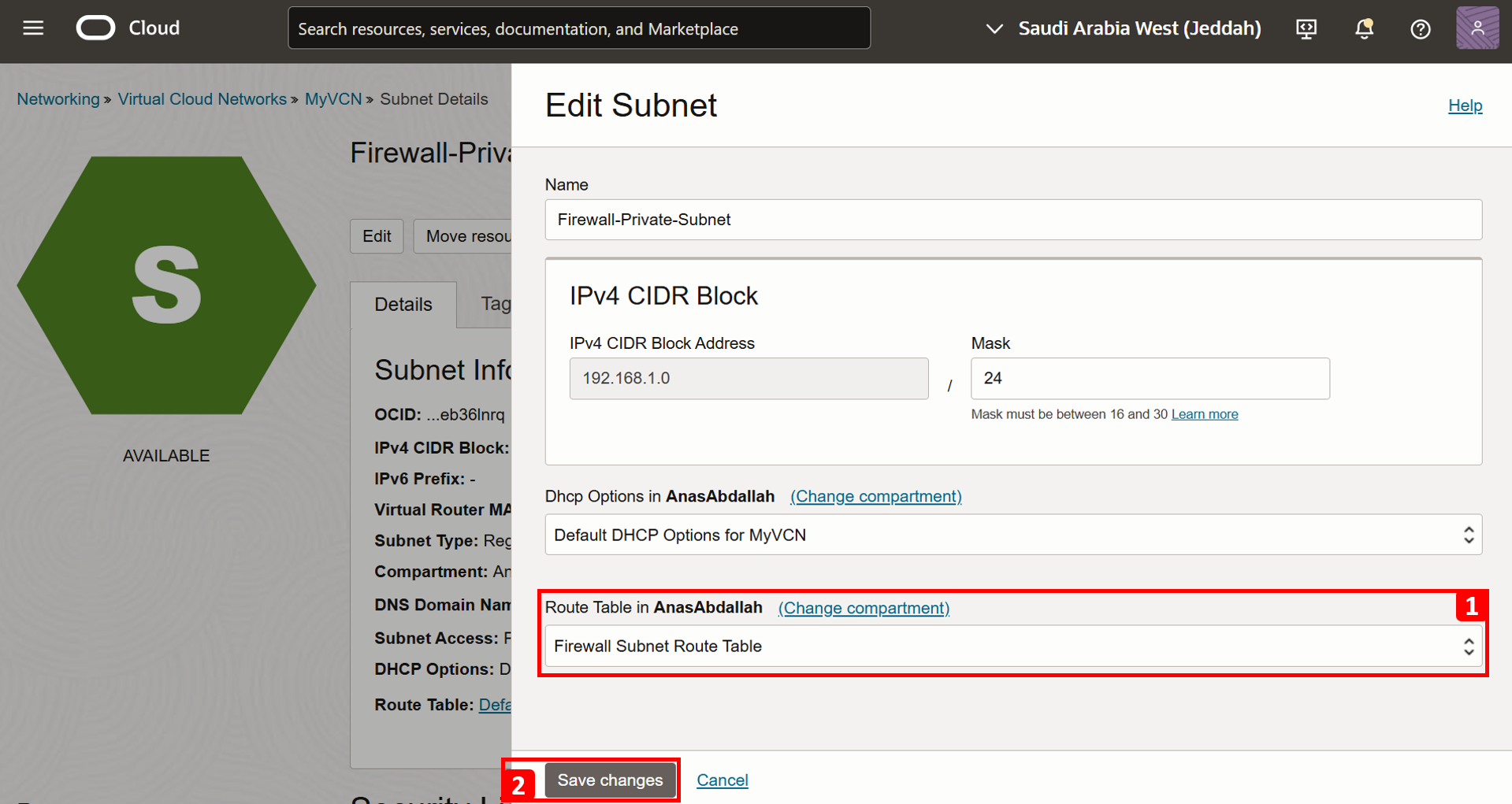

Fare clic su Modifica.

- Utilizzare la tabella di instradamento creata in precedenza.

- Fare clic su Salva modifiche.

-

Modifica della tabella di instradamento riuscita.

In questo task è stata creata e assegnata una tabella di instradamento a livello di subnet, ovvero tutte le risorse distribuite all'interno di questa subnet saranno regolate dalle regole di instradamento definite.

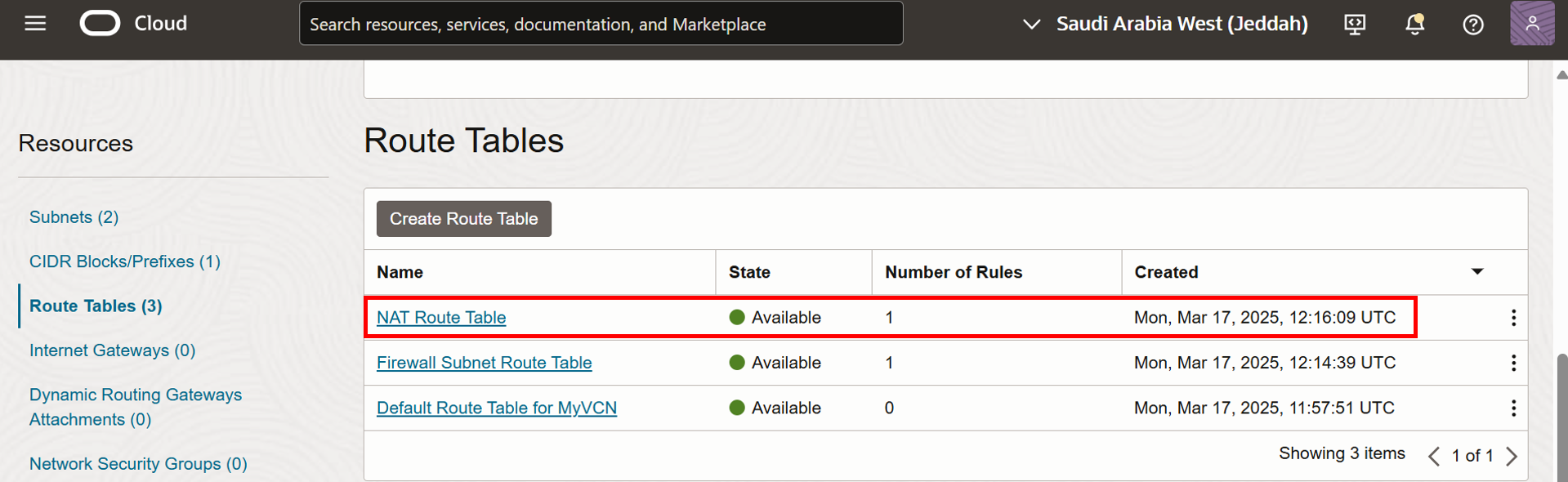

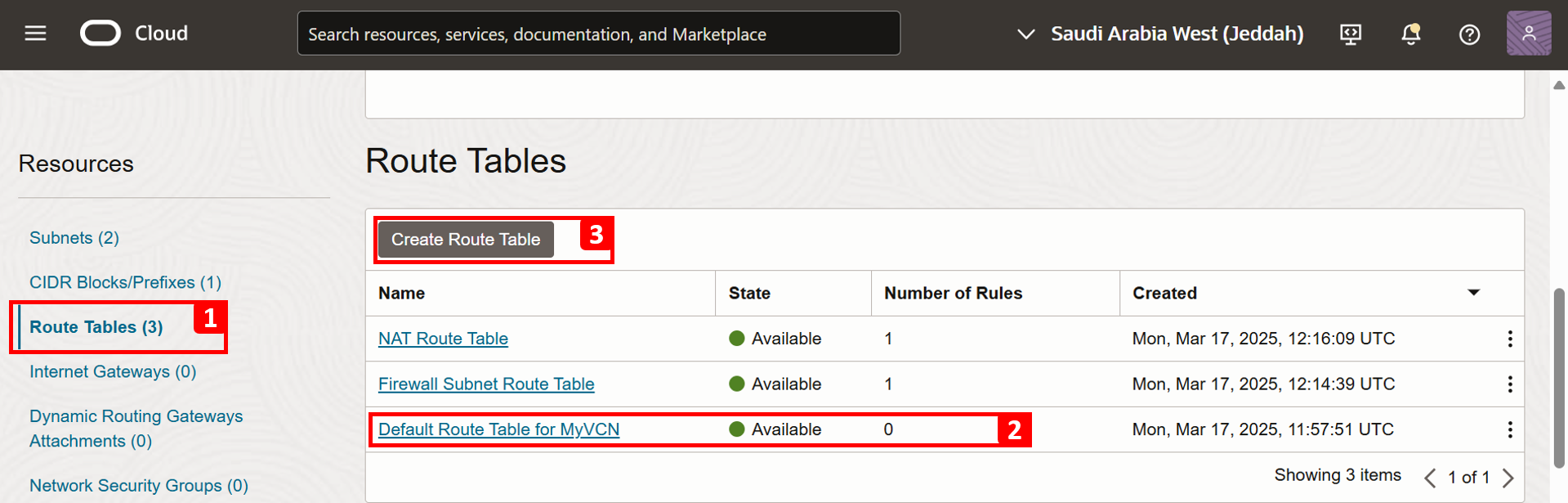

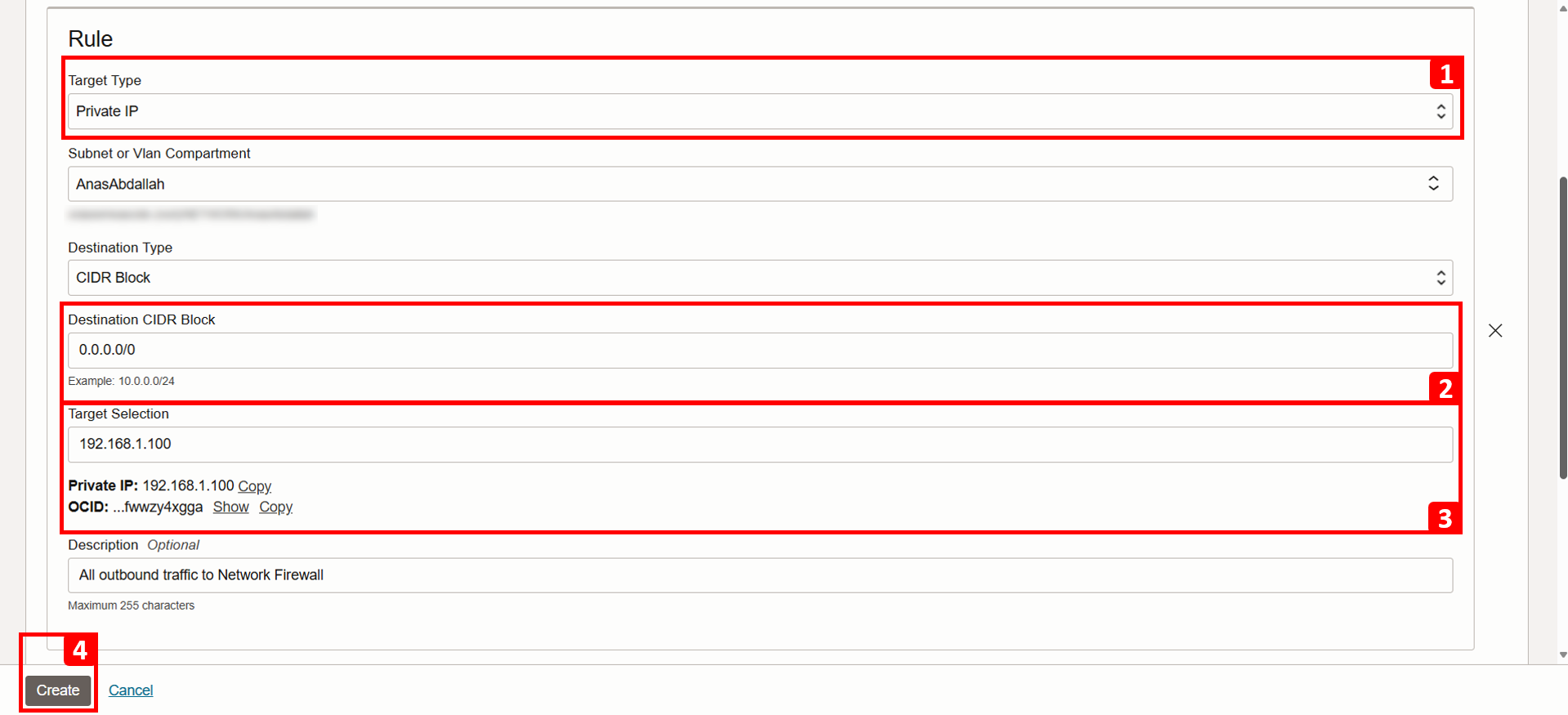

Task 1.2: Crea e assegna tabella di instradamento gateway NAT

-

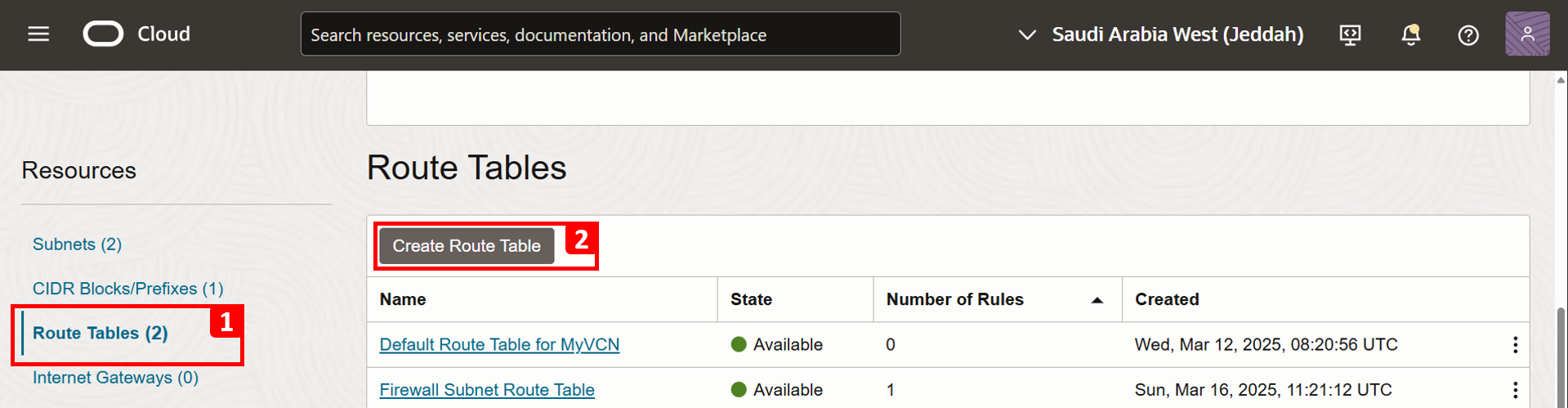

Assicurarsi di creare un gateway NAT prima di continuare. Andare alla pagina Dettagli rete cloud virtuale.

- Fare clic su Tabelle di instradamento.

- Fare clic su Crea tabella di instradamento.

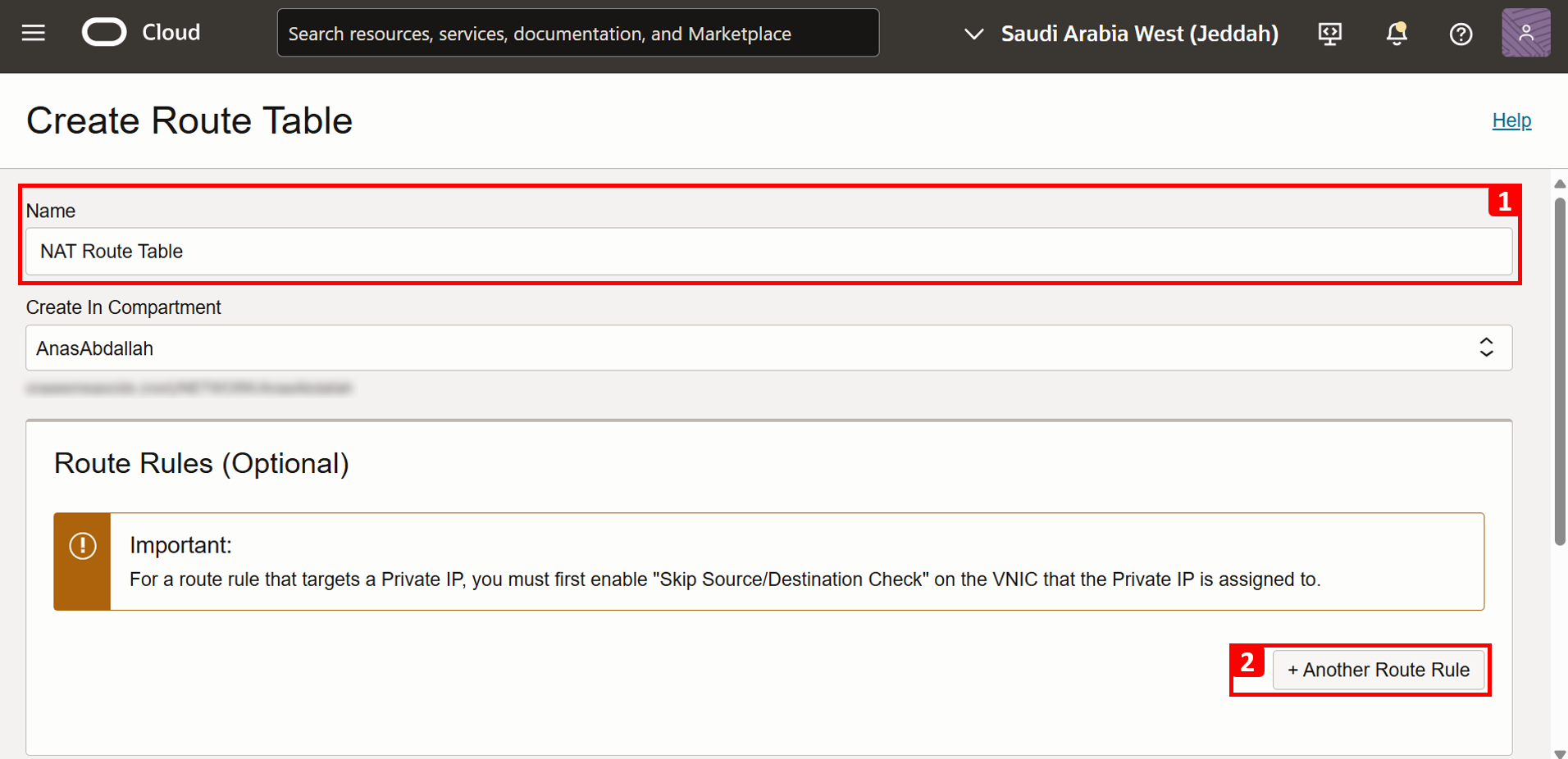

- Immettere il nome per la tabella di instradamento.

- Fare clic su +Another Regola di instradamento.

-

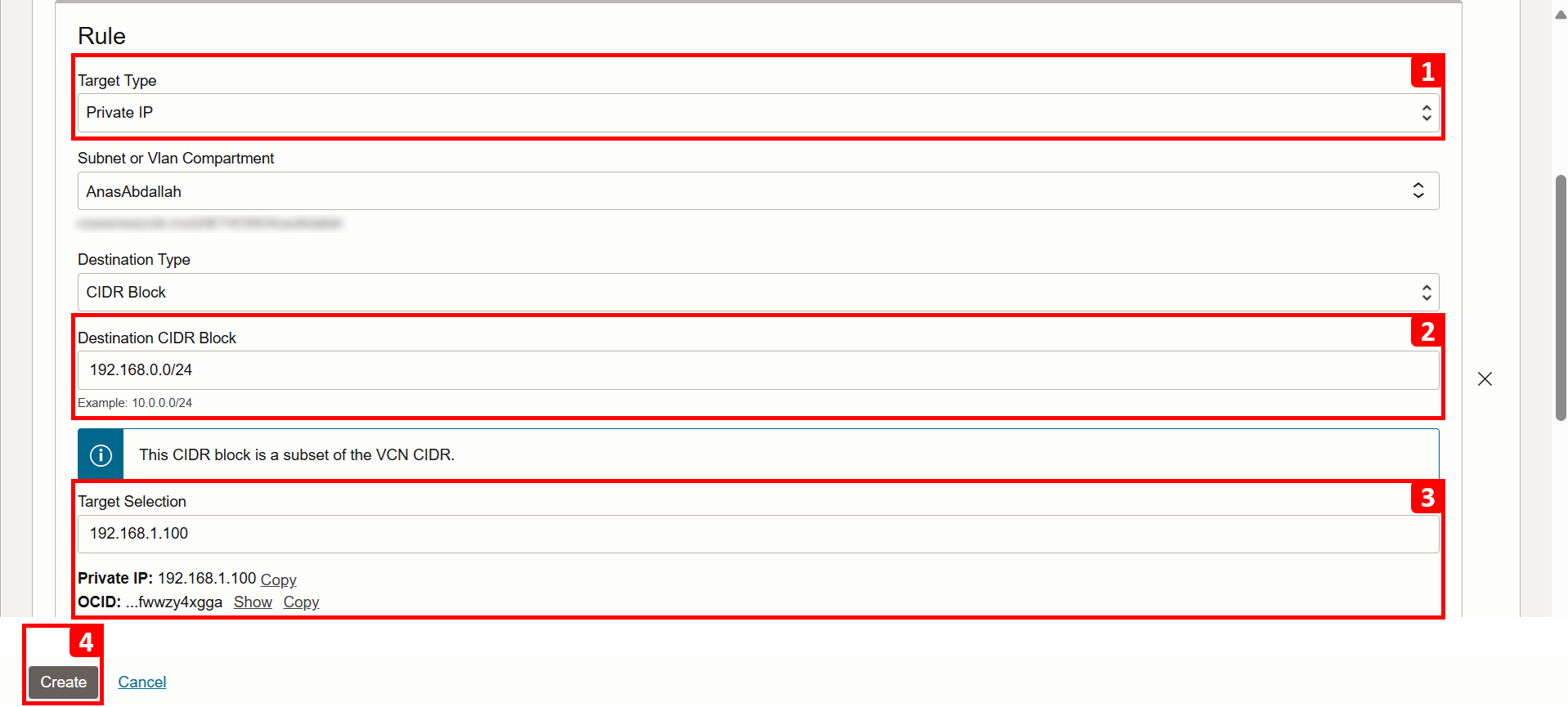

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione selezionare IP privato.

- In Tipo di destinazione, immettere

192.168.0.0/24, ovvero il CIDR di applicazione-privata-subnet con la VM di origine. - In Selezione destinazione, immettere l'IP privato del firewall

192.168.1.100. - Fare clic su Crea.

-

Creazione del file

NAT Route Tableriuscita.

-

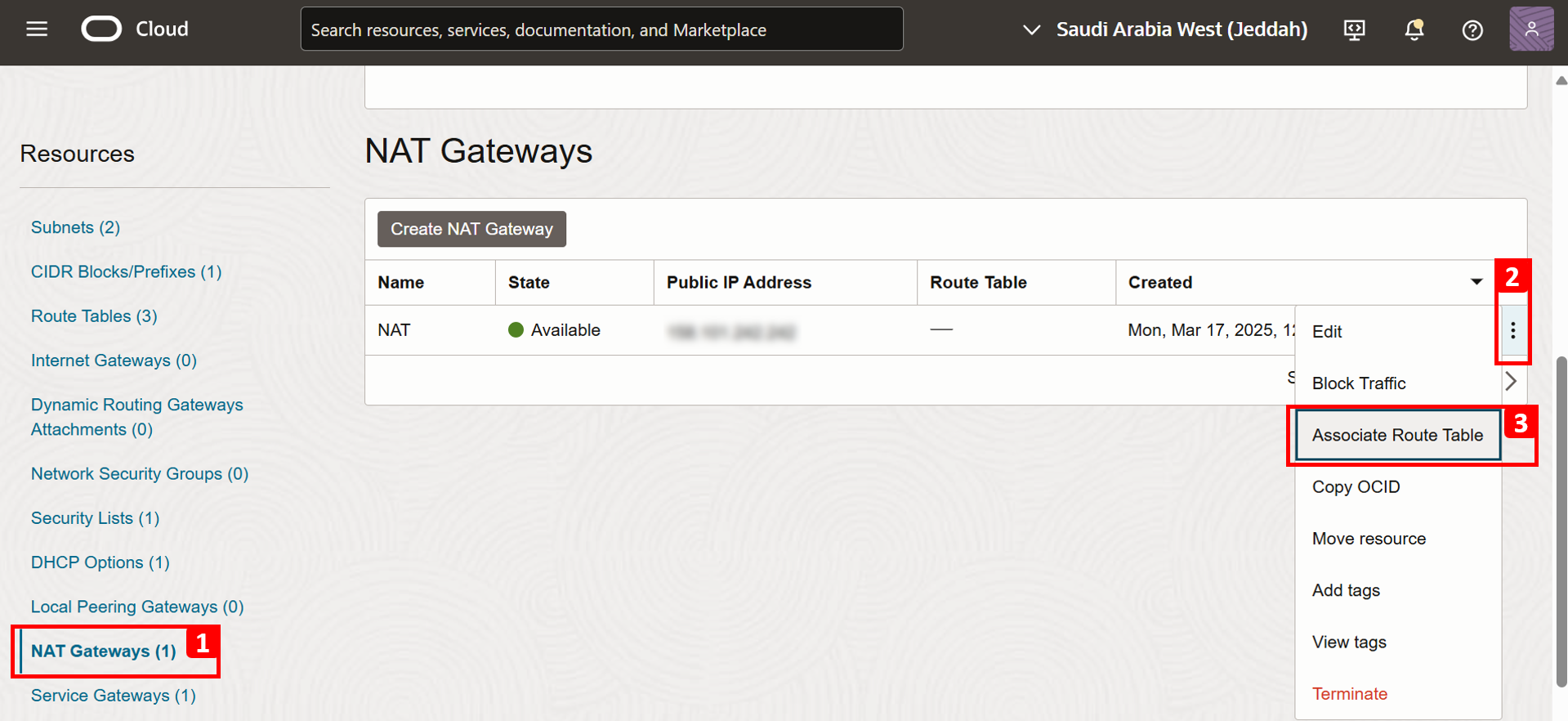

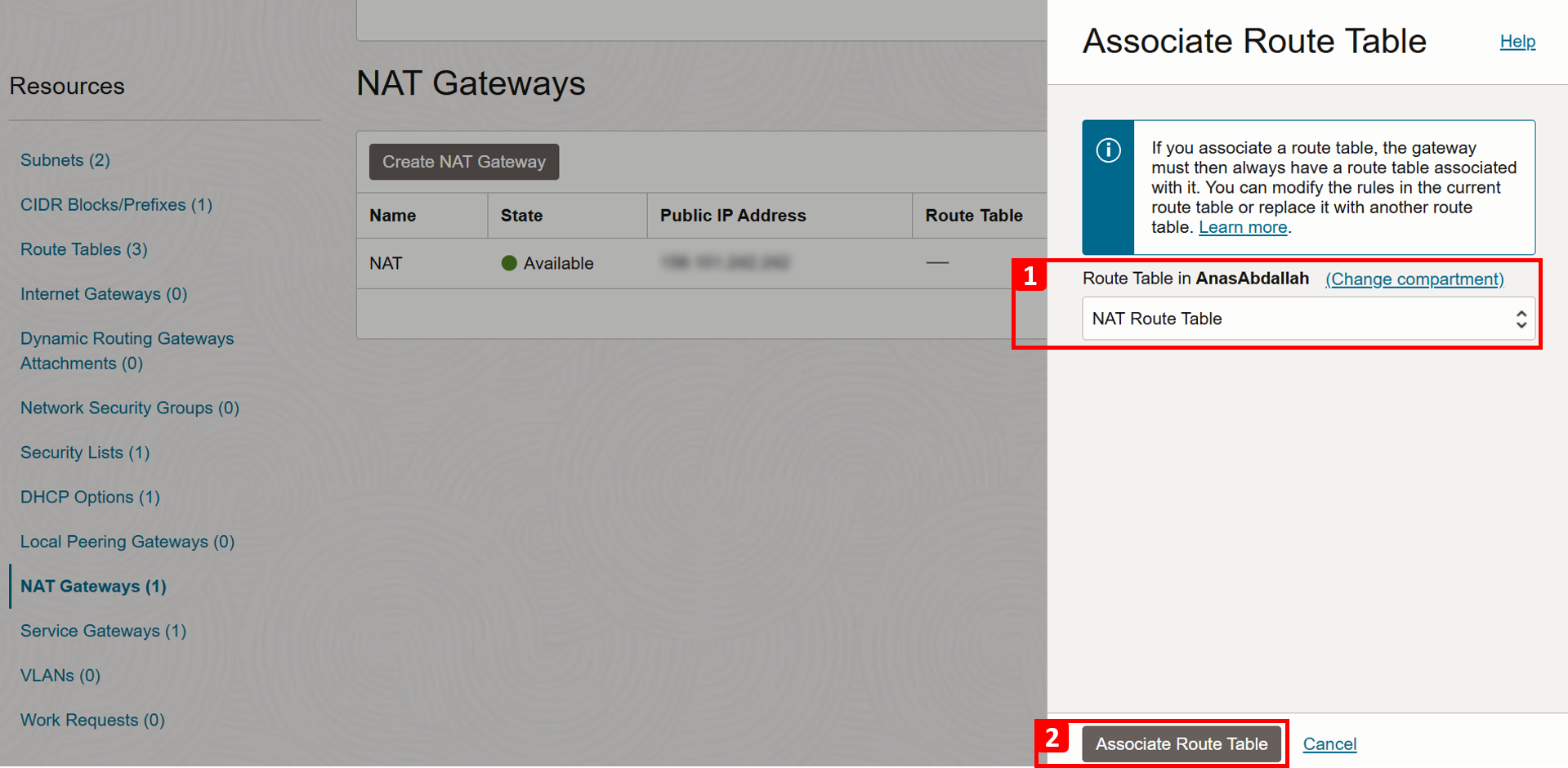

Assegnare la tabella di instradamento al gateway NAT. Andare alla pagina Dettagli rete cloud virtuale.

- Fare clic su Gateway NAT.

- Fare clic sui tre punti del gateway sulla destra.

- Fare clic su Associa tabella di instradamento.

- Selezionare Tabella di instradamento NAT.

- Fare clic su Associa tabella di instradamento.

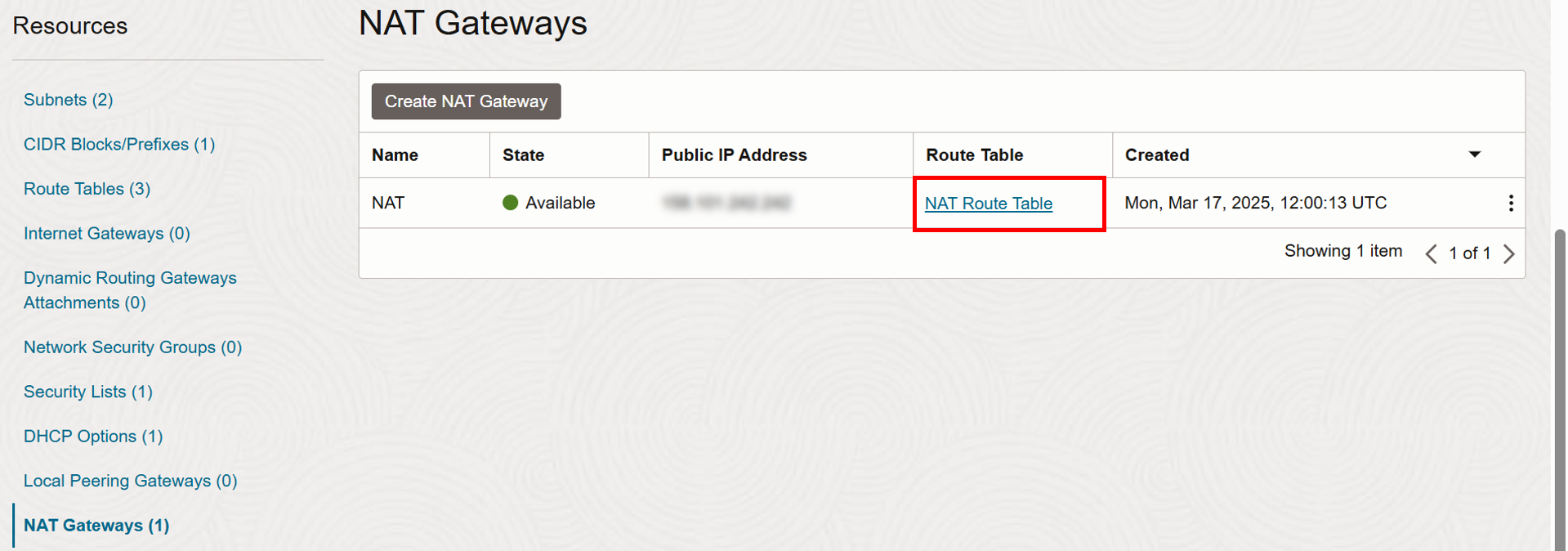

-

Associazione della tabella di instradamento riuscita.

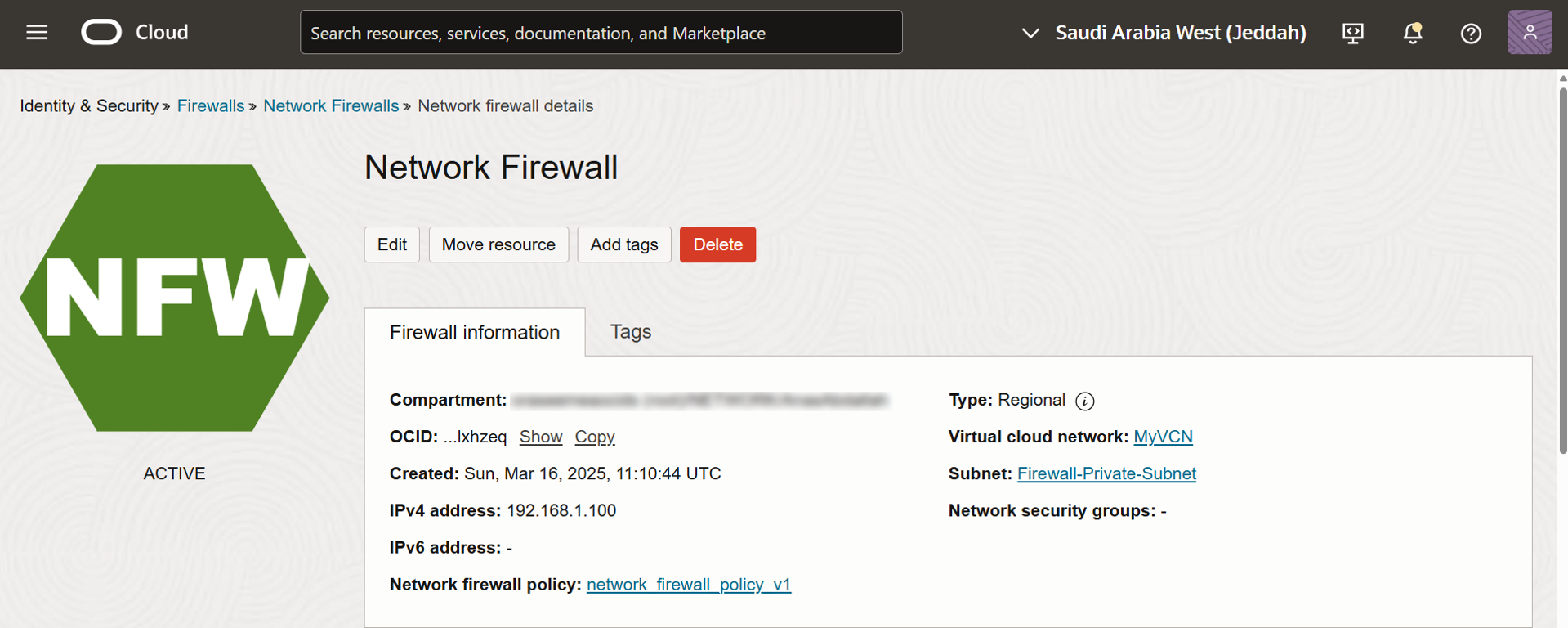

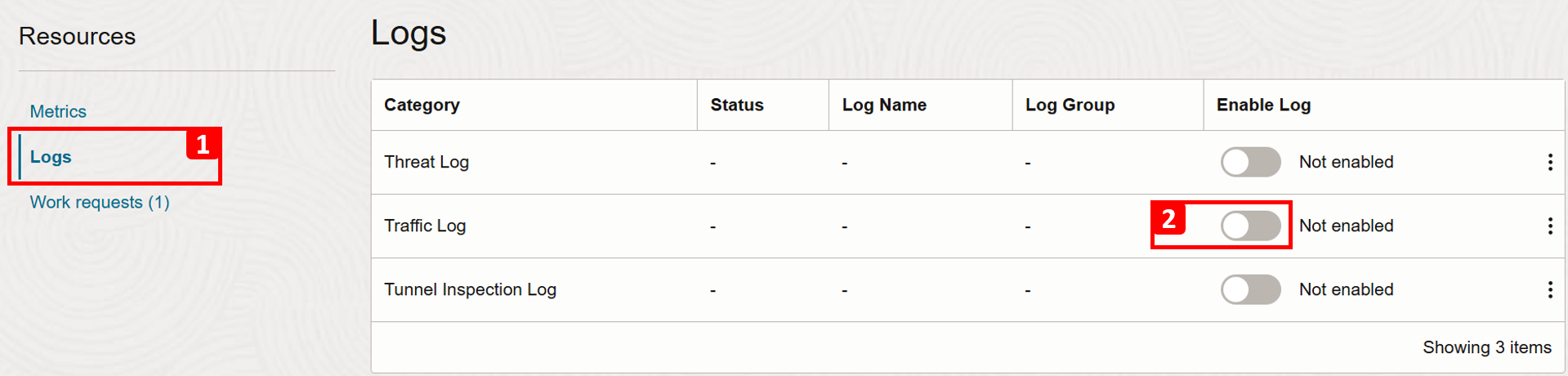

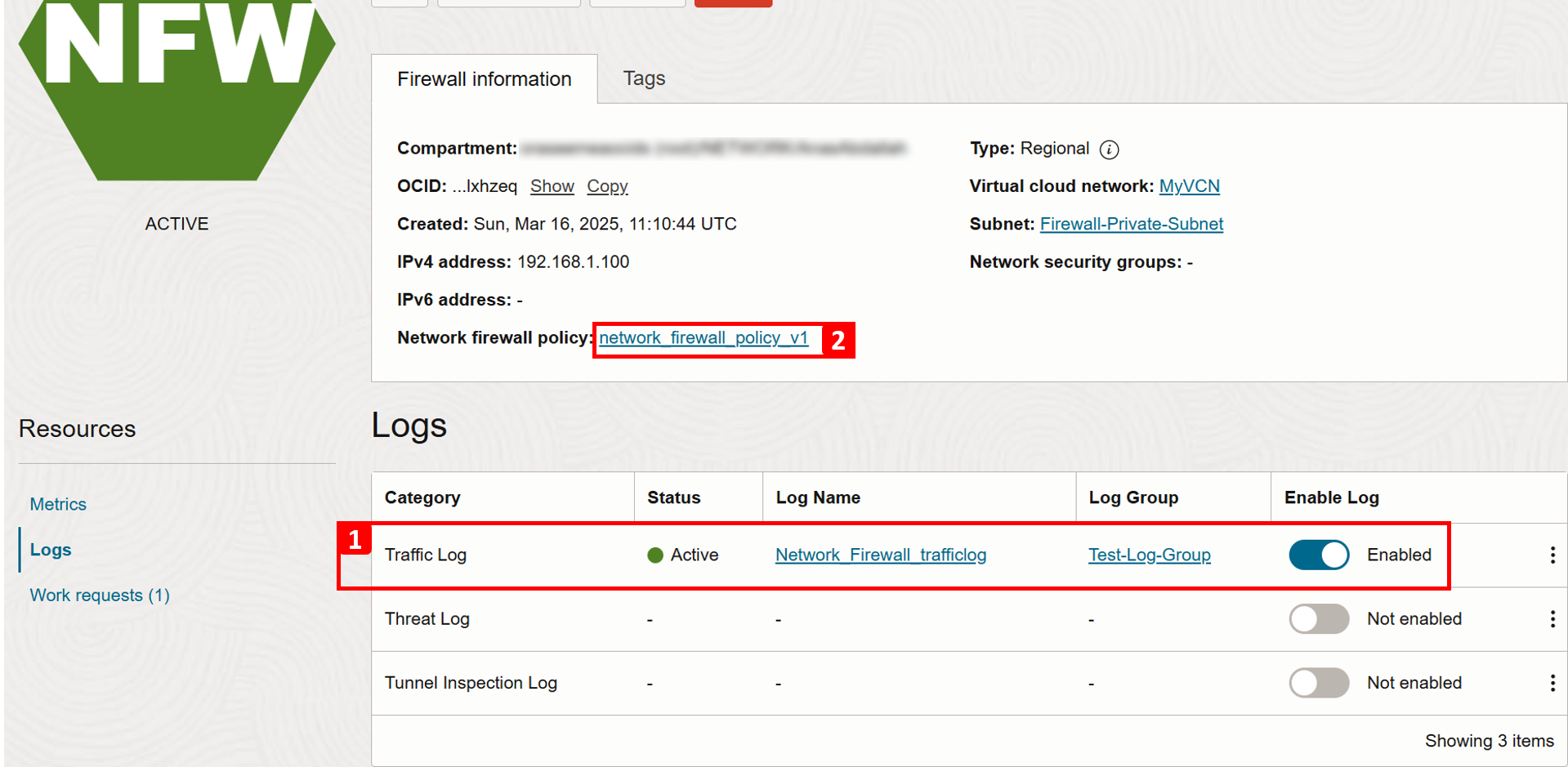

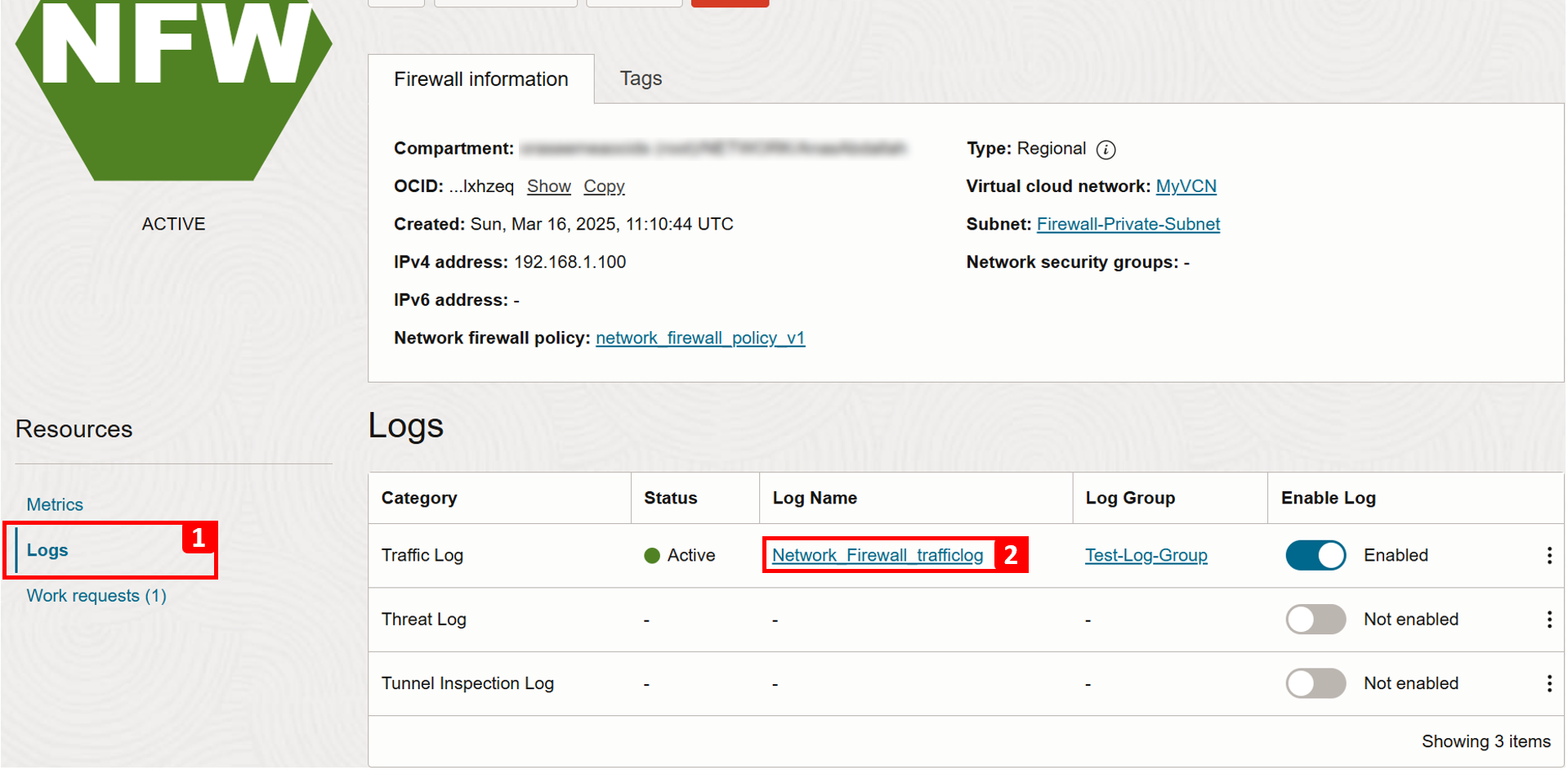

Task 1.3: Abilitare i log del firewall e controllare il criterio

Nota: in questa esercitazione viene utilizzato OCI Network Firewall, ma è possibile replicare lo stesso scenario con qualsiasi firewall di terze parti.

-

Passare alla pagina Dettagli firewall di rete.

-

scorrere in Basso.

- Fare clic su Log.

- Abilitare Log del traffico (il log del traffico fornisce dettagli sul traffico che passa attraverso il firewall).

- Selezionare Gruppo log, se non si dispone di alcun gruppo, quindi crearne uno.

- Immettere il nome log.

- Fare clic su Abilita log.

- Abilitazione del log del traffico riuscita.

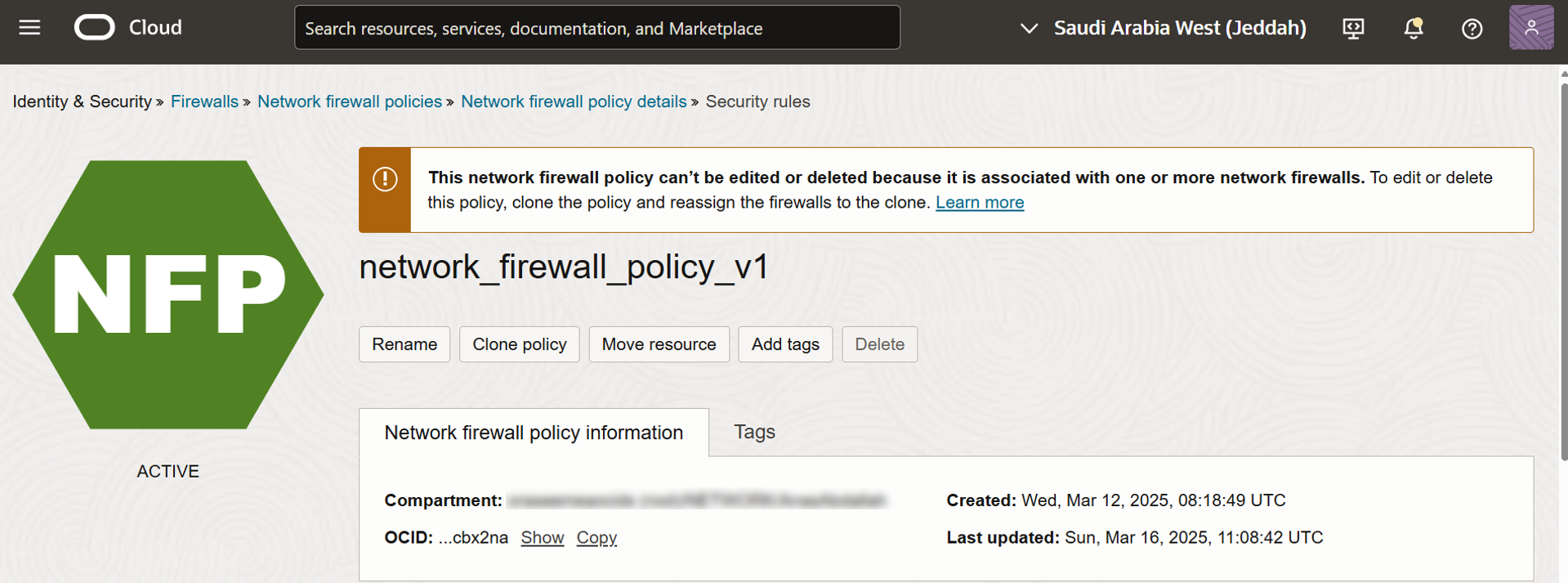

- Fare clic sul criterio del firewall di rete associato.

-

Vengono utilizzati i criteri

network_firewall_policy_v1.

-

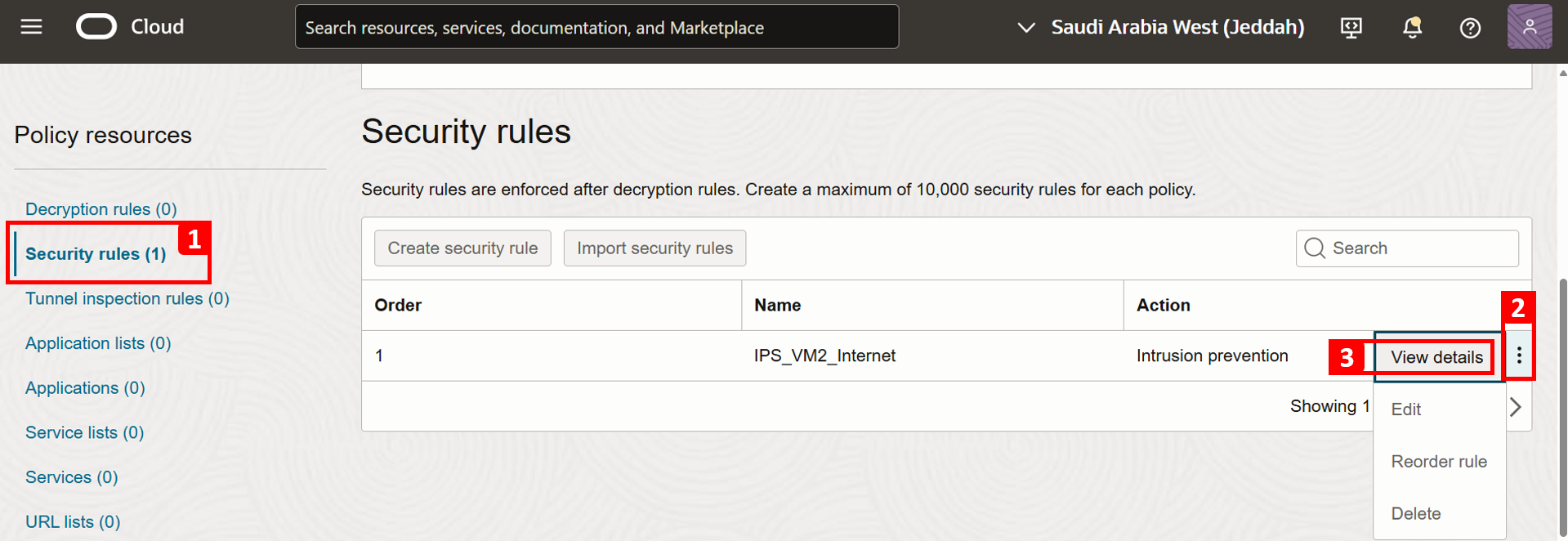

Scorrere verso il basso e controllare la configurazione esistente del criterio.

- Fare clic su Regole di sicurezza.

- Fare clic sui tre punti a destra della regola

IPS_VM2_Internet. - Fare clic su Visualizza dettagli.

-

Prendere nota dei dettagli della regola di sicurezza utilizzata.

- Qualsiasi traffico proveniente da

Linux-VM-2verso qualsiasi luogo, indipendentemente dal protocollo o dalla porta utilizzata. - Utilizzare Prevenzione dell'intrusione come azione regola per monitorare il traffico per individuare attività dannose. Registrare le informazioni, generare report o bloccare l'attività.

- Qualsiasi traffico proveniente da

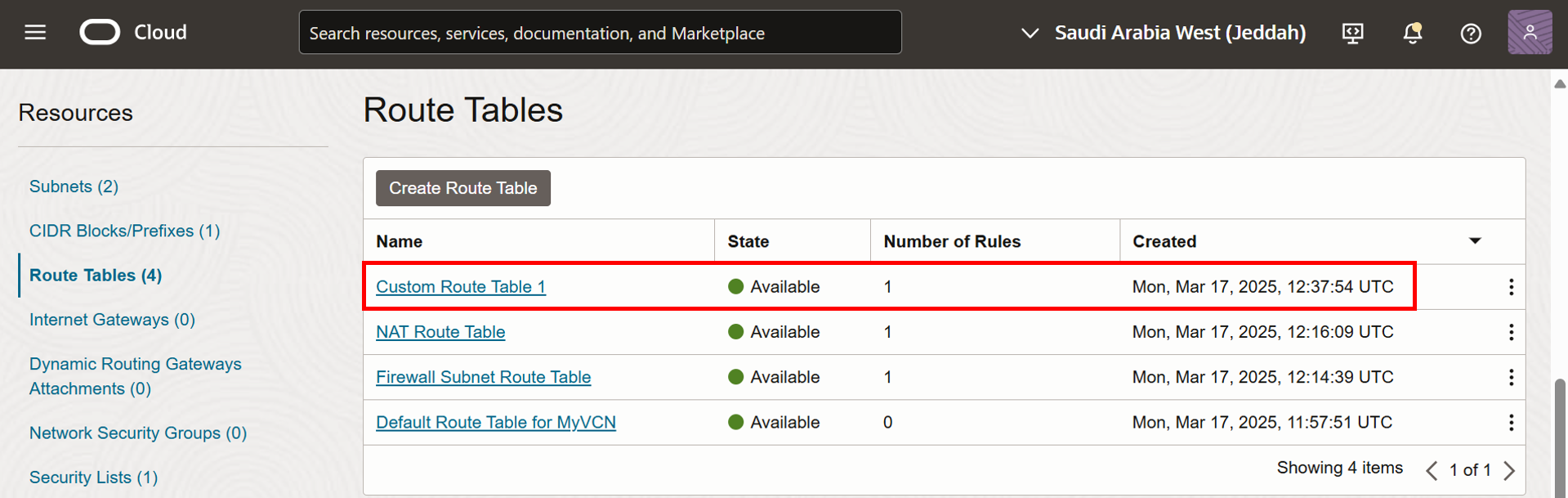

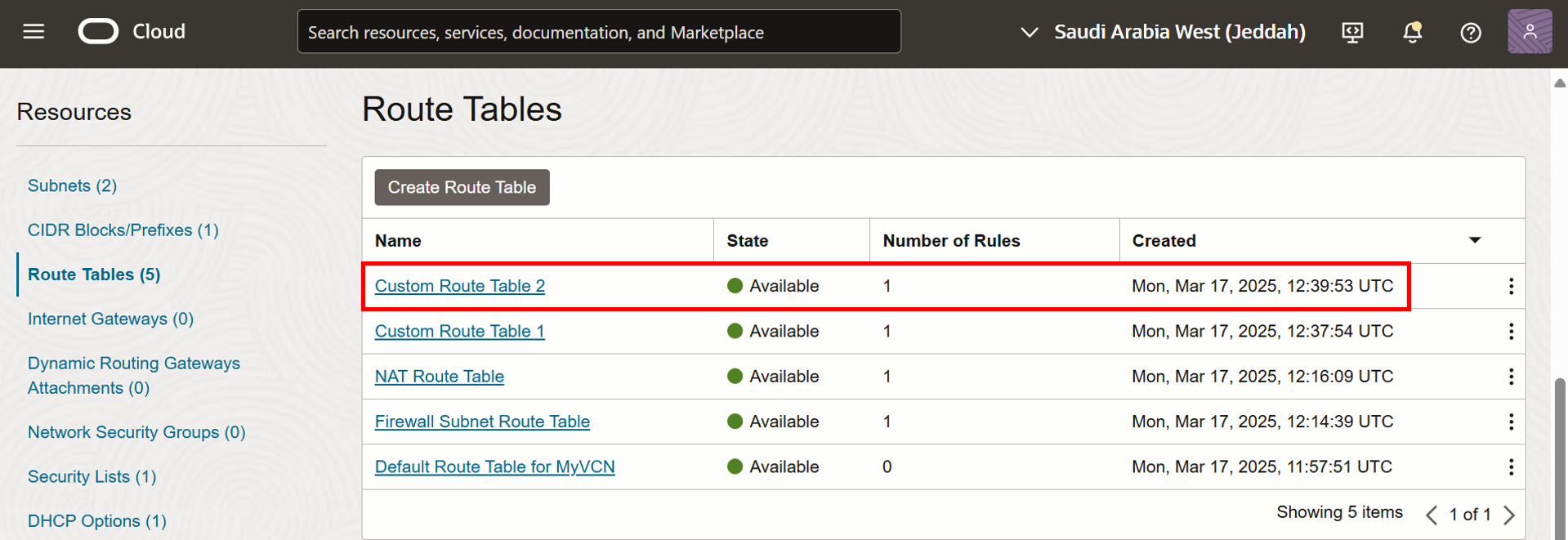

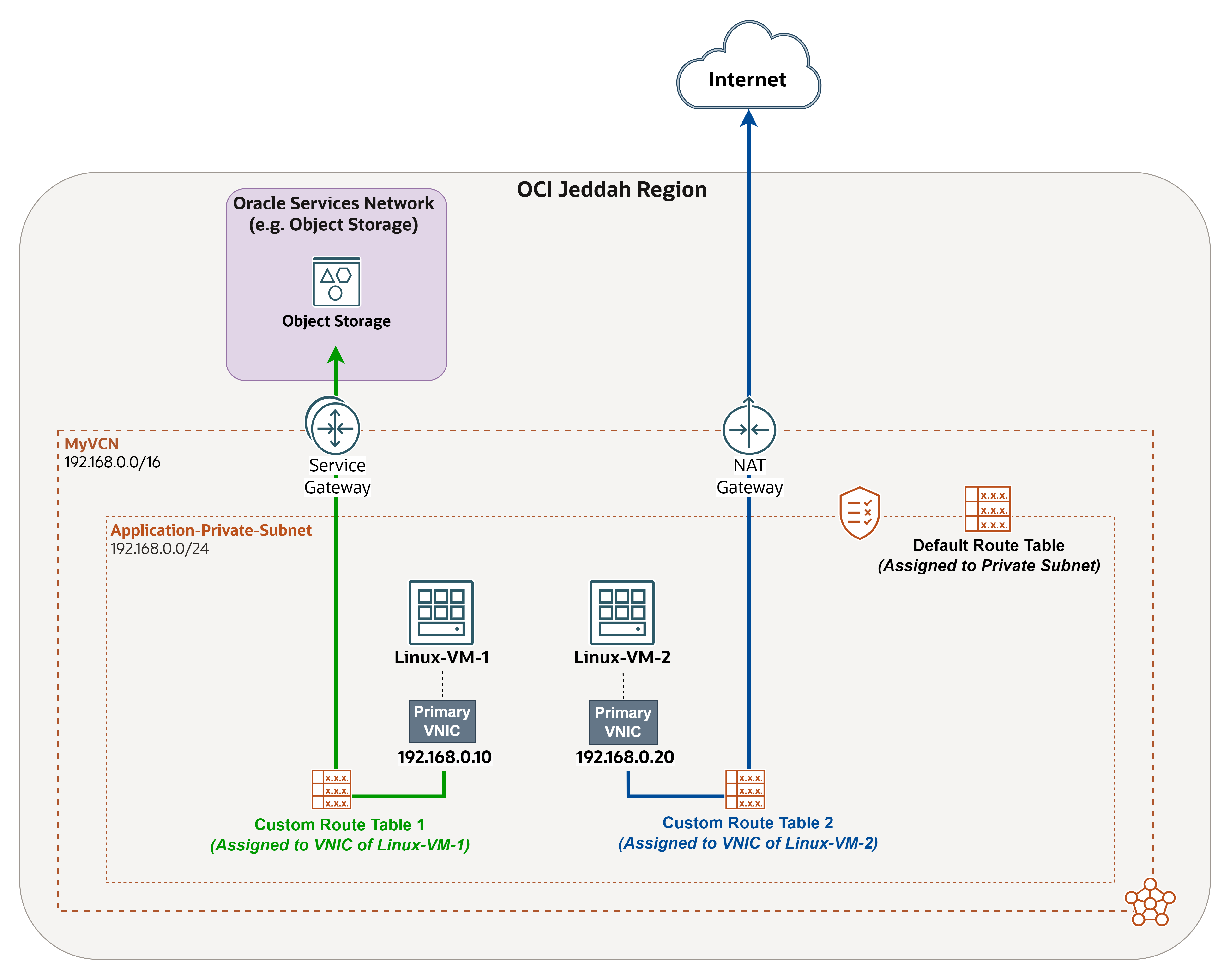

Task 2: Crea tabelle di instradamento personalizzate

-

Passare alla pagina Dettagli rete cloud virtuale.

-

scorrere in Basso.

- Fare clic su Tabelle di instradamento.

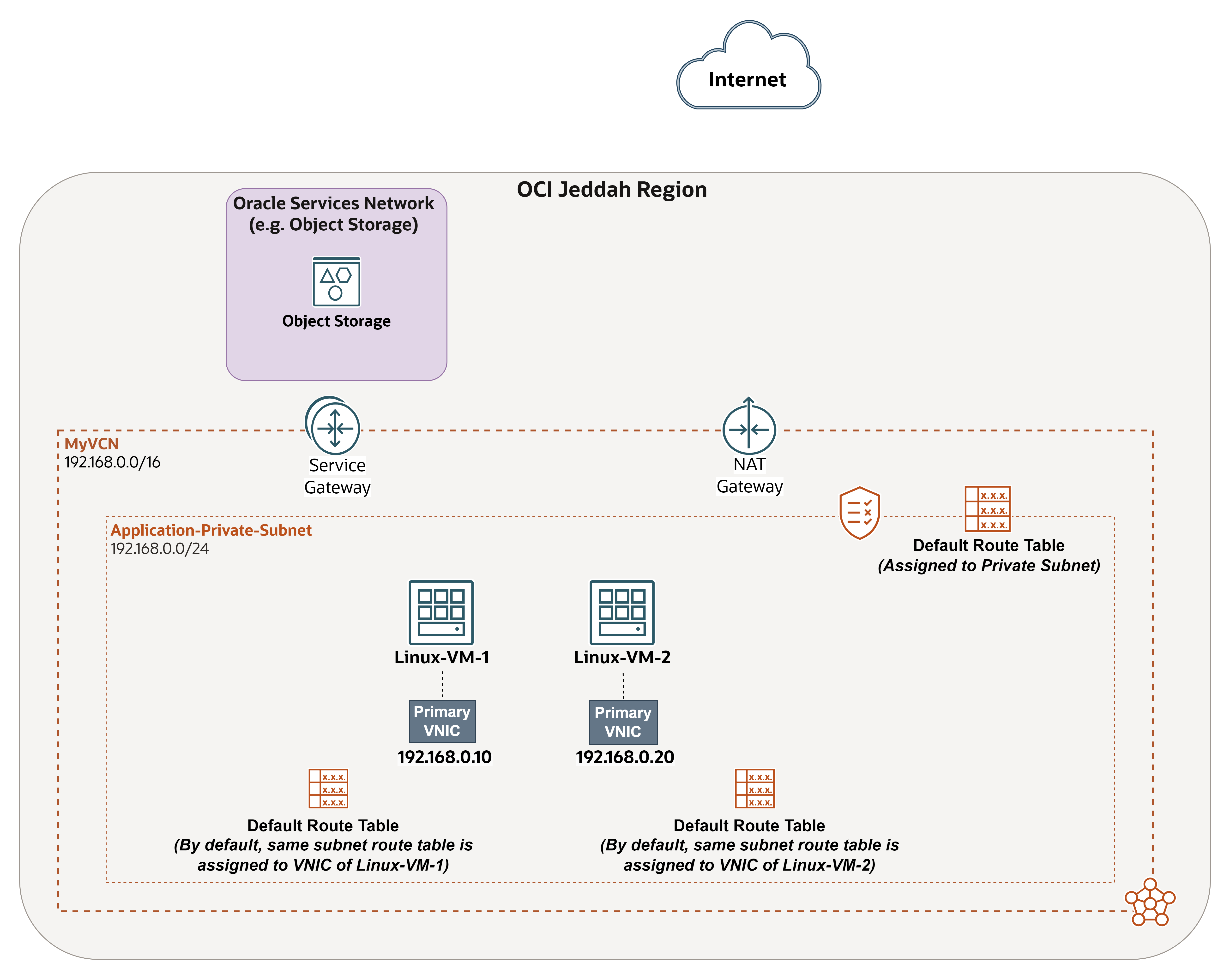

- Si noti che è disponibile una tabella di instradamento predefinita creata automaticamente con la VCN. Questa tabella è assegnata a

Application-Private-Subnete tutte le VM all'interno della subnet la utilizzeranno (in questo esempio, questa tabella di instradamento è vuota). - Tuttavia, per questa esercitazione verranno create tabelle di instradamento personalizzate e ciascuna di esse verrà assegnata alla VNIC della rispettiva VM. Questo metodo offre un controllo più granulare sull'instradamento, evitando la dipendenza dalla tabella di instradamento della subnet. Fare clic su Crea tabella di instradamento.

-

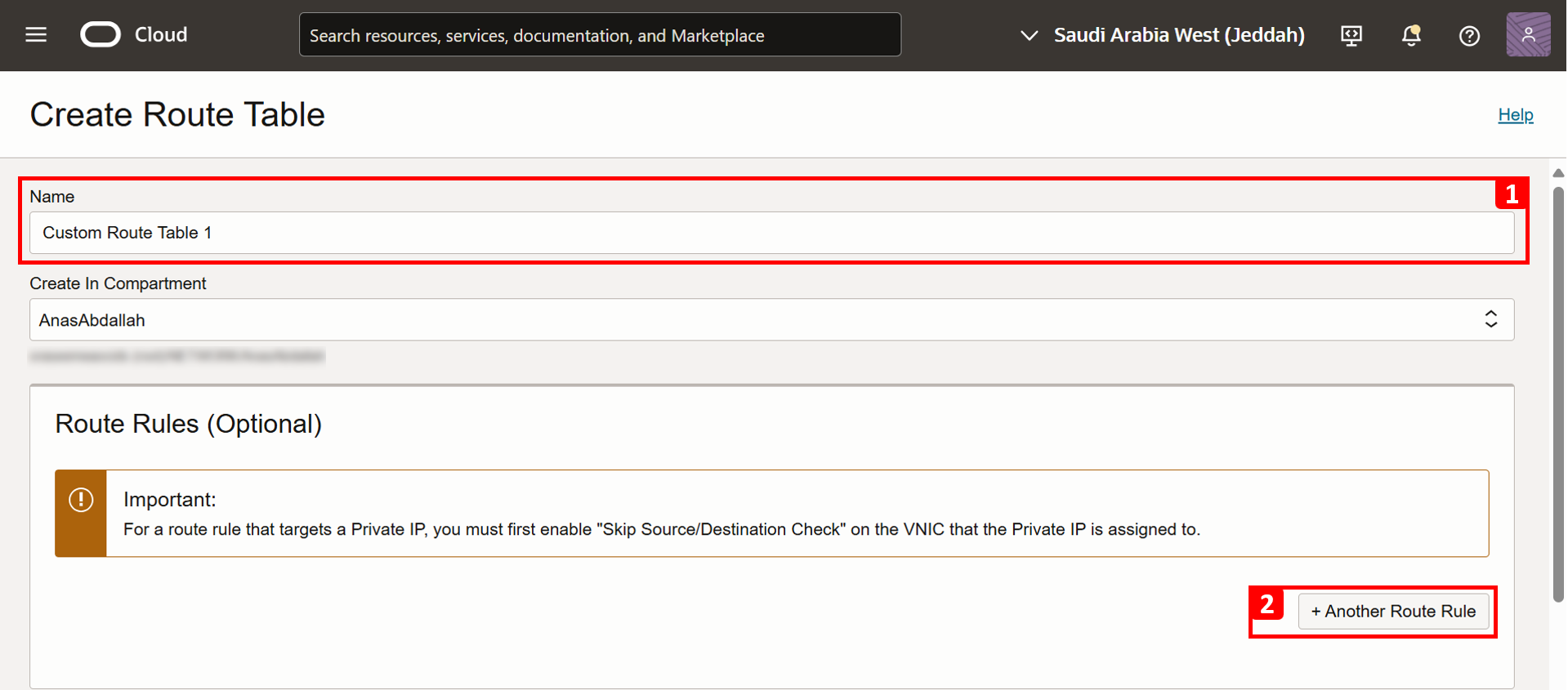

Creare la seconda tabella (

Custom Route Table 1), che verrà assegnata aLinux-VM-1per instradare il traffico al gateway NAT direttamente senza ispezionare il traffico attraverso il firewall.- Immettere il nome per la tabella di instradamento.

- Fare clic su +Another Regola di instradamento.

-

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione selezionare Gateway NAT.

- In Blocco CIDR di destinazione, immettere

0.0.0.0/0. - In Gateway NAT di destinazione selezionare il gateway NAT creato nei prerequisiti

- Fare clic su Crea.

-

Creazione del file

Custom Route Table 1riuscita.

-

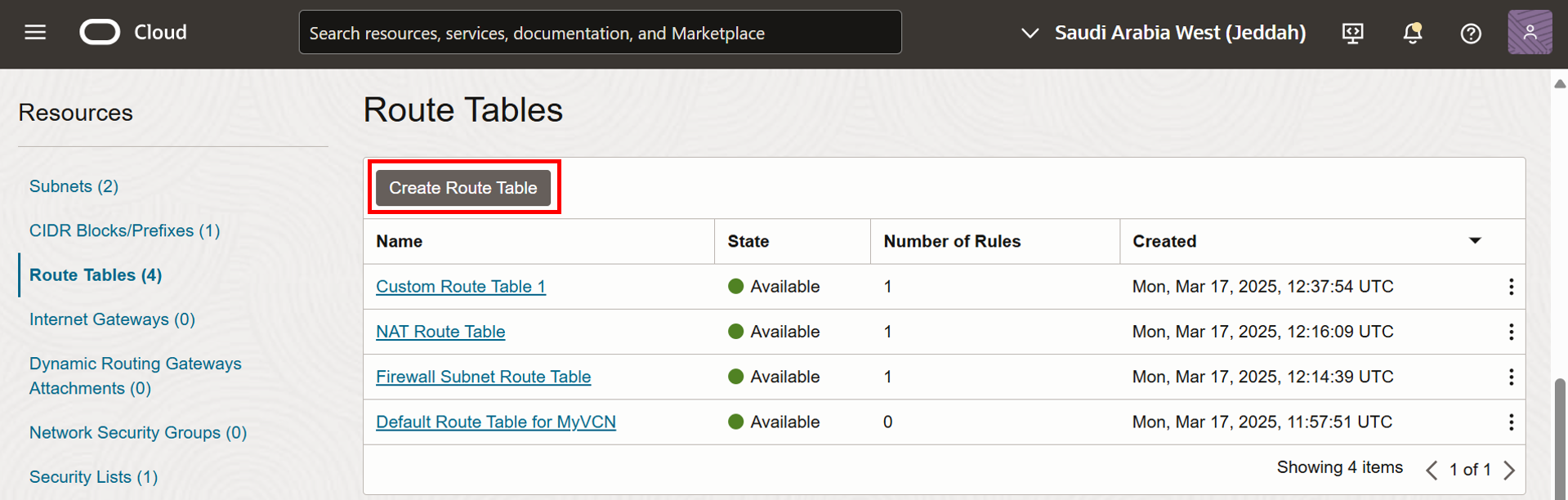

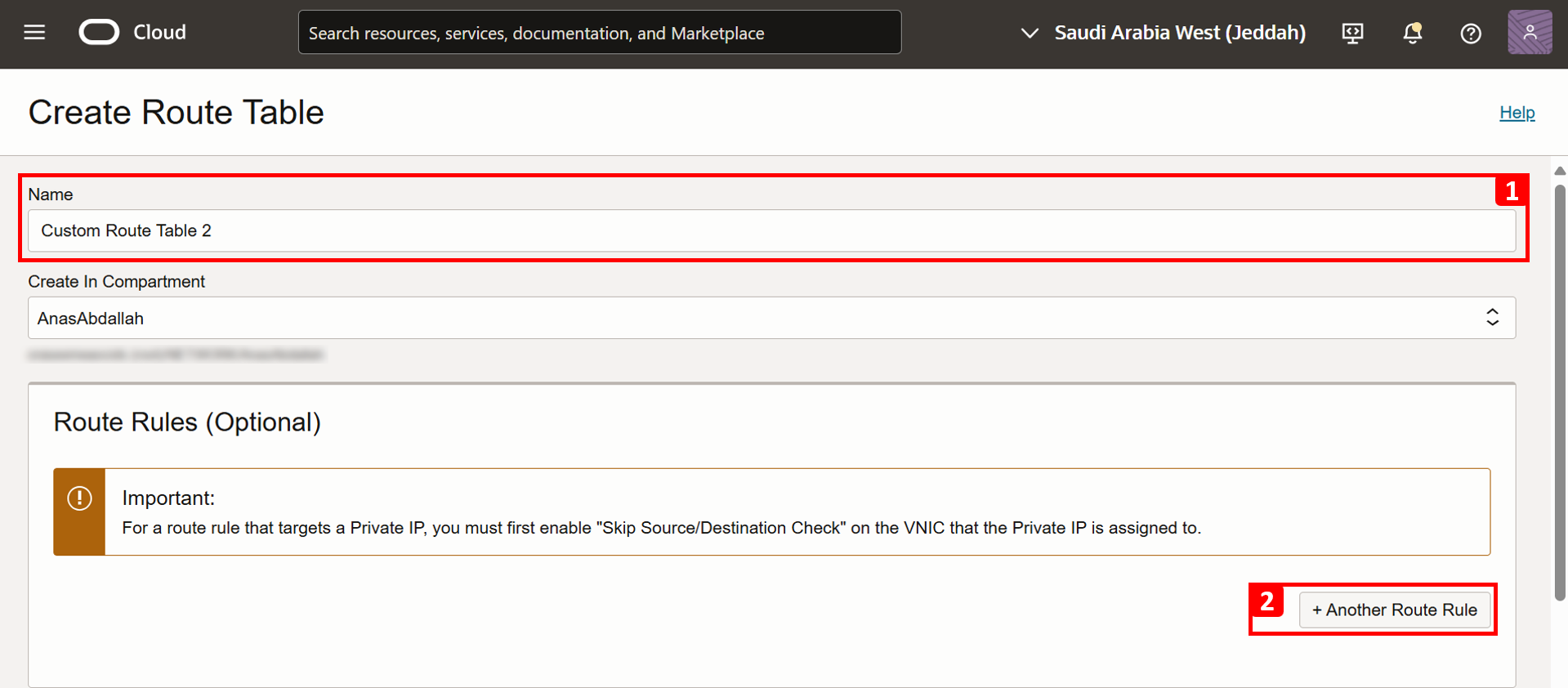

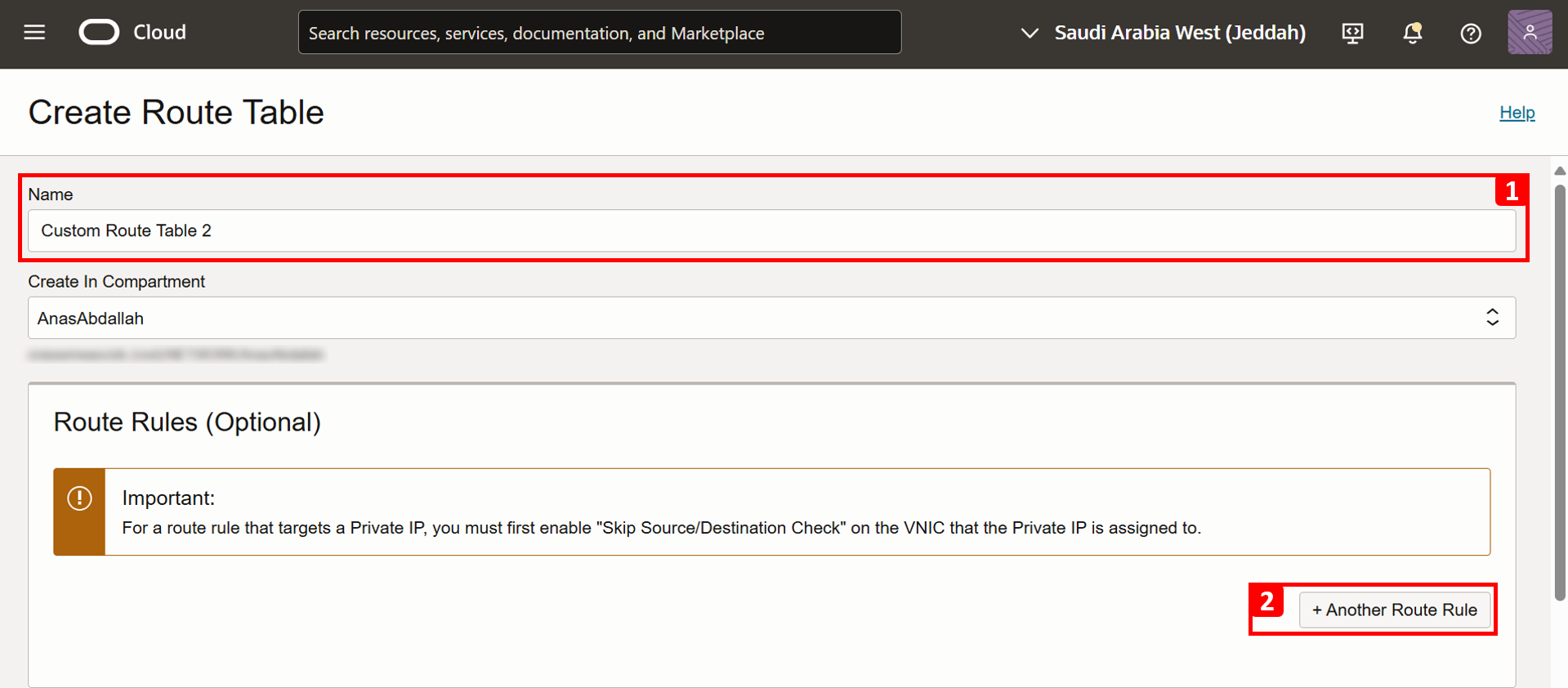

Per creare la seconda tabella (

Custom Route Table 2), fare clic su Crea tabella di instradamento.

-

L'indirizzo

Custom Route Table 2verrà assegnato aLinux-VM-2per instradare il traffico al firewall da ispezionare prima di inviarlo al gateway NAT.- Immettere il nome per la tabella di instradamento.

- Fare clic su +Another Regola di instradamento.

-

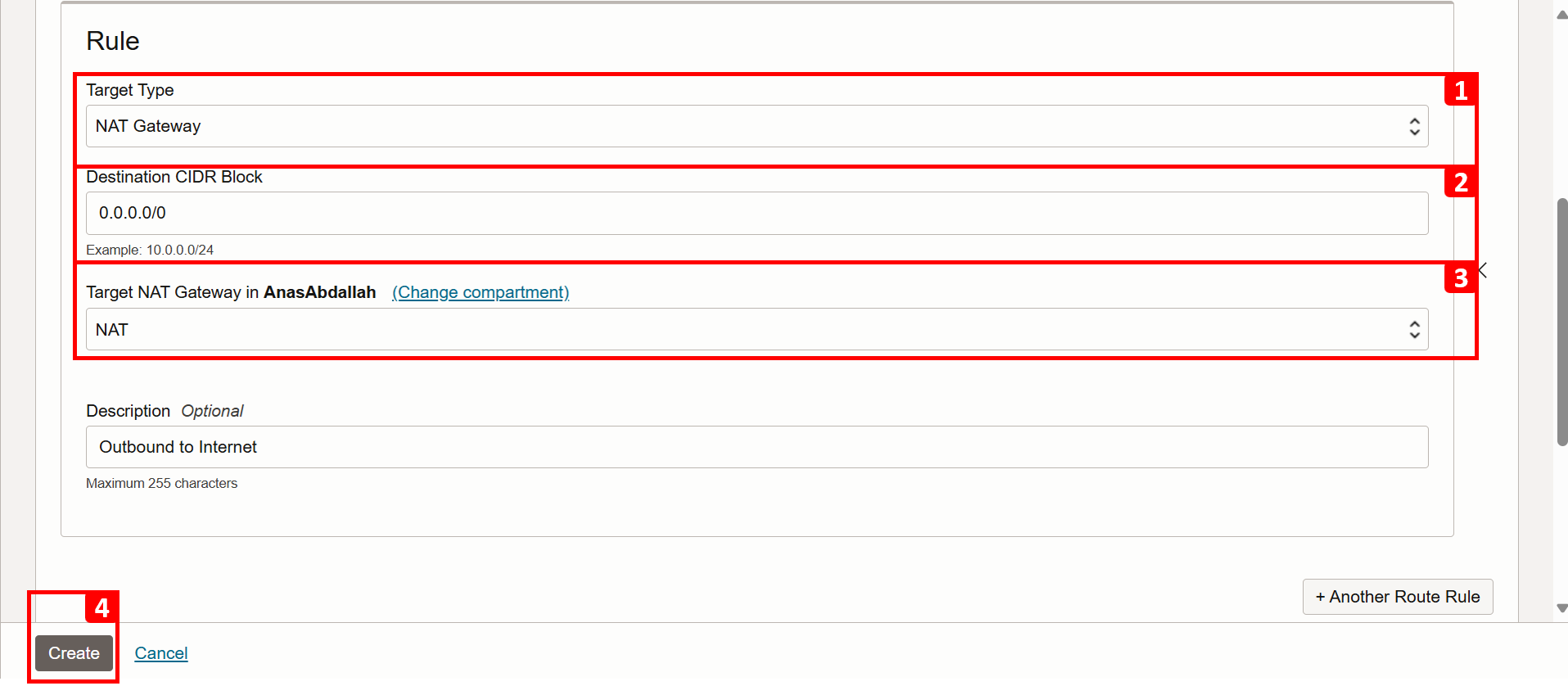

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione selezionare IP privato.

- In Blocco CIDR di destinazione, immettere

0.0.0.0/0. - In Selezione destinazione, immettere l'IP privato del firewall

192.168.1.100. - Fare clic su Crea.

-

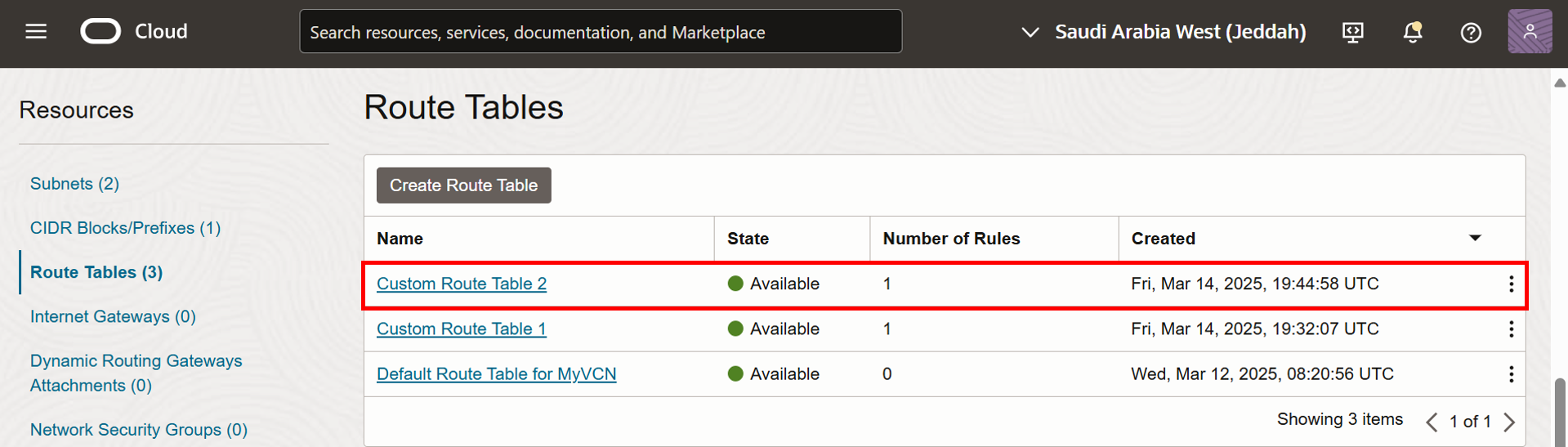

Creazione del file

Custom Route Table 2riuscita.

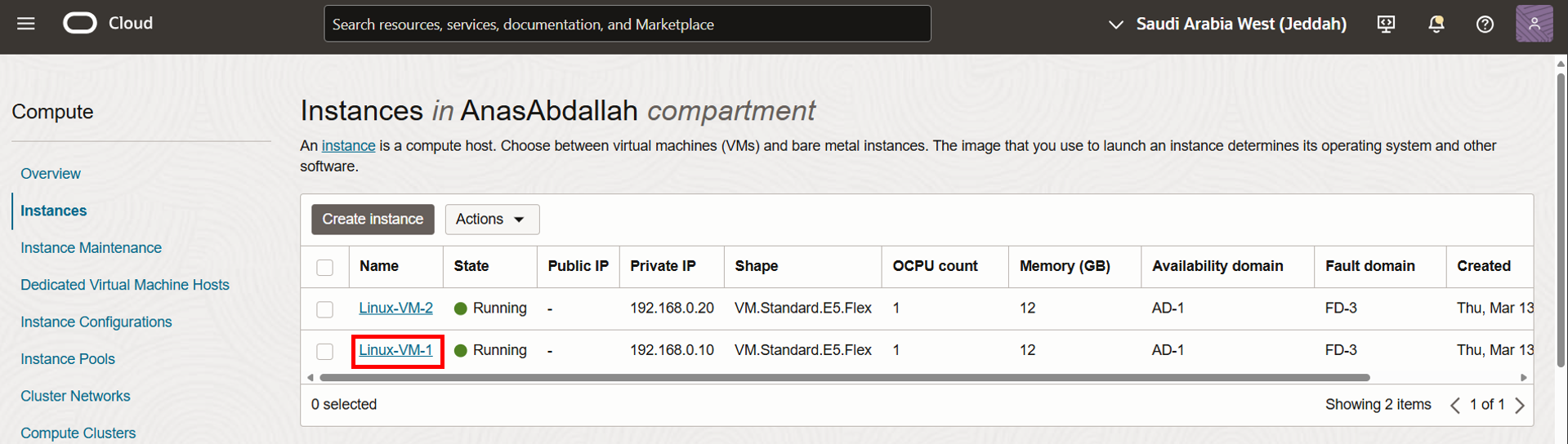

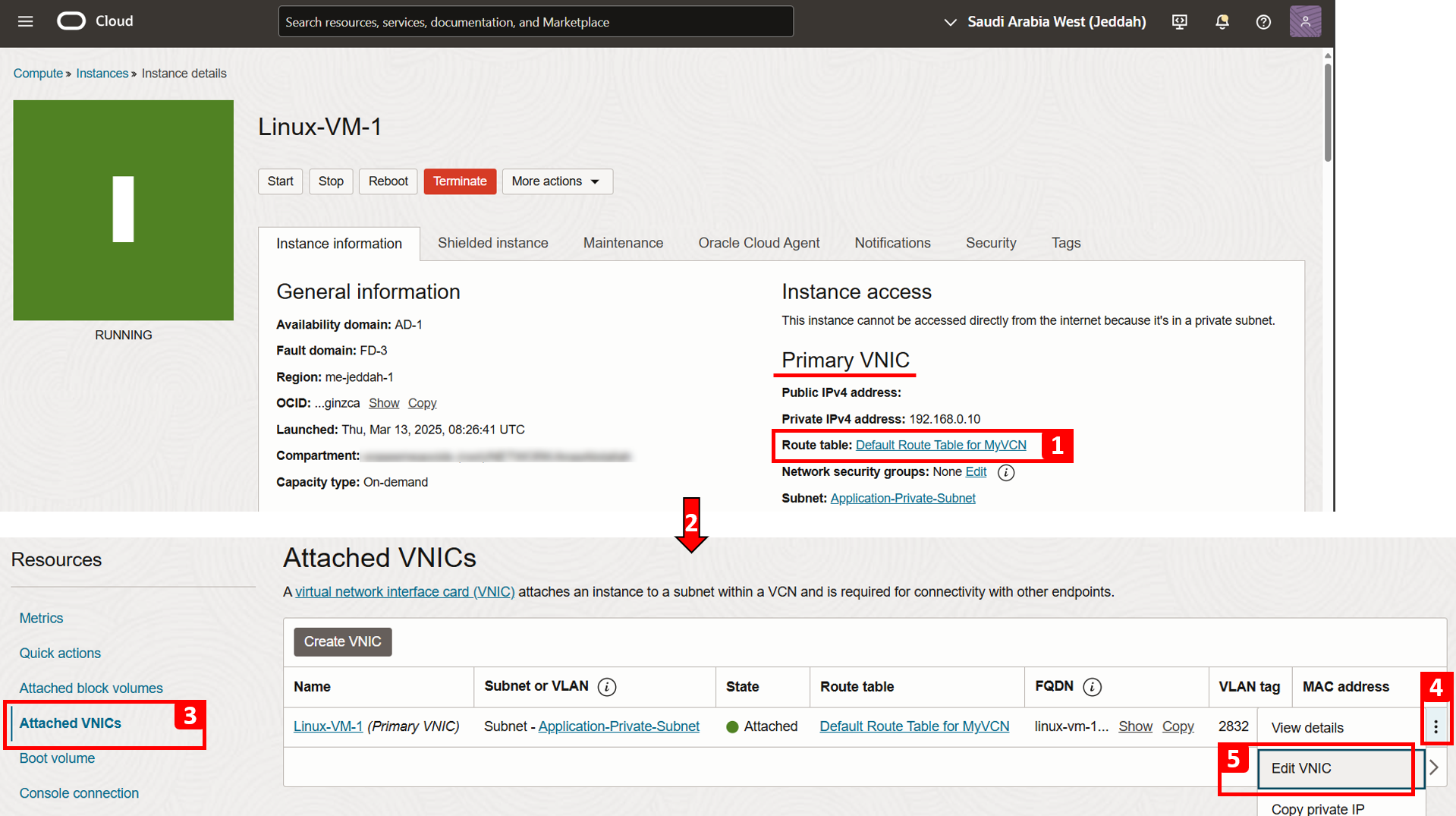

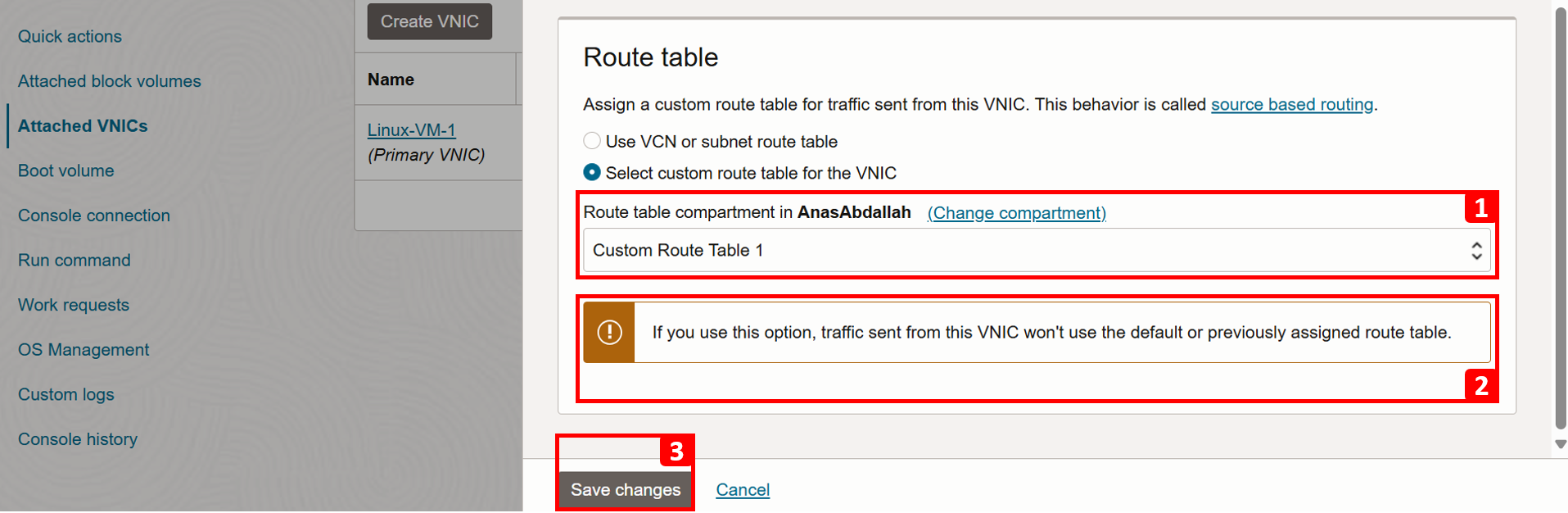

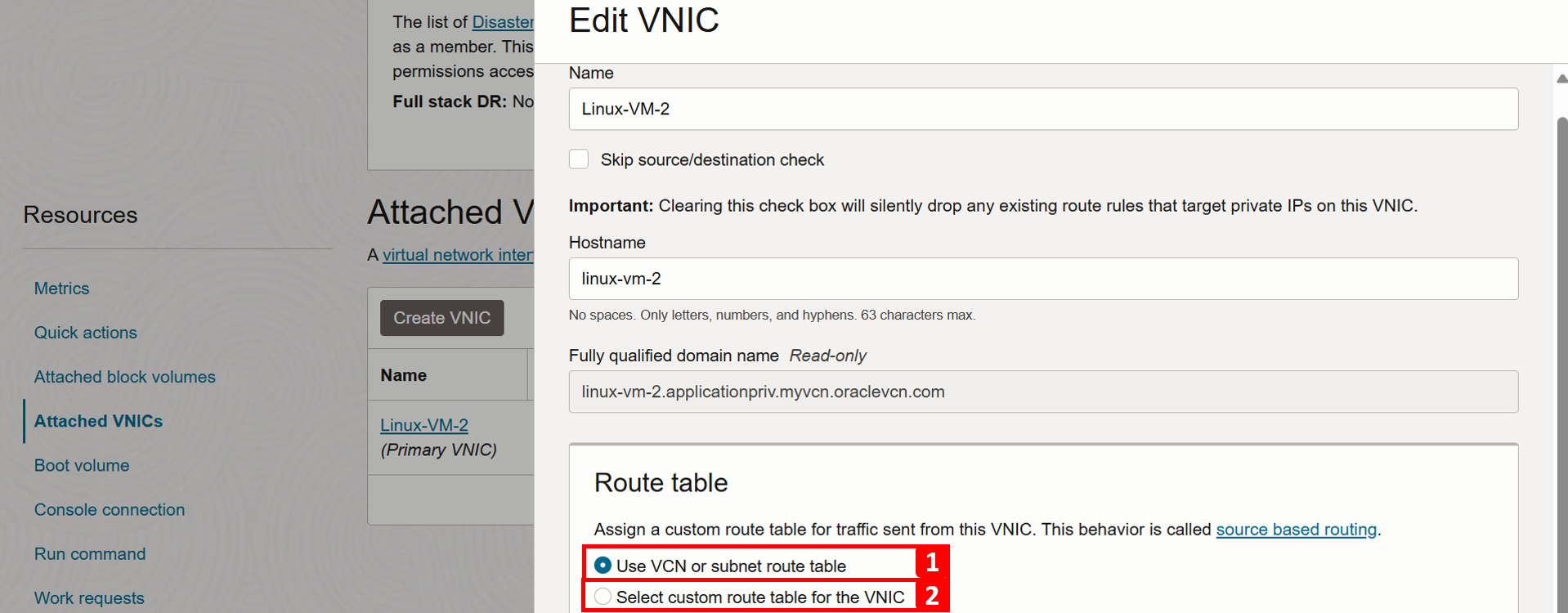

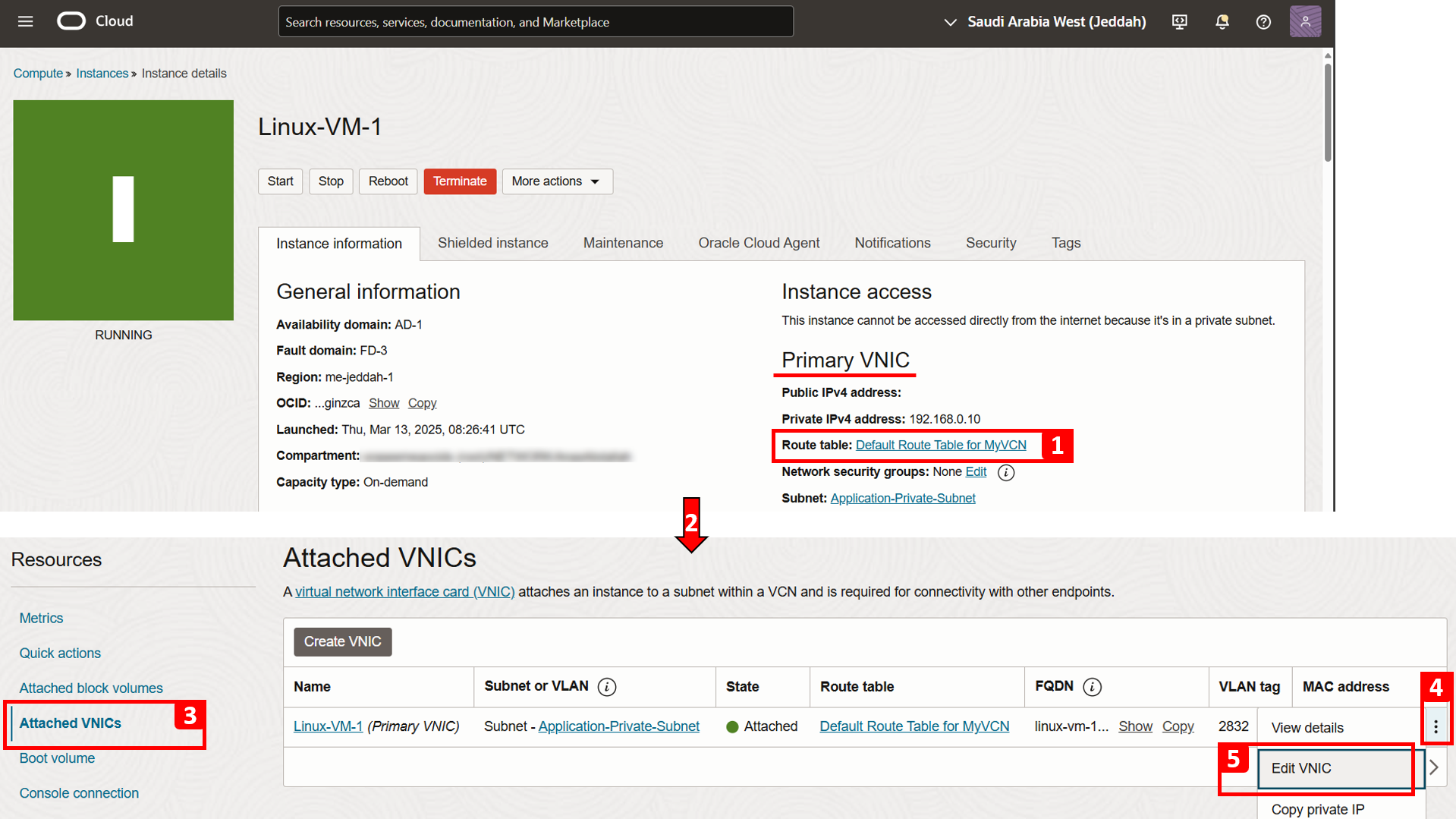

Task 3: assegnare tabelle di instradamento personalizzate alle VNIC

-

Iniziamo con

Linux-VM-1.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

Default Route Table for MyVCN. Il nostro obiettivo qui è quello di modificare la tabella di instradamento in modo che sia Instradamento per risorsa, in cui l'istanza (VNIC) avrà la propria tabella di instradamento. - scorrere in Basso.

- Fare clic su VNIC collegate.

- Fare clic sui tre punti a destra della VNIC primaria.

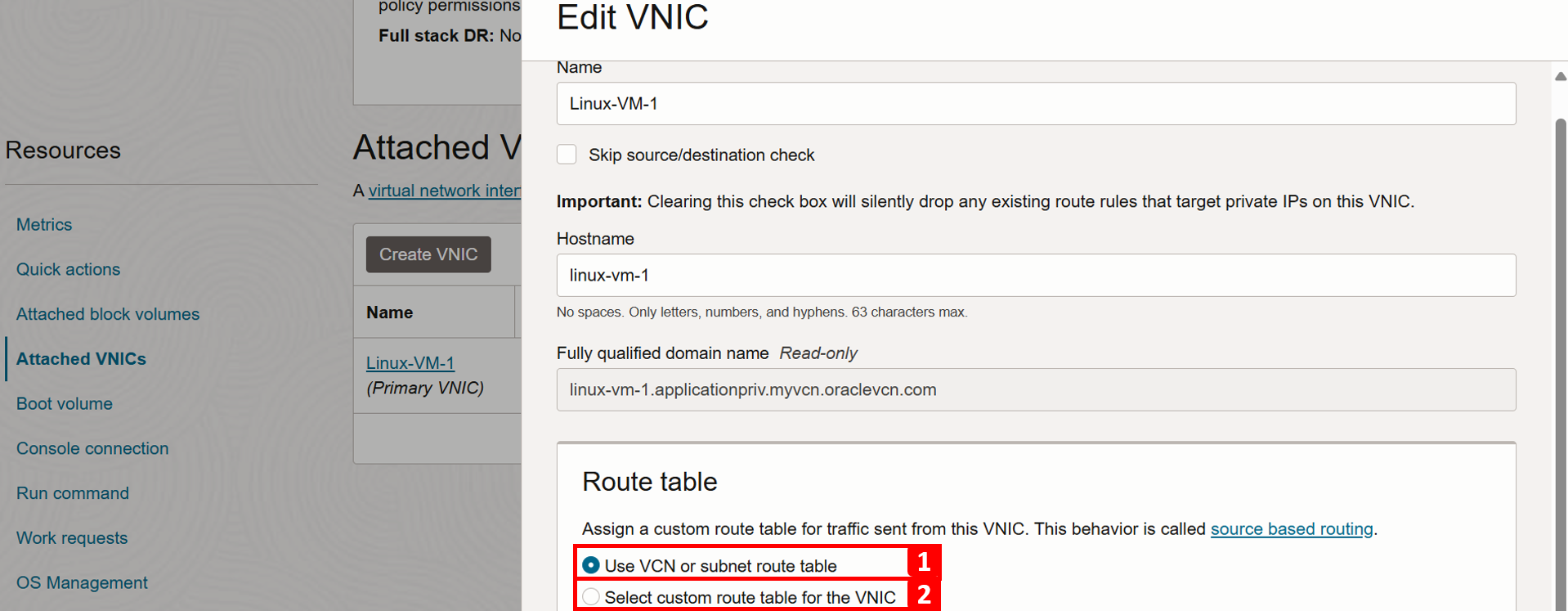

- Fare clic su Modifica VNIC.

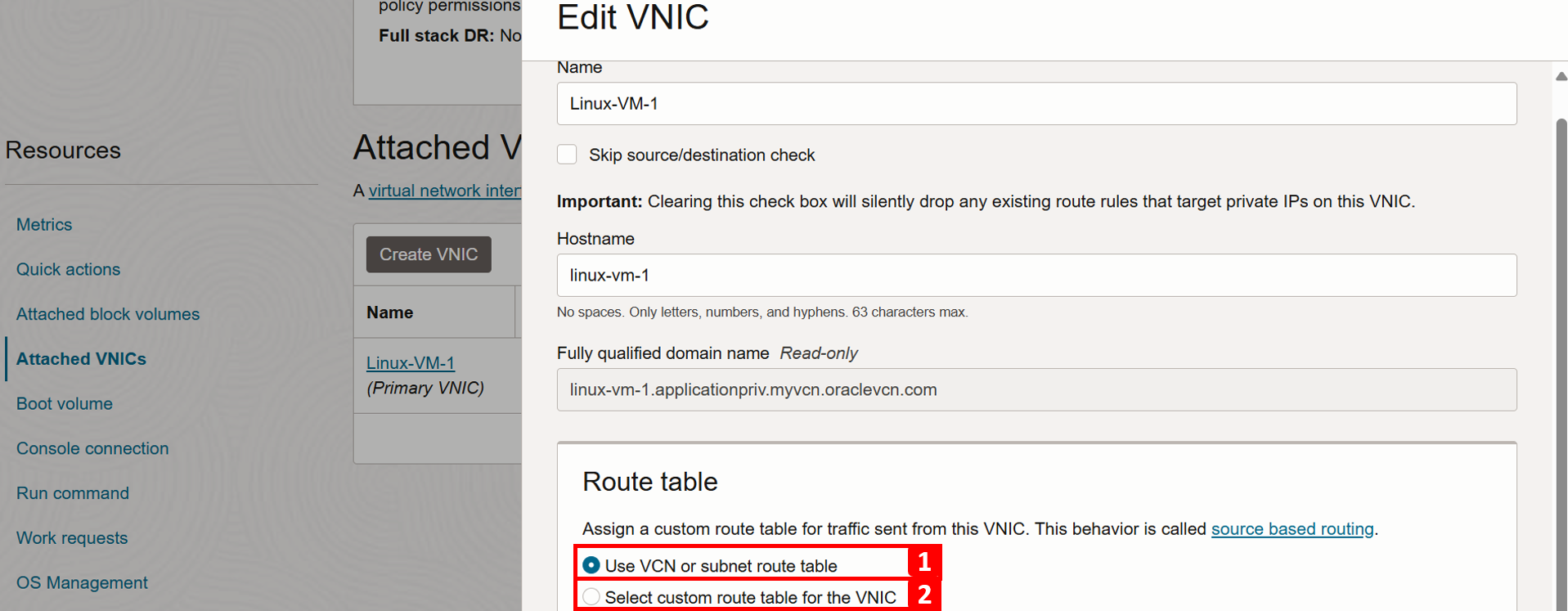

- Per impostazione predefinita, ogni VNIC utilizzerà la tabella di instradamento associata alla subnet.

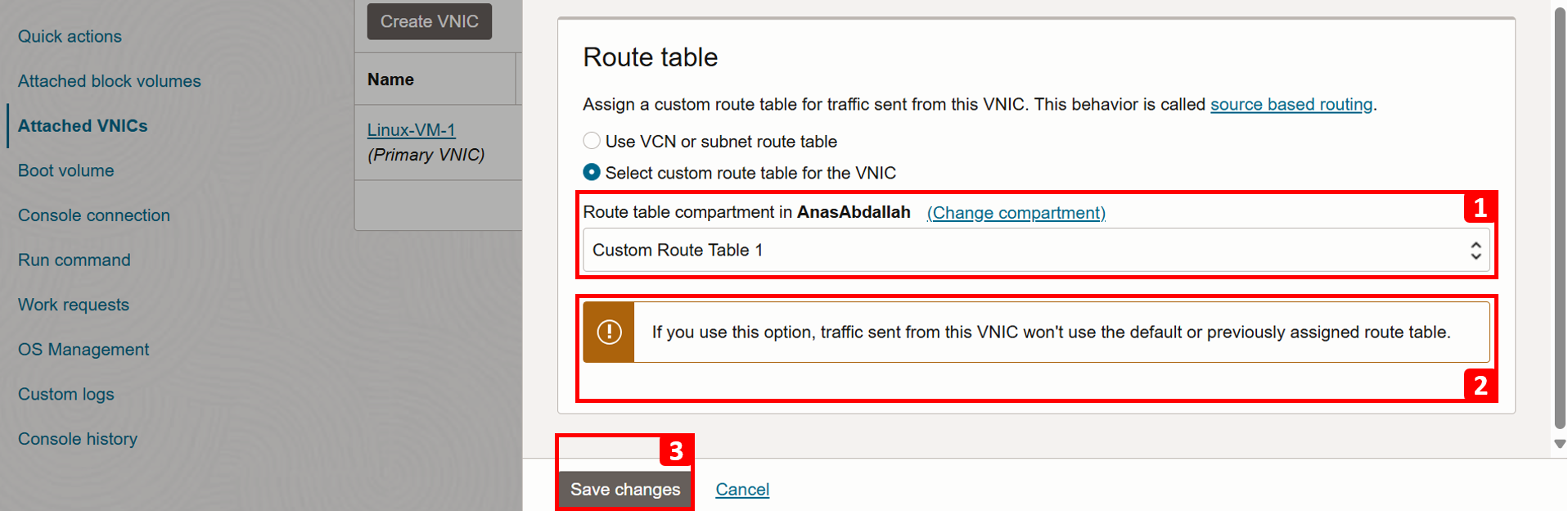

- Fare clic su Seleziona tabella di instradamento personalizzata per la VNIC.

- Nella tabella Instrada selezionare Tabella di instradamento personalizzata 1.

- Tenere presente che la tabella di instradamento predefinita non verrà esaminata quando si prendono decisioni di instradamento dopo aver salvato qui la configurazione.

- Fare clic su Salva modifiche.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

-

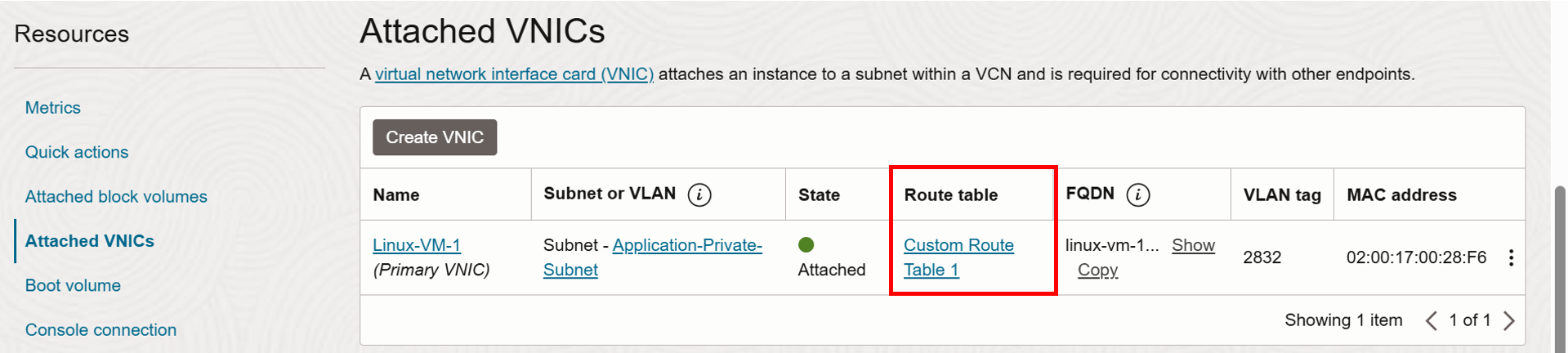

Assegnazione di

Custom Route Table 1alla VNIC primaria diLinux-VM-1riuscita.

-

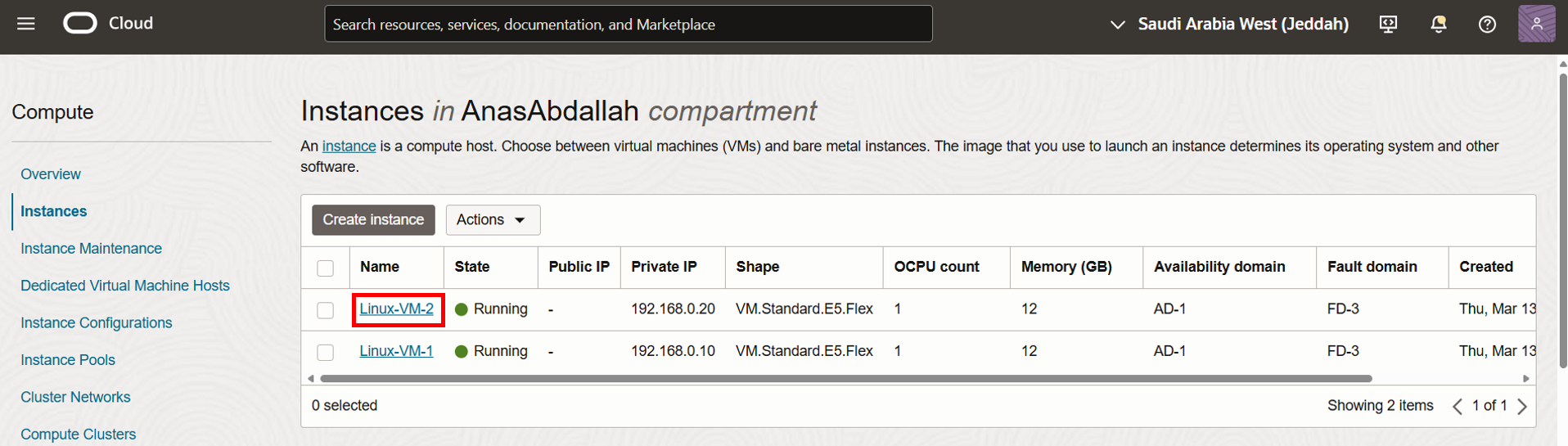

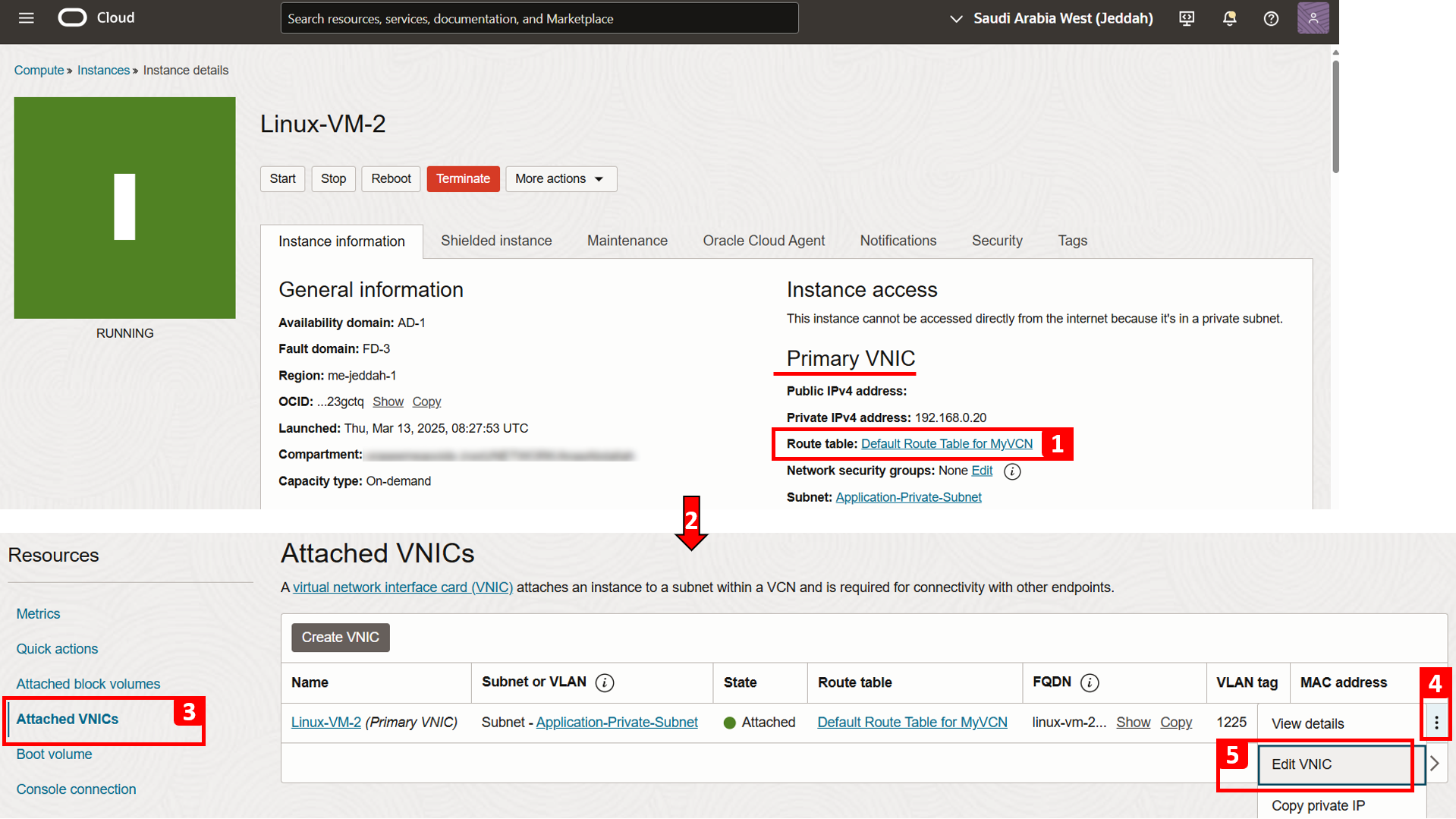

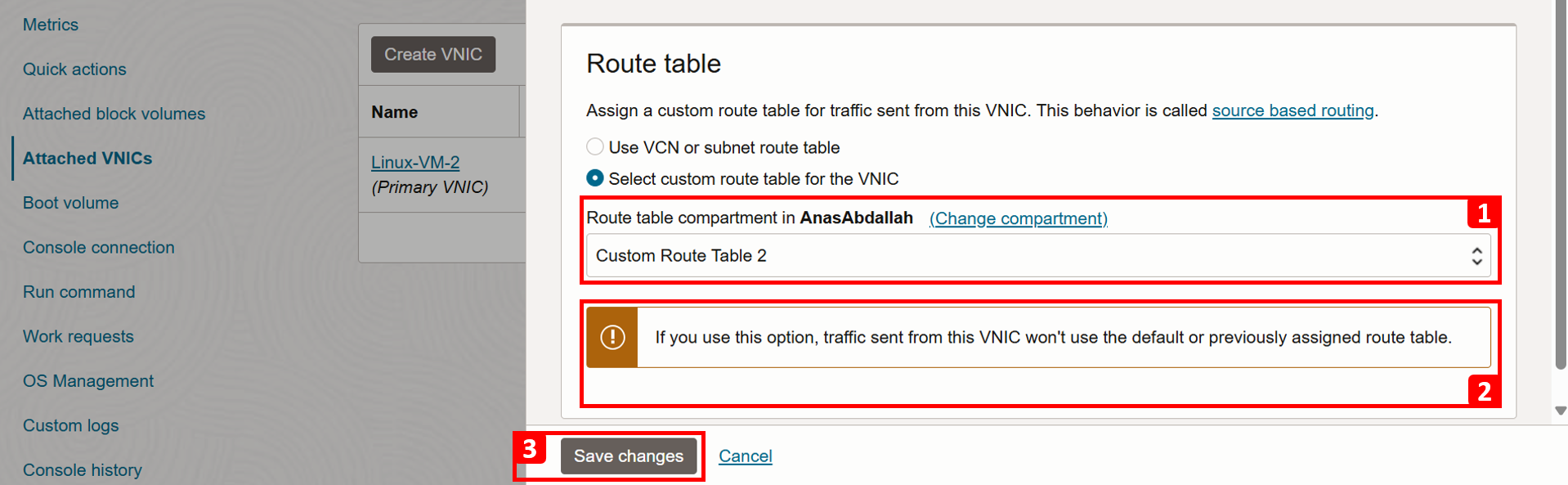

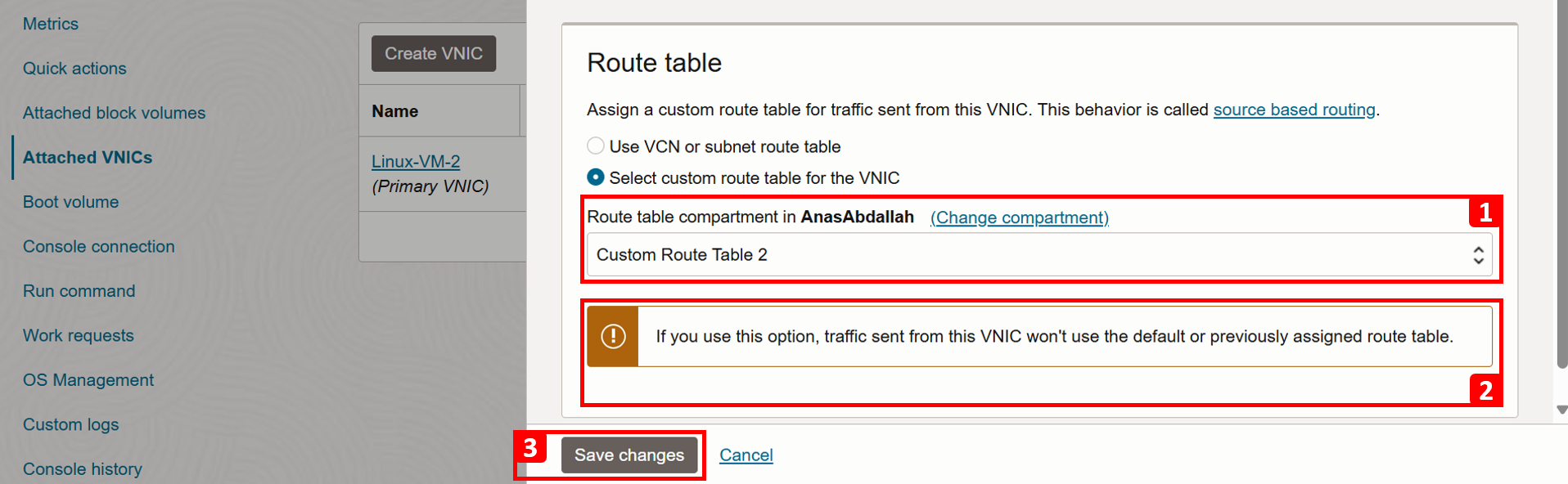

A questo punto, assegnare

Linux-VM-2.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

Default Route Table for MyVCN. Il nostro obiettivo qui è quello di modificare la tabella di instradamento in modo che sia l'instradamento per risorsa, in cui l'istanza (VNIC) avrà la propria tabella di instradamento. - scorrere in Basso.

- Fare clic su VNIC collegate.

- Fare clic sui tre punti a destra della VNIC primaria.

- Fare clic su Modifica VNIC.

- Per impostazione predefinita, ogni VNIC utilizzerà la tabella di instradamento associata alla subnet.

- Fare clic su Seleziona tabella di instradamento personalizzata per la VNIC.

- Nella tabella Instrada selezionare Tabella di instradamento personalizzata 2.

- Tenere presente che la tabella di instradamento predefinita non verrà esaminata quando si prendono decisioni di instradamento dopo aver salvato qui la configurazione.

- Fare clic su Salva modifiche.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

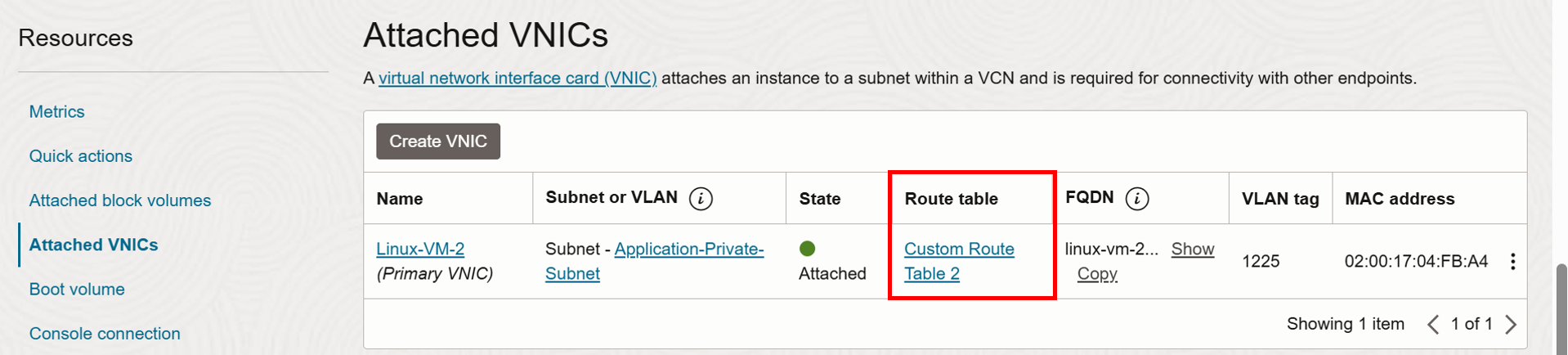

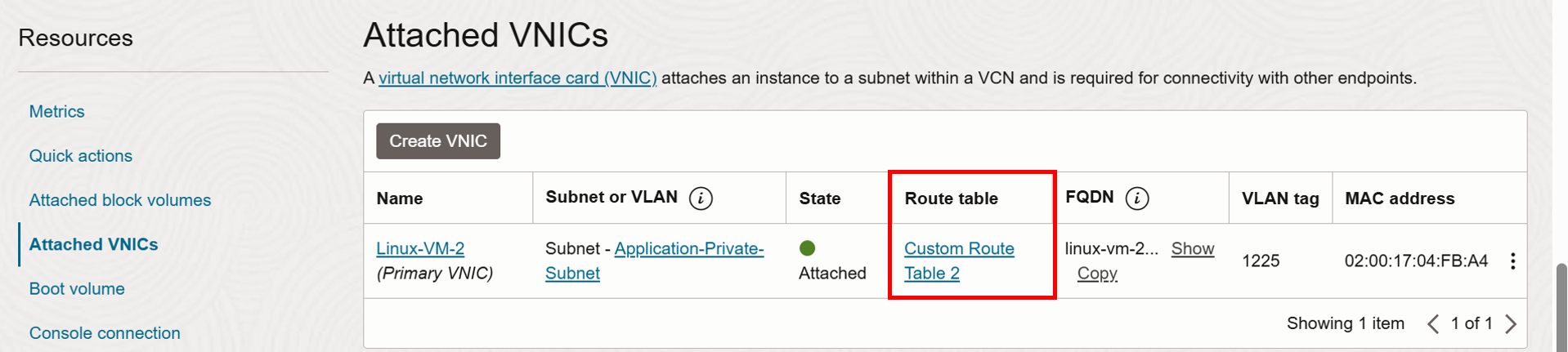

-

Assegnazione di

Custom Route Table 2alla VNIC primaria diLinux-VM-2riuscita.

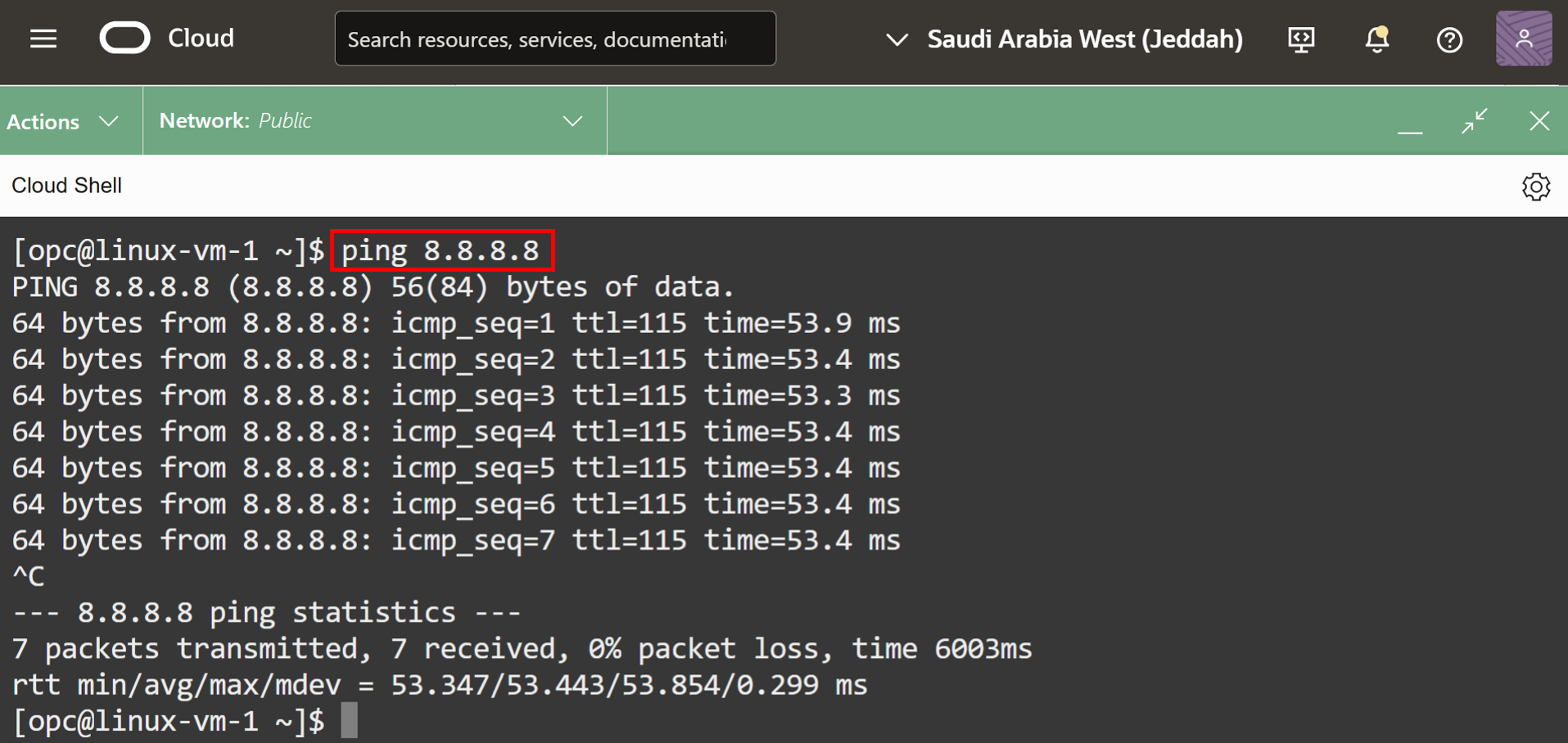

Task 4: Esegui test e convalida

-

Test 1: Test

Linux-VM-1per l'accesso a Internet senza ispezione firewall-

Eseguire il login a

Linux-VM-1.Nota: abbiamo utilizzato il servizio OCI Bastion per accedere all'istanza, poiché si trova in una subnet privata. È possibile utilizzare qualsiasi altro metodo, ad esempio un jump box tradizionale (Windows, Linux), una VPN da sito a sito o altre alternative.

-

Ping

8.8.8.8, che è l'IP pubblico del server DNS di Google. Secondo la configurazione che abbiamo impostato, il traffico passerà direttamente attraverso il gateway NAT senza essere ispezionato dal firewall.

-

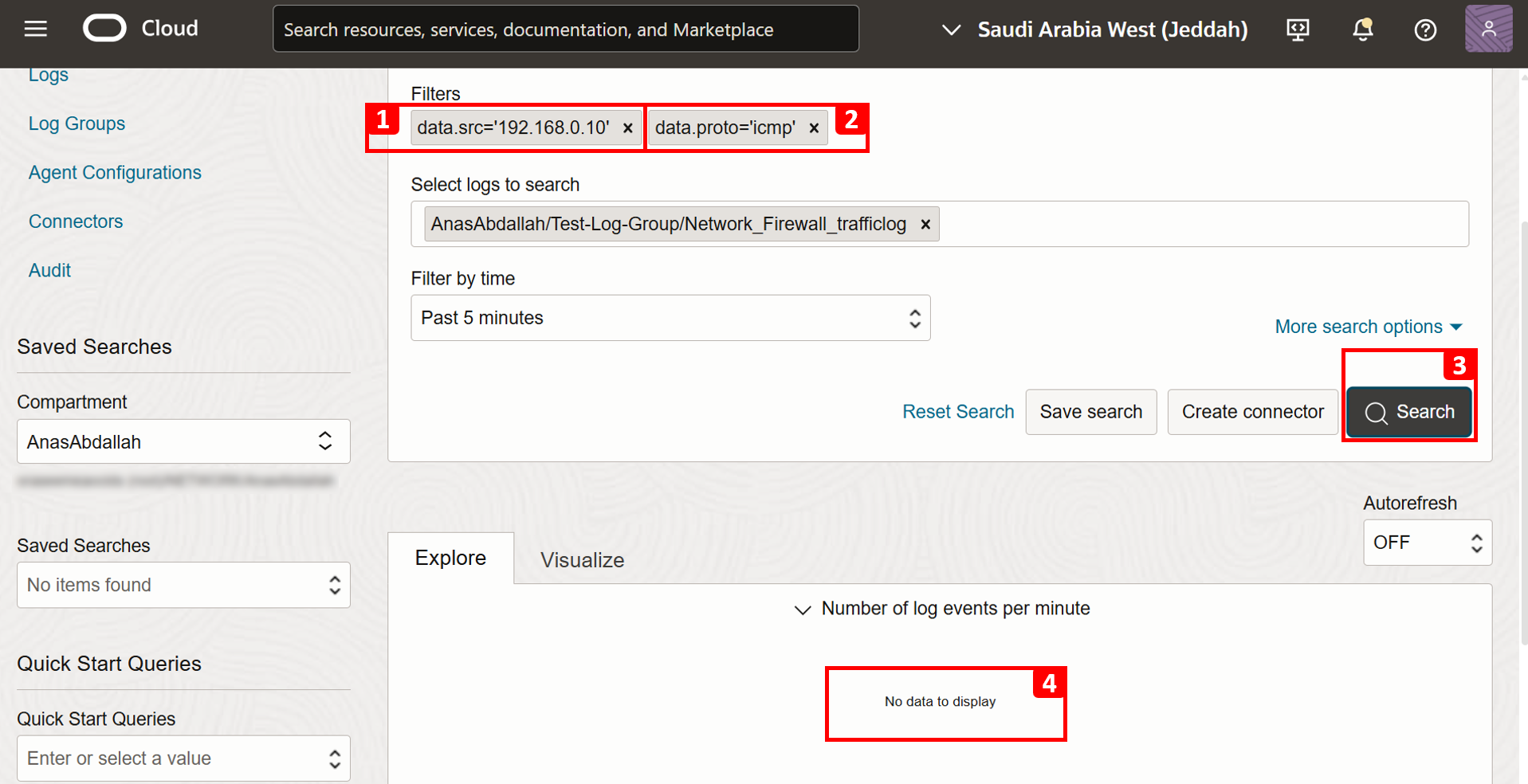

Andare alla pagina Dettagli firewall di rete.

- Fare clic su Log.

- Fare clic sul nome del log.

-

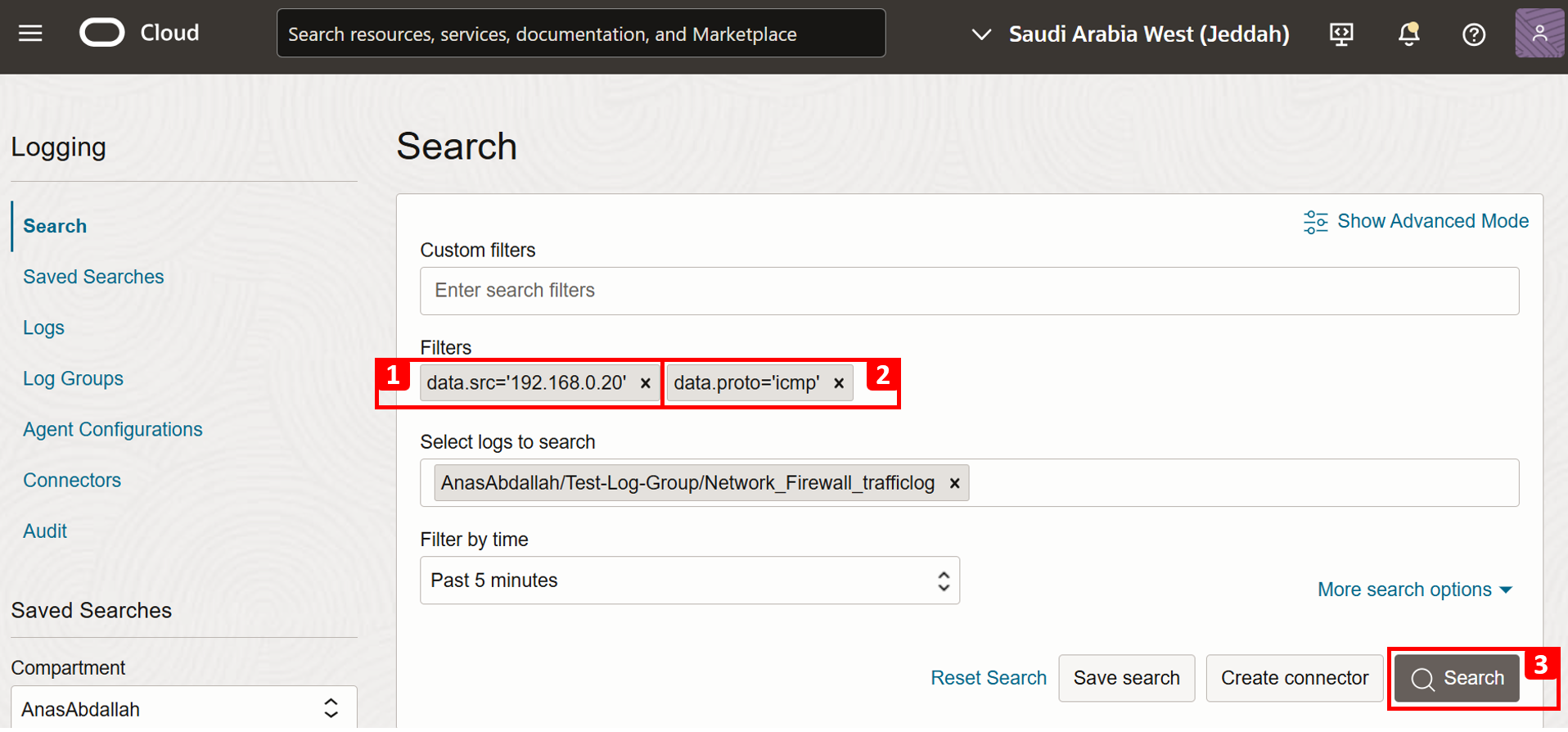

Impostare il filtro per controllare il traffico di ping nel test precedente.

- L'indirizzo IP di

Linux-VM-1è192.168.0.10. - Protocollo è

ICMP. - Fare clic su Cerca.

- Si noti che non vi è alcuna indicazione di traffico da

Linux-VM-1che passa attraverso il firewall, che è il risultato previsto poiché abbiamo configurato la tabella di instradamento personalizzata per instradare il traffico direttamente al gateway NAT.

- L'indirizzo IP di

-

-

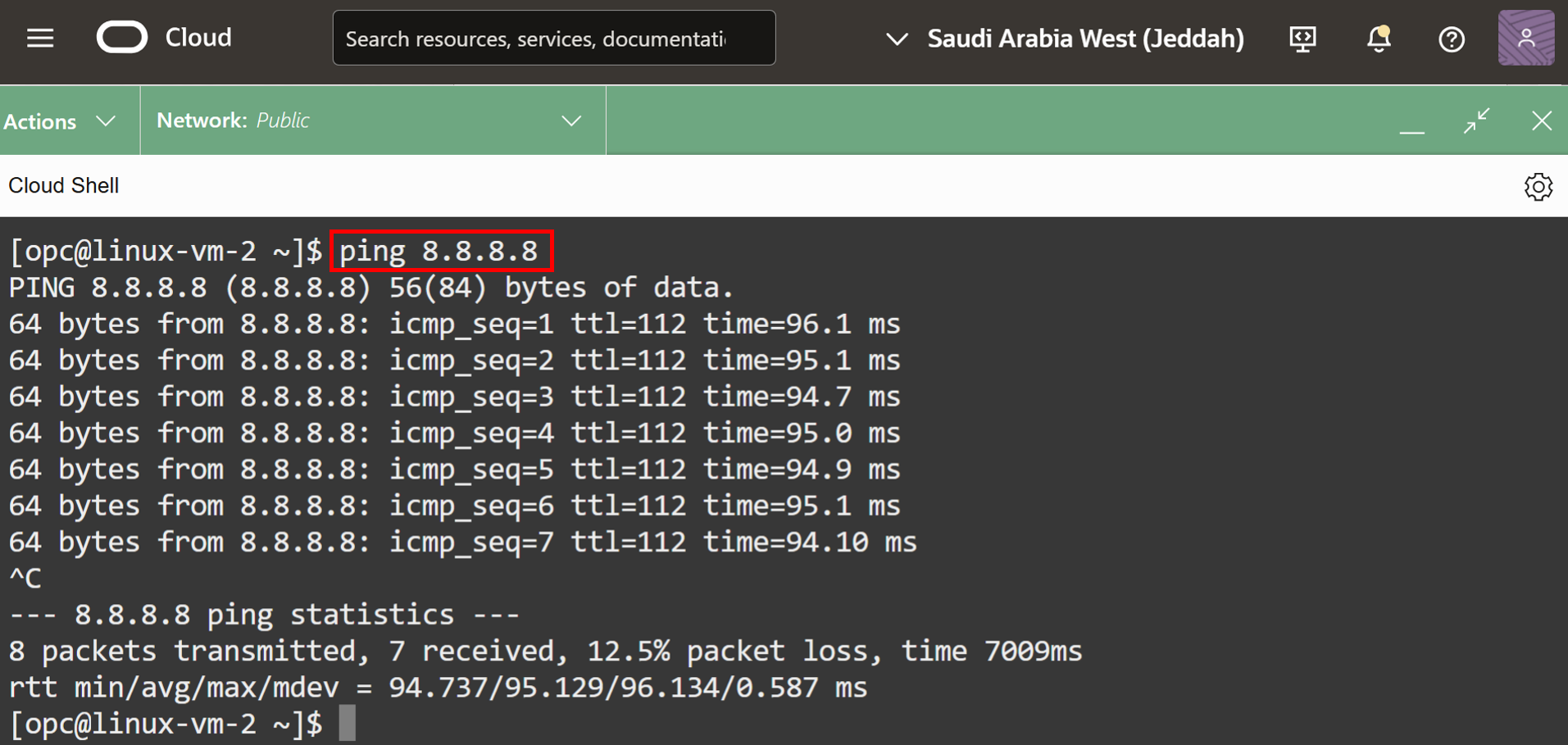

Test 2: Test

Linux-VM-2per l'accesso a Internet con ispezione firewall-

Eseguire il login a

Linux-VM-2.Nota: abbiamo utilizzato il servizio OCI Bastion per accedere all'istanza, poiché si trova in una subnet privata. È possibile utilizzare qualsiasi altro metodo, ad esempio un jump box tradizionale (Windows, Linux), una VPN da sito a sito o altre alternative.

-

Ping

8.8.8.8, che è l'IP pubblico del server DNS di Google. Secondo la configurazione che abbiamo impostato, il traffico passerà attraverso il gateway NAT dopo essere stato ispezionato dal firewall.

-

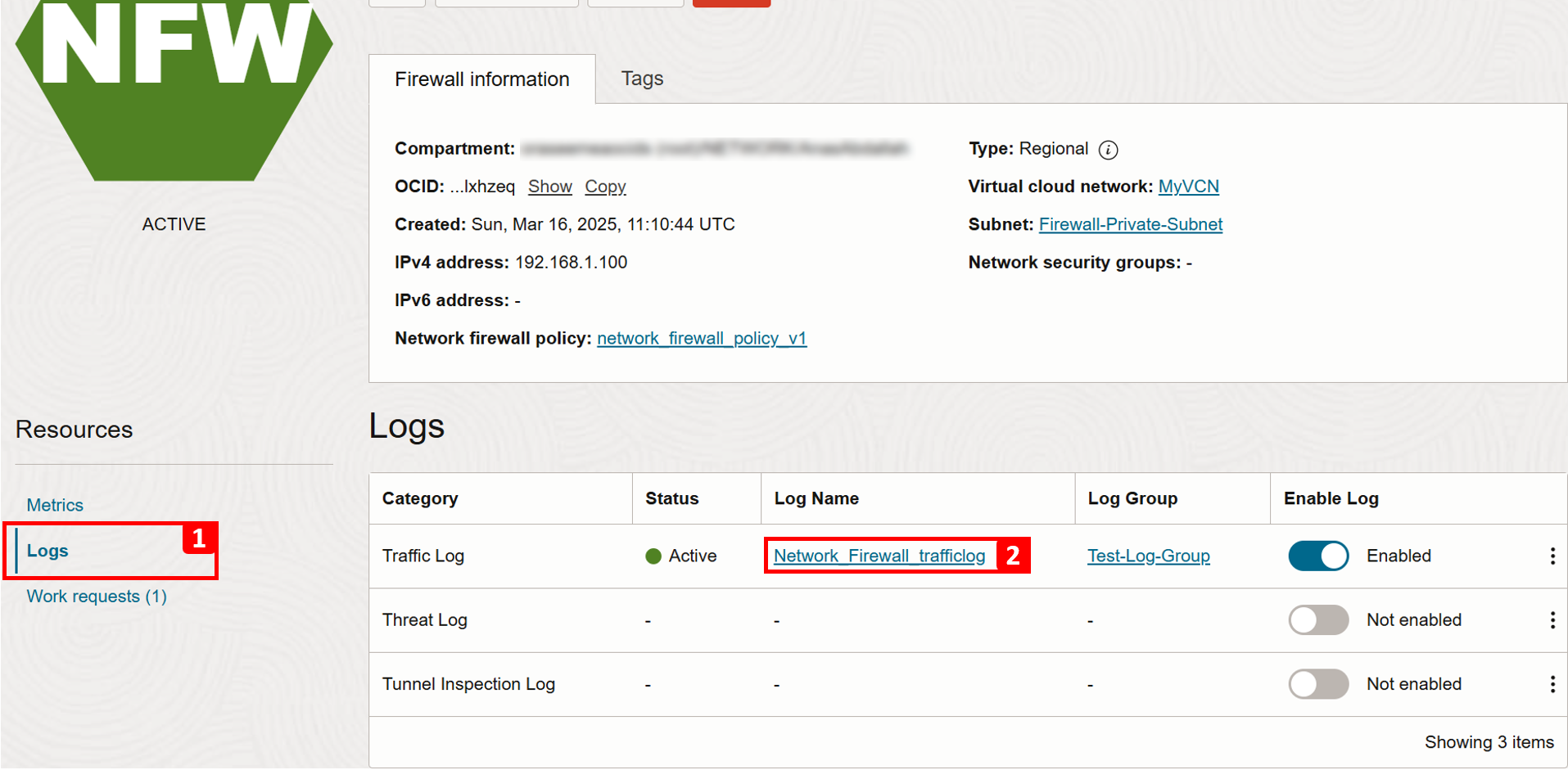

Andare alla pagina Dettagli firewall di rete.

- Fare clic su Log.

- Fare clic sul nome del log.

-

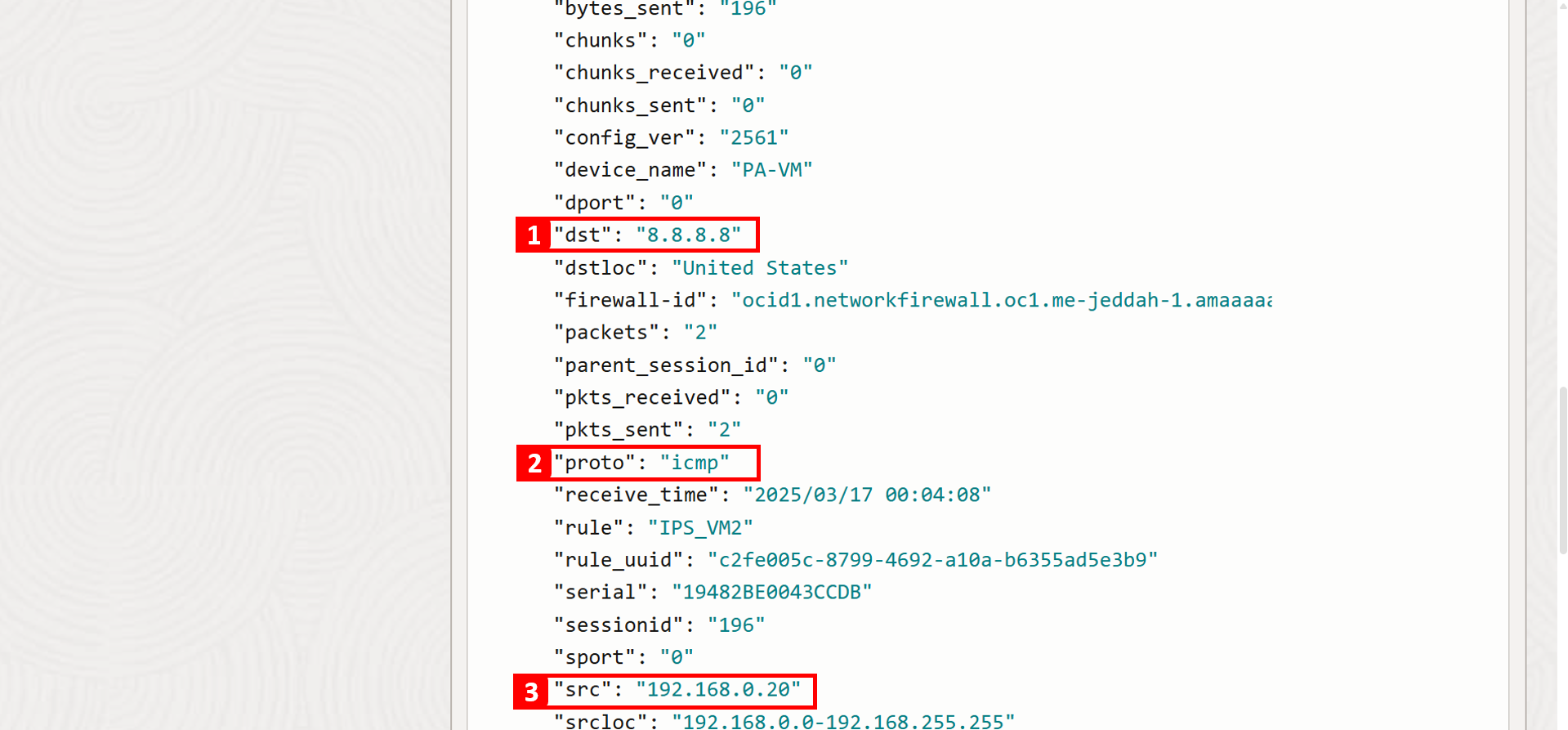

Impostare il filtro per controllare il traffico di ping nel test precedente.

- L'indirizzo IP di

Linux-VM-2è192.168.0.20. - Protocollo è

ICMP. - Fare clic su Cerca.

- L'indirizzo IP di

-

È possibile vedere dai registri che il traffico verso Internet è passato attraverso il firewall.

- Indirizzo IP di destinazione è

8.8.8.8. - Protocollo è

ICMP. - Indirizzo IP di origine è

192.168.0.20.

- Indirizzo IP di destinazione è

Ciò mostra come siamo riusciti a fornire a ogni VM una configurazione di instradamento diversa con l'instradamento per risorsa anche se si trovano nella stessa subnet, fornendo un controllo dettagliato sul flusso di traffico e ottimizzando la gestione della rete.

-

Esempio 2: separare il traffico Internet dal solo traffico di Oracle Services Network

Obiettivi di esempio:

In questo esempio verrà illustrato come due risorse all'interno della stessa subnet possono essere configurate con instradamenti diversi, indirizzando il traffico verso la rete dei servizi Oracle e Internet tramite gateway separati. Linux-VM-1 richiede l'accesso solo alla rete dei servizi Oracle, in particolare allo storage degli oggetti OCI, senza instradamento tramite la rete Internet pubblica, limitata al data center Oracle Jeddah, mentre Linux-VM-2 richiede l'accesso a Internet in uscita, ovvero l'accesso a qualsiasi indirizzo IP pubblico, inclusi quelli all'interno della rete dei servizi Oracle. Senza l'instradamento per risorsa, dovrai posizionare ogni istanza in una subnet diversa per ottenere questo scenario.

Prerequisiti di esempio:

Configura alcuni componenti essenziali per allinearli a questa progettazione. Si tratta fondamentalmente di due istanze di computazione in una subnet privata.

-

Creare una rete cloud virtuale (ad esempio,

MyVCN(192.168.0.0/16)). Per ulteriori informazioni, vedere Creazione di una VCN. -

Creare una subnet privata. Per ulteriori informazioni, vedere Creazione di una subnet.

Application-Private-Subnet(192.168.0.0/24). In questa esercitazione vengono assegnate alla subnet la tabella di instradamento predefinita e la lista di sicurezza predefinita.

-

Creare un gateway NAT in una VCN. Un gateway NAT consente alle risorse cloud senza indirizzi IP pubblici di accedere a Internet, fornendo solo connettività in uscita senza esporre tali risorse alle connessioni Internet in entrata. Per ulteriori informazioni, vedere Creazione di un gateway NAT.

-

Crea un gateway di servizi in una VCN. Un gateway del servizio consente alla tua VCN di accedere in privato a servizi Oracle specifici senza esporre i dati alla rete Internet pubblica. Per raggiungere tali servizi specifici non è necessario alcun gateway Internet o NAT. Per ulteriori informazioni, Creazione di un gateway di servizi.

-

Creare due istanze di computazione

Linux-VM-1eLinux-VM-2. Per ulteriori informazioni, vedere Task 2: eseguire il provisioning di un'istanza di OCI Compute. Tenere presenti i seguenti punti:- Nome di ogni istanza.

- Utilizza Oracle Linux come sistema operativo.

- Posizionare entrambe le istanze nella stessa subnet creata in precedenza e assegnare manualmente gli IP in base alla progettazione.

- Abilita il plugin Bastion OCI.

-

Crea un servizio OCI Bastion e una sessione, ne avrai bisogno per accedere in modo sicuro alle istanze poiché risiedono in una subnet privata, quindi esegui il test alla fine dell'impostazione. Prendere in considerazione le differenze, ad esempio la rete di destinazione e l'istanza, in base ai componenti creati per questa esercitazione. Per ulteriori informazioni, vedere Task 6.1: accedere all'istanza di computazione FE-VM utilizzando bastion e test.

Task 1: Crea tabelle di instradamento personalizzate

-

Andare a OCI Console.

- Passare alla VCN.

- scorrere in Basso.

- Fare clic su Tabelle di instradamento.

- Si noti che è disponibile una tabella di instradamento predefinita creata automaticamente con la VCN. Questa tabella viene assegnata a

Application-Private-Subnete verrà utilizzata da tutte le VM all'interno della subnet.

-

Tuttavia, per questa esercitazione verranno create tabelle di instradamento personalizzate e ciascuna di esse verrà assegnata alla VNIC della rispettiva VM. Questo metodo offre un controllo più granulare sull'instradamento, evitando la dipendenza dalla tabella di instradamento della subnet. Fare clic su Crea tabella di instradamento.

-

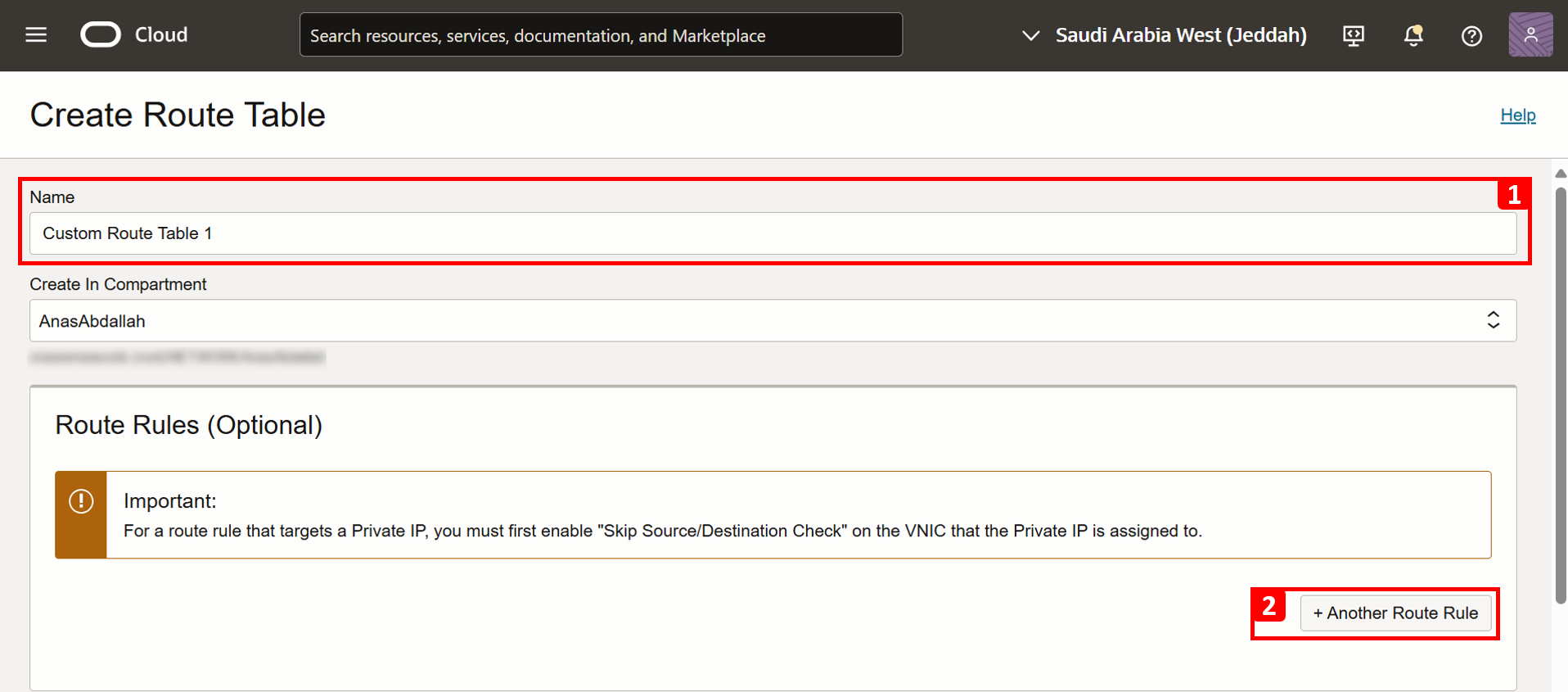

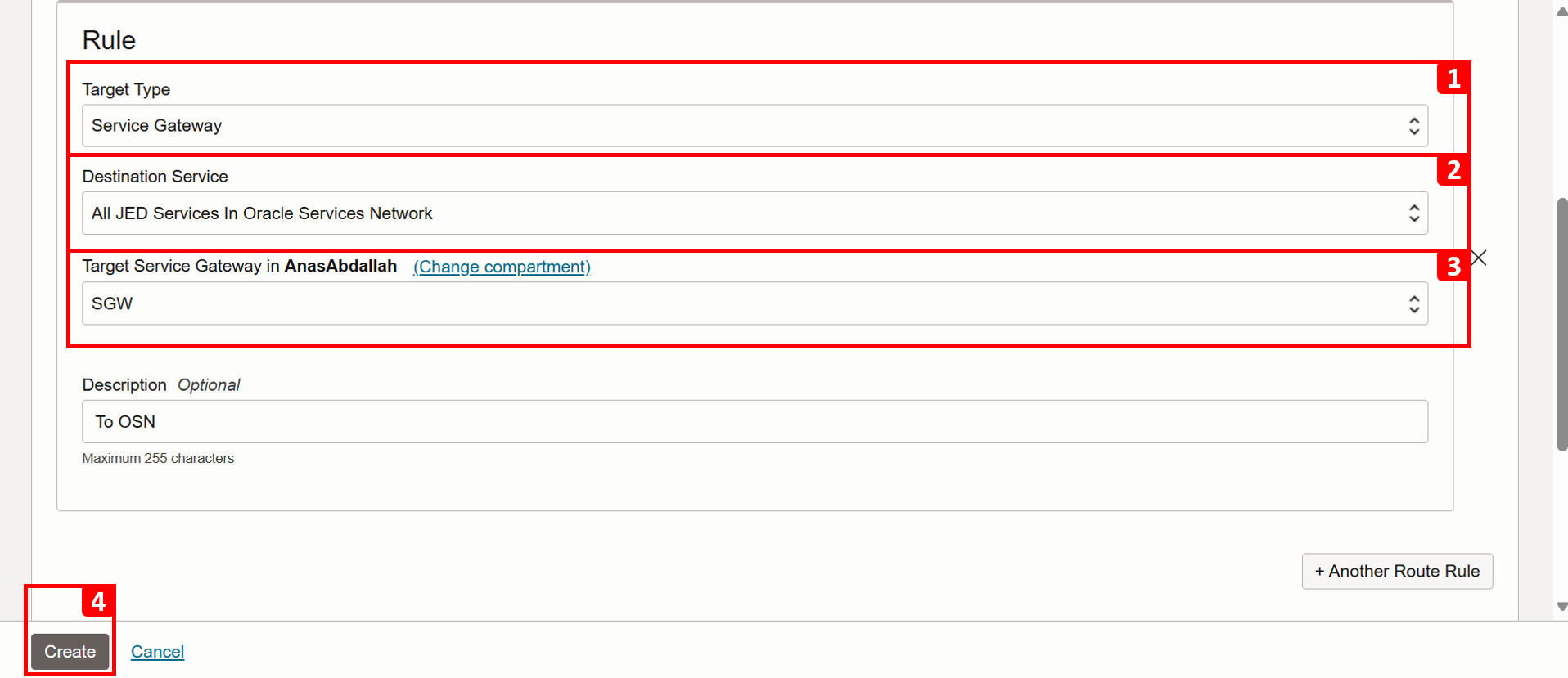

Creare la prima tabella (

Custom Route Table 1), che verrà assegnata aLinux-VM-1per instradare il traffico attraverso il gateway di servizi, abilitando la connettività alla rete dei servizi Oracle, in particolare per l'accesso allo storage degli oggetti OCI.- Immettere il nome per la tabella di instradamento.

- Fare clic su +Another Regola di instradamento.

-

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione, selezionare Gateway di servizio.

- In Blocco CIDR di destinazione, selezionare Tutti i servizi JED in Oracle Services Network. Ciò garantisce l'accesso a tutti i servizi Oracle, incluso lo storage degli oggetti OCI, di cui verrà eseguito il test alla fine. Inoltre, se usi OCI Bastion per connetterti alle VM, devi selezionare l'opzione di tutti i servizi menzionata anziché limitarla a OCI Object Storage.

- In Gateway del servizio di destinazione selezionare il gateway del servizio creato nei prerequisiti.

- Fare clic su Crea.

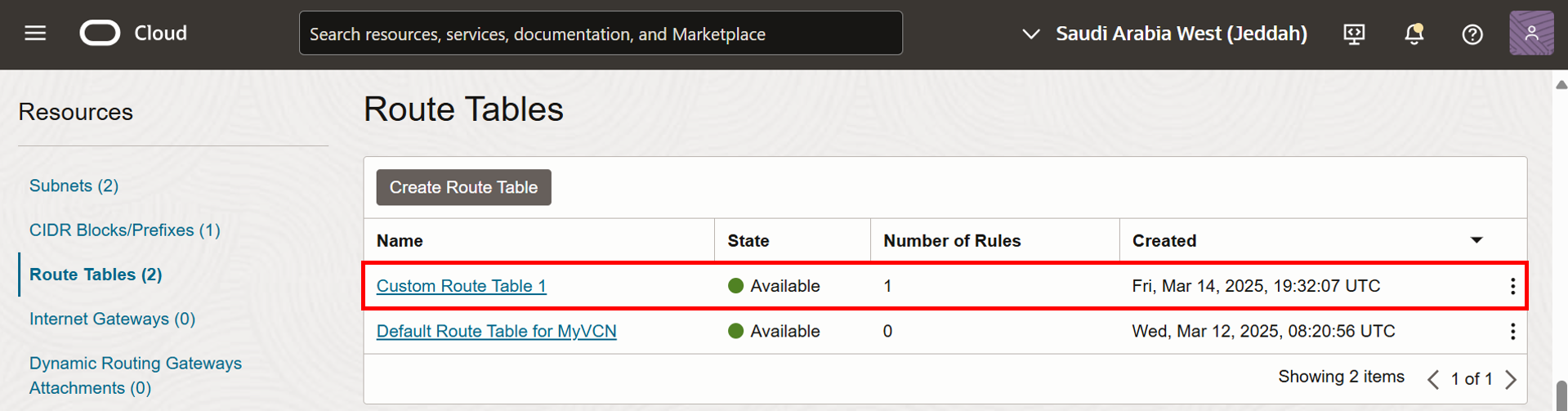

-

Creazione del file

Custom Route Table 1riuscita.

-

Per creare la seconda tabella (

Custom Route Table 2), fare clic su Crea tabella di instradamento.

-

Custom Route Table 2verrà assegnato aLinux-VM-2per instradare il traffico tramite il gateway NAT, abilitando la connettività unidirezionale a Internet, incluso l'endpoint di storage degli oggetti OCI.- Immettere il nome per la tabella di instradamento.

- Fare clic su +Another Regola di instradamento.

-

In Regola, immettere le informazioni riportate di seguito.

- In Tipo di destinazione selezionare Gateway NAT.

- In Blocco CIDR di destinazione, immettere

0.0.0.0/0. - In Gateway NAT di destinazione selezionare il gateway NAT creato nei prerequisiti.

- Fare clic su Crea.

-

Creazione del file

Custom Route Table 2riuscita.

Task 2: assegnare tabelle di instradamento personalizzate alle VNIC

-

Iniziamo con

Linux-VM-1.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

Default Route Table for MyVCN. Il nostro obiettivo qui è quello di modificare la tabella di instradamento in modo che sia Instradamento per risorsa, in cui l'istanza (VNIC) avrà la propria tabella di instradamento. - scorrere in Basso.

- Fare clic su VNIC collegate.

- Fare clic sui tre punti a destra della VNIC primaria.

- Fare clic su Modifica VNIC.

- Per impostazione predefinita, ogni VNIC utilizzerà la tabella di instradamento associata alla subnet.

- Fare clic su Seleziona tabella di instradamento personalizzata per la VNIC.

- In Tabella di instradamento selezionare

Custom Route Table 1. - Tenere presente che la tabella di instradamento predefinita non verrà esaminata quando si prendono decisioni di instradamento dopo aver salvato qui la configurazione.

- Fare clic su Salva modifiche.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

-

Assegnazione di

Custom Route Table 1alla VNIC primaria diLinux-VM-1riuscita.

-

A questo punto, assegnare

Linux-VM-2.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

Default Route Table for MyVCN. Il nostro obiettivo qui è quello di modificare la tabella di instradamento in modo che sia Instradamento per risorsa, in cui l'istanza (VNIC) avrà la propria tabella di instradamento. - scorrere in Basso.

- Fare clic su VNIC collegate.

- Fare clic sui tre punti a destra della VNIC primaria.

- Fare clic su Modifica VNIC.

- Per impostazione predefinita, ogni VNIC utilizzerà la tabella di instradamento associata alla subnet.

- Fare clic su Seleziona tabella di instradamento personalizzata per la VNIC.

- In Tabella di instradamento selezionare

Custom Route Table 2. - Tenere presente che la tabella di instradamento predefinita non verrà esaminata quando si prendono decisioni di instradamento dopo aver salvato qui la configurazione.

- Fare clic su Salva modifiche.

- Per impostazione predefinita, la VNIC dell'istanza utilizzerà la tabella di instradamento collegata alla subnet in cui risiede la VM. In questa esercitazione si trova

-

Assegnazione di

Custom Route Table 2alla VNIC primaria diLinux-VM-2riuscita.

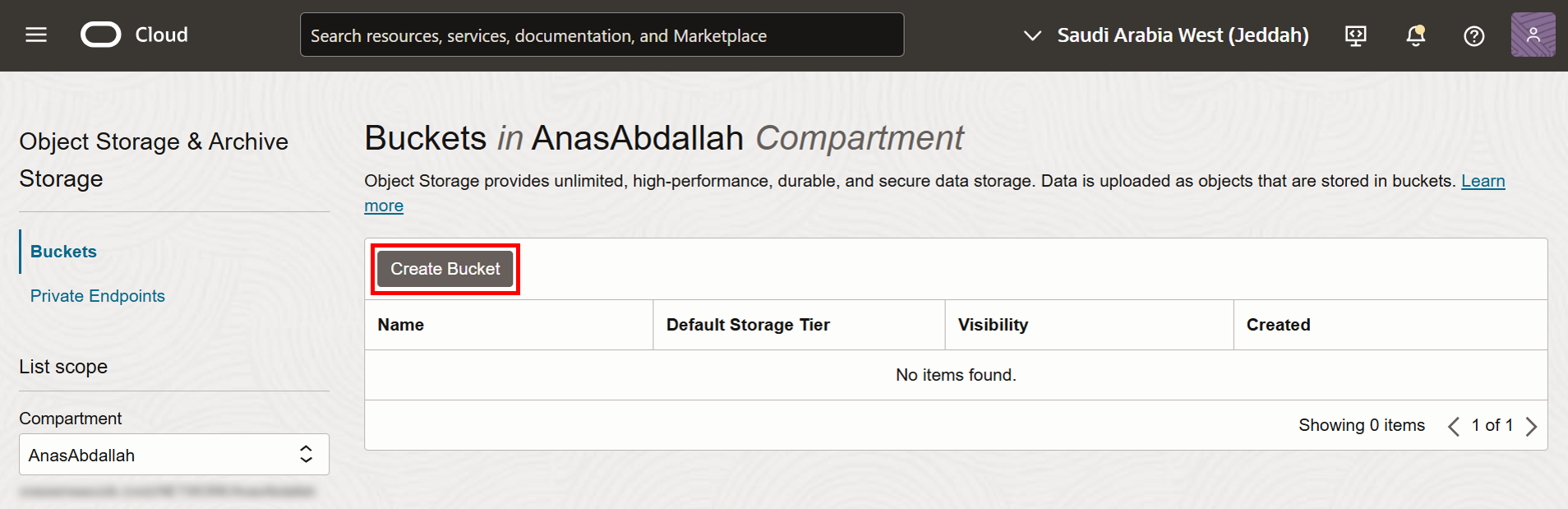

Task 3: Creare un bucket di storage degli oggetti OCI

Un bucket di storage degli oggetti OCI è un contenitore logico utilizzato per memorizzare e organizzare gli oggetti (file e dati) in OCI.

-

Vai su OCI Console, fai clic sul menu hamburger (≡) nell'angolo in alto a sinistra.

- Fare clic su Storage.

- Fare clic su Bucket.

-

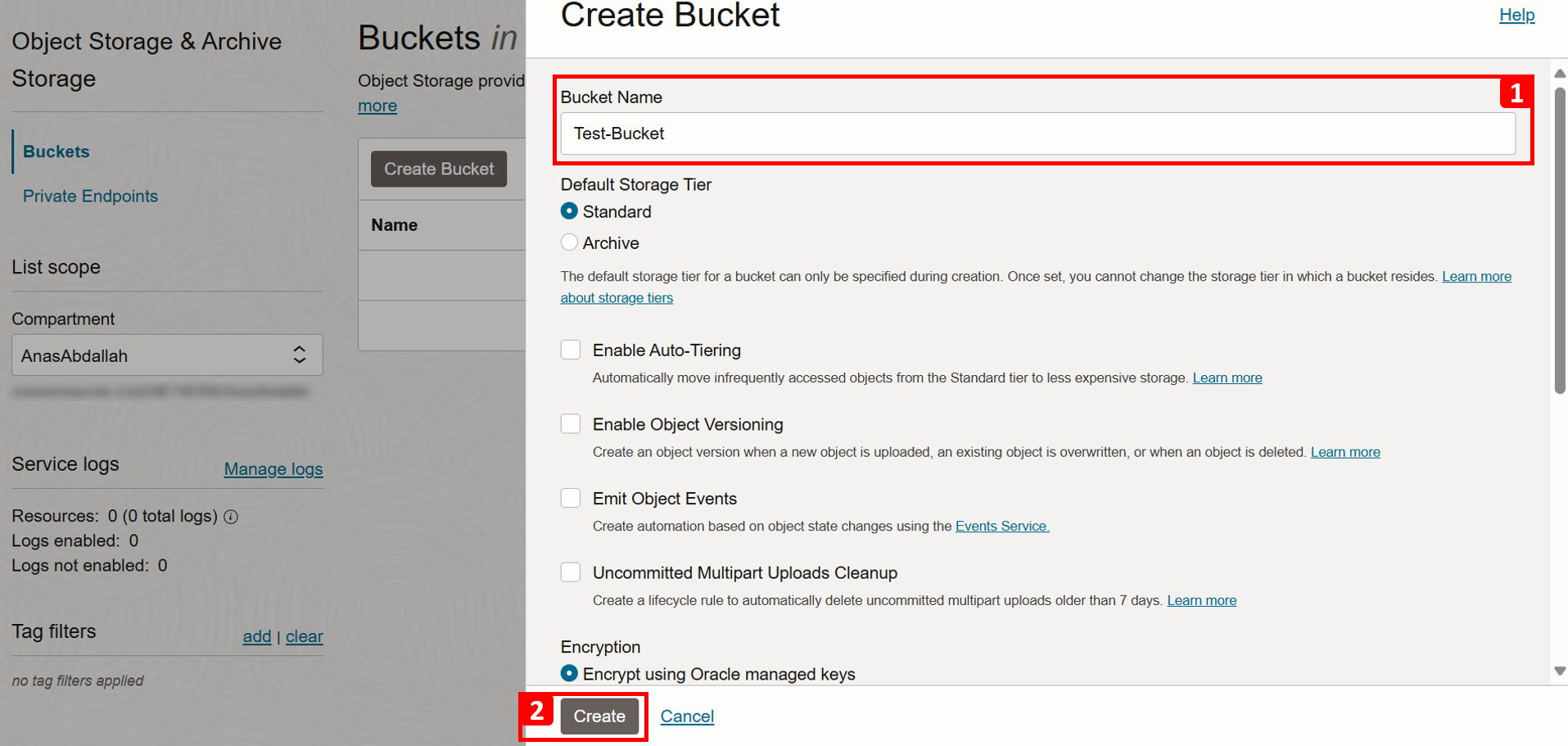

Fare clic su Crea bucket.

- Inserire Nome periodo fisso.

- Fare clic su Crea.

-

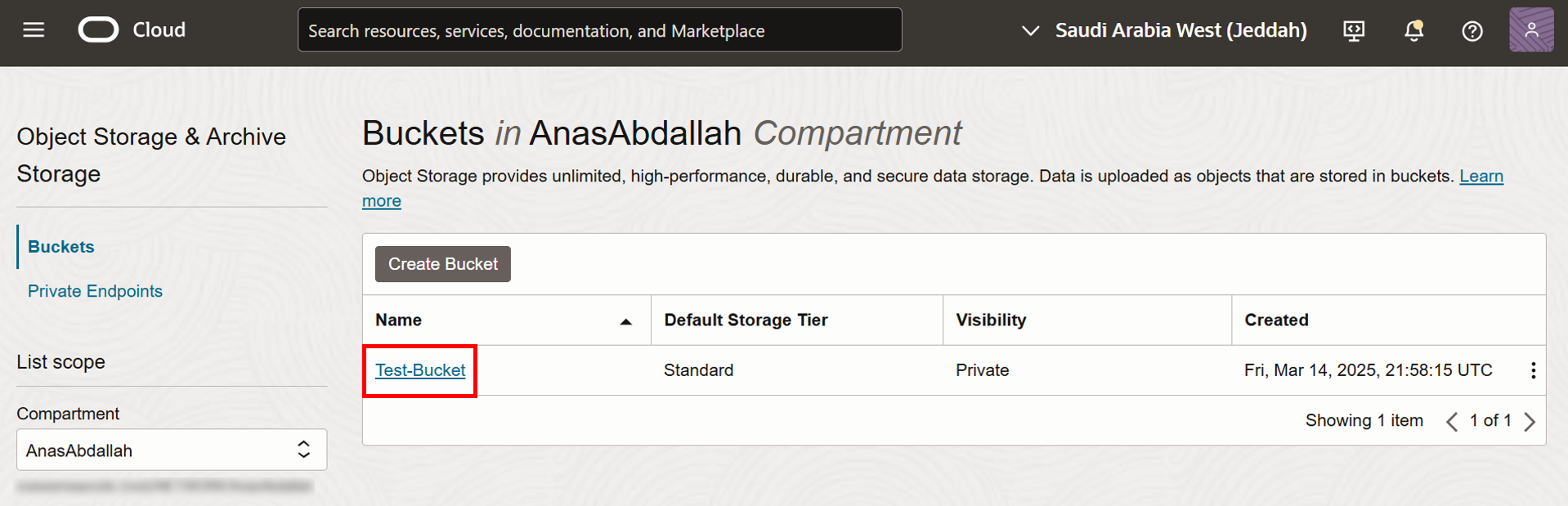

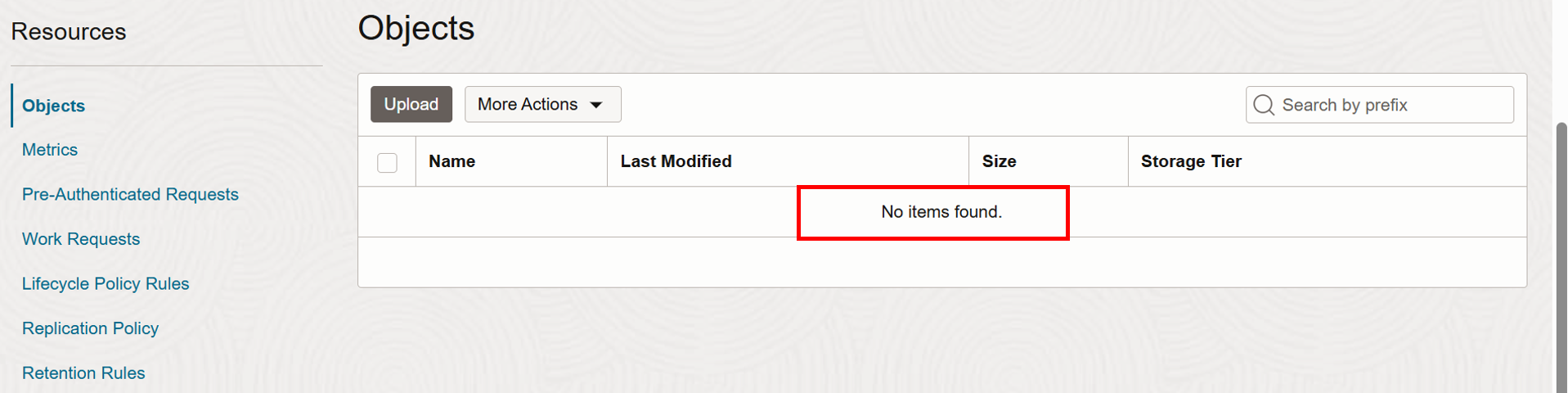

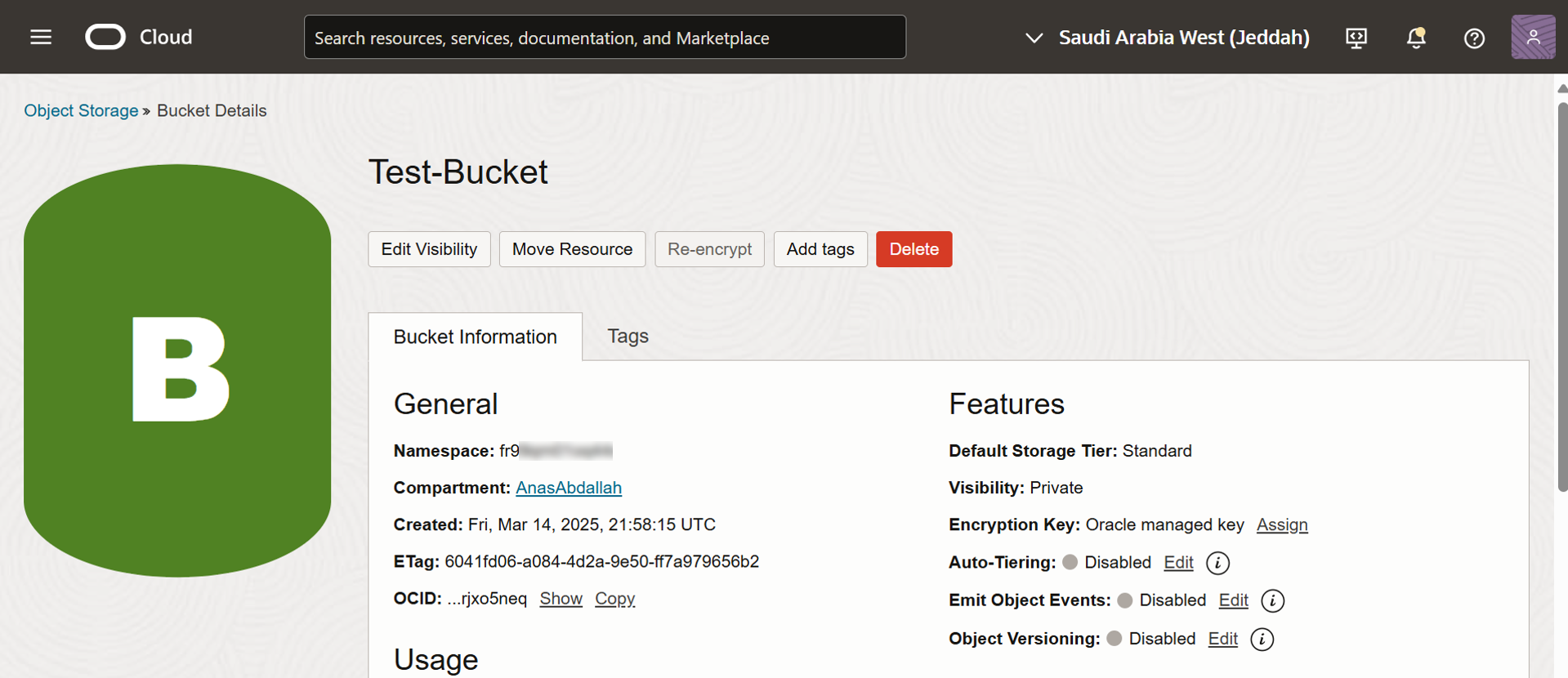

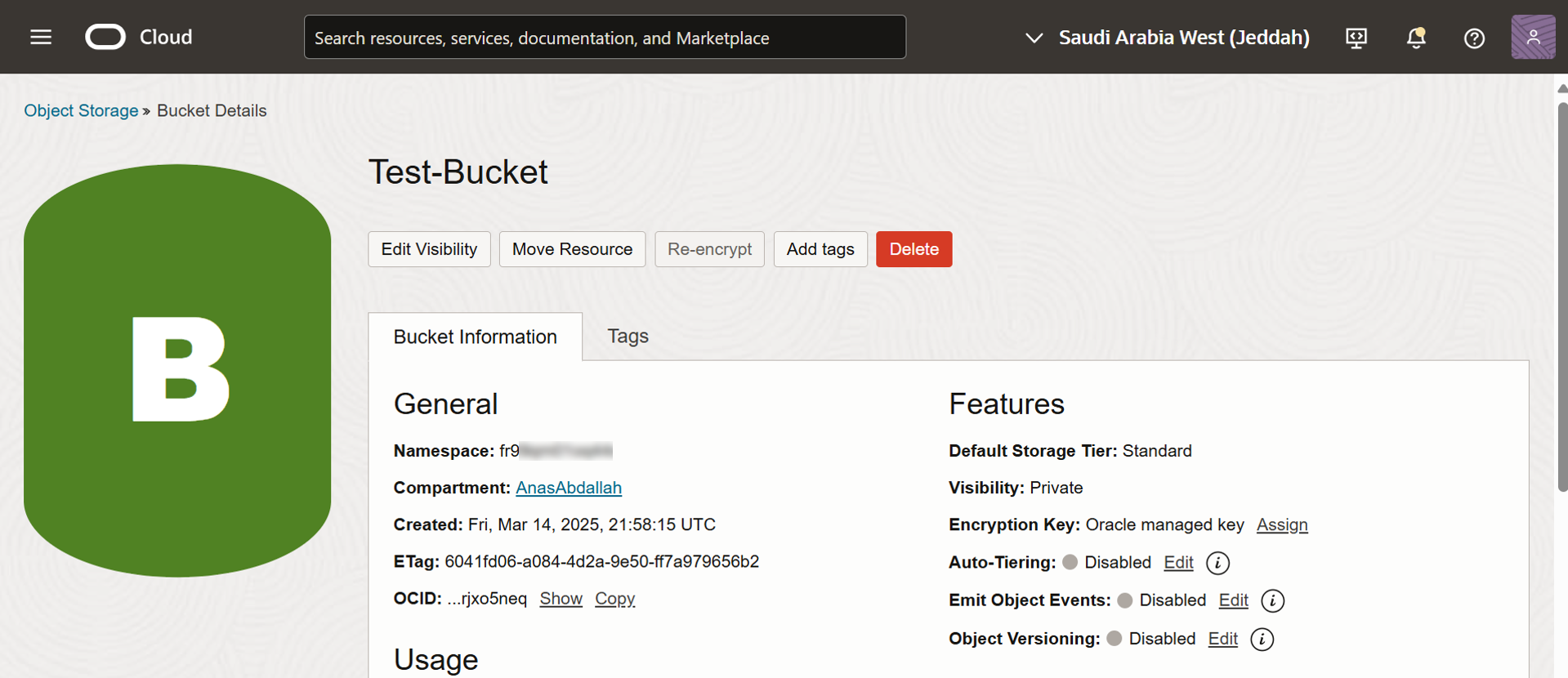

Creazione del bucket

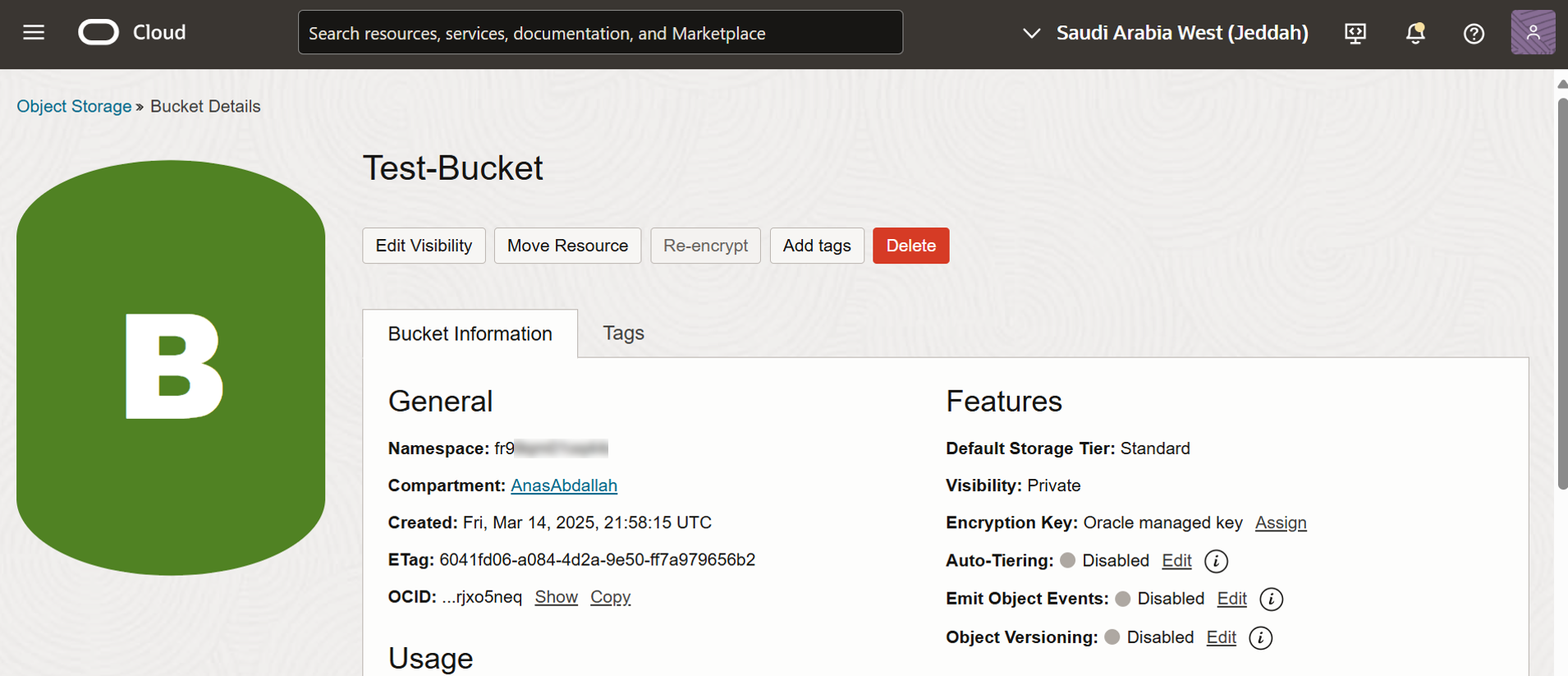

Test-Bucketriuscita. Ora, fare clic sul bucket.

-

Poiché il secchio è ancora nuovo, noterai che è vuoto.

Task 4: Esegui test e convalida

Task 4.1: preparare le VM per l'accesso a Oracle Services Network

-

Il principal dell'istanza è la funzionalità del servizio IAM OCI che consente di effettuare chiamate di servizio da un'istanza. Verranno utilizzate le principal delle istanze per accedere allo storage degli oggetti OCI da un'istanza di computazione senza credenziali. Per ulteriori informazioni, vedere Chiamata dell'interfaccia CLI OCI mediante il principal dell'istanza.

Procedura:

-

Creare un gruppo dinamico (

TestDG) per includere tutte le istanze in un compartimento specifico (Linux-VM-1eLinux-VM-2).Any {instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaacmshv5fxxxxxxxxxxxxxxxykxgy3qvetychowq'} -

Creare un criterio IAM OCI.

Allow dynamic-group TestDG to manage object-family in compartment AnasAbdallah

Nota: assicurarsi di utilizzare il nome del gruppo dinamico, il nome del compartimento e l'OCID nei criteri sopra indicati.

-

-

Ripetere i passi riportati di seguito dopo aver eseguito il login a entrambe le istanze,

Linux-VM-1eLinux-VM-2.-

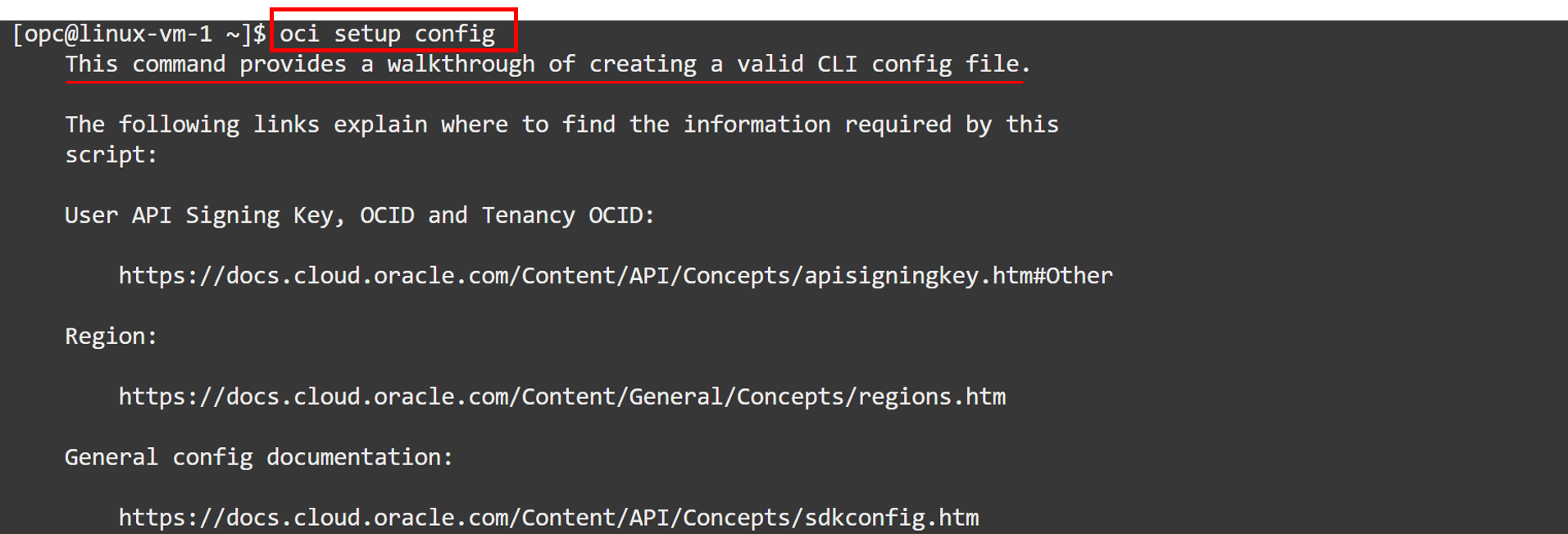

Eseguire il comando riportato di seguito per installare l'interfaccia CLI OCI su Oracle Linux 8. Per ulteriori informazioni, vedere Installazione dell'interfaccia CLI.

sudo dnf -y install oraclelinux-developer-release-el8 sudo dnf install python36-oci-cli -

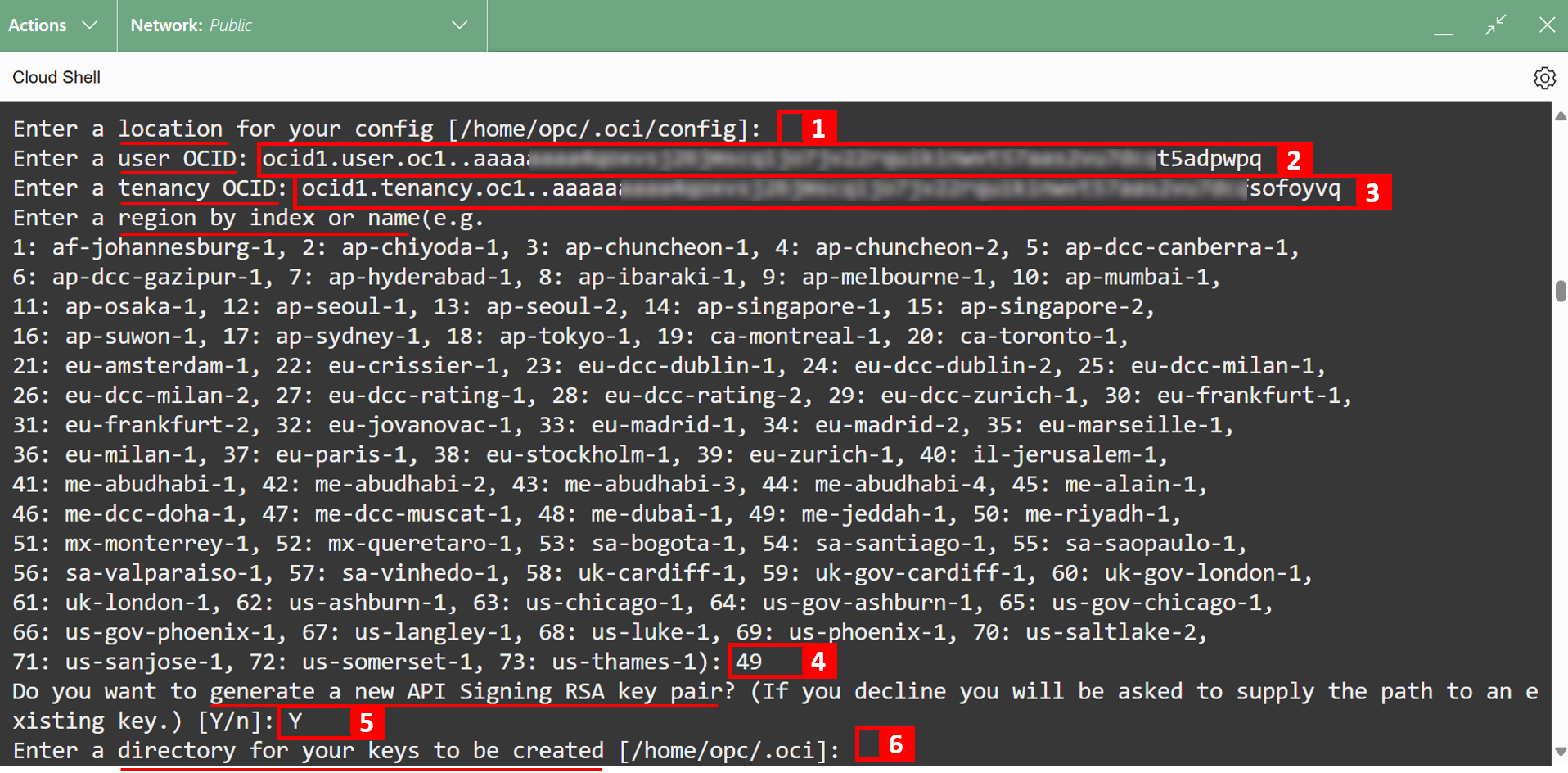

Per fare in modo che l'interfaccia CLI OCI assista l'utente durante il primo processo di impostazione, eseguire il comando

oci setup config.

- Premere Invio.

- Immettere l'OCID nome utente.

- Immettere l'OCID tenancy.

- Immettere l'indice area, che verrà distribuito nell'area Jeddah, ovvero

49. - Digitare

Ye premere Invio - Premere Invio.

- Premere Invio.

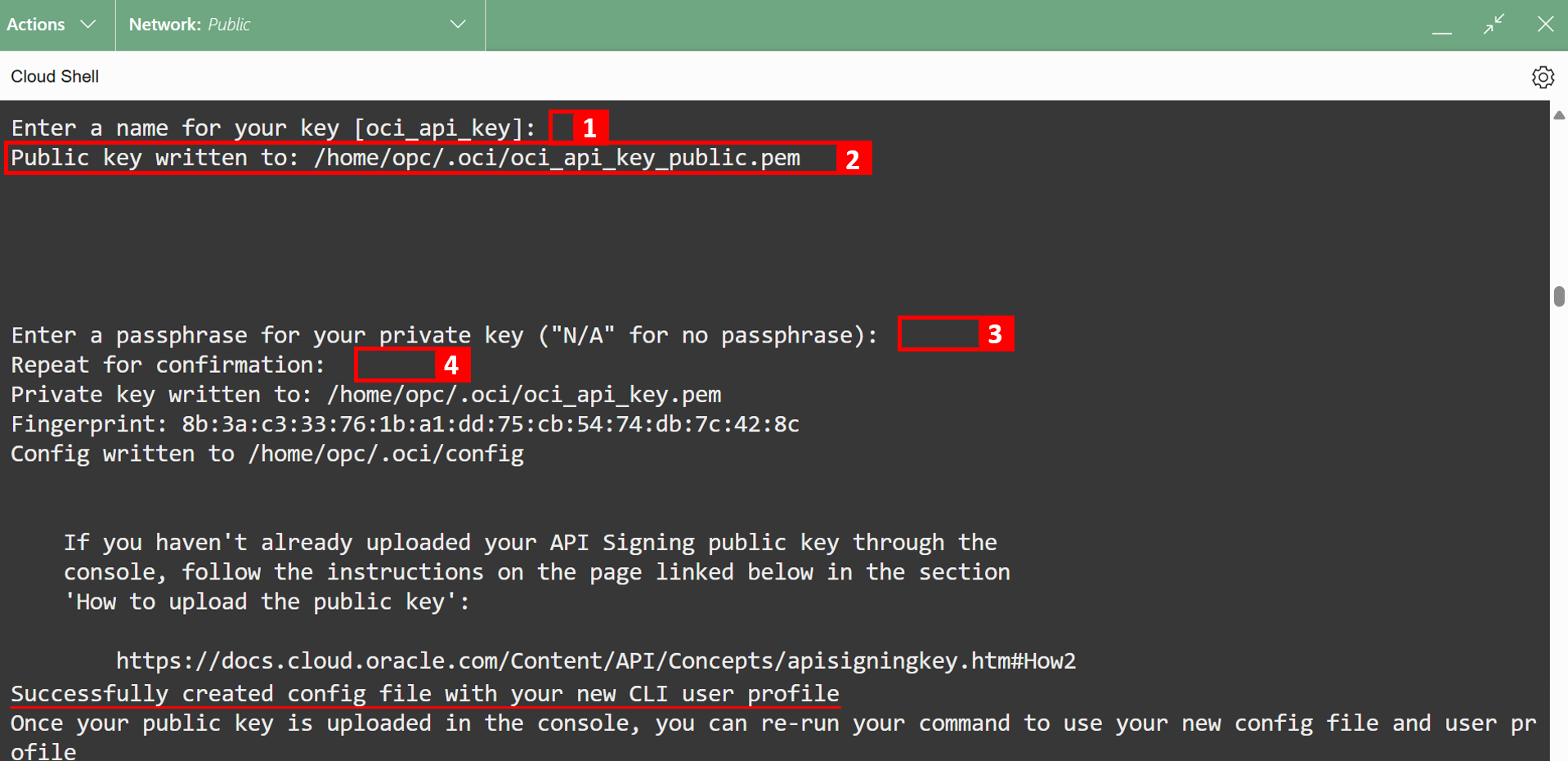

- La chiave API pubblica è stata salvata in questo percorso, verrà utilizzata a breve.

- Digitare una nuova passphrase.

- Ripetere la passphrase.

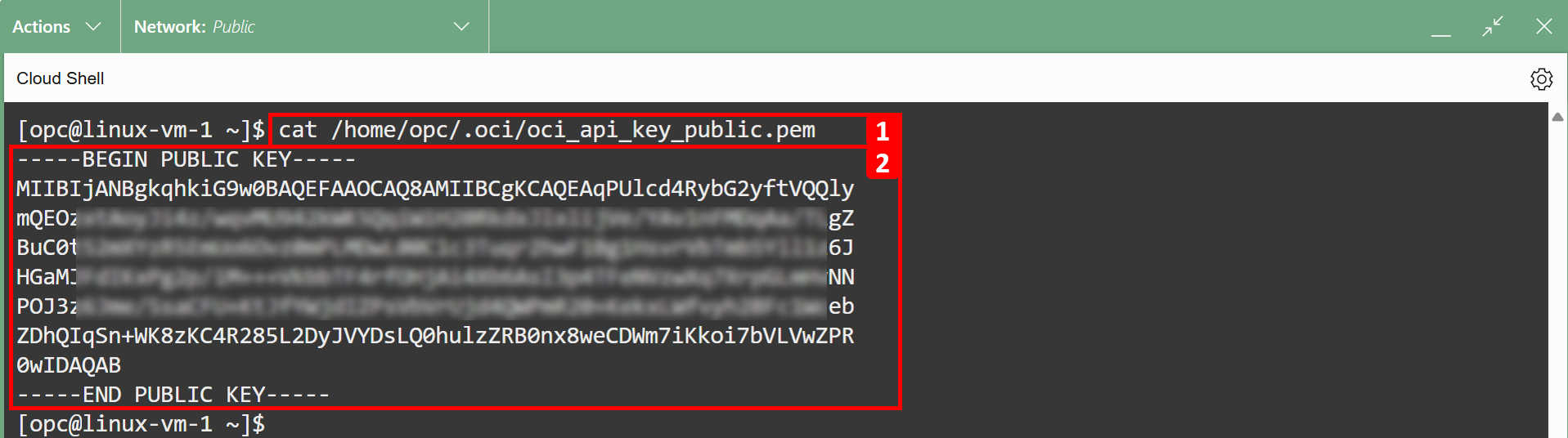

- Eseguire il comando

cat /home/opc/.oci/oci_api_key_public.pemper visualizzare la chiave pubblica. - Copiare la chiave pubblica.

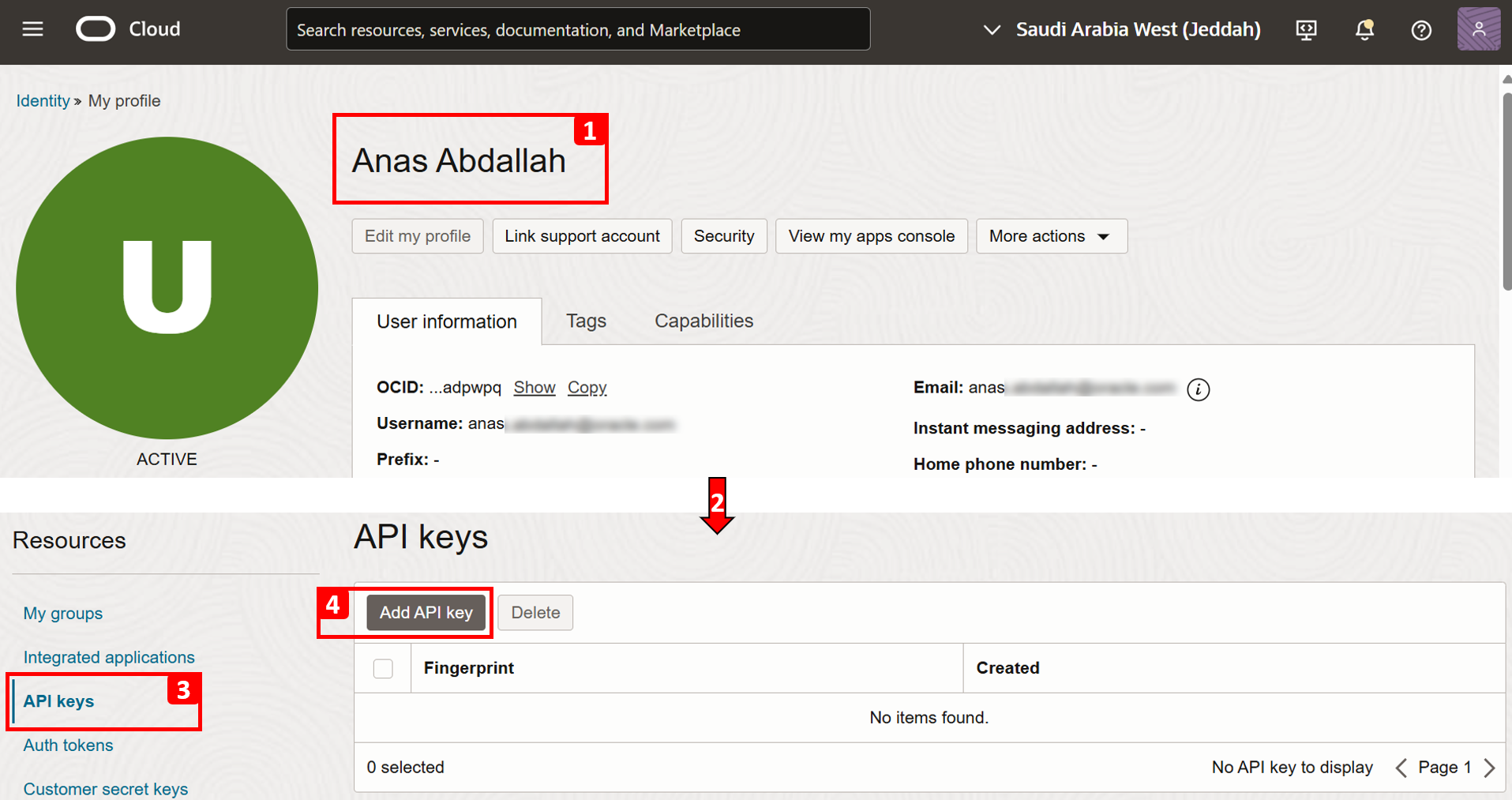

- Andare a OCI Console e andare al proprio profilo.

- scorrere in Basso.

- Fare clic su Chiavi API.

- Fare clic su Aggiungi chiave API.

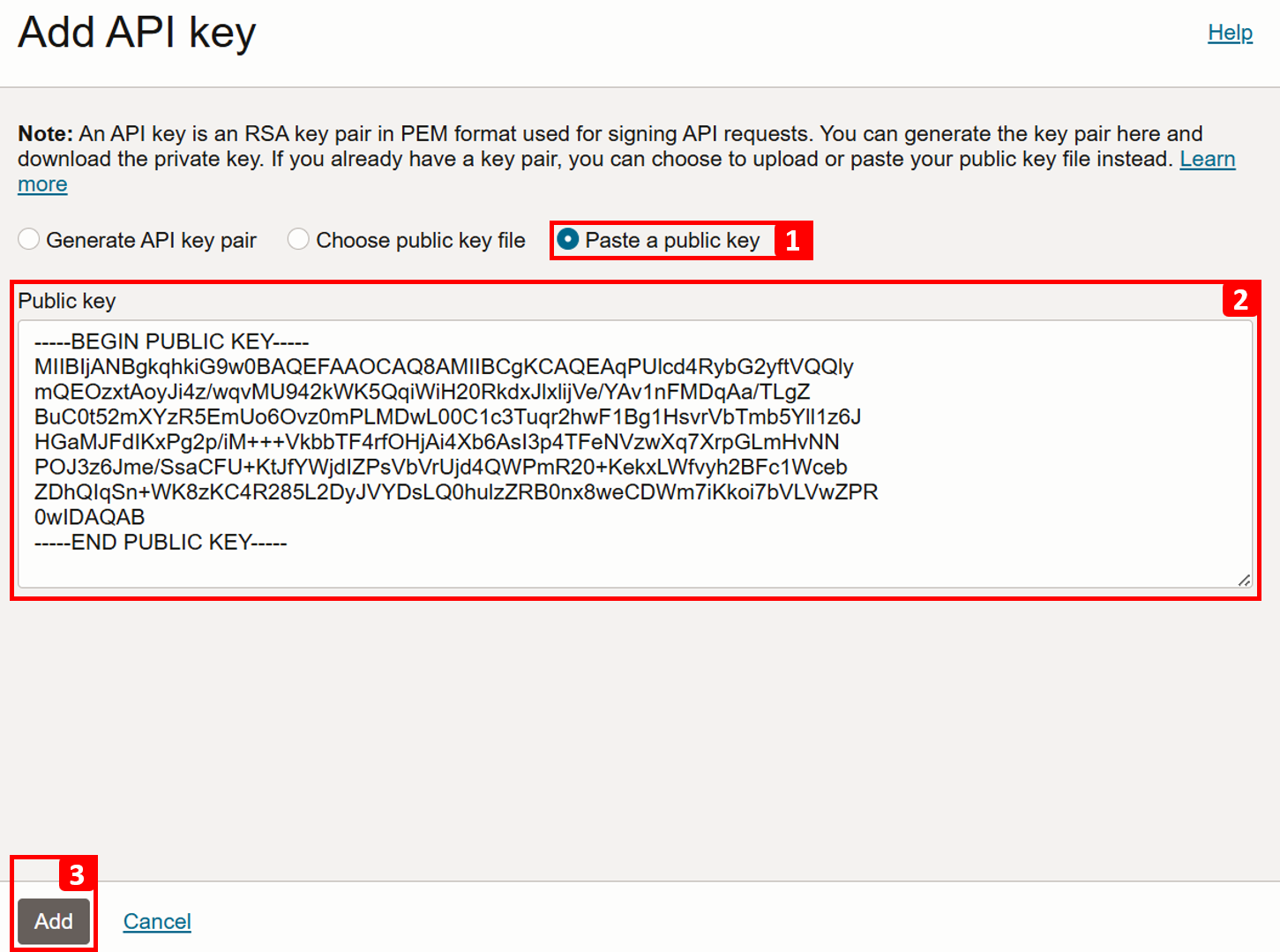

- Selezionare Incollare una chiave pubblica.

- Incollare la chiave pubblica.

- Fare clic su Aggiungi.

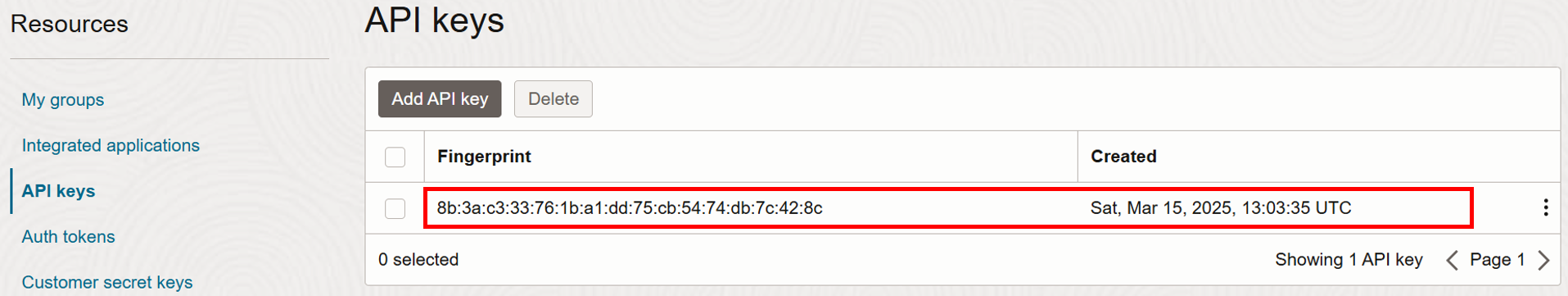

-

Aggiunta della chiave API riuscita.

-

Task 4.2: eseguire il test di Linux-VM-1 su Oracle Services Network Access

-

In base alla configurazione,

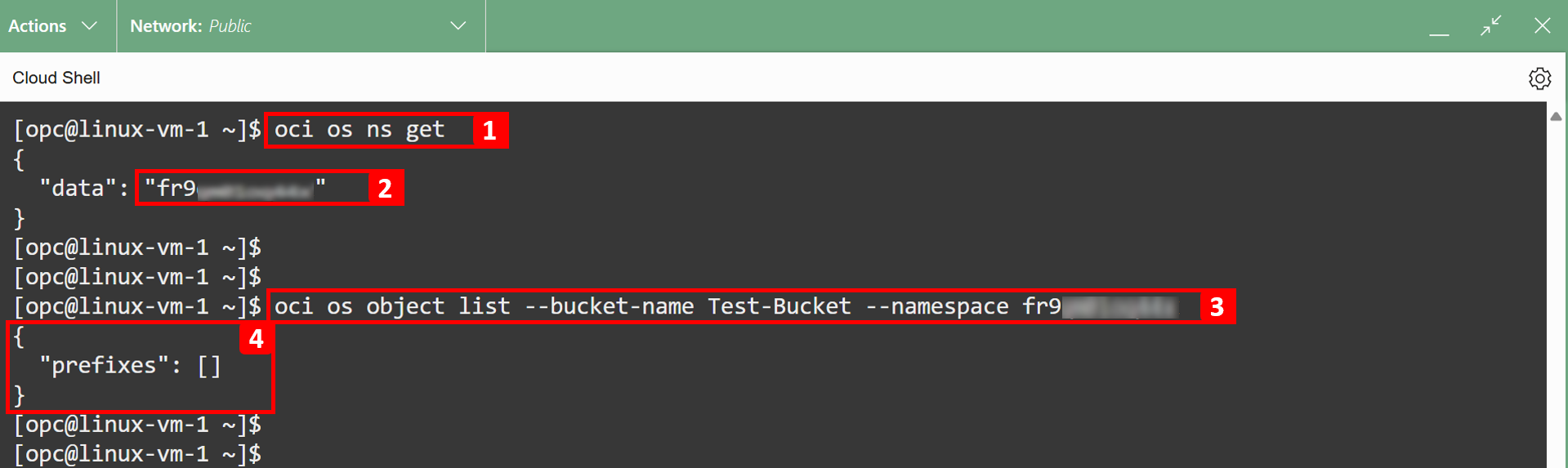

Linux-VM-1dovrebbe avere accesso solo allo storage degli oggetti OCI, senza alcun accesso a Internet e utilizzerà il gateway di servizi.- Per controllare il nome dello spazio di nomi dello storage degli oggetti OCI, eseguire il comando

oci os ns get. - Prendere nota dello spazio di nomi come verrà utilizzato nel comando successivo.

- Eseguire il comando

oci os object list --bucket-name <bucket-name> --namespace <namespace>per elencare gli oggetti inTest-Bucket. - Il bucket è vuoto.

Nota: lo spazio di nomi dello storage degli oggetti OCI funge da contenitore di livello superiore per tutti i bucket e gli oggetti nella tenancy. Al momento della creazione dell'account, a ogni tenancy OCI viene assegnato un nome univoco dello spazio di nomi dello storage degli oggetti OCI generato dal sistema e immutabile.

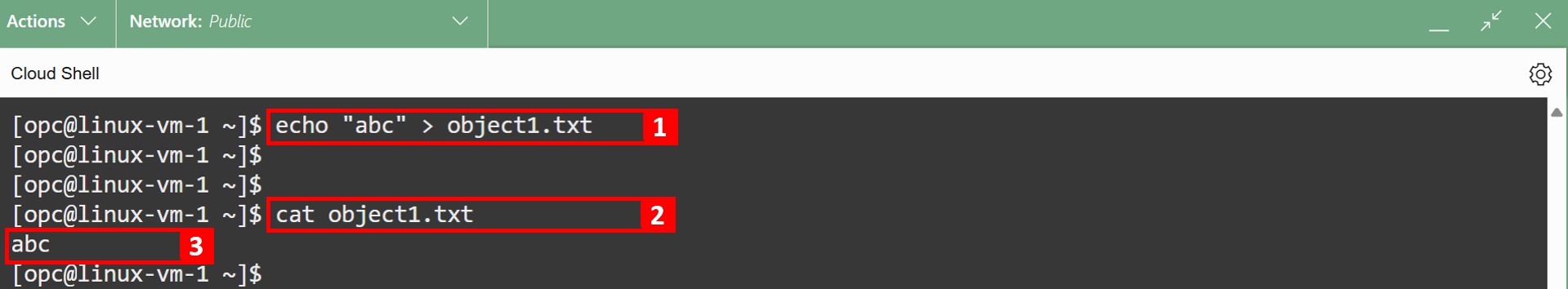

- Creare un file di testo denominato

object1.txte scriverci abc. - Mostra il contenuto del file.

- L'output del comando abc è visibile.

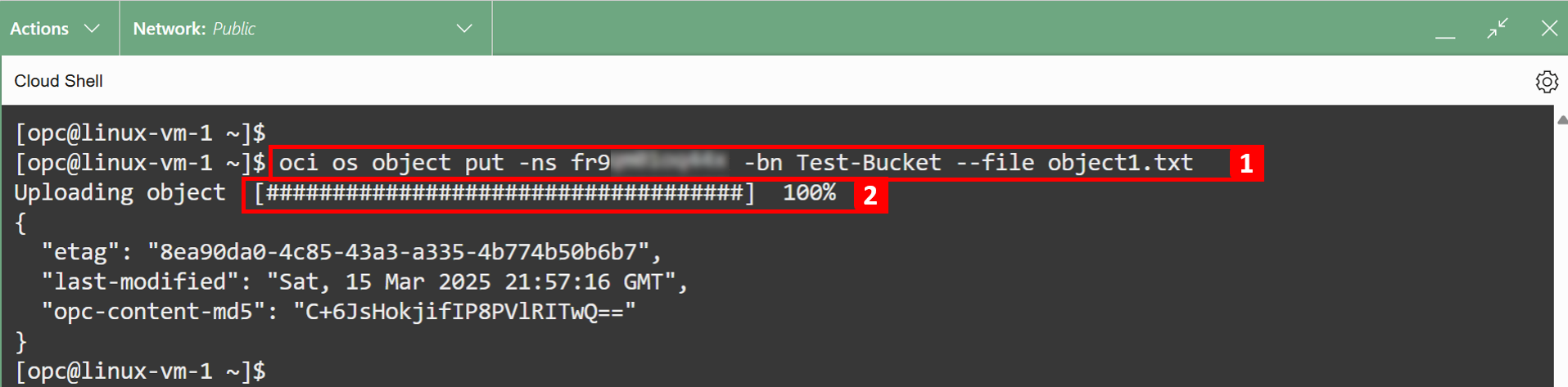

- Per caricare

object1.txtinTest-Bucket, eseguire il comandooci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Caricamento completato.

- Per controllare il nome dello spazio di nomi dello storage degli oggetti OCI, eseguire il comando

-

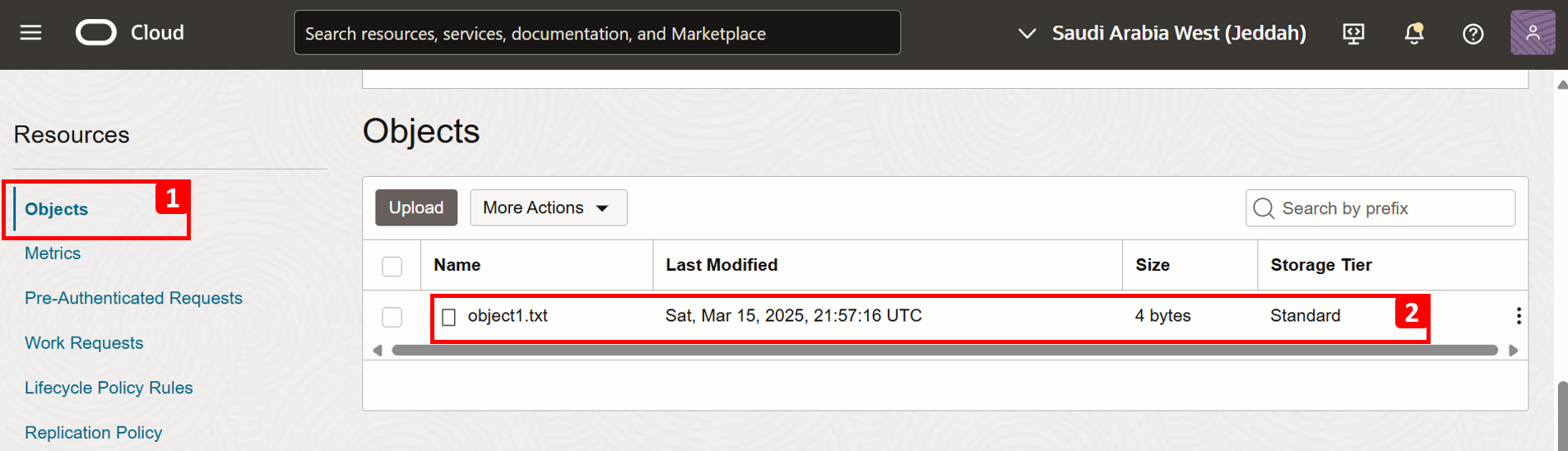

Per verificare se il file è stato caricato, andare alla pagina Dettagli bucket.

-

scorrere in Basso.

- Fare clic su Oggetti.

- Si noti che il file

object1.txtè stato caricato inTest-Bucket. È possibile verificare il contenuto del file scaricandolo.

-

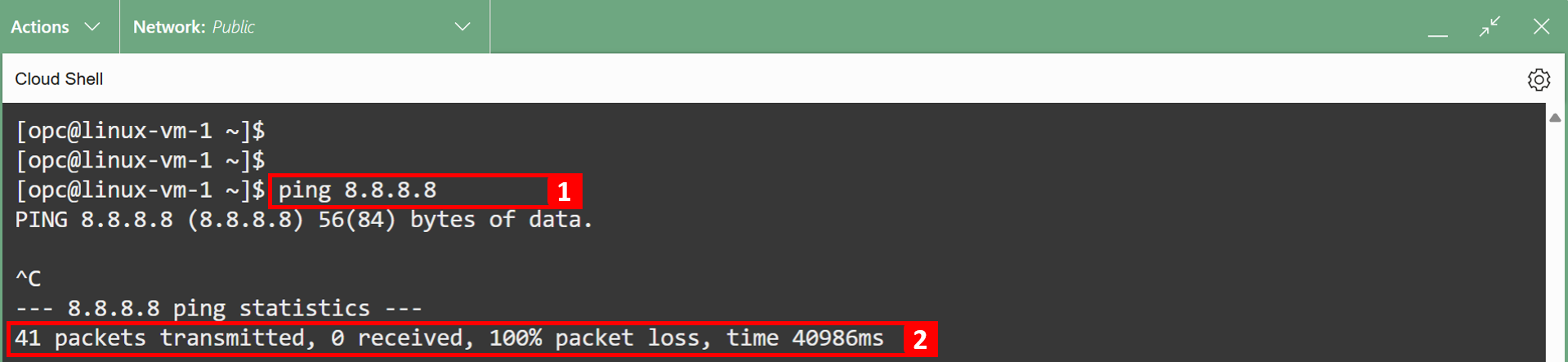

Un'altra cosa da testare è la connettività Internet da

Linux-VM-1.- Ping

8.8.8.8, che è l'IP pubblico del server DNS di Google. Secondo la configurazione che abbiamo impostato,Linux-VM-1non dovrebbe avere connettività Internet. - Come vedete il ping sta fallendo.

- Ping

Task 4.3: Test Linux-VM-2 sull'accesso a Internet

-

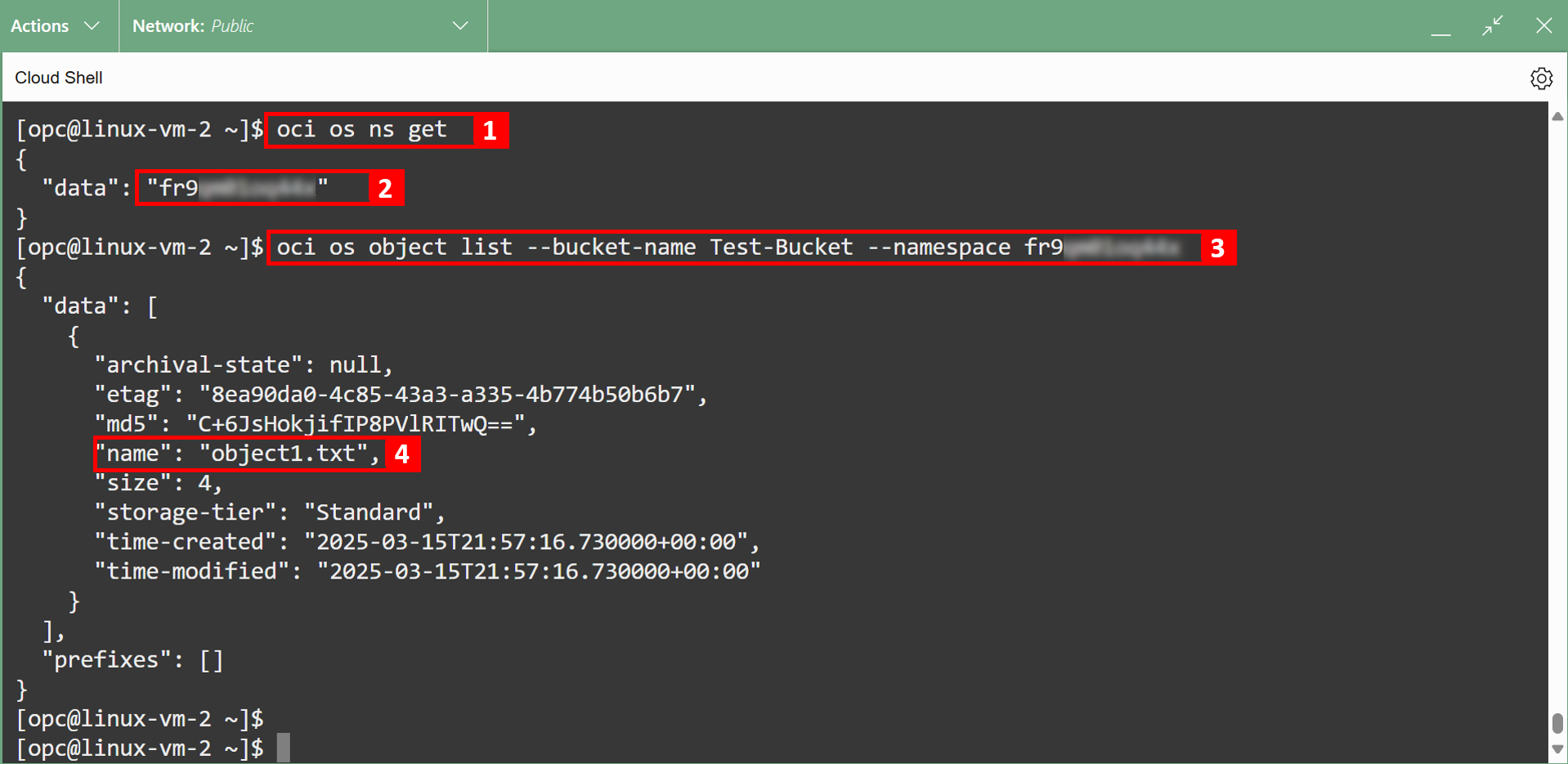

In base alla configurazione,

Linux-VM-2deve disporre della connettività Internet, incluso l'accesso allo storage degli oggetti OCI, che viene eseguito tramite il gateway NAT. Sebbene entrambe le VM si trovino nella stessa subnet, l'instradamento per risorsa consente loro di utilizzare percorsi di rete diversi, che è il concetto chiave alla base di questa impostazione.- Per controllare il nome dello spazio di nomi dello storage degli oggetti OCI, eseguire il comando

oci os ns get. - Prendere nota dello spazio di nomi come verrà utilizzato nel comando successivo.

- Eseguire il comando

oci os object list --bucket-name <bucket-name> --namespace <namespace>per elencare gli oggetti inTest-Bucket. - Possiamo vedere il file

object1.txtmemorizzato nel bucket che abbiamo caricato nel Task 4.2.

Nota: lo spazio di nomi dello storage degli oggetti OCI funge da contenitore di livello superiore per tutti i bucket e gli oggetti nella tenancy. Al momento della creazione dell'account, a ogni tenancy OCI viene assegnato un nome univoco dello spazio di nomi dello storage degli oggetti OCI generato dal sistema e immutabile.

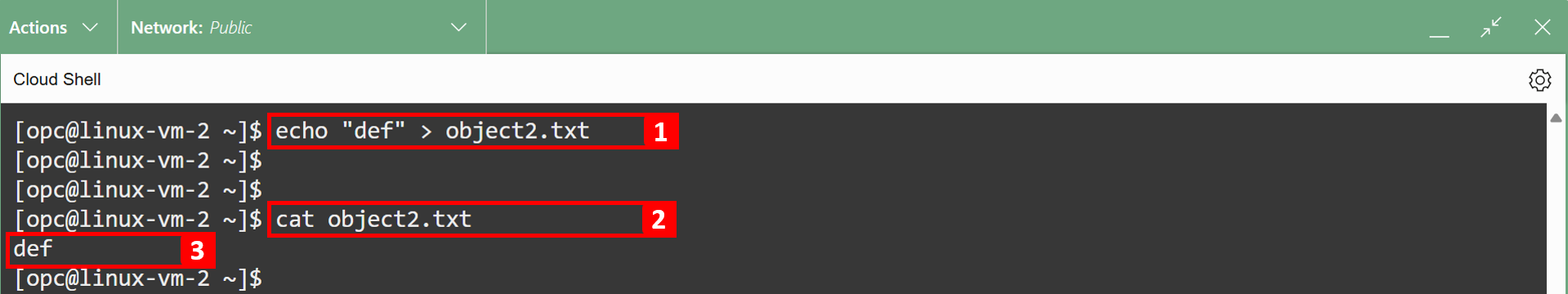

- Creare un file di testo denominato

object2.txte scrivere def al suo interno. - Mostra il contenuto del file.

- Come output è possibile visualizzare def.

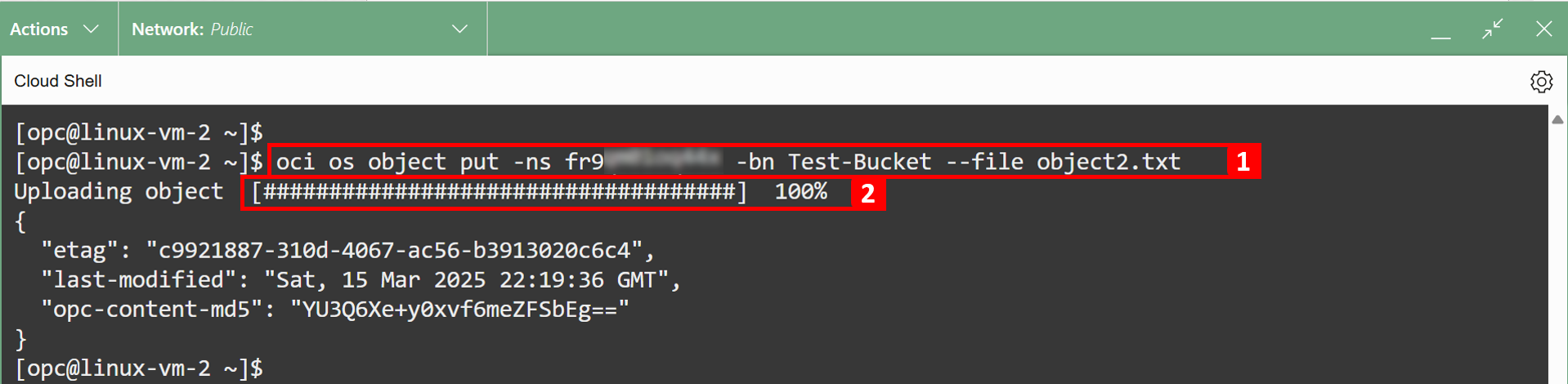

- Per caricare

object2.txtinTest-Bucket, eseguire il comandooci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Caricamento completato.

- Per controllare il nome dello spazio di nomi dello storage degli oggetti OCI, eseguire il comando

-

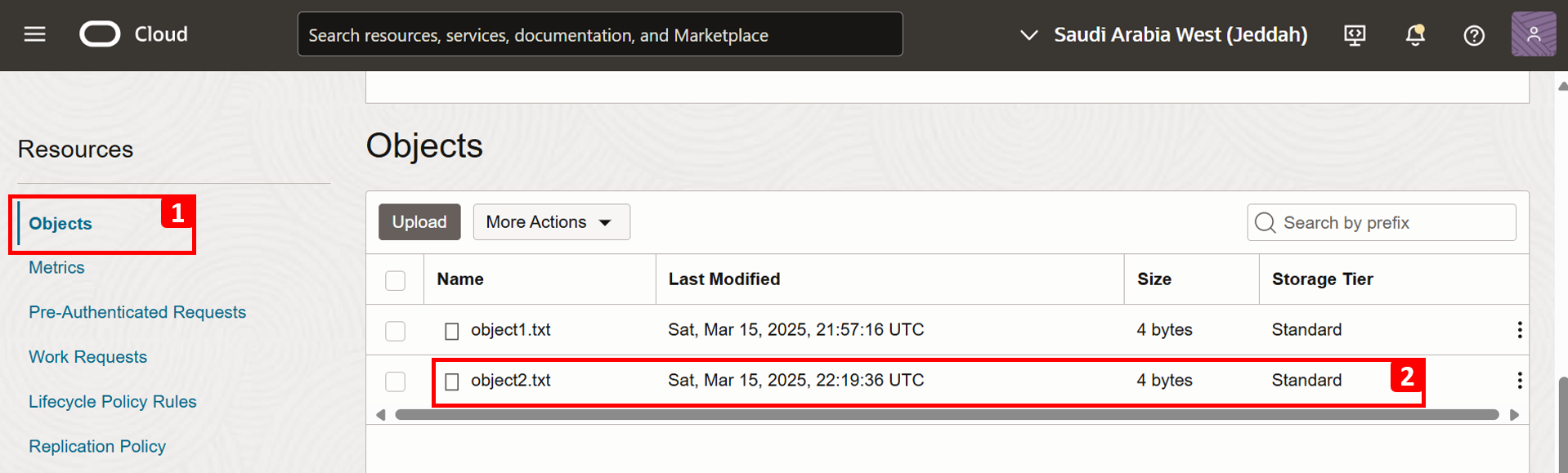

Per verificare se il file è stato caricato, andare a Dettagli bucket.

-

scorrere in Basso.

- Fare clic su Oggetti.

- Si noti che il file

object2.txtè stato caricato inTest-Bucket. È possibile verificare il contenuto del file scaricandolo.

-

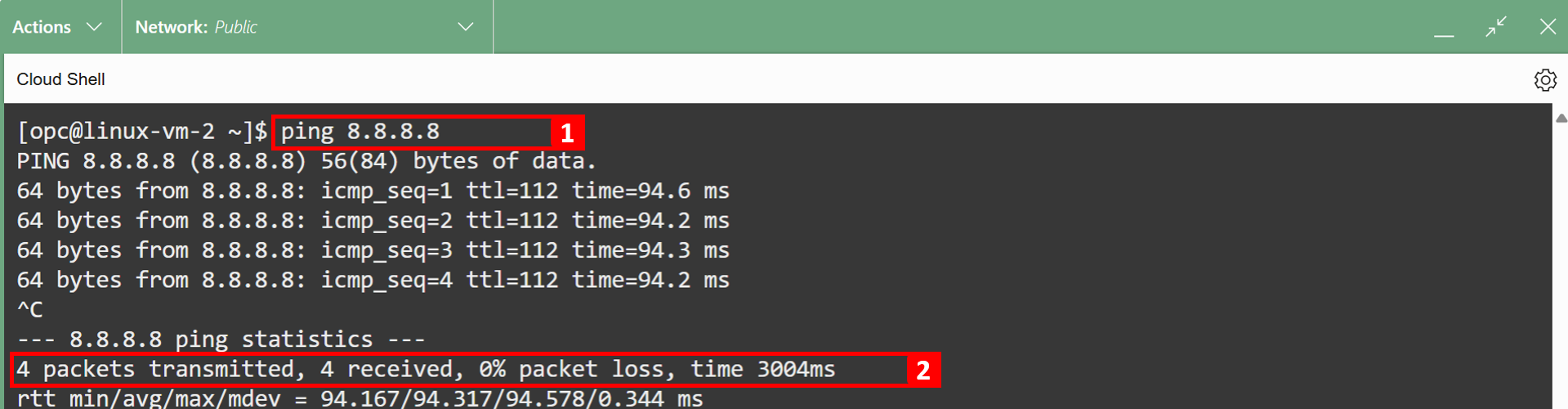

Un'altra cosa da testare è la connettività Internet da

Linux-VM-2.- Ping

8.8.8.8, che è l'IP pubblico del server DNS di Google. Secondo la configurazione che abbiamo impostato,Linux-VM-2dovrebbe anche avere la connettività Internet. - Ping riuscito.

- Ping

Conclusione

Con due esempi tecnici approfonditi, questa esercitazione ha mostrato in che modo l'instradamento per risorsa in OCI fornisce un controllo preciso sul traffico di rete consentendo l'applicazione diretta delle tabelle di instradamento personalizzate alle singole VNIC all'interno della stessa subnet. Ha inoltre evidenziato le principali differenze tra il Per-resource Routing e le tradizionali tabelle di instradamento a livello di subnet, sottolineando la flessibilità e l'efficienza che questa funzione offre alla moderna progettazione della rete cloud.

Conferme

- Autori - Anas Abdallah (esperto di cloud networking), Sachin Sharma (esperto di cloud networking)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Configure Per-resource Routing in Oracle Cloud Infrastructure

G31568-02

Copyright ©2025, Oracle and/or its affiliates.