Nota:

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Abilita l'autenticazione SAML 2.0 per VMware Horizon con gateway di accesso unificato e domini di Identity IAM OCI

Introduzione

VMware Horizon aiuta a distribuire in modo efficiente e sicuro desktop e applicazioni virtuali da on-premise al cloud. Questa esercitazione guida la configurazione dei domini di Identity and Access Management (IAM) di Oracle Cloud Infrastructure (OCI) come provider di identità SAML (IdP) con VMware Unified Access GatewayTM per accedere a VMware Horizon, desktop virtuali e applicazioni.

Questa esercitazione utilizza i domini di identità IAM OCI come IdP. I passi sono sequenziali e si basano gli uni sugli altri, quindi assicurarsi di completare ogni passo prima di passare al passo successivo.

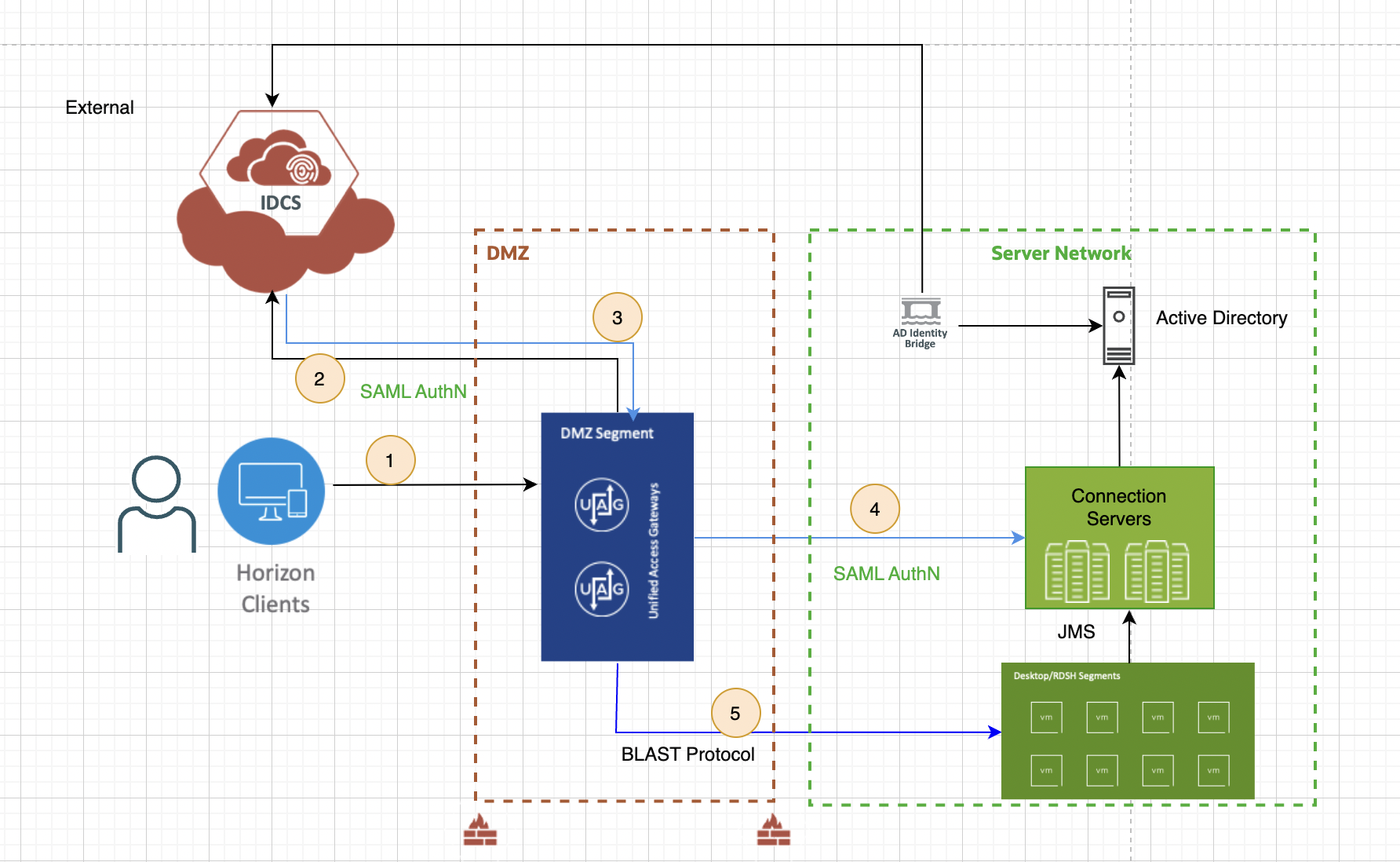

Architettura

Come parte della funzione SAML 2.0, è possibile avviare desktop e applicazioni VMware Horizon utilizzando sia client che client Web VMware Horizon.

Destinatari

Questa esercitazione è destinata ai professionisti IT e agli amministratori di VMware Horizon. Si assume familiarità con il networking e lo storage in un ambiente virtuale, incluse le soluzioni Active Directory e Identity. È necessaria la conoscenza di Oracle Cloud VMware Solution.

Prerequisiti

- Distribuire un server di connessione VMware Horizon 7.11 (o versioni successive) e configurarlo con almeno un'applicazione e un pool di desktop.

- True SSO configurato per Orizzonte VMware.

- Distribuisci Unified Access Gateway (UAG) 22.12 e configura il servizio perimetrale VMware Horizon.

- Installare il client VMware Horizon su un computer client Windows 10 o MacOS.

- Ottenere l'accesso a un ambiente del dominio di Identity IAM OCI come amministratore del dominio.

Task 1: configurare il bridge Microsoft Active Directory (AD) per la sincronizzazione AD e l'autenticazione delegata

Il bridge Microsoft AD per i domini di identità IAM OCI può essere configurato facilmente per la sincronizzazione della struttura di directory in modo che qualsiasi record utente o gruppo nuovo, aggiornato o eliminato venga trasferito in IAM OCI. Una volta sincronizzati i profili utente, gli utenti possono quindi utilizzare le proprie password AD per collegarsi a IAM per accedere alle risorse e alle applicazioni protette da IAM OCI. Con l'autenticazione delegata, gli amministratori del dominio di Identity e gli amministratori della sicurezza non devono sincronizzare le password utente tra AD e IAM OCI.

Per ulteriori informazioni, vedere Impostazione di un bridge Microsoft Active Directory (AD).

Task 2: configurazione dell'integrazione SAML per VMware Unified Access Gateway nei domini di Identity IAM OCI

I metadati del provider di identità sono necessari per abilitare l'integrazione tra IAM e UAG OCI, che consente il flusso di comunicazione tra il provider di servizi (SP) e IdP durante il processo di autenticazione. In questa sezione viene configurata l'applicazione SAML 2.0 in IAM OCI (IdP), per ottenere i metadati IdP da utilizzare nel gateway di accesso unificato (SP) e abilitare Single Sign-On (SSO).

-

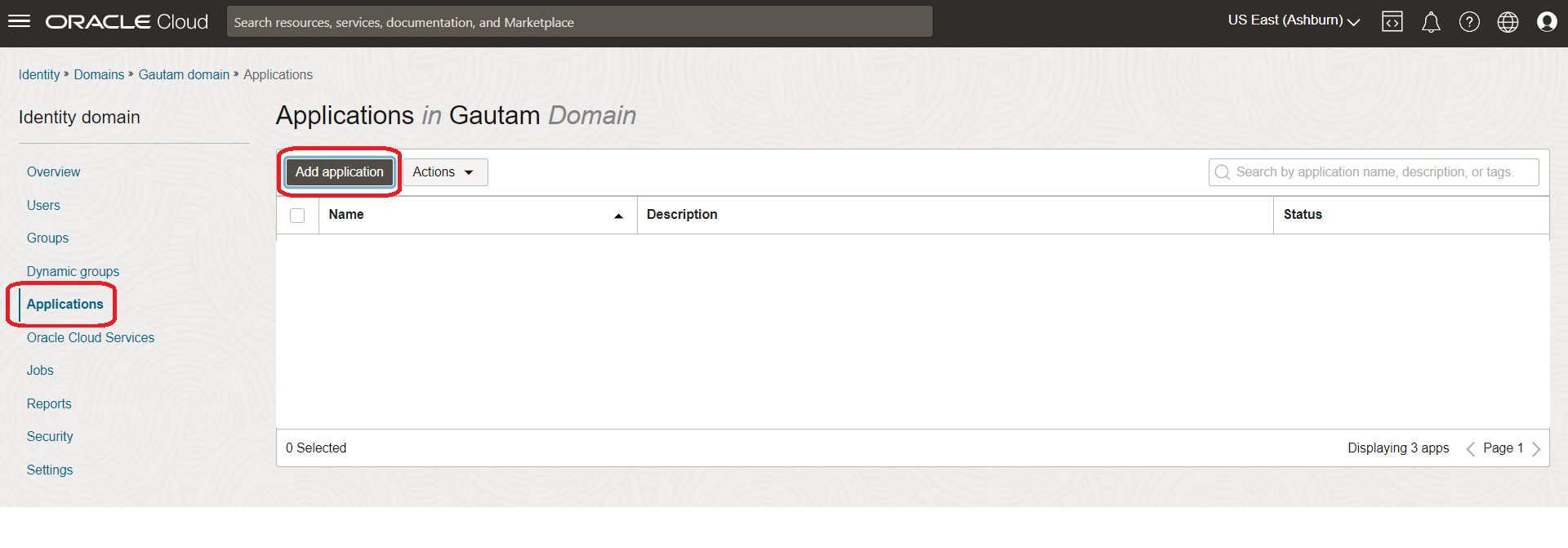

Eseguire il login a Oracle Cloud, fare clic su Applications, quindi fare clic su Add Application.

-

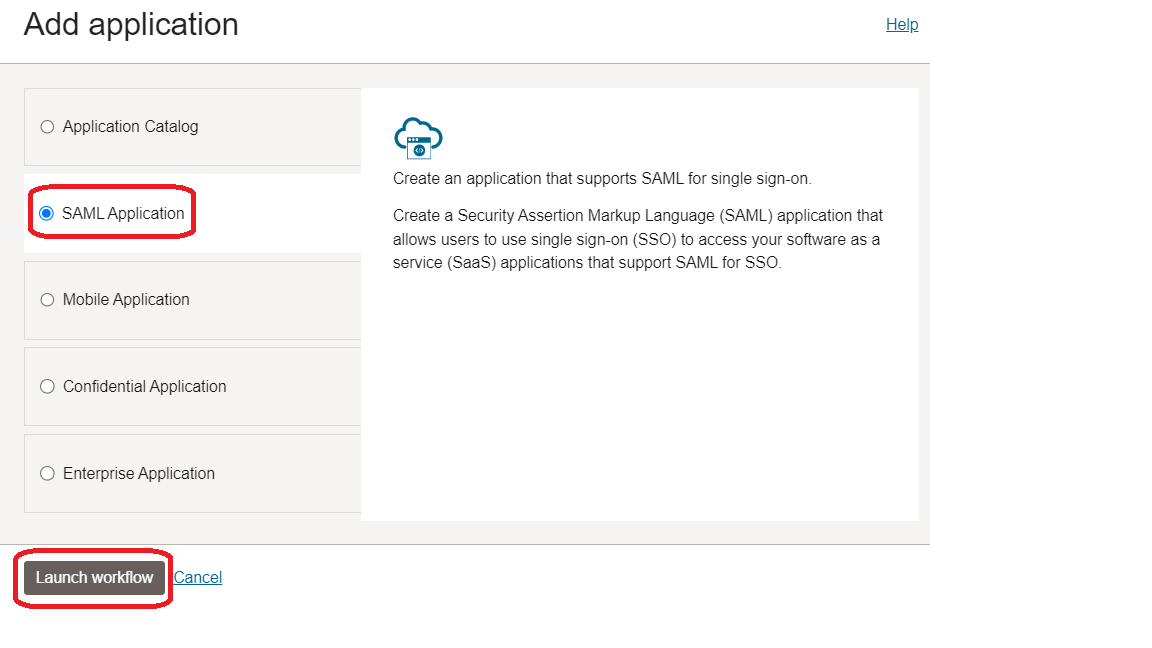

Selezionare Applicazione SAML, quindi fare clic su Avvia workflow.

-

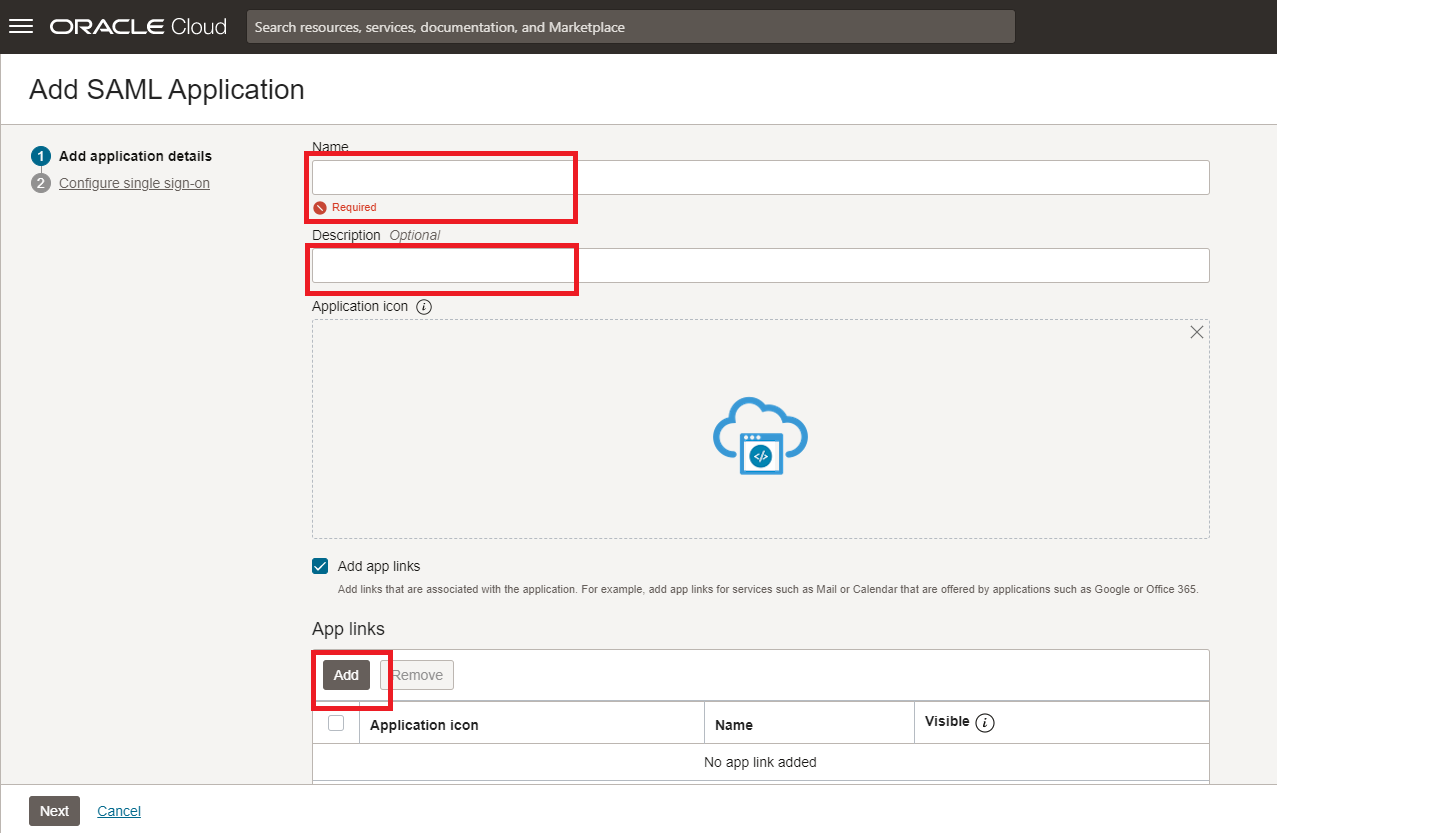

Configurare i dettagli della nuova applicazione.

-

Immettere

VMware Horizoncome nome dell'applicazione. -

(Facoltativo) Definire l'applicazione nella sezione Descrizione.

-

(Facoltativo) Fornire un logo dell'applicazione se si desidera nella sezione Collegamenti applicazione.

-

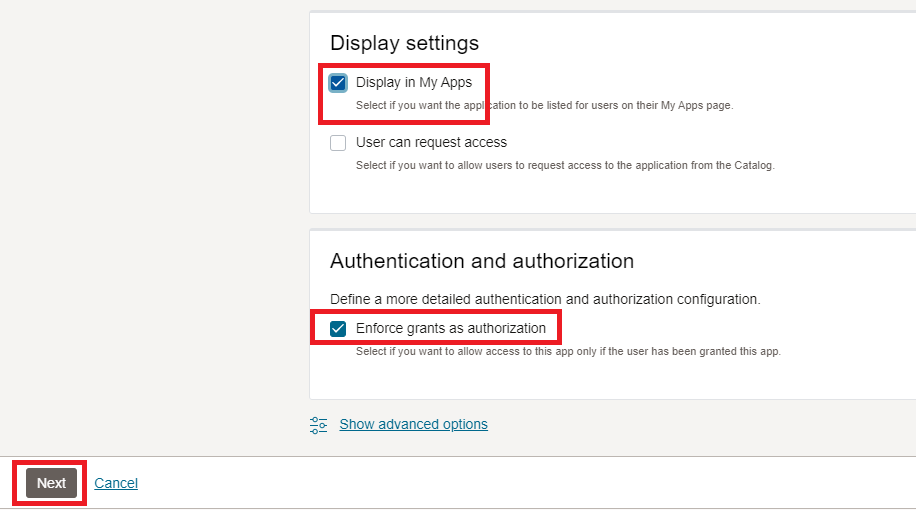

Selezionare la casella di controllo Applica privilegi come autorizzazione se si desidera consentire l'accesso all'applicazione solo se l'utente è autorizzato.

-

Fare clic su Avanti.

-

-

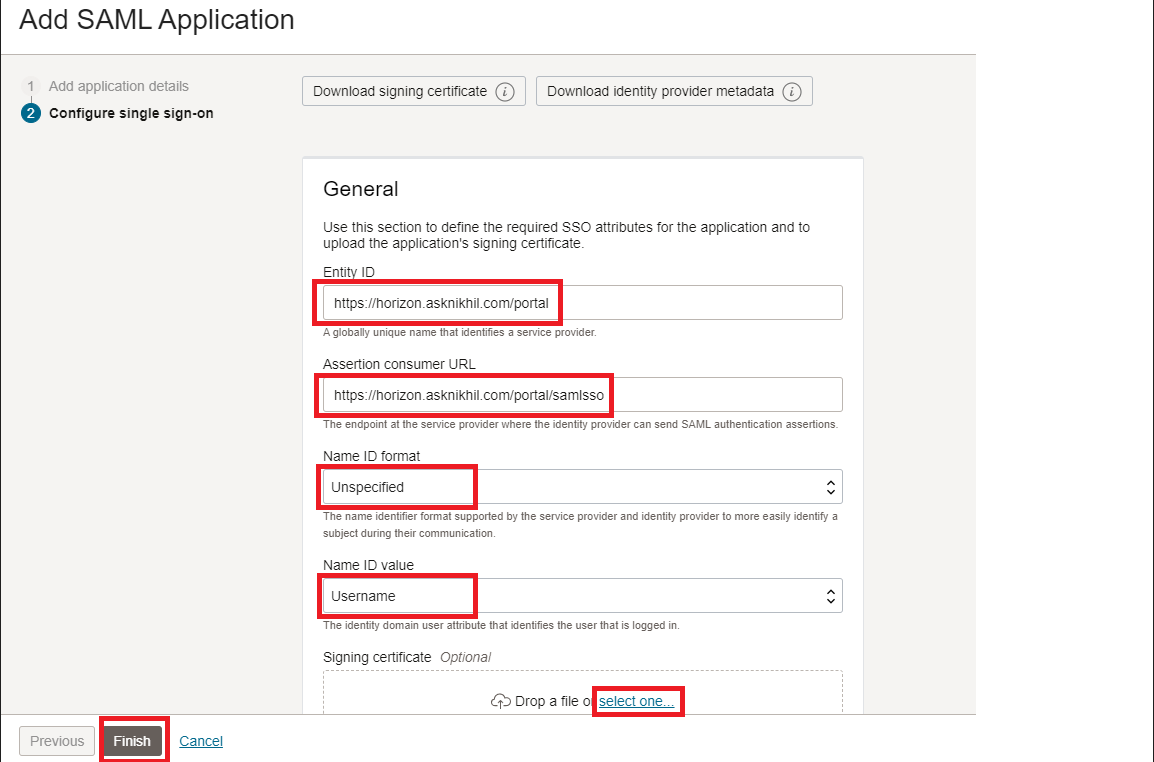

Configura impostazioni Single Sign-On: sostituire

<UAG-FQDN>tra i seguenti parametri e il rispettivo FQDN dall'ambiente in uso. In questo esempio viene utilizzatoVMware Horizon.asknikhil.com.

-

Immettere

https://<UAG-FQDN>/portalper ID entità. -

Immettere

https://<UAG-FQDN>/portal/samlssoper URL consumer di asserzione. -

Formato ID nome impostato su Non specificato. Valore ID nome come nome utente.

-

Caricare il certificato di firma scaricato dalla console UAG.

-

Conservare i valori predefiniti nelle caselle di testo rimanenti prima di scorrere verso il basso, quindi fare clic su Fine.

-

-

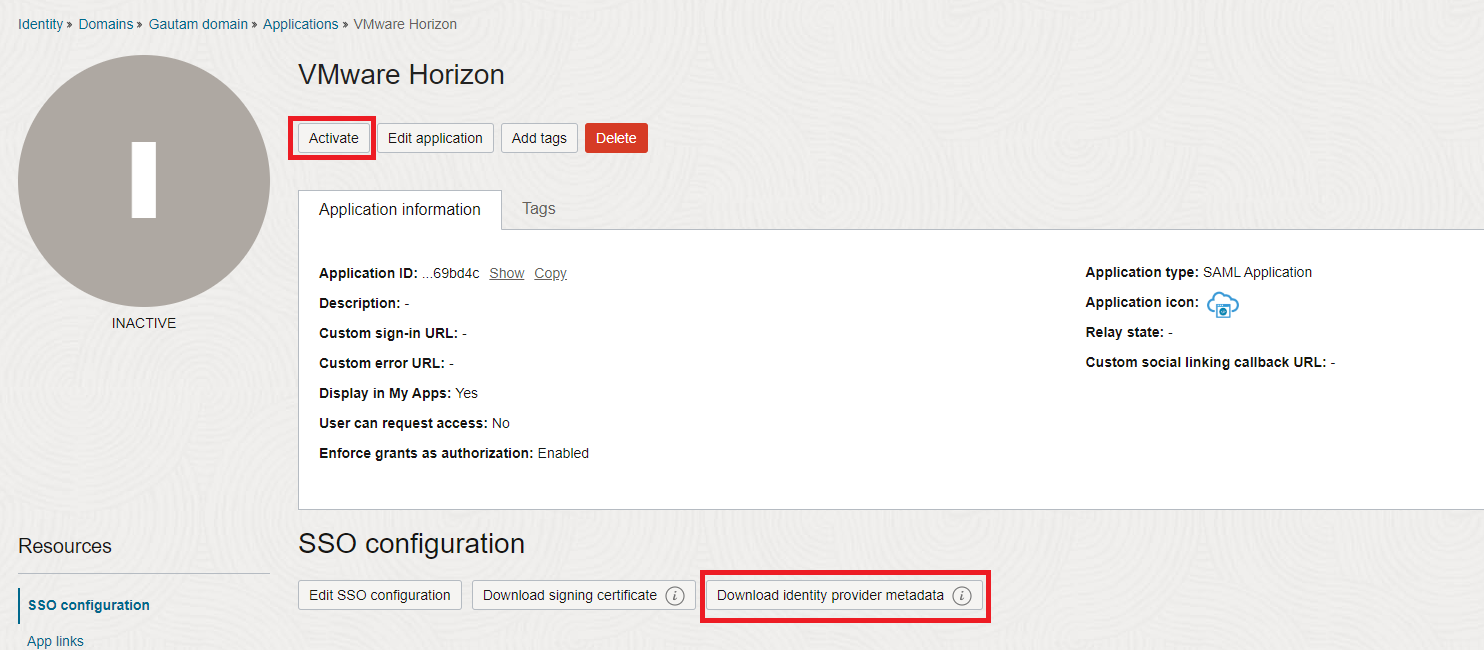

Attivare l'applicazione e scaricare i metadati IDP.

Nota: dopo aver configurato le impostazioni SSO e aver fatto clic su Fine, si viene reindirizzati alla pagina dei dettagli dell'applicazione, dove è possibile attivare l'applicazione, quindi scaricare i metadati del provider di identità. Questi metadati verranno caricati in Unified Access Gateway e in VMware Horizon Connection Server nei passi successivi.

-

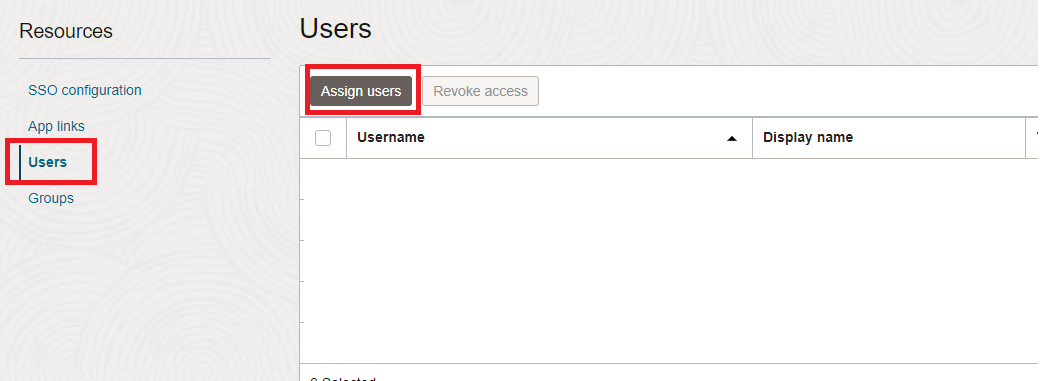

Assegna utenti o gruppi all'applicazione: assegnare gli utenti o i gruppi in base al requisito.

Task 3: configurazione dell'integrazione SAML per VMware Unified Access Gateway nei domini di Identity IAM OCI

Nel gateway di accesso unificato, è necessario applicare l'autenticazione SAML e caricare i metadati IAM OCI per abilitare l'autenticazione SAML 2.0 di terze parti quando si avviano desktop e applicazioni remoti. In questa sezione verranno caricati i metadati IdP e configurati il servizio perimetrale Orizzonte VMware per l'autenticazione SAML utilizzando la console di amministrazione Unified Access Gateway.

Carica i metadati del dominio di Identity IAM OCI in Gateway di accesso unificato

Qui carichiamo i metadati IDP su UAG per garantire l'affidabilità tra entrambi.

-

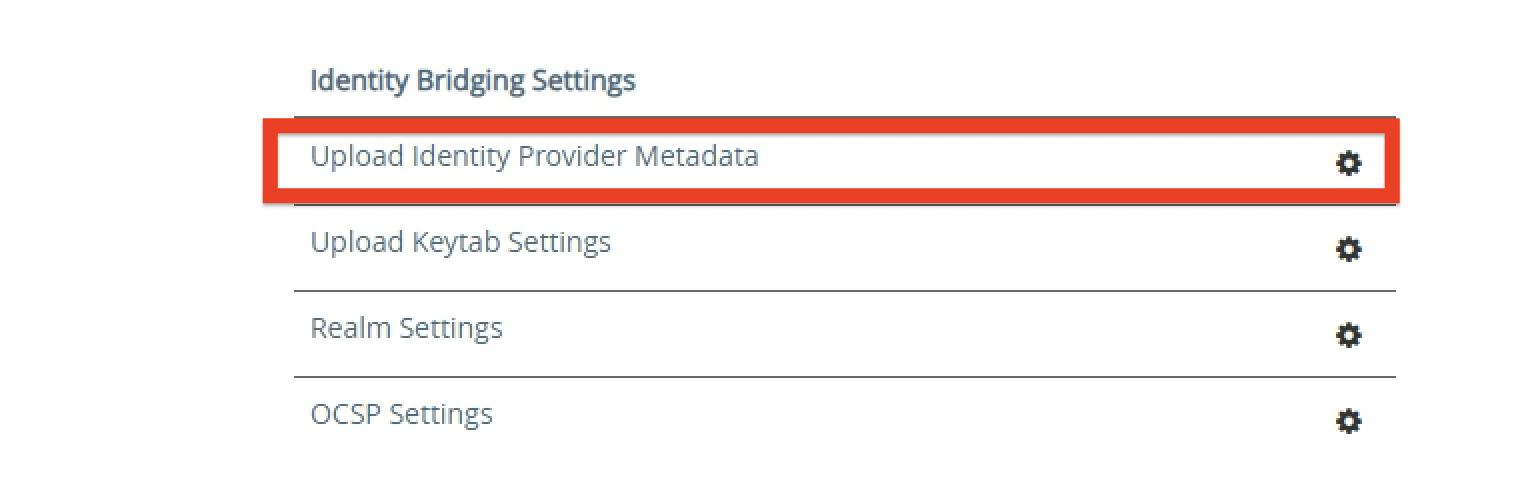

Sotto

Advanced Settingssul gateway di accesso unificato. Fare clic su gear accanto aUpload Identity Provider Metadata.

-

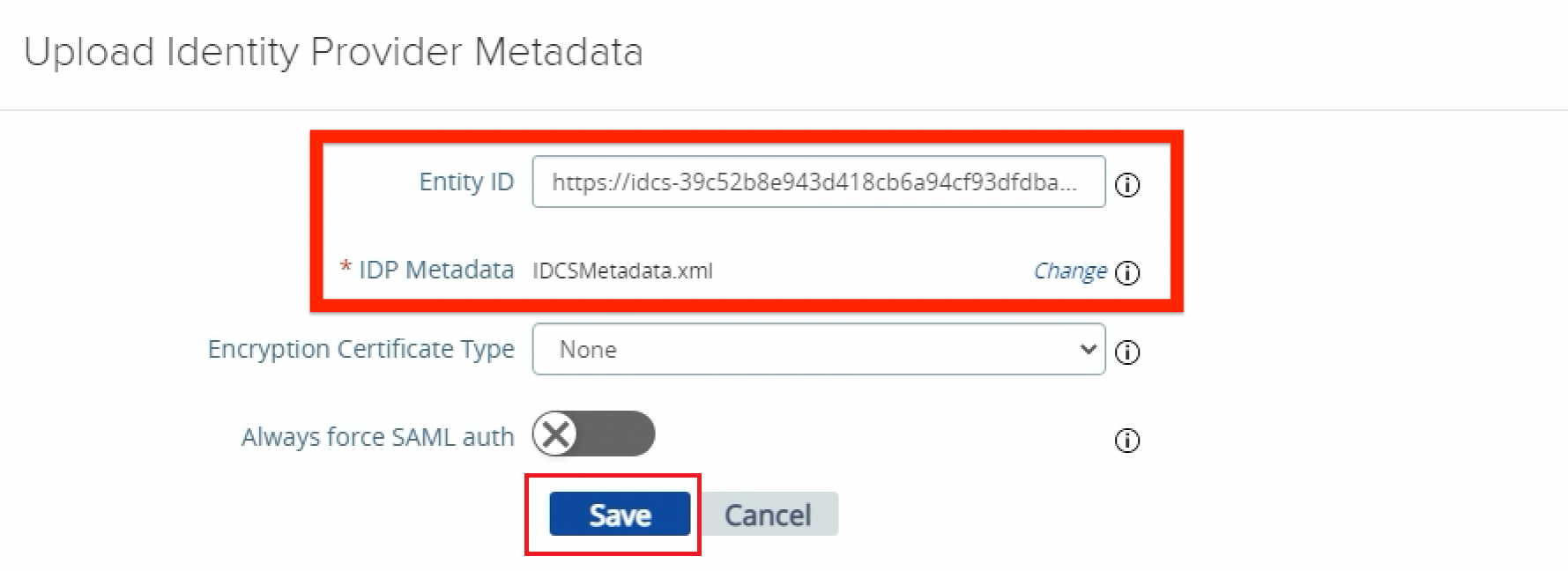

Carica metadati provider di identità: mantenere vuoto

Entity IDin quanto questo valore verrà definito in base al file XML dei metadati.

-

Fare clic su Seleziona per i metadati IDP e selezionare il file di metadati XML precedentemente scaricato da IAM OCI.

-

Fare clic su Salva.

-

Configurare il servizio Horizon Edge VMware in UAG per l'autenticazione SAML

Qui configuriamo SAML come metodo di autenticazione per il servizio VMware Horizon su Unified Access Gateway.

-

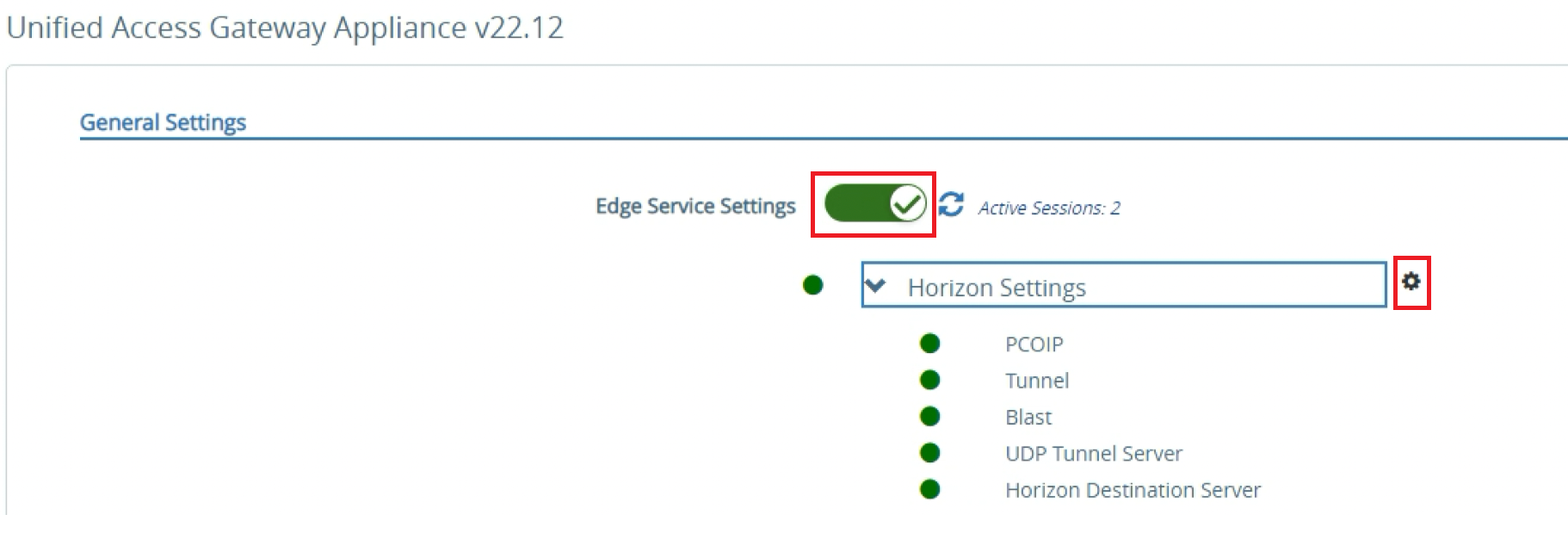

Fare clic su Mostra/disattiva accanto a Impostazioni servizio perimetrale.

-

Fare clic sull'icona a forma di ingranaggio accanto a VMware Horizon Settings.

Nota: tutti gli elementi devono essere GREEN, a indicare che l'appliance può comunicare con il server di connessione Horizon VMware tramite i vari protocolli configurati. Gli articoli non completamente funzionali vengono presentati in RED.

-

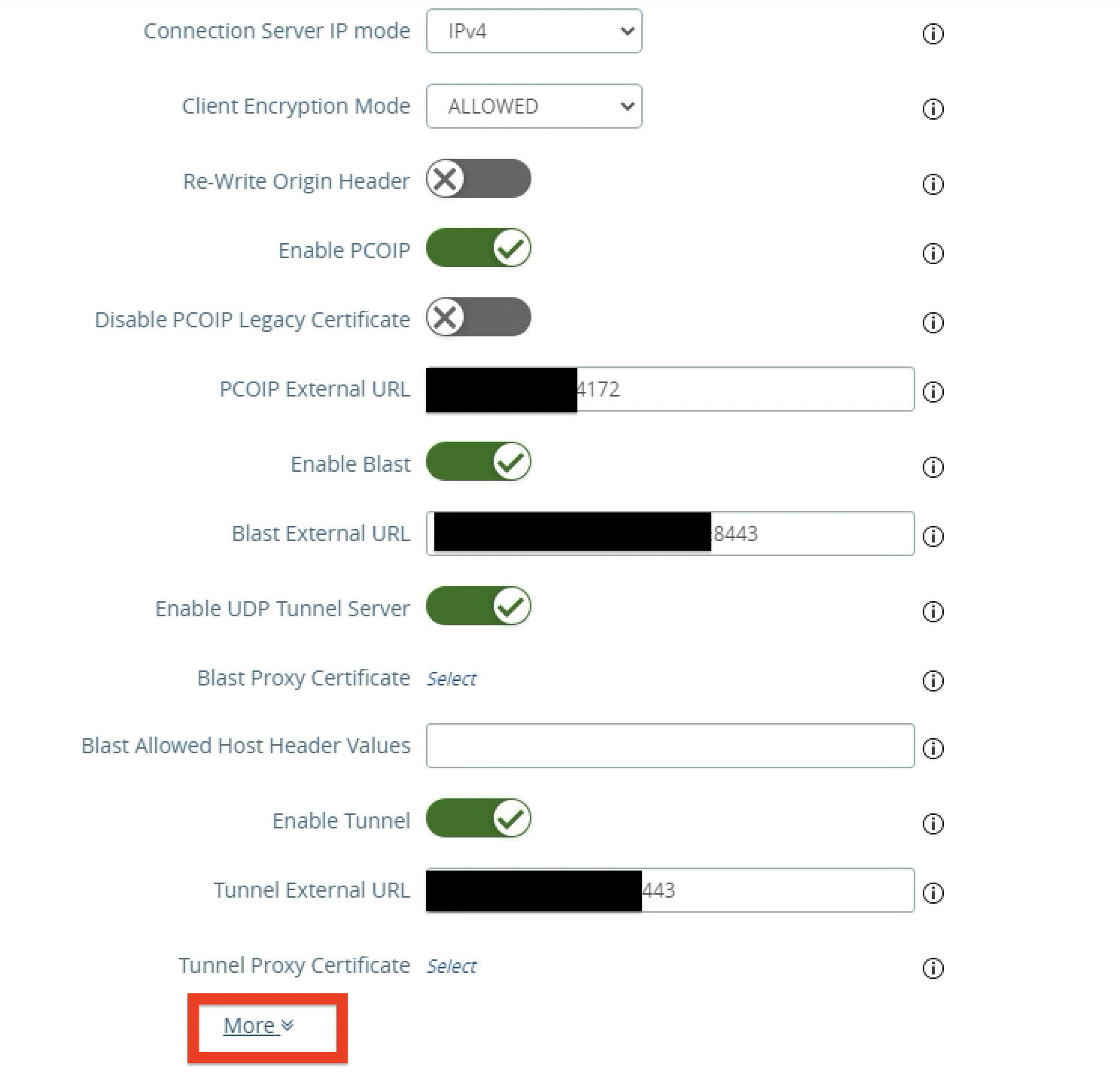

Configurazione dei metodi di autenticazione dell'accesso: fare clic su Altro nella parte inferiore delle impostazioni dell'orizzonte VMware.

-

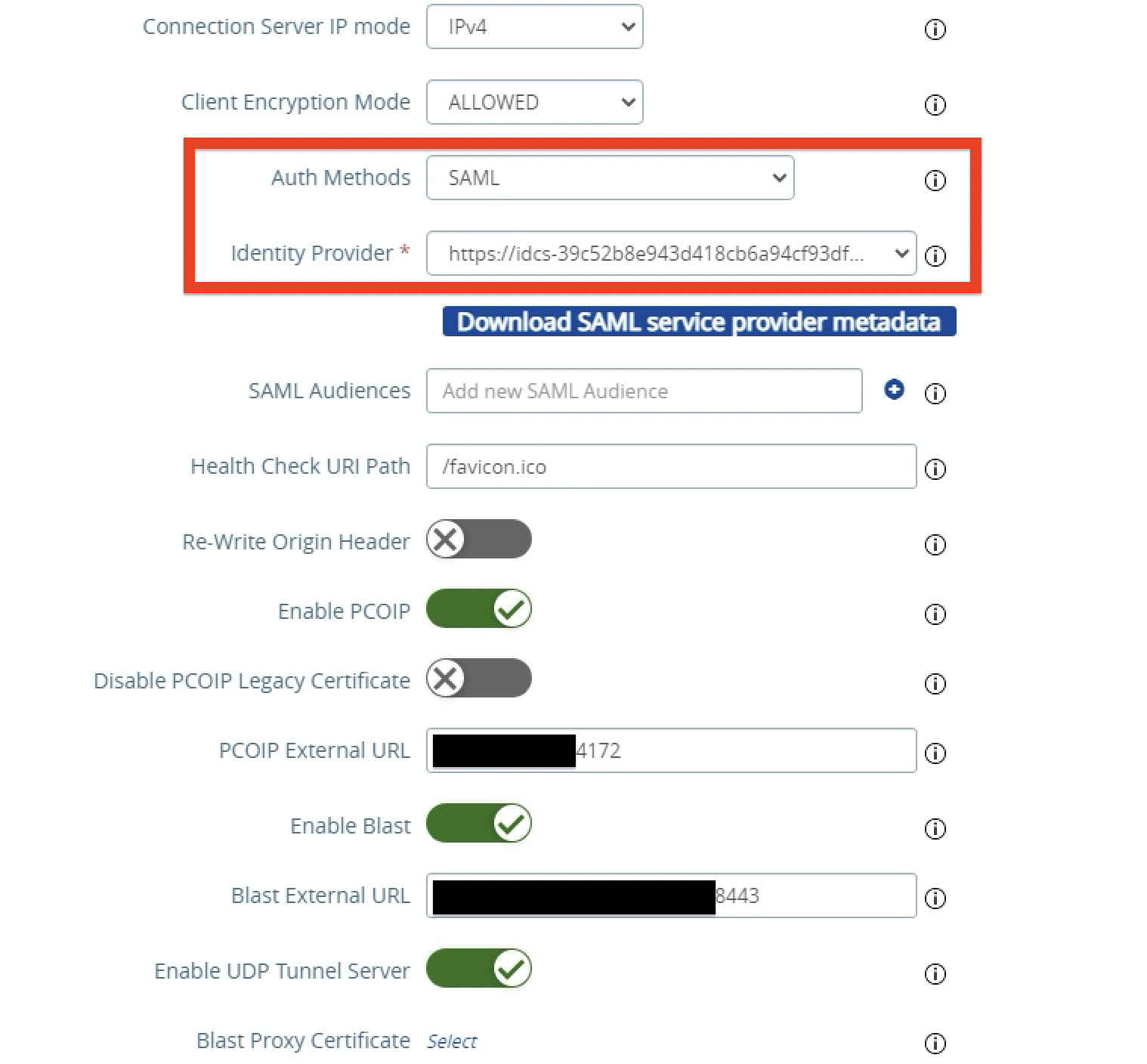

Configura SAML come metodo di autenticazione.

-

Selezionare SAML.

-

Selezionare

https://idcs-#####per il provider di identità.https://idcs-#####è il nome dell'ID entità specificato nei metadati del dominio di Identity IAM OCI. -

Fare clic su Salva.

-

Nota: se l'opzione Metodi di autenticazione è impostata su SAML, l'asserzione SAML viene convalidata da Unified Access Gateway e passata al backend per Single Sign-On utente utilizzando True SSO ai desktop e alle applicazioni remote. Quando l'opzione Metodi di autenticazione è impostata su SAML + passthrough, l'asserzione SAML viene convalidata da Unified Access Gateway e Connection Server autentica l'utente su Active Directory all'avvio di desktop e applicazioni remoti. In entrambi i metodi AuthN l'utente verrà reindirizzato a IAM OCI per l'autenticazione SAML e i flussi avviati dal provider di servizi (SP) e IdP sono supportati.

Task 4: configurazione dell'integrazione di VMware Horizon con il dominio di Identity IAM OCI per SAML e True SSO

Per fornire un'esperienza SSO end-to-end all'utente finale, è necessario configurare True SSO nell'ambiente VMware Horizon. Quando True SSO è abilitato, gli utenti non devono immettere le credenziali Active Directory per utilizzare un desktop o un'applicazione remota.

Quando Unified Access Gateway è impostato per utilizzare IdP di terze parti e True SSO è abilitato nell'orizzonte VMware, è necessario creare un autenticatore SAML nell'amministrazione di VMware Horizon console per offrire la stessa esperienza di Single Sign-On end-to-end; in caso contrario, l'utente finale dovrà immettere le proprie credenziali AD per eseguire il login al desktop o all'applicazione. Un autenticatore SAML contiene l'affidabilità e lo scambio di metadati IdP tra l'orizzonte VMware e il dispositivo a cui i client si connettono.

In questa sezione viene creato un autenticatore SAML per il dominio di Identity IAM OCI nella console di amministrazione di VMware Horizon e viene abilitato True SSO per l'autenticatore SAML IAM OCI creato.

Nota: un autenticatore SAML viene associato a un'istanza del server di connessione. Se la distribuzione include più istanze del server di connessione, è necessario configurare l'autenticatore SAML con ogni istanza.

Configurare l'autenticatore SAML per True SSO

Qui è possibile configurare il dominio di Identity IAM OCI come autenticatore SAML per VMware Horizon.

-

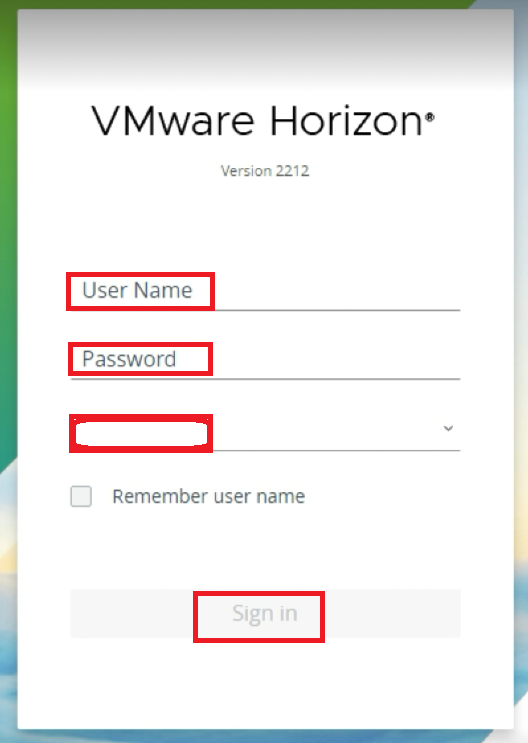

Per accedere alla console di amministrazione di VMware Horizon, passare a

https://server/adminnel browser Web, dove server è il nome host dell'istanza del server di connessione.

-

Immettere un valore in Nome utente.

-

Immettere la password.

-

Immettere il dominio.

-

Fare clic su Accedi.

-

-

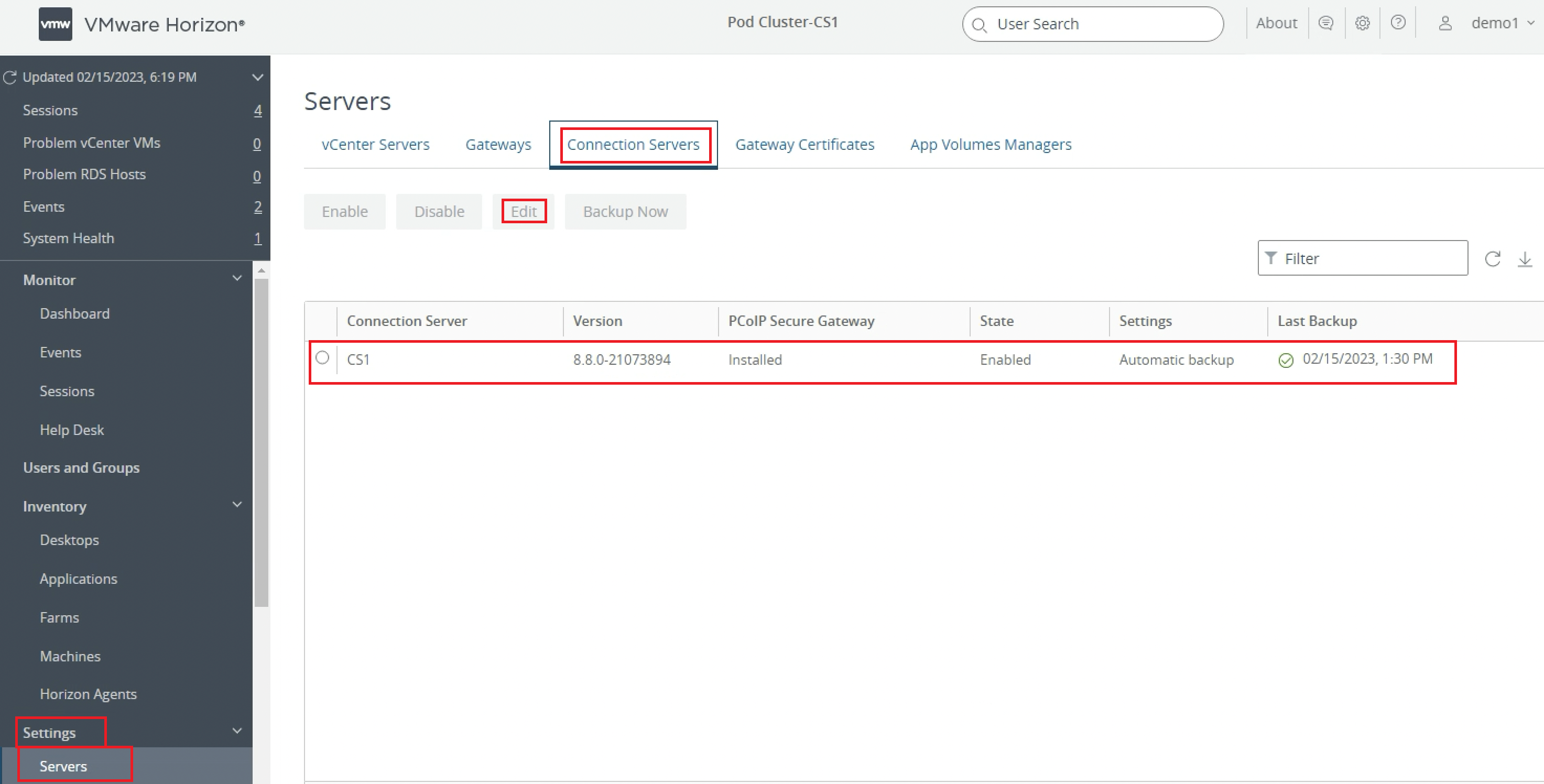

Configurazione delle impostazioni di Connection Server.

-

Fare clic su Impostazioni.

-

Fare clic su Server.

-

Selezionare Connection Server, quindi selezionare il server di connessione da utilizzare come server front-end per Unified Access Gateway.

-

Fare clic su Modifica.

-

-

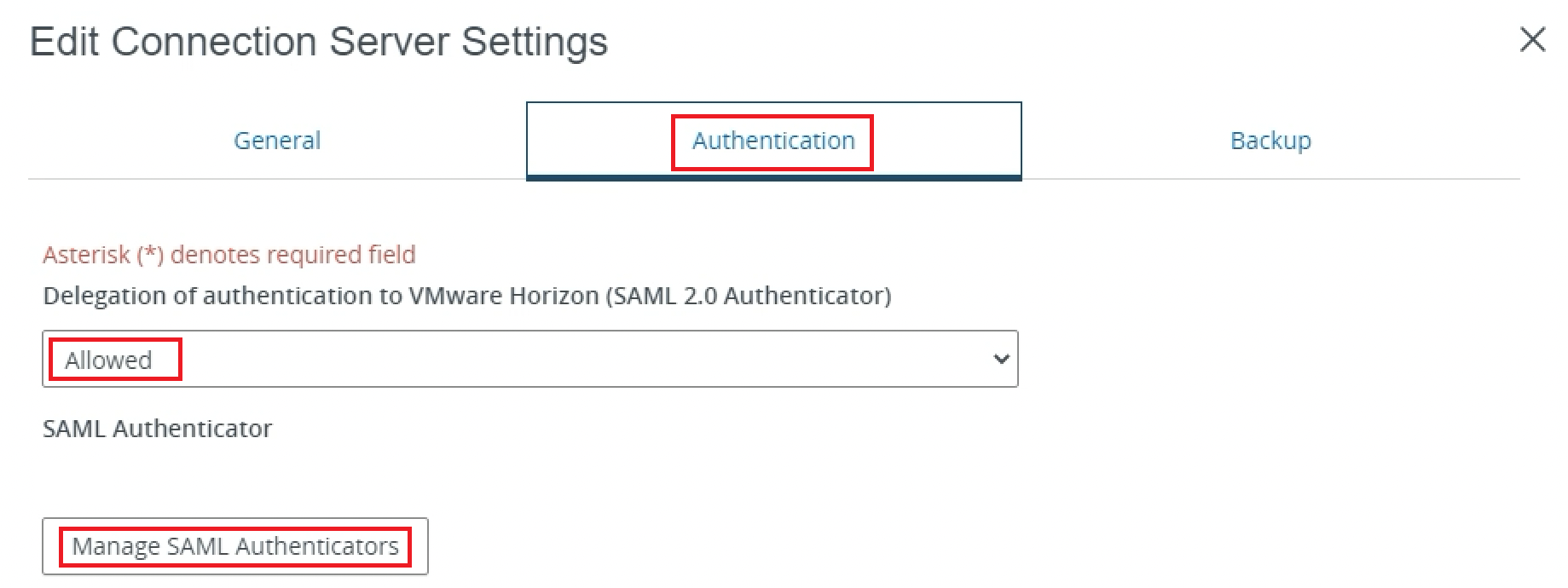

Configurare le impostazioni di autenticazione SAML.

-

Selezionare la scheda Autenticazione.

-

Selezionare Consentito per Delega dell'autenticazione a VMware Horizon (SAML 2.0 Authenticator).

-

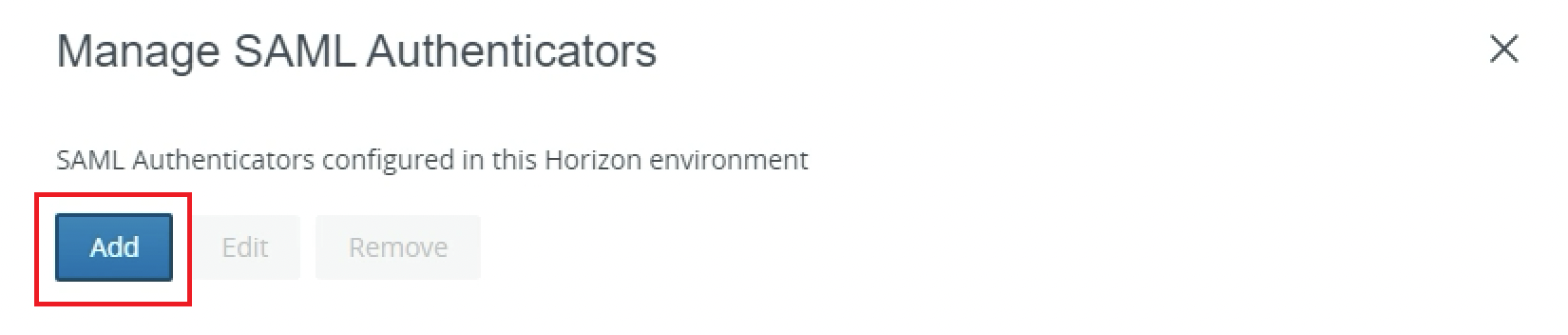

Fare clic su Gestisci autenticatori SAML.

-

-

Fare clic su Aggiungi.

-

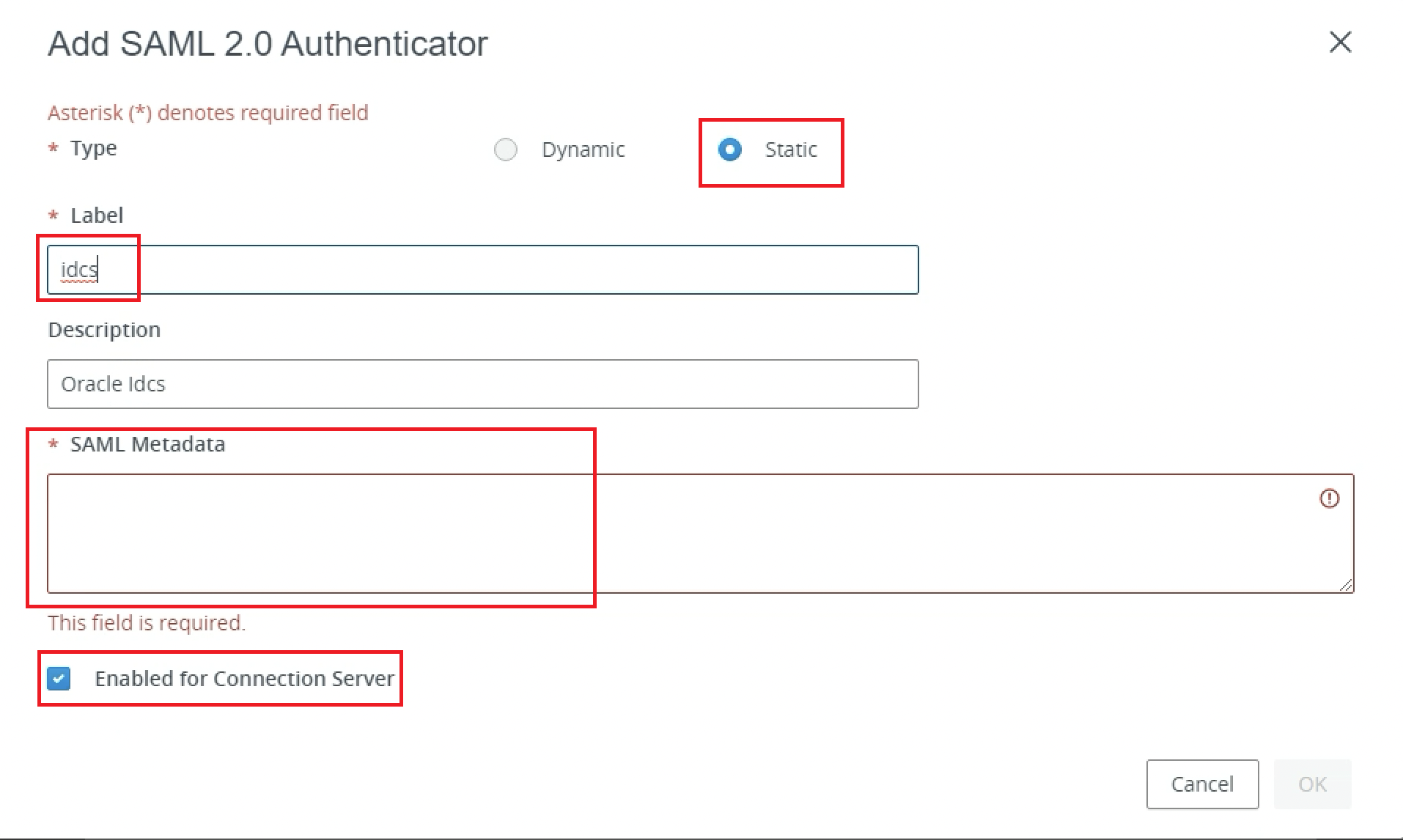

Configura l'autenticatore SAML per il dominio di Identity IAM OCI.

-

Selezionare Static per Tipo.

-

Immettere

idcsper l'etichetta. -

Incollare il contenuto del file XML dei metadati del dominio di Identity IAM OCI scaricato in precedenza da IAM OCI nella casella di testo Metadati SAML.

-

Assicurarsi che l'opzione Abilitato per il server di connessione sia selezionata.

-

Fare clic su OK.

-

-

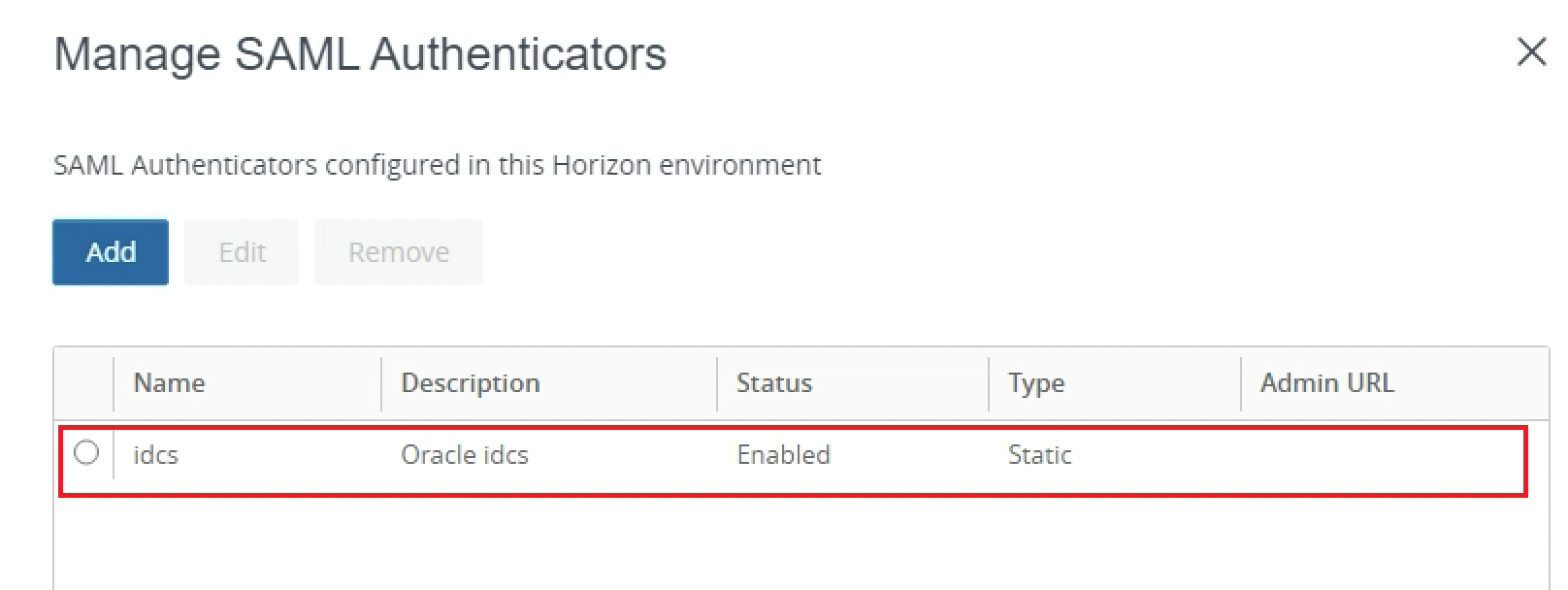

Confermare che l'autenticatore SAML è abilitato.

-

Verificare che IAM OCI sia ora configurato come autenticatore SAML per VMware Horizon.

-

Fare clic su OK.

Nota: è possibile configurare più autenticatori SAML per un server di connessione e tutti gli autenticatori possono essere attivi contemporaneamente. Tuttavia, l'ID entità di ogni autenticatore SAML configurato sul server di connessione deve essere diverso.

-

-

Abilita True SSO per l'autenticatore SAML di terze parti

-

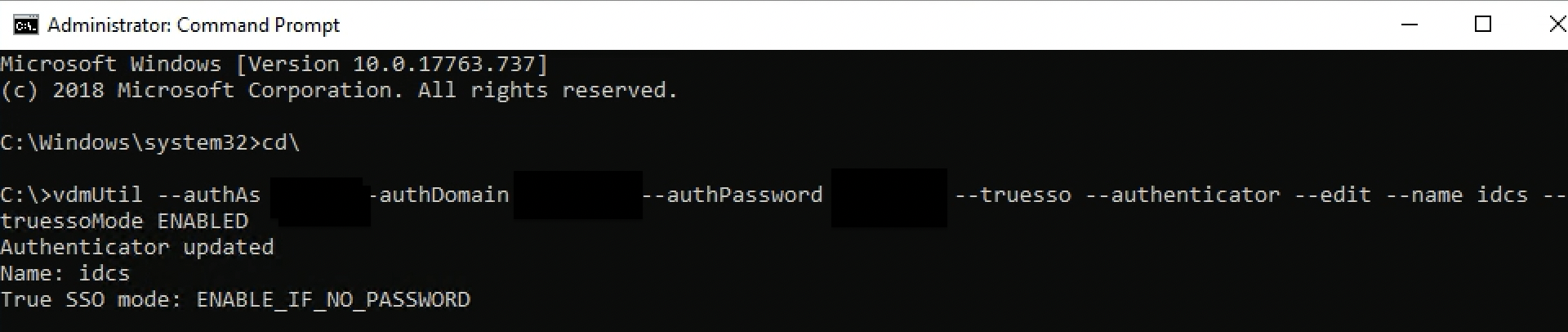

Se l'ambiente utilizza VMware Horizon TrueSSO, è necessario abilitare l'autenticatore SAML IAM OCI su True SSO. Utilizzare la riga di comando seguente per elencare tutti gli autenticatori e il relativo stato in modalità True SSO.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticatorSostituire

<VMware Horizon admin user>con l'utente amministratore di Orizzonte VMware<fqdn>con il nome dominio completamente qualificato per l'utente amministratore di Orizzonte VMware<VMware Horizon admin password>con la password per l'amministratore di Orizzonte VMware.

-

Se la modalità True SSO è

DISABLEDper l'autenticatore che si sta tentando di configurare, eseguire la riga di comando seguente per abilitarla.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

Dopo aver abilitato True SSO, il file

True SSO modeper l'autenticatore viene abilitato come:ENABLE_IF_NO_PASSWORD

-

Task 5: Convalida desktop e applicazione tramite l'autenticazione SAML e True SSO

Qui viene avviato il client Orizzonte VMware per avviare desktop e applicazioni remoti tramite il gateway di accesso unificato e convalidare il flusso di autenticazione SAML e True SSO.

-

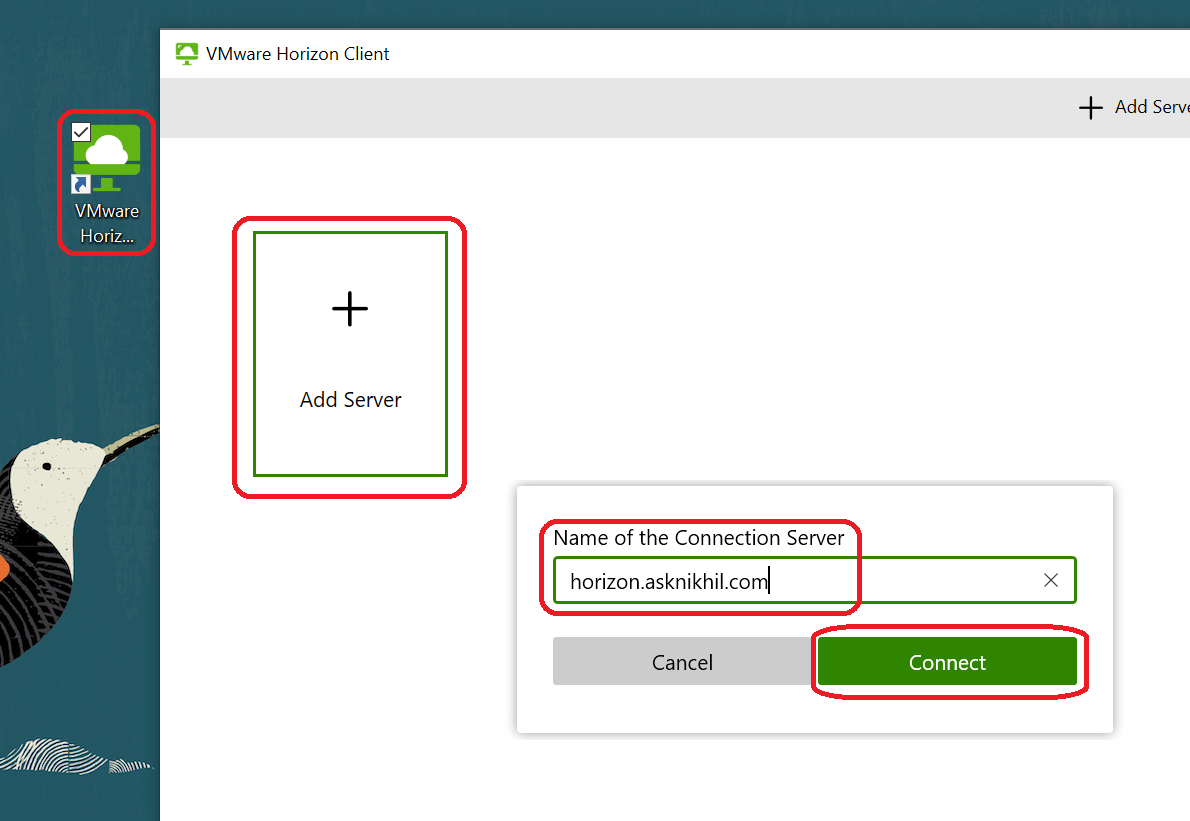

Configura client Orizzonte VMware.

-

Avviare VMware Horizon Client.

-

Fare clic su Aggiungi server.

-

Immettere il IP/FQDN del gateway di accesso unificato.

-

Fare clic su Connetti.

-

-

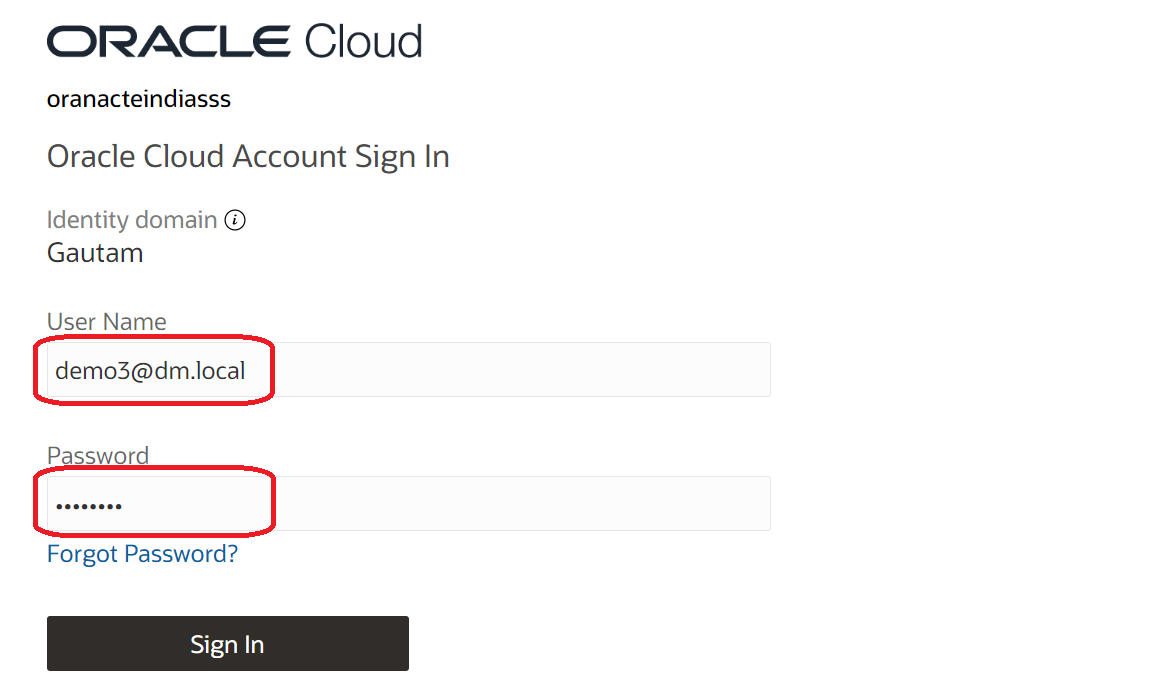

Autenticazione da IAM OCI.

L'utente viene reindirizzato a IAM OCI per l'autenticazione. L'utente immette il nome utente e la password dell'AD e, dopo l'autenticazione riuscita (autenticazione delegata), viene reindirizzato al client Orizzonte VMware con un token valido.

-

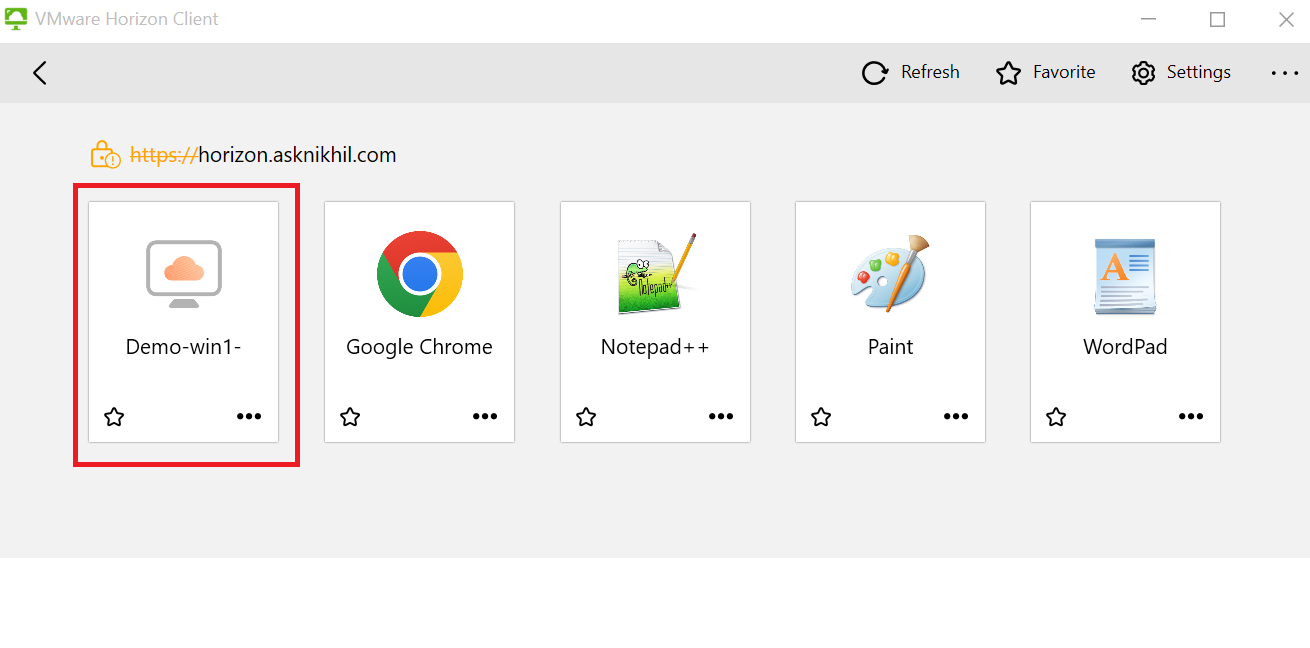

Avviare un'applicazione o un desktop virtuale.

Dopo aver eseguito correttamente l'autenticazione, all'utente verranno presentati i desktop e le applicazioni a cui sono stati assegnati. Fare doppio clic in una delle icone Desktop o Applicazioni per avviare la risorsa.

-

Confermare che Virtual Desktop o applicazione è stato avviato.

Task 6: Configurare le applicazioni MyConsole per avviare Horizon Desktop and Applications

In questo task è possibile configurare un'applicazione riservata per avviare un desktop Horizon. È possibile ripetere gli stessi passi per creare più applicazioni.

-

Aggiungere una nuova applicazione.

-

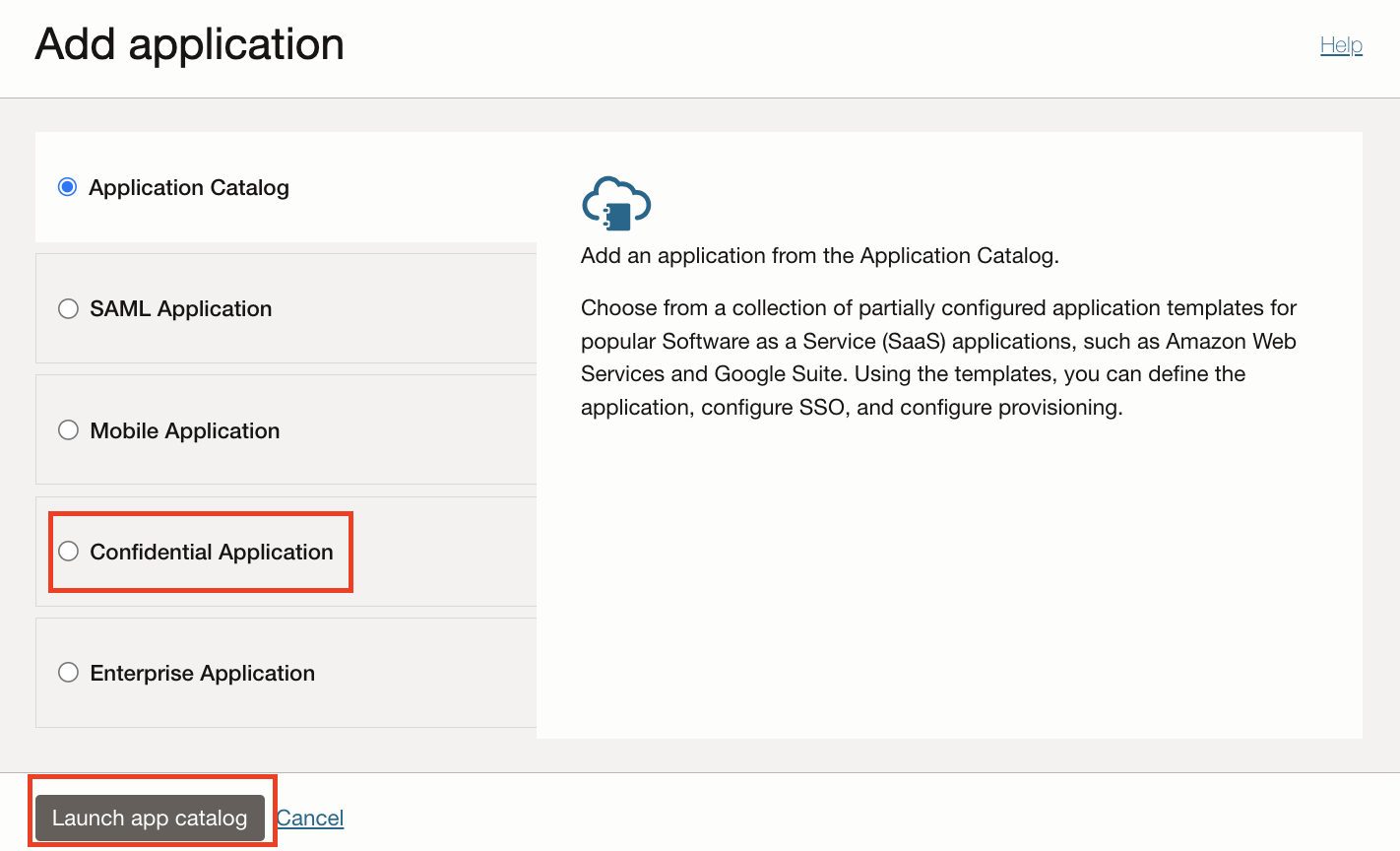

Passare a Applications, quindi fare clic su Add Application.

-

Selezionare Applicazione riservata, quindi fare clic su Avvia workflow.

-

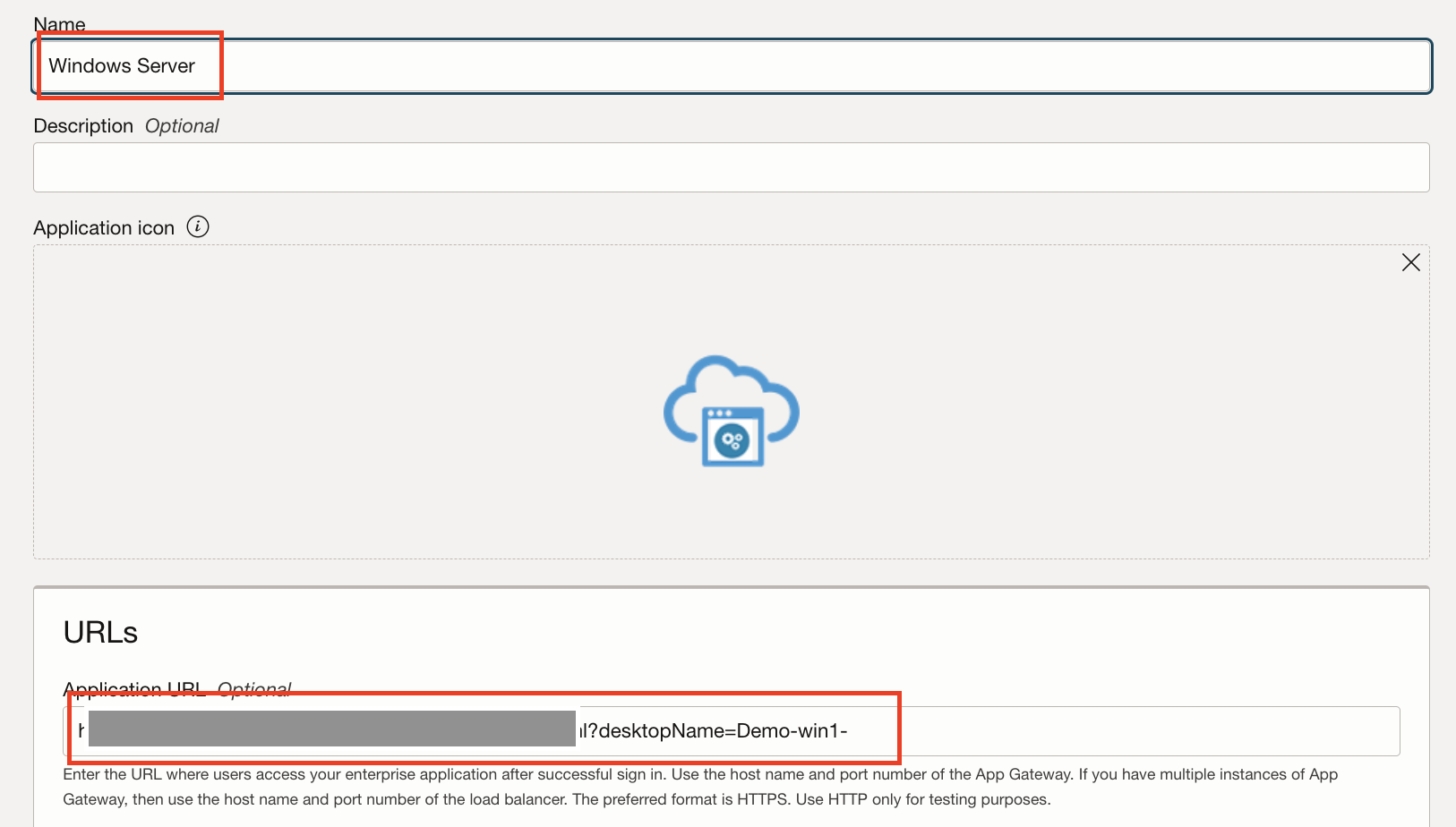

Nella nuova procedura guidata dell'applicazione, fornire il nome dell'applicazione e l'URL dell'applicazione.

Nota: per avviare un desktop virtuale denominato Demo-win1- dal pool di desktop utilizzando la console personale del dominio di Identity IAM OCI, la sintassi dell'URL è la seguente:

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop. Ad esempio, la sintassi URL per l'avvio del Blocco note dal pool di applicazioni saràhttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad.

-

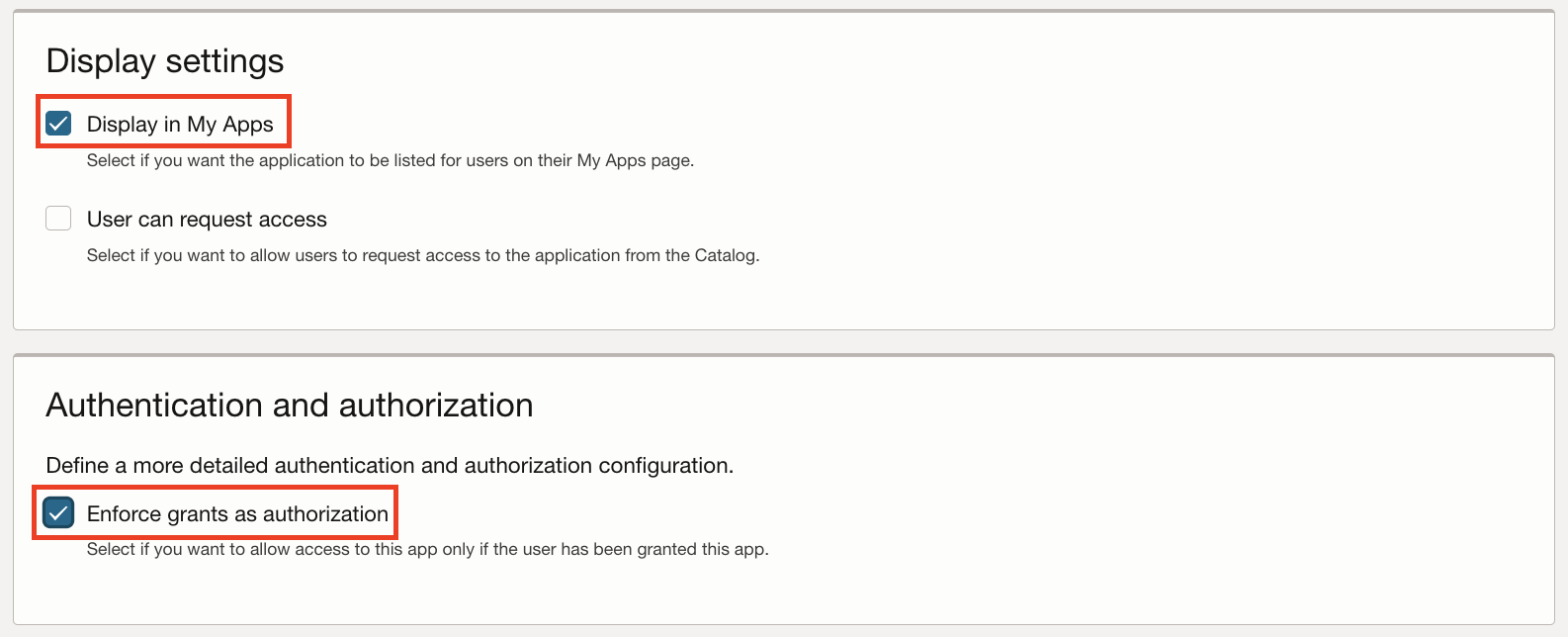

In Impostazioni di visualizzazione, selezionare l'opzione Visualizza in Applicazioni personali.

-

Selezionare Applica privilegi come autorizzazione nella sezione Autenticazione e autorizzazione e fare clic su Avanti.

-

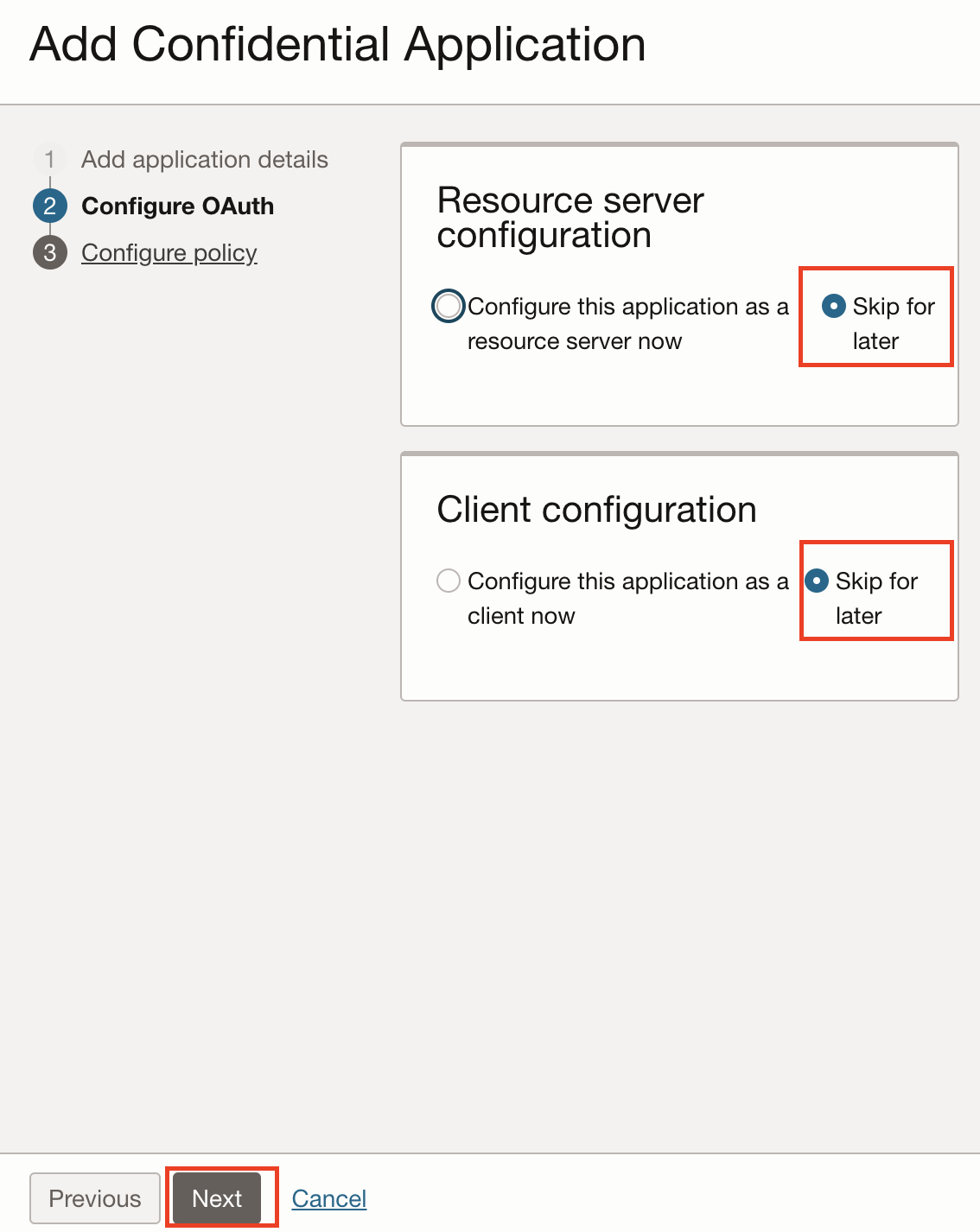

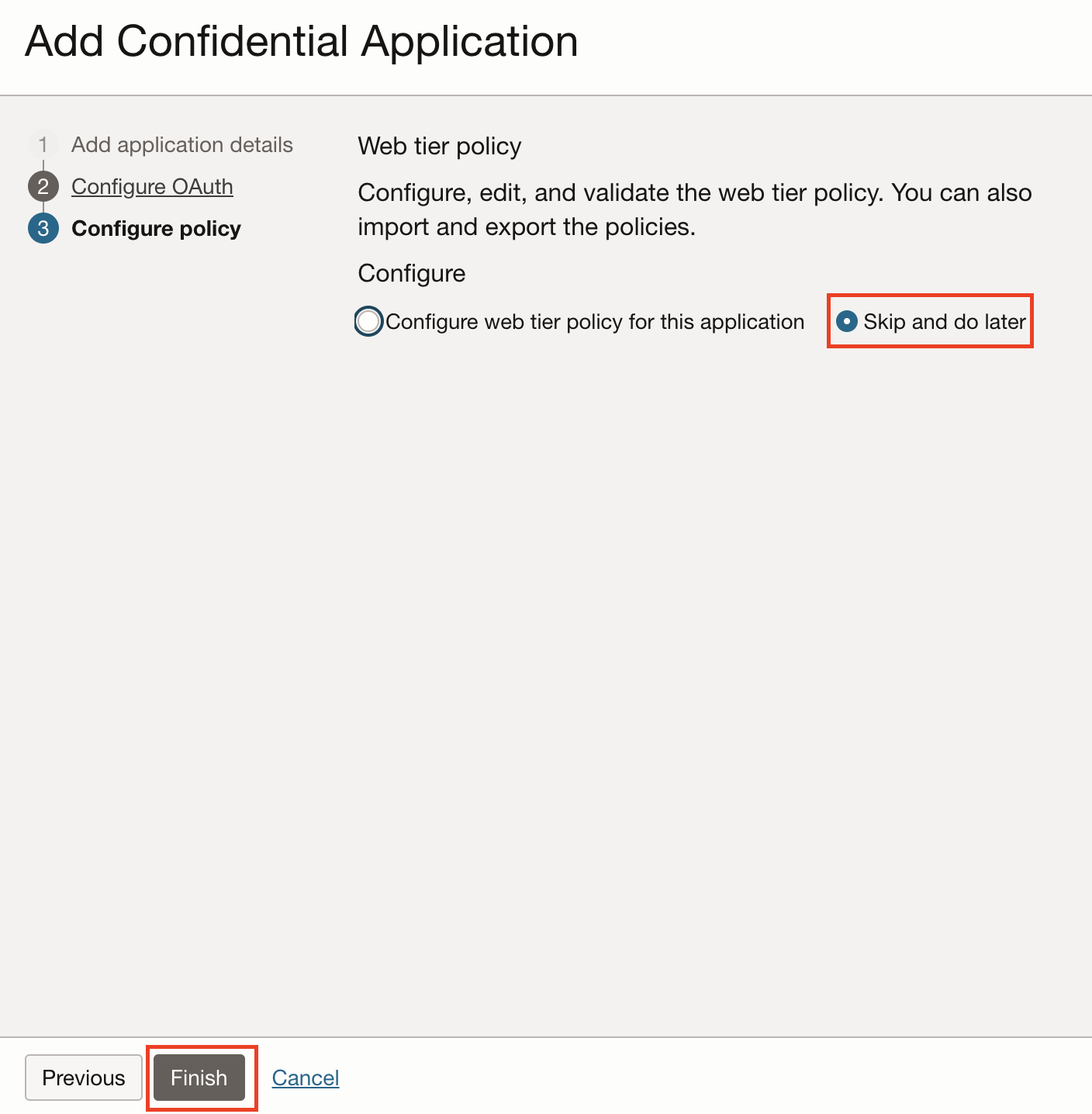

Nella sezione Configura OAuth selezionare l'opzione Ignora per un secondo momento sia per la configurazione del server delle risorse che per la configurazione client, quindi fare clic su Avanti.

-

Selezionare l'opzione Salta ed esegui più tardi nella sezione Configura criterio, quindi fare clic su Fine.

-

-

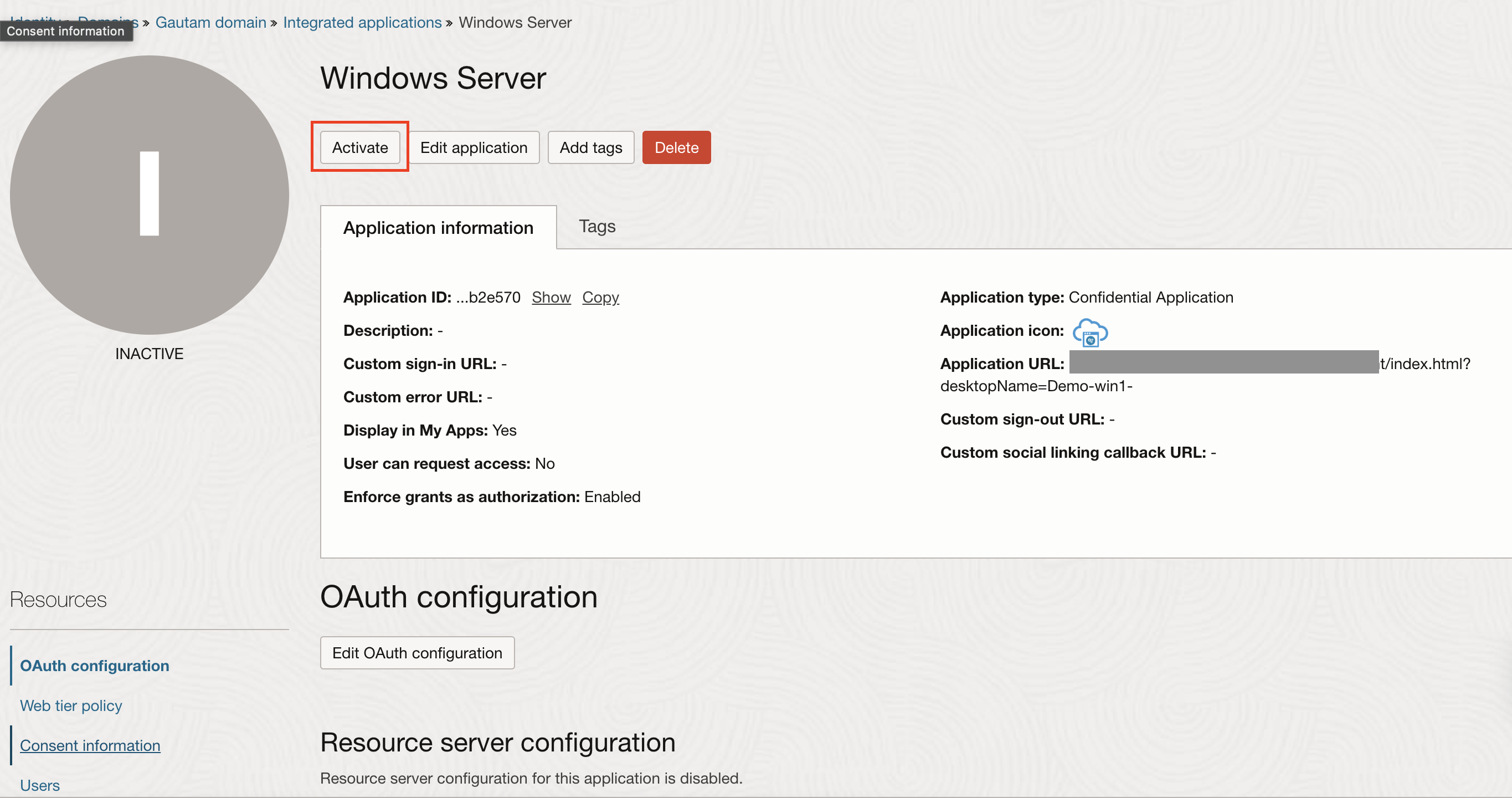

Attiva l'applicazione una volta creata.

-

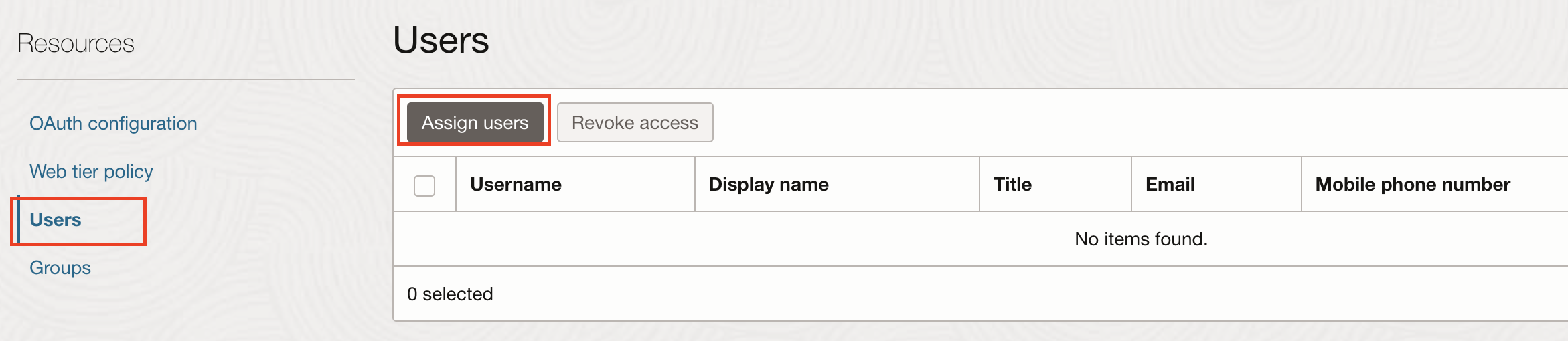

Assegna utenti e gruppi: fare clic su Utenti o Gruppi per assegnare il rispettivo utente o gruppo di utenti.

Task 7: convalida dell'avvio di desktop e applicazioni da IAM OCI MyConsole.

-

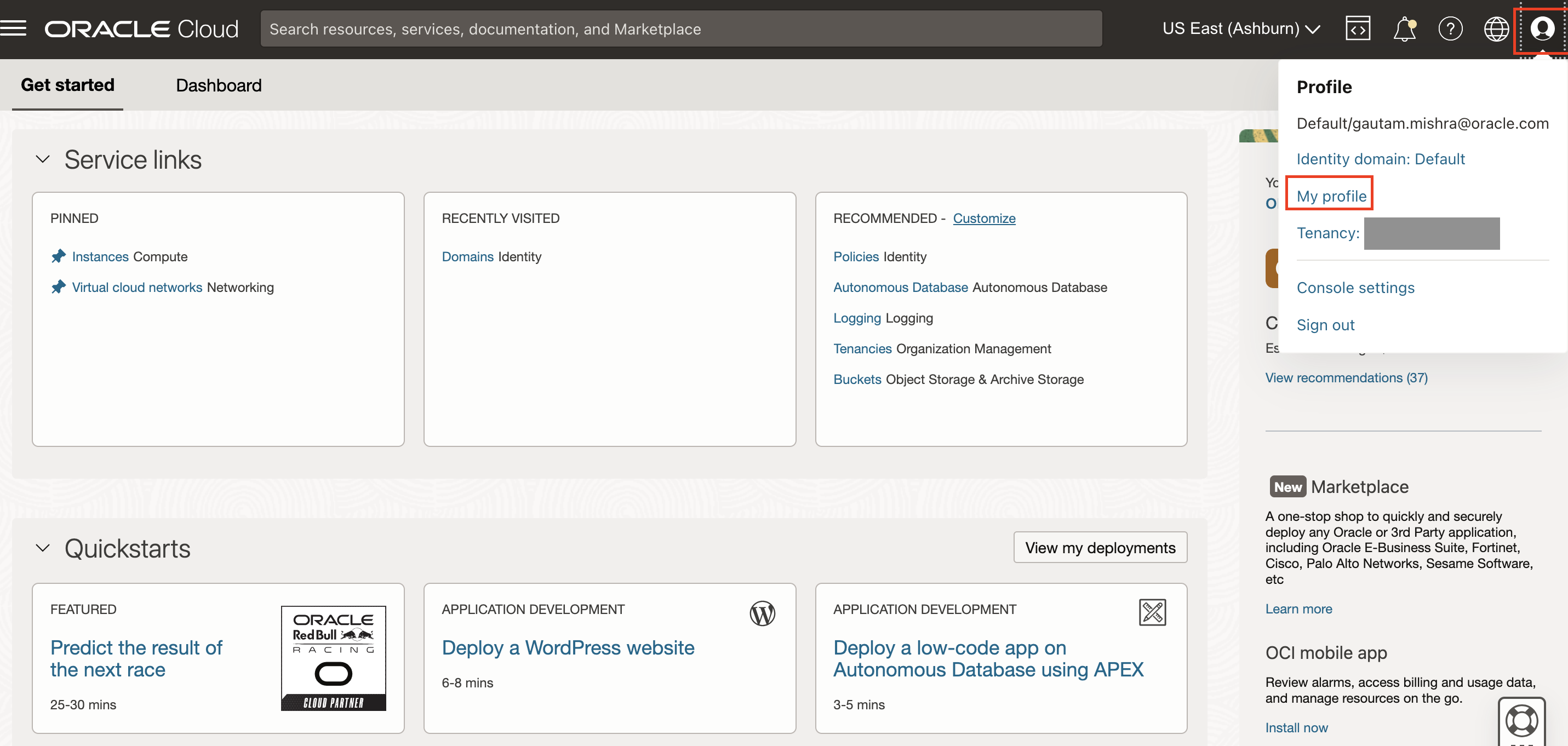

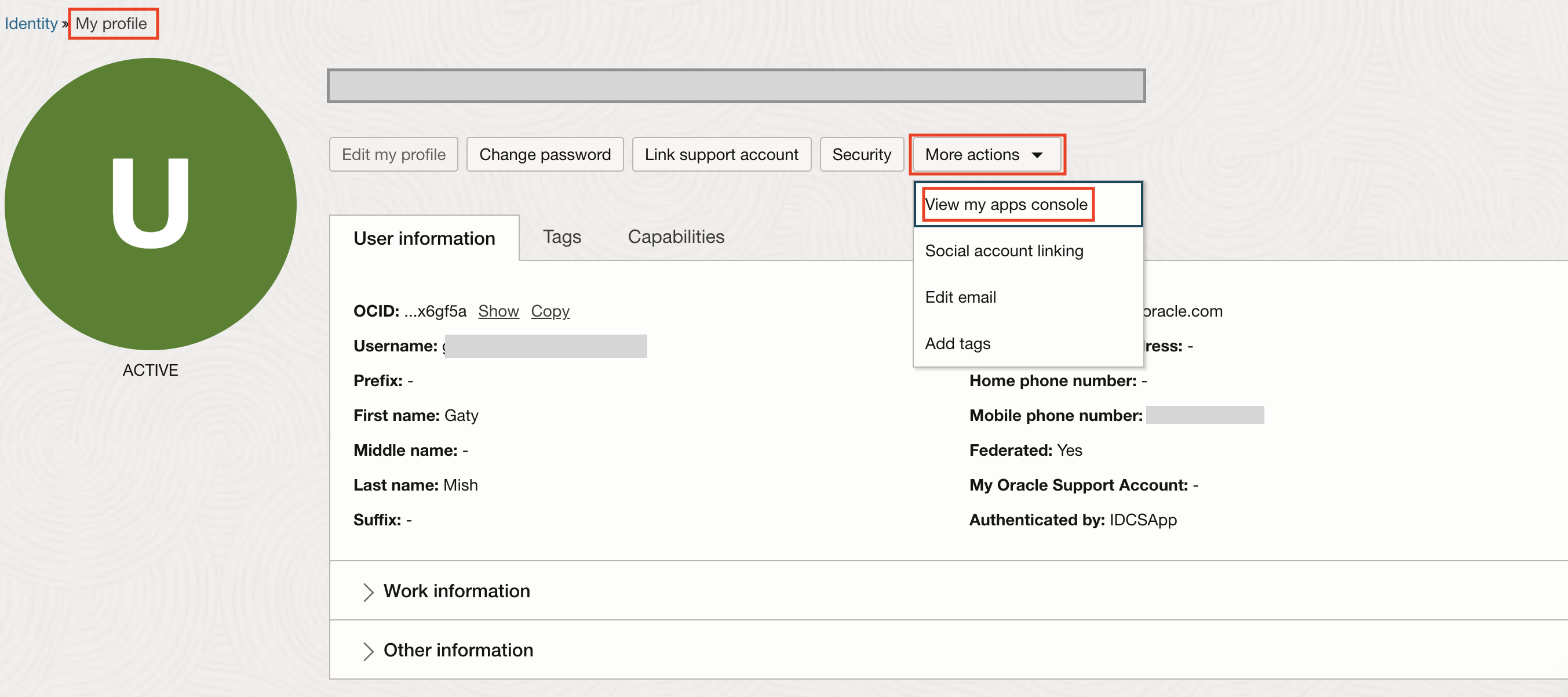

Eseguire il login alla console OCI e passare a Profilo personale.

-

Fare clic su Visualizza la console delle applicazioni personali in Altre azioni.

-

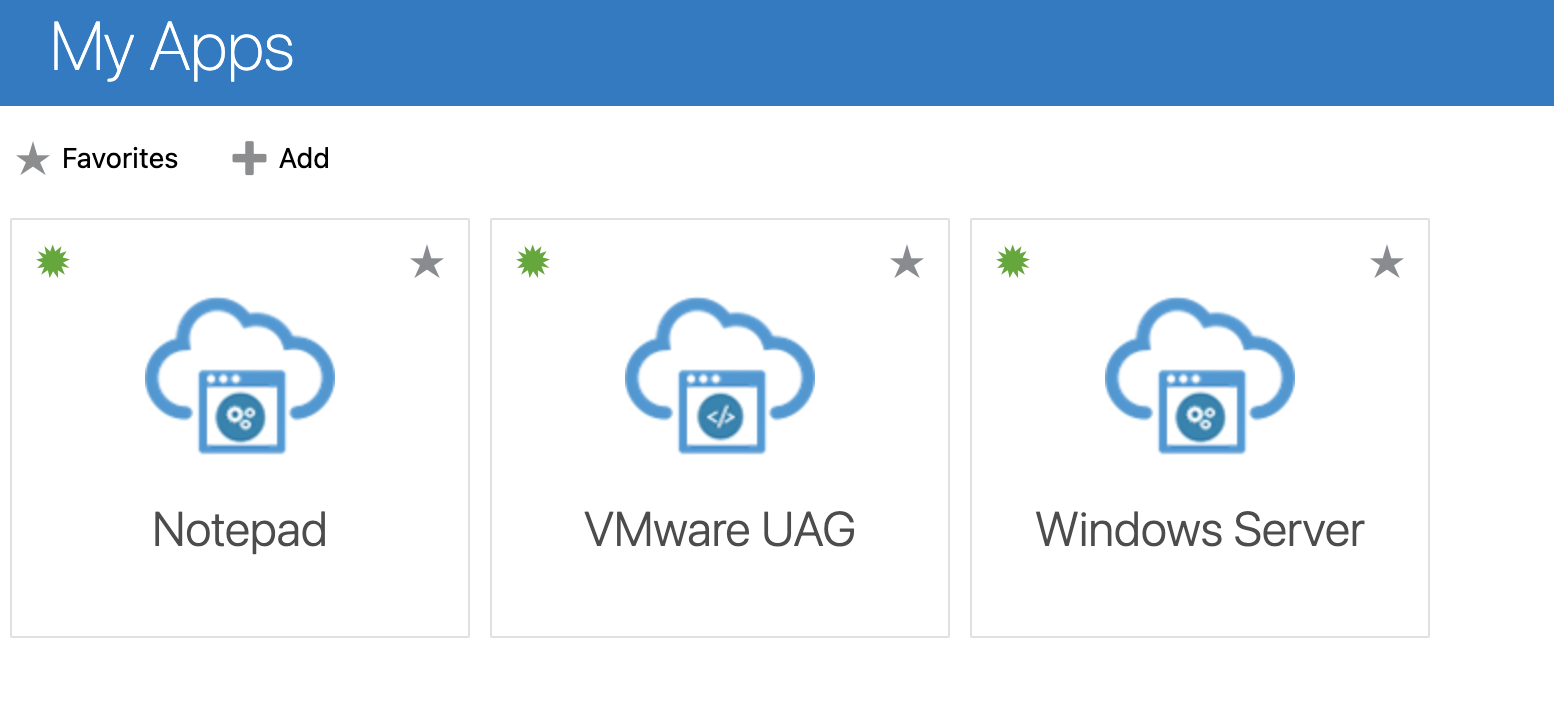

Un login riuscito presenterà tutte le applicazioni assegnate al tuo account. Selezionare un'applicazione da avviare.

- VMware UAG: l'applicazione SAML 2.0 utilizzata per generare i metadati IdP. L'avvio di questa app comporta il reindirizzamento al client HTML Horizon. È possibile nascondere questa applicazione nella console di amministrazione IAM OCI.

- Blocco note - fa riferimento al pool di applicazioni Blocco note, che avvierà una nuova sessione Blocco note.

- Windows Server: fa riferimento al pool di desktop Demo-win1, che avvierà una nuova sessione desktop.

-

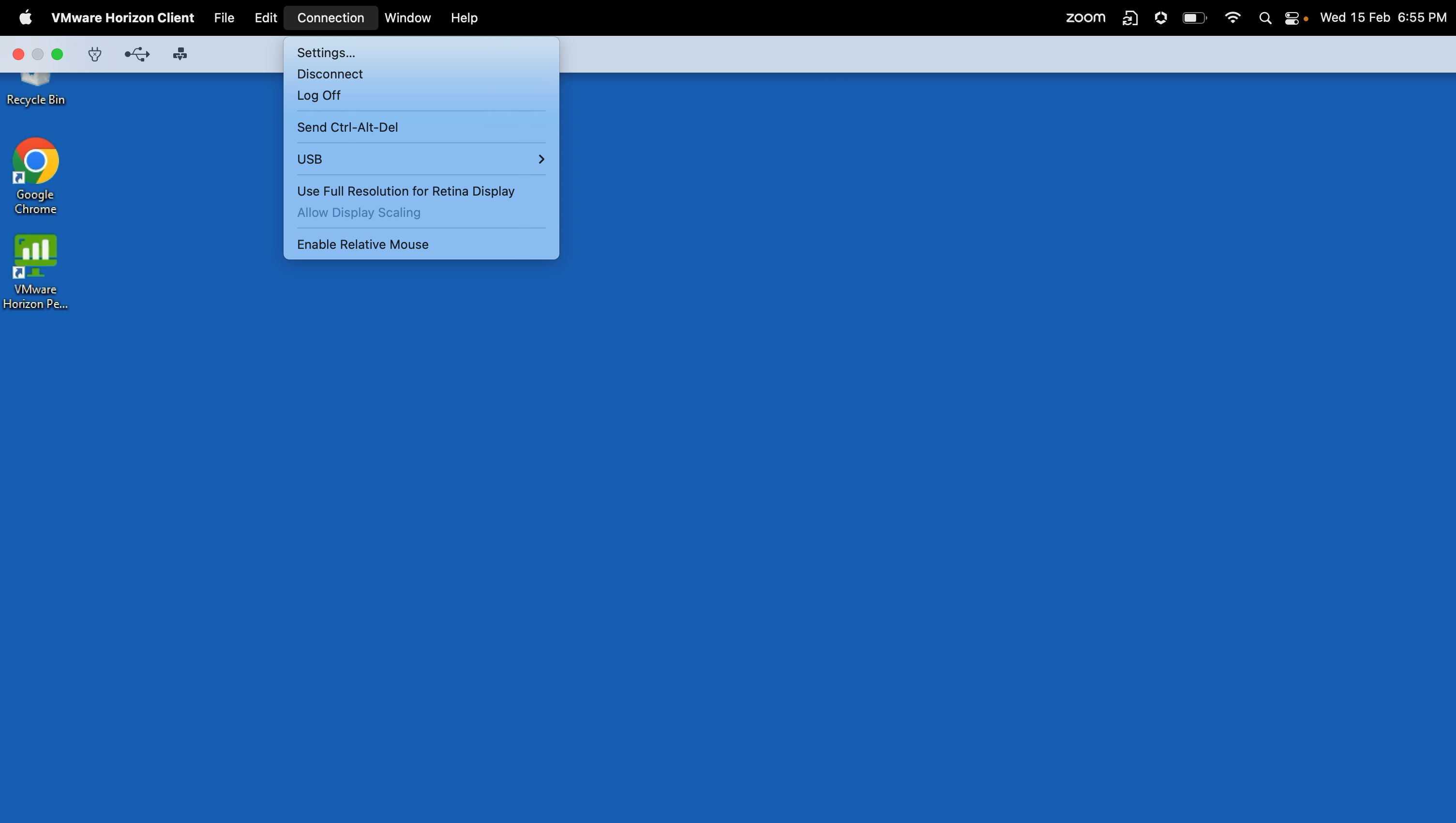

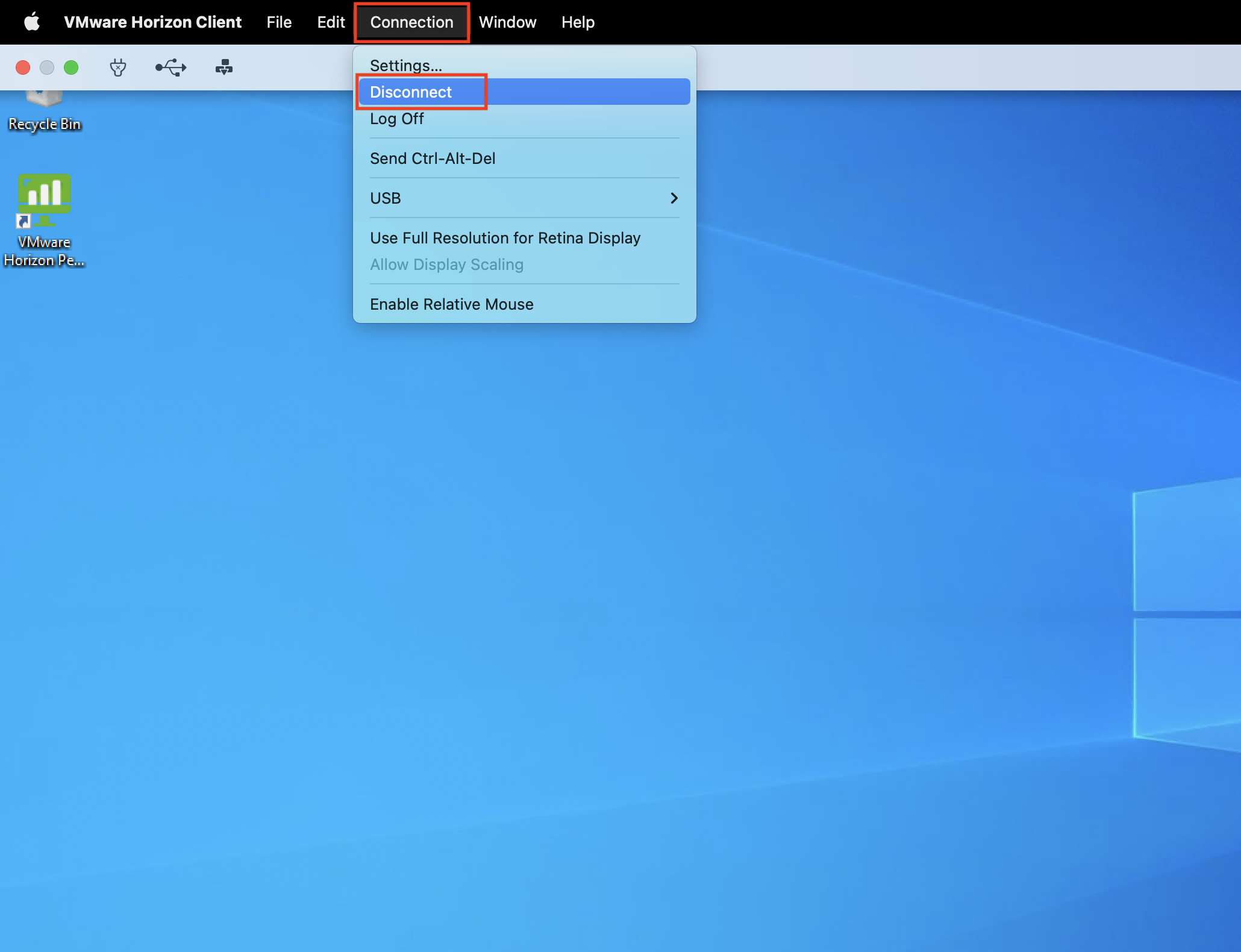

Verificare che il desktop virtuale o l'applicazione sia stato avviato.

-

Fare clic su Opzioni.

-

Fare clic su Connessione, quindi su Disconnetti.

-

Come risultato della configurazione SAML Authenticator e True SSO in VMware Horizon, Single Sign-On viene configurato e l'utente viene connesso automaticamente.

Collegamenti correlati

- VMware Orizzonte su Oracle Cloud VMware Solution

- Distribuire e configurare VMware Unified Access GatewayTM

- Oracle Cloud VMware Solution

- Configurazione del bridge Microsoft Active Directory (AD) per la sincronizzazione AD e l'autenticazione delegata

Approvazioni

Autori - Gautam Mishra (senior Cloud Engineer), Nikhil Verma (Principal Cloud Architect).

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Explorer di Oracle Learning.

Per la documentazione sul prodotto, visitare il sito Oracle Help Center.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.