Informazioni sulla risoluzione DNS in Oracle Database@Google Cloud

In questa guida sulle soluzioni, imparerai i casi d'uso e configurerai una risoluzione DNS sicura, automatizzata e scalabile per gli ambienti Oracle Database@Google Cloud.

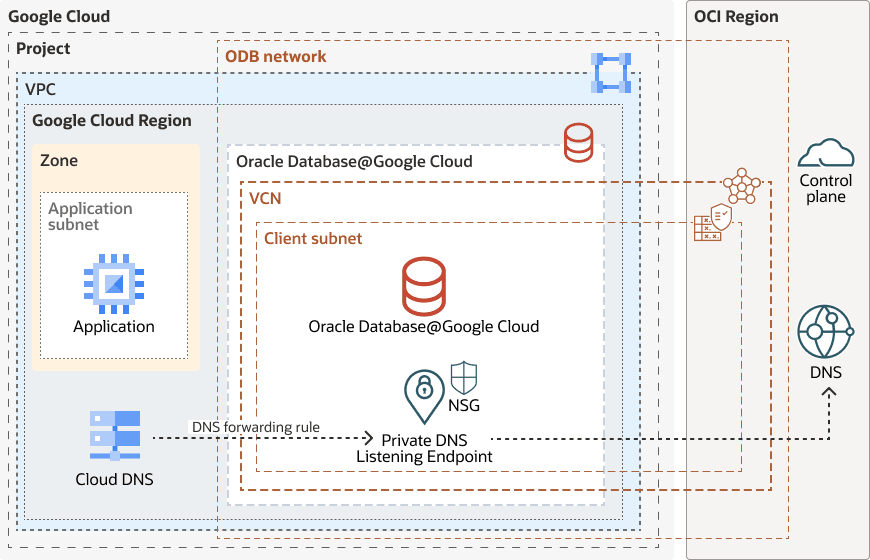

Architettura

*.oraclevcn.comper Oracle Exadata Database Service, Oracle Exadata Database Service on Exascale Infrastructure e Oracle Base Database Service.*.oraclecloud.come*.oraclecloudapps.comper Oracle Autonomous Database.

Un endpoint del listener DNS privato OCI viene creato durante la distribuzione di Oracle Database@Google Cloud, associato al resolver privato, alla vista privata predefinita e a una zona privata alla VCN OCI per risolvere nomi e IP nel servizio DNS OCI.

L'architettura seguente mostra la zona DNS di Google Cloud inoltrata all'endpoint del listener DNS privato OCI:

risoluzione-dns-oci-google-cloud-oracle.zip

L'architettura consente la connettività privata e controllata da un'applicazione in Google Cloud a Oracle Database@Google Cloud con risoluzione DNS gestita da OCI DNS tramite un listener privato.

L'architettura ha i seguenti componenti:

- Rete e subnet cloud virtuale OCI

Una rete cloud virtuale (VCN, virtual cloud network) è una rete personalizzabile e definita dal software impostata in un'area OCI. Come le reti di data center tradizionali, le reti VCN ti danno il controllo sul tuo ambiente di rete. Una VCN può avere più blocchi CIDR (Classless Inter-Domain Routing) non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico consentito all'interno e all'esterno della subnet.

- Gruppo di sicurezza di rete (NSG)

I gruppi NSG fungono da firewall virtuali per le risorse cloud. Con il modello di sicurezza zero-trust di OCI puoi controllare il traffico di rete all'interno di una VCN. Un gruppo NSG è costituito da un set di regole di sicurezza in entrata e in uscita che si applicano solo a un set specificato di schede VNIC (Virtual Network Interface Card) in una singola VCN.

- Resolver DNS privato

Un resolver DNS privato risponde alle query DNS per una VCN. Un resolver privato può essere configurato per utilizzare viste, zone e regole di inoltro condizionale per definire la modalità di risoluzione delle query.

- Endpoint listener

Un endpoint listener riceve query dall'interno della VCN, da altri resolver VCN o dal DNS di una rete on premise. Dopo la creazione, non sono necessarie ulteriori configurazioni.

- Endpoint del mittente

Un endpoint di inoltro inoltra query DNS all'endpoint del listener per i resolver in altre VCN peer o in un DNS on premise. Le decisioni di inoltro sono regolate dalle regole del resolver.

- Regole del resolver

Le regole del resolver definiscono come rispondere alle query a cui non viene data risposta dalla vista di un resolver. Vengono elaborati in ordine e possono avere condizioni facoltative per limitare le query a cui si applicano. Quando una condizione corrisponde, viene eseguita l'azione di inoltro.

- Cloud privato virtuale di Google

Google Virtual Private Cloud (VPC) fornisce funzionalità di networking alle istanze di virtual machine (VM) di Compute Engine, ai container GKE (Google Kubernetes Engine), ai servizi di database e ai carichi di lavoro serverless. VPC offre un networking globale, scalabile e flessibile per il tuo servizio basato su cloud.

- DNS di Google Cloud

Il DNS cloud fornisce sia zone pubbliche che zone DNS gestite privatamente. Le zone pubbliche sono visibili su Internet; le zone private sono visibili solo all'interno delle reti VPC specificate.

- Forwarder DNS di Google Cloud

Google Cloud supporta l'inoltro DNS in entrata e in uscita per le zone private. È possibile configurare l'inoltro DNS creando una zona di inoltro o un criterio del server DNS cloud.

- Progetto Google Cloud

È necessario un progetto Google Cloud per utilizzare le API di Google Workspace e creare componenti aggiuntivi o app di Google Workspace. Un progetto cloud costituisce la base per la creazione, l'abilitazione e l'utilizzo di tutti i servizi Google Cloud, inclusa la gestione delle API, l'abilitazione della fatturazione, l'aggiunta e la rimozione di collaboratori e la gestione delle autorizzazioni.

- Rete ODB

La rete ODB crea un costrutto di metadati attorno a Google Virtual Private Cloud (VPC), che funge da base per il provisioning di tutti i database. La rete ODB consente il supporto per VPC condiviso astraendo e centralizzando la configurazione di rete, ad esempio subnet, intervalli CIDR e instradamento. Ciò consente agli amministratori di rete di gestire la connettività indipendentemente dai flussi di lavoro di distribuzione del database.

Operazioni preliminari

- Il DNS cloud supporta le autorizzazioni IAM sia a livello di progetto che a livello di singola zona DNS. Consulta la documentazione sulle autorizzazioni DNS di Google Cloud.

- DNS OCI supporta IAM; consultare la documentazione sulle autorizzazioni IAM OCI.