Ciclo di vita governance di base

Set di criteri e principi di sicurezza di base che il team tecnologico definisce e applica inizialmente nel cloud.

Organizza risorse

Indipendentemente dal tipo di provisioning di una o più applicazioni, assicurati di organizzare le risorse per la crescita, la flessibilità e l'affidabilità necessarie a mantenere il controllo della tenancy.

Organizzare le risorse in base agli elementi riportati di seguito.

- Compartimenti: compartimento con una ricetta specifica per un'organizzazione

- Posizione risorsa: area basata sulla posizione dell'audience di destinazione

- Isolamento delle risorse: controlli di rete adeguati, ad esempio la rete cloud virtuale (VCN) e la subnet

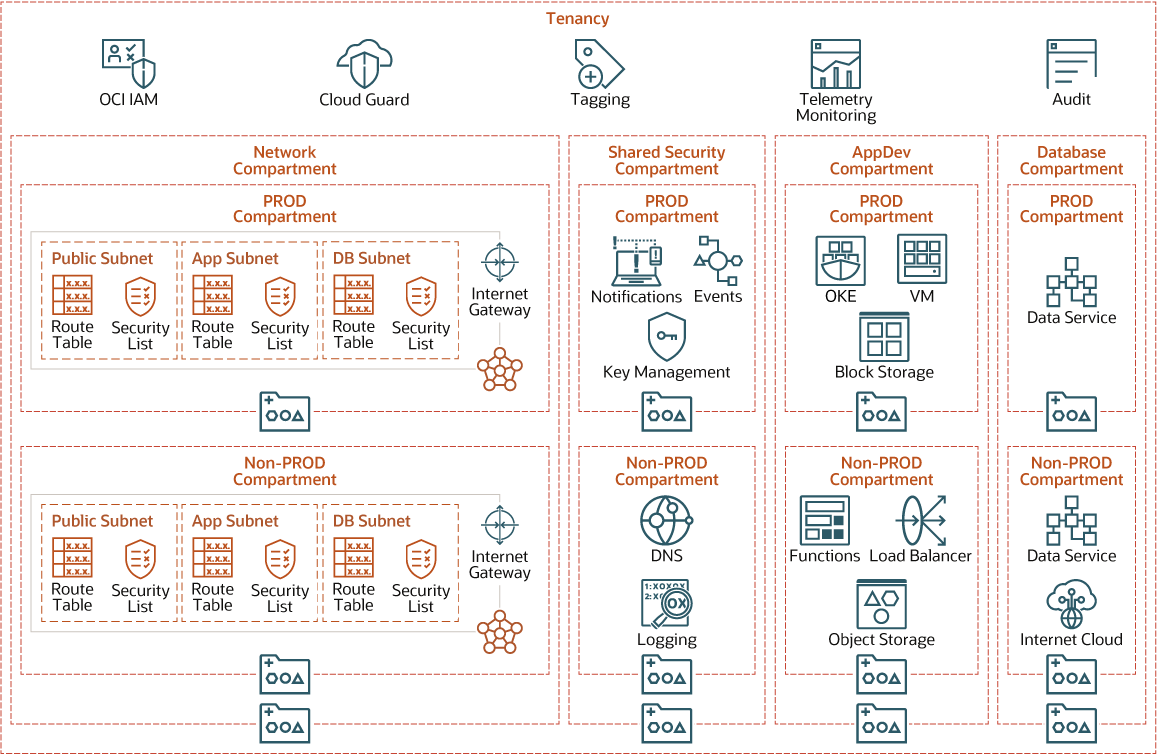

Progettazione compartimento

L'immagine riportata di seguito mostra un esempio di come organizzare le risorse in compartimenti per raggiungere determinati risultati.

Descrizione dell'illustrazione oci-governance-compartment-design.png

Ogni organizzazione può utilizzare una ricetta della struttura del compartimento specifica dei risultati richiesti. È possibile utilizzare i modelli predefiniti disponibili come base per creare la struttura delle organizzazioni. La zona di destinazione CIS OCI fornisce un modello di struttura a ampio compartimento che copre le risorse di rete, sicurezza, applicazioni e database. È possibile estendere la struttura del compartimento per aggiungere compartimenti figlio separati a varie applicazioni o per ambienti del ciclo di vita diversi (Dev, Test, Prod). Scarica le immagini del modello CIS Landing Zone qui.

Modello compartimenti gerarchici

Definisce i criteri che è necessario definire a livelli diversi della gerarchia del compartimento a partire dal livello radice.

Livello radice

Definire i criteri IAM

Livello 1

Definire i criteri di rete, sicurezza condivisa, app-dev e database

Livello 2

Definizione criteri Prod, Non Prod, prototipo:

- Network: famiglia di reti

- Prod and Non: subnet di prodotti VCN e prodotti

- Sicurezza condivisa: KMS, Log, Notifiche, Vault

- App-Dev: bucket del sistema operativo, volume di avvio e a blocchi, FSS

- Prod: OAC prodotto, OIC, FAW

- Prototipo: tutti i servizi prototipo

- Database: AWD del prodotto, ADW non del prodotto

Sviluppare una progettazione efficace del compartimento è essenziale per la creazione di un modello di governance. La progettazione del compartimento può essere modificata in qualsiasi momento per allinearsi quando si verificano modifiche aziendali o di processo nell'organizzazione. Inoltre, le risorse di cui è stato eseguito il provisioning in OCI possono essere spostate da un compartimento all'altro.

Ubicazione geografica risorsa

È necessario creare risorse in un'area geografica e selezionare l'area in base alla posizione dell'audience di destinazione. Un'applicazione per i clienti europei deve risiedere in un data center della regione europea. All'interno di un'area, le risorse dell'applicazione dovrebbero essere distribuite tra domini di disponibilità e domini di errore per ottenere la massima disponibilità. Per ogni risorsa o carico di lavoro, è necessario scegliere l'area appropriata in base a diversi criteri.

Isolamento della rete di risorse

Impossibile utilizzare i compartimenti per isolare le risorse. È possibile isolare le risorse utilizzando i controlli di rete. È necessario organizzare le risorse in VCN e subnet diverse per isolare le risorse. Includi risorse appartenenti alla stessa applicazione nella stessa VCN e risorse da applicazioni diverse in VCN diverse. Se due applicazioni devono comunicare tra loro, puoi condividere una VCN o associare i due VCN.

Identità risorsa governance

Stabilire l'identità di un dipendente è essenziale per una governance efficace delle risorse.

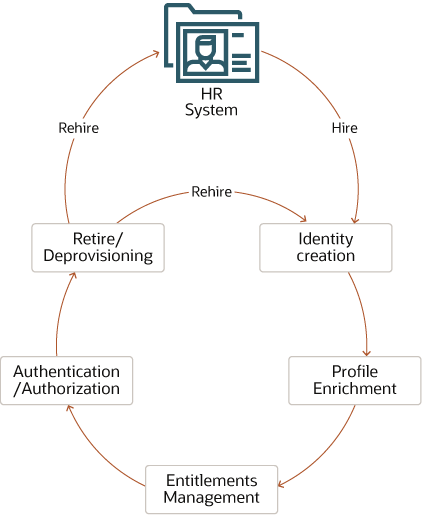

Descrizione dell'illustrazione oci-identity-governance.png

Scenario di Identity Governance

Quando un nuovo dipendente entra a far parte di un'organizzazione, il sistema HR crea un'identità utente ed esegue il provisioning di un set di identità centralizzate e basate su criteri e dei relativi diritti. Il nuovo utente ottiene l'accesso predefinito a determinate risorse e applicazioni note come provisioning con diritti di nascita. Quindi, a seconda dell'organizzazione, del gruppo e del ruolo dell'utente, all'utente viene concesso l'accesso ad applicazioni e abilitazioni aggiuntive.

L'utente può richiedere ulteriori abilitazioni che vengono sottoposte a un processo di approvazione per ottenere se stessi assegnati a tali abilitazioni. Quando l'utente si ritira o lascia l'organizzazione, viene annullato il provisioning dell'identità. Se lo stesso utente viene riassunto nell'organizzazione, in genere l'utente può richiedere la stessa identità, ma può avere diritti diversi a seconda del gruppo o del ruolo in cui sono stati assunti.

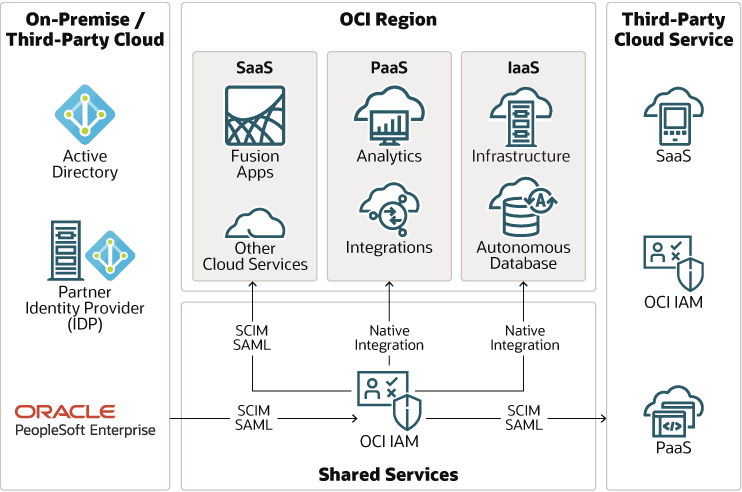

Identità nel cloud

Descrizione dell'immagine oci-identity-cloud.png

Oracle offre un'identità unificata su IaaS, PaaS e SaaS utilizzando Oracle Cloud Infrastructure Identity and Access Management (IAM). L'identità unificata per connettere tutti i servizi IaaS e PaaS OCI ha integrazioni native con IAM OCI. Utilizzano IAM OCI sia come area di memorizzazione degli utenti che come servizio di login. Tuttavia, i servizi SaaS sull'infrastruttura OCI, inclusi i servizi Fusion SaaS, si integrano con IAM OCI utilizzando gli standard SCIM 2.0 e SAML. Inoltre, i clienti possono integrare i servizi PaaS con SaaS utilizzando IAM OAuth. Possono integrare Oracle Cloud con il cloud on premise o di terze parti utilizzando standard aperti come SCIM 2.0, SAML e OIDC.

Il servizio di identità unificato semplifica i processi di inserimento e disconnessione degli utenti. Quando un account utente viene creato o rimosso dal sistema HR, IAM OCI crea o rimuove l'account utente da tutti i servizi Oracle. Il servizio IAM OCI facilita anche la creazione e la rimozione degli account utente dai servizi cloud di terze parti.

IAM OCI fornisce una singola fonte di informazioni affidabili per le identità in Oracle Cloud. I clienti possono utilizzare i log di audit IAM per scoprire chi ha accesso ai sistemi o alle risorse cloud. Possono inoltre eseguire la modellazione delle minacce alla sicurezza per rilevare l'accesso non autorizzato e adottare misure correttive.

Gestisci accesso risorse

OCI ha un livello di sicurezza limitato da impostazione predefinita. Quando viene eseguito il provisioning di una tenancy, nessun utente diverso dall'utente amministratore della tenancy può accedere a qualsiasi risorsa nell'infrastruttura OCI.

Gli amministratori della tenancy possono creare criteri per concedere autorizzazioni a gruppi di utenti sulle risorse all'interno dei compartimenti o della tenancy. Di seguito sono riportati alcuni criteri IAM di esempio che è possibile utilizzare come punto di partenza per la struttura del compartimento proposta nella sezione Compartimento.

- Crea criteri per consentire agli amministratori del compartimento di gestire tutte le risorse nel rispettivo compartimento.

Allow group security_admin to manage all resources in compartment Shared_Security:Prod Allow group security_admin to manage all resources in compartment Shared_Security:NonProd Allow group network_admin to manage network-family-resources in compartment Network Allow group database_admin to manage database-family-resources in compartment Database Allow group appdev_admin to manage instance-family-resources in compartment App-Dev

- Crea criteri per consentire agli amministratori del compartimento di utilizzare le risorse condivise da altri compartimenti.

Allow group appdev_admin to use network-family-resources in compartment Network Allow group appdev_admin to use database-family-resources in compartment Database Allow group database_admin to use network-family-resources in compartment Network Allow group database_admin to use vaults in compartment Shared_Security

- Crea criteri per i revisori e altri gruppi di utenti di sola lettura per leggere tutte le risorse nella tenancy.

Allow group auditors to read all resources in tenancy Allow helpdesk-users to inspect all resources in tenancy Allow group announcement_readers_group to read announcements in tenancy

Inoltre, puoi utilizzare le tag per definire i criteri IAM. Puoi scrivere un criterio di accesso all'ambito in base alle tag applicate a una risorsa utilizzando le condizioni e un set di variabili di tag. Puoi controllare l'accesso in base a una tag esistente nella risorsa richiedente (gruppo, gruppo dinamico o compartimento) o nella destinazione della richiesta (risorsa o compartimento). I primi tre criteri di accesso di esempio utilizzano le tag delle risorse richieste e gli ultimi due criteri di accesso di esempio utilizzano le tag delle risorse di destinazione.

Allow any-user to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in tenancy where request.principal.compartment.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in compartment HR where target.resource.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in tenancy where target.resource.compartment.tag.Operations.Project= 'Prod'Inizia con tre ruoli di alto livello per ogni carico di lavoro da te inserito.

- Amministratore servizi

- Sviluppatore di servizi

- Visualizzatore servizio

Crea criteri baseline per ogni ruolo per gestire, utilizzare, leggere e ispezionare le autorizzazioni per le istanze del servizio. È possibile creare criteri per concedere agli utenti l'autorizzazione per le risorse condivise all'amministratore del servizio. Ad esempio, per il servizio Analytics è possibile creare i seguenti criteri:

- Ruolo amministratore servizio

Allow group Analytics-admin to manage analytics-instances in compartment App-Dev Allow group Analytics-admin to manage analytics-instance-work-requests in compartment App-Dev Allow group Analytics-admin to use network-family-resources in compartment Network Allow group Analytics-admin to use autonomous-databases in compartment Database

- Ruolo sviluppatore servizio

Allow group Analytics-developer to use analytics-instances in compartment App-Dev Allow group Analytics-developer to use analytics-instance-work-requests in compartment App-Dev

- Ruolo visualizzatore servizio

Allow group Analytics-viewer to read analytics-instances in compartment App-Dev Allow group Analytics-viewer to read analytics-instance-work-requests in compartment App-Dev

È possibile iniziare il processo con questi criteri o criteri simili ed estendere il modello criteri a ogni nuovo servizio inserito.

Gestisci costo risorse

Quando si esegue la transizione da un modello CapEx, in cui sono stabiliti molti costi all'implementazione di un progetto, a un modello OpEx, in cui i costi aumentano e diminuiscono con l'utilizzo del sistema, spesso sono necessari strumenti di gestione dei costi per comprendere, controllare e comunicare tali costi del cloud all'interno dell'organizzazione.

Oracle fornisce strumenti che consentono di gestire le spese dell'organizzazione e ottimizzare le spese.

- Previsione: imposta e gestisci i budget cloud

- Controllo: impedisce spese eccessive

- Visibilità: assicura un tracciamento accurato dei costi tra dipartimenti e progetti e analizza quali dipartimenti, servizi e progetti contribuiscono all'uso del cloud nel tempo

- Ottimizza: recupera i dettagli granulari sull'uso della riconciliazione delle fatture e identifica le aree per ottimizzare i costi

- Estendi: identifica le aree per estendere l'utilizzo se necessario

Gestione costi

È possibile utilizzare uno di questi due approcci per controllare i costi.

- Crea budget finanziari per ogni team/gruppo di risorse e gestisce l'utilizzo rispetto a tali budget e avvisa l'amministratore del team se l'uso supera il budget o sta per superare il budget.

- Creare un limite o una quota per ogni istanza del servizio. Se un team tenta di creare più istanze rispetto alla quota allocata, la richiesta non riuscirà.

Il secondo approccio è restrittivo e impedisce il superamento dei costi, mentre il primo approccio richiede un intervento manuale se l'utilizzo supera il budget assegnato. Le strutture di compartimento aggregano budget e quote, in modo che i compartimenti figlio condividano il budget o la quota aggregata totale impostata nell'elemento padre.

Ad esempio, se il budget di Data Science del compartimento è di 2000 dollari, i compartimenti figlio di DEV e TST condividono tale budget globale e saranno limitati se uno di essi supera tale limite.

Registrazione dei costi

È possibile utilizzare un budget per impostare limiti temporanei per la spesa OCI impostando le tag di registrazione dei costi o per compartimenti (incluso il compartimento radice) È possibile tenere traccia di tutte le spese in tale tag di registrazione dei costi o per tale compartimento e dei relativi figli. È inoltre possibile impostare avvisi sui budget per informare la gestione quando superano il budget. Puoi visualizzare tutti i budget e i limiti di spesa nella console di OCI.

Il sistema valuta tutti gli avvisi di budget ogni ora nella maggior parte delle aree e ogni quattro ore ad Ashburn (IAD). Per visualizzare l'ultima volta in cui è stato valutato un budget, esaminare i dettagli di un budget. Verranno visualizzati i campi che mostrano la spesa corrente, la previsione e il campo Spesa nel periodo in cui è indicato il periodo durante il quale il budget è stato valutato. Quando viene attivato un avviso budget, i destinatari configurati nell'avviso budget ricevono un'e-mail.

È possibile installare e utilizzare l'applicazione OCI Cost Governance and Performance Insights Solution da Oracle Cloud Marketplace collegata nella sezione Esplora altri.

Controllo dei costi

Puoi controllare i costi in OCI limitando il numero di istanze di servizio create utilizzando i limiti del servizio e le quote del compartimento.

I limiti del servizio aiutano a gestire il numero massimo di risorse di cui è possibile eseguire il provisioning in una tenancy, un'area, un dominio di disponibilità e un compartimento. Questi soft limitano le risorse di provisioning che possono superare i limiti definiti. Solo gli utenti autorizzati possono richiedere l'aumento o la riduzione di questi limiti del servizio. I limiti del servizio ti consentono di limitare il numero massimo di istanze del servizio di un determinato servizio in un'area, in un dominio di disponibilità e in un compartimento.

Le quote del compartimento sono criteri che consentono agli amministratori di allocare risorse con un livello elevato di flessibilità offrendo agli amministratori della tenancy e del compartimento un controllo più efficace sul modo in cui le risorse vengono utilizzate in OCI. Le quote del compartimento sono simili ai limiti del servizio, ad eccezione dei limiti del servizio impostati da Oracle. Le quote del compartimento vengono impostate dagli amministratori utilizzando criteri che consentono loro di allocare risorse con un livello elevato di flessibilità.

Osservare e monitorare le risorse

È necessario osservare e monitorare le risorse per garantire che il modello di governance funzioni per soddisfare gli obiettivi organizzativi.

Gestione dei livelli di sicurezza nel cloud

Cloud Guard è un servizio OCI che ti consente di monitorare e gestire un eccellente livello di sicurezza in Oracle Cloud. Cloud Guard dispone di tre elementi essenziali.

- La destinazione è una risorsa da monitorare

- Le ricette del rilevatore sono ricette per rilevare i problemi

- Una volta rilevati i problemi, le ricette dei rispondenti rispondono a tali problemi. La risposta può essere una notifica o un'azione correttiva.

Cloud Guard rileva i problemi di configurazione di sicurezza con le risorse OCI. In base all'impatto probabile dei problemi, assegna un punteggio di rischio ai problemi. Puoi monitorare i punteggi di rischio aggregati della tenancy dal dashboard Cloud Guard. Di seguito sono riportati i suggerimenti per l'uso di Cloud Guard.

- Cloud Guard è un servizio gratuito e la best practice è quella di attivare Cloud Guard per tutti i compartimenti.

- Personalizza le ricette di Cloud Guard per definire punteggi di rischio personalizzati e azioni di risposta per i problemi rilevati.

- Scegliere di escludere alcuni compartimenti dal rendere le risorse disponibili in alcuni altri compartimenti. Ad esempio, se escludi il compartimento di sviluppo, puoi offrire la flessibilità necessaria per creare risorse non consentite nei compartimenti di produzione.

Cloud Guard supporta una lista di inclusione che è una lista di eccezioni ai criteri di Cloud Guard. Ad esempio, se un criterio Cloud Guard è impostato per negare qualsiasi bucket di area di memorizzazione degli oggetti pubblico. Se hai l'esigenza di creare un bucket pubblico per un caso d'uso legittimo, puoi aggiungere in modo esplicito l'OCID del bucket pubblico alla lista di inclusione.

Log di sicurezza

La possibilità di registrare centralmente tutte le azioni su ogni risorsa cloud ed essere in grado di eseguirne l'audit in un ecosistema cloud garantisce un'implementazione cloud di successo. È inoltre possibile utilizzare i log del flusso di rete e alcuni log dell'applicazione per rilevare un comportamento anomalo. I team addetti alla sicurezza e alla conformità possono automatizzare le notifiche o le misure correttive relative a qualsiasi incidente indesiderato. Permettere azioni rapide può alleviare qualsiasi violazione e minaccia.

Dashboard e report basati su monitoraggio, audit e dati di log possono mantenere aggiornato il team e concentrarsi sulla risoluzione dei problemi prima che diventino un errore irreversibile. È possibile effettuare le operazioni riportate di seguito impostando il log di sicurezza.

- Aggregare i log di audit, attivati per impostazione predefinita in OCI, nei gruppi di log per monitorarli utilizzando Logging Analytics.

- Abilitare i log del flusso di rete per rilevare attività di rete sospette.

- Abilitare i log del servizio per tutti i servizi che supportano i log del servizio. Assicurarsi di scegliere i gruppi di log appropriati durante l'abilitazione dei log dei servizi.

- Utilizzare le visualizzazioni interattive in Logging Analytics per analizzare i dati. L'uso della funzione cluster per ridurre milioni di voci di log fino a un piccolo set di firme di log interessanti semplifica l'analisi dei log.

- Utilizzare la funzione di collegamento dell'analitica di log per analizzare i log in una transazione in modo da identificare pattern anomali utilizzando la vista raggruppata.

Se utilizzi una soluzione SIEM di terze parti, puoi integrarla con OCI utilizzando il servizio di streaming OCI e il connettore del servizio.

Implementa governance baseline

Oracle consiglia di utilizzare la zona di destinazione sicura per implementare la gestione del controllo dell'accesso alle risorse (struttura compartimento) e dell'organizzazione.

Oltre alla creazione di una struttura di tenancy e di criteri di accesso, la gestione del controllo di base richiede anche l'abilitazione di altre funzioni di sicurezza, ad esempio Cloud Guard, Audit e Log.

È inoltre necessario creare una struttura di applicazione di tag e una struttura di governance dei costi come consigliato nelle seguenti sezioni.

Applicazione di tag

Lo spazio di nomi tag nella tabella seguente è Cost-Management.

| Chiave tag | Valore chiave di esempio | Descrizione |

|---|---|---|

| Nome | - | - |

| CostCenterID | ERP-US, ERP-UK | Nome codice progetto |

Lo spazio di nomi tag nella tabella seguente è Operations.

| Chiave tag | Valore chiave di esempio | Descrizione |

|---|---|---|

| Ambiente | Prodotto, non produzione | Ambiente ciclo di vita |

| AppName | Finance, HR | Business unit |

| AppCI | - | - |

| OProjectName | Finance-EBS, Finance-ERP | - |

| Proprietario attività | ABC.someone@example.com |

- |

| SystemCustodian | ABC.someone@example.com |

- |

| È SupportGrp | ABC.someone@example.com |

- |

| OS. | LIN, WIN | - |

| Manutenzione | Group1, Group2, Group3 | - |

| Impatto | Basso, Medio, Alto | Raggio di esplosione nell'organizzazione |

Lo spazio di nomi tag nella tabella seguente è Govn-Security.

| Chiave tag | Valore chiave di esempio | Descrizione |

|---|---|---|

| InfoClass | Pubblico, interno, sensibile | - |

| NetTrustLevel | Corporate (3) / Fornitore DMZ (2) / Internet DMZ (1) / Firewall | - |

| Criticità | T1, T2, T3, T4 |

|

Gestione del controllo dei costi

Nella console OCI, utilizzare l'interfaccia utente Spazi di nomi tag in Governance ed eseguire le operazioni riportate di seguito.

- Definire una chiave di tag denominata

CostManagement.CostCenterIDe abilitarla per la registrazione dei costi. - Assegnare un valore di tag chiave Finance per il centro di costo Finance

CostManagement.CostCenterID = "Finance"a risorse specifiche. - Assegnare un valore di tag chiave IT per il centro di costo IT

"IT" (CostManagement.CostCenterID = "IT")ad altre risorse.

Utilizzare l'interfaccia utente Crea budget nella tenancy per creare i budget

- Creare un budget per le risorse contrassegnate con

CostManagement.CostCenterID = Finance. - Creare un altro budget per le risorse contrassegnate con

CostManagement.CostCenterID = IT. - Configurare gli avvisi per notificare ai destinatari tramite e-mail se i costi superano il budget predefinito o se la previsione supera una soglia impostata.

Puoi creare un budget per un compartimento specifico di un valore tag. Ad esempio, un budget mensile di $500 viene allocato a tutte le risorse di un progetto con un valore di chiave tag IT nello spazio di nomi tag Cost-Management/Finance e nella chiave tag CostCenterID. È inoltre possibile configurare il budget in modo che inizi in un determinato giorno del mese per allinearlo ai requisiti aziendali. È quindi possibile configurarlo per inviare avvisi a ABC.someone@company.com quando l'importo di spesa effettivo raggiunge l'80% del budget di 500 dollari.

Ogni servizio OCI ha limiti predefiniti di servizio. Puoi aggiornare i limiti predefiniti del servizio mediante l'interfaccia utente di limiti, quote e uso in base al tuo carico di lavoro. Questi limiti possono essere impostati per allinearsi ai limiti o ai budget approvati in base alle esigenze richieste da tali gruppi.

Costo controllo

Crea quote del compartimento per ogni compartimento in OCI. Gli esempi riportati di seguito mostrano come creare quote del compartimento.

- L'esempio riportato di seguito imposta la quota per la serie di computazione

VM.Standard2 and BM.Standard2su 240 OCPU (memorie) in ogni dominio di disponibilità nel compartimentoApp-Devnell'area occidentale degli Stati Uniti (Phoenix):set compute-core quota standard2-core-count to 240 in compartment App-Dev where request.region = us-phoenix-1 - L'esempio seguente mostra come creare una lista di inclusione e impostare ogni quota di una famiglia su zero, quindi allocare in modo esplicito le risorse:

zero compute-core quotas in tenancy set compute-core quota standard2-core-count to 240 in tenancy - Questo esempio mostra come limitare la creazione di risorse di computazione Dense I/O a una sola area:

zero compute-core quotas /*dense-io*/ in tenancy set compute-core quota /*dense-io*/ to 48 in tenancy where request.region = us-phoenix-1 - È possibile cancellare le quote utilizzando un'istruzione di annullamento dell'impostazione, che rimuove la quota per una risorsa. Qualsiasi limite a questa risorsa verrà ora applicato utilizzando il set di limiti del servizio:

zero compute-core quotas in tenancy unset compute-core quota standard2-core-count in tenancy

Analisi e generazione report sui costi

L'analisi dei costi e la generazione di report sono due servizi disponibili per monitorare i costi e verificare che le misure di controllo dei costi funzionino.

Lo strumento di analisi dei costi ti consente di analizzare il modo in cui vengono spesi i crediti Oracle Cloud e il modo in cui il consumo si confronta con l'importo dell'impegno. È possibile utilizzare il dashboard per visualizzare le spese per servizio o reparto utilizzando la tag compartimento o registrazione costi e le linee di tendenza. In questo modo potrai capire in che modo cambiano i pattern di spesa e concentrarti sulla riduzione dei costi. È possibile eseguire l'analisi dei costi per una determinata chiave di tag simile ai budget.

È possibile scegliere tipi di report specifici da eseguire per determinati periodi e fattori. Inoltre, il raggruppamento di questi report in base al compartimento, all'applicazione di tag o ad altri valori del gruppo consente di eseguire report granulari per la rettifica o l'analisi.

Report uso e costi

I report sull'uso consentono di acquisire informazioni dettagliate sulla fatturazione o creare applicazioni di fatturazione personalizzate. I report contengono un record per risorsa. Ad esempio, un'istanza, un sistema DB o un bucket di storage degli oggetti all'ora con metadati e tag.

Un report costi è un file di valori separati da virgole (CSV) simile a un report sull'uso e include colonne di costi. Il report può essere utilizzato per ottenere un'analisi stratificata delle voci riga fattura a livello di granularità a livello di risorsa. In questo modo, puoi ottimizzare la spesa dell'infrastruttura OCI e prendere decisioni più mirate sulla spesa del cloud.

I report sull'uso indicano la quantità di ciò che viene utilizzato. I rapporti sui costi indicano il costo del consumo delle risorse. Se combinato con il tariffario, i report sull'uso generano scenari quali:

- Riconciliazione fatture

- Report personalizzati

- Cross-charging

- Ottimizzazione dei costi

- Inventario risorse

Oltre a consentire nuovi scenari di fatturazione, i report sull'uso offrono trasparenza sul funzionamento del sistema di fatturazione. I report sull'uso possono indicare come e dove si verifica l'arrotondamento all'interno del report sull'uso e come sono state fatturate le risorse esistenti per meno di un'ora.

Distribuisci

Il codice Terraform per questa soluzione è disponibile in GitHub. Puoi estrarre il codice in Oracle Cloud Infrastructure Resource Manager con un solo clic, creare lo stack e distribuirlo. In alternativa, scaricare il codice da GitHub nel computer, personalizzare il codice e distribuire l'architettura utilizzando l'interfaccia CLI Terraform.

- Distribuisci con Oracle Cloud Infrastructure Resource Manager:

- Fare clic su

Se non si è già connessi, immettere le credenziali della tenancy e dell'utente.

- Rivedere e accettare i termini e le condizioni.

- Selezionare l'area in cui si desidera distribuire lo stack.

- Seguire i prompt visualizzati e le istruzioni per creare lo stack.

- Dopo aver creato lo stack, fare clic su Azioni Terraform e selezionare Plan.

- Attendere il completamento del job e rivedere il piano.

Per apportare eventuali modifiche, tornare alla pagina Dettagli stack, fare clic su Modifica stack e apportare le modifiche necessarie. Eseguire quindi di nuovo l'azione Piano.

- Se non sono necessarie ulteriori modifiche, tornare alla pagina Dettagli stack, fare clic su Azioni Terraform e selezionare Applica.

- Fare clic su

- Eseguire la distribuzione utilizzando l'interfaccia CLI Terraform:

- Visita GitHub.

- Scaricare o duplicare il codice nel computer locale.

- Seguire le istruzioni riportate nel README.