Considerazioni sullo spostamento nel cloud

Le aree da considerare quando si passa al cloud includono la rete e la connettività, l'alta disponibilità e il recupero da errori irreversibili, la sicurezza, la gestione delle identità e degli accessi, la gestione dei costi e la gestione del controllo, il monitoraggio e il processo di migrazione.

Elementi dell'architettura convalidata

Per soddisfare eventuali requisiti speciali non coperti dall'architettura di riferimento, è possibile scegliere altre opzioni di progettazione. Oracle prevede che il processo di progettazione per tali modifiche risulti molto più semplice nell'avvio di un'architettura di riferimento.

Funzionalità di networking e connettività

I risultati di questa architettura possono includere:

- Possibilità di progettare la disponibilità, la ridondanza e la scalabilità

- Bilanciamento del carico su più nodi dell'applicazione per prestazioni e disponibilità

- Isolamento da clienti e processi non autorizzati

- Isolamento a livello di rete tra livelli Web/applicazione e database

- Accesso sicuro ai servizi cloud generali come lo storage degli oggetti

- Accesso all'infrastruttura e alle applicazioni cloud

- Accesso dedicato dai campus aziendali all'applicazione utilizzando collegamenti di rete privati

- Proteggere l'accesso di rete all'applicazione utilizzando collegamenti cifrati tramite la rete Internet pubblica

- Connettività di rete privata ad altri sistemi o servizi ospitati su Oracle Cloud Infrastructure

- Monitoraggio e gestione dell'accesso a tutti i livelli di applicazione e database

VCN (Virtual Cloud Network) e subnet

Le VCN garantiscono isolamento per il tuo carico di lavoro di applicazione da qualsiasi altro carico di lavoro su Oracle Cloud Infrastructure, includendo gli altri carichi di lavoro in una VCN diversa. Una VCN è essenzialmente la tua rete privata. Puoi suddividere la tua VCN utilizzando le subnet per garantire l'isolamento delle risorse e applicare le regole di sicurezza per applicare l'accesso sicuro. È inoltre possibile aggiungere tabelle e regole di instradamento per inviare il traffico dalla VCN, in modo analogo alle regole di instradamento di rete tradizionali.

Puoi creare istanze in una subnet privata o pubblica a seconda che desideri accedere a tali istanze da Internet. Alle istanze create in una subnet pubblica viene assegnato un indirizzo IP pubblico e l'utente potrà accedere a queste istanze dalla rete Internet pubblica. Al contrario, poiché non è possibile assegnare un indirizzo IP pubblico alle istanze create in una subnet privata, non sarà possibile accedere a queste istanze tramite Internet. Puoi, tuttavia, aggiungere un gateway NAT alla tua VCN per offrire istanze in una subnet privata la possibilità di avviare connessioni a Internet e ricevere risposte ai fini dell'applicazione degli aggiornamenti del sistema operativo e delle applicazioni. I gateway NAT non riceveranno connessioni in entrata avviate da Internet.

Oracle consiglia di creare subnet separate per ogni livello, ad esempio host di base, database, applicazione e bilanciamento del carico, per garantire l'implementazione dei requisiti di sicurezza appropriati tra i vari livelli.

Liste di sicurezza

Una lista di sicurezza fornisce un firewall virtuale per un'istanza, con regole in entrata e in uscita che specificano i tipi di traffico consentiti e in uscita.

Host di base

L'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere e gestire le istanze di Oracle Cloud Infrastructure nella subnet privata. È anche possibile accedere alle istanze in una subnet privata utilizzando il tunneling SSH dinamico.

Gateway Internet (IGW)

È possibile connettersi alle istanze inserite in subnet pubbliche usando IGW. Per accedere alle istanze private da Internet, è necessario creare l'host di base in una subnet pubblica e accedere all'host di base da IGW.

Gateway servizio

La tua rete cloud virtuale (VCN) può accedere privatamente a servizi Oracle specifici senza esporre i dati sulla rete Internet pubblica. Non è richiesto alcun gateway Internet o NAT per raggiungere questi servizi specifici. Le risorse nella VCN possono trovarsi in una subnet privata e utilizzare solo indirizzi IP privati. Il traffico dalla VCN al servizio Oracle passa attraverso il fabric di rete Oracle e non analizza mai Internet. I servizi Oracle a cui è possibile accedere comprendono lo storage degli oggetti, lo storage file, la gestione delle chiavi, lo streaming e altro ancora.

FastConnect

Se hai bisogno di connettività privata che non analizza Internet e accelera il trasferimento dei dati, Oracle offre anche FastConnect, che garantisce un determinato livello di larghezza di banda accessibile. Più partner in regioni al mondo offrono connessioni di rete dedicate tra i centri dati dei clienti e Oracle. Ciò consente ai clienti di accedere alla propria applicazione come se fosse in esecuzione nei propri data center.

IPSec VPN

Connettiti dal tuo data center HQ o on premise alle tue risorse applicative in Oracle Cloud Infrastructure tramite una connessione VPN privata mediante un tunnel IPSec VPN. Dall'ambiente in locale puoi accedere alle istanze cloud in una subnet privata connettendo tramite un gateway di instradamento dinamico (DRG). DRG è il gateway che connette la rete on premise alla tua rete cloud.

Bilanciamento del carico

I load balancer preconfigurati e ridondanti sono disponibili rispettivamente nelle subnet private e pubbliche per bilanciare il traffico all'interno dell'implementazione e dalle connessioni esterne. Per accedere agli endpoint sia interni che agli endpoint per gli endpoint in rete, impostare load balancer privati e load balancer pubblici. Configurare load balancer privati per fornire traffico interno e configurare load balancer pubblici per fornire il traffico da Internet. Registrare l'indirizzo IP pubblico o privato delle istanze di bilanciamento del carico Oracle Cloud Infrastructure nel server DNS (Domain Name Server) locale o pubblico per la risoluzione del dominio dell'endpoint dell'applicazione.

High Availability e disaster recovery

Gli obiettivi principali per queste architetture hanno la possibilità di progettare l'alta disponibilità (HA) nell'ambiente applicativo e di creare DR (disaster recovery) in caso di eventi non numerici che richiederebbero di eseguire il failover e conservare comunque l'applicazione attiva e in esecuzione.

I risultati di questa architettura possono includere:

- Assicurarsi che nessun singolo punto di errore nel forum

- Assicurarsi che l'anti-affinità sia disponibile anche se un'istanza è inattiva

- Assicurarsi che l'applicazione sia disponibile anche se un dominio di disponibilità diventa inattivo

- Definire un sito DR per l'applicazione in un'altra area

- Definire una strategia di backup e recupero per l'applicazione e il database

- Assicurarsi che l'obiettivo del punto di recupero (RPO) sia inferiore a 1 ora e l'obiettivo del tempo di recupero (RTO) in meno di 4 ore

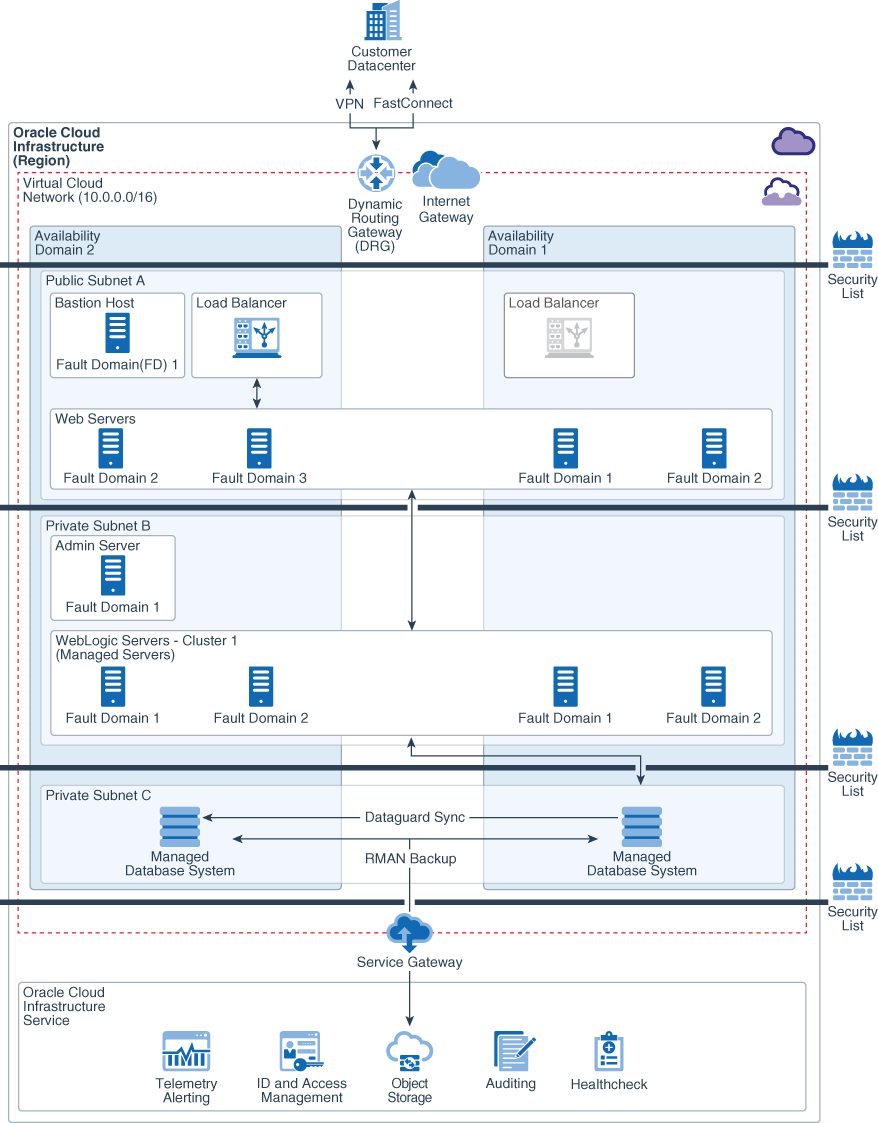

Architettura di riferimento per un dominio Single Availability

A livello di base, è possibile ottenere HA per la distribuzione dell'applicazione anche all'interno di un singolo dominio di disponibilità:

I componenti numerati mostrati nel diagramma sono:

- Dominio disponibilità (AD)

:

:

Nella terminologia di Oracle, AD è una raccolta di uno o più data center In un'area specifica. In questa architettura, le istanze ridondanti vengono distribuite a livello di applicazione e di database per garantire HA all'interno di un unico AD. Ciò garantisce che l'applicazione sia disponibile anche quando un'istanza dell'applicazione diventa inattiva. Le altre istanze di applicazione disponibili in AD continuano a elaborare le richieste. Tutte le istanze di applicazione in AD sono attive. Le istanze del load balancer ricevono le richieste e le invia agli Application Server. È possibile ottenere questa alta disponibilità di un'applicazione all'interno di un dominio di disponibilità posizionando le istanze dell'applicazione in domini di errore separati.

- Dominio di errore (FD)

:

:

Raggruppamento di hardware e infrastruttura all'interno di un AD. Ogni dominio AD contiene tre domini di errore. I domini di errore consentono di distribuire le istanze di applicazione in modo che non si trovino sullo stesso hardware fisico all'interno di un singolo dominio di disponibilità. Di conseguenza, un errore hardware o un evento di gestione hardware che incide su un dominio di errore non incide sulle istanze in altri domini di errore. L'uso dei domini di errore consente di proteggere le istanze da eventuali errori hardware imprevisti e indisponibilità pianificate.

- Host di base

:

:

L'host di base è un componente facoltativo che può essere utilizzato come server di collegamenti per accedere e gestire le istanze di Oracle Cloud Infrastructure nella subnet privata.

- Livello load balancer

:

:

Questo livello contiene le istanze di bilanciamento del carico di Oracle Cloud Infrastructure che caricano il traffico nei server applicazioni. Il load balancer riceve le richieste dagli utenti e le instrada a livello di applicazione.

- Livello applicazione

:

:

Questo livello contiene istanze ridondanti degli Application Server e dei Web server per garantire alta disponibilità. Configurare istanze ridondanti di tutti i server nel livello applicazione per assicurarsi di poter continuare ad accedere all'applicazione anche se un'istanza diventa inattiva.

- Livello database

:

:

Questo livello contiene istanze di sistema del database. Per l'HA dei database è possibile creare sistemi di database RAC (Real Application Clusters) a due nodi. I due nodi di RAC vengono sempre creati in domini di errore distinti per impostazione predefinita. Pertanto, i nodi del database non si trovano sullo stesso host fisico né sullo stesso rack fisico. In questo modo si proteggono le istanze di database sull'host fisico di base e la parte superiore degli errori di switch rack.

- Backup e recupero

:

:

Oracle consiglia che il database e le applicazioni distribuite su Oracle Cloud Infrastructure dispongano di una strategia di backup efficace. Si consiglia di memorizzare il backup dei database e delle istanze di applicazione in Oracle Cloud Infrastructure Object Storage. È possibile eseguire il backup dei database e delle istanze di applicazione nelle subnet private allo storage degli oggetti Oracle Cloud Infrastructure utilizzando un gateway di servizi che consenta l'accesso allo storage degli oggetti senza analizzare Internet.

Il backup delle applicazioni può essere configurato usando la funzione di backup basata su criteri dei volumi a blocchi Oracle Cloud Infrastructure. I volumi a blocchi ti consentono di eseguire automaticamente i backup dei volumi in base a una pianificazione e di conservarli in base al criterio di backup selezionato. Ciò consente di rispettare i requisiti normativi e la conformità dei dati. Esistono tre criteri di backup predefiniti: Bronze, Silver e Gold. Ogni criterio di backup dispone di una frequenza di backup e di un periodo di conservazione predefiniti.

I backup automatici e su richiesta del database allo storage degli oggetti possono essere configurati utilizzando la console di Oracle Cloud Infrastructure. Tutti i backup del database nello storage degli oggetti sono cifrati con la stessa chiave principale usata per la cifratura del wallet TDE (Transparent Data Encryption). Il servizio di backup automatico del database utilizza una strategia di backup incrementale settimanale per eseguire il backup dei database con un criterio di conservazione 30-day. È inoltre possibile eseguire un backup completo su richiesta dei database per soddisfare requisiti ad hoc.

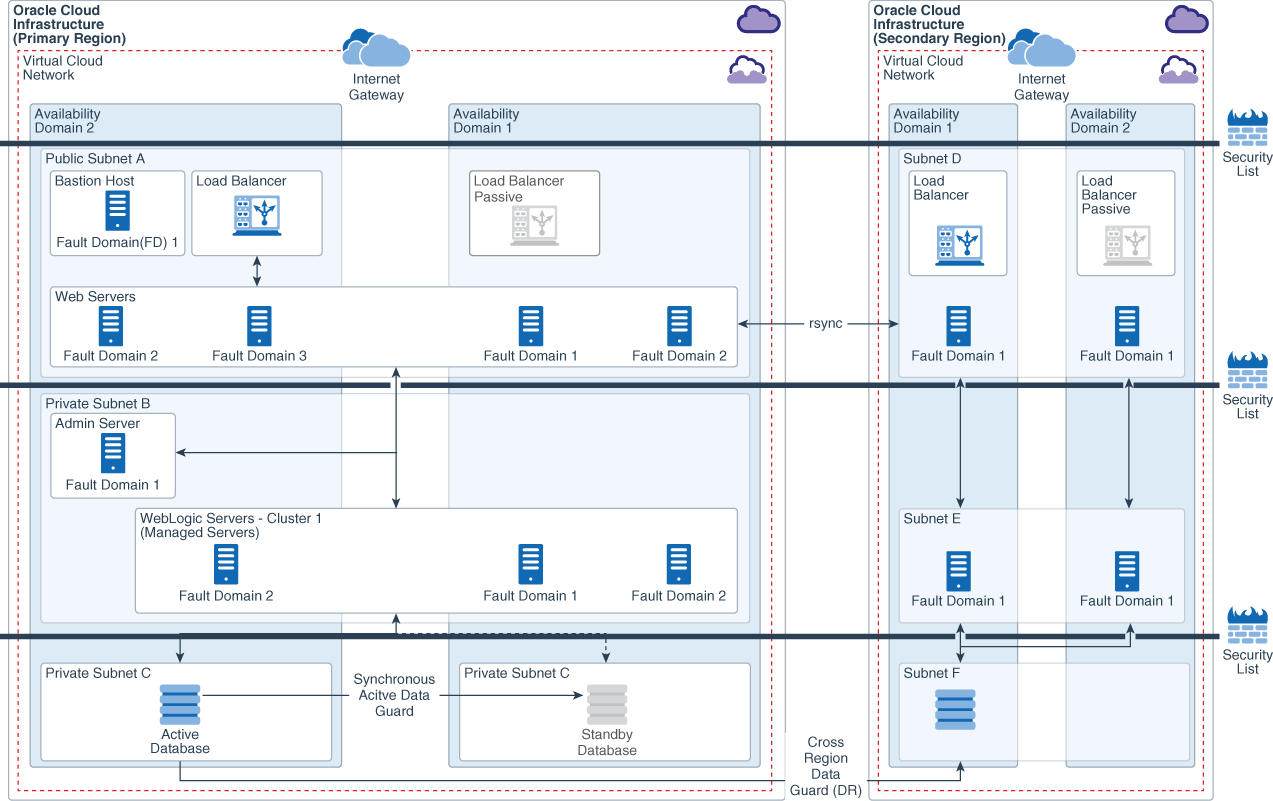

Architettura di riferimento con più domini di disponibilità

Per garantire che l'applicazione rimanga attiva se un AD intero diventa inattivo, si consiglia di eseguire la distribuzione su più domini. In questo modo è comunque possibile accedere alle istanze dell'applicazione in un altro dominio AD se il primo diventa inattivo:

In questa architettura, la rete VCN con gli host di base, load balancer, applicazione e database viene posizionata nelle subnet tra due modalità. Tutte le istanze sono attive nei due domini. Gli unici componenti passivi dell'architettura sono gli host del database nel secondo dominio di disponibilità.

Il servizio DNS esterno o Oracle Cloud Infrastructure riceve le richieste per l'applicazione e i saldi di carico ad instradamento sequenziale a uno dei load balancer nei due domini di disponibilità. Oracle Active Data Guard in modalità sincrona replica il database tra ADs.

Architettura di riferimento per il disaster recovery in un'altra area

Oltre a garantire la disponibilità di HA per un'applicazione tramite la distribuzione di istanze nei domini AD, si consiglia di impostare un sito DR per l'applicazione In un'area geografica diversa:

Questa architettura distribuisce i server applicazioni in più aree garantendo sia alta disponibilità che recupero da errori irreversibili. Assicura inoltre di poter accedere alle istanze di applicazione in un'area DR secondaria anche se non si è sicuri che tutti gli attributi nell'area principale siano inattivi. Tutte le istanze sono attive nei domini ADs dell'area primaria. I componenti passivi dell'architettura sono gli host del database nel secondo dominio di disponibilità della prima area e di tutte le istanze in DR Region. I livelli applicazione e Web vengono replicati utilizzando rsync e il livello database viene replicato mediante Oracle Data Guard.

È inoltre possibile che questa architettura venga distribuita in un unico AD nella prima area e in uno AD nella seconda area per il recupero da errori irreversibili. Se tuttavia l'unico dominio AD in cui l'applicazione è stata distribuita non è disponibile, sarà necessario richiamare DR per eseguire il failover dell'applicazione sulla seconda area.

Sicurezza

I risultati di questa architettura possono includere:

- Assicurati che le applicazioni e gli asset di dati associati siano completamente isolati rispetto ai carichi di lavoro di altri tenant, in modo da limitare l'effetto dei vicini dei disturbi e impedire attacchi laterali.

- Proteggi le tue applicazioni interne agli attacchi tramite computer

- Cifra i tuoi dati al momento del resto e in transito per soddisfare i tuoi requisiti di sicurezza e conformità

- Separa le responsabilità operative e limita l'accesso ai servizi cloud in modo da ridurre i rischi associati alle azioni degli utenti dannose e accidentali.

- Consulta la possibilità di sfruttare gli asset di sicurezza esistenti e le soluzioni di sicurezza di terze parti per accedere alle applicazioni e proteggere i dati

- Eseguire l'audit e il monitoraggio delle azioni effettuate sulle risorse cloud in modo da poter soddisfare i requisiti di audit

- Assicurarsi che i servizi cloud siano configurati in modo sicuro

- Definire la data di aggiornamento delle informazioni di sicurezza e delle patch software

- Rileva il comportamento utente anomalo e le minacce

- Dimostra l'idoneità alla conformità ai team interni di sicurezza e conformità, ai clienti finali, agli auditor e ai regolatori

In qualità di provider cloud, si tratta del job di Oracle per fornire e utilizzare la nostra infrastruttura sicura. Abbiamo progettato la sicurezza in ogni aspetto della nostra infrastruttura per aiutare i nostri clienti a migliorare la protezione, l'isolamento e il controllo. Abbiamo cominciato a usare un approccio di progettazione univoco, separando gli ambienti di rete e del server. In questo modo, se un attacco si verifica in una VM, è possibile che ci sia una minaccia e ne impedisce lo spostamento in altri server, con conseguente migliore protezione e rischio minimo per i clienti. Abbiamo anche un hyper-segment la nostra rete fisica e l'infrastruttura backend per garantire l'isolamento sicuro tra le istanze dei clienti e gli host backend. È inoltre stata implementata la radice di sicurezza basata sull'hardware, assicurandosi che ogni server sia inappropriato e ogni volta che viene eseguito il provisioning.

Tuttavia, la sicurezza è una responsabilità condivisa tra Oracle e i nostri clienti. Verranno quindi forniti gli strumenti e i controlli di sicurezza che riguardano i livelli IAM della memoria, la rete, la computazione, la gestione dei dati e molto altro ancora, in modo da poter eseguire i carichi di lavoro critici e i relativi database di supporto nel cloud senza dover ricreare la tua priorità di sicurezza.

Sicurezza rete

Le VCN, le subnet e gli elenchi di sicurezza discussi in precedenza nell'argomento Rete e connettività. Per ogni VCN del cliente è disponibile una gamma di protezioni di difesa in profondità.

- Firewall virtuali: implementare firewall virtuali a livello di subnet mediante elenchi di sicurezza VCN.

- Bilanciamento del carico sicuro: TLS 1.2 è supportato per impostazione predefinita per bilanciare il traffico in modo sicuro all'interno dell'implementazione e dalle connessioni esterne

- Il traffico sicuro tra ADs e aree: le comunicazioni tra ADs vengono cifrate con la sicurezza MACsec (Media Access Control) per impedire alle minacce di sicurezza del layer 2 quali il wireta, DDoS, intrusione, man-in-the-middle e attacchi di riproduzione. Il traffico VCN che intercorre tra le varie regioni viene inviato tramite collegamenti privati o è cifrato.

- Connettività sicura a Internet pubblica: per la sicurezza, una rete VCN non dispone di connettività Internet per impostazione predefinita. Pertanto, il traffico Internet associato a una VCN deve passare attraverso un IGW. Le tabelle di instradamento virtuali possono essere implementate con indirizzi IP privati per l'utilizzo con dispositivi firewall di tipo NAT e 3rd per garantire ulteriore sicurezza.

- Connettività sicura tra la tua VCN e il data center: il traffico può essere instradato tramite DRG per il traffico privato. È utilizzato con una connessione IPSec VPN o FastConnect per stabilire la connettività privata tra una rete VCN e una rete cloud on premise o di altro tipo.

- Proteggi applicazioni interne a rete: Oracle fornisce un servizio WAF (Web Application Firewall) con 250 regole OWASP e conformità predefinite. Oracle Cloud Infrastructure WAF funge da proxy inverso che esamina tutti i flussi di traffico o le richieste prima di arrivare all'applicazione Web di origine. Inoltre, ispeziona le richieste provenienti dal server applicazioni Web all'utente finale. Inoltre, il servizio DNS anycast globale facoltativo di Oracle sfrutta anche le protezioni DDoS basate su DNS che forniscono resilienza ai layer DNS.

Isolamento server

Se hai bisogno di isolamento completo del carico di lavoro e dei dati a livello di server per i requisiti di sicurezza e/o prestazioni, puoi utilizzare le forme di computazione Bare Metal. Queste forme rappresentano un unico tenant in modo che garantisca prestazioni costantemente elevate e non possano affrontare problemi indesiderati. Inoltre, non vi sono hypervisor gestiti da Oracle e il personale di Oracle non ha accesso alla memoria né alla memoria locale di NVMe mentre l'istanza è in esecuzione.

Se non si dispone di requisiti più flessibili per le applicazioni, le forme VM multi-tenant sfruttano un hypervisor basato sulla sicurezza che garantisce un isolamento affidabile tra i clienti. A prescindere dal tipo di forma, bare metal o VM, viene eseguito il cleanup e l'installazione di tutti i server con il firmware di stato finale quando viene eseguito di nuovo il provisioning.

Cifratura dati

Per impostazione predefinita, tutti i dati memorizzati dai clienti con qualsiasi servizio di memorizzazione o di gestione dati di Oracle Cloud Infrastructure, inclusi i volumi a blocchi, i volumi di avvio, lo storage degli oggetti, lo storage file e il database, vengono cifrati con chiavi AES efficaci o TDE in caso di cifratura del database. Offriamo anche cifratura in transito.

Gestione chiavi

Per i clienti che richiedono la possibilità di controllare le proprie chiavi di crittografia a scopo di sicurezza o conformità, forniamo Oracle Cloud Infrastructure Key Management. Gestione chiavi consente di centralizzare la gestione del ciclo di vita chiave nei moduli di sicurezza hardware di livello 3 FIPS 140-2.

IAM (Identity and Access Management)

La gestione delle identità, tra cui l'autenticazione, l'autorizzazione, la possibilità di sfruttare provider di identità e strumenti esistenti per semplificare l'organizzazione e il controllo dell'accesso alle risorse in base alla propria gerarchia organizzativa, è un ricco argomento che ci dedica a un altro argomento a IAM, seguendo questo argomento.

Audit e log a livello di piattaforma

Oracle registra automaticamente le chiamate a tutti gli endpoint Oracle Cloud Infrastructure public Application Programming Interface (API) supportati come eventi di log. Al momento, tutti i servizi supportano il log da parte dell'audit. È possibile utilizzare questi dati per eseguire la diagnostica, tenere traccia dell'utilizzo delle risorse, monitorare la conformità e raccogliere eventi relativi alla sicurezza.

La console di Oracle Cloud Infrastructure offre visibilità su tutte le risorse di computazione e memorizzazione di Oracle Cloud Infrastructure. Scopo dell'opzione

- Definizione di amministratori, utenti, gruppi e servizi

- Imposta livelli di autorizzazione

- Applica livelli di privilegio

I servizi telemetria vengono forniti per la visibilità e l'analisi. Con Telemetria è possibile eseguire l'audit di tutti i livelli di attività.

Verifica configurazione sicura

Oracle offre una soluzione CASB (Cloud Access Security Broker) che esegue controlli della configurazione della sicurezza per le risorse Oracle Cloud Infrastructure, monitora le credenziali e i privilegi, esegue l'analisi del comportamento utente (UBA) per azioni utente anomale e offre una soglia di analitica per l'identificazione degli eventi di rischio. Ad esempio, Oracle CASB può rilevare bucket di storage degli oggetti accessibili pubblicamente, liste di sicurezza VCN aperte, password utente più vecchie di 90 giorni e se l'autenticazione a più fattori non è stata abilitata su un account amministratore.

Conformità

A seconda delle modalità di esecuzione delle procedure aziendali e specifiche del settore, potrebbe essere necessario illustrare la conformità ai team interni e agli auditor esterni. Oracle collabora continuamente con entità di valutazione esterne e revisori indipendenti per soddisfare un'ampia gamma di standard di conformità internazionali e specifici del settore per le distribuzioni dei servizi nel cloud.

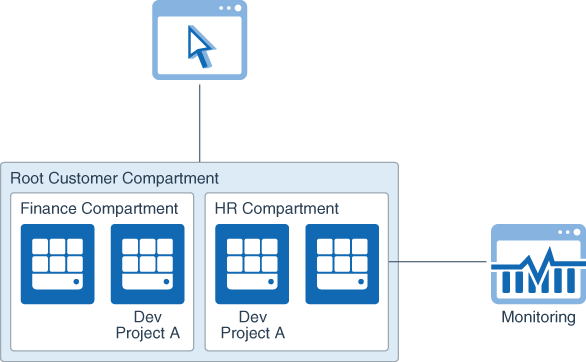

Gestione delle identità e degli accessi

Grazie all'architettura IAM (Identity and Access Management), puoi raggruppare e isolare le risorse in base alla struttura e alla gerarchia dell'organizzazione, controllare chi può accedere alle risorse cloud, al tipo di accesso di un gruppo di utenti e a quali risorse specifiche è permesso l'accesso.

I risultati di questa architettura possono fornire:

- Isola in modo sicuro le risorse cloud in base alla struttura organizzativa.

- Autentica gli utenti per l'accesso ai servizi cloud tramite interfaccia browser, API REST, SDK o CLI

- Autorizza gruppi di utenti ad eseguire azioni sulle risorse cloud appropriate

- Autorizzare le istanze di applicazione per effettuare chiamate API ai servizi cloud

- Federazione delle identità mediante il provider di identità (IDP) esistente

Oracle Cloud Infrastructure offre un singolo modello per autenticazione e autorizzazione e si integra anche con il provider di identità esistente. È stato progettato IAM per garantire la sicurezza per impostazione predefinita, sfruttando il principio di sicurezza del minimo privilegio. Ciò significa che i nuovi utenti non possono accedere né eseguire alcuna azione sulle risorse cloud a meno che un amministratore non conceda le autorizzazioni appropriate per eseguire questa operazione. Per iniziare, è consigliabile organizzare e isolare in modo appropriato le risorse cloud in modo da poter applicare i criteri al fine di concedere ai gruppi di utenti appropriati l'accesso.

Compartimenti

I compartimenti sono un componente fondamentale di Oracle Cloud Infrastructure per organizzare e isolare le risorse cloud. Un approccio comune consiste nel creare un compartimento per ogni parte intera dell'organizzazione. Essi vengono utilizzati per garantire l'isolamento tra business unit e per raggruppare in modo logico le risorse ai fini dell'utilizzo e della fatturazione.

Gestione autenticazione e credenziali

Per impostazione predefinita, Oracle Cloud Infrastructure applica un criterio password efficace per accedere all'interfaccia utente della console e al client Swift per i backup del database allo storage degli oggetti. Gli amministratori possono inoltre modificare i criteri password per tutti gli utenti locali o non federati utilizzando il servizio IAM di Oracle. Tutti gli utenti possono reimpostare automaticamente le proprie password della console e gestire le proprie chiavi API. È tuttavia necessario disporre delle autorizzazioni di amministratore per gestire le credenziali per utenti diversi da se stessi.

Criteri

Utilizza i criteri per autorizzare un gruppo di utenti ad agire sulle risorse cloud in un compartimento specificato o in tutta la tenancy. I criteri di Oracle Cloud Infrastructure vengono scritti in un linguaggio leggibile dall'utente in modo da semplificare la definizione e la comprensione.

Con i criteri di Oracle Cloud Infrastructure:

- Disponibile dalla console o tramite API, CLI o SDK

- Gli amministratori del sistema clienti possono gestire tutti i criteri dei clienti da un'unica console

- Isola risorse per compartimento

- Consente agli amministratori di database di gruppo di gestire il database

Principal istanza

Consente agli utenti di chiamare le API protette da IAM da un'istanza di computazione Oracle Cloud Infrastructure senza dover creare utenti o gestire le credenziali per tale istanza. Puoi avere un'applicazione in esecuzione su un'istanza di computazione che richiede l'accesso allo storage degli oggetti. Raggruppando le istanze di computazione appropriate come attori "principal”, è possibile associare i criteri in modo che possano eseguire chiamate API ad altri servizi cloud, ad esempio la memorizzazione degli oggetti.

Federazione

Oracle IAM supporta la federazione con Oracle Identity Cloud Service, Microsoft Active Directory Federation Services (AD FS), Okta e qualsiasi altro provider di identità conforme a SAML 2.0, incluso Oracle Access Manager (OAM).

Quando si esegue la registrazione a Oracle Cloud Infrastructure, l'account di amministratore tenant viene automaticamente federato con Oracle Identity Cloud Service. La federazione con Oracle Identity Cloud Service consente automaticamente di stabilire una connessione senza interruzioni tra i servizi senza dover creare un nome utente e una password separati per ognuno.

È possibile provare i propri meccanismi di sicurezza dell'applicazione per offrire l'autenticazione con le applicazioni integrate in locale che sfruttano LDAP, OAM o altre soluzioni 3rd. È pertanto consigliabile rendere federato l'IDP preferito con Oracle Identity Cloud Service, che fornirà automaticamente la federazione per tutte le offerte cloud Oracle.

Gestione dei costi e gestione del controllo

Quando si esegue la transizione da un modello CapEx, dove molti costi sono fissi all'implementazione di un progetto, a un modello OpEx, dove i costi eseguono lo scale-up e lo scale-up con l'uso del sistema, i clienti spesso richiedono strumenti di gestione dei costi per comprendere, controllare e comunicare tali costi cloud all'interno dell'organizzazione.

I risultati possono abilitare i seguenti strumenti:

- Impostazione e gestione dei budget cloud

- Impedisci lo sforzo in sospeso

- Garantisci tracciamento accurato dei costi tra reparti e progetti

- Analizzare quali reparti, servizi e progetti contribuiscono all'uso del cloud nel tempo

- Ottenere dettagli dettagliati sull'uso granulare per la riconciliazione delle fatture

- Identifica aree per ottimizzare i costi

Compartimenti

Come descritto in precedenza nella sezione Identity and Access Management, i compartimenti possono essere utilizzati per garantire l'isolamento delle risorse cloud tra le business unit. Vengono inoltre utilizzate per raggruppare logicamente le risorse ai fini dell'utilizzo e della fatturazione. In genere, è consigliabile creare un compartimento per ogni parte principale della propria organizzazione, ad esempio business unit o reparto. I compartimenti possono inoltre essere nidificati in modo da supportare anche le preparazioni secondarie.

Applicazione tag

Utilizzare le tag per tenere traccia del costo e dell'uso delle risorse associate a un determinato progetto che si estende su più reparti. Inoltre, è possibile semplificare la gestione delle risorse In base all'applicazione di tag e quindi eseguire l'script delle azioni bulk sulle sole risorse Oracle Cloud Infrastructure desiderate. Le tag sfruttano criteri e controlli per garantire l'integrità dei tag e per impedire agli utenti di creare cartellini eccessivi, duplicare e manipolare le tag esistenti.

Budget

Dopo aver assegnato le risorse ai compartimenti che corrispondono a casi d'uso specifici, reparti o aree di operazione, è possibile impostare i budget, visualizzare in che modo la spesa sta tenendo traccia rispetto ai budget e configurare gli avvisi in modo che l'uso imprevisto venga contrassegnato prima che venga effettivamente superato un budget.

Analisi costi

Il dashboard di analisi dei costi di fatturazione consente di visualizzare i gruppi di grandi dimensioni che contribuiscono all'uso e ai costi del cloud. Puoi analizzare i costi per servizio cloud, compartimenti e tag. Ad esempio, un analista o un amministratore può utilizzare questo strumento per identificare la differenza tra l'uso di produzione o di sviluppo e test, nonché la differenza tra l'uso più elevato della memoria rispetto alla rete.

Report dettagliati sull'uso

File CSV contenenti dati dettagliati a livello di risorsa e ora per ora, inclusi tutti i metadati associati, ad esempio tag e compartimenti. Esportare report dettagliati sull'utilizzo come file CSV e importarli in strumenti di business intelligence esistenti per casi d'uso di riconciliazioni fatture, per ottenere una maggiore granularità nella fattura e per identificare le aree per l'ottimizzazione dei costi. Ad esempio, è possibile utilizzare i dati d'uso dettagliati e combinare i dati di utilizzo della CPU del servizio di monitoraggio di Oracle Cloud Infrastructure per identificare le istanze con minore utilizzo della CPU da chiudere.

Visualizzare i big bucket che contribuiscono all'uso del cloud utilizzando il dashboard di analisi dei costi.

- I compartimenti raggruppano in modo logico le risorse in base al reparto

- Contrassegna le risorse per il tracciamento dei costi progetto che interessano i reparti

- Imposta budget e configura avvisi per impedire lo sforzo in sospeso

- Esporta i dati sull'uso del livello di risorsa, dell'ora e dell'ora

- Utilizza gli strumenti di business intelligence di terze parti esistenti

- Con il monitoraggio, combina i dati d'uso con i dati di utilizzo delle risorse per l'ottimizzazione dei costi

Monitoraggio

I risultati di questa architettura possono includere:

- Raccogli dati e informazioni approfondite dai quali è possibile intraprendere azioni per risorse Oracle Cloud Infrastructure, ibride e, applicazioni on premise e risorse dell'infrastruttura.

- Offri una singola piattaforma per raccogliere e accedere a tutti i dati relativi a prestazioni e operazioni sotto forma di log e metriche, piuttosto che monitorare i singoli sistemi e applicazioni in perdita (server, rete, database e così via).

- Monitorare lo stack completo (applicazioni, infrastruttura e servizi) e utilizzare allarmi, log ed eventi per eseguire azioni automatiche e ridurre il tempo medio di risoluzione (MTTR, Mean Time to Resolution).

- Acquisisci informazioni approfondite dai quali è possibile intraprendere azioni che consentono di ottimizzare le prestazioni dell'applicazione, gestire l'utilizzo delle risorse e comprendere lo stato operativo a livello di sistema.

Oracle Cloud Infrastructure offre una suite di soluzioni di monitoraggio di livello Enterprise, dalle quali moderne e cloud native alle informazioni ibride e on premise. Ciò significa che i nuovi utenti possono scegliere una soluzione di monitoraggio più adatta ai propri carichi di lavoro. Descrizione di queste soluzioni di monitoraggio a livello di alto livello.

Monitoraggio Oracle Cloud Infrastructure

Il servizio di monitoraggio di Oracle Cloud Infrastructure è una soluzione completa e potente di “osservabilità” cloud nativo end-to-end. Consente di monitorare attivamente e passivi le risorse cloud utilizzando le funzioni Metriche e Allarmi. Le risorse che possono essere monitorate utilizzando questo servizio includono sia le risorse native Oracle Cloud Infrastructure (computazione, storage, rete e così via) che le applicazioni/servizi dei clienti. Metriche, allarmi e log formano valori integrali per creare una soluzione "osservabilità" completa offerta da Oracle Cloud Infrastructure per il servizio di monitoraggio. Il servizio fornisce metriche e grafici per tutte le risorse ( Oracle Cloud Infrastructure e personalizzate). Fornisce allarmi e alert in tempo reale personalizzabili ed eventi, rispettivamente mediante il servizio di notifica ed eventi.

Il servizio di monitoraggio fornisce metriche, allarmi e log:

-

Le metriche: il servizio di monitoraggio utilizza la funzione Metriche che consente di trasmettere i dati delle metriche sullo stato, sulla capacità e sulle prestazioni delle risorse cloud. Una metrica è una misura relativa allo stato, alla capacità o alle prestazioni di una determinata risorsa. Le risorse, i servizi e le applicazioni generano metriche per il servizio di monitoraggio. Le metriche comuni riflettono i dati relativi alla disponibilità e alla latenza, al tempo di attività e al tempo di inattività dell'applicazione, alle transazioni completate, alle operazioni non riuscite e riuscite e agli indicatori KPI (Key Performance Indicator), ad esempio i quantificatori delle vendite e del coinvolgimento. Se si esegue una query sul monitoraggio per questi dati, è possibile comprendere il livello di funzionamento dei sistemi e dei processi per ottenere i livelli di servizio di cui si esegue il commit per i clienti. Ad esempio, è possibile monitorare l'utilizzo della CPU e le letture dei dischi delle istanze di calcolo. È quindi possibile utilizzare questi dati per determinare quando avviare più istanze per gestire il carico aumentato (con ridimensionamento automatico), per risolvere i problemi dell'istanza o per comprendere meglio il funzionamento del sistema.

-

Allarmi: il servizio di monitoraggio utilizza anche la funzione Allarmi che funziona con il servizio Notifiche per avvisare l'utente quando le metriche soddisfano i trigger specificati per gli allarmi. Se configurate, le notifiche ripetute ricordano all'utente di impostare lo stato di attivazione continua in base all'intervallo di ripetizione configurato. Viene inoltre inviata una notifica quando un allarme torna allo stato OK o quando viene reimpostato un allarme.

- Log: Oracle Cloud Infrastructure Logging Service offre una piattaforma di log efficace e sarà il prodotto di log centrale per tutti i clienti di Oracle Cloud Infrastructure. Oracle Cloud Infrastructure Logging Service consente di raccogliere e gestire in modo semplice tutti i log in una singola vista riquadro di vetro. Inoltre, offre un'esperienza e un'interfaccia API di ricerca per cercare e analizzare i log e consente di eseguire azioni sui log con un modulo di gestione delle regole intuitivo e semplice. Il servizio di registrazione offre la possibilità di includere i log di servizio e audit di Oracle Cloud Infrastructure, i log di applicazione e sicurezza generati dal cliente in una piattaforma centralizzata, in cui i clienti possono eseguire le funzionalità di ricerca e analisi e intraprendere le azioni di conseguenza, che possono generare una metrica utilizzando Oracle Cloud Infrastructure Monitoring Service o fornire un servizio di streaming per ulteriore elaborazione utilizzando Fn o per attivare una notifica mediante ONS (Notification Service). Il servizio di registrazione facilita l'inclusione dei log personalizzati grazie all'ausilio dello svuotamento dell'agente basato su CNCF, che consente di includere tutti i tipi di log personalizzati da quasi tutti gli ambienti.

Oracle Enterprise Manager

Oracle Enterprise Manager è la piattaforma di gestione on premise di Oracle che fornisce un unico riquadro di vetro per la gestione di tutte le distribuzioni Oracle di un cliente, indipendentemente dal fatto che si trovino nei propri data center o in Oracle Cloud. Grazie alla completa integrazione con lo stack del prodotto Oracle, Enterprise Manager fornisce il supporto per la gestione e l'automazione leader del mercato per applicazioni, database, middleware, sistemi hardware e tecnici Oracle. Oracle Enterprise Manager viene inoltre distribuito dai clienti di Oracle in base alle sue caratteristiche approfondite per Oracle Database, inclusi i package di diagnostica e tuning, il Database Lifecycle Management Pack e Cloud Management Pack per Oracle Database. Oracle Enterprise Manager può essere utilizzato per gestire tutte le versioni supportate di Oracle Database, sia on premise che in Oracle Cloud. Oracle Enterprise Manager fornisce nuove funzionalità per Autonomous Database e si integra con Oracle Management Cloud per i clienti che desiderano gestire l'intera azienda da un'unica posizione.

Oracle Management Cloud

Oracle Management Cloud consente ai clienti di analizzare un singolo set di dati unificato con un apprendimento automatico generato ad hoc progettato in modo specifico per la gestione dei sistemi e il problema di sicurezza impostati per consentire l'acquisizione immediata di conclusioni con interazione a livello di prestazioni e sicurezza, di uno eterogeneo, ibrido e, quindi di intraprendere un'azione immediata a seconda delle conclusioni analitiche. Oracle Management Cloud fornisce una piattaforma che può includere, analizzare e ricavare conclusioni intelligenti dalle ampie quantità di telemetria operativa e di sicurezza generate dalle applicazioni oggi, indipendentemente dal tipo di tecnologia su cui sono state create o dalla loro distribuzione. Le metriche generate dal servizio Oracle Cloud Infrastructure Monitoring possono essere inseriti in Oracle Management Cloud per disporre di un unico riquadro di vetro per creare informazioni approfondite dai quali intraprendere azioni sui dati in fase di generazione. Oracle Management Cloud è particolarmente importante quando è necessaria una soluzione di monitoraggio integrata in tutti i cloud on premise e su più cloud. Oracle Management Cloud supporta anche l'integrazione con il servizio Oracle Enterprise Manager e Oracle Cloud Infrastructure Monitoring.

Migrazione e distribuzione

Durante la migrazione di applicazioni integrate complesse, altamente personalizzate e profondamente, è spesso importante disporre di materiali di riferimento per evidenziare le migliori procedure per ottenere i risultati migliori.

Come descritto nell'argomento Scenari di migrazione, è possibile distinguere tre scenari principali caratterizzati da “Lift and Shift", ”Move and Improve" e “Modernize", ciascuno con i propri obiettivi, transazioni e benefit.

Alcune considerazioni sulla scelta dell'approccio corretto:

L'applicazione è completa, richiede alcuni aggiornamenti e con un carico di lavoro fisso?

“Lift and Shift” è un approccio che apporta il maggior numero di modifiche possibile all'infrastruttura. Riduce le possibilità di introdurre le differenze di funzionamento, pur continuando a garantire i vantaggi del cloud derivanti dall'uso delle migliori prestazioni a livello di hardware, storage e networking, nonché i vantaggi finanziari che vanno da un modello Capex a.

L'applicazione è ancora un progetto attivo con aggiornamenti regolari e release di versione?

“Sposta e migliora” consente di aggiornare i componenti dell'infrastruttura dell'applicazione alle versioni più recenti, ad esempio eseguendo la migrazione di WebLogic alla versione 12.2 e al database Oracle alla versione 19c. Utilizza un'architettura convalidata di Oracle che può essere distribuita dagli script Terraform. Ciò implementa le procedure consigliate per l'esecuzione delle applicazioni su Oracle Cloud Infrastructure. Questo approccio semplifica la selezione e la disattivazione delle istanze delle applicazioni per il lavoro di sviluppo e test e migliora la qualità delle release di produzione.

Implementare un'architettura nativa cloud con supporto di ridimensionamento elastico, distribuzione continua e autoriparazione?

L'approccio “Modernize” si basa sulla distribuzione delle applicazioni basate su WebLogic in cluster Kubernetes di contenitori Docker. Utilizzando OKE, O il servizio Kubernetes gestito di Oracle Cloud Infrastructure, è facile costruire un'infrastruttura estremamente resiliente e scalabile e sfruttando il codice dell'applicazione esistente. Questa infrastruttura è ideale per gli sviluppatori moderni che si avvicinano allo sviluppo software.

Servizi di migrazione di Oracle Database Cloud

La migrazione dei database on premise ai servizi di database gestiti su Oracle Cloud Infrastructure sblocca molti vantaggi, quali l'amministrazione ridotta, la disponibilità migliorata, la scalabilità flessibile e l'integrazione con altri servizi cloud.

- Semplice ed efficiente: gli strumenti automatizzati di Oracle garantiscono lo spostamento trasparente del database on premise in Oracle Cloud senza alcun tempo di inattività. Utilizzando la stessa tecnologia e gli stessi standard on premise e in Oracle Cloud, è possibile facilitare la gestione degli stessi prodotti e delle stesse capacità per gestire i database Oracle basati su cloud in qualsiasi altra piattaforma.

- Flessibile: è possibile eseguire la migrazione diretta di Oracle Database verso Oracle Cloud da diversi database di origine a distribuzioni di cloud di destinazione diverse in base alle esigenze e alle esigenze aziendali. Un set di strumenti ben definito garantisce la flessibilità necessaria per scegliere il metodo più adatto alle proprie esigenze.

- Costo effettivo: la stessa flessibilità che consente di eseguire direttamente la migrazione di Oracle Database in Oracle Cloud per trovare la soluzione più economica ai fini della migrazione e della durata della migrazione. Anche se gli strumenti automatici determinano che un prodotto disponibile su licenza Oracle deve essere utilizzato per ottimizzare la migrazione, Oracle fornirà una soluzione per il costo.

- Altamente disponibile e scalabile: l'integrazione più stretta di tutti gli strumenti di migrazione con Oracle Database consente di gestire il controllo e ottenere una maggiore efficienza quando si spostano i database in Oracle Cloud, mentre l'architettura MAA (Maximum Availability Architecture) ha provato gli strumenti e la migrazione ZDM (Zero Downtime Migration) garantisce che la migrazione venga gestita il più livellamente possibile.

Funzioni aggiuntive di Oracle Cloud Infrastructure

Esistono altre funzioni chiave di Oracle Cloud Infrastructure che le applicazioni possono sfruttare al massimo che non sono state discusse in dettaglio negli argomenti precedenti.

Servizi di calcolo

Si tratta del servizio di base che consente di gestire gli host di calcolo definiti istanze. Oracle Cloud Infrastructure offre computazione sotto forma di host Bare Metal (BM), dedicati a un cliente o Virtual Machine (VM), in ambiente virtuale in esecuzione su un host fisico. Ciò è ideale per l'ambiente condiviso in cui più ambienti sono separati da vari meccanismi per garantire la compromissione dei dati relativi alla privacy e alla sicurezza dei clienti. Oracle Cloud Infrastructure offre più forme per l'offerta VM e BM in base al carico di lavoro in questione. Sebbene non esista alcun suggerimento specifico per l'utilizzo di una forma specifica della VM per l'esecuzione delle applicazioni su Oracle Cloud Infrastructure, il cliente può scegliere qualsiasi forma, ad esempio il numero di memorie, in base alle dimensioni del proprio ambiente e degli utenti concorrenti.

Servizio di storage di file

Il servizio di storage di file Oracle Cloud Infrastructure fornisce un file system di rete permanente, scalabile, sicuro e di livello Enterprise. Puoi connetterti a un file system di storage di file da Bare Metal, virtual machine o istanza contenitore presenti nella tua rete VCN (Virtual Cloud Network). Puoi anche accedere a un file system dall'esterno della rete VPN (Virtual Private Network) Oracle Cloud Infrastructure FastConnect e Internet Protocol Security (IPSec).

I cluster Large Compute di migliaia di istanze possono utilizzare il servizio di storage di file per la memorizzazione condivisa a elevate prestazioni. Il provisioning dello storage è completamente gestito e automatico in quanto l'uso esegue la scalabilità da un singolo byte a exabyte senza il provisioning anticipato. È presente una memoria ridondante per la protezione dei dati resiliente. Il servizio di storage di file supporta il protocollo NFSv3 (Network File System versione 3.0). Il servizio supporta il protocollo Network Lock Manager (NLM) per la funzionalità di blocco dei file.

Oracle Database Exadata Cloud Service e DbaaS

I sistemi di database ti consentono di sfruttare tutta la potenza di Exadata all'interno di Oracle Cloud Infrastructure. Un sistema di database Exadata è costituito da un rack trimestrale, una metà rack o un rack completo dei nodi di calcolo e dei server di memorizzazione, legato a una rete InfiniBand a bassa velocità, una rete InfiniBand a bassa latenza e un software Exadata intelligente. È possibile configurare backup automatici, ottimizzare per carichi di lavoro diversi e eseguire lo scale up del sistema per soddisfare le richieste migliori.

Per i requisiti di alta disponibilità, Oracle consiglia di utilizzare una delle opzioni riportate di seguito per impostare le istanze di database dell'applicazione.

- Sistemi di database Oracle Real Application Clusters (Oracle RAC) a due nodi su virtual machine.

- Istanze Oracle Database Exadata Cloud Service. Questo servizio fornisce Oracle Database su Oracle Exadata Database Machine in Oracle Cloud.

Crea i sistemi di database in una subnet distinta. Le istanze di database sono impostate per essere ad alta disponibilità ed entrambe le istanze del database in un dominio di disponibilità sono attive. Le richieste ricevute dal livello applicazione vengono caricate in tutte le istanze del database. Se un'istanza di database è inattiva, l'altra istanza di database gestisce le richieste. È possibile utilizzare lo storage degli oggetti Oracle Cloud Infrastructure per eseguire il backup del database dell'applicazione mediante RMAN.