要塞の概要

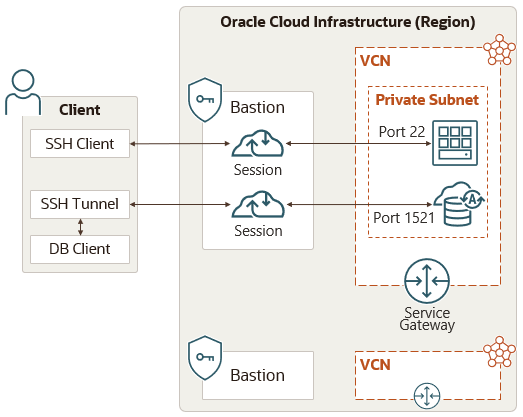

Oracle Cloud Infrastructure Bastionを使用すると、パブリック・エンドポイントがないターゲット・リソースに、制約と時間制限付きでアクセスできるようになります。

Bastionsでは、認可されたユーザーが、Secure Shell (SSH)セッションを使用して特定のIPアドレスからターゲット・リソースに接続できます。接続したユーザーは、SSHでサポートされている任意のソフトウェアまたはプロトコルを使用してターゲット・リソースとやり取りできます。たとえば、リモート・デスクトップ・プロトコル(RDP)を使用してWindowsホストに接続したり、Oracle Net Servicesを使用してデータベースに接続したりできます。

ターゲットには、コンピュート・インスタンス、DBシステム、Autonomous AI Transaction Processingデータベースなどのリソースを含めることができます。

リソースをより厳格に制御する必要があるテナンシには、要塞が不可欠です。たとえば、要塞を使用すると、セキュリティ・ゾーンに関連付けられているコンパートメントのコンピュート・インスタンスにアクセスできます。セキュリティ・ゾーン内のインスタンスには、パブリック・エンドポイントがありません。

Oracle Cloud Infrastructure Identity and Access Management (IAM)との統合により、要塞またはセッションにアクセスできるユーザーや、そのユーザーがリソースで実行できる内容を制御できます。

要塞の概念

次の概念は、要塞サービスを理解する鍵です。

- 要塞

- 要塞は、インターネットからアクセスできない、クラウド内のターゲット・リソースに対する安全なパブリック・アクセスを可能にする論理エンティティです。要塞はパブリック・サブネットにあり、ユーザーをプライベート・サブネットのターゲット・リソースに接続する上で必要なネットワーク・インフラストラクチャを確立します。IAMサービスとの統合により、ユーザー認証および認可が可能になります。CIDRブロック許可リストを構成することで、要塞がセキュリティの追加のレイヤーとなります。クライアントのCIDRブロック許可リストでは、要塞がホストするセッションに接続できるIPアドレスまたはIPアドレスの範囲を指定します。

- セッション

- 要塞セッションでは、SSHキー・ペアの秘密キーを所有する認可ユーザーは、事前に決められた期間の間ターゲット・リソースに接続できます。セッションの作成時にSSHキー・ペアに公開キーを指定し、接続するときに秘密キーを指定します。認可ユーザーは、秘密キーを指定するだけでなく、要塞のクライアントのCIDRブロック許可リストで許可されている範囲内のIPアドレスから、ターゲット・リソースへのSSH接続も試行する必要があります。

- ターゲット・リソース

- ターゲット・リソースは、組織のVCN (仮想クラウド・ネットワーク)に存在するエンティティで、要塞がホストするセッションを使用して接続できます。

- ターゲット・ホスト

- ターゲット・ホストは、SSH (デフォルトではポート22)を使用して、LinuxまたはWindowsオペレーティング・システムへのアクセスを可能にする特定タイプのターゲット・リソースです。コンピュート・インスタンスや仮想マシンDBシステムが、ターゲット・ホストの例になります。

要塞は単一のVCNに関連付けられます。あるVCNで要塞を作成し、それを使用して別のVCNのターゲット・リソースにアクセスすることはできません。

セッション・タイプ

要塞サービスでは、3つのタイプのセッションを認識します。作成するセッションのタイプ、または接続先に選択するセッションのタイプは、ターゲット・リソースのタイプによって異なります。

- 管理対象SSHセッション

-

次のすべての要件を満たしているコンピュート・インスタンスにSSHアクセスできます:

- インスタンスでLinuxプラットフォーム・イメージが実行されている必要があります(Windowsはサポートされていません)。

- インスタンスでOpenSSHサーバーが実行されている必要があります。

- インスタンスでOracle Cloud Agentが実行されている必要があります。

-

Oracle Cloud Agentで、要塞プラグインが有効になっている必要があります。

エージェントは、特定のコンピュート・イメージ(特にOracle提供のイメージ)から作成されたコンピュート・インスタンスでデフォルトで有効になっています。それ以外の場合は、セッションを作成する前に、インスタンスでエージェントを有効にする必要があります。要塞プラグインはデフォルトでは有効化されていないため、セッションを作成する前に有効にする必要があります。

- SSHポート転送セッション

-

OpenSSHサーバーまたはOracle Cloud Agentをターゲット・リソースで実行する必要はありません。

ポート転送(別名SSHトンネリング)では、クライアント・マシンの特定のポートとターゲット・リソースの特定のポート間に安全な接続が作成されます。この接続を使用すると、他のプロトコルをリレーできます。次のものを含め、SSHでほとんどのTCPサービスおよびプロトコルをトンネルできます:

- リモート・デスクトップ・プロトコル(RDP)

- Oracle Net Services

- MySQL

たとえば、SSHポート転送セッションを使用して、Oracle SQL DeveloperをAutonomous AI Transaction Processingデータベースのプライベート・エンドポイントに接続できます。

接続はSSHを使用して暗号化されるため、ポート転送は、仮想ネットワーク・コンピューティング(VNC)などの暗号化されていないプロトコルを使用する情報の転送にも便利です。

- 動的ポート転送(SOCKS5)セッション

-

動的ポート転送(SOCKS5)セッションには、SSHポート転送セッションと同じ利点がありますが、プライベート・サブネット内の任意のターゲット・リソースに動的に接続できます。特定のターゲット・リソース(IPアドレスまたはDNS名)に接続するように構成する他のセッション・タイプとは異なり、動的ポート転送(SOCKS5)セッションでは、ターゲット・サブネットへのトンネルを作成し、クライアントは接続先のリソースおよびポートを決定します。

リージョンおよび可用性ドメイン

要塞は、Oracle Cloud Infrastructureのすべての商用リージョンで使用できます。Oracle Cloud Infrastructureの使用可能なリージョンのリストと、関連する場所、リージョン識別子、リージョン・キーおよび可用性ドメインは、リージョンおよび可用性ドメインについてを参照してください。

リソース識別子

要塞サービスは、要塞およびセッションをOracle Cloud Infrastructureのリソースとしてサポートしています。ほとんどのタイプのリソースには、Oracle Cloud ID (OCID)と呼ばれる、Oracleによって割り当てられた一意の識別子があります。OCIDのフォーマットおよびその他のリソース識別方法の詳細は、リソース識別子を参照してください。

要塞にアクセスする方法

要塞にアクセスするには、コンソール(ブラウザベースのインタフェース)、コマンドライン・インタフェース(CLI)またはREST APIを使用します。コンソール、CLIおよびAPIに関する手順は、このガイド全体のトピックに記載されています。

コンソールにアクセスするには、サポートされているブラウザを使用する必要があります。コンソールのサインイン・ページに移動するには、このページ上部のナビゲーション・メニューを開き、「Infrastructureコンソール」をクリックします。クラウド・テナント、ユーザー名およびパスワードの入力を求められます。

使用可能なSDKのリストは、SDKおよびCLIを参照してください。APIの使用に関する一般情報は、REST APIのドキュメントを参照してください。

認証と認可

Oracle Cloud Infrastructureの各サービスは、すべてのインタフェース(コンソール、SDKまたはCLI、およびREST API)で、認証および認可のためにIAMと統合されます。

組織の管理者は、グループ、コンパートメントおよびポリシーを設定して、どのユーザーがどのサービスおよびリソースにアクセスできるかと、そのアクセス権のタイプを制御する必要があります。たとえば、ポリシーは、新しいユーザーの作成、クラウド・ネットワークの作成と管理、インスタンスの起動、バケットの作成、オブジェクトのダウンロードなどを実行できるユーザーを制御します。詳細は、ポリシーの開始を参照してください。

- 要塞ポリシー記述の詳細は、要塞のIAMポリシーに関する項を参照してください。

- その他のサービスに関するポリシーの記述の詳細は、「ポリシー・リファレンス」を参照してください。

通常のユーザー(管理者以外)として、会社が所有するOracle Cloud Infrastructureリソースを使用する必要がある場合は、ユーザーIDを設定するよう管理者に連絡してください。管理者は、ユーザーが使用できるコンパートメント(1つまたは複数)を確認できます。

セキュリティ

IAMポリシーの作成に加えて、要塞のセキュリティ・ベスト・プラクティスが他にもあります。

次に例を示します:

- SSHセキュリティを最大化

- ターゲット・インスタンスをIAMと統合し、多要素認証を有効化

- 要塞操作のセキュリティ監査の実行

要塞の保護を参照してください。

モニタリング

要塞はオラクル社が管理するサービスです。要塞を使用して、その他のプライベート・リソースへのアクセスを可能にするSecure Shell (SSH)セッションを作成します。ただし、SSHを使用して要塞に直接接続し、従来のホストと同様に、管理またはモニターすることはできません。

要塞のアクティビティをモニターするには、要塞サービスをOracle Cloud Infrastructureのその他のサービスと統合します。

制限

要塞にはサービス制限がありますが、費用は発生しません。

適用可能な制限の一覧および制限の引上げをリクエストする方法については、サービス制限を参照してください。

テナンシのリソース制限に対する使用レベルを表示する手順は、テナンシの制限および使用状況の表示を参照してください。

開始

いくつかの前提条件ステップを完了したら、要塞およびセッションを作成します。

要塞を作成する前に、プライベート・サブネット上のコンピュート・インスタンスやデータベースなど、パブリック・エンドポイントのないターゲット・リソースにアクセスできる必要があります。

問題が発生した場合は、「要塞のトラブルシューティング」を参照してください。