アイデンティティ・プロバイダによるフェデレート

ここでは、アイデンティティ・フェデレーションの概念について説明します。Oracle Cloud Infrastructureは、Oracle Identity Cloud ServiceおよびMicrosoft Active Directory(Active Directory Federation Services (AD FS)を介して)、Microsoft Azure Active Directory、Okta、およびSecurity Assertion Markup Language (SAML) 2.0プロトコルをサポートするその他のアイデンティティ・プロバイダとのフェデレーションをサポートしています。

概要

企業では、ユーザーのログイン/パスワードを管理し、セキュアなWebサイト、サービスおよびリソースにアクセスするユーザーを認証するために、アイデンティティ・プロバイダ(IdP)が一般的に使用されています。

社内のユーザーがコンソールでOracle Cloud Infrastructureリソースを使用する場合は、ユーザー・ログインとパスワードを使用してサインインする必要があります。管理者は、各従業員が既存のログインとパスワードを使用でき、Oracle Cloud Infrastructureリソースを使用する新しいセットを作成する必要がないように、サポートされているIdPでフェデレートすることができます。

フェデレートするために、管理者はショート・プロセスを経て、IdPとOracle Cloud Infrastructureの間の関係(通常はフェデレーション・トラストと呼ばれる)を設定します。管理者がその関係を設定すると、Oracle Cloud Infrastructure Consoleに移動する社内のユーザーは、IdPによって提供されるシングル・サインオン・エクスペリエンスを求められます。ユーザーは、IdPですでに設定されているログイン/パスワードを使用してサインインします。IdPによってユーザーが認証され、そのユーザーがOracle Cloud Infrastructureにアクセスできるようになります。

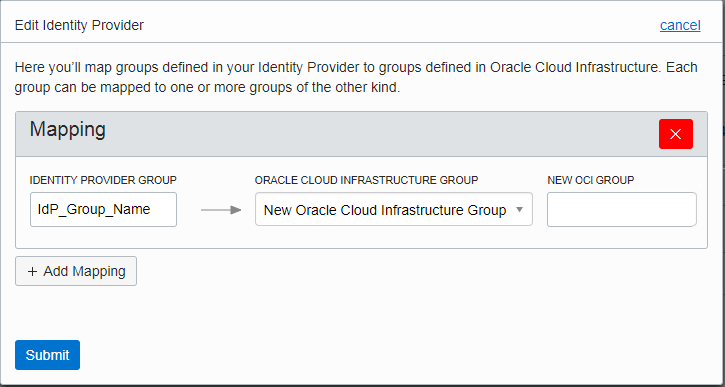

IdPを使用する場合、管理者はグループを定義し、ユーザーが必要とするアクセス権のタイプに従って、各ユーザーを1つ以上のグループに割り当てます。また、Oracle Cloud Infrastructureでは、グループの概念(IAMポリシーと組み合せた)を使用して、ユーザーが持つアクセスのタイプを定義します。IdPとの関係の設定の一部として、管理者は、Oracle Cloud Infrastructureリソースへのユーザー・アクセスを認可する際にIdPグループ定義を再利用できるように、同様に定義されたIAMグループに各IdPグループをマップできます。マッピング・プロセスからのスクリーンショットを次に示します。

可能なフェデレーションおよびグループ・マッピングの数の詳細は、サービス制限を参照してください。フェデレーテッド・ユーザーの数に制限はありません。

50を超えるIdPグループに属するユーザーは、Oracle Cloud Infrastructure Consoleを使用するように認証できません。

ユーザーの自動プロビジョニングおよびSCIMとの同期

Oracle Identity Cloud ServiceまたはサードパーティのプロバイダOktaとフェデレートされたテナンシでも、SCIM (System for Cross-domain Identity Management)を活用して、Oracle Cloud Infrastructureでフェデレーテッド・ユーザーのプロビジョニングを有効にできます。このプロセスを介してOracle Cloud Infrastructureでプロビジョニングされたフェデレーテッド・ユーザーは、APIキーやユーザー設定ページで管理される認証トークンなどの追加のユーザー資格証明を持つことができます。これにより、フェデレーテッド・ユーザーはSDKおよびCLIを使用でき、追加のユーザー資格証明を必要とするその他の機能を使用できます。詳細は、フェデレーテッド・ユーザーのユーザー・プロビジョニングを参照してください。

一般的な概念

次に、よく理解する必要がある基本概念のリストを示します。

- IdP

- IdPは、ユーザーの資格証明と認証を識別するサービスであるアイデンティティ・プロバイダの略です。

- サービス・プロバイダ(SP)

- IdPをコールしてユーザーを認証するサービス(アプリケーション、Webサイトなど)。この場合、Oracle Cloud InfrastructureはSPです。

- フェデレーション・トラスト

- 管理者がIdPとSPの間に構成する関係。Oracle Cloud Infrastructure ConsoleまたはAPIを使用して、その関係を設定できます。その後、特定のIdPはそのSPにフェデレートされます。コンソールおよびAPIでは、フェデレート処理は、アイデンティティ・プロバイダをテナンシに追加するものと見なされます。

- SAMLメタデータ・ドキュメント

- IdP提供のXMLベースのドキュメント。そのIdPとフェデレートするSPに必要な情報を提供します。Oracle Cloud Infrastructureでは、IdPとSPとの間で必要な情報を共有するためのXMLベースの標準である、SAML 2.0プロトコルをサポートしています。フェデレートするidPによっては、このドキュメントにメタデータURL(後述の説明を参照)を指定するか、ドキュメントをOracle Cloud Infrastructureにアップロードする必要があります。

- メタデータURL

- SPがそのIdPとフェデレートするために必要な情報を取得できるようにするIdP提供のURL。Oracle Cloud Infrastructureでは、IdPとSPとの間で必要な情報を共有するためのXMLベースの標準である、SAML 2.0プロトコルをサポートしています。メタデータURLは、SPに必要なSAMLメタデータ・ドキュメントを指します。

- フェデレーテッド・ユーザー

- フェデレーテッドIdPを介してOracle Cloud Infrastructure Consoleを使用するようにサインインするユーザー。

- ローカル・ユーザー

- 非フェデレーテッド・ユーザー。つまり、Oracle Cloud Infrastructure Consoleを使用するようにサインインし、Oracle Cloud Infrastructureで作成されたログインとパスワードを使用します。

- グループ・マッピング

- ユーザー認可の目的で使用される、IdPグループとOracle Cloud Infrastructureグループ間のマッピング。

- SCIM

- SCIM (System for Cross-domain Identity Management)は、アイデンティティ・システム全体でのユーザー・プロビジョニングを可能にするIETF標準プロトコルです。Oracle Cloud Infrastructureは、フェデレーテッド・ユーザーをOracle Cloud InfrastructureにプロビジョニングするためにSCIMエンドポイントをホストします。SCIMクライアントを使用してOracle Cloud Infrastructureでユーザーをプロビジョニングすると、Oracle Cloud Infrastructureでユーザーに資格証明を割り当てることができます。

- プロビジョニング済(または同期済)ユーザー

- Oracle Cloud Infrastructureでアイデンティティ・プロバイダのSCIMクライアントによってプロビジョニングされるユーザー。これらのユーザーは、Oracle Cloud Infrastructure Consoleにリストでき、コンソール・パスワードを除くすべてのOracle Cloud Infrastructureユーザー資格証明を持つことができます。

- アサーションの暗号化

- IdPによっては、SAMLアサーションの暗号化をサポートしているものがあります。有効にした場合、サービス・プロバイダは、サービス・プロバイダの暗号化キーを使用して、SAMLアサーションをアイデンティティ・プロバイダにより暗号化することを想定します。この場合、サービス・プロバイダはOracle Cloud Infrastructure認証サービスです。IdPのこの機能を有効にする場合は、IAMサービスでフェデレーション・プロバイダを設定するときにも、この機能を有効にする必要があります。Microsoft AD FSによって、SAMLアサーションの暗号化がデフォルトで有効になることに注意してください。IdPがMicrosoft AD FSの場合、IAMでこの機能を有効にするか、Microsoft AD FSで無効にする必要があります。

フェデレーテッド・ユーザーの経験

フェデレーテッド・ユーザーは、コンソールを使用して(ユーザーがが存在するグループに対するIAMポリシーに従って)Oracle Cloud Infrastructureにアクセスできます。

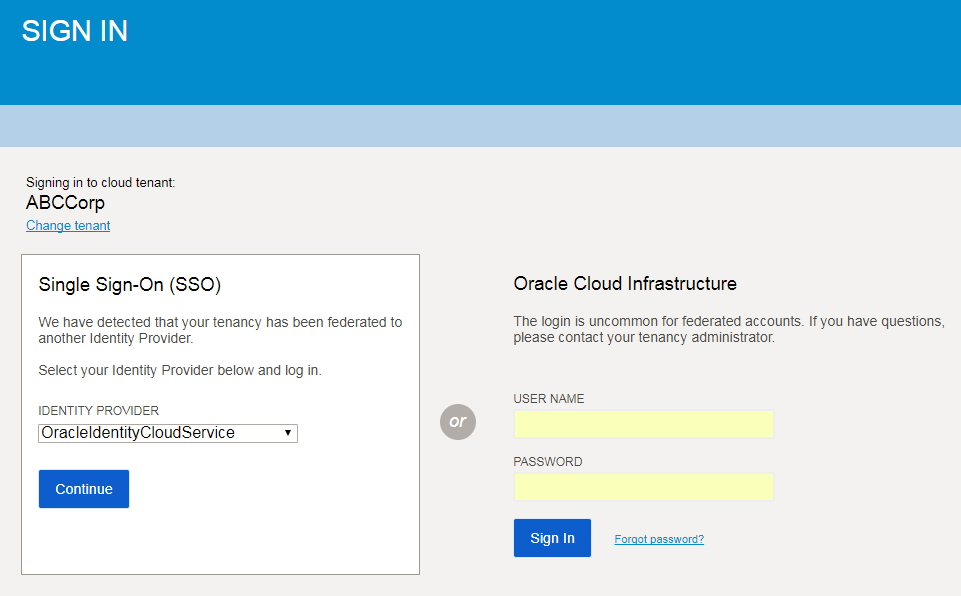

これらのユーザーは、Oracle Cloud Infrastructureテナント(たとえば、ABCCorp)を入力するよう求められます。

次に、2セットのサインイン手順(フェデレーテテッド・ユーザー用に1つと、非フェデレーテッド・ユーザー(Oracle Cloud Infrastructure)用に1つ)とともにページが表示されます。次のスクリーンショットを参照してください。

テナント名が左側に表示されます。その下にフェデレーテッド・ユーザーのサインイン領域があります。右側には、非フェデレーテッド・ユーザーのサインイン領域があります。

フェデレーテッド・ユーザーがサインインに使用するアイデンティティ・プロバイダを選択すると、認証のためにそのアイデンティティ・プロバイダのサインイン・エクスペリエンスにリダイレクトされます。ログインとパスワードを入力すると、IdPによって認証され、Oracle Cloud Infrastructure Consoleにリダイレクトされます。

フェデレーテッド・ユーザー(SCIM構成なし)は、コンソールの「ユーザー設定」ページにはアクセスできません。このページでは、ユーザーがコンソール・パスワードを変更またはリセットしたり、API署名キーや認証トークンなどの他のOracle Cloud Infrastructure資格証明を管理することができます。

SCIM構成でのフェデレーテッド・ユーザーのための経験

IdPがSCIMクライアントでも構成されている場合、アイデンティティ・プロバイダを介してサインインしたユーザーは、ユーザー設定ページにアクセスして、APIキー、認証トークン、その他のユーザー資格証明などのユーザー機能を使用できます。(ノート:これは現在、Oracle Identity Cloud ServiceおよびOktaフェデレーションでのみ使用可能です。)

必須IAMポリシー

テナンシでアイデンティティ・プロバイダを追加および管理するには、IAMポリシーによって認可されている必要があります。管理者グループにいる場合、必要なアクセス権があります。

アイデンティティ・プロバイダおよびグループ・マッピングに関連するリソースのみにアクセスを制限する、より限定的なポリシーを次に示します。

Allow group IdPAdmins to manage identity-providers in tenancy

Allow group IdPAdmins to manage groups in tenancyポリシーを初めて使用する場合は、ポリシーの開始と共通ポリシーを参照してください。グループまたは他のIAMコンポーネントのポリシーの書込みの詳細は、アイデンティティ・ドメインのないIAMの詳細に関する項を参照してください。

サポートされているアイデンティティ・プロバイダ

2017年12月18日以降に作成されるOracle Cloud Infrastructureテナンシが、Oracle Identity Cloud Serviceと自動的にフェデレートされます。

2017年12月18日より前にテナンシが作成され、Oracle Identity Cloud Serviceのフェデレーションを設定する場合は、Oracle Identity Cloud Serviceのフェデレートを参照してください。

他のアイデンティティ・プロバイダとのフェデレートについては、次を参照してください。

Microsoft Active Directoryのフェデレート

Microsoft Azure Active Directoryのフェデレート

フェデレーションおよびプロビジョニングのOracle Cloud Infrastructure Okta構成(ホワイト・ペーパー)