Microsoft Azure Active Directoryのフェデレート

このトピックでは、Microsoft Azure Active Directory (AD)のフェデレート方法について説明します。

Azure ADのフェデレートについて

Azure ADとフェデレートするには、Azure ADの基本SAMLシングル・サインオン・アプリケーションとしてOracle Cloud Infrastructureを設定します。このアプリケーションを設定するには、Oracle Cloud Infrastructure Consoleのステップと、Azure ADのステップを実行します。

次は、管理者がフェデレーションを設定するために行う一般的なプロセスです。各ステップの詳細は、次の項に示します。

- Oracle Cloud Infrastructureで、フェデレーション・メタデータ・ドキュメントをダウンロードします。

- Azure ADで、Oracle Cloud Infrastructure Consoleをエンタープライズ・アプリケーションとして設定します。

- Azure ADで、シングル・サインオン用のOracle Cloud Infrastructureエンタープライズ・アプリケーションを構成します。

- Azure ADで、ユーザー属性およびクレームを設定します。

- Azure ADで、Azure AD SAMLメタデータ・ドキュメントをダウンロードします。

- Azure ADで、ユーザー・グループをアプリケーションに割り当てます。

- Oracle Cloud Infrastructureで、Azure ADをアイデンティティ・プロバイダとして設定します。

- Oracle Cloud Infrastructureで、Azure ADグループをOracle Cloud Infrastructureグループにマップします。

- Oracle Cloud Infrastructureで、Azure ADグループのアクセスを制御するIAMポリシーを設定します。

- Oracle Cloud InfrastructureのサインインURLをユーザーと共有してください。

Azure ADとフェデレートするステップ

前提条件

Azure ADでグループおよびユーザーが設定されているAzureテナンシがあります。

ステップ1: Oracle Cloud Infrastructureで、フェデレーション・メタデータ・ドキュメントをダウンロードする

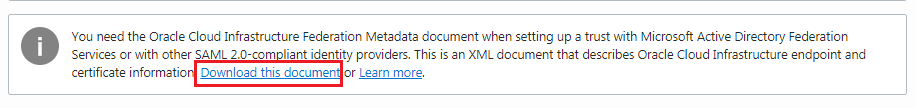

サマリー: Oracle Cloud Infrastructure Consoleの「フェデレーション」ページに、Oracle Cloud Infrastructureフェデレーション・メタデータ・ドキュメントへのリンクが表示されます。Azure ADでアプリケーションを設定する前に、ドキュメントをダウンロードする必要があります。

-

「フェデレーション」ページに移動します。 ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「フェデレーション」を選択します。

-

「フェデレーション」ページで、「このドキュメントをダウンロード」を選択します。

リンクを選択すると、ブラウザ・ウィンドウでmetadata.xmlドキュメントが開きます。ブラウザの「ページに名前を付けて保存」コマンドを使用して、後でアクセスできるxmlドキュメントをローカルに保存します。

ステップ2: Azure ADで、Oracle Cloud Infrastructureをエンタープライズ・アプリケーションとして追加する

-

Azureポータルの左側のナビゲーション・パネルで、「Azure Active Directory」を選択します。

-

「Azure Active Directory」ペインで、「エンタープライズ アプリケーション」を選択します。Azure ADテナントのアプリケーションのサンプルが表示されます。

- 「すべてのアプリケーション」ペインの上部にある「新しいアプリケーション」を選択します。

- 「ギャラリーから追加する」リージョンで、検索ボックスにOracle Cloud Infrastructure Consoleと入力します。

-

結果からOracle Cloud Infrastructure Consoleアプリケーションを選択します。

-

アプリケーション固有のフォームでは、アプリケーションに関する情報を編集できます。たとえば、アプリケーションの名前を編集できます。

-

プロパティの編集が終了したら、「作成」を選択します。

開始ページが表示され、組織のアプリケーションを構成するためのオプションが示されます。

ステップ3: Azure ADで、Oracle Cloud Infrastructureをエンタープライズ・アプリケーションとして構成する

-

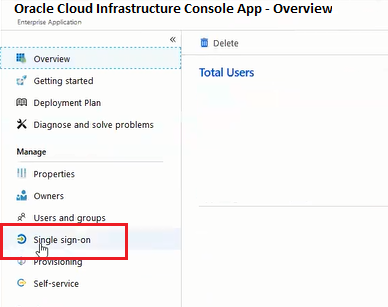

「管理」セクションで、「シングルサインオン」を選択します。

-

「SAML」を選択してシングル・サインオンを構成します。「SAMLによるシングル サインオンのセットアップ」ページが表示されます。

-

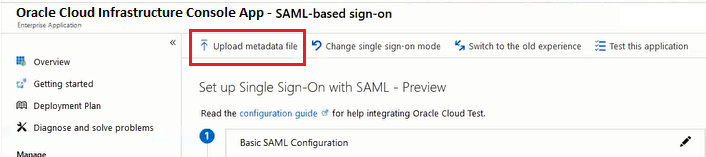

ページの上部で、「メタデータ・ファイルをアップロードする」を選択します。

-

ステップ1でOracle Cloud Infrastructureからダウンロードしたフェデレーション・メタデータ・ファイル(metadata.xml)を特定し、ここでアップロードします。ファイルをアップロードすると、次の「基本的な SAML 構成」フィールドに自動的に移入されます。

- 識別子(エンティティID)

- 応答URL (アサーション・コンシューマ・サービスURL)

-

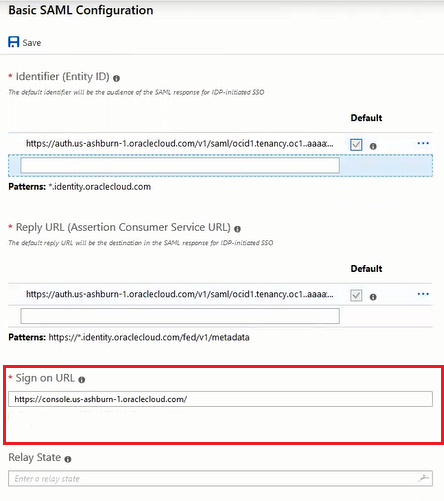

「基本的なSAML構成」セクションで、「編集」を選択します。「基本的な SAML 構成」ペインで、次の必須フィールドに入力します。

-

サインオンURL: URLを次の形式で入力します。

https://cloud.oracle.com

-

- 「保存」を選択します。

ステップ4: ユーザー属性とクレームの構成

Oracle Cloud Infrastructure Consoleエンタープライズ・アプリケーション・テンプレートには必須属性がシードされているため、追加する必要はありません。ただし、次のカスタマイズを行う必要があります。

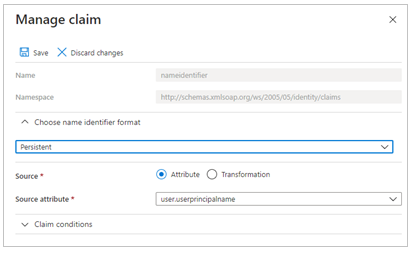

- 「ユーザー属性とクレーム」セクションで、右上隅の「編集」を選択します。「要求の管理」パネルが表示されます。

-

「名前識別子値」フィールドの横にある「編集」を選択します。

- 「必要な要求」で、「一意のユーザー識別子(Name ID)」を選択します。

- 「電子メールアドレス」を選択し、「永続的」に変更します。

- 「ソース」で、「属性」を選択します。

-

「ソース属性」で、user.userprincipalnameを選択します。

-

「保存」を選択します。

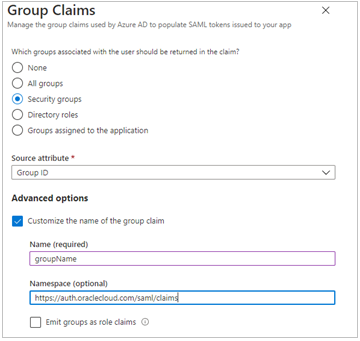

- 「グループ要求を追加する」を選択します。

-

「グループ要求」パネルでは、次を構成します:

- 「セキュリティ グループ」を選択します。

- ソース属性: グループIDを選択します。

- 詳細オプションで、「グループ要求の名前をカスタマイズする」を選択します。

-

「名前」フィールドに、groupNameと入力します。

指定されたとおりのスペルと大/小文字を使用してgroupNameを入力してください。

-

「ネームスペース」フィールドに、

https://auth.oraclecloud.com/saml/claimsと入力します。 - 「保存」を選択します。

ステップ5: SAMLメタデータ・ドキュメントのダウンロード

-

「SAML署名証明書」セクションで、「フェデレーション・メタデータXML」の横にあるダウンロード・リンクを選択します。

-

このドキュメントをダウンロードし、保存場所をノートにとります。次のステップで、このドキュメントをコンソールにアップロードします。

ステップ6: ユーザー・グループをアプリケーションに割り当てる

Azure ADユーザーがOracle Cloud Infrastructureにサインインできるようにするには、新しいエンタープライズ・アプリケーションに適切なユーザー・グループを割り当てる必要があります。

- 左側のナビゲーション・ペインの「管理」で、「ユーザーとグループ」を選択します。

- 「ユーザーとグループ」リストの上部にある「追加」を選択して、「割り当ての追加」ペインを開きます。

-

「ユーザーとグループ」セレクタを選択します。

-

アプリケーションに割り当てるグループの名前を「名前または電子メール アドレスで検索」検索ボックスに入力します。

-

結果リストのグループにカーソルを合わせると、チェック・ボックスが表示されます。チェック・ボックスを選択して、グループを「選択済み」リストに追加します。

-

グループの選択を終了したら、「選択」を選択して、アプリケーションに割り当てるユーザーおよびグループのリストに追加します。

-

「割り当て」を選択して、選択したグループにアプリケーションを割り当てます。

ステップ7: Oracle Cloud InfrastructureでAzure ADをアイデンティティ・プロバイダとして追加する

サマリー: アイデンティティ・プロバイダをテナンシに追加します。グループ・マッピングを同時に設定することも、後で設定することもできます。

- コンソールに移動し、Oracle Cloud Infrastructureのユーザー名とパスワードを使用してサインインします。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「フェデレーション」を選択します。

- 「アイデンティティ・プロバイダの追加」を選択します。

-

次を入力します:

- 表示名:このフェデレーション・トラストの一意の名前。これは、コンソールへのサインイン時に使用されるアイデンティティ・プロバイダを選択する際に、フェデレーテッド・ユーザーに対して表示される名前です。名前は、テナンシに追加するすべてのアイデンティティ・プロバイダで一意である必要があります。これは後で変更できません。

- 説明: わかりやすい説明。

- タイプ: 「SAML 2.0準拠」のアイデンティティ・プロバイダを選択します。

- XML:Azure ADからダウンロードしたFederationMetadata.xmlファイルをアップロードします。

- 「拡張オプションの表示」を選択します。

-

アサーションを暗号化:チェック・ボックスを選択すると、IAMサービスはIdPからの暗号化を認識します。Azure ADでアサーションの暗号化を有効にしていない場合は、このチェックボックスを選択しないでください。

Azure ADでこのシングル・サインオン・アプリケーションのアサーションの暗号化を有効にするには、Azure ADでSAML署名証明書を設定して、SAMLレスポンスおよびアサーションに署名します。詳細は、Azure ADのマニュアルを参照してください。

- 強制認証:デフォルトで選択されています。選択すると、ユーザーは、別のセッションにすでにサインインしている場合でも、IdPに資格証明を提供(再認証)する必要があります。

-

認証コンテキスト・クラス参照:このフィールドは、Government Cloudの顧客に必須です。1つ以上の値が指定されている場合、Oracle Cloud Infrastructure (リライイング・パーティ)は、ユーザーの認可時に、指定された認証メカニズムの1つを使用することをアイデンティティ・プロバイダにリクエストします。IdPから戻されたSAMLレスポンスには、その認証コンテキストのクラス参照とともに認証ステートメントが含まれている必要があります。SAMLレスポンス認証コンテキストがここで指定された内容と一致しない場合、Oracle Cloud Infrastructure認証サービスは400でSAMLレスポンスを否認します。メニューには、一般的な認証コンテキストのクラス参照がいくつかリストされています。別のコンテキスト・クラスを使用する場合は、「カスタム」を選択してから、クラス参照を手動で入力します。

- リソースを作成する権限を持つ場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する許可が必要です。タグ付けの詳細は、リソース・タグを参照してください。 タグを適用するかどうかがわからない場合は、このオプションをスキップするか、管理者に問い合せてください。後でタグを適用できます。

-

「続行」を選択します。

ノート

グループ・マッピングを今設定しない場合は、単純に「作成」を選択して、マッピングを後で追加しなおすことができます。

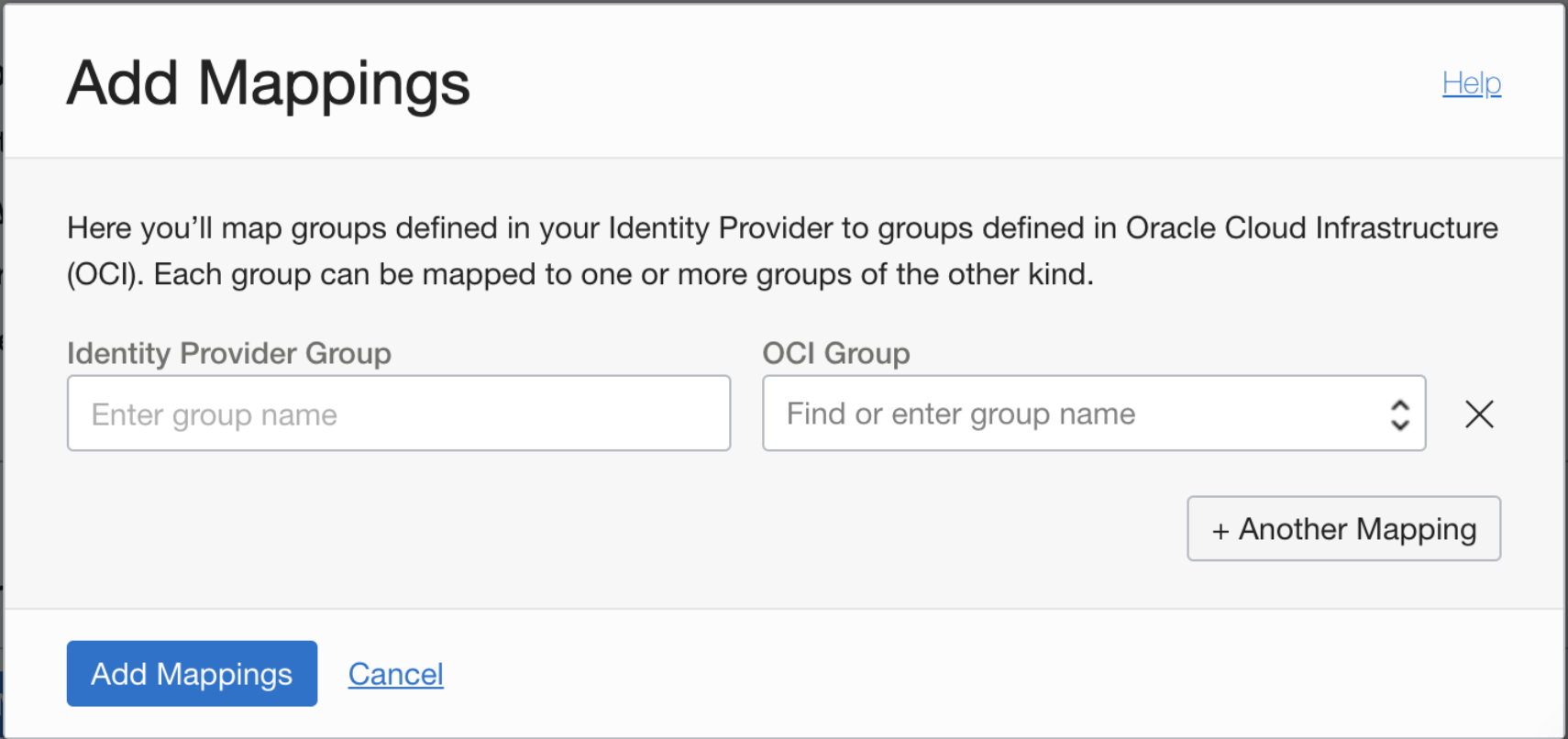

ステップ8: グループ・マッピングの追加

サマリー: Oracle Cloud InfrastructureのAzure ADグループとIAMグループ間のマッピングを設定します。特定のAzure ADグループを0、1または複数のIAMグループにマップすることも、その逆も可能です。ただし、個々のマッピングは、1つのAzure ADグループと1つのIAMグループの間のみ存在します。グループ・マッピングに対する変更は、通常はホーム・リージョンで数秒以内に有効になりますが、すべてのリージョンに伝播するまで数分かかることがあります。マップするために選択するAzure ADグループは、Azure ADのエンタープライズ・アプリケーションにも割り当てる必要があります。ステップ6: ユーザー・グループをアプリケーションに割り当てるを参照してください。

開始する前に: Azure ADグループのページを開いておきます。Azureダッシュボードの「管理」で、「グループ」を選択します。グループのリストから、Oracle Cloud Infrastructureグループにマップするグループを選択します。グループの詳細ページで、グループの「オブジェクトID」の横にある「コピー」アイコンを選択します。

グループ・マッピングを作成するには:

-

「アイデンティティ・プロバイダ・グループ」に、Azure ADグループのオブジェクトIDを入力(または貼付け)します。大/小文字を区別してオブジェクトIDを正確に入力する必要があります。オブジェクトIDの例は、aa0e7d64-5b2c-623g-at32-65058526179cのようになります。

-

「OCIグループ」の下のリストから、このグループのマップ先のIAMグループを選択します。

- 作成するマッピングごとに前述のステップを繰り返し、「作成」を選択します。

IAMグループ名の要件: 空白なし。許可されている文字:英字、数字、ハイフン、ピリオド、アンダースコアおよびプラス記号(+)。名前は後で変更できません。

これで、アイデンティティ・プロバイダがテナンシに追加され、「フェデレーション」ページのリストに表示されます。アイデンティティ・プロバイダを選択して、その詳細と、設定したばかりのグループ・マッピングを表示します。

Oracleはアイデンティティ・プロバイダを割り当て、各グループ・マッピングにOracle Cloud ID (OCID)と呼ばれる一意のIDを割り当てます。詳細は、リソース識別子を参照してください。

今後、グループ・マッピングを編集したり、テナンシからアイデンティティ・プロバイダを削除する場合は、「フェデレーション」ページに移動します。

ステップ9: グループに対するIAMポリシーの設定

ステップ10: フェデレーテッド・ユーザーに、テナント名およびサインインするURLを指定

フェデレーテッド・ユーザーには、Oracle Cloud Infrastructure ConsoleのURL (たとえば、コンソール)とテナントの名前が必要です。コンソールにサインインすると、テナント名の入力を求めるプロンプトが表示されます。

コンソールでのアイデンティティ・プロバイダの管理

Azure ADのフェデレートについてを参照してください。

アイデンティティ・プロバイダのすべてのグループ・マッピングも削除されます。

-

テナンシからアイデンティティ・プロバイダを削除します。

-

ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「フェデレーション」を選択します。

テナンシのアイデンティティ・プロバイダのリストが表示されます。

- アイデンティティ・プロバイダを選択して、その詳細を表示します。

- 「削除」を選択します。

- プロンプトが表示されたら確認します。

-

-

ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「フェデレーション」を選択します。

テナンシのアイデンティティ・プロバイダのリストが表示されます。

- アイデンティティ・プロバイダを選択して、その詳細を表示します。

-

「マッピングの追加」を選択します。

- アイデンティティ・プロバイダ・グループで、カスタム・グループを選択します。Azure ADグループのオブジェクトIDを入力(または貼付け)します。大/小文字を区別してオブジェクトIDを正確に入力する必要があります。オブジェクトIDの例は、aa0e7d64-5b2c-623g-at32-65058526179cのようになります。グループがOracle Cloud Infrastructureにサインインできるようにするためには、Azure ADでエンタープライズ・アプリケーションにもグループを割り当てる必要もあります。ステップ6: ユーザー・グループをアプリケーションに割り当てるを参照してください。

-

「OCIグループ」の下のリストから、このグループのマップ先のIAMグループを選択します。

- マッピングをさらに追加するには、+Another「マッピング」を選択します。

- 終了したら、「マッピングの追加」を選択します。

変更は、通常数秒以内に有効になります。

グループ・マッピングは更新できませんが、マッピングを削除してから新規のものを追加することはできます。

-

ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「フェデレーション」を選択します。

テナンシのアイデンティティ・プロバイダのリストが表示されます。

- アイデンティティ・プロバイダを選択して、その詳細を表示します。

- 削除するマッピングを選択し、「削除」を選択します。

- プロンプトが表示されたら確認します。

変更は、通常数秒以内に有効になります。

APIでのアイデンティティ・プロバイダの管理

APIの使用およびリクエストの署名の詳細は、REST APIのドキュメントおよびセキュリティ資格証明に関する項を参照してください。SDKの詳細は、SDKおよびCLIを参照してください。

次のAPI操作を使用します。

アイデンティティ・プロバイダ:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider:この操作を使用する前に、DeleteIdpGroupMappingを使用して、アイデンティティ・プロバイダのすべてのグループ・マッピングを削除する必要があります。

- CreateIdpGroupMapping:各グループ・マッピングは、独自のOCIDを持つ個別のエンティティです。

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping