アイデンティティ・アップグレードの概要

Oracle Cloud Infrastructure Identity and Access Management (IAM)へのアップグレードの前後に準備する方法と予想されることについて学習します。

Oracle Cloudコンソールの新しいOCI IAMエクスペリエンスは、認証、サインオン・ポリシー、シングル・サインオン(SSO)、多要素認証(MFA)およびアイデンティティ・ライフサイクル管理を管理するための拡張機能を提供します。

「次回の例外Identity and Access Management (IAM)への移行」という件名の電子メールを受信した場合、アカウントはOracle Cloud Infrastructure Identity and Access Management (IAM)へのアップグレード用に選択されています。これは、停止時間が必要な1回の必須アップグレードです。停止時間が、環境のリフレッシュなどのスケジュール済アクティビティに影響するかどうかを確認するには、アイデンティティ・アップグレードの計画および考慮事項を参照してください。

フェデレーテッドSSO環境がある場合は、Fusion Applicationsへの継続的なアクセスを確保するために、本番環境を含むすべての環境(最初の環境のスケジュールされた停止時間より少なくとも72時間)のアップグレード前アクションを完了する必要があります。必要なアクションを参照してください。

これらのアクションは、既存のSSO、統合または現在のワークフローには影響しません。これはテストのみを目的としており、アイデンティティ・アップグレードの完了後にセットアップがアクティブ化されます。

Customer Connectのウェビナーおよび営業時間は、このアイデンティティ・アップグレードに役立ちます。アップグレード前のアクションの実行方法を示すスケジュール、リプレイについては、Fusion Application Identityの今後のアップグレード・セッション: ウェビナーおよび営業時間を参照してください。

2025年4月6日より後に新しいFusion Applications環境ファミリおよび環境がプロビジョニングされた場合、Fusion Applications環境はすでにOCI IAMで実行されています。アイデンティティのアップグレードは必要ありません。

何が起こっているのですか。

Fusion Applicationsの次回の例外メンテナンスでは、Fusion環境に関連付けられたユーザー・アイデンティティ・サービスがOracle Cloud Infrastructure Identity and Access Management (IAM)にアップグレードされます。

アイデンティティ・アップグレード・プロセスには停止時間が必要です。この期間は、アイデンティティ・アップグレード・スケジュールを受信したときに通知で指定されます。フェデレーテッドSSOが環境で有効になっているかどうかによっては、完了するアップグレード前のアクションがある場合があります。「アップグレード前のタスク」を参照してください。

アイデンティティ・アップグレードが完了すると、電子メールで通知されます。アップグレード後アクションがある場合は完了し、Fusion Applications環境ファミリ・ページの「メンテナンス」タブで、Oracle Cloudコンソールでそれらのアクションの完了を確認します。「アップグレード後のタスク」を参照してください。

詳細はどこで確認できますか。

Identity and Access Managementの使用の詳細は、アイデンティティ・ドメインを使用するIAMを参照してください。

懸念がある場合は、サポート・リクエスト(SR)を開いてOracle Supportに連絡してください。次のオプションを選択して、問題について説明します。

- サービス・グループ: Oracle Cloud Applications

- サービス: 任意のFusion製品

- サービス・カテゴリ: SaaSコンソール・サービス(停止、プロビジョニング、P2T/T2T、サイズ変更、環境およびユーザー管理)

- サブカテゴリ: Fusion Identity Upgrade

アイデンティティ・アップグレードのペース

アイデンティティ・アップグレードは、環境ファミリの四半期更新以外の月にスケジュールされます。

非本番ケイデンス:非本番ケイデンス上の環境のアイデンティティ・アップグレードは、環境のメンテナンス・スロットとほぼ同時に、スケジュールされた月の第2週に実行されます。

本番ケイデンス:本番ケイデンス上の環境のアイデンティティ・アップグレードは、環境のメンテナンス・スロットとほぼ同時に、スケジュールされた月の4週目に実行されます。

アイデンティティ・アップグレードは、Fusion Applicationsの四半期更新の同じメンテナンス・スロットと可能なかぎり一致するようにスケジュールされています。ただし、環境は数時間前または後にスケジュールされる場合があります。

「月の第1週」は、その週が前の日曜日から始まる月の最初の金曜日の週であることに注意してください。たとえば、2025年3月の最初の週は、2025年3月2日日曜日から2025年3月8日までの週です。

必要なアクション

アクションは必要ありません: Fusion環境がフェデレーテッドSSOで構成されていないか、他のOracleアプリケーション環境のアイデンティティ・プロバイダとして使用されていない場合は、アップグレード前またはアップグレード後の必要なアクションはありません。ただし、このドキュメントを参照して、このアップグレードを理解して準備し、アイデンティティ・アップグレードの計画および考慮事項を確認して、停止時間がスケジュールされた環境リフレッシュに影響するかどうかを確認することをお薦めします。

アイデンティティ・アップグレードの前に必要なアクション:フェデレーテッドSSO環境がある場合は、最初の環境のスケジュールされた停止時間の72時間以上前に、本番を含むすべての環境のアップグレード前アクションを完了する必要があります。フェデレーテッドSSO環境のアップグレード前のタスクを参照してください。

すべての環境のアップグレード前アクションを完了しないと、本番環境を含む環境へのSSOアクセスが失われます。

必要なアクションをできるだけ早く完了します。トラブルシューティングに十分な時間があるように、最初の環境のスケジュールされた停止時間の10日以上前にすることをお薦めします。If you haven't completed the required actions for all environments, including production, 72 hours before the scheduled upgrade, then after the upgrade, users won't be able to use federated SSO to sign in to the environment. たとえば、テスト環境が3月13日の午後7時にPSTにスケジュールされており、本番環境が3月27日の午後7時にPSTにスケジュールされている場合、アップグレード前タスクを完了し、3月10日の午後7時より前にタスクの完了を確認する必要があります。

4つのフェデレーテッドSSO環境があり、それぞれにアイデンティティ・プロバイダがある場合、アップグレード前のタスクを完了してテストし、アイデンティティ・プロバイダの準備状況を確認するための推定時間は、自分または他の管理者がタスクを実行するために必要な権限とアクセス権を持っているかぎり、約1時間です。「ステップ3: アイデンティティ・プロバイダの更新およびテスト」の前提条件、または「アイデンティティ・アップグレード・チェックリスト」のアイデンティティ・アップグレード前のステップ5および6を参照してください。

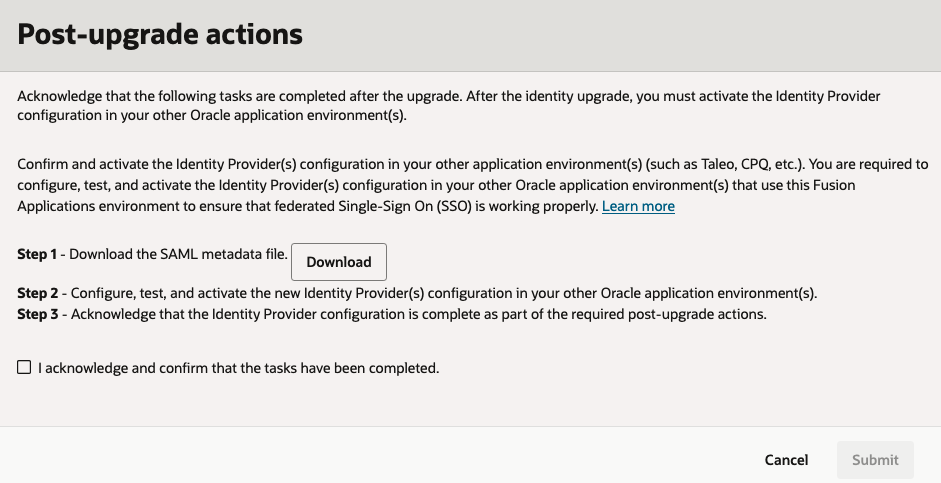

アイデンティティのアップグレード後に必要なアクション:フェデレーテッドSSOとしてFusion環境を使用する他のアプリケーション(Taleo、CPQ (構成、価格、割当て制限)またはSelectMindsなど)がある場合ユーザーがアプリケーションにサインインするためのアイデンティティ・プロバイダでは、アップグレード後のタスクを完了し、シングル・サインオン統合をテストして、フェデレーテッドSSOが正しく機能し続けるようにする必要があります。これらの他のアプリケーションへのサインインは、アップグレード後のアクションが完了するまで機能しません。「アップグレード後のタスク」を参照してください。

通知とスケジューリング

アイデンティティ・アップグレードがスケジュールされると、次のように電子メールで通知されます:

- フェデレーテッドSSOを使用する環境がある場合は、約90日前に通知されます。

- フェデレーテッドSSOを使用する環境がない場合、約30日前に通知されます。

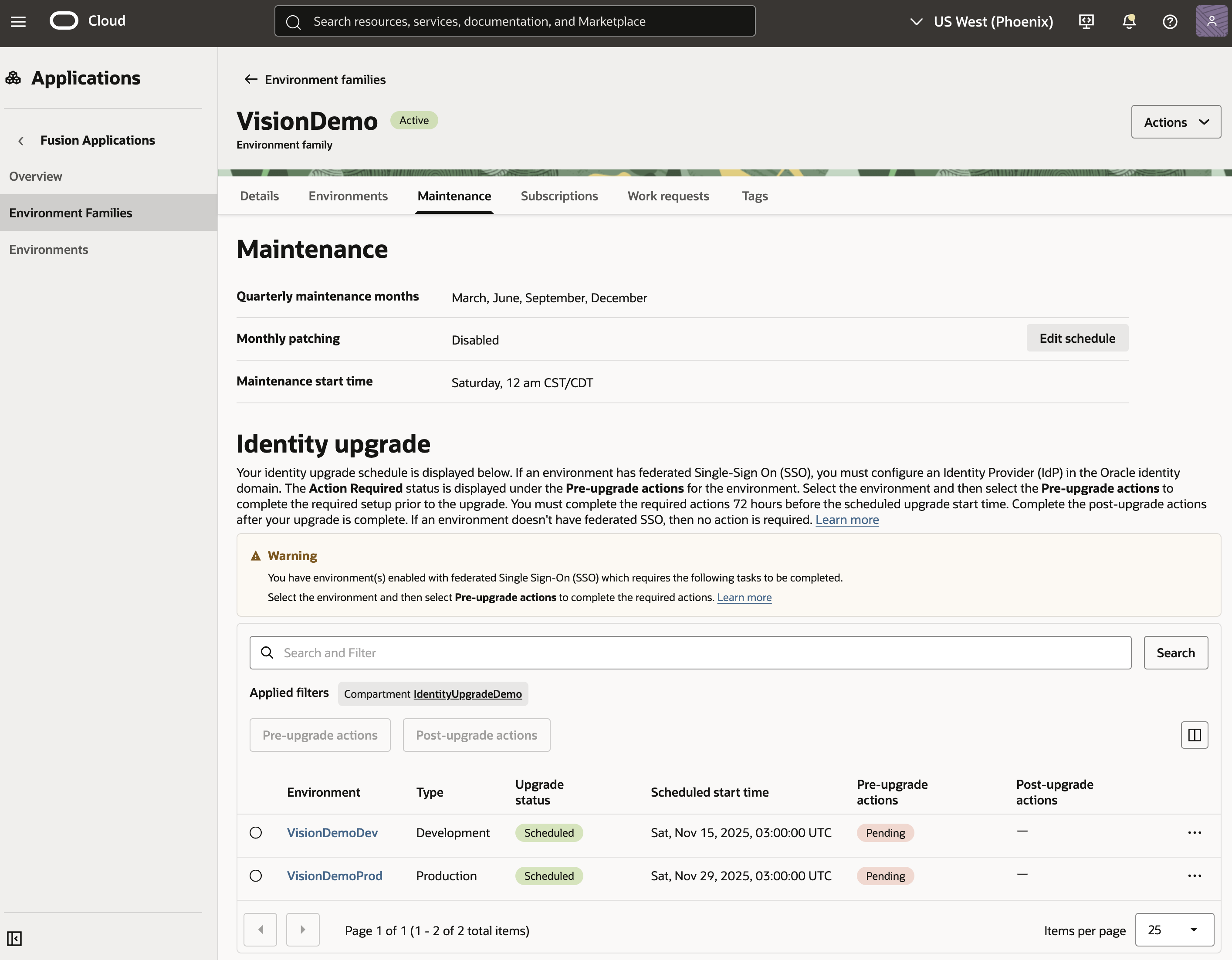

環境のアップグレードがスケジュールされたら、Oracle Cloudコンソールを使用してFusion環境のアップグレード・スケジュールを表示し、必要なアクションの詳細(該当する場合)を確認して、必要なアクションを完了します。

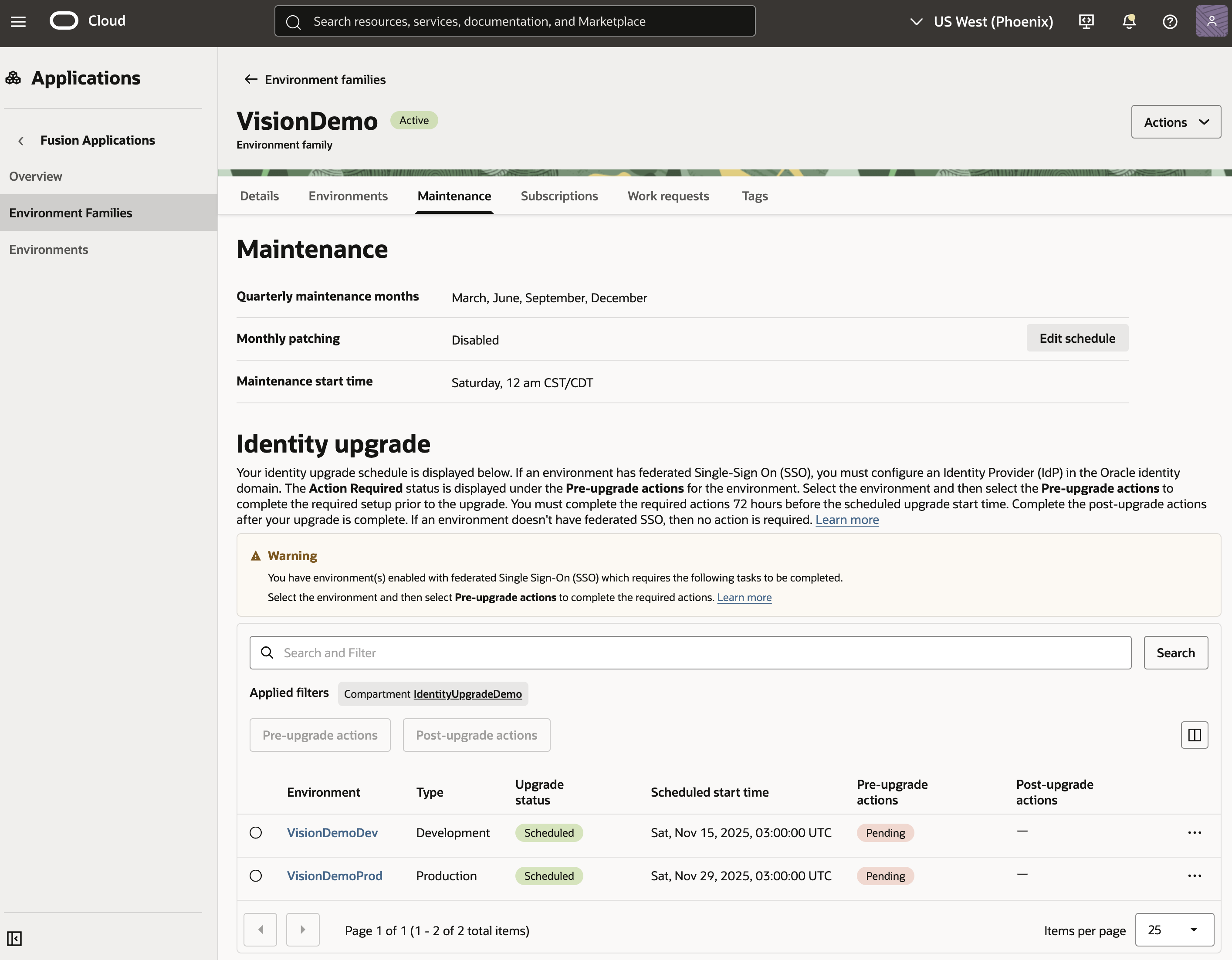

アイデンティティ・アップグレード・スケジュールを表示するには:

- Oracle Cloudコンソールにサインインし、「環境ファミリ」ページに移動します。

- 「環境ファミリ」ページで、環境ファミリを選択します。予期している環境ファミリが表示されない場合は、テナンシの他のコンパートメントまたはサブコンパートメントを検索して、正しいコンパートメントにいることを確認してください。

- 環境ファミリの詳細ページで、「メンテナンス」を選択し、「アイデンティティ・アップグレード」セクションまでスクロールしてスケジュールを表示します。

「アイデンティティ・アップグレード」セクションには、表内の環境と、現在のアップグレード・ステータスを示す列、およびアップグレード前アクションとアップグレード後アクションのステータスがリストされます。

「アップグレード・ステータス」列には、次のいずれかの値が表示されます。

- "-": 環境ではアイデンティティ・アップグレードが必要ですが、まだスケジュールされていません。

- スケジュール済: 環境のアップグレードがスケジュールされました。

- 進行中: 環境のアップグレードが進行中です。

- 成功: 環境のアップグレードが完了しました。

- 取消済: 環境のアップグレードは取り消され、アイデンティティ・アップグレードは再スケジュールされます。アイデンティティ・アップグレードが再スケジュールされるとすぐに、ステータスは新しいスケジュール日で「スケジュール済」に変更されます。

- 失敗: 環境のアップグレードに失敗しました。これが発生するまれなケースでは、Oracleによってユーザーが更新され、問題が解決されます。

- 不要: 環境はすでにOCI IAM上にあり、アイデンティティ・アップグレードは必要ありません。

「アップグレード前のアクション」列には、次のいずれかの値が表示されます。

- "-" : 環境にはフェデレーテッドSSOがありません。必要なアクションはありません。

- 保留中: 環境はフェデレーテッドSSOで有効になっています。必要なアクションは管理者によって完了も確認もされていません。

- 完了: 必要なアクションが完了し、管理者が確認しました。

「アップグレード後アクション」列には、次のいずれかの値が表示されます。

- "-": このFusion Applications環境をアイデンティティ・プロバイダとして使用している他のアプリケーションはありません。必要なアクションはありません。

- 保留中: 必要なアップグレード後アクションは、管理者によって完了も確認もされていません。

- 完了: 必要なアップグレード後アクションが完了し、管理者が確認しました。

取消および再計画

Fusion Applications環境にアップグレード前のアクションが必要で、本番を含むすべての環境で必要なアクションが完了していない場合は、最初の環境のスケジュールされた停止時間より72時間前に、アップグレード後、ユーザーはフェデレーテッドSSOを使用して環境にサインインできなくなります。

Oracleはアップグレードのキャンセルを選択する場合があります。取り消されたアイデンティティ・アップグレードは、Oracle Cloudコンソールに反映されます。

フェデレーテッドSSO環境に対してOracle Cloudコンソールでアップグレード前のタスクの完了を確認したが、環境のアイデンティティ・アップグレード・スケジュールが取り消され、なんらかの理由で再スケジュールされた場合、確認がリセットされます。これが発生した場合は、アップグレード前のタスクを再度実行し、Oracle Cloudコンソールでタスクが完了していることを確認する必要があります。

アイデンティティ・アップグレードの再スケジュール

アイデンティティ・アップグレードを再スケジュールするには、サポート・リクエスト(SR)を開き、停止時間をスケジュールします。

- これはスケジュール済メンテナンスであるため、様々な停止時間が提供されます。

- 再スケジュールが記録されると、Oracle Cloudコンソールに表示されます。

- 「通知およびスケジュール」の説明に従って通知されます。

サポート・リクエストを開かない場合は、Oracleによって将来の日付でアップグレードがスケジュールされます。

アップグレード後に想定する内容

アイデンティティ・アップグレードが正常に完了したら、Fusion環境へのサインインが期待どおりに機能していることをテストします。問題が発生した場合は、サポート・リクエスト(SR)を送信してOracle Supportに連絡してください。

Fusion環境を使用してSSOをフェデレートする他のアプリケーション(Taleo、CPQ (Configure、Price、Quota)またはSelectMindsなど)がある場合は、必ずアップグレード後のタスクを完了し、SSO統合をテストして、フェデレーテッドSSOが他のアプリケーションに対して引き続き正しく機能するようにしてください。「アップグレード後のタスク」を参照してください。

アカウント・サインイン・ページの変更

アカウントのサインイン・ページは、Fusion Applicationsユーザーによって異なります。詳細は、Oracle Fusion Cloud Applicationsでの変更点のサインイン・ページを参照してください。

「シングル・サインオン」ボタンを選択したユーザーには変更はありません。同じSSOサインイン・ページが引き続き表示されます。

アップグレード前のタスク

アップグレード前に必要なタスクは、環境でフェデレーテッドSSOを有効にしたかどうかによって異なります。環境がフェデレートされているかどうかを確認するにはどうすればよいですか。を参照してください

フェデレーテッドSSOに加えて、環境には、異なるアイデンティティ・システムに対して認証する必要があるアイデンティティ・プロバイダが開始するフェデレーション・フロー(Fusion Applicationsのサインイン・ページを通過しない認証フロー)も含まれる場合があります。同じアップグレード前のタスクも実行する必要があります。

非フェデレーテッドSSO環境のアップグレード前タスク

フェデレーテッドSSOがない場合は、完了するアップグレード前のタスクはありません。

環境ファミリの詳細ページで、アップグレードのスケジュールと進行状況を監視できます。

フェデレーテッドSSO環境のアップグレード前タスク

フェデレーテッドSSOを使用するFusion環境でアイデンティティ・アップグレードがスケジュールされている場合、Oracleは現在のフェデレーテッドSSO構成をレビューし、Fusion環境に関連付けられたアイデンティティ・ドメインに必要なアイデンティティ・プロバイダを自動的に作成します。アップグレード前タスクを完了し、アップグレード後にフェデレーテッドSSOが正しく機能し続けるようにする必要があります。

最初の環境のスケジュールされた停止時間より72時間前に、本番を含むすべての環境のアップグレード前タスクを完了する必要があります。タスクが完了していない場合、アップグレード後、ユーザーはフェデレーテッドSSOを使用して環境にサインインできなくなります。たとえば、テスト環境が3月13日の午後7時にPSTにスケジュールされており、本番環境が3月27日の午後7時にPSTにスケジュールされている場合、アップグレード前タスクを完了し、3月10日の午後7時より前にタスクの完了を確認する必要があります。

必要なアップグレード前のタスクは次のとおりです。

- Oracle Cloudコンソールから、Fusion環境に関連付けられたアイデンティティ・ドメインのSAMLメタデータ・ファイルをダウンロードします。

- SSOをフェデレートする企業アイデンティティ・システムでは、ダウンロードしたSAMLメタデータ・ファイルを使用して、OCI IAMを新しいサービス・プロバイダとして構成します。

(このステップは既存のサービス・プロバイダには影響せず、環境のフェデレーテッドSSOは通常どおり機能します。)

- Oracle Cloudコンソールでアイデンティティ・プロバイダを更新およびテストします。

- Oracle Cloudコンソールでのアイデンティティ・プロバイダの準備状況の確認。

これらのステップについて以下の節で詳細に説明します。

ステップ1: SAMLメタデータ・ファイルのダウンロード

対応するFusion環境のSAMLメタデータ・ファイルをOracle Cloudコンソールからダウンロードします。SAMLファイルには、OCI IAMをサービス・プロバイダとして設定するために企業IDシステムに入力する必要な情報が含まれます(次のステップを参照)。

- Oracle Cloudコンソールにサインインし、「環境ファミリ」ページに移動します。

- 「環境ファミリ」ページで、環境ファミリを選択します。予期しているリソースが表示されない場合は、正しいコンパートメントにいることを確認してください。

- 「環境ファミリ」の詳細ページで、「メンテナンス」を選択し、「アイデンティティ・アップグレード」セクションまでスクロールします。

- フェデレーテッドSSO環境を選択し、「アップグレード前のアクション」を選択します。

- 「アップグレード前のアクション」パネルで、「ダウンロード」を選択します。

フェデレーテッドSSO環境のアイデンティティ・ドメインを表すSAMLメタデータ・ファイル(Metadata.xml)は、ブラウザ設定で選択した場所に保存されます。

ヒント

各SAMLメタデータ・ファイルは、各Fusion Applications環境に固有です。SAMLメタデータ・ファイルに注意深くラベルを付けて、混在しないようにします。

ステップ2: サービス・プロバイダの構成

企業アイデンティティ・システムで、フェデレーテッドFusion Applications環境ごとに新しいサービス・プロバイダを構成します。この構成によって、アイデンティティ・アップグレード後の各Fusion Applications環境でのSSOのフェデレーション方法が決まります。(一部のアイデンティティ・プロバイダ・システムでは、サービス・プロバイダではなくエンタープライズ・アプリケーションという用語を使用します。)

- テキスト・エディタを使用して、前のステップでダウンロードしたSAMLメタデータ・ファイルを開き、新しいサービス・プロバイダの構成に必要なデータを取得します。

- 企業アイデンティティ・システムで、サービス・プロバイダを構成します。

異なるサード・パーティのアイデンティティ・システムに複数のアイデンティティ・プロバイダがある場合は、ダウンロードしたSAMLメタデータ・ファイルの情報を使用して、各サード・パーティのアイデンティティ・システムのアイデンティティ・プロバイダごとに新しいサービス・プロバイダを構成します。同じSAMLファイルを使用して、各アイデンティティ・プロバイダのサービス・プロバイダを作成します。

- サービス・プロバイダの構成後、サービス・プロバイダのSAMLメタデータを企業IDシステムからダウンロードします。これを次のステップで使用して、アイデンティティ・プロバイダを更新およびテストします。

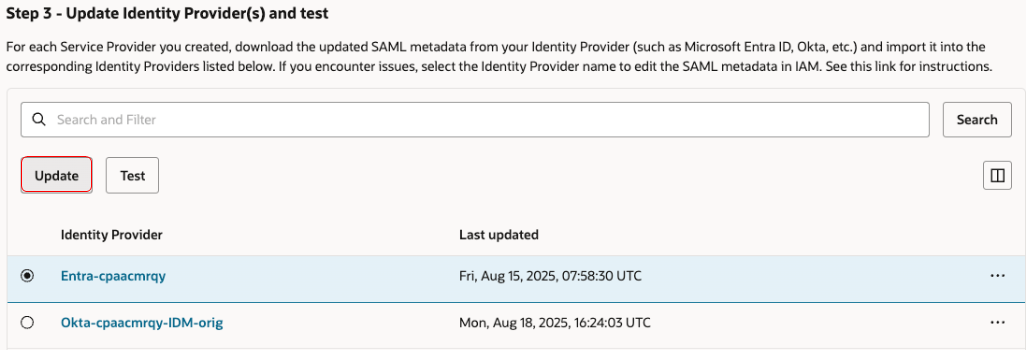

ステップ3: アイデンティティ・プロバイダの更新およびテスト

次に、企業のアイデンティティ・システムからダウンロードしたSAMLメタデータ・ファイルを使用して、OCI IAMの各アイデンティティ・プロバイダを更新します。これにより、双方向信頼の構成が完了し、企業アイデンティティ・プロバイダ・システムとOCI IAM間のSSO認証が有効になります。

その後、OCI IAMと企業IDシステム間の接続および認証をテストできます。

テストするには、最初に環境のアイデンティティ・ドメインにサインインし、次に企業のアイデンティティ・システムにサインインをテストします。したがって、アイデンティティ・プロバイダでフェデレーテッドSSOフローをテストできるように、次の前提条件で指定されているように、Fusion環境のアイデンティティ・ドメインごとに有効な資格証明が必要です。

前提条件:

- 企業IDシステムで構成したサービス・プロバイダのSAMLメタデータ・ファイルはすでにダウンロードされています(前のステップを参照)。

- アップグレード前のタスクを実行できるように、デフォルトのOracle Cloudアイデンティティ・ドメイン(通常は「デフォルト」またはOracleIdentityCloudService)のテナンシ管理者である必要があります。

- また、Fusion環境の各アイデンティティ・ドメインにサインインするための資格証明も必要です。

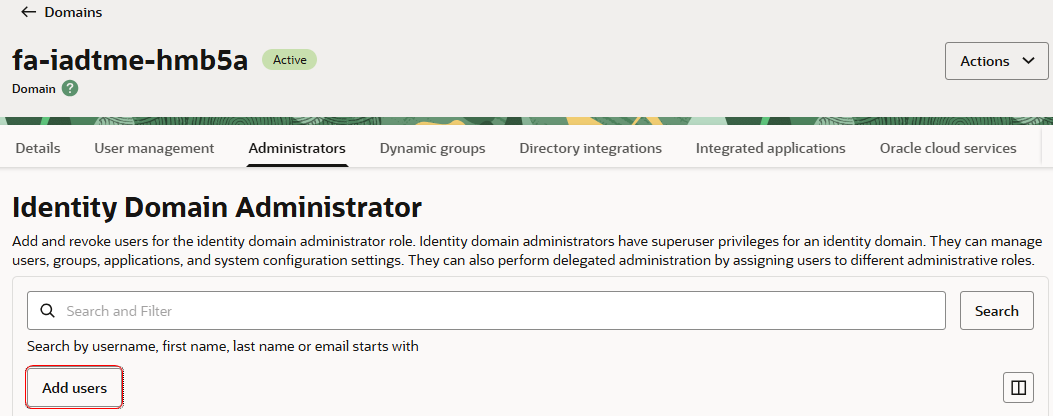

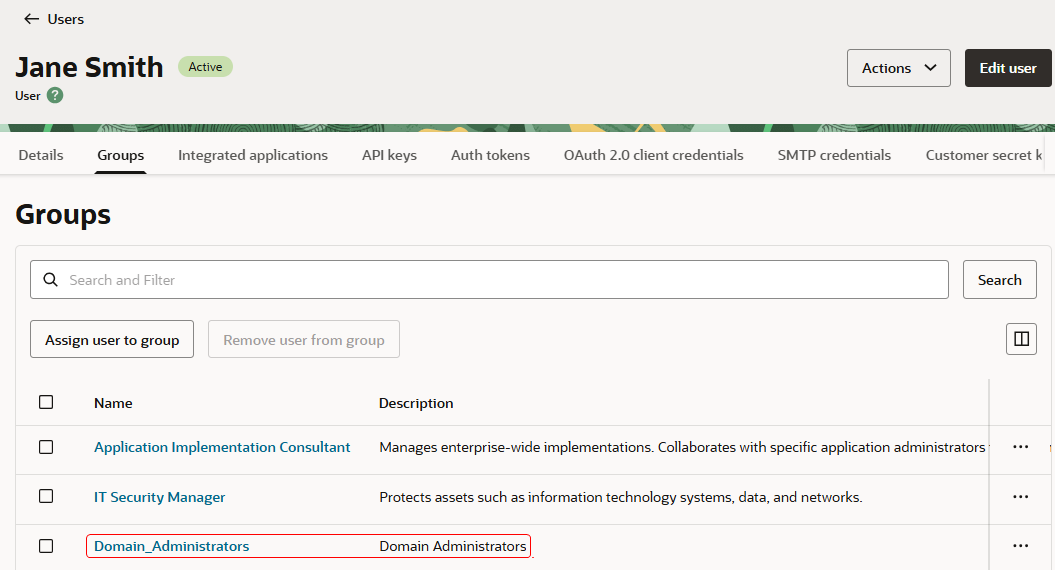

- Fusion環境の各アイデンティティ・ドメインのドメイン管理者ロールも必要です。IAMのドメイン管理者ロールは、次の2つの方法のいずれかで取得します。

- Identity Domain Administratorロールにユーザーを割り当てます。ロールへのユーザーの割当てを参照してください。

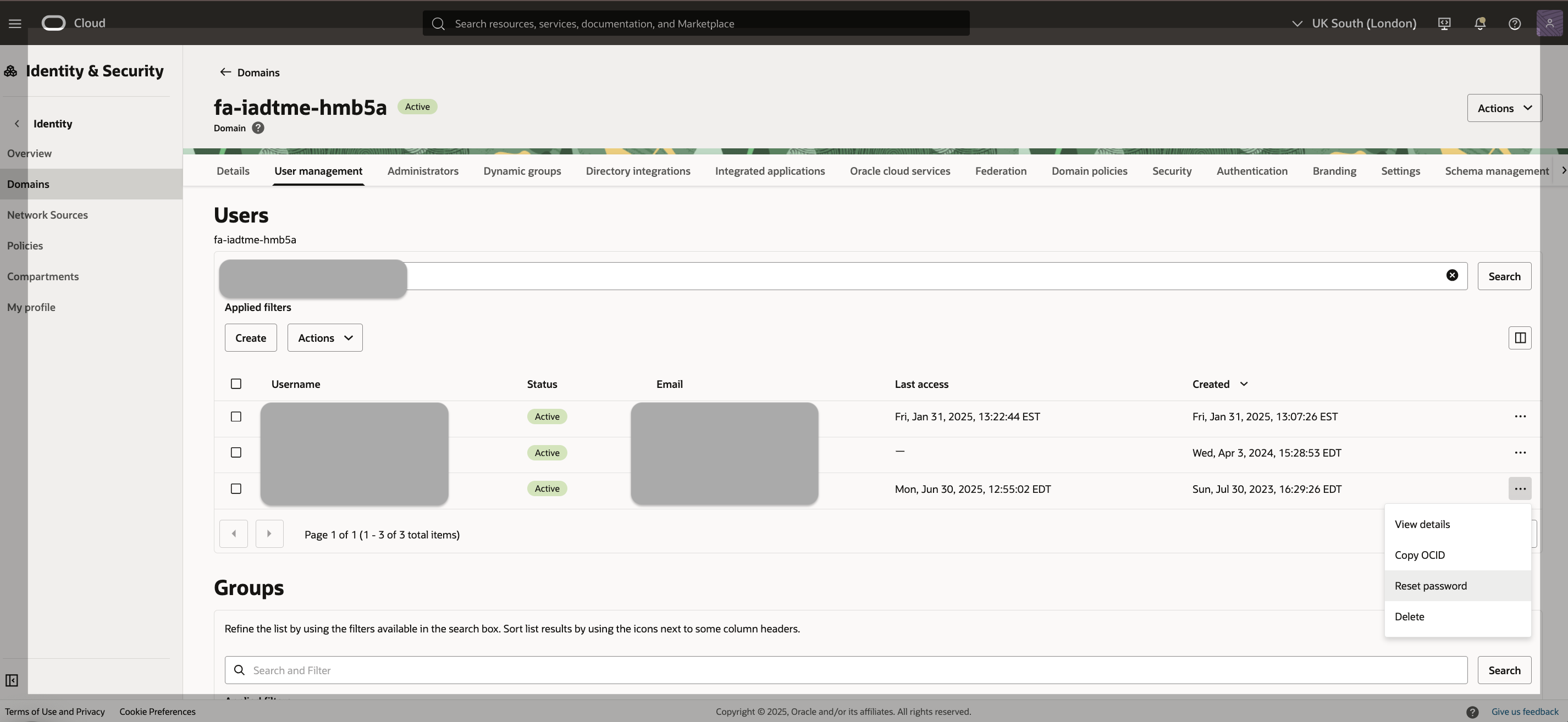

- ユーザーをDomain_Administratorsグループに割り当てます。グループへのユーザーの追加を参照してください。(次のスクリーンショットは、Domain_Administratorsグループに追加した後のJane Smithを示しています。)

- Identity Domain Administratorロールにユーザーを割り当てます。ロールへのユーザーの割当てを参照してください。

アイデンティティ・プロバイダを更新するには:

- Oracle Cloudコンソールにサインインし、「環境ファミリ」ページに移動します。

- 「環境ファミリ」ページで、環境ファミリの名前を選択します。予期しているリソースが表示されない場合は、正しいコンパートメントにいることを確認してください。

- 「環境ファミリ」の詳細ページで、「メンテナンス」を選択し、「アイデンティティ・アップグレード」セクションまでスクロールします。

- フェデレーテッドSSO環境を選択し、「アップグレード前のアクション」を選択します。

- 「アップグレード前のアクション」パネルで、アイデンティティ・プロバイダを選択し、「更新」を選択します。

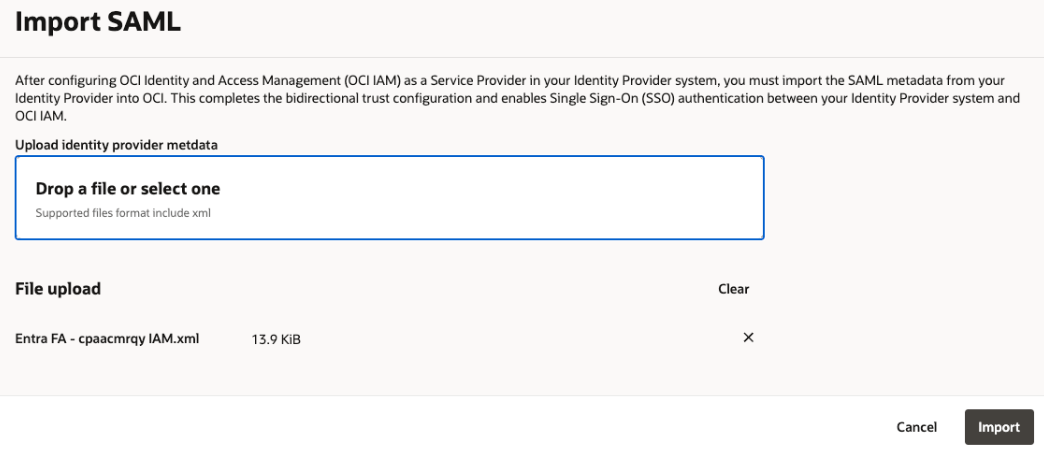

- 「SAMLのインポート」パネルで、「ファイルの削除」または「ファイルの選択」領域を選択し、ステップ2からダウンロードしたサービス・プロバイダのSAMLメタデータ・ファイルを選択します。

- 「インポート」を選択します。インポートが成功すると、「成功- IDPメタデータのインポートに成功しました」メッセージが簡単に表示されます。

サインイン・プロセスをテストするには:

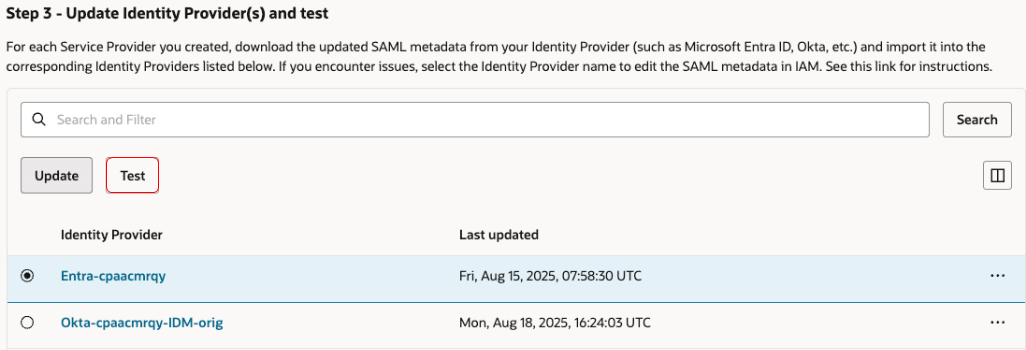

- 更新したアイデンティティ・プロバイダを選択し、「テスト」を選択します。

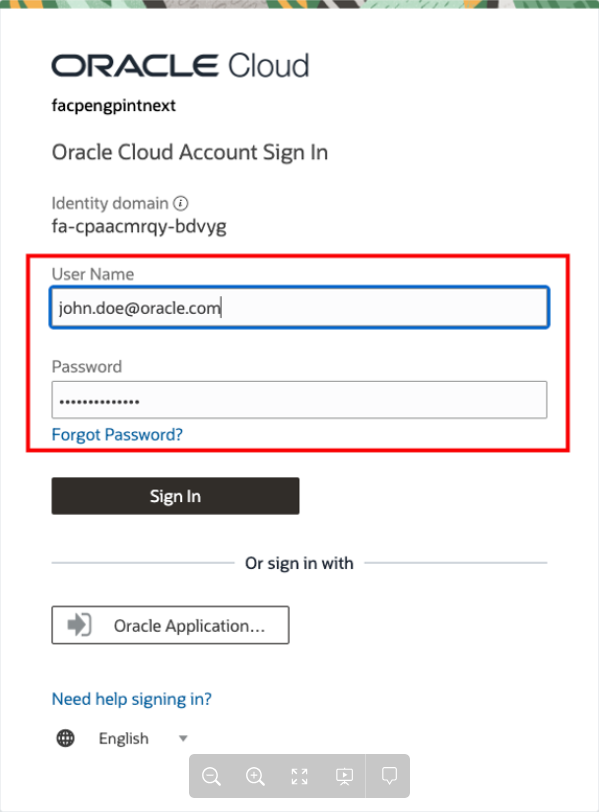

- 現在のブラウザ・セッションで環境のアイデンティティ・ドメインにサインインしていない場合は、アイデンティティ・ドメインへのOracle Cloudアカウントのサインイン・ページが表示されます。サインインするには、ユーザー名とパスワードを入力し、「サインイン」を選択します。

Oracle Cloudアカウントのサインイン・ページの下部にあるOracle Applications SSOボタンを選択しないでください。このSSOボタンを使用すると、テストしているSSOフローではなく、Fusion Applications環境に現在構成されているSSOを使用できます。

アイデンティティ・ドメイン管理者でない場合は、「フェデレーテッド・ユーザーはローカル認証を実行できません」というエラー・メッセージが表示されます。この問題を解決するには、ステップ3: アイデンティティ・プロバイダの更新およびテストの前提条件の手順に従って、アイデンティティ・ドメイン管理者、またはDomain_AdministratorsグループまたはIDCS_Administratorsグループのメンバーになります。

ノート

特に、ユーザー・プロファイルがFusion Applicationsセキュリティ・コンソールで作成された場合は、アイデンティティ・ドメインへのこのサインイン用に新しいパスワードを作成する必要がある場合があります。パスワードを変更する前に、このアイデンティティ・ドメインでドメイン管理者ロールが割り当てられていることを確認してください。

- アイデンティティ・ドメインにサインインすると、アイデンティティ・プロバイダの「サインイン」ページが表示されます。正しい資格証明を入力して、アイデンティティ・プロバイダによって認証されるようにします。認証に成功すると、ブラウザに「Your connection is successful」と表示されます。 ヒント

アイデンティティ・プロバイダをテストするときに、ブラウザにすでにアイデンティティ・プロバイダへのアクティブなセッションがある場合、アイデンティティ・プロバイダのサインイン・ページは表示されません。かわりに、ブラウザに直接「接続に成功しました」と表示されます。この場合、ブラウザを完全に閉じて、新しいプライベート・ウィンドウまたは新しいシークレット・ウィンドウでブラウザを再起動し、再度テストすることをお薦めします。 - テストするアイデンティティ・プロバイダがさらにある場合は、ステップ1から3を繰り返します。

すべてのアイデンティティ・プロバイダのテスト・サインインが成功した場合のみ、次の項に進みます。

ステップ4: アイデンティティ・プロバイダの準備状況の確認

アイデンティティ・プロバイダをテストしてテスト・サインインが成功したことを確認する後にのみ、このステップを完了します。

- 「アップグレード前のアクション」パネルで、「確認し、タスクが完了したことを確認します。」を選択します。次に、「送信」を選択します。

- 「アップグレード前アクションの確認」ダイアログ・ボックスで、「確認」を選択します。(必要に応じて、確認を元に戻すこともできます。)

「アイデンティティ・アップグレード」セクションのFusion Applications環境の「アップグレード前のアクション」ステータスに「完了」が表示されます。

準備が確認されたら、Fusion Applicationsセキュリティ・コンソールで新しいアイデンティティ・プロバイダを追加したり、アイデンティティ・プロバイダ(またはプロバイダ)を変更しないでください。これを行うと、準備確認は24時間後にリセットされます。すべてのアイデンティティ・プロバイダを更新して再テストし、準備状況を再度確認する必要があります。

かわりに、アイデンティティ・アップグレードが完了するまで待機します。その後、OCI IAMコンソールで新しいアイデンティティ・プロバイダを追加できます。

詳細は、このサブジェクトに関するよくある質問を参照してください。

確認を元に戻す必要がある場合は、「アップグレード前アクション」パネルを開き、「確認してタスクが完了したことを確認します」のボックスの選択を解除し、「送信」および「確認」を選択します。これにより、アップグレード前のアクションが「完了」から「保留」に戻ります。

アップグレード後タスク

各環境のアイデンティティ・アップグレードが完了すると、通知されます。

Fusion Applications環境がフェデレーテッドSSOで構成されていない場合は、ユーザーがFusion Applications環境に正常にサインインできることを確認します。

Fusion Applications環境がフェデレーテッドSSOで構成されている場合は、SSOを介してユーザーがFusion Applications環境に正常にサインインできることを確認します。

Fusion Applications環境をアイデンティティ・プロバイダとして使用するその他のアプリケーション

環境でアイデンティティ・アップグレードがスケジュールされたら、他のアプリケーションがアイデンティティ・プロバイダとしてFusion Applications環境を使用するかどうかを確認できます:

- 環境の詳細ページから、関連付けられたアイデンティティ・ドメインまでスクロールし、値を選択します。

- 「アイデンティティ・ドメイン」ページで、「統合アプリケーション」を選択して、Fusion Applications環境をアイデンティティ・プロバイダとして使用するアプリケーションのリストを表示します。

Fusion Applications環境がアイデンティティ・アップグレード用にスケジュールされていない場合、アプリケーションはリストされません。アイデンティティ・アップグレードがスケジュールされると、アプリケーションはFusion Applications環境の現在のアイデンティティ・システムから移入されます。

Fusion環境を使用してSSOをフェデレートし、ユーザーがアプリケーションにサインインできるようにする他のアプリケーション(Taleo、CPQ (Configure、Price、Quota)またはSelectMindsなど)がある場合は、アップグレード後のアクションを完了し、シングル・サインオン統合をテストして、フェデレーテッドSSOが正しく機能し続けるようにする必要があります。

- Oracle Cloudコンソールにサインインし、「環境ファミリ」ページに移動します。

- 「環境ファミリ」ページで、環境ファミリを選択します。予期しているリソースが表示されない場合は、正しいコンパートメントにいることを確認してください。

- 「環境ファミリ」の詳細ページで、「メンテナンス」を選択し、「アイデンティティ・アップグレード」セクションまでスクロールします。

- Fusion Applications環境を選択し、「アップグレード後処理」を選択します。

- 「アップグレード後のアクション」パネルで:

- 「ダウンロード」を選択して、SAMLメタデータ・ファイルをダウンロードします。

- このSAMLメタデータ・ファイルの情報を使用して、他のアプリケーションでアイデンティティ・プロバイダを作成します。

- 他のアプリケーションでアイデンティティ・プロバイダをテストして、正常に機能していることを確認します。

- 「確認し、タスクが完了したことを確認します。」を選択して、他のアプリケーションでアイデンティティ・プロバイダの設定が完了していることを確認します。

アイデンティティ・アップグレードの計画と考慮事項

アップグレード前、アップグレード中、アップグレード後の次の潜在的な影響に注意してください。

アイデンティティ・アップグレードとの競合を回避するための環境ライフサイクル・アクティビティの計画

特定のライフサイクル・アクティビティは、アイデンティティ・アップグレード中に影響を受けます。

リフレッシュ

四半期ごとの更新と同様に、非本番ケイデンスでアップグレードされた環境(ソースとターゲット)間でセルフサービス・リフレッシュを実行できます。リフレッシュは、ソースFusion環境とターゲットFusion環境の両方がアイデンティティ・アップグレードを完了するまで制限されます。本番ケイデンスにマップされたソース環境(まだアップグレードされていない)を使用して、すでにアップグレードされているターゲット環境をリフレッシュするリフレッシュは実行できません。

インストール言語

アイデンティティ・アップグレードの進行中は、Fusion Applications環境で他の言語をインストールおよびアクティブ化できません。アイデンティティ・アップグレードが完了し、環境のライフサイクル状態が「アクティブ」に戻ったときに、言語をインストールできます。

アイデンティティ・アップグレード前のフェデレーテッド・シングル・サインオン(SSO)の有効化

環境がアイデンティティ・アップグレードをスケジュールされており、最初の環境のスケジュールされた停止時間の7日未満である場合は、フェデレーテッドSSOを有効にする各環境のアイデンティティ・アップグレードが完了する後まで待機してから、次の項の手順に従って有効化を続行します。

アイデンティティ・アップグレード・スケジュールを受けていない場合、またはアイデンティティ・アップグレードを受信する最初の環境のスケジュールされた停止時間より前に十分な時間がある場合(少なくとも2週間をお薦めします)、次のステップに従って、アイデンティティ・アップグレードの前にフェデレーテッドSSOを有効にします:

- 「シングル・サインオン(SSO)サービス・プロバイダとしてのOracle Applications Cloud」に記載されているステップに従って、フェデレーテッドSSOを有効にします。

- フェデレーテッドSSOが有効になり、アイデンティティ・アップグレードの環境がスケジュールされたら、「アクションが必要」リンクがアイデンティティ・アップグレード・スケジュールの「アップグレード前」アクション列に表示されるまで24時間から48時間待機します。

- 「アクションが必要」リンクが表示されたら、フェデレーテッドSSO環境のアップグレード前のタスクの手順に従います。

アイデンティティ・アップグレードを受信する最初の環境のスケジュールされた停止時間の前に、本番を含むすべての環境で必要なアクションを少なくとも72時間完了します。

アイデンティティ・アップグレード後のフェデレーテッドSSOの有効化

環境がアップグレードされたら、IAMドキュメント、アイデンティティ・プロバイダによるフェデレートおよびアイデンティティ・ドメインを使用したIAMのチュートリアルに記載されているステップに従って、Fusion Applications環境アイデンティティ・ドメインをフェデレートします。「Fusion Applications環境のアイデンティティ・ドメインを検索する方法」も参照してください。

FAQ

アイデンティティ・アップグレードに関する一般的な質問への回答を取得します。

Fusion Applicationsのテクノロジ・スタックを最新化するOracleの取り組みの一環として、この例外メンテナンスは、Fusion環境のIdentity and Access ManagementをOracle Cloud Infrastructure Identity and Access Management (OCI IAM)にアップグレードすることです。OCI IAMは、認証、サインオン・ポリシー、シングル・サインオン(SSO)およびマルチファクタ認証(MFA)を管理するための最新機能を提供します。

アイデンティティ・アップグレードを実行するには、停止時間が必要です。アップグレード中に環境を使用できないか、アクセスできません。アップグレードが完了すると通知されます。

セルフサービス・ライフサイクル・アクティビティは、完了するまでアップグレードの72時間前に実行できません。影響を受けるアクティビティには、環境のリフレッシュのスケジューリング、リフレッシュの開始、言語パックのインストール、顧客管理キーの設定などがあります。

また、アイデンティティ・アップグレードを完了した環境と、アップグレードを完了していない別の環境(またはその逆)間のリフレッシュは、スケジュールまたは実行できません。リフレッシュは、ソース環境とターゲット環境の両方が同じアイデンティティ・アップグレード・ステータスの場合にのみスケジュールおよび実行できます。

Fusion Applications環境のアイデンティティ・ドメインを検索するには:

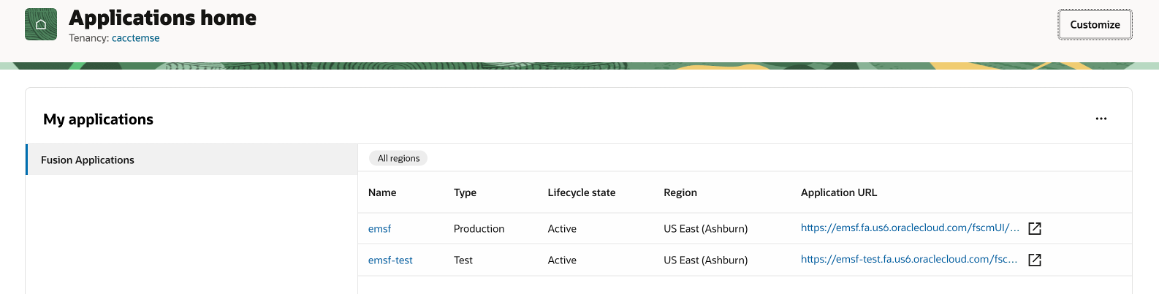

- コンソールの「アプリケーション・ホーム」の「自分のアプリケーション」で、「Fusion Applications」を選択して環境のリストを表示します。

- 環境を選択します。

- 環境の詳細ページの「環境情報」パネルで、「関連付けられたアイデンティティ・ドメイン」を選択します。これにより、環境に関連付けられているアイデンティティ・ドメインの詳細ページが開きます。

- Fusion Applications環境ファミリおよび環境が2025年4月6日より後にプロビジョニングされた場合、その環境はすでにOCI IAMで実行されています。これらの環境では、アイデンティティ・アップグレードは必要ありません。

- いずれかの環境のFusion Applicationsのサインイン・ページを確認し、Oracle Fusion Cloud Applicationsのサインイン・ページでの変更のサインイン・ページと比較することもできます。サインイン・ページがアップグレード後のページと似ている場合、環境はすでにOCI IAMで実行されています。それ以外の場合は、環境をアップグレードする必要があります。

- アイデンティティ・アップグレードは、カスタマ・エクスペリエンス(CX)、人材管理(HCM)、エンタープライズ・リソース・プランニング(ERP)、サプライ・チェーンおよび製造(SCM)などのFusion Applicationsにのみ適用されます。

- アイデンティティ・アップグレードは、Taleo、Enterprise Performance Management (EPM)、RightNow、Eloqua、Oracle Integration Cloud (OIC)、Primaveraなどの他のアプリケーションには適用されません。

- ネットワークが各Fusion Applications環境のアイデンティティ・ドメインURL (ポート番号なし)へのアウトバウンド・トラフィックをブロックしていないことを確認します。これは、ユーザーがFusion Applications環境で認証およびサインインできるようにする必要があります。

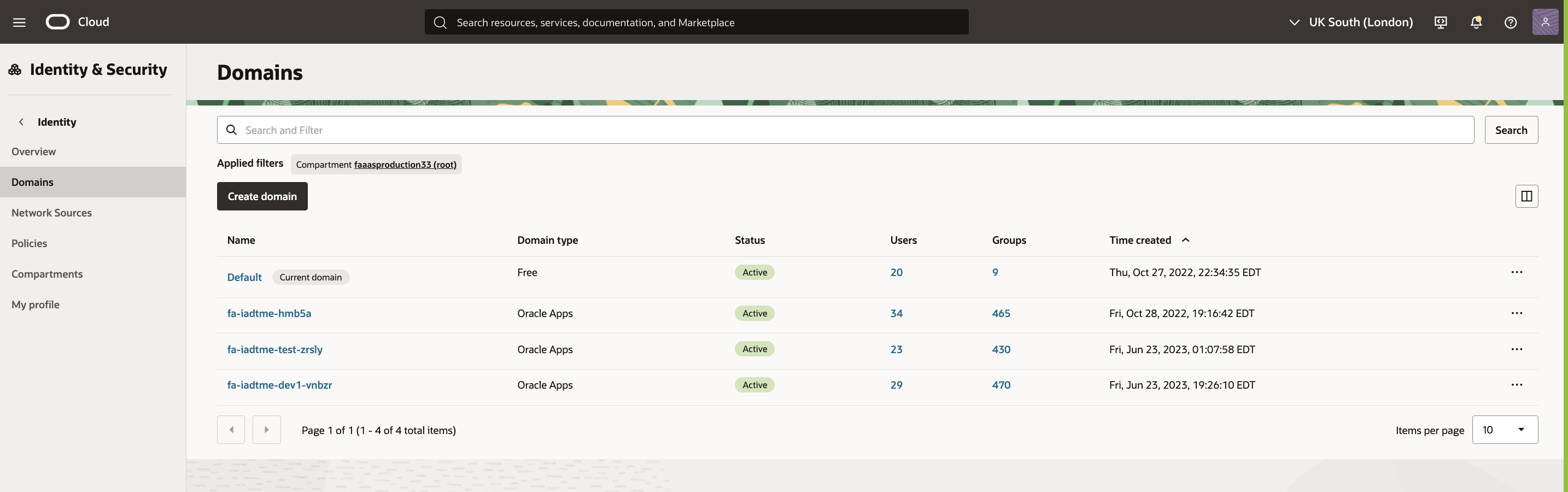

- アイデンティティ・ドメインURLは、「ドメインURL」というラベルの付いたアイデンティティ・ドメインの詳細にあります。OCI Cloudコンソールで、「アイデンティティとセキュリティ」、「ドメイン」のナビゲーションに従います。ドメイン・タイプがOracle Appsである各Fusion Applications環境に対応するアイデンティティ・ドメインを選択します。次に、「詳細」タブをクリックします。ポート番号(443)を除くアイデンティティ・ドメインURLの例:

https://idcs-7f59093f2f9b42aab80a48b065631d8e.identity.oraclecloud.com。 - アウトバウンド・トラフィックがブロックされていないことを確認するには、新しいブラウザ・セッションを開き、テナンシ管理者またはアイデンティティ・ドメイン管理者としてテナンシ/クラウド・アカウント名、およびFusion Applications環境の対応するアイデンティティ・ドメインとして、Oracle Cloudコンソールにサインインします。

- 進行中のリフレッシュは、停止時間前に完了する必要があります。

- リフレッシュは、ソースFusion環境とターゲットFusion環境の両方がアイデンティティ・アップグレードを完了するまで制限されます。

-

四半期更新と同様に、非本番ケイデンスでアップグレードされた環境(ソースとターゲット)間でセルフサービス・リフレッシュを実行できます。本番ケイデンスにマップされた(まだアップグレードされていない)環境をソースとして使用して、すでにアップグレードされている環境(ターゲット)をリフレッシュするリフレッシュは実行できません。

- デフォルトまたはOracleIdentityCloudServiceアイデンティティ・ドメインを使用して、テナンシ管理者としてクラウド・コンソールにサインインしていることを確認します。

- すべてのFusionアイデンティティ・ドメインでユーザーを作成していることを確認します。ユーザーがFusionアイデンティティ・ドメインにすでに存在する場合は、「パスワードのリセット」を選択してアイデンティティ・ドメインのパスワードを生成する必要があります。Fusionアイデンティティ・ドメインにシードされたFusion Applicationsユーザーは、デフォルトではアイデンティティ・ドメインのパスワードを取得しないことに注意してください。

- 各アイデンティティ・ドメインにユーザー・サインインが作成されていることを確認します。

- たとえば、本番環境、テスト環境および開発環境用の3つのFusionアイデンティティ・ドメインとデフォルト・ドメインがあるクラウド・アカウントについて考えてみます。

- 4つのアイデンティティ・ドメインのユーザーに、次の権限があることを確認します。

- デフォルト・ドメイン(これは管理者がクラウド・コンソールでサインインするためのアイデンティティ・ドメイン) - テナンシ管理者としてユーザーを「管理者」グループに追加します。

- Fusion本番ドメイン- アイデンティティ・ドメイン管理者として、ユーザーをDomain_AdministratorsグループまたはIDCS_Administratorsグループに追加するか、「管理者」タブで追加します。

- Fusionテスト・ドメイン- アイデンティティ・ドメイン管理者として、ユーザーをDomain_AdministratorsグループまたはIDCS_Administratorsグループに追加するか、「管理者」タブで追加します。

- Fusion dev1ドメイン- アイデンティティ・ドメイン管理者として、ユーザーをDomain_AdministratorsグループまたはIDCS_Administratorsグループに追加するか、「管理者」タブで追加します。

すべてのアップグレード前タスクの完了の確認およびアップグレード準備状況は、環境をアップグレードする準備が整っていることをOracleに通知します。

アップグレード前のタスクは、Oracleが環境間で一貫性を維持できること、およびアップグレード後、異なるリリース・バージョンやテクノロジ・スタックなど、異なる状態になる環境がないことを確認するために必要です。

アップグレード前のタスクの完了はアイデンティティ・アップグレードの成功に不可欠であるため、アイデンティティ・アップグレードを開始する前に、すべてのフェデレーテッドSSO環境の準備ができていることを示すことが重要です。

サインイン

- Fusion ApplicationsのサインインURLは変更されません。サインイン・ページのUIは異なる場合があります。

正しいURLは

https://(DNS_prefix)environment_system_name.fa.ocs.oraclecloud.com/fscmUI/faces/FuseOverviewまたはhttps://environment_system_name.fa.(data center code).oraclecloud.com/fscmUI/faces/FuseOverviewです。 - URL

https://login-(environment name)-saasfaprod1.fa.ocs.oraclecloud.comは使用しないでください。このURLは、アイデンティティ・アップグレード後は機能しません。

Oracle Cloudコンソール、マイ・アプリケーション。

アイデンティティ・アップグレードの一環として、チューザ・ページの動作は保持され、環境の選択ページ設定は変更されません。

アイデンティティのアップグレード後、セキュリティ・コンソールのシングル・サインオン・メニューが削除されます。OCI IAMコンソールでチューザ・ページを無効化または有効化できます。

チューザ・ページを無効にするには:

- Fusion Applications環境のアイデンティティ・ドメインに移動します。

- 「フェデレーション」を選択します。

- 「アイデンティティ・プロバイダ・ポリシー」セクションで、「デフォルト・アイデンティティ・プロバイダ・ポリシー」にドリルダウンすることを選択します。

- 「IDプロバイダ・ルール」タブを選択します。

- を選択し、「IdPルールの編集」メニューを選択します。

- 「アイデンティティ・プロバイダの割当て」フィールドで、ドロップダウンを選択し、「ユーザー名- パスワード」の選択を解除します。

- 「保存」を選択します。

これにより、「サインイン」ページからユーザー名/パスワード・オプションが削除され、他のSSOオプションのみが有効になります。

シングル・サインオン(SSO)

- 環境のスケジュールされた停止時間の10日以内、またはステージと本番のウェーブの間の2週間の間に、スケジュールされた環境に対してフェデレーテッドSSOを有効化(または新しいアイデンティティ・プロバイダを追加)しないでください。かわりに、アイデンティティ・アップグレードが完了するまで待機します。

- ただし、最初の環境のスケジュールされた停止時間の前に、本番を含むすべての環境で必要なアップグレード前タスクを完了できる場合は、フェデレーテッドSSOを有効にするか、アイデンティティ・アップグレードの前に新しいアイデンティティ・プロバイダを追加できます。

これを行う場合は、次の点に注意してください。

- コンソールには、24時間以内に必要なアップグレード前タスクが表示されます。つまり、アップグレード前のタスク・セクションに「保留」ステータスが表示されるまで1日待つ必要があります。同時に、フェデレーテッドSSOが環境に対して有効になっていることを示すリマインダ通知を受信します。

- その環境に対するアップグレード前タスクの完了の確認がリセットされます。すでに準備状況を確認したが、後で新しいアイデンティティ・プロバイダを追加した場合は、アップグレード前のタスクをやり直す必要があり、再度確認する必要があります。

「アップグレード前のタスクの完了を確認した後、セキュリティ・コンソールを使用してサードパーティのアイデンティティ・プロバイダを追加できますか。」を参照してください。

- フェデレーテッドSSO構成は変更されません。環境では、同じアイデンティティ・プロバイダ(IdP) (Oracle Identity Access and Managementまたは他のサード・パーティのアイデンティティ・プロバイダ)が引き続き使用されます。

- アイデンティティ・アップグレード後も構成は同じです。

これは、使用しているサード・パーティ・アイデンティティ・プロバイダによって異なります。最新のクラウドベースのアイデンティティ・プロバイダ(IdP)には、新しいサービス・プロバイダの新しいサインイン証明書が含まれています。アップグレード前のアクションでは、Oracle CloudコンソールUIのIdPをアイデンティティ・プロバイダのSAMLメタデータで更新し、接続および認証をテストする必要があります。

アイデンティティのアップグレード後、サインイン・ページで複数のSSOを選択できます。

2つのアップグレードを同時に追跡しない場合は、サービス・リクエストを使用してアイデンティティ・アップグレードの延期をリクエストできます。また、SSOが変更後に機能しない場合、デバッグが困難になる可能性があります。

いいえ。必要なアクションは既存のSSOサインインには影響しません。これは、アイデンティティのアップグレード後にのみ有効です。

はい、アップグレード後も動作し続けます。

- いいえ。アップグレード前のアクションを完了するとアップグレード後に機能するため、アイデンティティ・アップグレードの前に既存のSSOをオフにする必要はありません。

- SSOを無効にする場合は、アイデンティティのアップグレード後に無効にできます。

はい。Fusion Application SecurityコンソールからSSOを削除できます。必要なアクションは24時間後に消えます。必要なアクションを無視することもできますが、必要なアクションがすべて完了していることを確認する必要があります。

準備が確認されたら、Fusion Applicationsセキュリティ・コンソールで新しいアイデンティティ・プロバイダを追加したり、アイデンティティ・プロバイダを変更しないでください。

これを行うと、新しいアイデンティティ・プロバイダが24時間後にクラウド・コンソールに表示され、アップグレード前のタスクの完了の確認が自動的にリセットされます。すべてのアイデンティティ・プロバイダを更新して再テストし、準備状況を再度確認する必要があります。レディネスを確認しないと、ユーザーはアイデンティティのアップグレード後にSSOを使用して環境にサインインできなくなります。

一方、最初の環境のアイデンティティ・アップグレードが少なくとも数週間スケジュールされていない場合、セキュリティ・コンソールで新しいアイデンティティ・プロバイダを追加できます。しかし、必要なアクションを完了し、できるだけ早く準備を認めてください。

ただし、通常、アイデンティティ・アップグレードが完了するまで待機することをお薦めします。その後、OCI IAMコンソールで新しいアイデンティティ・プロバイダを追加できます。

必要に応じて、アイデンティティ・アップグレードの完了後に、OCI IAMコンソールでアイデンティティ・プロバイダの名前を変更することをお薦めします。

多要素認証(MFA)

- 環境に対してMFAを有効にするには、OCI IAMにアップグレードする必要があります。

- 環境をOCI IAMにアップグレードしたら、マルチファクタ認証(MFA)の有効化の手順を参照してください。

MFAイネーブルメントにOCI IAMドメインを追加した場合は、そのドメインを保持できますが、関連する必要なアップグレード前アクションを完了する必要があります。または、アイデンティティ・アップグレードによってローカル・ユーザーに対してMFAが有効になるため、削除できます。

パスワードのリセット

- アイデンティティ・アップグレードの完了後にパスワードのリセットが必要になる場合があります。

- Fusion Applicationsユーザーに、期限切れのパスワードまたは弱いパスワードがある場合は、アップグレード後にFusion Applications環境にサインインするときにパスワードのリセットを求められることを通知する必要があります。

- API統合で使用されるアカウントでは、パスワードのリセットが必要になる場合もあります。

- 統合ユーザーおよびその他のクリティカル・アカウントのパスワードは、IDのアップグレード前にプロアクティブにリセットして、後で強制的にリセットされないようにできます。

はい。アイデンティティのアップグレード後に、セキュリティ・コンソールでパスワード・ポリシーの管理を続行できます。

これらは変更されません。セキュリティ・コンソールに残ります。

これは既知の問題です。デフォルトのパスワード・ポリシーを変更した場合は、アイデンティティのアップグレード後にポリシーを確認し、必要に応じて変更を再適用します。

ユーザーの管理

FA SCIM REST APIを使用してFusionにユーザー・プロビジョニングするためのSCIMワークフローを実装した場合、Fusionで既存のユーザー・ライフ・サイクル・ワークフローを使用するには、IAMアップグレード後も引き続き使用する必要があります。OCI IAMはアイデンティティ・ストアです。

ローカル・ユーザーは、既存のFusion Applicationで作成されたアイデンティティ・ドメインに移行されます。このドメインは、Oracleクラウド・コンソールのデフォルト・ドメインではないことに注意してください。

Fusion Applicationsのセキュリティ・コンソールは変更されません。これを引き続き使用して、ユーザーをFA環境に追加したり、パスワードをリセットしたり、アプリケーション・ロールを割り当てることができます。ただし、アイデンティティのアップグレード後は、セキュリティ・コンソールのシングル・サインオン(SSO)メニューを使用してフェデレーテッドSSOを有効にする必要がなくなりました。FA環境のフェデレーテッドSSOを有効にする機能は、Oracle Cloudコンソールに移動されます。フェデレーテッドSSOを有効にするには、アイデンティティ・プロバイダによるフェデレーションを参照してください。

いいえ。すべてのFusion Applicationsユーザーは、OCI IAMコンソールの各Fusion Applications環境に対応するアイデンティティ・ドメインには表示されません。これらのユーザーは、Oracle Cloudコンソールにサインインできません。

アイデンティティ・アップグレード・スケジュール

- Fusion Applications環境にサインインすると、「会社シングル・サインオン」ボタンまたは会社のサインイン・ページが表示される場合、環境にはフェデレーテッド・シングル・サインオン(SSO)があります。

- Fusion Applications環境をアイデンティティ・プロバイダとして使用する他のOracle Applications (Taleo、CPQ (Oracle Configure, Price, Quote)など)がある場合、Fusion Applications環境はフェデレートされます。

- 前述のいずれにも当てはまらない場合、Fusion Applications環境はフェデレートされません。

停止時間スケジュールは事前に通知されます。フェデレーテッドSSOでいずれかの環境が有効になっている場合、通知が90日前に送信されます。どの環境でもフェデレーテッドSSOが有効になっていない場合、通知は30日前に送信されます。

アイデンティティ・アップグレードに関する通知を受け取ったら、Oracle Cloudコンソールにサインインし、Fusion Applicationsの「環境ファミリ」ページに移動して環境のスケジュールを表示できます:

- Oracle Cloudコンソールへのサインイン。

- コンソールの「アプリケーション・ホーム」の「サブスクリプション」で、Fusion Applicationsタイルの「サービスに移動」を選択します。

- 環境ファミリの詳細ページで、「メンテナンス」タブを選択します。「アイデンティティ・アップグレード」セクションで、環境のアップグレード・スケジュールを表示できます。

アップグレードの実行中は、環境は使用できません。

アイデンティティ・アップグレードは、ユーザー数に応じて最大3時間以上続くことが予想されます。

すべてのFusion Applications環境がアイデンティティ・アップグレードを完了する必要があります。予定された時間がうまくいかない場合は、Oracle Supportに連絡して、サポート・リクエスト(SR)を送信することで、アップグレードを都合のよい時間に再スケジュールしてください。

- アイデンティティ・アップグレードは、四半期更新と同じ月には発生しません。1か月の複数の停止時間を回避するために、アップグレードは、環境が四半期ごとの更新を受信した後の月にスケジュールされます。

- 一般に、環境のアイデンティティ・アップグレードは、環境が四半期更新を受け取るときと同じメンテナンス時間ウィンドウでスケジュールされます。メンテナンス時間ウィンドウとは異なる時間ウィンドウのアップグレードをスケジュールできます。

- 本番環境のアイデンティティ・アップグレードを実行する前に、非本番環境の少なくとも1つがアップグレードを完了している必要があります。環境は、本番ケイデンスで環境の前にアップグレードがスケジュールされている非本番ケイデンスで確認できます。

- スケジュールがうまくいかない場合は、Oracle Supportに連絡して、アップグレードを都合のよい時間に再スケジュールしてください。サポート・リクエスト(SR)を送信して、Oracle Supportに連絡してください。

アップグレードを適宜再スケジュールするには、サポート・リクエスト(SR)を送信してOracle Supportに連絡してください。Oracle Cloudコンソールで、SRの送信時に次の選択を使用します:

- 技術的な問題

- サービス・グループ: Oracle Cloud Applications

- サービス: 任意のFusion製品

- サービス・カテゴリ: SaaSコンソール・サービス(停止、プロビジョニング、P2T/T2T、サイズ変更、環境およびユーザー管理)

- サブカテゴリ: Fusion Identity Upgrade

アイデンティティ・アップグレードの一部として追加コストはありません。

Fusion Applicationsサブスクリプションに変更はありません。

監査レポート

はい。アイデンティティのアップグレード後は、サインインおよびサインアウト監査REST APIを使用できなくなります。(Oracle Fusion Cloud Applicationsの共通機能のためのREST APIのサインインおよびサインアウト監査を参照してください。)

かわりに、アイデンティティのアップグレード後に監査レポートを生成するには、次を参照してください: