OCI GoldenGateの接続性

デプロイメントへの接続

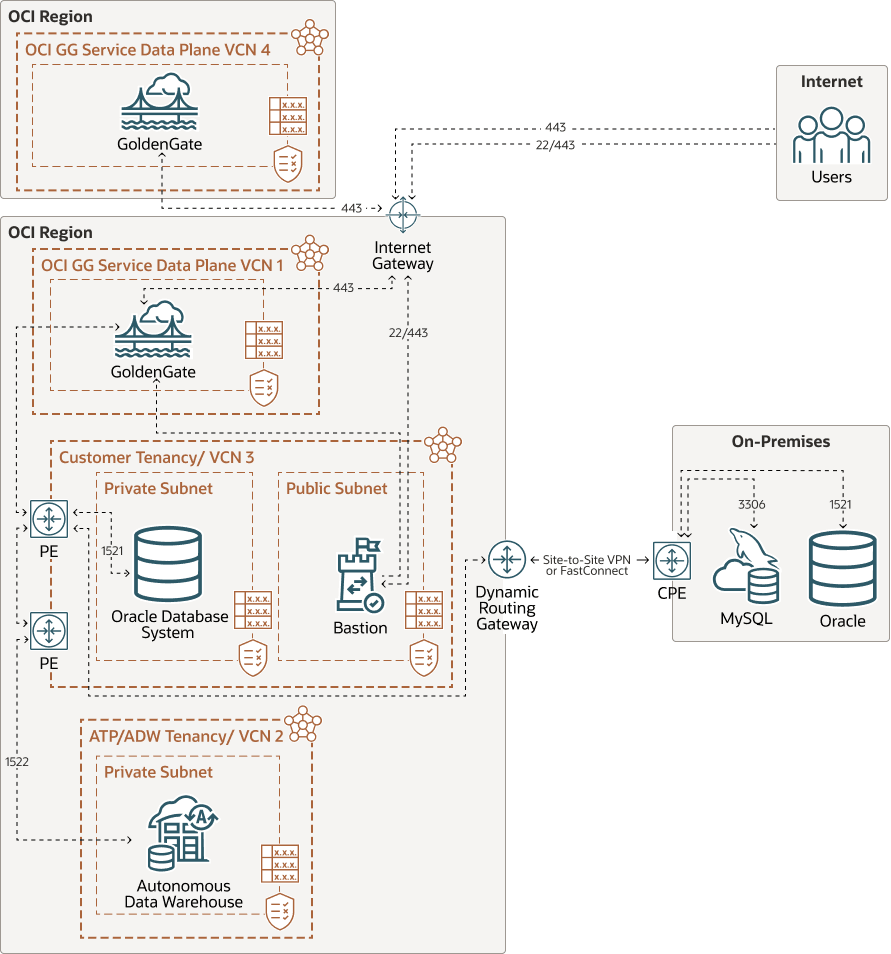

Oracle Cloud Infrastructure (OCI) GoldenGateデプロイメントは、テナンシの外部にあるOCIのセキュア・エリアに配置されており、そのネットワークはネットワークに接続されていません。デプロイメントを作成する場合、プライベートIPを含むプライベート・エンドポイントがデプロイメント用に作成されるプライベート・サブネットを選択する必要があります。GoldenGateデプロイメントには、TCPポート443を介してこのプライベートIPを介してアクセスできます。

デフォルトでは、デプロイメントのコンソールURLを使用して接続すると、OCI GoldenGateへのすべてのネットワーク接続がTLSで暗号化されます。コンソールURLのドメイン名は、選択したVCNのDNSリゾルバでデプロイメントのプライベートIPに登録されます。

オプションで、GoldenGateデプロイメントへのパブリック・アクセスを有効にできます。デプロイメントのプライベート・エンドポイントと同じVCN内のパブリック・サブネットを選択する必要があります。OCI GoldenGateは、選択したサブネットにパブリックIPを持つフレキシブル・ロード・バランサを作成します。詳細は、デプロイメントの作成を参照してください

OCI GoldenGateデプロイメントには、そのデプロイメント・コンソールからアクセスできます。デプロイメント・コンソールへの接続は、ポート443を経由してHTTPSを介して行われます。OCI GoldenGateは、デフォルト・ポート1521または1522を使用してOracle Databaseに接続し、デフォルト・ポート3306を使用してMySQLデータベースに接続します。ビッグ・データ・ターゲットの場合、OCI GoldenGateはポート443を使用して接続します。

ソースおよびターゲットへの接続

接続を作成する場合は、トラフィック・ルーティング方法を指定する必要があります。選択肢は次のとおりです:

- 共有エンドポイント

- これがデフォルト・モードです。接続では、割り当てられたデプロイメントのプライベート・エンドポイントを使用して、データ・ソースまたはターゲットに接続します。

- 接続のトラフィックは、割り当てられたデプロイメントのイングレスIPから発生します。接続を作成してデプロイメントに割り当てる適切なネットワーク・ポリシーが設定されていることを確認します。

- セキュリティ・ルールおよびVCNルーティング・ルールを使用して、イングレスIPからデータ・ソースまたはターゲットへのネットワーク接続を確保します。

- デプロイメントに割り当てられたネットワーク・セキュリティ・グループ(NSG)は、接続のトラフィックにも適用されます。NSGの詳細。

- 同じデプロイメントに割り当てられたすべての共有接続は、同じネットワーク帯域幅を共有します。

- 専用エンドポイント:

- 接続には、独自のイングレスIPを持つ、選択したサブネット内の専用のプライベート・エンドポイントがあります。この接続のトラフィックは、この2つのIPアドレスから発生します。

- 接続のサブネットは、デプロイメントのサブネットとは異なるVCNに存在できます。

- 複数のデプロイメントで同じ専用接続を使用できます。複数のデプロイメントで同じ専用接続を使用する場合、接続のプライベート・エンドポイントのネットワーク帯域幅を共有します。

パブリック・データ・ソースおよびターゲットへの接続

GoldenGateのトラフィックは、接続のルーティング方法やデータ・ソースまたはターゲットの場所に関係なく、常にVCNを経由します。パブリック・データベースに接続する場合は、次のことを確認します。

- パブリックIPを使用しないネットワーク・デバイスがインターネットに接続できるように、NAT Gatewayを構成します。接続にはパブリックIPがなく、そのイングレスIPは常にVCNのアドレス空間にあります。NATゲートウェイについてさらに学習します。

- NAT Gatewayを介してトラフィックをインターネットにルーティングするルーティング・ルールを追加します。デフォルトでは、OCIのパブリック・サブネットはインターネット・ゲートウェイを介してインターネット・トラフィックをルーティングし、プライベート・サブネットはNAT Gatewayを介してインターネット・トラフィックをルーティングします。このため、パブリック・ターゲットへの接続を有効にするには、デプロイメント用のプライベート・サブネットを選択する必要があります。

接続のトラフィックは、NAT GatewayのパブリックIPアドレスから発生します。ソース・データベースまたはターゲット・データベースでネットワーク・アクセス制御を有効にする場合は、このIPアドレスからの接続を有効にする必要があります。

Autonomous AI DatabaseやOCI Streamingなどの一部のパブリックOCIサービスには、NAT GatewayとService Gatewayの両方からアクセスできます。両方がVCNで使用可能な場合は、より具体的なルートが使用されます(NAT Gateway)。NAT Gatewayを使用する場合は、ターゲット・データベースのアクセス制御リスト(ACL)でVCNからの接続を有効にする必要があります(アクセス制御リストの制限およびノートを参照)。

ネットワークに関する考慮事項

Oracle GoldenGateのネットワーク要件は次のとおりです。

- Extract: 待機時間が80ミリ秒(ミリ秒)を超えると、パフォーマンスが影響を受ける可能性があります。Integrated Extractの場合、取得される表に対する変更のみがExtractプロセス自体に送信されます。

- Replicat: OCI GoldenGateとターゲット間のレイテンシが5ミリ秒を超えると、パフォーマンスが影響を受ける可能性があります。

- Oracle GoldenGateからOracle GoldenGateへの通信の場合: データの100%を取得する場合、証跡ファイルは生成されたREDOログ・ボリュームの30から40%に増加します。つまり、Oracle GoldenGateは、生成されたREDOログ・ボリュームの30-40%をネットワーク経由で送信します。ネットワークがこのボリュームにスケーリングできない場合は、ネットワークを介して送信される証跡ファイル・データの圧縮を有効にできます。通常、この圧縮は8:1以上の圧縮数を達成できます。TCPウィンドウのソケット・サイズおよびバッファも変更できます。

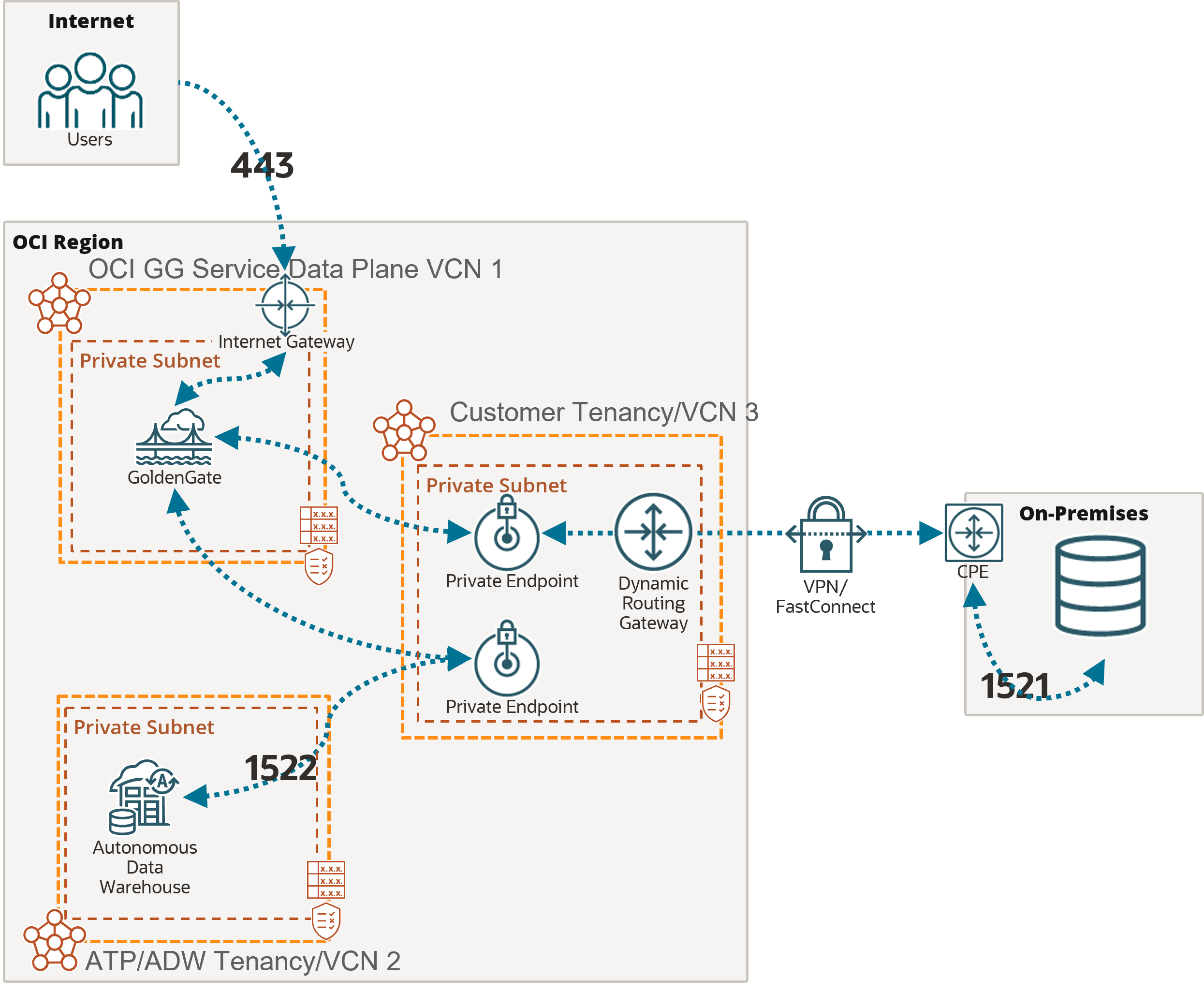

例: OracleオンプレミスからAutonomous AI Lakehouseへのレプリケーション

この例では、ポート443を使用して、パブリック・インターネットを介してOCI GoldenGateデプロイメントにアクセスできます。

前述のとおり、「接続の詳細」ページにリストされているイングレスIPアドレスからデータベース・ノードのプライベートIPへの接続を許可するには、適切なサブネット・セキュリティ・ルールを追加する必要があります。指定されたFQDNは、選択したサブネット内で解決可能である必要があります。

Autonomous AI Lakehouse (ALK)に接続するために、OCI GoldenGateでは、「どこからでもアクセスを保護」を選択した場合を除き、ポート1522を介してプライベート・エンドポイントも作成されます。

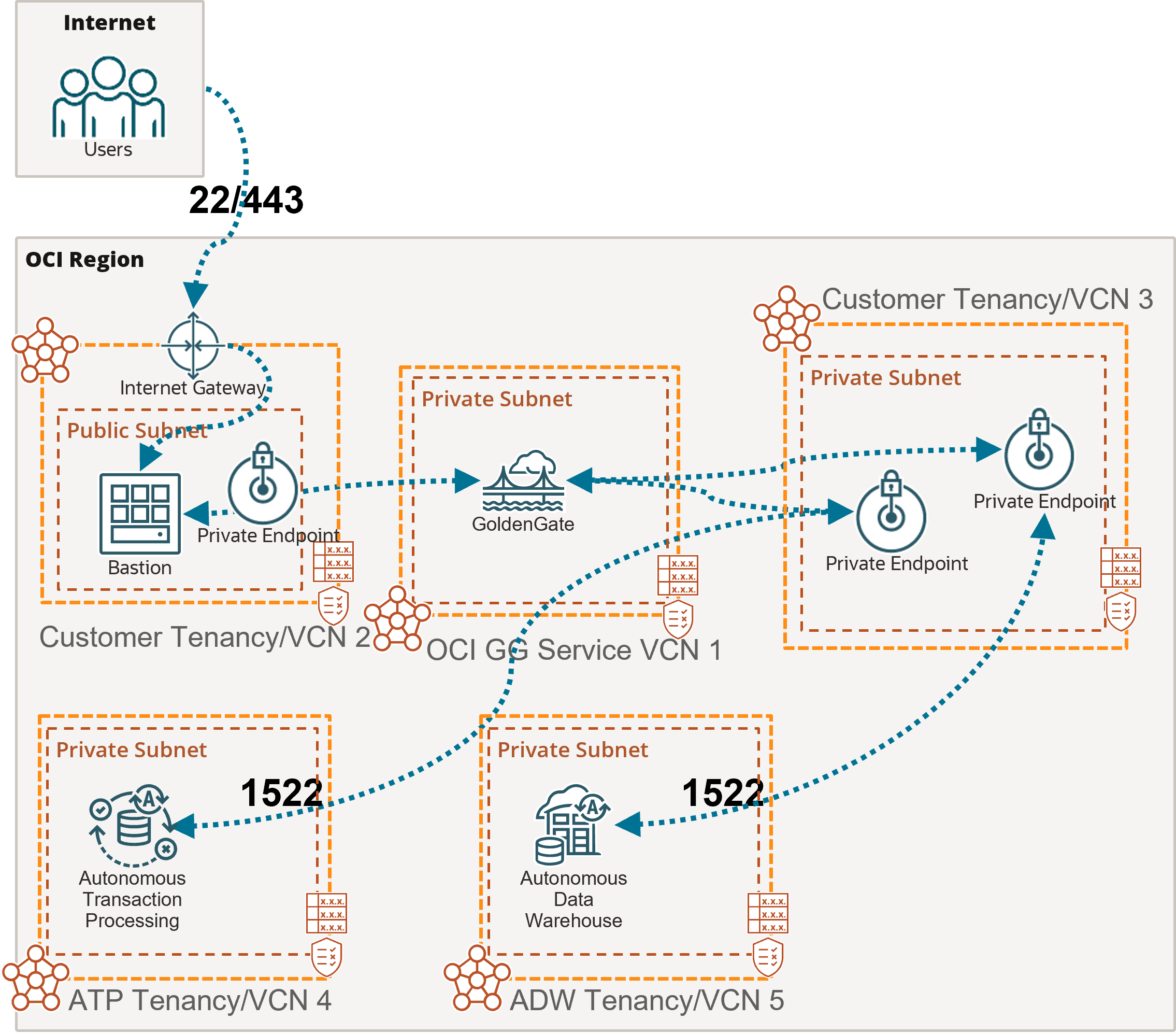

例:自律型AIトランザクション処理から自律型AIレイクハウスへのレプリケーション

この例では、OCI GoldenGateデプロイメントには、OCIネットワーク内またはOCIリソースへのアクセス権を保護する要塞ホストを介して、プライベート・エンドポイントを使用する方法でのみアクセスできます。詳細は、プライベートIPを使用したOracle Cloud Infrastructure GoldenGateへの接続を参照してください。

Autonomous AI Transaction Processing (ATP)およびAutonomous AI Lakehouse (ALK)に接続するために、OCI GoldenGateでは、「どこからでも安全なアクセス」を選択しないかぎり、ポート1522を介してプライベート・エンドポイントが作成されます。

接続の作成時にAutonomous AI Databaseを選択すると、プライベート・エンドポイントが自動的に作成されます。それ以外の場合は、Autonomous AI Database構成を手動で入力し、「共有エンドポイント」を選択して、デプロイメントの作成時に選択したサブネットで作成されたデプロイメントのプライベート・エンドポイントを再利用できます。このサブネット内では、適切なサブネット・セキュリティ・ルールおよびDNS解決構成がユーザーの責任となります。

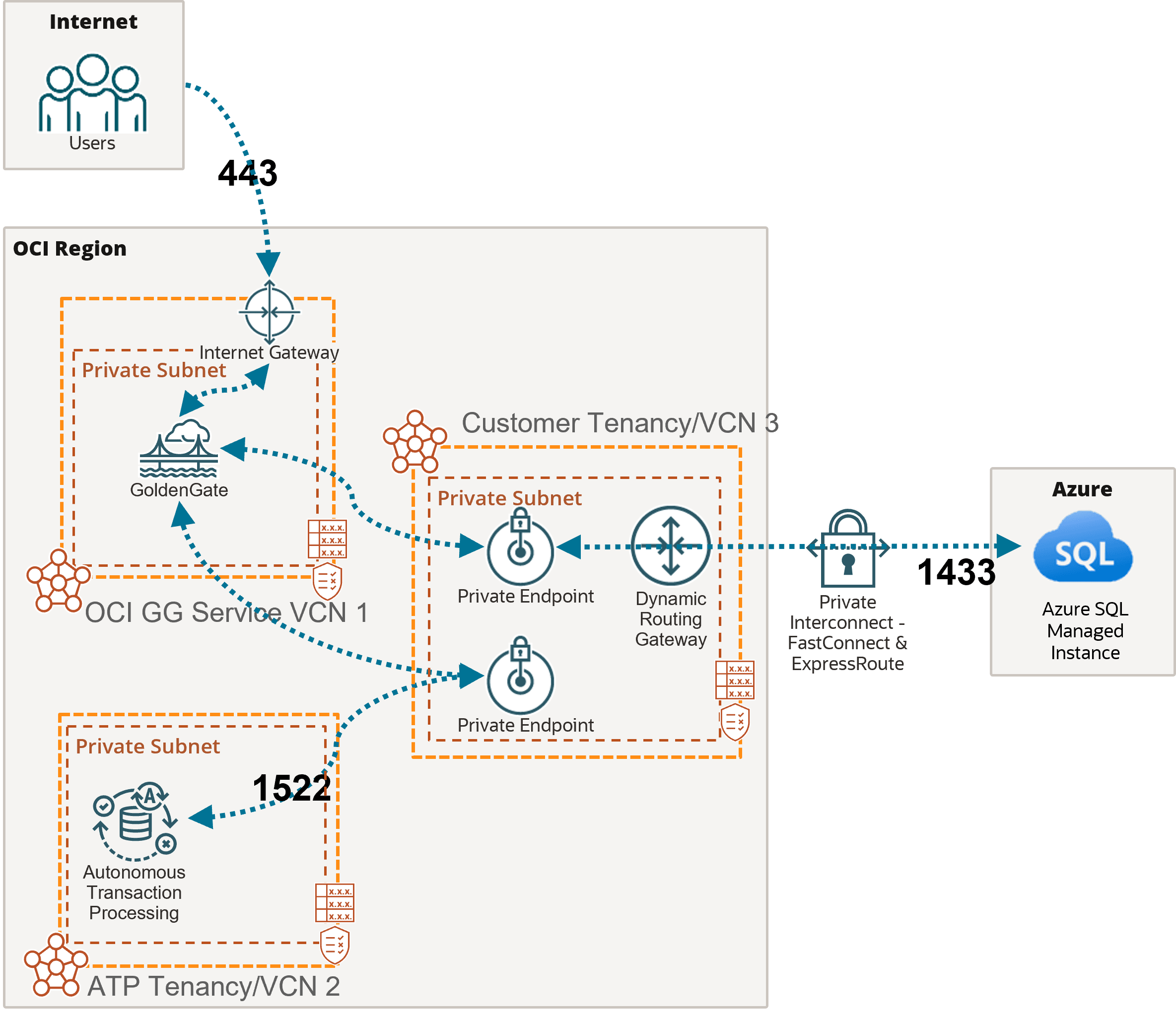

例: Azure SQL管理対象インスタンスからAutonomous AI Transaction Processingへのレプリケーション

この例では、ポート443を使用して、パブリック・インターネットを介してOCI GoldenGateデプロイメントにアクセスできます。

前述のとおり、「接続の詳細」ページにリストされているイングレスIPアドレスからデータベース・ノードのプライベートIPへの接続を許可するには、適切なサブネット・セキュリティ・ルールを追加する必要があります。指定されたFQDNは、選択したサブネット内で解決可能である必要があります。

この例では、ネットワーク・トラフィックは、FastConnectおよびExpressRouteを使用してOCIとAzure間のプライベート相互接続を通過します。ポート1433はプライベート接続に使用されます。パブリック・インターネットを介したAzure SQL管理対象インスタンスへの接続は通常、ポート3342を使用します。

Autonomous AI Transaction Processing (ATP)に接続するために、OCI GoldenGateは、「どこからでも安全なアクセス」を選択しないかぎり、ポート1522を介してプライベート・エンドポイントを作成します。