ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントに例の値を使用します。演習を終える際は、これらの値をクラウド環境に固有の値に置き換えてください。

OCI IAMネットワーク・ペリメータおよびネットワーク・ソースを使用したOCIリソースへのパブリック・アクセスの管理

イントロダクション

オラクルは、データとインフラストラクチャについて警戒する必要がある世界で事業を展開しています。たとえば、最も慎重なクラウド管理者であっても、フィッシング攻撃や権限エスカレーションなどのアカウントテイクオーバー技術の犠牲になる可能性があります。さらに、データを誤ってパブリック・インターネットに公開する結果となるデータのセキュリティを、誰も誤って構成したくありません。Oracle Cloud Infrastructure (OCI)などのパブリック・クラウド・プロバイダには、Oracle Cloud Infrastructure Identity and Access Management (OCI IAM)サービスが含まれており、攻撃対象領域を減らし、インフラストラクチャ、データおよびアプリケーションのセキュリティ状態を改善するのに役立つ追加のセキュリティ・レイヤーを適用できます。

OCI IAMには、OCIコンソールにアクセスできるIPアドレスのセットを制限するネットワーク・ペリメータが用意されています。また、ネットワーク・ソースでは、リクエスタのIPアドレスに基づいて特定のOCIリソースへのアクセスを制限するポリシーを記述できます。このチュートリアルでは、両方の機能を確認し、OCIテナンシで有効にする方法を説明します。

目的

-

次のOCIセキュリティ機能を理解し、それらを使用してOCIテナンシのセキュリティ体制を強化します。

- OCI IAMネットワーク・ペリメータ

- OCI IAMネットワーク・ソース

前提条件

- アイデンティティ・ドメインを持つ管理アカウント。

OCI IAMネットワーク・ペリメータの使用

ユーザーがOCI IAMアイデンティティ・ドメイン(OCIコンソール自体を含む)によって保護されているアプリケーションにサインインしようとすると、そのアプリケーションの関連するサインオン・ポリシーによってサインオン・アクションが評価されます。このポリシーは、条件と結果のアクションを含む一連のルールで構成されます。ルールは、そのルールの条件が現在のサインオン・コンテキストによって満たされるまで順番に評価され、そのルールに関連付けられたアクションが実行されます。このアクションにより、アクセスが許可されたり、アクセスが拒否されたり、ユーザーがアクセスが許可される前に追加の認証ファクタを要求されます。

ネットワーク・ペリメータをサインオン・ポリシーとともに使用して、OCIコンソールへのアクセスをブロックまたは許可できます。詳細は、ネットワーク・ペリメータおよびサインオン・ポリシーの管理を参照してください。

-

ブロックリスト:このアプローチを使用して、疑わしいIPアドレスからサインインしようとするユーザーをブロックできます。ブロックリストには、1つ以上のIPアドレスを含めることができます。

-

許可リスト:この方法を使用して、アクセスを1つ以上の事前定義されたIPアドレスのセットのみに制限できます。

ノート:サインオン・ポリシーを変更すると、アカウントのロックアウトが発生する可能性があります。サインオン・ルールの優先度は非常に重要であり、慎重に検討する必要があります。後述のアプローチをテストしながら、別のブラウザ・セッションを開いて管理資格証明で認証することをお薦めします。

ネットワーク・ペリメータの仕組み

ネットワーク・ペリメータ・ベースの許可リストを実装するには、少なくとも2つのルールが必要です。

- ネットワーク・ペリメータに基づくアクセスを許可します。

- 条件が満たされない場合、アクセスを拒否します。

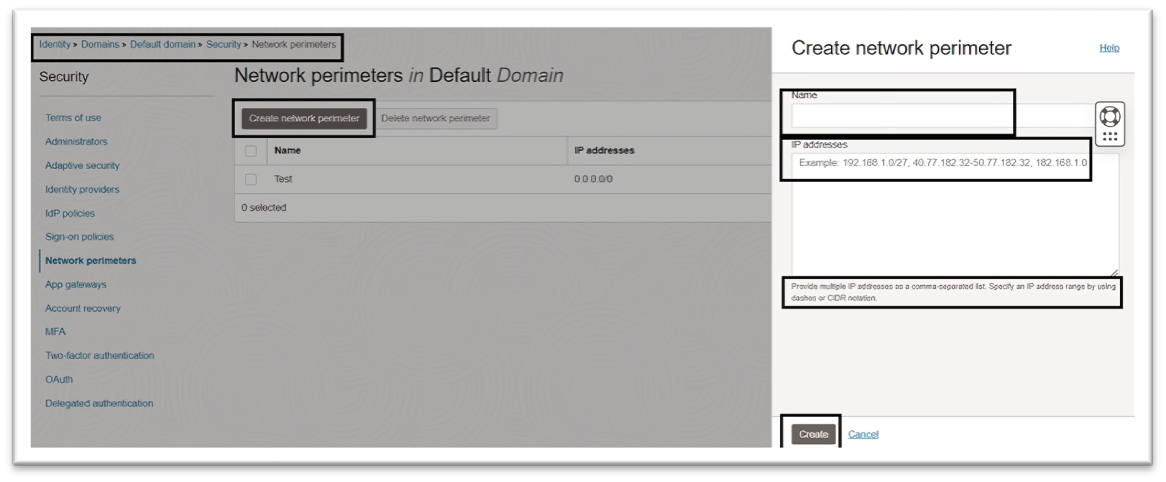

OCIコンソールでネットワーク・ペリメータを構成するには、アイデンティティ・ドメインの「セキュリティ」セクションに移動し、「ネットワーク・ペリメータ」を選択して、必要なIPアドレスを追加します。詳細は、「ネットワーク・境界の作成」を参照してください。

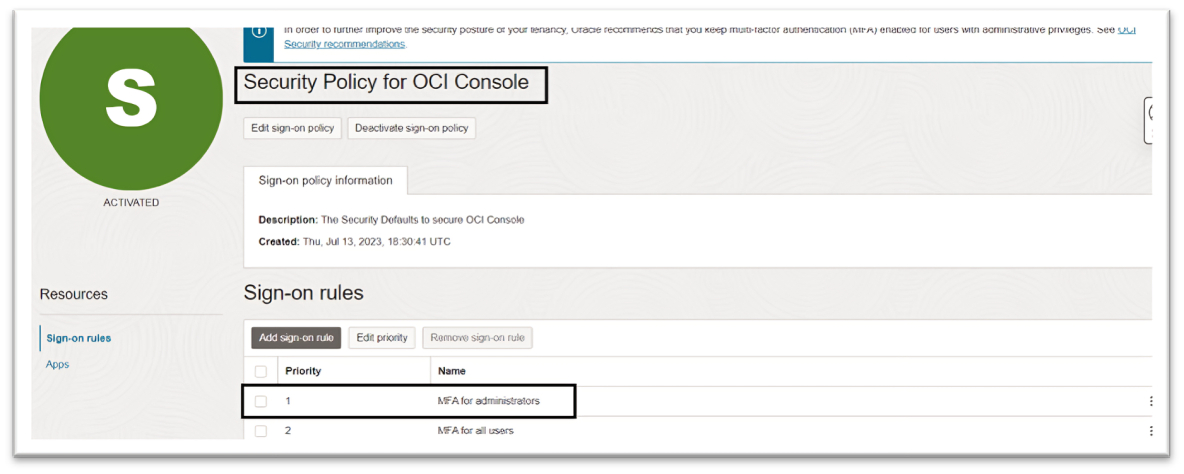

テナンシには、OCIコンソールへのアクセスに多要素認証(MFA)を適用するためのシードされたサインオン・ルールがある場合があります。詳細は、IAM MFAおよびOCI IAMアイデンティティ・ドメインでのマルチファクタ認証の実装を参照してください。

このポリシーを使用して、ネットワーク境界ルールを適用します。オプションで、新しいサインオン・ポリシーの作成を選択できます。詳細は、「サインオン・ポリシーの作成」を参照してください。

ノート:安全のために、緊急アクセス・アカウントがテナンシからロックアウトされないようにするために、そのアカウントに対して特に例外を切り抜く最上位の優先度で追加のルールを作成できます。

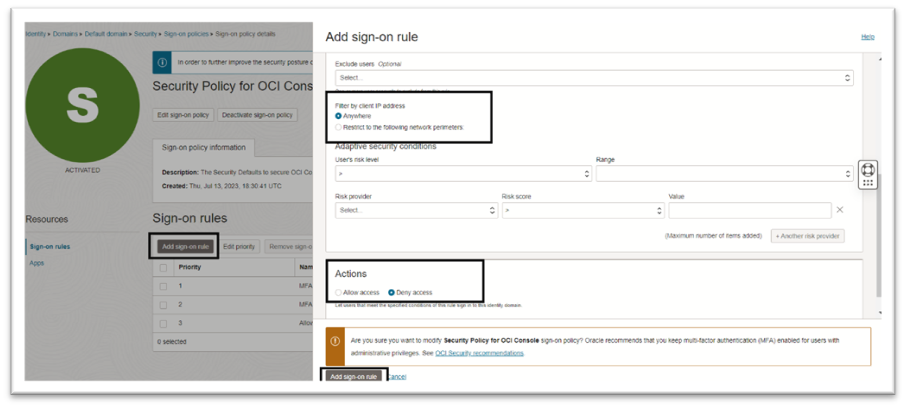

このシナリオでは、次の3つのルールによって、前述のすべてのポイントがカバーされます。

-

ルール1: 管理者用のMFA:事前シードされたサインオン・ポリシーを選択すると、管理者用のMFAという名前のサインオン・ルールが表示されます。このルールは、OCI管理者にMFAを強制するために使用されます。テナンシへの緊急アクセスのために、このルールはそのまま維持します。

-

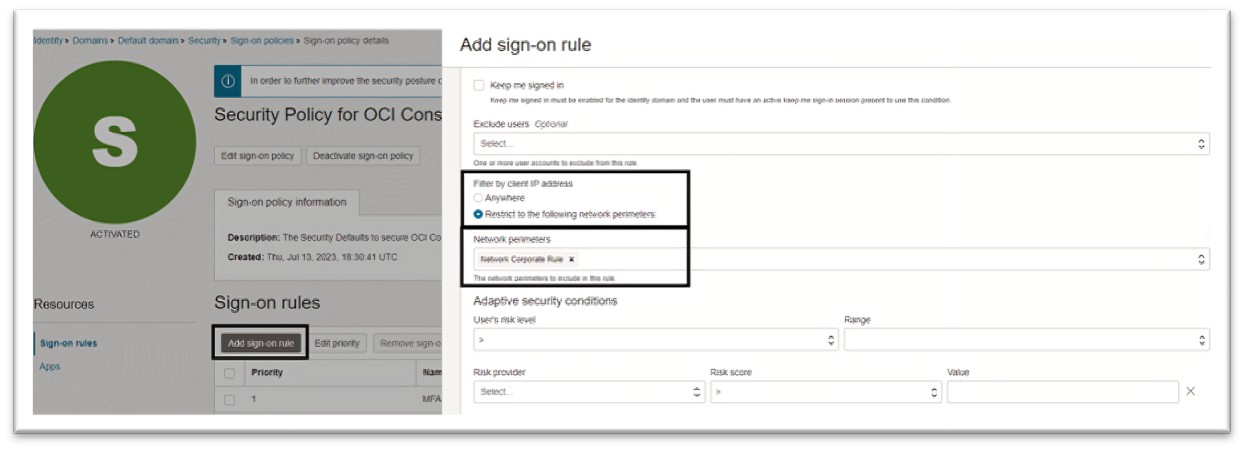

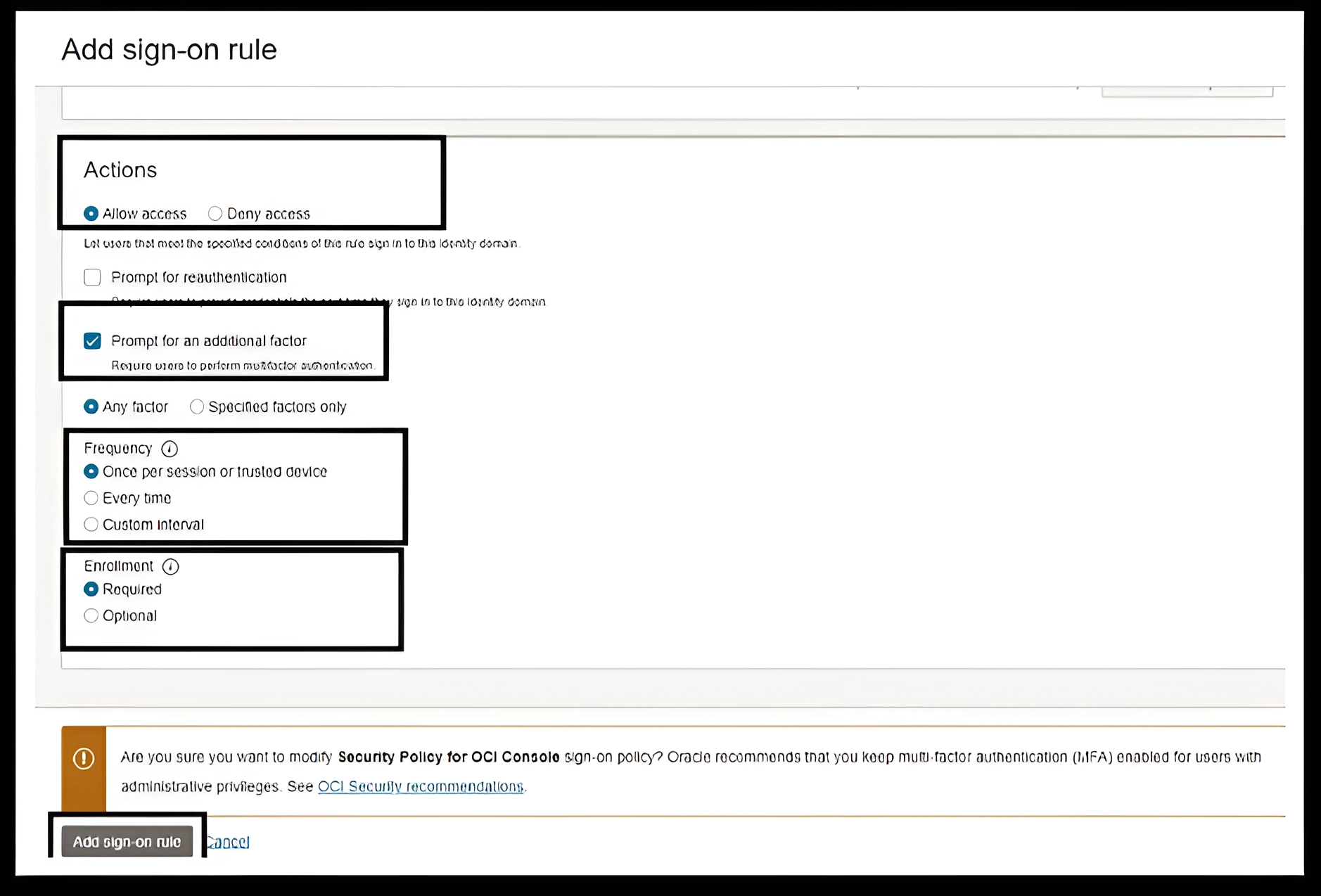

ルール2: 法人アクセスの許可:このルールは、OCIコンソールへのアクセスが企業ネットワークからのみ許可されるように許可リストを作成します。これにより、ネットワーク・ペリメータで事前定義されたIPアドレスのセットが活用されます。

-

ルール3: 不明なアクセスの拒否:このルールにより、OCIコンソールにアクセスするには、すべてのユーザーが定義済のネットワーク・ペリメータ内にあることが保証されます。「クライアントIPアドレスによるフィルタ」で、「任意の場所」を選択し、「アクション」で「アクセスの拒否」を選択します。

ノート:このルールには、アクセスを許可するルールより低い優先度が必要です。優先順位が正しくないと、OCIコンソールにアクセスできなくなる可能性があります。

allowlistアプローチの代わりに、オプションで blocklistを作成して、定義されたIPアドレスのセットからのアクセスを防止できます。blocklistアプローチを有効にするには、サインオン・ポリシー・ルールは次のようになります。

- ルール1: 管理者のMFA:管理者および緊急アクセス・アカウントのルール。

- ルール2: IPの拒否:ソースIPが定義済ブロックリスト内にある場合にアクセスを拒否するルール。

- ルール3: その他のすべてのアクセスを許可:他のすべてのアクセスを許可し、追加の認証ファクタを要求します。

OCI IAMネットワーク・ソースの使用

ネットワーク・ペリメータは、ユーザーがOCIコンソールにアクセスできるネットワークの管理に役立ちますが、ネットワーク・ソースは、特定のOCIサービスおよびリソースへのアクセスを制限するのに役立ちます。

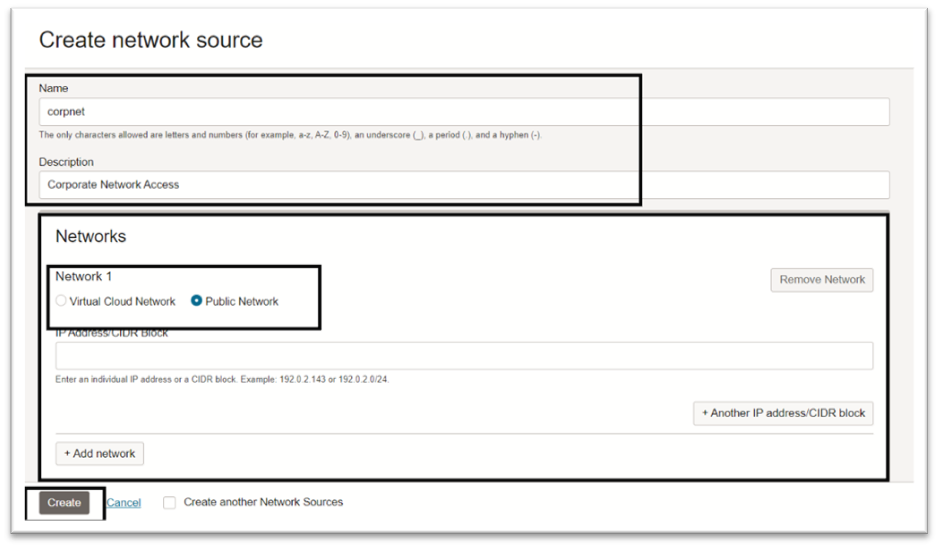

ネットワーク・ソースを使用すると、OCIアクセス・ポリシーで参照できるIPアドレスのセットを定義して、元のIPアドレスに基づいてアクセスを制限できます。たとえば、企業ネットワークからログインしているユーザーのみにアクセスを制限するOCI Object Storageバケットへのアクセスを制限できます。

ネットワーク・ソースは、テナンシ内の仮想クラウド・ネットワークからのパブリックIPアドレスとプライベートIPアドレスの両方をサポートします。

ネットワーク・ソースの仕組み

OCIコンソールでネットワーク・ソースを構成するには、「アイデンティティとセキュリティ」に移動し、「ネットワーク・ソース」を選択して、許可されるIPアドレスを指定する新しいネットワーク・ソースを作成します。詳細は、「ネットワーク・ソースの作成」を参照してください。

ユース・ケースに基づいて、OCIポリシーを作成または変更し、request.networkSource.name条件を追加します。詳細は、ポリシーの仕組みを参照してください。

ノート:グループCorporateUsersに、

request.networkSource.name='corpnet'のテナンシのobject-familyの管理を許可します。

次のステップ

このチュートリアルでは、ネットワーク・ペリメータとネットワーク・ソースがOCIリソースへのアクセスを制限し、クラウド・セキュリティ・ポスチャを改善するのにどのように役立つかについて説明しました。OCI IAMのベスト・プライトの詳細は、Oracle Cloud Infrastructureのアイデンティティおよびアクセス管理(IAM)のベスト・プラクティスを参照してください。

関連リンク

確認

- 著者 - Chetan Soni (クラウド・ソリューション・エンジニア)

その他の学習リソース

docs.oracle.com/learnの他のラボをご覧いただくか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94363-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.