ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントに例の値を使用します。演習を終える際は、これらの値をクラウド環境に固有の値に置き換えてください。

Oracle Data SafeからOCIロギングへのOracle Database監査ログのエクスポート

イントロダクション

Oracle Data Safeは、データのセキュリティに重点を置いた完全統合型のクラウド・サービスです。これは、Oracle Databaseの機密データおよび規制されたデータを保護するための完全で統合された機能セットを提供します。機能には、セキュリティ評価、ユーザー評価、データ検出、データ・マスキングおよびアクティビティ監査があります。

Oracle Cloud Infrastructure (OCI)ロギング・サービスは、テナンシ内のすべてのログに対応した、スケーラビリティの高い完全管理型の単一のインタフェースを提供します。ロギングを使用して、すべてのOCIリソースからログにアクセスし、ログの有効化、管理および検索を行います。

OCI Functionsは、完全に管理された、マルチテナントでスケーラビリティが高いオンデマンドのファンクション・ア・サービス・プラットフォームです。エンタープライズグレードのOCI上に構築されており、Fnプロジェクトのオープン・ソース・エンジンによって強化されています。

目標

-

スケーラブルで自動化されたアーキテクチャを使用して、Oracle Database統合監査ログをOracle Data SafeからOCI Loggingにエクスポートします。

デプロイするアーキテクチャを次に示します。

前提条件

環境をデプロイする前に、次の要件が必要です。

-

Oracle Databaseからデータベース監査イベントを取得するようにOracle Data Safeを構成します。

-

OCIレジストリ・ユーザー(OCIユーザー名)およびOCIレジストリ・ユーザー・パスワード(OCIユーザー認証トークン)を構成します。

-

OCIレジストリ・ユーザーが使用するPython関数のイメージをプッシュできるように、Oracle Cloud Infrastructure Identity and Access Management (OCI IAM)ポリシーを作成および検証します。

-

OCIテナンシ内の次のタイプのリソースを管理する権限: IAMポリシー、動的グループ、VCN、サービス・ゲートウェイ、ルート表、セキュリティ・リスト、サブネット、ファンクション、モニタリング・アラームおよび通知。

ノート:デプロイメントを簡素化するために、ここで入手可能なTerraformスクリプトを使用してOCI Resource Managerを介してデプロイメントを実行することをお薦めします。

前提条件1: Oracle Data Safeでのデータベースの登録および構成

リファレンス・アーキテクチャを作成する前に、監視対象のOracle Databasesから監査イベントを受信するようにOracle Data Safeを構成する必要があります。

このチュートリアルでは、以前に作成したOCIテナントで、Oracle Autonomous DatabaseにOracle Data Safeを構成します。ただし、複数の異なる環境(オンプレミス、インスタンスなど)でOracle Databasesの監査を構成できます。Oracle Data Safeを構成する際の考えられるシナリオの詳細は、データ・セーフを参照してください。

Oracle Autonomous Database監査は、データベース・サービス・ページまたはOCIコンソールを介して直接構成できます。これは、OCIコンソールを使用して行います。

-

OCIコンソールに移動し、「Oracle Database」をクリックし、「データ・セーフ- データベース・セキュリティ」をクリックします。

-

データベースを登録するには、「ターゲット・データベース」をクリックし、データベースを登録するコンパートメントを選択して、「データベースの登録」をクリックします。

-

「データ・セーフ構成」ページで、次の詳細を入力して「登録」をクリックし、構成が完了するまで待ちます。

-

データベース・タイプ:構成するデータベースのタイプを選択します。このチュートリアルでは、タイプはAutonomous Databaseです。サポートされるOracle Databaseタイプの詳細は、サポートされているターゲット・データベースを参照してください。

-

<コンパートメント内のデータベースの選択>: Oracle Data Safeによってモニターされるデータベースを選択します。

-

説明: オプションで、Oracle Data Safeにデータベースを登録するための説明を入力できます。

-

コンパートメント: Oracle Data Safe登録を行うコンパートメントを選択します。

Oracle Data Safeの構成の詳細は、Oracle Live LabsポータルのOracle Data Safeの基礎の開始に記載されているステップバイステップの手順に従ってください。

-

前提条件2: OCIレジストリ・ユーザーの構成

必要に応じて環境を作成するには、OCI IAMユーザーにOCIレジストリ内のイメージをプッシュする権限が必要です。このユーザーは、データ・セーフ・ログの収集を自動化するために使用する関数のイメージを提供するため、OCIレジストリに対する正しい権限が必要です。環境の構築の要件に従って、OCI IAMユーザーのアクセス資格証明をOCIレジストリに構成します。

-

OCIレジストリにアクセスするユーザーでOCIコンソールにログインし、「マイ・プロファイル」をクリックします。

-

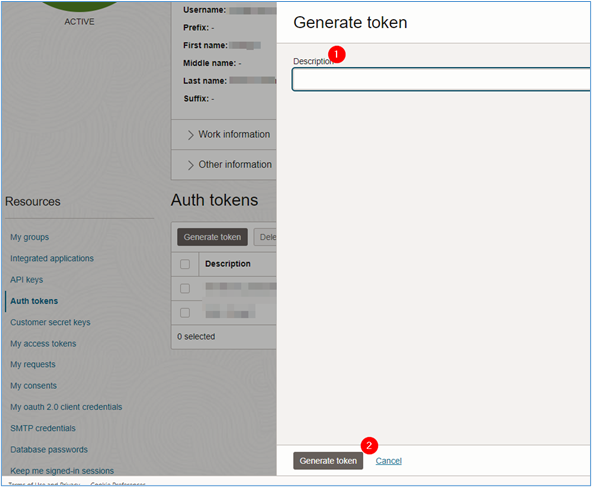

ユーザー詳細ウィンドウで、「認証トークン」をクリックし、「トークンの生成」をクリックします。

-

作成したトークンの説明を入力し、「トークンの生成」をクリックします。

認証トークンが生成されます。認証トークンは、OCIリソース・マネージャ内でスタックを構成するためのパラメータとして使用されるため、注意してください。

ノート: OCIレジストリの作成と使用に使用されるユーザーは、OCIリソース・マネージャを介してインフラストラクチャをデプロイするユーザーである必要はありません。デプロイメント中に、レジストリにアクセスするユーザーのユーザー名および認証トークン情報がリクエストされます。

前提条件3: OCIレジストリにアクセスするためのOCI IAMポリシーの作成

OCI IAMユーザーがOCIレジストリ・サービスにアクセスできるようにするには、ユーザーが環境が作成されるコンパートメント内のリポジトリを管理できるようにするか、最小権限ポリシーを使用して、ユーザーがコンパートメントのリポジトリを更新できるようにする必要があります。したがって、次の2つのオプションのいずれかを適用して、OCIレジストリへのアクセスを構成します。

-

リポジトリのポリシーの管理

Allow group <group_name> to manage repos in compartment <compartment_name> -

リポジトリのポリシーの更新

Allow group <group_name> to manage repos in compartment <compartment_name> where ANY {request.permission = 'REPOSITORY_READ', request.permission = 'REPOSITORY_UPDATE', request.permission = 'REPOSITORY_CREATE'}-

REPOSITORY_READ:リポジトリの読取り、つまりイメージのプルを行うユーザー権限。

-

REPOSITORY_UPDATE:イメージをリポジトリに送信するユーザー権限(イメージをプッシュする権限)。

-

前提条件4: アーキテクチャ・デプロイメントのOCI IAMポリシー

使用可能なドキュメントによると、このインフラストラクチャをデプロイするユーザーには、IAMポリシー、動的グループ、VCN、サービス・ゲートウェイ、ルート表、セキュリティ・リスト、サブネット、ファンクション、モニタリング・アラームおよび通知のOCIサービスに対する管理権限が必要です。

アプローチ1: OCI Resource Managerを使用してTerraform経由でデプロイ

Oracle Data Safeを介したデータベース監査ログのスケーラブルなコレクションのリファレンス・アーキテクチャを実装するには、fn-datasafe-dbaudit-to-OCI-logging GitHubリポジトリで使用可能なTerraformを、OCIコンソールへのアクセス権があり、そのグループに前述のように必要な権限があるOCI IAMユーザーを使用して実行します。リポジトリにあるドキュメントに従って、OCI Resource ManagerまたはTerraform CLIを介してソリューションをインストールできます。

ノート:環境のデプロイメントを簡略化するために、OCI Resource Managerを使用してデプロイメントを実行することをお薦めします。

-

ログ収集のリファレンス・アーキテクチャを自動的にインストールおよび構成するには、デプロイメントに使用されるユーザーでテナントOCIコンソールにログインし、環境をインストールするリージョンを選択します。

別のタブで、GitHubにあるリポジトリ・ページ(fn-datasafe-dbaudit-to-oci-logging)にアクセスします。

-

テナントのOCIコンソールおよびGitHubリポジトリ・ページが開いたら、リポジトリ・ページを「OCI Resource Managerを使用してデプロイ」セクションまでスクロール・ダウンし、インストールを開始するには、「Oracle Cloudにデプロイ」をクリックします。

-

OCIコンソール内に「OCIリソース・マネージャ」ページが開きます。次の情報を入力し、「次」をクリックします。

- Oracle使用条件: 「Oracle使用条件を確認しました」ボックスを読んで選択します。

- 名前: オプション。環境のインストールを識別する名前を指定します。

- コンパートメントに作成:環境が作成されるコンパートメントを選択します。

-

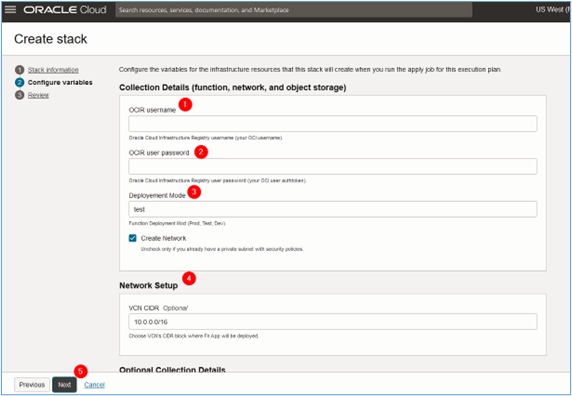

次のウィンドウで、次の情報を入力し、「次」をクリックします。

- OCIRユーザー名:インフラストラクチャのデプロイに使用するユーザーのユーザー名を入力します(ユーザーには、イメージを作成してリポジトリにアップロードする権限が必要です)。

- OCIRユーザー・パスワード:前提条件で以前に作成した認証トークンを入力します。

- デプロイメント・モード:環境の作成方法を入力します。この場合、

testを使用します。 - VCN CIDR:環境のデプロイ用に作成するVCNのCIDRを入力します。この項目はオプションであり、必要に応じて変更できます。

-

次のページで、「作成」をクリックしてアーキテクチャを作成し、OCIリソース・マネージャが環境を作成するのを待ちます。

アプローチ2: OCIコンソールを使用したTerraformを介したデプロイ

OCIコンソールを介して手動デプロイメントを実行するには、具体的かつ順を追った手順に従う必要があります。開始するには、環境が作成されるコンパートメントを選択します。このコンパートメントで、新しいVCNを作成します(または既存のVCNを使用します)。

タスク1: VCNとサブネットの作成

-

環境のVCNを作成するには、OCIコンソールに移動し、「ネットワーキング」および「Virtual Cloud Networks」に移動します。

-

VCNが作成されるコンパートメントを選択し、「VCN起動ウィザード」をクリックします。

-

ウィザード・ページで、「インターネット接続性を持つVCNの作成」を選択し、「VCNウィザードの起動」をクリックします。

-

「インターネット接続性を持つVCNの作成」ページで、次の情報を入力してVCNを作成します。

- VCN名:作成するVCNの名前を入力します。

- コンパートメント: VCNが作成されるコンパートメントを選択します。

- VCN IPv4 CIDRブロック: VCNに必要なCIDRを入力するか、ツールによってすでに入力されているCIDRを使用します。

- パブリック・サブネットIPv4 CIDRブロック:パブリック・サブネットに必要なCIDRを入力するか、すでに自動的に入力されているCIDRを使用します。

- プライベート・サブネットIPv4 CIDRブロック:プライベート・サブネットに必要なCIDRを入力するか、すでに自動的に入力されているCIDRを使用します。

-

「次へ」をクリックし、VCNが作成されるまで待ちます。

タスク2: OCIレジストリ・リポジトリの作成

このサービスは、データ・セーフ監査ログを収集するPython関数のイメージをホストします。

-

OCIコンソールに移動し、「開発者サービス」および「コンテナ・レジストリ」に移動します。

-

「コンテナ・レジストリ・サービス」ページで、コンテナ・レジストリが作成されるコンパートメントを選択し、「リポジトリの作成」をクリックします。

-

リポジトリの作成に必要な情報を入力し、「作成」をクリックします。

- コンパートメントに作成:リポジトリが作成されるコンパートメントを選択します。

- アクセス:プライベート・リポジトリ(インターネット経由でアクセスできない)になるように、

privateを選択します。 - リポジトリ名:リポジトリに割り当てる名前を入力します。

作成が完了すると、リポジトリは詳細を表示できるようになります。

ノート:リポジトリ用に作成されたネームスペースに注意してください。このネームスペースは、後のタスクで使用されます。

タスク3: シグナリングを制御するOCIバケットの作成

提案された環境のトポロジに示すように、OCIバケットを作成して、ファンクション・コードの実行を制御するために使用されるテキスト・ファイルを受信する必要があります。このバケットの名前は、OCI Functionsの構成および環境に対して構成されるポリシーで使用されます。

-

バケットを作成するには、OCIコンソールに移動し、「ストレージ」、「バケット」をクリックします。

-

コンパートメントを選択し、「バケットの作成」をクリックします。

-

バケット名を入力し、「作成」をクリックします。

ノート:バケットの名前に注意してください。これは、ポリシーを構築し、OCI関数を構成するときに使用されます。

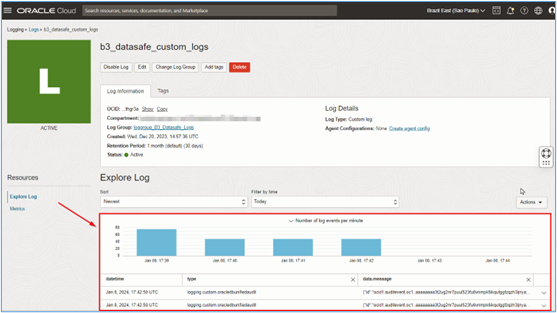

タスク4: カスタム・ログの作成

Oracle Data Safeから収集されたログの宛先は、監視対象データベースから取得された監査レコードを受信するために特別に作成されたカスタム・ログを含むOCIロギング・グループである必要があります。

-

OCIコンソールに移動し、「監視および管理」に移動して「ログ・グループ」をクリックします。

-

OCI Functionsで使用されるカスタム・ログを格納するログ・グループが作成されます。ログ・グループが作成されるコンパートメントを選択し、「ログ・グループの作成」をクリックします。

-

次の情報を入力し、「作成」をクリックしてログ・グループを作成します。

- 名前:ログ・グループの名前を入力します。

- 説明:ログ・グループの説明を入力します。

-

「ログ」、「カスタム・ログの作成」の順にクリックします。

-

次の情報を入力して、Oracle Data Safeによってモニターされるデータベースから監査ログを受信するカスタム・ログを作成し、「カスタム・ログの作成」をクリックします。

- カスタム・ログ名:カスタム・ログの名前を入力します。

- コンパートメント:カスタム・ログが作成されるコンパートメントを選択します。

- ログ・グループ:前述のステップで作成したばかりのログ・グループを選択します。

ノート:エージェント構成は作成しません。

-

カスタム・ログ作成ページは、エージェント構成を作成できるワークフローです。この場合、エージェント構成は作成しません。そのため、「取消」をクリックします

ログ・グループ・ページが再度ロードされ、作成されたカスタム・ログが含まれます。

ノート: OCI Functionsの構成時に使用されるカスタム・ログのOracle Cloud Identifier (OCID)に注意してください。

タスク5: OCIファンクションの作成

OCI Functionsイメージを格納するリポジトリの作成後、データ・セーフ監査ログを収集するためにOCI Functionsを作成する必要があります。

-

OCIコンソールに移動し、「開発者サービス」および「アプリケーション」に移動します。

-

アプリケーションが作成されるコンパートメントを選択し、「アプリケーションの作成」をクリックします。

-

次の情報を入力してアプリケーションを作成し、「作成」をクリックします。

- 名前:アプリケーションの名前を入力します。

- <コンパートメント内のVCN >:アプリケーションが作成されるVCNを選択します。

- <コンパートメントのサブネット>:アプリケーションが作成されるサブネットを選択します。

- シェイプ:アプリケーションを作成するアーキテクチャを選択します。この例では、

GENERIC_X86を使用します。

タスク6: OCI関数の構成

アプリケーションが作成されると、ページが自動的にロードされます。このページでは、OCIクラウド・シェルまたはローカル設定によるステップバイステップ・ガイドに従い、OCI関数を作成することをお薦めします。このチュートリアルでは、OCI Cloud Shellによる推奨されるステップバイステップの手順を使用します。

-

「クラウド・シェルの設定」を選択します。

ノート: クラウド・シェルの設定に示されている例は、単純なJavaコードを示しています。この演習ではPythonコードを使用するため、PythonでのOCI Functions起動のリファレンスを次に示します。

-

「クラウド・シェル」をクリックし、OCI関数の目的の構成に従って詳細を入力します。

fn list context fn use context <REGION> fn update context oracle.compartment-id <OCID_Compartment> fn update context registry <REPO_URL>/<namespace>/[repo-name-prefix]- < REGION >: OCI関数を作成するリージョンを入力します。この場合、

sa-saopaulo-1を使用します。OCIリージョンのリストは、リージョンおよび可用性ドメインを参照してください。 - < OCIDコンパートメント>:ファンクションが作成されるコンパートメントのOCIDを入力します。

- < REPO_URL >/<ネームスペース>/[ repo-name-prefix]:リポジトリURLは、リポジトリが作成されたリージョンのキーと、この作成されたリポジトリの名前で構成されます。したがって、このチュートリアルでは、完全なURLは次のようになります。

- REPO_URL:

< region-key >.ocir.ioで形成される文字列。sa-saopaulo-1リージョンを使用するため、URLはgru.ocir.ioになります(リージョンのリージョン・キーは、リージョンおよび可用性ドメインにあります)。 - ネームスペース:

axyxxqi24xxx(タスク2.4でノート)。 - repo-name-prefix:作成されたリポジトリの名前。

- REPO_URL:

- < REGION >: OCI関数を作成するリージョンを入力します。この場合、

タスク7: OCIレジストリにログインするための認証トークンの作成

このプロシージャの実行に使用したユーザーが作成したOCIレジストリにログインできるように、認証トークンを作成する必要があります。詳細は、認証トークンの取得を参照してください。

タスク8: OCIファンクションの作成およびデプロイ

-

認証トークンが作成されたら、Dockerコマンドを使用してリポジトリにログインする必要があります。ログインの詳細は、「Oracle Cloud Infrastructure Registryへのログイン」を参照してください。

docker login -u '<namespace>/<username>' <repo-domain-url> -

リポジトリにログインすると、ファンクションを初期化し、デプロイメント用のPythonコードを編集できます。次のコマンドを実行します。

fn list apps fn init --runtime python fndatasafelogs cd fndatasafelogs >> Edit function.py to insert the function code >> Edit requirements.txt to insert requirements as needed for the role >> Edit function.yaml to make it as needed fn -v deploy --app <app_name>ノート:ファイルの編集が必要になるステップがあります。

function.py、requirements.txtおよびfunction.yamlファイルの内容は、ここにあります。

タスク9: OCI関数の操作パラメータの構成

OCIファンクションが作成されたら、データ・セーフ・ログを正しく収集するように構成する必要があります。

-

OCIコンソールに移動し、「開発者サービス」および「アプリケーション」に移動します。

-

このプロジェクトのアプリケーションが作成されたコンパートメントを選択し、アプリケーションをクリックします。

-

「関数」で、作成した関数をクリックして構成します。

-

「構成」をクリックし、機能に対して次の情報を入力します。

- ociOSTrackerBucketName:タスク3.3で作成した制御バケットの名前を入力します。

- ociDataSafeCompartmentOCID:使用されるOCIテナント(ルート・テナント)のOCIDを入力します。

- ociLoggingLogOCID:タスク4.6で作成したカスタム・ログのOCIDを入力します。

次に、Oracle Data Safeログ収集機能を構成するポリシーをファイナライズします。

タスク10: 動的グループの作成

OCI Functionsにデータ・セーフ・ログの収集に必要なサービスへのアクセス権を付与するために、動的グループを作成します。

-

OCIコンソールで、「アイデンティティ」、「ドメイン」、

<Your_Domain>、「動的グループ」に移動し、「動的グループの作成」をクリックします。

ノート:この例では、アイデンティティ・ドメインのデフォルトを使用します。環境で使用されているアイデンティティ・ドメインを確認し、正しくアクセスします。

-

次の情報を入力し、「動的グループの作成」をクリックします。

-

名前:動的グループの名前を入力します。

-

説明:動的グループの説明を入力します。

-

ルール1:作成されたOCI関数を識別する動的グループ一致ルールを入力します。

使用される一致ルールは次のとおりです:

ALL {resource.type = 'fnfunc', resource.compartment.id = '<Compartment_ID>'}- Compartment_ID:ファンクションが作成されたコンパートメントのOCIDを入力します。

ノート:作成された動的グループの名前に注意してください。OCI IAMポリシーの作成時に使用されます。

-

タスク11: OCIファンクションの操作に対するOCI IAMポリシーの作成

データ・セーフ・ログを収集する機能が正しく機能するには、必要なすべてのアクセス権限を作成する必要があります。

-

OCIコンソールで、「アイデンティティとセキュリティ」および「ポリシー」に移動します。

ポリシーの作成は、環境が作成されているコンパートメント・レベルとテナンシ・レベルの両方で実行する必要があります。テナンシ・レベルでは、単一のポリシーを作成する必要があります。このポリシーにより、作成されたファンクションは、発生したすべてのOracle Data Safeイベントを読み取ることができます。

-

コンパートメントにポリシーを作成するには、「ポリシーの作成」をクリックします。

-

次の情報を入力して、「作成」をクリックします。

-

名前: ポリシーの名前を入力します。

-

説明:ポリシーの説明を入力します。

-

コンパートメント:ポリシーが作成されるコンパートメントを選択します。この最初のポリシーは、環境が作成されたコンパートメントに作成できます。

-

ポリシー・ビルダー:キーをクリックして、拡張ポリシー入力モードをアクティブ化します。

-

ポリシー:ポリシーをテキスト形式で入力します。

環境が機能するために必要なポリシーは次のとおりです。

Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage buckets in compartment <Compartment_Name> where target.bucket.name='<Bucket_Name>' Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage objects in compartment <Compartment_Name> where target.bucket.name='<Bucket_Name>' Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to use log-content in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage objects in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read objectstorage-namespaces in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read buckets in compartment <Compartment_Name> -

テナント・レベルでは、ファンクションによるデータ・セーフ・イベントの読取りを許可するポリシーの作成のみが必要です。

Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read data-safe-audit-events in tenancy- Dynamic_Group_Name: OCI関数用に作成された動的グループの名前を入力します。

- Compartment_Name:このプロシージャの環境が作成されたコンパートメントの名前を入力します。

- Bucket_Name:作成されたOCIバケットの名前を入力します。

ノート:これらのポリシーおよびこの手順の環境全体が、環境のデフォルト・アイデンティティ・ドメインに作成されました。アイデンティティ・ドメインの詳細は、アイデンティティ・ドメインを参照してください。

ポリシーが作成されると、そのネームスペースが識別されるようにファンクションを実行できます。このネームスペースは、OCIモニタリングでアラームを作成するために使用されます。

-

-

ファンクションを実行するには、クラウド・シェルを開き、次のコマンドを実行します。

fn list appsこの演習用に作成したアプリケーションの名前をコピーし、次のコマンドを実行します。

fn invoke <app_name> <function_name>

ノート:実行ステータスがokであることを確認します。これは、この関数が環境内で完全に実行できることを示しています。

機能が動作可能になったら、OCI通知トピックとOCIモニタリング・アラームを作成して構成を確定します。

タスク12: OCI通知トピックの作成

OCI Functionsがデプロイされると、OCI Notificationsサービスを構成して、データ・セーフ・ログを繰返し収集するPythonコードの実行を起動できます。

-

OCIコンソールで、「開発者サービス」および「通知」に移動します。

-

「トピックの作成」をクリックして、通知トピックを作成します。

-

次の情報を入力して通知トピックを作成し、「作成」をクリックします。

- 名前:作成するトピックの名前を入力します。

- 説明: オプショントピックの説明を入力します。

-

トピックのファンクションをサブスクライブできます。つまり、トピックが時間的アラームによってトリガーされると、トピックはPythonコードを実行してデータ・セーフ・ログを収集します。トピックでOCI Functionsサブスクリプションを構成するには、新しく作成したトピックの名前をクリックします。

-

トピック・ページ内で、「サブスクリプションの作成」をクリックして構成を実行します。

-

構成ページで、次の情報を入力し、「作成」をクリックします。

- プロトコル: 「ファンクション」を選択します。

- ファンクション・コンパートメント: OCIファンクションが作成されたコンパートメントを選択します。

- Oracle Functionsアプリケーション:タスク5で作成したアプリケーションを選択します。

- 関数:タスク6で作成した関数を選択します。

トピックは、正常なファンクション・サブスクリプションで更新されます。

タスク13: OCIモニタリングを使用したアラームの作成

トピックが構成され、関数が追加されたら、アラームを作成する必要があります。アラームは、通知のトリガーと結果としてファンクションを担当します。

-

OCIコンソールで、「監視および管理」および「アラーム定義」に移動します。

-

アラームを作成するには、「アラームの作成」をクリックします。

-

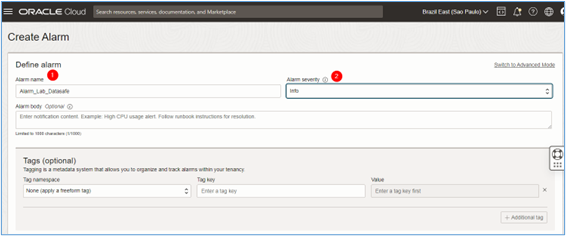

次の情報を入力して、アラームを作成します。

-

「アラームの定義」フィールドに次の情報を入力します。

- アラーム名:アラームの名前を入力します。

- アラームの重大度:アラームの重大度の「情報」を選択します。

-

「メトリックの説明」フィールドに次の情報を入力します。

- コンパートメント:アラームが作成されるコンパートメントを選択します。

- メトリック・ネームスペース:

oci_faas。 - メトリック名:

FunctionInvocationCount。 - 間隔:

1 day。 - 統計:

Count。

-

「トリガー・ルール」フィールドに、次の情報を入力します。

- 演算子:

greater then。 - 値:

0 - トリガー遅延分数:

1。

- 演算子:

-

「アラーム通知の定義」フィールドに、次の情報を入力します。

- 宛先サービス:

Notifications。 - コンパートメント: OCI通知トピックが作成されたコンパートメントを選択します。

- トピック:作成したトピックの名前を選択します。

- 通知の繰返し: OCI通知を複数回トリガーできるように、このボックスを選択します。

- 通知頻度:

1。 - 通知の頻度:

minutes。

- 宛先サービス:

-

「このアラームを有効にしますか?」を選択し、「アラームの保存」をクリックします。

-

これが完了すると、環境はデータ・セーフ・ログを収集する準備が整います。データ・セーフ・ログが作成されたカスタム・ログに表示され始めるまでしばらくお待ちください。

関連リンク

確認

- 著者 - Rodrigo Pace de Barros

- 貢献者 - Fabrizio Zarri

その他の学習リソース

docs.oracle.com/learnの他のラボをご覧いただくか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Export Oracle Database Audit Logs from Oracle Data Safe to OCI Logging

F92081-01

February 2024

Copyright © 2024, Oracle and/or its affiliates.