ノート:

- このチュートリアルではOracle Cloudにアクセスする必要があります。無料アカウントに登録するには、Oracle Cloud Infrastructure Free Tierの使用を開始するを参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントに例の値を使用します。演習を完了するときは、これらの値をクラウド環境に固有の値に置き換えます。

Oracle Cloud VMwareソリューションにVMware Horizonをインストールおよび構成

イントロダクション

このチュートリアルでは、Oracle Cloud VMwareソリューション・ソフトウェア定義データ・センター(SDDC)クラスタでホストされているVMware Hizon 8.xをインストールして構成する方法の運用概要を示します。このチュートリアルでは、Oracle Cloud Infrastructure (OCI)に必要な「How-to」ステップと、VMware Hライズンのデプロイの前提条件について説明します。この目的は、Oracle Cloud VMwareソリューションのチームと顧客が、概念実証(POC)モードでこれらのデプロイメント・タスクを実行できるようにすることです。Oracle Cloud VMwareソリューション上のVMware Hライズンは、共同リファレンス・アーキテクチャの開発中にTechPreviewとみなされます。

これはOracleパブリック・クラウド・デプロイメントであるため、OCIのOracle Cloud VMwareソリューションのステップには、仮想ローカル・エリア・ネットワーク(VLAN)設定、Load Balancer as a Service (LBaaS)、Database as a Service (DBaaS)、SDDCクラスタ・デプロイメント、ルート・ルール、セキュリティ・リストなどが含まれます。これは、このデプロイメント・モデルに固有です。これらのインフラストラクチャ・ステップがクラウド内の前提条件とともに完了すると、ホライズンのステップに差異がないため、実際のVMwareホライズンのステップは変更されません。そのため、このチュートリアルの重点は、Oracle Cloudのステップとそれに関連する前提条件により重点が置かれています。このチュートリアルではvSphere 7.0デプロイメントを使用しましたが、vSphere 6.7に関連するステップについても説明します。

技術の概要

Oracle Cloud VMwareソリューションは顧客管理ソリューションで、レイヤー2 (L2)仮想ネットワーキングを備えたOCIベア・メタル・シェイプ上でVMware vSphereクラスタを構築および構成できます。Horizonをデプロイする前に、Oracle Cloud VMwareソリューション・クラスタ(仮想ストレージ・エリア・ネットワーク(VSAN)の最小3つのノード)を、このチュートリアルで強調表示された前提条件とともに構築する必要があります。

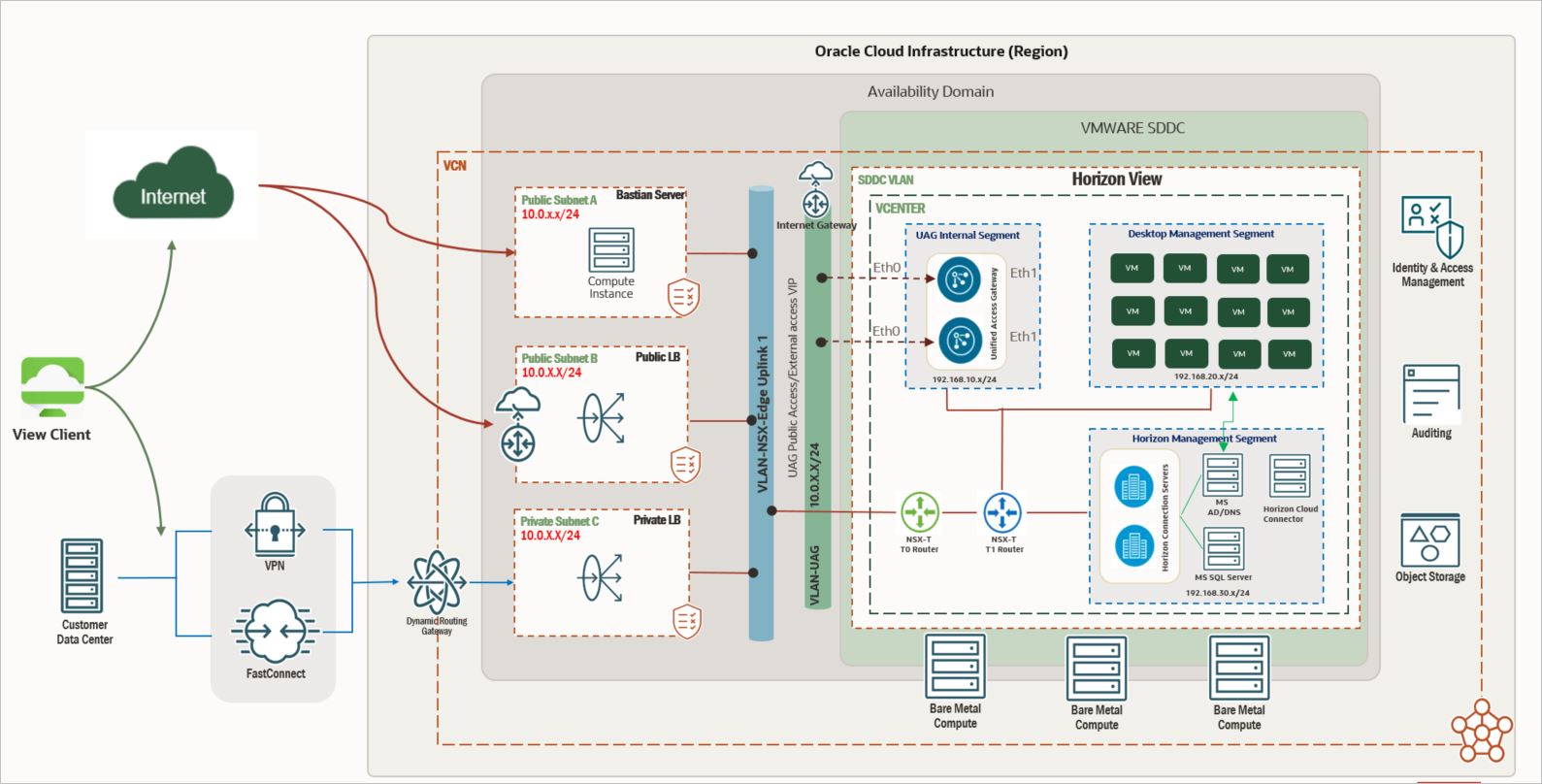

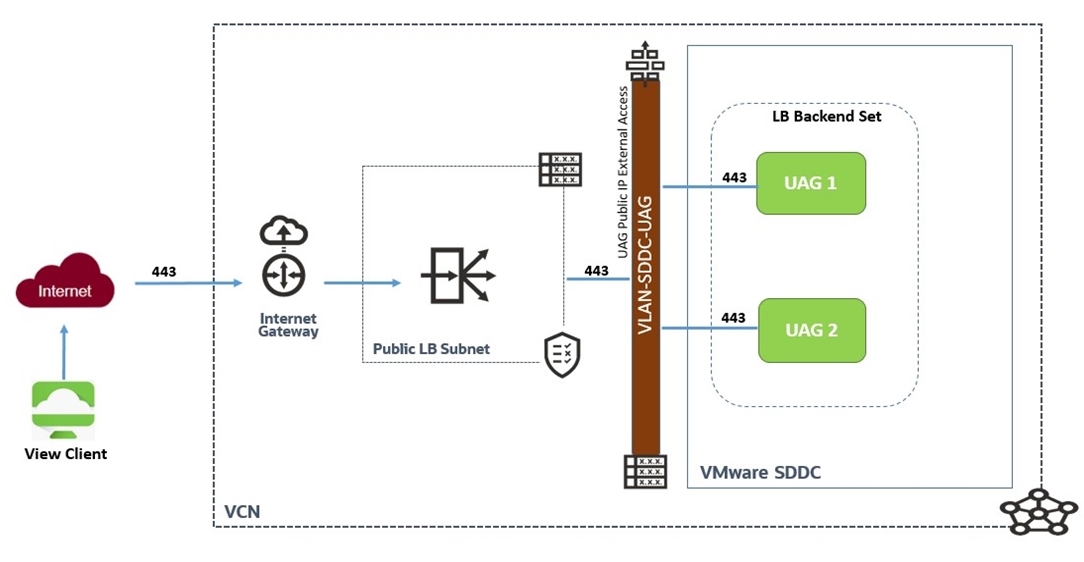

この VMware Horizonの「方法」運用ガイドを目的として、次の概要レベルのリファレンスアーキテクチャーを提案します。

Oracle Cloud VMwareソリューション・アーキテクチャ上のVMwareホライズンは、次の2つの部分に分かれています。

- デプロイメント・モデル1:内部ネットワークからのみ接続サーバーおよび仮想デスクトップ・インフラストラクチャ(VDI)環境にアクセスする必要があり、パブリック・アクセスが予想されない場合は、単に次のセクションを無視できます。

- UAGアプライアンスの新規VLANの追加(vSphere 6.7および7.0)

- UAGのデプロイおよび構成

- パブリック・ロード・バランサのデプロイと構成

- デプロイメント・モデル2:パブリック・アクセス・ポイントから環境にアクセスする必要がある場合は、チュートリアル全体を完了します。

Oracle Cloud VMwareソリューションSDDCクラスタの構成

このチュートリアルでは、適切なアイデンティティおよびアクセス管理(IAM)ロールを持つOracle Cloud VMwareソリューション・コンソールにアクセスして、Oracle Cloud VMwareソリューションをコンパートメントにデプロイできることを前提としています。クラスタをデプロイする前に、Oracle Cloud Infrastructure (OCI)テナンシの制限、割当ておよび使用状況を参照して、ESXi/SDDCの制限を確認することもできます。

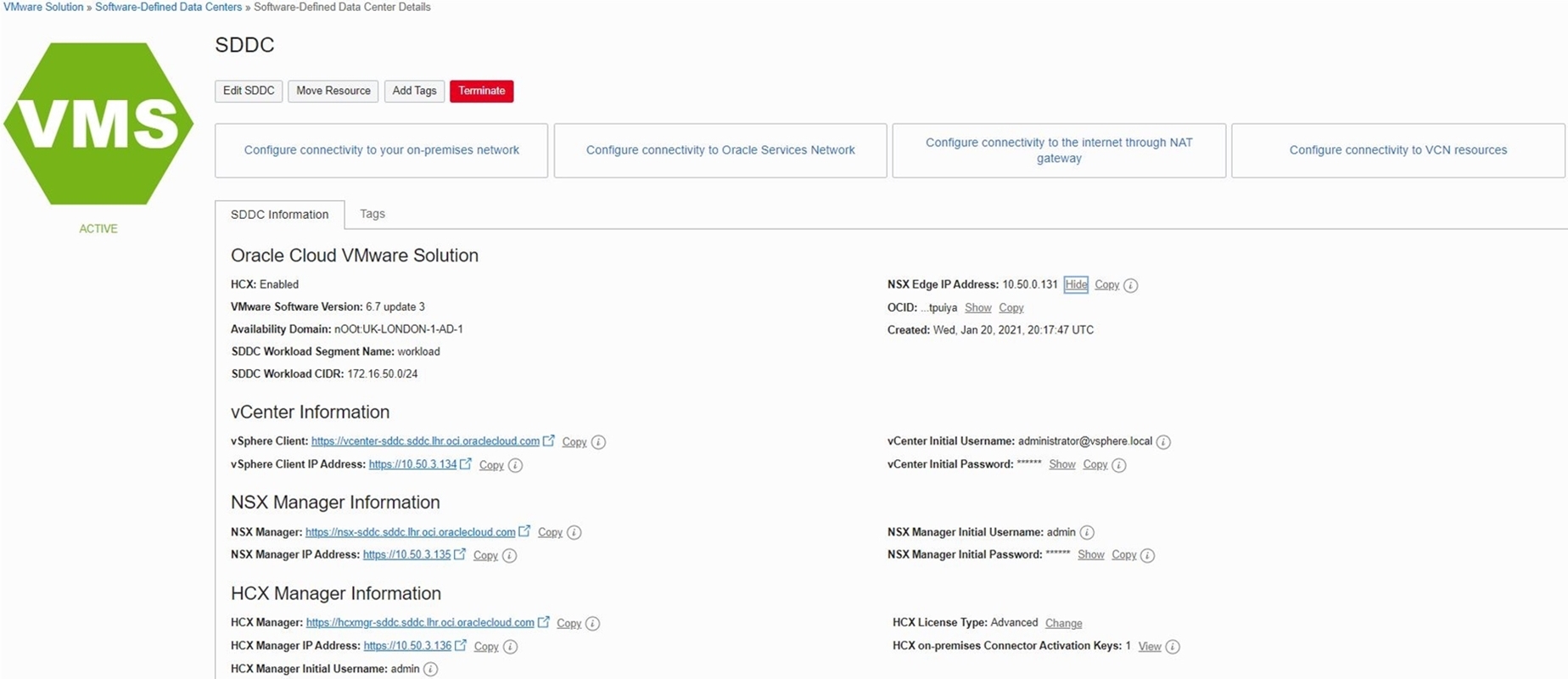

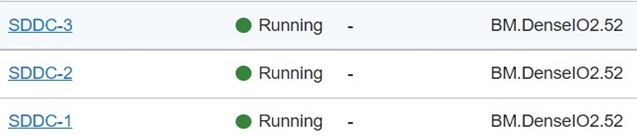

Oracle Cloud VMwareソリューション・クラスタのデプロイとアクセス

3ノードのOracle Cloud VMwareソリューション・クラスタをデプロイおよび構成するには、クラスタをデプロイするために必要なクレジットが必要です。

-

テナンシを選択し、https://cloud.oracle.com.でOracle Cloudコンソールにログインします

-

SDDCをデプロイする適切なリージョンを選択します。

ノート:

- Oracle Cloud VMware Solution SDDCのデプロイに関する詳細なステップバイステップ・ガイドについては、クラウドへのSDDCのデプロイおよびOracle Cloud VMwareソリューションの作成と構成を参照してください。

- クラスタのデプロイメント・タスクが完了したら、同じリージョンを選択します。

-

資格証明にアクセスするには、SDDCがインストールされているリージョンを選択し、コンパートメントを選択します。

-

左上隅のナビゲーション・メニューから、「ハイブリッド」、「VMwareソリューション」、「ソフトウェア定義データ・センター」の順に選択します。

-

中央のペインに表示される「SDDC」リンクをクリックします(「Active」ステータス)。このシナリオでは、SDDCの名前はSDDCです。

ノート:

- 環境にアクセスするためのvCenterおよびNSX ManagerおよびvCenter資格証明のIPアドレスを書き留めます。

- 要塞ホストが必要な場合は、「要塞ホスト」を使用して、要塞をセキュアにデプロイおよび構成します。

Oracle Cloud VMwareソリューションでのVMware Horizonの設定

この項では、Oracle Cloud VMwareソリューション環境でVMware Hライズン8.1を設定するための前提条件について説明します。Horizonコンポーネントのネットワーク通信TCP/ユーザーデータグラムプロトコル(UDP)ポートの要件については、VMware Horizonポートおよびネットワーク接続要件を参照してください。

前提条件

- 選択したイベントデータベースプラットフォーム(サポートされている VMware Horizonデータベースの次のリストから)。このハウツー・ガイドは、イベント・データベース用にMicrosoft SQL Serverで検証されています。サポートされているプラットフォームから独自の優先データベースを選択できます。

- Microsoft SQL Server

- Oracle Database

- PostgreSQLデータベース

- SDDCのワークロードのNSXオーバーレイ・セグメント:

- 水平管理セグメント:このネットワークでは、すべての範囲管理コンポーネントがホストされます。

- 接続サーバー

- ローカル認証用のMicrosoft Active Directoryドメイン・コントローラおよび名前解決用のDNS

- Microsoft SQL Server

- デスクトップ管理セグメント:このネットワークはすべてのVDIデスクトップをホストします

- UAG (Unified Access Gateway)内部セグメント:このネットワークは、UAGアプライアンス2番目のインタフェースをホストします。UAGアプライアンスは、外部アクセス用のVLANと、内部通信およびパフォーマンス・スケーリング用のNSX-Tオーバーレイからの2つのインタフェースを使用してデプロイされます。

- 水平管理セグメント:このネットワークでは、すべての範囲管理コンポーネントがホストされます。

- Active Directoryドメイン・コントローラ:

- このチュートリアルでは、Active Directoryの設定について詳しく説明していません。

- 接続サーバー証明書の更新のために Microsoft認証局(CA)役割をインストールおよび構成します。CAサーバの設定の詳細は、このチュートリアルでは説明していません。

- UAGアプライアンス用のVLAN。外部パブリック・アクセス用にUAGアプライアンスをホストするには、専用のVLANが必要です。

- デスクトッププール用のVDI対応の Windows 10テンプレート(オプション):

- 「Metro Apps」などのパフォーマンスの問題を回避するためにデスクトップ・イメージを微調整する必要があります。また、最適化のためにSysprepを実行する必要があります。

- プロビジョニング後にデスクトップをドメイン・コントローラに自動結合するゲスト・カスタマイズ構成

- ゲスト・オペレーティング・システムを最適化するためのVMware OS最適化ツール

- UAGアプライアンス用のOracle Cloud Infrastructure (OCI)パブリック・ロード・バランサ用の仮想ネットワーク・コンピューティング(VCN)パブリック・サブネット。

- 接続サーバーのOCIプライベート・ロード・バランサのVCNプライベート・サブネット。

- OCI環境へのパブリック・アクセス・ポイントの要塞ホストのVCNパブリック・サブネット。

- イベント・データベースにOracle Databaseを使用する場合、Oracle Database用のVCNプライベート・サブネット(オプション)。

- UAGアプライアンス・パブリック・アクセス用のインターネット・ゲートウェイ。

- UAGアプライアンス用のパブリック・フレキシブル・ロード・バランサ(LBaaS)。

- 接続サーバー用のプライベート・フレキシブル・ロード・バランサ(LBaaS)。

- 要塞ホスト用のVM.Standard.X.X。

バージョン詳細

| コンポーネント名 | 検証対象 |

|---|---|

| VMware範囲 | 8.1.0ビルド- 17351278 |

| 統合型アクセス・ゲートウェイ | V20.12 (非FIPS) |

| VMware vSphere | 6.7 & 7.0 |

| VMware NSX-T | 2.5 & 3.0 |

| データベース | Microsoft SQL Server 2019 |

| Windows VDIテンプレート | ウィンドウ10 |

| Bastionホスト | Windows Server 2016 Standard |

SDDCでの範囲ネットワーキングの設定

NSXを範囲に備える

この項のステップは、NSX-T 2.5および3.0に適用されます。

-

NSX-TおよびVCenterのログイン情報を取得するには(このチュートリアルで前述したように)ホライズンSDDCにアクセスします。

- Oracle Cloudから、「ハイブリッド」を選択し、「VMwareソリューション-ソフトウェア定義-データ・センター(SDDC)」を選択します。

- SDDCを選択し、VCenterおよびNSX Managerログイン資格証明の「SDDC情報」セクションを表示します。

- この項では、VCenterおよびNSXのIPアドレスおよびログイン資格証明を確認できます。SDDCにアクセスできるWebブラウザを使用してログインするには、ログイン資格証明を使用します。

-

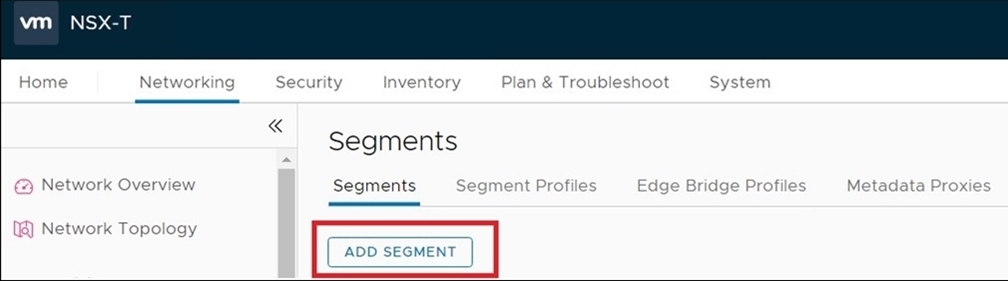

NSX-Tマネージャ・ダッシュボードにログインします。

-

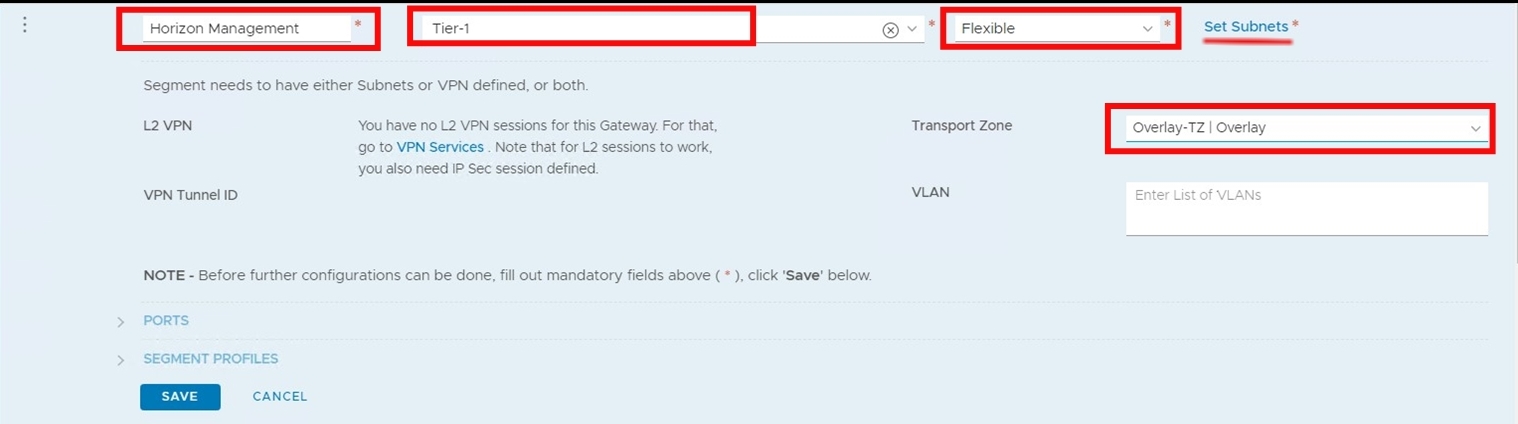

NSX-Tマネージャから、「ネットワーキング」を選択し、「セグメント」をクリックして、「追加セグメント」をクリックします。

-

ホライズン管理用に3つのセグメントを作成します。1つはデスクトップをホストするため、もう1つはUAGアプライアンスの内部トラフィック用です。これらのセグメントがTier1ゲートウェイに接続されていることを確認します。重複しないRFC1918サブネットを定義して、競合を回避し、仮想マシン(VM)間の接続を保証します。

ノート:「*」は必須フィールドを示します。トランスポート・ゾーンとしてオーバーレイを選択し、ステータスが「成功」であることを確認します。セグメントの障害ステータスが表示された場合、さらにトラブルシューティングを行うために、オーバーレイ接続およびトランスポート・ゾーンを参照する必要がある場合があります。NSX-Tに応じて、関連するステップに従います。

NSX-T 2.5でのネットワーク・セグメントの作成

-

「追加セグメント」をクリックし、次のスクリーンショットに示すように詳細を指定します。

-

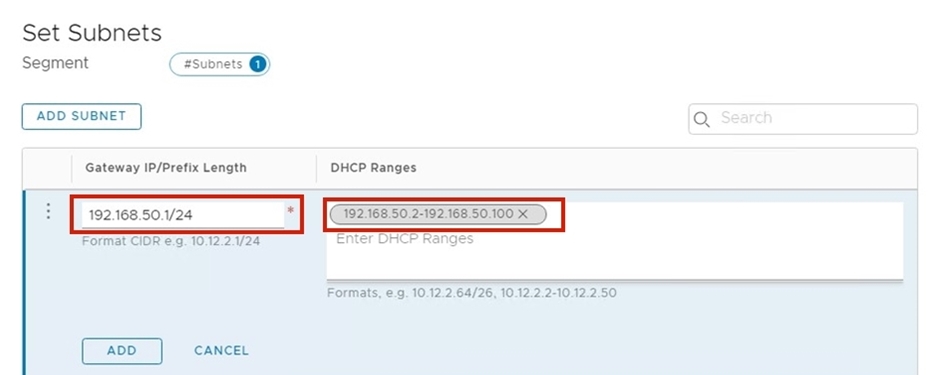

同じ画面で、「サブネットの設定」をクリックし、サブネットのオーバーレイ・サブネットのClassless Inter-Domain Routing (CIDR)と動的ホスト構成プロトコル(DHCP)の範囲を定義します。次のスクリーンショットの例を参照してください。

NSX-T 3.0でのネットワーク・セグメントの作成

-

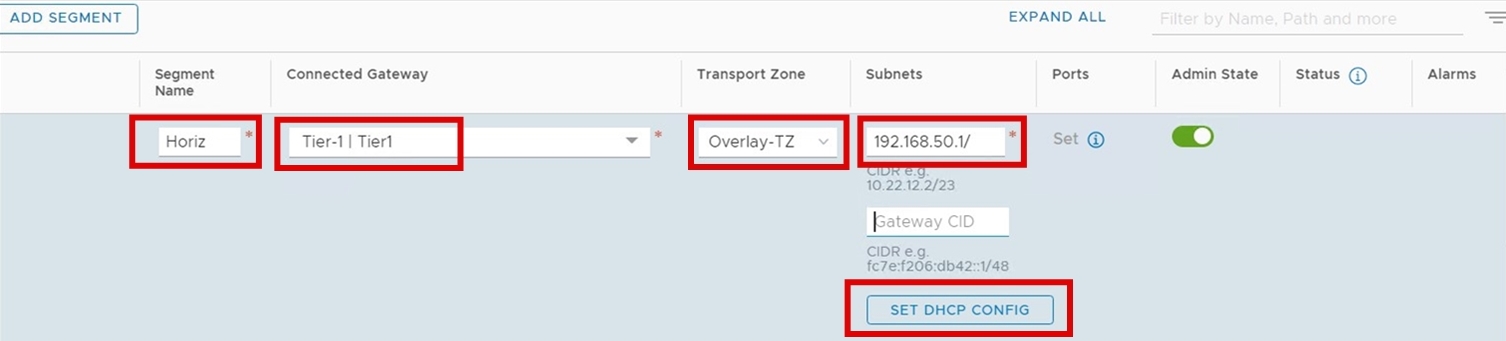

「追加セグメント」をクリックし、次のスクリーンショットに示すように詳細を指定します。

-

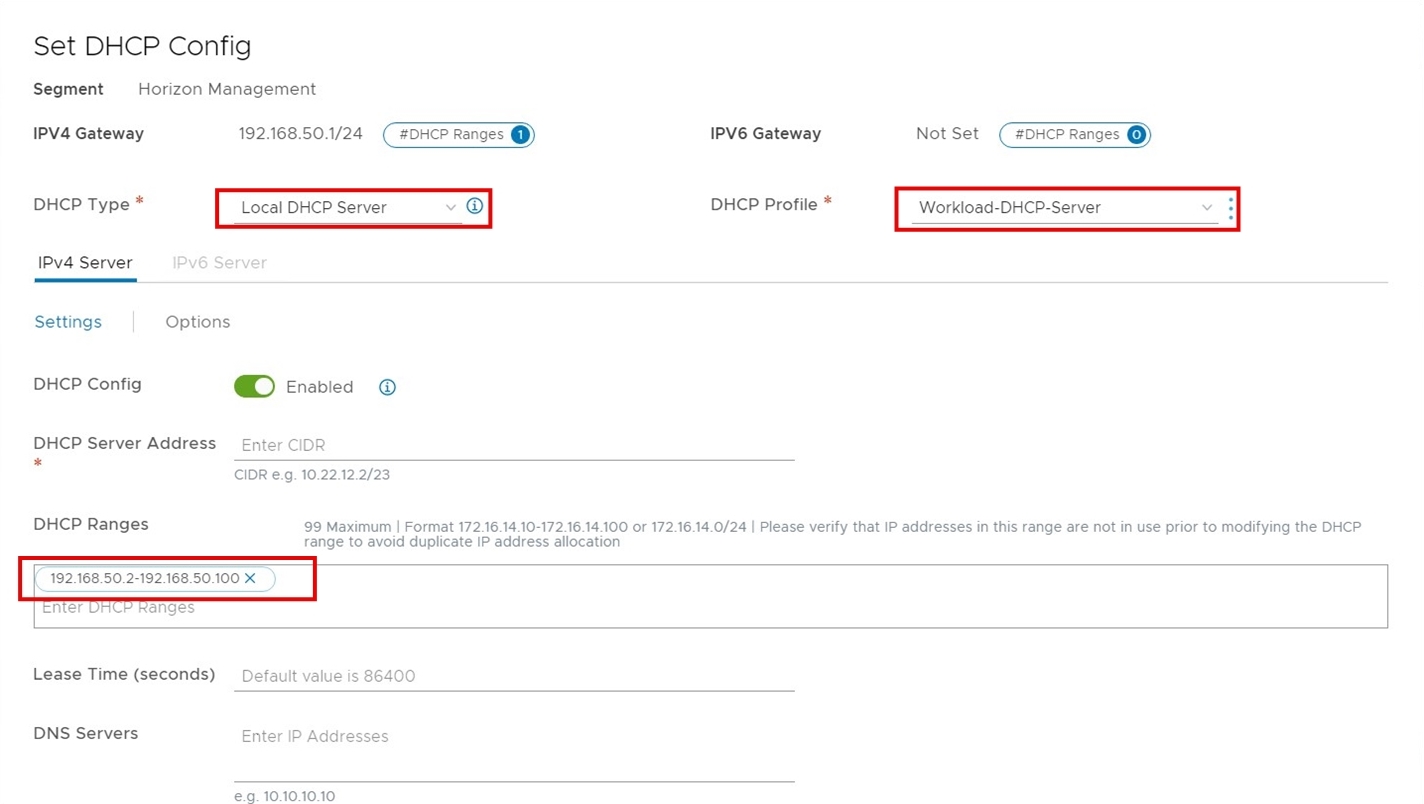

「Set DHCP Config」をクリックします。次のスクリーンショットに示すように、DHCP構成を定義します。

-

ステップ1から2は、3つのセグメントすべて(範囲管理、UAG内部およびデスクトップ管理)に対して実行します。

ノート:デプロイメント・モンデル1に従っている場合は、UAG内部を作成しないでください。

-

セグメントが作成され、ステータスが「成功」で、「管理状態」が「稼働中」であることを確認します。

ノート:

- これらの新しいセグメントのステータスは「成功」であり、使用できるようになりました。

- 前のステップの結果、SDDCのvCenterサーバーに作成された3つのネットワークが表示されます。

-

NSX-Tマネージャ・ダッシュボード「ネットワーキング・サービス」、「NAT」の順にナビゲートして、必要なNATルールを追加します。

-

VCN CIDR間の通信を確立し、インターネット・アクセス・オーバーレイ・セグメントを設定するために、新しく作成されたセグメントに対してソース・ネットワーク・アドレス変換(SNAT)およびNO_SNATルールを作成します。

NSX-T 2.5でのSNATおよびNO_SNATルールの追加

-

NSX Managerにログインし、「高度なネットワーキングおよびセキュリティ」タブに移動します。「ネットワーキング」で、「NAT」をクリックします。

-

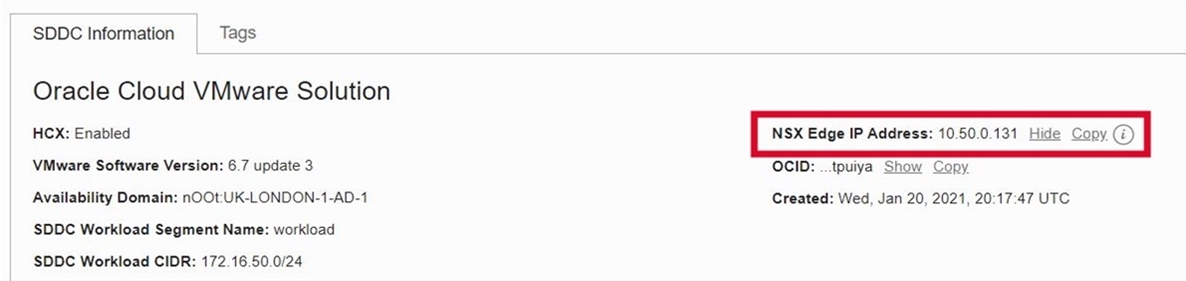

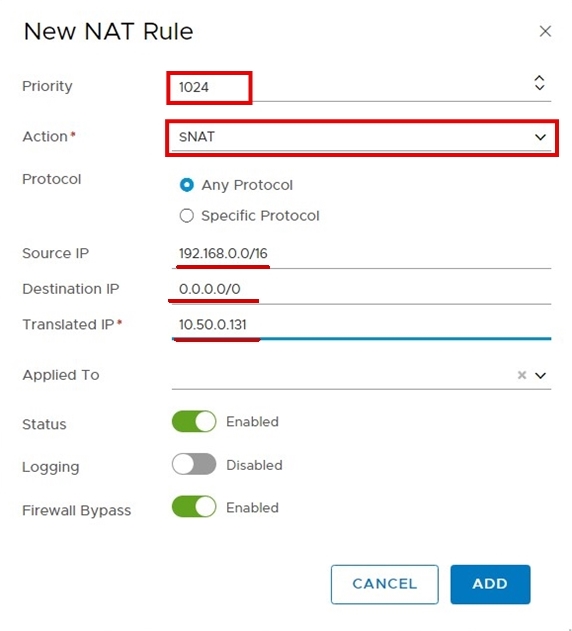

論理ルーターとしてT0を選択し、「追加」をクリックしてルールを追加します。適切な優先度を選択してください。次のスクリーンショットの翻訳済IPは、NSX Edgeアップリンク1 VIPのIPアドレスです。IPアドレスを検索するには、Oracle Cloudコンソールにログインし、SDDCコンソールのサマリー・ページに移動します。

ノート: /16サブネット全体に1つのタイム・エントリーを追加して、個々のセグメントすべてに1つのエントリーを回避することをお薦めします。ただし、必須ではなく、設計に基づいて必要なネットワークアドレス変換(NAT)およびSNATルールをいつでも追加できます。次のスクリーンショットの例は、3つのオーバーレイ・セグメントすべてを対象とする/16サブネット全体のエントリを示しています。

-

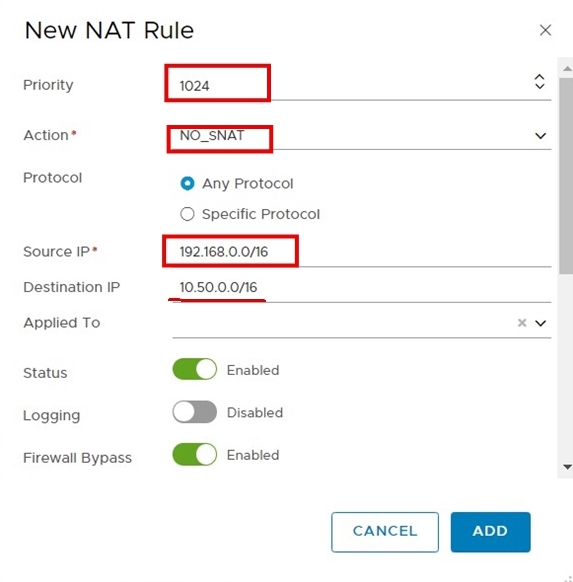

NO_SNATルールを今すぐ追加します。同じ画面で、「追加」をクリックします。サンプル・ルールを確認するには、次のスクリーンショットを参照してください。

ノート:ソースIPはオーバーレイ・セグメントCIDRで、宛先IPはOCI VCN CIDRです。この例では、10.50.0.0/16はVCN CIDRです。適切な実行のための適切な優先度を選択してください。

/16が目的の設計アプローチでない場合、3つのオーバーレイ・セグメントすべてに対してSNATおよびNO_SNATルールを繰り返す必要があります。

NSX-T 3.0でのSNATおよびNO_SNATルールの追加

NSX-T 3.0環境でSNATおよびNO_SNATルールを追加する方法に変更はありません。ただし、GUIには若干の変更があります。

-

NSX Managerにログインし、「ネットワーキング」タブに移動し、「ネットワーク・サービス」の下の「NAT」を選択します。論理ルーターの T0を選択します。

-

「NSX-T 2.5でのSNATおよびNO_SNATルールの追加」セクションのステップ1から3を実行します。

-

オーバーレイ・セグメントに対して新しく作成されたすべてのルールを確認します。

UAGアプライアンスの新規VLANの追加(vSphere 6.7および7.0)

最初に、新しいUAG VLAN用のネットワーク・セキュリティ・グループおよびルート表を作成します。

ノート:この項のステップは、vSphere 6.7環境と7.0環境の両方に適用できます。

-

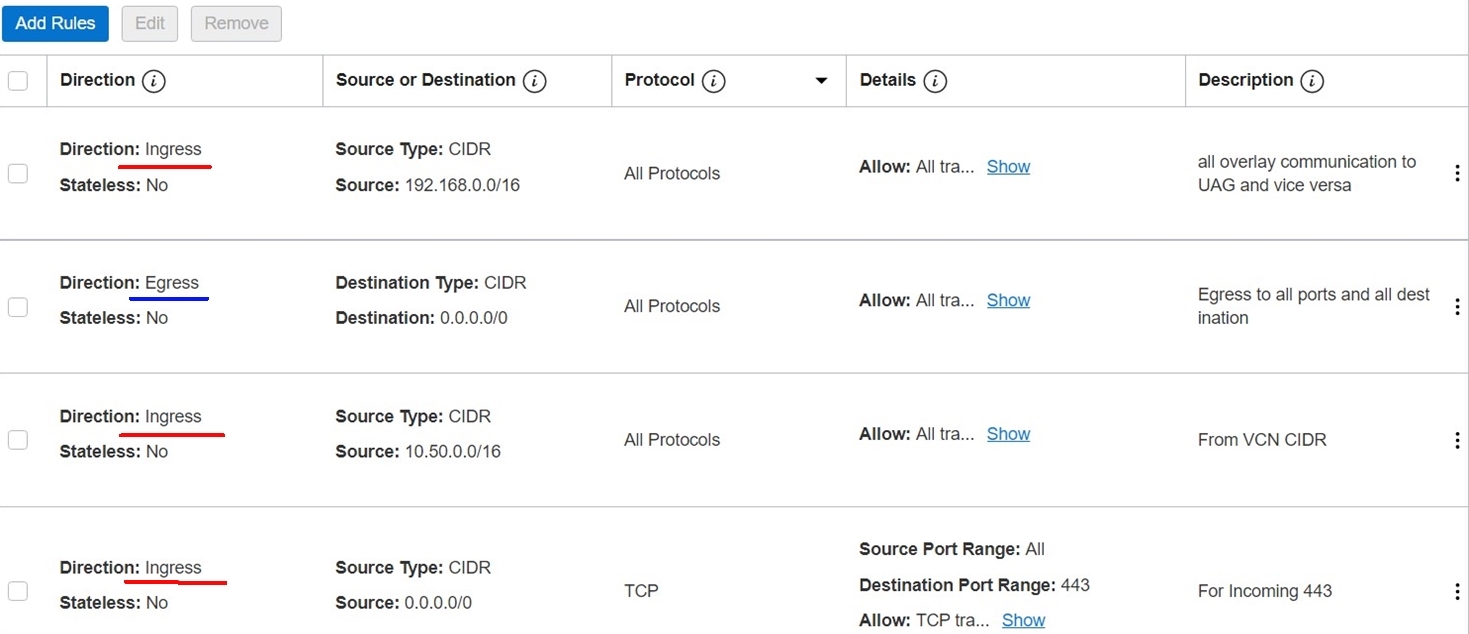

Oracle Cloudコンソールにログインし、ナビゲーション・メニューから「ネットワーキング」を選択し、「仮想クラウド・ネットワーク」を選択し、「ネットワーク・セキュリティ・グループ」を選択して「ネットワーク・セキュリティ・グループの作成」をクリックします。適切なコンパートメントと、SDDCに対してVCNがデプロイされているリージョンにいることを確認します。

-

ネットワーク・セキュリティ・グループの名前を指定し、「次へ」をクリックします。次のスクリーンショットに示すように、セキュリティ・ルールを追加します。

-

Oracle Cloudコンソールにログインし、ナビゲーション・メニューから「ネットワーキング」を選択し、「仮想クラウド・ネットワーク」を選択して「インターネット・ゲートウェイ」を選択し、「インターネット・ゲートウェイの作成」をクリックします。ウィザードに従ってインターネット・ゲートウェイを作成します。

-

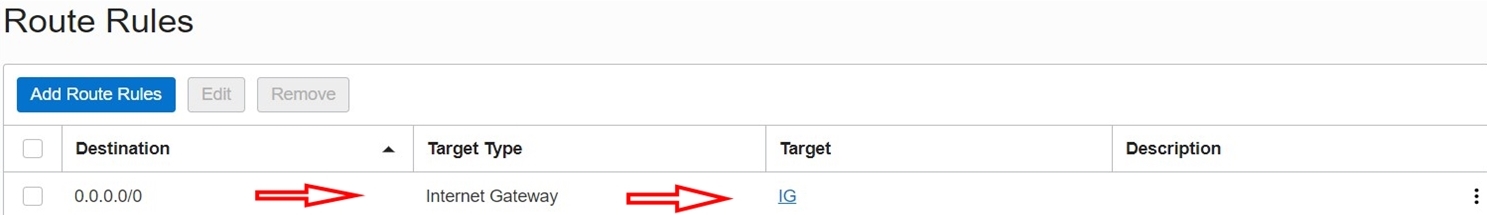

新しいUAG VLANのルート表を作成します。Oracle Cloudコンソールにログインし、ナビゲーション・メニューから「ネットワーキング」を選択し、「仮想クラウド・ネットワーク」を選択して「ルート表」をクリックします。「ルート表の作成」をクリックします。

-

「ルート・ルール」で、「ルート・ルールの追加」をクリックし、ターゲット・タイプとして「インターネット・ゲートウェイ」を選択し、宛先CIDRブロックとして0.0.0.0/0を選択します。UAG VLANの「ルート表の作成」ページを表示するには、前のスクリーンショットを参照してください。

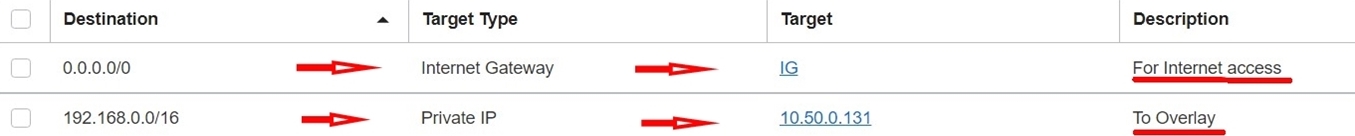

-

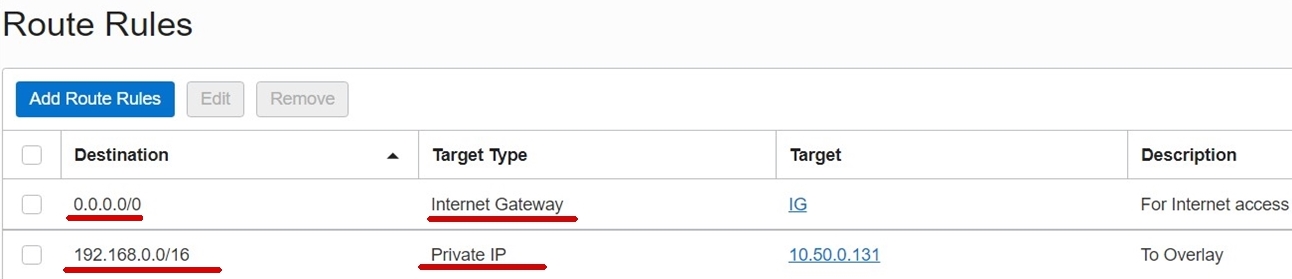

ステップ5で作成したルート表を更新し、「ターゲット・タイプ」として「NSX Edge VIPへのプライベートIP」を使用して、オーバーレイ・セグメント宛先にルートを追加します。結果のルート表は、次のスクリーンショットと同じである必要があります。スクリーンショットでは、10.50.0.131はNSX Edge IPアドレスです。

-

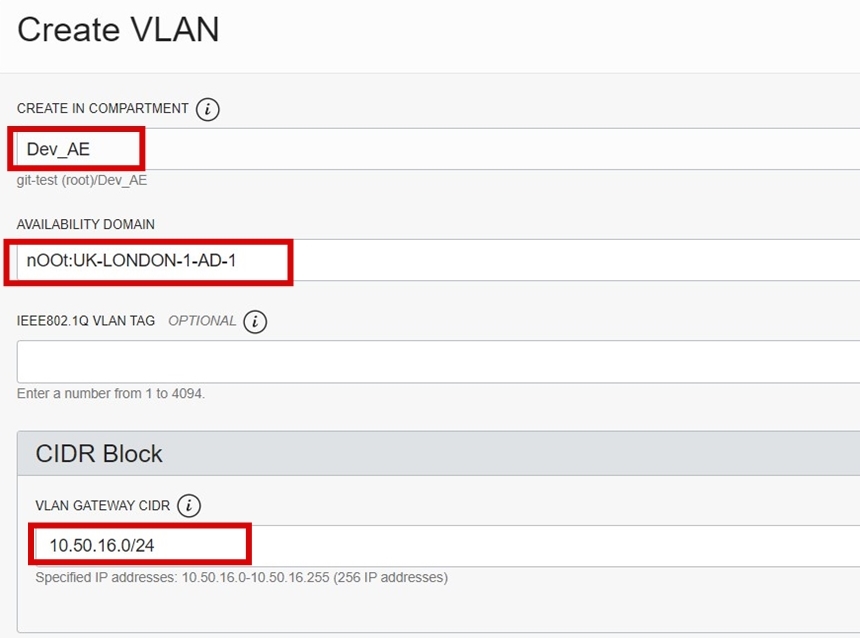

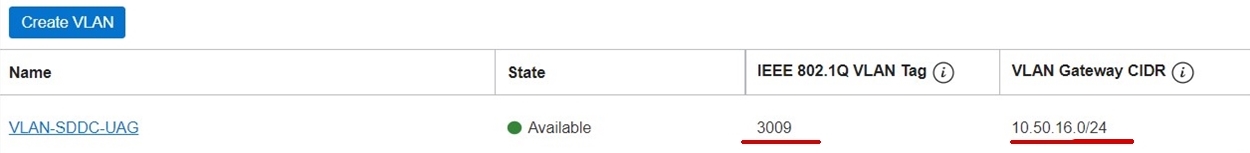

UAG用のVLANを作成するには、Oracle Cloudコンソールにログインし、「ネットワーキング」に移動します。「仮想クラウド・ネットワーク」を選択し、(SDDC VCN)を選択して、「VLAN」を選択します。右側のリージョンとSDDCがデプロイされているコンパートメントにいることを確認します。

-

「VLANの作成」をクリックします。

-

VCN範囲内のCIDRを指定し、SDDCがデプロイされている可用性ドメインを選択します。

-

同じ画面で、ステップ2で作成したネットワーク・セキュリティ・グループと、ステップ4で作成したルート表を選択します。

次に、SDDCクラスタの一部であるすべてのESXiホストに対して、新しく作成されたこのVLANを追加します。

vSphere 6.7のSDDCクラスタへのVLANの接続

-

Oracle Cloudコンソールで、ナビゲーション・メニューをクリックし、「コンピュート・インスタンス」、ESXiノードの順に選択します(Oracle Cloud VMwareソリューション・クラスタのすべての適用可能なESXiベア・メタル・ノードで繰り返します)。

-

「コンピュート」セクションで、ESXiホストの1つ(この例ではSDDC-1)をクリックします。

-

「リソース」で、「アタッチされたVNIC」を選択し、「VNICの作成」をクリックします。

-

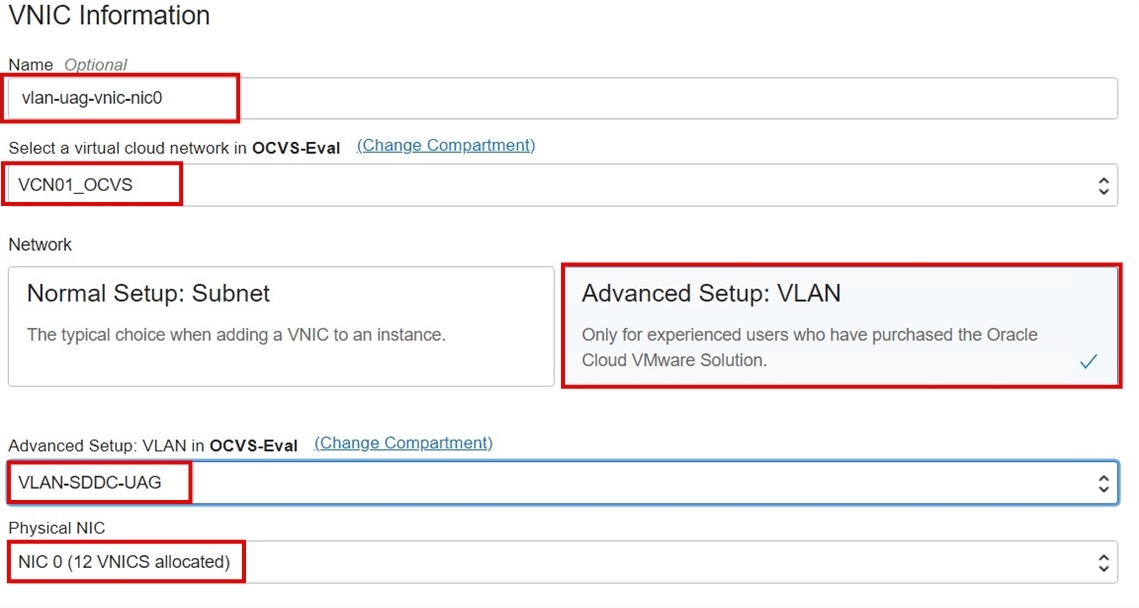

「VNIC情報」の「名前」フィールドに名前を入力します。「ネットワーク」で、「拡張設定: VLAN」を選択します。「Advanced Setup」ドロップダウンリストから、UAGおよび物理ネットワークアダプタカード用に以前に作成された「VLAN-SDDC-UAG」を選択します。「物理NIC」ドロップダウンリストから、「NIC 0」を選択します。

ノート: NIC 1を選択していないことを確認してください。

-

-

前述のステップを繰り返して、すべてのベア・メタルESXiノードで仮想ネットワーク・インタフェース・カード(vNICs)を追加します。この例では、SDDC-2およびSDDC-3 ESXiホストに対して同じステップを実行します。

-

IEEE 802.1Q VLANタグ情報をOracle Cloudコンソールから収集します。Oracle Cloudコンソールの左上隅の近くにあるナビゲーション・メニューから、「ネットワーキング」を選択し、「仮想クラウド・ネットワーク(VCN)」を選択します。新しく作成したVLANをハイライトし、IEEE 802.1Q VLANタグを探します。VLAN情報ページで、VLANタグを確認します。

ノート:この例では、VLANタグは3009です。VLAN IDは異なるため、ここにリストされます。

-

VMware SDDC環境にログインし、administrator@vsphere.localを使用してVCenterにログインします。

-

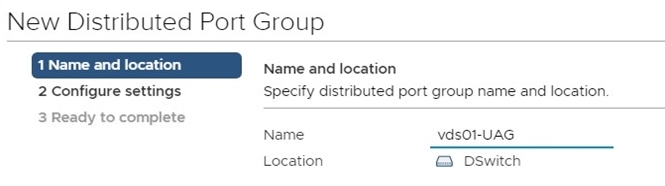

新しく作成したVLANの詳細を参照する新しい分散ポート・グループをvCenterサーバーに作成します。

-

「ネットワーキング」をクリックし、DSwitch、「分散ポート・グループ」、「新しい分散ポート・グループ」の順にクリックします。

-

「名前と場所」セクションで、分散ポート・グループの名前を指定します。

-

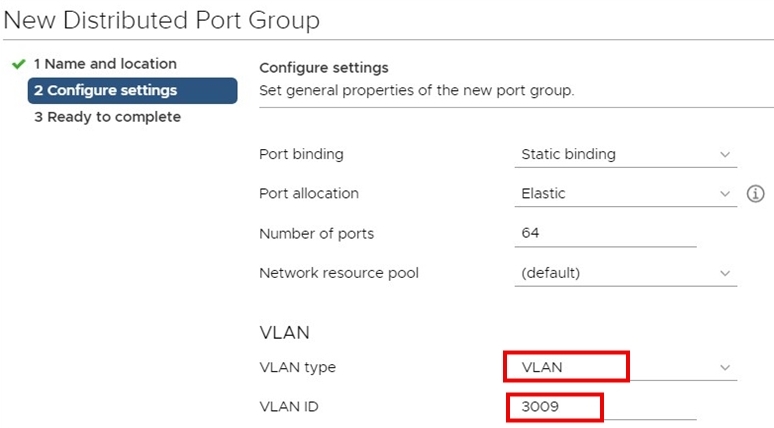

「設定の構成」で、ポート・バインディングを「静的バインディング」に設定し、ポート数を64に設定し、VLAN IDを追加します。

ノート:この例では、Oracle CloudコンソールからVLAN ID (3009)を収集しました。

-

VSphere 7.0のSDDCクラスタにVLANを接続する

-

Oracle Cloudコンソールで、ナビゲーション・メニューをクリックし、「コンピュート・インスタンス」を選択して、ESXiノードを選択します(このステップは、Oracle Cloud VMwareソリューション・クラスタのすべての適用可能なESXiベア・メタル・ノードで繰り返します)。

-

「コンピュート」セクションで、ESXiホストのいずれかをクリックします。この例では、Eval-1です。

-

「リソース」で、「アタッチされたVNIC」を選択し、「VNICの作成」をクリックします(ESXiノードごとに2つのvNICsを作成する必要があります)。

-

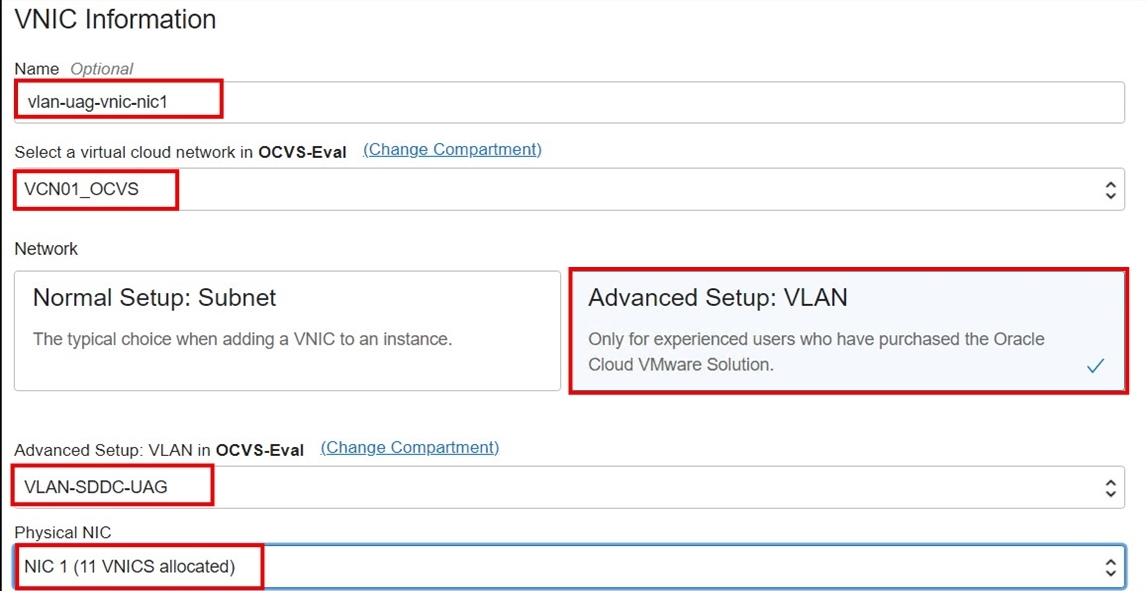

2つのVNICを作成します。「VNIC情報」ダイアログ・ボックスに名前を指定します。「ネットワーク」で、「拡張設定: VLAN」を選択し、UAGおよび物理ネットワークアダプタカード用に以前に作成したVLAN-SDDC-UAGを選択します。物理NIC 0を選択します。NIC 1についても同じ手順を繰り返してください。

NIC 0のスクリーンショットを確認します。

NIC 1のスクリーンショットを確認します。

VNICアタッチメントのサマリーを確認します。

-

-

ステップ1を繰り返して、すべてのベア・メタルESXiノードでVNICを追加します。この例では、Eval-2およびEval-3 ESXiホストに対して同じステップを実行します。

-

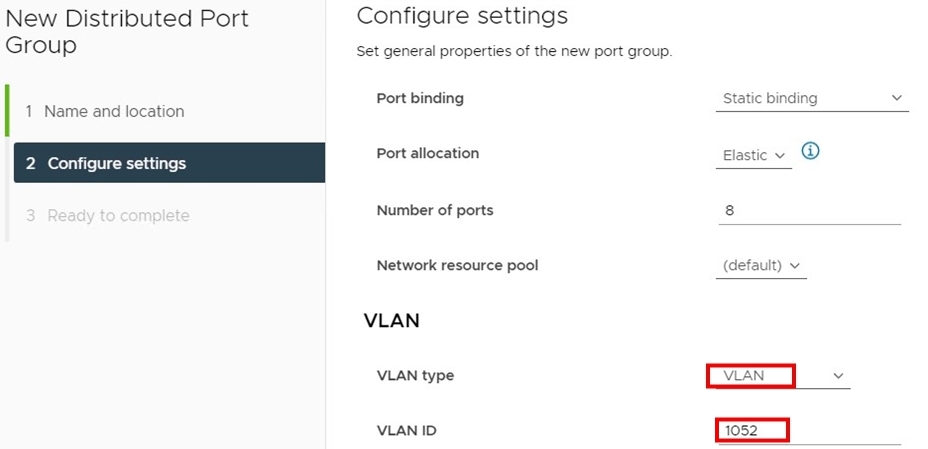

IEEE 802.1Q VLANタグ情報をOracle Cloudコンソールから収集します。Oracle Cloudコンソールの左上隅近くのナビゲーション・メニューから、「ネットワーキング」を選択し、「仮想クラウド・ネットワーク(VCN)」を選択して、新しく作成したVLANをハイライトし、IEEE 802.1Q VLANタグを探します。VLAN情報ページで、VLANタグを確認します。この例では、VLANタグは1052です。VLAN IDは異なるため、ここにリストされます。

-

vSphere 7.0 SDDC環境にログインし、administrator@vsphere.localを使用してVCenterにログインします。

-

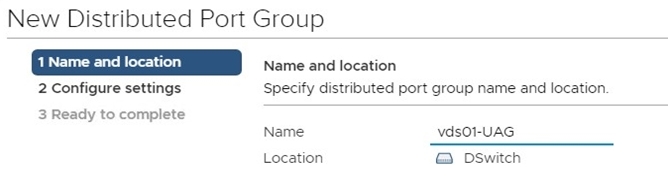

新しく作成したVLANの詳細を参照する新しい分散ポート・グループをvCenterサーバーに作成します。

-

「ネットワーキング」を選択し、DSwitchを選択して「分散ポート・グループ」をクリックし、「新規分散ポート・グループ」をクリックします。

-

「名前と場所」セクションで、分散ポート・グループの名前を指定します。

-

「設定の構成」で、ポート・バインディングを「静的バインディング」に設定し、ポート数を64に設定し、VLAN IDを追加します。

ノート:この例では、Oracle Cloudコンソール(前のステップ)からVLAN ID (1052)を収集しました。

-

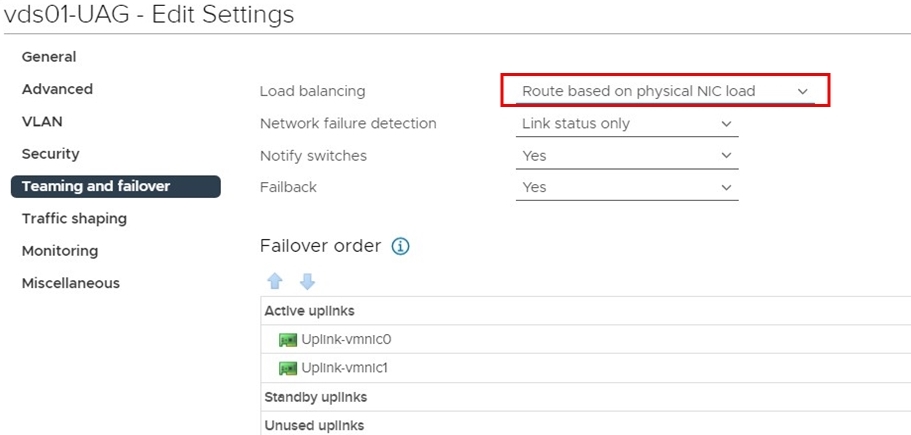

新しく作成した分散ポート・グループを編集し、ロード・バランシング・ポリシーを「チーム化およびフェイルオーバー」の下の「物理NICロードに基づくルート」に変更します。

-

範囲コンポーネントのデプロイと構成

このセクションでは、接続サーバー、UAG、デスクトップなどのHANGEコンポーネントを配備および構成するための大まかな手順について説明します。選択内容に基づいて多くのプリファレンスが存在するため、VMwareによる VMware Hライズンビューのベストプラクティスナレッジベース(kb)記事から ホライズンの設計にベストプラクティスを使用することをお勧めします。

前提条件

- DNSサービスおよびCAサーバーを含むアクティブなディレクトリドメインコントローラは、続行手順を開始する前に利用できます。

- Microsoft SQL Serverがインストールされ、イベント・データベースが作成されました。このチュートリアルの目的では、Microsoft SQL Serverのインストール・ステップについては説明していません。

接続サーバーのデプロイと構成

-

接続サーバーのSDDCに2つのWindows Server VMを作成します。

-

これらの2つの接続サーバーVMをWindows Active Directoryドメインコントローラに参加し、前提条件として作成された内部 DNSサーバーに必要なドメインネームシステム(DNS)レコードを作成します。

-

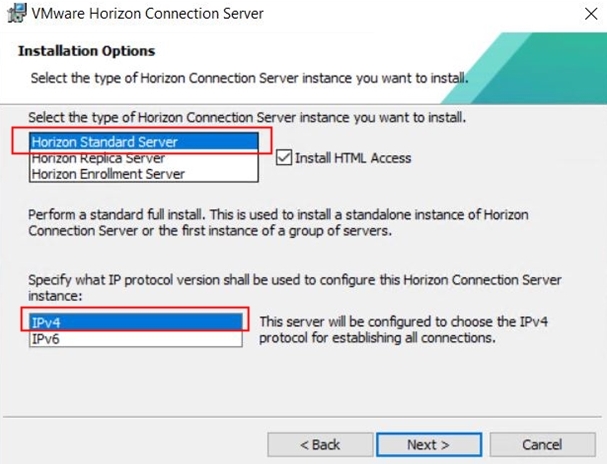

最初の接続サーバーで、標準デプロイメント・タイプを選択します。

-

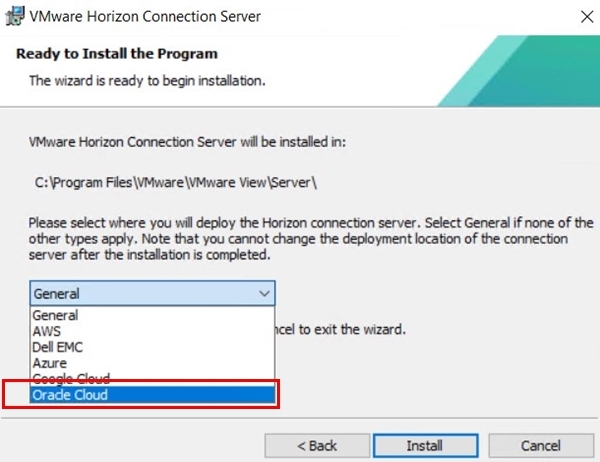

デプロイメントの場所として「Oracle Cloud」を選択し、最初の接続サーバーのインストールを終了します。

-

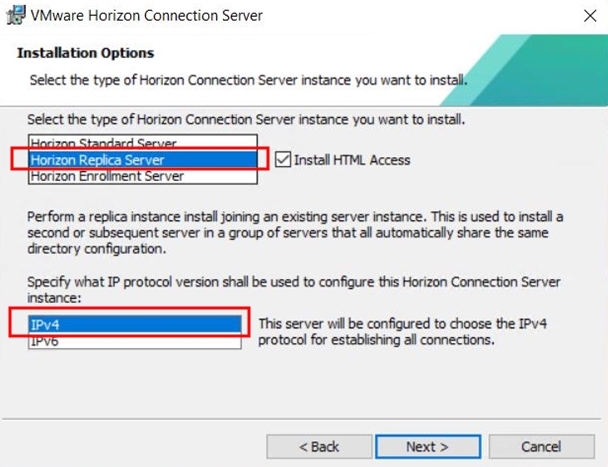

2番目の接続サーバーで、デプロイメント・タイプをレプリカとして選択し、ステップ3からプライマリ接続サーバーをポイントします。インストール・ウィザードに従って、2番目の接続サーバーのインストールを完了します。

-

ライセンスに必要なHizon Cloud Connectorのオープン仮想アプライアンス(OVA)をデプロイします。詳細は、「既存のホライズンのポッドを使用したホライズンのサブスクリプション・ライセンスまたはクラウド・ホスト・サービス、あるいはその両方への接続」を参照してください。

-

両方の接続サーバーの実装が成功したら、https://your-primary-connection-server-IP/admin.に移動して管理ページを起動します

-

必要に応じて、範囲シリアル番号を入力します。

-

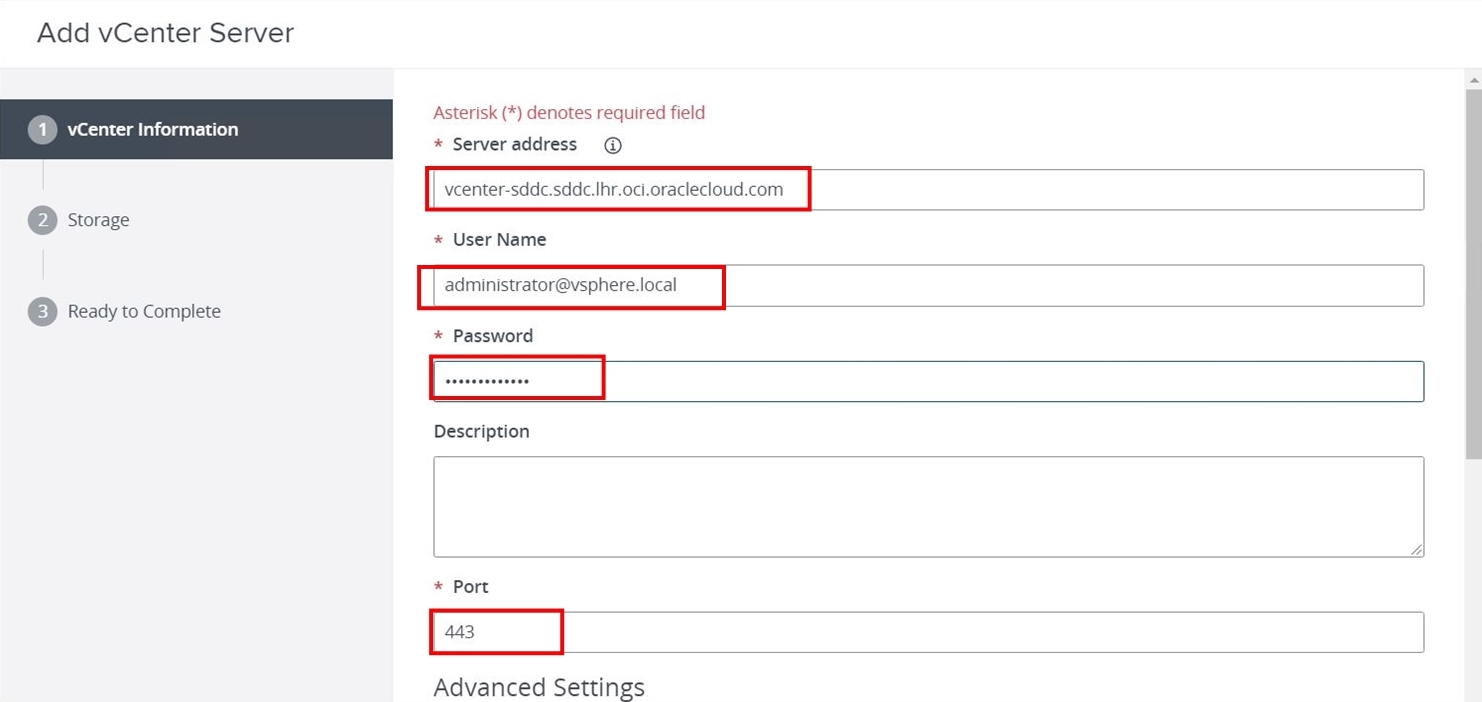

「サーバー」で、vCenterサーバーをクリックし、「追加」をクリックして、VCenter情報を入力します。

-

デフォルトの「ストレージ」ページから移動し、ウィザードを終了します。

-

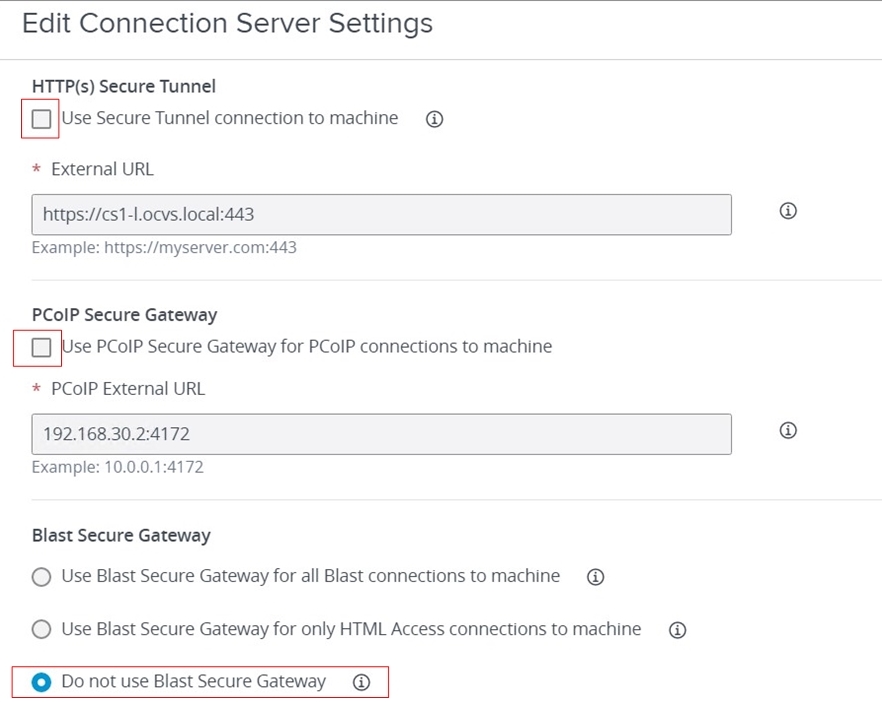

「サーバー」で「接続サーバー」をクリックすると、プライマリおよびレプリカ接続サーバーが表示されます。プライマリ接続サーバーを選択して、「編集」をクリックします。

-

「接続サーバー設定の編集」ページで、「HTTP(s)セキュア・トンネル」チェック・ボックスをクリアし、「PCoIPセキュア・ゲートウェイ」チェック・ボックスをクリアし、「Blast Secure Gateway」の下の「Do not use Blast Secure Gateway」ラジオ・ボタンを選択します。これはレプリカ接続サーバーでも行います。この段階では、接続サーバーはvCenterサーバーで構成され、両方の接続サーバーが同期しています。

-

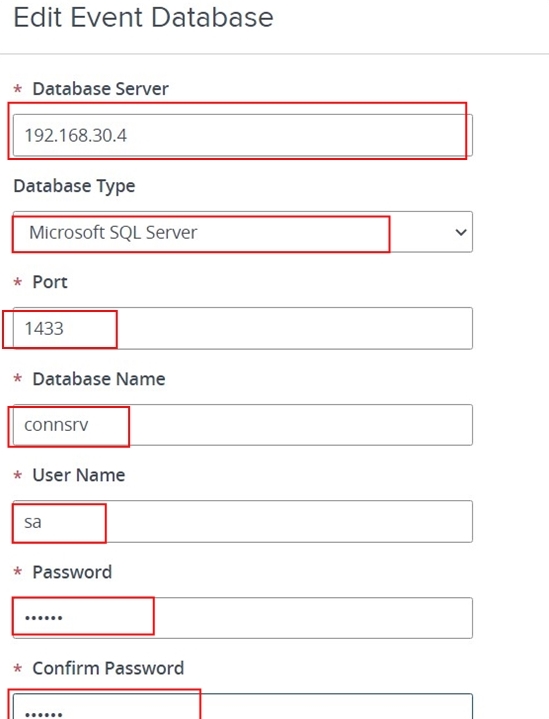

接続サーバーにログインし、「設定」の下の「イベント構成」に移動し、Microsoft SQL Serverデータベースを指すようにイベント・データベースを構成します。ユーザー名には必ず

saを使用してください。

-

ノート:グローバル設定、デスクトップ・プールおよびファームを構成するステップは、要件によって異なる場合があり、これが標準のVMware実装であるため、このチュートリアルでは範囲外です。

UAGのデプロイおよび構成

高可用性とスケーリングのために2つのUAGアプライアンスをデプロイする必要があります。

-

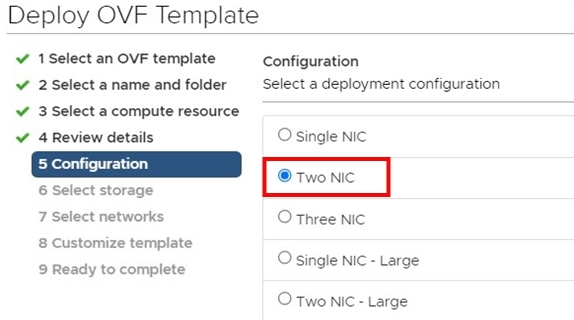

OVFのデプロイ・ウィザードを実行し、UAG非連邦情報処理標準(FIPS) UAG OVAバンドルを選択します。必要に応じてコンピュート・リソースを選択します。

-

構成ページで、「Two NIC」を選択し、「Next」をクリックします。

-

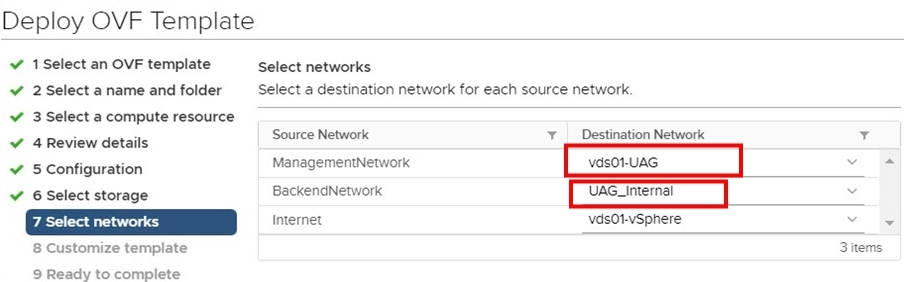

「ネットワークの選択」セクションで、UAG分散ポート・グループとしてManagementNetworkを選択し、NSX環境で作成されたUAG内部オーバーレイ・セグメントとしてBackendNetworkを選択します。インターネット・ネットワークのデフォルトをそのままにして、「次へ」をクリックします。

-

「テンプレートのカスタマイズ」で、「ネットワーキング・プロパティ」を選択し、STATICV4を選択してUAG VLANネットワークからIPv4アドレスを構成します。Unified Gateway Appliance Nameの一意の識別子名を指定します。

-

「パスワード・オプション」で、rootおよび管理パスワードを設定します。

-

「システム・プロパティ」で、SSHを有効にしてウィザードを終了します。

-

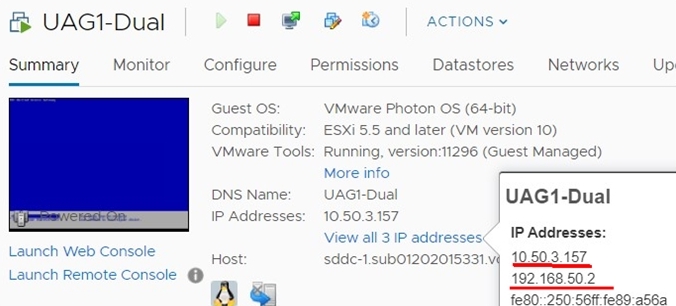

UAGアプライアンスの電源を入れます。UAG VLANとNSXオーバーレイUAG内部セグメントの2つのIPアドレスが表示されます。

-

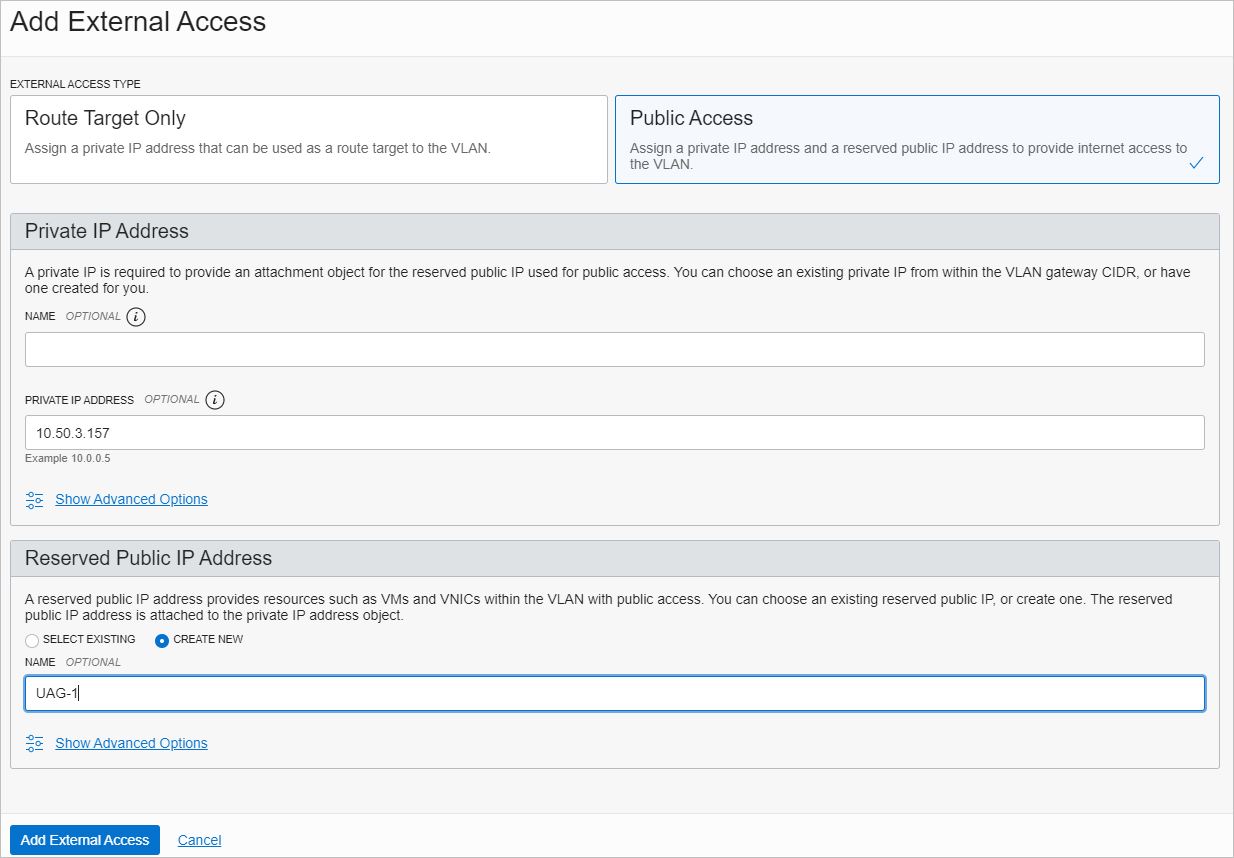

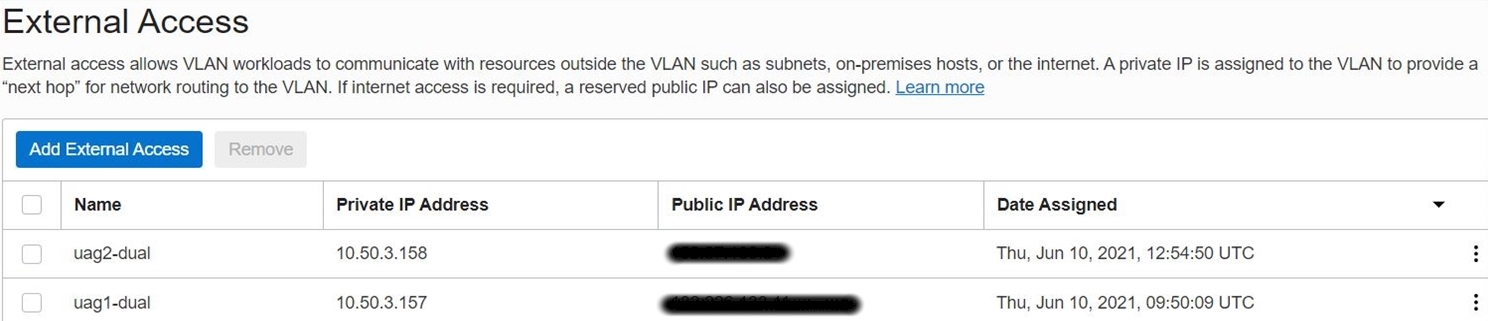

Oracle Cloudコンソールにログインし、「ネットワーキング」に移動して「仮想クラウド・ネットワーキング」を選択し、「SDDC VCN」を選択して「VLAN」を選択し、「VLAN-SDDC-UAG VLAN」を選択します。UAGのパブリックIPアドレスを取得するための外部アクセスを作成します。

-

「外部アクセスの追加」をクリックし、「外部アクセス・タイプ」として「パブリック・アクセス」を選択します。

-

最初のUAGアプライアンスのUAG VLANからのプライベートIPアドレスを入力します。この例では、10.50.3.157です。

-

「予約済パブリックIPアドレス」セクションで、「CREATE NEW」を選択し、一意の名前を指定して「外部アクセスの追加」をクリックします。

ノート:ステップ8から10を完了すると、UAGアプライアンスのプライベートIPアドレスとパブリックIPアドレスのマッピングが表示されます。

-

2つ目のUAGアプライアンスについて、ステップ1から11を繰り返します。

ノート:この段階では、UAGアプライアンスごとに1つのパブリックIPアドレスがあります。

-

各UAGアプライアンスのステップ8で受け取ったパブリックIPアドレスを使用して、パブリックDNSレコードを作成します。次に、ロード・バランサ・セグメントおよび接続サーバーとの通信のためにUAGアプライアンスからルートを作成します。

ノート:管理目的で要塞ホストとNSXオーバーレイ・セグメント間の通信が発生します。これは、Web GUIによるUAGアプライアンス管理に必要です。

-

宛先192.168.0.0/16のNSX Edge VIP IPアドレスに対するターゲット・タイプとして、プライベートIPを持つ要塞ホスト・パブリック・サブネットにエントリを作成します(要塞ホストからUAGiances Web GUIにアクセスする場合は便利です)。

-

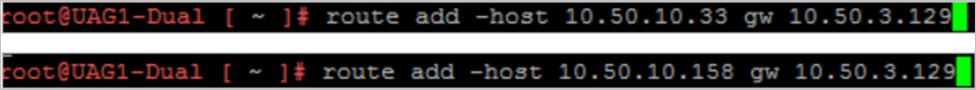

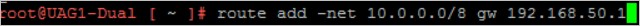

ルート・ユーザーを使用してvSphereからUAGコンソールにログインし、ルート・エントリを追加します。

-

これらのルートは、ロード・バランサのデプロイおよび構成後に追加します。これらの2つのIPアドレスは、UAGロード・バランサのヘルス・チェック・インスタンスに属します。

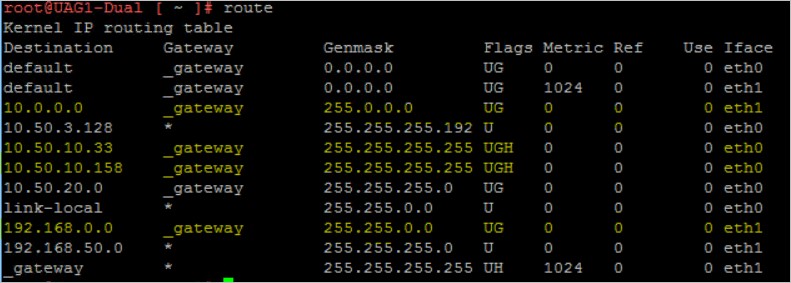

スクリーンショットは、オーバーレイ・ゲートウェイからの明示的なルートの範囲全体のルート・エントリを示しています。

このスクリーンショットは、このデプロイメントのすべてのセグメント部分をカバーするオーバーレイ・ネットワークを示しています。

このスクリーン・ショットは、UAGアプライアンスからのルートのサマリーを示しています。

ノート:

- eth0はVLANバック・ネットワークからのもので、eth1はオーバーレイ・セグメントからのものです。黄色でマークされたルート・ルールを参照してください。

- 次のステップに進む前に、接続サーバーのプライベート・ロード・バランサ構成を完了してLBaaS仮想IP (VIP)を取得してください。「プライベート・ロード・バランサのデプロイと構成」の項を参照してください。ロード・バランサの構成が完了したら、ステップ18に戻ります。

-

取得した接続サーバー・ロード・バランサVIPのDNSレコードを作成します。

-

すべてのDNSレコードが作成される内部DNSサーバーを指すように、/etc/resolv.confにエントリを追加します。UAGは、接続サーバーのロード・バランサLB VIPのホスト名を介して通信する必要があります。

-

https://

:9443/admin を使用してアプライアンスWebページにアクセスして、UAGアプライアンスを構成します。 -

管理資格証明を使用してログインし、「一般設定」で「エッジ・サービス設定」を有効にします。

-

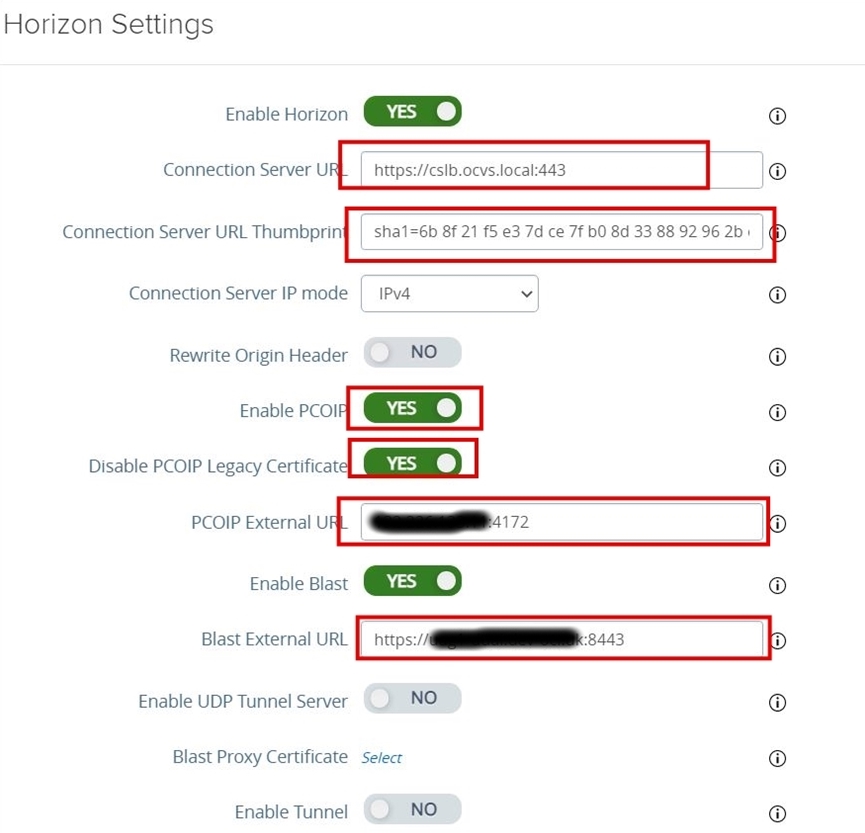

接続サーバーのURLを指定します。

ノート:このURLは、標準接続サーバーとレプリカ接続サーバーの両方をロード・バランシングするプライベート・ロード・バランサVIPの内部DNSエントリである必要があります。プライベート・ロード・バランサ構成の場合は、ステップ15後のプライベートLBaaS構成のノートを参照してください。

-

接続サーバーのURLのサムプリントを貼り付け、必ず両方の接続サーバーのsha1サムプリントを含めます。

-

https://primary-connection-server/adminを使用して接続サーバーのURLにサムプリント・アクセスを取得するには、「padlock」をクリックし、「証明書」、「詳細」、「サムプリント」の順にクリックします。

-

レプリケーション・サーバーのサムプリントを取得するには、ステップ22aを繰り返します。

-

両方のサムプリントを1行に結合します。

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d 57 77 90 30 cd 64 eb ae bf ce b4 82 7e ae 11 b3 65 4f

-

-

PC over IP (PCoIP)を有効にし、Disable PCOIP Legacy Certificateを有効にします。

-

「PCOIP外部URL」フィールドに、ポート4172のUAGアプライアンスのパブリックIPアドレスを入力します(例: 150.100.222.23:4172)。

-

「範囲設定」ページで、「ブラストの有効化」を選択し、ポート8443のUAGアプライアンスに関連付けられたパブリックDNSレコードとして「最小外部URL」を入力します。たとえば、

https://xyz.company.com:8443です。xyz.company.comは、IPアドレス150.100.222.23のパブリックDNSホスト・レコードです。

-

2番目のUAGアプライアンスに対してステップ1から25を繰り返します。

-

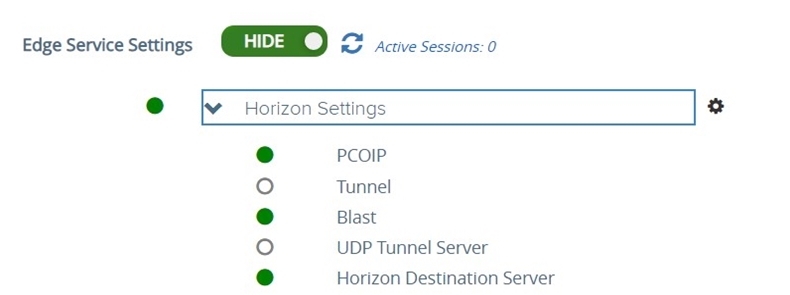

構成が成功すると、UAGアプライアンスのWeb GUIにステータスが緑色で表示されます。

-

接続サーバーのWeb GUIにログインし、UAGが登録されているかどうかを確認します。「設定」を選択し、「サーバー」を選択して「ゲートウェイ」をクリックします。

範囲のOracle Cloud Infrastructure Load Balancing (LBAAS)オプションを選択します

適切な範囲ロード・バランシング方法を選択するには、デスクトップ・ユーザーベースのイングレスおよびエグレス・トラフィック・パターンを決定する必要があります。一般的に使用されるオプションは次のとおりです。

方法1:内部接続クライアントに対してのみ実行(ユーザーは接続サーバーに接続)

この方法では、接続は内部ネットワーク内でのみ生成され、クライアントはSDDCネットワーク上にある接続サーバーに直接接続できます。この場合、クライアントがデスクトップにアクセスできるように、UAG/ゲートウェイをバイパスする必要がある場合があります。

- プライベート・ロード・バランサ構成のみを実行します。

- 「プライベート・ロード・バランサのデプロイと構成」の項を参照してください。

方法2:内部および外部ユーザー・アクセスに対して実行

この方法では、パブリックとプライベートの両方のロード・バランサがデプロイされます。

- パブリック・ロード・バランサのデプロイと構成の項を参照してください。

- プライベート・ロード・バランサのデプロイと構成の項を参照してください。

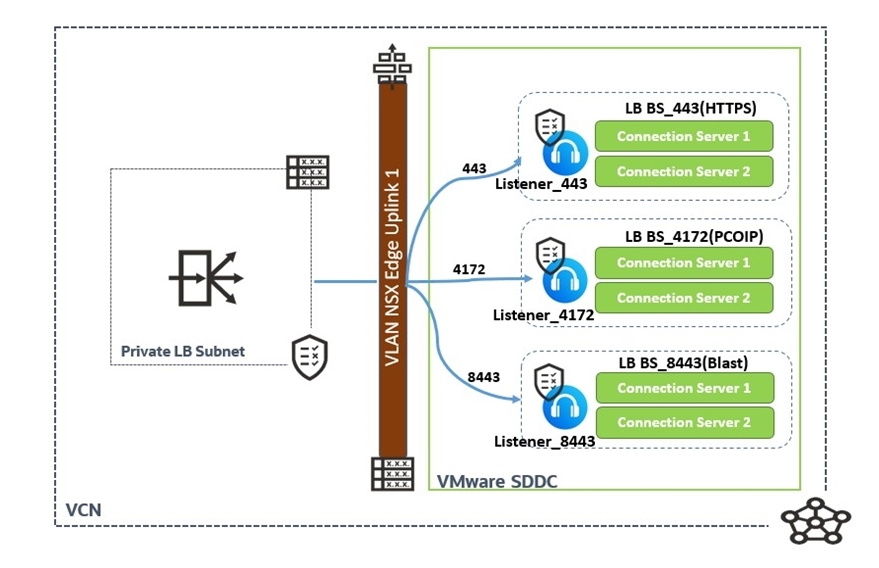

プライベート・ロード・バランサのデプロイおよび構成

この項では、接続サーバー用にOracle Cloud Infrastructure (OCI)ネイティブLBaaSを構成するステップについて説明します。詳細は、次のアーキテクチャを参照してください。

ノート:次の表に、LBaaSのバックエンド、リスナー、ポートおよびプロトコルの構成を示します。

| バックエンド・セット | バックエンド | リスナー | 港 | プロトコル |

|---|---|---|---|---|

| BS_443 (HTTPS) | 接続サーバー1と接続サーバー2 | Listener_443 | TCP | 443 |

| BS_4172 (PCOIP) | 接続サーバー1と接続サーバー2 | Listener_4172 | TCP | 4172 |

| BS_8443(ブラスト) | 接続サーバー1と接続サーバー2 | Listener_8443 | TCP | 8443 |

-

Oracle Cloudコンソールにログインし、「ネットワーキング」に移動して「ロード・バランサ」を選択します。リージョンおよびコンパートメントを目的のコンパートメントおよびリージョンに変更します。

-

「ロード・バランサの作成」をクリックし、「タイプ」の「ロード・バランサ」を選択します。「ネットワーク・ロード・バランサ」を選択しないでください。

-

ロード・バランサの名前を指定し、表示タイプとして「プライベート」を選択します。「帯域幅」セクションで、「フレキシブル・シェイプ」を選択し、必要な最小および最大帯域幅を選択します。

-

前のステップで作成したVCNおよびプライベート・サブネットを選択して、プライベートLBaaSをホストします。「次へ」をクリックします。

-

ロード・バランシング・ポリシーとして「IP Hash」を選択します。

ノート:この段階ではバックエンドを追加しないでください(後で行います)。

-

「Health Checks」ポリシー・プロトコルとして「TCP」を選択し、ポートを443に変更します。間隔とタイムアウトのデフォルト設定のままにします。「次へ」をクリックしてリスナーを追加します。

-

リスナーの名前を指定し、リスナー・トラフィック・タイプとして「TCP」を選択します。ポートとして

443を指定し、デフォルト設定のままにします。ノート: CA署名証明書を使用する場合は、リスナー・トラフィック・タイプとしてHTTPSを選択し、有効なSSL証明書をアップロードします。詳細は、OCI LBaaSドキュメンテーションを参照してください。

-

「送信」をクリックし、LBステータスが緑色になるまで待ちます。

-

次のステップでは、この項の前半の表に従ってバックエンドおよびリスナーを追加します。

-

LBaaSプライベートIPをノートにとり、Hizon接続サーバーのVIP URLと呼ばれる内部DNSレコードを作成します。

-

ターゲット・タイプがNSXオーバーレイVIPのプライベートLBaaSサブネットのルート・ルールを追加します。次のスクリーンショットは、プライベートLBaasのルート表を示しています。この例では、192.168.0.0/16が管理用のNSXオーバーレイ・サブネットで、10.50.0.131がNSX EdgeアップリンクVLANのアップリンク・インタフェースです。これにより、3つのオーバーレイ・セグメントがすべて対象になります。

-

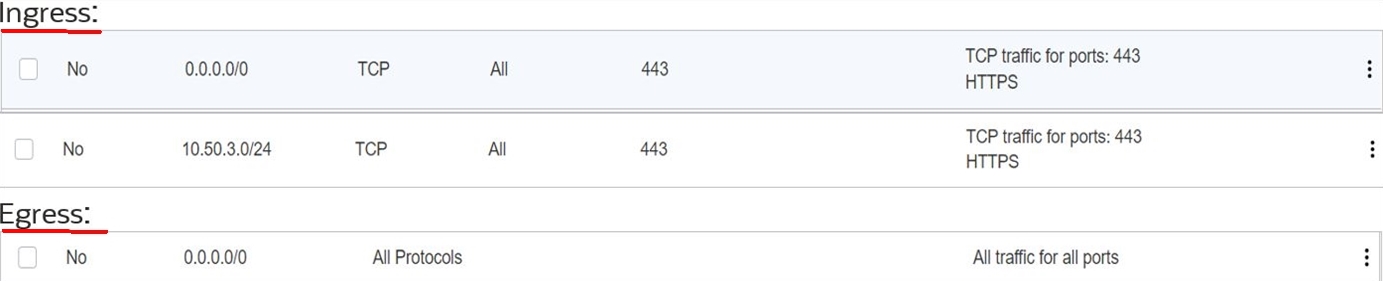

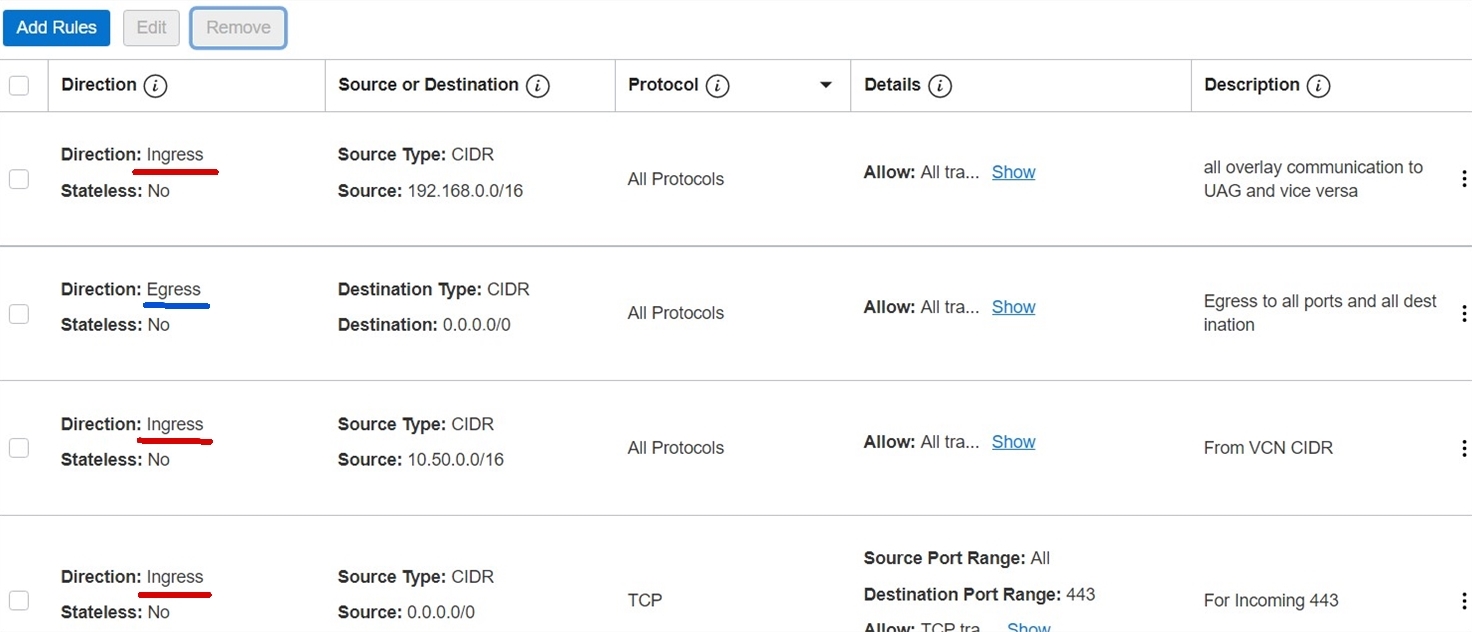

NSXオーバーレイ・セグメントからの通信を受け入れるように、プライベートLBaaSサブネット・セキュリティ・ルールを更新します。次のスクリーンショットは、プライベート・ロード・バランサのセキュリティ・リストを示しています。セキュリティ・ルールは、NSXオーバーレイ・サブネットからLBaaSへの通信を受け入れます。

イングレス:

送信:

-

NSX-Edge-Uplink1のネットワーク・セキュリティ・グループを更新して、LBaaSプライベート・サブネットからの通信を受け入れます。スクリーンショットのベローには、NSX-Edge-Uplink1ネットワーク・セキュリティ・グループが表示されます。10.50.10.0/24はLBaaSプライベート・サブネットCIDRです。

-

パブリック・ロード・バランサのデプロイと構成

この項では、UAG外部アクセス用にOracle Cloud Infrastructure (OCI)ネイティブLBaaSを構成するステップについて説明します。詳細は、次のアーキテクチャを参照してください。

ノート:次の表に、LBaaSのバックエンド、リスナー、ポートおよびプロトコルの構成を示します。

| バックエンド・セット | バックエンド | リスナー | プロトコル | 港 |

|---|---|---|---|---|

| BS_443 (HTTPS) | Unified Access Gateway 1とUnified Access Gateway 2 | Listener_443 | TCP | 443 |

-

Oracle Cloudコンソールにログインし、「ネットワーキング」に移動して「ロード・バランサ」を選択します。リージョンおよびコンパートメントを目的のコンパートメントおよびリージョンに変更します。

-

「ロード・バランサの作成」をクリックし、「タイプ」として「ロード・バランサ」を選択します。「ネットワーク・ロード・バランサ」を選択しないでください。

-

ロード・バランサの名前を指定し、可視性タイプとして「パブリック」を選択します。「予約済IPアドレス」をクリックし、「新規予約済UPアドレスの作成」ラジオ・ボタンを選択します。IPの名前を指定し、コンパートメントを選択します。

-

「帯域幅」セクションで、「フレキシブル・シェイプ」を選択し、必要な最小および最大帯域幅を選択します。

-

前のステップで作成したVCNおよびパブリック・サブネットを選択して、パブリックLBaaSをホストします。「次へ」をクリックします。

-

ロード・バランシング・ポリシーとして「IPハッシュ」を選択します。

ノート:この段階ではバックエンドを追加しないでください。後で追加します。

-

「ヘルス・チェック・ポリシーの指定」セクションで、「TCP」を選択し、ポートを

443に変更します。間隔とタイムアウトのデフォルト設定のままにします。「次へ」をクリックしてリスナーを追加します。 -

リスナーの名前を指定し、リスナー・トラフィック・タイプとして「TCP」を選択します。ポート443を指定し、デフォルト設定のままにします。

ノート: CA署名証明書を使用する場合は、リスナー・トラフィック・タイプとして「HTTPS」を選択し、有効なSSL証明書をアップロードします。詳細は、OCI LBaaSドキュメンテーションを参照してください。

-

「送信」をクリックし、LBステータスが緑色になるまで待ちます。

-

次のステップでは、この項の前半の表に従ってバックエンドおよびリスナーを追加します。

-

LBaaSパブリックIPをノートにとり、VDIインフラストラクチャへのパブリック・アクセス用の外部DNSレコードを作成します。

-

パブリック・ロード・バランサ・サブネットのルート表エントリを追加します。

次のスクリーンショットは、パブリックLBaaSサブネットのルート表エントリを示しています。

次のスクリーンショットは、VLAN-SDDC-UAGのルート表エントリを示しています。UAG VLANの作成中にこのステップについて説明しました。UAG VLANの作成手順に従った場合、UAG VLANのルート表に同様のルート・エントリが表示されます。

次のスクリーンショットは、パブリックLBaaSのネットワーク通信-セキュリティ・リストおよびネットワーク・セキュリティ・グループ・ルールを示しています。この例では、10.50.3.0/24は水平UAGアプライアンスのVLANサブネットです。

次のスクリーンショットは、SDDG UAG VLANのネットワーク・セキュリティ・グループを示しています。このステップは、初期ステップでのUAG VLAN作成プロセス中にすでに説明されています。UAG VLANの作成手順に従った場合は、次のスクリーンショットのようなネットワーク・セキュリティ・グループが表示されます。

パブリック・ロード・バランサおよびプライベート・ロード・バランサの構成が終了したら、ホライズン・クライアントを使用してホライズンの設定をテストできます。

謝辞

- 著者 - Devendra Gawale (クラウド・ソリューション・アーキテクト)

- コントリビュータ - Moin Syed (Solution Architect)、Adeel Amin (Cloud Solution Architect)

その他の学習リソース

docs.oracle.com/learnの他のラボを調べるか、Oracle Learning YouTubeチャネルでさらに無料の学習コンテンツにアクセスします。さらに、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerにします。

製品ドキュメントは、Oracleヘルプ・センターを参照してください。

Install and configure VMware Horizon on Oracle Cloud VMware Solution

F50561-01

November 2021

Copyright © 2021, Oracle and/or its affiliates.