ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

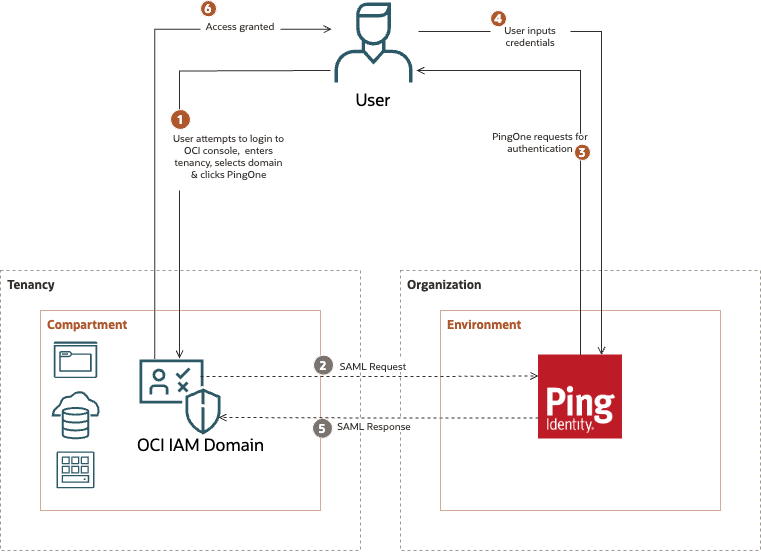

Oracle Cloud Infrastructure Identity and Access ManagementとPingOne間のシングル・サインオンの設定

イントロダクション

PingOneとOracle Cloud Infrastructure Identity and Access Management (OCI IAM)の間にシングル・サインオン(SSO)を設定することで、OCI管理者は、PingOne資格証明を使用してOCIコンソールにシームレスにログインできます。

PingOneは、アイデンティティ・プロバイダ(IdP)として機能し、ユーザーを認証し、セキュアな認証トークンをOCI IAMに渡します。OCIは、サービス・プロバイダ(SP)として機能します。この統合により、管理者が個別のOCI資格証明を管理し、セキュリティを強化し、アクセス管理を簡素化する必要がなくなります。

このチュートリアルでは、サービス・プロバイダ(SP)として機能するOCI IAMを、IdPとして機能するPingOneと統合する方法を示します。PingOneとOCI IAM間のフェデレーションを設定することで、SSOを介してOCIのサービスおよびアプリケーションへのユーザー・アクセスを有効にします。

ノート:このチュートリアルは、アイデンティティ・ドメインのあるOCI IAMに固有です。

目的

- OCI IAMとPingOneの間にSSOを設定します。

前提条件

-

OCIテナントへのアクセス。詳細は、Oracle Cloud Infrastructure Free Tierを参照してください。

-

OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。詳細は、「管理者ロールの理解」を参照してください。

-

PingOne SSOサービスが有効なPingOne環境。次のいずれかのロールも必要です。

- 組織管理者

- 環境管理者

- クライアント・アプリケーション開発者。

タスク1: OCI IAMからのサービス・プロバイダ・メタデータの取得

作成するSecurity Assertion Markup Language (SAML) PingOneアプリケーションにインポートするには、OCI IAMアイデンティティ・ドメインからのSPメタデータが必要です。OCI IAMには、使用しているアイデンティティ・ドメインのメタデータをダウンロードするためのダイレクトURLが用意されています。

メタデータをダウンロードするには、これらのステップに従います。

-

ブラウザ・タブを開き、URL

https://cloud.oracle.comを入力します。 -

クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

-

サインインするアイデンティティ・ドメインを選択します。これは、SSOの構成に使用されるアイデンティティ・ドメインです。たとえば、

Defaultです。 -

自分のユーザー名とパスワードでサイン・インします。

-

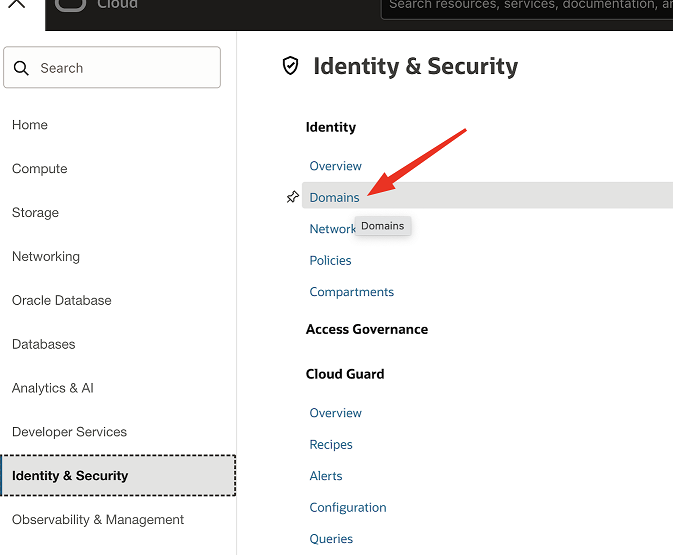

ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を選択します。

-

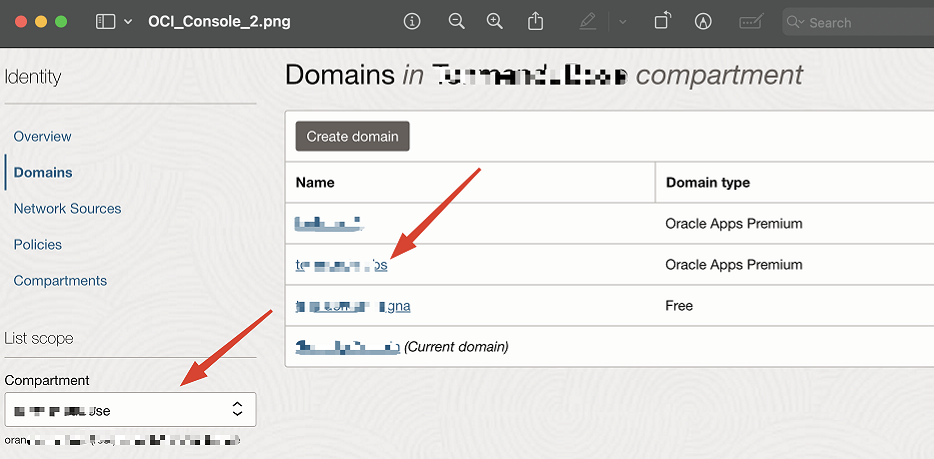

作業するアイデンティティ・ドメインの名前をクリックします。必要なドメインを見つけるには、コンパートメントの変更が必要になる場合があります。「設定」、「ドメイン設定」の順にクリックします。

-

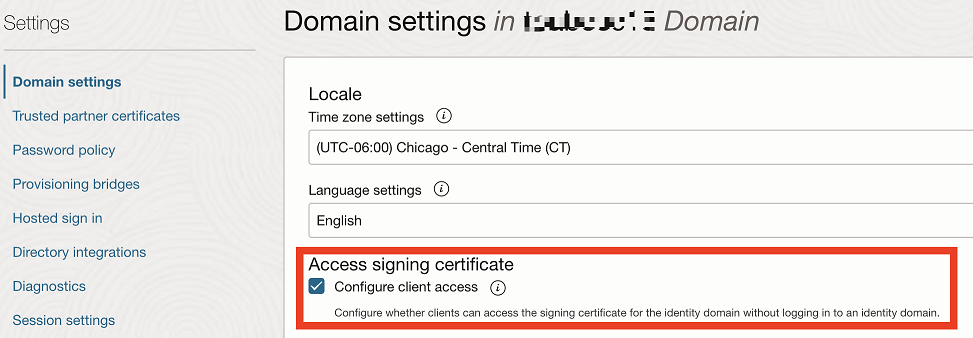

「署名証明書へのアクセス」で、「クライアント・アクセスの構成」を選択します。「Save changes」を選択します。これにより、クライアントは、ドメインにサインインせずにアイデンティティ・ドメインの署名証明書にアクセスできます。

-

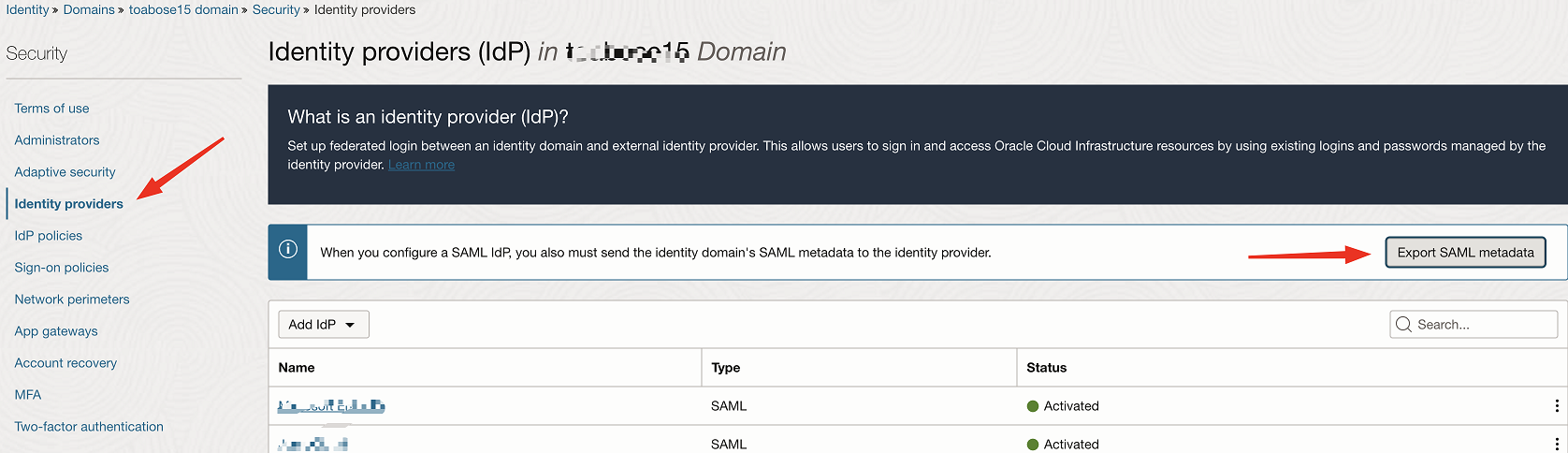

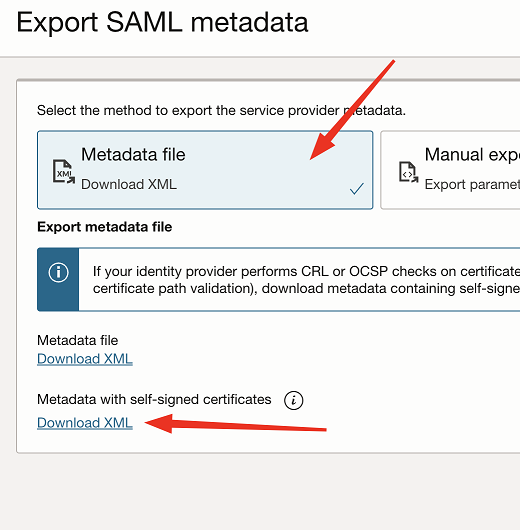

ブレッドクラム・ナビゲーション証跡でアイデンティティ・ドメイン名を選択して、アイデンティティ・ドメインの概要に戻ります。次に、「セキュリティ」、「アイデンティティ・プロバイダ」の順にクリックします。「SAMLメタデータのエクスポート」をクリックします。

-

「メタデータ・ファイル」が選択されていることを確認します。「自己署名証明書を含むメタデータ」で、「XMLのダウンロード」をクリックします。これをローカルにマシンに保存します。これはSPメタデータです。

タスク2: PingOne SAMLアプリケーションの作成

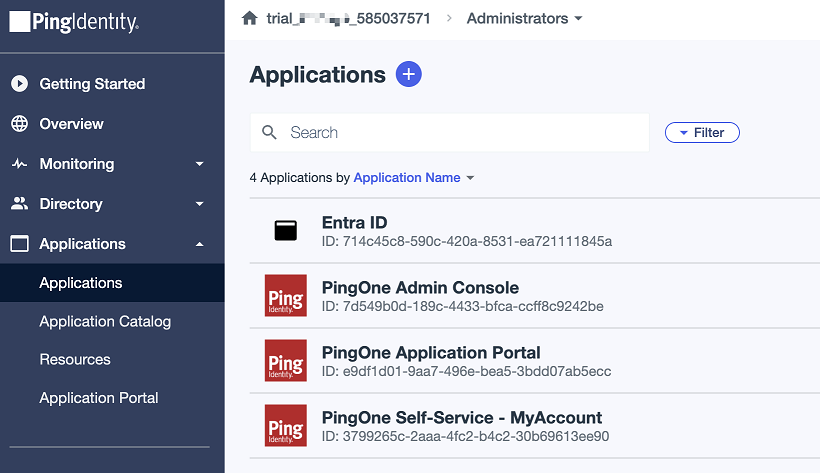

このタスクでは、PingOne管理コンソールで、PingOneにSAMLアプリケーションを作成します。

-

ブラウザで、URL

https://console.pingone.com/index.html?env=<your_environment_ID>を使用してPingOneにサインインします。 -

「アプリケーション」で、「アプリケーション」および「+」をクリックして新しいアプリケーションを追加します。

-

「アプリケーション名」(

OCI Admin Consoleなど)を入力し、「SAMLアプリケーション」として「アプリケーション・タイプ」を選択し、「構成」をクリックします。 -

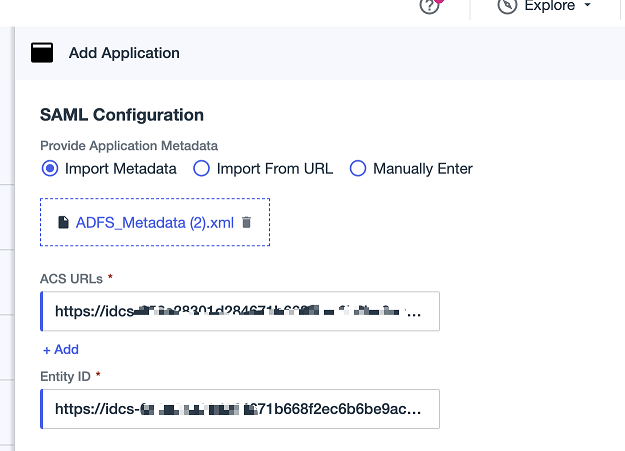

「メタデータのインポート」を選択し、「ファイルの選択」をクリックします。タスク1.9に保存されているSPメタデータ・ファイルを選択します。ACS URLおよびエンティティIDが自動移入されると、XMLが正しく解析されました。「保存」をクリックします。

タスク3: SAMLアプリケーションの構成

PingOne SAMLアプリケーションのSSOを設定し、IdPメタデータをダウンロードします。

このタスクでは、前に保存したSPメタデータ・ファイルを使用し、属性マッピングも設定します。

-

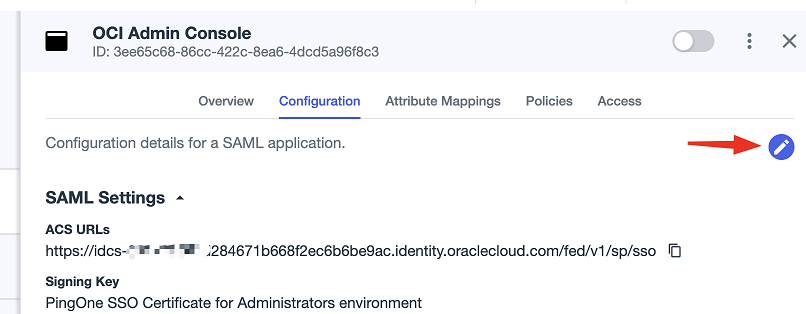

アプリケーション「構成」をクリックし、右上にある編集記号をクリックします。

-

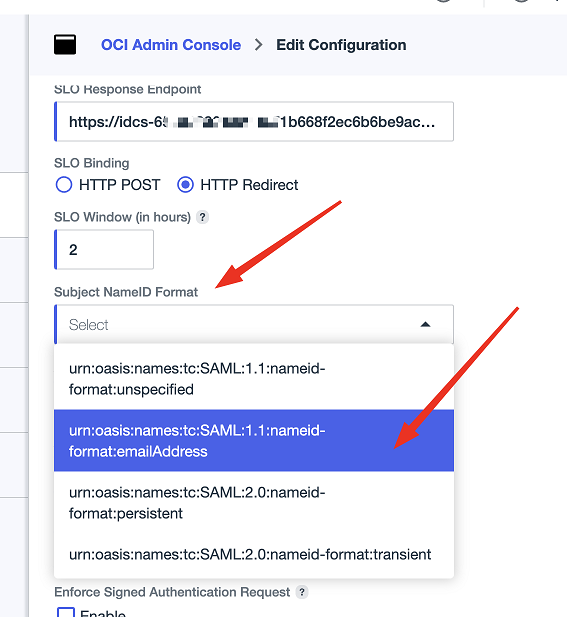

「Subject NameID Format」で、選択内容を

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressに変更し、「Save」をクリックします。

-

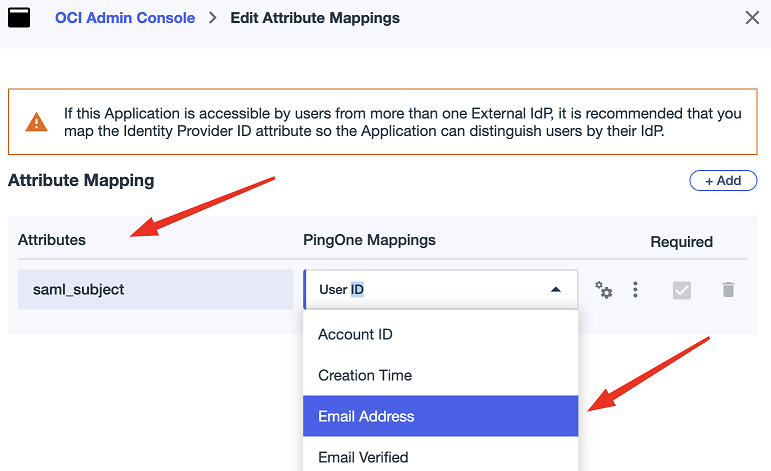

「属性マッピング」をクリックし、右上にある編集記号をクリックします。

-

「属性」に

saml_subjectと入力し、PingOneマッピングを「電子メール・アドレス」に変更して、「保存」をクリックします。

-

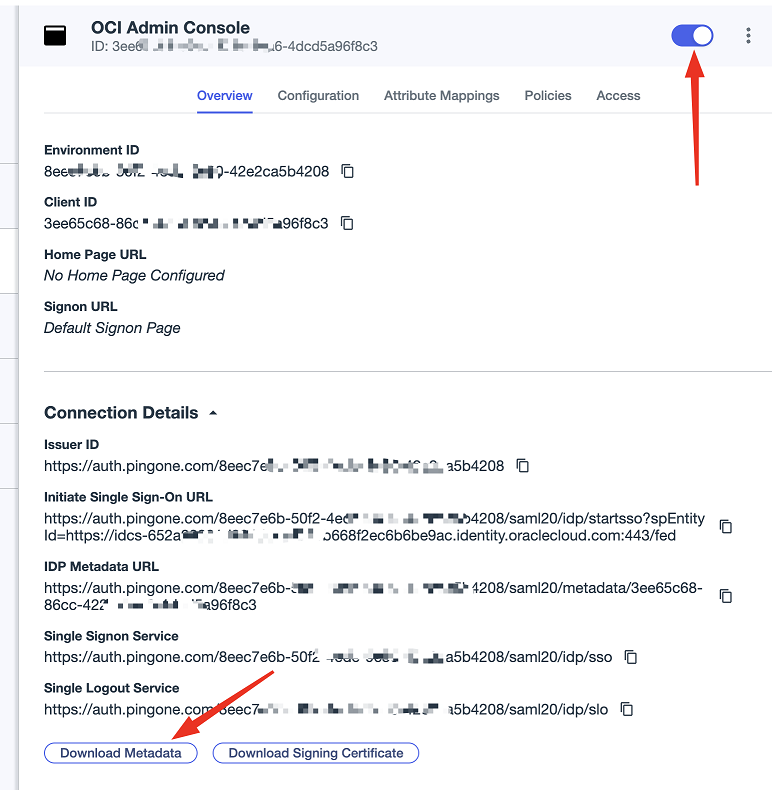

「概要」をクリックし、下部までスクロールして「メタデータのダウンロード」をクリックします。これをローカルにマシンに保存します。これはIdPメタデータです。

-

アプリケーションをオンまたはアクティブ化します。

ノート:デフォルトでは、NameIDの値はOCI IAMのユーザー名にマップされます。

タスク4: 認証ポリシーおよびユーザー・アクセスの設定

フェデレーションの場合、グループまたはロール・ベースのアクセス制御とともにMFAを設定することをお薦めします。

-

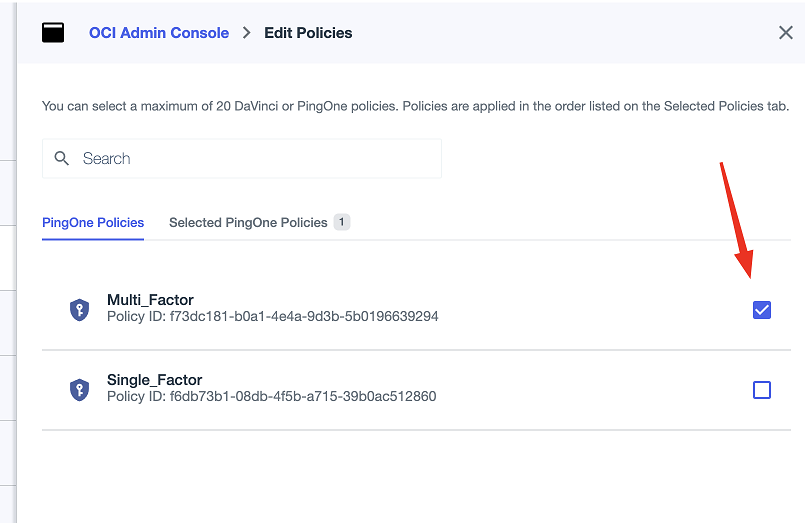

「ポリシー」をクリックし、右上にある編集記号をクリックします。

-

「+ポリシーの追加」をクリックし、アーキテクチャに関連するポリシーを割り当て、「保存」をクリックします。

-

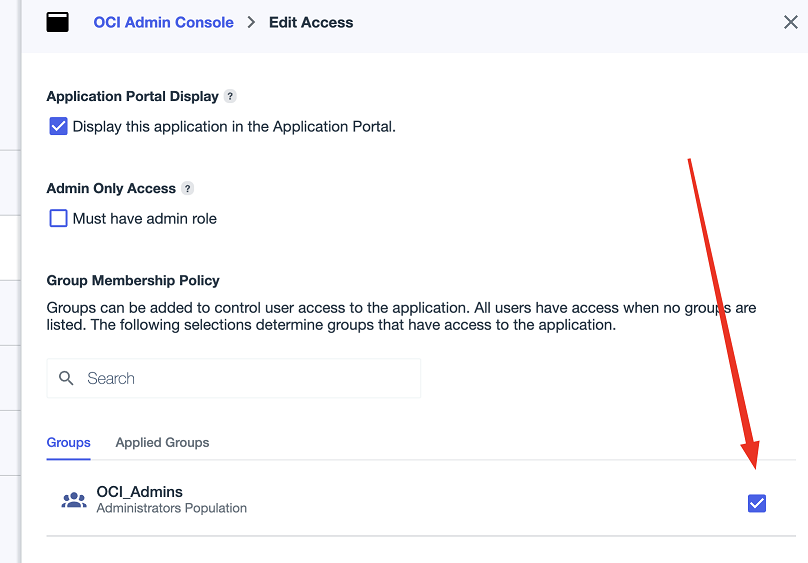

「アクセス」をクリックし、右上にある編集記号をクリックします。

-

アプリケーションへのアクセスを許可するグループを選択します。この制限を強制しない場合は、このステップをスキップします。

タスク5: OCI IAMのIdPとしてのPingOneの有効化

次のステップでは、OCI IAMで作業します。この項では、前に保存したIdPメタデータ・ファイルを使用し、属性マッピングも設定します。

-

OCIコンソールで、作業中のドメインの「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

-

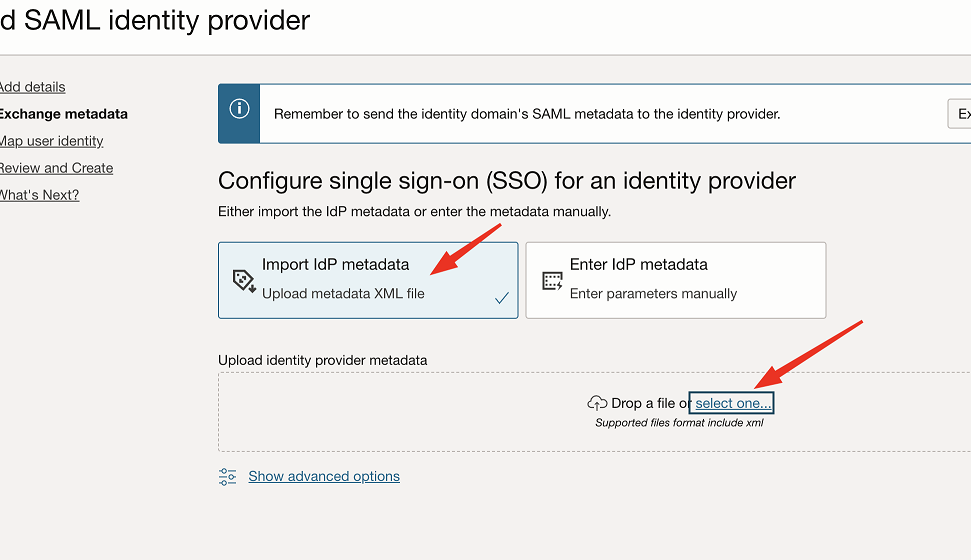

「IdPの追加」、「SAML IdPの追加」の順に選択します。

-

SAML IdPの名前を入力します(例:

PingOne)。「次」を選択します。 -

「アイデンティティ・プロバイダ・メタデータのインポート」が選択されていることを確認します。前にアイデンティティ・プロバイダ・メタデータに保存した

PingOnemetadata.xmlファイルを選択します。「次」を選択します。

-

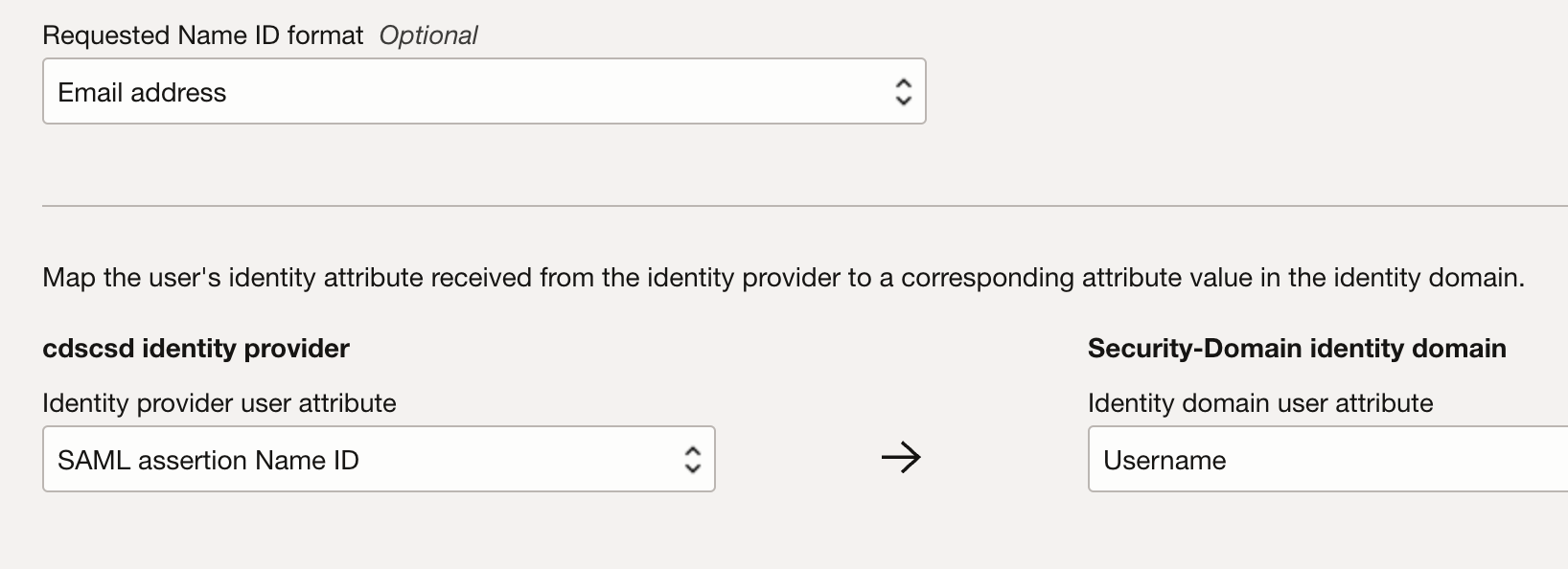

「ユーザー・アイデンティティのマップ」で、次を設定します:

- 「リクエストされたNameID形式」で、

Email addressを選択します。 - 「アイデンティティ・プロバイダ・ユーザー属性」で、

SAML assertion Name IDを選択します。 - 「アイデンティティ・ドメイン・ユーザー属性」で、

Usernameを選択します。

- 「リクエストされたNameID形式」で、

-

「次」を選択します。

-

「確認および作成」で、構成を確認し、「IdPの作成」を選択します。

-

「IdPのアクティブ化」で、「アクティブ化」をクリックし、下部で「閉じる」をクリックします。

-

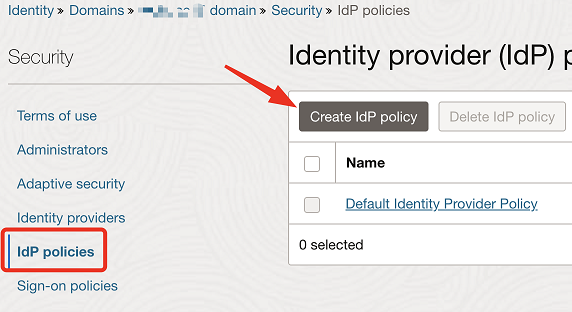

「セキュリティ」で、IdPポリシーに移動し、「IdPポリシーの作成」をクリックします。

-

名前を指定し、「ポリシーの追加」をクリックします。たとえば:

PingOne IdP -

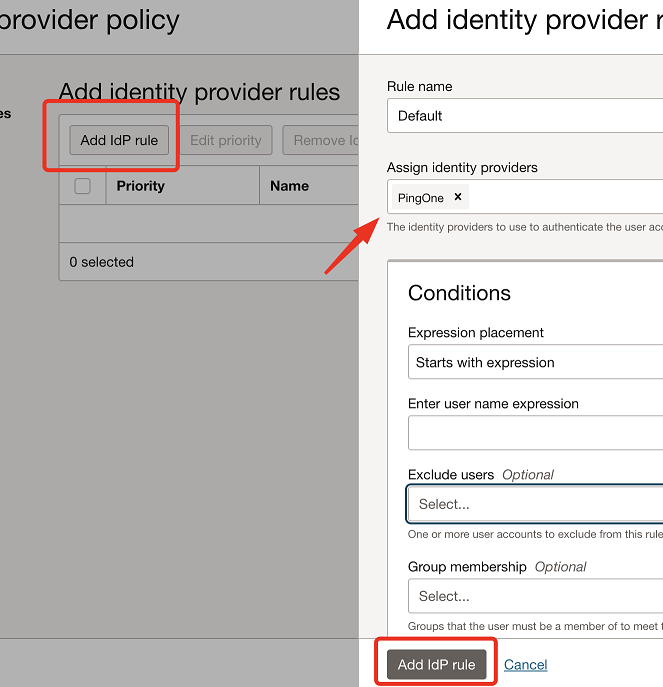

「IdPルールの追加」をクリックし、名前を入力します。たとえば、

Defaultです。 -

「アイデンティティ・プロバイダの割当て」で、PingOneを選択します。また、このIdPの特定のグループをターゲットにすることも、ユーザーを除外することもできます。「IdPルールの追加」および「次へ」をクリックします。

-

(オプション)特定のアプリケーションにのみ適用するようにこのポリシーを制限する必要がある場合は、「アプリケーションの追加」の下に追加します。

-

「閉じる」を選択します。

タスク6: PingOneとOCI間のSSOのテスト

ノート:これを機能させるには、有効な電子メール・アドレスを持つOCI IAMとPingOneの両方にSSOユーザーが存在している必要があります。

このタスクでは、フェデレーテッド認証がOCI IAMとPingOne間で機能することをテストできます。

-

ブラウザ・タブを開き、OCIコンソールURL:

https://cloud.oracle.comを入力します。 -

クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次」をクリックします。

-

PingOneフェデレーションが構成されているアイデンティティ・ドメインを選択します。

-

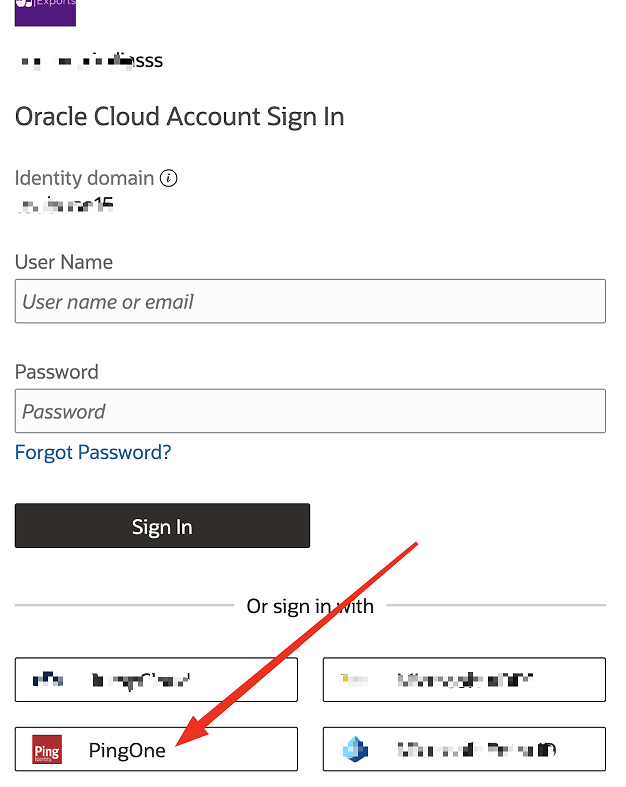

ログイン・ページに、PingOneでサインインするオプションが表示されます。PingOneをクリックすると、PingOneログイン・ページにリダイレクトされます。

-

PingOne資格証明を指定します。

認証が成功すると、OCIコンソールにログインします。

承認

- 作成者 - Tonmendu Bose (シニア・クラウド・エンジニア)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27806-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.