ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

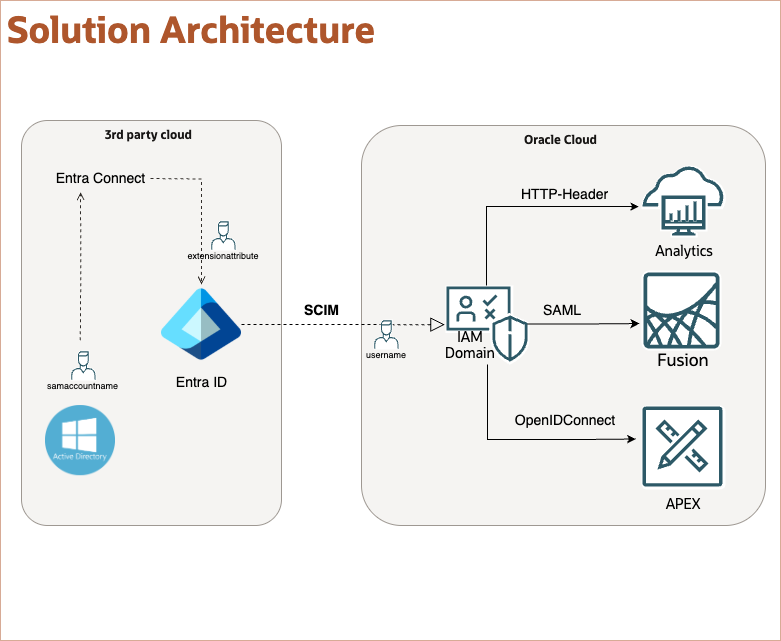

Oracle Cloud Infrastructureで、Microsoft Active Directoryからユーザー名としてsAMAccountNameを設定します

イントロダクション

アイデンティティとセキュリティの世代が複数存在する組織には、多くの場合、インフラストラクチャ全体でオンプレミス・リソースとクラウド・リソースが混在しています。多くのシナリオでは、Active Directoryが正しい情報源として機能し、ログオン名/sAMAccountNameがユーザー識別子として使用されます。一貫性を維持するために、これは他のすべてのダウンストリーム・アプリケーションおよびサービスに標準ユーザー名として拡張されます。

In this tutorial, we will learn how to push the standard username to OCI, enabling a unified identity layer for both Oracle and non-Oracle applications.

目的

-

Microsoft Entra Connectを使用して、sAMAccountNameを同期できる拡張属性を利用します。

-

Microsoft Entra IDのユーザー・プロパティで新しい属性が使用可能であることを確認します。

-

Microsoft Entra IDでOCIのSCIM接続を編集して、新しい属性を使用します。

-

プロビジョニング・サイクルをポストし、OCIのアイデンティティにsAMAccountNameと同じユーザー名がマップされていることを確認します。

-

This username attribute now can be utilized by Oracle applications that use Single Sign-On (SSO) through SAML, OpenID or HTTP-header based authentication protocols.

前提条件

ノート: Microsoft Entra IDを使用してOCIでSCIMプロビジョニングを設定するには、OCI IAMとEntra ID間のアイデンティティ・ライフサイクル管理を参照してください。

-

Microsoft Entra Connectを介してMicrosoft Entra IDに同期するMicrosoft Active Directoryのハイブリッド・アーキテクチャ。

-

ローカルの Active Directoryドメインに対する Domain Administrator権限。

-

Microsoft Entraテナントに対するグローバル管理者権限。

-

Microsoft Entra ID for OCIでギャラリ・アプリケーションを使用したアクティブなユーザー・プロビジョニング設定。

-

OCIテナンシへのアクセス。詳細は、Oracle Cloud Infrastructure Free Tierを参照してください。

-

OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。詳細は、「管理者ロールの理解」を参照してください。

タスク1: Microsoft Entra Connectを使用したディレクトリ拡張の有効化およびsAMAccountNameの同期

タスク1.1: Microsoft Entra Connectツールの構成

-

Microsoft Entra Connectが設定されているローカル・サーバーにログインします。

-

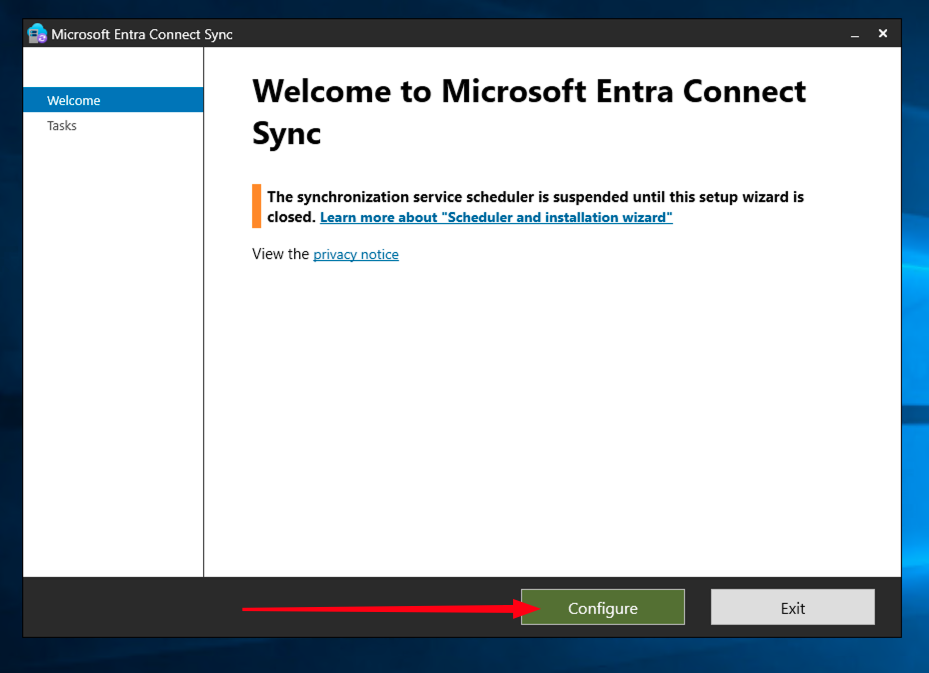

Microsoft Entra Connect Syncツールを開きます。

-

「構成」をクリックします。

-

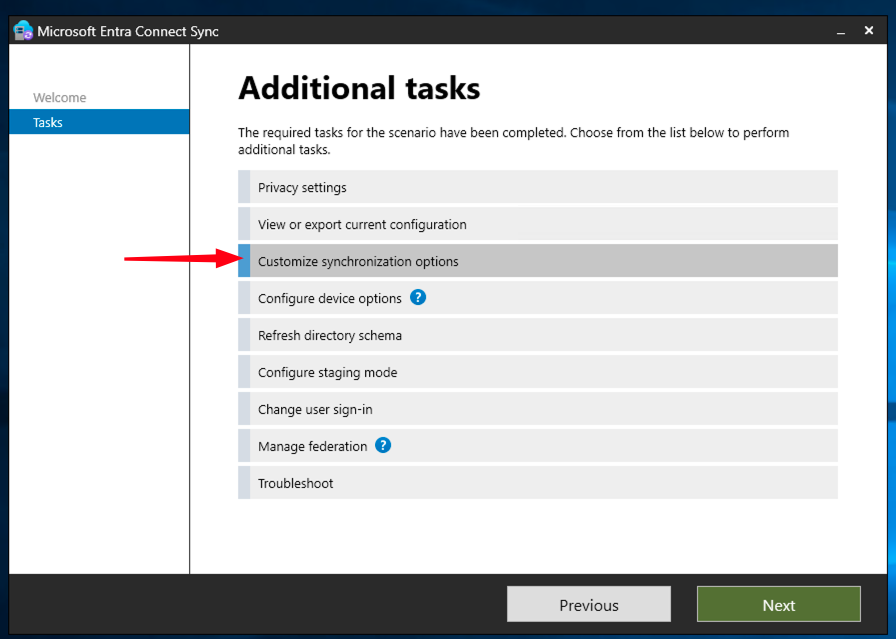

「同期オプションのカスタマイズ」を選択し、「次へ」をクリックします。

-

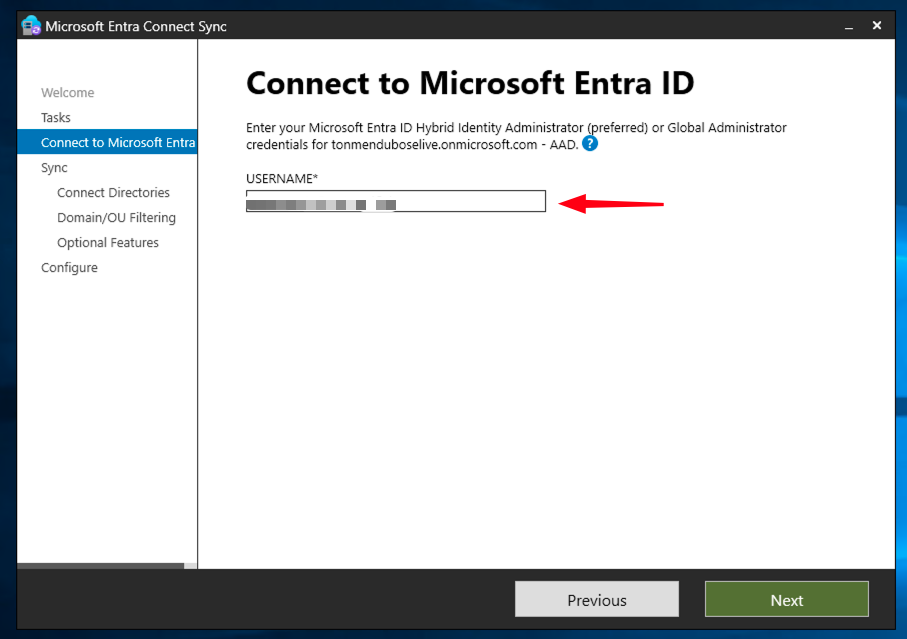

プロンプトが表示されたら、Microsoft Entra IDグローバル管理者資格証明を使用して認証します。

-

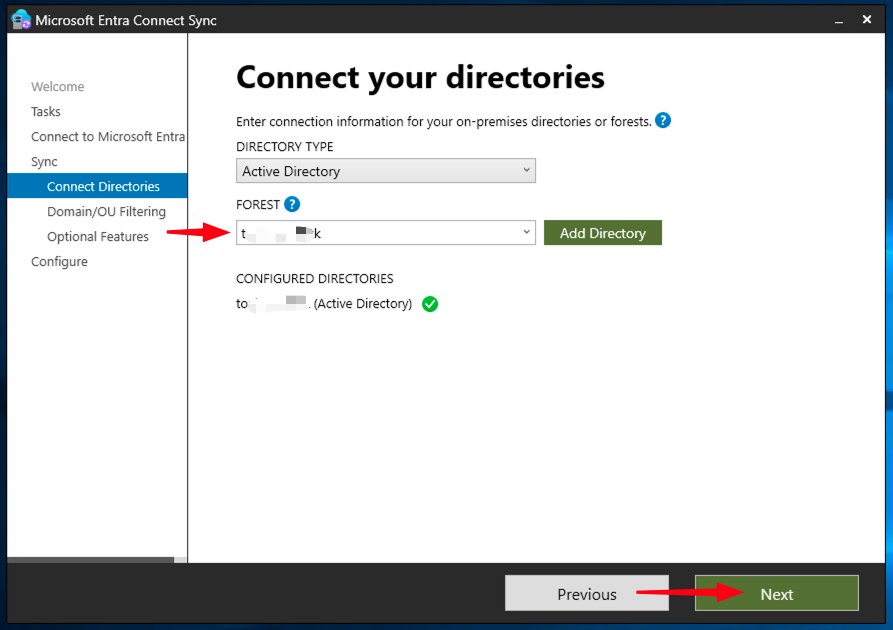

ユーザーが存在する「ディレクトリ・タイプ」および「フォレスト」情報を選択します。

-

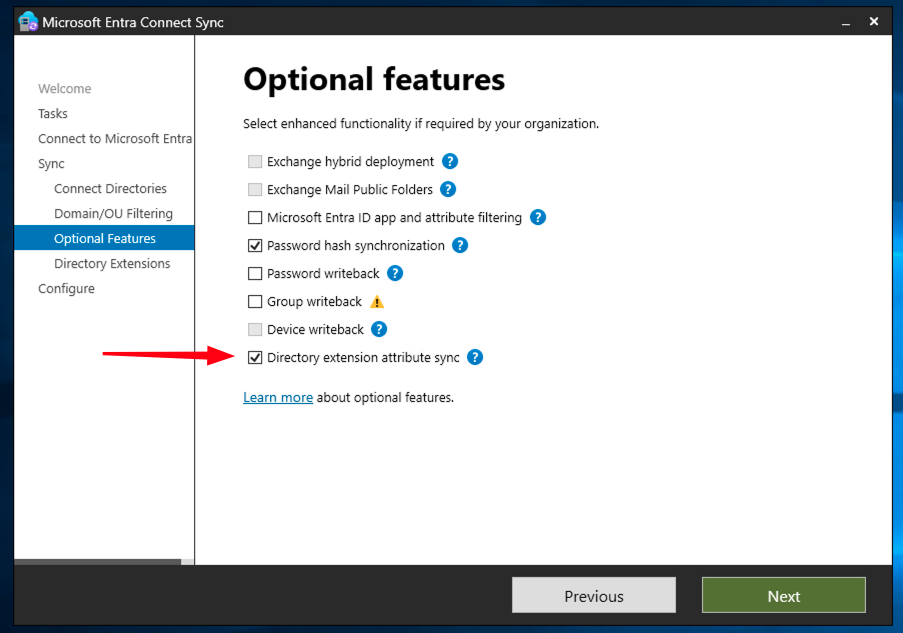

「オプション機能」ページが表示されるまで、「次へ」をクリックします。「ディレクトリ拡張属性同期」を選択し、「次へ」をクリックします。

-

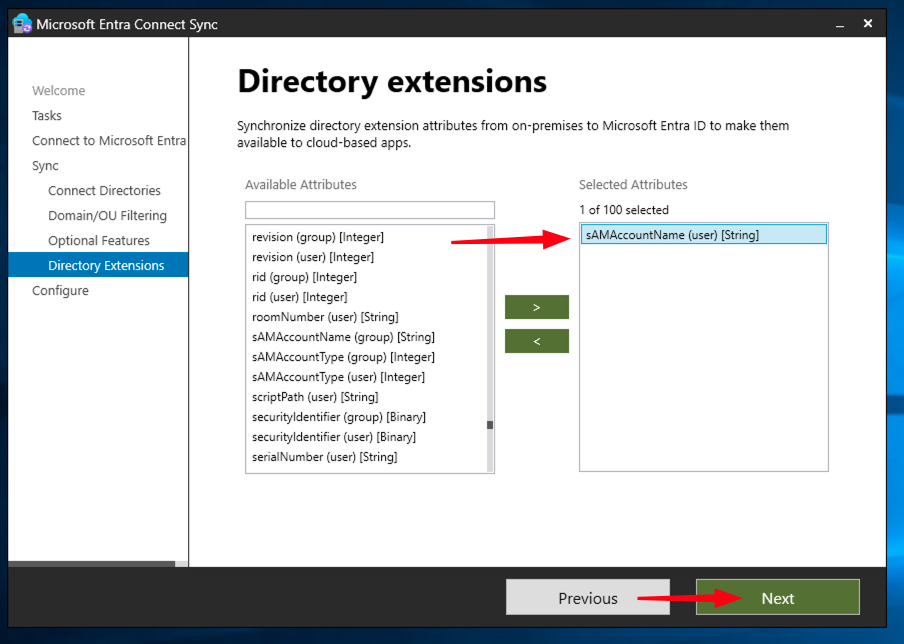

「ディレクトリ拡張」ページに、オンプレミスActive Directoryの「使用可能な属性」のリストが表示されます。リストでsAMAccountName属性を探し、sAMAccountNameを選択して同期用にマークします。

-

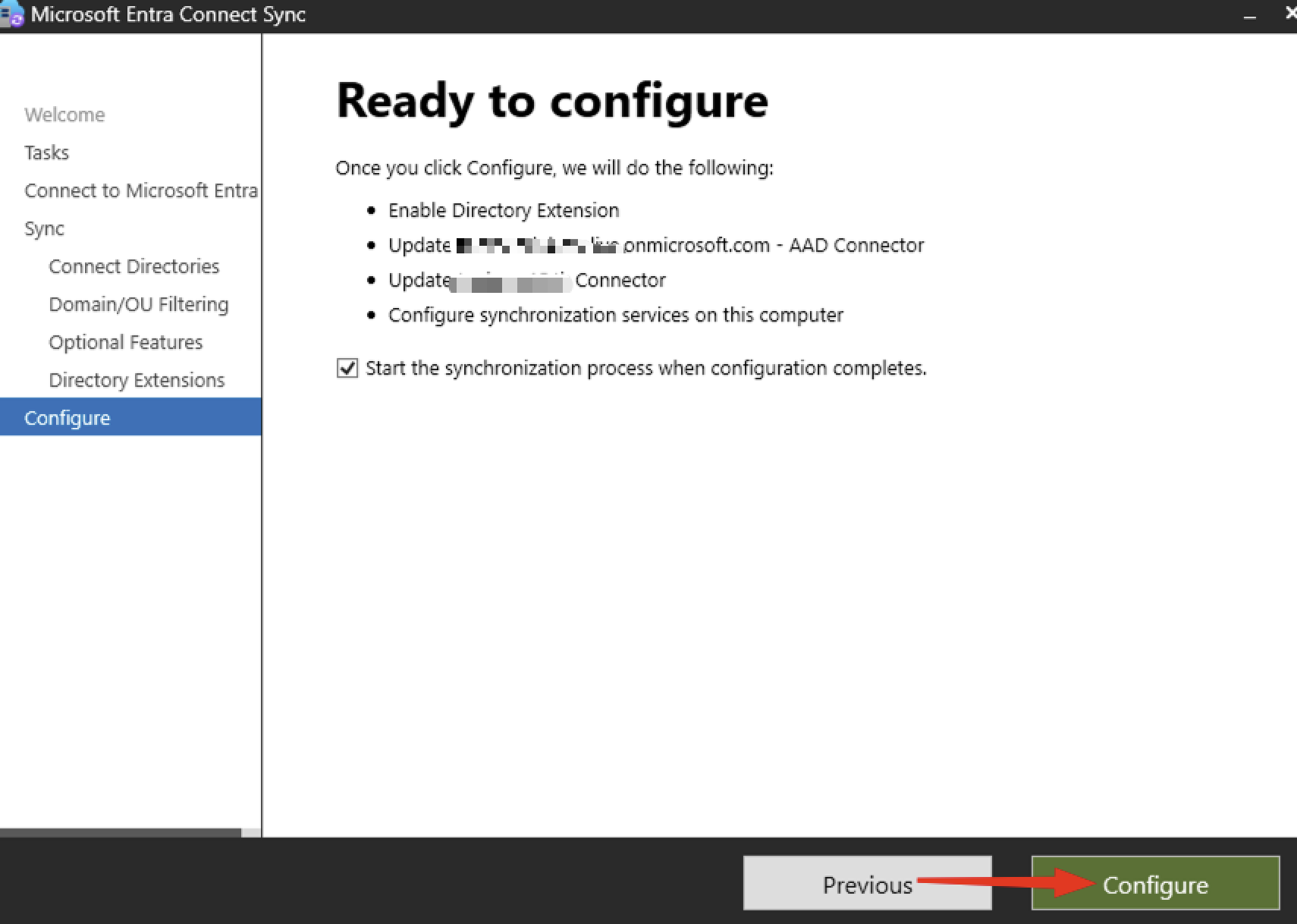

構成サマリーを確認して、「ディレクトリ拡張属性同期」オプションが有効で、sAMAccountNameが選択されていることを確認します。「構成」をクリックして変更を適用します。

-

構成が完了したら、「終了」をクリックします。

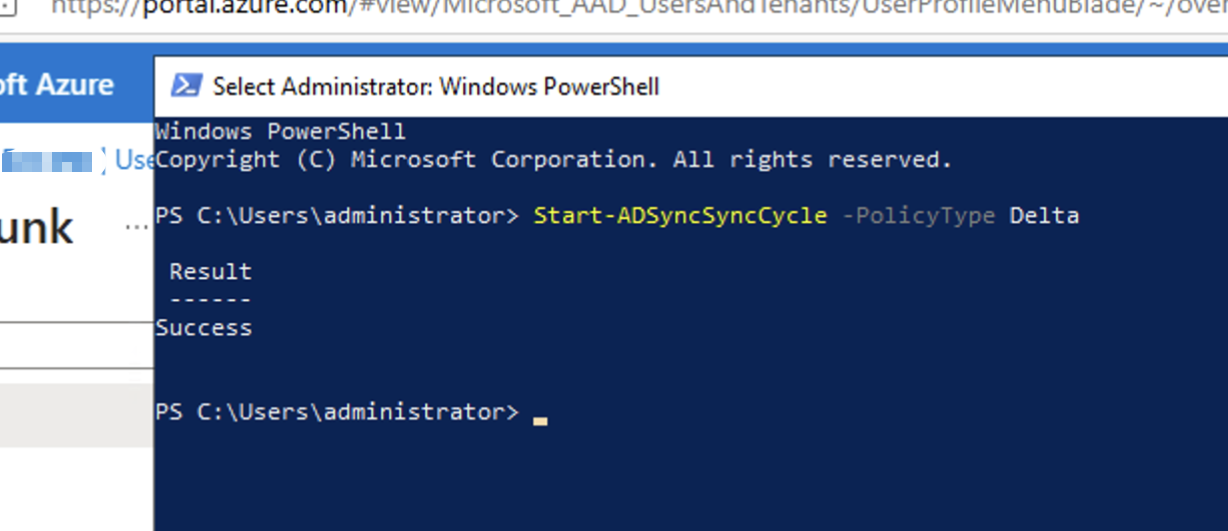

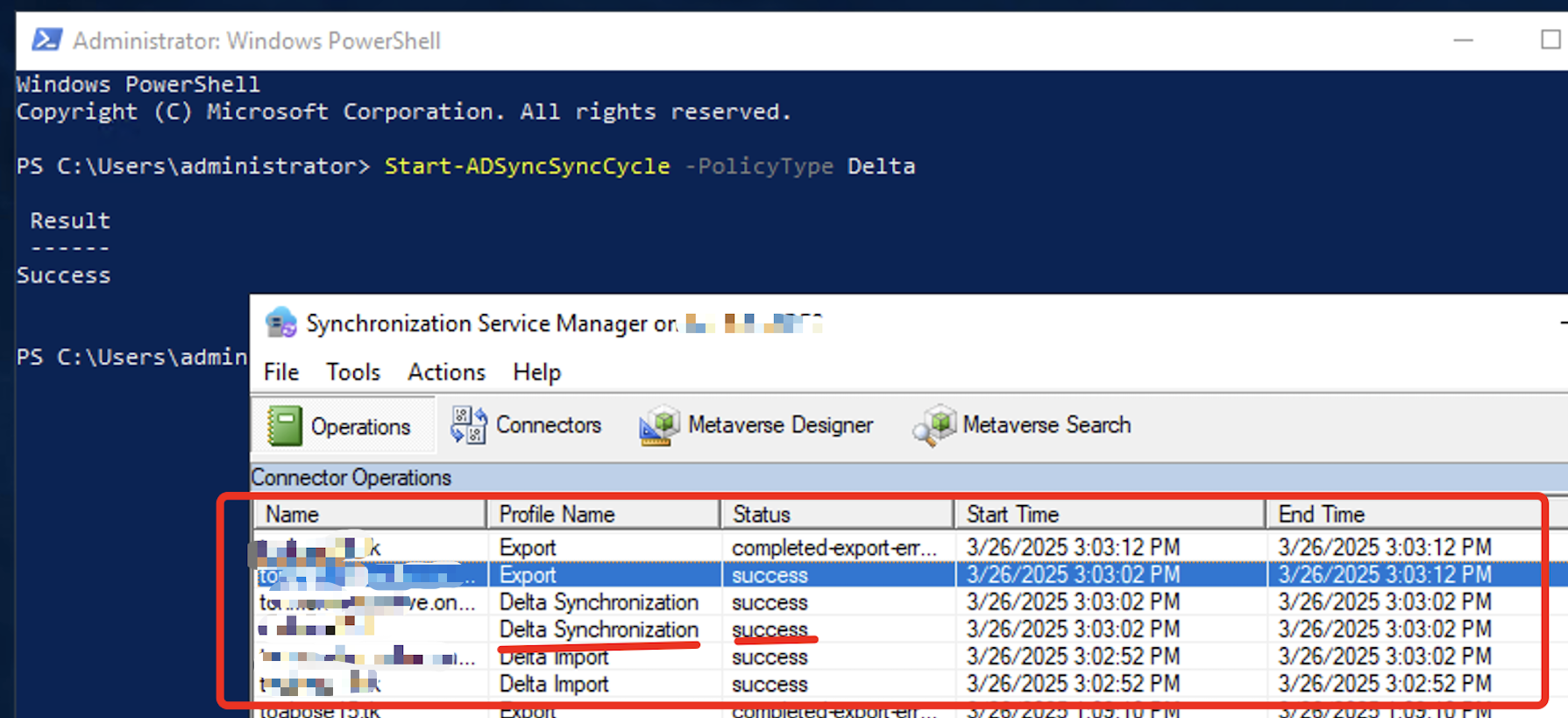

タスク1.2: 同期サイクルの実行

-

Microsoft Entra Connectがインストールされているサーバーの管理権限でWindows PowerShellを開きます。

-

次のコマンドを実行して、デルタ同期サイクルをトリガーします。

Start-ADSyncSyncCycle -PolicyType Delta

-

同期が完了するまで待機します。Microsoft Entra Connectの一部である同期サービス・マネージャ・ツールで進行状況を確認できます。

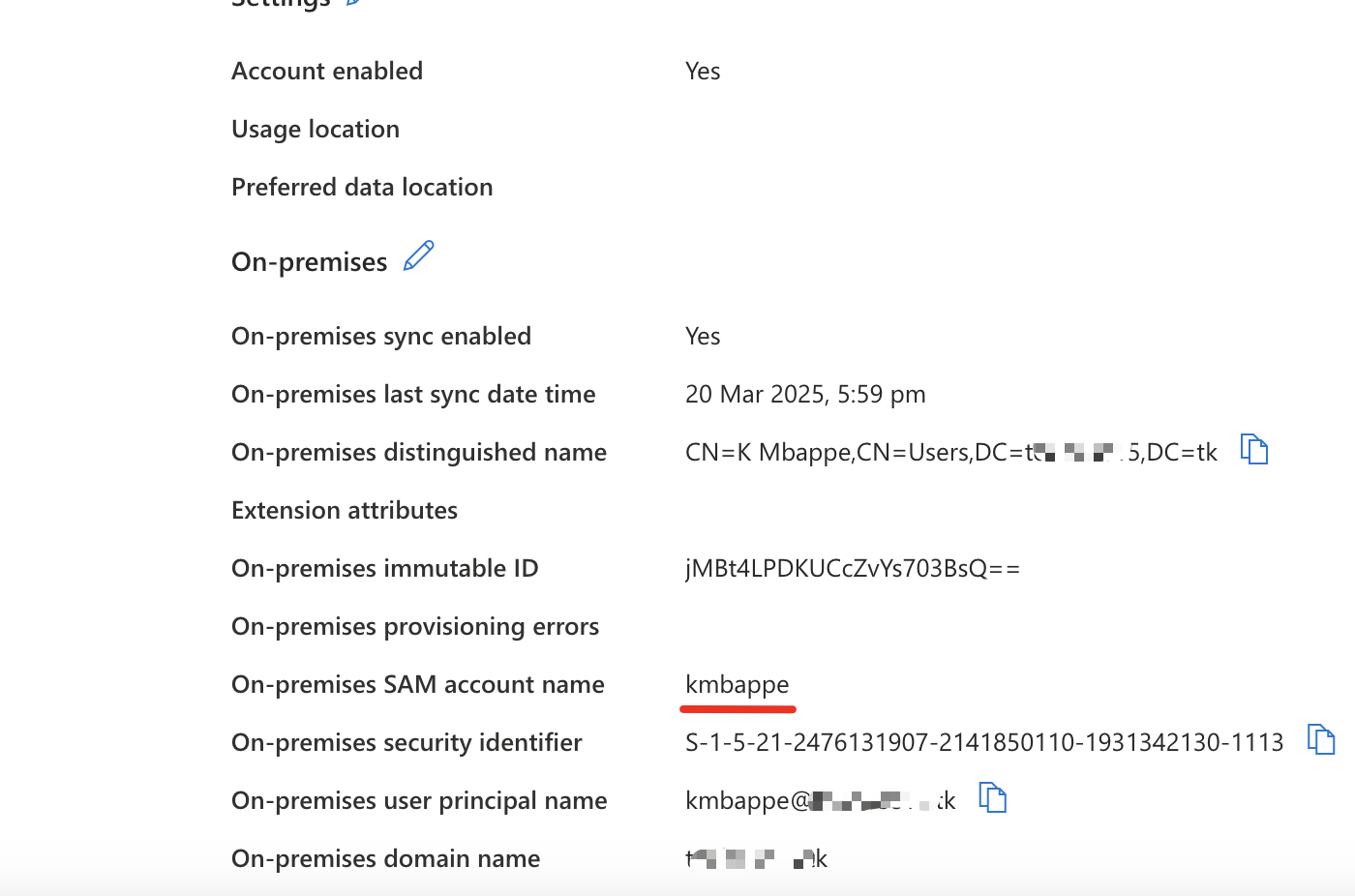

タスク1.3: Microsoft Entra IDでの同期の検証

-

Microsoft Entra Admin Center (

https://entra.microsoft.com)にサインインします。 -

「ユーザー」にナビゲートし、ユーザー・アカウントを選択します。ユーザーのプロパティーを表示し、下にスクロールして拡張属性を表示します。

sAMAccountName値がディレクトリ拡張として存在することを検証します。

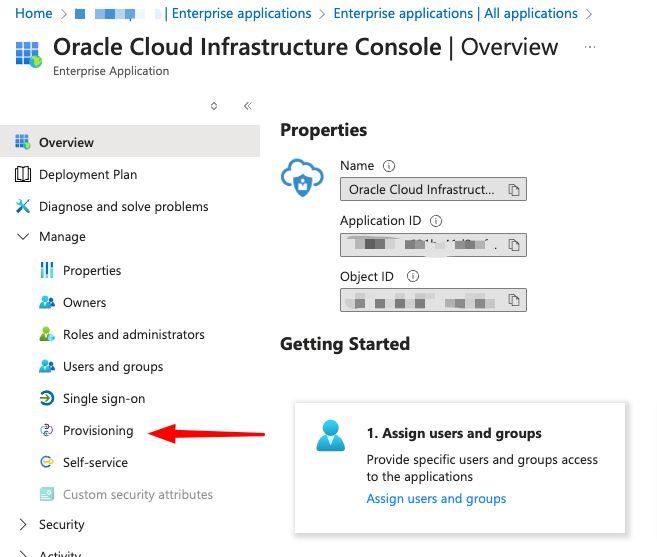

タスク2: 拡張属性をユーザー名として使用するためのSCIMプロビジョニング設定の再構成

タスク2.1: エンタープライズ・アプリケーションへのナビゲート

-

「エンタープライズ・アプリケーション」に移動し、Oracle Cloud Infrastructure Consoleのアプリケーションを選択します。

-

「プロビジョニング」を選択します。

タスク2.2: 属性マッピングの更新

-

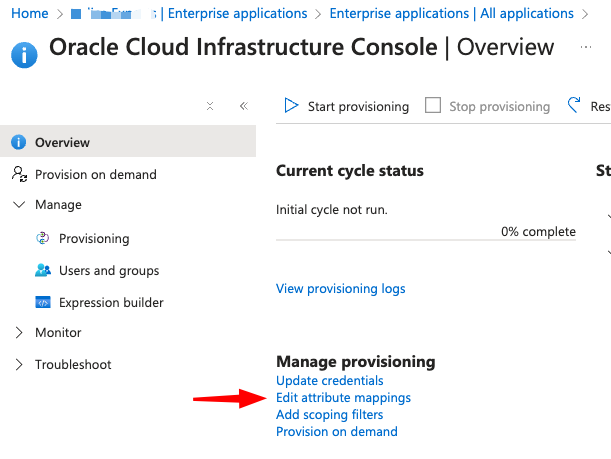

「概要」セクションで、「属性マッピングの編集」をクリックします。

-

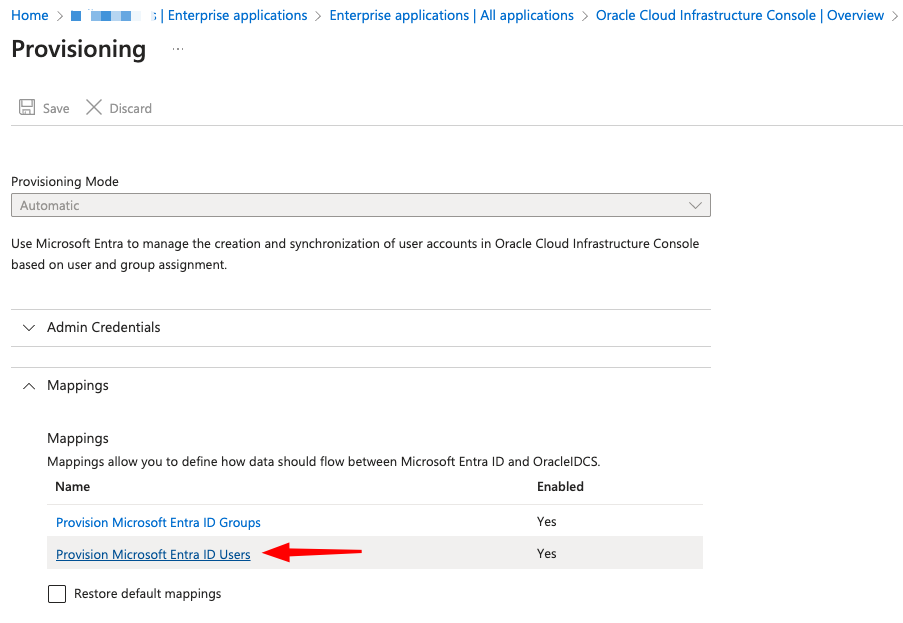

「マッピング」で、「Microsoft Entra IDユーザーのプロビジョニング」をクリックします。

-

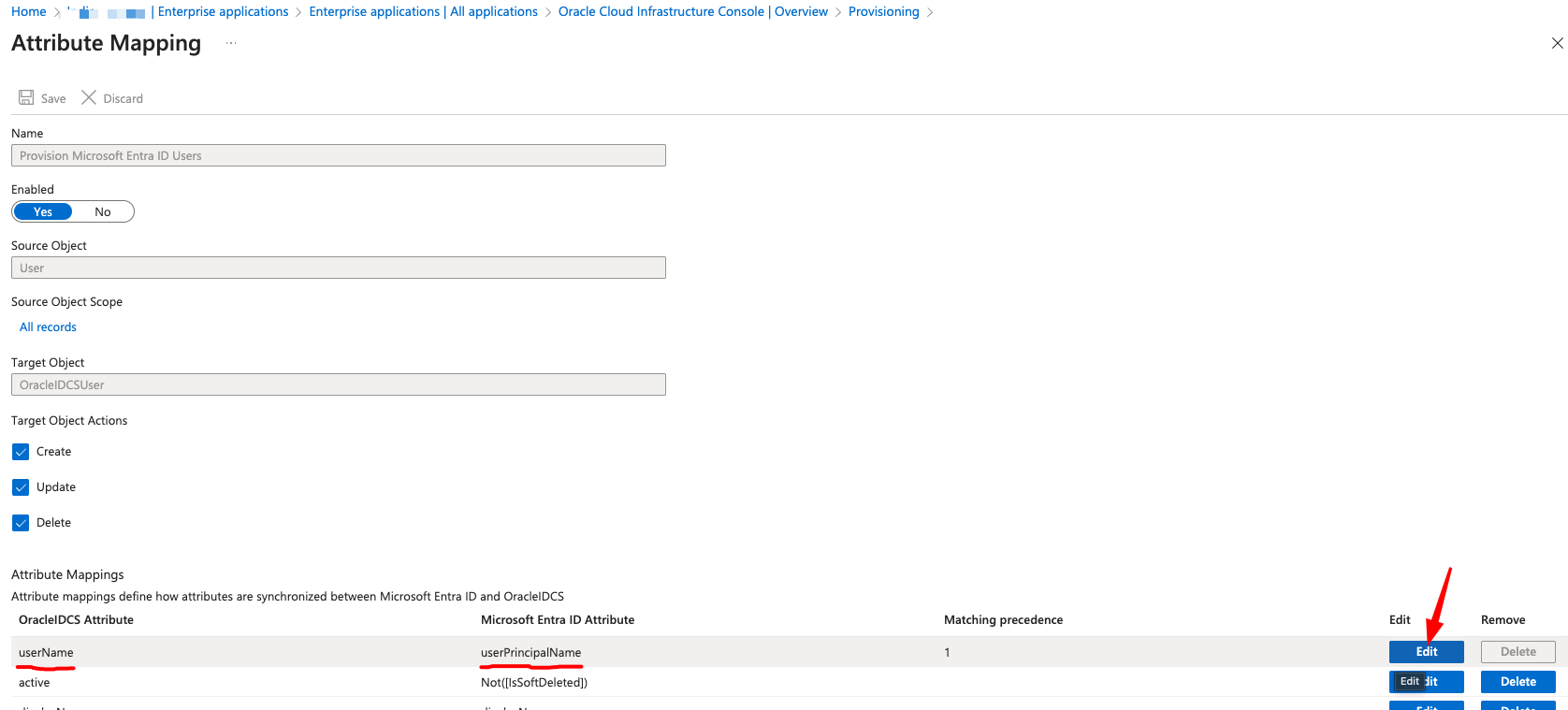

「属性マッピング」リストで、ターゲット属性userNameのマッピングを検索します。デフォルトでは、これはMicrosoft Entra ID

userPrincipalNameにマップされる場合があります。userNameマッピングで「編集」をクリックします。

-

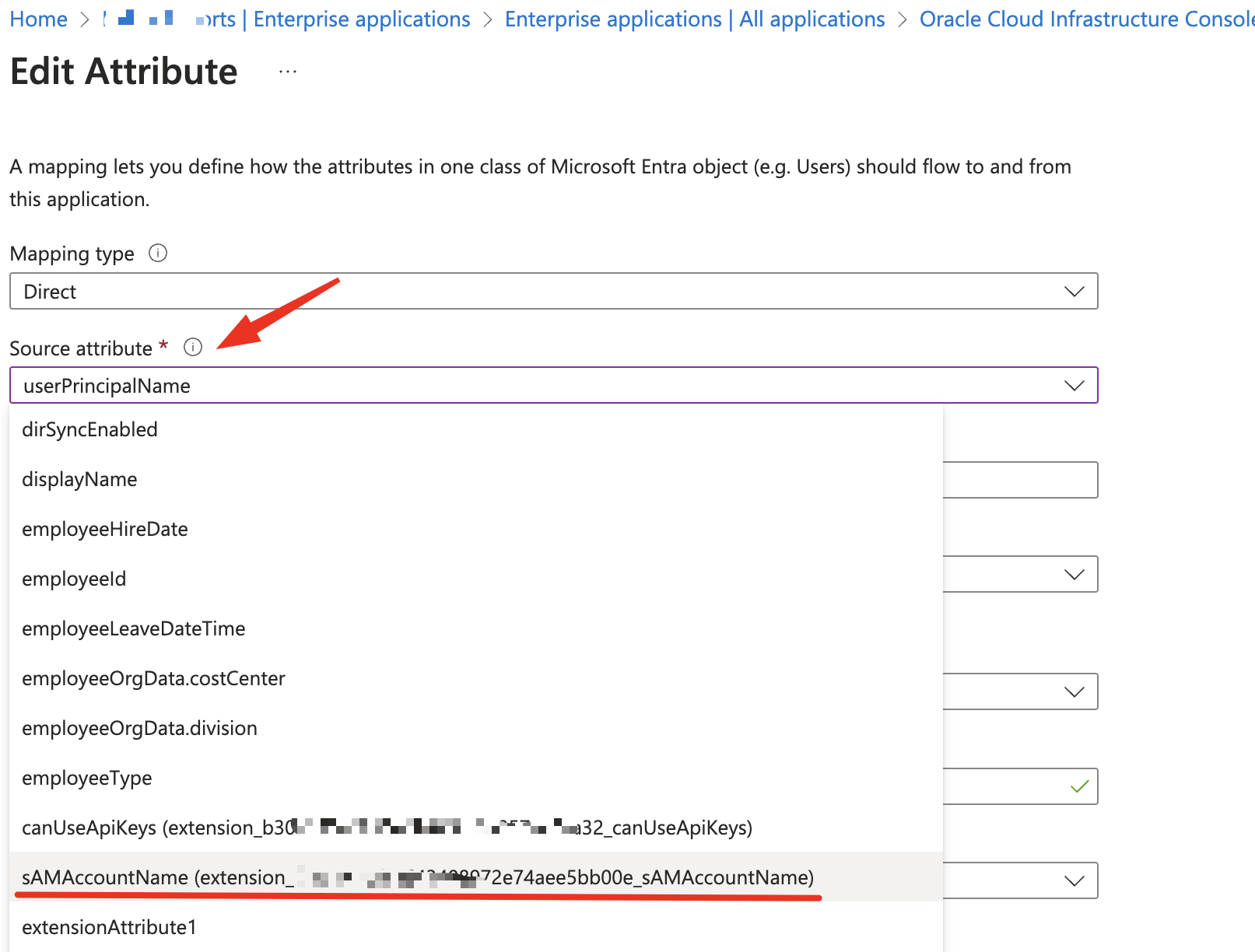

「ソース属性」ドロップダウン・メニューで、extension_XXX_sAMAccountNameを選択し、「OK」をクリックします。

-

「保存」をクリックします。プロビジョニング・サイクルには時間がかかります。完了するまで待機するか、サイクルを再起動できます。

タスク3: Oracle Cloud ApplicationsでのSSOのユーザー名の検証および構成

-

OCIコンソールにサインインします:

https://cloud.oracle.com。 -

「アイデンティティとセキュリティ」に移動します。「アイデンティティ」で、「ドメイン」を選択します。

-

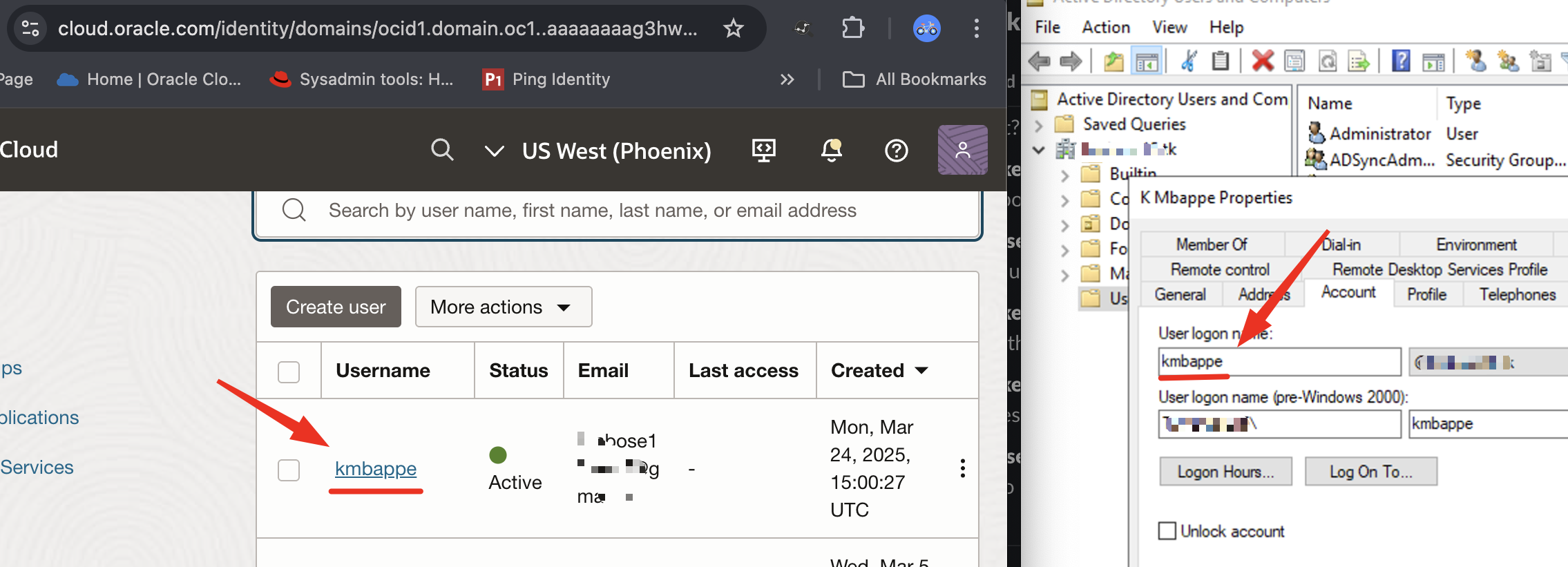

ユーザーにナビゲートし、ユーザーが正しいユーザー名で更新されていることを確認します。

シナリオ1: SAMLベースのSSO認証の場合

-

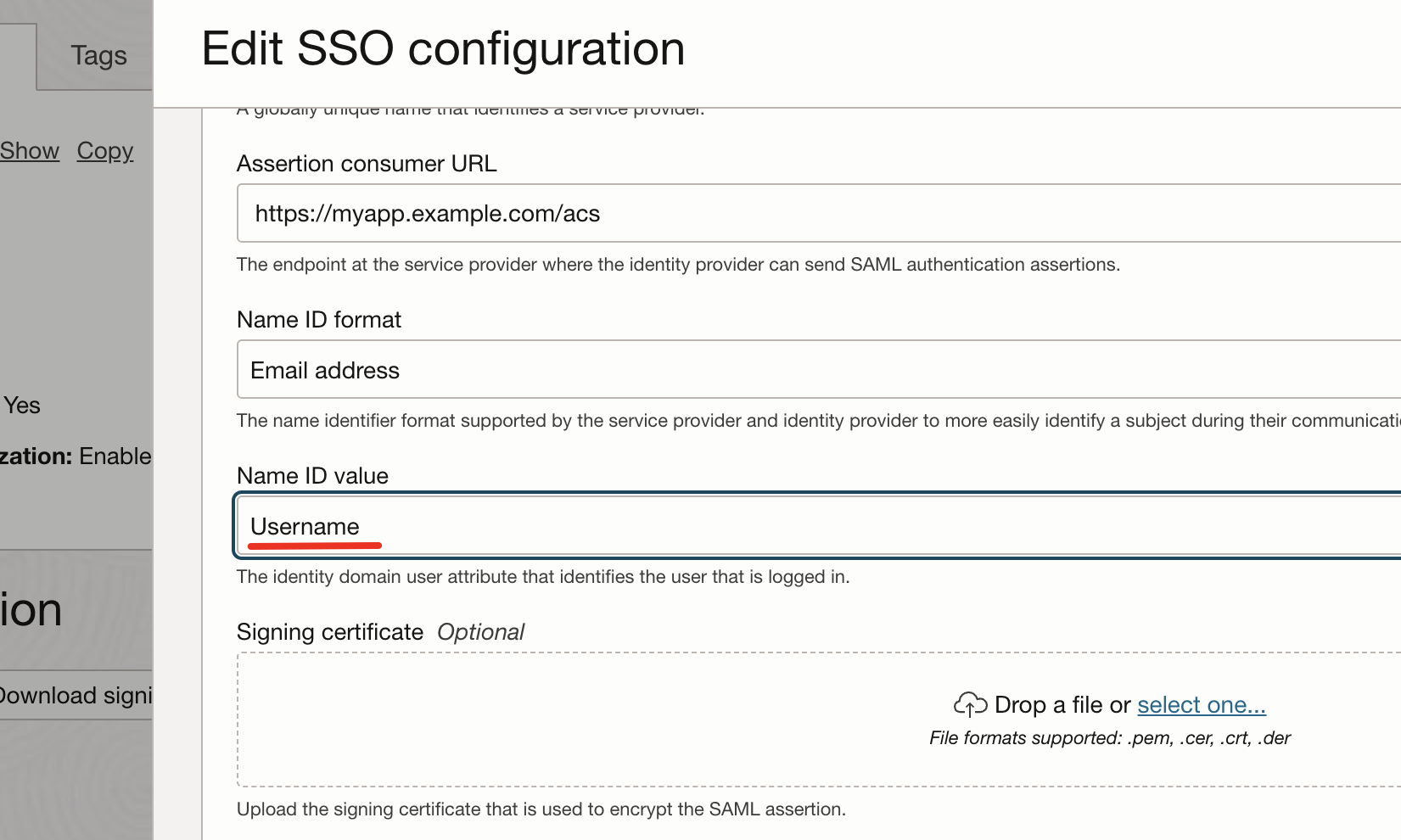

「統合アプリケーション」または「Oracle Cloud Services」でSAMLアプリケーションを検索します。

-

「SSO構成の編集」をクリックし、「Name ID値」を「ユーザー名」に変更します。「変更の保存」をクリックします。

ノート:メタデータ交換を再実行することをお薦めします。「アイデンティティ・プロバイダ・メタデータのダウンロード」をクリックし、SAMLアプリケーション所有者と共有します。

シナリオ2: HTTPヘッダー・ベースの認証の場合

-

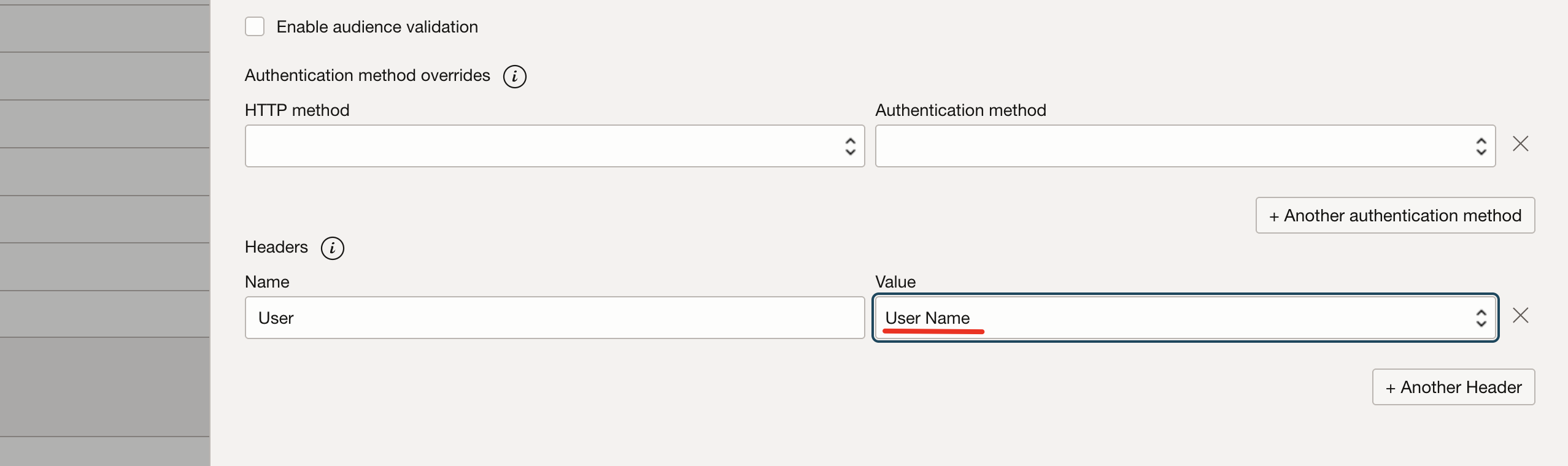

「統合アプリケーション」でエンタープライズ・アプリケーションを検索します。

-

「SSO構成の編集」をクリックし、「管理対象リソース」に移動します。ヘッダーを渡すリソースを編集します。

-

ヘッダーの値ペアを「ユーザー名」に変更し、「変更の保存」をクリックします。

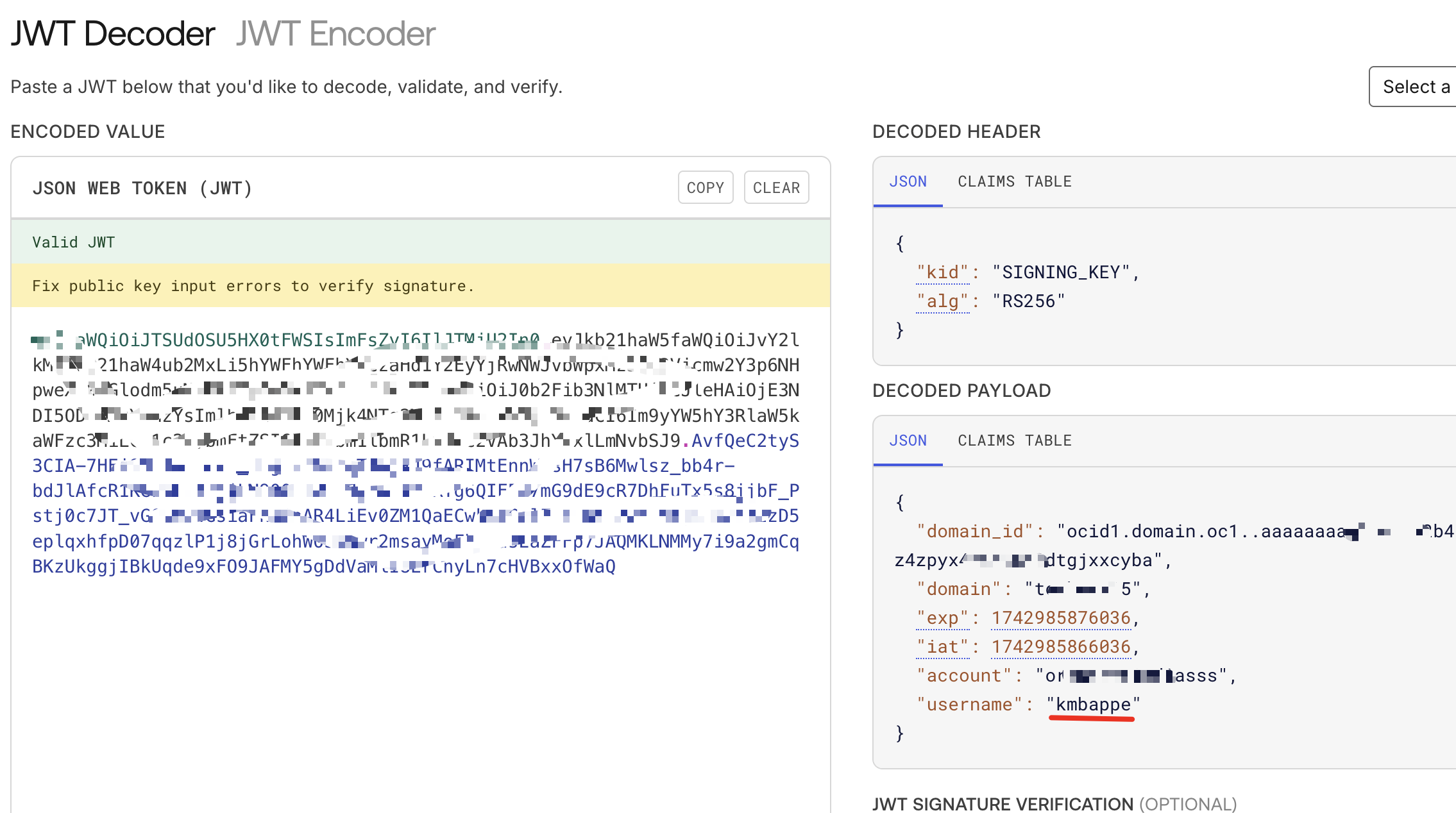

シナリオ3: OAuth 2.0/OpenIDConnectベースの認証の場合

OCI IAMでは構成変更は必要ありません。変更後に発行されたIDトークンは、デコードされたJWTとして次の図に示すように、新しいユーザー名を反映します。

まとめ

シームレスな認証とアクセス管理には、組織のインフラストラクチャ全体でユーザーIDの一貫性を確保することが重要です。このアプローチにより、ユーザー管理が簡素化され、セキュリティが強化され、オンプレミス環境とクラウド環境の間のよりスムーズな統合が保証されます。

承認

- 作成者 - Tonmendu Bose (シニア・クラウド・エンジニア)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30580-01

Copyright ©2025, Oracle and/or its affiliates.