ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントに例の値を使用します。演習を終える際は、これらの値をクラウド環境に固有の値に置き換えてください。

Oracle Cloud Infrastructure Network FirewallによるWebサイトとアプリケーションの保護

イントロダクション

Oracle Cloud Infrastructure (OCI)ネットワーク・ファイアウォールは、Palo Alto Networks®を搭載した、Oracle Cloud Infrastructure VCN用の次世代の管理対象ネットワーク・ファイアウォールと侵入検出および防止サービスです。

OCI Load Balancerサービスは、1つのエントリ・ポイントから仮想クラウド・ネットワーク(VCN)からアクセス可能な複数のサーバーへの自動トラフィック分散を提供します。このサービスは、パブリックまたはプライベートのIPアドレスを選択したロード・バランサと、プロビジョニングされた帯域幅を提供します。

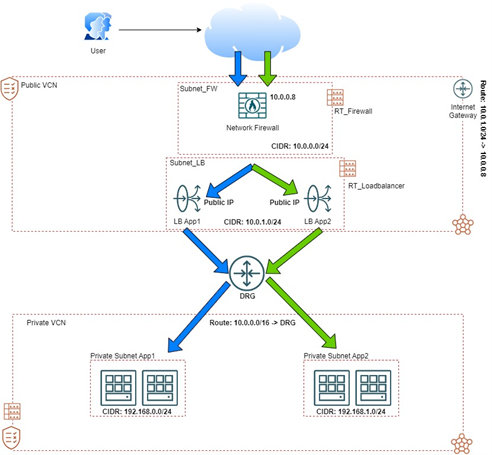

Dynamic Routing Gateway (DRG)は、仮想ルーターとして機能し、オンプレミス・ネットワークとVCN間のトラフィックのパスを提供します。また、VCN間のトラフィックのルーティングにも使用できます。様々なタイプのアタッチメントを使用して、様々なリージョンおよびテナンシのコンポーネントを使用してカスタム・ネットワーク・トポロジを構築できます。

Dynamic Routing Gatewayに接続されたOCIロード・バランサでOCIネットワーク・ファイアウォールを使用することで、プライベートVPN内にデプロイされたWebサイトまたはアプリケーションに誘導される南北トラフィックを保護できます。

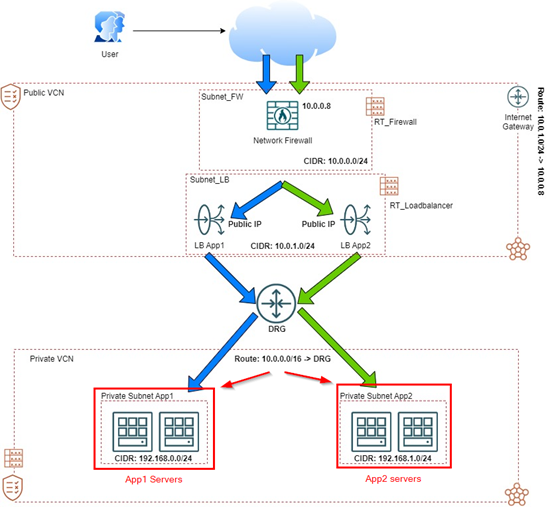

アーキテクチャ

OCI Network FirewallおよびOCI Load Balancer機能を試してテストする新しい環境がこのチュートリアルで作成されます。これが、使用する最終的なアーキテクチャです。

パブリックVCNとプライベートVCNという個別のVCNがあることに注意してください。これら2つのVCNは、ネットワーク・ファイアウォールとロード・バランサ・インフラストラクチャをホストし、プライベート環境では、バックエンド・サーバーをWebサイトとともにホストします。

目標

- OCI Network FirewallとOCI Load Balancersを使用して、複数のバックエンドにデプロイされた複数のWebサイトやアプリケーションに誘導されるトラフィックを保護します。

前提条件

-

OCIテナンシへのアクセス。

-

テナンシに設定されているVirtual Cloud Network。

-

OCIログ、ネットワーク・ファイアウォール、ネットワーキングおよびコンピュートのすべてのポリシー設定。

タスク1: ネットワーキング要素の作成

パブリックおよびプライベートのVCN、サブネットおよびDRGを作成します。

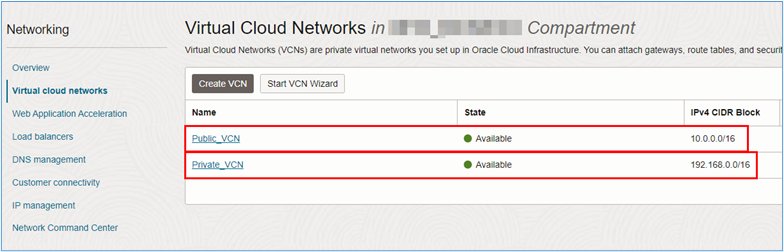

タスク1.1: パブリックおよびプライベートSCNの作成

-

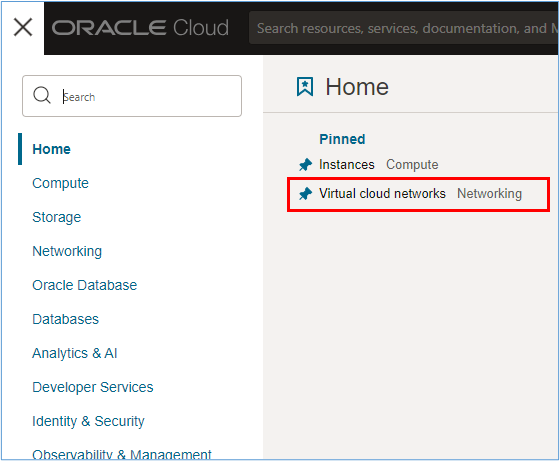

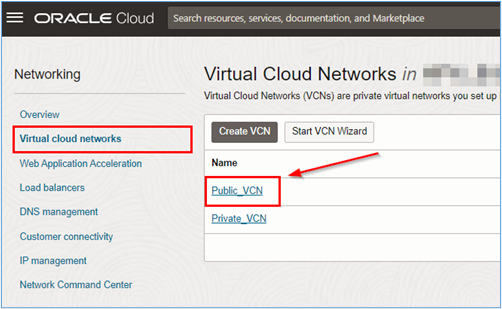

VCNを作成するには、OCIコンソールに移動し、「Virtual Cloud Networks」をクリックします。

-

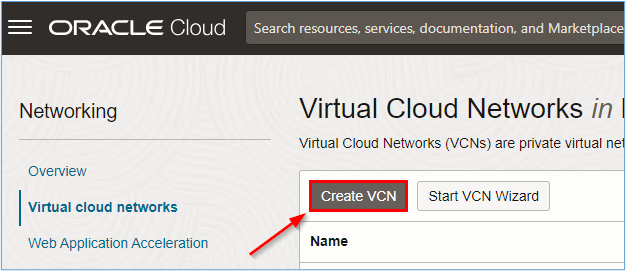

「VCNの作成」をクリックします。

-

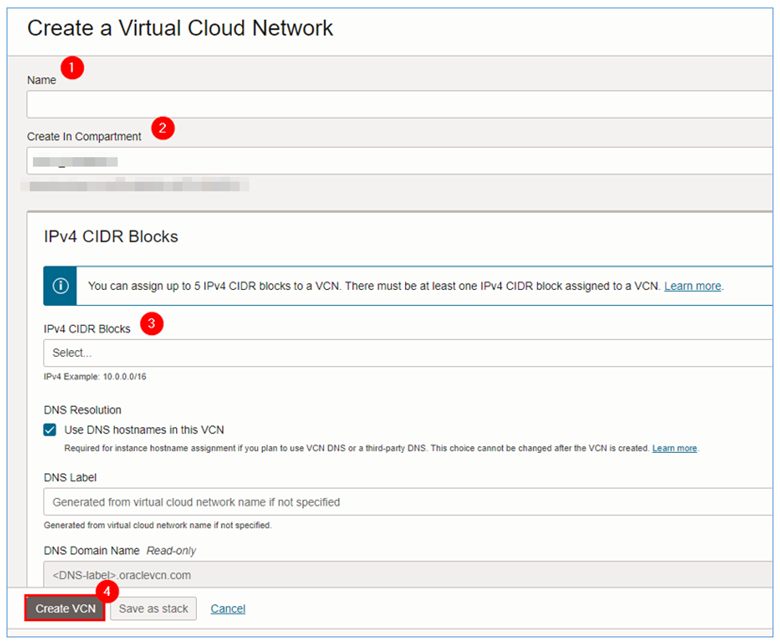

「Virtual Cloudネットワークの作成」ページで、必要な情報を入力します。

-

環境内に作成される各SCNについて、ステップ1から3を繰り返します。

タスク1.2: サブネットの作成

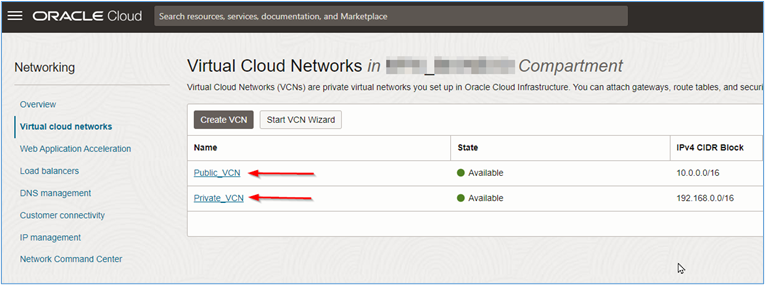

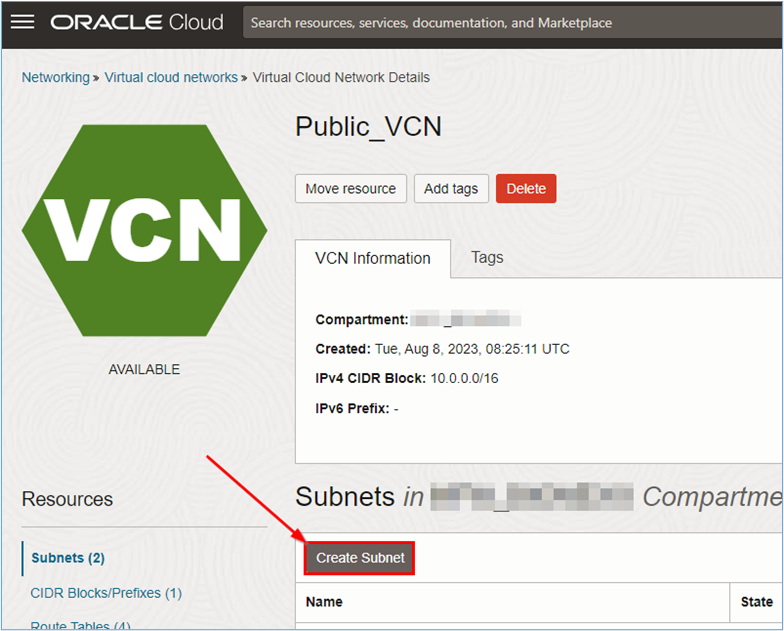

2つのVCNが作成されたら、各VCN内にサブネットを作成して、アクセスするWebサイトをホストするOCI Network Firewall、ロード・バランサおよびサーバーをホストする必要があります。

VCNごとに、次のサブネットがあります:

- VCNパブリック:

- Subnet_FW: CIDR

10.0.0.0/24のOCIネットワーク・ファイアウォールがデプロイされるサブネット。 - Subnet_LB: CIDR

10.0.1.0/24のOCIロード・バランサがデプロイされるサブネット。

- Subnet_FW: CIDR

- VCNプライベート:

- Subnet_App1: App1サイトをホストするサーバーがCIDR

192.168.0.0/24でデプロイされるサブネット。 - Subnet_App2: App2サイトをホストするサーバーがCIDR

192.168.0.0/24でデプロイされるサブネット。

- Subnet_App1: App1サイトをホストするサーバーがCIDR

-

各VCN名をクリックしてサブネットを作成します。

-

「サブネットの作成」をクリックします。

-

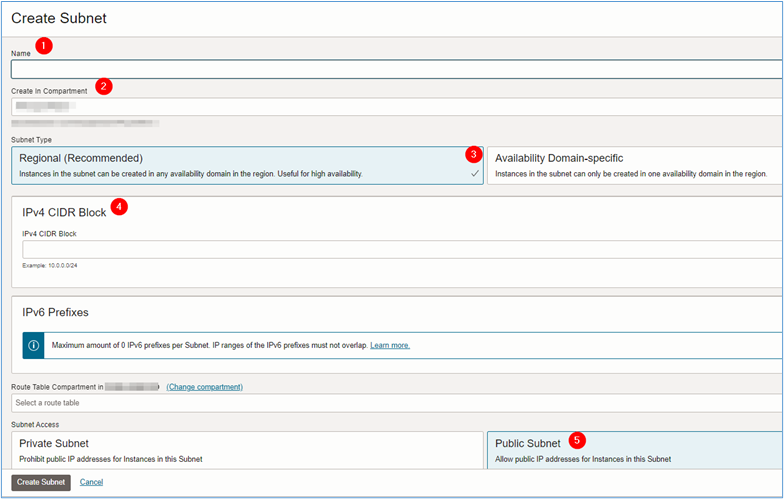

「サブネットの作成」ページで、必要な情報を入力します。

- 名前:サブネット名を入力します。

- コンパートメント:サブネットが作成されるコンパートメントを選択します。

- サブネット・タイプ:推奨事項に従って「リージョン」を選択します。

- IPv4 CIDRブロック:サブネットに必要なCIDRを入力します。このチュートリアルでは、タスク1.2でアドレスを定義しました。

- サブネット・アクセス:ファイアウォールとロード・バランサがインストールされるサブネットの場合は、「パブリック・サブネット」を選択します。アプリケーションまたはWebサイト・サーバーがインストールされるサブネット用。

-

必要なすべての情報を入力したら、「サブネットの作成」をクリックします。

ノート:作成されたSCNのセキュリティ・リストによってトラフィックが環境で使用可能かどうかを確認することを忘れないでください。たとえば、ネットワーク・ファイアウォールを介したHTTPアクセスを許可する場合、セキュリティ・リストでは、このインバウンド・トラフィックをVCN上で許可する必要があります。

タスク1.3: Dynamic Routing Gateway (DRG)の作成

DRGは、OCIネットワーク・ファイアウォールおよびOCIロード・バランサを含むパブリックVCNを、インターネット経由でアクセスするサーバーを含むプライベートVCNと相互接続するルーターです。

-

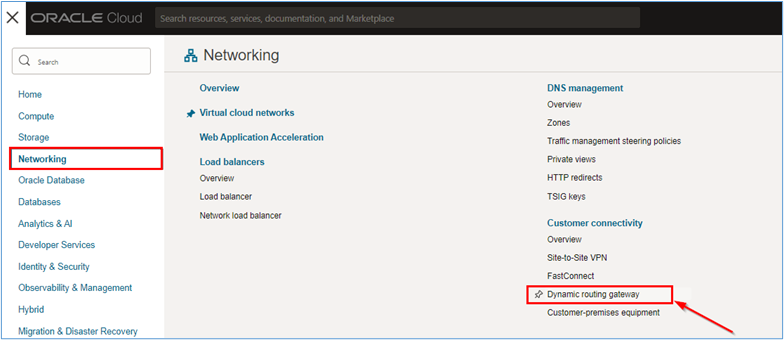

DRGを作成するには、OCIコンソールに移動し、「ネットワーキング」および「Dynamic Routing Gateway」をクリックします。

-

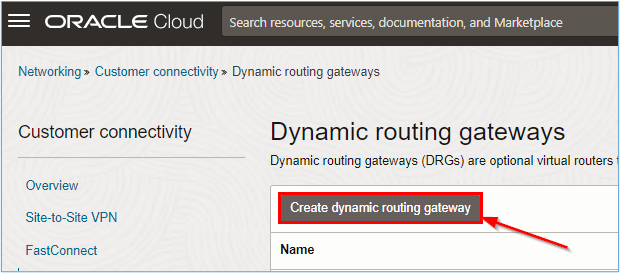

「動的ルーティング・ゲートウェイ」ページで、「動的ルーティング・ゲートウェイの作成」をクリックします。

-

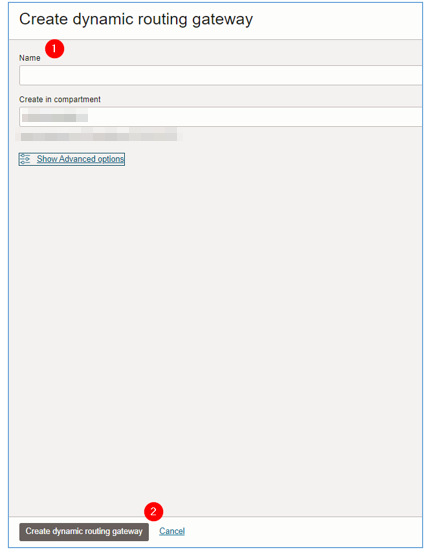

DRGの名前を入力し、「動的ルーティング・ゲートウェイの作成」をクリックします。

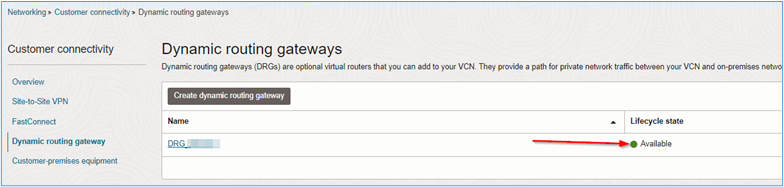

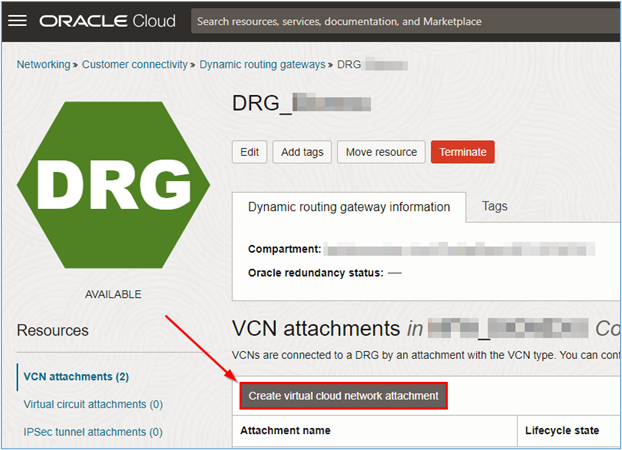

作成が終了し、DRGのライフサイクル状態が「使用可能」になるまで待機します:

-

作成が完了したら、DRGをクリックしてその詳細を表示し、作成するVCN間の接続に必要なアタッチメントを作成します。

-

DRGルーティング表およびDRGルート・ディストリビューションを作成すると、アタッチメント間でトラフィックをルーティングするルーティング・ポリシーを定義できます。

-

1つのDRGに複数のVCNをアタッチし、これらのアタッチメントを介して、DRGルーティング機能を使用してVCN間のトラフィックをルーティングできます。

-

-

タスク1.1で作成したVCNをアタッチするには、「仮想クラウド・ネットワーク・アタッチメントの作成」をクリックします。

-

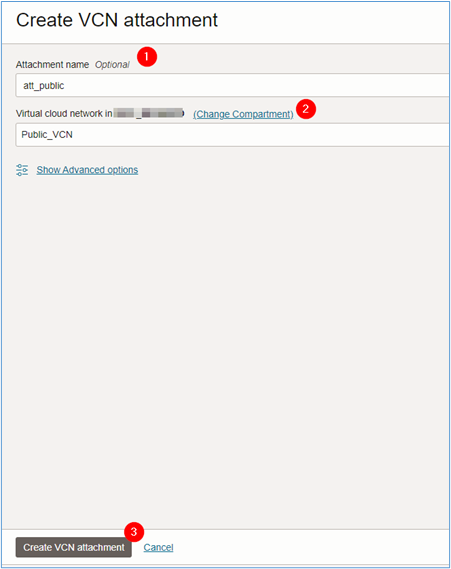

新しいウィンドウが開きます。アタッチメントの名前を入力し、作成するアタッチメントによってDRGにアタッチするVCNを選択します。「VCNアタッチメントの作成」をクリックして作成を完了します。

- アタッチメント名:

att_public。 - 仮想クラウド・ネットワーク:

Public_VCN。

- アタッチメント名:

-

VCN Private_VCNに対してステップ1から5を繰り返します。

タスク2: OCIネットワーク・ファイアウォールを作成する

OCIネットワーク・ファイアウォールを作成する前に、ファイアウォールで使用するポリシーを作成する必要があります。このタスクでは、ポリシーの作成は簡単で、HTTPトラフィックのみが許可されます。ただし、OCI Network Firewallは、暗号化されたトラフィックを検査でき、高度なL7ファイアウォール機能を備えています。

OCI Network Firewallサービスの機能の詳細は、OCI Network Firewallを参照してください。

タスク2.1: ネットワーク・ファイアウォール・ポリシーの作成

ノート:本番環境では、最小アクセス・ポリシーが常に尊重されるルールをできるだけ具体的にすることをお薦めします。このチュートリアルで使用される例は純粋に教育的であり、実際の本番環境では再現しないでください。

-

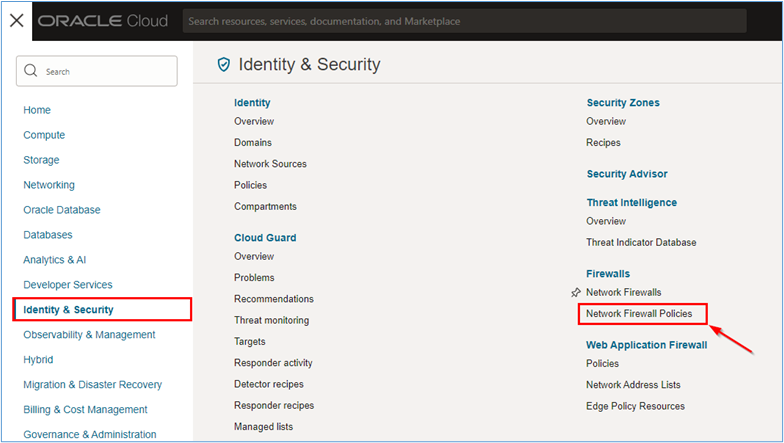

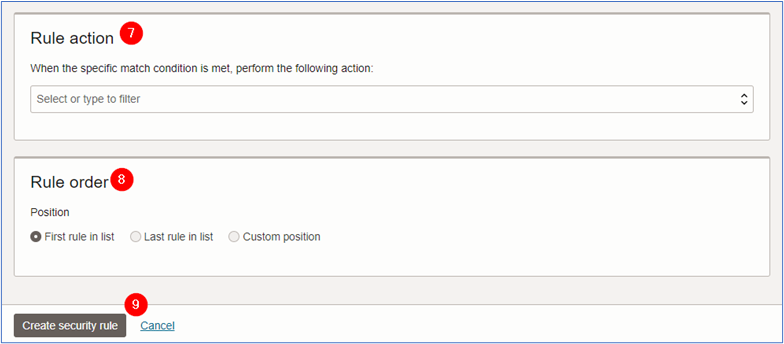

ネットワーク・ファイアウォールにデプロイされるポリシーを作成するには、OCIコンソールに移動し、「アイデンティティとセキュリティ」および「ネットワーク・ファイアウォール・ポリシー」をクリックします。

-

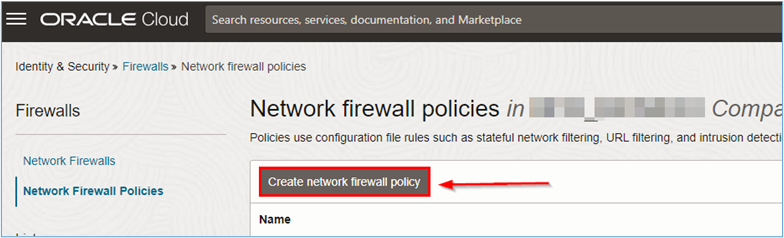

「ネットワーク・ファイアウォール・ポリシー」ページで、「ネットワーク・ファイアウォール・ポリシーの作成」をクリックしてファイアウォール・ルールの作成を開始します。

-

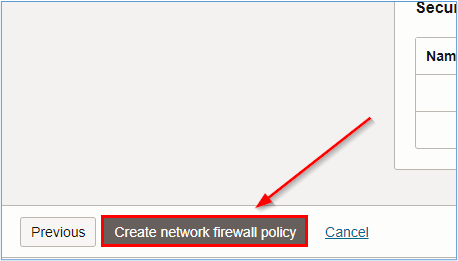

ウィザードの要求に従って情報を入力し、「ネットワーク・ファイアウォール・ポリシーの作成」をクリックします。

ノート: OCI Network Firewallポリシー内で構成可能なパラメータの詳細は、ポリシーおよびネットワーク・ファイアウォール・サービス・ポリシーの作成を参照してください。

ポリシーの作成後、ポリシー内にリソースを作成する必要があります。リソースは、ポリシーによって環境がどのように保護されるかの詳細を示します。

このチュートリアルでは、ポリシーの単純なバージョンが使用されます。HTTPおよびHTTPSインバウンド・トラフィックのみを許可します。OCI Network Firewallポリシーの作成の詳細は、ネットワーク・ファイアウォール・サービス・ポリシーの作成およびネットワーク・ファイアウォール・サービス・ポリシー・コンポーネントの作成を参照してください。

このチュートリアルで使用するポリシーを作成するには、次のネットワーク・ファイアウォール・ポリシー・リソースが必要です。

- アドレス・リスト

- サービス

- サービス・リスト

- セキュリティ・ルール

-

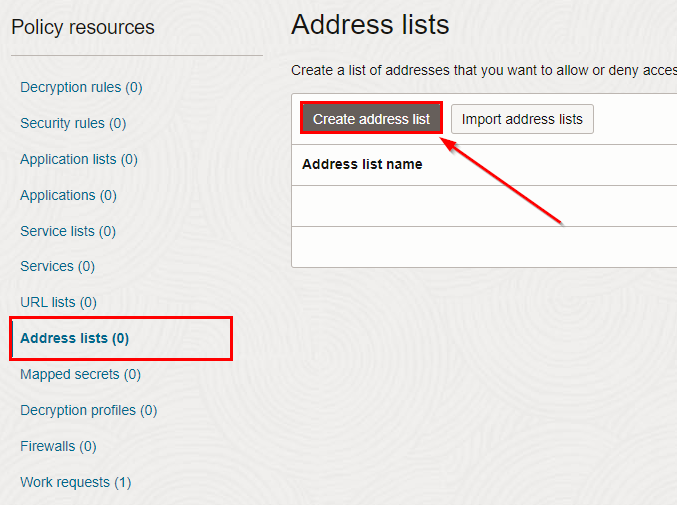

アドレス・リスト・リソースを作成します。

-

「Address List」および「Create address list」をクリックします。

-

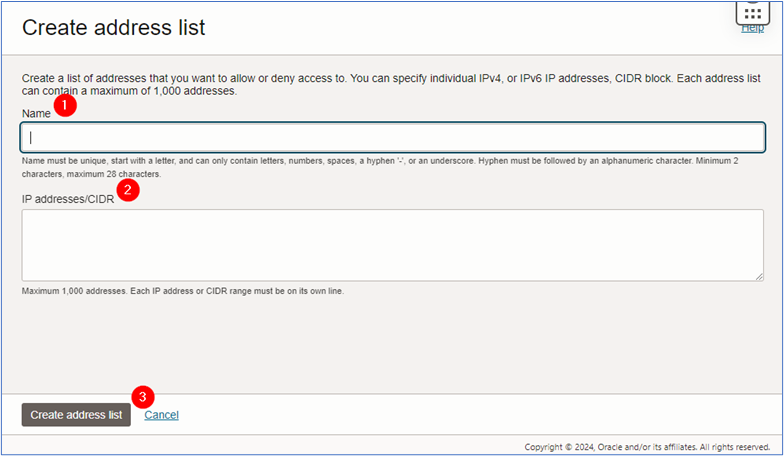

「住所リストの作成」ページで、必要な情報を入力し、「住所リストの作成」をクリックします。

- 名前:

Frontend_Web(環境に最適な名前を入力します)。 - IPアドレス/CIDR:ロード・バランサのプライベートCIDRを入力します。

- 名前:

アドレス・リストの作成が終了したら、サービス・リソースを作成できるようになりました。

-

-

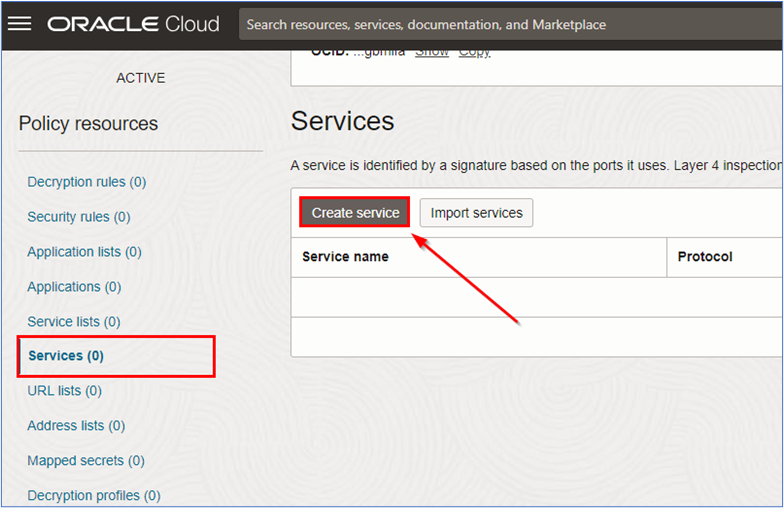

サービス・リソースを作成します。

-

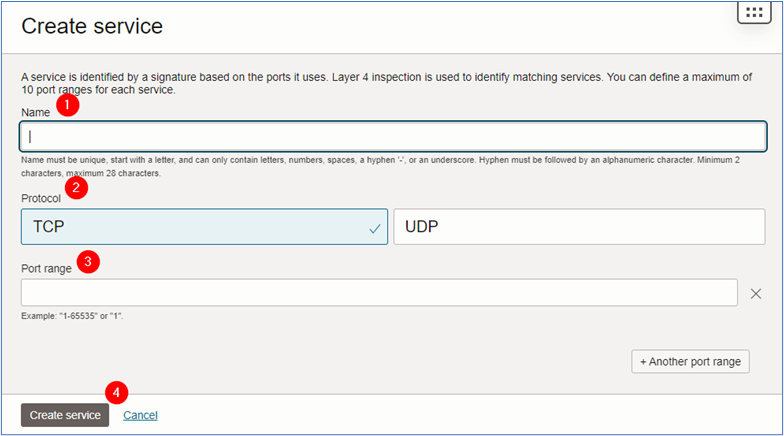

「サービス」および「サービスの作成」をクリックします。

-

「サービスの作成」ページで、必要な情報を入力し、「サービスの作成」をクリックします。

- 名前:

HTTP-HTTPS(環境に最適な名前を入力します)。 - プロトコル:

TCPを選択します。 - ポート範囲:

80-80を入力します。別の範囲を追加するには、+Another範囲をクリックし、443-443を追加します。

- 名前:

サービスの作成が終了したら、サービス・リスト・リソースを作成できるようになりました。

-

-

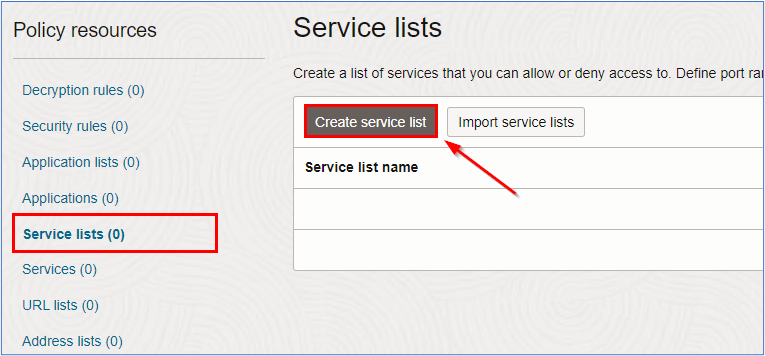

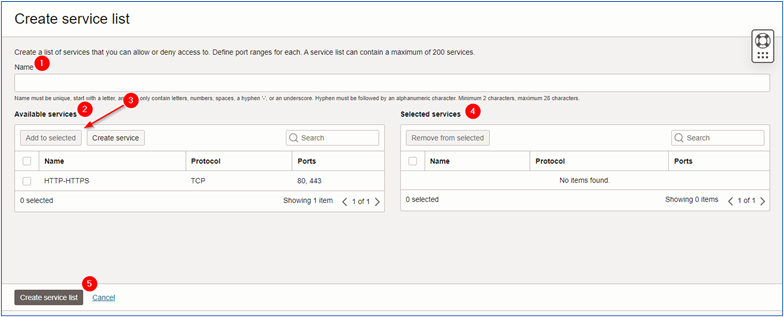

サービス・リスト・リソースを作成します。

-

「サービス」および「サービス・リストの作成」をクリックします。

-

「サービス・リストの作成」ページで、必要な情報を入力し、「サービス・リストの作成」をクリックします。

- 名前:環境に最適な名前を入力します。

- 使用可能なサービス:ステップ2で作成したサービスを選択し、「選択済に追加」をクリックします。

- 選択したサービス:必要なサービスが選択したサービスにインポートされたかどうかを確認します。

サービス・リストの作成が終了したら、ネットワーク・ファイアウォールのセキュリティ・ルールを作成できるようになりました。

-

-

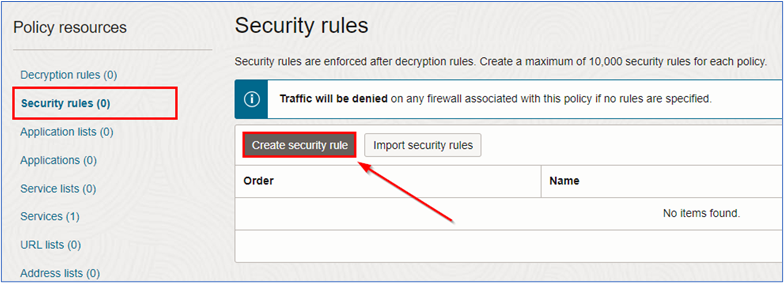

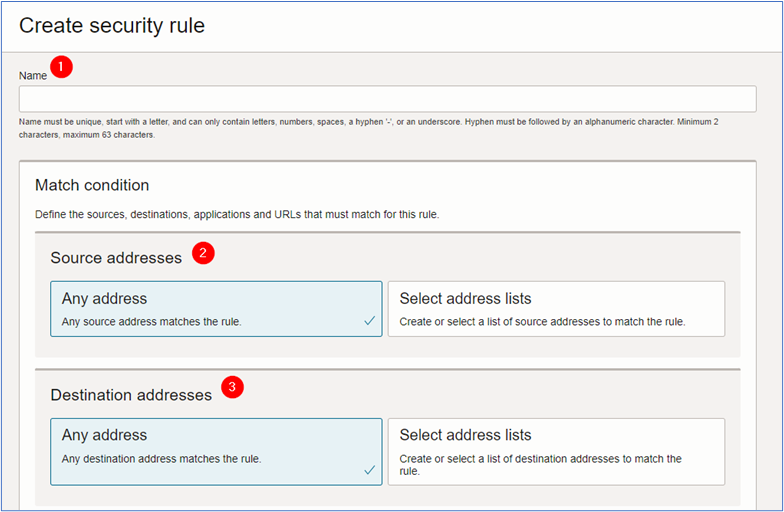

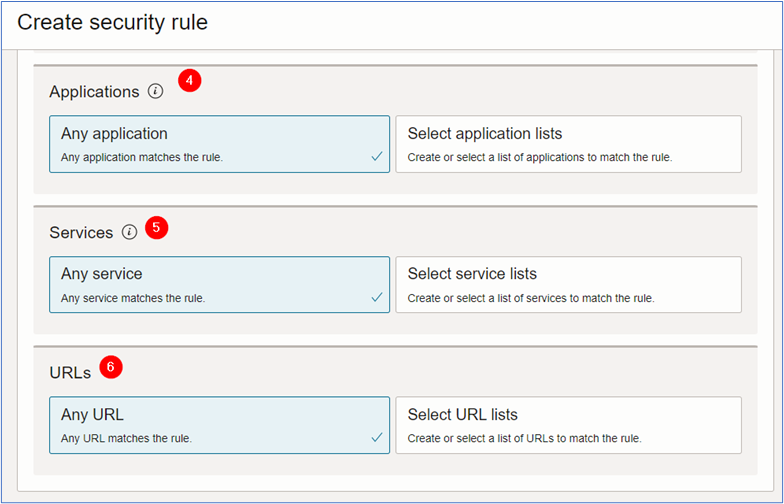

セキュリティ・ルールを作成します。

-

「セキュリティ・ルール」および「セキュリティ・ルールの作成」をクリックします。

-

「セキュリティ・ルールの作成」ページで、必要な情報を入力し、「セキュリティ・ルールの作成」をクリックします。

- 名前:ポリシーの名前を入力します。

- ソース・アドレス: デフォルト。ソース値は「任意のアドレス」です。

- 宛先アドレス:ステップ1で作成したアドレス・リストを選択します。「アドレス・リストの選択」をクリックし、作成したアドレス・リストを選択します。

- アプリケーション: デフォルト。アプリケーション値は「任意のアプリケーション」です。

- サービス:ステップ3で作成したサービス・リストを選択します。「サービス・リストの選択」をクリックし、作成したサービス・リストを選択します。

- URL: 「デフォルト」。URL値は「任意のURL」です。

- ルール・アクション:環境のルール・アクションを選択します。このチュートリアルでは、「トラフィックの許可」を使用します。

- ルールの順序:ポリシーの順序を選択します。

-

ポリシーの作成が終了すると、その詳細にアクセスできます。

ノート:環境アクセスのニーズに応じてポリシーを作成します。このチュートリアルで使用される例は、純粋に教育的です。

OCI Network Firewallポリシーを作成した後、OCI Network Firewallインスタンス自体の作成に進むことができます。

タスク2.2: OCIネットワーク・ファイアウォールの作成

-

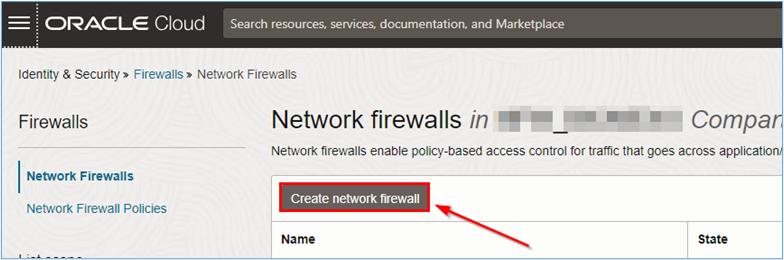

環境で使用するアクセス・ポリシーを作成しました。OCI Network Firewallを作成する必要があります。OCIコンソールに移動し、「アイデンティティとセキュリティ」および「ネットワーク・ファイアウォール」をクリックします。

-

「ネットワーク・ファイアウォール」ページで、「ネットワーク・ファイアウォールの作成」をクリックしてネットワーク・ファイアウォールを作成します。

-

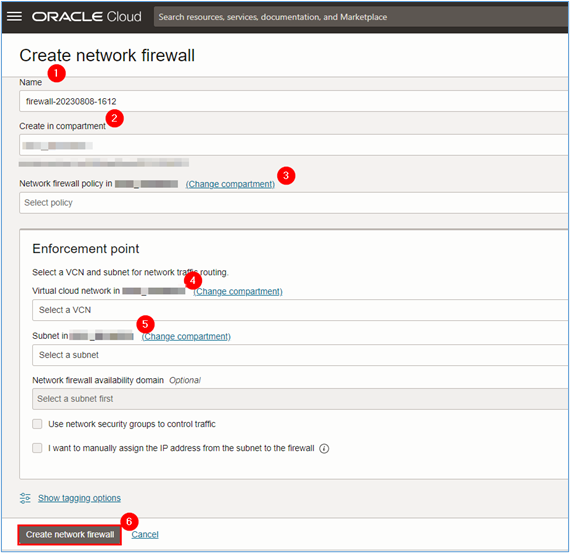

「ネットワーク・ファイアウォールの作成」ページで、必要な情報を入力し、「ネットワーク・ファイアウォールの作成」をクリックします。

- 名前:

NFW_INBOUND(環境に最適な名前を入力します)。 - コンパートメント:ネットワーク・ファイアウォールが作成されるコンパートメントを選択します。

- ネットワーク・ファイアウォール・ポリシー(コンパートメント):タスク2.1で作成したポリシーを選択します。

- 仮想クラウド・ネットワーク(コンパートメント):ネットワーク・ファイアウォールがインストールされるVCNを選択します。このチュートリアルでは、タスク1のトポロジに示すように、

VCN_PublicというVCNを選択します。 - サブネット(コンパートメント):ネットワーク・ファイアウォールがインストールされるサブネットを選択します。このチュートリアルでは、このドキュメントのタスク1.2の説明に従って、

Subnet_FWというサブネットを選択します。

ノート:ネットワーク・ファイアウォールの作成が完了するまでに約40分から50分かかります。

- 名前:

-

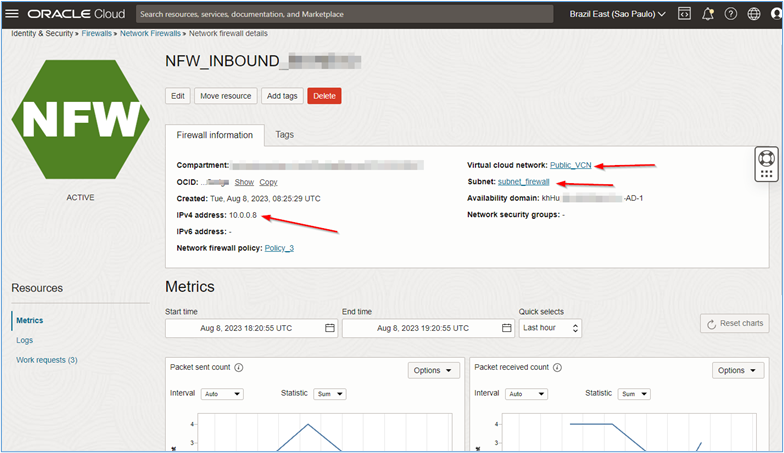

ネットワーク・ファイアウォール名をクリックし、リソースの詳細を確認します。

ノート:

-

ネットワーク・ファイアウォール用に作成されたプライベートIPを書き留めます。将来、環境内のすべての通信をファイアウォールによって送信および検査できるように、DRGを使用して

intra-vcnおよびinter-vcnルーティングを構成するために使用されます。 -

OCIネットワーク・ファイアウォールのプライベートIPは、このチュートリアルに示す

10.0.0.8とは異なる場合があります。このようにして、環境に作成されるすべてのルートは、実装時に作成されるOCI Network Firewall IPを考慮する必要があります。

-

タスク3: 仮想サーバーおよびロード・バランサの作成

ネットワーク環境全体、DRG、ポリシーおよびネットワーク・ファイアウォールが作成されており、テストWebサイトをホストするロード・バランサおよびサーバーの作成を開始できます。

タスク3.1: 仮想サーバーまたはWebサーバーの作成

-

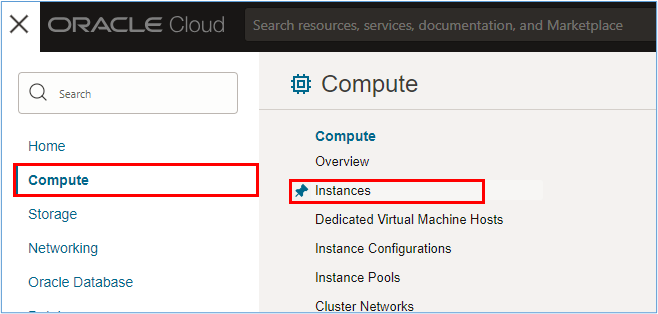

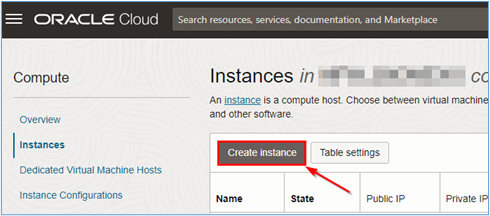

仮想サーバーの作成はシンプルで高速です。仮想サーバーを作成するには、OCIコンソールに移動し、「コンピュート」および「インスタンス」をクリックします。

-

「インスタンス」ページで、「インスタンスの作成」をクリックします。

-

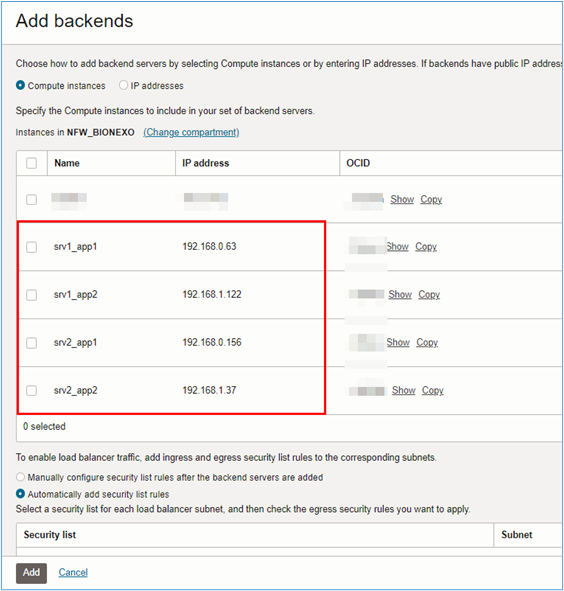

インスタンス作成ページに必要な情報を入力します。このチュートリアルでは、次のインスタンスを作成しました。

- srv1_app1: Webサイト#1をホストするためのサーバー#1。これは、サブネット

subnet_app1内のVCN_Privateで作成されました。 - srv2_app1: Webサイト#1をホストするためのサーバー#2。これは、サブネット

subnet_app1内のVCN_Privateで作成されました。 - srv1_app2: Webサイト#1をホストするためのサーバー#1。これは、サブネット

subnet_app2内のVCN_Privateで作成されました。 - srv2_app2: Webサイト#1をホストするためのサーバー#2。これは、サブネット

subnet_app2内のVCN_Privateで作成されました。

サーバーでは、Oracle Linux 9.xホスティングを使用しました。サーバーを実行できるようにするために、サーバーの作成時に、

Cloud-initスクリプトを使用して、httpdサーバーのインストール、単純なindex.htmlファイルの作成、およびfirewalldデーモンの無効化に対処しました。Cloud-initスクリプトの詳細は、「カスタムのCloud-init初期化スクリプトを使用した管理対象ノードの設定」を参照してください。次のスクリプトを使用します。#!/bin/bash echo "############################################" > /etc/motd echo "# OCI NETWORK FIREWALL LAB #" >> /etc/motd echo "############################################" >> /etc/motd # Installing nginx on Oracle Linux sudo yum install httpd -y # Starting httpd sudo systemctl start httpd # Opening HTTP port in Firewalld sudo firewall-cmd --zone=public --add-service=http # Configuring a simple webpage to our server sudo touch /var/www/html/index.html sudo chown apache:apache /var/www/html/index.html export HOSTNAME=`hostname` sudo cat <<EOF > /var/www/html/index.html <html> <center><img src="https://estuary.dev/static/638f52fd4afa2f02e6d522065f7268f4/26ce8/thumbnail_Group_22548_cda168ff12.png"></img></center> <center> <h1>Welcome to the OCI Network Firewall Lab webpage!</h1> <h2>CONGRATULATIONS!</h2><P> <h3>if you are seeing this page it is because the OCI Network Firewall lab worked! <p>refresh the browser and see the server hostname changing below (because of the Round-Robin policy placed at the OCI LoadBalancers).</h3> </center> <br> <center><img src="https://upload.wikimedia.org/wikipedia/commons/thumb/8/84/Eo_circle_green_arrow-down.svg/2048px-Eo_circle_green_arrow-down.svg.png" width="100" height="100"></center> <h1><center>This is server $HOSTNAME!</center></h1> </html> EOF - srv1_app1: Webサイト#1をホストするためのサーバー#1。これは、サブネット

環境のトポロジは、サーバーのインストール先を理解するのに役立ちます。

Apache Webサーバー(httpd)がこれらのサーバーにインストールされ、インターネットからアクセスするためにdocumentRootに単純なページが作成されました。

OCIでのインスタンスの作成と構成に関する詳細は、このチュートリアルの範囲外です。詳細は、インスタンスの作成を参照してください。

タスク3.2: OCIロード・バランサの作成

仮想サーバーを作成したら、新しく作成されたWebサーバーにアクセスするために、ラウンドロビンを介してロード・バランシングを実行するOCIロード・バランサを作成する必要があります。

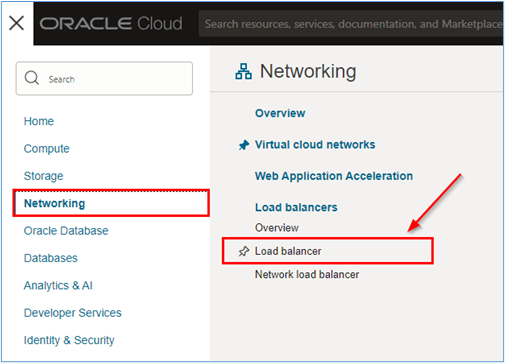

-

OCIロード・バランサを作成するには、OCIコンソールに移動し、「ネットワーキング」および「Load Balancer」をクリックします。

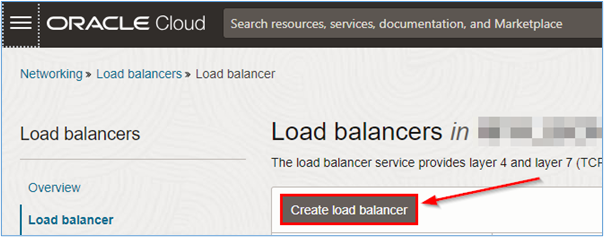

-

「ロード・バランサ」サービス・ページで、「ロード・バランサの作成」をクリックして、このチュートリアルで2つのロード・バランサの作成を開始します。

-

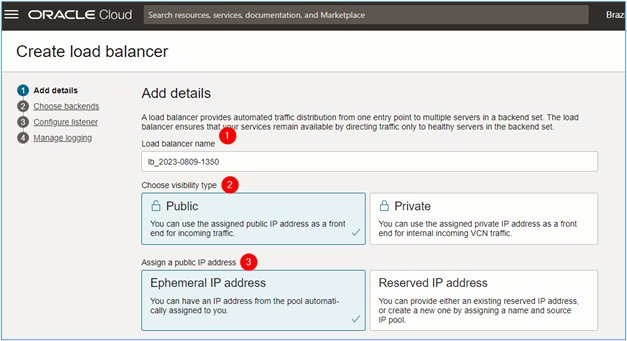

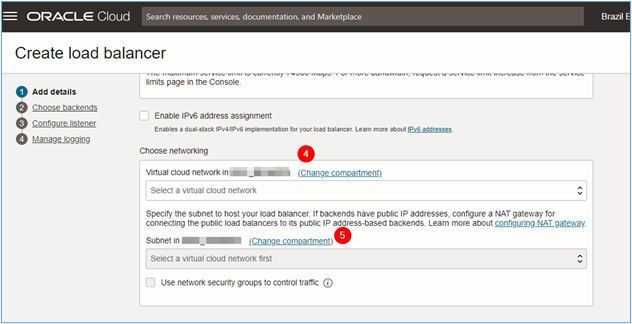

「ロード・バランサの作成」ページで、作成を開始できるように必要な情報を入力し、「次へ」をクリックします。

- ロード・バランサ名:ロード・バランサ名を入力します。

- 可視性:ロード・バランサはインターネット経由でアクセスされるため、

Publicを選択します。 - パブリックIPアドレスの割当て:

Ephemeral IP addressを選択します。予約済IPがある場合は、オプションReserve IP addressを使用できます。 - ネットワーキングの選択:ロード・バランサがデプロイされるVCNを選択します。このチュートリアルでは、VCNは

Public_VCNになります。 - サブネット(コンパートメント):ロード・バランサがデプロイされるサブネットを選択します。このチュートリアルでは、サブネットは

subnet_loadbalancerになります。

-

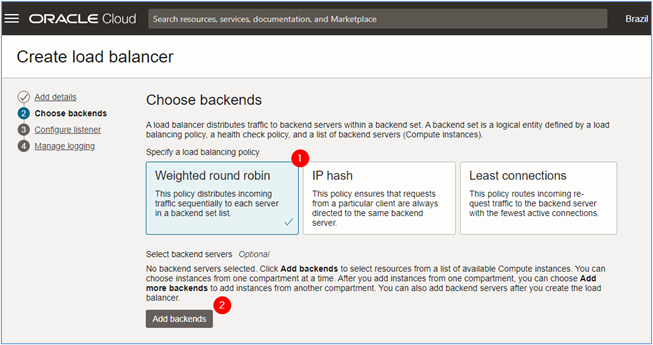

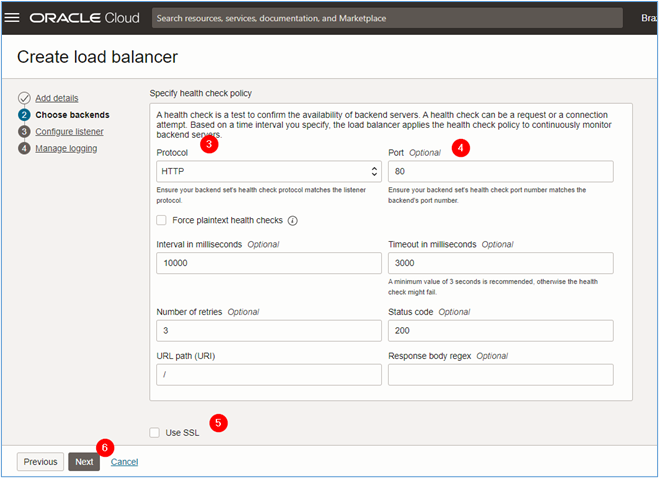

「バックエンドの選択」ページで、必要な情報を入力し、「次へ」をクリックします。

- ロード・バランシング・ポリシーの指定:ロード・バランサのポリシーを選択します。このチュートリアルでは、

Round-Robinを使用します。 - バックエンドの追加:環境内のページをホストするサーバーをすでに作成している場合。これらを追加するには、「バックエンドの追加」をクリックします。

- プロトコル:単純なWebサイトをアップロードするときに、バックエンド・ヘルス・チェックのプロトコルとして「HTTP」を選択します。

- ポート: HTTPを使用するため、ヘルス・チェックではポート80/TCP上の接続を検索する必要があります。

- SSLの使用: HTTPSでヘルス・チェックを行う場合は、

Use SSLアイテムを選択して、使用する証明書を構成します。このタイプのヘルス・チェックは、このチュートリアルの範囲外です。詳細は、ロード・バランサのSSL証明書を参照してください。

- ロード・バランシング・ポリシーの指定:ロード・バランサのポリシーを選択します。このチュートリアルでは、

-

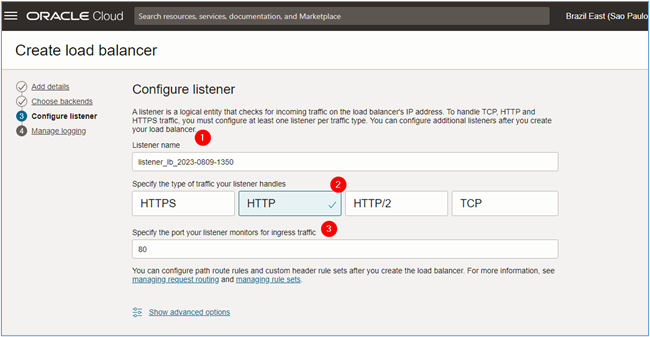

「リスナーの構成」ページで、次の情報を入力し、「次へ」をクリックします。

- リスナー名:リスナーの名前を入力します。

- リスナーで処理するトラフィック・タイプの指定:リスナーを通過するトラフィック・タイプを選択します。このチュートリアルでは、HTTPを使用します。

- リスナーでイングレス・トラフィックをモニターするポートの指定: Webサーバーに送信されたイングレス・トラフィックを取得するためにリスナーがリスニングするポートを選択します。このチュートリアルでは、ポート80/TCPを使用します。

-

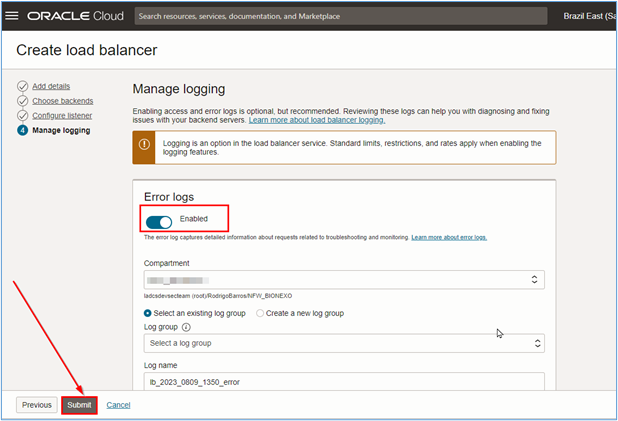

OCI Load Balancerログを有効にし、「送信」をクリックして作成を開始します。

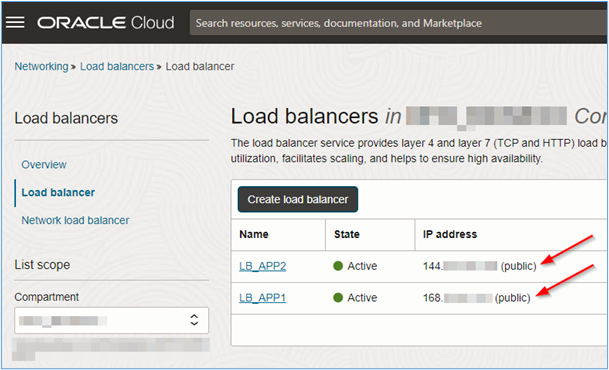

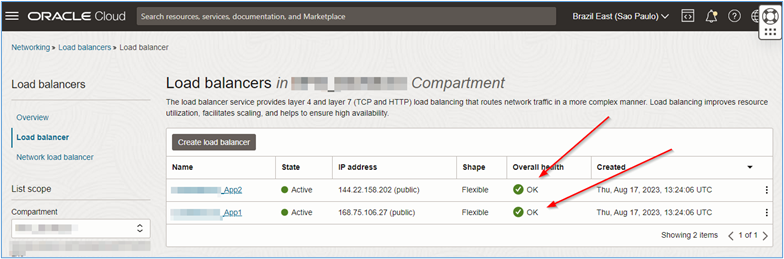

ノート: Webサイトまたはアプリケーションごとに異なるロード・バランサを作成する必要があります。このチュートリアルでは、2つのロード・バランサ(テスト対象のサイトごとに1つ)を作成します。

各OCI Load Balancerには個別のパブリックIPがあることに注意してください。したがって、各Webサイトには個別のアドレスを介してアクセスできます。

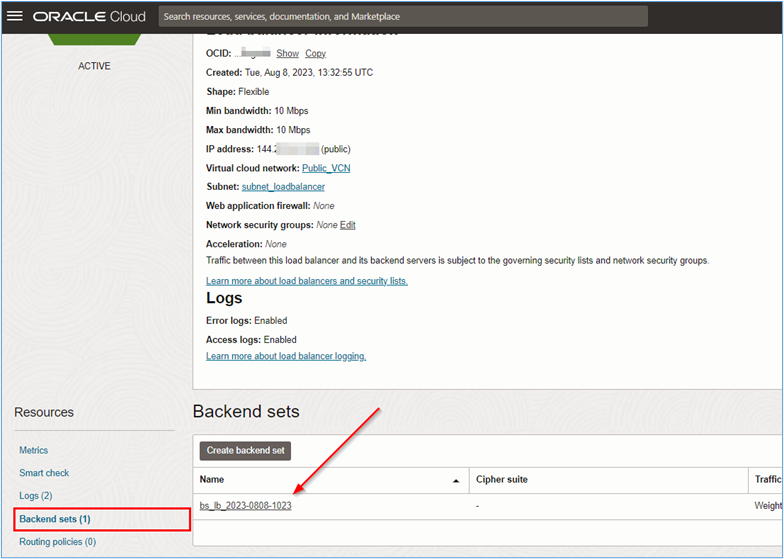

-

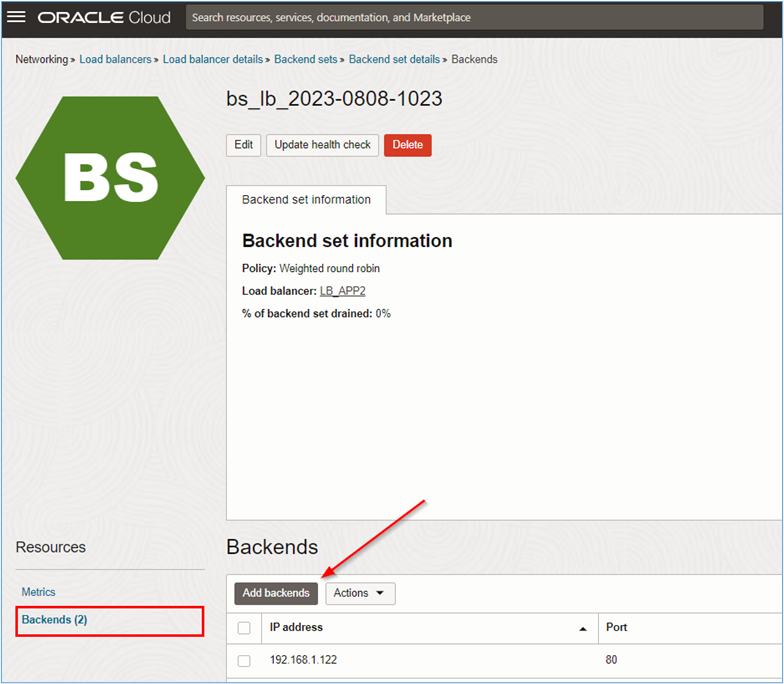

OCIロード・バランサが作成されたら、バックエンド・サーバーを各ロード・バランサ・インスタンスに手動で挿入できます。次のイメージに示すように、構成するロード・バランサの名前およびバックエンド・セットをクリックします。

-

バックエンド・セットを表示しているときに、バックエンドを挿入できるようにその名前をクリックします。バックエンド・セット情報ページで、「バックエンド」および「バックエンドの追加」をクリックします。

-

構成するWebサイトまたはアプリケーションのバックエンドの一部となるサーバーを選択します。「追加」をクリックして終了します。

ノート:この時点で、OCI Load Balancerが構成されますが、vcn内およびDRG内ルーティングがまだ構成されていないため、バックエンドはクリティカル・モードになります。

タスク4: DRGおよびVCN内ルーティングの作成

インターネット経由でWebサイトにアクセスできるようにルーティングを構成し、OCI Network Firewallでアクセス・トラフィックを分析できるようにします。

タスク4.1: パブリックVCNでのルーティングの作成

-

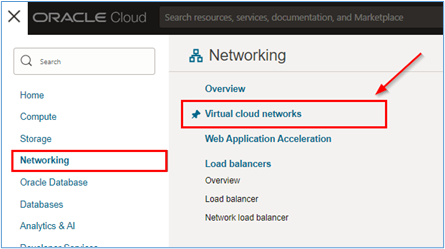

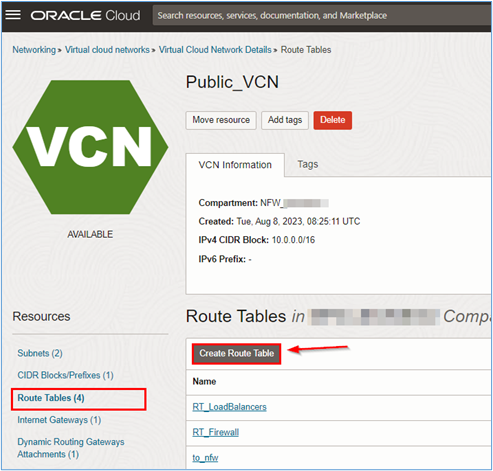

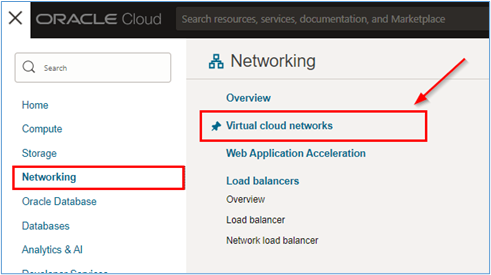

VCNルーティング構成ページにアクセスするには、OCIコンソールに移動し、「ネットワーキング」および「仮想クラウド・ネットワーク」をクリックします。

-

Public_VCNをクリックします。

-

「ルート表」メニューおよび「ルート表の作成」をクリックして、ルーティング表の作成を開始します。

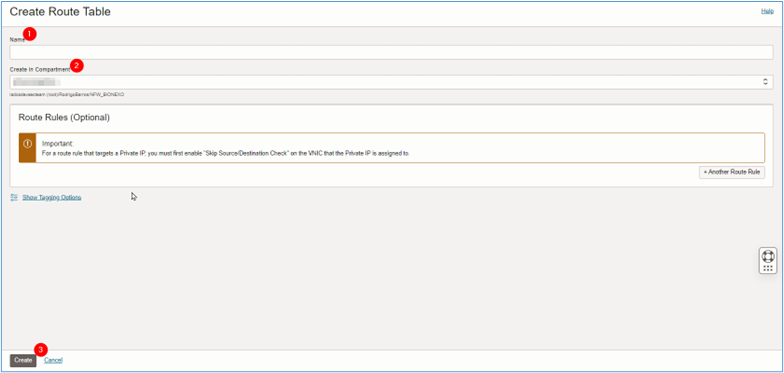

-

「ルート表の作成」ページで、必要な情報を入力し、「Create」をクリックします。

- 名前:ルーティング表の名前を入力します。

- コンパートメントに作成:ルーティング表を作成できるコンパートメントを選択します。

ノート: VCNのデフォルト・ルーティング表は使用しません。

-

Public_VCNの次のルーティング表に対してこのプロセスを繰り返します。

- RT_Firewall: vcn内接続用にOCI Network Firewallサブネットにアタッチする必要があるルーティング表。

- RT_LoadBalancers: vcn内接続用にロード・バランサ・サブネットに追加する必要があるルーティング表。

- RT_to_nfw: Public_VCNネットワークのインターネット・ゲートウェイにアタッチする必要があるルーティング表。

- Subnet_FirewallのルートをRT_Firewallに作成します。

ルーティングテーブルを作成したら、各テーブルに次のルートを作成します。

RT_Firewall表は、Subnet_Firewallで使用する必要があります。サブネットのデフォルトルーティングテーブルをこのカスタムルーティングテーブルに置き換えます。

表: RT_Firewall

CIDR 次のホープ 0.0.0.0/0 IGW - IGW:インターネット・ゲートウェイ。

- Subnet_LoadBalancersのルートをRT_LoadBalancersに作成します。

RT_LoadBalancers表は、Subnet_Loadbalancersで使用する必要があります。サブネットのデフォルトルーティングテーブルをこのカスタムルーティングテーブルに置き換えます。

CIDR 次のホープ 0.0.0.0/0 <OCI_NETWORK_FIREWALL_IP> 192.168.0.0/24 DRG 192.168.1.0/24 DRG - DRG: Dynamic Routing Gateway。

- 192.168.0.0/24:これは、Webサイト#1のサーバーがインストールされているVCN Private_VCNのサブネットのプライベート・ネットワークです。

- 192.168.0.0/24:これは、Webサイト・サーバーがインストールされているVCNサブネットPrivate_VCNのプライベート・ネットワークです#2。

- インターネット・ゲートウェイのルートをRT_to_nfwに作成します。

RT_to_nfw表は、VCN_Publicインターネット・ゲートウェイにアタッチする必要があります。

CIDR 次のホープ 10.0.1.0/24 <OCI_NETWORK_FIREWALL_IP>

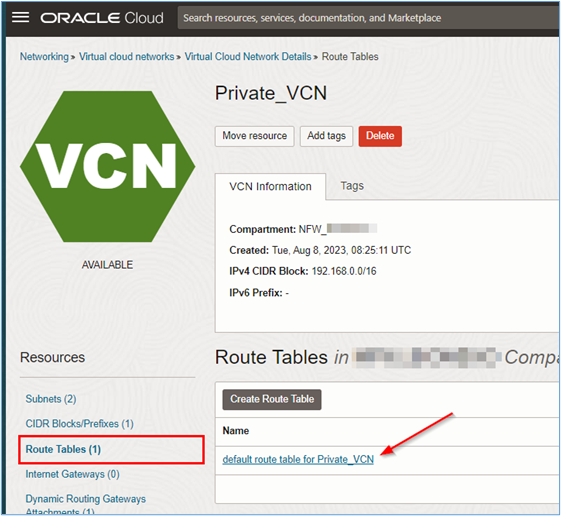

タスク4.2: プライベートVCNでのルーティングの作成

-

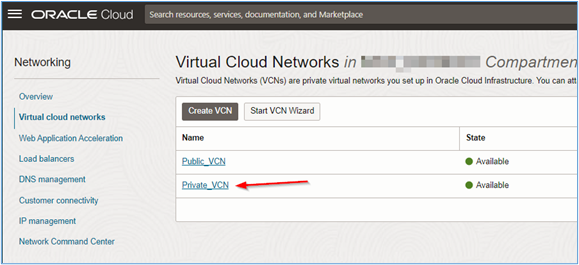

VCNルーティング構成ページにアクセスするには、OCIコンソールに移動し、「ネットワーキング」および「仮想クラウド・ネットワーク」をクリックします。

-

Private_VCNをクリックします。

-

「ルート表」メニューおよびPrivate_VCNのデフォルト・ルート表をクリックします。

-

Private_VPNの場合は、

10.0/16ネットワークからDRGへのパスを指すルートを作成します。CIDR 次のホープ 10.0.0.0/16 DRG ルートが作成されると、すべてが適切に動作します。VCN_Publicのintra-vcnルーティングでは、すべてのトラフィックがOCIネットワーク・ファイアウォールに転送され、その後、VCN間の接続(VCN_PublicとVCN_Private)がDRGによって処理されます。

-

OCIロード・バランサ構成に戻り、バックエンドが「OK」であるかどうかを確認します。その場合は、ブラウザを開き、いずれかのロード・バランサのIPにアクセスします。

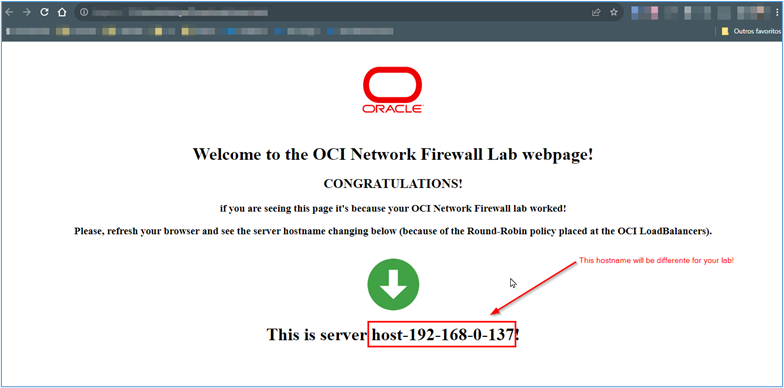

タスク5: Webページへのアクセス

環境ルーティングが正しく構成され、OCI Load Balancerインスタンスが(プライベート・ネットワーク内の)バックエンドでテスト・サイトをホストしているサーバーに到達すると、ロード・バランサのアドレスにアクセスし、最終的にテストWebページにアクセスできます。

ロード・バランサの有効なIPアドレスを取得し、ブラウザに配置します。すべてが正しく設定されている場合は、次のページが表示されます。

関連リンク

承認

- 著者 - Rodrigo Pace de Barros (Oracle LAD Aチーム・クラウド・セキュリティ・ソリューション・エンジニア)

その他の学習リソース

docs.oracle.com/learnの他のラボをご覧いただくか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Protect Websites and Applications with Oracle Cloud Infrastructure Network Firewall

F86938-02

February 2024

Copyright © 2024, Oracle and/or its affiliates.