ノート:

- このチュートリアルではOracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructure資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了する場合は、これらの値をクラウド環境に固有の値に置き換えてください。

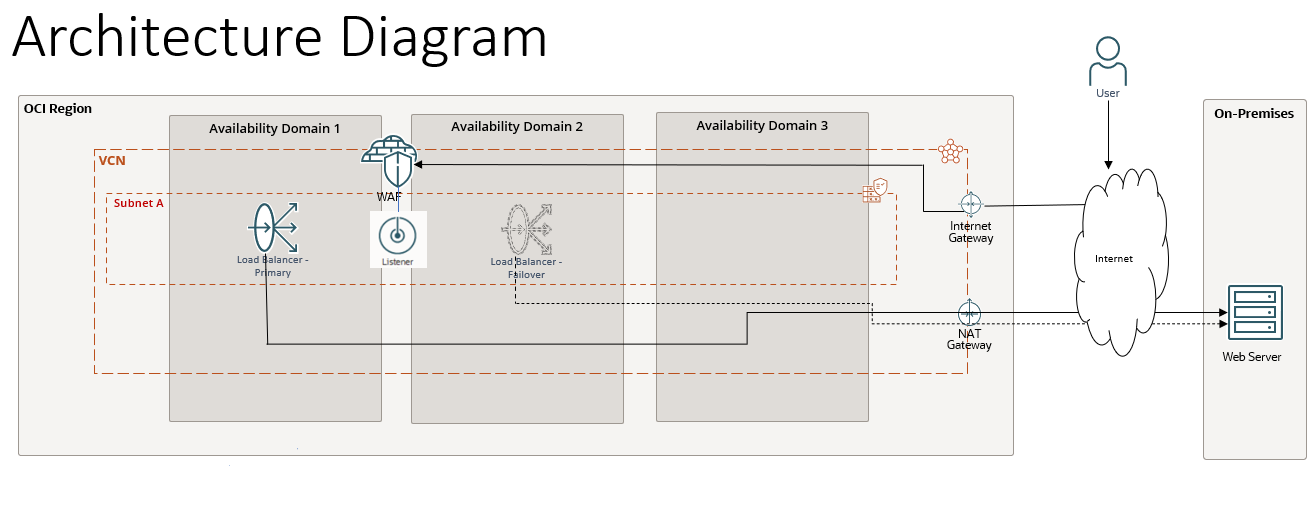

Oracle Cloud Infrastructure Load BalancerおよびRegional Web Application Firewallを使用してオンプレミスのWebアプリケーションを保護します

イントロダクション

Oracle Cloud Infrastructure Web Application Firewall (OCI WAF)は、SQLインジェクションやクロスサイト・スクリプティング(XSS)など、幅広い脅威からWebアプリケーションを保護するように設計された包括的なセキュリティ・サービスです。この強力なファイアウォール・ソリューションを導入することで、Webアプリケーションを強化し、不正アクセスやデータ侵害のリスクを軽減できます。

Oracle Cloud Infrastructure Load Balancerは仮想トラフィック・マネージャとして機能し、受信したリクエストをバックエンド・サーバーのプールにインテリジェントに分散します。負荷を効率的に分散することで、単一障害点を排除し、アプリケーションで増加するトラフィック・ボリュームを処理できるようになり、中断のないサービスをユーザーに提供できます。

高レベルのプロセスには、オンプレミスのWebアプリケーション・サーバーにアタッチされたOCI Load Balancerを使用して負荷を分散することが含まれます。このLoad BalancerにOCI WAFが適用され、オンプレミスWebアプリケーションが悪意のあるトラフィックから保護されます。

ノート: このチュートリアルは、特にオンプレミスWebアプリケーション・サーバーのIPアドレスがパブリックで、DNS管理を直接制御していない場合に、リージョナルWeb Application Firewall (WAF)での迅速なオンボーディング・エクスペリエンスに役立つ場合があります。このチュートリアルの目的は、WebアプリケーションのWAFの機能を探索して試す簡単な方法をユーザーに提供することです。目的は、デプロイメントおよび構成プロセスを簡略化することで、通常デプロイメントや設定に関連する複雑さがなくても、ユーザーがWAFの機能をテストできるようにすることです。

目標

オンプレミスWebアプリケーション用のOCI Load Balancerを作成し、それらにWAFを適用する方法に関するステップバイステップ・ガイドです。

前提条件

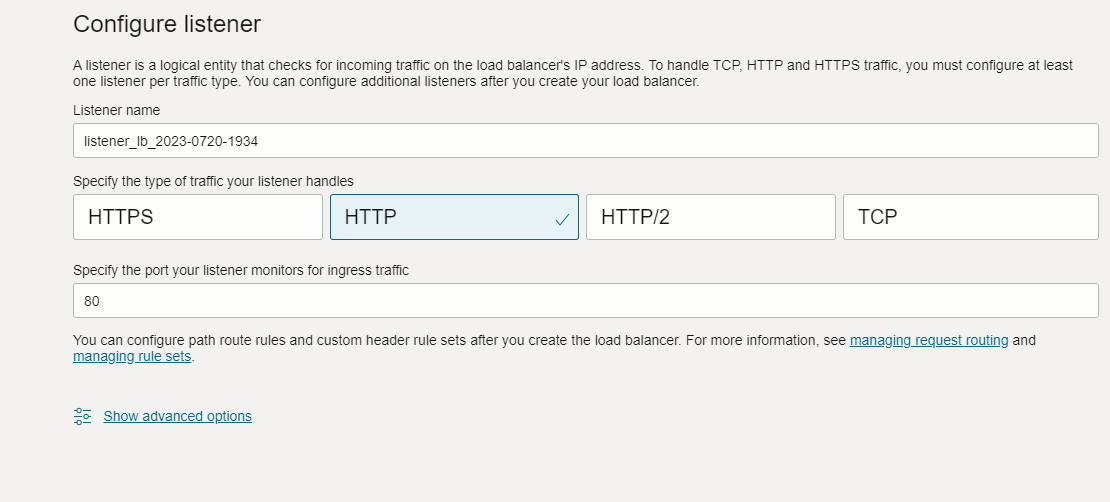

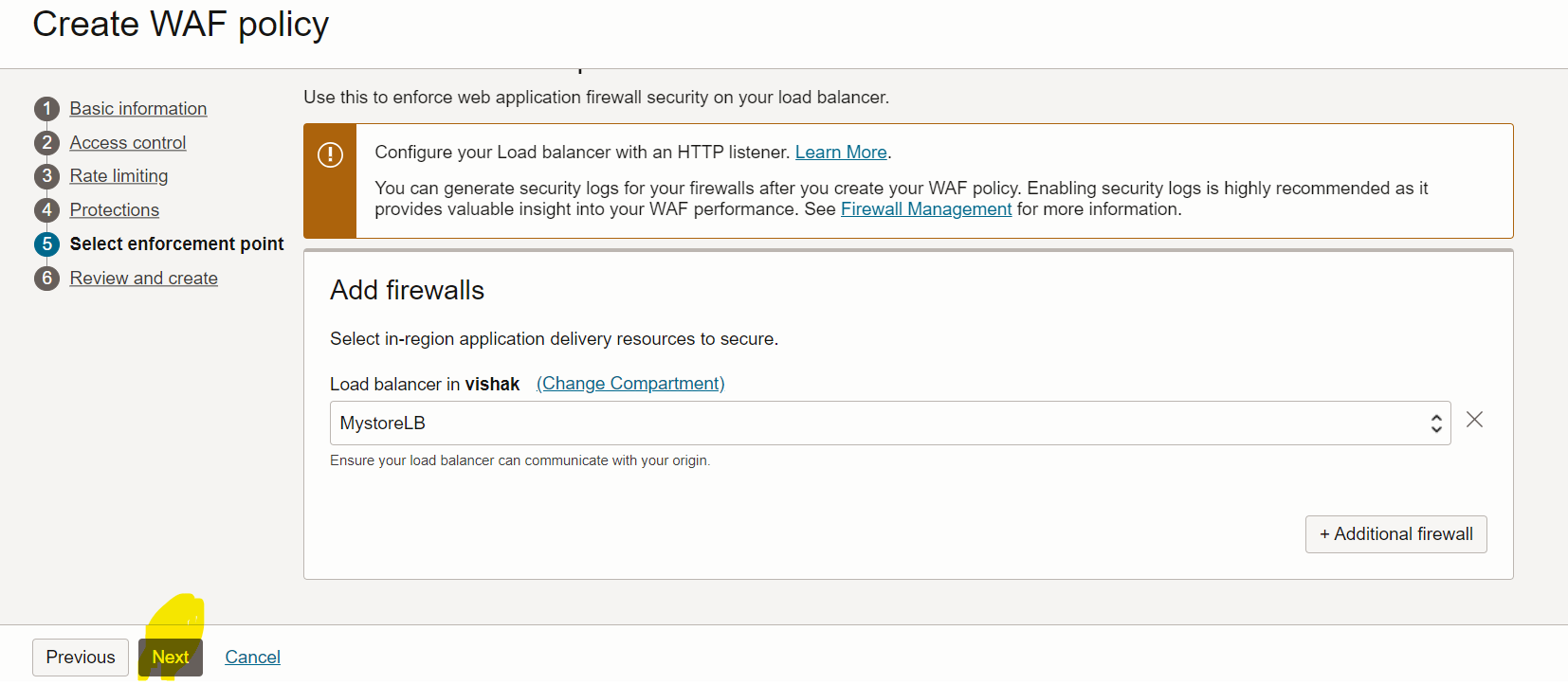

- WAFは、OCI Load Balancer (ネットワークLoad Balancerではない)およびHTTPリスナー(TCPリスナーではない)でのみ互換性があります。ドキュメントはここから入手できます。

- OCIのユーザーには、Load BalancerおよびWAFの作成に必要なポリシーが必要です。ここのリンクをクリックして、それぞれポリシーを作成します。

- オンプレミスのWebアプリケーションは、パブリック・インターネット、IPSecまたはOCI FastConnectを介してアクセス可能である必要があります。このチュートリアルでは、Load Balancerからパブリック・インターネットを介してオンプレミスWebアプリケーションのIPアドレスにアクセスできます。

タスク1: OCI Load Balancerの構成

-

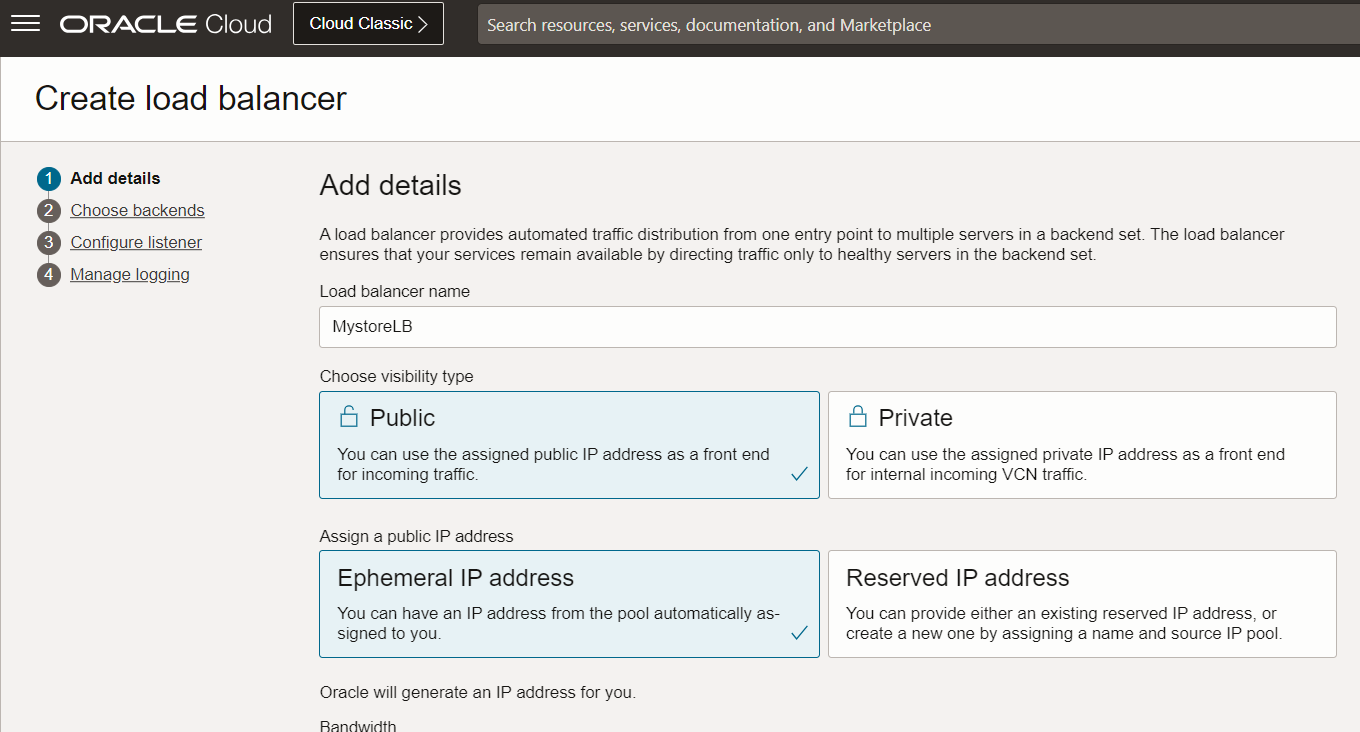

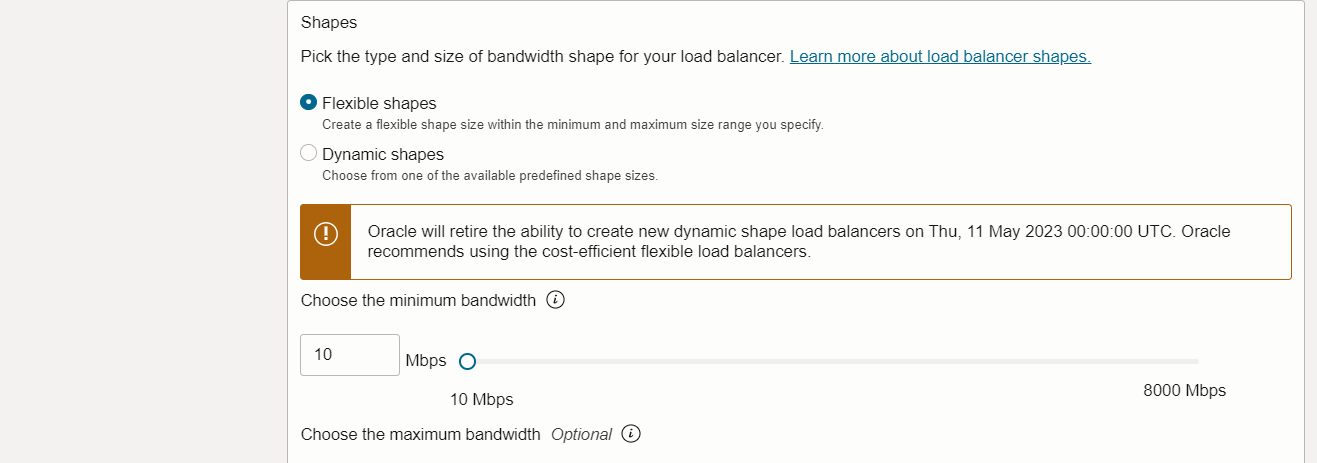

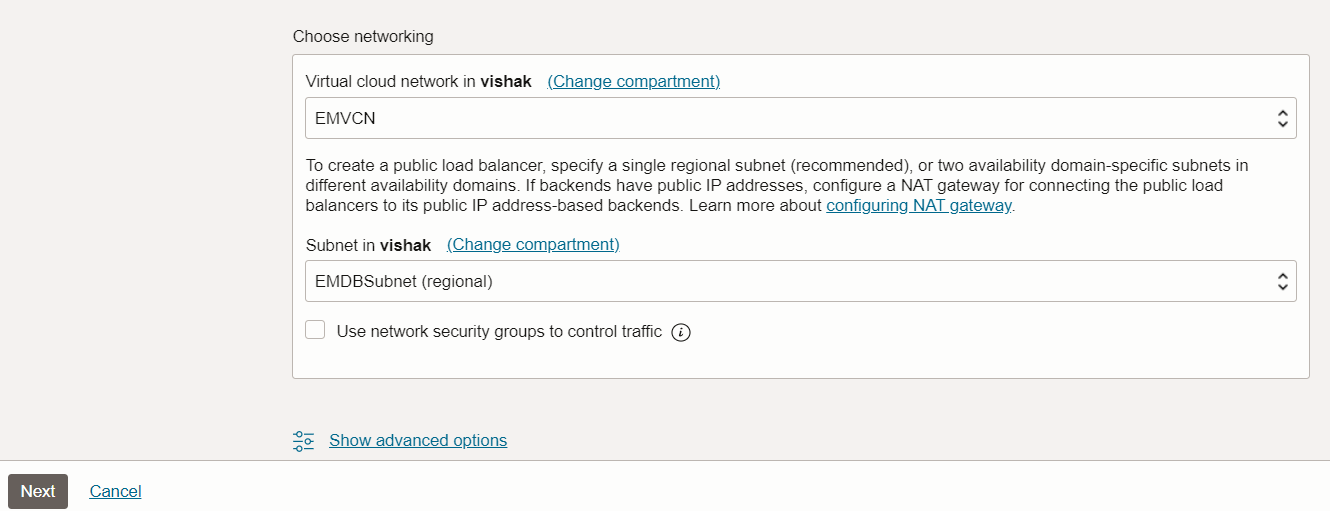

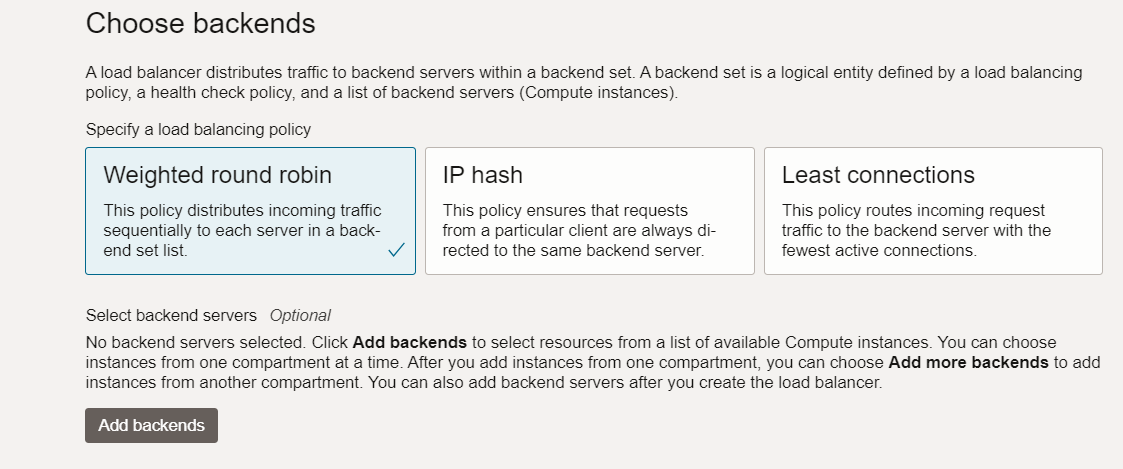

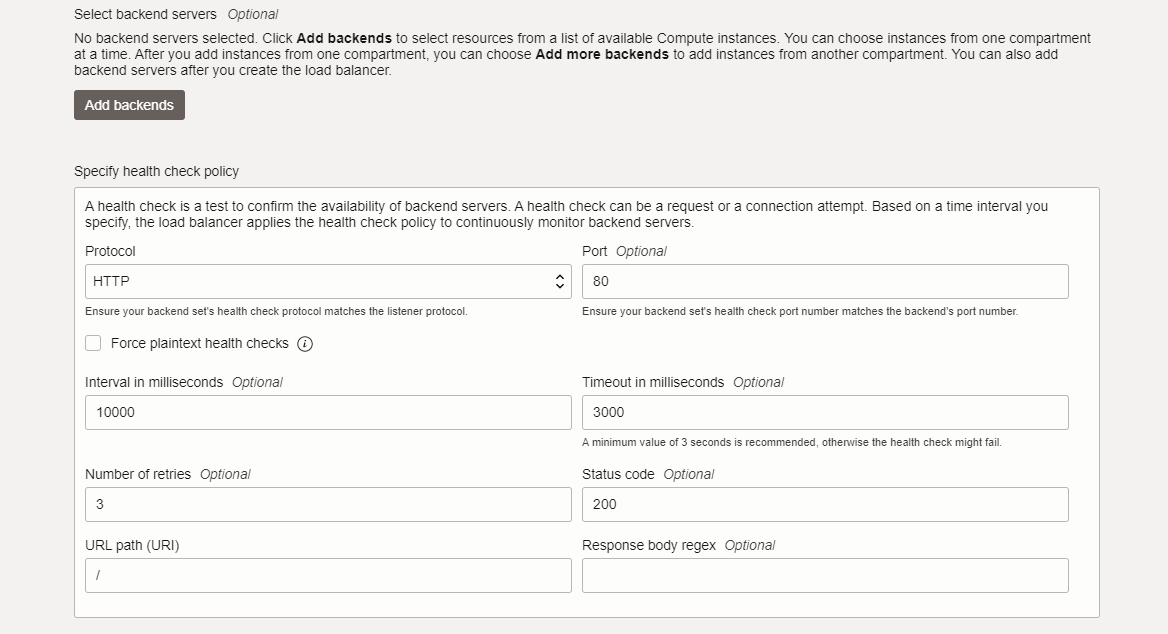

必要なコンパートメントにフレキシブル・パブリックLoad Balancerを作成します。OCIコンソール、ネットワーキング、Load Balancer、Load Balancerの作成に移動します。

-

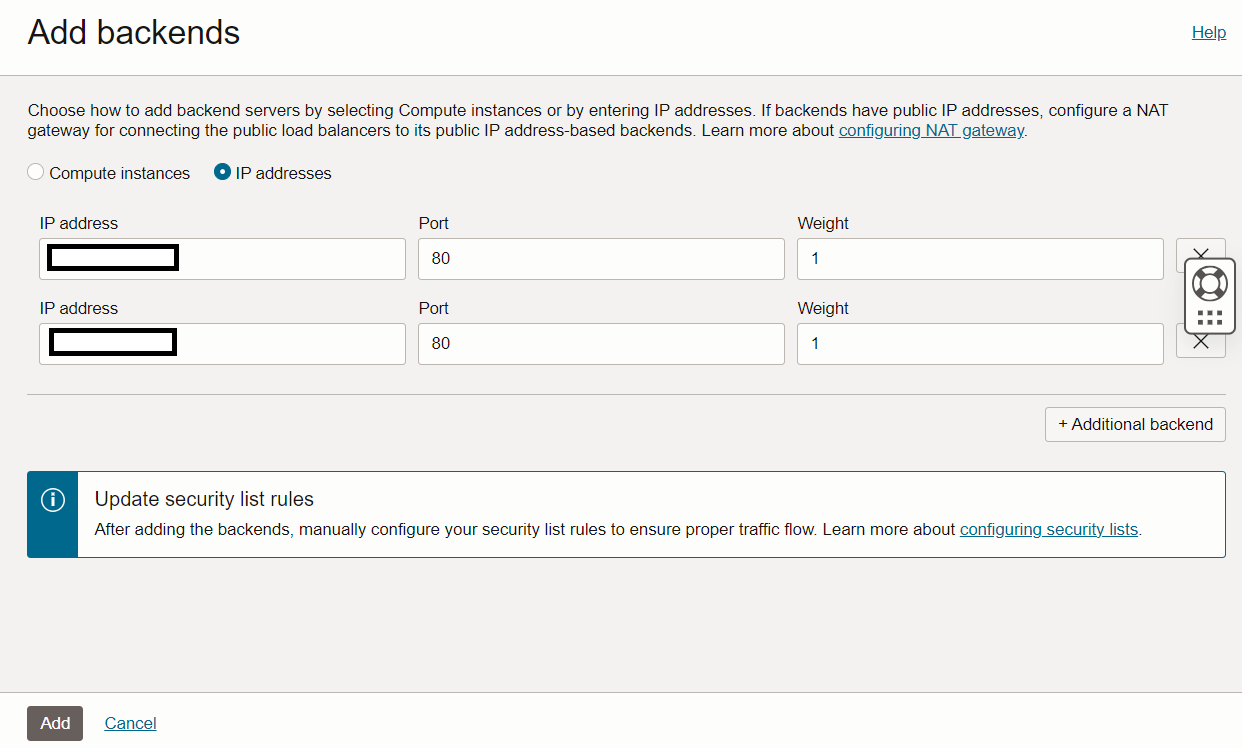

ステップ1で作成したLoad Balancerにバックエンドを追加します。「バックエンド・セット」、「バックエンド名」にナビゲートします。バックエンド・ウィザードから「IPアドレス」ボタンを選択し、WebアプリケーションのオンプレミスIPアドレスをバックエンドとしてLoad Balancerに追加します。

-

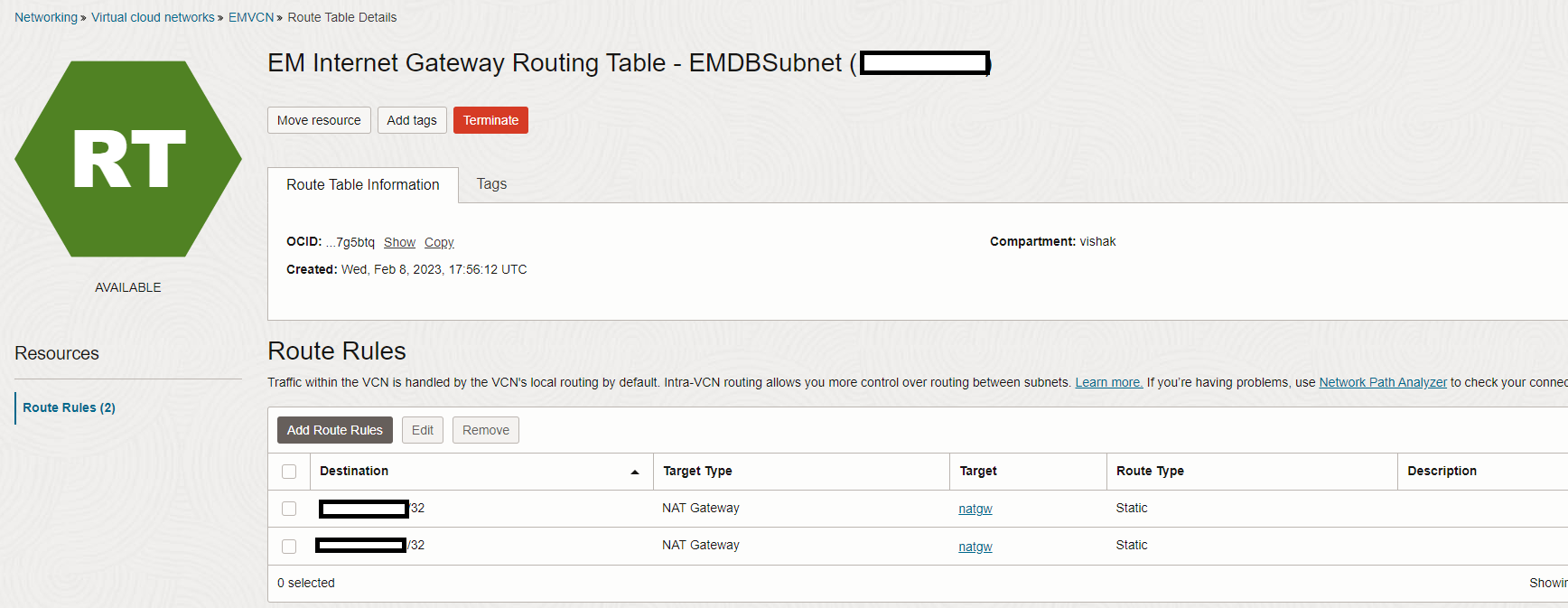

パブリックIPを持つオンプレミス・サーバーのルートを追加し、Load Balancerサブネットのルート表内のNATゲートウェイを指すようにします。これにより、パブリック・ロード・バランサとパブリックIPアドレス・ベースのバックエンド間のアクセスが確保されます。OCIコンソール、ネットワーキング、Load Balancer、Load Balancer名、Virtual Cloudネットワーク名、ルート表名、ルート・ルールの追加に移動します。

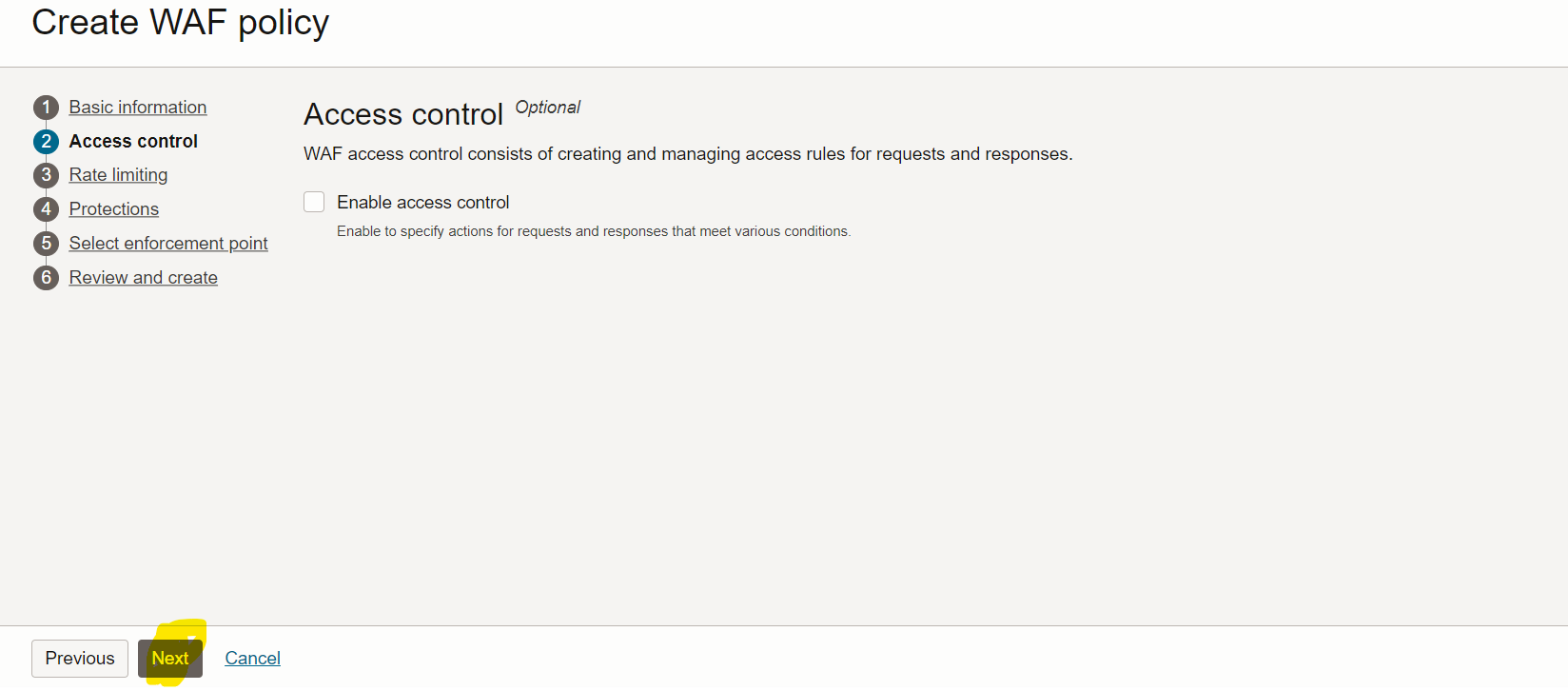

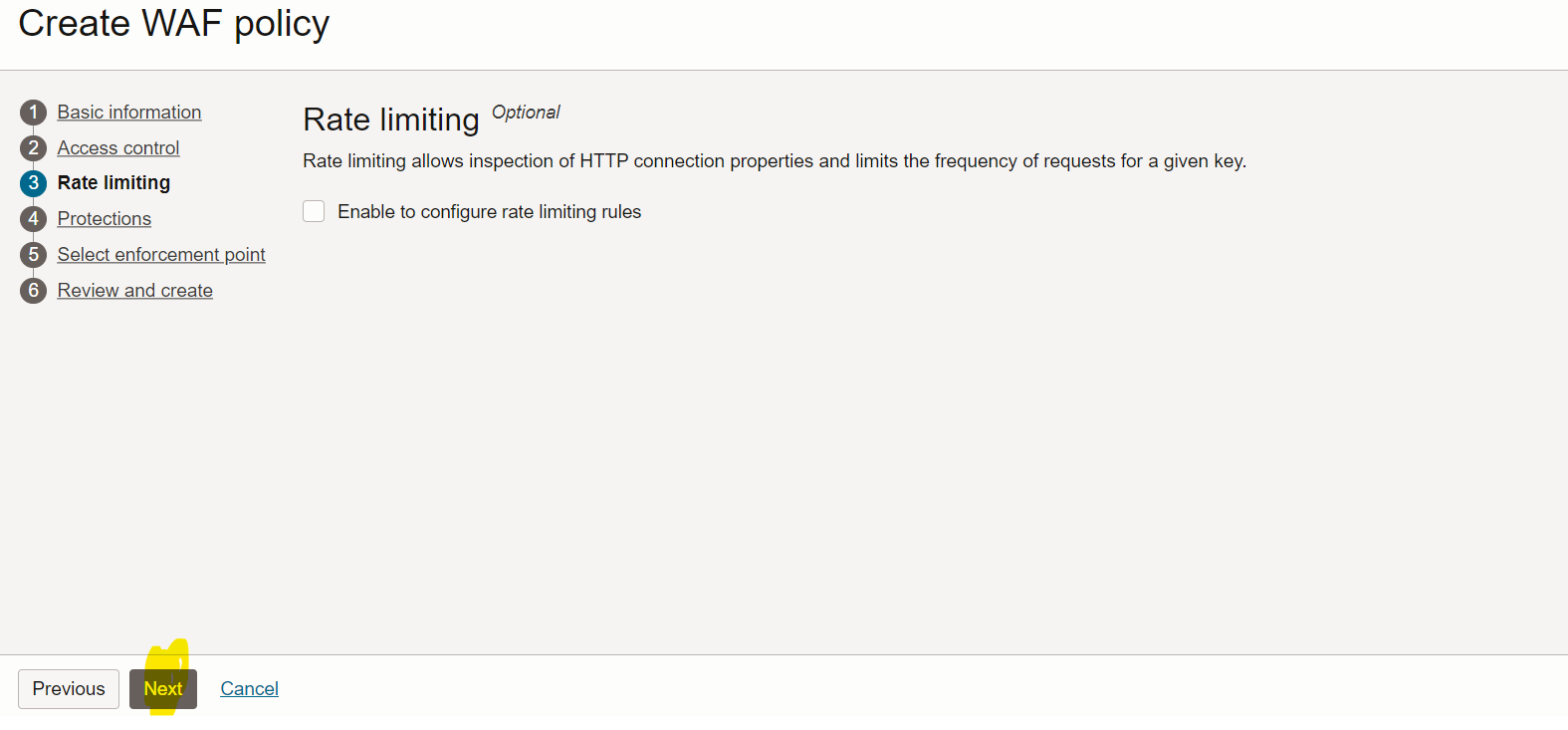

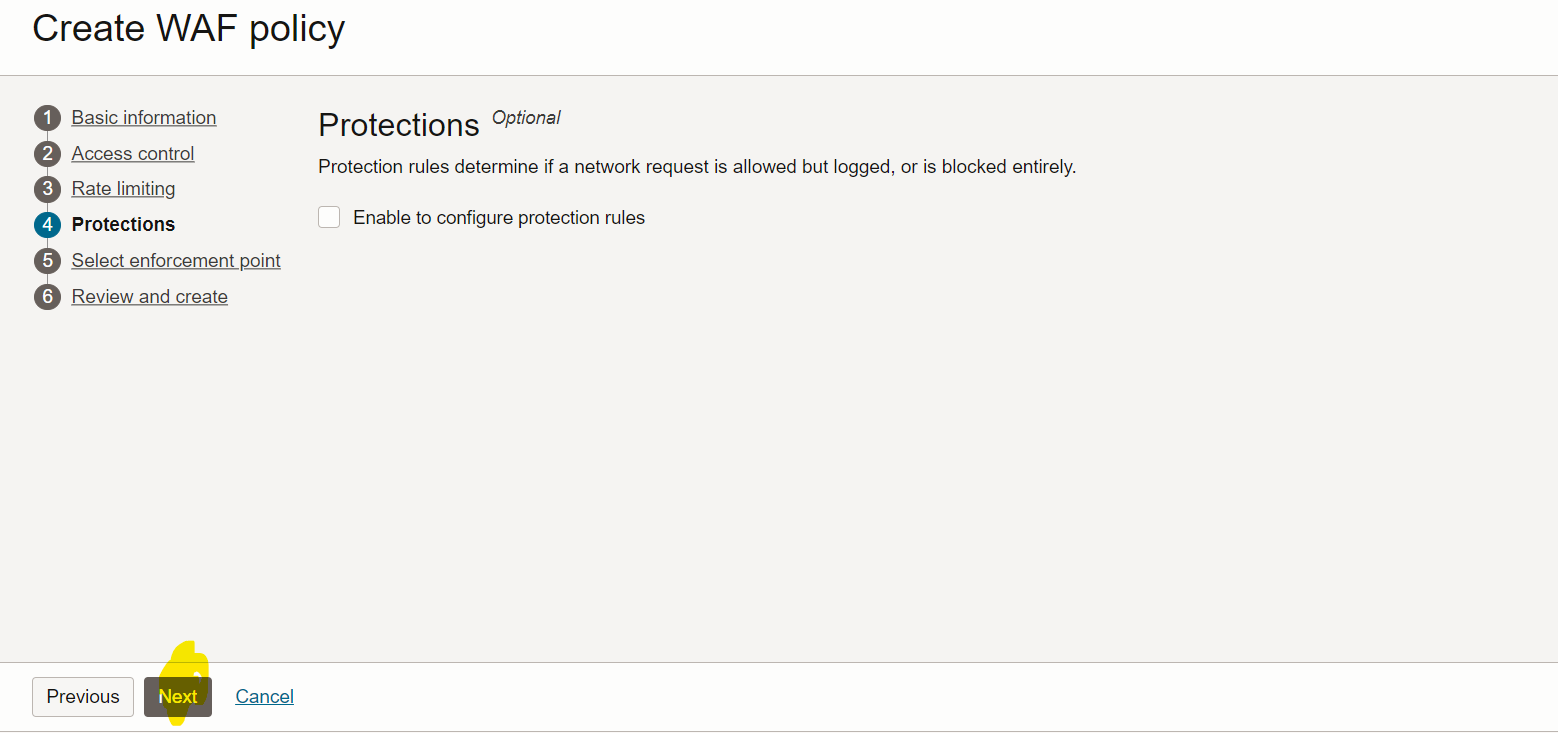

タスク2: OCI WAFの構成

-

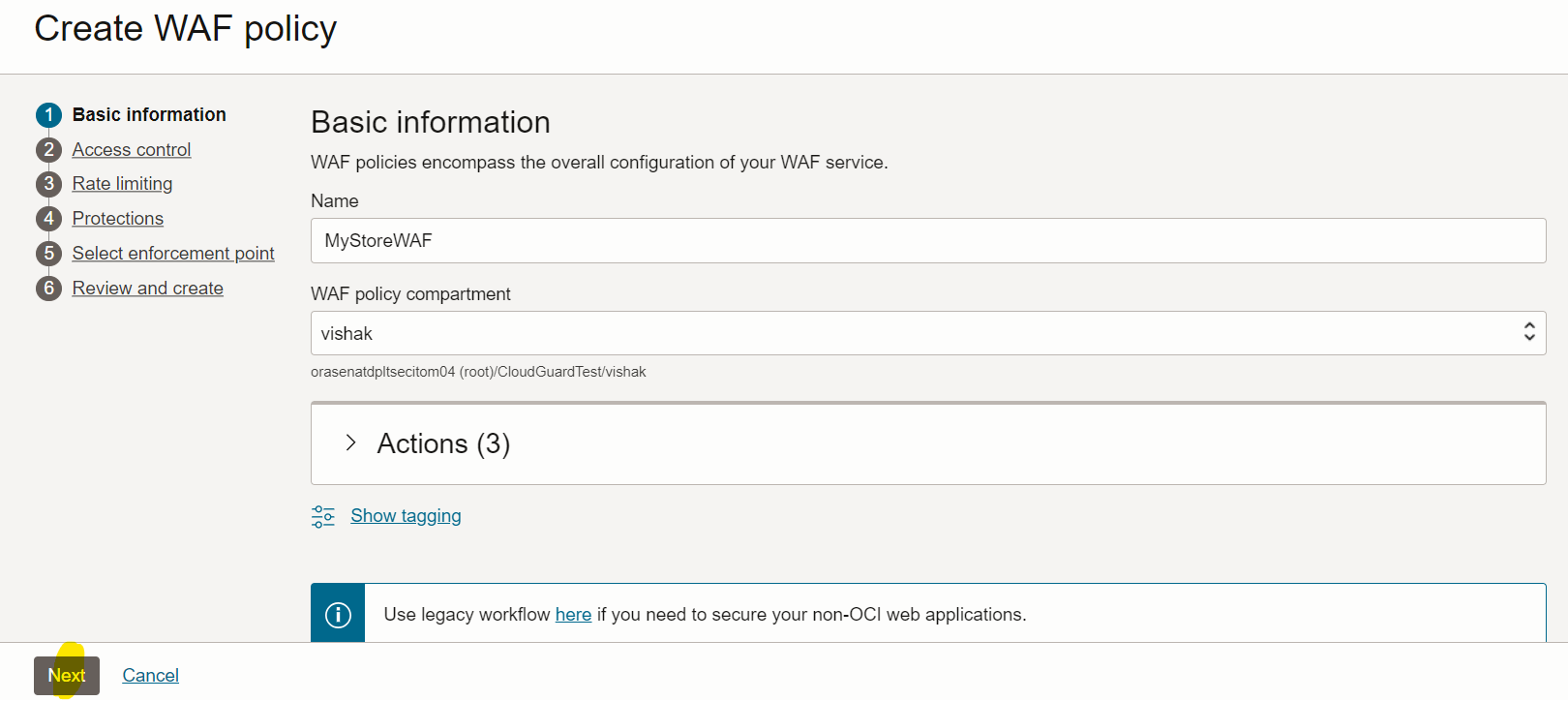

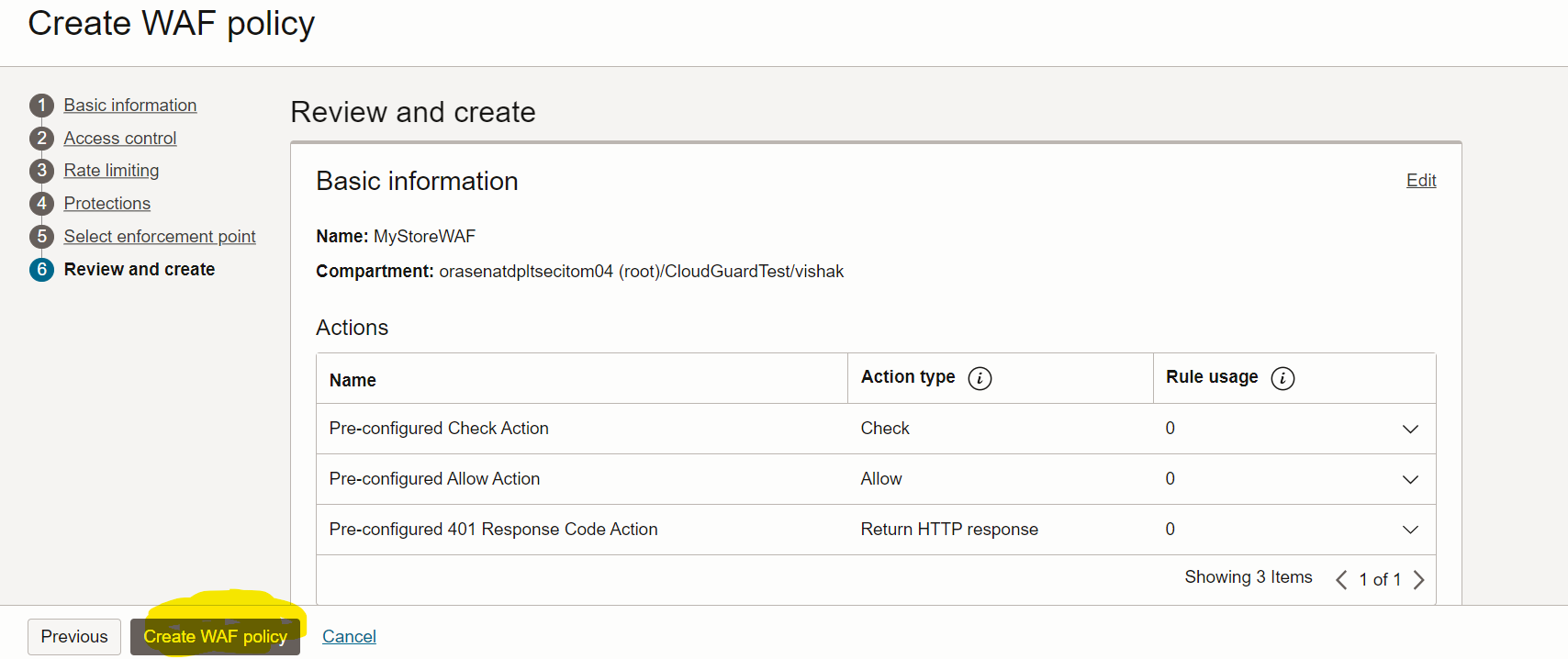

必要なコンパートメントにWAFポリシーを作成し、タスク1で作成したLoad Balancerを追加します。OCIコンソール、「アイデンティティとセキュリティ」、「Web Application Firewall」、「ポリシー」に移動します。

-

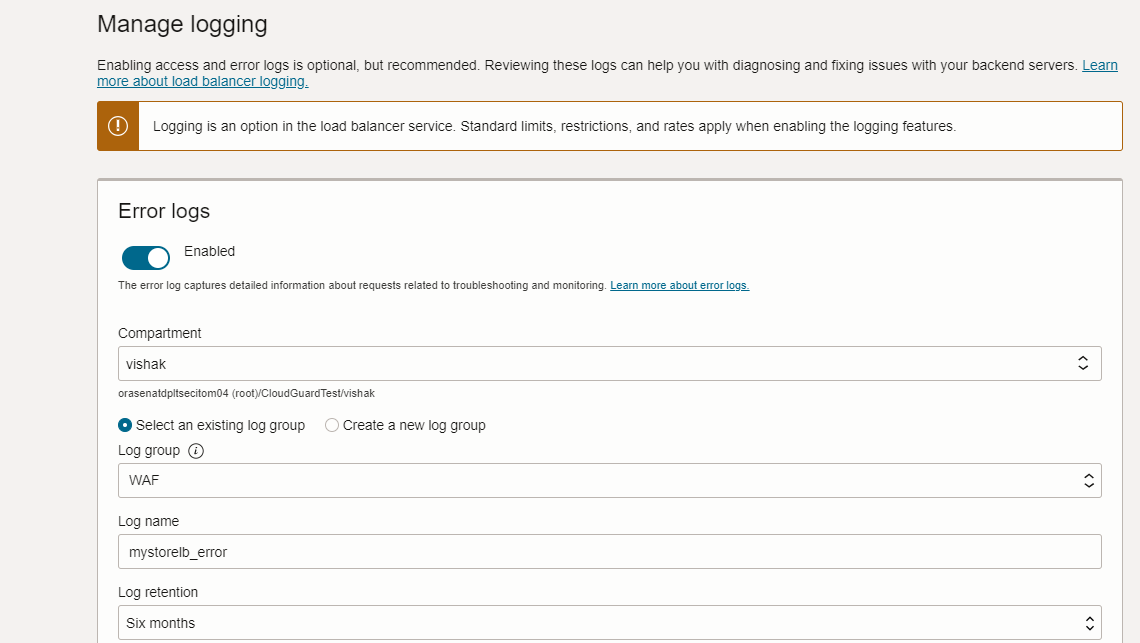

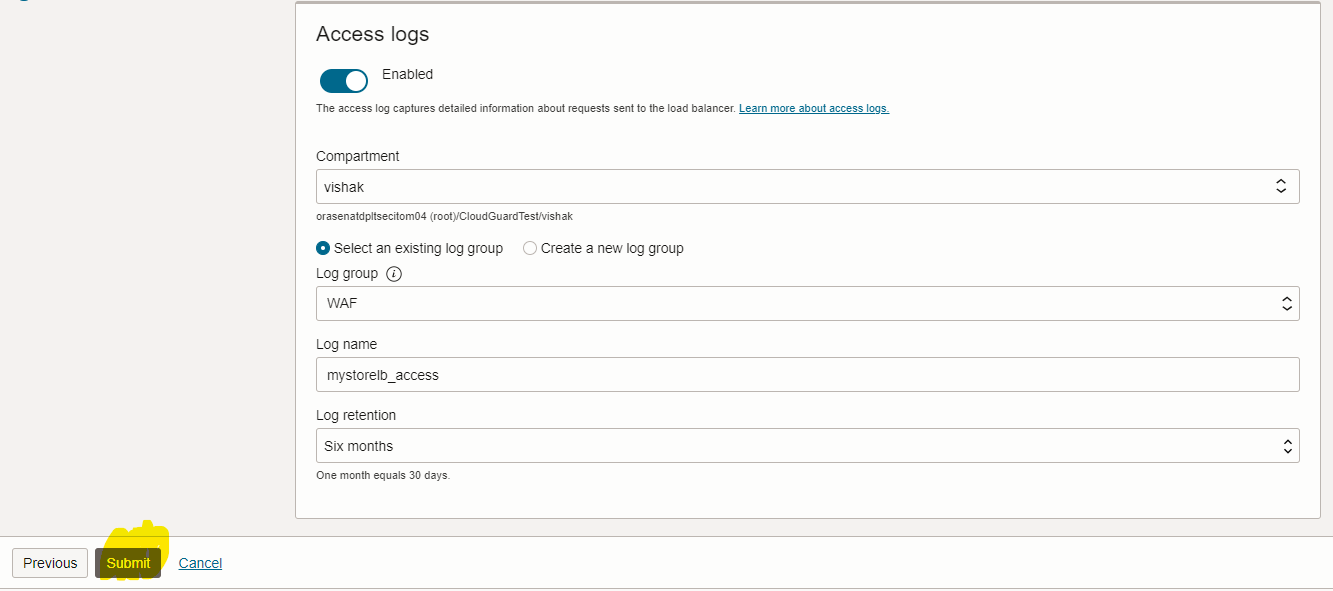

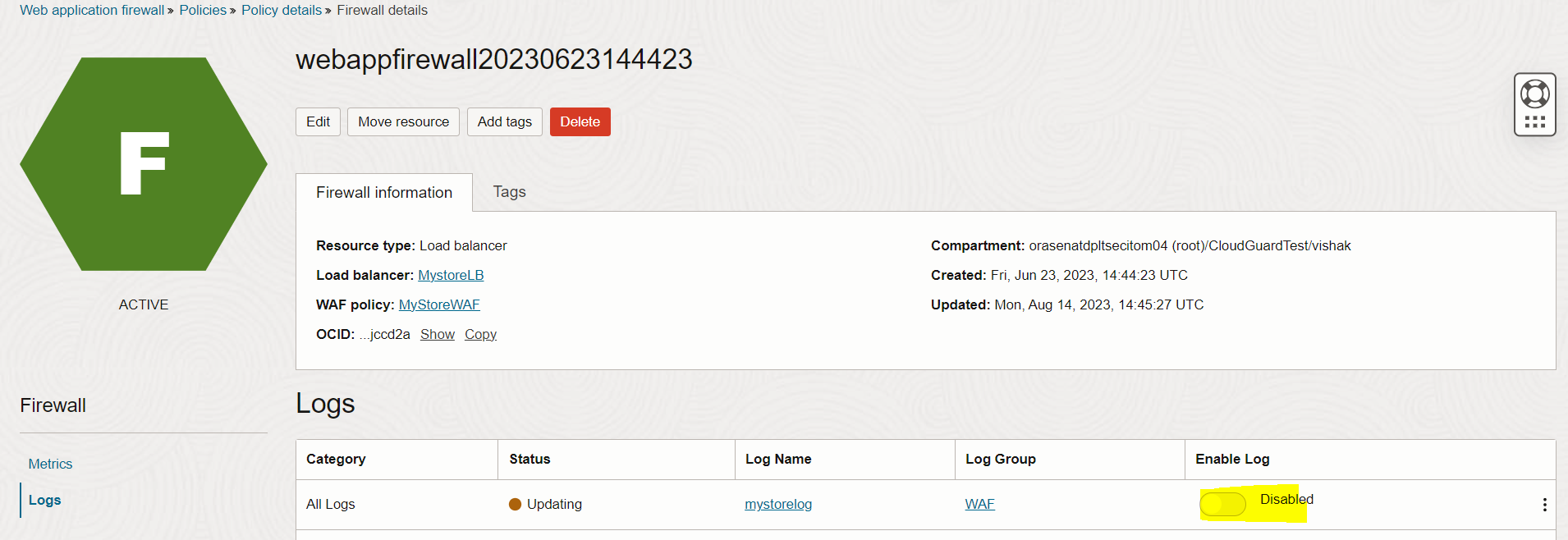

OCIコンソール、アイデンティティとセキュリティ、Web Application Firewall、ポリシー、既存のポリシー、ファイアウォール、ファイアウォール名、ログ、ログの有効化から、作成されたWAFポリシーのログを有効にします。

タスク3: WAFでの保護ルールの構成

-

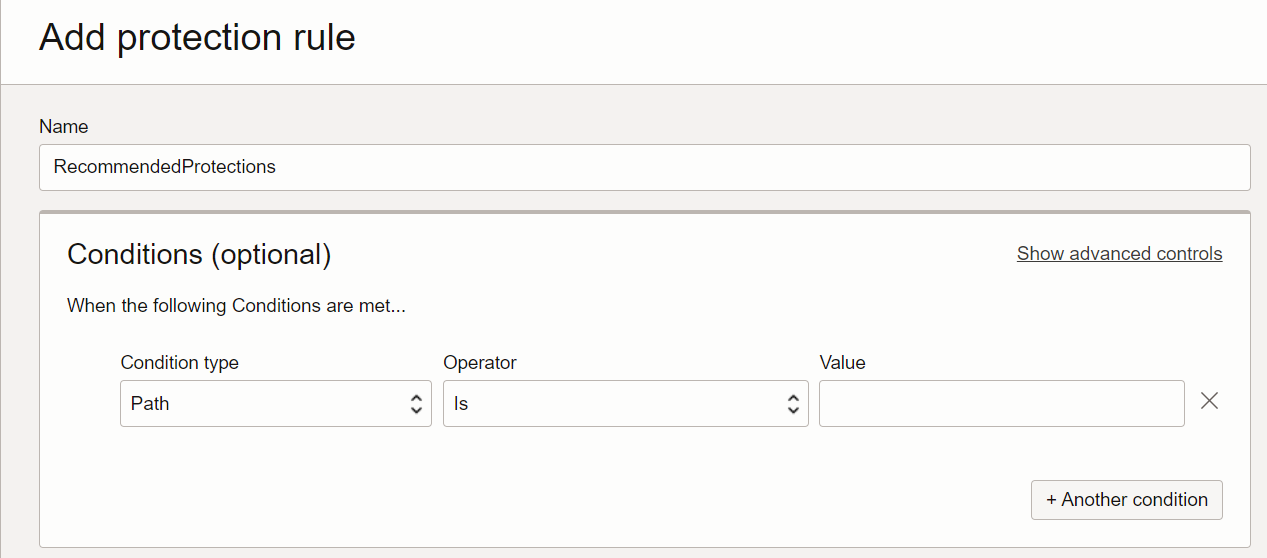

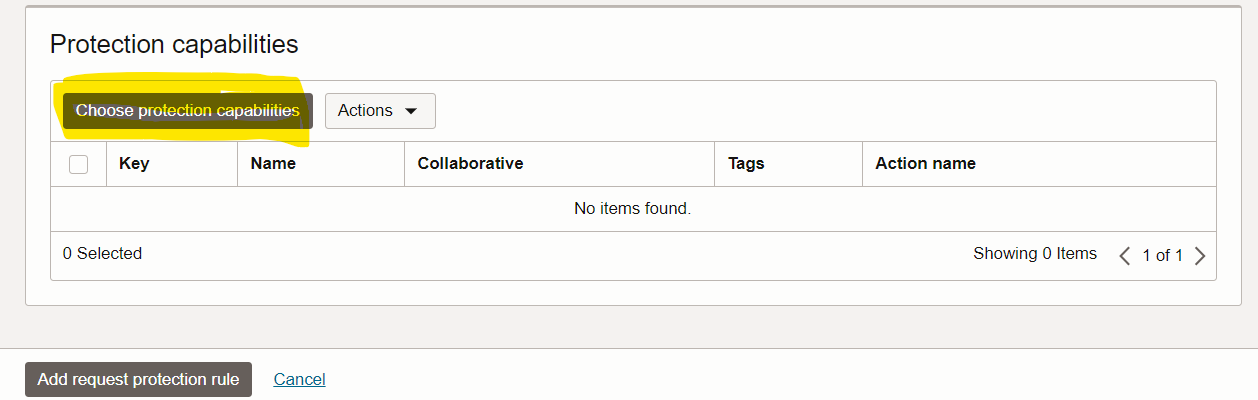

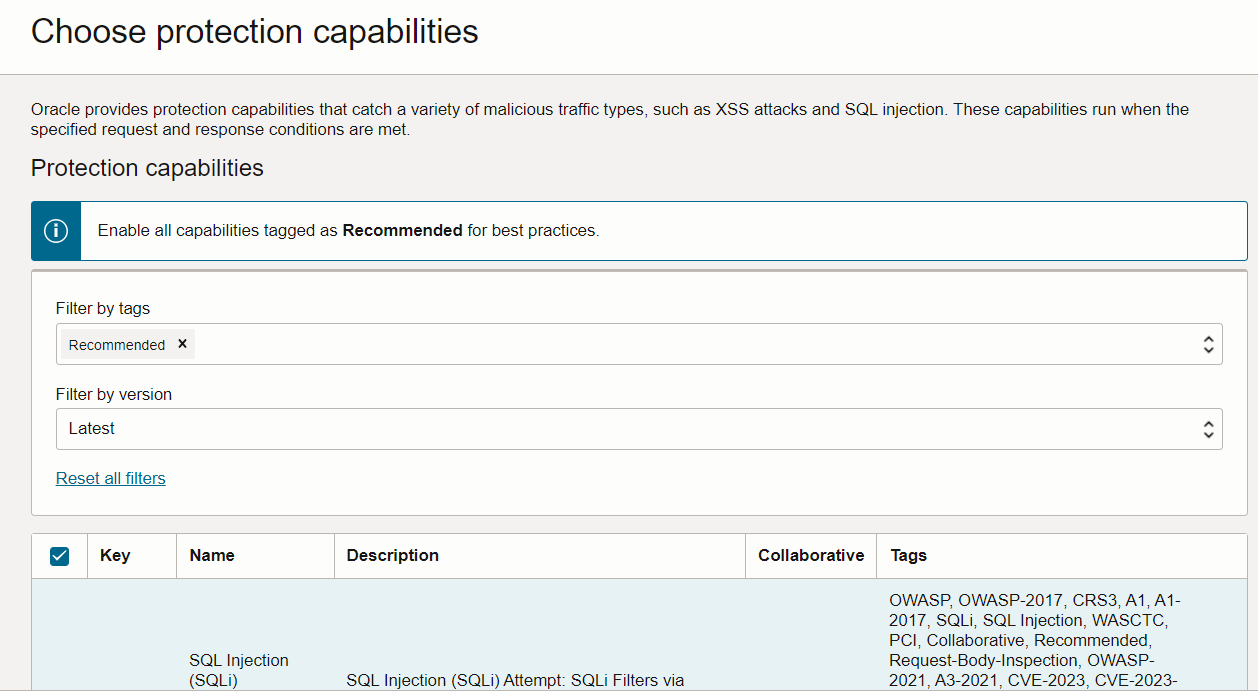

保護ルールを有効にして、SQLスクリプト・インジェクションやクロスサイド・スクリプティングなどのOWASP脆弱性からWebアプリケーションの保護をテストします。「前のWAFポリシー」、「保護」、「リクエスト保護ルールの管理」、「保護ルールの追加」にナビゲートします。

-

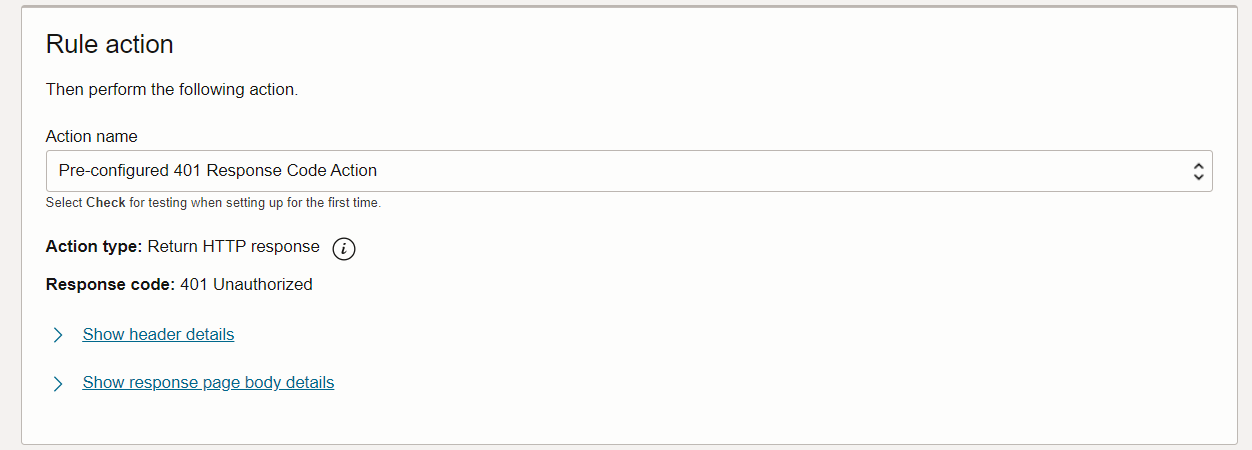

保護ルールの名前を指定し、アクション名を401レスポンス・コードに変更します。

-

「保護ルールの選択」をクリックし、推奨ルールをフィルタします。すべてを選択して適用し、保護ルールを追加します。

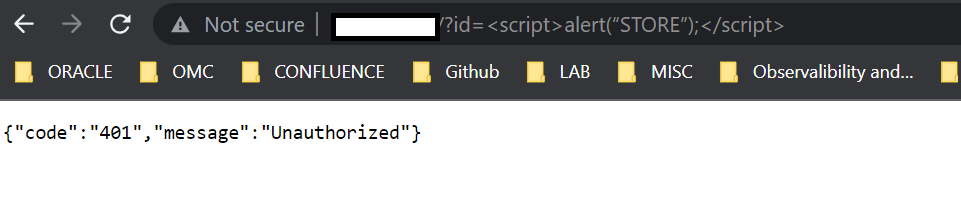

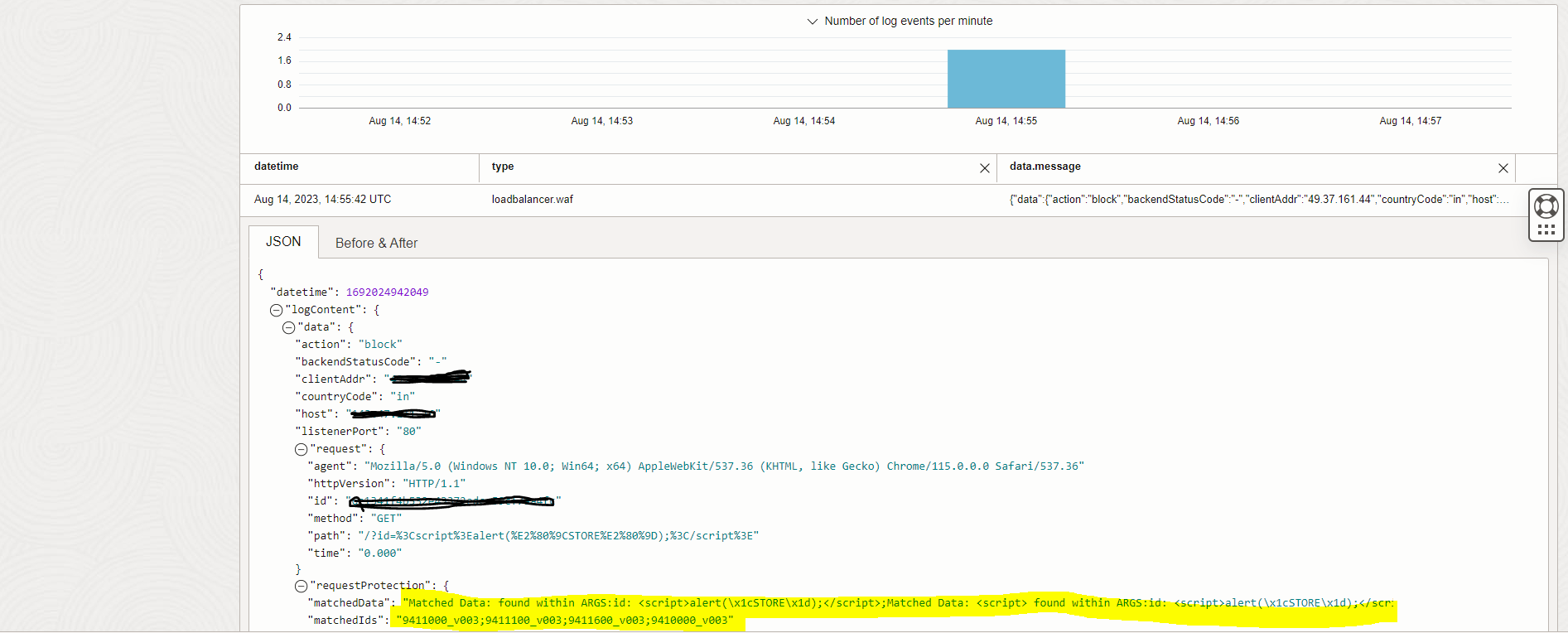

タスク4: クロスサイト・スクリプティング試行のテスト・ケースの検証

-

このサンプル・クロスサイト・スクリプティング試行を使用して、Webアプリケーションにアクセスします。必要に応じて、アプリケーションURLをWebアプリケーションURLに変更します。Webアプリケーションは、WAFによってエラー・コードを返す必要があります。

< app url>?id=<script>alert(“STORE”);</script>

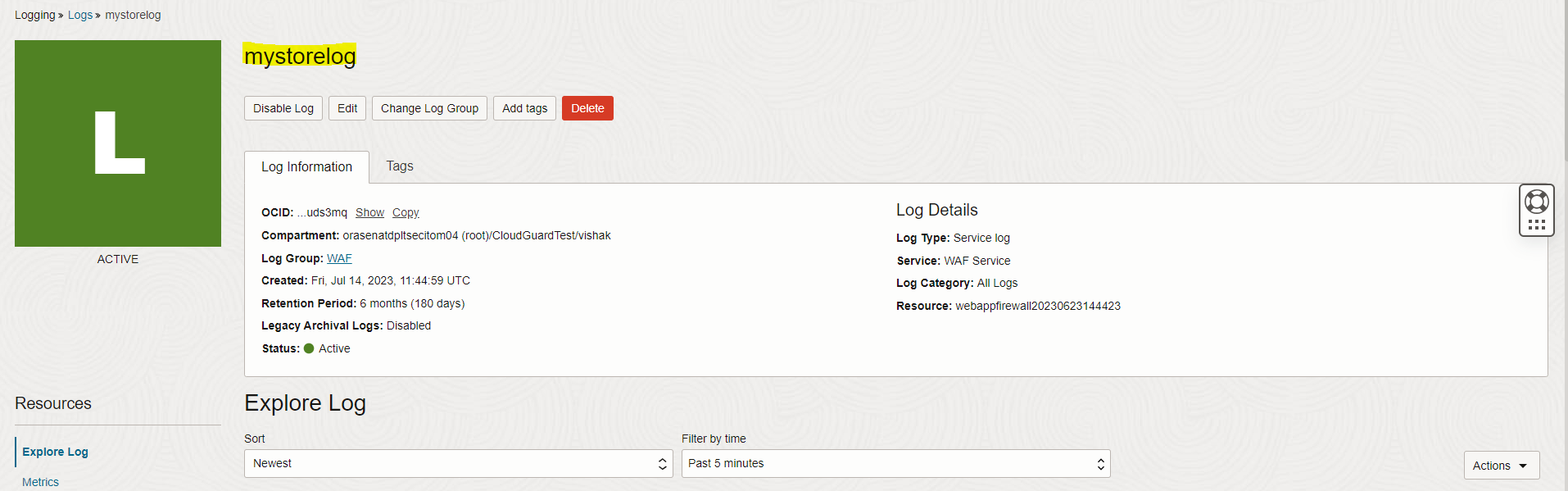

タスク5: Webアプリケーションに対するアクションの検証

次のステップを実行して、Webアプリケーションに対するアクションがログに期待どおりに記録されていることを検証します。

-

以前に有効にしたログ名を選択します。「WAFポリシー名」、「ファイアウォール」、「ファイアウォール名」、「ログ」、「ログ名」にナビゲートします。

次のステップ

次のステップでは、アクセス制御、レート制限など、リージョンWeb Application Firewall (WAF)の機能を確認します。この調査が完了したら、Oracleソリューション・アーキテクトと協力して、WebアプリケーションをOracle Cloud Infrastructure (OCI)に移行するための高度な戦略について議論し、開発することを計画します。これらの戦略では、Load Balancer、Web Application Firewall (WAF)、Loggingサービスなどの様々なOCIサービスを利用します。この共同作業の目的は、OCIの強力な機能の利用を最適化しながら、シームレスで安全な移行プロセスを実現することです。

関連リンク

謝辞

著者 - Vishak Chittuvalapil (シニア・クラウド・エンジニア)、Chaitanya Chintala (クラウド・セキュリティ・アドバイザ)

その他の学習リソース

docs.oracle.com/learnで他のラボをご覧いただくか、Oracle Learning YouTubeチャネルでより無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Protect on-premises Web Applications with Oracle Cloud Infrastructure Load Balancer and Regional Web Application Firewall

F86307-01

August 2023

Copyright © 2023, Oracle and/or its affiliates.