ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

Active Directoryユーザー・アクセス制御を使用したOracle Cloud Infrastructure File Storage Serviceの構成

イントロダクション

このチュートリアルでは、Windowsネットワーク・ファイル・システム(NFS)クライアントを使用してOracle Cloud Infrastructure (OCI)ファイル・ストレージ・サービスにセキュアにアクセスするために、Active Directory (AD)ユーザーを一意のユーザーID (UID)/グループID (GID)マッピングと統合するためのステップバイステップのアプローチを提供します。これにより、Active Directoryの権限を活用して適切な認証とアクセス制御が保証され、企業はエンタープライズ・セキュリティ・ポリシーへのコンプライアンスを維持しながら、ファイル・システムのアクセスを特定のユーザーおよびグループに制限できます。

Active DirectoryでUID/GIDマッピングを有効にし、Windowsセキュリティー権限を使用することで、次のことができます。

-

OCI File Storageアクセスを特定のActive Directoryユーザー/グループに制限します。

-

ファイルの所有権およびアクセス制御が正しく適用されていることを確認します。

-

NFSベースのWindowsクライアントがOCI File Storageと安全にやり取りできるようにします。

このチュートリアルでは、OCIファイル・ストレージとマウント・ターゲットを、Active Directoryドメイン・サービス(AD DS)およびドメイン結合Windows仮想マシン(VM)と同じVirtual Cloud Network (VCN)に作成しますタスク1から4までのシームレスな統合とアクセス制御を実現し、OCI File StorageのActive Directory統合を有効にし、特定のUID/GIDマッピングを持つユーザーを作成し、タスク5から8までのフォルダ・レベルのアクセス制限を適用します。

目的

-

Active DirectoryユーザーをUID/GIDマッピングと統合して、Windows NFSクライアントを使用してOCI File Storageに安全にアクセスしながら、Active Directoryの権限に基づいてアクセス制御を適用します。

-

OCIファイル・ストレージを作成します。

-

ドメイン・コントローラおよびWindows VMと同じVCNにマウント・ターゲットを構成します。

-

NFSアクセスの適切なセキュリティ・ルールを確認します。

-

Windows VMにファイルシステムをマウントします。

-

Active Directoryベースのアクセス制御を準備します。

-

UID/GID属性を持つADユーザーを作成します。

-

フォルダ・レベルのアクセス制御を使用してOCIファイル・ストレージを構成します。

-

ドメインに参加しているVMにOCIファイル・ストレージをマウントします。

-

ユーザーベースのアクセス制限を検証します。

この設定により、OCI File StorageとのシームレスなActive Directory統合が保証され、UID/GIDマッピングに基づいて安全なファイル共有と制御されたアクセスが可能になります。この設定により、Active Directory認証およびUID/GIDマッピングを使用したOCI File Storageサービスのセキュアなロールベースのアクセス制御が保証されます。

-

前提条件

-

マウント・ターゲットが構成されたOCIファイル・ストレージ。

-

RFC2307属性が有効になっているAD DS。 -

ドメイン結合マシンにインストールされたWindows NFSクライアント。

-

Active Directoryドメイン・コントローラとOCI File Storageマウント・ターゲットの両方が同じネットワークVCN上にある必要があります。

タスク1: OCIファイル・ストレージの作成

-

OCIコンソールにログインし、「ストレージ」に移動して「ファイル・ストレージ」をクリックします。

-

「ファイル・システムの作成」をクリックし、次の情報を入力します。

- コンパートメント:適切なコンパートメントを選択します。

- 名前:わかる名前を入力します。たとえば、

AD-Integrated-FSSです。

-

「作成」をクリックして、ファイル・システムをプロビジョニングします。

タスク2: 同じVCNでのマウント・ターゲットの作成

-

OCIコンソールに移動し、「ファイル・ストレージ」に移動して「マウント・ターゲット」をクリックします。

-

「マウント・ターゲットの作成」をクリックし、次の情報を入力します。

- コンパートメント: OCIファイル・ストレージと同じコンパートメントを選択します。

- 名前:名前を入力します。たとえば、

AD-MountTargetです。 - Virtual Cloud Network (VCN):ドメイン・コントローラとドメイン結合VMがデプロイされているのと同じVCNを選択します。

- サブネット: VCN内のプライベート・サブネットまたはパブリック・サブネットを選択します(NFSトラフィックが許可されるようにします)。

- ホスト名:マウント・ターゲットのホスト名を入力します。

-

「マウント・ターゲットの作成」をクリックし、プロビジョニングされるまで待機します。

タスク3: NFSアクセスのセキュリティ・ルールの構成

-

OCIコンソールに移動し、「ネットワーキング」、「Virtual Cloud Networks (VCN)」に移動して、VCNを選択します。

-

「セキュリティ・リスト」をクリックし、マウント・ターゲットのサブネットのイングレス・ルールを次の情報で更新します。

- ソースCIDR:ドメイン・コントローラおよびドメイン結合VMを含むサブネット。

- プロトコル: 「TCP」を選択します。

- ポート範囲:

2049(NFSの場合)と入力します。

-

次の情報を使用して、マウント・ターゲットのサブネットからのアウトバウンド・トラフィックを許可するエグレス・ルールを追加します。

- 宛先CIDR:

0.0.0.0/0と入力します。 - プロトコル: 「TCP」を選択します。

- ポート範囲:

2049と入力します。

セキュリティ・グループを使用する場合は、ドメイン・コントローラ、ドメイン結合VMおよびマウント・ターゲットが同じグループ内にあり、NFS (TCP

2049)およびDNS (TCP/UDP53)が許可されていることを確認します。 - 宛先CIDR:

タスク4: 接続の検証

-

ドメインに参加しているWindows VMにログインします。

-

pingまたはnslookupコマンドを使用して、マウント・ターゲットへの接続をテストします。ping <MOUNT_TARGET_IP> nslookup <MOUNT_TARGET_HOSTNAME>ドメイン・コントローラおよびWindows VMが、DNSを使用してマウント・ターゲットのホスト名を解決できることを確認します。

タスク5: UID/GID属性を使用したActive Directoryユーザーの構成

-

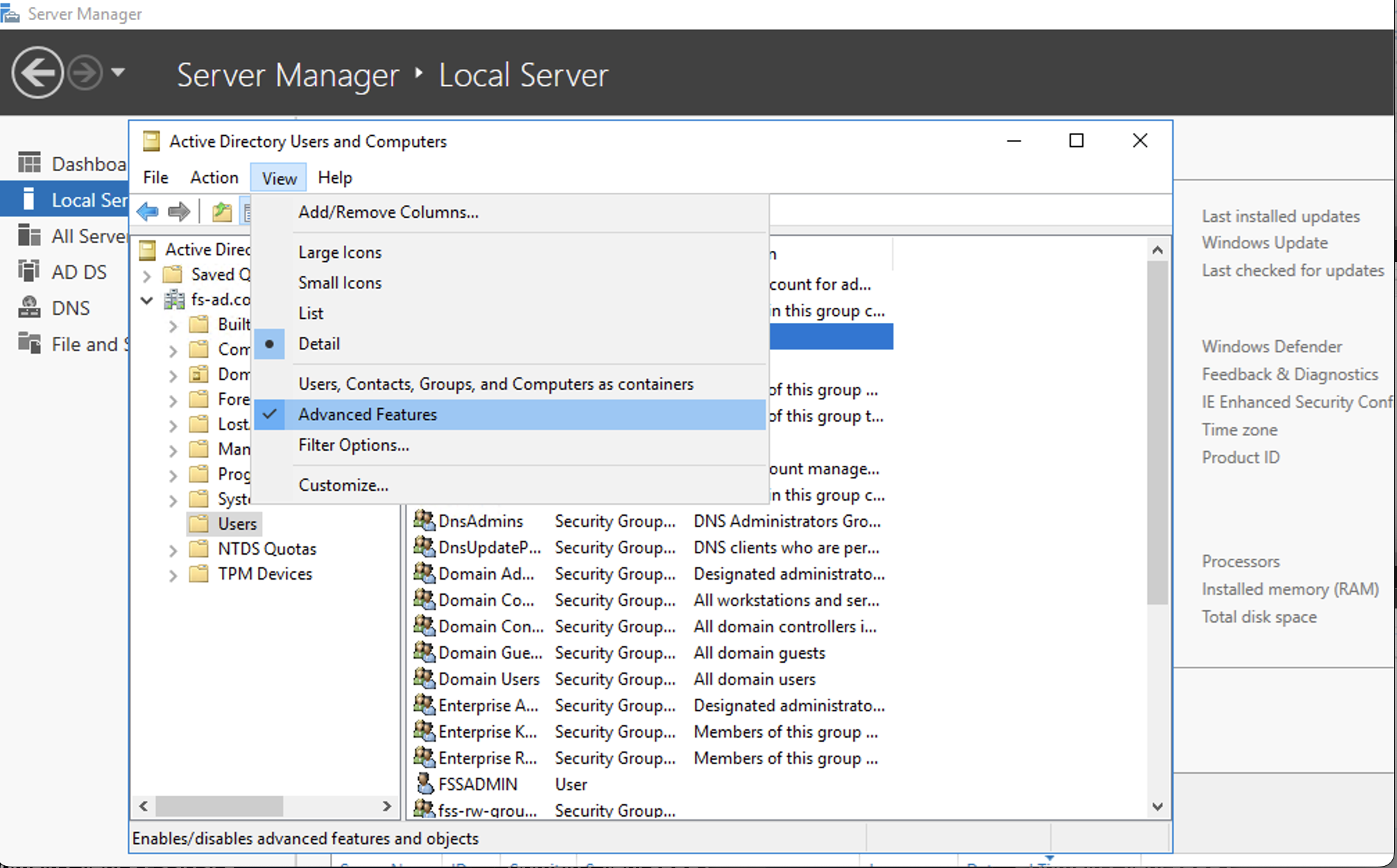

Active Directoryユーザーとコンピュータ(ADUC)を開きます。

-

ドメイン・コントローラでADUC (

dsa.msc)を開き、「表示」をクリックして「拡張機能」を有効にします。

-

RFC2307属性を使用してユーザーを作成します。-

ドメインの下の「ユーザー」に移動します。たとえば、

fs-ad.comです。 -

次のユーザーを作成し、

RFC2307属性を設定します。ユーザー UID番号 GID番号 説明 fssadmin 0 0 FSS管理者 applicationuser1 101 501 アプリケーション・ユーザー 1 applicationuser2 102 502 アプリケーション・ユーザー 2

-

-

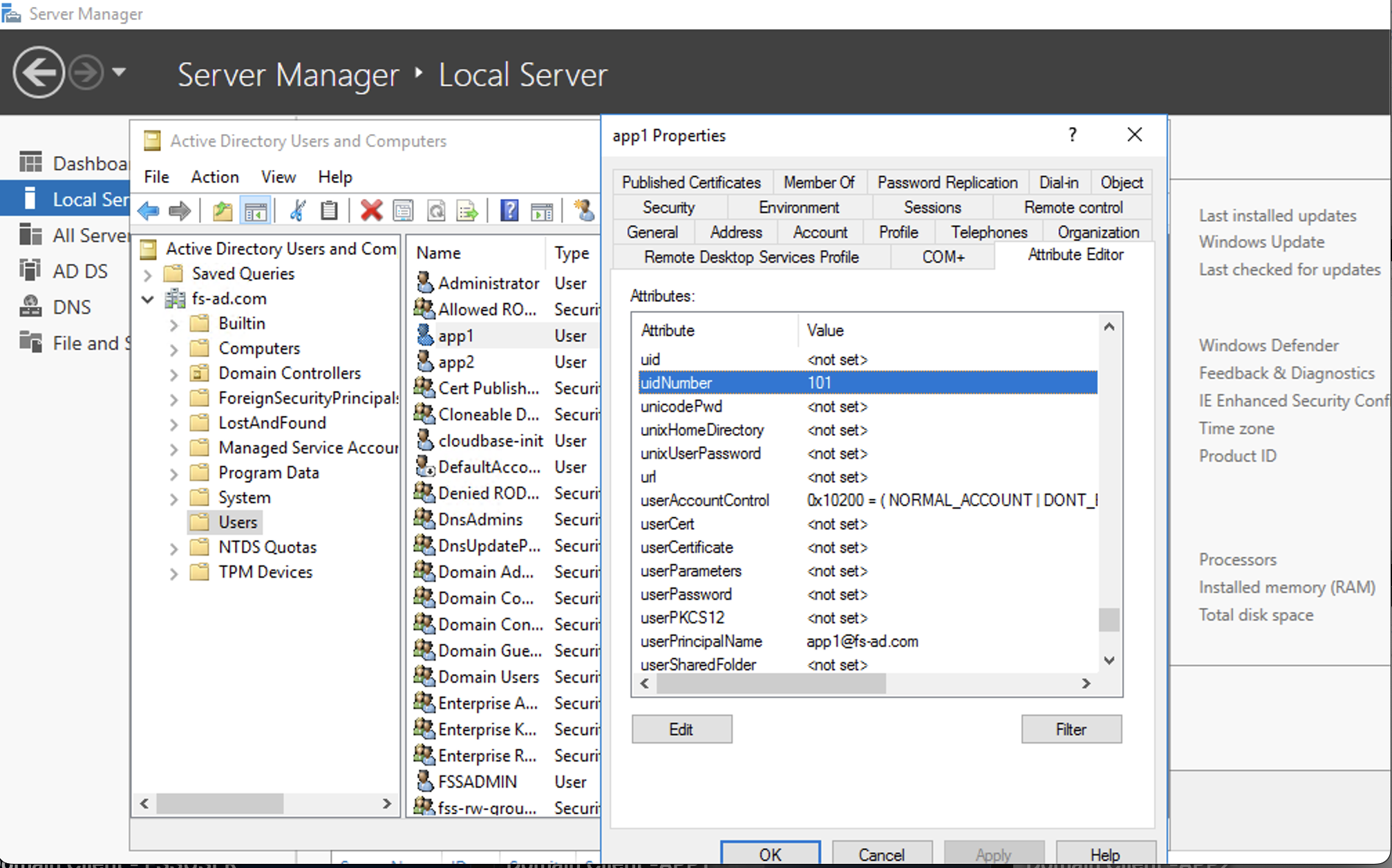

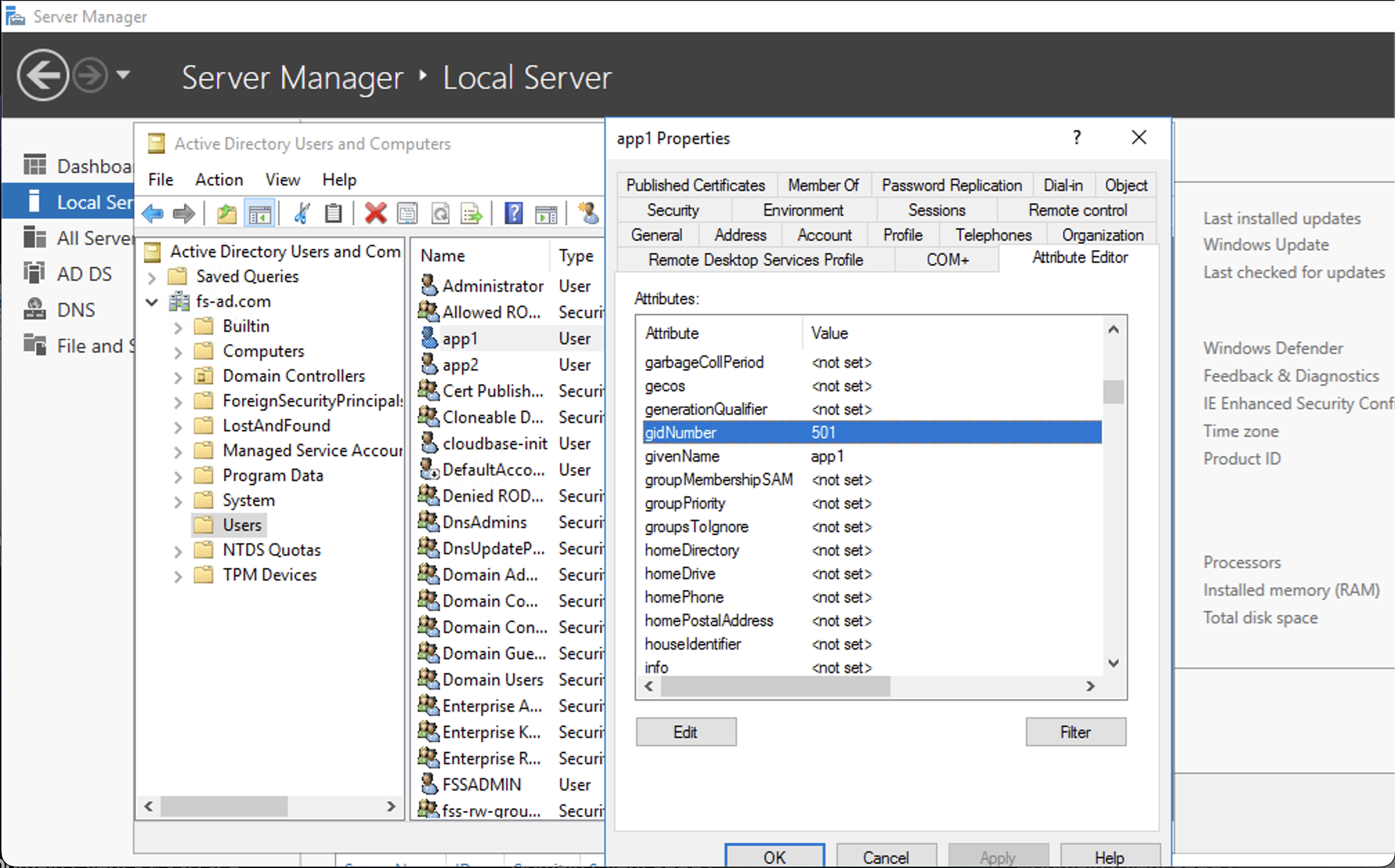

ユーザーの属性を変更します。

-

各ユーザーを右クリックし、「プロパティ」をクリックします。

-

「属性エディタ」にナビゲートし、次の

RFC2307属性を更新します。- objectClass:

posixAccountを追加します。 - uidNumber:タスク5.3の表から値を割り当てます。

- gidNumber:タスク5.3の表から値を割り当てます。

- uid:

sAMAccountNameとして設定します。

- objectClass:

-

「Apply」および「OK」をクリックします。

-

タスク6: OCIファイル・ストレージ権限の構成

-

0UID/GID (fssadminのルート・アクセス)を使用して、OCIファイル・ストレージのメイン・フォルダを設定します。-

OCIコンソールに移動し、「ファイル・ストレージ」に移動して「ファイル・システム」をクリックします。

-

OCI File Storageインスタンスをクリックし、メイン・フォルダを選択します。

-

「アドバンスト権限」をクリックし、次の情報を入力します。

- UID:

0と入力します。 - GID:

0と入力します。

- UID:

-

-

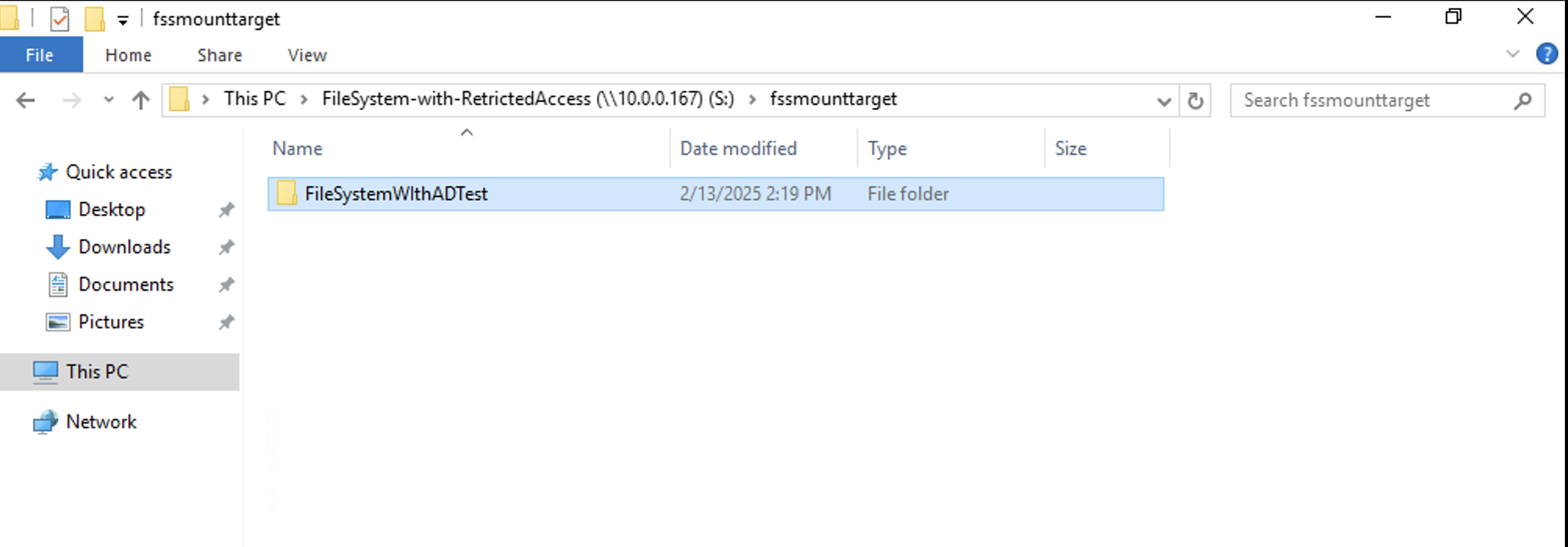

アプリケーション固有のフォルダを作成および制限します。

-

OCI File Storageメイン・フォルダ内に、次の情報を含む2つのフォルダを作成します。

- Folder1:

uid=101を指定したapplicationuser1の場合。 - Folder2:

uid=102を指定したapplicationuser2の場合。

- Folder1:

-

「拡張オプション」をクリックし、フォルダ権限を設定します。

-

Folder1:

- UID:

101と入力します。 - GID:

501と入力します。

- UID:

-

Folder2:

- UID:

102と入力します。 - GID:

502と入力します。

- UID:

-

-

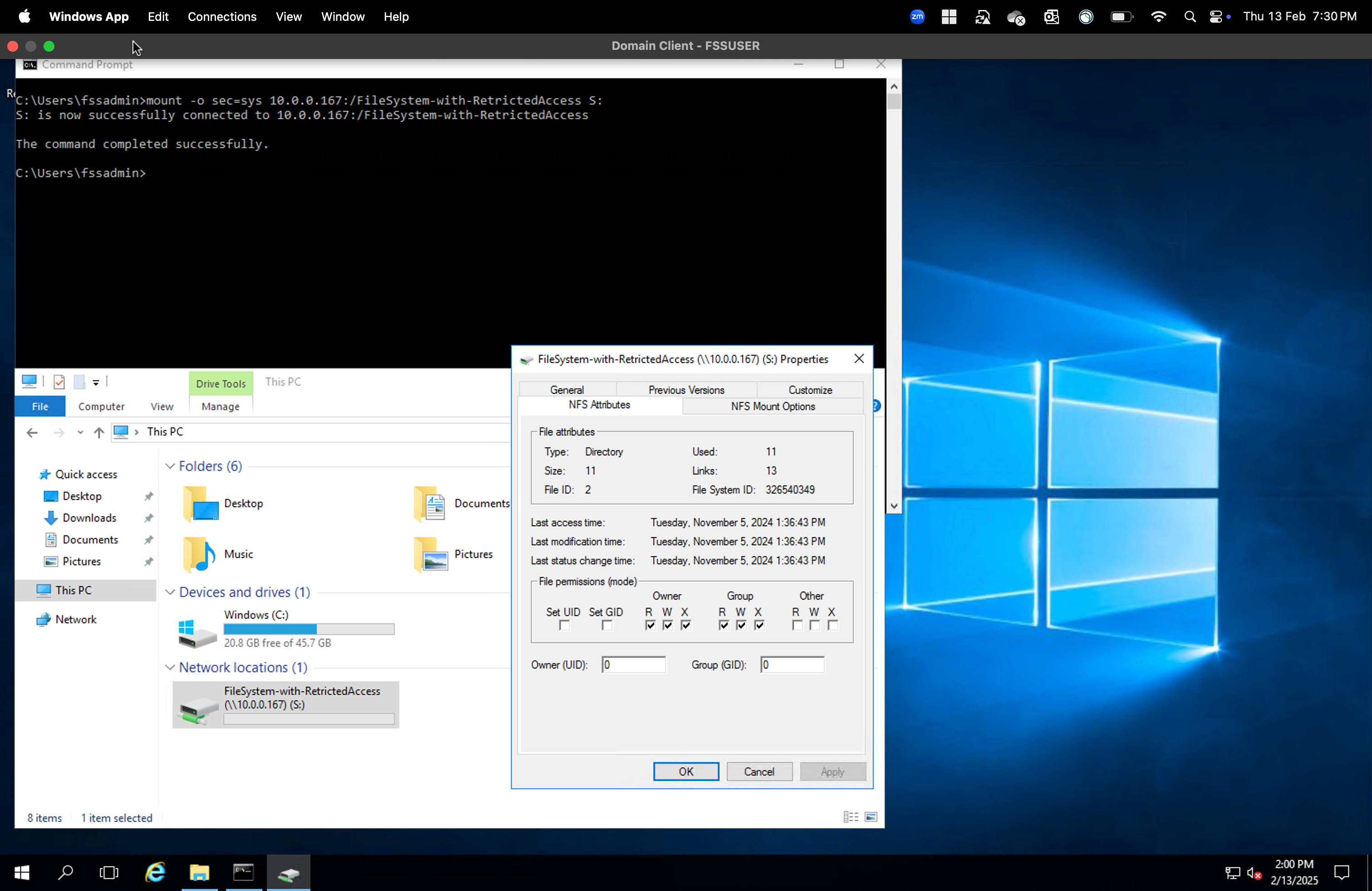

タスク7: ドメインに参加するWindows VMでのOCIファイル・ストレージのマウント

-

applicationuser1またはapplicationuser2として、ドメイン結合のWindows VMにログインします。 -

「コマンド・プロンプト」を「管理者」として開きます。

-

マウント・ターゲットIPを使用してOCIファイル・ストレージをマウントします。

mount -o sec=sys Mount_Target_IP:/<EXPORT_PATH> S:ノート:

-

<MOUNT_TARGET_IP>をマウント・ターゲットのIPに置き換えます。 -

<EXPORT_PATH>をOCI File Storageエクスポート・パスに置き換えます。

-

-

次のコマンドを使用して、マウントを確認します。

net useS:が正常にマウントされていることを確認します。

タスク8: フォルダ・アクセス制限の検証

-

ユーザー・アクセス検証

-

applicationuser1:- アクセス: Folder1 (UID:

101)内で読取りおよび書込みが可能です。 - 制限事項: Folder2 (UID:

102)内にファイルを作成できません。

- アクセス: Folder1 (UID:

-

applicationuser2:- アクセス: Folder2 (UID:

102)内で読取りおよび書込みが可能です。 - 制限事項: Folder1 (UID:

101)内にファイルを作成できません。

- アクセス: Folder2 (UID:

また、ユーザーはOCI File Storageメイン・フォルダに新しいフォルダを作成できず、厳密なアクセス制御を実施できます。

-

-

OCI File Storage (FSS)のグループベースのアクセス制御の構成

ユーザー・グループにOCI File Storage (FSS)の特定のフォルダへのアクセス権を付与するには、UIDを一意に保ちながら、グループ内のすべてのユーザーに同じGIDを割り当てます。OCI FSSでフォルダを作成する場合は、「拡張オプション」でGIDのみを設定し、割り当てられたグループGIDと一致させます(例: GID 501)。これにより、グループ内のすべてのユーザーが、個々のユーザー・アイデンティティを維持しながら、FSSをマウントし、指定されたフォルダにアクセスできます。

-

Active Directoryによるアクセス制御の強制

ユーザーがドメインに参加しているVMにログインすると、ドライブをマウントし、認可されているOCIファイル・システム・フォルダにのみアクセスできます。未承認フォルダへのアクセスまたは変更の試みは、定義された権限に基づいて制限されます。

アクセス制御はActive Directoryを介して一元管理されるため、ドメイン管理者およびファイル・システム管理者(GID/UID:

0)のみがOCIファイル・ストレージ・フォルダを完全に制御できます。これにより、構造化されたセキュアな権限モデルが保証されます。 -

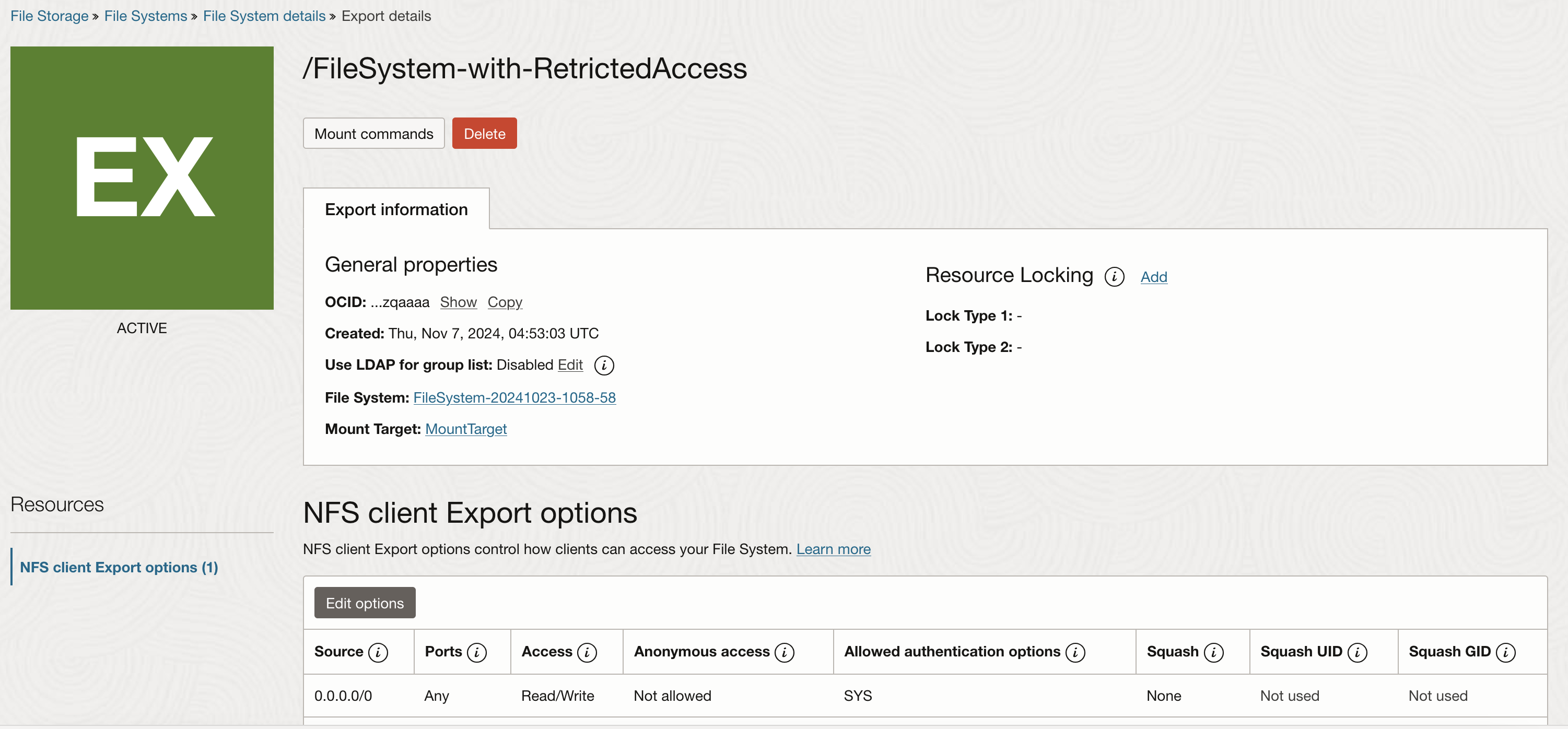

エクスポート・オプションによるセキュリティの強化

セキュリティをさらに強化するには、特定の検証済IPアドレスからのアクセスのみを許可するようにOCIエクスポート・オプションを構成する必要があります。マウント・ターゲット・アクセスを既知および認可済のIPに制限することで、認可されていないシステムはデフォルトでアクセスを拒否されるため、このアプローチはOCIファイル・ストレージ・アクセスを制御する最も安全な方法の1つです。

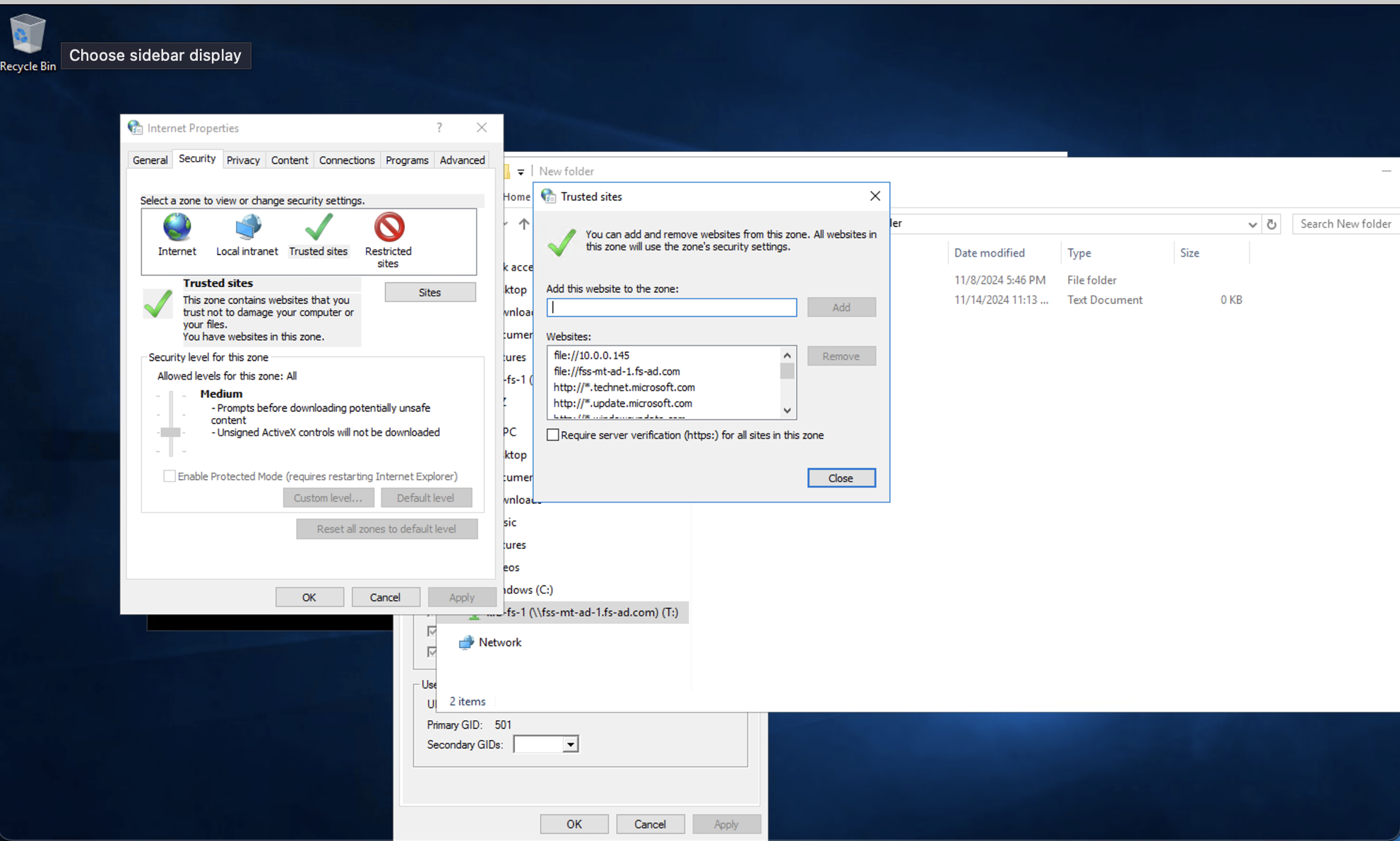

Windowsでの:Zone.Identifierアタッチメントを防止するためのOCIファイル・ストレージのファイル属性の管理

問題: Windows上のOCIファイル・ストレージ・ファイルへの:Zone.Identifierアタッチメント。

WindowsにマウントされたOCIファイル・ストレージにファイルをコピーする場合、代替データ・ストリーム(:Zone.Identifier)をファイルに追加できます。これは、Windowsが、主に安全でない可能性のあるコンテンツの実行を防ぐために、ダウンロードしたファイルのセキュリティ・ゾーンを追跡するためにゾーン識別子メタデータを使用しているために発生します。

OCI File Storageは、拡張属性をサポートするが、Windows固有のNTFS代替データ・ストリーム(ADS)をネイティブに処理しないNFSプロトコルを使用するため、ファイルのコピー時にこれらの:Zone.Identifierストリームが意図せず保持されることがあります。これにより、ファイルの実行中に予期しないセキュリティ警告または問題が発生する可能性があります。

これを防ぐには、すべてのクライアントVMがこのOCIファイル・ストレージ・マウント・ターゲット・ドライブにアクセスするステップに従います。

-

ドメイン・クライアント・マシンで「インターネット」(

inetcpl.cpl)をクリックします。 -

「セキュリティ」タブに移動し、「ローカル・イントラネット」を選択して「サイト」をクリックします。

-

「詳細」をクリックし、OCIファイル・ストレージのマウント・ターゲットのホスト名(mssマウント・ポイント

\fss-mount-targetまたは\IP-Address-FSS)を追加します。

関連リンク

承認

- 著者 - Akarsha I K (クラウド・アーキテクト)、Mayank Kakani (クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Configure Oracle Cloud Infrastructure File Storage Service with Active Directory User Access Control

G27602-01

February 2025

Copyright ©2025, Oracle and/or its affiliates.