ノート:

- このチュートリアルではOracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructure資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了する場合は、これらの値をクラウド環境に固有の値に置き換えてください。

Unified Access GatewayおよびOCI IAMアイデンティティ・ドメインでのVMware Horizonに対するSAML 2.0認証の有効化

イントロダクション

VMware Horizonは、オンプレミスからクラウドに仮想デスクトップとアプリケーションを効率的かつ安全に配信できるよう支援しています。このチュートリアルでは、Oracle Cloud Infrastructure (OCI) Identity and Access Management (IAM)アイデンティティ・ドメインをSAMLアイデンティティ・プロバイダ(IdP)としてのVMware Unified Access GatewayTMとの統合として構成し、VMware Horizon仮想デスクトップおよびアプリケーションにアクセスする方法について説明します。

このチュートリアルでは、OCI IAMアイデンティティ・ドメインをIdPとして使用します。ステップは順次作成されるため、次のステップに進む前に各ステップを完了してください。

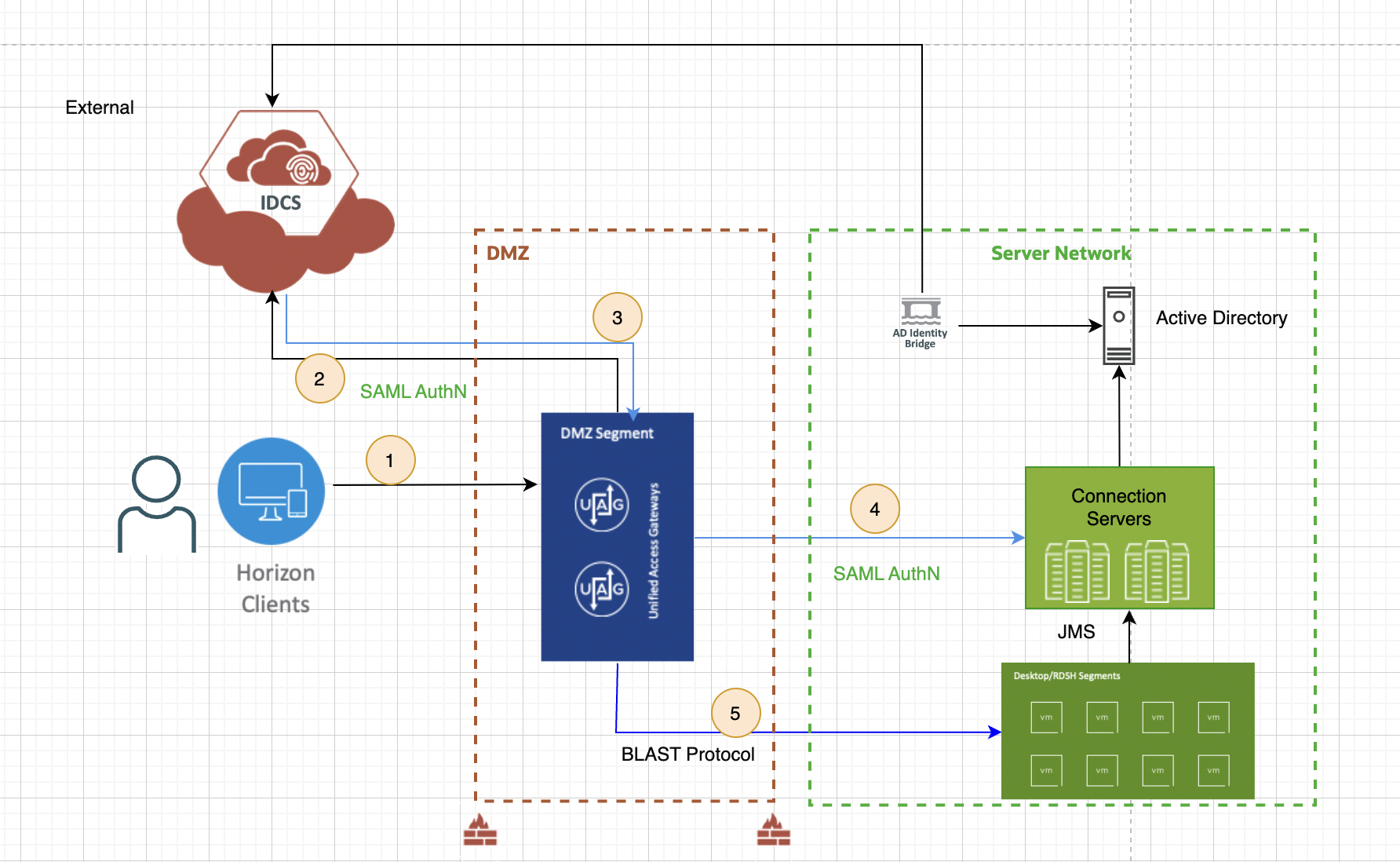

アーキテクチャ

SAML 2.0機能の一部として、VMware HorizonクライアントとWebクライアントの両方を使用して、VMware Horizonデスクトップとアプリケーションを起動できます。

対象読者

このチュートリアルは、ITプロフェッショナルおよびVMware Horizon管理者を対象としています。Active DirectoryやIdentityソリューションなど、仮想環境でのネットワークとストレージに関する知識があることを前提としています。Oracle Cloud VMware Solutionの知識が必要です。

前提条件

- VMware Horizon 7.11 (以降)の接続サーバーをデプロイし、1つ以上のアプリケーションおよびデスクトップ・プールで構成します。

- VMware Horizon用に構成された真のSSO。

- Unified Access Gateway (UAG) 22.12をデプロイし、VMware Horizonエッジ・サービスを構成します。

- Windows 10またはMacOSクライアント・マシンにVMware Horizonクライアントをインストールします。

- ドメイン管理者としてOCI IAMアイデンティティ・ドメイン環境へのアクセスを取得します。

タスク1: AD同期および委任認証のためのMicrosoft Active Directory (AD)ブリッジの構成

OCI IAMアイデンティティ・ドメイン用のMicrosoft ADブリッジは、ディレクトリ構造を簡単に同期するように構成できるため、新規、更新または削除されたユーザーまたはグループ・レコードがOCI IAMに転送されます。ユーザー・プロファイルの同期後、ユーザーはADパスワードを使用してIAMにサインインし、OCI IAMによって保護されているリソースおよびアプリケーションにアクセスできます。委任認証では、アイデンティティ・ドメイン管理者およびセキュリティ管理者は、ADとOCI IAM間でユーザー・パスワードを同期する必要はありません。

詳細は、Microsoft Active Directory (AD)ブリッジの設定を参照してください。

タスク2: OCI IAMアイデンティティ・ドメインでのVMware Unified Access GatewayのSAML統合の構成

アイデンティティ・プロバイダ・メタデータは、OCI IAMとUAGの統合を有効にするために必要です。これにより、認証プロセス中にサービス・プロバイダ(SP)とIdP間の通信フローが可能になります。この項では、OCI IAM (IdP)でSAML 2.0アプリケーションを構成して、統合アクセス・ゲートウェイ(SP)で使用されるIdPメタデータを取得し、シングル・サインオン(SSO)を有効にします。

-

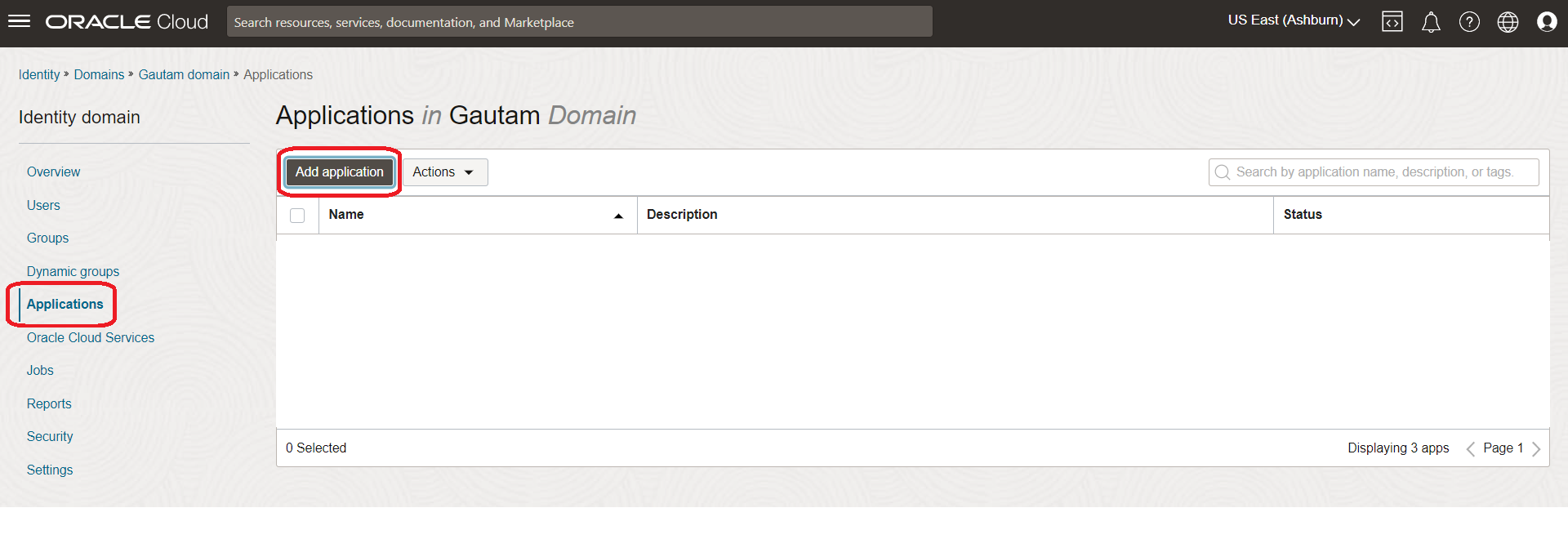

Oracle Cloudにログインし、アプリケーションをクリックして、アプリケーションの追加をクリックします。

-

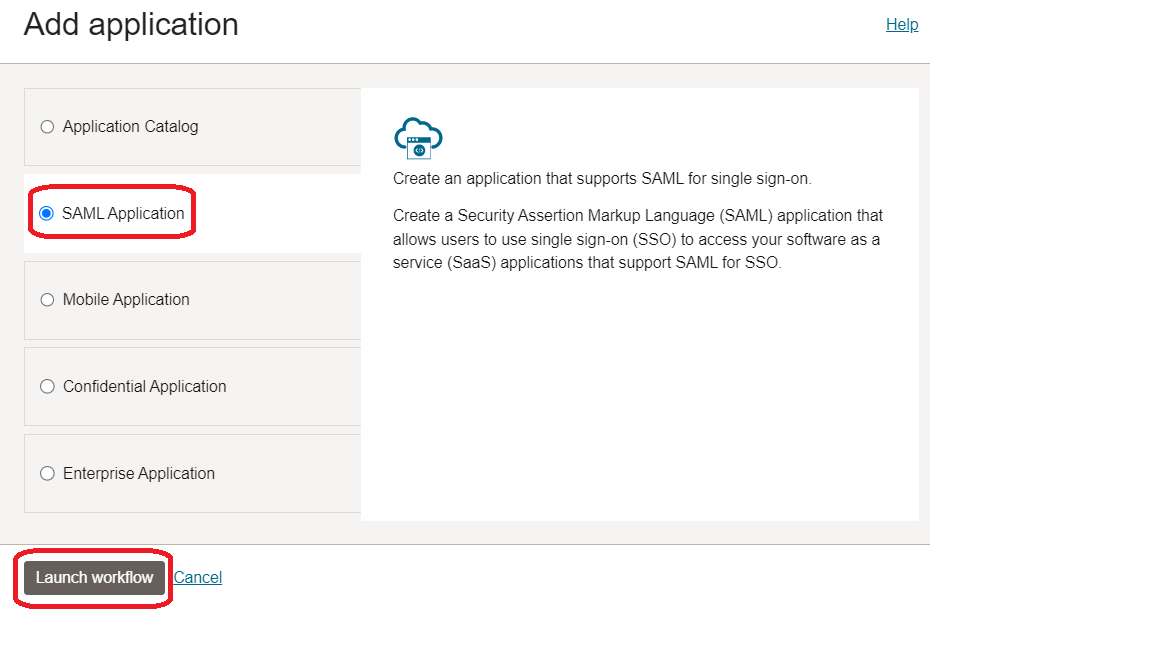

「SAMLアプリケーション」を選択し、「ワークフローの起動」をクリックします。

-

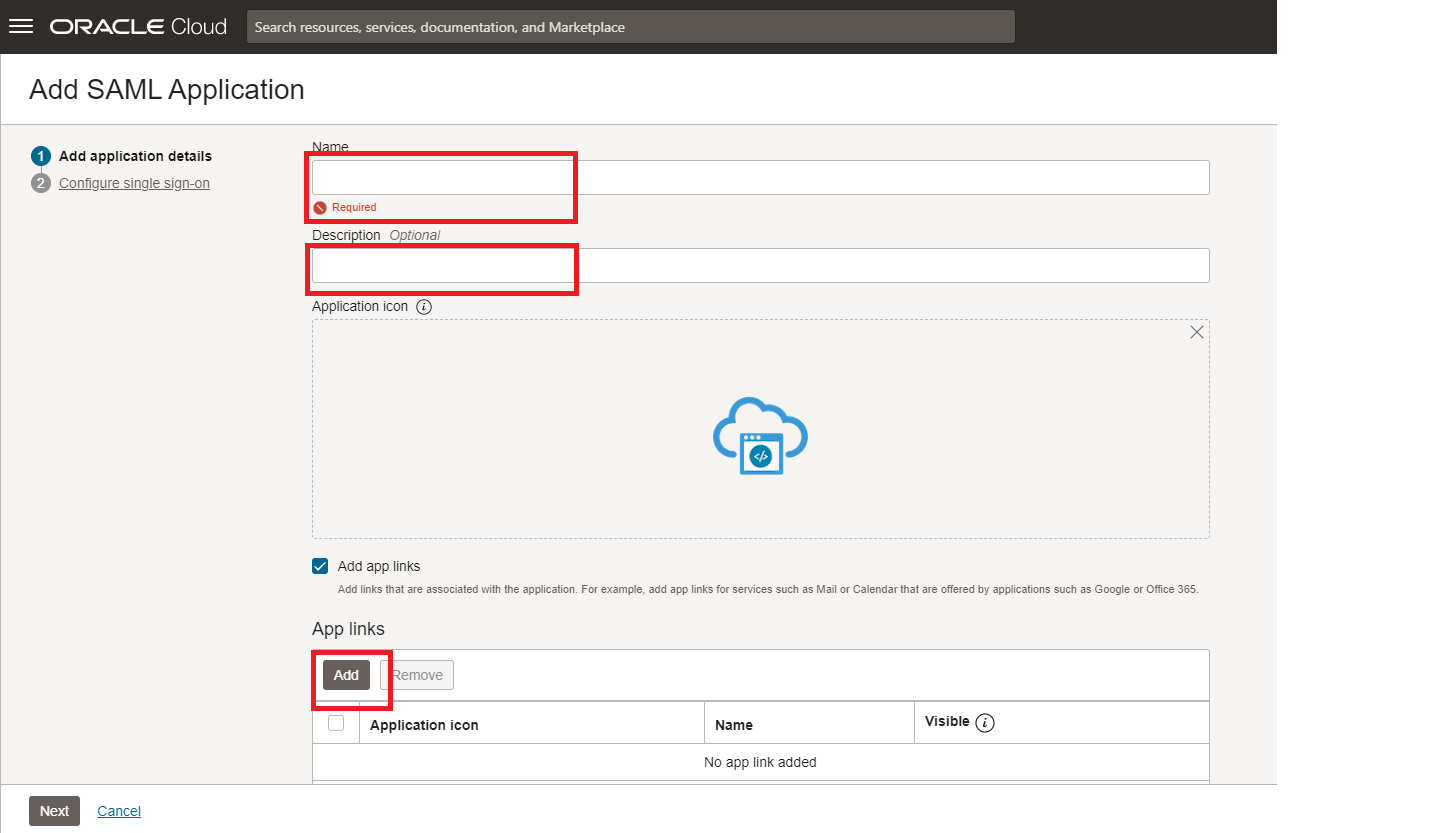

新しいアプリケーションの詳細を構成します。

-

アプリケーション名として

VMware Horizonと入力します。 -

(オプション)「説明」セクションでアプリケーションを定義します。

-

(オプション)「アプリケーション・リンク」セクションで必要な場合は、アプリケーション・ロゴを指定します。

-

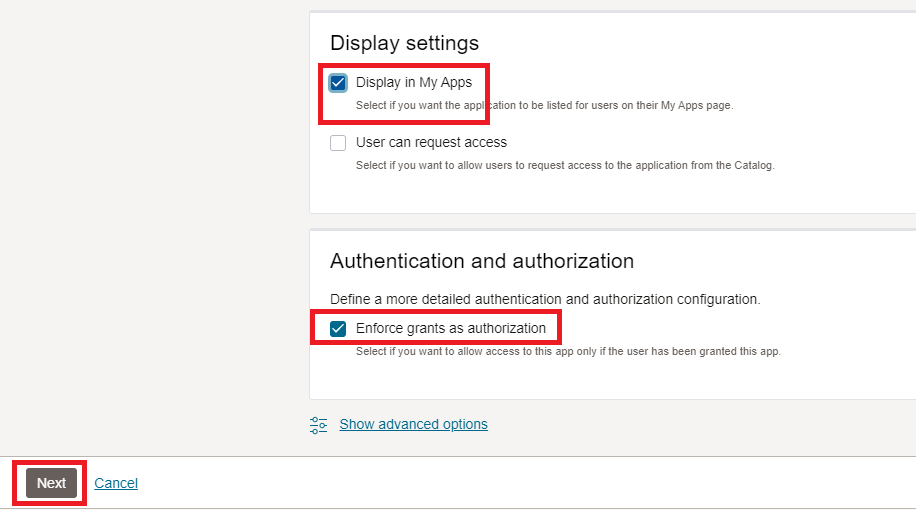

ユーザーに権限がある場合にのみアプリケーションへのアクセスを許可する場合は、「権限付与を認可として強制」チェック・ボックスを選択します。

-

「次へ」をクリックします。

-

-

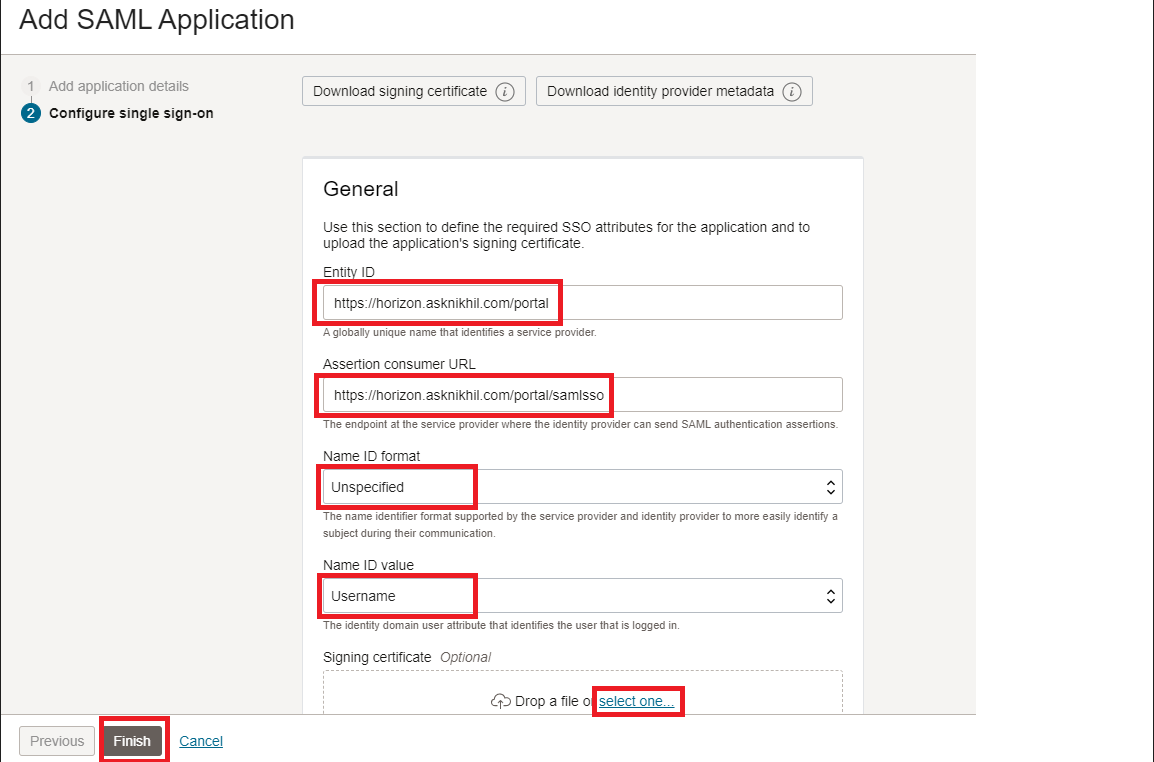

シングル・サインオン設定の構成: 次のパラメータの

<UAG-FQDN>を環境内のそれぞれのFQDNに置き換えます。この例では、VMware Horizon.asknikhil.comを使用します。

-

「エンティティID」に

https://<UAG-FQDN>/portalと入力します。 -

「アサーション・コンシューマURL」に

https://<UAG-FQDN>/portal/samlssoと入力します。 -

「Name IDフォーマット」は「指定なし」です。Name ID値(ユーザー名)。

-

UAGコンソールからダウンロードした署名証明書をアップロードします。

-

下にスクロールする前に、残りのテキスト・ボックスのデフォルト値を保持し、「終了」をクリックします。

-

-

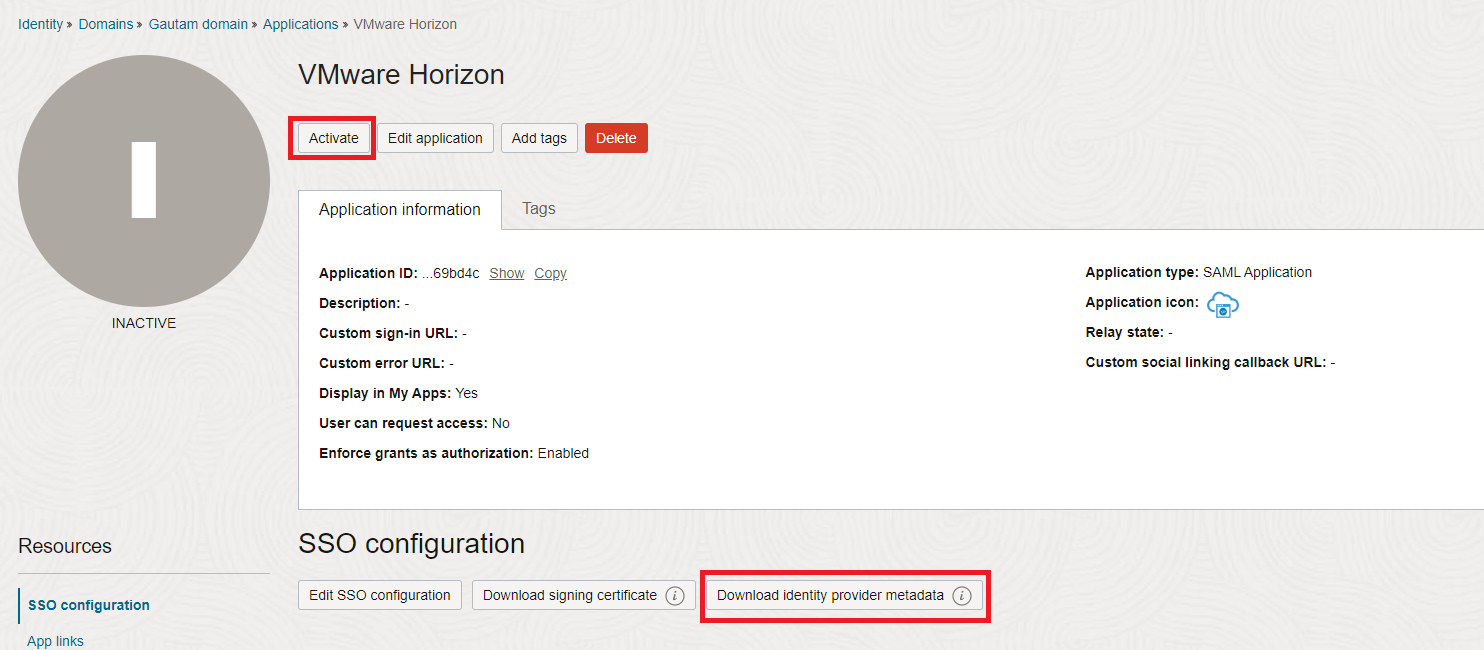

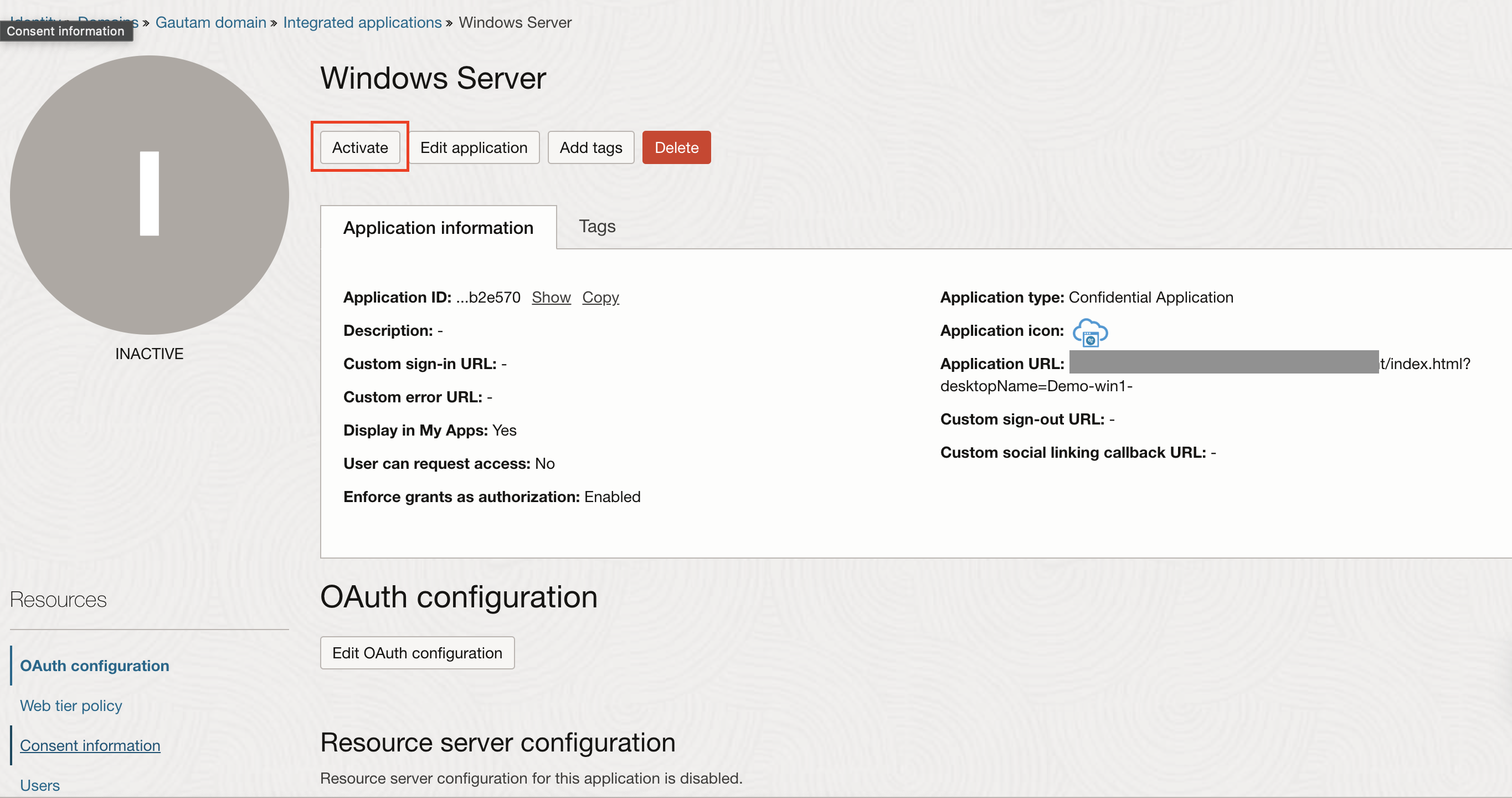

アプリケーションをアクティブ化し、IDPメタデータをダウンロードします。

ノート: SSO設定を構成して「終了」をクリックすると、アプリケーションをアクティブ化してからアイデンティティ・プロバイダ・メタデータをダウンロードできるアプリケーション詳細ページにリダイレクトされます。このメタデータは、後のステップで統合アクセス・ゲートウェイおよびVMware Horizon Connection Serverにアップロードされます

-

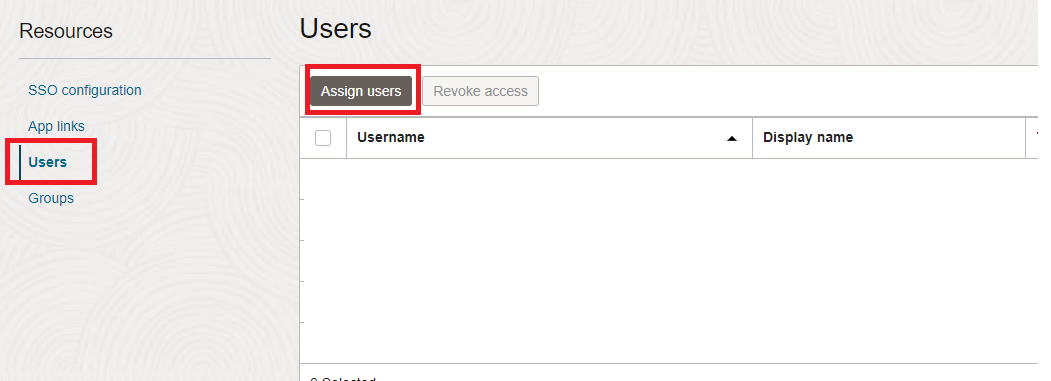

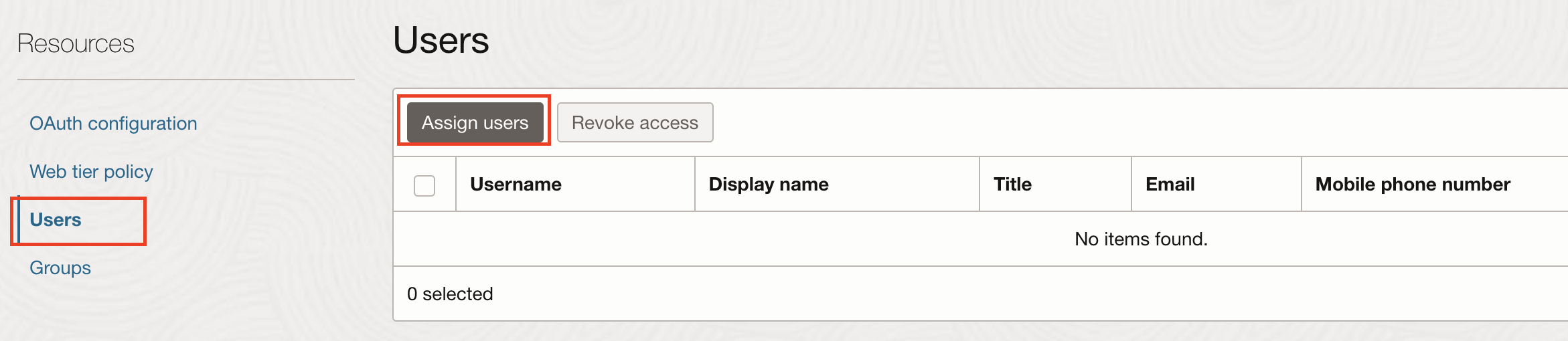

アプリケーションへのユーザーまたはグループの割当て: 要件に従ってユーザー/グループを割り当てます。

タスク3: OCI IAMアイデンティティ・ドメインでのVMware Unified Access GatewayのSAML統合の構成

Unified Access Gatewayで、リモート・デスクトップおよびアプリケーションの起動時に、SAML認証を実施し、OCI IAMメタデータをアップロードして、サードパーティのSAML 2.0認証を有効にする必要があります。この項では、統合アクセス・ゲートウェイ管理コンソールを使用して、IdPメタデータをアップロードし、SAML認証用のVMware Horizonエッジ・サービスを構成します。

OCI IAMアイデンティティ・ドメインMetadataの統合アクセス・ゲートウェイへのアップロード

ここでは、UAGにIDPメタデータをアップロードして、両方間の信頼を有効にします。

-

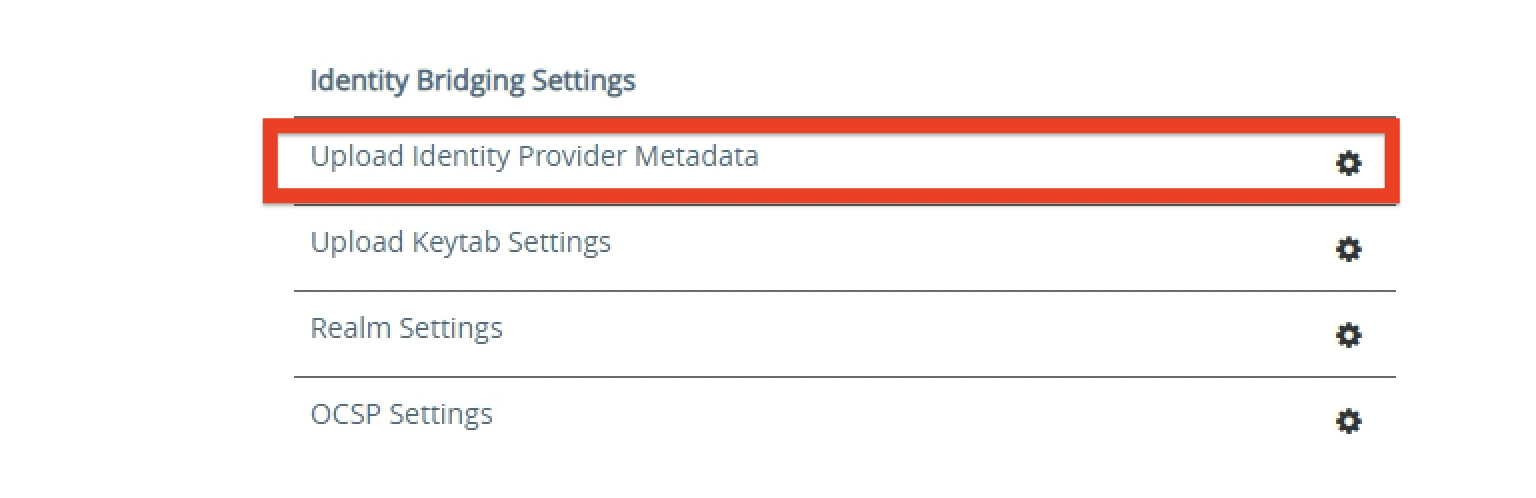

Unified Access Gatewayの

Advanced Settingsの下。Upload Identity Provider Metadataの横にある歯車をクリックします。

-

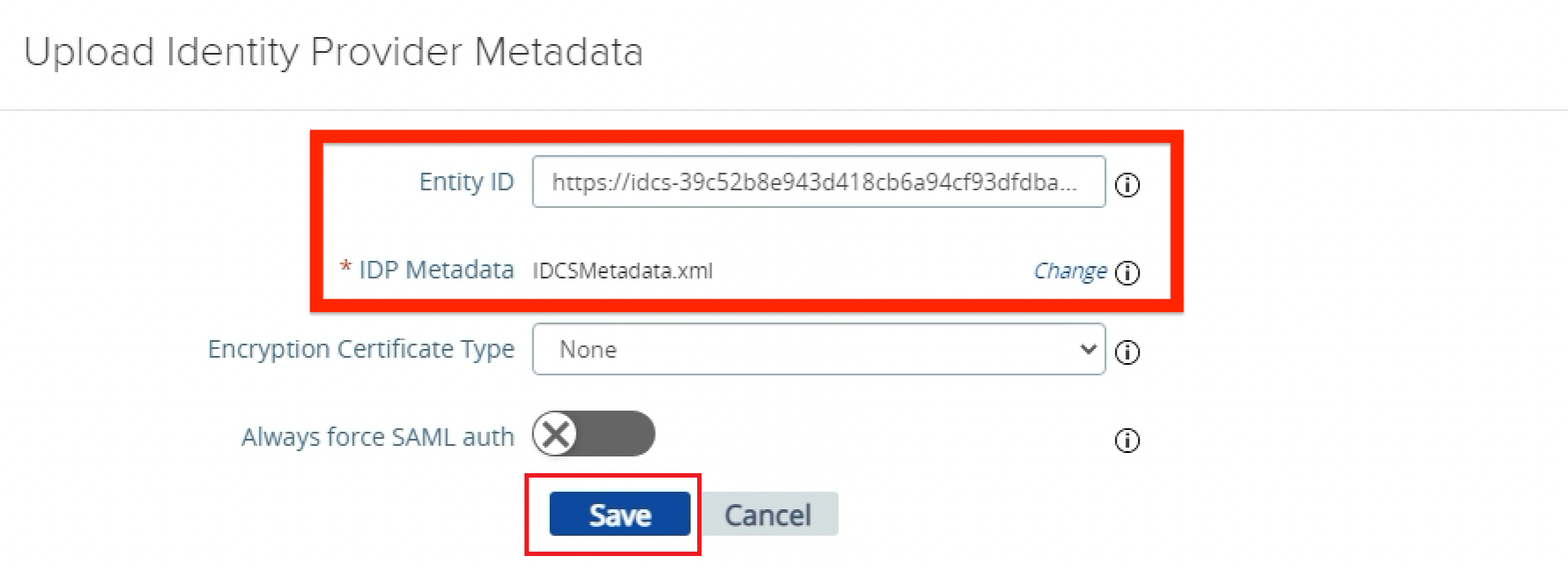

IDP Metadataのアップロード: この値はメタデータXMLファイルに基づいて定義されるため、

Entity IDは空のままにします。

-

IDP Metadataの「選択」をクリックし、以前にOCI IAMからダウンロードしたXMLメタデータ・ファイルを選択します。

-

「保存」をクリックします。

-

SAML認証用にUAGでVMware Horizon Edge Serviceを構成します

ここでは、統合アクセス・ゲートウェイのVMware Horizonサービスの認証方法としてSAMLを構成します。

-

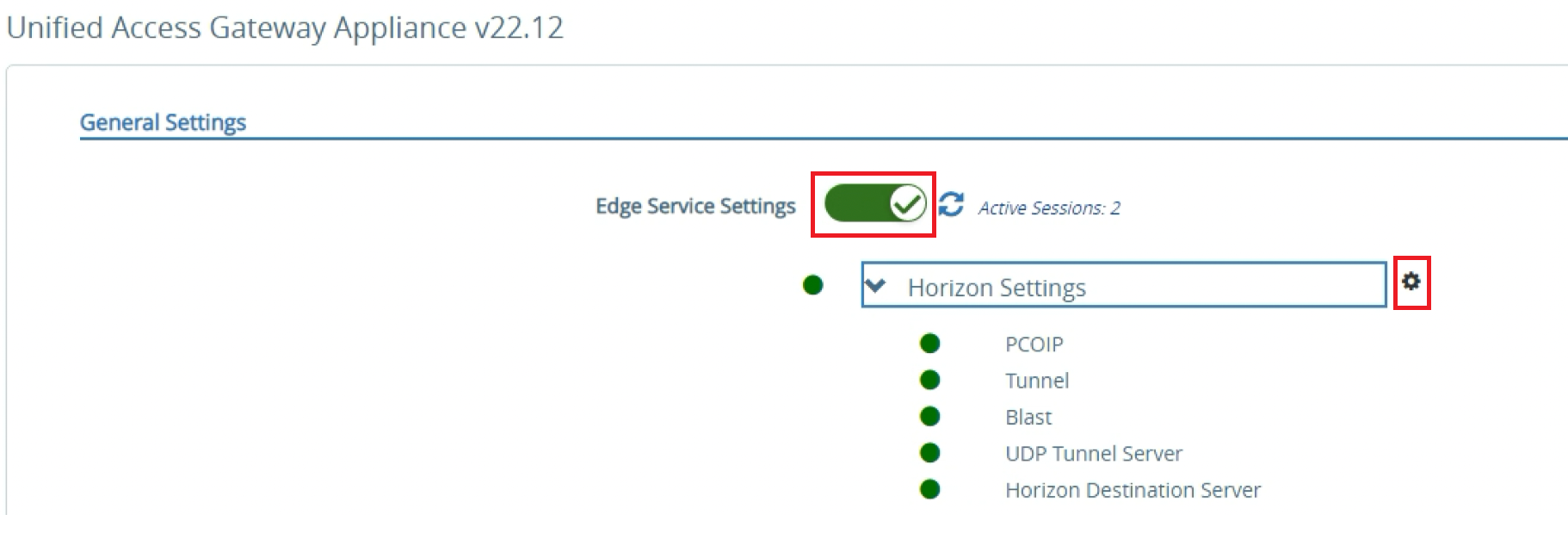

エッジ・サービス設定の横にある「トグルの表示」をクリックします。

-

VMware Horizon Settingsの横にある歯車アイコンをクリックします。

ノート: すべての項目は緑色である必要があります。これは、アプライアンスが構成された複数のプロトコルを介してVMware Horizon Connection Serverと通信できることを示しています。完全に機能していないアイテムはREDに表示されます。

-

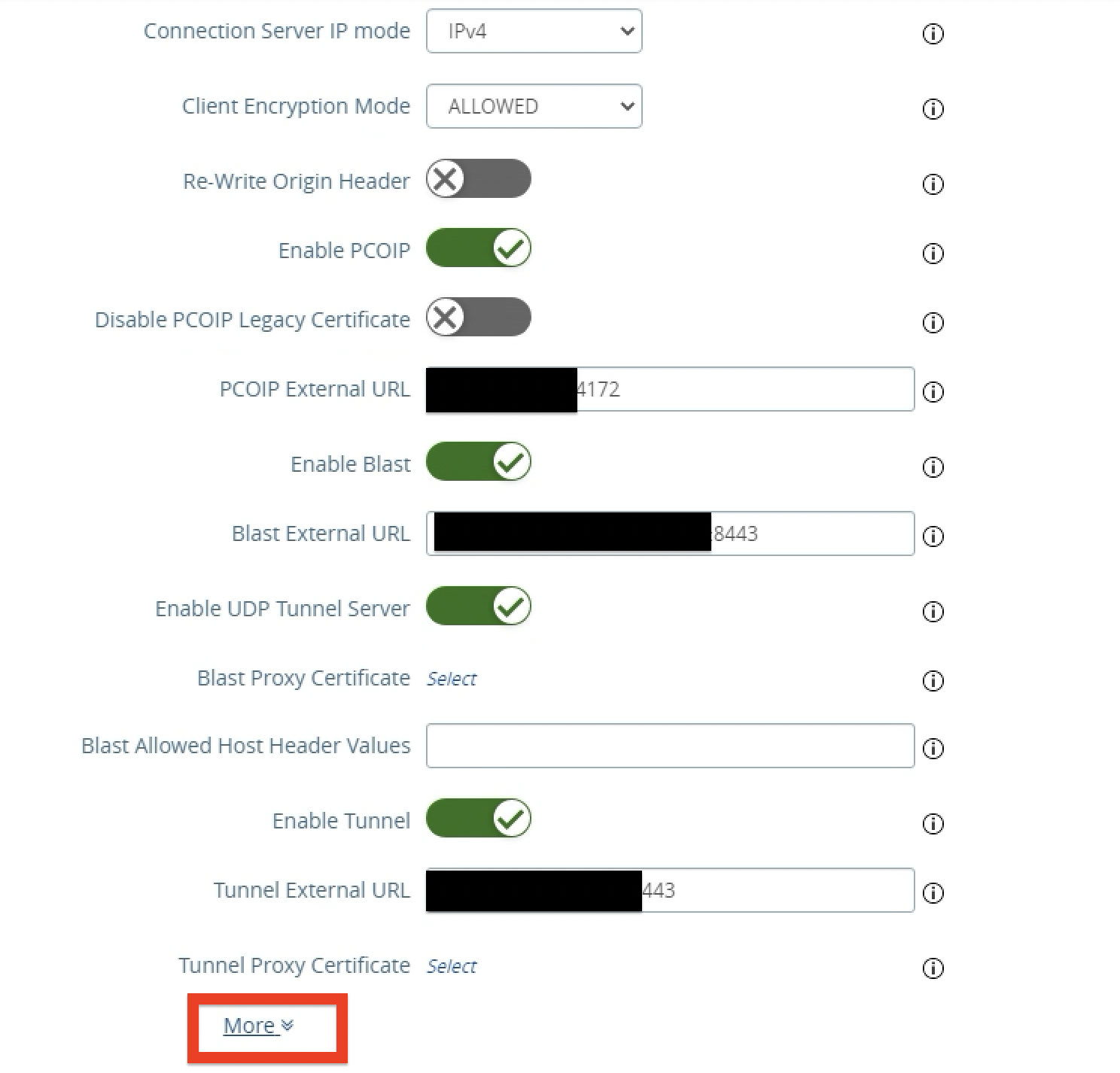

アクセス認証メソッド構成: VMware Horizon設定の下部にある「詳細」をクリックします。

-

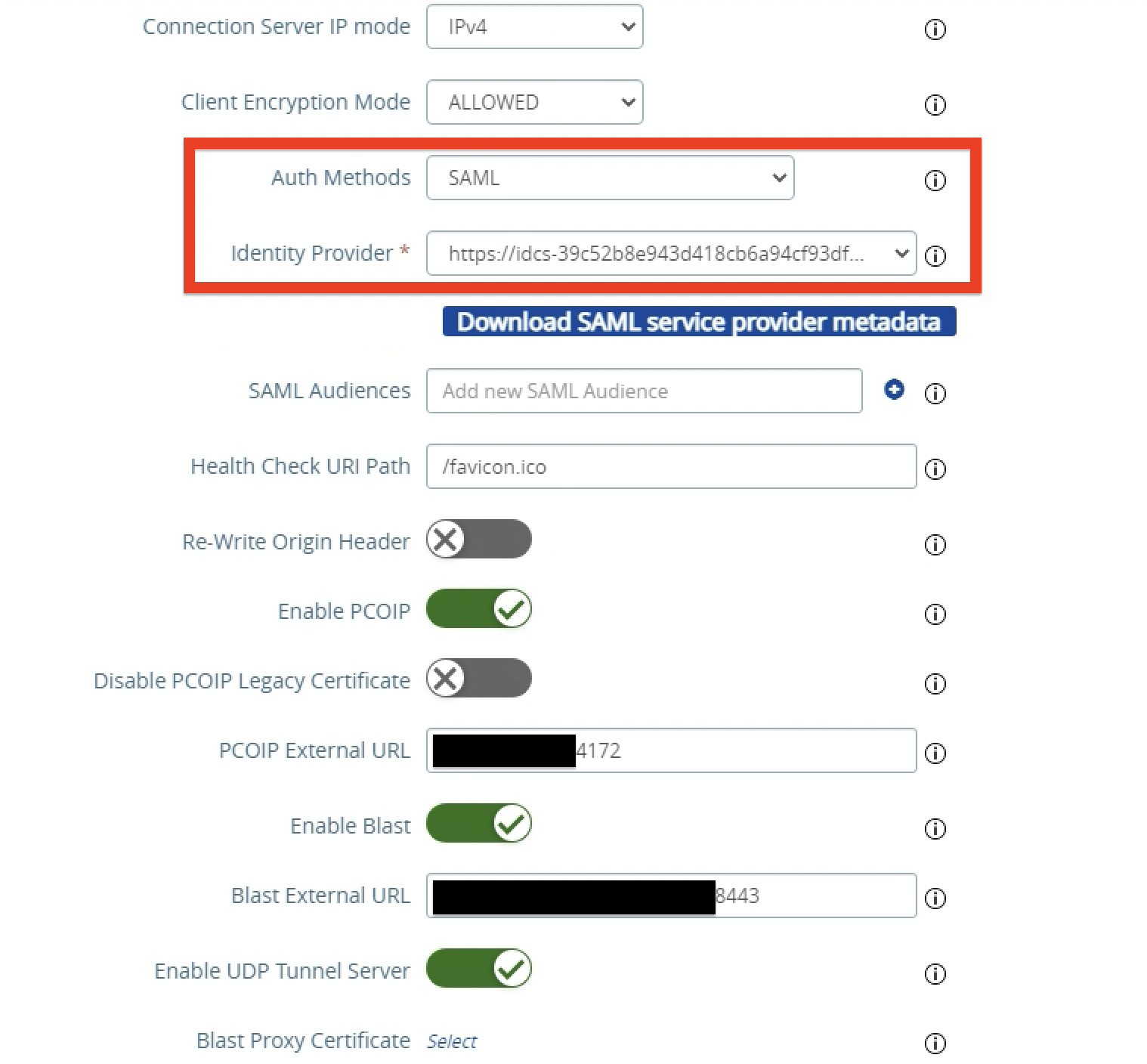

SAMLを認証方法として構成します。

-

「SAML」を選択します。

-

アイデンティティ・プロバイダの

https://idcs-#####を選択します。https://idcs-#####は、OCI IAMアイデンティティ・ドメイン・メタデータで指定されたエンティティIDの名前です。 -

下へスクロールし、保存をクリックします。

-

ノート: Auth MethodsがSAMLに設定されている場合、SAMLアサーションはUnified Access Gatewayによって検証され、True SSOを利用してリモート・デスクトップおよびアプリケーションにユーザー・シングル・サインオン用のバックエンドに渡されます。認証方式が「SAML +パススルー」に設定されている場合、SAMLアサーションはUnified Access Gatewayによって検証され、Connection Serverはリモート・デスクトップおよびアプリケーションの起動時にActive Directoryに対してユーザーを認証します。両方のAuthNメソッドで、ユーザーはSAML認証のためにOCI IAMにリダイレクトされ、サービス・プロバイダ(SP)およびIdPで開始されたフローがサポートされます。

タスク4: SAMLおよびTrue SSO用のOCI IAMアイデンティティ・ドメインとのVMware Horizon統合の構成

エンドツーエンドのSSOエクスペリエンスをエンドユーザーに提供するには、VMware Horizon環境でTrue SSOを構成する必要があります。True SSOが有効になっている場合、ユーザーはリモートデスクトップまたはアプリケーションを使用するために Active Directory資格を入力する必要はありません。

サードパーティのIdPを使用するように統合アクセス・ゲートウェイが設定されており、VMware HorizonでTrue SSOが有効になっている場合は、VMware Horizon管理にSAMLオーセンティケータを作成する必要があります同じエンドツーエンドのシングル・サインオン・エクスペリエンスを提供するコンソール。そうしないと、エンドユーザーはデスクトップまたはアプリケーションにログインするためにAD資格証明を入力する必要があります。SAMLオーセンティケータには、VMware Horizonとクライアントが接続するデバイスとの間のIdP信頼およびメタデータ交換が含まれます。

この項では、VMware Horizon管理コンソールでOCI IAMアイデンティティ・ドメインのSAMLオーセンティケータを作成し、作成されたOCI IAM SAMLオーセンティケータに対してTrue SSOを有効にします。

ノート: SAMLオーセンティケータを接続サーバー・インスタンスに関連付けます。デプロイメントに複数の接続サーバー・インスタンスが含まれている場合は、各インスタンスでSAMLオーセンティケータを構成する必要があります。

True SSO用のSAMLオーセンティケータの構成

ここでは、OCI IAMアイデンティティ・ドメインをVMware HorizonのSAMLオーセンティケータとして構成します。

-

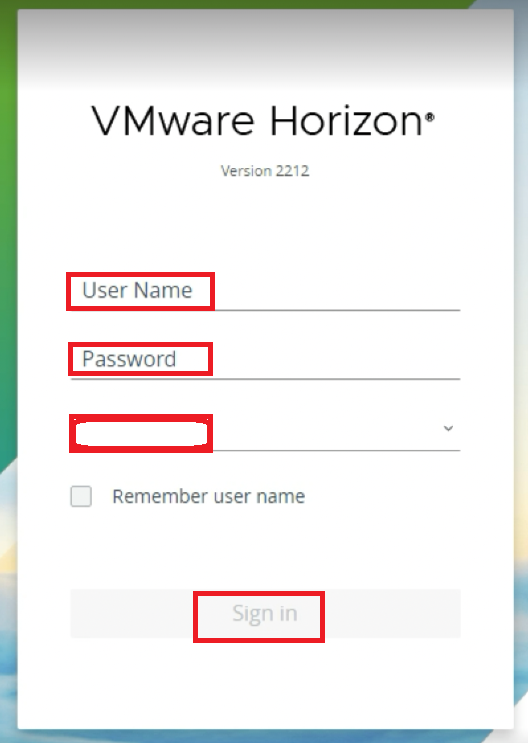

VMware Horizon管理コンソールにアクセスするには、Webブラウザで

https://server/adminに移動します。ここで、serverは接続サーバー・インスタンスのホスト名です。

-

ユーザー名を入力します。

-

「パスワード」を入力します。

-

「ドメイン」を入力します。

-

「サインイン」をクリックします。

-

-

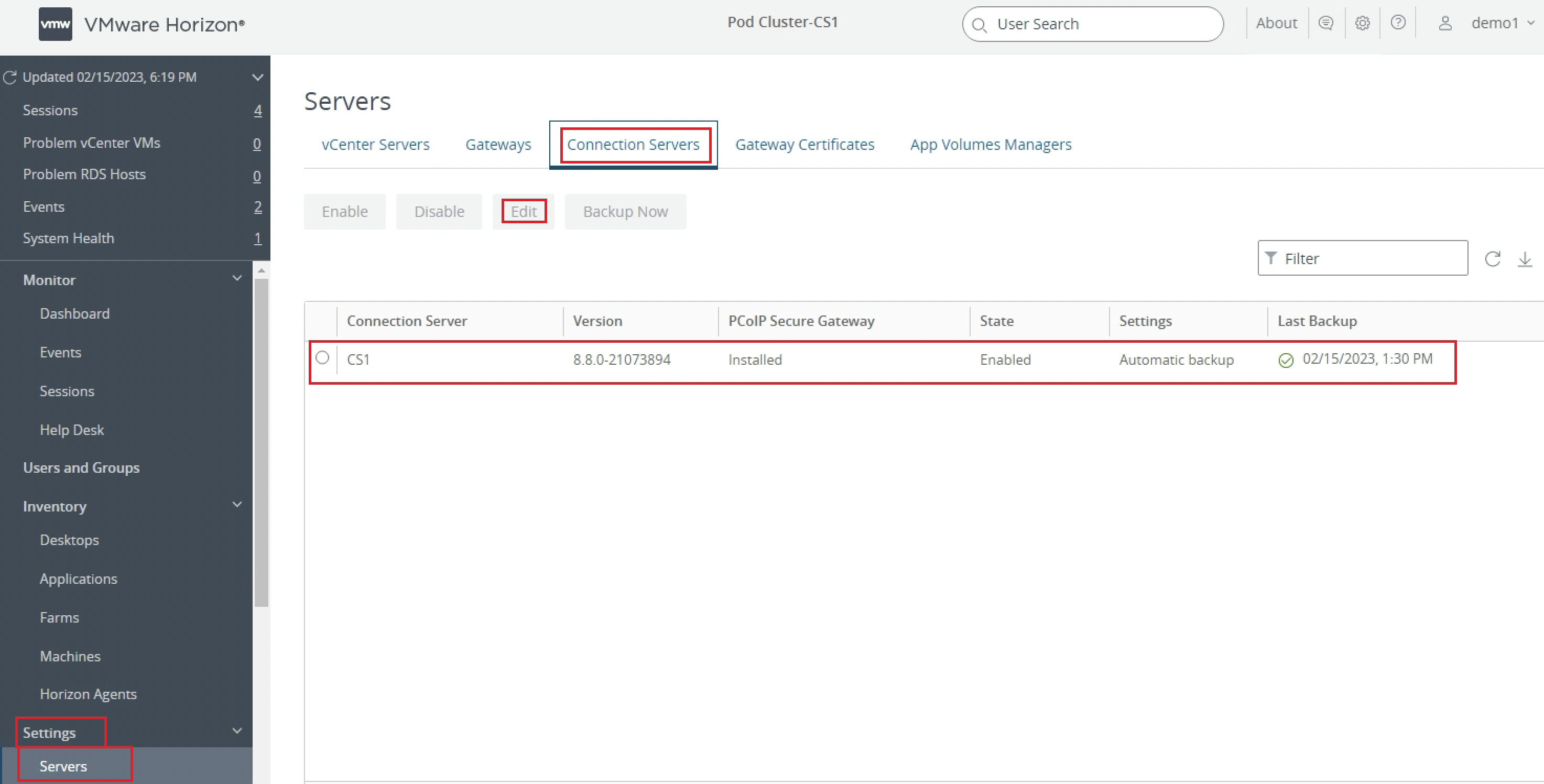

「接続サーバー設定の構成」。

-

「設定」をクリックします。

-

「サーバー」をクリックします。

-

「接続サーバー」を選択し、統合アクセス・ゲートウェイのフロントエンド・サーバーとして使用する接続サーバーを選択します。

-

「編集」をクリックします。

-

-

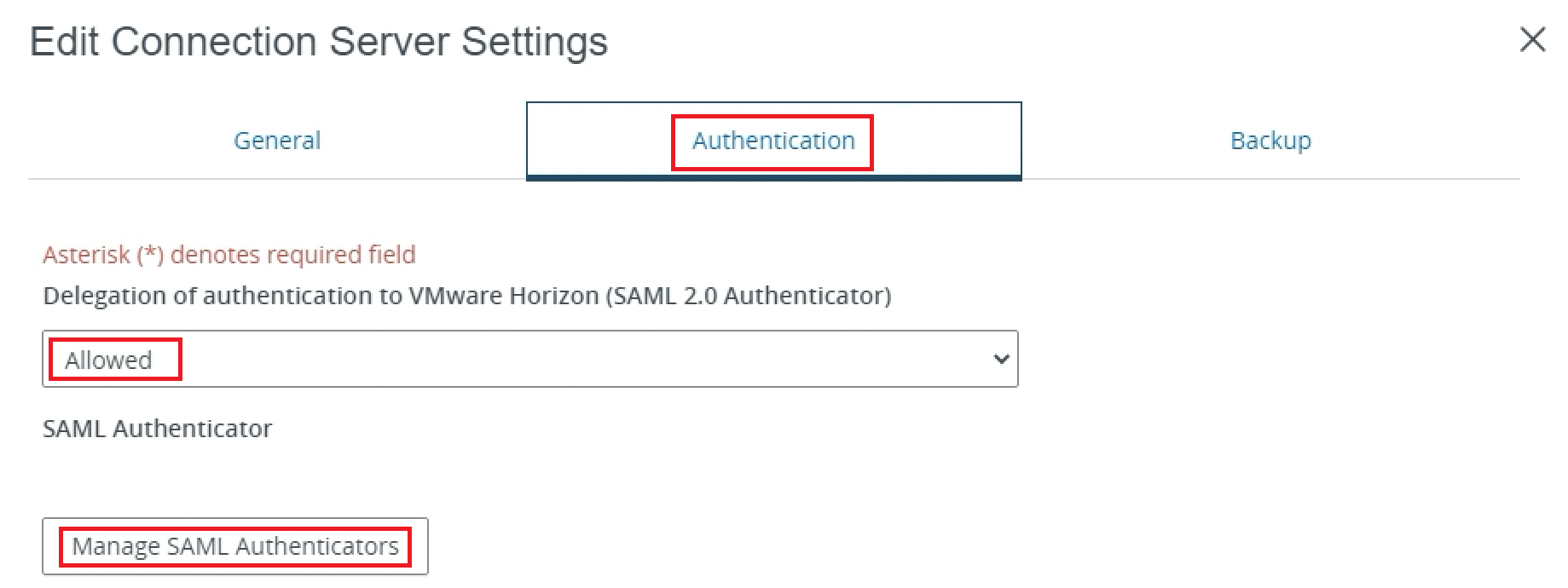

SAML認証設定の構成。

-

「認証」タブを選択します。

-

「VMware Horizon (SAML 2.0 Authenticator)に対する認証の委任」で、「許可」を選択します。

-

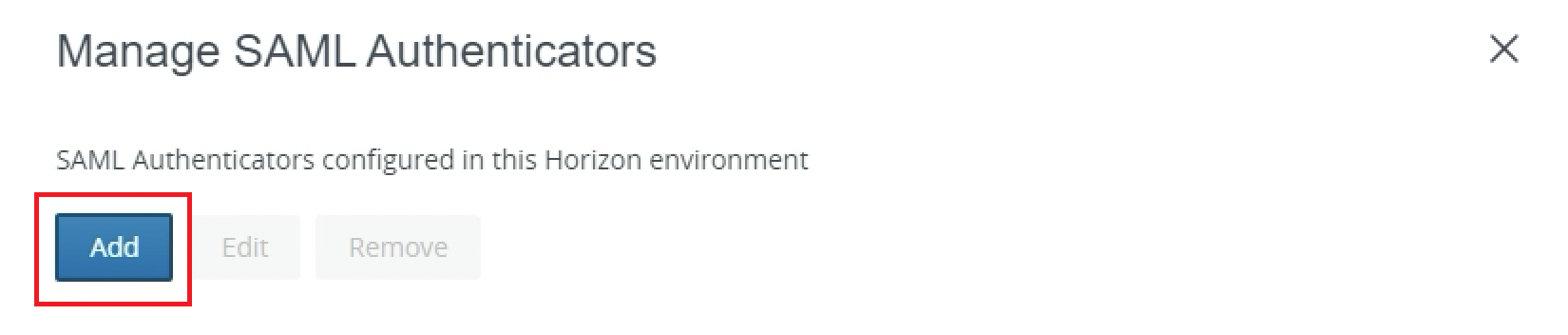

「SAMLオーセンティケータの管理」をクリックします。

-

-

「追加」をクリックします。

-

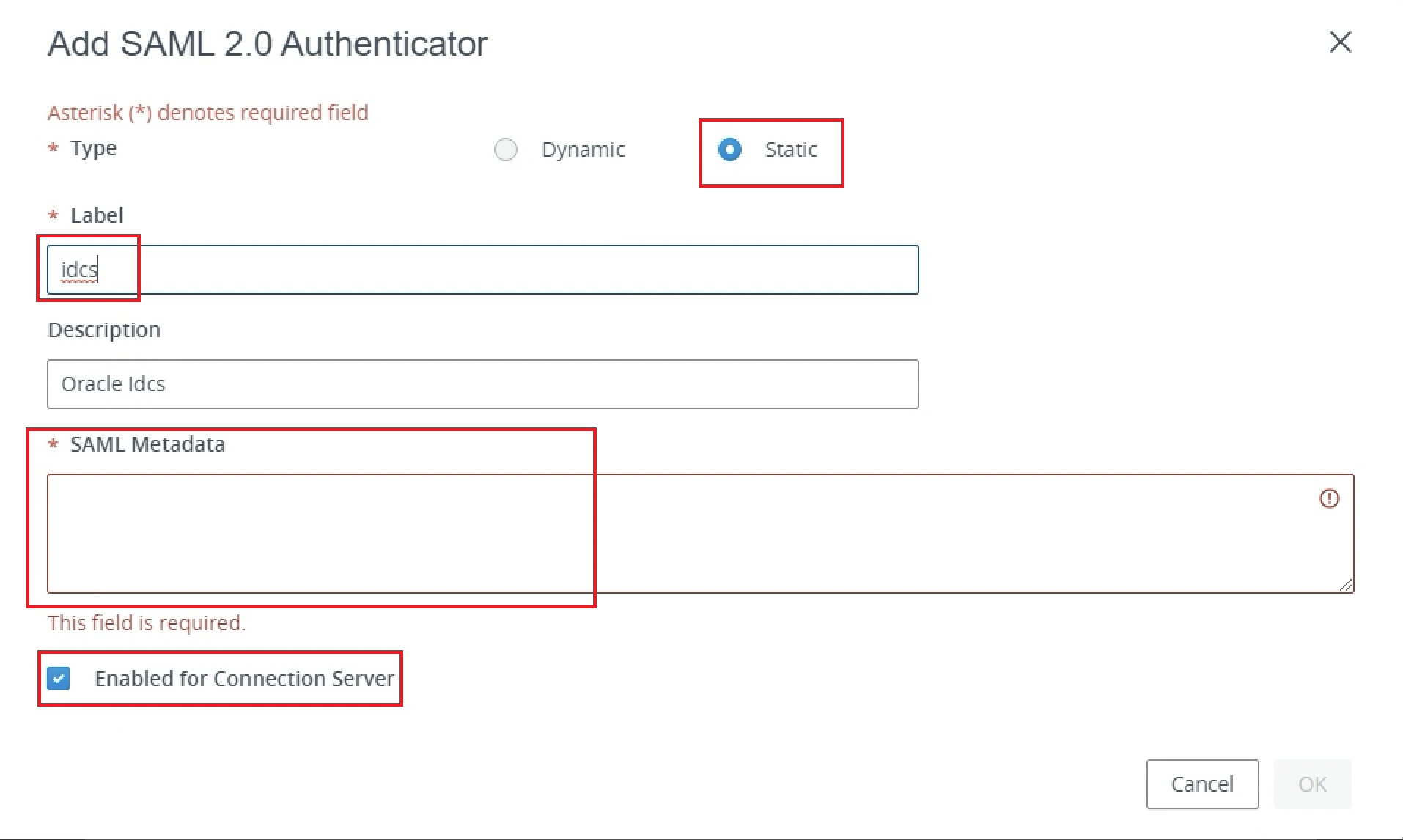

OCI IAMアイデンティティ・ドメインのSAMLオーセンティケータの構成。

-

「タイプ」で「静的」を選択します。

-

「ラベル」に

idcsと入力します。 -

以前にOCI IAMからダウンロードしたOCI IAMアイデンティティ・ドメイン・メタデータXMLファイルのコンテンツをSAML Metadataテキスト・ボックスに貼り付けます。

-

「接続サーバーに対して有効」が選択されていることを確認します。

-

「OK」をクリックします。

-

-

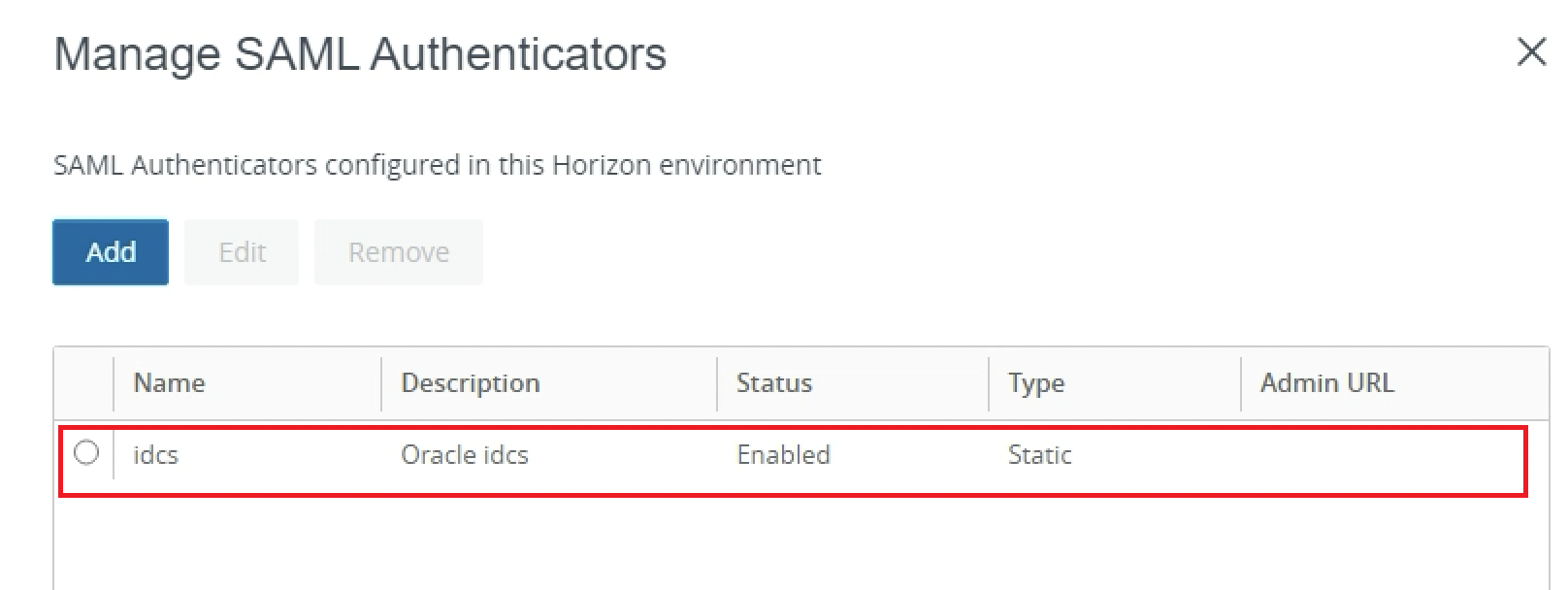

SAMLオーセンティケータが有効であることを確認します。

-

OCI IAMがVMware HorizonのSAMLオーセンティケータとして構成されていることを確認します。

-

「OK」をクリックします。

ノート: 接続サーバーに複数のSAMLオーセンティケータを構成でき、すべてのオーセンティケータを同時にアクティブにできます。ただし、接続サーバーで構成された各SAMLオーセンティケータのエンティティIDは異なる必要があります。

-

-

サードパーティSAMLオーセンティケータのTrue SSOの有効化

-

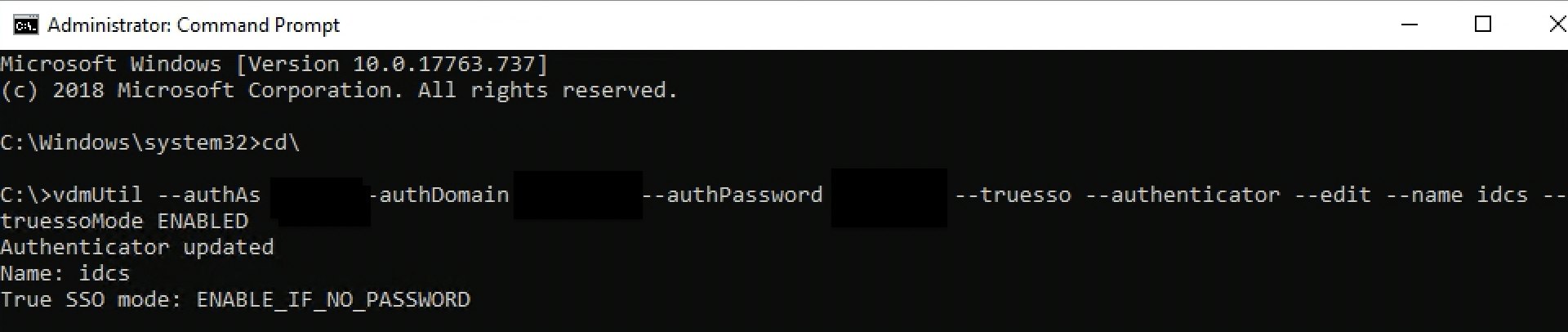

環境でVMware Horizon TrueSSOを利用する場合は、True SSOでOCI IAM SAML Authenticatorを有効にする必要があります。次のコマンドラインを使用して、すべてのオーセンティケータとそのTrue SSOモード・ステータスをリストします。

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticator<VMware Horizon admin user>をVMware Horizon管理者ユーザー<fqdn>に、VMware Horizon管理者ユーザー<VMware Horizon admin password>の完全修飾ドメイン名VMware Horizon管理者のパスワードで置き換えます

-

構成しようとしているオーセンティケータに対してTrue SSOモードが

DISABLEDの場合は、次のコマンドラインを実行して有効にします。vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

True SSO (オーセンティケータの

True SSO mode)を有効にすると、次のように表示されます:ENABLE_IF_NO_PASSWORD

-

タスク5: SAMLおよびTrue SSO認証によるデスクトップおよびアプリケーションの検証

ここでは、VMware Horizon Clientを起動して、Unified Access Gatewayを介してリモート・デスクトップおよびアプリケーションを起動し、SAMLおよびTrue SSO認証フローを検証します。

-

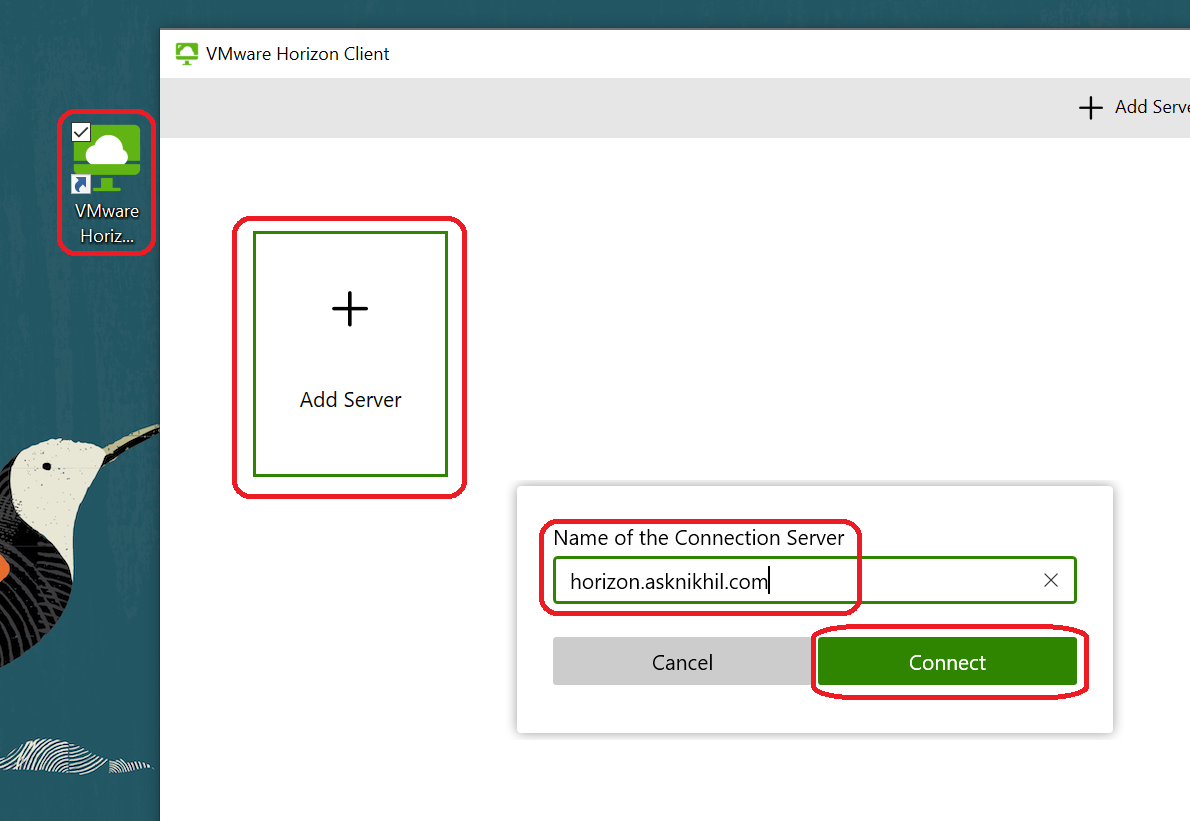

VMware Horizon Clientを構成します。

-

VMware Horizon Clientを起動します。

-

「サーバーの追加」をクリックします。

-

Unified Access Gateway IP/FQDNを入力します。

-

「接続」をクリックします。

-

-

OCI IAMによる認証。

ユーザーは認証のためにOCI IAMにリダイレクトされます。ユーザーはADのユーザー名とパスワードを入力し、認証が成功すると(委任認証)、有効なトークンを使用してVMware Horizonクライアントにリダイレクトされます。

-

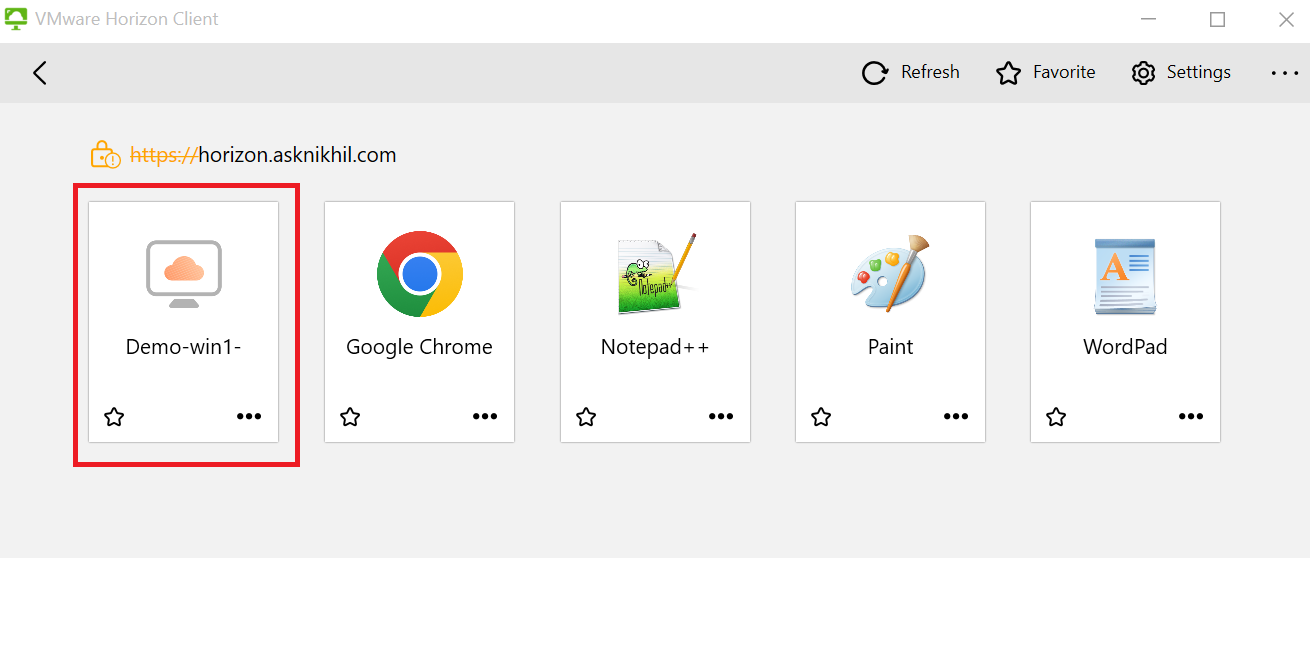

仮想デスクトップまたはアプリケーションの起動。

認証に成功すると、ユーザーに資格のあるデスクトップおよびアプリケーションが表示されます。「デスクトップ」アイコンまたは「アプリケーション」アイコンのいずれかをダブルクリックして、リソースを起動します。

-

Virtual Desktopまたはアプリケーションが起動されたことを確認します。

タスク6: Horizonデスクトップおよびアプリケーションを起動するためのMyConsoleアプリケーションの構成

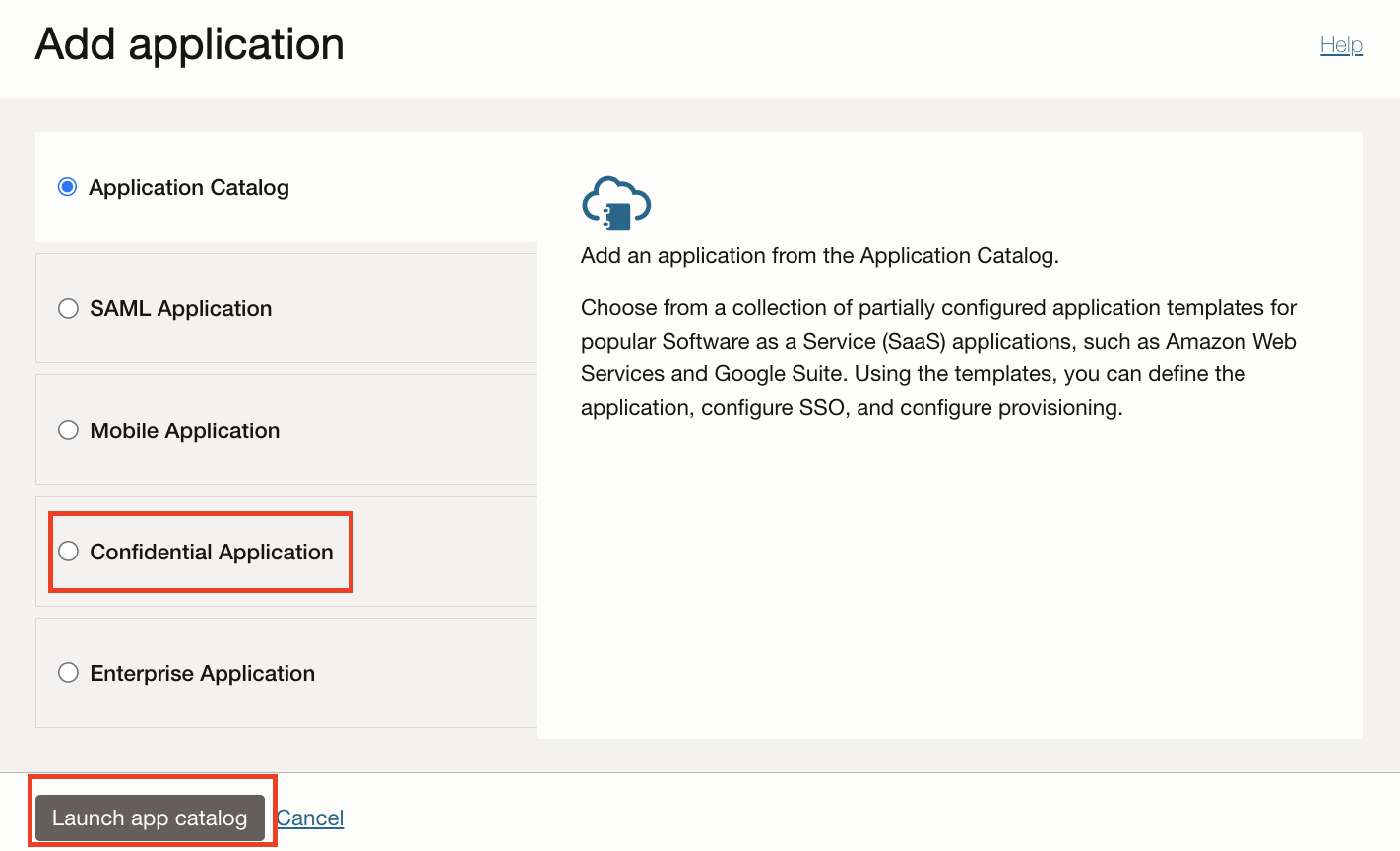

このタスクでは、Horizonデスクトップを起動するように機密アプリケーションを構成します。同じステップを繰り返して、複数のアプリケーションを作成できます。

-

新しいアプリケーションを追加します。

-

アプリケーションに移動し、アプリケーションの追加をクリックします。

-

「機密アプリケーション」を選択し、「ワークフローの起動」をクリックします。

-

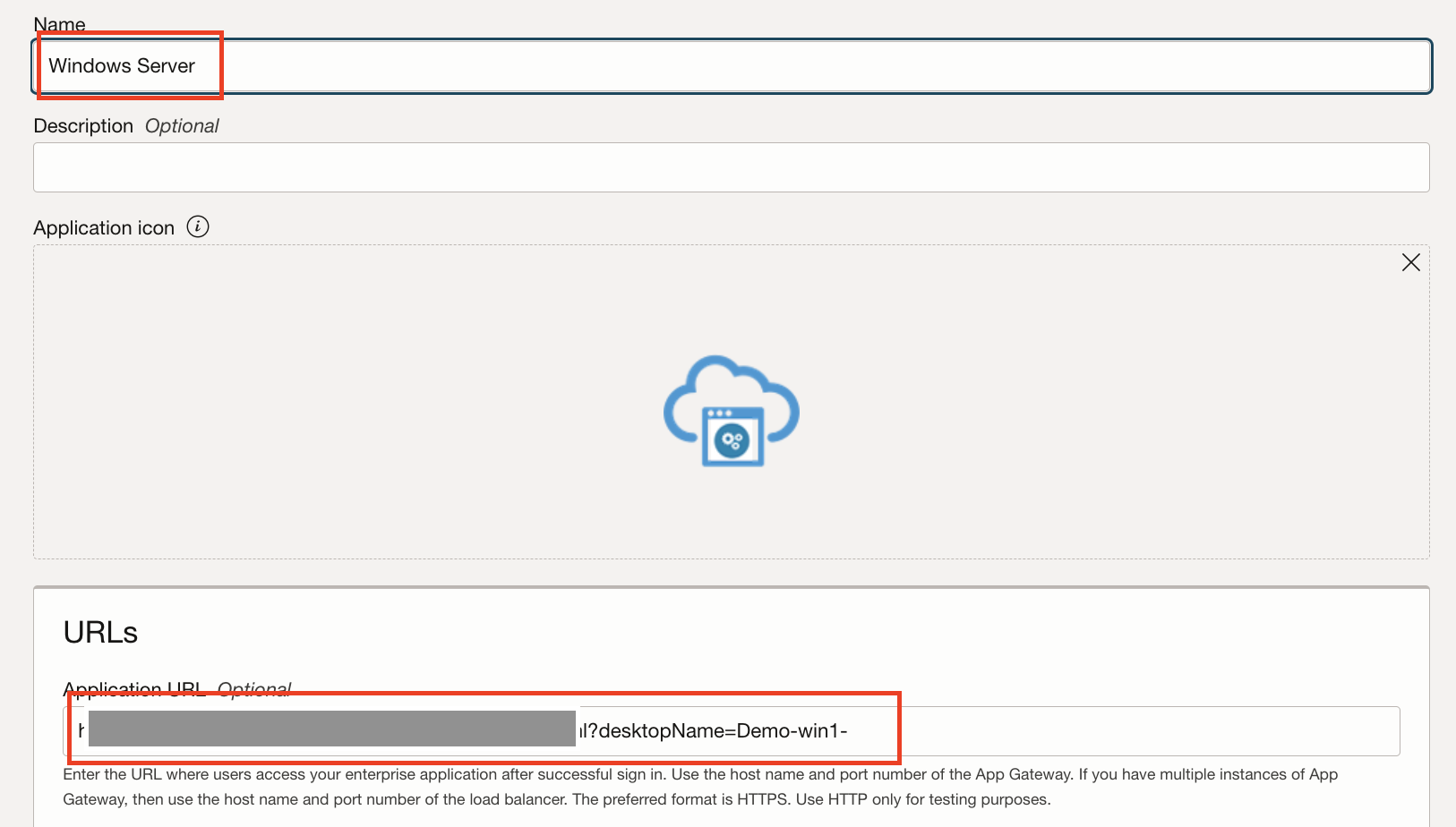

新しいアプリケーション・ウィザードで、アプリケーション名およびアプリケーションURLを指定します。

ノート: OCI IAMアイデンティティ・ドメインのマイ・コンソールを使用してデスクトップ・プールからDemo-win1-という名前の仮想デスクトップを起動するには、URL構文は

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktopです。たとえば、アプリケーション・プールからノートパッドを起動するURL構文はhttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepadです。

-

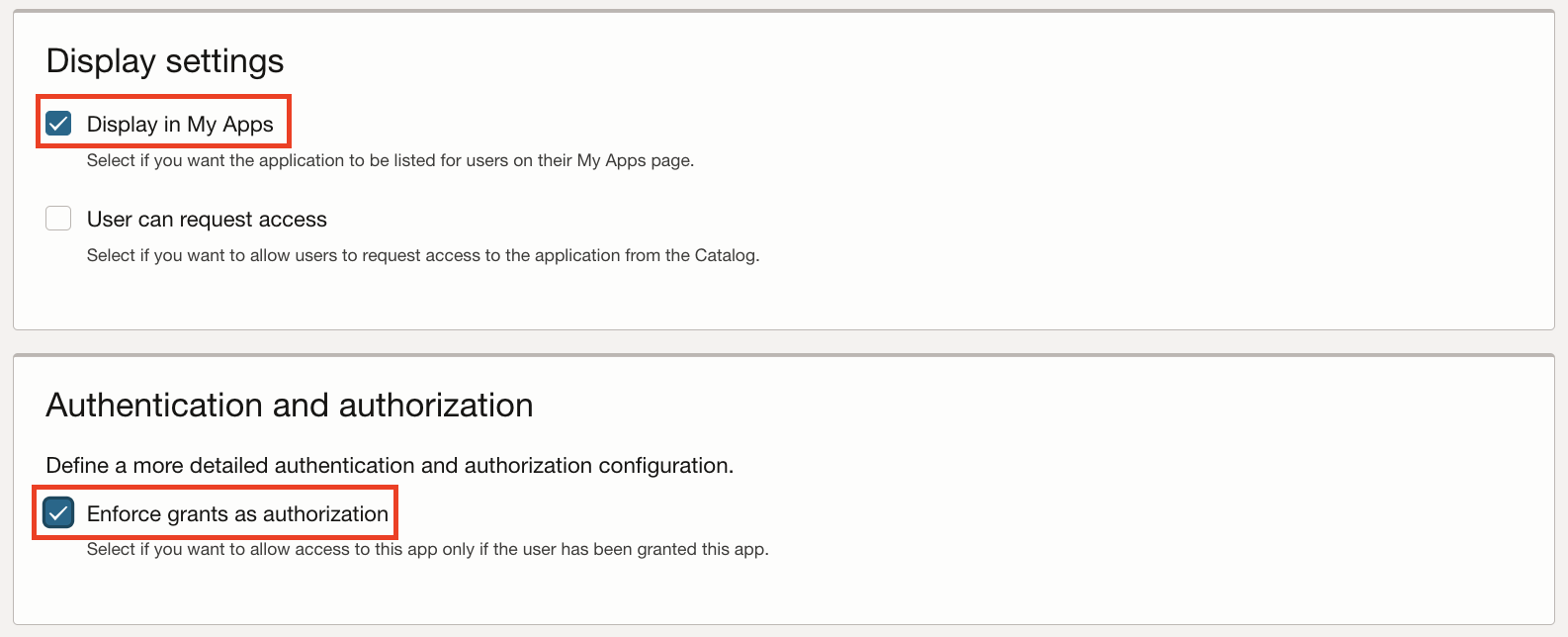

「表示設定」で、「「マイ・アプリケーション」に表示」オプションを選択します。

-

「認証と認可」セクションの「権限付与を認可として実施」を選択し、「次」をクリックします。

-

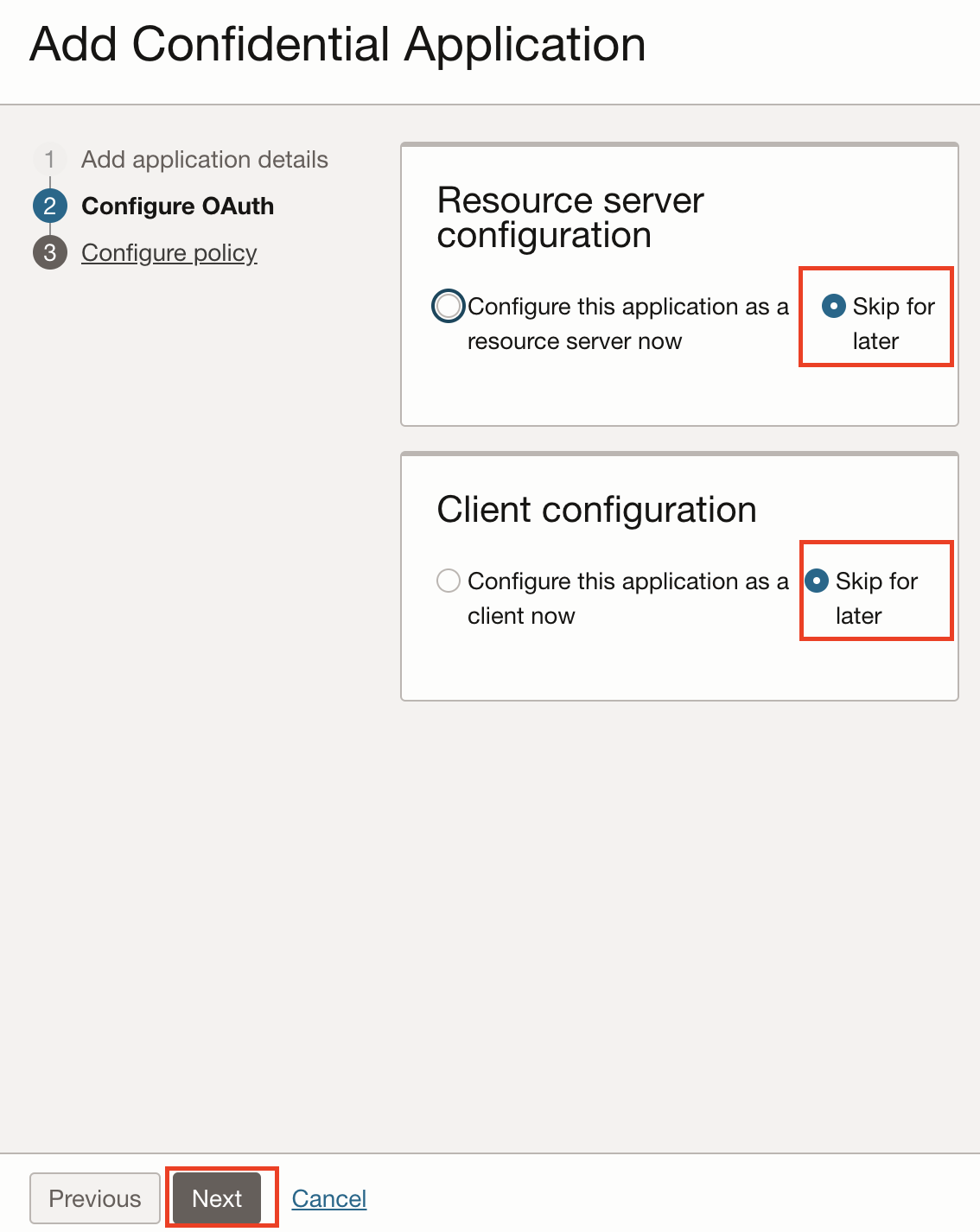

「OAuthの構成」セクションで、「リソース・サーバー構成」と「クライアント構成」の両方に対して「後でスキップ」オプションを選択し、「次」をクリックします。

-

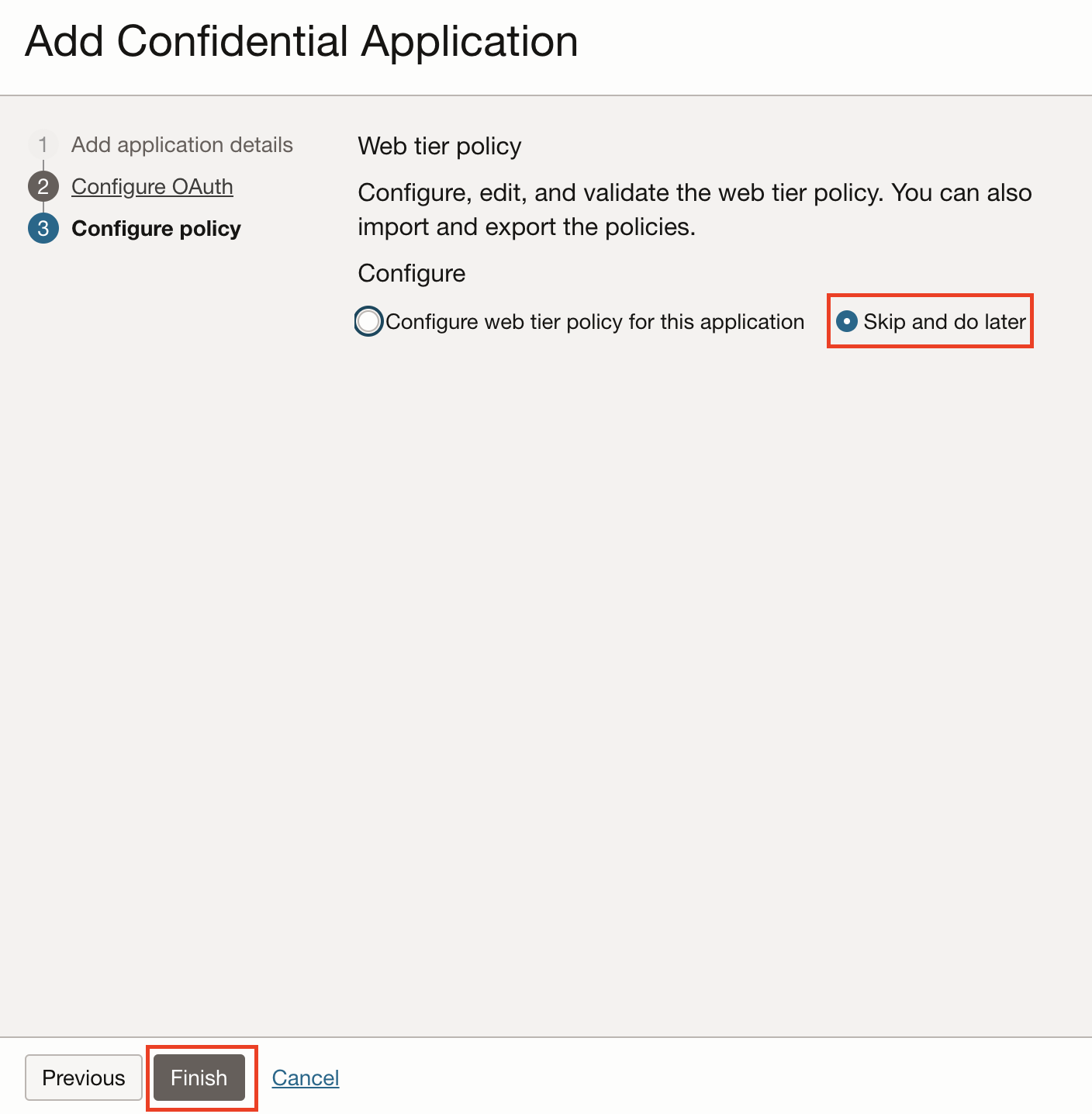

「ポリシーの構成」セクションで「スキップして後で実行」オプションを選択し、「終了」をクリックします。

-

-

アプリケーションの作成後にアクティブ化します。

-

Assign users and groups: 「Users」または「Groups」をクリックして、各ユーザーまたはユーザーのグループを割り当てます。

タスク7: OCI IAM MyConsoleからのデスクトップおよびアプリケーションの起動の検証

-

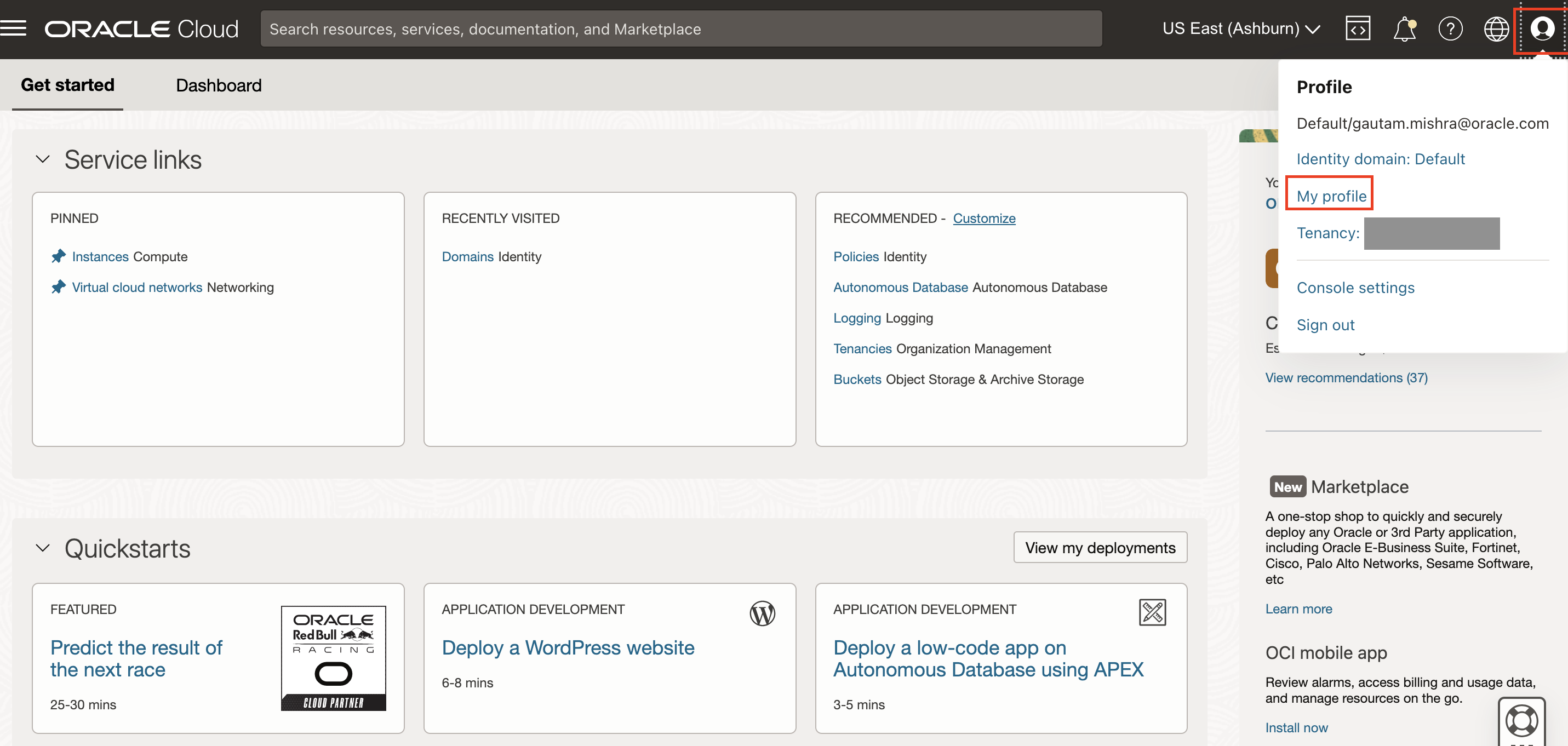

OCIコンソールにログインし、「マイ・プロファイル」に移動します。

-

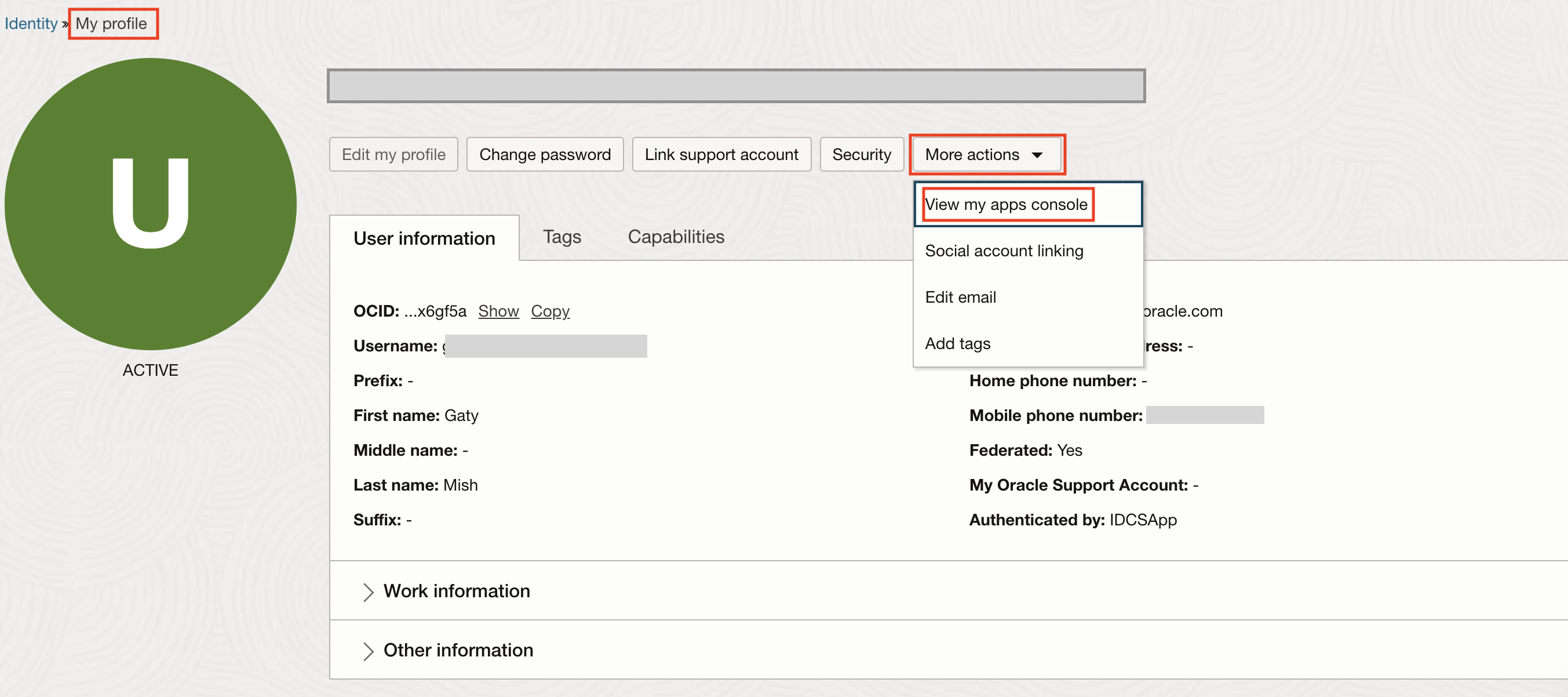

「他のアクション」の下の「自分のアプリケーション・コンソールの表示」をクリックします。

-

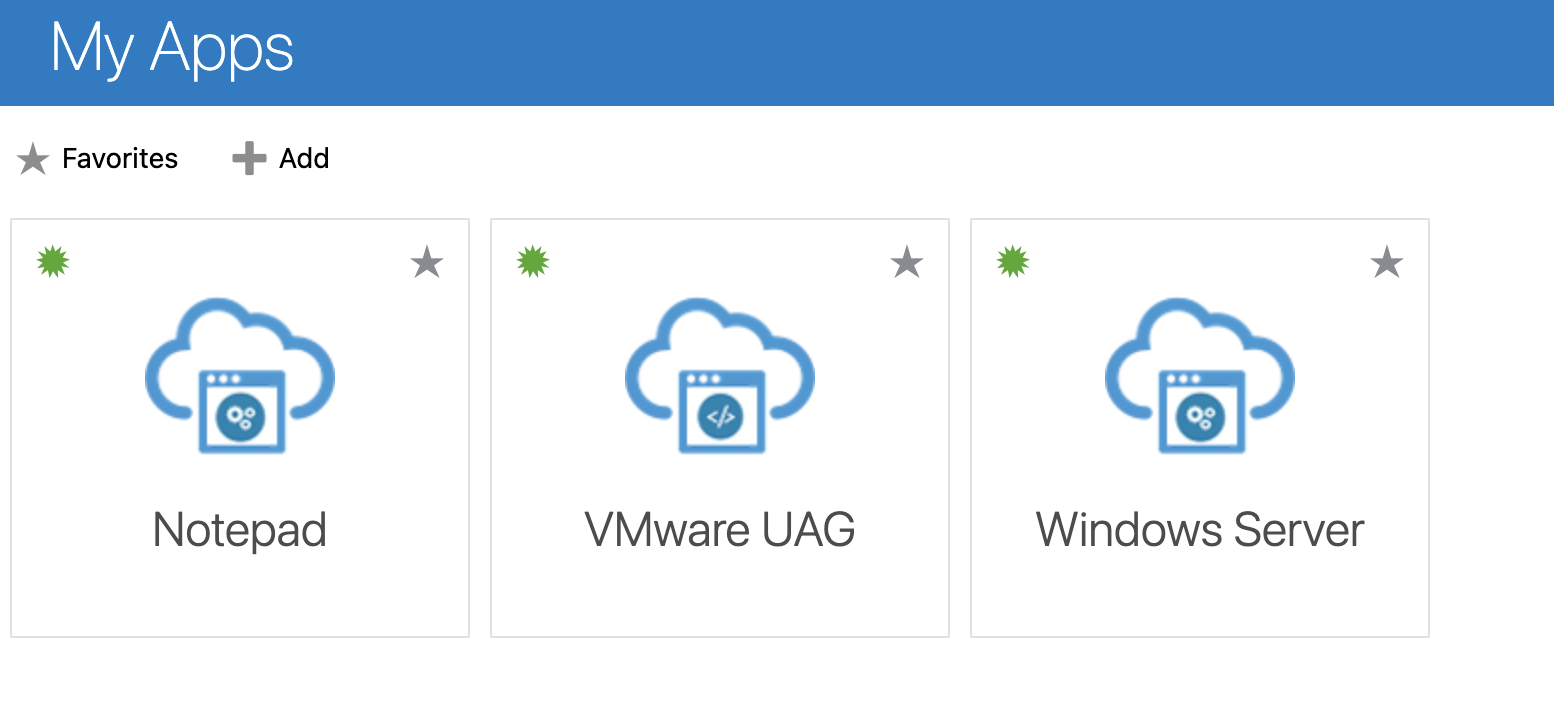

ログインに成功すると、アカウントに割り当てられているすべてのアプリケーションが表示されます。起動するアプリケーションを選択します。

- VMware UAG - これは、IdPメタデータの生成に使用されるSAML 2.0アプリケーションです。このアプリケーションを起動すると、Horizon HTMLクライアントにリダイレクトされますOCI IAM管理コンソールでこのアプリケーションを非表示にできます。

- ノートパッド- ノートパッド アプリケーション プールを参照し、新しいノートパッド セッションを起動します。

- Windows Server - 新しいデスクトップセッションを起動するDemo-win1- デスクトッププールを参照します。

-

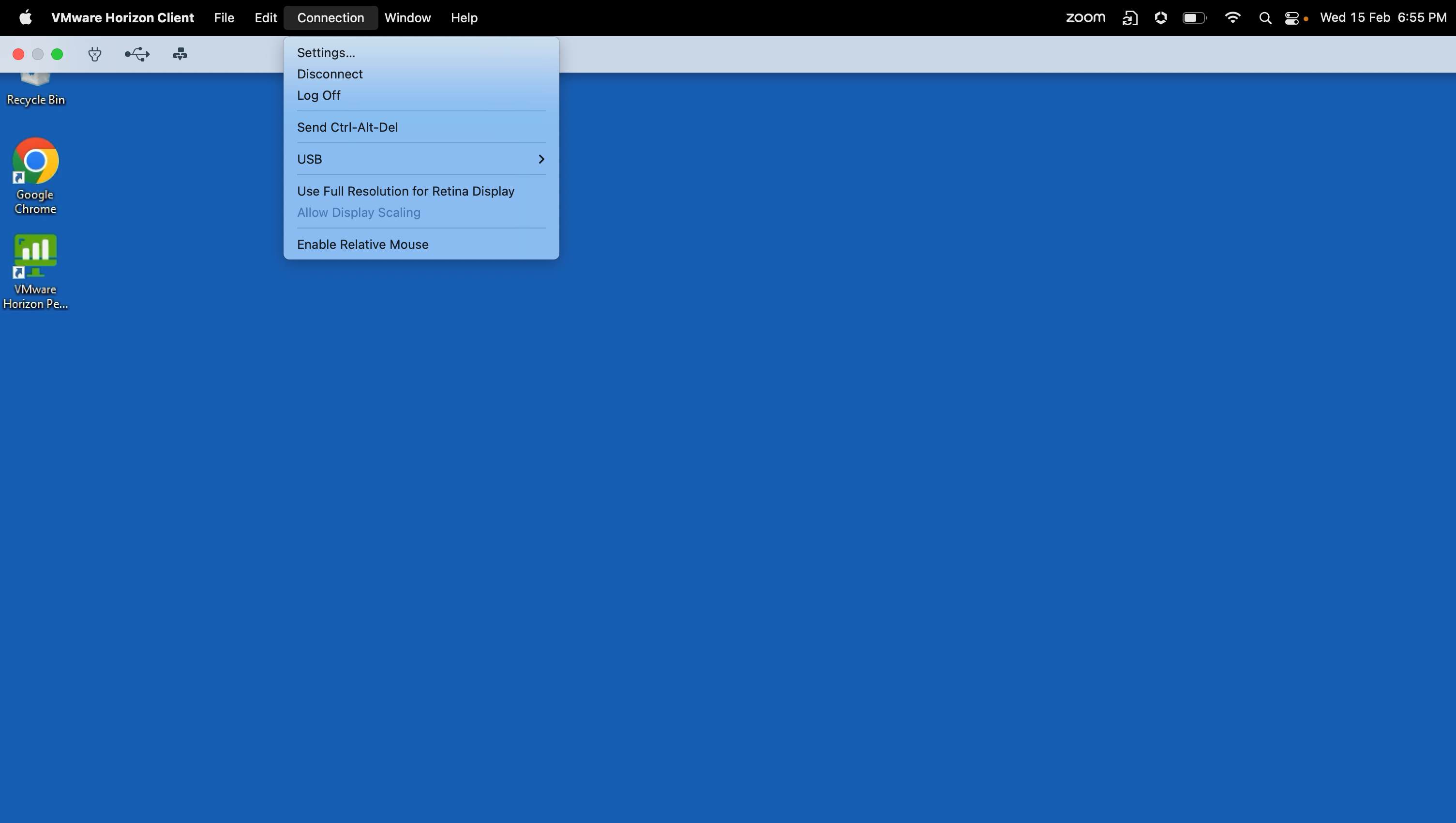

仮想デスクトップまたはアプリケーションが起動したことを確認します。

-

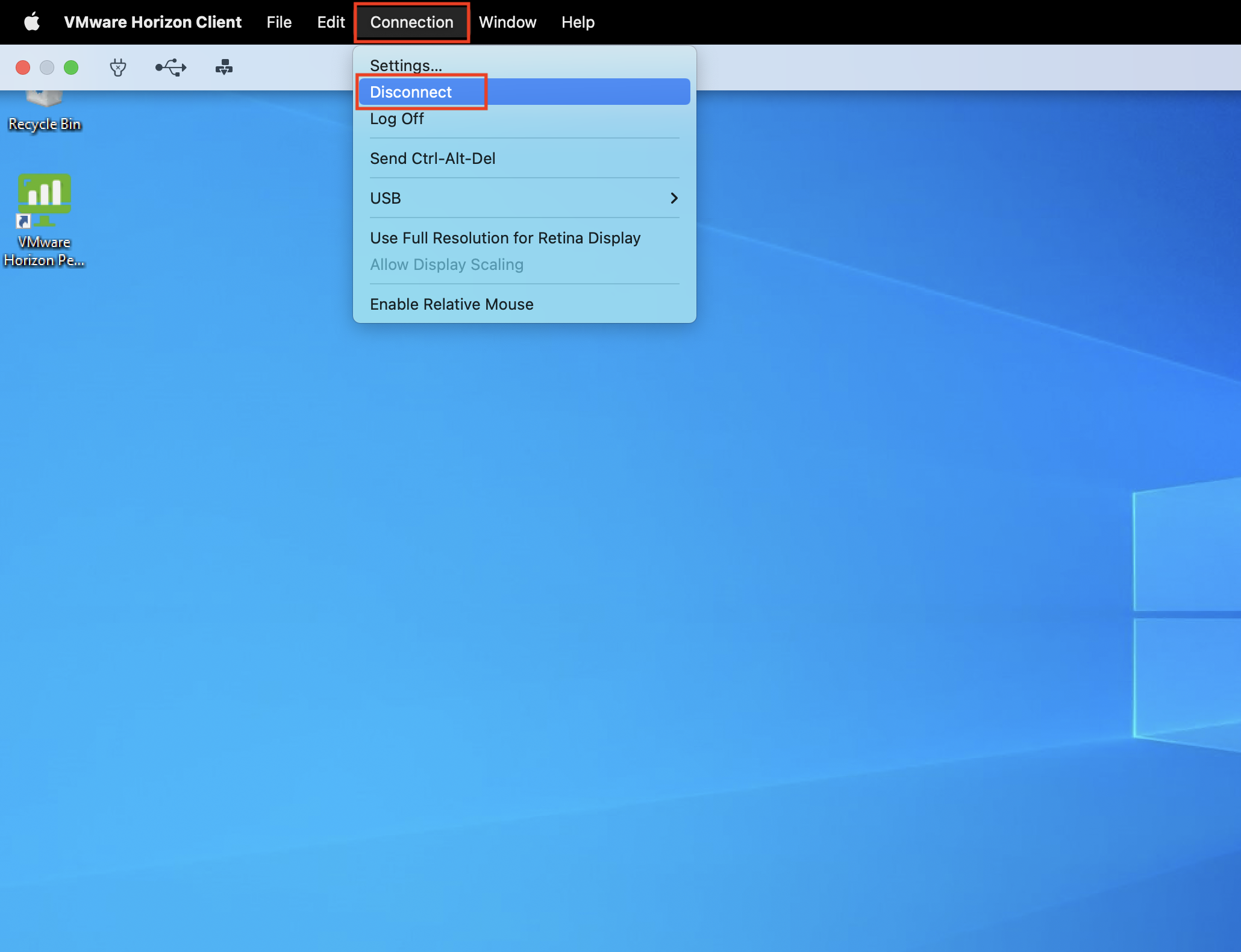

「オプション」をクリックします。

-

「接続」をクリックし、「切断」をクリックします。

-

VMware HorizonのSAMLオーセンティケータおよびTrue SSO構成の結果として、シングル・サインオンが構成され、ユーザーは自動的にログインされます。

関連リンク

- VMware Oracle Cloud VMware Solutionに関する確認期間

- VMware統合アクセスGatewayTMのデプロイと構成

- Oracle Cloud VMwareソリューション

- AD同期および委任認証のためのMicrosoft Active Directory (AD)ブリッジの構成

謝辞

著者 - Gautam Mishra (シニア・クラウド・エンジニア)、Nikhil Verma (プリンシパル・クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnで他のラボをご覧いただくか、Oracle Learning YouTubeチャネルでより無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.