マルチクラウドおよびハイブリッド・クラウド環境でのOracle Data SafeのOracle Databasesへの接続

Oracle Data Safeは、Oracle Autonomous DatabaseおよびOCIで実行されているデータベースに不可欠なセキュリティ・サービスを提供します。Data Safeは、オンプレミス・データベース、Oracle Exadata Cloud@CustomerおよびマルチクラウドのOracleデータベース・デプロイメントもサポートしています。Oracle Databaseのすべてのお客様は、データ・セーフを使用して構成およびユーザー・リスクの評価、ユーザー・アクティビティのモニターと監査、機密データの検出、分類およびマスクを行うことで、データ侵害のリスクを軽減し、コンプライアンスを簡素化できます。

欧州連合(EU)一般データ保護規則(GDPR)やカリフォルニア州消費者プライバシー法(CCPA)などのコンプライアンス法では、企業は顧客のプライバシーを保護する必要があります。Oracle Data Safeは、データの機密性を理解し、データへのリスクの評価、機密データのマスク、セキュリティ制御の実装と監視、ユーザー・セキュリティの評価、ユーザー・アクティビティのモニター、およびデータ・セキュリティ・コンプライアンス要件への対応を支援します。

- セキュリティ・パラメータ

- 使用中のセキュリティ・コントロール

- ユーザーの役割と権限

- Center for Internet Security (CIS)構成- Oracle Database 12.2以降で使用可能

- セキュリティ技術導入ガイドライン(STIG) - Oracle Database 21c以降で使用可能

- EU GDPR - 欧州連合一般データ保護規則

- PCI-DSS - Payment Card Industry Data Security Standard、および

- HIPPA- 医療保険の携わる行性と責任法律

アーキテクチャ

- Microsoft Azure以外のクラウド環境でマルチクラウド・データベース・デプロイメントに接続するData Safe

- Database Service(ODSA)を使用してMicrosoft Azureのデータベースに接続するData Safe

- Oracle Cloud Infrastructure用のWell-architectedフレームワーク

- Oracle CloudのCIS Foundations Benchmarkを満たす安全なランディング・ゾーンのデプロイ

- CIS準拠のOCIランディング・ゾーン(GitHubリポジトリ)

ノート:

これらのリソースにアクセスするには、次の「詳細」を参照してください。マルチクラウド環境でデータベースに接続するData Safe

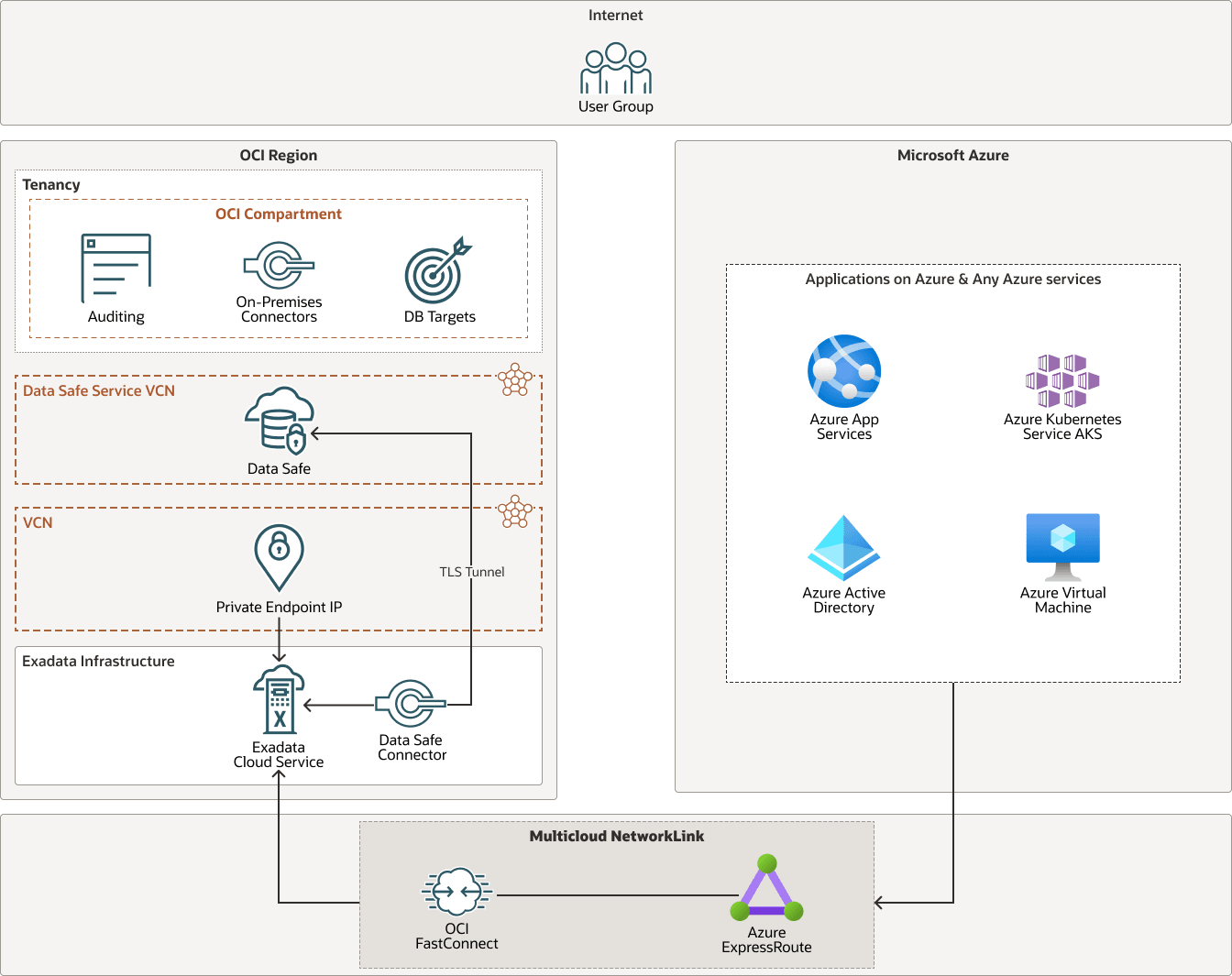

Oracle Databasesがマルチクラウド環境にデプロイされている場合、それらはオンプレミスにデプロイされたデータベースとみなすことができます。プライベート・エンドポイント・コネクタまたはオンプレミス・コネクタを使用できます。次の図は、AWSやMicrosoft Azureなどにデプロイされたデータベースの接続オプションを示しています。この設定では、Oracleデータベースをホストできるクラウド・プロバイダを使用できます。プライベート・エンドポイントまたはオンプレミス・データ・セーフ・コネクタを使用してクラウド・プロバイダにデプロイされたデータベースに接続することで、Data Safeはデータベースを検査できます。

datasafe-multi-odsa-01-oracle.zip

Database Service(ODSA)を使用してMicrosoft Azureのデータベースに接続するData Safe

Oracle Database Service for Azure (ODSA)の一部であるデータベースへのデータ・セーフの接続は、他のOCIベースのデータベースの場合と同じです。ただし、ODSAサービスの使用時に考慮する必要がある詳細がいくつかあります。次の図に、ODSAのアーキテクチャを示します。

datasafe-multi-odsa-02-oracle.zip

データベースは個別のODSAコンパートメントで設定されるため、これらのリソースへのアクセスを提供するためにポリシーに対する調整が必要になる場合があります。

Oracle Database Service for Microsoft Azure (ODSA)では、データベース・リソースは、Microsoft AzureアカウントにリンクされたOCIテナンシに存在します。OCIでは、データベースおよびインフラストラクチャ・リソースはODSAコンパートメントに保持されます。このコンパートメントは、サインアップ・プロセス中にODSAリソースに対して自動的に作成されます。ODSAマルチクラウドNetworkLink(図を参照)およびアカウント・リンクも、サインアップ・プロセス中に設定されます。

ODSAの前提条件の1つは、テナンシがアイデンティティ・ドメインをサポートする必要があることです。また、リージョンの可用性もチェックする必要があります。ODSAデータベース・リソースをこれらのリージョンにプロビジョニングする必要があります。

ODSAの詳細は、後述の「詳細」トピックからアクセスできるマルチクラウド・サービス・モデルを参照してください。

- Tenancy

テナンシは、OCIにサインアップするときにOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシの組織構造を反映させます。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションは通常、1つのテナンシのみを含みます。

- リージョン

Oracle Cloud Infrastructureリージョンとは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域のことです。リージョンは他のリージョンから独立しており、長距離の場合は複数の国または大陸にまたがる領域を分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のクロスリージョン論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御して、使用量の割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響を及ぼすことはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各可用性ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境の完全な制御を可能にします。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ロード・バランサー

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバック・エンド内の複数のサーバーへの自動化されたトラフィック分散を提供します。ロード・バランサは、様々なアプリケーションへのアクセスを提供します。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを通過することはありません。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードはディテクタ・レシピを使用します。ディテクタ・レシピを定義して、セキュリティの弱点についてリソースを調査し、オペレータおよびユーザーにリスクのあるアクティビティを監視します。たとえば、クラウド・ガードは、テナンシにデータ・セーフに登録されていないデータベースがある場合に通知できます。構成の誤りや安全でないアクティビティが検出されると、Cloud Guardは修正アクションを推奨し、構成可能なレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureとの間に、専用のプライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネット・ベースの接続と比較して、高帯域幅のオプションとより信頼性の高いネットワーキング・エクスペリエンスを提供します。たとえば、データ・セーフに登録されていないデータベースがテナンシにある場合は、クラウド・ガードに通知できます。

- Autonomous Transaction Processing Autonomous Transaction Processingは、ミッションクリティカルなトランザクション処理、トランザクションと分析の混合、IoT、JSONドキュメントなど、様々なアプリケーションの要求に応じて即座にスケーリングできる、自動運転、自己保護および自己修復のデータベース・サービスを提供します。Autonomous Databaseを作成するときに、3種類のExadataインフラストラクチャのどちらかにデプロイできます:

- 共有: シンプルで柔軟な選択肢です。データベースの配置からバックアップおよび更新まで、データベースのライフ・サイクルのあらゆる側面がOracleによって自律的に操作されます。

- パブリック・クラウド専用。パブリック・クラウドの選択におけるプライベート・クラウド。単一のテナントのみのための完全に専用のコンピューティング、ストレージ、ネットワーク、およびデータベース・サービスで、最高レベルのセキュリティ分離とガバナンスを実現します。

- Cloud@Customer専用。データ・センターのExadata Database Machineシステムで実行されている専用インフラストラクチャ上のAutonomous Databaseと、それをOracle Cloudに接続するネットワーキング構成。

- Exadata DBシステム

Exadata Cloud Serviceでは、クラウド内でExadataの機能を活用することができます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できるフレキシブルX8Mシステムをプロビジョニングできます。X8Mシステムでは、高帯域幅および低レイテンシを実現するRoCE (RDMA over Converged Ethernet)ネットワーク、永続メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェアを提供します。X8MまたはX9Mシステムをプロビジョニングするには、クォータ・ラックのX8システムと同等のシェイプを使用し、プロビジョニング後いつでもデータベース・サーバーとストレージ・サーバーを追加します。

レコメンデーション

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前対策してモニターおよび維持します。クラウド・ガードはディテクタ・レシピを使用します。ディテクタ・レシピを定義して、セキュリティの弱点についてリソースを調査し、オペレータとユーザーにリスクのあるアクティビティを監視します。構成の誤りや安全でないアクティビティが検出されると、Cloud Guardは修正アクションを推奨し、ユーザーが定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースには、パブリック・インターネットからアクセスできない必要があり、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新すると、Oracle Cloud Infrastructureでは、その操作がセキュリティ・ゾーン・レシピのポリシーに対して検証され、いずれかのポリシーに違反する操作が拒否されます。

- クラウド・ガード

Oracleが提供するデフォルト・レシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、それらに対して実行できるアクションを指定できます。たとえば、可視性がpublicに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、広範な範囲をカバーし、複数の構成を維持する管理上の負担を軽減します。

また、管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGでは、VCNのサブネット・アーキテクチャとアプリケーションのセキュリティ要件を分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済シェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいて帯域幅を自動的にスケーリングできます。どちらのアプローチでも、ロード・バランサの作成後はいつでもシェイプを変更できます。

詳細の参照

マルチクラウドおよびハイブリッド・クラウド環境で実行されているOracleデータベースへのOracle Data Safeの接続についてさらに学習します。

次の追加のリソースを確認します。

- Oracle Cloud Infrastructure用のWell-architectedフレームワーク

- マルチクラウドとは

- コンピュート・インスタンスへのOracle Databaseの登録

- Oracle CloudのCIS Foundations Benchmarkを満たす安全なランディング・ゾーンのデプロイ

- オンプレミスおよびOCIにデプロイしたデータベース用のOracle Data Safeの実装

- マルチクラウド・サービス・モデル

- GitHubのOCI-landing-zones / terraform-OCI-core-landingzone (OCIコア・ランディング・ゾーン)。

- GitHubのoci-landing-zones / oci-landing-zone-operating-entities (営業エンティティ・ランディング・ゾーン)