Oracle Cloud InfrastructureへのIBM Maximoのデプロイ

Red Hat OpenShiftソリューションにIBM Maximo Application Suite (MAS) 8.xをOracle Cloud Infrastructure (OCI)にデプロイして、アセットの監視、管理、予測メンテナンスおよび信頼性計画を行います。

IBMは、Oracle NA Cloud Engineeringと提携して、OCI上でIBM Maximo Application Suite 8 (Asset Management)製品を作成し、導入が容易なヘルス・スコアリングを大規模に実現し、最大30%のコスト削減を実現しました。お客様は、このソリューションをクラウドまたはオンプレミスにデプロイすることを選択できます。

次の設計上の決定事項を考慮します。

- バージョン

- Maximo Application Suite (MAS)のバージョンを確認します。

- Red Hat Linuxのバージョンを確認します。

- OpenShiftおよびVMwareのバージョンを確認します。

- データベースのバージョンを確認します。

- ネットワーク

- 他のアプリケーションとの依存関係とその待機時間の要件を決定します。

- 外部ユーザー(非従業員)がMASシステムに接続しているかどうかを確認します。

- データベース

- 使用するデータベース(Oracle DatabaseまたはMySQL)を決定します。

- その他

- 必要なMASワーカー・ノードおよび制御マシンの数を決定します。

- 仮想マシン(VM)のサイズを決定します。

アーキテクチャ

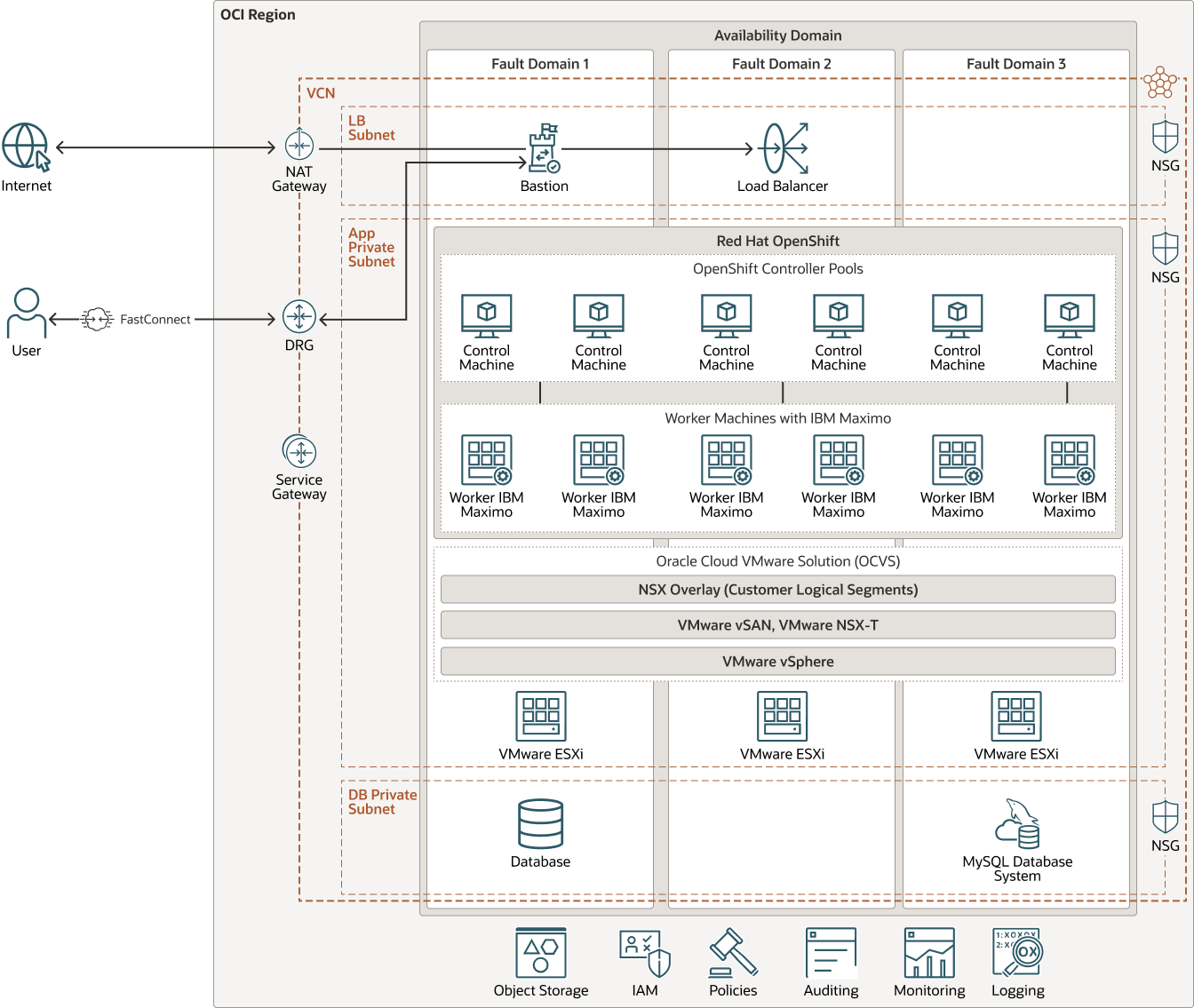

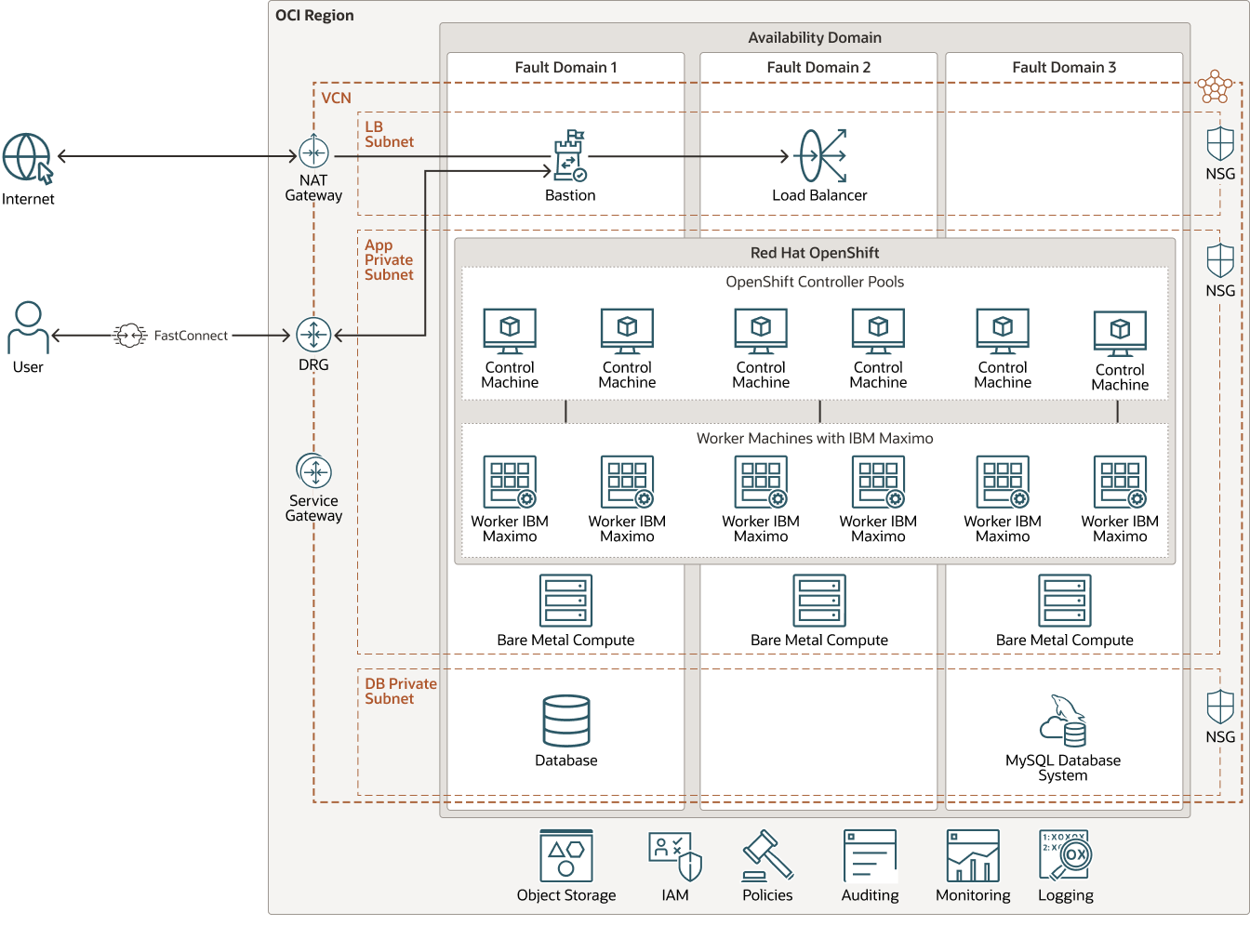

このアーキテクチャでは、IBM MASのデプロイメント・オプションを示し、OCVSおよびIBM MASのベスト・プラクティスに従います。

次のオプションは、OCIでのIBM MASのデプロイメントの概要を示しています。

- Oracle Cloud VMware Solution上のRed Hat OpenShift上のIBM MAS:

Oracle Cloud VMware Solutionは、クラウド・テナンシにインストールされた、顧客管理型のネイティブなVMwareベースのクラウド環境を提供します。使い慣れたVMwareツールを使用して完全な制御を提供し、Oracle Cloud VMware Solutionで回復力があり、信頼性が高く、高パフォーマンスのRed Hat OpenShift実装を構築し、IBM Maximoをデプロイするための堅牢なプラットフォームを提供します。

- Oracle Cloudベア・メタル・インスタンス上のRed Hat OpenShift上のIBM MAS:

Red Hat OpenShiftは、OCIベア・メタル・インスタンスにデプロイできます。オラクルのお客様は、OCIの高パフォーマンス・ベア・メタル・インスタンスを利用して、最も要求の厳しいアプリケーションを実行します。

どちらのデプロイメント・オプションでも、Red Hat Enterprise Linuxの現在のサブスクリプションが必要です。また、Red HatのサポートにはRed Hat OpenShiftが必要です。

次の図は、このリファレンス・アーキテクチャを示しています。

Oracle Cloud VMware Solution上のRed Hat OpenShift上のIBM MAS

maximo-oci-ocvs-diagram-oracle.zip

Oracle Cloudベア・メタル・インスタンス上のRed Hat OpenShift上のIBM MAS

maximo-oci-bare-metal-diagram-oracle.zip

このアーキテクチャには、次のコンポーネントがあります。

- Red Hat OpenShiftインフラストラクチャ・ノード

Red Hat OpenShiftインフラストラクチャノードには、少なくとも3つのコントローラとワーカーが必要です。

- コントロール・プレーンまたはコントローラ・ノード

マスター・マシンで構成されるコントロール・プレーンは、Red Hat OpenShift Container Platformクラスタを管理します。コントロール・プレーン・マシンは、コンピュート・マシン(ワーカー・マシンとも呼ばれる)上のワークロードを管理します。コントローラは、Oracle Cloud VMware Solutionの仮想マシン(VM)の形式でデプロイされ、ネットワーク・サービスのNSXオーバーレイ・セグメントに接続されます。コントローラVMはvSANストレージに配置されます。

- ワーカー・ノード

Kubernetesクラスタでは、ワーカー・ノードは、Kubernetesユーザーがリクエストした実際のワークロードが実行および管理される場所です。Red Hat OpenShift Container Platformでは、MachineSetsによってワーカー・マシンが制御されます。ワーカー・ロールを持つマシンは、自動スケーリングする特定のマシン・プールによって管理されるコンピュート・ワークロードを駆動します。ワーカーは、Oracle Cloud VMware SolutionのVMの形式でデプロイされ、ネットワーク・サービスのNSXオーバーレイ・セグメントに接続されます。

- コントロール・プレーンまたはコントローラ・ノード

- Oracle Cloud VMwareソリューション

Red Hat OpenShift配備を管理するには、少なくとも3つのソフトウェア定義データセンター(SDDC)ノードが必要です。

- vSphere

vSphereは、SDDCのCPU、ストレージおよびネットワーキング・インフラストラクチャの統合管理を実現するVMwareの仮想化プラットフォームです。vSphereの2つの主要なコンポーネントは、VMware ESXiハイパーバイザおよびvCenterサーバーです。

- vSAN

Oracle Cloud VMware Solution SDDCは、VMwareのvSANストレージ・テクノロジを使用します。このテクノロジは、コンピュートおよび管理ワークロードVM用の単一の共有データ・ストアを提供します。vSANは、Red Hat OpenShiftインフラストラクチャ・ノードおよびコンテナの永続ボリュームに対してエンタープライズ・グレードのストレージ機能を提供します。ステートフル・コンテナ化されたアプリケーションによってリクエストされた永続ボリュームは、VMware vSANでプロビジョニングできます。

- NSXデータ・センター

NSX-Tデータ・センターは、SDDCに仮想ネットワーキングおよびセキュリティ機能を提供します。NSX-Tデプロイメントには、NSX-Tローカル・マネージャおよびNSX-Tコントローラを含むNSXマネージャ統合アプライアンスと、NSX-Tエッジ・ノードが含まれます。VMware NSX-T Data Centerは、高度なソフトウェア定義ネットワーキング(SDN)、セキュリティ、およびコンテナ環境への可視性を提供し、情報テクノロジ操作を簡素化し、ネイティブのRed Hat OpenShift Container Platformネットワーキング機能を拡張します。

- vSphere

- ベア・メタル

Oracleのベア・メタル・サーバーは、専用コンピュート・インスタンスを使用して分離、可視性および制御性を提供します。サーバーは、高コア数、大容量のメモリーおよび高帯域幅を必要とするアプリケーションをサポートします。最大192コア、2.3TBのRAM、最大1PBのブロック・ストレージまで拡張できます。お客様は、他のパブリック・クラウドやオンプレミスのデータ・センターより、パフォーマンスが優れたOracleのベア・メタル・サーバー上にクラウド環境を構築できます。

- リージョン

Oracle Cloud Infrastructureリージョンとは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立し、長距離の場合は(複数の国または大陸にまたがって)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害は、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、電源とハードウェアは独立しています。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、物理サーバーの障害、システム・メンテナンスおよびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNsではネットワーク環境を制御できます。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- ネットワークアドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にこれらのリソースを公開することなく、インターネット上のホストにアクセスできます。

- 動的ルーティング・ゲートウェイ(DRG)

The DRG is a virtual router that provides a path for private network traffic between VCNs in the same region, between a VCN and a network outside the region, such as a VCN in another Oracle Cloud Infrastructure region, an on-premises network, or a network in another cloud provider.

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and does not traverse the internet.

- ネットワーク・セキュリティ・グループ(NSG)

ネットワーク・セキュリティ・グループ(NSG)は、クラウド・リソースの仮想ファイアウォールとして機能します。Oracle Cloud Infrastructureのゼロ・トラスト・セキュリティ・モデルを使用すると、すべてのトラフィックが拒否され、VCN内のネットワーク・トラフィックを制御できます。NSGは、単一のVCN内の指定されたVNICのセットにのみ適用されるイングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- オブジェクト・ストレージ

Oracle Cloud Infrastructure Object Storageでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間に専用のプライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションと、より信頼性の高いネットワーキング・エクスペリエンスを提供します。

- 要塞サービス

Oracle Cloud Infrastructure Bastionは、パブリック・エンドポイントがなく、ベア・メタルや仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Cloud Infrastructure Kubernetes Engine (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースなど、厳密なリソース・アクセス制御を必要とするリソースへの制限付きで時間制限付きのセキュアなアクセスを提供します。OCI Bastionサービスを使用すると、ジャンプ・ホストをデプロイおよびメンテナンスせずにプライベート・ホストへのアクセスを有効にできます。さらに、アイデンティティベースの権限と一元化された監査済みの期限付きSSHセッションにより、セキュリティ・ポスチャが向上します。OCI Bastionは、要塞アクセスのパブリックIPの必要性をなくし、リモート・アクセスを提供する際の手間と潜在的な攻撃対象領域を排除します。

- Oracle VMデータベース・システム

Oracle VM Database Systemは、仮想マシン上のフル機能のOracleデータベースの構築、スケーリングおよび管理を可能にするOracle Cloud Infrastructure (OCI)データベース・サービスです。VMデータベース・システムは、ローカル・ストレージのかわりにOracle Cloud Infrastructure Block Volumesストレージを使用し、Oracle Real Application Clusters (Oracle RAC)を実行して可用性を向上できます。

- Oracle MySQL Database Service

Oracle MySQL Database ServiceはフルマネージドのOracle Cloud Infrastructure (OCI)データベース・サービスで、開発者はセキュアなクラウド・ネイティブ・アプリケーションを迅速に開発およびデプロイできます。Oracle MySQL Database Serviceは、OCIおよびMySQLエンジニアリング・チームによって100%構築、管理、およびサポートされています。

Oracle MySQL Database Serviceには、統合された高パフォーマンス分析エンジン(HeatWave)があり、運用MySQLデータベースに対して高度なリアルタイム分析を直接実行できます。

レコメンデーション

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能できる同じサブネットにアタッチします。

- セキュリティ・リスト

セキュリティ・リストを使用して、サブネット全体に適用されるイングレスおよびエグレス・ルールを定義します。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGでは、VCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいて帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

- ベア・メタル

Oracleは、2種類のベア・メタル・サーバーを提供しています。

- 密シェイプ: 密シェイプは、ローカルNVMeストレージを提供し、ブロック・ボリューム・ストレージを必要としません。vSANコンバージド・ストレージ・テクノロジは、メモリー制限、ネットワーク帯域幅制限またはVNIC数制限なしで、SDDC内のすべてのVMware ESXiホストにわたってデータをレプリケートします。Oracleでは、IBM Maximoデプロイメントに密シェイプをお薦めします。

- 標準シェイプ: 標準シェイプには、ブロック・ボリューム・ストレージ、メモリーの制限、帯域幅およびVNIC数が必要です。

考慮事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- パフォーマンス

最適なパフォーマンスを得るには、適切な帯域幅で適切なコンピュート・シェイプを選択します。

- 可用性

すべてのOCIリージョン(執筆時点では25か国に48のリージョン)で、専用リージョンを含むグローバルな可用性。Oracle Cloud VMware Solutionには、高可用性のためのVMware推奨ベストプラクティスが組み込まれています。

- ネットワーキング

OCIは、AWSおよびAzureのレイヤー3ではなく、オフボックス・ネットワーク仮想化を備えたレイヤー2を提供する唯一のソリューションです。お客様は、IBM Maximoを含む既存のアプリケーションを大幅な再設計なしで移行できます。また、Oracle Cloud VMware Solutionは、クラウドVMwareデプロイメントに対する比類のない互換性と制御をお客様に提供できます。

- コスト

ADP、IBM Maximo、Taleo、Concur、Blockchain、すべてのレガシーOracleプラットフォームなど、50を超えるクラウド統合アダプタを使用して、統合の設計と構築を40%削減します。

- 認証

MASは、OCIと統合およびフェデレートできるSecurity Assertion Markup Language (SAML)をサポートしています。

- サービス・レベル合意(SLA)

IBM Maximoはエンタープライズ・クリティカルなアプリケーションであり、お客様はSLA要件が非常に高くなっています。サービスのパフォーマンス、可用性および管理性をカバーするエンドツーエンドのSLAを提供するのはOracle Cloudのみです。SLAドキュメントの詳細は、次のセクションを参照してください。

| コンポーネント・ファミリ | コンポーネント | セクション |

|---|---|---|

| ネットワーク | FastConnect | 3.6.32 |

| ネットワーク | ロード・バランサ | 3.6.40 |

| データベース | Oracleベース・データベース | 3.6.5 |

| データベース | MySQLデータベース | 3.6.44 |

| Compute | VM標準 | 3.6.17 |

| Compute | ベア・メタル密IO | 3.6.17 |

| ストレージ | ブロック・ストレージ | 3.6.15 |

| ストレージ | オブジェクト・ストレージ | 3.6.47 |

| Oracle VMwareソリューション | Oracle VMwareソリューション | 3.6.58 |