仮想ファイアウォールを使用したクラウド・リソースの保護

Oracle Cloud Infrastructureは、セキュリティ・リストおよびネットワーク・セキュリティ・グループを介してネットワーク・セキュリティ制御を提供しますが、一部のシナリオでは異なるタイプのネットワーク・セキュリティが必要になります。このようなシナリオでは、Oracle Cloud Infrastructureは仮想クラウド・ネットワーク(VCN)およびサブネットを使用してネットワークの様々なセグメントを配置し、ファイアウォールを使用してセキュリティ制御を処理します。

- 一元化されたアクセス制御

- コンテンツのフィルタリング

- 着信および発信ネットワークアドレス変換(NAT)およびポートアドレス変換(PAT)

- 高度なトラフィックポリシー

- 異なる環境(オンプレミスおよび他のクラウド・プロバイダ)を介した手順の一貫性。同じツールが使用されているため、クラウドへの移行および拡張も簡素化されます。

- 複雑なシナリオに対応した拡張設計機能

アーキテクチャ

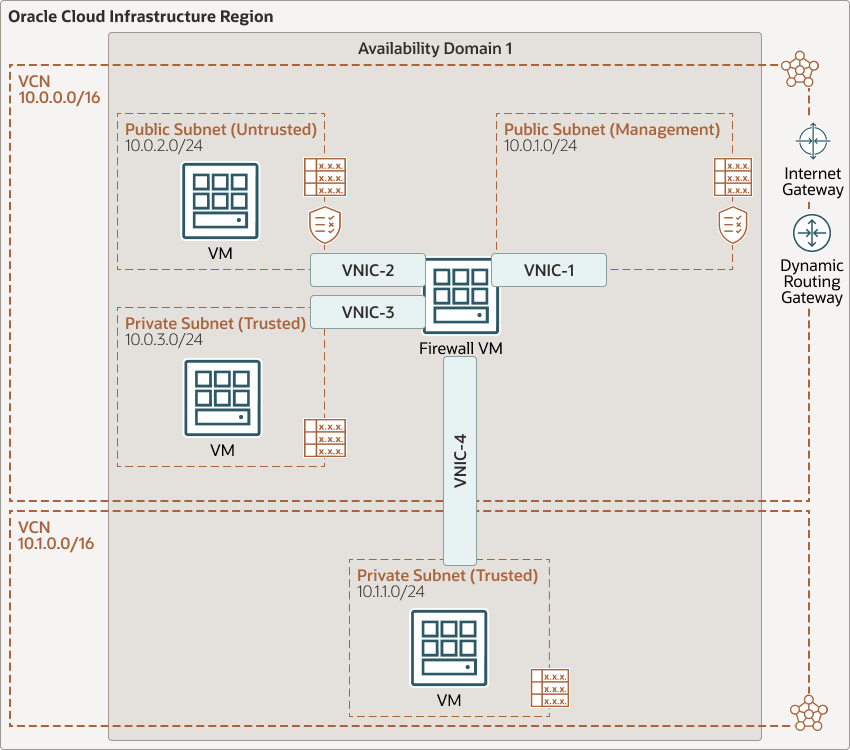

North-southトラフィックは、インターネット(インターネット・ゲートウェイ経由)またはオンプレミス環境(動的ルーティング・ゲートウェイ経由)からVCNへのトラフィックです。東西トラフィックは、テナンシ内のVCN間のトラフィックです。

次の図は、この参照アーキテクチャを示しています。

図firewall-oci.pngの説明

- VCN1 (CIDR 10.0.1.0/24)の管理パブリック・サブネットにより、ネットワーク管理者はSSHおよびHTTPSを介して仮想ファイアウォールのコンソールにアクセスできます。

- VCN1 (CIDR 10.0.2.0/24)の信頼できないパブリック・サブネットにより、顧客はPalo Alto Firewallを制御することで、インターネットからプライベート・サブネットにアクセスできます。

- VCN1 (CIDR 10.0.3.0/24)の信頼できるプライベート・サブネットは、DMZとして機能します。

- VCN2の信頼できるプライベート・サブネット(CDIR 10.1.1.0/24)では、非表示のプライベート・リソースを使用できます。

このアーキテクチャには、次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。地方は他の地域から独立し、たくさんの距離(国や大陸など)を分けることができます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインは、電源や冷却などのインフラストラクチャ、または内部可用性ドメイン・ネットワークを共有しません。したがって、ある可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインに影響する可能性はほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラのグループです。アベイラビリティ・ドメインごとに3つのフォルト・ドメインがあり、独立した電源とハードウェアです。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、物理サーバーの障害、システムのメンテナンス、およびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェアで定義されたネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットに分割できます。サブネットはリージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- インターネットゲートウェイ

インターネット・ゲートウェイによって、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワークまたは別のクラウド・プロバイダ内のネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- 仮想ネットワーク・インタフェース・カード(VNIC)

VNICを使用すると、インスタンスはVCNに接続し、インスタンスがVCNの内外のエンドポイントに接続する方法を決定できます。各インスタンスにはプライマリVNICが自動的に付属しており、セカンダリVNICを追加できます。

- ファイアウォール

ファイアウォールは、環境内のセグメント間のフローを制御します。高度な機能はプロバイダによって異なります。

推奨事項

実際の要件は、ここで説明するアーキテクチャとは異なる場合があります。開始点として次の推奨事項を使用します。

- VCN

VCNを作成する際、必要なCIDRブロックの数と、VCNのサブネットにアタッチする予定のリソース数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

必要に応じてVCNとオンプレミス・ネットワーク間の接続を設定できるように、オンプレミス・ネットワークと重複しないアドレス範囲を選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、機能およびセキュリティ要件を考慮してください。同じ階層またはロール内のすべてのコンピュート・インスタンスを同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- セキュリティ・リスト

すべてのトラフィックはファイアウォールを通過しますが、サブネット内またはサブネット間のトラフィックにはセキュリティ・リストが必要です。

- ファイアウォール

環境がミッション・クリティカルな場合は、予期しない停止を回避するために、実装するファイアウォールで高可用性デプロイメントがサポートされていることを確認してください。

スタンバイ・ファイアウォールを使用する場合は、別のフォルト・ドメインにデプロイします。

ファイアウォールはOracle Cloud Infrastructureの一部として管理されないため、そのパッチが常に適用されるようにしてください。

ファイアウォールでは、環境内の異なるセグメントを接続するために複数のVNICが必要です。十分なVNICを提供するインスタンス・シェイプを選択します。

注意事項

- パフォーマンス

通信の中心点として、ファイアウォール・インスタンスには既存のセグメントを接続するための十分なVNICが必要です。ほとんどの場合、CPUは制限要因ではありません。Oracle Cloud Infrastructureでは、VNICの数および関連付けられた帯域幅は、インスタンスのシェイプのOCPUの数に応じてスケール・アップされます。

- セキュリティ

ファイアウォールは、Oracle Cloud Infrastructureの一部として管理されません。セキュアなプロシージャを実装して、セキュアな管理アクセスと適切なパッチ適用ポリシーを確保します。

- 可用性

ファイアウォールは、すべての通信が流れる中心点です。計画外停止が発生した場合の影響を回避するために、選択するファイアウォールは高可用性モードで動作できる必要があります。

- コスト

このアーキテクチャを使用するコストは、ファイアウォールに使用されるインスタンス・シェイプのサイズに基づきます。有料ファイアウォール・ソリューションを選択する場合は、ライセンス費用も考慮する必要があります。

デプロイ

このリファレンス・アーキテクチャのTerraformコードは、Oracle Cloud Infrastructure Resource Managerのサンプル・スタックとして使用できます。GitHubからコードをダウンロードし、特定の要件にあわせてカスタマイズすることもできます。

- Oracle Cloud Infrastructure Resource Managerを使用してデプロイします:

をクリックします

をクリックしますまだサインインしていない場合は、テナンシおよびユーザー資格証明を入力します。

- 条件をレビューして受け入れます。

- スタックをデプロイするリージョンを選択します。

- 画面上のプロンプトと手順に従ってスタックを作成します。

- スタックの作成後、「Terraformアクション」をクリックし、「プラン」を選択します。

- ジョブが完了するまで待機し、プランをレビューします。

変更するには、「スタックの詳細」ページに戻り、「スタックの編集」をクリックして必要な変更を行います。次に、「プラン」アクションを再度実行します。

- これ以上の変更が必要ない場合は、「スタックの詳細」ページに戻り、「Terraformアクション」をクリックして「適用」を選択します。

- GitHubでTerraformコードを使用してデプロイします。

- GitHubにアクセスします。

- リポジトリをローカル・コンピュータにクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。