Oracle Database@AWSへのOracle E-Business Suiteのデプロイ

大企業、特に複雑なOracle E-Business Suiteデプロイメントおよび関連アプリケーションを持つ企業には、戦略的なマルチクラウド・アーキテクチャ・パートナが不可欠です。

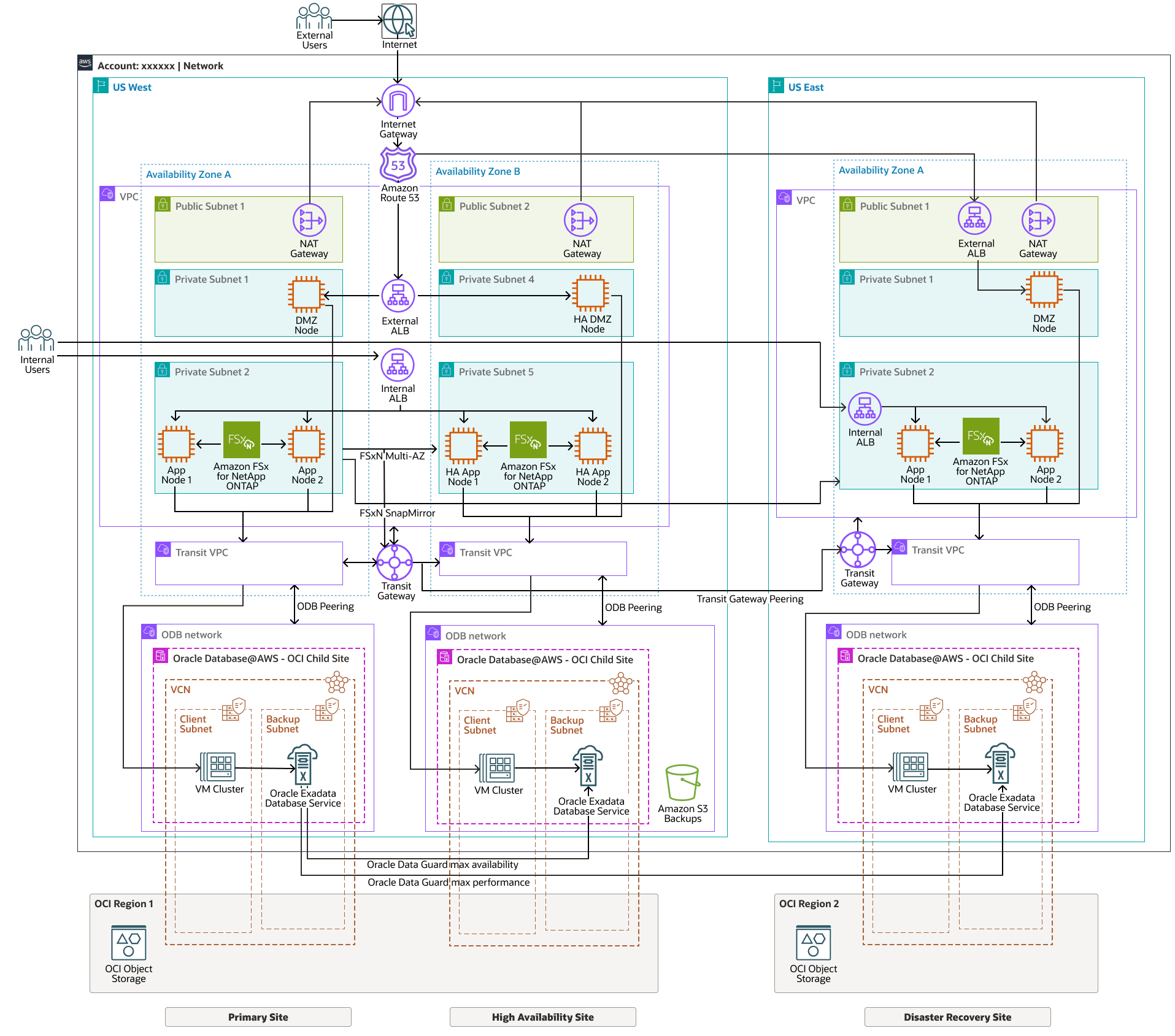

Amazon Web Services(AWS)とOracle Cloud Infrastructureの両方をOracle Database@AWSを通じて活用することで、最適なパフォーマンスと耐障害性を実現します。このアーキテクチャは、Oracle Database@AWSの比類のないデータベース機能を活用しながら、Oracle E-Business SuiteアプリケーションをAWSにデプロイするためのブループリントを提供します。このリファレンス・アーキテクチャは、Apps Associatesが大規模な顧客の設計を支援したものです。

開始する前に

- プロビジョニング前に、適切なOracle Exadata Database Service制限およびOCIサービス制限があることを確認してください。詳細は、OCIサービスの制限を参照してください。サービス・リソースを増やす方法については、サービス制限の引上げのリクエストを参照してください。

- ネットワーク・トポロジの計画:

- Oracle Database@AWSの購入オファーがあるAWSアカウントが少なくとも1つ必要です。この場合、複数のOracle Database Applianceインスタンスを異なるリージョン/アカウントにデプロイする際に、2つのサブスクリプションを使用しました。

- Oracle Database@AWSのプロビジョニングに活用できる仮想プライベート・クラウド(VPC)が少なくとも1つ必要です。ただし、複数のVPCで設計できます。このケースでは、異なるリージョンまたはアカウントに複数のOracle Database@AWSをデプロイしていたため、異なるVPCを使用しました。

- AWS VPCおよびOCI VCNsのクラスレス・ドメイン間ルーティング(CIDR)ブロックは重複できません。

- NetApp Open Network Technology for Appliance Products (ONTAP)では、Amazon FSxのNFS、SMBおよびiSCSIポートを許可する必要があります。

- Amazon VPCのCIDRブロックは、オンプレミス・ネットワークと重複できません。

- アプリケーション・仮想マシンはAWS EC2インスタンスにデプロイされ、データベースはOracle Cloudにデプロイされ、ExadataインフラストラクチャはAWSデータ・センター内に置かれます。

- アプリケーションとデータベースには別々のVPCが必要です。

- マルチリージョン・デプロイメントの場合、両方のリージョンにまったく同じアーキテクチャがデプロイされます。

アーキテクチャ

このアーキテクチャは、AWSランディングゾーンのベストプラクティスに準拠しており、複数のVPCを使用して共有リソースとワークロードリソースを論理的に分離しています。

AWSトランジットゲートウェイを使用することで、拡張性の高いネットワークトポロジを確立し、複雑なハブアンドスポークネットワークの導入を簡素化します。この堅牢なネットワーク・インフラストラクチャは、AWSによって保護されるDirect Connect、Point-to-SiteおよびSite-to-Site VPNを使用して、AWSリージョン間、仮想ネットワーク間、およびオンプレミスの場所間でのシームレスなルーティングを促進します。

次の図は、Oracle Database@AWSにOracle E-Business Suiteをデプロイするためのアーキテクチャを示しています。

ebs-db-aws-architecture-oracle.zip

このアーキテクチャには、次のOracleコンポーネントがあります。

- OCIのリージョン

OCIリージョンとは、可用性ドメインをホストする1つ以上のデータ・センターを含む、ローカライズされた地理的領域のことです。リージョンは他のリージョンから独立しており、長距離の場合は複数の国または大陸にまたがる領域を分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響することはありません。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

仮想クラウド・ネットワーク(VCN)は、ソフトウェアで定義されたカスタマイズ可能なネットワークであり、OCIリージョン内に設定します。従来のデータ・センター・ネットワークと同様に、VCNsではネットワーク環境を制御できます。VCNには、VCNの作成後に変更できる複数の非重複クラスレス・ドメイン間ルーティング(CIDR)ブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

AWSでは、VPCはVCNと同等の機能です。

- ネットワーク・セキュリティ・グループ(NSG)

NSGは、クラウド・リソースのバーチャル・ファイアウォールとして機能します。OCIのゼロトラスト・セキュリティ・モデルでは、VCN内のネットワーク・トラフィックを制御します。NSGは、単一のVCN内の指定された仮想ネットワーク・インタフェース・カード(VNIC)のセットにのみ適用される、イングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- Oracle Database@AWS

Oracle Database@AWSは、Amazon Web Services (AWS)環境でOracle Databaseワークロードを実行するOracle Cloud Infrastructure (OCI)上のOracle Databaseクラウド・サービスです。

Oracle Database@AWSは、Oracle Exadata Database Service、Oracle Autonomous Database、Oracle Real Application Clusters (Oracle RAC)、Oracle Data GuardなどのOCIテクノロジをAWSのお客様に提供します。

- Oracle Exadata Database Service on Dedicated Infrastructure

Oracle Exadata Database Service on Dedicated Infrastructureを使用すると、クラウドでExadataのパワーを活用できます。Oracle Exadata Database Serviceは、パブリック・クラウド内の専用の最適化されたOracle Exadataインフラストラクチャ上で、実績のあるOracle Database機能を提供します。すべてのOracle Databaseワークロードの組込みのクラウド自動化、柔軟なリソース・スケーリング、セキュリティ、高速パフォーマンスにより、管理を簡素化し、コストを削減できます。

- OCIオブジェクト・ストレージ

OCIオブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージおよびビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データの大量へのアクセスを提供します。アプリケーションから直接、またはクラウド・プラットフォーム内から、安全かつ安全にデータを格納できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージを拡張することができます。

迅速、即時、頻繁にアクセスする必要のあるホット・ストレージに標準ストレージを使用します。長期間保存し、ほとんどまたはめったにアクセスしないコールド・ストレージにアーカイブ・ストレージを使用します。

このアーキテクチャには、次のAWSコンポーネントがあります。

- AWS可用性ゾーン

アベイラビリティ・ゾーンは、リージョン内で物理的に分離されたデータ・センターであり、可用性およびフォルト・トレラントになるように設計されています。アベイラビリティ・ゾーンは、他のアベイラビリティ・ゾーンへのレイテンシが低いほど近くにあります。

- AWS仮想プライベート・クラウド

AWS Virtual Private Cloud(VPC)は、AWS Cloudの論理的に分離されたセクションであり、定義した仮想ネットワークでEC2インスタンスなどのAWSリソースを起動できます。AWSクラウド内に独自のプライベートネットワークを作成する方法を提供し、IPアドレス範囲、サブネット、ルートテーブル、セキュリティーグループなどのネットワーク構成を制御できます。

- Amazon FSx for NetApp ONTAP

Amazon FSx for NetApp ONTAPは、NetAppの一般的なONTAPファイル・システム上に構築された、信頼性が高く、スケーラブルで高性能で、機能が豊富なファイル・ストレージを提供するフルマネージド・サービスです。ONTAPのFSxは、NetAppファイル・システムの使い慣れた機能、パフォーマンス、機能およびAPI操作と、フルマネージドAWSサービスの俊敏性、スケーラビリティおよびシンプルさを組み合せます。

データベース、仮想化、AIアプリケーションなど、エンタープライズ・ワークロードのスケーラビリティ、効率性、セキュリティを提供します。NetAppは、AWSやGoogle Cloudなどの主要なクラウド・プロバイダと統合され、シームレスなハイブリッドおよびマルチクラウド・デプロイメントを実現します。スナップショット、重複除外、ディザスタ・リカバリなどの機能により、NetAppは、企業がストレージおよびデータ保護戦略を最適化するのに役立ちます。この設計では、Oracle EBSアプリケーションのサーバーに使用し、Snap Mirrorを使用したクローニングで本番と非本番の間のセキュリティを強化しています。

NetApp ONTAPのAWS FSxは、Oracle E-Business Suite共有アプリケーション層ファイル・システム(共有APPL_TOP)およびRMANを使用したOracleデータベースのバックアップ記憶域として使用されます。

- AWS Transit GatewayAWS Transit Gatewayは、仮想プライベート・クラウド(VPC)とオンプレミス/その他のネットワークの相互接続に使用されるネットワーク・トランジット・ハブです。ODBネットワークであるOracle DB@AWSの場合。クラウド・インフラストラクチャがグローバルに拡大するにつれて、リージョン間ピアリングは、AWS Global Infrastructureを使用してトランジット・ゲートウェイを結び付けます。AWSデータセンター間のすべてのネットワークトラフィックは、物理レイヤーで自動的に暗号化されます。

- AWS直接接続

AWS Direct Connectは、パブリック・インターネットをバイパスして、オンプレミス・ネットワークとAWS Cloud間の専用ネットワーク接続を提供します。このプライベート接続は、インターネットベースの接続と比較して、帯域幅の増加、ネットワーク・コストの削減、およびより一貫したネットワーク・エクスペリエンスを提供します

- セキュア・ファイル転送プロトコル

Secure File Transfer Protocol (SFTP)は、SSH (Secure Shell)を介したセキュアなファイル転送を可能にし、暗号化とデータの整合性を確保するネットワーク・プロトコルです。従来のFTPとは異なり、SFTPはコマンドとファイルの両方を暗号化して転送中にデータを保護し、不正アクセスを防止します。セキュリティを強化するために、パスワード、SSHキー、マルチファクタ認証などの認証方法がサポートされています。SFTPは、企業、クラウド環境および自動データ転送におけるセキュアなファイル共有に広く使用されています。

- 勘定科目

AWSアカウントは、AWSのリソースと構成を保持する Amazon Web Services (AWS)内の基本的なリソースコンテナです。これは、AWSサービスと対話する主要な方法であり、クラウド環境に安全な境界を提供します。基本的に、クラウドベースのリソースを作成、管理および支払う場所です。

レコメンデーション

- Oracle Database@AWSをプロビジョニングする前に、Oracle Database@AWSのオンボーディング・プロセスを完了していることを確認します。

- AWS NetAppファイルがAWS上にNFSマウントされている場合に、ネットワークトラフィックがファイアウォールを介してルーティングされるトランジットゲートウェイトポロジで、より高い待機時間またはパフォーマンスの低下が見られることがあります。

- プライマリ・データベース・サブネットとスタンバイ・データベース・サブネットは、重複しないIPクラスレス・ドメイン間ルーティング(CIDR)範囲で構成された個別のVPCである必要があります。

- Oracle Database@AWSがプロビジョニングされているAWSアカウントにアクセスできることを確認します

- Oracle Cloud Infrastructure (OCI)テナンシにアクセスできることを確認します。

- AWS VPCとOCI VCNsの間に重複しないCIDRブロックがあることを確認します。

- プロビジョニング前に、適切なOracle Exadata Database Service制限があることを確認してください。

- AWS EC2インスタンスとOracle VMクラスタの物理的な場所が同じであることを確認します。論理的な場所は物理的な場所とは異なります。

考慮事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- クライアントの接続性

このネットワーク設定により、AWSリソースからのクライアント接続が可能になります。

- AWS直接接続

AWS Direct Connectのコストは、リージョンによって異なります。コストは、ポート料金、データ転送レート、ダイレクト・コネクトの場所の特定の場所などの要因の影響を受けます。特に、リージョン間でデータ転送コストが大きく異なる場合があります。

- Oracle Exadata Database Service on Dedicated Infrastructureコスト

- デプロイされたインフラストラクチャには一貫したコストがあり、いつでも停止できます(48時間以上課金されます)。

- ランタイム・コストは、スケーラブルなVMに割り当てられたECPUの数によって決まります。

- ライセンス・オプションには、Bring Your Own License (BYOL)とLicense Includedの両方が含まれます。

- Oracle Support RewardsはBYOLで使用できます。

パフォーマンス- お客様は、他のExadataデプロイメント(Oracle Exadata Database Service、Oracle Exadata Database Service on Cloud@Customerまたはオンプレミス)と同じパフォーマンスを経験します。

- Oracleは、Oracle Database@AWSのデータ・エグレス料金を請求しませんが、AWSのアーキテクチャによっては、データ移動料金を請求する場合があります。

- 可用性

Exadataデプロイメントには、99.95%のサービス・レベル合意(SLA)があります。最大可用性アーキテクチャ(MAA)を使用して、ディザスタ・リカバリ・サイトの設定や、Oracle Database Zero Data Loss Autonomous Recovery Serviceなどのバックアップおよびリストア機能の使用など、数値を大きくすることができます。

詳細の参照

このアーキテクチャの機能および関連するアーキテクチャについてさらに学習します。