次世代ファイアウォール(NGFW)をOracle Cloudでネイティブに統合

認証されていないユーザーがリモートでデバイスをクラッシュしたり、コードを実行できないようにすることは、Fortinetの次世代ファイアウォール(NGFW)が意図したとおりである。

Fortinetのセキュリティ・ファブリックは、データ・センターとクラウドの両方にまたがり、セキュリティ体制の統合されたビューを企業に提供し、ポリシー管理、ガバナンス・レポートおよびイベント監視用の単一のコンソールを提供できます。単一のコンソール・ビューは、プライベート・クラウド、パブリック・クラウド、ハイブリッド・クラウドなどの物理、仮想インフラストラクチャおよびクラウド・インフラストラクチャ全体にわたります。このセキュリティ・ファブリックは最近、Oracle Cloud Infrastructure (OCI)とネイティブに統合されており、OCIで実行されているワークロードに対してスケーラブルなパフォーマンス、高度なセキュリティ・オーケストレーション、統一された脅威保護を企業に提供しています。

FortiGate NGFWは、優れたアプリケーション制御、Webフィルタリング、高度な脅威検出、ウイルス対策、侵入防止、ウイルス・アウトブレイク保護サービス、コンテンツの破壊と再構築、およびボットネット対策のセキュリティを企業に提供します。Oracle Cloud Marketplaceから、仮想FortiGate NGFWアプライアンスの様々な構成を見つけてデプロイできます。

OCI上のFortiGateデプロイメントには、次の機能があります。

- 南北のネットワーク・トラフィックを保護し、OCI仮想クラウド・ネットワーク(VCN)外部のトラフィックを制御、検査、保護します。この保護により、オンプレミス・ネットワークからVCNへのトラフィック、およびインターネットとの間で送受信されるトラフィックが保護されます。

- OCI仮想クラウド・ネットワーク(VCN)間のトラフィックを制御、検査および保護しながら、東西のネットワーク・トラフィックを保護します。

Fortigateは、ディープ・パケット検査(DPI)またはパケット・スニフィングを提供し、ネットワーク上のデータ・パケットの内容を確認します。通常のパケット検査では、パケットのヘッダーのみが検査されます。DPIは、パケットのヘッダーだけでなく、パケットが伝送しているデータも検査します。DPIテクノロジでは、FortiGateは南北または東東東のトラフィックのチェックポイントとして機能し、パケットが安全に通過するかどうかを検証します。

アーキテクチャ

アクティブ/アクティブ構成またはアクティブ/パッシブ構成で、FortiGate次世代ファイアウォール(NGFW)をデプロイできます。

どちらの配置オプションも高可用性保護を提供します。デプロイメント・オプションを選択する際の主な考慮事項は、スケーラビリティ、自己回復性および高可用性です。垂直にスケーリングするには、アクティブ/パッシブ構成を選択し、必要に応じてOCPUとRAMを追加します。水平にスケーリングするには、アクティブ/アクティブ構成を選択し、必要に応じてインスタンスを追加します。

一般的なデプロイメント・アーキテクチャでは、FortiGateインスタンスはロード・バランサ・サンドイッチ・アーキテクチャにデプロイされます。アクティブ- アクティブ構成の場合、2つのサブネットを持つロード・バランサ間でサンドイッチされます。アクティブ- パッシブ・アーキテクチャでは、パブリック(信頼できない)、プライベート(信頼)、ハートビートおよび管理ポートの4つのポートが推奨されます。ハブ仮想クラウド・ネットワーク(VCN)には、FortiGateインスタンスのペアを持つロード・バランサが含まれます。FortiGateインスタンスは2つのサブネットをまたがっています。プライベート(信頼)およびパブリック(信頼できない)サブネットは、プライベート・ネットワークへのイングレス・トラフィックを検証します。FortiGateインスタンスには、信頼できないパブリック・サブネットと信頼できるプライベート・サブネットの2つのポートが割り当てられます。この配置は、ネットワーク・インフラストラクチャのハブに一元化されたネットワーク・トラフィック・アナライザを提供します。高可用性のために、選択したリージョンに応じて、異なる可用性ドメインまたはフォルト・ドメインにFortiGateインスタンスをデプロイできます。複数のFortiGateクラスタを構成して、マルチリージョン構成を可能にすることもできます。

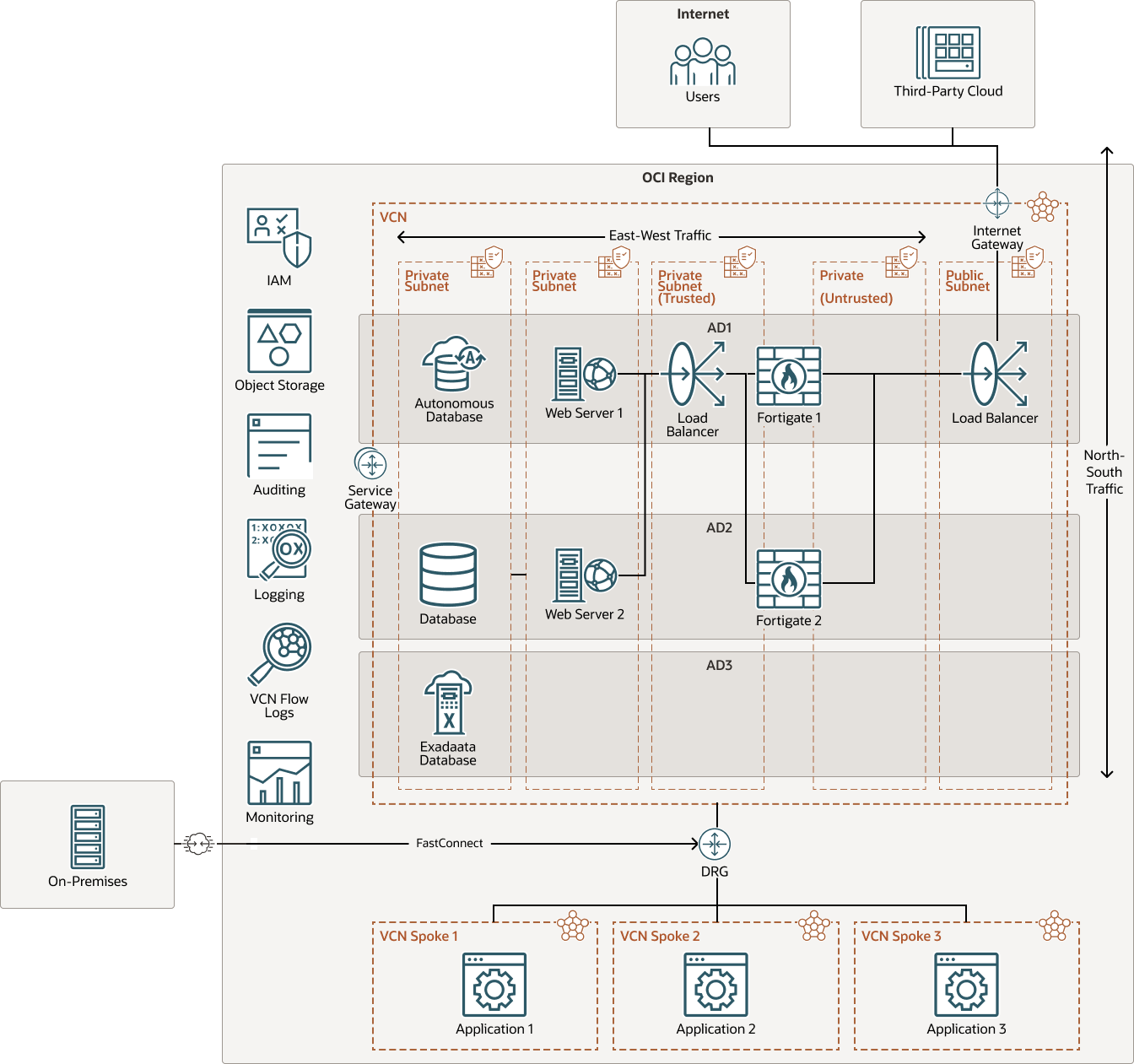

次の図は、複数の可用性ドメインがある1つのリージョンの参照アーキテクチャを示しています。

Fortinet-ngfw-oci-arch-oracle.zip

上の図には、複数のユースケースが示されています。

- インターネットからのインバウンド・トラフィック(南北): インターネットからのインバウンド・トラフィックは、インターネット・ゲートウェイを介してVCNに入ります。ロード・バランシング後、トラフィックはFortiGate仮想インスタンスのペアに渡されます。FortiGateインスタンスはトラフィックを検査し、トラフィックが安全かつ悪意がない場合は、トラフィックをアプリケーション(南北)に渡します。

- オンプレミスからのインバウンド・トラフィック(南北): オンプレミス・ネットワーク・トラフィックは、Oracle Cloud Infrastructure FastConnectまたは同じパスに続くIPSecトンネルを使用して接続しますが、動的ルーティング・ゲートウェイ(DRG)を介してOCIリージョンに入ります。その後、トラフィックはロード・バランサに渡され、FortiGateインスタンスに進み、続いてアプリケーションに移動します。

- 内部トラフィック(east-west): トラフィックがスポークSCNを離れた後、DRGを通過し、ハブVCNにロード・バランサに入ります。FortiGateインスタンスは、トラフィックを内部的に前進させる前に検証し、Webフロント・エンドを使用して階層型アプリケーションに渡すか、別のスポークVCN内のアプリケーションに渡すかを決定します。このユース・ケースでは、FortiGateはサブネットからサブネットへのトラフィック検証を提供します。

FortiGateは、セキュリティ・リストやネットワーク・セキュリティ・グループ(NSG)などのOCIネイティブ・セキュリティ・サービスと連携して機能します。FortiGateは、ファイアウォール・ポリシーを使用してトラフィック・フィルタリングを提供し、IPS、ウイルス対策、Webフィルタリング・テクノロジなど、既知の攻撃と不明な攻撃についてトラフィックを検査します。セキュリティ・リストおよびネットワーク・セキュリティ・グループ(NSG)は、ポートおよびプロトコルに基づくトラフィックを許可または停止します。この追加のセキュリティ・レイヤーにより、OCIアーキテクチャに対する多層防御が提供されます。

アーキテクチャには次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(国間や大陸間でも)リージョンを分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されるため、耐障害性が提供されます。アベイラビリティ・ドメインは、電力や冷却装置、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、あるアベイラビリティ・ドメインの障害が、リージョン内の他のアベイラビリティ・ドメインに影響を及ぼすことはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる、重複しない複数のCIDRブロックを含めることができます。VCNをサブネットに分割できます。サブネットは、リージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)へのトラフィックをルーティングするルールが含まれます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイにより、VCN内のパブリック・サブネットとパブリック・インターネットの間のトラフィックが許可されます。

- FastConnect

Oracle Cloud Infrastructure FastConnectでは、データ・センターとOracle Cloud Infrastructure間に専用のプライベート接続を簡単に作成できます。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションとより信頼性の高いネットワーキング・エクスペリエンスを提供します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外部のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間の、同じリージョン内のVCN間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージをシームレスに拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。アーカイブ・ストレージは、長期間保存し、ほとんどまたはほとんどアクセスしないコールド・ストレージに使用します。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloud Applicationsのアクセス制御プレーンです。IAM APIおよびユーザー・インタフェースを使用すると、アイデンティティ・ドメインおよびアイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューションまたは異なるユーザー人口を表します。

- 監査

Oracle Cloud Infrastructure Auditサービスは、サポートされているすべてのOracle Cloud Infrastructureパブリック・アプリケーション・プログラミング・インタフェース(API)エンドポイントへのコールをログ・イベントとして自動的に記録します。現在、すべてのサービスではOracle Cloud Infrastructure Auditによるロギングがサポートされています。

- ロギングLoggingは、クラウド内のリソースから次のタイプのログにアクセスできるようにする、スケーラビリティの高いフルマネージド・サービスです。

- 監査ログ: 監査サービスによって発行されるイベントに関連するログ。

- サービス・ログ: APIゲートウェイ、イベント、ファンクション、ロード・バランシング、オブジェクト・ストレージ、VCNフロー・ログなどの個々のサービスによって発行されたログ。

- カスタム・ログ: カスタム・アプリケーション、他のクラウド・プロバイダまたはオンプレミス環境からの診断情報を含むログ。

- 監視

Oracle Cloud Infrastructure Monitoringサービスは、メトリックを使用してクラウド・リソースをアクティブまたはパッシブに監視し、リソースおよびアラームをモニターして、これらのメトリックがアラーム指定トリガーを満たしたときに通知します。

ビルドおよびデプロイでの特集の取得

Oracle Cloud Infrastructureで構築したものを表示しますか。学んだ教訓、ベスト・プラクティス、参照アーキテクチャをクラウド・アーキテクチャのグローバル・コミュニティと共有することを検討していますか?始めるにあたってお知らせください。

- テンプレート(PPTX)のダウンロード

サンプル ワイヤフレームにアイコンをドラッグ アンド ドロップして、独自のリファレンス アーキテクチャを説明します。

- アーキテクチャ・チュートリアルを見る

リファレンス・アーキテクチャの作成方法に関するステップバイステップの手順をご覧ください。

- ダイアグラムを発行します

ダイアグラムを含む電子メールをお送りください。オラクルのクラウド・アーキテクトは、ダイアグラムを確認し、お客様に連絡してアーキテクチャについて話し合います。