Informatica IDMC用の分析プラットフォームをOracle Cloudにデプロイ

OracleとInformatica間のパートナシップにより、2つの業界リーダーにデータベースとデータ管理が統合され、包括的なエンタープライズ・データ・ウェアハウスとLakehouseエコシステムが提供されます。

このリファレンス・アーキテクチャは、Informatica IDMC Secure AgentがOracle Cloud Infrastructure (OCI)でどのように動作するかを示しています。300を超えるコネクタのいずれかを使用して、様々なオンプレミスおよびクラウド・ソースからデータをエクスポートし、Oracle Autonomous Databaseにインポートして、分析プロセスまたはデータ・サイエンス・プロセスで使用できます。

この統合がなければ、アプリケーション・データ(Oracle E-Business Suiteなど)から実用的な情報にアクセスできますが、これを他のデータ・ソースでエンリッチして貴重なインサイトを引き出すことはできません。また、運用システムで分析ワークロードを実行することはお薦めしません。

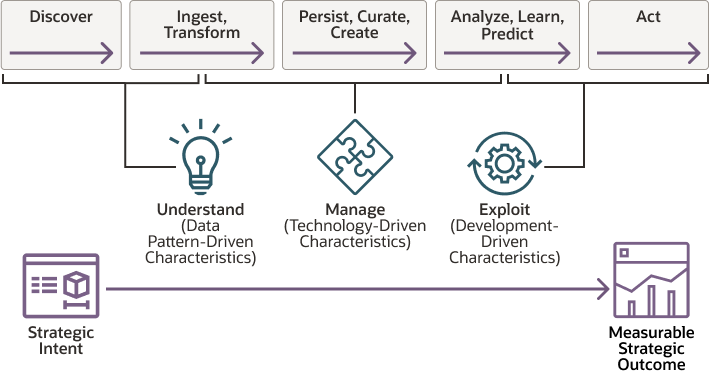

このリファレンス・アーキテクチャは、ビジネス・コンテキスト全体におけるテクノロジ・ソリューションの位置付けを示しています。

この統合は、インタラクションの記録を含むアプリケーション・データが管理レイヤー内の他の一連のキュレートされたデータと組み合せられ、攻撃レイヤーで実用的な情報およびインサイトに精通される分析プラットフォームを提供します。

アーキテクチャ

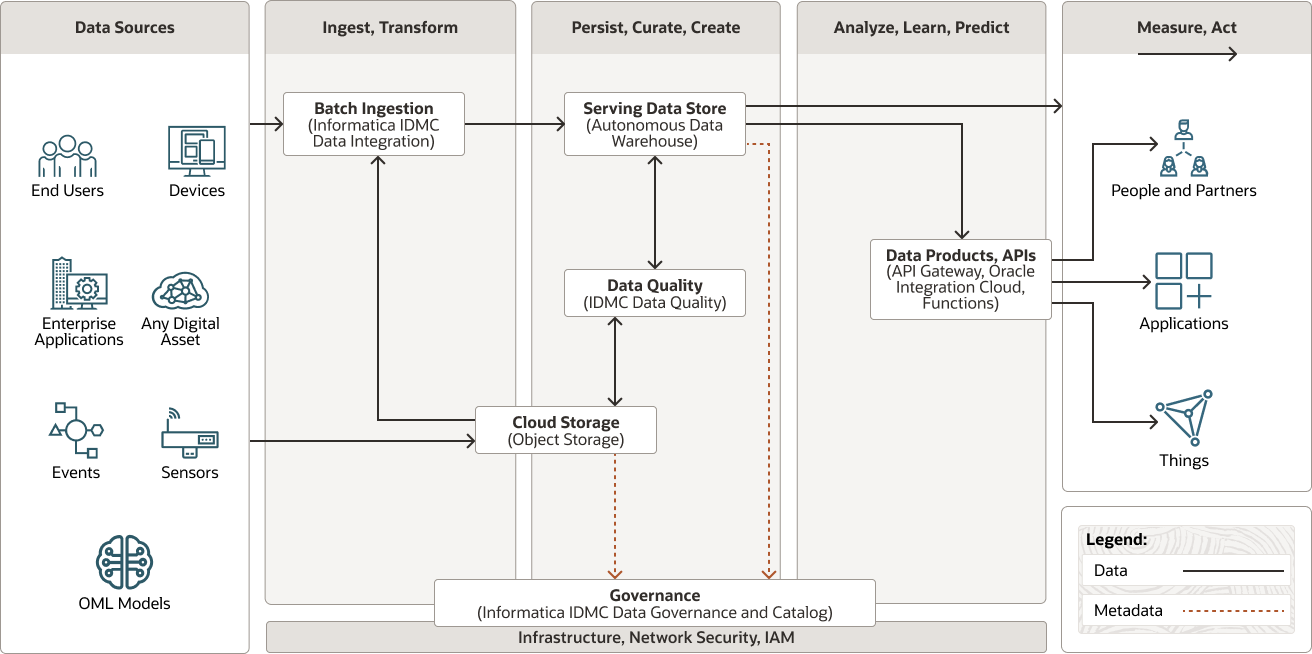

このリファレンス・アーキテクチャは、Informatica IDMC Secure AgentがOracle Cloud Infrastructure (OCI)でどのように動作するかを示しています。データは、オンプレミスおよびクラウドベースのエンタープライズ・アプリケーション、ファイル、オブジェクト・ストアおよびデータベースからエクスポートされ、Oracle Autonomous Databaseにインポートされ、分析プロセスまたはデータ・サイエンス・プロセスによって使用されます。

次の図は、参照アーキテクチャの機能表現です。

通常、アーキテクチャーには、次の論理的な分割が含まれています。このリファレンス・アーキテクチャは、データ・リライトおよびデータ永続性アーキテクチャ・コンポーネントに重点を置いています。

- 取込み、変換

アーキテクチャの各データ・レイヤーで使用するデータを取り込み、絞り込みます。

- 永続、キュレート、作成

現在および履歴のビジネス・ビューを表示するデータのアクセスおよびナビゲーションが容易になります。RAWデータだけでなく、粒度および集計されたキュレート・データの両方が含まれます。リレーショナル・テクノロジの場合、データは、単純なリレーショナル、縦方向、ディメンションまたはOLAPフォームで論理的または物理的に構造化されます。非リレーショナル・データの場合、このレイヤーには、分析プロセスからの出力または特定の分析タスク用に最適化されたデータの1つ以上のプールが含まれます。

Oracle Autonomous Data Warehouseは、データ・ウェアハウス・ワークロード向けに最適化された、自動運転、自己保護、自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- 分析、学習、予測

コンシューマのデータの論理ビジネス・ビューを抽象化します。この抽象化により、開発へのアジャイルなアプローチ、ターゲット・アーキテクチャへの移行、および複数のフェデレーテッド・ソースからの単一のレポート・レイヤーのプロビジョニングが容易になります。

前述のアーキテクチャでは、コンピュート・シェイプはInformatica Cloud Secure Agentをホストします。Informatica Cloud Secure Agentは、すべてのタスクを実行し、組織とInformatica Intelligent Data Management Cloudの間のファイアウォール全体で安全な通信を可能にする軽量のプログラムです。セキュア・エージェントがタスクを実行すると、Informatica Cloudホスティング機能に接続してタスク情報にアクセスします。ソースとターゲットに直接安全に接続し、ソースとターゲット間でデータを転送し、タスクのフローの調整、プロセスの実行、追加のタスク要件の実行を行います。

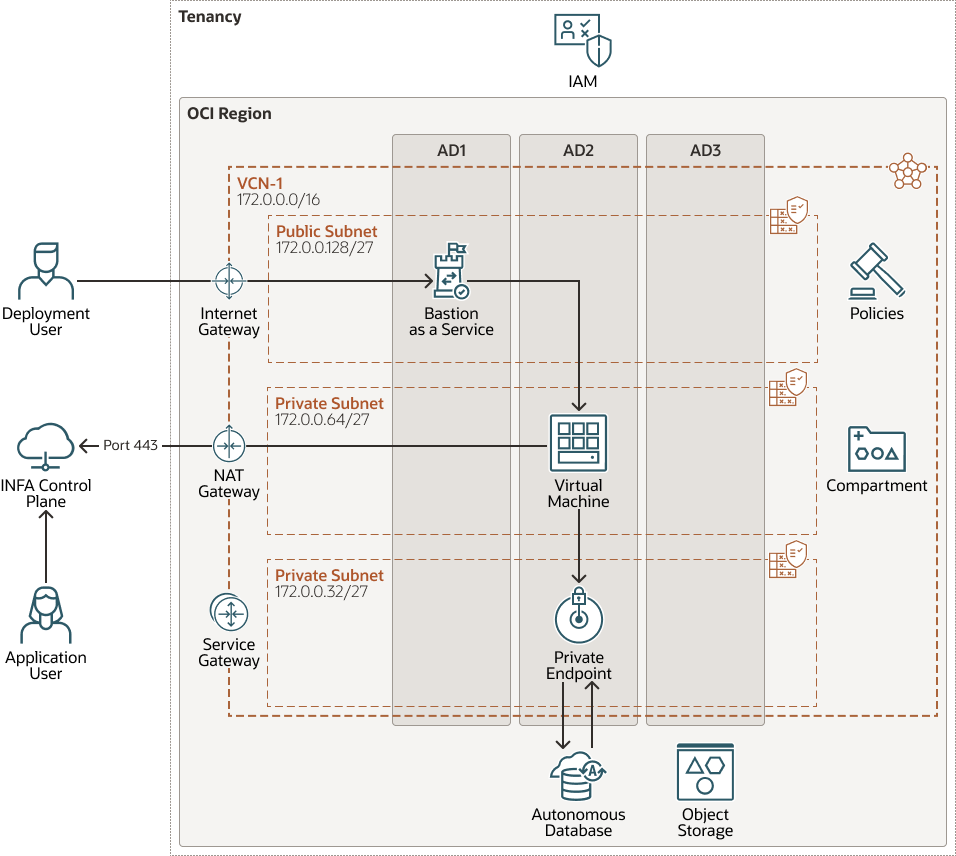

アーキテクチャには次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸にわたって)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、フォルト・トレランスを提供する他のアベイラビリティ・ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御して、使用割当て制限を設定します。特定のコンパートメントのリソースへのアクセスを制御するには、リソースにアクセスできるユーザーおよび実行できるアクションを指定するポリシーを定義します。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化できます。これは、リージョンまたは可用性ドメインにスコープを設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックでもプライベートでもかまいません。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイを介して)にトラフィックをルーティングするルールが含まれます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイを使用すると、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを公開せずに、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracle Serviceへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを経由することはありません。

- Bastionサービス

Oracle Cloud Infrastructure Bastionでは、パブリック・エンドポイントがなく、ベア・メタルおよび仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Container Engine for Kubernetes (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースへの制限された時間制限付きの安全なアクセスを提供します。Oracle Cloud Infrastructure Bastionサービスを使用すると、ジャンプ・ホストをデプロイおよび保守せずにプライベート・ホストへのアクセスを有効にできます。また、アイデンティティベースの権限と一元化された監査および時間制限のあるSSHセッションにより、セキュリティ状態が向上します。Oracle Cloud Infrastructureの要塞により、要塞アクセスのパブリックIPが不要になり、リモート・アクセスを提供するときに、手間や潜在的な攻撃対象領域がなくなります。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウドでコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成したら、それをセキュアにアクセスし、再起動、ボリュームのアタッチやデタッチを行い、不要になったときにインスタンスを終了できます。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloudアプリケーションのアクセス制御プレーンです。IAM APIおよびユーザー・インタフェースにより、アイデンティティ・ドメインおよびアイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューション、または異なるユーザー移入を表します。

- ポリシー

Oracle Cloud Infrastructure Identity and Access Managementポリシーは、誰がどのリソースにアクセスできるか、および方法を指定します。アクセス権はグループ・レベルおよびコンパートメント・レベルで付与されるため、特定のコンパートメント内またはテナンシ内の特定のアクセスのタイプをグループに付与するポリシーを作成できます。

- オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。安全かつセキュアに保存して、インターネットから直接またはクラウド・プラットフォーム内部からデータを取得できます。パフォーマンスまたはサービスの信頼性を低下させることなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、めったにアクセスしない「コールド」ストレージにはアーカイブ・ストレージを使用します。

- Autonomous Data Warehouse

Oracle Autonomous Data Warehouseは、データ・ウェアハウス・ワークロード向けに最適化された、自動運転、自己保護、自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

推奨

Informatica IDMCプラットフォームをOracle Cloudに統合するための出発点として、次の推奨事項を使用してください。

要件は、ここで説明するアーキテクチャとは異なる場合があります。

- 仮想クラウド・ネットワーク(VCN)

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- 仮想マシンおよびその他の推奨事項

仮想マシンのサイズ設定およびその他の推奨事項については、「デプロイ」セクションのリンクを参照してください。

- セキュリティ・リスト

セキュリティ・リストを使用して、サブネット全体に適用されるイングレスおよびエグレス・ルールを定義します。

注意事項

Informatica IDMCプラットフォームをOracle Cloudに統合する場合は、これらの実装オプションを検討してください。

| Informatica統合 | データ・ウェアハウス | データ永続性プラットフォーム |

|---|---|---|

| 推奨 | Informatica Intelligent Data Management Cloud(IDMC) | Oracle Autonomous Data Warehouse (Adw) |

| その他のオプション | 該当なし | Exadata |

| 理由 | Informaticaは、Informatica IDMCが、最も包括的でマイクロサービスベースのAPI主導型のAI駆動型のエンタープライズ統合Platform as a Serviceであると見なします。IDMCのお客様は、Informatica社が統合およびガバナンス・ニーズを満たすクラウド・サービスを使用できる柔軟性を備えています。 | ADWは使いやすい完全自律型データベースであり、柔軟な拡張、高速な問合せパフォーマンスを実現し、データベース管理は必要ありません。また、外部表を使用してオブジェクト・ストレージからデータに直接アクセスできます。 |

デプロイ

Terraformコードは、Oracle Cloud Infrastructure Resource Managerのサンプル・スタックとして入手できます。GitHubからコードをダウンロードし、要件に合わせてカスタマイズすることもできます。

- Oracle Cloud Infrastructure Resource Managerのサンプル・スタックを使用してデプロイします:

にアクセスします。

にアクセスします。まだサインインしていない場合は、テナンシおよびユーザー資格証明を入力します。

- スタックをデプロイするリージョンを選択します。

- 画面上のプロンプトおよび指示に従ってスタックを作成します。

- スタックを作成したら、「Terraformアクション」をクリックし、「プラン」を選択します。

- ジョブが完了するまで待機し、プランをレビューします。

変更を加えるには、「スタックの詳細」ページに戻り、「スタックの編集」をクリックして必要な変更を行います。次に、「プラン」処理を再実行します。

- それ以上の変更が不要な場合は、「スタックの詳細」ページに戻り、「Terraformアクション」をクリックして「適用」を選択します。

- GitHubのTerraformコードを使用してデプロイします:

- GitHubにアクセスします。

- リポジトリをクローニングするか、ローカル・コンピュータにダウンロードします。

READMEドキュメントの手順に従います。