IBM Db2データベースのOracle Cloudへの移行

Oracle PL/SQLで提供される拡張機能および自律型データベースを利用するために、Oracle Cloud InfrastructureでIBM Db2 (LUW)データベースをOracle Autonomous Data Warehouseに変換します。自律型データベースは柔軟にスケーリングされ、オーバーヘッドの高いデータベース管理なしで高速な問合せパフォーマンスを実現します。

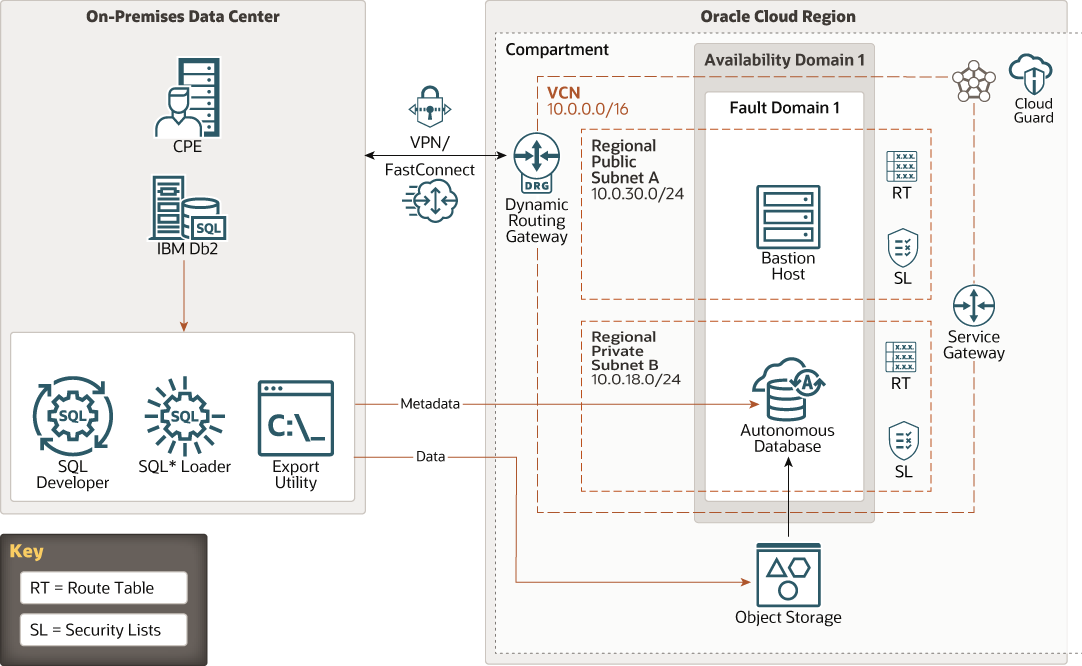

アーキテクチャ

このアーキテクチャでは、データおよびメタデータはオンプレミスのIBM Db2データベース・デプロイメントからOracle Autonomous Data Warehouseに移行されます。オンプレミス・データ・センターとOracle Cloud Infrastructure (OCI)間のプライベート接続には、Oracle Cloud Infrastructure FastConnectまたはIPSec VPNを使用できます。

次の図に、この参照アーキテクチャを示します。

図ibmdb-adb.pngの説明

このアーキテクチャに示されているオンプレミス・データ・センターには、次のコンポーネントがあります。

- 顧客構内機器(CPE)

CPEは、Oracle Cloud Infrastructureのオンプレミス・データ・センターと仮想クラウド・ネットワーク(VCN)間のVPN接続またはOracle Cloud Infrastructure FastConnect相互接続のオンプレミス・エンドポイントです。

- IBM Db2データベース

IBM Db2 Database (別名Db2 for Linux、UNIX and WindowsまたはDb2 LUW Database)バージョン11.5.5は、大規模なデータ・ウェアハウス・アプリケーションの構築に使用されるサード・パーティRDBMSです。大規模なデータ・ウェアハウス・アプリケーションの構築に使用されるサード・パーティRDBMSです。

- Oracle SQL Developer

Oracle SQL Developerは、Oracle Databaseの開発および管理を簡略化する開発環境です。PL/SQLアプリケーションの完全なエンドツーエンド開発、問合せおよびスクリプトを実行するためのワークシート、データベースを管理するためのDBAコンソール、レポート・インタフェース、完全なデータ・モデリング・ソリューション、統合されたOracle REST Data Services、およびIBM Db2からOracleへのサードパーティ・データベースの移動のための移行プラットフォームを提供します。

Oracle SQL Developerは、サポートされているすべてのOracleデータベースで実行することが認定されています。

- SQL Loader

SQL*Loaderは、外部ファイルからOracle Databaseの表にデータをロードします。SQL*Loaderでは、制御ファイルのフィールド指定を使用して、データファイルの形式を解釈し、入力データを解析し、そのデータを使用するSQL INSERT文に対応するバインド配列を移入します。Oracle Databaseはデータを受け入れ、INSERT文を実行してデータをデータベースに格納します。

- エクスポート・ユーティリティ

エクスポート・プログラム・ユーティリティは、IBM Db2データベースのインスタンスとデータ・ファイル間で、ユーザー指定の形式でデータを一括コピーします。エクスポート・ユーティリティを使用して、表からデータ・ファイルにデータをエクスポートできます。

アーキテクチャのOracle Cloud Infrastructure側には次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広く離れた距離(国間または大陸間)にすることができます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用量割当て制限を設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、リソースにアクセスできるユーザーおよびユーザーが実行できるアクションを指定するポリシーを定義します。

- Cloud Guard

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよび保守できます。Cloud Guardでは、定義可能なディテクタ・レシピを使用して、リソースのセキュリティの脆弱性を調べ、オペレータおよびユーザーのリスクのあるアクティビティを監視します。構成の誤りやセキュアでないアクティビティが検出されると、Cloud Guardは修正処理を推奨し、定義可能なレスポンダ・レシピに基づいてそれらの処理の実行を支援します。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却などのインフラストラクチャや内部アベイラビリティ・ドメイン・ネットワークを共有しません。したがって、ある可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各可用性ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。リソースを複数の障害ドメインに分散する場合、アプリケーションは障害ドメイン内の物理サーバー障害、システム保守、および電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレス範囲で構成されます。作成後にサブネットのサイズを変更できます。サブネットはパブリックまたはプライベートにできます。

すべてのコンピュート・インスタンスは、サブネットにセグメント化できるVCNにデプロイされます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダのネットワークなど)との間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリックを介して転送され、インターネットを通過しません。

- ルート表

仮想ルート表には、通常はゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- BastionホストまたはBastionサービス

このアーキテクチャは要塞ホストを使用します。ただし、要塞ホストまたはOracle Cloud Infrastructure Bastionサービスを使用できます。

- 要塞ホスト

要塞ホストは、クラウド外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装地帯(DMZ)でプロビジョニングされます。これにより、クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的に監視および監査できる単一の既知のエントリ・ポイントがあります。そのため、トポロジのより機密性の高いコンポーネントへのアクセスを損なうことなく公開することを回避できます。

- Bastionサービス

Oracle Cloud Infrastructure Bastionは、パブリック・エンドポイントがなく、ベア・メタルおよび仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Container Engine for Kubernetes (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースも必要とする、リソースに対して制限されたセキュアなアクセスを提供します。Oracle Cloud Infrastructure Bastionサービスでは、ジャンプ・ホストをデプロイおよび保守せずに、プライベート・ホストへのアクセスを有効にできます。さらに、アイデンティティ・ベースの権限、および集中管理、監査および時間制限のあるSSHセッションにより、セキュリティ状況を改善できます。Oracle Cloud Infrastructure Bastionは、バスティング・アクセス用のパブリックIPが不要になり、リモート・アクセスを提供するときに攻撃対象領域が減少します。

- 要塞ホスト

- Autonomous Database

Oracle Cloud Infrastructure自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる、完全に管理された事前構成済のデータベース環境です。ハードウェアを構成または管理したり、ソフトウェアをインストールする必要はありません。Oracle Cloud Infrastructureは、データベースの作成と、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングを処理します。

- オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データと非構造化データにすばやくアクセスできます。インターネットまたはクラウド・プラットフォーム内部から、安全かつセキュアにデータを直接格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージをシームレスにスケーリングできます。標準ストレージは、迅速、即時、頻繁にアクセスするために必要な「ホット」ストレージに使用します。長期間保持し、ほとんどアクセスしない「コールド」ストレージにはアーカイブストレージを使用します。

お薦め

- Oracle Autonomous Data Warehouse

2つのOCPUと1 TBのストレージから開始し、自動スケーリングを有効にします。この構成により、最適な価格とパフォーマンスが保証されます。

- Oracle Cloud Infrastructureファイル・ストレージ

Oracle Cloud Infrastructure File Storageサービスは、耐久性が高くスケーラブルな、セキュアなエンタープライズ・グレードのネットワーク・ファイル・システムを提供します。テラ・バイト(TB)単位のデータベース・サイズの場合、NFSマウントとしてソース・データベース・サーバー・ホスト上のファイル・ストレージ・サービス・ファイル・システムに接続することをお薦めします。

- Cloud Guard

Oracleが提供するデフォルト・レシピをクローニングおよびカスタマイズして、カスタム検出およびレスポンダ・レシピを作成します。これらのレシピでは、警告を生成するセキュリティ違反のタイプおよびそれらに対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、最も広範な範囲をカバーし、複数の構成を維持する管理上の負担を軽減します。

管理リスト機能を使用して、特定の設定をディテクタに適用することもできます。

- VCN

VCNを作成する場合は、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNの作成後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する場合は、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットの使用。

- セキュリティ・ゾーン

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づいたセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースは、パブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新する場合、Oracle Cloud Infrastructureはセキュリティ・ゾーン・レシピのポリシーに対して操作を検証し、ポリシーに違反する操作を拒否します。

注意事項

この参照アーキテクチャをデプロイする際は、次の点を考慮してください。

- スケーラビリティおよびコスト

自動スケーリングが有効であるかぎり、自律型データ・ウェアハウスのスケーリングを手動で管理する必要はありません。自動スケーリングでは、最適な価格とパフォーマンスも保証されます。

- 可用性

自律型データベースは自動的にバックアップされ、バックアップは60日間保持されます。手動バックアップを作成して、自動バックアップを補完することもできます。手動バックアップは、Oracle Cloud Infrastructure Object Storageで作成したバケットに格納されます。保存期間中の任意の時点にデータベースをリストアおよびリカバリできます。Point - in - Timeリカバリを開始すると、Oracle Autonomous Data Warehouseは高速リカバリを可能にするバックアップを決定して使用します。

- アクセス制御

Oracle Cloud Infrastructure Identity and Access Management (IAM)で適切なポリシーを定義して、クラウド内のリソースにアクセスできるユーザーおよびユーザーが実行できるアクションを制御します。