ランサムウェアからデータを保護するサイバーレジリエントアーキテクチャについて

ランサムウェアは、複雑なアルゴリズムを使用してデータを暗号化し、システムからロックアウトする高度なマルウェアです。脅威アクターは、アクセスを回復するための復号化キーと引き換えに、身元を保護するために通常暗号通貨での身代金を要求します。

現代のランサムウェア攻撃では、多くの場合、二重恐喝の方法が使用されます。データは暗号化されているだけでなく、流出しており、支払わないと攻撃者が公開すると脅しています。

このソリューション・プレイブックでは、環境の「保護と検出」のためのサイバーセキュリティ対策と、ランサムウェアからデータを「応答して回復」するためのサイバー・レジリエンス戦略について学習します。

NISTサイバーセキュリティフレームワークについて

- 保護: データの機密性、整合性または可用性のいずれかに対する脅威を防止します。

- 検出: 試行または成功した悪意のあるアクティビティの証拠として解釈される可能性のある異常なアクティビティを検出します。

- 応答: 成功した妥協に対処、阻止および対処します。

- リカバリ: 妥協が発生したと仮定し、メカニズムを使用して環境を正常な状態にリストアします。

Cyber Triadについて

サイバーセキュリティの初期には、攻撃者がネットワークに入るのを防ぐことに焦点を当てていました。しかし、高度なウイルスやマルウェアの台頭により脅威が高度化したため、予防だけでは不十分であることが明らかになりました。防御戦略に加えて、ファイアウォールに違反した攻撃者を特定し、フラグを付けるための検出技術が導入されました。

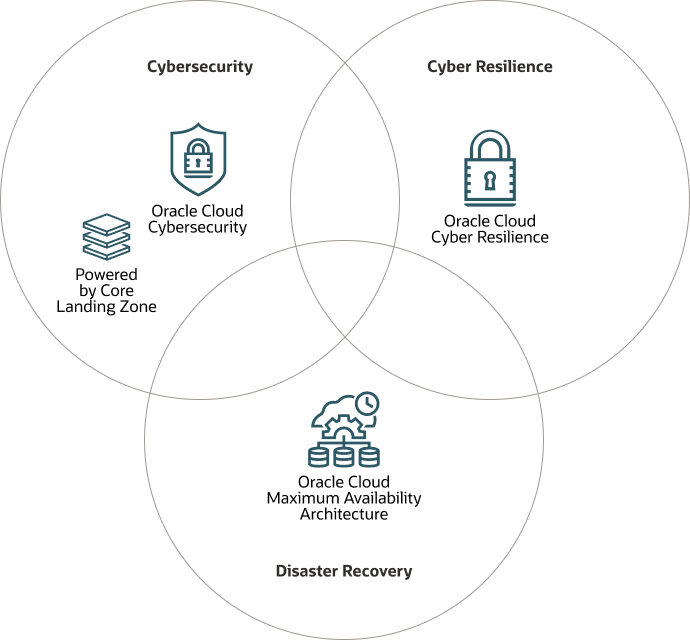

ランサムウェアの侵害にしばしば伴う恐喝、サプライチェーンの混乱、運用のシャットダウンの被害者を避けるために、Oracleではクラウド・アーキテクチャがサイバー攻撃に対処することを推奨しています。

- サイバーセキュリティ

- サイバー・レジリエンス

- ディザスタ・回復

サイバー・トライアドの3つの側面をすべて検討することで、組織のRTO (リカバリ時間目標)およびRPO (リカバリ・ポイント目標)要件を満たしながら、ランサムウェアからリカバリする立場が整います。

OCI環境のセキュリティを強化しながら、コア・セキュリティの基本とディザスタ・リカバリ方法に重点を置いて、ワークロードの可用性を確保します。たとえば、侵害されたデータをレプリケートする場合、リカバリ・サイトはプライマリ・サイトと同じ方法で影響を受け、脅威アクターによる削除、暗号化または変更の防止の問題に対処しません。

サイバー・レジリエント・アーキテクチャを設計すると、バックアップが保護され、脅威アクターがデータをリストアする前に変更、削除または改ざんしたかどうかを判断できます。

サイバー・トライアド、従来のセキュリティ対策、およびディザスタ・リカバリを統合することで、サイバー・レジリエンスを確保し、ランサムウェアからの回復に向けて組織をより適切に準備することができます。

ノート:

高可用性とディザスタ・リカバリはアーキテクチャの重要な部分ですが、このソリューション・プレイブックの対象外です。アーキテクトに尋ねる

Ask the Architectのエピソード:

次のトピックが始まるビデオの(mins:secs)の様々なポイントを示します。

- 00:00 - オープニング

- 02:54 - サイバー・トライアドの紹介

- 10:00 - エンクレーブとサイバーレジリエントアーキテクチャ(CRA)

- 17:31 - サイバーセキュリティの柱の理解

- 25:00 - サイバーレジリエンスの理解- コンセプトとコントロール

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - 詳細とデモ

- 44:26 - 非構造化データのCRA Terraformスタックのデモ

- 49:34 - サマリー

開始する前に

次の関連リソースを確認します。