OCIのサイバーセキュリティ・ピラーについて

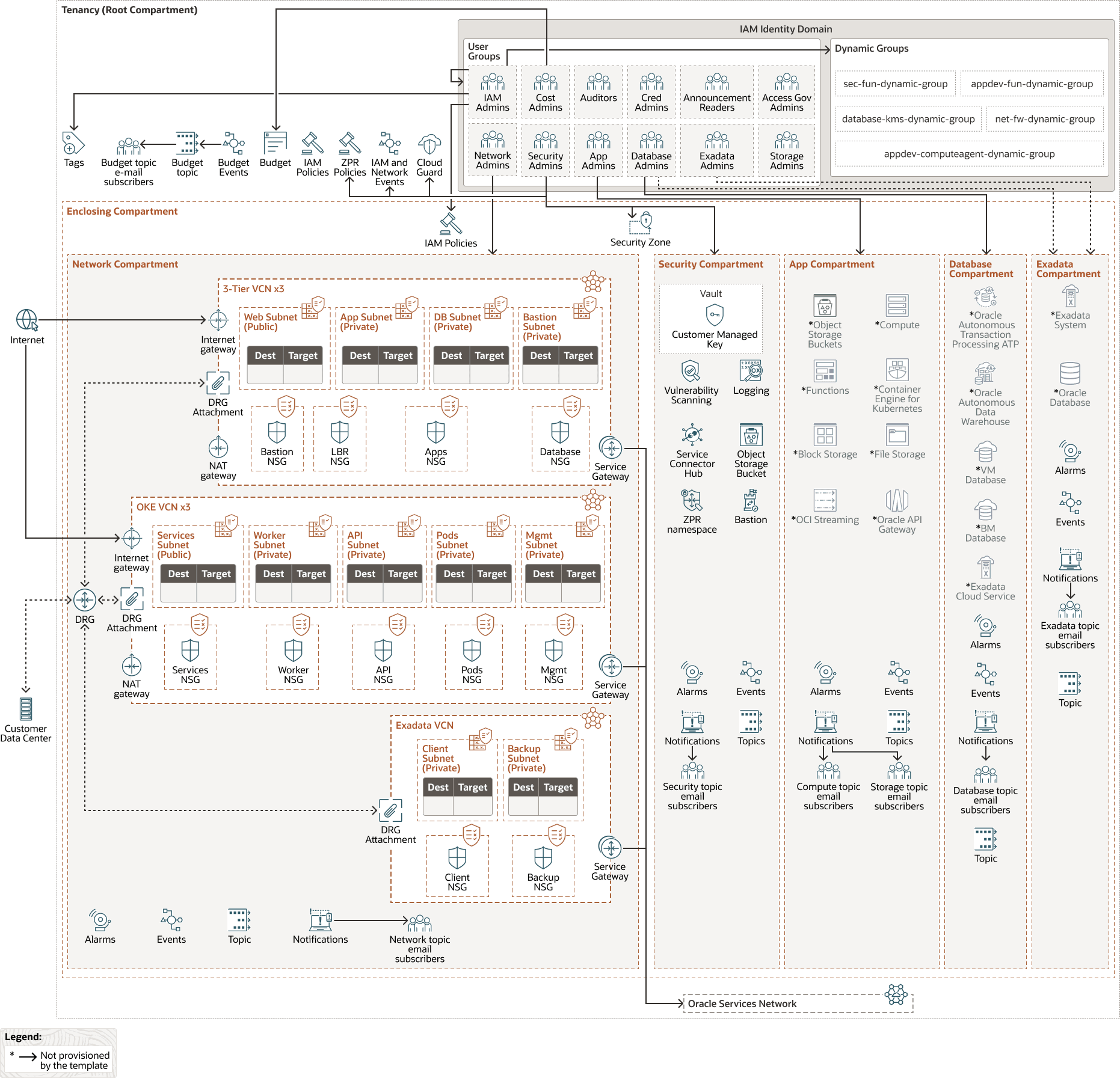

次の図は、OCIコア・ランディング・ゾーンのリファレンス・アーキテクチャを示しています。

図oci-core-landingzone.pngの説明

oci-core-landingzone-oracle.zip

ランディング・ゾーンは、組織がビジネスクリティカルなワークロードを効率的にデプロイできるように設計されています。アイデンティティ、ネットワーク、ストレージ、コンピュート、セキュリティをカバーする、必須のテクノロジー・コンポーネントがすべて含まれています。ランディング・ゾーンのプロビジョニングは、Infrastructure as Code (IaC)によって自動化されるため、1回のクリックですべてをデプロイできます。

OCIコア・ランディング・ゾーンは、Oracle Enterprise Landing Zone (OELZ)とCenter for Internet Security (CIS)ランディング・ゾーンの両方のアプローチを統合します。この統合ランディング・ゾーンは、クラウドでの俊敏性、スケーラビリティおよびセキュリティのためのリファレンス・アーキテクチャを提供します。モジュラーOCIランディング・ゾーン・フレームワークに基づいて、高速でスケーラブルな導入が可能で、CIS OCI Foundations Benchmarkが推奨するセキュリティのベストプラクティスが組み込まれているため、堅牢なセキュリティ体制を実現し、コンプライアンス要件を満たすことができます。

サイバーセキュリティは、NISTサイバーセキュリティモデルの「保護と検出」フェーズをカバーしています。

予防管理に関する推奨事項

予防制御は、論理的保護、ネットワーク保護、インフラストラクチャ/アプリケーション保護の3つの主要領域に重点を置いています。テナンシを不正アクセスから保護し、ネットワーク・レベルのアクセスを制限して、ランサムウェアなどのリスクを軽減します。インフラストラクチャとアプリケーションを保護し、妥協に対する耐障害性を強化します。

論理的な保護

テナンシ・コンパートメントの設計

ランサムウェアからの保護を確保するためにコンパートメント戦略を設計します。Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) provides robust identity management (authentication, SSO, lifecycle management) for Oracle Cloud and non-Oracle applications.また、クラウドでもオンプレミスでも、従業員、パートナー、顧客の安全なアクセスをサポートします。OCI IAMは、既存のアイデンティティ・ストアおよびプロバイダーと統合され、クラウド・アプリケーションおよびサービスのエンドユーザー・アクセスを合理化します。次のガイドラインに従って、コンパートメント戦略を設計します:- クラウド・リソースをコンパートメントに編成し、テナンシ内の論理コンテナとして機能します。

- コンパートメントを構成して重要なワークロードとデータを分離し、分散管理、最小限の権限アクセスおよび職務の分離を可能にします。

- 運用モデルに従ってリソースをグループ化して、ロールベースの管理権限を分散し、制限し、テナンシの完全な管理権限を緊急の緊急アクセス・アカウントに制限します。

- コンパートメントはゼロトラスト・モデルに従い、デフォルトではすべてのアクセスを拒否します。アクセスは明示的なIAMポリシーを介してのみ付与されます。

OCI IAMポリシー

リソースへのアクセスはデフォルトで拒否され、明示的なポリシーでのみ許可されます。OCI IAMポリシーを作成するには、次のガイドラインに従います:- グループへのアクセス権を付与し、クラウド・リソースへのアクセスを制限する明示的なポリシーを作成します。

- ファイングレイン・ポリシーを記述します。たとえば、バックアップの格納に一般的に使用されるオブジェクト・ストレージ・バケットを作成および管理する機能をグループに許可するポリシーを作成できますが、オブジェクトまたはバケットを削除する機能は拒否します。

Storage_Adminsに、request.permission != 'DELETE'の{tenancy OCID}内のバケットの管理を許可できます。 - 資格証明の再利用を防止し、分離を強化するために、機密コンパートメント(ボールトなど)に個別のアイデンティティ・ドメインを割り当てます。たとえば、バケット、ブロック・ボリュームおよび手動データベース・バックアップのコピーを格納するVaultコンパートメントを作成し、アクセスを制御するために個別のアイデンティティ・ドメインを割り当てることができます。これにより、メイン環境にアクセスできるすべてのユーザーが、同じ資格証明を使用してVaultコンパートメントにアクセスすることを制限し、これらのアセットの分離と保護を提供します。

- セキュリティを強化するために、アイデンティティ・ドメインを外部プロバイダと独立してフェデレートします。Vaultおよびセーフ・リストア・エンクレーブに個別のアイデンティティ・プロバイダを使用して、本番エンクレーブに使用されるアイデンティティ・プロバイダから優れた分離を実現します。

マルチファクタ認証(MFA)

MFAを有効にして、すべてのローカルOCIアカウントを保護します。OCI IAMは、セキュリティの質問、モバイル・アプリのパスコード、モバイル・アプリの通知、テキスト・メッセージ(SMS)、電子メール、バイパス・コード、Duoセキュリティなど、MFAを有効にするための複数の方法をサポートしています。

ネットワークの保護

従来の境界主導のサイバーセキュリティは、サイバーセキュリティの柱の基盤であり、ファイアウォール、要塞ホスト、境界の次世代ファイアウォール、WAF、基本的なアイデンティティおよびアクセス管理プラクティスを使用します。従来のサイバーセキュリティはテーブル・ステークスですが、このスペース・ペリメータ・セキュリティでは、標準のブロックおよびタックル・メカニズムがないと危険にさらされます。

OCIには、セキュアなネットワークを実現するためのコントロールの実装に役立つ複数の機能が用意されています。VCNは、OCIのすべてのネットワーキングの基盤を提供します。デフォルトでは、テナンシへのネットワーク・アクセスはありません。イングレスおよびエグレスを許可するサービスを実装し、許可される方向、ポートおよびプロトコルを指定する必要があります。

ネットワークを設計して、攻撃者がネットワークにアクセスできないようにし、攻撃者がアクセスした場合に、ネットワークが横に移動しないようにします。ネットワーク保護を構成するには、次の推奨事項に従います。

- セグメンテーション:機密ワークロード(データベースなど)を専用VCNsに配置します。制御には、ファイアウォール、SLおよびNSGを使用します。You can granularly control access between and within a VCN and achieve the first layer of segmentation.独自の専用VCNに機密ワークロードを含めることで、ファイアウォール、セキュリティ・リストおよびネットワーク・セキュリティ・グループ(NSG)を利用してアクセスをフィルタおよび制御できます。

- ゼロトラスト権限と最小権限:ゼロトラスト権限と最小権限の原則を適用し、セキュリティ・リスト(SL)、ネットワーク・セキュリティ・グループ(NSG)およびZero Trust Packet Routing (ZPR)を使用して、サブネットとクラウド・リソース間のさらなるセグメンテーションと分離を実現します。サブネットおよびリソースの分離には、SL、NSG、およびZPRを使用します。OCI ZPRポリシーでは、インテントベースで人間が読める言語が使用されるため、監査、理解、管理が容易になります。

- SL: SLはサブネットレベルで動作し、サブネットのイングレスおよびエグレスを制御します。

- NSG: NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義します。NSGは、VNICレイヤーでの分離を提供し、個々のVNIC装備リソース間のマイクロセグメンテーションを実装できます。

- NSG over SL: NSGはVNICレベルでマイクロセグメンテーションをサポートし、ネットワーク設計とは別のセキュリティをサポートしているため、SL上のNSGを優先します。

- トラフィックの制限:イングレスおよびエグレス・トラフィックを、最小権限の原則を実行するために、特定のアプリケーションに必要なソース・ポートおよび宛先ポートのみに制限します。RDPやSSHなどの機密ポートへの世界的なアクセスを厳しく制限します。

- OCI IAMポリシー: OCI IAMポリシーを使用して、SLに権限を付与し、職務の分離に基づいてリストの保守を担当するパーティのみがそれらを管理できるようにします。

- ネットワーク・ファイアウォール: DRGを介してハブアンドスポーク・アーキテクチャを使用してOCIネットワーク・ファイアウォールをデプロイし、VCNとオンプレミスのトラフィックを規制します。OCIは、多くのサードパーティ・ファイアウォール(Fortinet、Palo Alto、Ciscoなど)をサポートしています。

- OCIゲートウェイを使用して、セキュアな制御されたインターネット・アクセスを実現し、リソースをOCIサービスにプライベートに接続します。

- インターネット・ゲートウェイ:イングレスおよびエグレスを制御します(セキュリティの制限)。

- NAT Gateway:内部IPを公開せずに制御されたエグレスを許可します。

- サービス・ゲートウェイ: OCIのネットワーク内でリソース通信を保持します。

- プライベート接続:テナンシと内部ネットワーク間の高速で低レイテンシのプライベート接続には、OCI FastConnectを使用します。暗号化を提供するために、MacSECまたはIPSEC(あるいはその両方)を検討します。

- 要塞ホスト: OCI管理要塞サービスを使用して、リソースへのセキュアで一時的な管理アクセスを行います。

- Zero Trust Packet Routing: ネットワーク・セキュリティ・ポリシーを簡単に監査可能にします。

インフラおよびアプリケーションの保護

OCIには、テナンシのインフラストラクチャ・リソースを保護するための次のような機能がいくつか用意されています。

- OCI IAMポリシー: 管理者からも機密権限を削除します。管理者の完全な権限を、安全にボールトされた緊急アカウントに制限します。たとえば、ストレージ(オブジェクト、ブロックおよびファイル)およびバックアップを削除し、テナンシ管理権限をボールトできる緊急アカウントに制限できます。

- DDoS保護: OCIは、ボリューム攻撃に対するネットワークのデフォルトの保護を提供します。また、Oracleには、テナンシ・レベルでレイヤー3および4の保護を提供するソリューションもあります。

- Web Application Firewall (WAF): Open Web Application Security Project (OWASP)のTop 10の脆弱性など、パブリック・アプリケーションを脅威から保護するために、ロード・バランサとともにOCI WAFを使用します。必要に応じて、国別のアクセスを制限します。OCI WAFは、OCI Load Balancingを使用してデプロイし、SQLインジェクションなどのOWASP攻撃に対してWebベースのトラフィックを検査および保護する必要があります。また、使用要件およびアクセス要件に基づいて国別のトラフィックを制限することも検討してください。

- 脆弱性とパッチ管理: OCI脆弱性スキャン・サービスとOracle OS Management Hubサービスの組合せを使用します。

- コンピュート・ノードおよびレジストリ・イメージには、OCI脆弱性スキャン・サービスを使用します。すべてのコンピュート・ノードとコンテナで、オープン・ポートとCVSSベースの脆弱性の両方をスキャンします。

- Oracle OS Management Hubを使用して、OSパッチ適用を自動化および監視します。欠落しているOSおよびセキュリティ・パッチを特定し、Oracle LinuxおよびWindowsの計算ノード全体でパッチ適用を自動化します。

- インスタンス・セキュリティ: インスタンス・セキュリティは、コンピュート、仮想およびベア・メタル・ホストのワークロードに対してランタイム・セキュリティを提供します。インスタンス・セキュリティは、クラウド・セキュリティ・ポスチャ管理からクラウド・ワークロード保護まで、クラウド・ガードの範囲を拡張します。一貫した可視性とインフラストラクチャのセキュリティ状態を包括的に理解することで、セキュリティ・ニーズを1箇所で満たすことができます。

- OCI Vault: 独自の暗号化キーおよびその他の重要な資格証明を管理する場合、Vaultは、キーおよびシークレットに対してHSMでバックアップされた完全なライフサイクル管理サービスを提供します。Vaultサービスには、ニーズを満たす複数のオプションがあります。

- セキュリティ・ゾーン: テナンシ内のクラウド・リソースの作成および移動のガードレールを提供します。セキュリティ・ゾーンはコンパートメントに適用され、特定のアクションが実行されないようにコントロール・プレーンで動作します。たとえば、パブリック・バケットの作成やパブリックIPアドレスの割当てを防止し、顧客管理暗号化キーを使用してすべてのストレージを保護する必要がある場合があります。特定のセキュリティ体制および規制コンプライアンス要件を満たすようにカスタム・セキュリティ・ゾーンを定義します。ニーズおよびターゲット・コンパートメントに関連するポリシー・ステートメントを選択します。

OCIは、ランサムウェア・タイプの脅威からテナンシを適切に保護するのに役立ついくつかのサービスと機能を提供します。これらの制御によってOCIテナンシが大幅に強化されますが、完全にセキュアなシステムはありません。サイバー脅威の進化に伴い、警戒し、セキュリティ体制を継続的に適応させます。

検出制御の推奨事項

OCIサービスを使用すると、テナンシ内の潜在的なランサムウェアの脅威を特定し、それに対応するのに役立ちます。セキュアなOCIテナンシを設定する最速の方法は、OCI CISセキュリティ・ベンチマークに従い、サイバーセキュリティのベストプラクティスを組み込んだOCIコア・ランディング・ゾーンをデプロイすることです。

ロギングおよびアナリティクス

OCI Loggingは、すべてのログを一元的に表示できる、スケーラビリティの高いフルマネージド・サービスです。OCIリソースからログを収集し、これらのリソースへのアクセスおよび実行方法に関する重要な診断詳細を提供します。使用できるログには主に次の3つのタイプがあります。

- 監査ログ:

監査ログは、コンソール、コマンドラインまたはAPIのいずれを使用しているかにかかわらず、テナンシ内のすべてのアクションを取得します。監査ログの内容は不変で格納され、変更または削除できません。コンソールから監査ログを検索し、エントリをイベントに変換して、OCI通知サービスを使用してセキュリティ・チームに送信できます。

- サービス・ログ:

サービス・ログは、APIゲートウェイ、ロード・バランサ、オブジェクト・ストレージ、ファンクション、VCNフロー・ログなどのOCIネイティブ・サービスによって生成されます。各サービスには、必要に応じて有効または無効にできる事前定義済のログ・カテゴリが用意されています。

- カスタムログ:

カスタム・ログを使用すると、カスタム・アプリケーション、他のクラウド・プロバイダまたはオンプレミス環境からの診断情報をモニターおよび記録できます。APIを使用してこれらのログを収集するか、統合モニタリング・エージェントを使用してコンピュート・リソースからカスタム・ログを直接アップロードするようにOCIコンピュート・インスタンスまたはリソースを構成します。カスタム・ログは、仮想マシンとベア・メタルの両方でサポートされます。

すべてのログ・データは、転送中および保存中の両方で暗号化され、オブジェクト・ストレージなどのストレージにアーカイブまたは転送されたときに暗号化されたままになります。OCI LoggingはConnector Hubと統合されているため、アーカイブ・ストレージ用のオブジェクト・ストレージ、またはセキュリティ情報およびイベント管理(SIEM)やその他のセキュリティ分析ツールによる取込み用のOCI Streamingサービスに簡単にログを転送できます。

OCI Log Analytics

SIEMがない場合は、OCI Log Analyticsサービスを使用してログを分析することを検討してください。OCI Log Analyticsサービスは、クラウドまたはオンプレミスのアプリケーションおよびシステム・インフラストラクチャからのログ・データの索引付け、エンリッチ、集計、探索、検索、分析、関連付け、ビジュアル化および監視を可能にするOCIネイティブ・ソリューションです。このサービスは、ログから運用上のインサイトを取得する複数の方法を提供します。Log Analyticsを使用すると、次のことができます。

- 対話型ログ・エクスプローラUIの使用

- ログ情報のダッシュボードへの集計

- APIを使用したデータの取込みと分析

- ログ・データを他のOCIサービスと統合

インタラクティブ・ビジュアライゼーションでは、複数の方法でデータをスライス・アンド・ダイスします。クラスタリング機能を使用して、数百万のログ・エントリを最も興味深いパターンに減らし、機能をグループ化して異常を検出し、トランザクションを追跡できます。リンク機能を使用して、トランザクションのログを分析したり、グループ化ビューを使用して異常なパターンを識別したりします。

OCI Log Analyticsのセキュリティ監視ソリューションは、クラウドのセキュリティ状況を監視および理解するのに役立つ一連のキュレートされたダッシュボードです。これらのダッシュボードは、複雑なログ・データを実用的なセキュリティ・インサイトに変換し、セキュリティの問題に対処するのに役立ちます。このビューにより、時間を節約し、リスクを軽減し、クラウド・セキュリティ体制を改善できます。

Oracle定義の3つのビュー(VCN、OCI ComputeおよびOCI Audit)が、セキュリティ・モニタリング・ソリューション・ページに表示されます。

セキュリティ体制管理

OCI Loggingでは、環境で何が起こっているかを可視化できますが、その中のアクティビティに関する異なるデータ・ポイントのみが提供されます。コンテキスト情報を収集することで、潜在的な脅威を特定し、ランサムウェアなどの脅威から環境を保護できます。従来のSIEMプラットフォームは、相関および高度な分析機能を提供します。ただし、使用が難しく、実装および保守にコストがかかる場合があります。OCIは、次のような多くのメリットを提供するクラウドネイティブ・サービスを提供します。

クラウド・ガード

OCI環境の監視、リスクのある構成やアクティビティの検出、強力なセキュリティ体制の維持に役立つクラウドネイティブ・サービス。クラウド・ガードを使用すると、次のことができます。

- リソースに構成に関連するセキュリティの弱点がないか調べ、ユーザーとオペレータにリスクのあるアクティビティがないか調べます。

- 検出時、構成に基づいて修正処理を提案、支援または実施します。

- 監査ログ情報を実用的なセキュリティ関連イベントに自動的に変換し、シフトする必要があるRAWイベントの数を減らします。

- クラウド・ガード・コンソールからイベントを処理し、OCIストリーミング・サービスにそれらを転送し、SIEMシステムに転送します。

- Oracle提供のディテクタおよびレスポンダ・レシピをクローニングおよびカスタマイズして、アラートを送信するセキュリティ違反と、それらに対して実行できるアクションを調整します。たとえば、可視性がpublicに設定されているオブジェクト・ストレージ・バケットを検出できます。

- クラウド・ガードをテナンシ・レベルで適用して、幅広いカバレッジを実現し、複数の構成を維持する管理上の負担を軽減します。

- 管理対象リストを使用して、セキュリティ・スキャン・ディテクタに特定の構成を含めるか除外します。

クラウド・ガードの脅威ディテクタ

データ・サイエンスを適用して、妥協した環境を迅速に発見します。機械学習、データ・サイエンスおよび脅威インテリジェンスを使用してユーザーの行動を自動的にトリアージし、アラートのノイズを減らします。Oracleの脅威インテリジェンス・データを使用して、MITRE ATT&CK手法に沿ったターゲット動作モデルを監視します。これにより、既知の攻撃者の行動と動機を使用して脅威マーカーを特定し、それらのマーカーを攻撃の進行に基づいてスコアリング・アルゴリズムに結合します。

また、脅威ディテクタは、機械学習やその他の手法を使用してOCI管理者のアクションを分析し、不正なユーザーのセキュリティ・オペレータ(資格証明が盗まれたか、忠誠が損なわれたユーザー)に警告します。このディテクタが有効であることを確認し、Rogue Userアラートを設定して、チームの承認済ユーザーに通知します。

クラウド・ガード・インスタンスのセキュリティ

インスタンス・セキュリティは、OCI Compute仮想ホストおよびベア・メタル・ホストでのワークロードの実行時セキュリティを提供します。一貫した可視性により、セキュリティ・ニーズを1箇所で満たすことができます。インスタンス・セキュリティは、インフラストラクチャのセキュリティ状態を包括的に理解し、次のことを支援します。

- OSレベルでの疑わしいプロセス、オープン・ポートおよびスクリプト実行の検出

- 脆弱性と異常なアクティビティに関する実用的なアラートを受信

- Oracle管理ディテクタ・レシピを使用するか、脅威狩猟用の独自のレシピを作成します

- ネイティブ統合OCI Loggingを使用して、サードパーティのセキュリティ・ツールにログをエクスポートします

データベース・セキュリティ

データベースは、組織のクリティカル、機密および規制対象の運用データを含んでいるため、ランサムウェアの主要なターゲットとなります。そのため、データベースのセキュリティ体制に関するリアルタイムのインサイトを持ち、ランサムウェアやその他の攻撃からクラウド・インフラストラクチャを保護することが重要です。

デフォルトでは、OCIデータベースはTransparent Data Encryption (TDE)を使用して、表およびバックアップ内の機密データを保護します。TDEは、保存中のすべてのデータを暗号化し、認可されたユーザーまたはアプリケーションがこのデータにアクセスしたときに透過的に復号化します。TDEでは、ストレージ・メディアやデータ・ファイルが盗まれた場合に、メディアに格納されているデータを保護します。

Oracle Data Safeには、データの機密性の理解、データ・リスクの評価、機密情報のマスク、セキュリティ制御の構成と監視、ユーザーの評価、データベース・アクティビティのモニターに役立つ統合Oracle Databaseコンソールが用意されています。Data Safeでは、次を実行できます:

- セキュリティ・リスク評価

- ユーザー・アセスメント

- アクティビティの監査

- データ検出

- データ・マスキング

ヒント :

すべてのOracle DatabaseをData Safeに登録して、リスクを識別、分類および優先順位付けし、セキュリティ・パラメータ、セキュリティ制御およびユーザー・ロールと権限に関する包括的な使用状況レポートを生成します。Oracle Database Vault

Oracle Database Vaultは、Oracle Database内にデータ・セキュリティ制御を実装し、権限のあるユーザーによる機密アプリケーション・データへのアクセスを制限します。内部および外部の脅威のリスクを軽減し、コンプライアンス要件および職務分掌に対処します。

高価で時間のかかるアプリケーション変更を必要とせずに、新規および既存のOracle Database環境を保護します。Database Vaultは、Oracle Real Application Clusters (Oracle RAC)、Oracle GoldenGate、Oracle Data Guardなどのエンタープライズ・アーキテクチャと互換性があり、サーバーやエージェントを追加でデプロイする必要はありません。

Oracle Database Vaultには、次の機能があります:

- レルム: Oracle DatabaseおよびOracle Database Vaultセキュリティ・コントロール内に制限付きアプリケーション環境を作成することで、機密データへの不正アクセスをブロックします。欧州連合一般データ保護規則(EU GDPR)、Payment Card Industry Data Security Standard(PCI-DSS)、および機密情報へのアクセス、開示、または変更について強力な内部統制を必要とするその他の多数の規制など、データ・プライバシに関する法律および標準へのコンプライアンスに対処できるよう支援します。

- コマンド・ルール: 特権ユーザー・アカウントによる操作を中断する悪意のある変更や偶発的な変更を防止します。コマンド制御は、

DROP TABLEやALTER SYSTEMなどの認可されていないコマンドを特定のメンテナンス・ウィンドウ外で防止します。 - トラステッド・パス: IP、アプリケーション、ユーザーおよび時刻に基づいてゼロトラスト・アクセスを強制するため、攻撃者は盗まれた資格証明を簡単に使用できません。Oracle Database Vaultは、機密データへの不正アクセスをブロックし、疑わしいデータ・アクセス・アクティビティを管理者に通知する高価値のアラートを生成して、データ盗難が発生する前に防止できます。

- 職務の分離: 特権ユーザーに対してチェックと残高を強制し、攻撃者がセキュリティ制御を無効にしたり、不正なユーザーを作成したり、特権アカウントの資格証明を使用して機密データにアクセスすることを防止します。

ヒント :

すべてのOCIデータベースにDatabase Vaultを実装します。イベントおよび通知

OCIテナンシ内で発生し、記述されたサービスでカバーされていない追加のイベントについてアラートを受信するように選択できます。OCIイベントおよび通知サービスでは、これらのイベントを識別し、イベントが発生したときにチームに通知を送信できます。OCIイベント

OCIイベントを使用して、テナンシの状態変更に基づいて自動通知を送信するルールを作成します。ルールには、テナンシのリソースによって生成されるイベントを指定するために定義するフィルタが含まれます。ルールでは、フィルタが一致するイベントを見つけたときのトリガーとなるアクションも指定する必要があります。

アクションとは、イベント一致に対して定義するレスポンスです。ルール内のフィルタが一致を検出すると、OCIイベント・サービスでは、ルールで指定した1つ以上の宛先に一致イベントを配信します。イベントの宛先サービスは、通知、ストリーミングおよびファンクションです。

OCI通知

OCI通知を使用して、OCIリソースを含むイベントがトリガーされたときにアラートを送信します。アラーム、イベント・ルールおよびサービス・コネクタを構成して、電子メール・メッセージやテキスト・メッセージ(SMS)など、サポートされているエンドポイントを介して、人間が読めるメッセージを送信できます。カスタムHTTPSエンドポイントおよびOCI Functionsを使用して、タスクを自動化することもできます。メッセージを直接パブリッシュすることもできます。

OCI監査、ロギング、クラウド・ガードおよびData SafeサービスはすべてOCIイベントおよび通知と統合されており、テナンシ内のセキュリティ関連の問題を運用およびセキュリティ・チームに通知できます。