OCIのサイバー・レジリエンス・ピラーについて学ぶ

OCIネイティブ制御機能を使用して、テナンシを保護できます。または、サードパーティのバックアップおよびリカバリ・ベンダーを使用できます。Oracleでは、標準バックアップおよびリカバリ・ランブックを補完するために、運用バックアップと不変バックアップの両方を使用することをお薦めします。

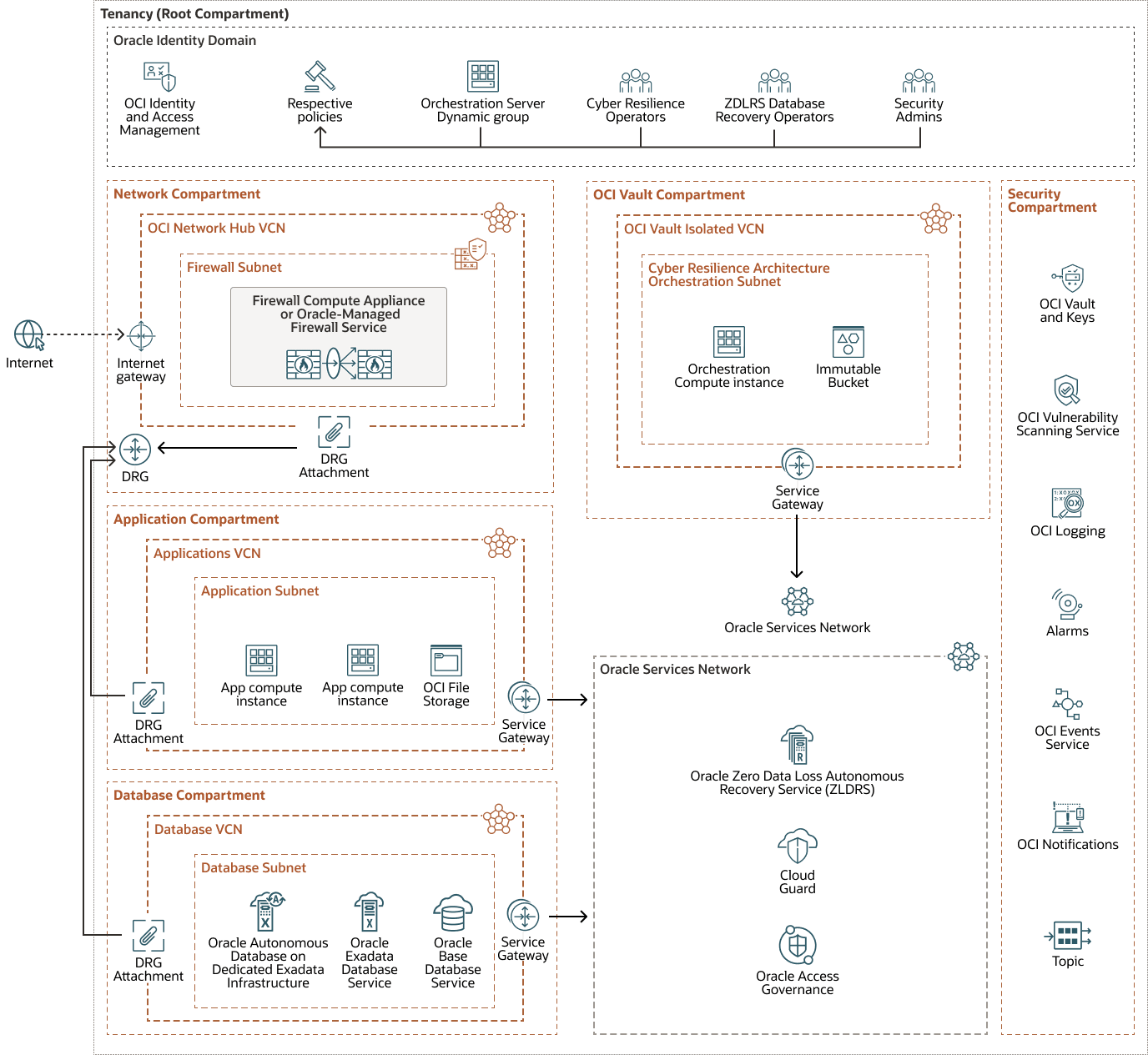

OCIのサイバー・レジリエンス・リファレンス・アーキテクチャをテンプレートとして使用して、データ整合性の脅威と違反時のビジネス継続性を確保し、既存または標準のディザスタ・リカバリ・アーキテクチャを補完および強化します。

次に、OCIでサイバー・レジリエンスを実装するためのリファレンス・アーキテクチャを示します。

このアーキテクチャでは、ネットワーク、アプリケーションおよびデータベース・コンパートメントで構成される本番エンクレーブを示します。Vaultエンクレーブには、非構造化データの不変バックアップをホストする単一のコンパートメントが含まれています。Vaultエンクレーブ内には、不変オブジェクト・ストレージ・バケット、オーケストレーション・サーバーおよびワーカー・ノードがあります。オーケストレーション・サーバーは、バックアップする必要があるすべてのリソースを検索し、ワーカー・ノードに実際のバックアップ操作の実行を要求することで、バックアップ・プロセスを調整します。複数のアプリケーション・コンパートメントからVaultコンパートメントのバケットにデータをコピーできます。

OCI Vaultエンクレーブは、非構造化データの格納に使用されます。非構造化データには、仮想マシン内のローカル・アプリケーション・データや、OCI File Storageを使用したNFS共有に格納されているデータが含まれます。

Oracleデータベースを含む構造化データの場合、Oracle Database Zero Data Loss Autonomous Recovery Serviceは、不変のバックアップとランサムウェア保護を提供します。

エンクレーブについて

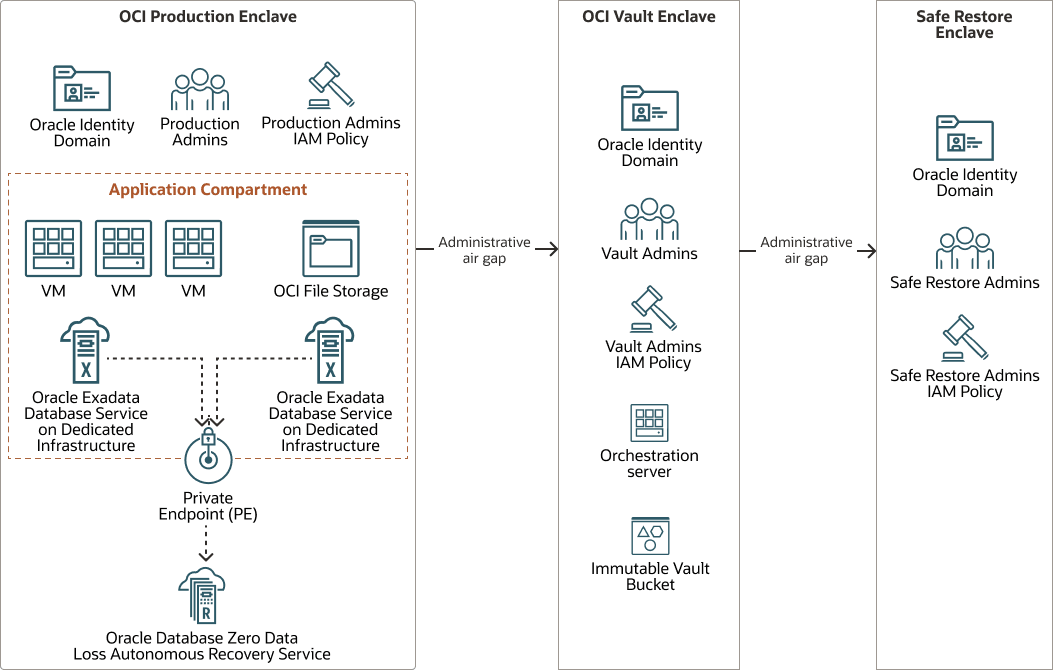

エンクレーブは、Oracle Cloud Infrastructure (OCI)テナンシ内の論理的にエアギャップされた半分離された領域です。エンクレーブは、コンパートメント、VCNs、OCI IAMポリシーおよびOracle Services Networkを使用して分離され、セキュリティおよび管理のための論理境界が作成されます。エンクレーブ間の管理エア・ギャップにより、個別のアイデンティティ・ドメインの使用、VCNsの分離またはテナンシの分離が可能になります。

一般的に使用されるエンクレーブには、次の3つのタイプがあります。

- 本番エンクレーブ: 本番エンクレーブ・コンパートメントは、本番ワークロードをホストする1つ以上のコンパートメントで構成されます。この構造は、「始める前に」の項にリンクされているCIS OCI Foundations Benchmarkを満たすセキュアなランディング・ゾーンのデプロイ・リファレンス・アーキテクチャに基づいています。運用バックアップには、本番環境からすぐにアクセスできる必要があります。通常のバックアップおよびリカバリ操作では、これは低レイテンシとネイティブ機能を利用した迅速なリカバリのためのほとんどの要件を満たす必要があります。カナリア・データは、本番エンクレーブでも監視できます。本番エンクレーブは次の用途に使用します。

- 運用バックアップの格納とアクセス

- 徹底した防御を実現

- (オプション)カナリア・データセットの監視

- OCI Vaultエンクレーブ: OCI Vaultエンクレーブ・コンパートメントには、非構造化オブジェクト、ブロックおよびファイル・ストレージのすべてのバックアップが「不変」状態で格納され、それらが変更または削除されないようになります。Vaultエンクレーブ・ネットワークは分離されており、本番エンクレーブとの直接接続はありません。本番アイデンティティからの管理エア・ギャップを提供する、個別のアイデンティティ・ドメインから派生した非常に限定的なOCI IAMポリシーで保護されています。

バックアップの自動化テスト、およびこれらのバックアップのマルウェアや破損の検査はすべてここで実行されます。すべての非構造化オブジェクト、ブロックおよびファイル・ストレージ・バックアップの正常なコピーは、リカバリ・イベントを待機しているこのエンクレーブに格納されます。データベースのデータ整合性とマルウェア検出は、Oracle Database Zero Data Loss Autonomous Recovery Serviceに組み込まれています。

データベース・バックアップは、リストア操作を除き、本番エンクレーブから直接アクセスすることなく、別のOCI制御テナンシに不変に格納されます。データベース・バックアップをマウントおよびテストして、最終的なデータ整合性と運用準備を整えることができます。OCI Vaultエンクレーブは次の目的で使用します:

- 定期的なバックアップの保存

- 不変ボールティング

- バックアップ・テストの自動化

- バックアップでのデータ破損の検出

- バックアップデータのマルウェアの検出

- セーフ・リストア・エンクレーブ(オプション): セーフ・リストア・エンクレーブもOCI Vaultエンクレーブから分離され、本番エンクレーブとは異なるアイデンティティ・ドメインおよびテナンシを使用する別の管理エア・ギャップがあります。TerraformなどのInfrastructure as Codeツールを使用してセーフ・リストア・エンクレーブを作成し、同等の本番環境をすばやくデプロイできます。ここでは、正常なバックアップを継続的にリストアして、リカバリ時間目標(RTO)およびリカバリ・ポイント目標(RPO)の値に基づいて、運用準備状況を確認します。

重大なインシデントが発生した場合は、脅威が元の本番領域から削除されるまで、新しい本番環境としてセーフ・リストア・エンクレーブを一時的に使用できます。セーフ・リストア・エンクレーブは次の用途に使用します。

- バックアップ・データの継続的な増分リストア

- RTOおよびRPOの目標を達成するためのバックアップのテスト

- 必要に応じて、新しい本番環境にすばやく切り替える

- Terraformを使用した、最小限の本番環境から完全な本番環境へのスケーリング

- フォレンジック分析とリカバリ後の元の本番環境への復帰

注意:

セーフ・リストア・エンクレーブは、従来のコールド・ディザスタ・リカバリ・サイトとして意図されていません。かわりに、リカバリ戦略の継続的なテストが可能になり、メインの本番環境が危険にさらされた場合に新しい本番環境を即時に作成できるようになります。本番環境がランサムウェアによって攻撃された場合、法執行機関は予期しないダウンタイムにつながるフォレンジックを調査および収集し、リカバリ作業を遅らせる必要がある場合があります。組織で重要なアプリケーションのダウンタイムを許容できない場合は、セーフ・リストア・エンクレーブの実装を検討してください。

バックアップおよびリカバリ操作の推奨事項

OCIネイティブ仮想マシンの場合、Oracleでは、カスタム・イメージを定期的に作成し、不変のオブジェクト・ストレージ・バケットにエクスポートすることをお薦めします。これにより、ブート・ボリュームを再構築およびリストアできます。仮想マシンの合計障害が発生した場合にランブックを開発することを検討してください。運用バックアップで仮想マシンをリストアできない場合は、不変バケットからカスタム・イメージを再構築するプロセスをテストする必要があります。OCIドキュメントのカスタム・イメージのインポートおよびエクスポート・ページを確認します。

運用バックアップでは、通常、安全に本番にリストアできます。サイバーセキュリティ・インシデントが疑われる場合は、ゼロトラスト・ドメインにコントロールを実装したOCI Vaultコンパートメントまたはセーフ・リストア領域にリストアする必要があります。リストアされたデータを検査した後、仮想マシンまたはRAWデータ(マルウェア、ウイルスなど)の残りのセキュリティ・リスクをスキャンして軽減する必要があります。

サイバーセキュリティのリスクが残っていないことを確認したら、改ざんされていないプリスティン・コピーを本番環境に復元します。このプロセスを少なくとも年に2回文書化、テストおよび検証します。OCIでは、ブート、ブロック、ファイル、その他の非構造化データが多数用意されています。関連するすべてのリソース・マッピング(ドライブ・マッピング、マウント・ポイント、コンピュート・インスタンス、OCI内のその他のRAWオブジェクトなど)をカタログ化します。サードパーティのバックアップ製品、オープンソース・ツールまたはOCI CLI(あるいはその両方)を使用して、特定の時点でのアソシエーションのスナップショットを作成できます。このデータを記録すると、重要な質問に回答し、一連のアクションを決定するのに役立ちます。たとえば、ブロック・ボリュームのリストアに失敗した場合は、機能低下状態にある仮想マシンを特定します。

バックアップおよびリカバリ操作の制御の概要

- BR-1: 不変バケットにOCIカスタム・イメージをバックアップします。

- BR-2: OCI Vaultまたはセーフ・リストア領域へのバックアップおよびリストア操作の実装。

- BR-3: カタログに関連付けられたリソース・マッピング(ドライブ・マッピング、マウント、コンピュート・インスタンスなど)。

- BR-4: OCI Vaultエンクレーブ環境またはセーフ・リストア領域環境(あるいはその両方)を作成します。

不変性に関する推奨事項

バックアップが不変であっても、バックアップ・ソース・データに悪意のあるコードやマルウェアが含まれている可能性があります。運用バックアップまたは不変バックアップからデータをリストアする場合は、OCI Vaultまたはセーフ・リストア環境を使用して、バックアップがサイバー脅威からクリアされていることを確認し、本番環境へのさらなる損傷を防ぐことを検討してください。

Oracle Base Database Service、Oracle Exadata Database Service on Dedicated Infrastructure、Oracle Autonomous Database on Dedicated Exadata InfrastructureなどのほとんどのOCIデータベースでは、Oracleは、OCIで実行されるフルマネージド・データ保護を提供するOracle Database Zero Data Loss Autonomous Recovery Serviceを使用することをお薦めします。Recovery Serviceには、Oracle Databaseの変更をリアルタイムで保護し、本番データベースのオーバーヘッドなしでバックアップを検証し、任意の時点への高速で予測可能なリカバリを可能にする自動機能があります。リアルタイムのデータ保護を有効にすると、停止またはランサムウェア攻撃が発生した1秒以内に、保護されたデータベースをリカバリできます。リカバリ・サービスには、プラットフォームに組み込まれた不変性および異常検出が含まれており、これにより、バックアップのステータスの可視性が得られ、リカバリ機能に影響する可能性のある問題を通知するアラートを送信するように構成できます。

不変バックアップ保持をネイティブにサポートするOracle Autonomous Database Serverlessを使用することもできます。この機能をオンにしてください。

OCIオブジェクト・ストレージは、データの変更または削除を妨げるWORM互換(Write-Once、Read-Many)不変性コントロールを実装できます。オブジェクト・ストレージ保持ルールなどの機能は、削除が許可されるまでにデータを保持する必要がある期間を定義します。保存期間の後、Object Storageライフサイクル・ポリシーを使用して、データをアーカイブまたは削除できます。Oracleでは、バックアップ・プロセスをテストすることをお薦めします。保持期間がビジネス要件を満たしていると確信したら、テナンシ管理者がそれ以上変更しないように、保持ルールをロックする必要があります。ルールをロックするには、必須の14日間の遅延が必要です。この遅延があることで、ルールが完全にロックされる前に、ルールのテスト、変更または削除、またはルールのロックを完全に実行できます。

注意:

保持ルールをロックすると、元に戻すことができません。テナンシ管理者またはOracle Supportでも、ロックされたルールは削除できません。仮想マシンは、OCIのブート・ボリュームとブロック・ボリュームの組合せです。OCIブート・ボリュームを保護するには、仮想マシンのカスタム・イメージを作成し、カスタム・イメージ(.ociがデフォルトの形式ですが、.qcow2またはその他の形式がサポートされています)をOCIオブジェクト・ストレージ・バケットにエクスポートします。

ブロック・ボリュームに配置されているクリティカル・データは、カスタム・スクリプトを使用して不変オブジェクト・ストレージ・バケットにバックアップする必要があります。

OCI File Storageでは、ユーザーはスナップショットを作成できますが、適切なIAM権限を持つOCI管理者はスナップショットを削除できるため、これらのスナップショットはデフォルトでは不変ではありません。OCI File Storageを保護するために、Oracleでは、定期的にデータを不変バケットに直接コピーすることをお薦めします。

不変性コントロールの概要

- IM-1: 非構造化データの不変バケットを構成します。

- IM-2: OCIデータベース用のOracle Database Zero Data Loss Autonomous Recovery Serviceを使用してデータを保護します。

- IM-3: OCIファイル・ストレージを使用している場合は、OCIファイル・ストレージを不変オブジェクト・ストレージ・バケットにコピーします。

ゼロトラスト・セキュリティ制御の推奨事項

- アイデンティティと権限の制限: バックアップおよびその権限にアクセスできるアイデンティティ(IAMドメイン、グループ、ユーザーおよびポリシー)を制限します

- ネットワーク・セグメンテーションの強化: 不変バックアップの仮想エア・ギャップの実装とともに、ネットワーク・セグメンテーションを再評価します。

これら2つの概念を組み合せて、脅威アクターがデータにアクセスするのをより困難にします。

コンパートメント設計は、サイバー・レジリエンス・アーキテクチャにゼロトラスト・セキュリティを実装するために重要です。最上位レベルのバックアップ・コンパートメントを使用してネストされたコンパートメント・アーキテクチャを作成し、少なくとも2つの子コンパートメントを含めます。たとえば、1つは不変Vaultバックアップ用、もう1つはセーフ・リストア用です。この設定により、個々のリソースに近いIAMポリシーを適用し、職務の分離を実施できます。

アクセス制御を強化するには、不変のオブジェクト・ストレージ・バケットにアクセスするための特定のユーザーおよびグループを作成します。セキュリティ要件に基づいて、アイデンティティ・ドメイン、コンパートメント、ユーザー、グループおよびIAMポリシー別のアクセスをさらに分離して、特定のバケットにアクセスできるユーザーを制限できます。複数のグループが1つのバケットにアクセスできる既存のテナンシでは、バックアップ・ストレージ管理者のみがバックアップを管理できるように、アクセスを確認して減らします。

Oracle Access Governanceには、「Who has access to what - Enterprise-wide Browser」ページが用意されています。このページでは、様々なシステム、データおよびアプリケーションへのアクセス権を持つユーザー、その権限レベルおよびアクセス目的を追跡および監視し、情報に基づいた意思決定を行い、効果的なガバナンスのために潜在的なセキュリティ・リスクを検出します。この情報を使用して、IAMポリシーが職務の分離および最小権限の原則に準拠していることを確認します。

バックアップに不可欠な仮想マシンまたはその他のIaaSインフラストラクチャを操作する場合は、それらをOCI動的グループに追加することを検討してください。これにより、バックアップ・ストレージ層に必要なアクセス権を付与するIAMポリシーを使用して、これらのノードをターゲットにできます。

ゼロトラスト環境でネットワーク・アクセスを強化します。次の推奨事項に従って、リストアされた仮想マシンによる本番の再感染、セキュリティ・バックドアの再オープン、または攻撃者のコマンド・アンド・コントロール・アクセス・ポイントの防止を行います。

- ゼロトラスト環境では、可能な場合はネットワーク・アクセスを制限します。たとえば、OCI Vaultまたはセーフ・リストア・エンクレーブでは、DRGを使用しないでください。これにより、マルウェアが他のOCI環境にリークアウトする可能性があります。かわりに、OCI管理要塞サービス(または顧客管理ジャンプ・ホスト)、プライベート・エンドポイントまたはサービス・ゲートウェイを使用して、OCIコントロール・プレーンへのアクセスを許可することを検討してください。

- 様々なバックアップ・ネットワーク間のルーティングを許可しないでください。バックアップ・インフラストラクチャ間のネットワーク接続が必要な場合は、OCI Network FirewallとNSGを実装して、厳密に制御されたトラフィック・パターンのみを許可します。これにより、本番ネットワークとバックアップ・コンパートメント間の仮想ネットワーク・エア・ギャップが作成され、リストアされた仮想マシンが本番環境を再感染したり、環境内の脆弱性を再オープンするのを防ぎます。

ゼロトラスト・セキュリティ管理の概要

- ZT-1:専用リカバリ・アカウントに制限されたIAM権限を使用して、プライベートでセキュアなオブジェクト・ストレージ・バケットを構成します。オプションで、Oracle Access Governanceを利用して、不変バケットに対する有効な権限を決定します。

- ZT-2:堅牢なネットワーク・セグメンテーションを適用します。要塞、プライベート・エンドポイント、サービス・ゲートウェイ、NSGおよびネットワーク・ファイアウォールを使用します。

- ZT-3:スクリプト化された不変ボールティング・アクティビティに動的グループ・メンバーシップおよびIAMポリシーを使用して、IAMを拡張します。

- ZT-4: OCIサイバー・レジリエンス・リファレンス・アーキテクチャで概説されているコンパートメント構造を設計します。ネストされたコンパートメントを使用して、リソースに近いIAMポリシーを適用し、職務の分離を実施します。

脅威検出制御に関する推奨事項

クラウド保護を強化するためにCloud Security Posture Management(CSPM)ツールを使用することを検討してください。Oracle Cloud Guardは、OCIに組み込まれたCSPMツールであり、サイバー・レジリエンス・アーキテクチャの実装に使用できます。また、侵入検知、異常検知、アラートなどの機能を提供するサードパーティ・ソリューションもあります。たとえば、OCI Cloud Guardでは、OCIオブジェクト・ストレージがインターネット上でパブリック・バケットとして公開されないようにポリシーを構成できます。また、CSPMツールは、Oracle Database Zero Data Loss Autonomous Recovery Serviceなどの重要なサービスを監視し、無効になっていないこと、およびバックアップとバックアップのポリシーが安全であることを確認してください。CSPMツールを構成して、Oracle Database Zero Data Loss Autonomous Recovery Serviceなどのサービスが無効になっているかどうか、またはバックアップの無効化やバックアップ・ポリシーの変更などの試行が発生したかどうかを確認します。

CSPMとエンドポイント・セキュリティ・ソリューションをペアにして、IaaSセキュリティ・ポリシーとエンドポイントの脆弱性の両方に対処します。監査ログ、イベント・ログ、VCNフロー・ログおよびその他のデータをサードパーティのSIEMまたはXDR (Extended Detection and Response)プラットフォームに送信すると、クラウド管理者はイベント相関と高度なフォレンジックに関する貴重なインサイトを得ることができます。

詳細は、「詳細」セクションにリンクされているOCIでのSIEM統合の設計ガイダンスおよび「開始する前に」セクションでリンクされているOCIテナンシのセキュリティ・ベスト・プラクティスの概要ブログを参照してください。

内部ハニーポット

もう1つの貴重な脅威検出戦術は、悪意のあるアクターを惹きつけるように設計されたデコイ・コンピュート・インスタンスである内部ハニーポットをデプロイすることです。これらのハニーポットは、通常、意図的に検出または悪用しやすいサービスを実行し、NMAPのような一般的なネットワーク・スキャン・ツールを使用して可視化します。プライベートネットワークでは、誰もこれらのデコイにアクセスすべきではないため、あらゆる相互作用は、「ファイルサーバー」やその他のターゲットを検索する脅威アクターなど、疑わしい動作の強力な指標です。商用およびオープンソースのハニーポット・ソリューションが利用可能です。安全性が高い環境では、ハニーポットによって検出される疑わしいアクティビティが最小限で済むため、信頼性の高い早期警告システムとなり、既存のコントロールを検証できます。

ノート:

パブリックIPアドレスのインスタンスにはハニーポットをデプロイしないでください。インターネットにさらされたハニーポットは攻撃され、さらなるリスクをもたらす可能性があります。カナリア・データ

脅威検出手法。構造化データ(データベース表など)と非構造化データ(ファイル・サーバーなど)の両方に適用されます。ハニーポットと同様に、カナリア・データはターゲット・トラップとして機能します。たとえば、専用表を作成したり、特定のカナリア・レコードを本番データベースに注入できます。これらのレコードの予期せぬアクセス、変更または削除がある場合は、不正または悪意のあるアクティビティ(顧客情報や注文詳細などの機密データへのアクセスや改ざんを試みる脅威アクターなど)を示している可能性があります。

ファイルシステムの場合、カナリアデータには、NFS共有内のモニター対象ファイルまたはフォルダが含まれる場合があります。許可されていない変更は、セキュリティの侵害を示す可能性があります。通常、カナリア・データを使用するには、商用またはオープンソースのサードパーティ・ツールが必要です。

脅威検出コントロールの概要

- TD-1: Oracle Cloud Guardバケット・ポリシーを使用して、パブリック・アクセスとプライベート・アクセスを制御し、バケット・ロギングを有効にし、脅威検出ルールをアクティブ化します。

- TD-2: 構造化(データベースなど)データセットと非構造化(ファイル・ストレージなど)データセットの両方にカナリア・データを実装して、不正アクセスまたは改ざんを検出します。

- TD-3: バックアップおよび本番システムに近い監視センサーを備えた内部ハニーポットをデプロイして、潜在的な脅威を引き付けて識別します。

- TD-4: 環境のテレメトリ・データをXDR/SIEMと統合して、包括的なフォレンジックと高度な脅威分析を可能にします。