マルチクラウドOracle Database Service for Microsoft Azureをハブおよびスポーク・トポロジにデプロイ

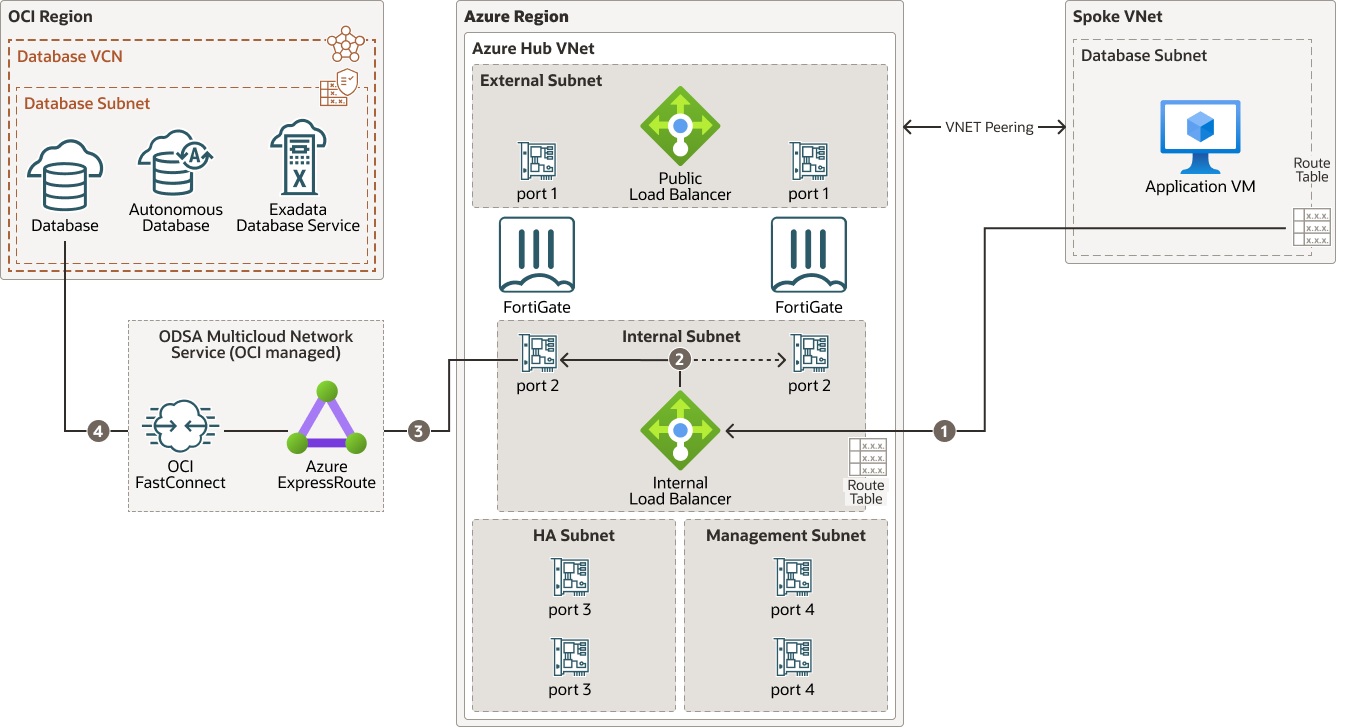

このリファレンス・アーキテクチャは、Microsoft AzureでOracle Database Service for Microsoft Azure (ODSA)およびFortinetの次世代ファイアウォールであるFortiGateをハブとスポーク・トポロジにデプロイします。

Oracle Cloud Infrastructure (OCI)はマルチクラウドおよびハイブリッド・アーキテクチャに最高クラスのセキュリティおよび運用プロセスを提供しますが、FortinetはFortinet Security Fabricを拡張するエンタープライズクラスのクラウド・セキュリティ・ソリューションであり、クラウド・サービス・プロバイダとのネイティブ統合が含まれます。

連携することで、スケーラブルなパフォーマンスを提供し、高度なセキュリティ・オーケストレーションを実現し、統一された脅威保護を実現することで、マルチクラウド環境にわたるアプリケーションを保護します。

アーキテクチャ

Microsoft Azureネットワーク設計は、ハブとスポーク・トポロジを使用します。

ハブ仮想ネットワークは、ネットワークに入って退出するトラフィック(南北のトラフィック)およびネットワーク内のトラフィック(東西のトラフィック)の接続の中心的なポイントです。このアーキテクチャは、複数のスポークを接続するためのスケーラブルでモジュール化された設計を提供します。

FortiGate次世代のファイアウォールは、セキュリティおよびトラフィックの検査を実施するために、Azureハブの高可用性(HA)のアクティブ/スタンバイ・スキームにデプロイされます。Oracle Database Service for Microsoft Azure (ODSA)サービスのデータベース・コンポーネントは、Oracle Cloud Infrastructure (OCI)のVCNにデプロイされます。

次の図は、このリファレンス・アーキテクチャを示しています。

odsa- fortigate- azure- architecture- oracle.zip

東西交通

AzureスポークVNetsからODSAデータベース・セグメント(east- westトラフィック)へのトラフィックは、内部ロード・バランサおよび信頼インタフェースを介した検査のためにFortiGateクラスタにルーティングされます。

アーキテクチャ図は、アプリケーション仮想マシン(VM)とODSA間のトラフィック・フローを示しています。

- アプリケーションVMは、SQL: TCP/1521などの特定のデータベース・ポートを使用して、OCI上のデータベースへの接続をリクエストします。user- defined- routes (UDR)を含むルート表は、Azureのデフォルトのトラフィックを処理するためにスポーク・サブネットに関連付けられています。接続リクエストは、FortiGateアクティブ/パッシブ・デプロイメントの一部である内部ロード・バランサのフロントエンドIPアドレスに転送されます。

- Azureのロード・バランサは、FortiGateクラスタのアクティブなVMにトラフィックを自動的に転送します。ポート2は、受信信頼トラフィックを処理するFortiGate VMの内部仮想ネットワーク・インタフェース・カード(vNIC)です。

- 構成されたファイアウォール・ポリシーに基づいて、FortiGateは接続リクエストを許可または拒否します。トラフィックが許可されている場合、パケットは指定されたネクストホップIPアドレスに転送されます。ネクストホップIPアドレスはODSAデプロイメントの一部として構成され、特定のODSAカスタマ・デプロイメントに固有です。トラフィック・ルーティングは、ルート表定義およびユーザー定義ルート(UDR)によって処理されます。

- パケットは、ODSAネットワーク・リンクを介してOCIデータベース・サーバーに転送されます。

ODSAデータベース・セグメントからAzureへのトラフィックを戻し、リバース・パスに従います。

ODSAでは、次のポートおよびプロトコルを含むポリシーを開く必要があります。

| コンポーネント | プロトコル | ポート |

|---|---|---|

| アプリケーション層 | TCP/HTTPS | 443 |

| SSHポート | TCP | 22 |

| データベース層 | TCP | 1521–1522 |

| ONSおよびFANポート | TCP | 6200 |

| TCPSポート | TCP | 2484 |

デフォルトのルーティング動作を操作するには、スポークVNet構成のルート表が必要です。特定の宛先CIDR(この例ではODSA_DB_CIDR)の場合、トラフィックはネクストホップIPアドレス(この場合はILB_FrontEnd_FortiGate_HA)に転送されます。同じルート表は、同じまたは異なるVNets内の複数のサブネットに関連付けることができます。

スポークVNet UDR構成のAzureルート表:

| 宛先IPアドレス | 次のホップ・タイプ | 次のホップ・アドレス |

|---|---|---|

| ODSA_DB_CIDR | 仮想アプライアンス | ILB_FrontEnd_FortiGate_HA |

ハブVNet UDR構成のAzureルート表:

| 宛先IPアドレス | 次のホップ・タイプ | 次のホップ・アドレス |

|---|---|---|

| ODSA_DB_CIDR | 仮想アプライアンス | ILB_FrontEnd_ODSA |

FortiGateルート表:

| 宛先IPアドレス | 次のホップ・アドレス |

|---|---|

| ODSA_DB_CIDR | 信頼サブネットのデフォルト・ゲートウェイ |

| APP_SPOKE_CIDR | 信頼サブネットのデフォルト・ゲートウェイ |

アーキテクチャには、次のコンポーネントが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸間)分離できます。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化できます。これは、リージョンまたは可用性ドメインにスコープを設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックでもプライベートでもかまいません。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- Oracle Database Service for Microsoft Azure

Oracle Database Service for Microsoft Azure (ODSA)を使用すると、Oracle Cloud Infrastructure DatabaseをAzureクラウド環境に簡単に統合できます。ODSAは、サービスベースのアプローチを使用し、アプリケーション・スタックの複雑なクラウド間デプロイメントを手動で作成する代替方法です。

- 使用可能なOracle Databaseシステム

Oracle Database Service for Microsoft Azureでは、次の製品が提供されます。

- Oracle Exadata Database Service: プロビジョニング後いつでもシステムにデータベース・コンピュート・サーバーおよびストレージ・サーバーを追加できる柔軟なExadataシステムをプロビジョニングできます。

- 共有Exadataインフラストラクチャ上のOracle Autonomous Database: Autonomous Databaseは、使いやすい完全自律型データベースで、柔軟なスケーリング、高速な問合せパフォーマンスの提供、およびデータベース管理が不要です。

- ベース・データベース: ODSAを使用すると、仮想マシン・データベース・システムにOracle Enterprise EditionまたはOracle Standard Edition 2データベースをデプロイできます。単一ノード・システムまたは2ノードRACシステムをデプロイできます。

- ODSAマルチクラウド・リンク

OCIアカウントとAzureアカウントの間でマルチクラウド・リンクを確立し、Oracle DatabaseサービスをOCIにデプロイし、Azureでアプリケーションをデプロイします。データベースおよびインフラストラクチャの基本的な管理タスクを実行するには、OCIインタフェースであるODSAポータルを使用します。Azureポータルでは、データベースのメトリックやイベントを表示できます。メトリックはAzure Application Insightsに表示され、イベントはAzure Log Analyticsに表示されます。

- ODSAネットワーク・リンク

Oracle Interconnect for Microsoft Azureを使用してネットワーク・リンクが作成されます。これは、OCIとAzure間のネットワーク・トラフィック用の高パフォーマンスで低レイテンシで、低ジッターのプライベート・トンネル接続です。オラクル社はAzureと提携し、世界中に存在する特定のOCIリージョンで、この接続を提供しています。ODSAにサインアップすると、サービスにより、アカウント・リンク・プロセスの一環として、データベース・リソースへのプライベート接続が構成されます。

- Azure VNet

Azure Virtual Network(VNet)は、Azureのプライベート・ネットワークの基本的な構成要素です。VNetを使用すると、Azure仮想マシン(VM)などの多くのタイプのAzureリソースが相互、インターネットおよびオンプレミス・ネットワークと安全に通信できます。

- 仮想ネットワーク・インタフェース・カード(VNIC)

Azureデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。仮想マシン・インスタンスは、物理NICに関連付けられている仮想NICを使用して通信します。各インスタンスにはプライマリVNICがあり、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用できます。

- Azureルート表(ユーザー定義ルート- UDR)

仮想ルート表には、サブネットからのトラフィックをVNet外部の宛先(通常はゲートウェイを介して)にルーティングするルールが含まれます。ルート表は、VNetのサブネットに関連付けられます。

- Fortinet FortiGate次世代ファイアウォール

FortiGateは、Fortinetの次世代ファイアウォールです。内部セグメントおよびミッションクリティカルな環境を保護するための、脅威からの保護、SSL検査、超低レイテンシなどのネットワークおよびセキュリティ・サービスを提供します。このソリューションは、Oracle Cloud Marketplaceを直接配置して使用でき、パフォーマンスの向上のためにダイレクト・シングル・ルートI/O仮想化(SR- IOV)をサポートしています。

- Azureロード・バランサ

Azure Load Balancingサービスは、単一エントリ・ポイントからバックエンド内の複数のサーバーへの自動トラフィック分散を提供します。

デプロイ

Fortinet Security Fabricを使用してOracle Database Service for Microsoft Azureをデプロイするには、次の大まかなステップを実行します。

- FortiGateのバージョンを選択してインストールすることで、Azureハブおよびスポーク・トポロジでFortiGate高可用性ファイアウォールを設定します。

- 次のアドレスでマルチクラウド・リンクをリクエストして、Oracle Database Service for Microsoft Azure (ODSA)を設定します。ODSAにサインアップすると、サービスにより、アカウント・リンク・プロセスの一環として、データベース・リソースへのプライベート接続が構成されます。認識された組織名またはEメール・アドレスを入力するように求められます。

Oracle Database Service for Microsoft Azureマルチクラウド・リンクをリクエスト

- ODSAをデプロイし、ネットワーク・リンクを確立します。

- FortiGateで静的ルートを構成します。

- Azure VNetでスポーク・サブネットのルート表を構成します。

- FortiGateにファイアウォール・ポリシーを作成します。

- スポークVNetにアプリケーション・サーバーをデプロイします。

詳細の参照

このリファレンス・アーキテクチャおよび関連するリファレンス・アーキテクチャについてさらに学習します。

Oracle Cloud Infrastructureのリファレンス資料:

- Oracle Cloud Infrastructureのベスト・プラクティス・フレームワーク

- Oracle Cloud Infrastructureのセキュリティの概要

- FortiGate FirewallのデプロイとOCIでのワークロードの保護(LiveLabsワークショップ)