주:

- 이 사용지침서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 인증서, 테넌시 및 구획에 대한 예제 값을 사용합니다. 실습을 마칠 때는 이러한 값을 클라우드 환경과 관련된 값으로 대체하십시오.

OCI IAM 네트워크 경계 및 네트워크 소스를 사용하여 OCI 리소스에 대한 공용 액세스 제어

소개

우리는 데이터 및 인프라에 대한 경계를 넓혀야 하는 세상에서 일하고 있습니다. 예를 들어, 가장 신중한 클라우드 관리자조차도 피싱 공격 및 권한 에스컬레이션과 같은 인계 기술을 고려할 수 있습니다. 또한 데이터 보안을 잘못 구성하여 실수로 공용 인터넷에 노출하려는 사람은 없습니다. Oracle Cloud Infrastructure(OCI)와 같은 퍼블릭 클라우드 제공업체에는 Oracle Cloud Infrastructure Identity and Access Management(OCI IAM) 서비스가 포함되어 있습니다. 이 서비스를 통해 공격 표면을 줄이고 인프라, 데이터, 애플리케이션의 보안 상태를 개선하는 데 도움이 되는 추가 보안 계층을 적용할 수 있습니다.

OCI IAM은 네트워크 경계를 제공합니다. 이 경계는 OCI 콘솔에 액세스할 수 있는 IP 주소 집합을 제한합니다. 또한 네트워크 소스를 사용하면 요청자의 IP 주소에 따라 특정 OCI 리소스에 대한 액세스를 제한하는 정책을 작성할 수 있습니다. 이 자습서에서는 두 기능을 살펴보고 OCI 테넌시에서 두 기능을 사용으로 설정하는 방법에 대해 설명합니다.

목표

-

다음 OCI 보안 기능을 이해하고 이를 사용하여 OCI 테넌시의 보안 상태를 향상시킵니다.

- OCI IAM 네트워크 경계

- OCI IAM 네트워크 소스

필요 조건

- ID 도메인이 있는 관리자 계정입니다.

OCI IAM 네트워크 경계 사용

사용자가 OCI IAM ID 도메인(OCI 콘솔 자체 포함)으로 보호되는 애플리케이션에 사인인하려고 시도하면 해당 애플리케이션에 대한 관련 사인온 정책에 따라 사인온 작업이 평가됩니다. 이 정책은 조건 및 결과 작업이 포함된 일련의 규칙으로 구성됩니다. 규칙은 해당 규칙의 조건이 컨텍스트의 현재 사인온에 의해 충족될 때까지 순서대로 평가된 다음 해당 규칙과 연관된 작업이 제정됩니다. 이 작업을 수행하면 액세스가 허용되거나 액세스가 거부되거나 액세스가 허용되기 전에 사용자에게 추가 인증 요소를 묻는 메시지가 표시됩니다.

네트워크 경계를 사인온 정책과 함께 사용하여 OCI 콘솔에 대한 액세스를 차단하거나 허용할 수 있습니다. 자세한 내용은 네트워크 경계 및 사인온 정책 관리를 참조하십시오.

-

차단 목록: 이 접근 방식을 사용하여 의심스러운 IP 주소에서 사인인하려는 사용자를 차단할 수 있습니다. 차단 목록에는 하나 이상의 IP 주소가 포함될 수 있습니다.

-

허용 목록: 이 방법을 사용하여 하나 이상의 IP 주소에 대해 미리 정의된 세트로만 액세스를 제한할 수 있습니다.

주: 사인온 정책을 변경하면 계정이 잠길 수 있습니다. 사인온 규칙 우선순위는 매우 중요하므로 신중하게 고려해야 합니다. 별도의 브라우저 세션을 열어 관리 자격 증명으로 인증하고 나중에 설명된 접근 방식을 테스트하는 것이 좋습니다.

네트워크 경계 작동 방식

네트워크 경계 기반 허용 목록을 구현하려면 두 개 이상의 규칙이 필요합니다.

- 네트워크 경계를 기반으로 액세스를 허용합니다.

- 조건이 충족되지 않으면 액세스를 거부합니다.

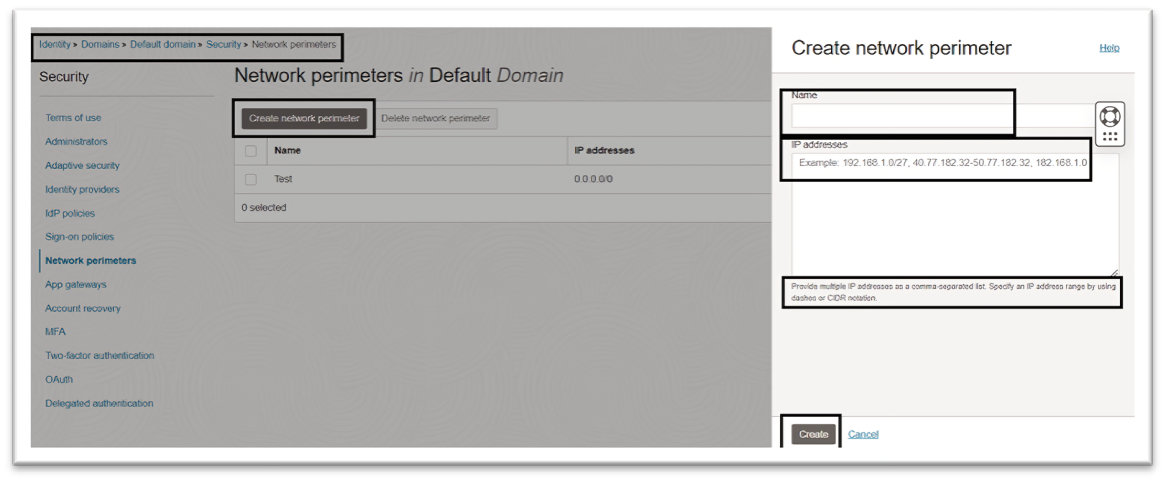

OCI 콘솔에서 네트워크 경계를 구성하려면 ID 도메인의 보안 섹션으로 이동하여 네트워크 경계를 선택하고 필요한 IP 주소를 추가합니다. 자세한 내용은 네트워크 경계 생성을 참조하십시오.

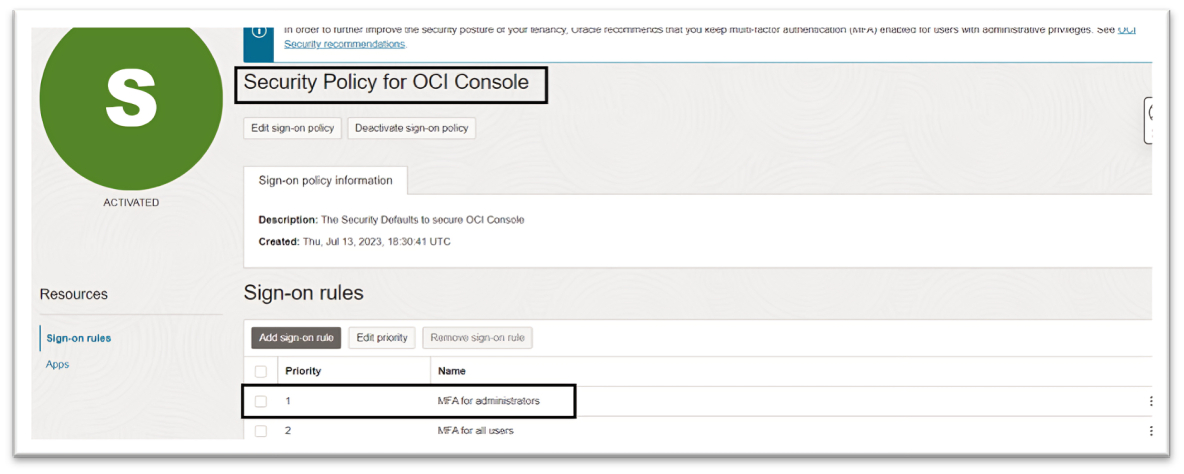

테넌시에는 OCI 콘솔에 액세스하기 위한 다중 요소 인증(MFA)을 적용하기 위한 시드된 사인온 규칙이 있을 수 있습니다. 자세한 내용은 IAM MFA 및 OCI IAM ID 도메인에서의 다중 요소 인증 구현을 참고하세요.

이 정책을 사용하여 네트워크 경계 규칙을 적용합니다. 선택적으로 새 사인온 정책을 생성하도록 선택할 수 있습니다. 자세한 내용은 사인온 정책 생성을 참조하십시오.

참고: 안전을 위해 긴급 액세스 계정이 테넌시에서 잠기지 않도록 하기 위해 해당 계정에 대한 예외사항을 발생시키는 가장 높은 우선순위로 추가 규칙을 생성할 수 있습니다.

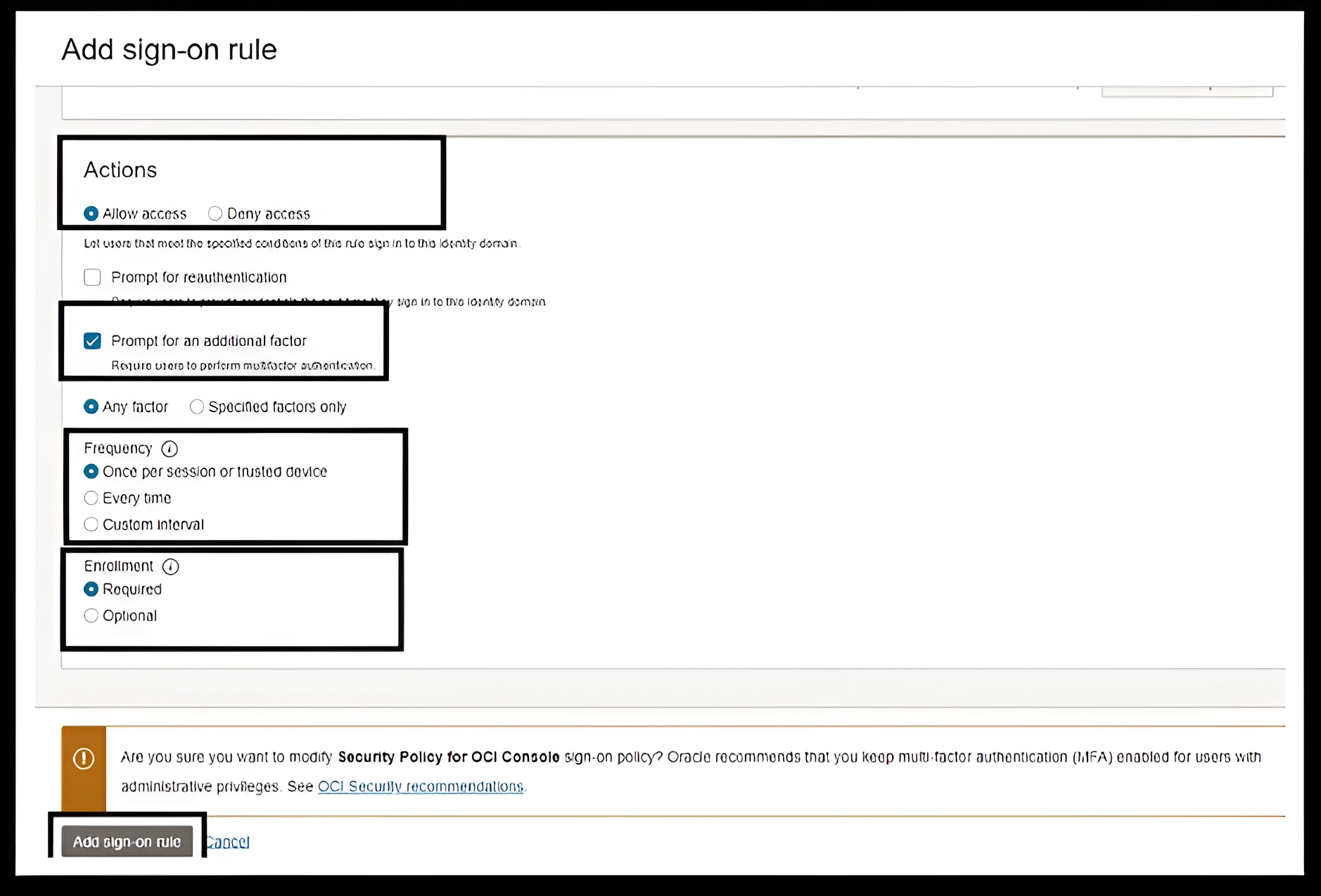

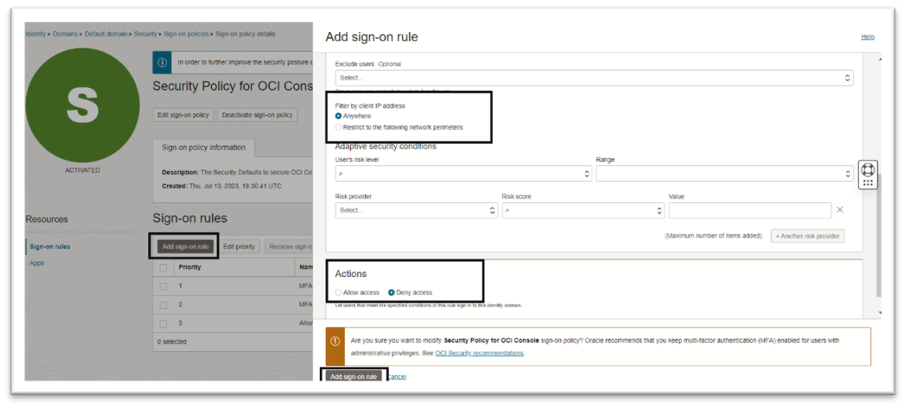

이 시나리오에서 다음 세 가지 규칙은 위에서 설명한 모든 사항을 다룹니다.

-

규칙 1: 관리자의 경우 MFA: 미리 시드된 사인온 정책을 선택하면 관리자의 경우 MFA라는 사인온 규칙이 표시됩니다. 이 규칙은 OCI 관리자에 대해 MFA를 적용하는 데 사용됩니다. 테넌시에 대한 긴급 액세스를 위해 이 규칙을 그대로 유지합니다.

-

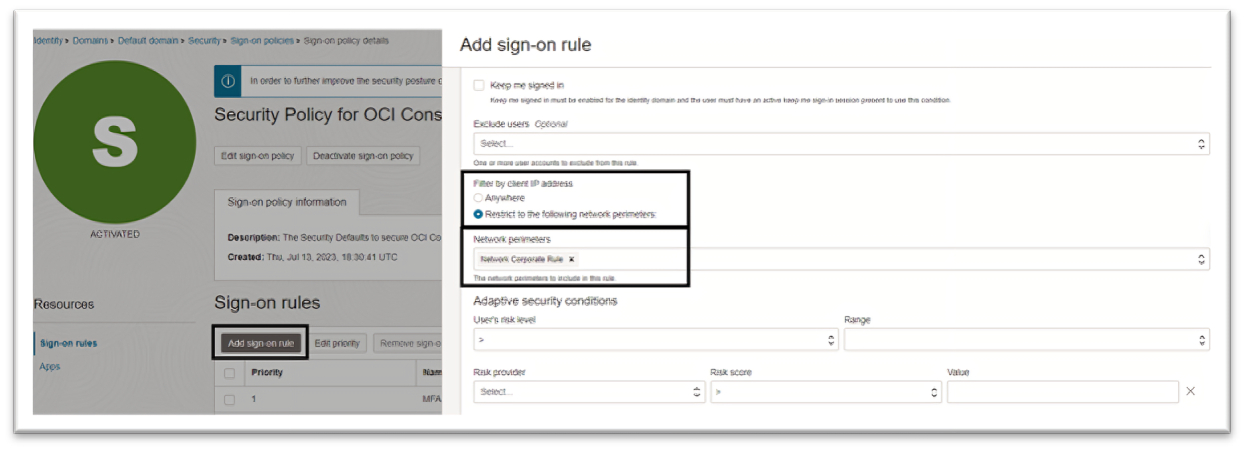

규칙 2: 회사 액세스 허용: 이 규칙은 회사 네트워크에서만 OCI 콘솔에 액세스할 수 있도록 허용 목록을 생성합니다. 네트워크 경계에 미리 정의된 IP 주소 세트를 활용합니다.

-

규칙 3: 알 수 없는 액세스 거부: 이 규칙을 사용하면 모든 사용자가 정의된 네트워크 경계 내에 있어야 OCI 콘솔에 액세스할 수 있습니다. Filter by Client IP address(클라이언트 IP 주소별 필터링)에서 Anywhere(어디서나)를 선택하고 Actions(작업)에서 Deny access(액세스 거부)를 선택합니다.

주: 이 규칙은 액세스를 허용하는 규칙보다 우선순위가 낮아야 합니다. 우선순위가 잘못되면 OCI 콘솔에 액세스할 수 없습니다.

allowlist 방식 대신 선택적으로 blocklist를 만들어 정의된 IP 주소 세트에서 액세스하지 못하도록 할 수 있습니다. blocklist 접근 방식을 사용으로 설정하기 위해 사인온 정책 규칙은 다음과 같습니다.

- 규칙 1: 관리자용 MFA: 관리자 및 긴급 액세스 계정에 대한 규칙입니다.

- 규칙 2: IP 거부: 소스 IP가 정의된 차단 목록 내에 있는 경우 액세스를 거부하는 규칙입니다.

- 규칙 3: 기타 모든 액세스 허용: 다른 모든 액세스를 허용하고 추가 인증 요소를 요구합니다.

OCI IAM 네트워크 소스 사용

네트워크 경계는 사용자가 OCI 콘솔에 액세스할 수 있는 네트워크를 관리하는 데 도움이 되며, 네트워크 소스는 특정 OCI 서비스 및 리소스에 대한 액세스를 제한하는 데 도움이 됩니다.

네트워크 소스를 사용하면 OCI 액세스 정책에서 참조할 수 있는 IP 주소 집합을 정의하여 원래 IP 주소에 따라 액세스를 제한할 수 있습니다. 예를 들어 OCI Object Storage 버킷에 대한 액세스를 제한하여 기업 네트워크에서 로그인한 사용자만 액세스를 제한할 수 있습니다.

네트워크 소스는 테넌시 내 가상 클라우드 네트워크의 공용 IP 주소와 전용 IP 주소를 모두 지원합니다.

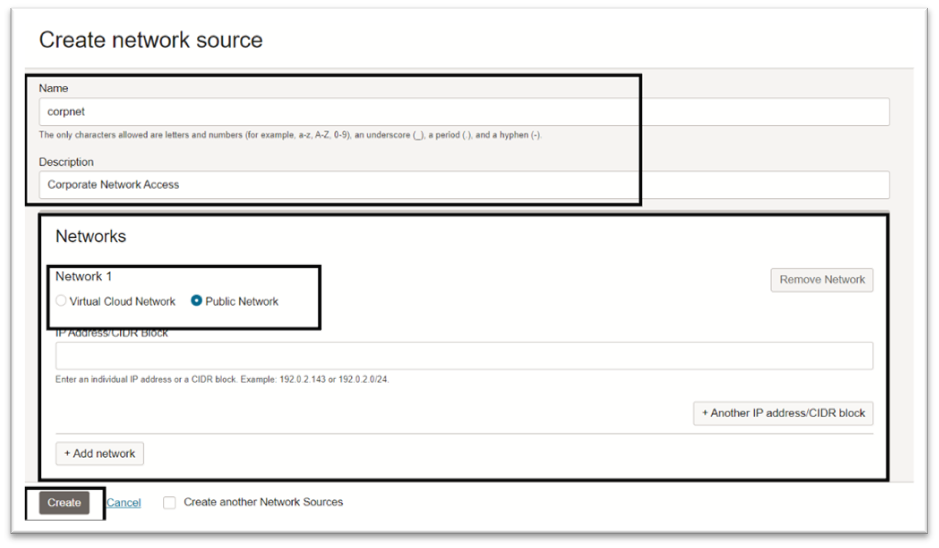

네트워크 소스 작동 방식

OCI 콘솔에서 네트워크 소스를 구성하려면 ID 및 보안으로 이동하고 네트워크 소스를 선택한 다음 허용된 IP 주소를 지정하는 새 네트워크 소스를 생성합니다. 자세한 내용은 네트워크 소스 생성을 참조하십시오.

사용 사례에 따라 OCI 정책을 생성 또는 수정하고 request.networkSource.name 조건을 추가합니다. 자세한 내용은 How Policies Work을 참조하십시오.

주: 테넌시에서 CorporateUsers 그룹이

object-family을 관리하도록 허용합니다(여기서request.networkSource.name='corpnet').

다음 단계

이 자습서에서는 네트워크 경계 및 네트워크 소스가 OCI 리소스에 대한 액세스를 제한하고 클라우드 보안 상태를 개선하는 데 어떻게 도움이 되는지 설명했습니다. OCI IAM 모범 사례에 대한 자세한 내용은 Oracle Cloud Infrastructure의 ID 및 접근 관리(IAM) 모범 사례를 참조하십시오.

관련 링크

확인

- 작성자 - Chetan Soni(클라우드 솔루션 엔지니어)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 살펴보거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하십시오. 또한 education.oracle.com/learning-explorer를 방문하여 Oracle Learning Explorer가 되십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94364-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.