OCI IAM과 JumpCloud 간에 Single Sign-On 및 사용자 프로비저닝 설정

소개

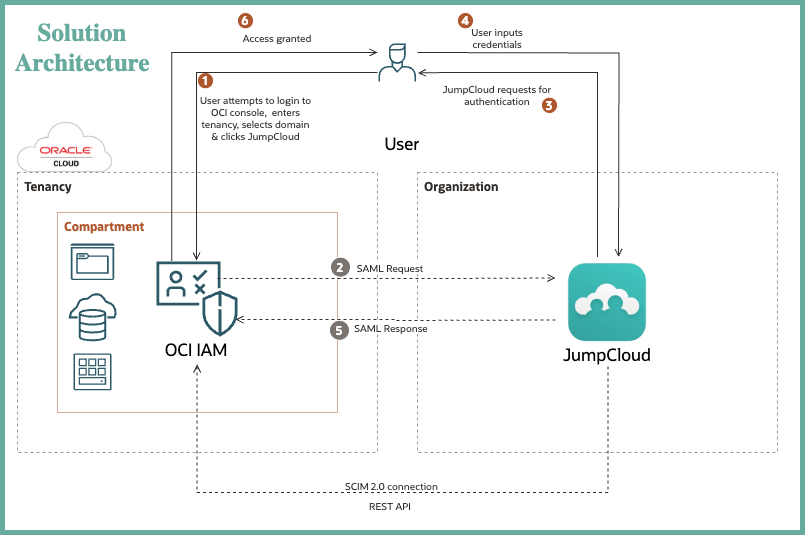

OCI 관리자는 OCI IAM(Oracle Cloud Infrastructure Identity and Access Management)과 JumpCloud 사이에 SSO(Single Sign-On)를 설정하여 JumpCloud 인증서를 사용하여 OCI 콘솔에 원활하게 로그인할 수 있습니다. 또한 RESTful API를 통한 사용자 프로비저닝을 통해 JumpCloud에서 OCI로의 실시간 사용자 동기화를 달성할 수 있습니다.

이 자습서에서는 SAML(Security Assertion Markup Language) 페더레이션 및 SCIM(Cross-Domain Identity Management) 2.0 연결을 위한 시스템을 설정하여 OCI IAM을 JumpCloud과 통합할 수 있는 방법을 보여줍니다.

또한 SSO가 설정되고 ID가 동기화되면 OCI IAM 정책을 정의하여 다양한 OCI 리소스에 대한 액세스 제어를 설정할 수 있습니다. 자세한 내용은 정책 시작하기 및 태그 기반 Oracle Cloud Infrastructure Identity and Access Management 정책에 대한 심층 분석을 참조하십시오.

참고: 이 자습서는 ID 도메인이 있는 OCI IAM과 관련됩니다.

목표

-

액세스 관리에 대한 SAML 기반 SSO를 설정합니다.

-

ID 관리를 위한 SCIM 2.0 프로비저닝을 설정합니다.

-

테스트 및 검증

필수 조건

-

OCI 테넌시에 액세스합니다. 자세한 내용은 Oracle Cloud Infrastructure Free Tier를 참조하세요.

-

OCI IAM ID 도메인에 대한 ID 도메인 관리자 롤입니다. 자세한 내용은 관리자 역할 이해를 참조하십시오.

-

JumpCloud 조직

-

JumpCloud 조직 내 관리자 역할

참고: JumpCloud 통합에서 OCI 오퍼링을 사용하는 동안 사용자 생성/업데이트 작업 불일치가 발견되었습니다. 따라서 이 자습서의 목적을 위해 사용자 정의 응용 프로그램을 대신 사용할 것입니다.

섹션 1: 액세스 관리에 대한 SAML 기반 SSO 설정

JumpCloud는 ID 제공자(IdP) 역할을 하며, 사용자를 인증하고 SP(서비스 제공자) 역할을 하는 OCI IAM에 인증 토큰을 안전하게 전달합니다. SAML 페더레이션을 설정하려면 양쪽 당사자가 메타데이터를 교환해야 합니다.

작업 1.1: OCI IAM에서 서비스 제공자 메타데이터 가져오기

OCI IAM ID 도메인의 SP 메타데이터가 먼저 익스포트됩니다.

-

브라우저 탭을 열고 URL로

https://cloud.oracle.com을 입력합니다. -

테넌시 이름이라고도 하는 클라우드 계정 이름을 입력하고 다음을 누릅니다.

-

사인인할 ID 도메인을 선택합니다. SSO를 구성하는 데 사용되는 ID 도메인입니다(예:

Default). -

OCI 콘솔에 로그인하려면 관리자 인증서를 입력합니다.

-

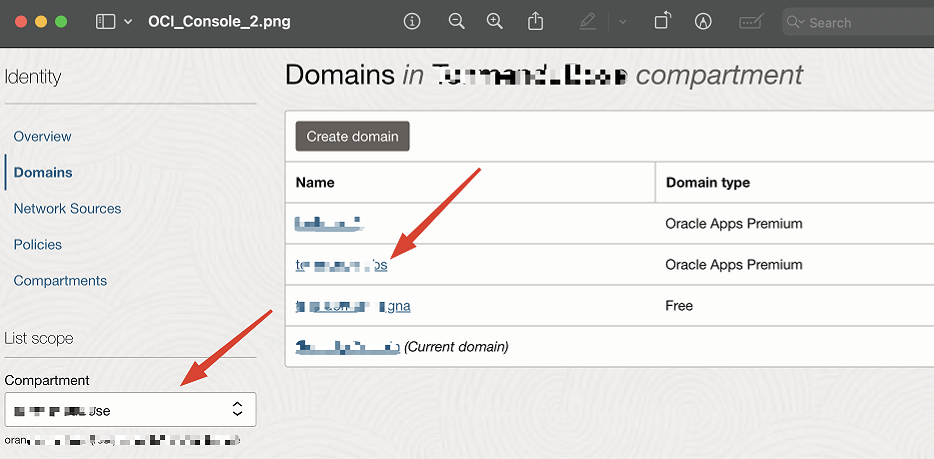

ID 및 보안으로 이동한 다음 ID에서 도메인을 누릅니다.

-

ID 도메인의 이름을 누릅니다. 도메인이 표시되지 않으면 올바른 도메인을 찾도록 컴파트먼트를 변경하십시오.

-

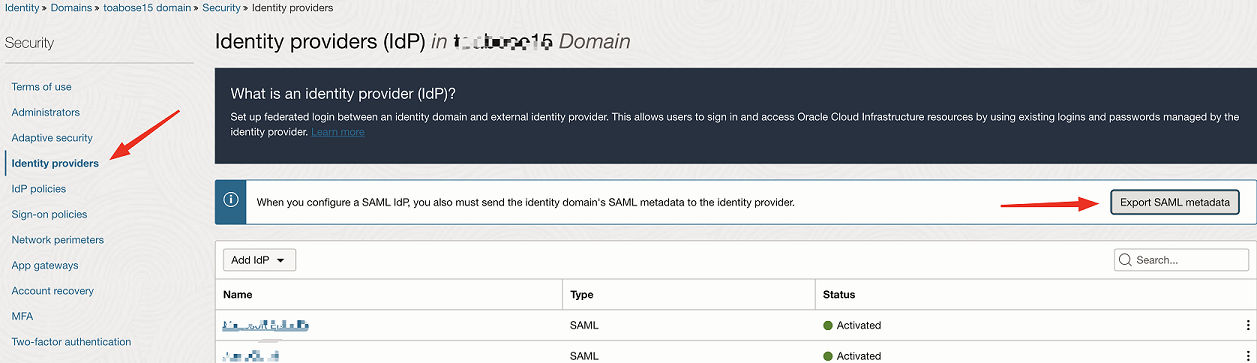

보안에서 ID 제공자 및 SAML 메타데이터 익스포트를 누릅니다.

-

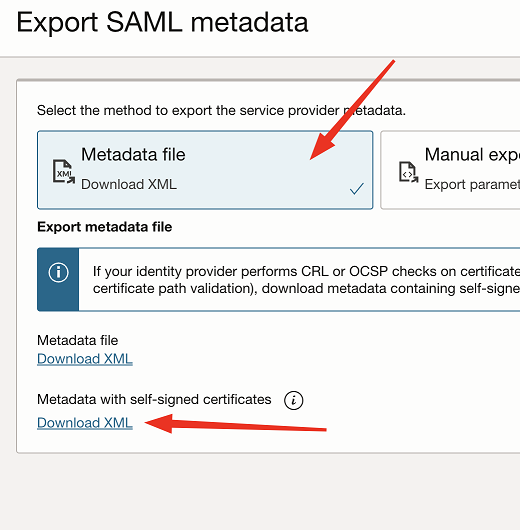

메타데이터 파일을 선택합니다. 자체 서명된 인증서가 있는 메타데이터에서 XML 다운로드를 누르고 이 XML 파일을 컴퓨터에 로컬로 저장합니다. 이 파일은 SP 메타데이터입니다.

작업 1.2: SSO 응용 프로그램 생성

JumpCloud 포털에 OCI 콘솔을 나타내는 SSO 애플리케이션을 생성합니다.

-

브라우저에서 다음 URL을 사용하여 JumpCloud 포털에 사인인합니다.

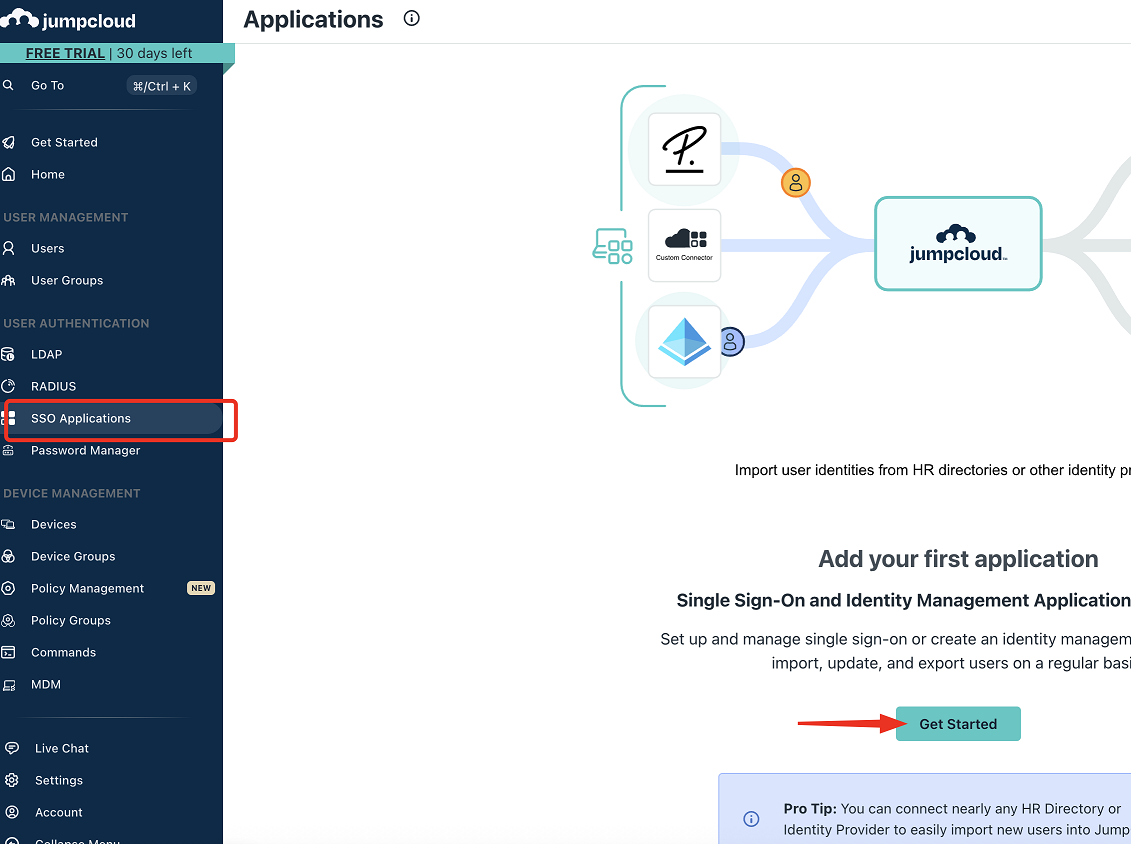

https://console.jumpcloud.com/login -

사용자 인증에서 SSO 응용 프로그램을 선택하고 시작하기를 누릅니다.

-

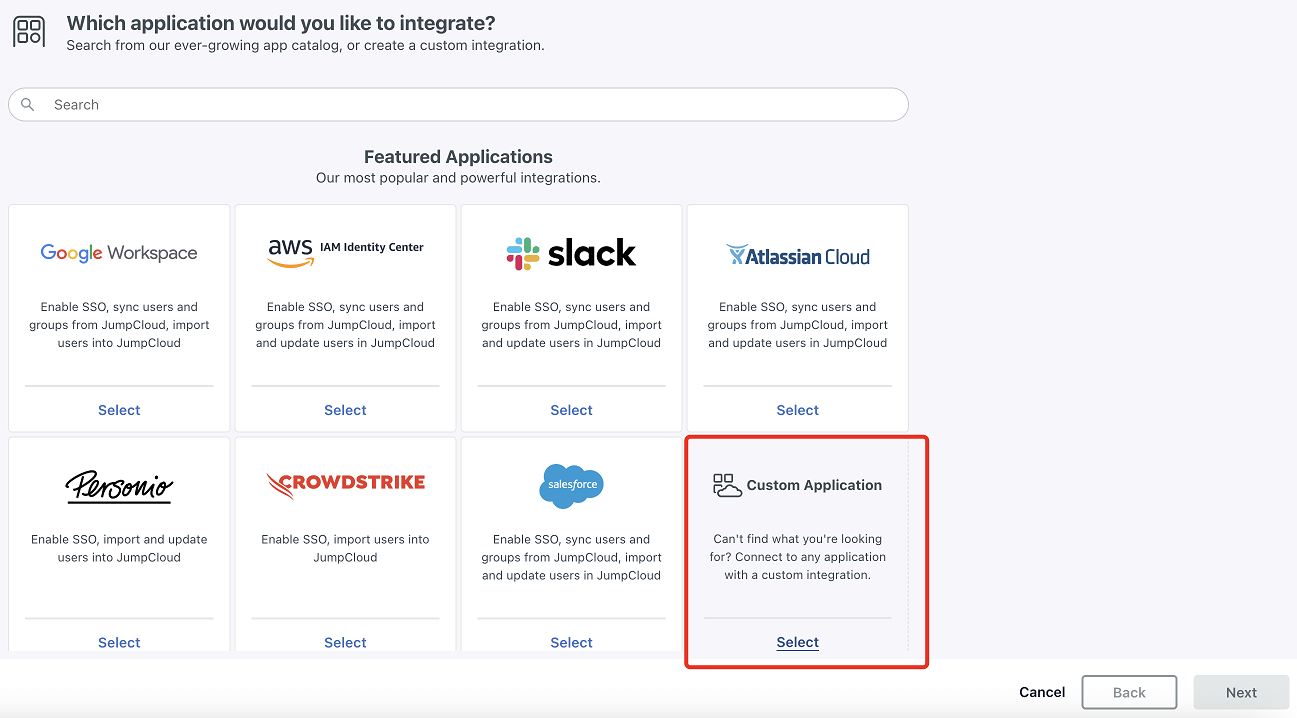

사용자정의 애플리케이션에서 선택, 다음 순으로 누릅니다.

-

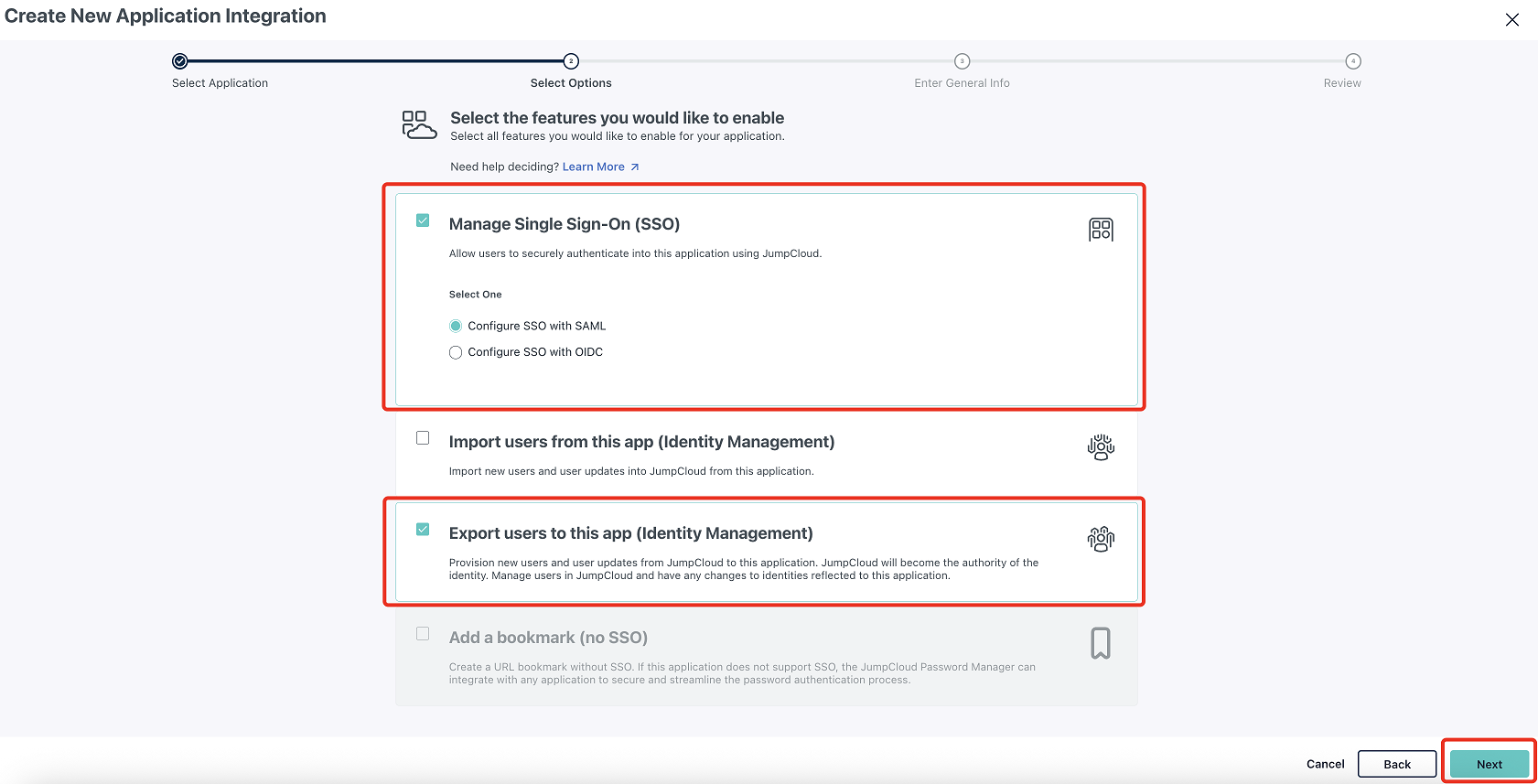

SSO(Single Sign-On) 관리, SAML을 사용하여 SSO 구성 순으로 선택합니다. 이 앱으로 사용자 익스포트(Identity Management)를 선택하고 다음을 누릅니다.

-

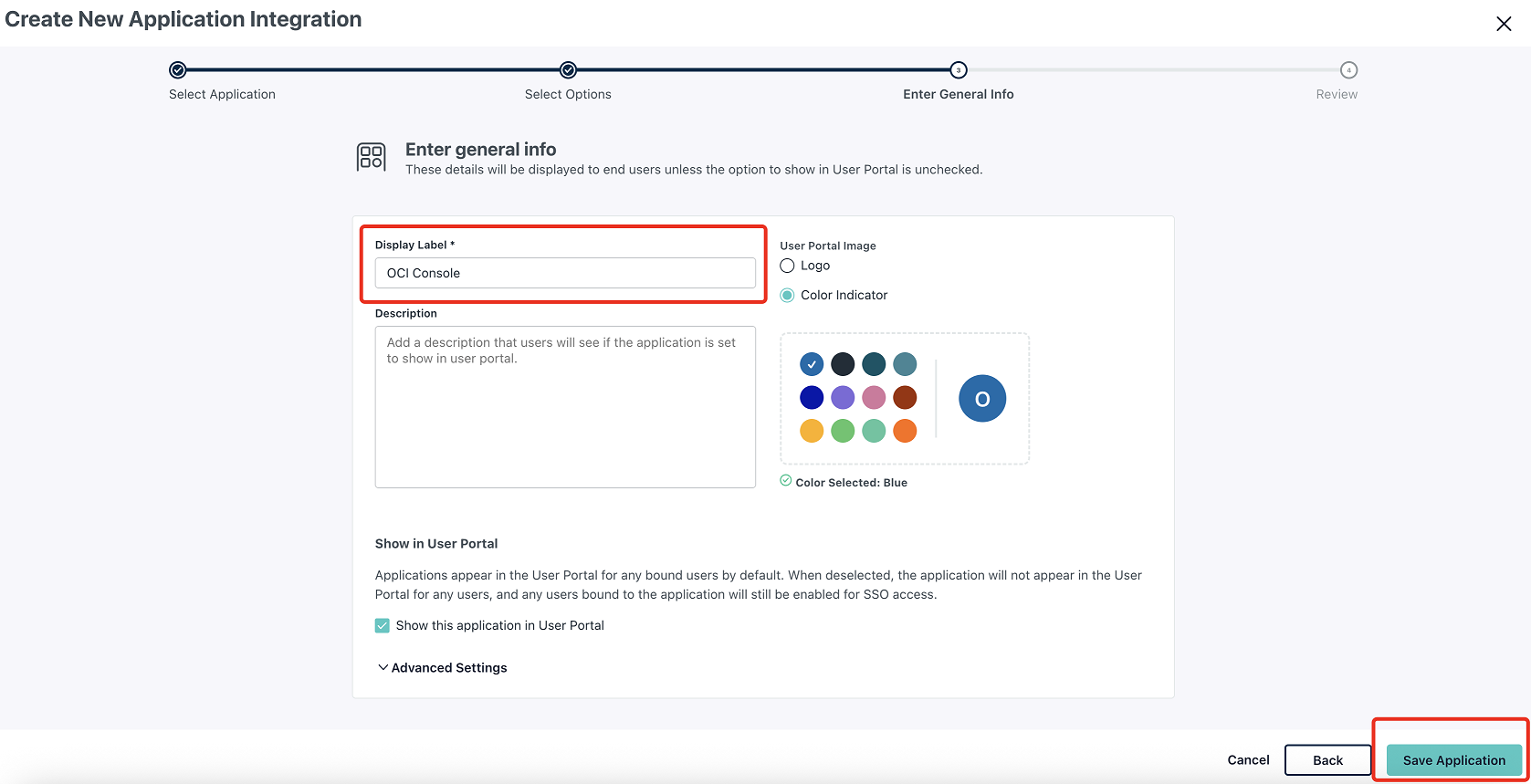

표시 레이블(예:

OCI Console) 아래에 이름을 입력하고 응용 프로그램 저장을 누릅니다. 그런 다음 애플리케이션 구성을 누릅니다.

작업 1.3: SSO 응용 프로그램 구성

새로 생성된 사용자정의 애플리케이션에 SSO 구성이 필요합니다.

-

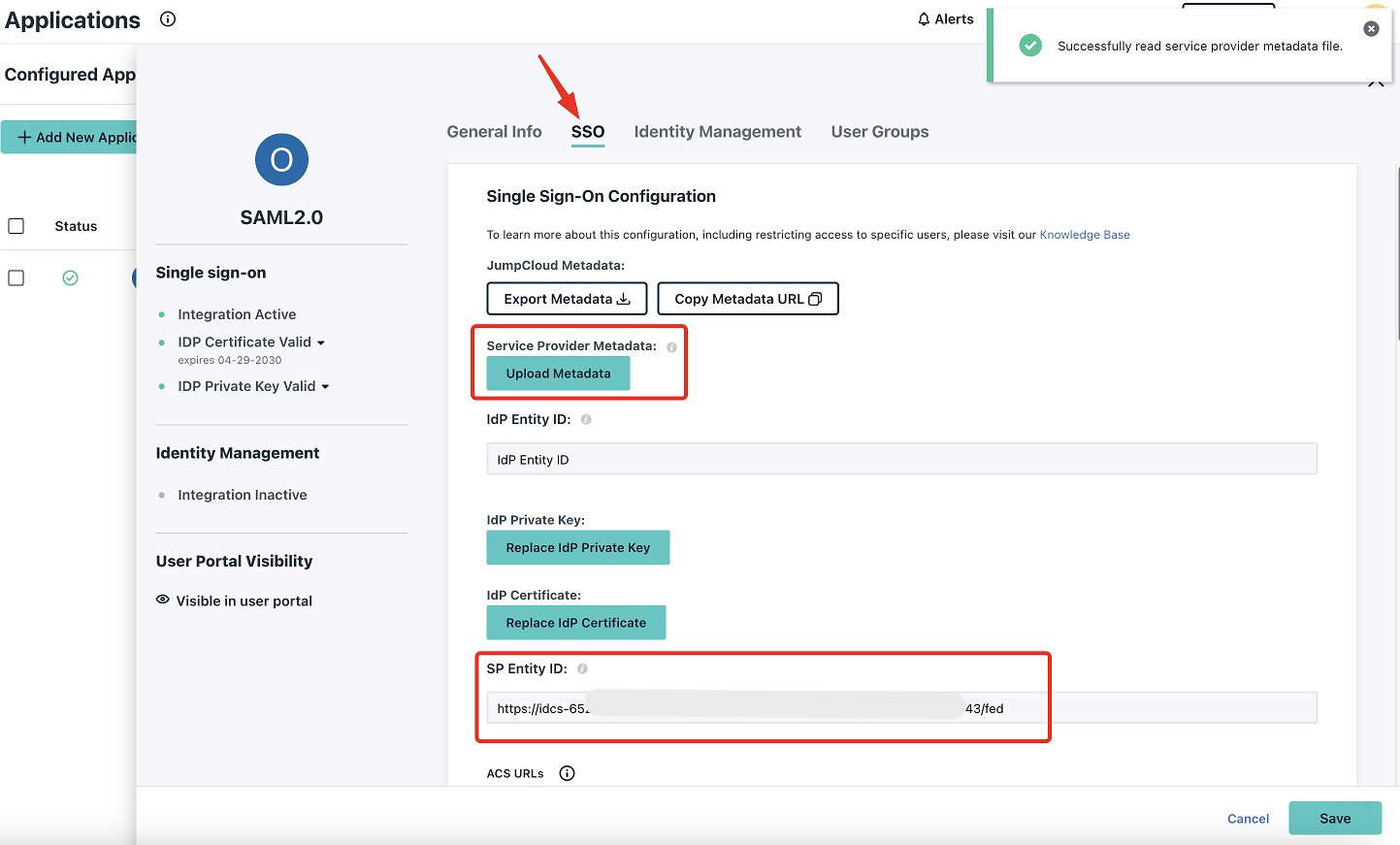

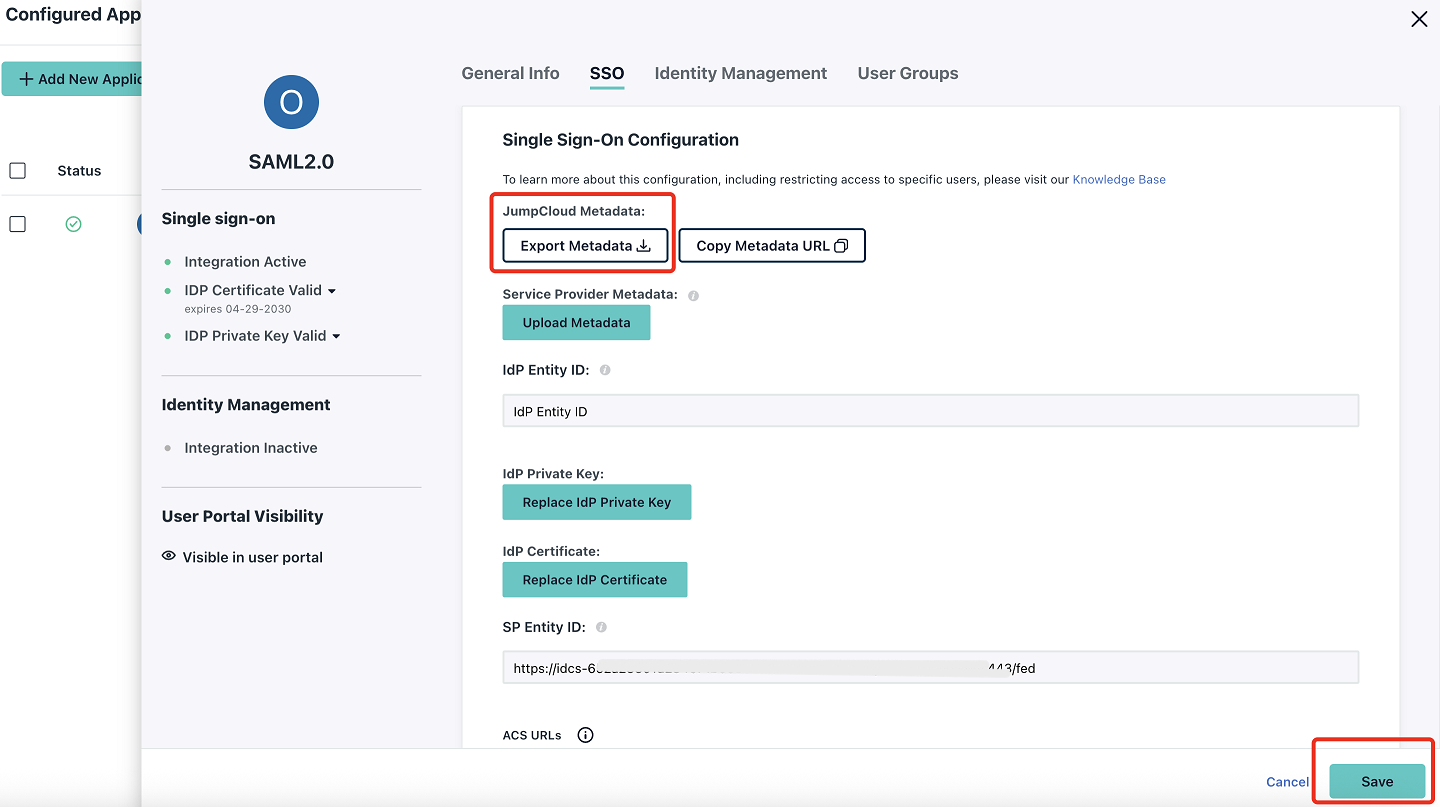

SSO 탭의 서비스 제공자 메타데이터에서 메타데이터 업로드를 누르고 작업 1.1.8에 저장된 SP 메타데이터 파일을 선택합니다.

-

SP 엔티티 ID 및 ACS URL이 자동으로 채워지면 XML 파일이 올바르게 구문 분석됩니다.

JumpCloud 메타데이터에서 메타데이터 익스포트를 누르고 이 XML 파일을 컴퓨터에 로컬로 저장합니다. 이 파일은 IdP 메타데이터입니다. 완료되면 저장을 누릅니다.

태스크 1.4: OCI IAM에 대해 JumpCloud을 IdP로 사용으로 설정

JumpCloud를 나타내는 새 IdP가 생성됩니다. 완료되면 SSO 인증을 사용으로 설정하도록 IdP 정책이 설정됩니다.

-

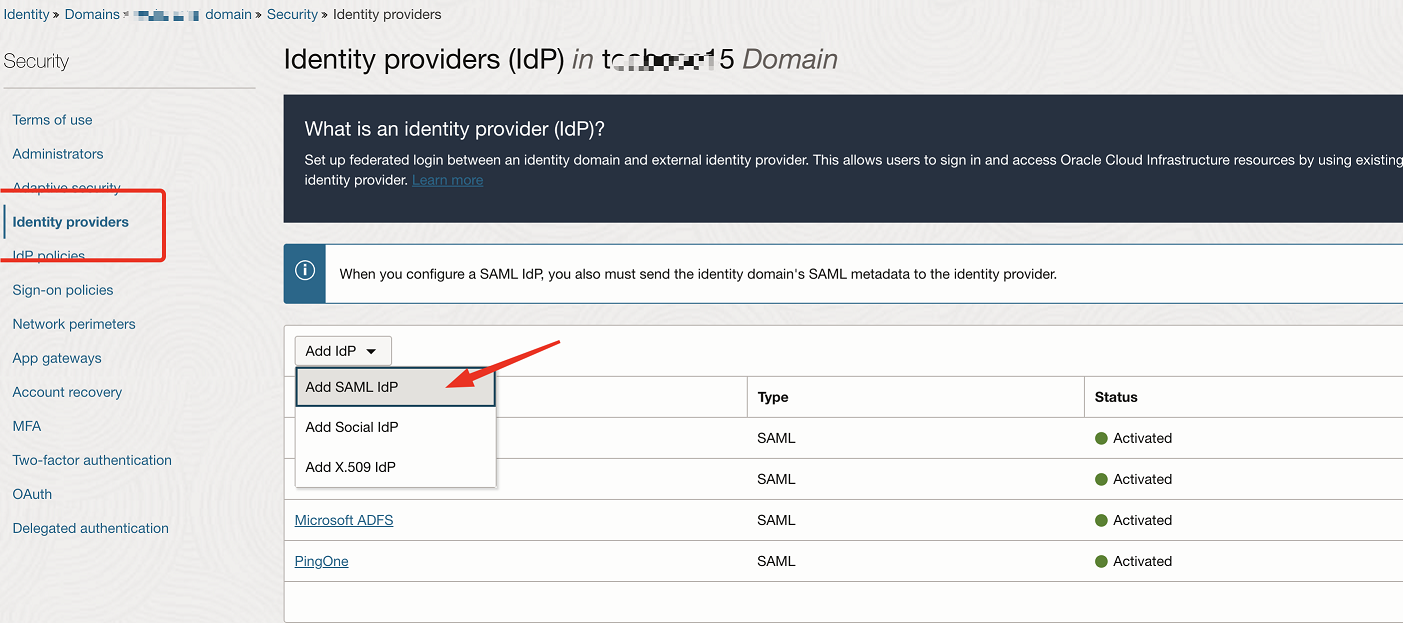

OCI 콘솔에서 도메인으로 이동하고 보안을 선택한 다음 ID 제공자를 누릅니다.

-

IdP 추가를 선택한 후 SAML IdP 추가를 누릅니다.

-

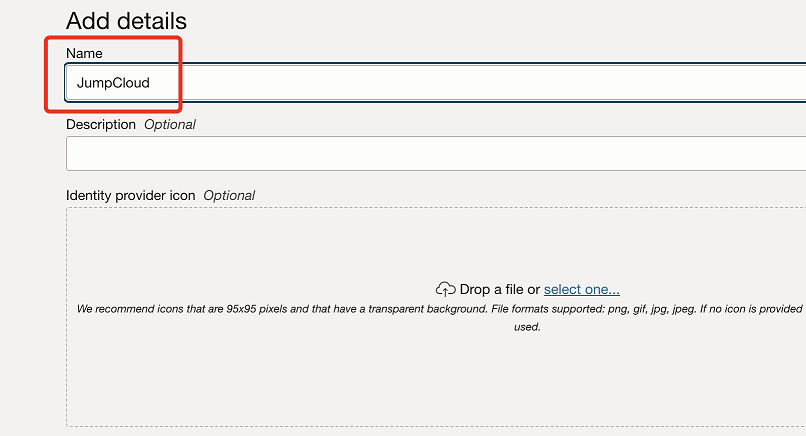

SAML IdP에 대한 이름(예:

JumpCloud)을 입력하고 다음을 누릅니다.

-

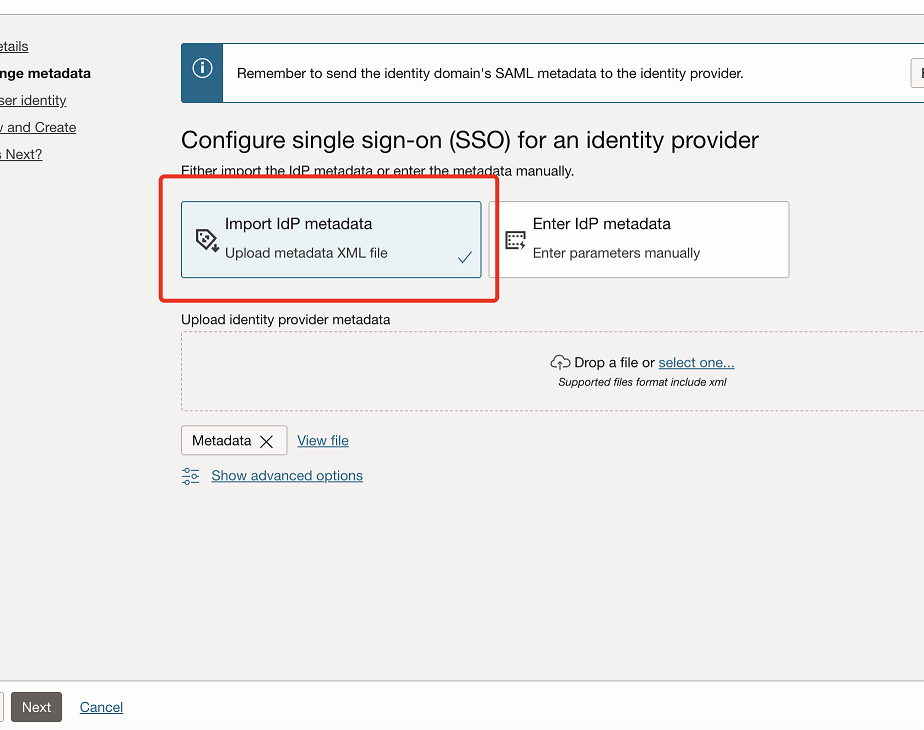

IdP 메타데이터 임포트를 선택해야 합니다. ID 제공자 메타데이터 업로드에서 작업 1.3.2의 IdP 메타데이터를 업로드하고 다음을 누릅니다.

-

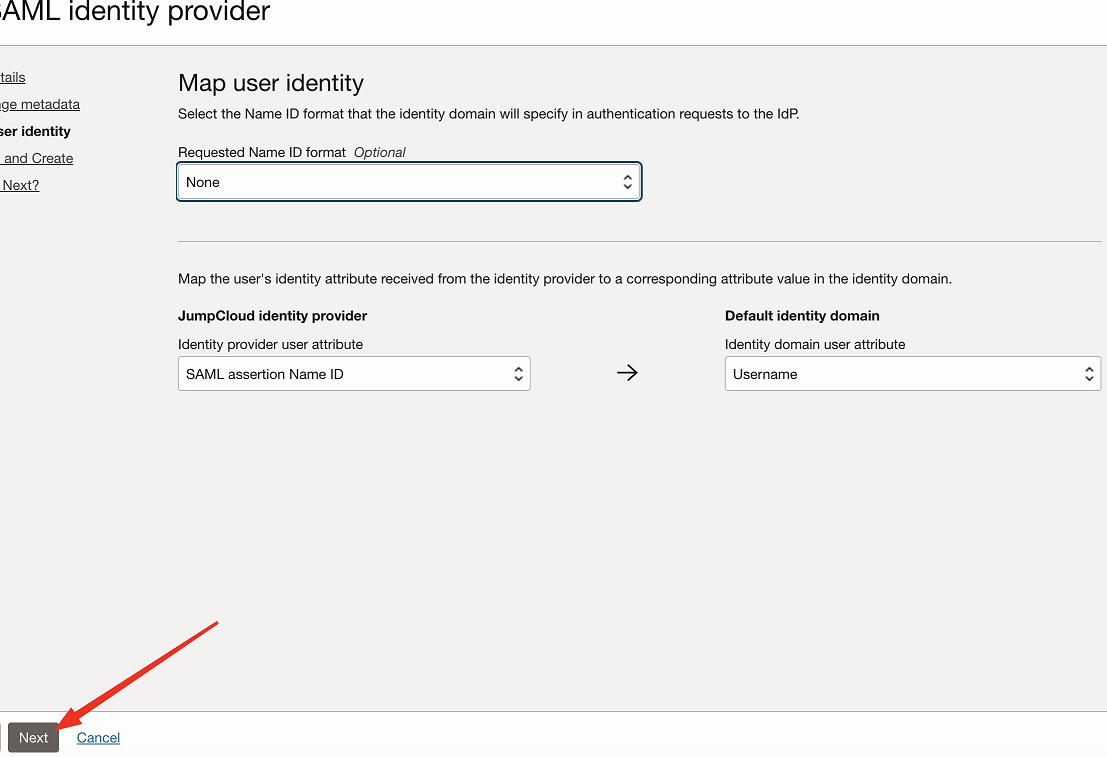

사용자 ID 매핑에서 다음 정보를 입력하고, 다음을 누릅니다.

- 요청된 NameID 형식: 없음을 선택합니다.

- ID 제공자 사용자 속성: SAML 검증 이름 ID를 선택합니다.

- ID 도메인 사용자 속성: 사용자 이름을 선택합니다.

-

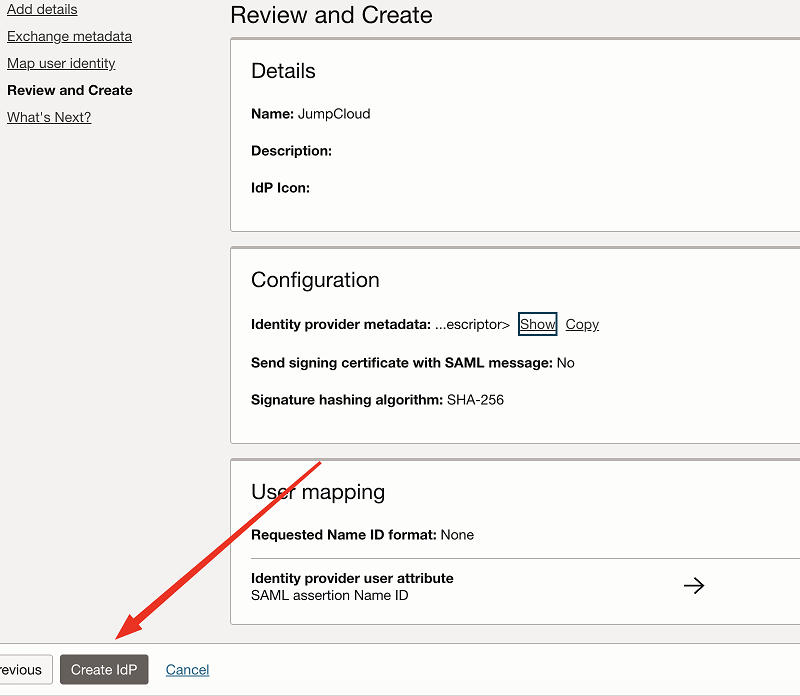

검토 및 생성에서 구성을 확인하고 IdP 생성을 누릅니다.

-

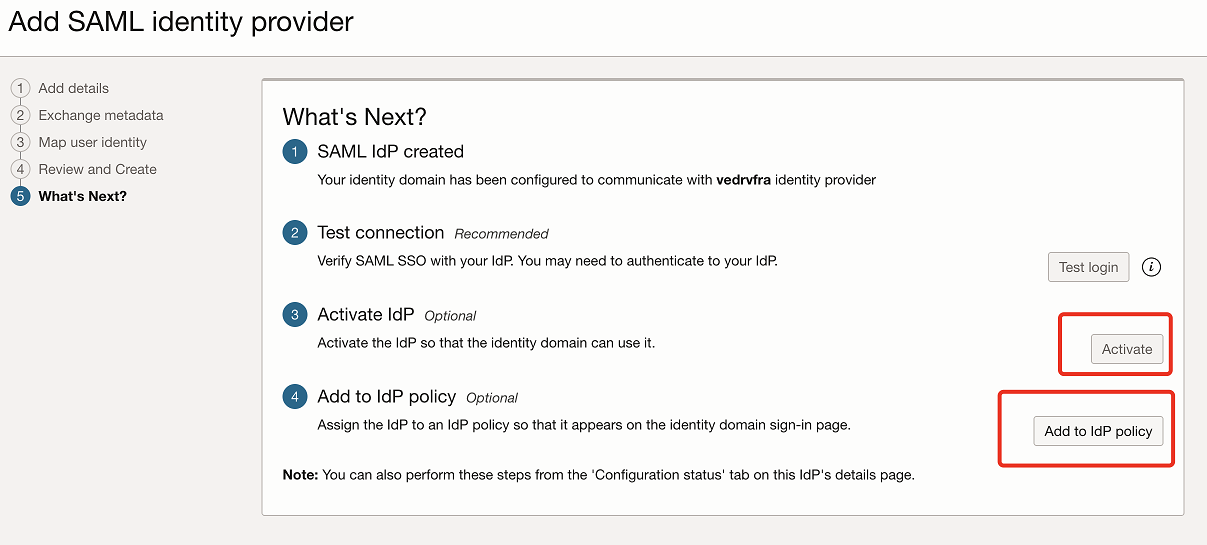

활성화, IdP 정책에 추가 순으로 누릅니다.

주: 기본적으로 연관된 앱이 없는 도메인에 기본 IdP 정책이 하나만 있습니다. 이는 기본적으로 OCI 콘솔을 포함한 모든 앱이 이 정책의 범위 내에 있음을 의미합니다. 도메인에 특정 앱을 별도로 대상으로 하는 사용자정의 IdP 정책이 있는 경우 필요에 따라 OCI 콘솔 대상을 지정하는 규칙을 추가해야 합니다. 잘못된 구성으로 인해 잠금이 발생할 수 있으므로 주의해야 합니다.

-

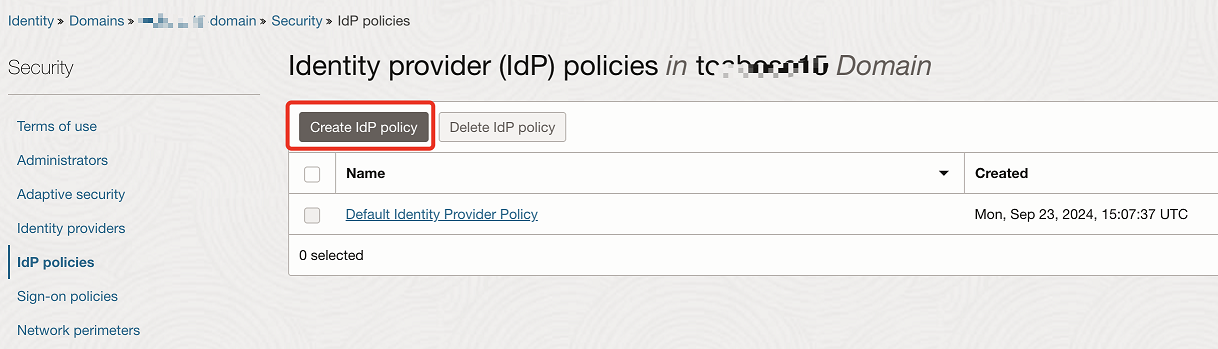

IdP 정책 생성을 누릅니다.

-

정책 추가에서 이름(예:

OCI Console)을 입력하고 정책 추가를 누릅니다.

-

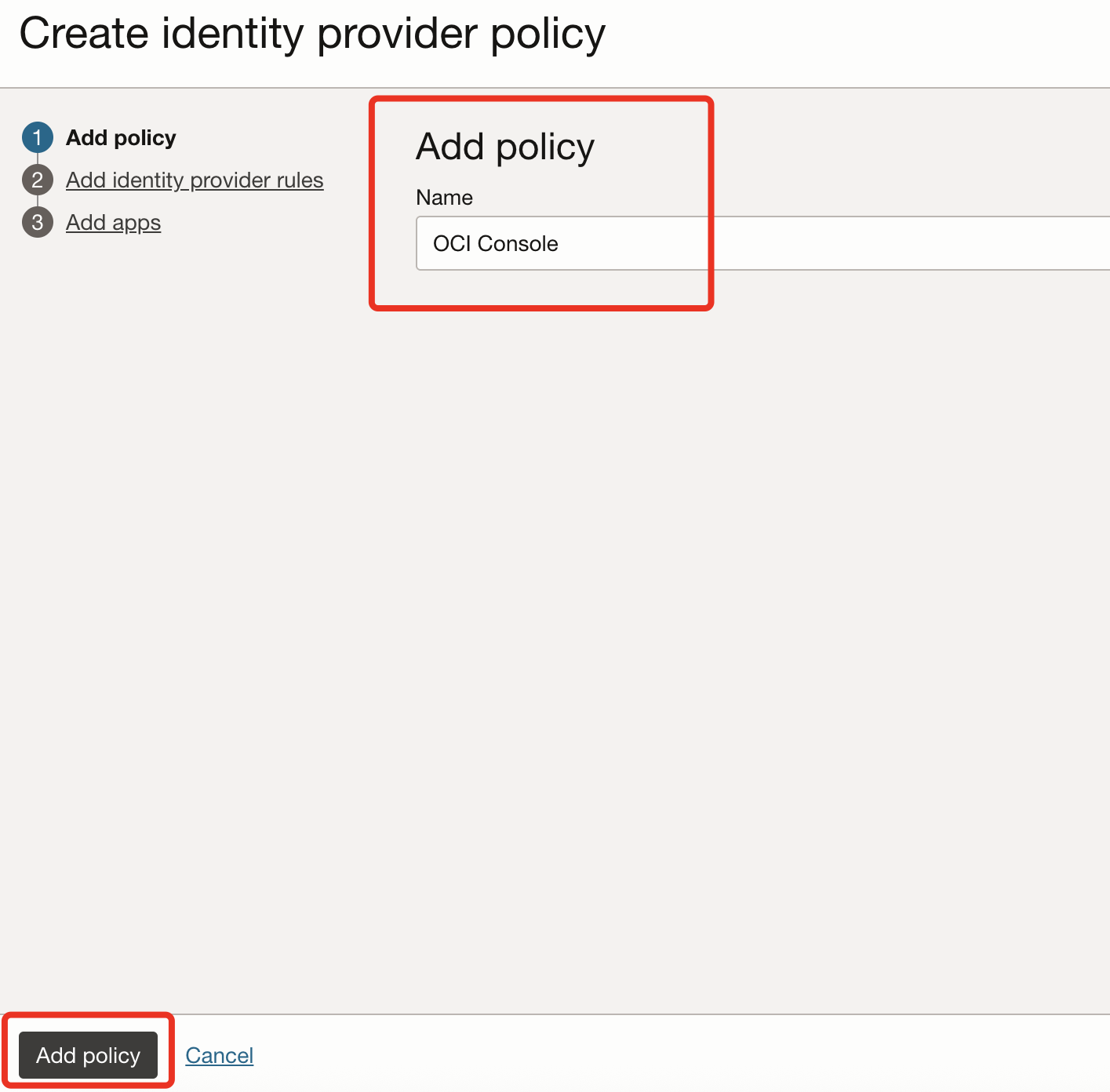

ID 제공자 규칙 추가에서 IdP 규칙 추가를 누르고 규칙 이름을 입력합니다. 예:

OCI Console access rule.ID 제공자 지정에서 사용자 이름-비밀번호 및 JumpCloud를 선택합니다. 완료되면 IdP 규칙 추가, 다음 순으로 누릅니다.

주: 로컬 인증을 보존하기 위해 사용자 이름-비밀번호 옵션이 추가되었습니다. 이렇게 하면 페더레이션 설정에 문제가 있는 경우 잠금이 방지됩니다.

-

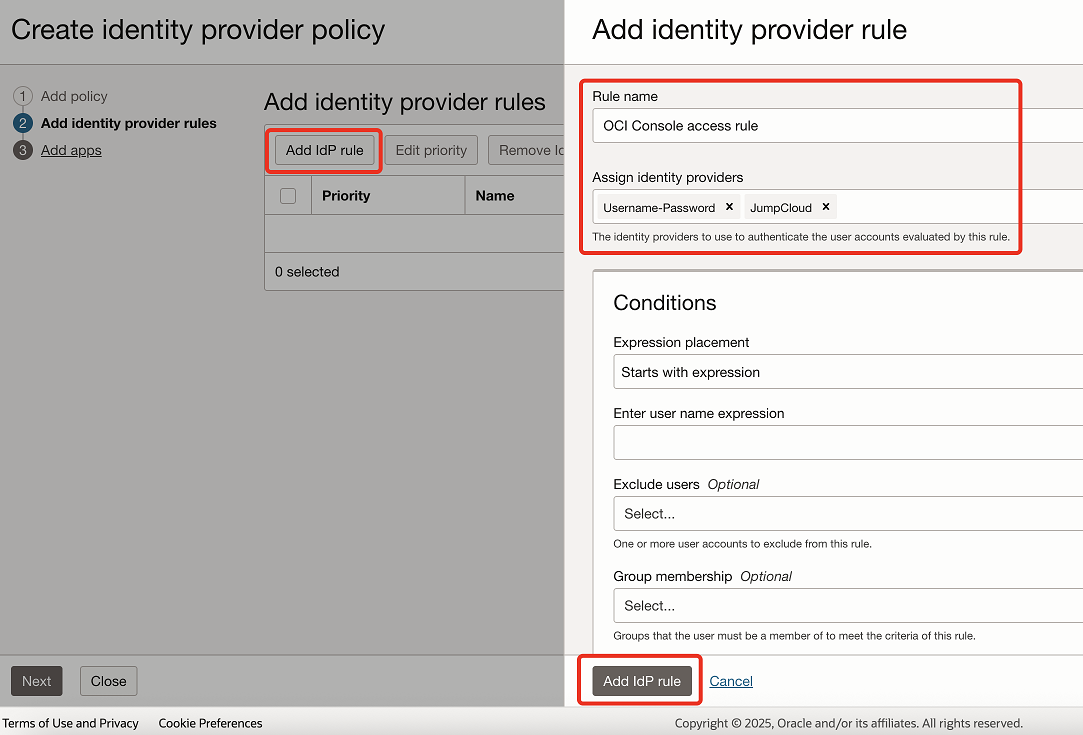

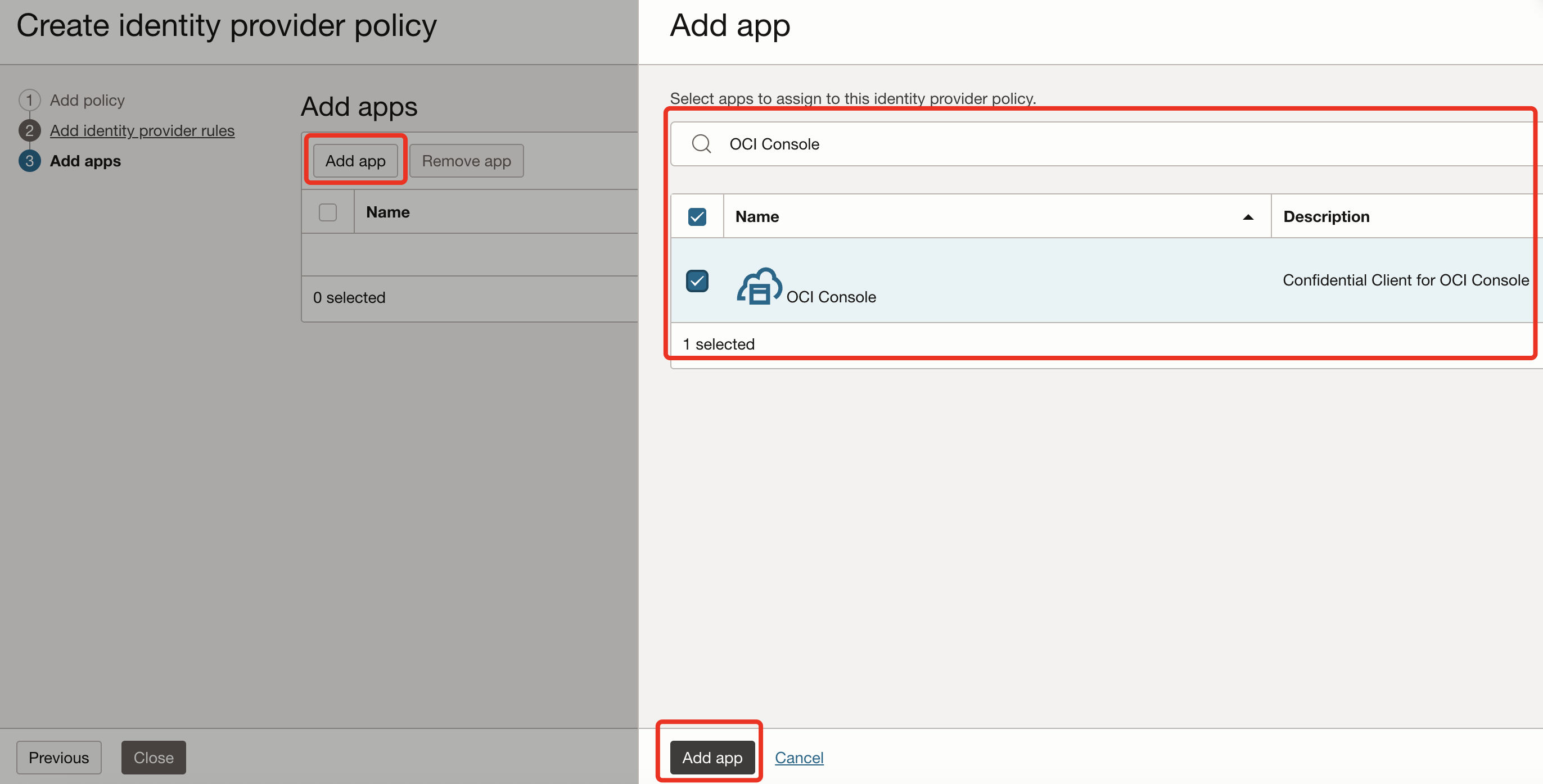

앱 추가를 누르고 목록에서 OCI 콘솔을 검색하고 선택합니다. 앱 추가, 닫기 순으로 누릅니다.

섹션 2: SCIM 2.0 기반 사용자 프로비저닝 설정

사용자 수명 주기 관리는 JumpCloud와 OCI IAM 간에 구성됩니다. 여기서 JumpCloud는 ID 저장소 역할을 합니다. 다운스트림 프로비전을 위한 모든 사용자에게 다음 속성에 대해 적합한 값이 채워져 있는지 확인합니다.

- 이름

- 성

- 회사 전자메일

- 표시 이름

- 직장 국가

- 구/군/시(지역)

- 작업 시/도(지역)

- 직장 주소

- 우편 번호

주: 회사 전자메일을 사용자 이름에 매핑하면 SAML Subject/NameID의 일관성이 보장되며 SSO가 작동하려면 필요합니다. 예:

><saml2:Subject><saml2:NameID Format="urn:oasis:names:tc:SAML:1.0:nameid-format:unspecified">XXX+test4@oracle.com</saml2:NameID> >

작업 2.1: OCI IAM에서 기밀 애플리케이션 생성 및 암호 토큰 생성

OAuth 2.0 클라이언트는 OCI IAM에 등록됩니다. 적절한 플로우가 사용으로 설정되고 권한이 부여됩니다. 이 클라이언트에 대한 인증서가 수집됩니다.

-

OCI 콘솔로 이동하여 도메인으로 이동하고 섹션 1에서 사용된 도메인을 선택합니다.

-

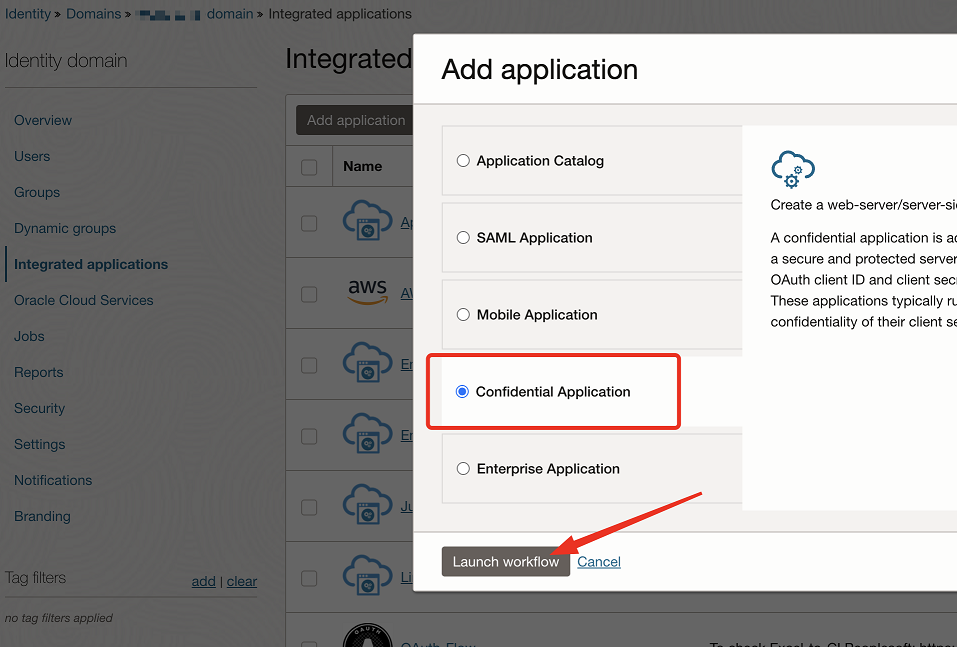

통합 애플리케이션으로 이동하고 애플리케이션 추가, 기밀 애플리케이션을 선택한 다음 워크플로우 실행을 누릅니다.

-

기밀 애플리케이션에 대한 이름(예:

SCIMclient)을 입력하고 다음을 누릅니다. -

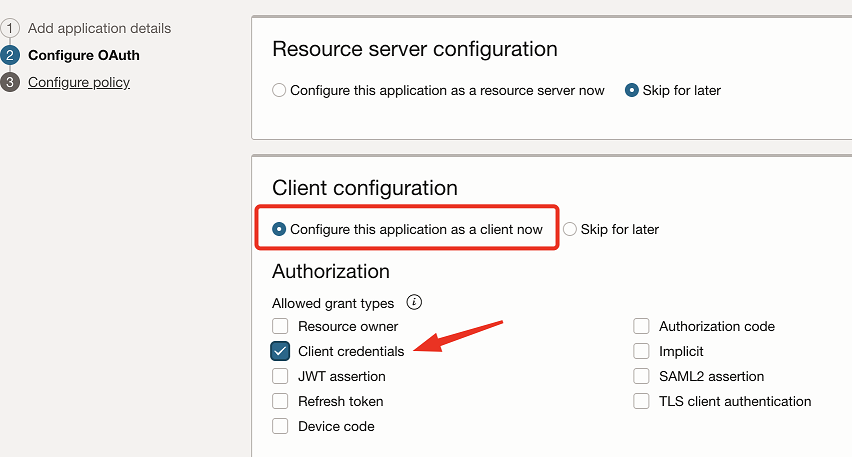

클라이언트 구성 섹션에서 지금 이 애플리케이션을 클라이언트로 구성을 선택하고 권한 부여에서 클라이언트 인증서를 선택합니다.

-

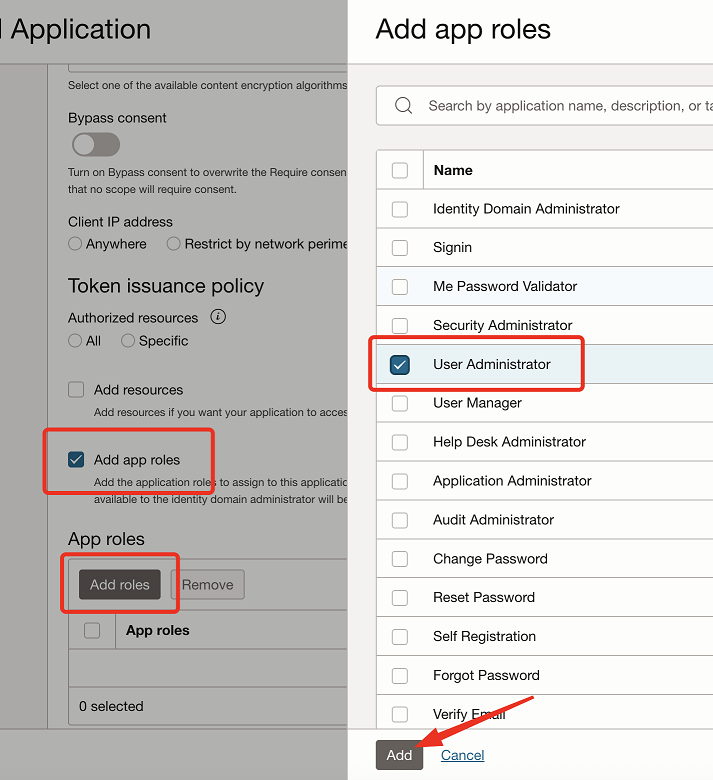

앱 역할 추가를 선택하고 역할 추가를 누릅니다. 앱 롤 추가 페이지에서 사용자 관리자를 선택하고 추가를 누릅니다.

-

다음, 완료 순으로 누릅니다.

-

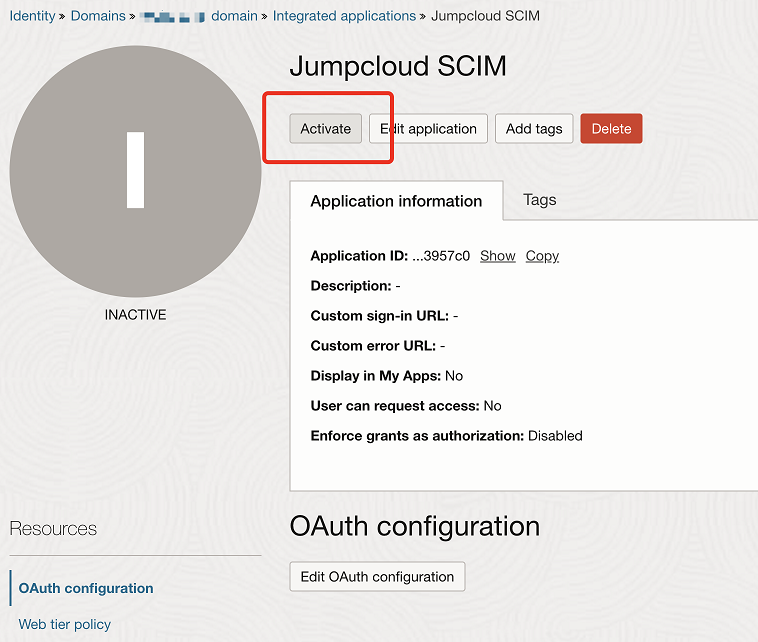

활성화를 눌러 새 애플리케이션을 활성화합니다.

-

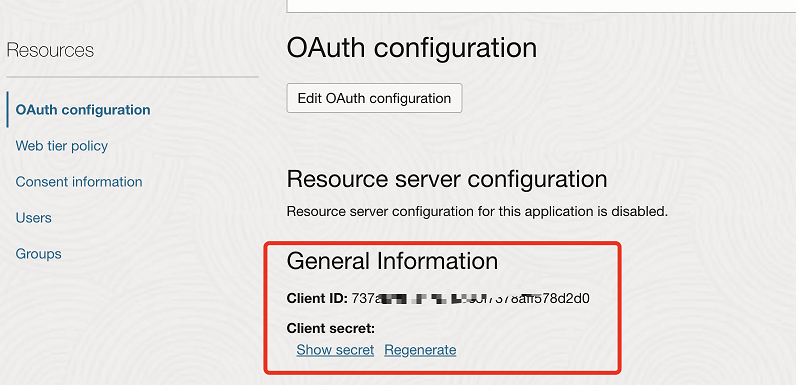

일반 정보 섹션에서 클라이언트 ID 및 클라이언트 암호를 기록하고 암호 표시를 선택하여 일반 텍스트를 표시합니다.

-

암호 토큰은 clientID 및 clientsecret의 base64 인코딩입니다.

-

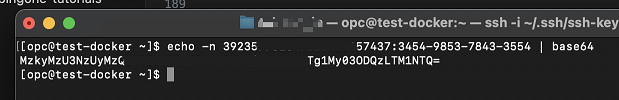

Windows의 경우 PowerShell를 열고 다음 명령을 실행하여 base64 인코딩을 생성합니다.

[Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes("<clientID>:<clientsecret>”)) -

MacOS의 경우 터미널을 사용하여 다음 명령을 실행합니다.

echo -n <clientID>:<clientsecret> | base64암호 토큰이 반환됩니다. 예:

echo -n 392357752xxxx7523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzxxxxxxxxxxxxxxxMzMtNTQzNC05ODc4LTUzNQ==

-

-

암호 토큰을 기록해 둡니다.

작업 2.2: OCI IAM GUID 찾기

클라이언트가 API를 호출하려면 SCIM 끝점 세부정보가 필요합니다.

-

OCI 콘솔로 이동하여 도메인으로 이동하고 섹션 1에서 사용된 도메인을 선택합니다.

-

도메인 정보에서 도메인 URL 옆에 있는 복사를 선택하고 이를 기록해 둡니다. 다음 모습이어야 합니다.

https://<IdentityDomainID>.identity.oraclecloud.com:443 -

URL 끝에

/admin/v1를 추가합니다. 최종 URL은 다음과 같아야 합니다.https://<IdentityDomainID>.identity.oraclecloud.com:443/admin/v1 -

URL을 기록해 둡니다.

작업 2.3: JumpCloud 애플리케이션에서 Identity Management 구성

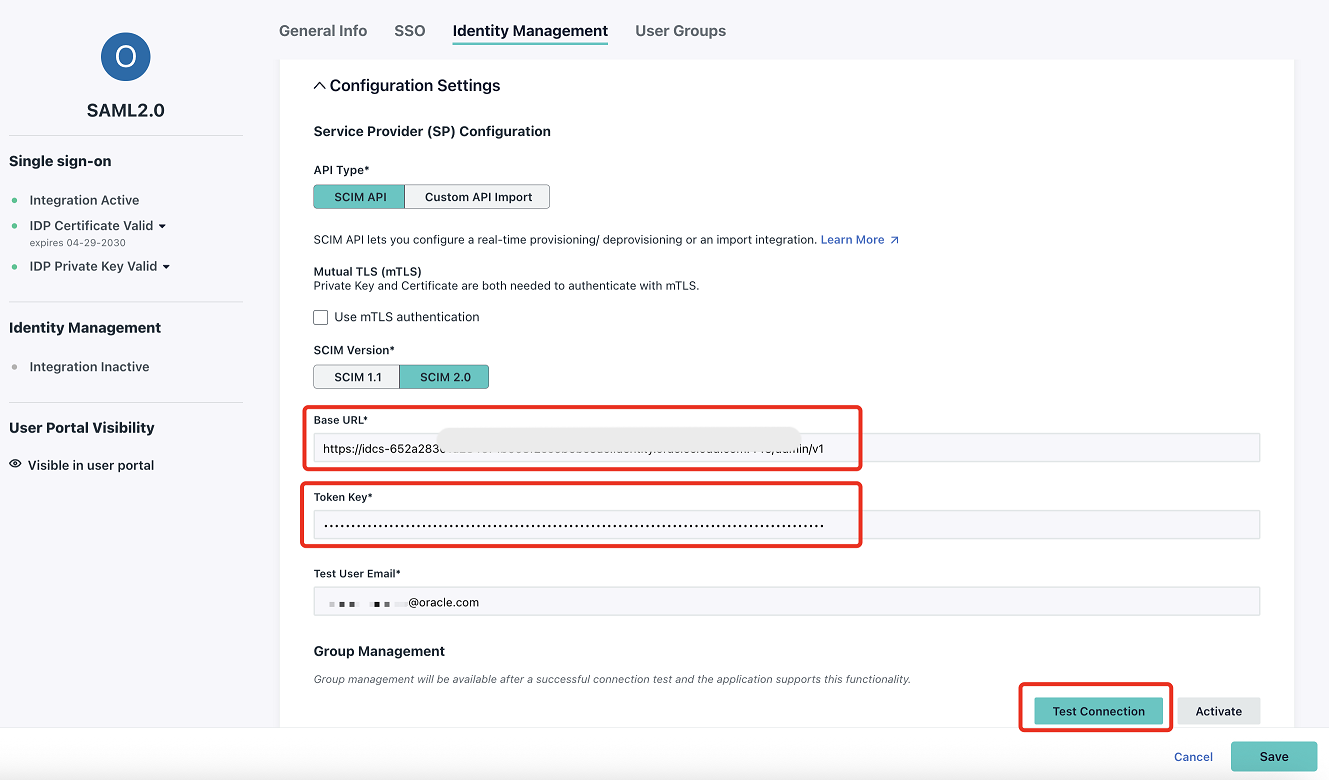

JumpCloud로 이동하면 SCIM 엔드포인트와 OAuth 2.0 인증서가 채워집니다.

-

태스크 1.1.2에서 생성된 SSO 앱을 열고 ID 관리로 이동합니다.

-

다음 정보를 입력하고 Test Connection(연결 테스트)을 누릅니다.

- API 유형: SCIM API를 선택합니다.

- SCIM 버전: SCIM 2.0을 선택합니다.

- 기본 URL: 작업 2.2.4의 기본 URL을 입력합니다.

- 토큰 키: 작업 2.1.10에서 생성된 암호 토큰을 입력합니다.

- 테스트 사용자 전자메일: JumpCloud 디렉토리에 사용자에 대한 전자메일을 입력합니다.

주: 연결에 성공하면 SCIM 사용자 속성 사용자 정의를 사용할 수 있게 됩니다. 그룹은 기본적으로 OCI와 동기화되지만 그룹 관리를 해제하여 변경할 수 있습니다.

-

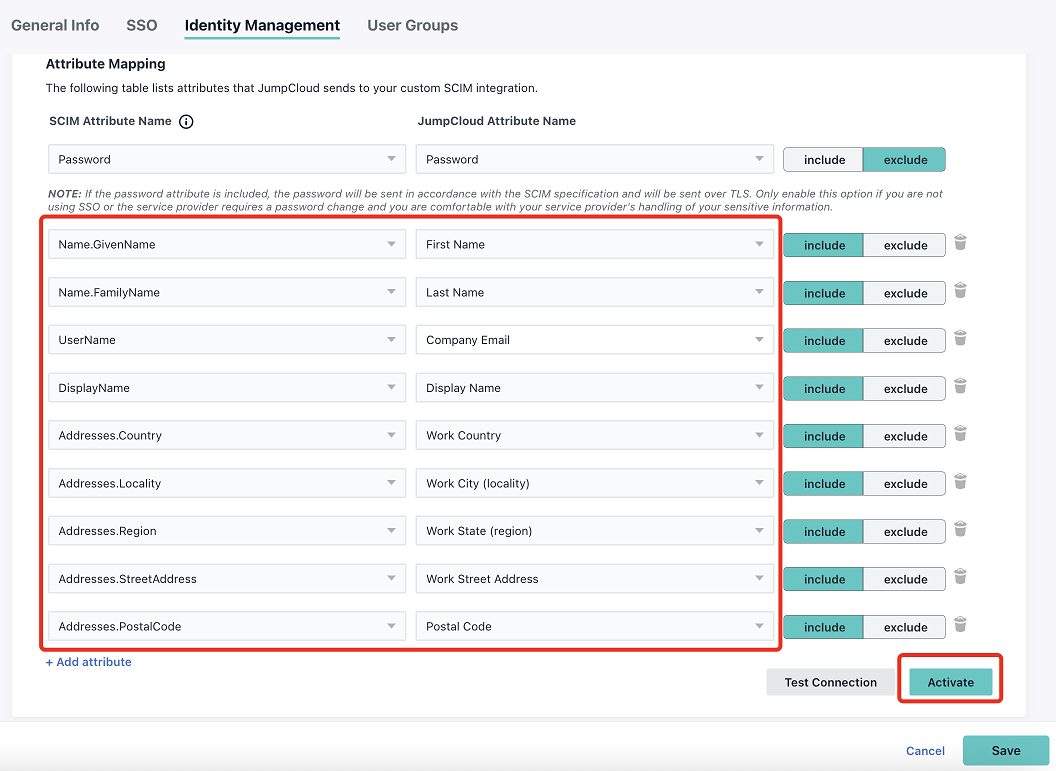

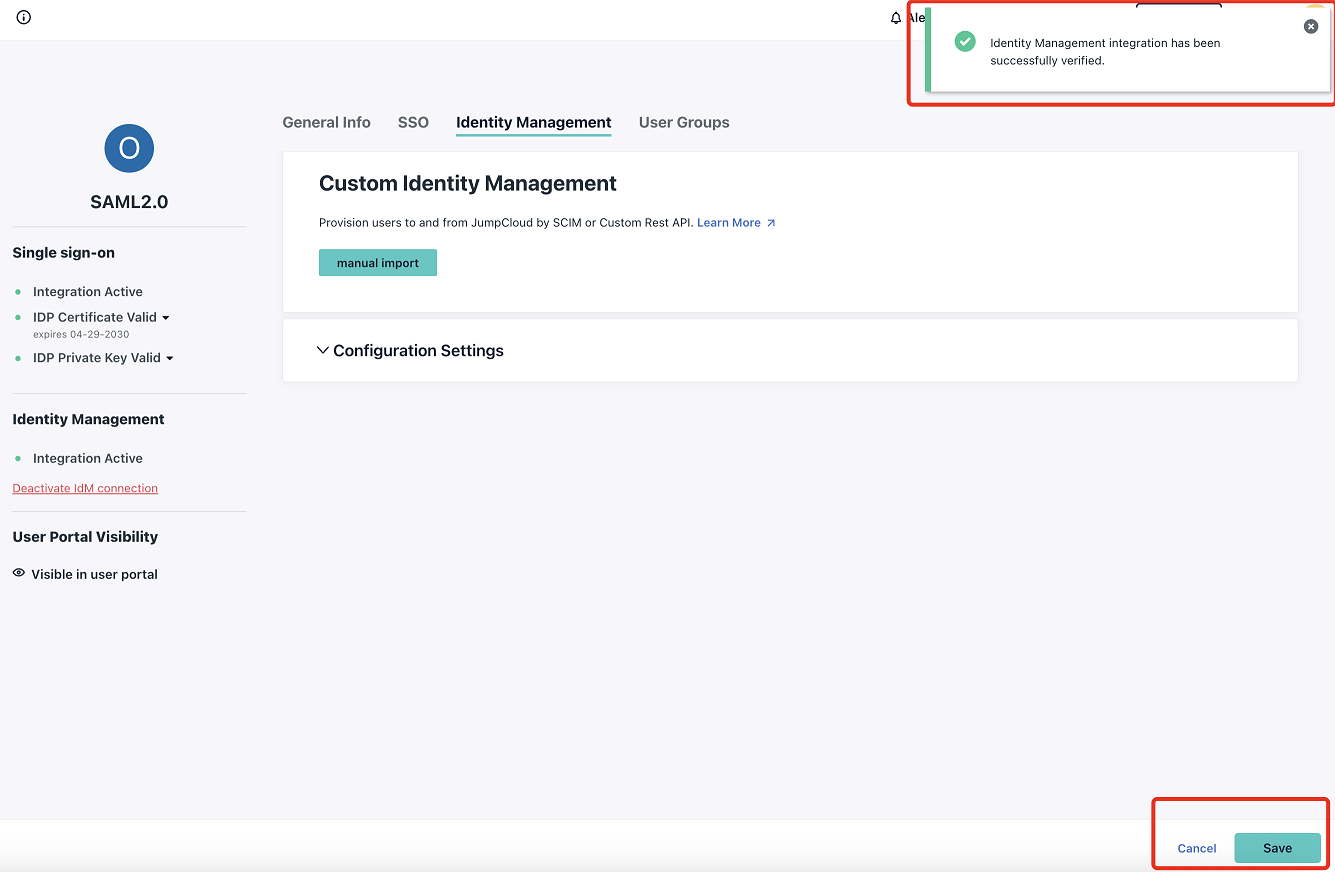

SCIM 속성 이름에서 + 속성 추가를 눌러 다음 이미지를 기반으로 속성 매핑을 만듭니다. 완료되면 활성화를 누릅니다.

-

확인하려는 접속에 대한 통지가 있어야 합니다. 저장을 누르십시오.

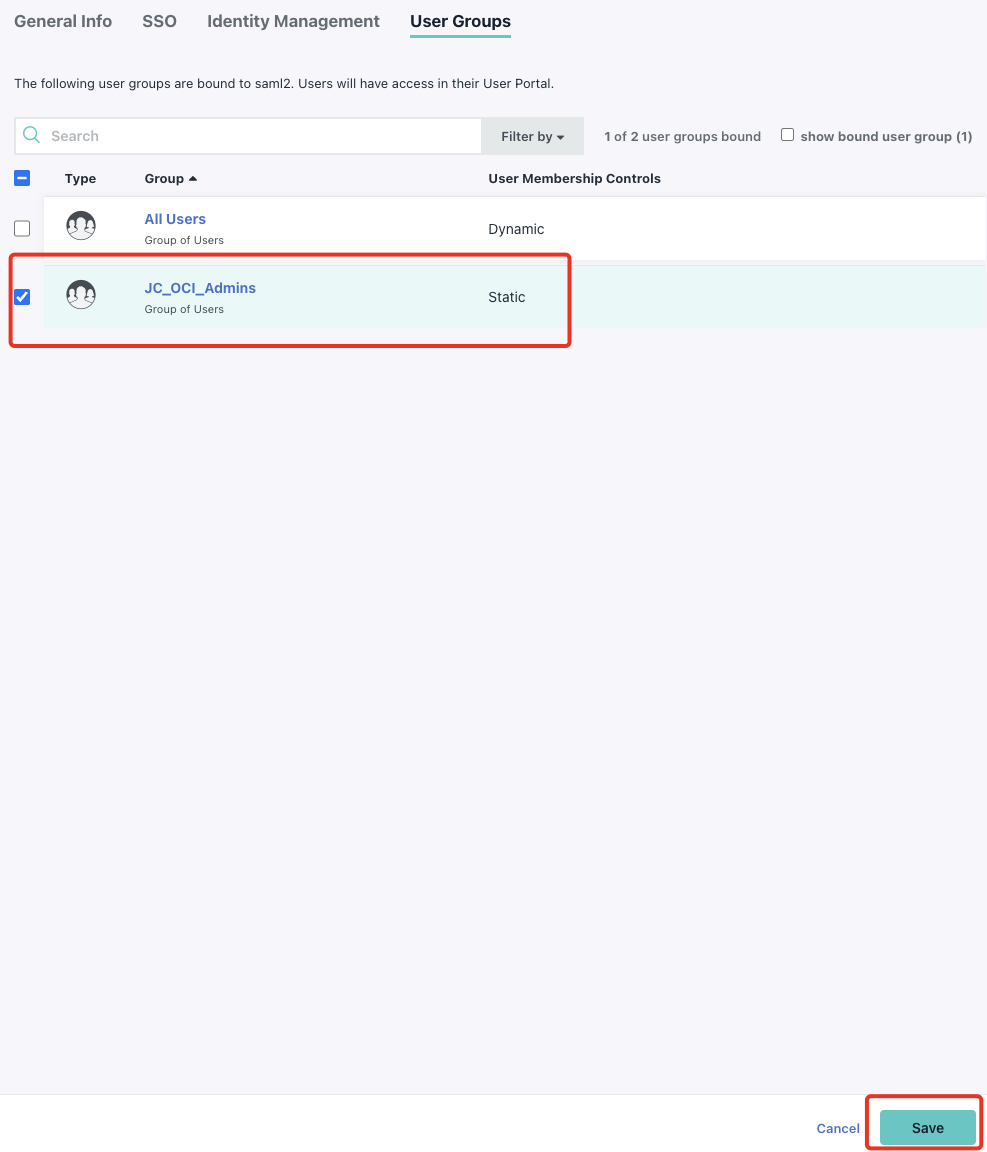

작업 2.4: JumpCloud 응용 프로그램에 그룹 할당

참고: 전제 조건으로 진행하기 전에 JumpCloud에서 OCI 관리자에 대한 그룹을 생성합니다.

이제 Oracle 리소스에 액세스해야 하는 그룹이 프로비저닝에 맞춰 조정됩니다.

-

SSO 앱을 열고 사용자 그룹 탭으로 이동합니다.

-

OCI로 프로비전닝해야 하는 그룹을 선택하고 저장을 누릅니다.

섹션 3: 테스트 및 검증

참고: SSO가 작동하려면 SSO 사용자 계정이 OCI IAM 및 JumpCloud 모두에 있어야 합니다.

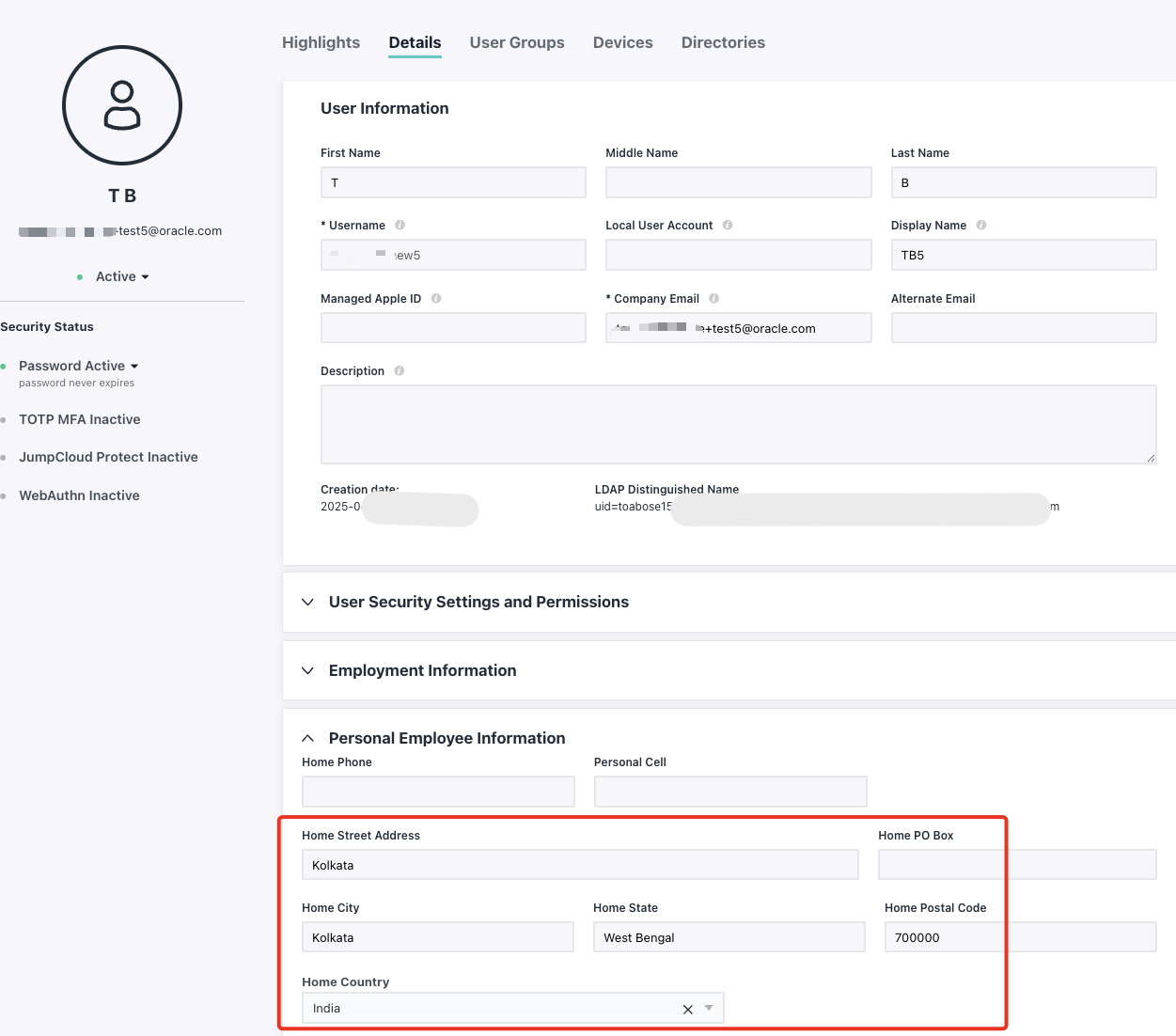

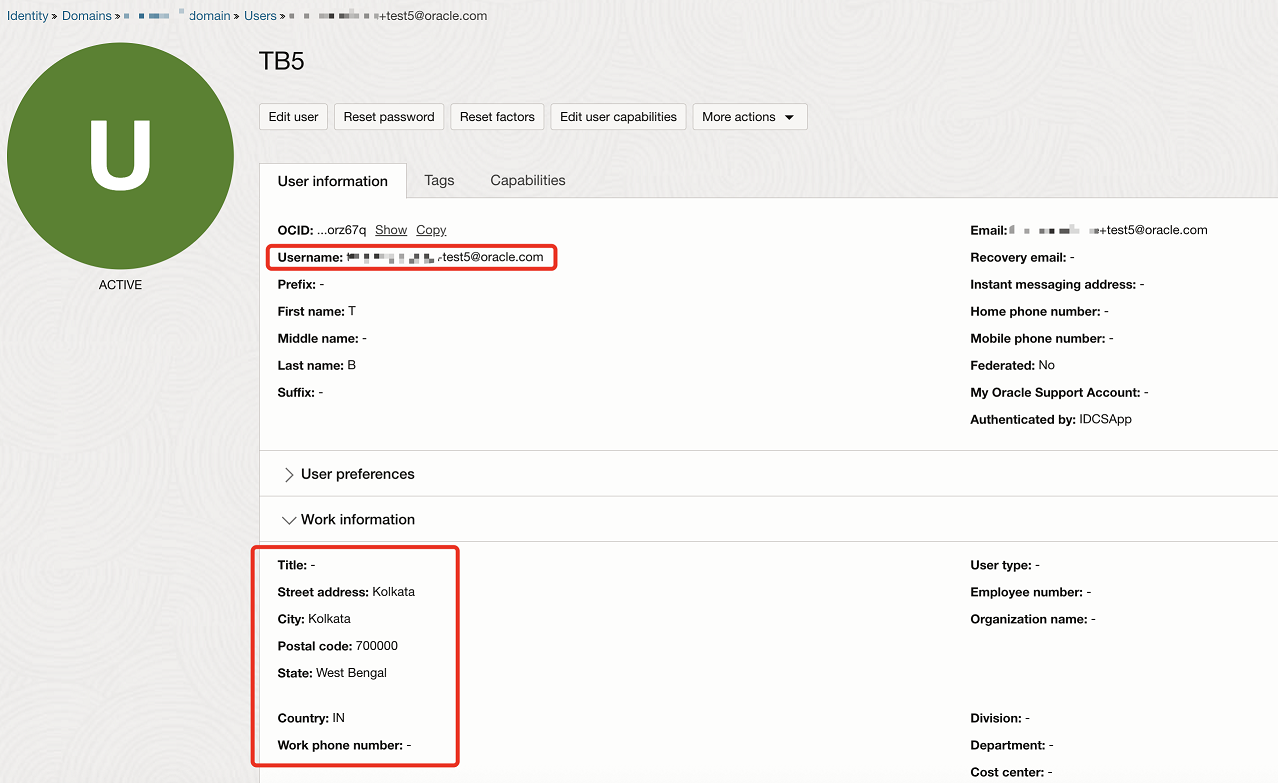

마지막으로 동기화된 ID가 검증되고 통합 인증이 테스트됩니다.

-

JumpCloud 및 OCI 콘솔에서 사용자 중 한 명을 열어 세부정보가 일치하는지 검증합니다.

-

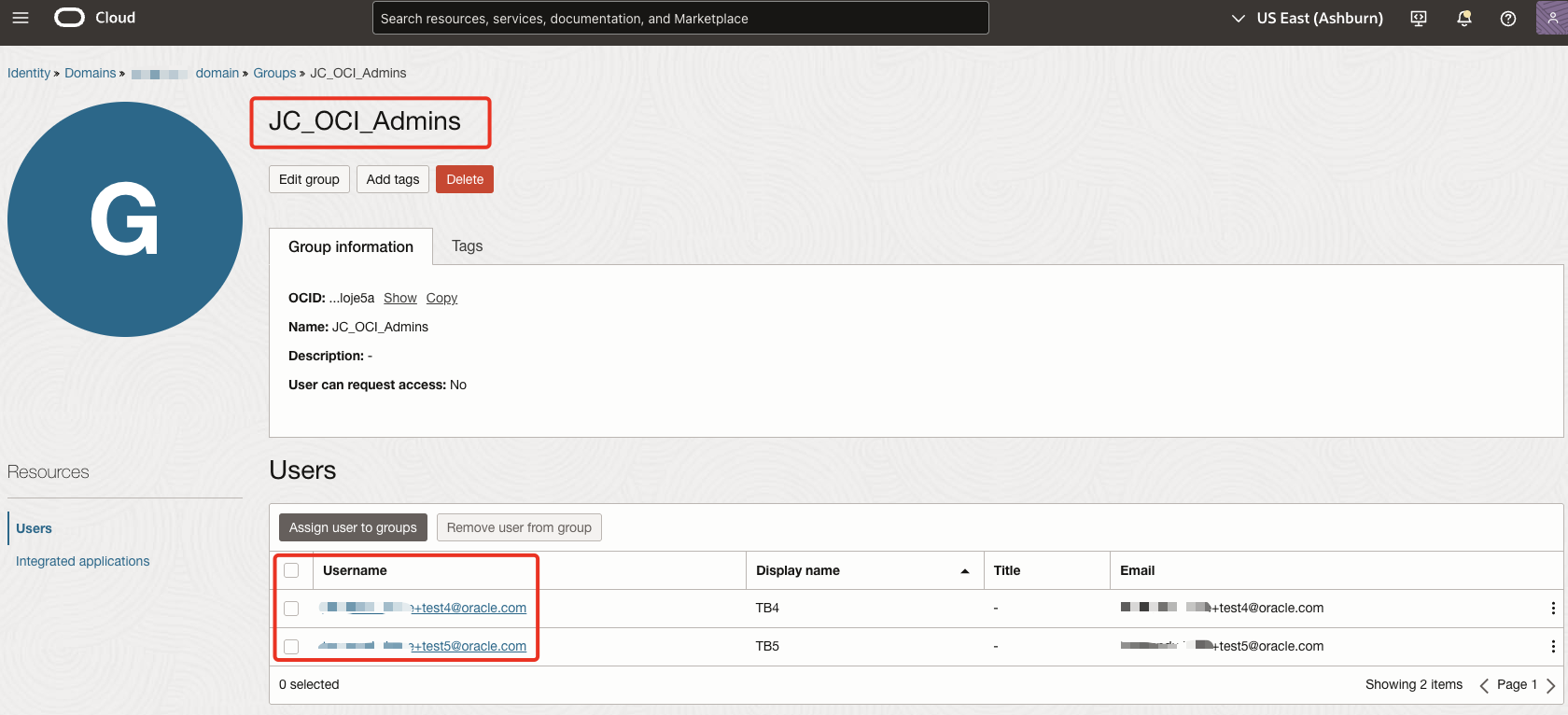

동일한 프로세스를 반복하여 그룹이 동기화되었는지 확인합니다.

주: 이제 ID가 동기화되었으므로 SSO 로그인을 검증합니다.

-

새 브라우저 window에서 OCI Console을 엽니다. 테넌시 이름이라고도 하는 클라우드 계정 이름을 입력하고 다음을 누릅니다.

-

JumpCloud 통합이 구성된 ID 도메인을 선택합니다.

-

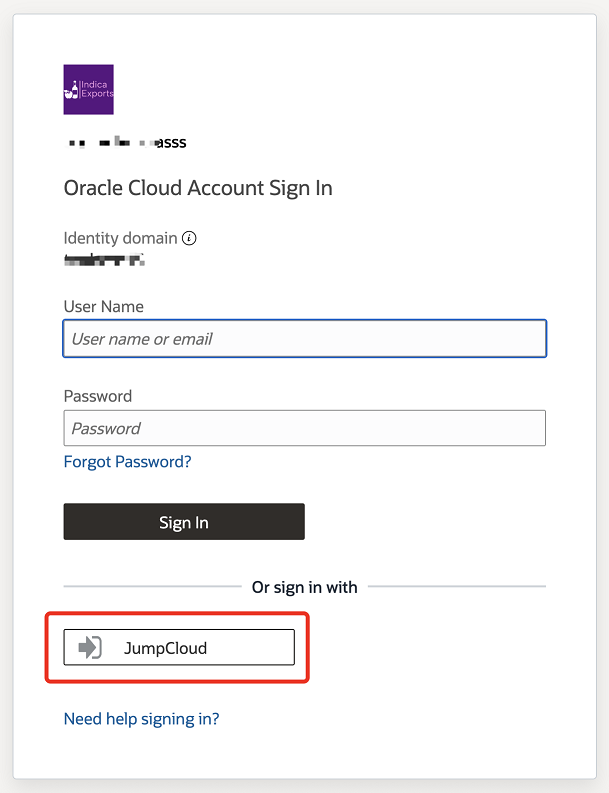

Oracle Cloud 계정 사인인 페이지에서 JumpCloud을 선택합니다. JumpCloud 로그인 페이지로 재지정해야 합니다.

-

통합 사용자에 대한 JumpCloud 인증서를 입력합니다. 인증에 성공하면 OCI 콘솔로 다시 재지정해야 합니다.

결론

이러한 통합을 통해 관리자는 별도의 OCI 자격 증명을 관리하지 않아도 되며 보안을 강화하고 액세스 관리를 간소화할 수 있습니다. 또한 ID 관리를 통해 관리 오버헤드를 줄이고 중복성을 제거하는 데 도움이 됩니다.

승인

- 작성자 - Tonmendu Bose(수석 클라우드 엔지니어)

추가 학습 자원

docs.oracle.com/learn에서 다른 랩을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 education.oracle.com/learning-explorer를 방문하여 Oracle Learning Explorer가 되십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Set up Single Sign-On and User Provisioning between OCI IAM and JumpCloud

G33644-02