주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

Oracle Cloud Infrastructure Identity and Access Management 및 PingOne 간 Single Sign-On 설정

소개

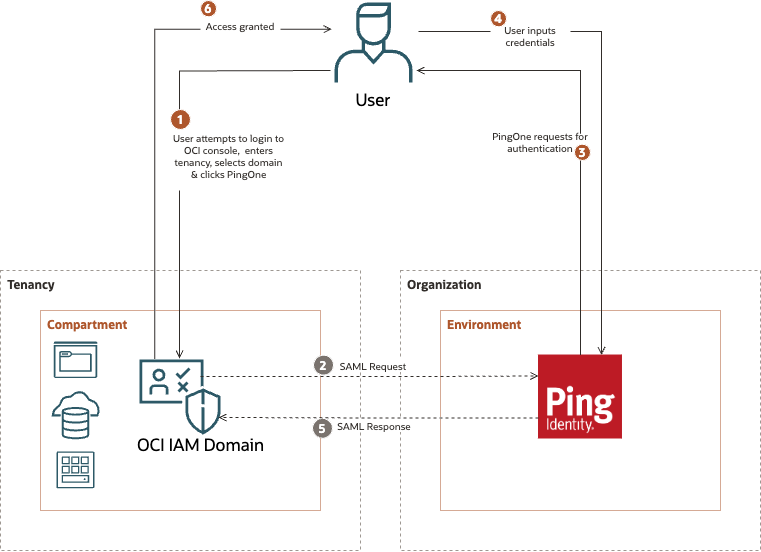

OCI 관리자는 PingOne와 Oracle Cloud Infrastructure Identity and Access Management(OCI IAM) 간에 SSO(Single Sign-On)를 설정함으로써 PingOne 자격 증명을 사용하여 OCI 콘솔에 원활하게 로그인할 수 있습니다.

PingOne는 ID 제공자(IdP) 역할을 하며, 사용자를 인증하고 보안 인증 토큰을 OCI IAM에 전달합니다. 이 토큰은 SP(서비스 제공자) 역할을 합니다. 이 통합은 관리자가 별도의 OCI 자격 증명을 관리하지 않아도 되므로 보안을 강화하고 액세스 관리를 간소화할 수 있습니다.

이 사용지침서에서는 SP(서비스 제공자) 역할을 하는 OCI IAM을 PingOne와 IdP 역할을 하는 통합 방법을 보여줍니다. PingOne와 OCI IAM 간의 통합을 설정하면 SSO를 통해 OCI의 서비스 및 애플리케이션에 대한 사용자 액세스를 사용으로 설정할 수 있습니다.

참고: 이 자습서는 ID 도메인이 있는 OCI IAM에만 적용됩니다.

목표

- OCI IAM과 PingOne 사이에 SSO를 설정합니다.

필요 조건

-

OCI 테넌트에 액세스합니다. 자세한 내용은 Oracle Cloud Infrastructure Free Tier를 참조하십시오.

-

OCI IAM ID 도메인에 대한 ID 도메인 관리자 롤입니다. 자세한 내용은 관리자 역할 이해를 참조하십시오.

-

PingOne SSO 서비스가 사용으로 설정된 PingOne 환경입니다. 다음 역할 중 하나도 필요합니다.

- 조직 관리자.

- 환경 관리자.

- 클라이언트 애플리케이션 개발자.

작업 1: OCI IAM에서 서비스 제공자 메타데이터 가져오기

생성한 SAML(보안 검증 마크업 언어) PingOne 애플리케이션으로 임포트하려면 OCI IAM ID 도메인의 SP 메타데이터가 필요합니다. OCI IAM은 사용 중인 ID 도메인의 메타데이터를 다운로드할 수 있는 직접 URL을 제공합니다.

메타데이터를 다운로드하려면 다음 단계를 수행합니다.

-

브라우저 탭을 열고 URL

https://cloud.oracle.com을 입력합니다. -

클라우드 계정 이름(테넌시 이름이라고도 함)을 입력하고 다음을 선택합니다.

-

사인인할 ID 도메인을 선택합니다. SSO 구성에 사용되는 ID 도메인입니다. 예:

Default. -

사용자 이름과 비밀번호로 사인인합니다.

-

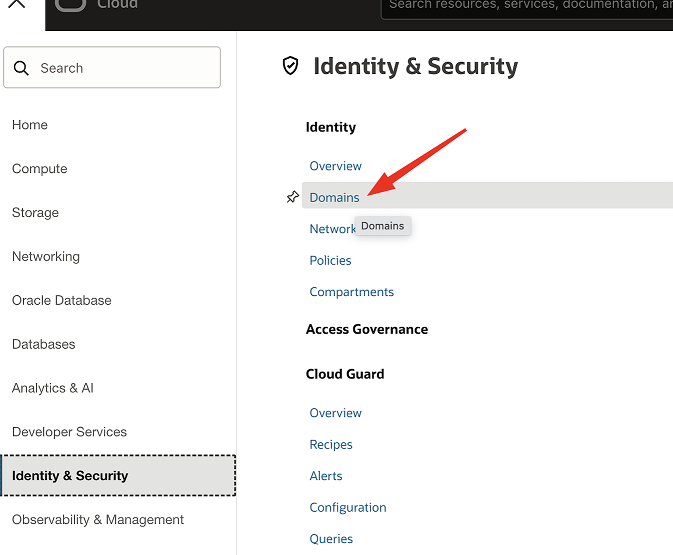

탐색 메뉴를 열고 ID 및 보안을 선택합니다. ID에서 도메인을 선택합니다.

-

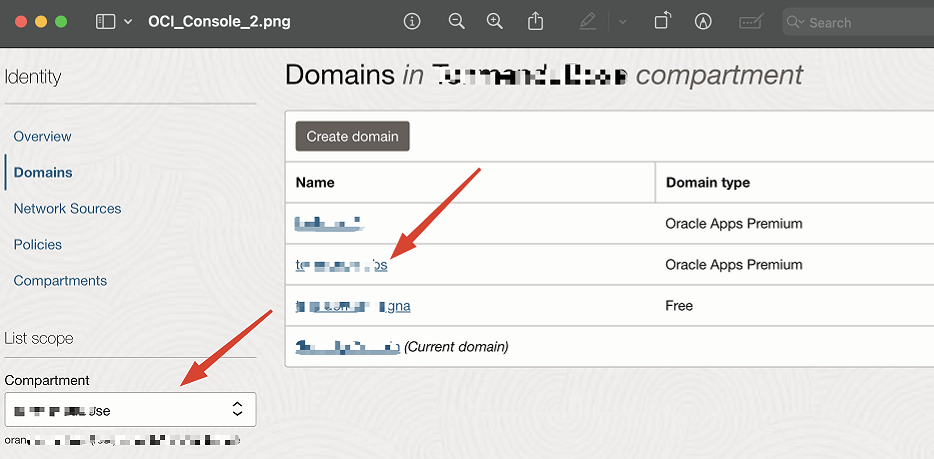

작업할 ID 도메인의 이름을 누릅니다. 원하는 도메인을 찾기 위해 구획을 변경해야 할 수 있습니다. 설정, 도메인 설정을 차례로 누릅니다.

-

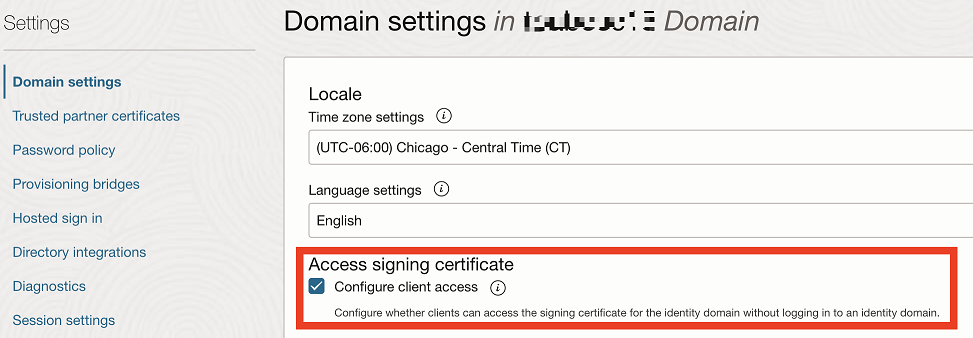

액세스 서명 인증서에서 클라이언트 액세스 구성을 선택합니다. 변경 사항 저장을 선택합니다. 그러면 클라이언트가 도메인에 사인인하지 않고 ID 도메인에 대한 서명 인증에 액세스할 수 있습니다.

-

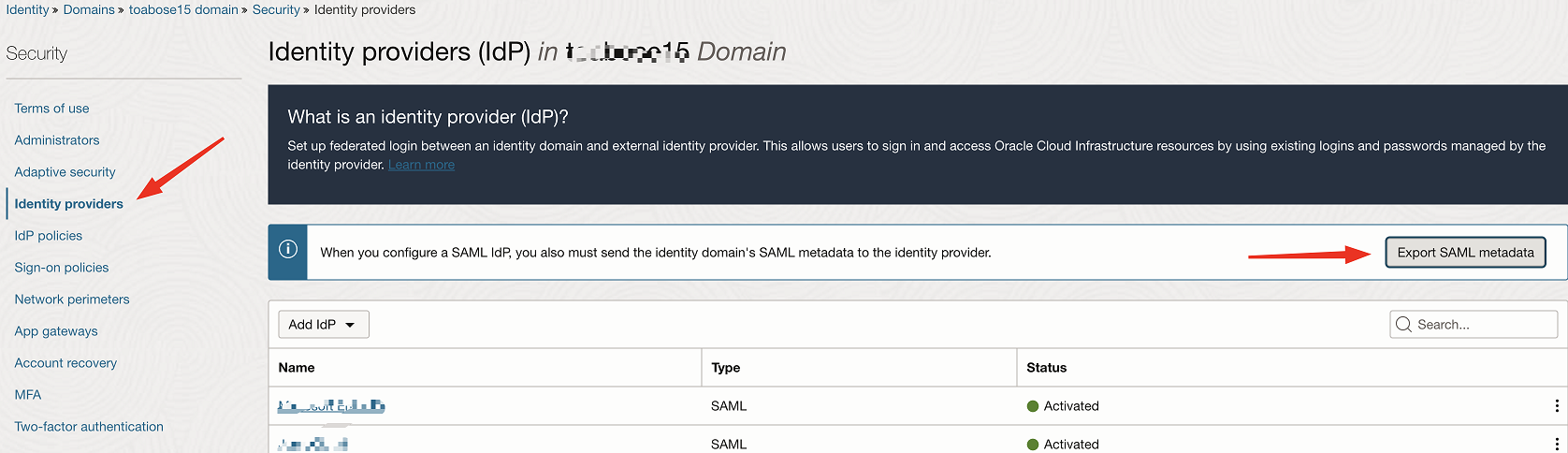

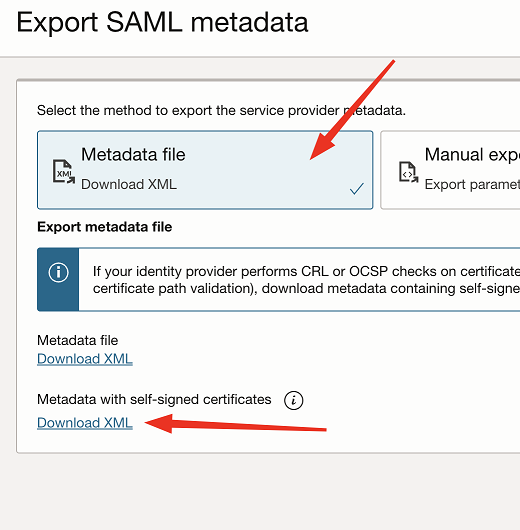

이동 경로 탐색 추적에서 ID 도메인 이름을 선택하여 ID 도메인 개요로 돌아갑니다. 그런 다음 보안, ID 제공자 순으로 누릅니다. SAML 메타데이터 익스포트를 누릅니다.

-

메타데이터 파일이 선택되어 있는지 확인합니다. 자체 서명된 인증서가 있는 메타데이터에서 XML 다운로드를 누릅니다. SP 메타 데이터인 시스템에 로컬로 저장합니다.

작업 2: PingOne SAML 애플리케이션 생성

이 작업에서는 PingOne 관리 콘솔에서 PingOne에 SAML 애플리케이션을 생성합니다.

-

브라우저에서 URL

https://console.pingone.com/index.html?env=<your_environment_ID>을 사용하여 PingOne에 사인인합니다. -

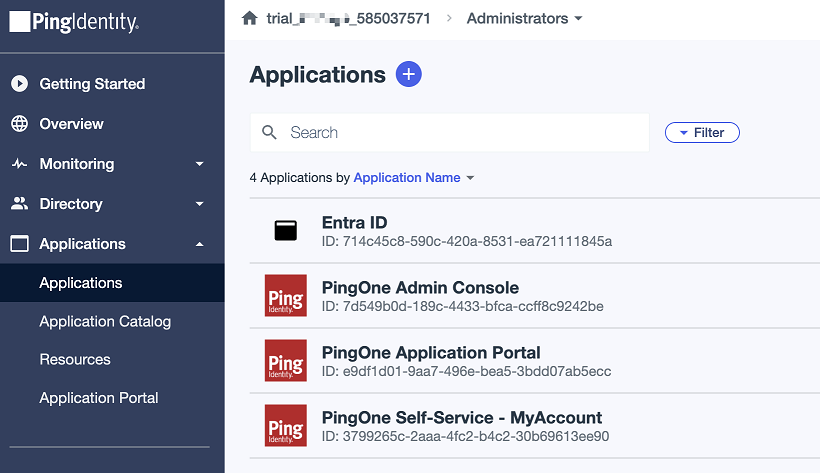

애플리케이션에서 애플리케이션 및 +를 눌러 새 애플리케이션을 추가합니다.

-

응용 프로그램 이름(예:

OCI Admin Console)을 입력하고 응용 프로그램 유형을 SAML 응용 프로그램으로 선택하고 구성을 누릅니다. -

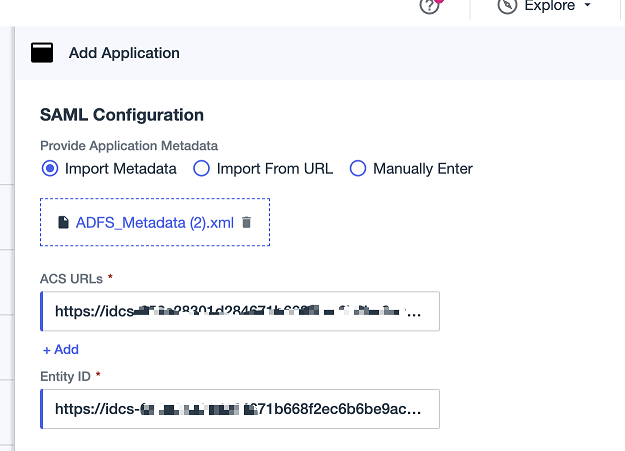

메타데이터 임포트를 선택하고 파일 선택을 누릅니다. 작업 1.9에 저장된 SP 메타데이터 파일을 선택합니다. ACS URL 및 엔티티 ID가 자동으로 채워지면 XML이 올바르게 구문 분석된 것입니다. Save를 누릅니다.

작업 3: SAML 애플리케이션 구성

PingOne SAML 애플리케이션에 대한 SSO를 설정하고 IdP 메타데이터를 다운로드합니다.

이 작업에서는 이전에 저장한 SP 메타데이터 파일을 사용하고 속성 매핑도 설정합니다.

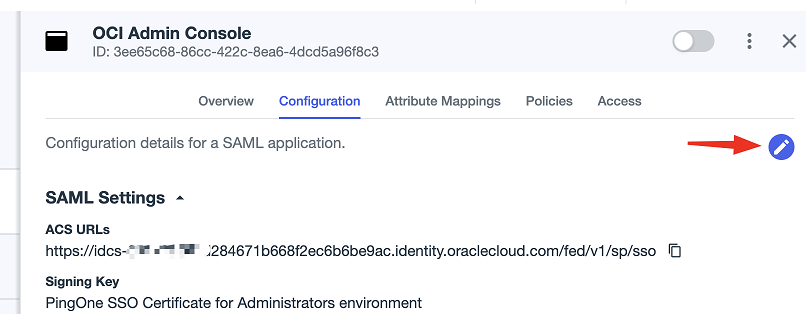

-

응용 프로그램 구성을 누른 다음 오른쪽 위에 있는 편집 기호를 누릅니다.

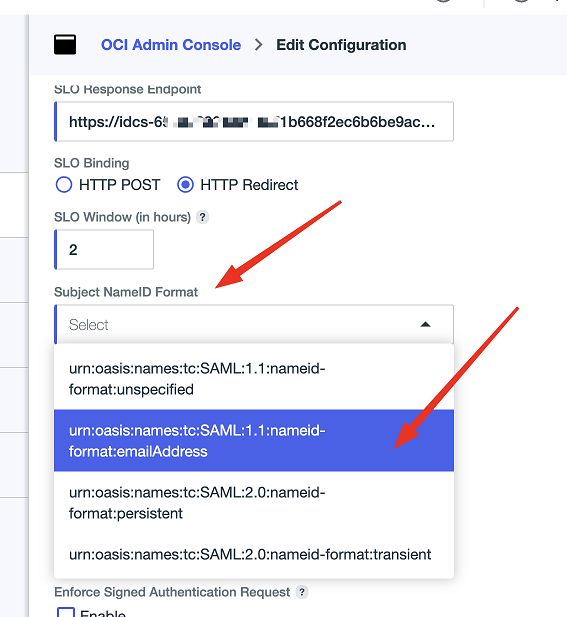

-

제목 NameID 형식에서 선택 항목을

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress로 변경하고 저장을 누릅니다.

-

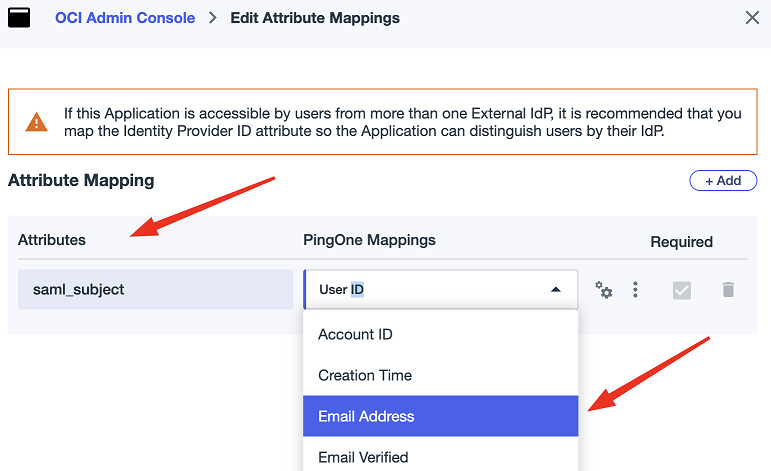

속성 매핑을 누른 다음 오른쪽 상단에 있는 편집 기호를 누릅니다.

-

속성에

saml_subject을 입력하고 PingOne 매핑을 전자메일 주소로 변경하고 저장을 누릅니다.

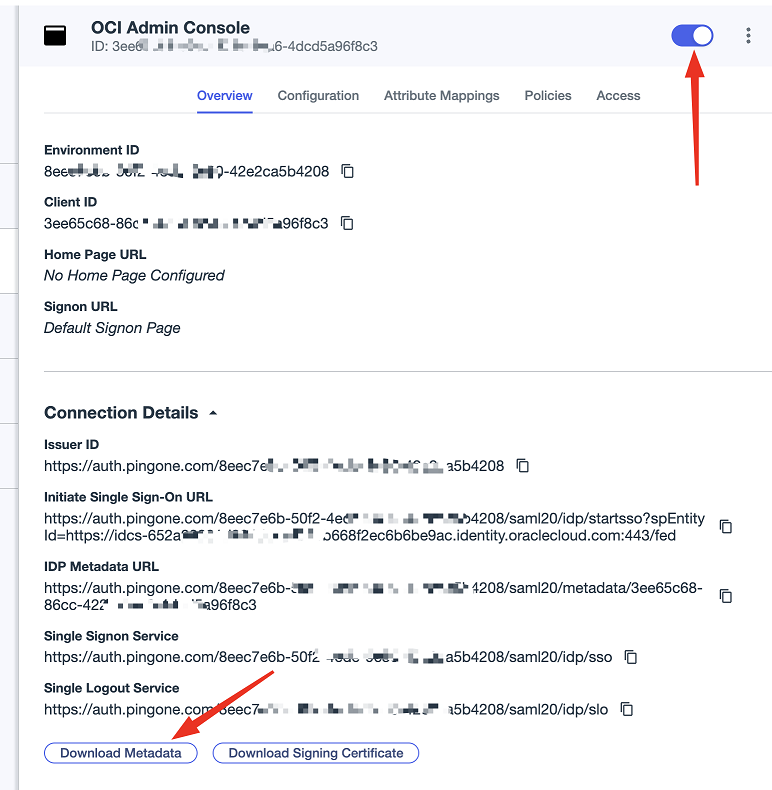

-

개요를 누르고 맨 아래로 스크롤하여 메타데이터 다운로드를 누릅니다. 이 파일을 시스템에 로컬로 저장합니다. 이 메타데이터는 IdP 메타데이터입니다.

-

앱을 켜거나 활성화합니다.

주: 기본적으로 NameID 값은 OCI IAM의 사용자 이름에 매핑됩니다.

작업 4: 인증 정책 및 유저 액세스 설정

페더레이션의 경우 그룹 또는 역할 기반 액세스 제어와 함께 MFA를 설정하는 것이 좋습니다.

-

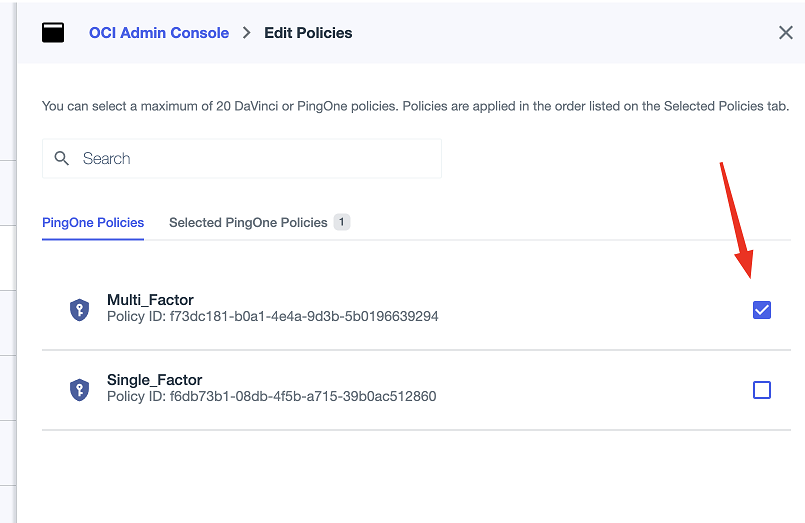

정책을 누른 다음 오른쪽 위에 있는 편집 기호를 누릅니다.

-

+ 정책 추가를 누르고 구조와 관련된 정책을 지정하고 저장을 누릅니다.

-

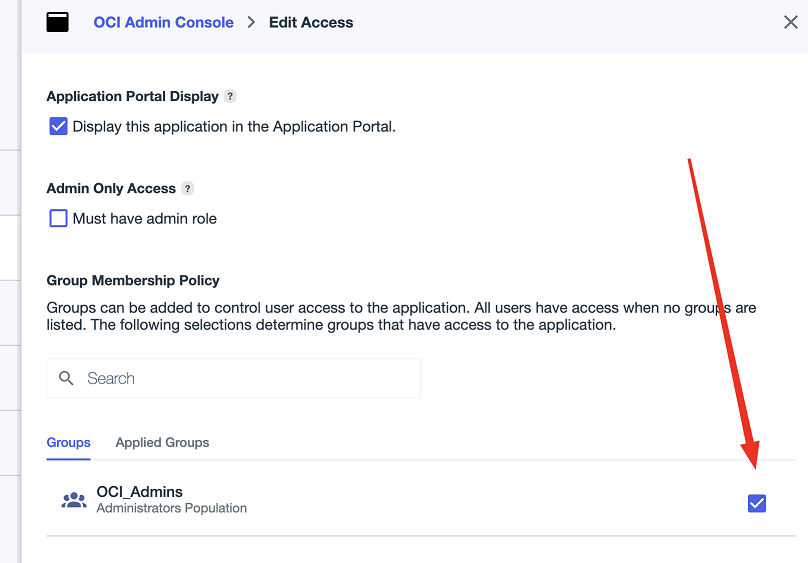

액세스를 누르고 오른쪽 상단에 있는 편집 기호를 누릅니다.

-

앱에 액세스할 수 있는 권한을 부여할 그룹을 선택합니다. 이 제한을 적용하지 않으려면 이 단계를 건너뜁니다.

작업 5: OCI IAM에 대해 PingOne를 IdP로 사용으로 설정

이 단계에서는 OCI IAM에서 작업합니다. 이 섹션에서는 이전에 저장한 IdP 메타데이터 파일을 사용하고 속성 매핑도 설정합니다.

-

OCI 콘솔에서 작업 중인 도메인에 대해 보안, ID 제공자 순으로 선택합니다.

-

IdP 추가를 선택한 후 SAML IdP 추가를 선택합니다.

-

SAML IdP의 이름을 입력합니다(예:

PingOne). 다음을 선택합니다. -

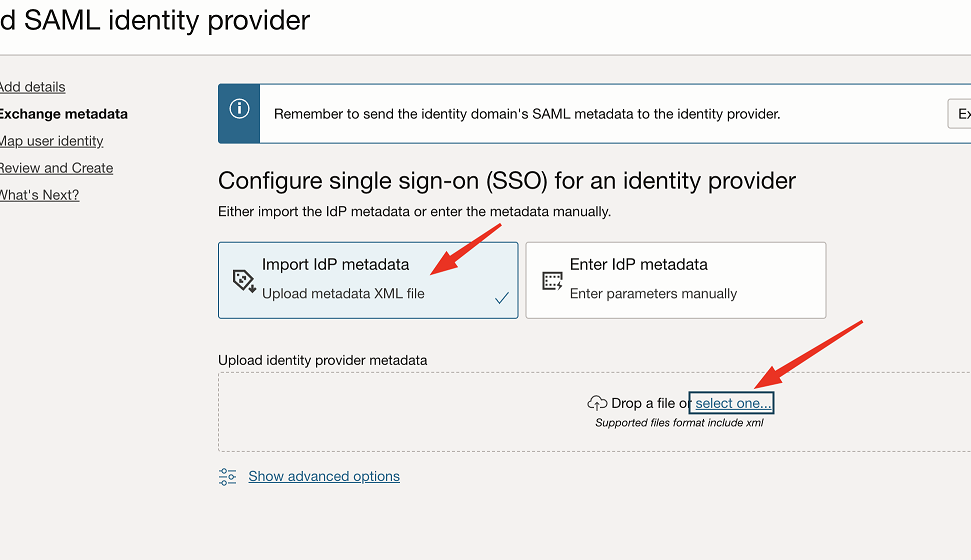

ID 제공자 메타데이터 임포트가 선택되었는지 확인합니다. 이전에 ID 제공자 메타데이터에 저장된

PingOnemetadata.xml파일을 선택합니다. 다음을 선택합니다.

-

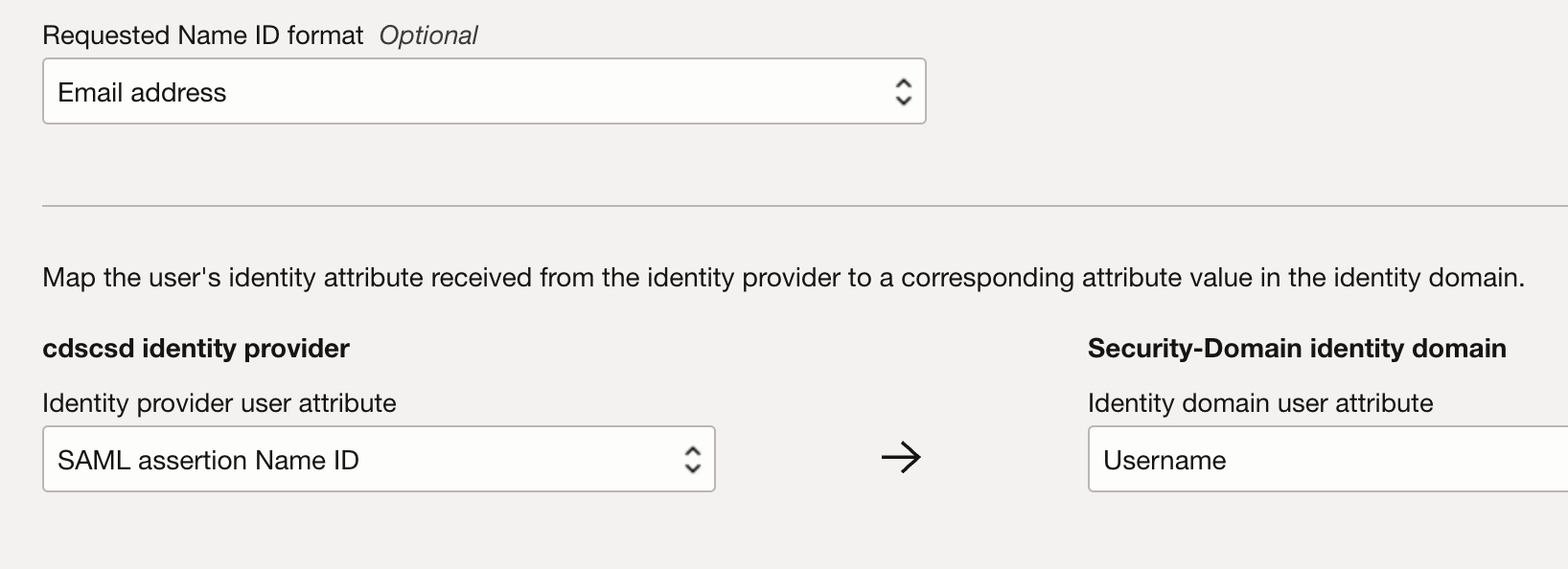

사용자 ID 매핑에서 다음을 설정합니다.

- 요청된 NameID 형식에서

Email address을 선택합니다. - ID 제공자 사용자 속성에서

SAML assertion Name ID을 선택합니다. - ID 도메인 사용자 속성에서

Username을 선택합니다.

- 요청된 NameID 형식에서

-

다음을 선택합니다.

-

검토 및 생성에서 구성을 확인하고 IdP 생성을 선택합니다.

-

활성화 IdP에서 활성화를 누른 다음 아래쪽에서 닫기를 누릅니다.

-

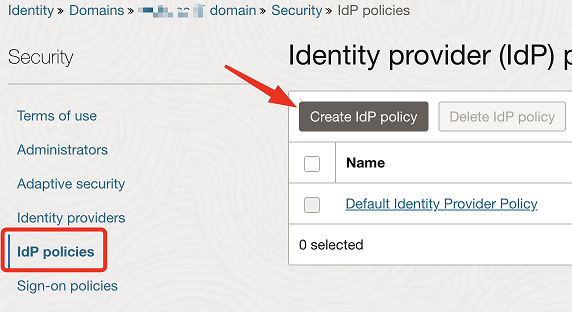

보안에서 IdP 정책으로 이동하고 IdP 정책 생성을 누릅니다.

-

이름을 제공하고 정책 추가를 누릅니다. 예:

PingOne IdP -

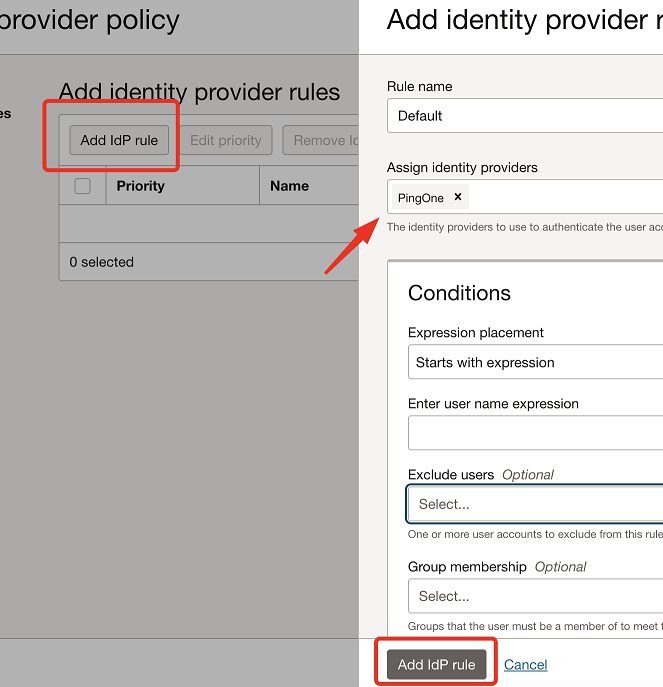

IdP 규칙 추가를 누르고 이름을 입력합니다. 예:

Default. -

ID 제공자 지정에서 PingOne을 선택합니다. 또한 특정 그룹을 대상으로 지정하거나 이 IdP에 대한 사용자를 제외할 수 있습니다. IdP 규칙 추가 및 다음을 누릅니다.

-

(선택사항) 특정 앱에만 적용되도록 이 정책을 제한해야 하는 경우 앱 추가 아래에 추가합니다.

-

닫기를 선택합니다.

작업 6: PingOne 및 OCI 간 SSO 테스트

참고: 이렇게 하려면 SSO 사용자가 적합한 전자메일 주소를 사용하는 OCI IAM 및 PingOne에 모두 있어야 합니다.

이 작업에서는 OCI IAM과 PingOne 간에 통합 인증이 작동하는지 테스트할 수 있습니다.

-

브라우저 탭을 열고 OCI 콘솔 URL(

https://cloud.oracle.com)을 입력합니다. -

클라우드 계정 이름(테넌시 이름이라고도 함)을 입력하고 다음을 누릅니다.

-

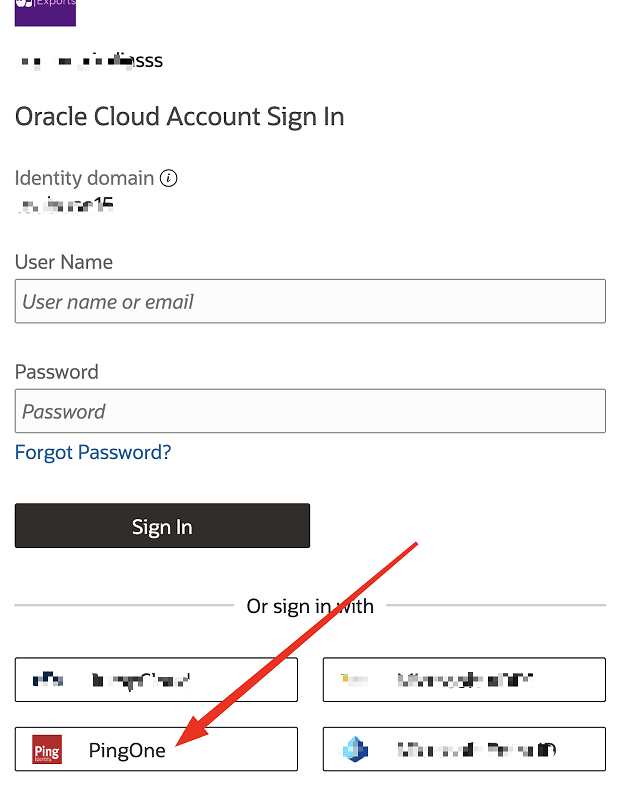

PingOne 통합이 구성된 ID 도메인을 선택합니다.

-

사인인 페이지에서 PingOne로 사인인할 수 있는 옵션을 볼 수 있습니다. PingOne을 누르면 PingOne 로그인 페이지로 재지정됩니다.

-

PingOne 인증서를 제공합니다.

인증이 성공하면 OCI 콘솔에 로그인됩니다.

확인

- 작성자 - Tonmendu Bose(Senior Cloud Engineer)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27807-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.