주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

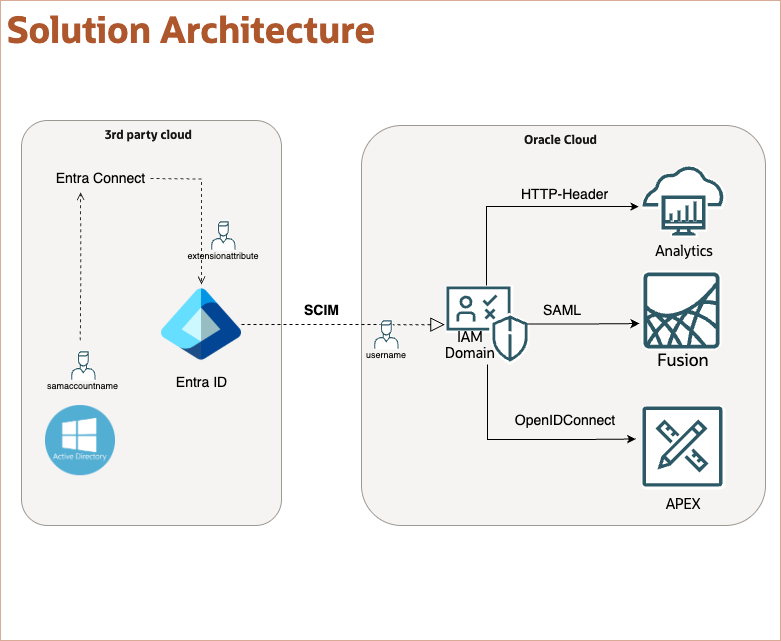

Microsoft Active Directory의 sAMAccountName를 Oracle Cloud Infrastructure의 사용자 이름으로 설정합니다.

소개

여러 세대의 ID 및 보안을 목격하는 조직은 인프라 전반에서 온프레미스와 클라우드 리소스를 혼합하는 경우가 많습니다. 대부분의 시나리오에서 Active Directory는 신뢰할 수 있는 소스 역할을 하며 로그온 이름/sAMAccountName이 사용자 식별자로 사용됩니다. 일관성을 유지하기 위해 표준 사용자 이름으로 다른 모든 다운스트림 응용 프로그램 및 서비스에 확장됩니다.

이 사용지침서에서는 표준 사용자 이름을 OCI로 푸시하여 Oracle 및 비Oracle 애플리케이션에 대해 통합 ID 계층을 사용으로 설정하는 방법을 알아봅니다.

목표

-

Microsoft Entra Connect를 사용하여 sAMAccountName를 동기화할 수 있는 확장 속성을 활용합니다.

-

Microsoft Entra ID의 사용자 속성에서 새 속성을 사용할 수 있는지 검증합니다.

-

새 속성을 사용하도록 Microsoft Entra ID에서 OCI에 대한 SCIM 접속을 편집합니다.

-

프로비저닝 주기를 마친 후 OCI의 ID에 sAMAccountName과 동일하게 매핑된 유저 이름이 있는지 확인합니다.

-

이제 이 사용자 이름 속성은 SAML, OpenID 또는 HTTP 헤더 기반 인증 프로토콜을 통해 SSO(Single Sign-On)를 사용하는 Oracle 응용 프로그램에서 활용할 수 있습니다.

필요 조건

참고: Microsoft Entra ID를 통해 OCI에서 SCIM 프로비저닝을 설정하려면 OCI IAM 및 Entra ID 간 ID 수명 주기 관리를 참조하십시오.

-

Microsoft Entra Connect를 통해 Microsoft Entra ID와 동기화하는 Microsoft Active Directory의 하이브리드 아키텍처입니다.

-

로컬 Active Directory 도메인에 대한 Domain Administrator 권한입니다.

-

Microsoft Entra 테넌트에 대한 Global Administrator 권한

-

갤러리 애플리케이션을 사용하는 OCI용 Microsoft Entra ID의 활성 사용자 프로비저닝 설정입니다.

-

OCI 테넌시에 액세스합니다. 자세한 내용은 Oracle Cloud Infrastructure Free Tier를 참조하십시오.

-

OCI IAM ID 도메인에 대한 ID 도메인 관리자 롤입니다. 자세한 내용은 관리자 역할 이해를 참조하십시오.

작업 1: Microsoft Entra Connect를 사용하여 디렉토리 확장 활성화 및 sAMAccountName 동기화

작업 1.1: Microsoft Entra Connect 도구 구성

-

Microsoft Entra Connect가 설정된 로컬 서버에 로그인합니다.

-

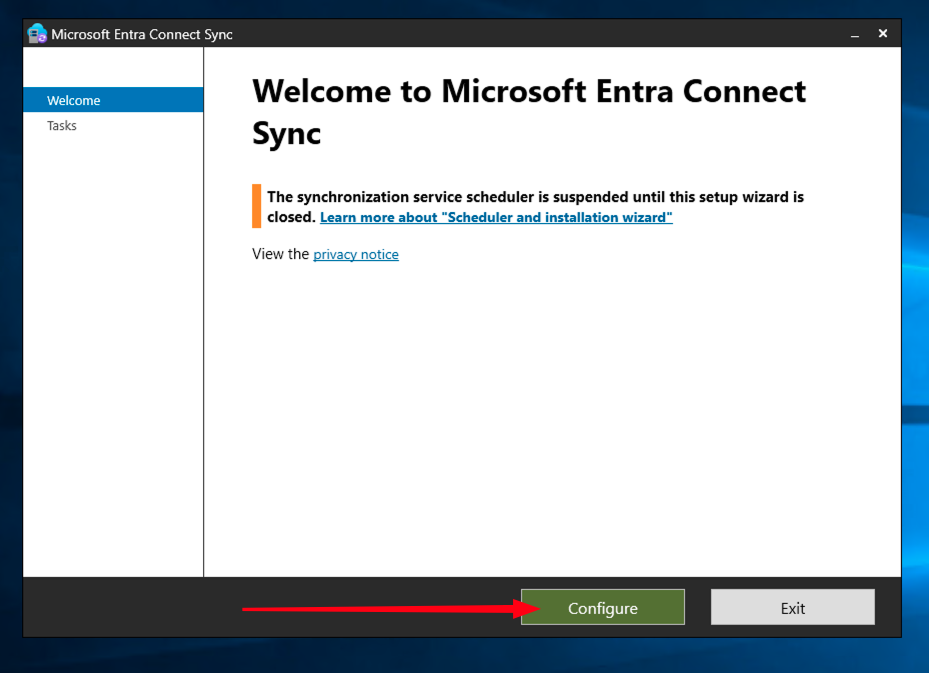

Microsoft Entra Connect Sync 도구를 엽니다.

-

구성을 누릅니다.

-

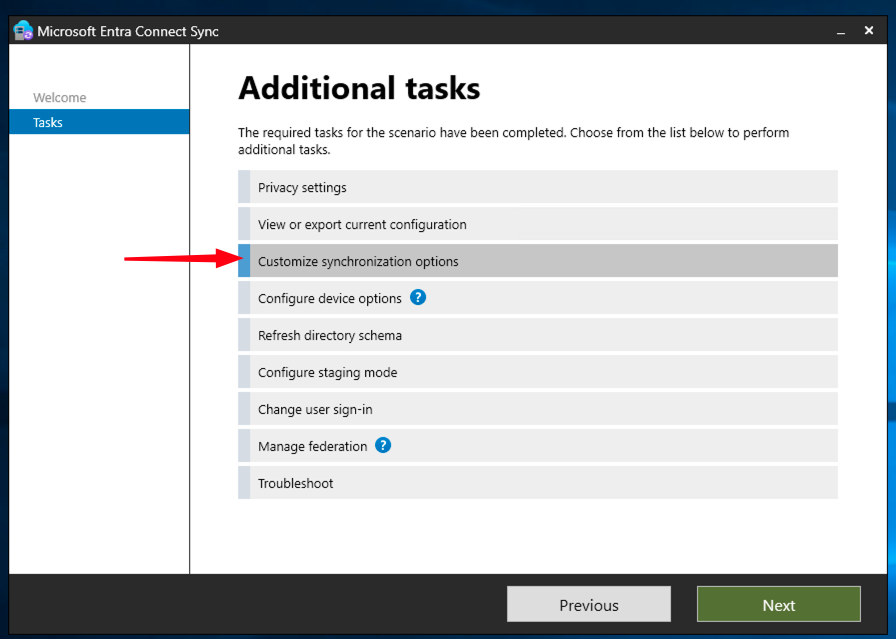

동기화 옵션 사용자 정의를 선택하고 다음을 누릅니다.

-

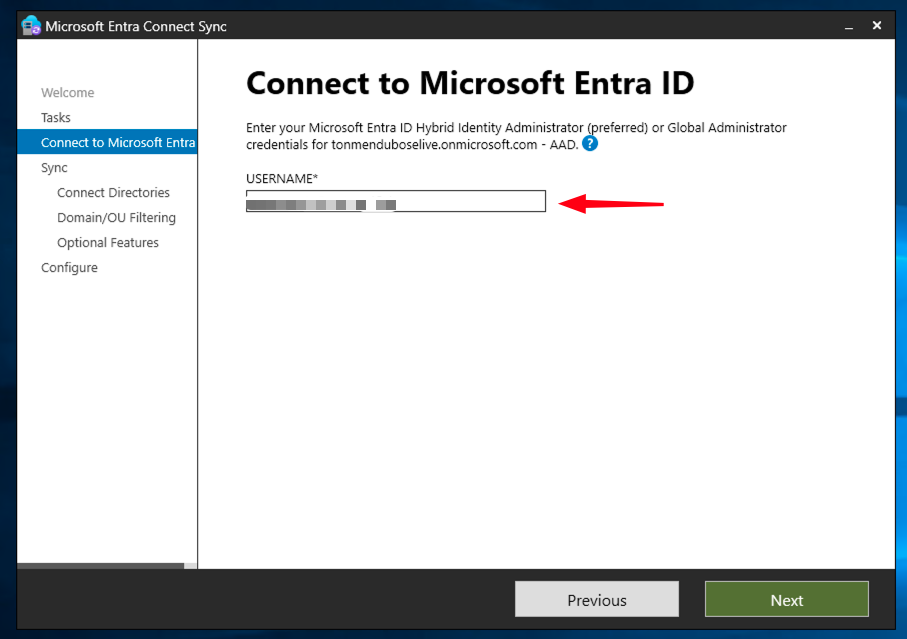

메시지가 표시되면 Microsoft Entra ID 전역 관리자 인증서를 사용하여 인증합니다.

-

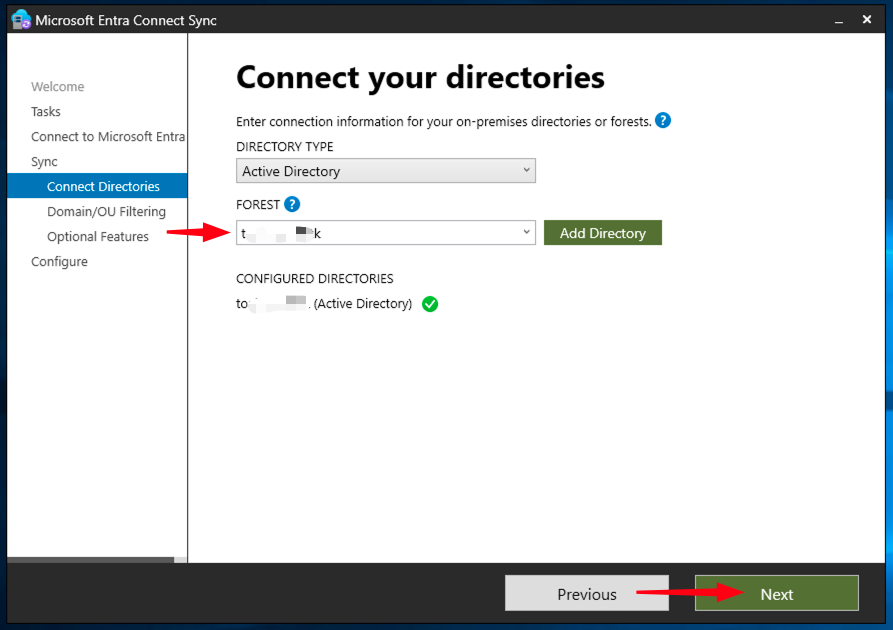

사용자가 있는 디렉토리 유형 및 가장 가까운 정보를 선택합니다.

-

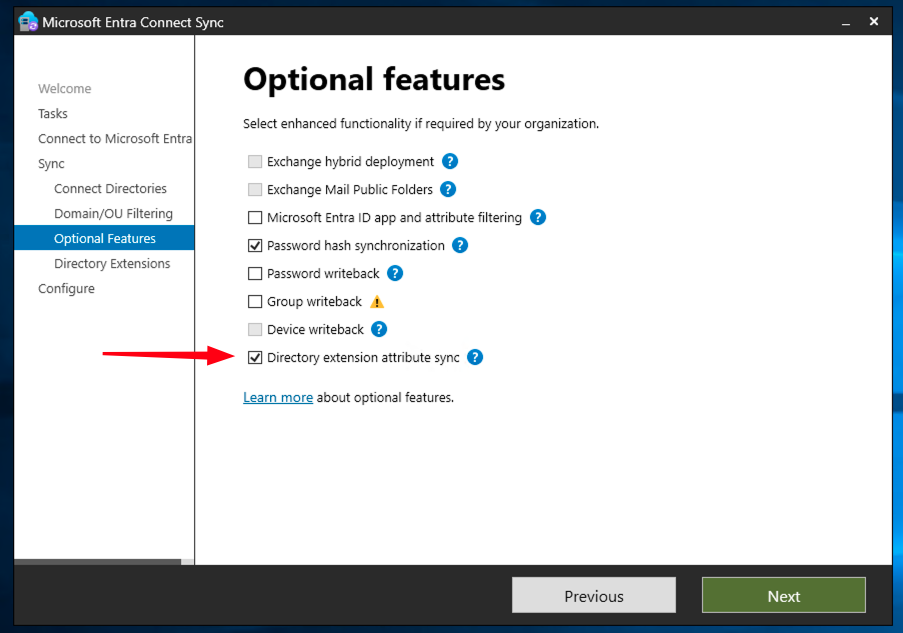

선택적 기능 페이지가 표시될 때까지 다음을 누릅니다. 디렉토리 확장 속성 동기화를 선택하고 다음을 누릅니다.

-

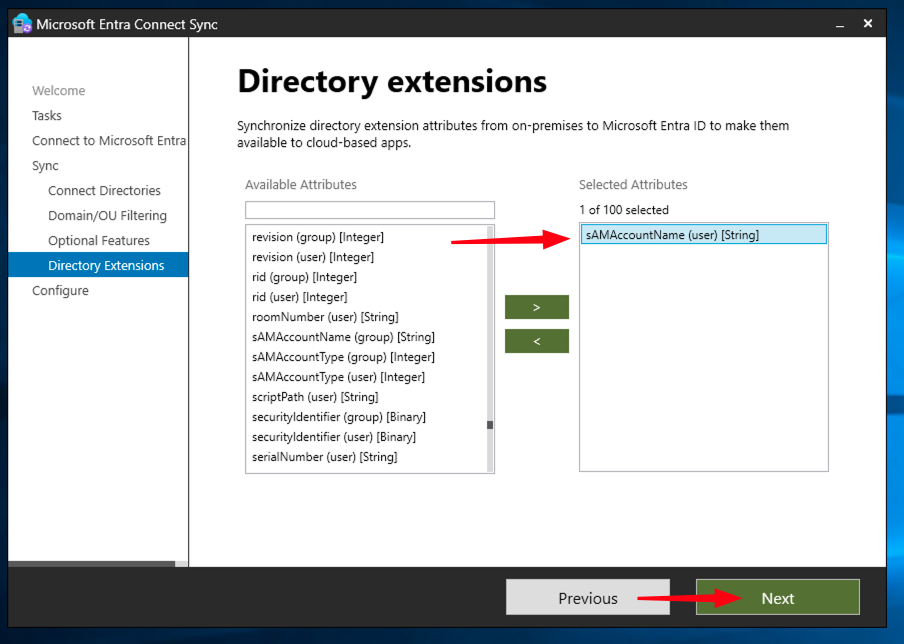

디렉토리 확장 페이지에서 온-프레미스 Active Directory의 사용 가능한 속성 목록이 표시됩니다. 목록에서 sAMAccountName 속성을 찾고 sAMAccountName를 선택하여 동기화 대상으로 표시합니다.

-

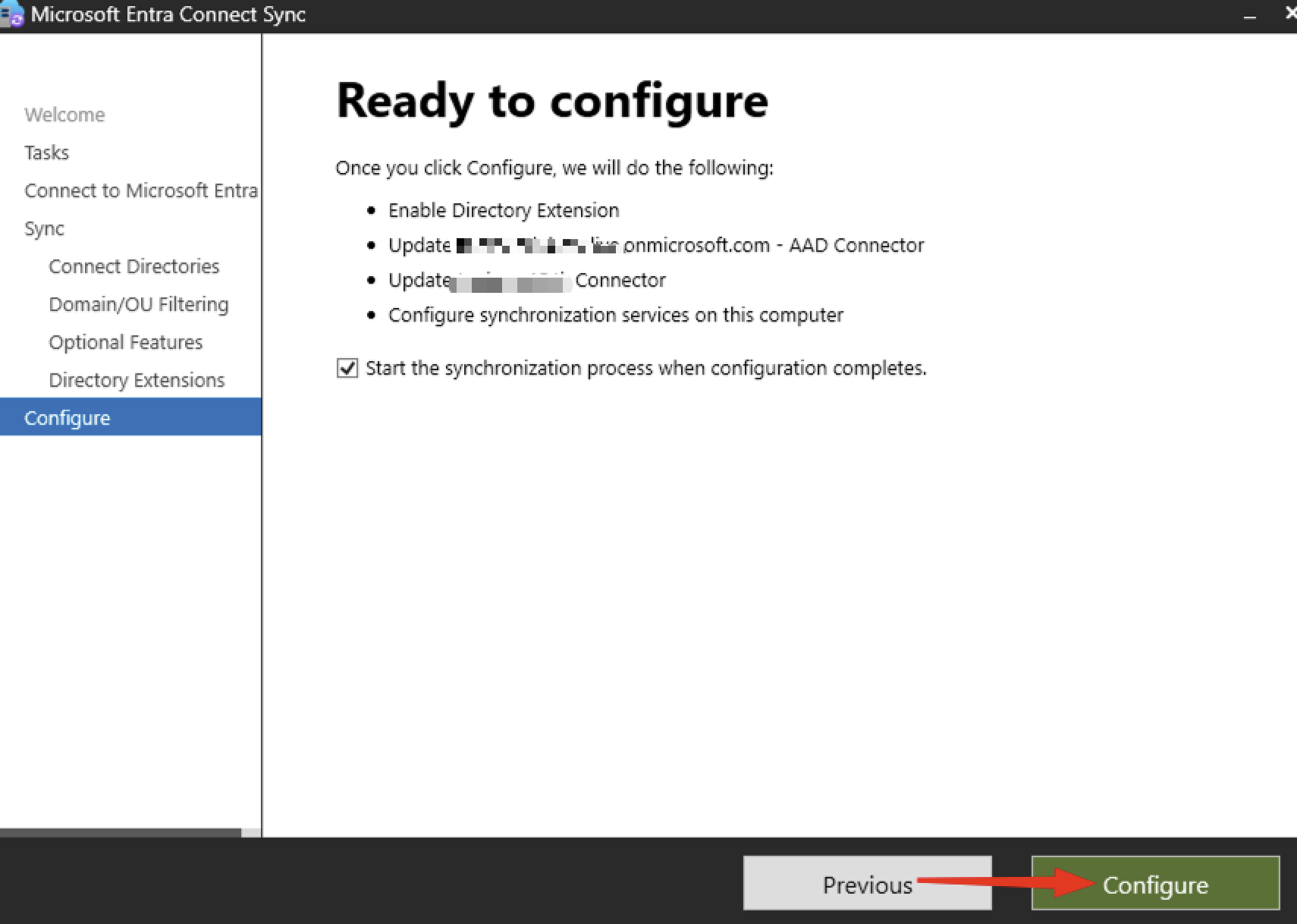

구성 요약을 검토하여 디렉토리 확장 속성 동기화 옵션이 사용으로 설정되고 sAMAccountName가 선택되었는지 확인합니다. 구성을 눌러 변경사항을 적용합니다.

-

구성이 완료되면 Exit를 누릅니다.

작업 1.2: 동기화 주기 수행

-

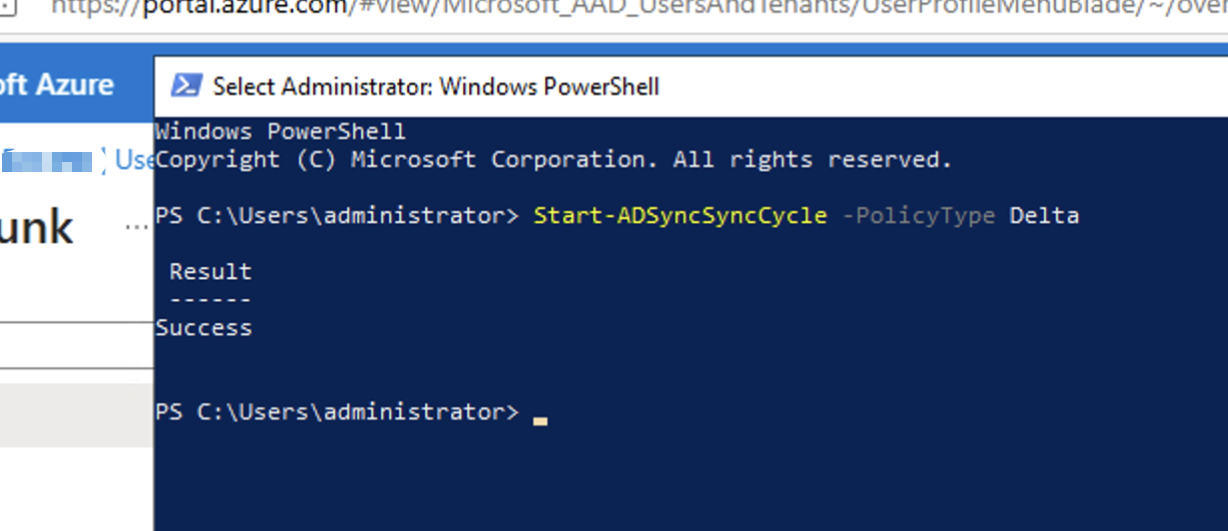

Microsoft Entra Connect가 설치된 서버에 대한 관리 권한으로 Windows PowerShell를 엽니다.

-

다음 명령을 실행하여 델타 동기화 주기를 트리거합니다.

Start-ADSyncSyncCycle -PolicyType Delta

-

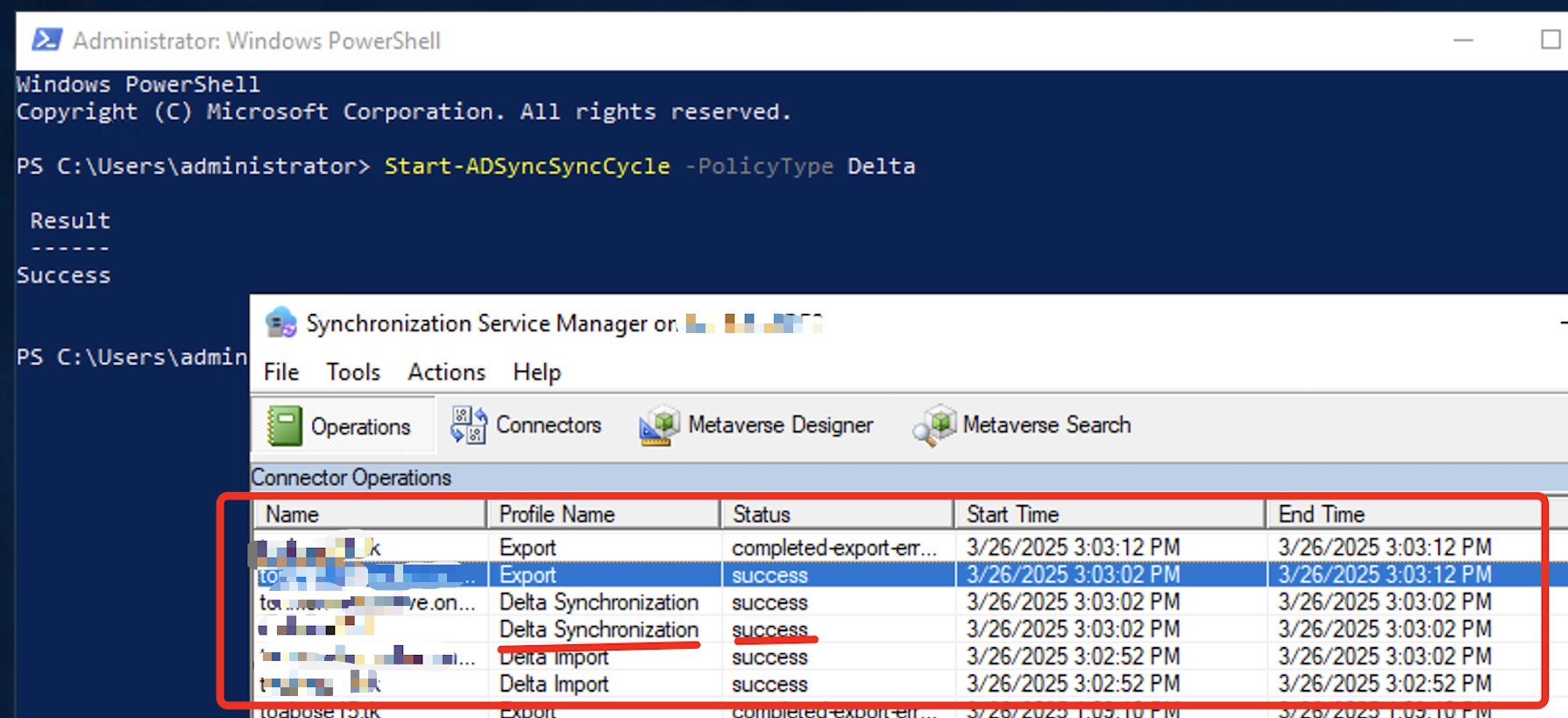

동기화가 완료될 때까지 기다립니다. Microsoft Entra Connect의 일부인 동기화 서비스 관리자 도구에서 진행률을 검토할 수 있습니다.

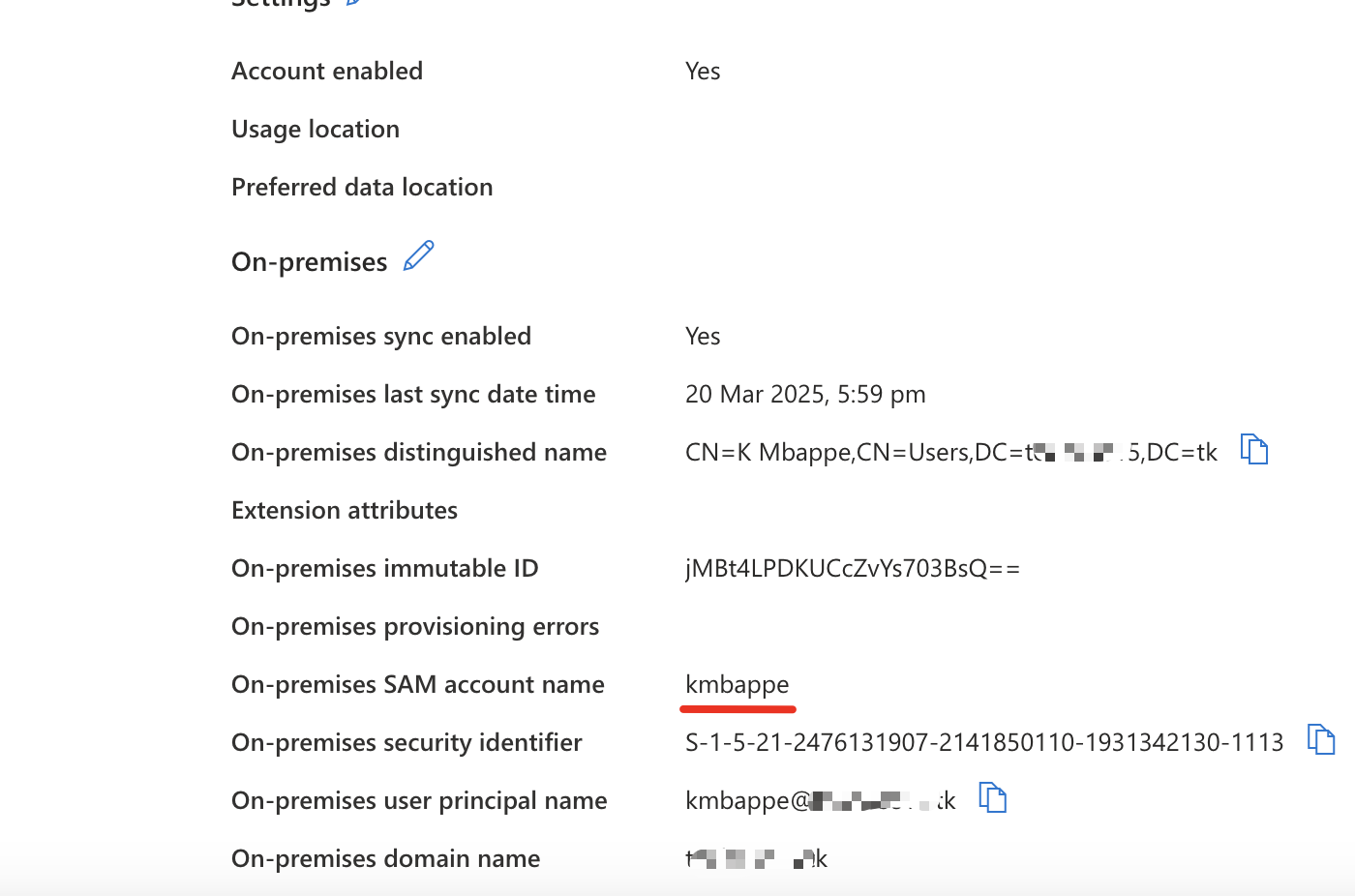

작업 1.3: Microsoft Entra ID에서 동기화 확인

-

Microsoft Entra Admin Center(

https://entra.microsoft.com)에 로그인합니다. -

사용자로 이동하여 사용자 계정을 선택합니다. 사용자의 등록 정보를 확인하고 아래로 스크롤하여 확장 속성을 봅니다.

sAMAccountName 값이 디렉토리 확장자로 표시되는지 검증합니다.

작업 2: 확장 속성을 사용자 이름으로 사용하도록 SCIM 프로비전 설정 재구성

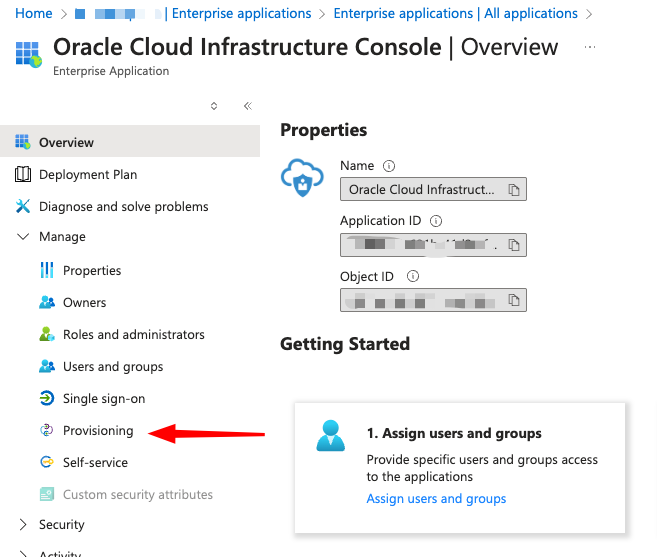

작업 2.1: 엔터프라이즈 응용 프로그램으로 이동

-

엔터프라이즈 애플리케이션으로 이동하여 Oracle Cloud Infrastructure 콘솔용 앱을 선택합니다.

-

프로비저닝을 선택합니다.

작업 2.2: 속성 매핑 갱신

-

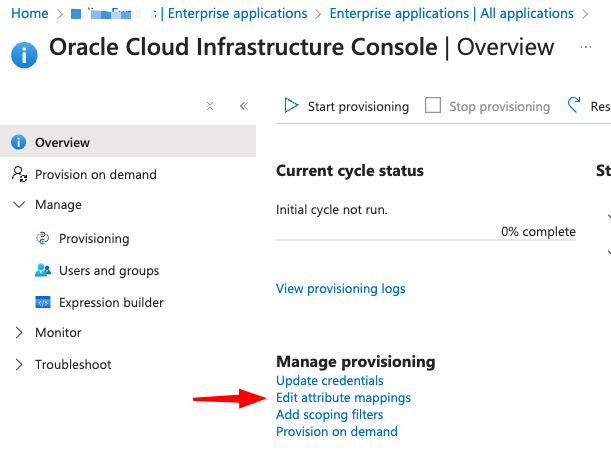

개요 섹션에서 속성 매핑 편집을 누릅니다.

-

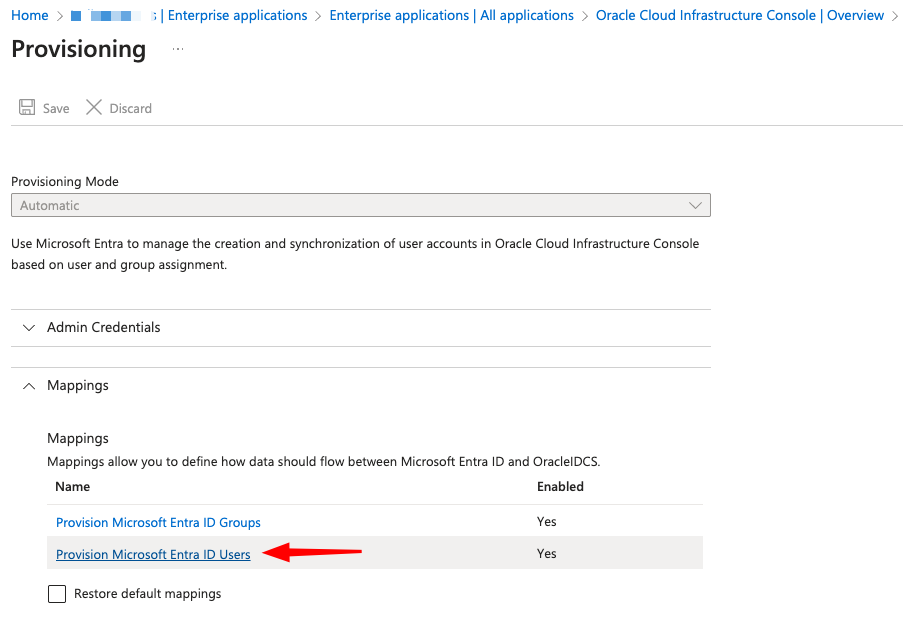

매핑에서 Microsoft Entra ID 사용자 프로비전을 누릅니다.

-

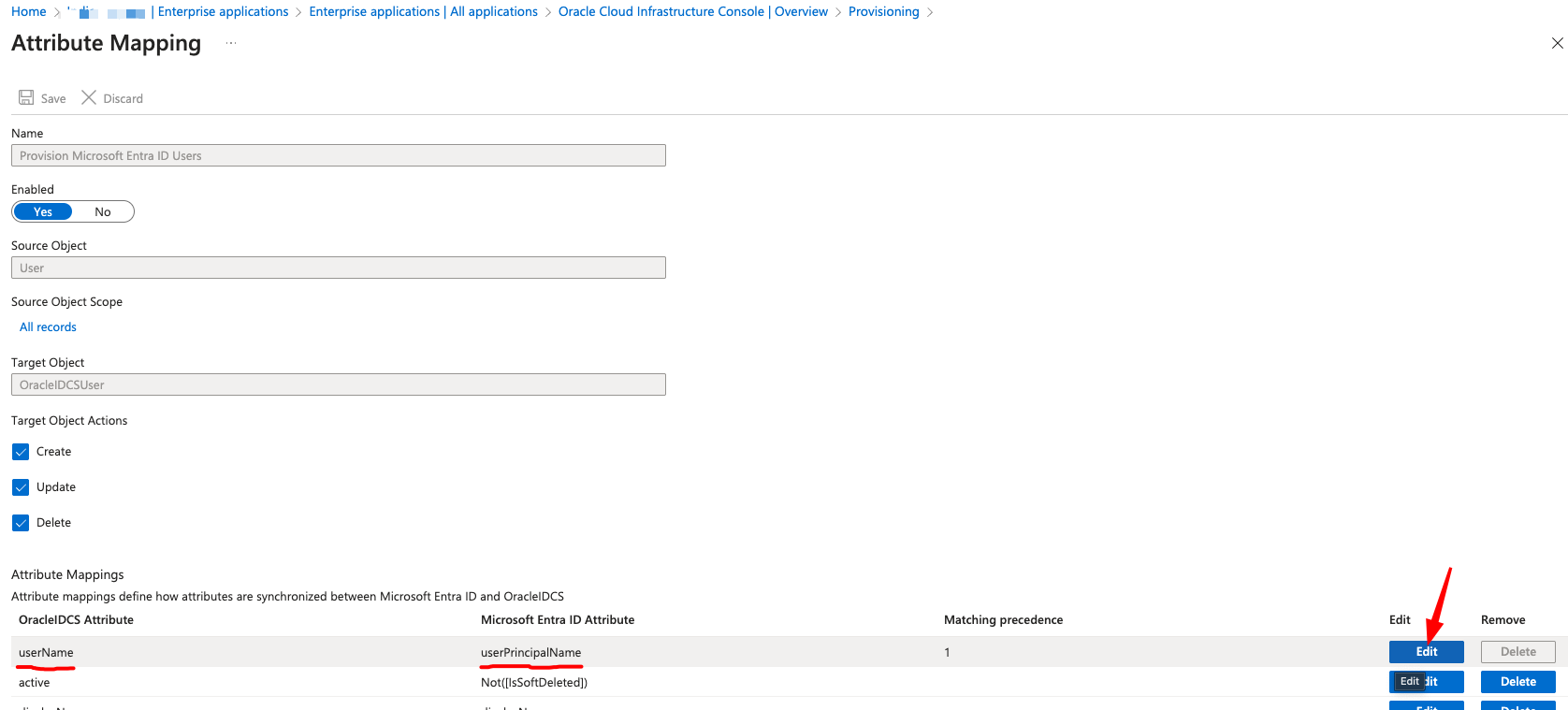

속성 매핑 목록에서 대상 속성 userName에 대한 매핑을 찾습니다. 기본적으로 Microsoft Entra ID

userPrincipalName에 매핑될 수 있습니다. userName 매핑에서 편집을 누릅니다.

-

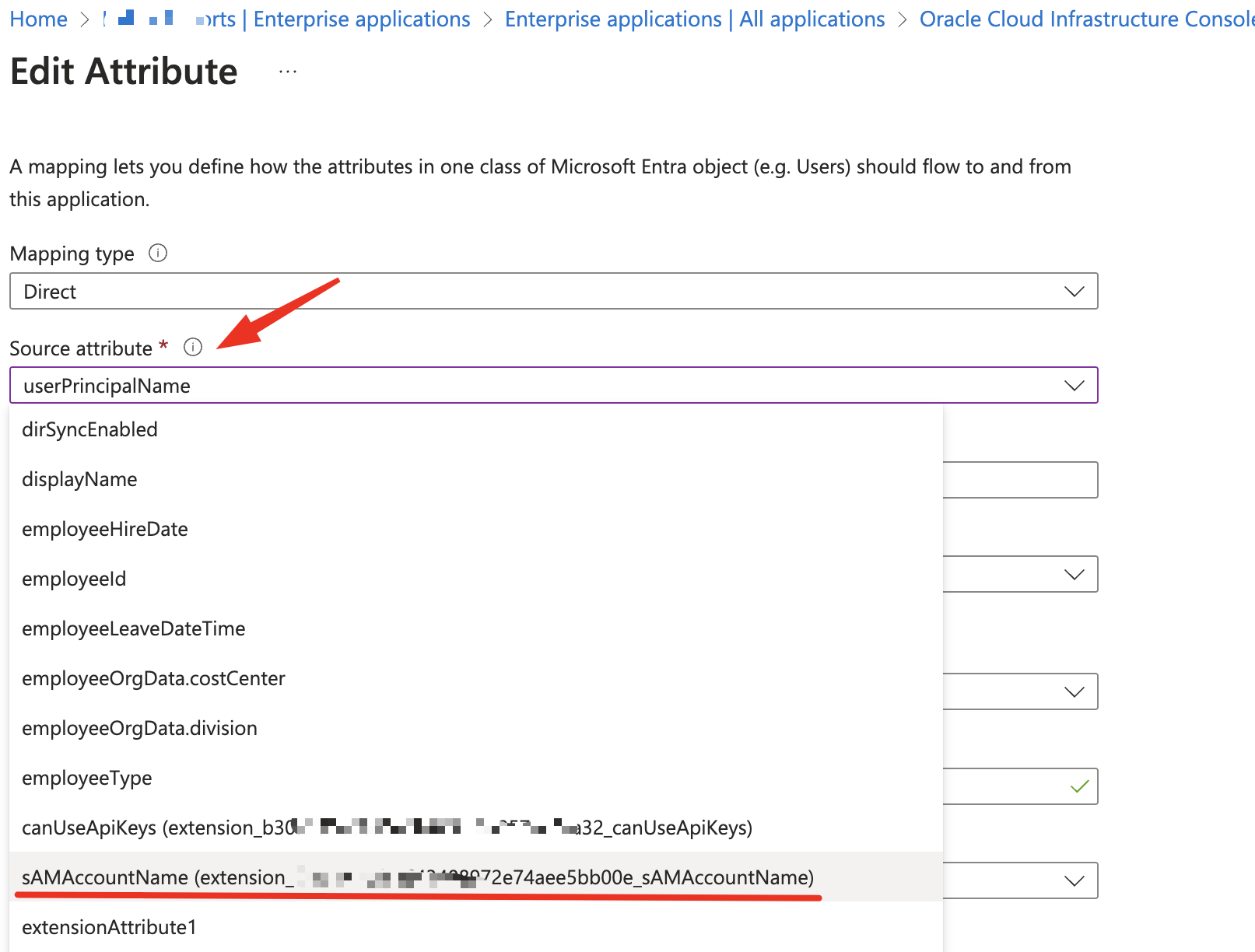

소스 속성 드롭다운 메뉴에서 extension_XXX_sAMAccountName을 선택하고 확인을 누릅니다.

-

Save를 누릅니다. 프로비저닝 주기는 다소 시간이 걸립니다. 완료될 때까지 기다리거나 주기를 재시작할 수 있습니다.

작업 3: Oracle Cloud Applications에서 SSO에 대한 사용자 이름 검증 및 구성

-

OCI 콘솔(

https://cloud.oracle.com)에 사인인합니다. -

ID 및 보안으로 이동합니다. ID에서 도메인을 선택합니다.

-

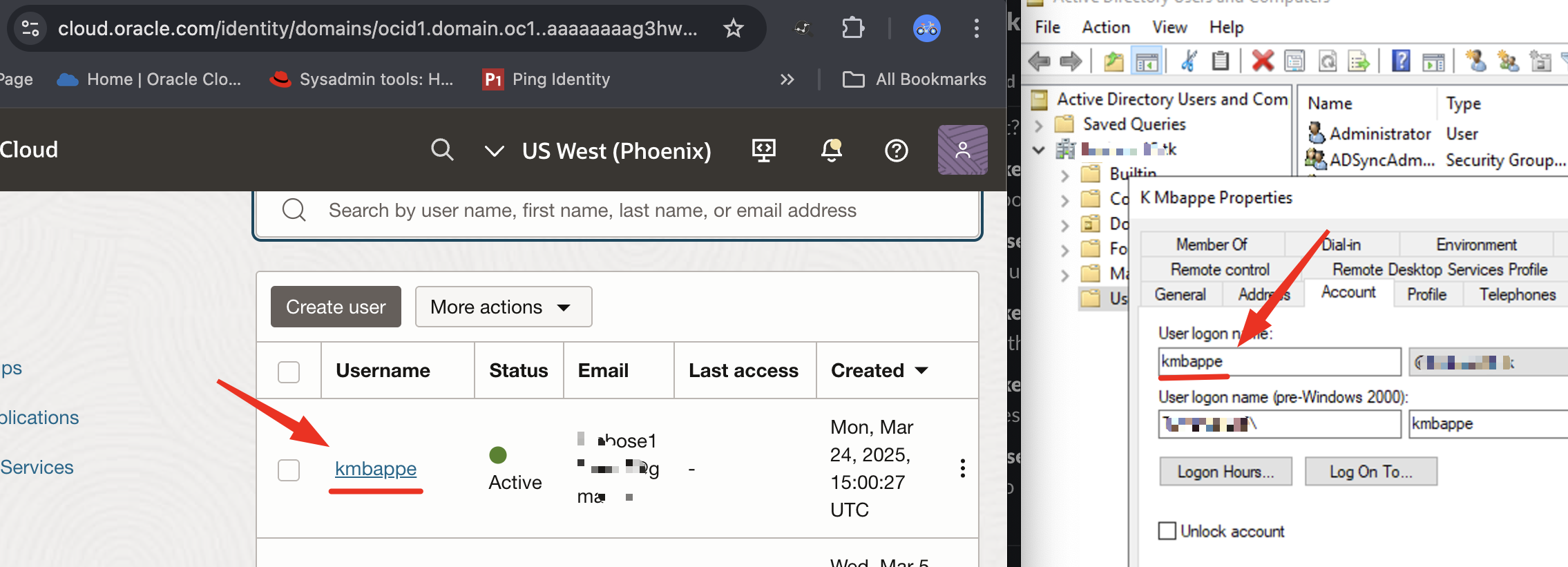

users로 이동하여 유저가 올바른 Username으로 갱신되었는지 확인합니다.

시나리오 1: SAML 기반 SSO 인증용

-

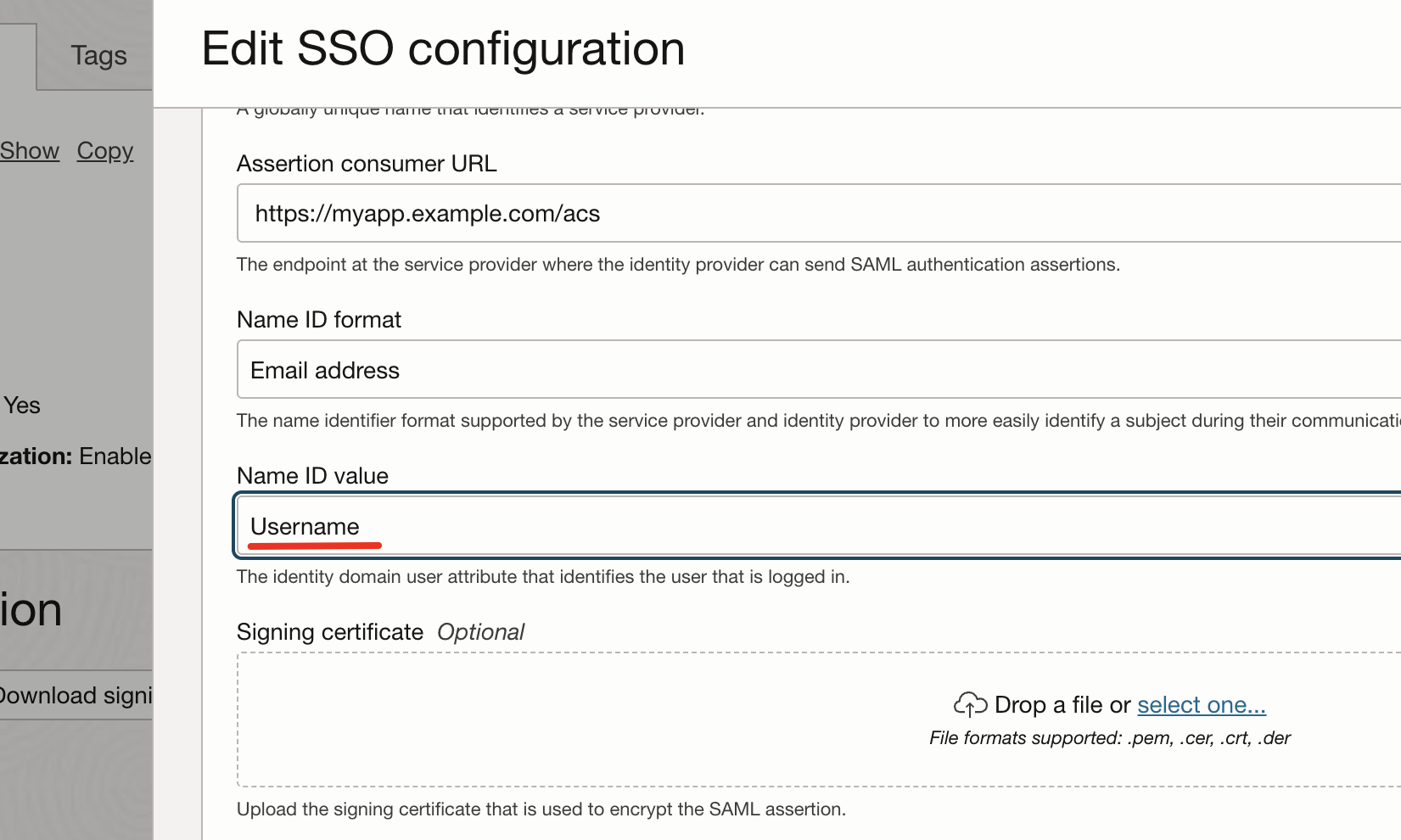

통합 애플리케이션 또는 Oracle Cloud Services에서 SAML 애플리케이션을 찾습니다.

-

SSO 구성 편집을 누르고 이름 ID 값을 사용자 이름으로 변경합니다. 변경사항 저장을 누릅니다.

주: 메타 데이터 교환을 재실행하는 것이 좋습니다. ID 제공자 메타데이터 다운로드를 누르고 SAML 애플리케이션 소유자와 공유합니다.

시나리오 2: HTTP-헤더 기반 인증용

-

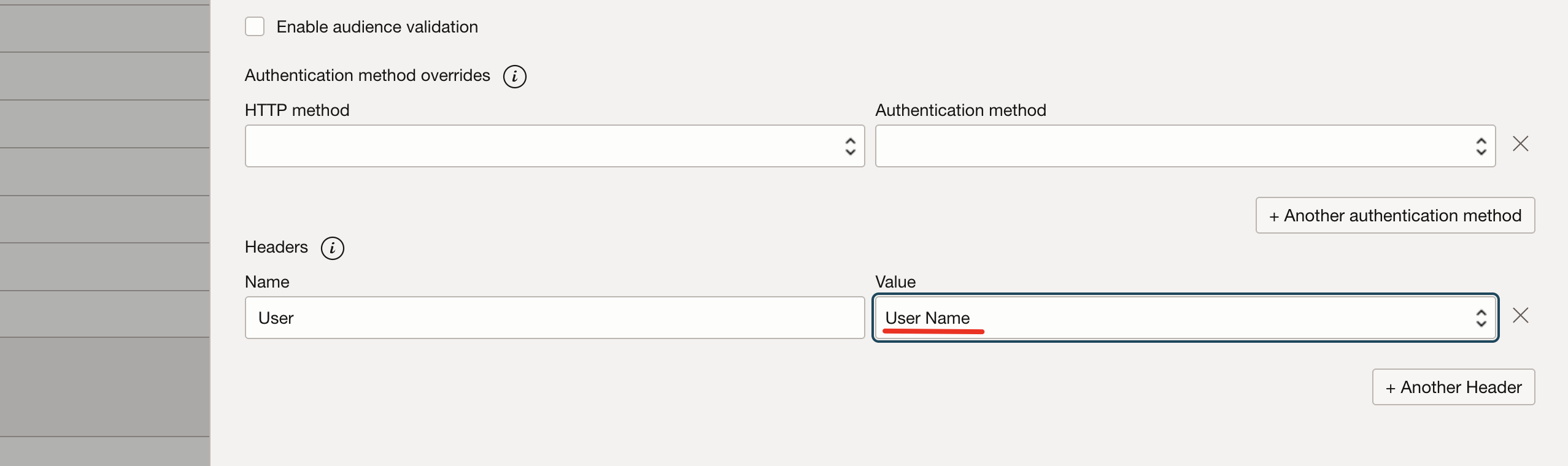

통합 애플리케이션에서 엔터프라이즈 애플리케이션을 찾습니다.

-

SSO 구성 편집을 누르고 관리된 리소스로 이동합니다. 헤더를 전달 중인 리소스를 편집합니다.

-

헤더의 값 쌍을 사용자 이름으로 변경하고 변경 사항 저장을 누릅니다.

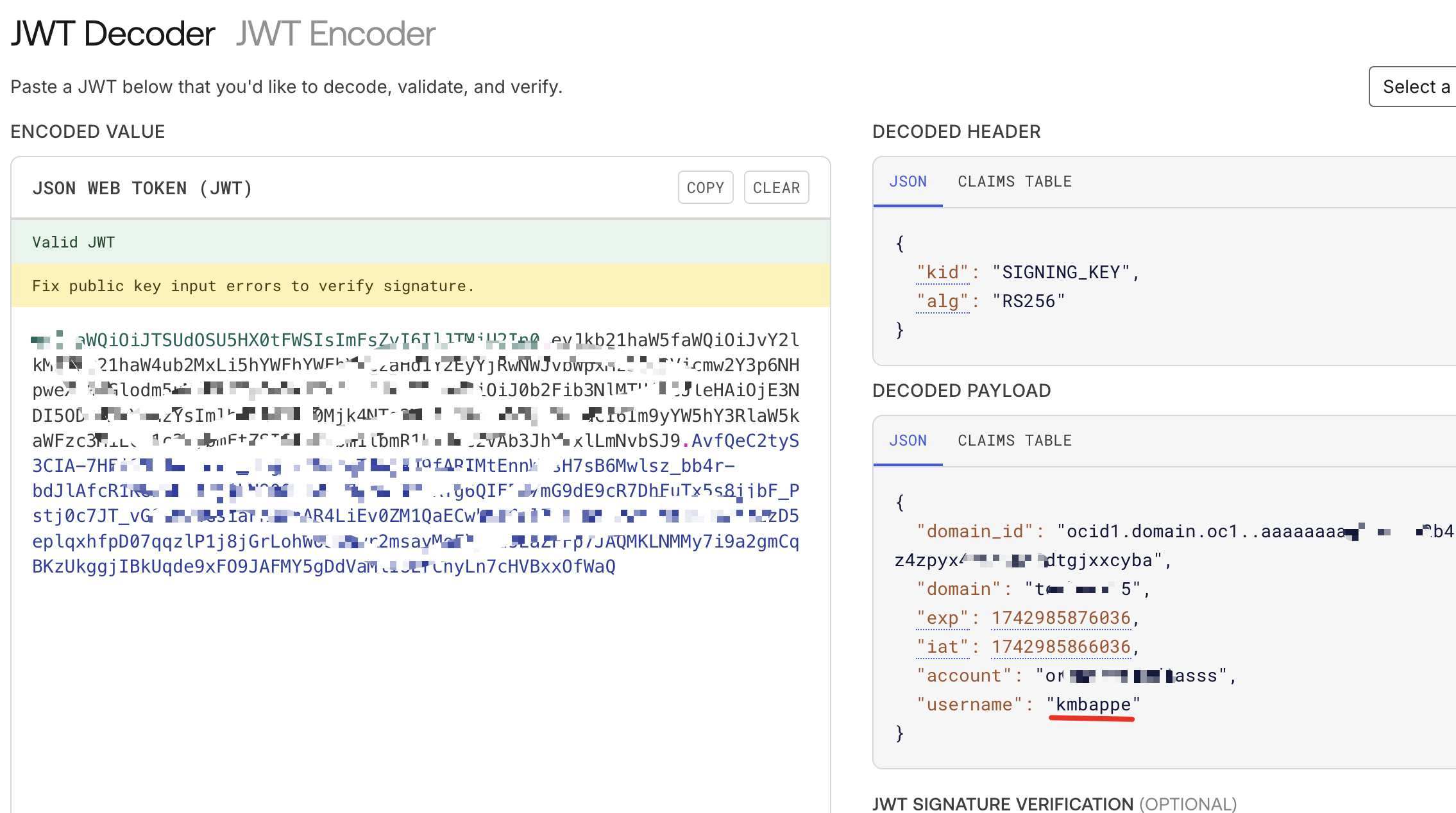

시나리오 3: OAuth 2.0/OpenIDConnect 기반 인증의 경우

OCI IAM에서는 구성을 변경할 필요가 없습니다. 변경 후 발행된 ID 토큰은 디코딩된 JWT로 다음 이미지에 표시된 새 사용자 이름을 반영합니다.

결론

조직의 인프라 전반에서 사용자 ID의 일관성을 보장하는 것은 원활한 인증 및 액세스 관리를 위해 매우 중요합니다. 이 접근 방식은 사용자 관리를 단순화하고 보안을 강화하며 온프레미스와 클라우드 환경 간의 원활한 통합을 보장합니다.

확인

- 작성자 - Tonmendu Bose(Senior Cloud Engineer)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30581-01

Copyright ©2025, Oracle and/or its affiliates.