참고:

- 이 사용지침서에서는 Oracle Cloud에 접근해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 인증서, 테넌시 및 구획에 대한 예제 값을 사용합니다. 실습을 완료하면 이러한 값을 클라우드 환경에 고유한 값으로 대체합니다.

통합 액세스 게이트웨이 및 OCI IAM ID 도메인을 통해 VMware Horizon에 대해 SAML 2.0 인증 사용

소개

VMware Horizon은 온프레미스에서 클라우드로 가상 데스크탑과 앱을 효율적이고 안전하게 제공할 수 있습니다. 이 사용지침서에서는 Oracle Cloud Infrastructure(OCI) Identity and Access Management(IAM) ID 도메인을 VMware Unified Access GatewayTM와 SAML ID 제공자(IdP) 통합으로 구성하여 VMware Horizon 가상 데스크톱 및 애플리케이션에 액세스하는 과정을 안내합니다.

이 사용지침서에서는 OCI IAM ID 도메인을 IdP로 사용합니다. 단계는 순차적이므로 다음 단계로 이동하기 전에 각 단계를 완료해야 합니다.

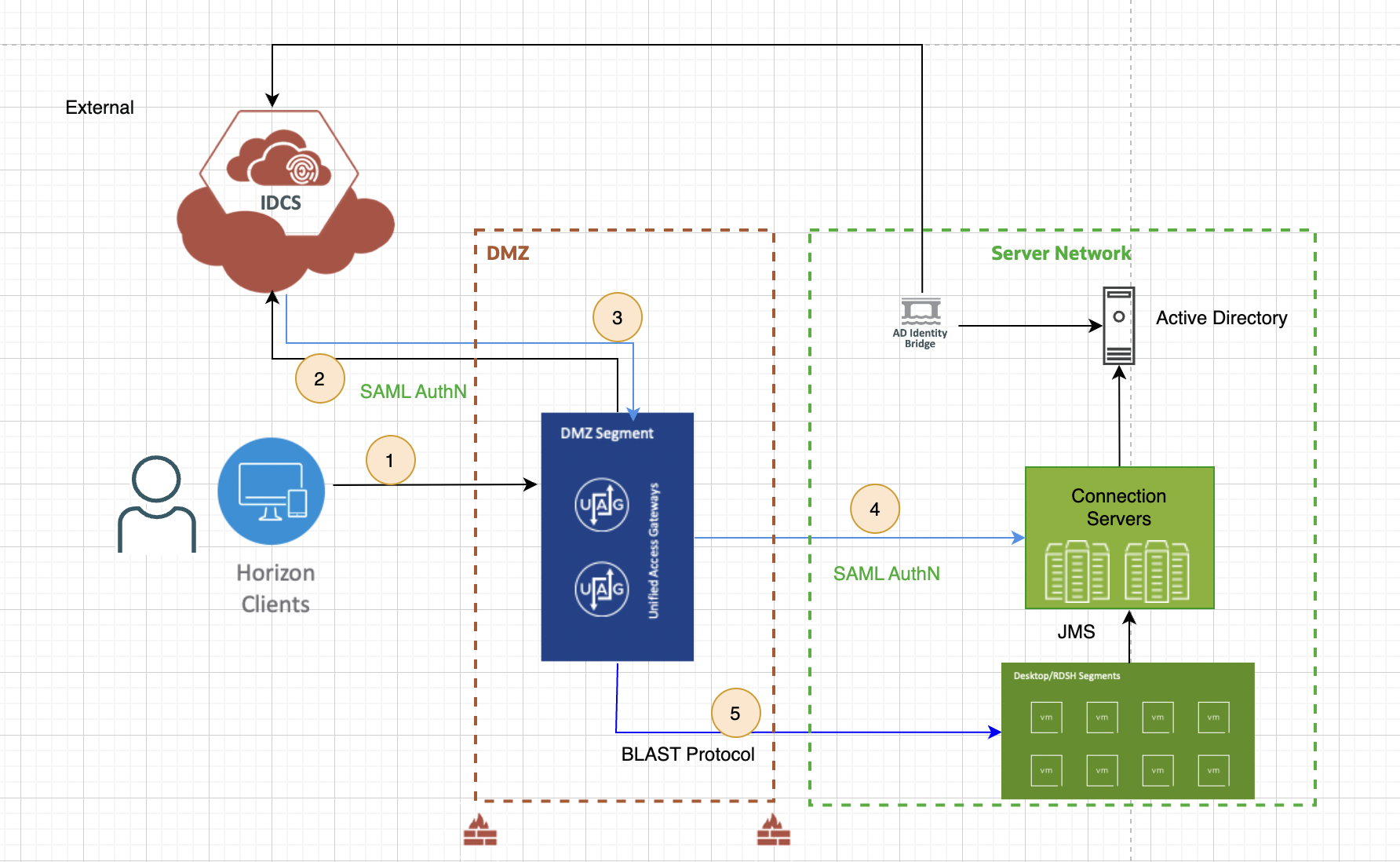

구조

SAML 2.0 기능의 일부로 VMware Horizon 클라이언트와 웹 클라이언트를 모두 사용하여 VMware Horizon 데스크톱 및 응용 프로그램을 실행할 수 있습니다.

대상

이 자습서는 IT 전문가 및 VMware Horizon 관리자를 대상으로 합니다. Active Directory 및 ID 솔루션을 포함하여 가상 환경의 네트워킹 및 스토리지에 대한 기본적인 이해가 고려됩니다. Oracle Cloud VMware Solution에 대한 지식이 필요합니다.

필요 조건

- VMware Horizon 7.11 이상 연결 서버를 배치하고 하나 이상의 응용 프로그램 및 데스크탑 풀로 구성합니다.

- VMware Horizon에 대해 구성된 True SSO입니다.

- UAG(Unified Access Gateway) 22.12를 배포하고 VMware Horizon Edge 서비스를 구성합니다.

- Windows 10 또는 MacOS 클라이언트 시스템에 VMware Horizon 클라이언트를 설치합니다.

- 도메인 관리자로서 OCI IAM ID 도메인 환경에 대한 액세스 권한을 얻습니다.

작업 1: AD(Microsoft Active Directory) AD 동기화 및 위임 인증용 브리지 구성

OCI IAM ID 도메인용 Microsoft AD 브리지를 디렉토리 구조를 동기화하도록 쉽게 구성하여 새 사용자 또는 그룹 레코드가 OCI IAM으로 전송되도록 할 수 있습니다. 사용자 프로파일이 동기화되면 사용자는 AD 비밀번호를 사용하여 IAM에 사인인하여 OCI IAM으로 보호되는 리소스 및 애플리케이션에 액세스할 수 있습니다. 위임 인증을 사용하면 ID 도메인 관리자와 보안 관리자가 AD와 OCI IAM 간에 사용자 비밀번호를 동기화할 필요가 없습니다.

자세한 내용은 Setting Up a Microsoft Active Directory (AD) Bridge을 참조하십시오.

작업 2: OCI IAM ID 도메인에서 VMware Unified Access Gateway에 대한 SAML 통합 구성

인증 프로세스 중 SP(서비스 제공자)와 IdP 간의 통신 흐름을 가능하게 해주는 OCI IAM과 UAG 간의 통합을 사용으로 설정하려면 ID 제공자 메타데이터가 필요합니다. 이 섹션에서는 OCI IAM(IdP)에서 SAML 2.0 애플리케이션을 구성하여 SP(통합 액세스 게이트웨이)에서 사용할 IdP 메타데이터를 가져오고 SSO(Single Sign-On)를 사용으로 설정합니다.

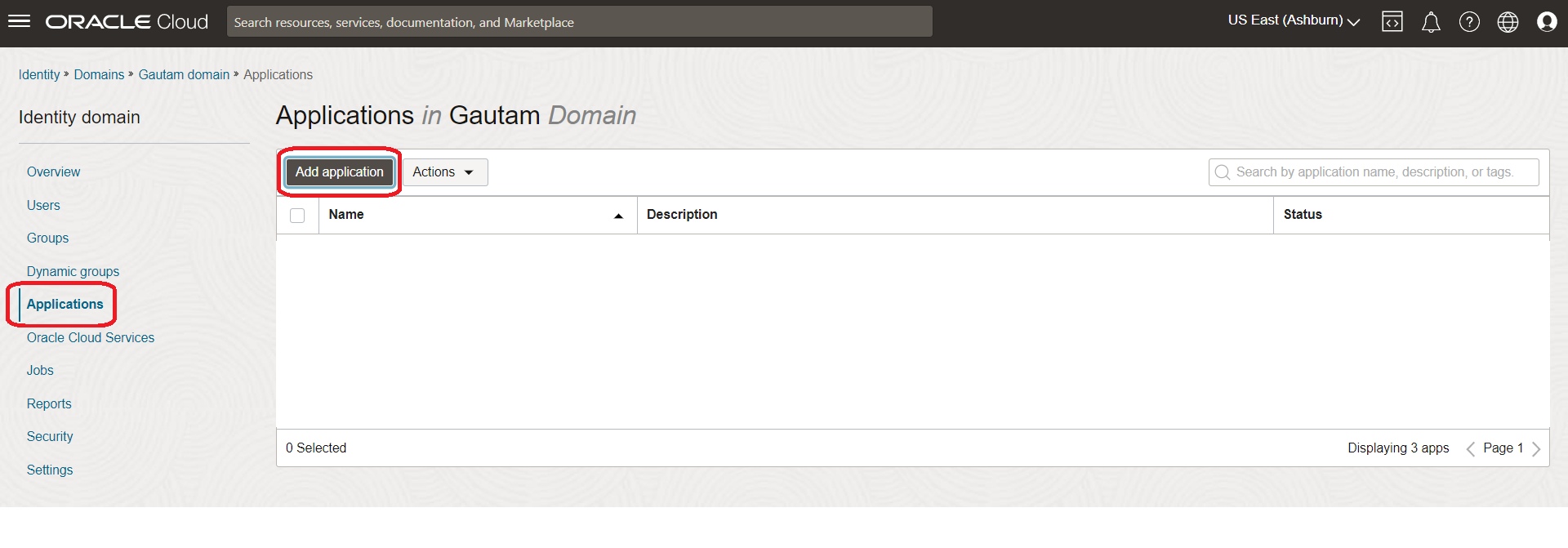

-

Oracle Cloud에 로그인하고 애플리케이션, 애플리케이션 추가를 차례로 누릅니다.

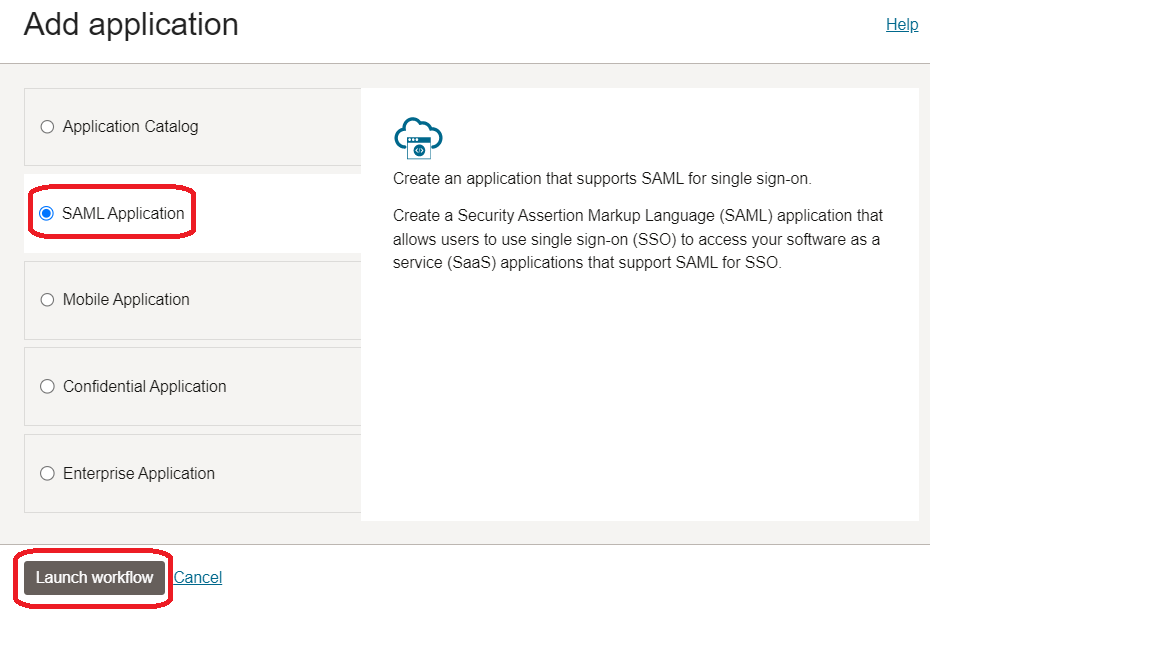

-

SAML 애플리케이션을 선택한 다음 워크플로우 실행을 누릅니다.

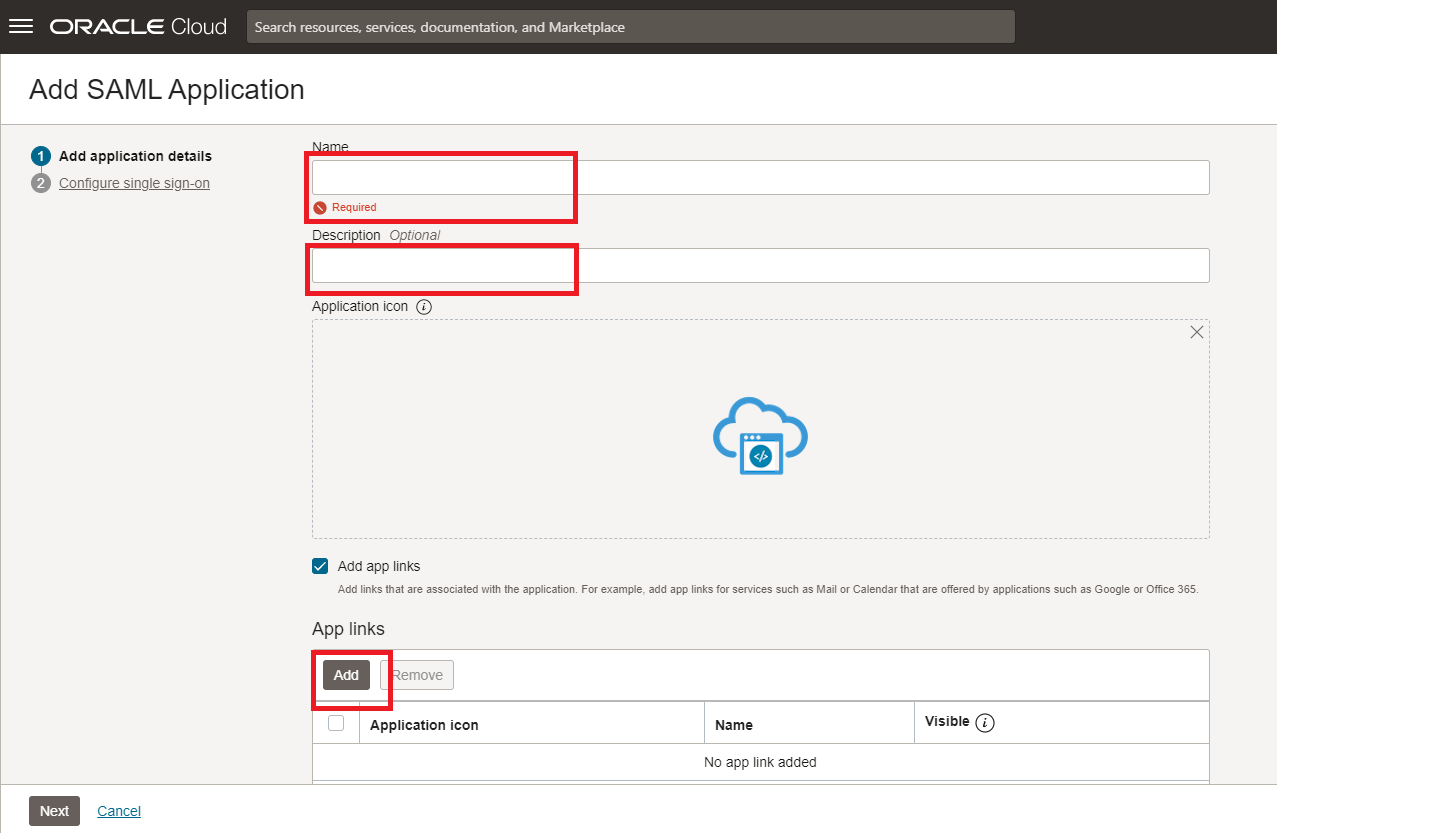

-

새 응용 프로그램 세부 정보 구성.

-

앱 이름으로

VMware Horizon를 입력합니다. -

(선택 사항) 설명 섹션에서 애플리케이션을 정의합니다.

-

(선택 사항) 앱 링크 섹션에서 원하는 경우 앱 로고를 제공합니다.

-

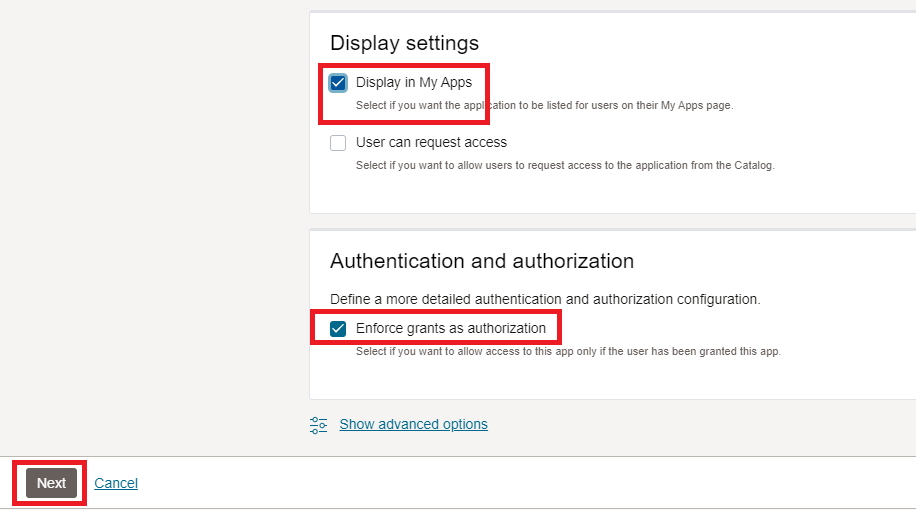

사용자에게 권한이 부여된 경우에만 애플리케이션에 대한 액세스를 허용하려면 권한 부여를 권한 부여로 적용 체크박스를 선택합니다.

-

다음을 누릅니다.

-

-

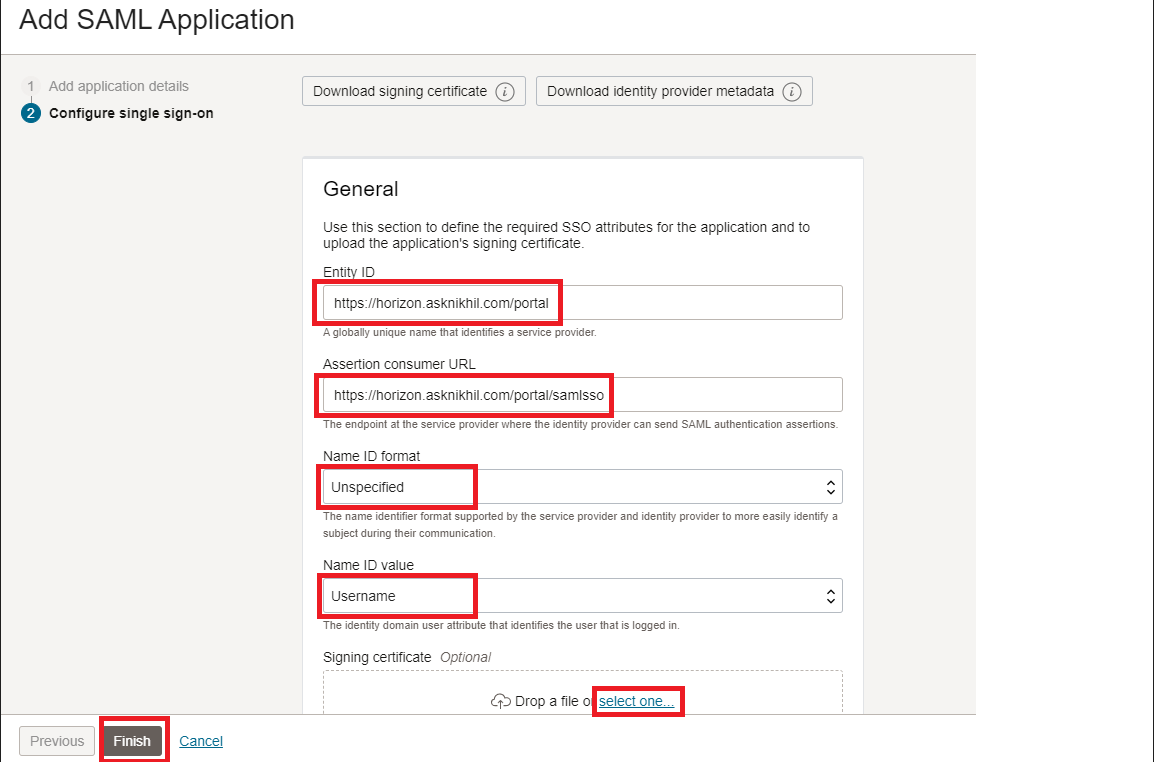

SSO(Single Sign-On) 설정 구성: 다음 매개변수의

<UAG-FQDN>를 사용자 환경의 해당 FQDN으로 바꿉니다. 이 예에서는VMware Horizon.asknikhil.com를 사용합니다.

-

엔티티 ID에

https://<UAG-FQDN>/portal를 입력합니다. -

Assertion consumer URL에

https://<UAG-FQDN>/portal/samlsso을 입력합니다. -

이름 ID 형식이 지정되지 않음입니다. 이름 ID 값을 사용자 이름으로 지정합니다.

-

UAG 콘솔에서 다운로드한 서명 인증서를 업로드합니다.

-

아래로 스크롤하기 전에 나머지 텍스트 상자에 기본값을 유지하고 완료를 누릅니다.

-

-

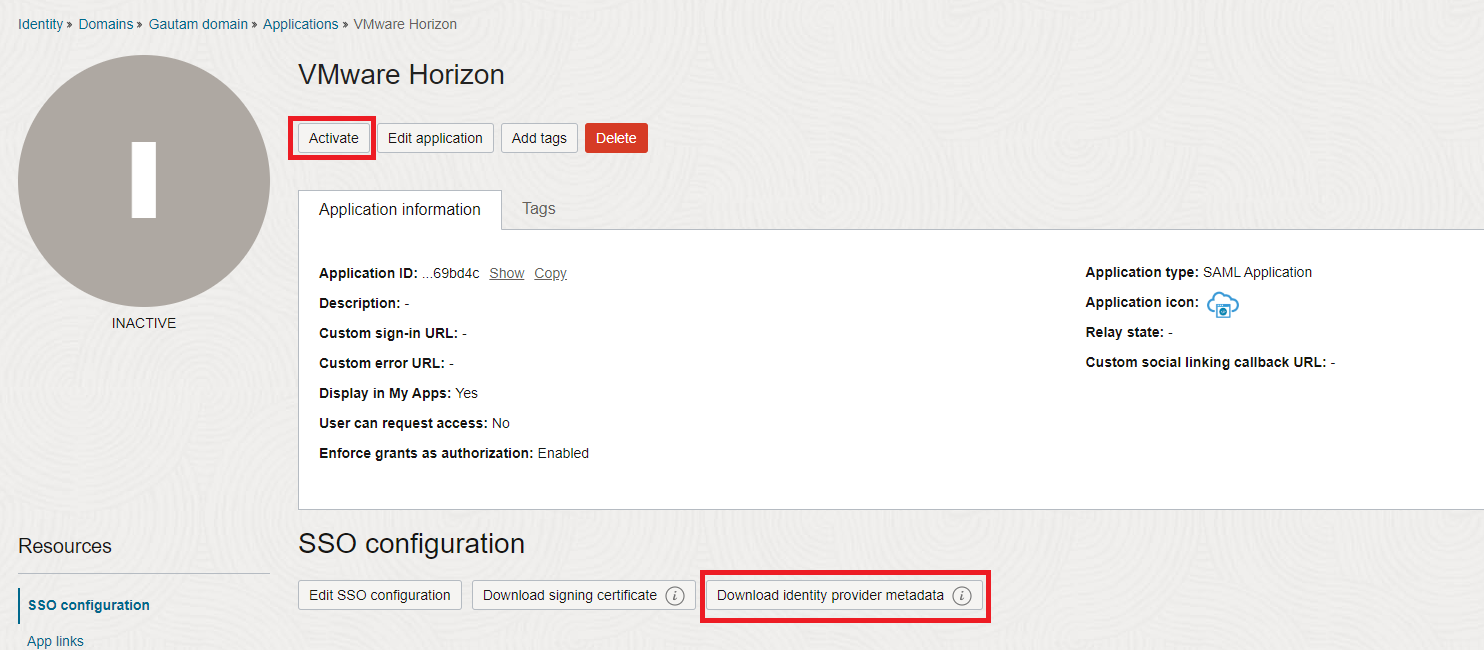

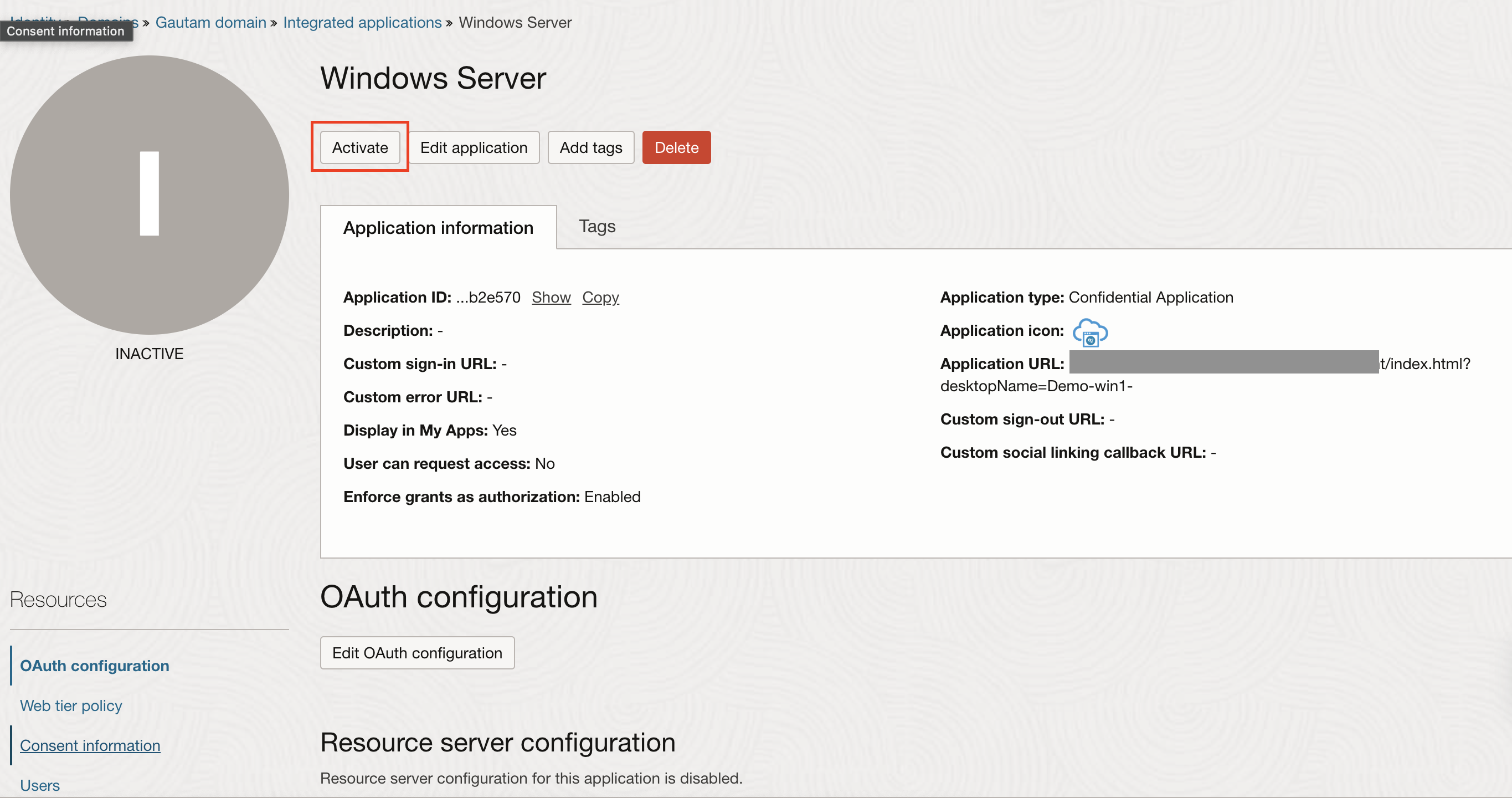

애플리케이션을 활성화하고 IDP 메타데이터를 다운로드합니다.

참고: SSO 설정을 구성하고 완료를 누르면 애플리케이션을 활성화한 다음 ID 제공자 메타데이터 다운로드할 수 있는 애플리케이션 세부정보 페이지로 재지정됩니다. 이 메타데이터는 이후 단계에서 통합 액세스 게이트웨이 및 VMware Horizon 접속 서버에 업로드됩니다.

-

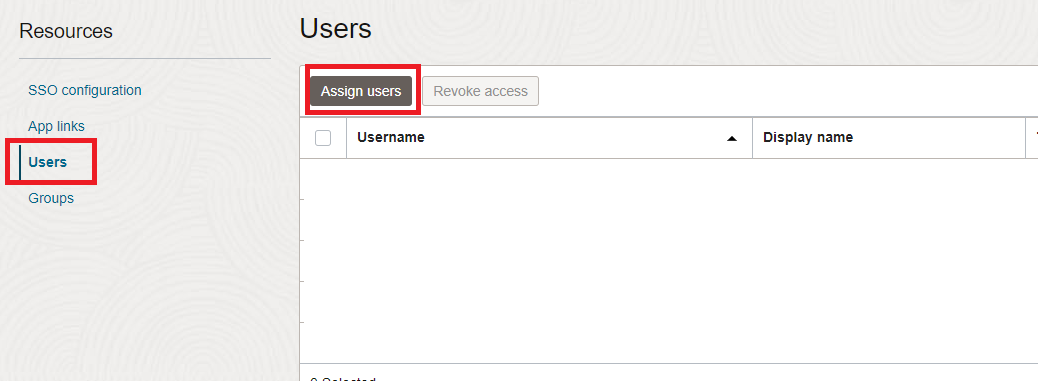

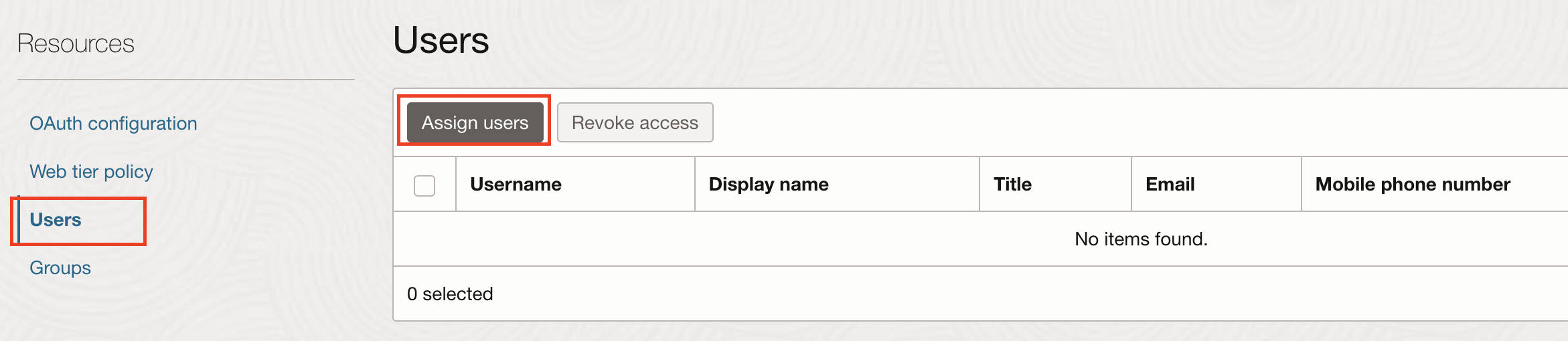

애플리케이션에 사용자 또는 그룹 지정: 요구사항에 따라 사용자/그룹을 지정합니다.

작업 3: OCI IAM ID 도메인에서 VMware Unified Access Gateway에 대한 SAML 통합 구성

통합 액세스 게이트웨이에서 원격 데스크톱 및 애플리케이션을 실행할 때 SAML 인증을 적용하고 OCI IAM 메타데이터를 업로드하여 타사 SAML 2.0 인증을 사용으로 설정해야 합니다. 이 섹션에서는 IdP 메타데이터를 업로드하고 Unified Access Gateway 관리 콘솔을 사용하여 SAML 인증을 위한 VMware Horizon edge 서비스를 구성합니다.

통합 액세스 게이트웨이에 OCI IAM ID 도메인 메타데이터 업로드

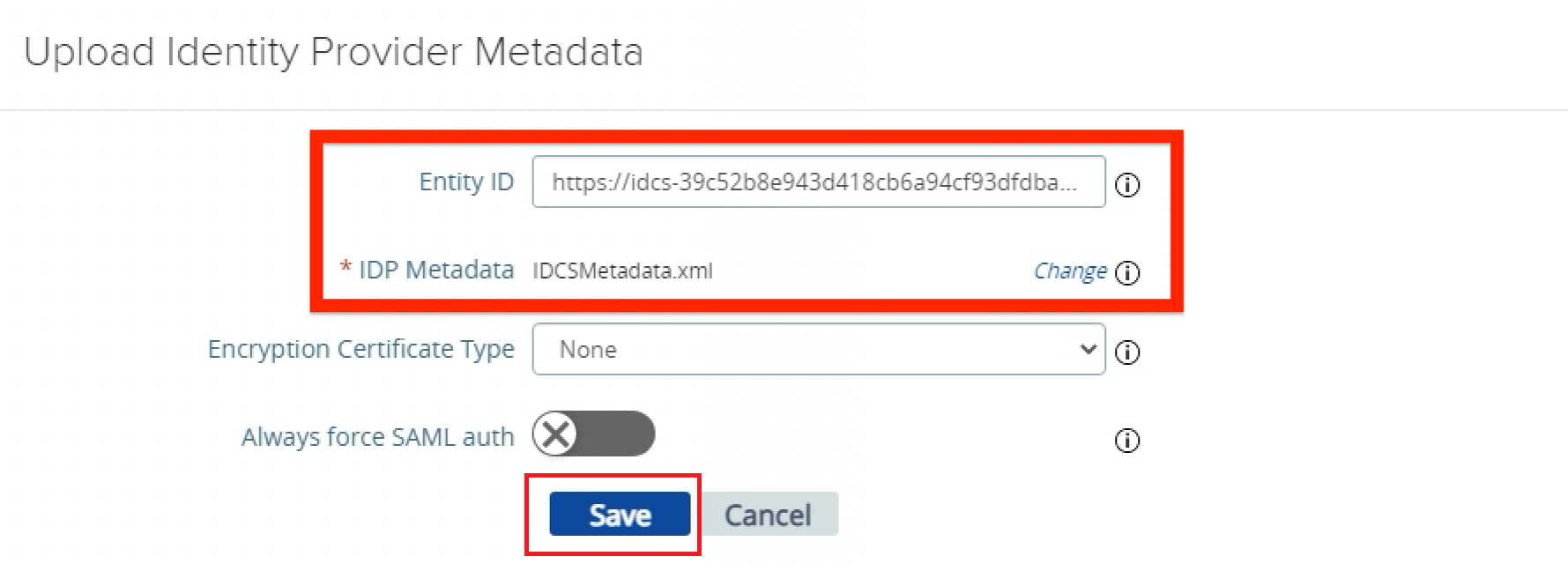

여기서는 UAG에 IDP 메타데이터를 업로드하여 둘 다에 대한 신뢰를 제공합니다.

-

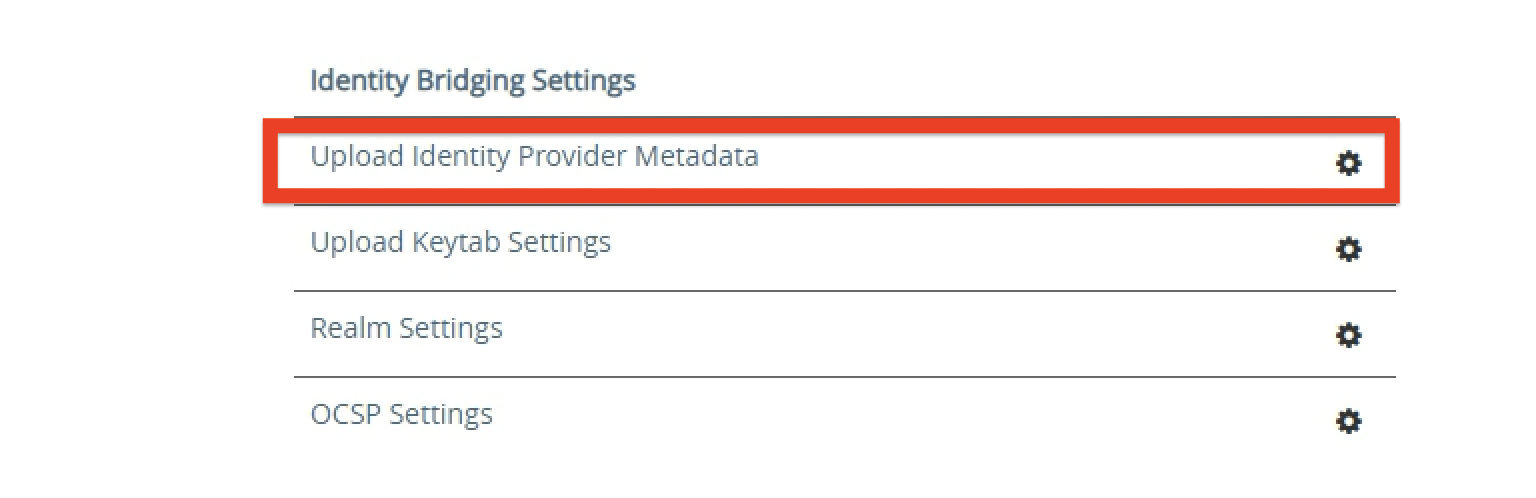

Unified Access Gateway의

Advanced Settings에서Upload Identity Provider Metadata옆에 있는 기어를 누릅니다.

-

IDP 메타데이터 업로드: 이 값은 메타데이터 XML 파일을 기반으로 정의되므로

Entity ID을 비워 두십시오.

-

IDP 메타데이터에 대해 선택을 누르고 이전에 OCI IAM에서 다운로드한 XML 메타데이터 파일을 선택합니다.

-

저장을 누릅니다.

-

SAML 인증을 위해 UAG에서 VMware Horizon Edge Service 구성

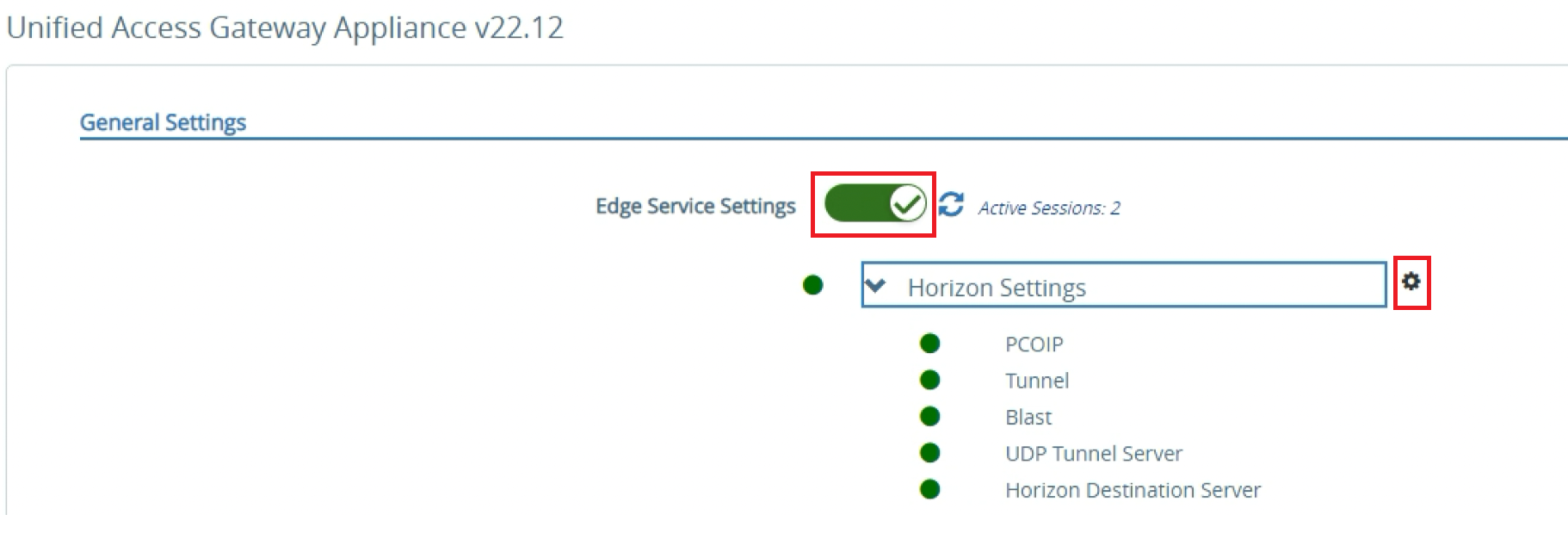

여기서는 SAML를 Unified Access Gateway의 VMware Horizon 서비스에 대한 인증 방법으로 구성합니다.

-

에지 서비스 설정 옆에 있는 토글 표시를 누릅니다.

-

VMware Horizon Settings 옆에 있는 기어 아이콘을 누릅니다.

주: 어플라이언스가 구성된 여러 프로토콜을 통해 VMware Horizon Connection Server와 통신할 수 있음을 나타내는 모든 항목은 GREEN이어야 합니다. 완전히 작동하지 않는 항목은 RED로 표시됩니다.

-

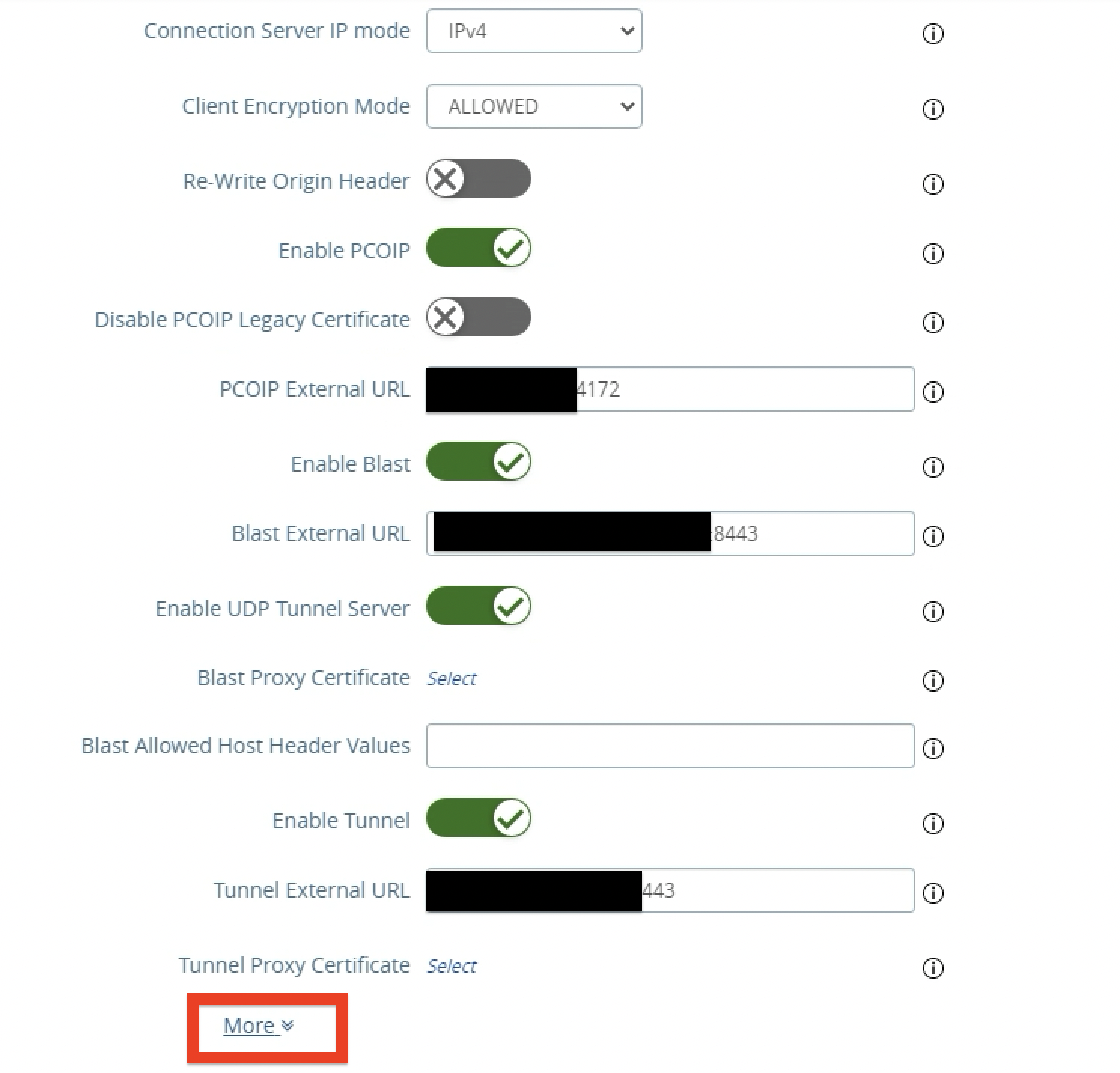

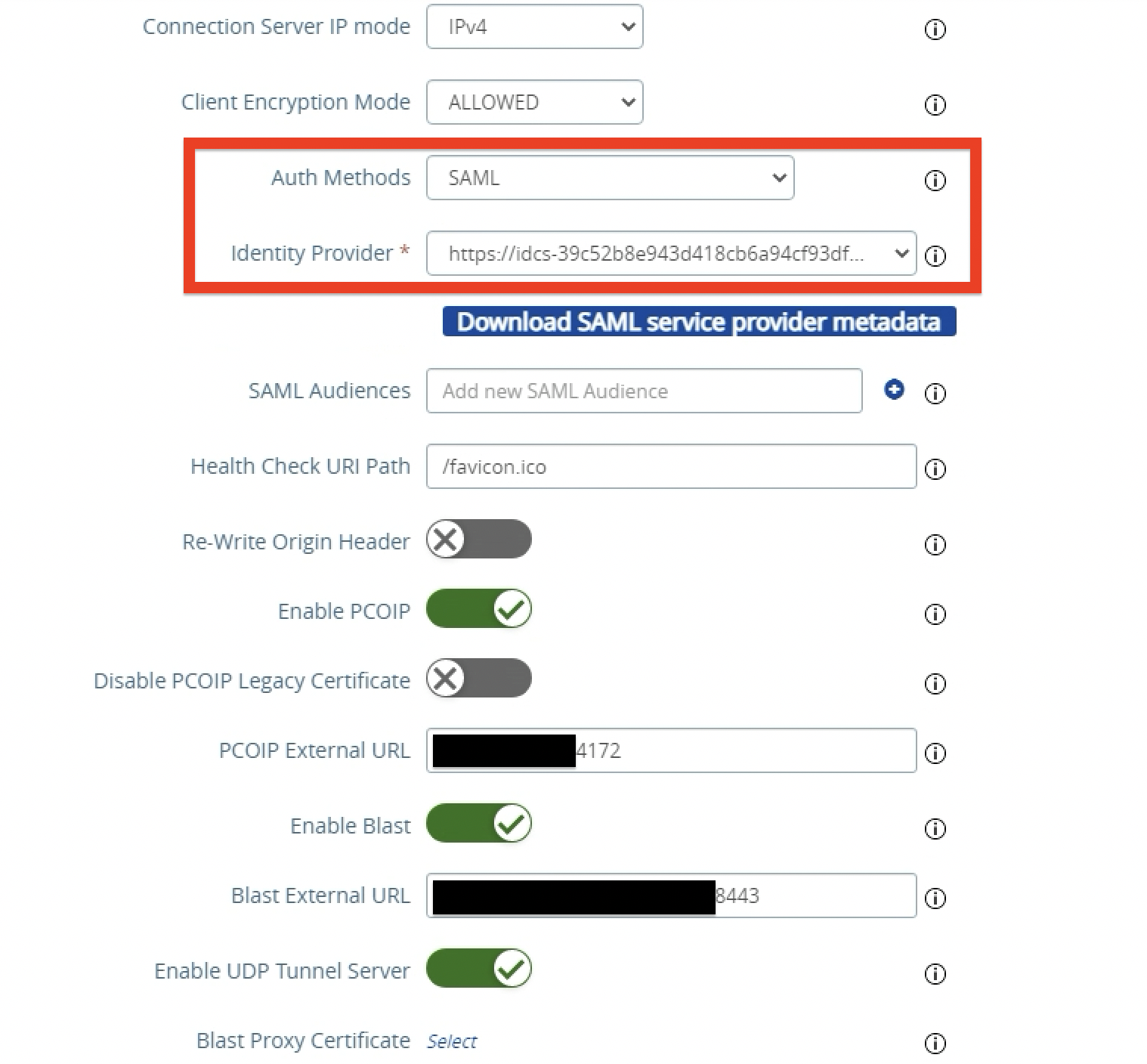

액세스 인증 방법 구성: VMware Horizon 설정 하단에서 자세히를 누릅니다.

-

SAML을 인증 방법으로 구성.

-

SAML을 선택합니다.

-

ID 제공자에 대해

https://idcs-#####을 선택합니다.https://idcs-#####은 OCI IAM ID 도메인 메타데이터에 지정된 엔티티 ID의 이름입니다. -

아래로 스크롤하여 저장을 누릅니다.

-

참고: 인증 메소드가 SAML으로 설정된 경우 SAML 검증은 Unified Access Gateway에 의해 검증되고 원격 데스크톱 및 애플리케이션에 True SSO를 활용하는 사용자 Single Sign-On에 대해 백엔드로 전달됩니다. 인증 메소드가 SAML + passthrough로 설정된 경우 SAML 검증은 Unified Access Gateway에 의해 검증되고 접속 서버가 원격 데스크톱 및 애플리케이션을 실행할 때 Active Directory에 대해 사용자를 인증합니다. AuthN 메소드 모두에서 사용자는 SAML 인증을 위해 OCI IAM으로 재지정되고 SP(서비스 제공자) 및 IdP 시작 플로우가 지원됩니다.

작업 4: SAML 및 True SSO에 대해 OCI IAM ID 도메인과 VMware Horizon 통합 구성

최종 사용자에게 엔드투엔드 SSO 환경을 제공하려면 VMware Horizon 환경에서 True SSO를 구성해야 합니다. True SSO가 사용으로 설정된 경우 사용자는 원격 데스크탑 또는 응용 프로그램을 사용하기 위해 Active Directory 자격 증명을 입력할 필요가 없습니다.

타사 IdP를 사용하도록 통합 액세스 게이트웨이가 설정되고 VMware Horizon에서 True SSO가 사용으로 설정된 경우 VMware Horizon 관리에 SAML 인증자를 생성해야 합니다. 콘솔을 사용하여 동일한 엔드 투 엔드 Single Sign-On 환경을 제공합니다. 그렇지 않으면 일반 사용자가 데스크톱 또는 애플리케이션에 로그인하기 위해 AD 인증서를 입력해야 합니다. SAML 인증자에는 VMware Horizon과 클라이언트가 연결되는 장치 간의 IdP 신뢰 및 메타데이터 교환이 포함됩니다.

이 섹션에서는 VMware Horizon 관리 콘솔에서 OCI IAM ID 도메인에 대한 SAML 인증자를 생성하고 생성된 OCI IAM SAML 인증자에 대해 True SSO를 사용으로 설정합니다.

주: SAML 인증자를 접속 서버 인스턴스와 연관시킵니다. 배치에 둘 이상의 접속 서버 인스턴스가 포함된 경우 각 인스턴스로 SAML 인증자를 구성해야 합니다.

True SSO에 대한 SAML 인증자 구성

여기서는 VMware Horizon에 대한 SAML 인증자로 OCI IAM ID 도메인을 구성합니다.

-

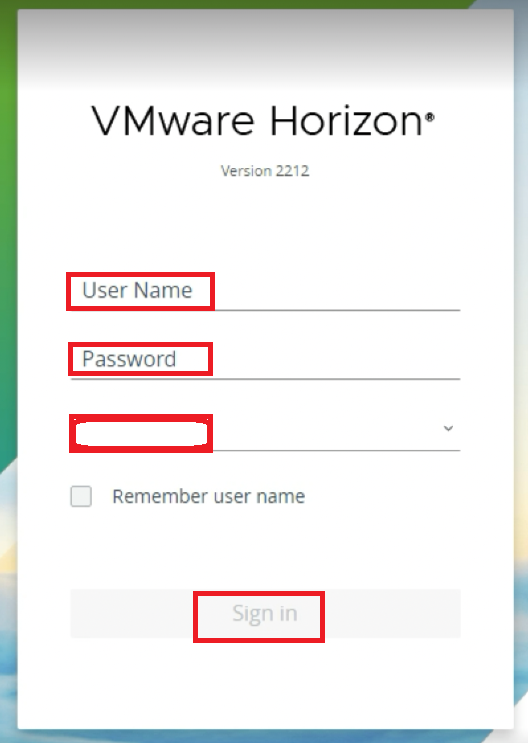

VMware Horizon 관리 콘솔에 액세스하려면 웹 브라우저에서

https://server/admin로 이동합니다. 여기서 server는 Connection Server 인스턴스의 호스트 이름입니다.

-

사용자 이름을 입력합니다.

-

비밀번호를 입력합니다.

-

도메인을 입력하십시오.

-

사인인을 누릅니다.

-

-

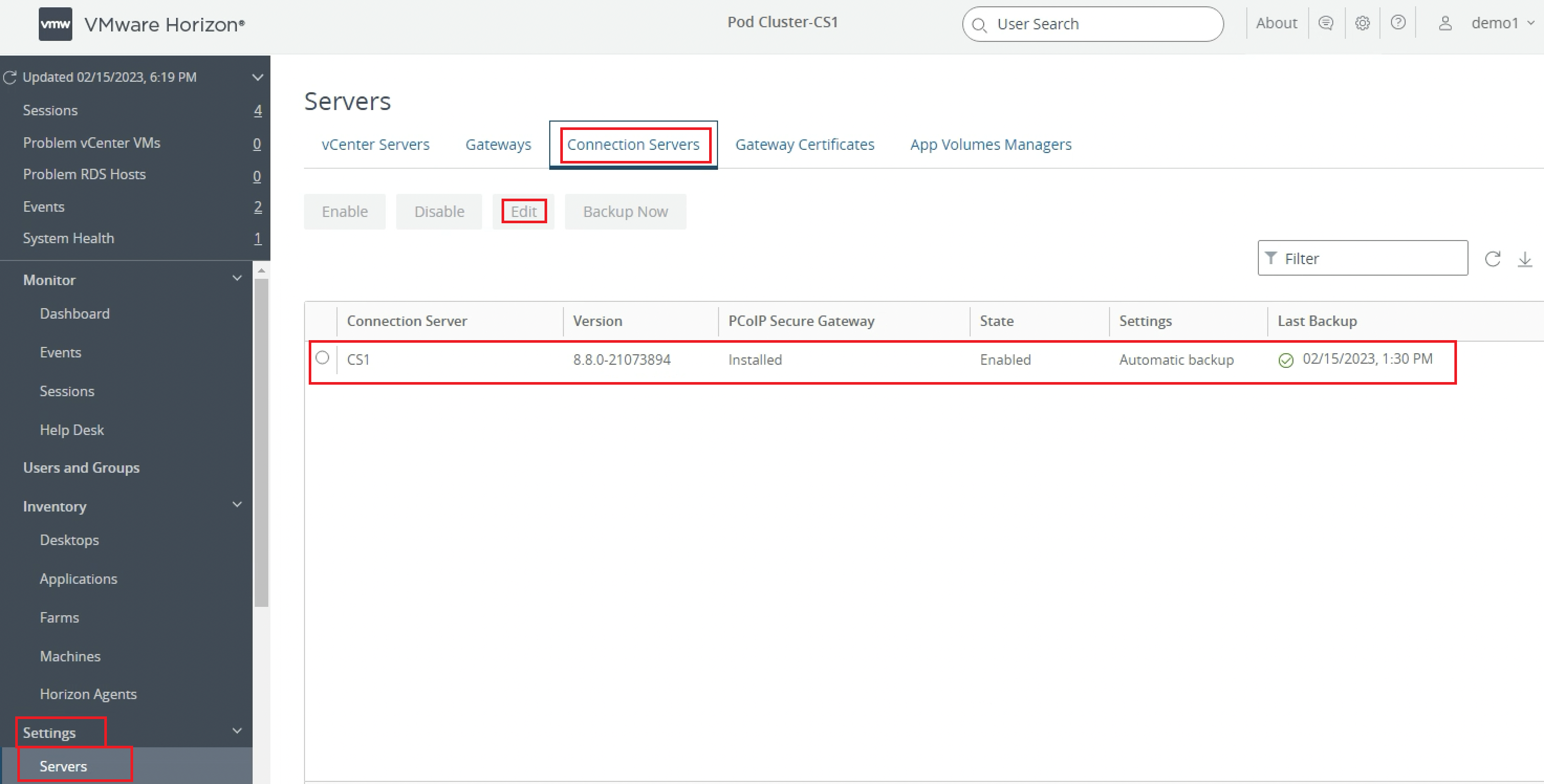

접속 서버 설정 구성.

-

설정을 누릅니다.

-

서버를 누릅니다.

-

Connection Servers(연결 서버)를 선택한 다음 Unified Access Gateway에 대한 프론트 엔드 서버로 사용할 연결 서버를 선택합니다.

-

편집을 누릅니다.

-

-

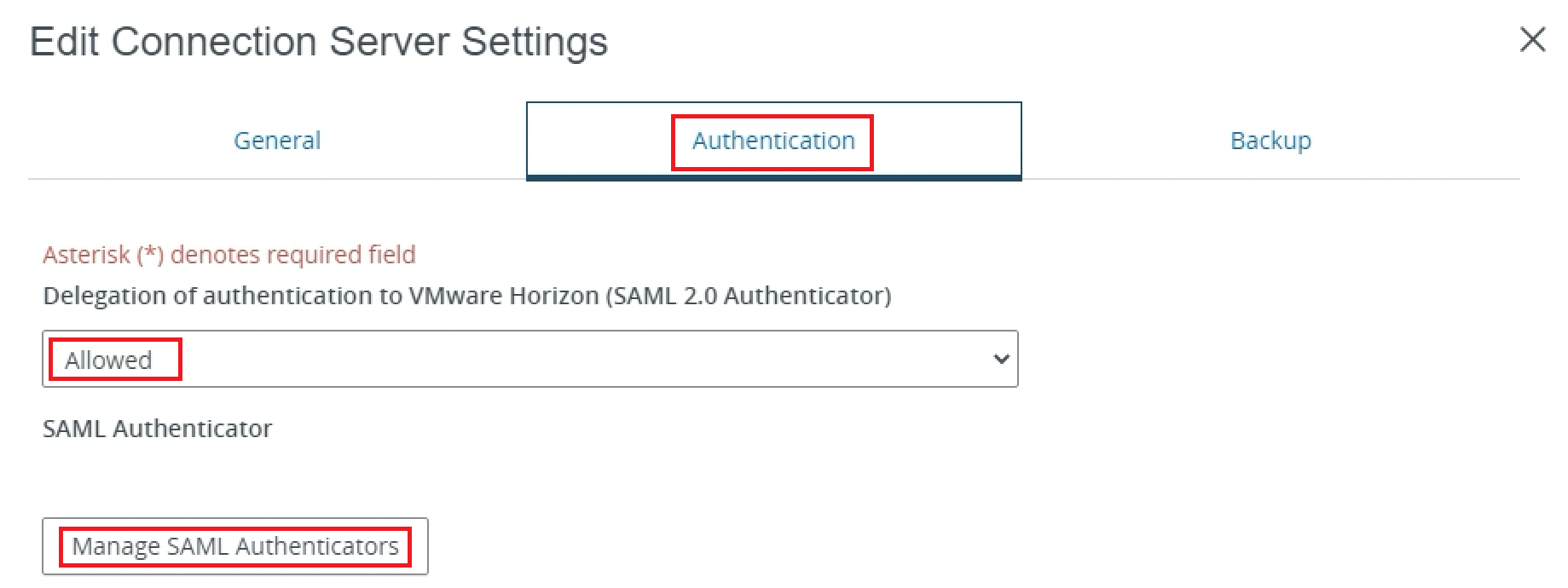

SAML 인증 설정 구성.

-

인증 탭을 선택합니다.

-

Delegation of authentication to VMware Horizon (SAML 2.0 Authenticator)에서 Allowed를 선택합니다.

-

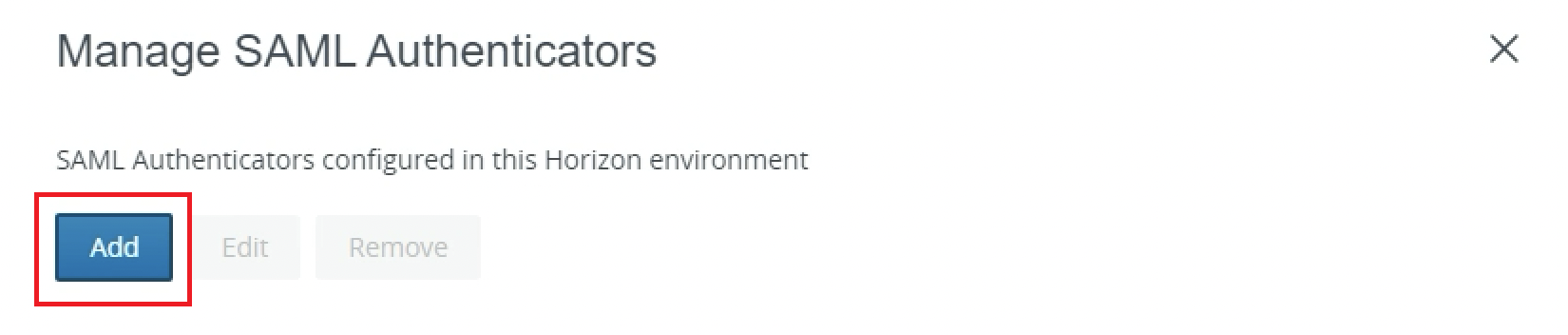

SAML 인증자 관리를 누릅니다.

-

-

추가를 누릅니다.

-

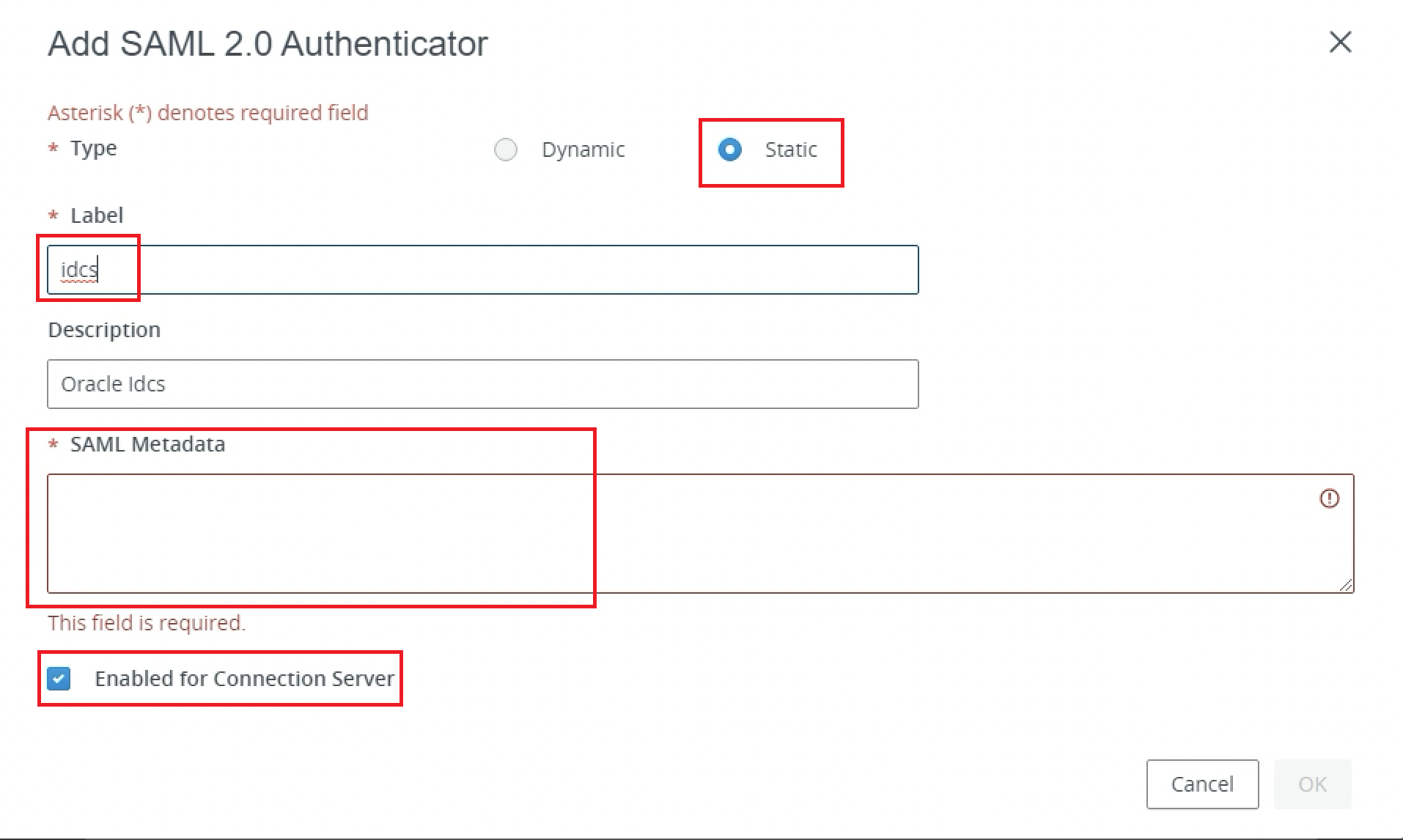

OCI IAM ID 도메인에 대한 SAML 인증자 구성.

-

유형으로 정적을 선택합니다.

-

Label에

idcs를 입력합니다. -

이전에 OCI IAM에서 다운로드한 OCI IAM ID 도메인 메타데이터 XML 파일의 콘텐츠를 SAML 메타데이터 텍스트 상자에 붙여넣습니다.

-

Enabled for Connection Server가 선택되어 있는지 확인합니다.

-

확인을 클릭합니다.

-

-

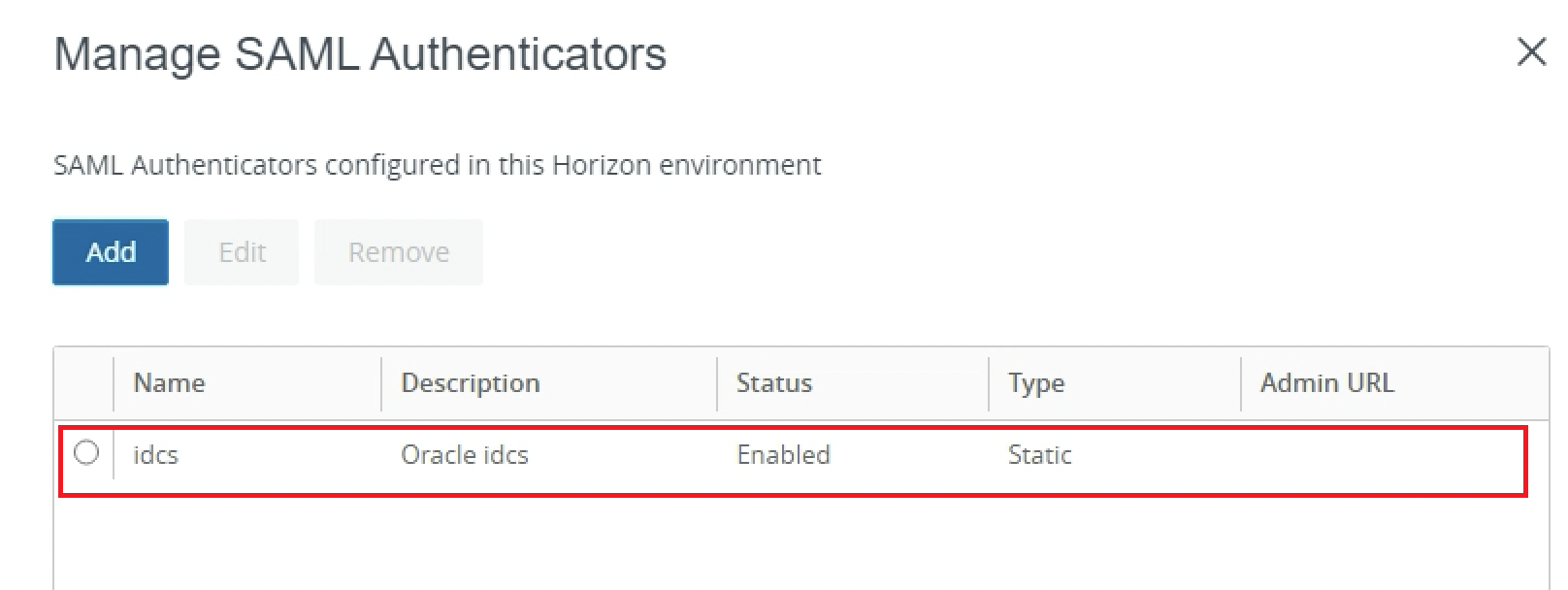

SAML 인증자가 사용으로 설정되었는지 확인.

-

OCI IAM이 이제 VMware Horizon에 대한 SAML 인증자로 구성되었는지 확인합니다.

-

확인을 클릭합니다.

주: 연결 서버에 대해 둘 이상의 SAML 인증자를 구성할 수 있으며 모든 인증자가 동시에 활성화될 수 있습니다. 그러나 연결 서버에 구성된 각 SAML 인증자의 엔티티 ID는 달라야 합니다.

-

-

타사 SAML 인증자에 대해 True SSO 사용

-

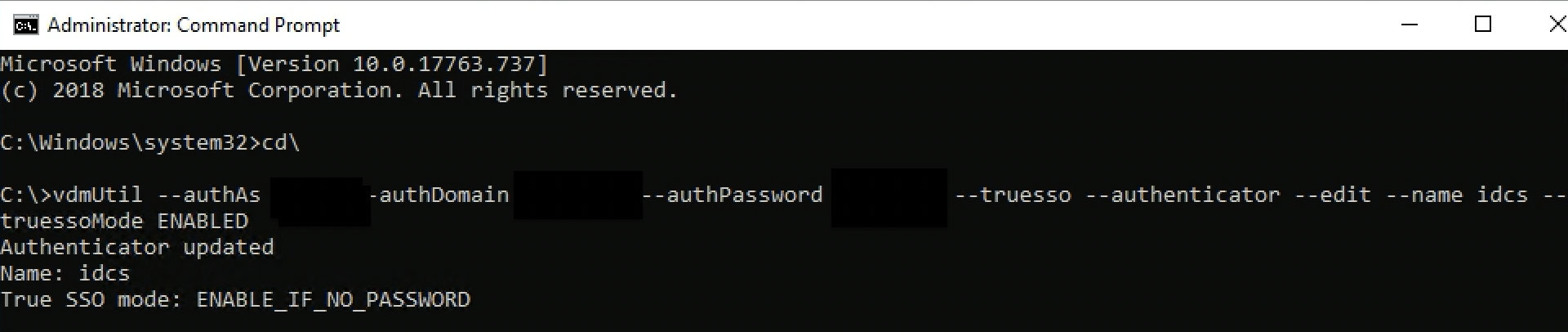

환경에서 VMware Horizon TrueSSO를 활용하는 경우 True SSO에서 OCI IAM SAML 인증자를 사용으로 설정해야 합니다. 다음 명령줄을 사용하여 모든 인증자와 해당 True SSO 모드 상태를 나열합니다.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticator<VMware Horizon admin user>를 VMware Horizon 관리자 사용자<fqdn>로 VMware Horizon 관리자 사용자<VMware Horizon admin password>에 대한 정규화된 도메인 이름으로 VMware Horizon 관리자의 비밀번호로 바꿉니다.

-

구성하려는 인증자에 대해 True SSO 모드가

DISABLED인 경우 다음 명령줄을 실행하여 사용으로 설정합니다.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

인증자에 대해

True SSO mode인 True SSO를 사용으로 설정하면ENABLE_IF_NO_PASSWORD로 표시됩니다.

-

작업 5: SAML 및 True SSO 인증을 통해 데스크톱 및 애플리케이션 검증

여기서는 VMware Horizon Client를 실행하여 Unified Access Gateway를 통해 원격 데스크톱 및 애플리케이션을 실행하고 SAML 및 True SSO 인증 플로우를 검증합니다.

-

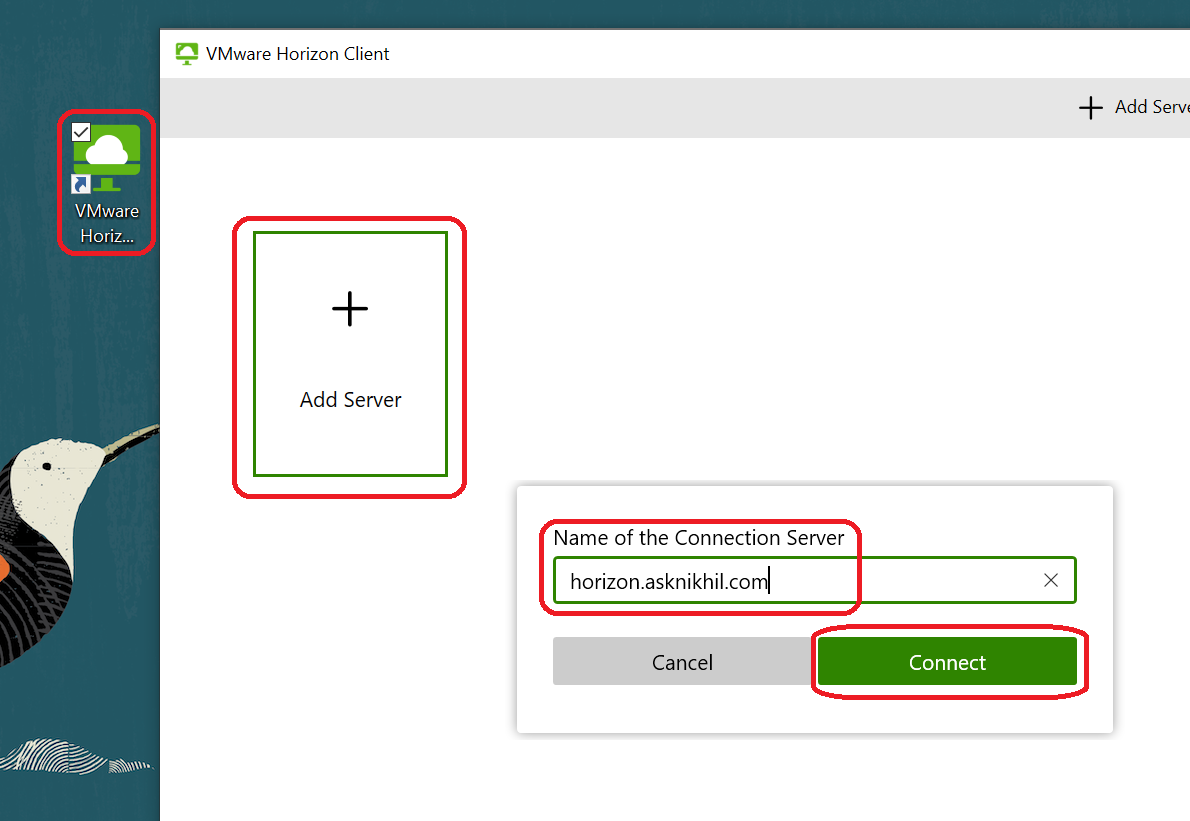

VMware Horizon Client를 구성합니다.

-

VMware Horizon Client를 실행합니다.

-

서버 추가를 누릅니다.

-

통합 액세스 게이트웨이 IP/FQDN을 입력합니다.

-

연결을 누릅니다.

-

-

OCI IAM을 통해 인증.

사용자가 인증을 위해 OCI IAM으로 재지정됩니다. 사용자가 AD Username 및 Password를 입력하고 인증(Delegated Authentication)이 성공하면 유효한 토큰을 사용하여 VMware Horizon 클라이언트로 다시 재지정됩니다.

-

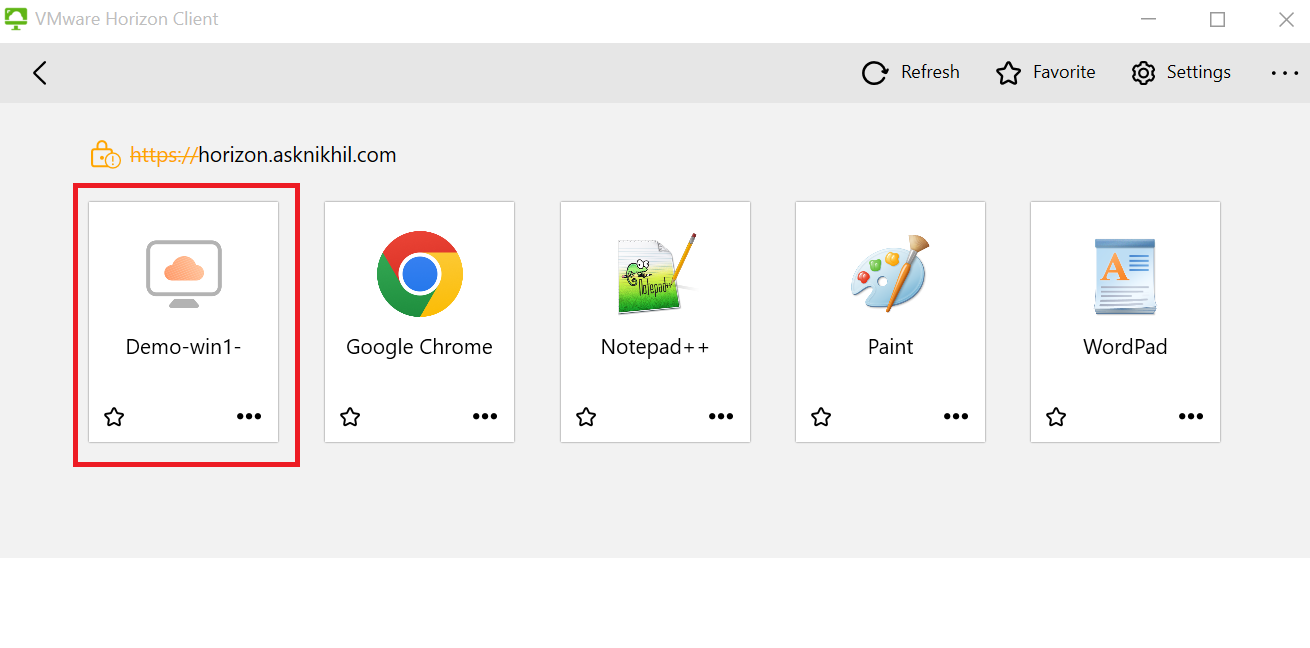

가상 데스크탑 또는 응용 프로그램을 실행합니다.

인증이 성공하면 사용자에게 해당 데스크톱 및 애플리케이션이 제공됩니다. Desktop(데스크탑) 또는 Applications(응용 프로그램) 아이콘 중 하나를 두 번 눌러 리소스를 실행합니다.

-

가상 데스크탑 또는 응용 프로그램이 실행되었는지 확인합니다.

작업 6: Horizon Desktop 및 응용 프로그램을 실행하도록 MyConsole 응용 프로그램 구성

이 작업에서는 Horizon 데스크탑을 실행하도록 기밀 응용 프로그램을 구성합니다. 동일한 단계를 반복하여 여러 응용 프로그램을 생성할 수 있습니다.

-

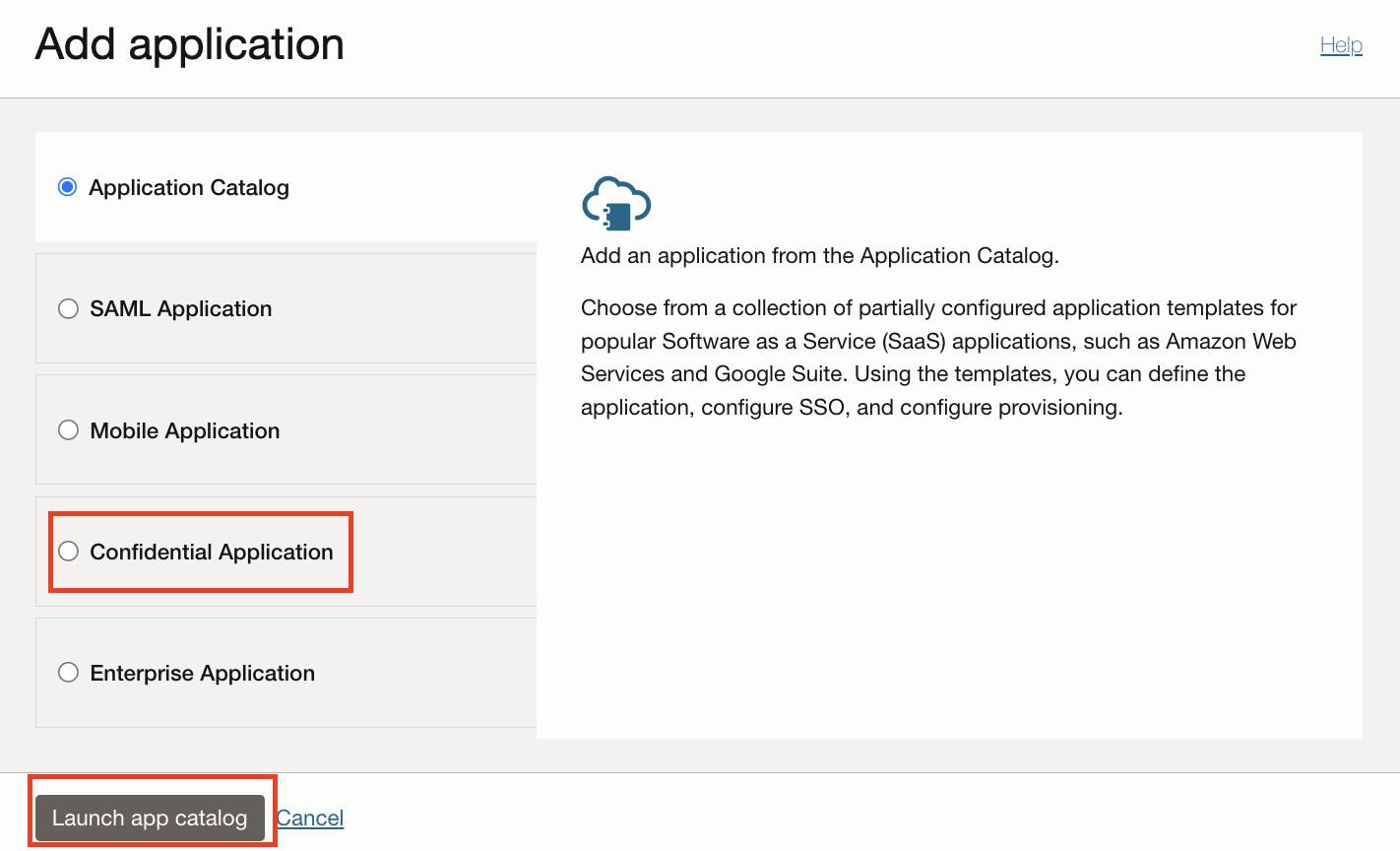

새 애플리케이션을 추가합니다.

-

애플리케이션으로 이동한 다음 애플리케이션 추가를 누릅니다.

-

기밀 애플리케이션을 선택한 다음 워크플로우 실행을 누릅니다.

-

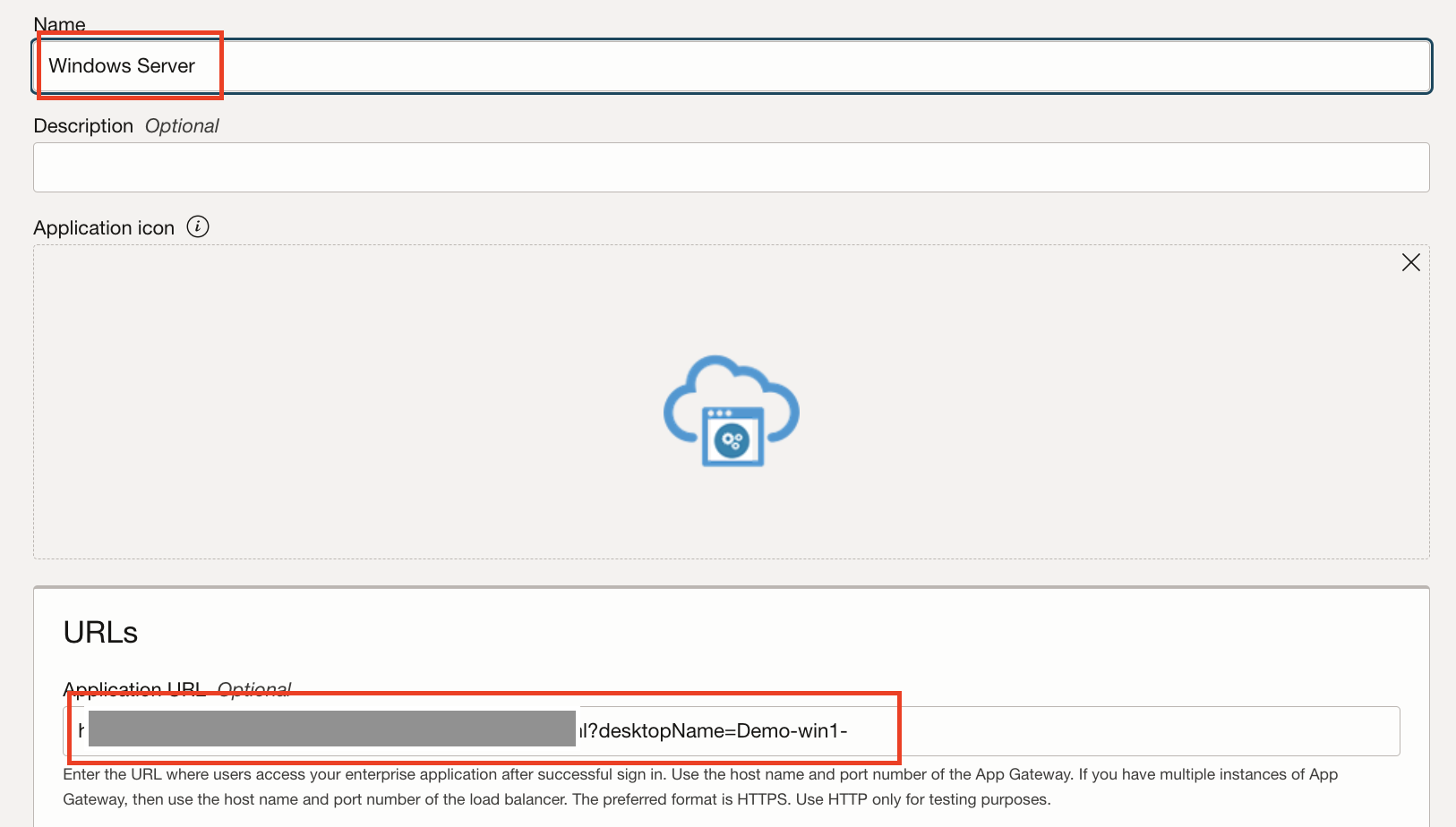

새 애플리케이션 마법사에서 애플리케이션 이름 및 애플리케이션 URL을 제공합니다.

참고: OCI IAM ID 도메인 내 콘솔을 사용하여 데스크톱 풀에서 이름이 Demo-win1-인 가상 데스크톱을 실행하려면 URL 구문은 다음과 같습니다.

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop예를 들어, 애플리케이션 풀에서 메모장을 실행하는 URL 구문은https://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad입니다.

-

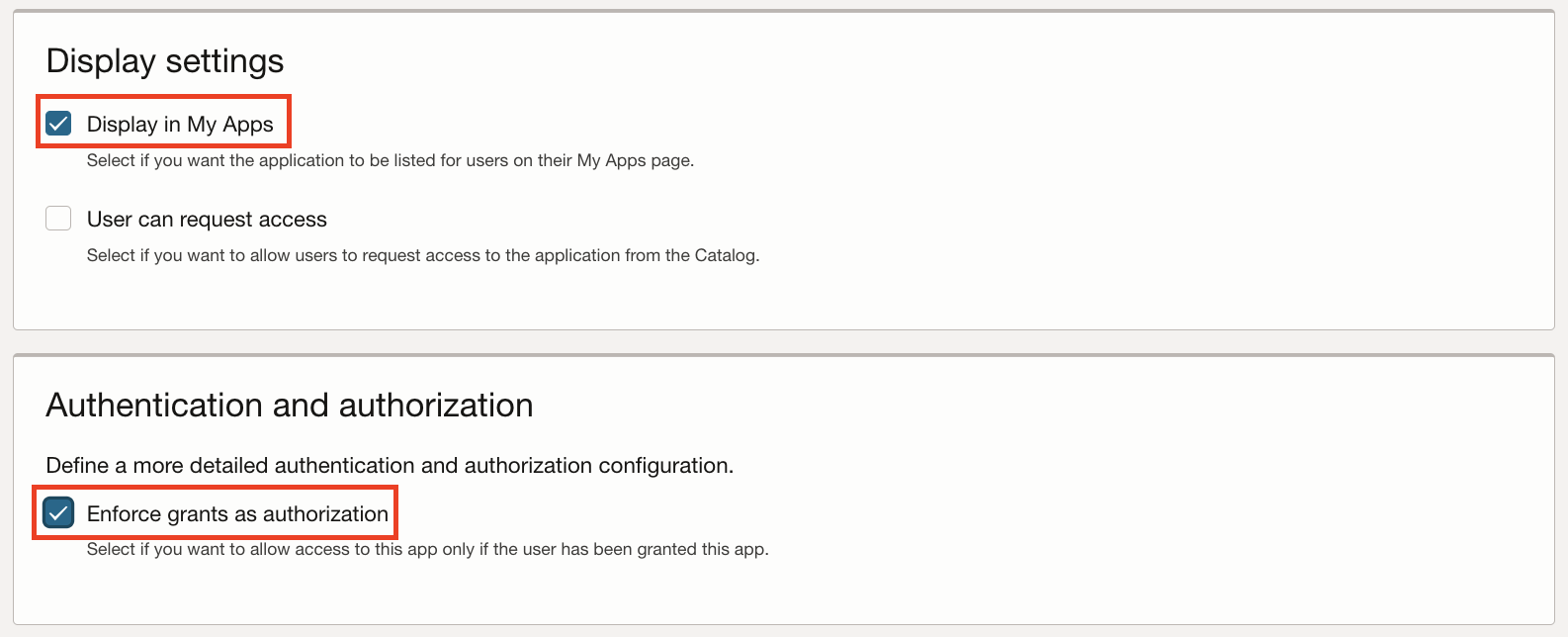

표시 설정에서 내 앱에 표시 옵션을 선택합니다.

-

인증 및 권한 부여 섹션에서 권한 부여를 권한 부여로 적용을 선택하고 다음을 누릅니다.

-

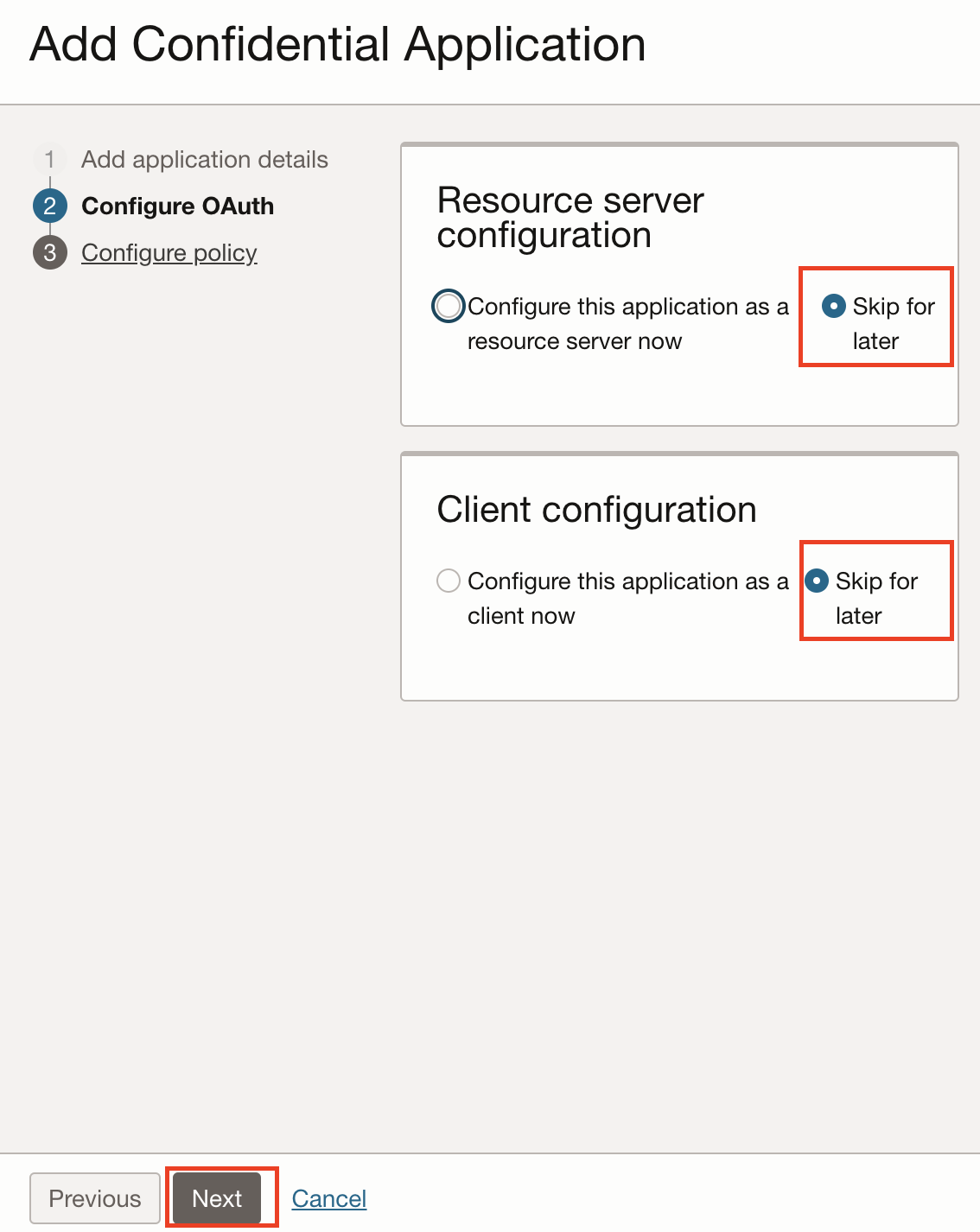

Configure OAuth 섹션에서 Resource Server configuration 및 Client configuration에 대해 Skip for later 옵션을 선택한 다음 Next를 누릅니다.

-

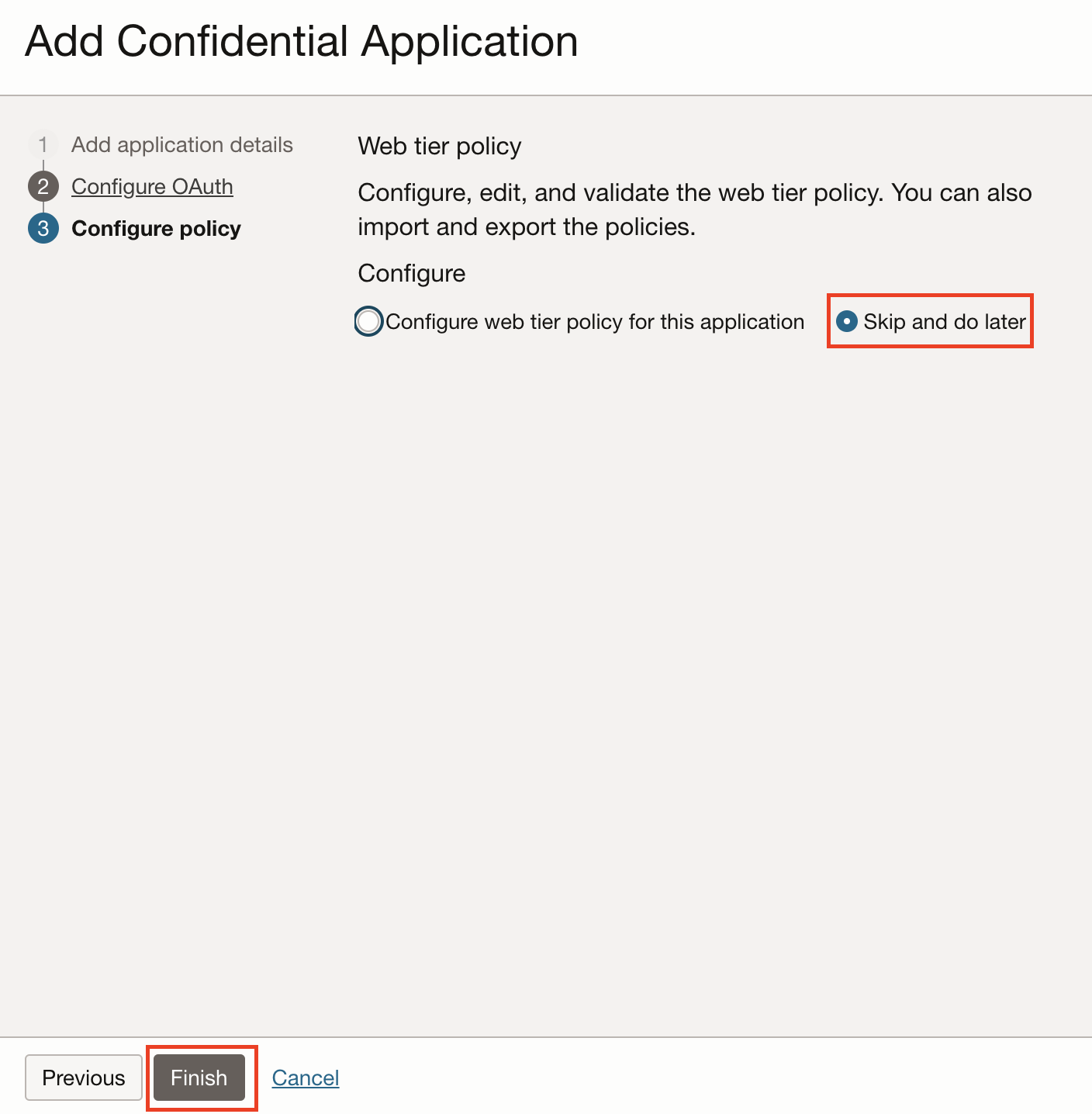

정책 구성 섹션에서 건너뛰기 및 나중에 수행 옵션을 선택한 다음 완료를 누릅니다.

-

-

생성된 후 애플리케이션을 활성화합니다.

-

사용자 및 그룹 지정: 사용자 또는 그룹을 눌러 각 사용자 또는 사용자 그룹을 지정합니다.

작업 7: OCI IAM MyConsole에서 데스크톱 및 애플리케이션 실행을 검증합니다.

-

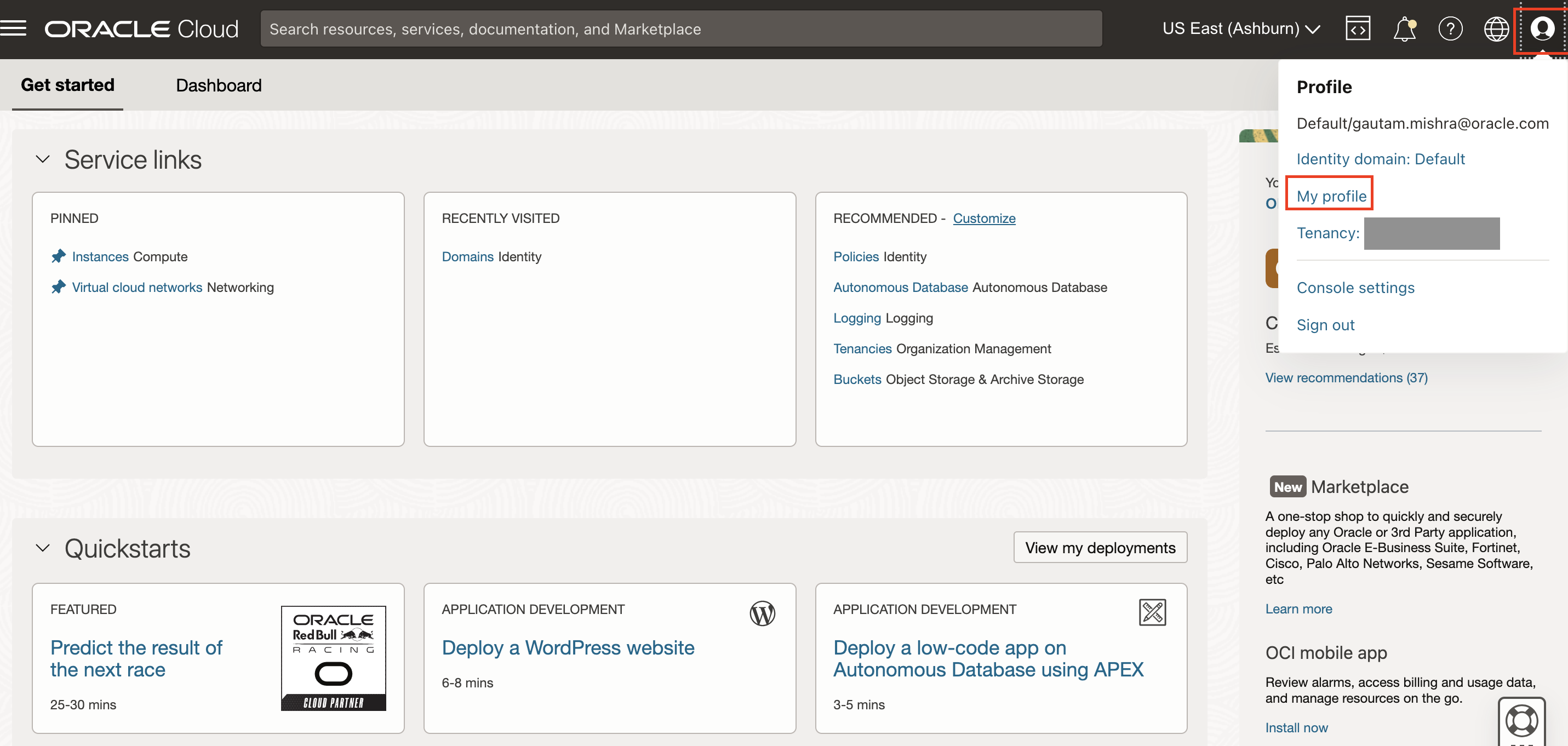

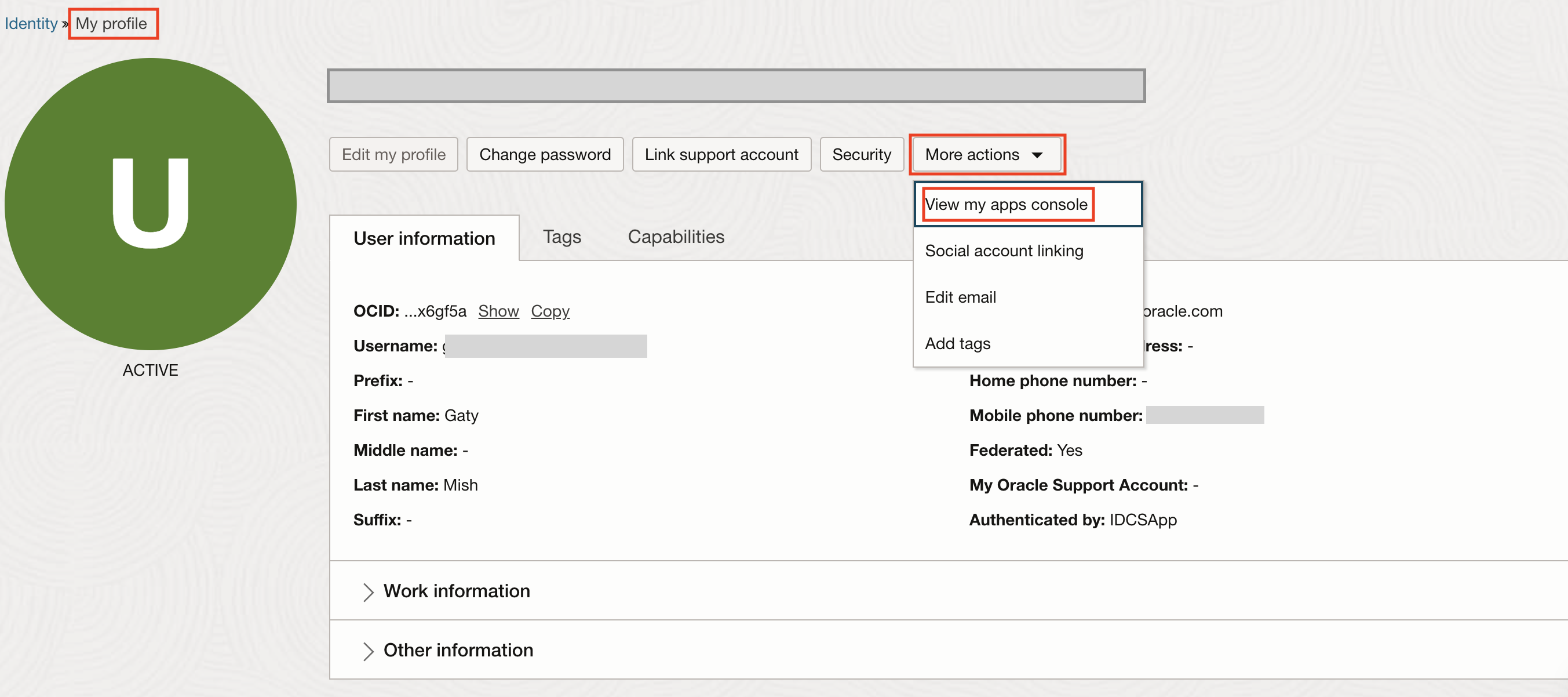

OCI 콘솔에 로그인하여 내 프로파일로 이동합니다.

-

추가 작업에서 내 앱 콘솔 보기를 누릅니다.

-

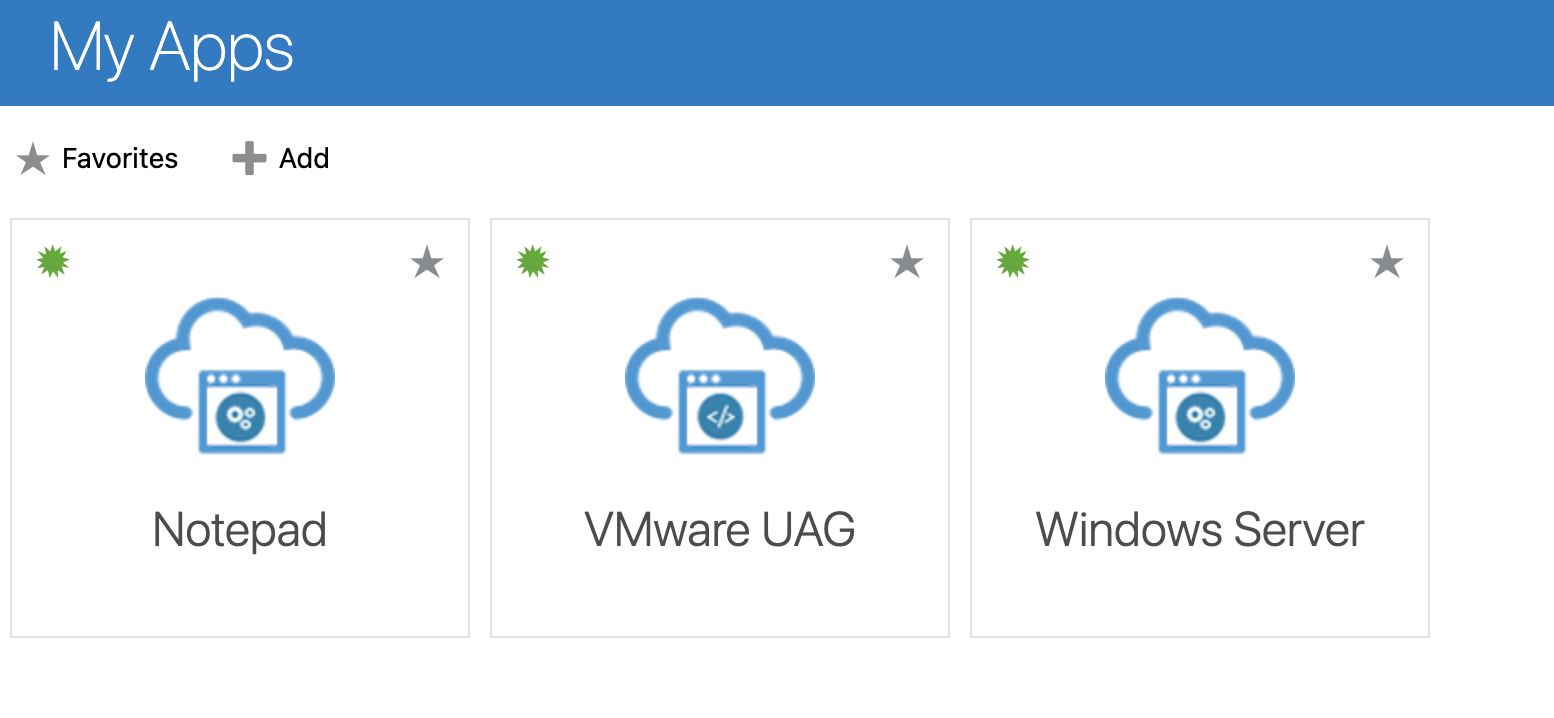

성공적인 로그인은 계정에 지정된 모든 응용 프로그램을 표시합니다. 실행할 응용 프로그램을 선택합니다.

- VMware UAG - IdP 메타데이터를 생성하는 데 사용되는 SAML 2.0 애플리케이션입니다. 이 앱을 실행하면 Horizon HTML 클라이언트로 재지정됩니다. OCI IAM 관리 콘솔에서 이 앱을 숨길 수 있습니다.

- 메모장 - 메모장 애플리케이션 풀을 가리키며, 메모장 세션을 새로 시작합니다.

- Windows Server - 새로운 데스크탑 세션을 시작하는 Demo-win1- 데스크톱 풀을 나타냅니다.

-

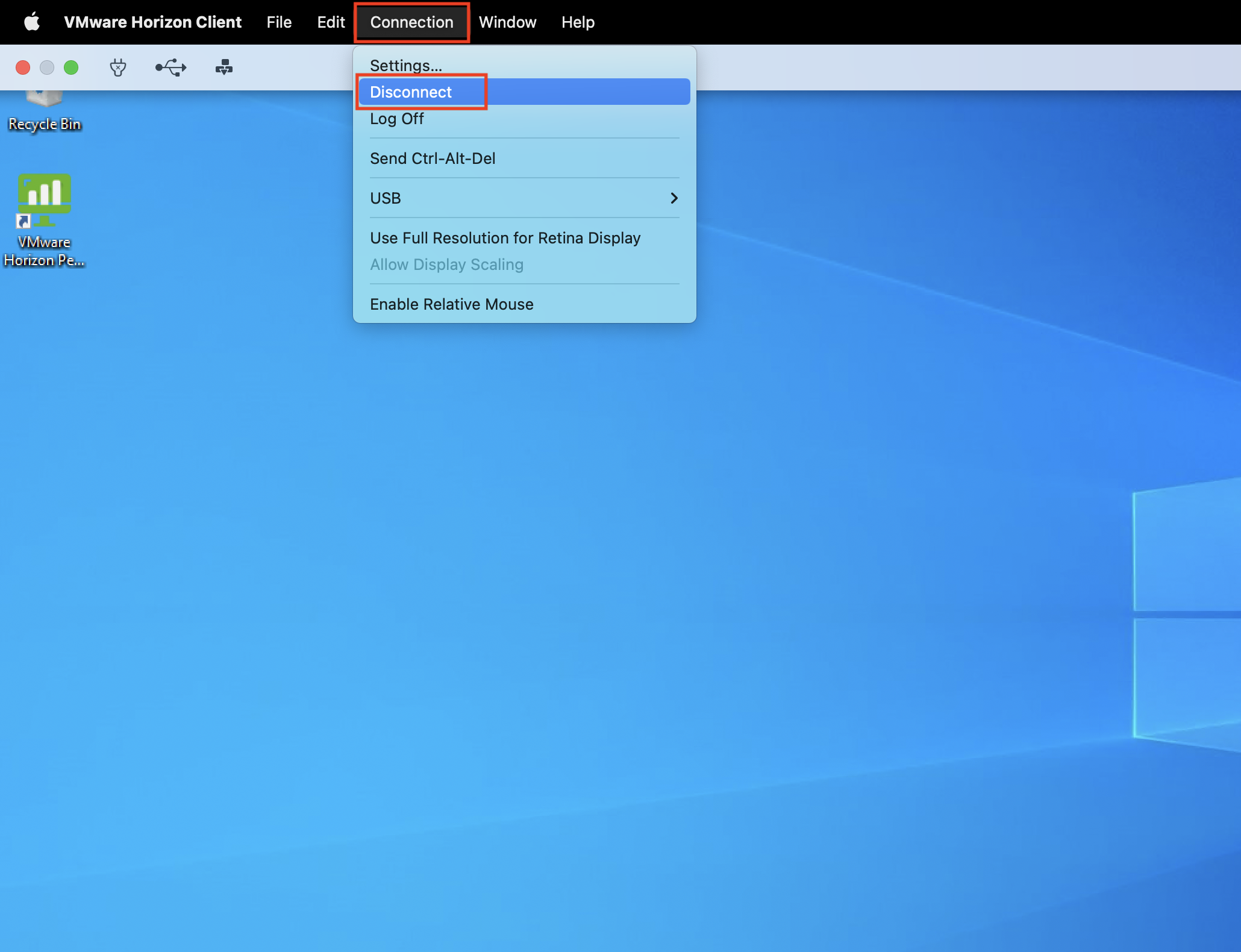

가상 데스크톱 또는 애플리케이션이 실행되었는지 확인합니다.

-

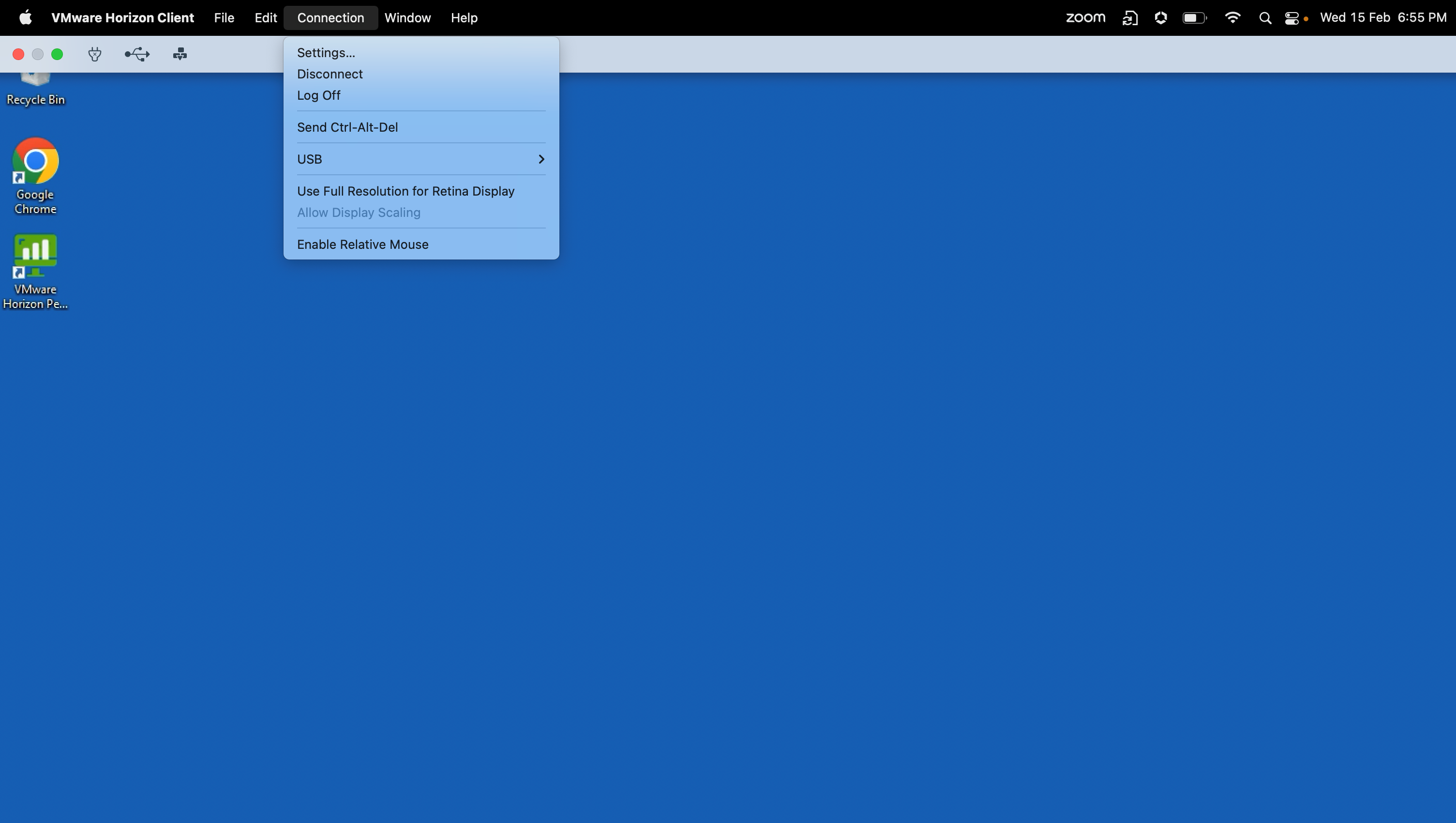

옵션을 누릅니다.

-

접속을 누른 다음 접속 해제를 누릅니다.

-

VMware Horizon의 SAML 인증자 및 True SSO 구성으로 인해 Single Sign-On이 구성되고 사용자가 자동으로 로그인됩니다.

관련 링크

- VMware Oracle Cloud VMware Solution을 통한 Horizon

- VMware Unified Access GatewayTM 배포 및 구성

- Oracle Cloud VMware Solution

- AD 동기화 및 위임 인증을 위한 AD(Microsoft Active Directory) 브리지 구성

승인

Authors - Gautam Mishra(Senior Cloud Engineer), Nikhil Verma(Principal Cloud Architect)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 살펴보거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하십시오. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer를 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.