Federando com o Microsoft Azure Active Directory

Este tópico descreve como federar com o Microsoft Azure Active Directory (AD).

Antes de seguir as etapas deste tópico, consulte Federando com Provedores de Identidades para entender os conceitos gerais da federação.

Sobre a Federação com o Azure AD

Para federar com o Azure AD, você configura o Oracle Cloud Infrastructure como um aplicativo básico de logon único SAML no Azure AD. Para configurar este aplicativo, você deve realizar algumas etapas na Console do Oracle Cloud Infrastructure e algumas etapas no Azure AD.

Veja a seguir o processo geral que um administrador executa para configurar a federação. Os detalhes de cada etapa são fornecidos na próxima seção.

- No Oracle Cloud Infrastructure, faça download do documento dos metadados da federação.

- No Azure AD, configure o Oracle Cloud Infrastructure Console como um aplicativo empresarial.

- No Azure AD, configure o aplicativo empresarial do Oracle Cloud Infrastructure para sign-on único.

- No Azure AD, configure os atributos e reivindicações do usuário.

- No Azure AD, faça download do documento de metadados AD SAML do Azure.

- No Azure AD, designe grupos de usuários ao aplicativo.

- No Oracle Cloud Infrastructure, configure o Azure AD como um provedor de identidades.

- No Oracle Cloud Infrastructure, mapeie seus grupos do Azure AD para grupos do Oracle Cloud Infrastructure.

- No Oracle Cloud Infrastructure, configure as políticas do IAM para controlar os acessos dos seus grupos do Azure AD.

- Compartilhe o URL de acesso do Oracle Cloud Infrastructure com seus usuários.

Etapas para Federar com o Azure AD

Pré-requisitos

Você tem uma tenancy do Azure com grupos e usuários configurados no Azure AD.

Etapa 1: No Oracle Cloud Infrastructure, faça download do documento de metadados da federação

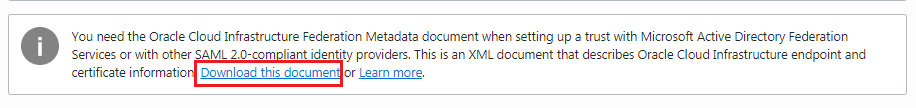

Resumo: A página Federação da Console do Oracle Cloud Infrastructure exibe um link para o documento dos metadados de federação do Oracle Cloud Infrastructure. Antes de configurar o aplicativo no Azure AD, você precisa fazer download do documento.

-

Vá para a página Federação: Abra o menu de navegação e selecione Identidade & Segurança. Em Identidade, selecione Federação.

-

Na página Federação, selecione Fazer Download deste documento.

Depois que você selecionar o link, o documento metadata.xml será aberto na janela de seu browser. Use o comando Salvar página como do browser para salvar o documento xml localmente onde você poderá acessá-lo posteriormente.

Etapa 2: No Azure AD, adicione o Oracle Cloud Infrastructure como um aplicativo empresarial

-

No portal do Azure, no painel de navegação esquerdo, selecione Azure Active Directory.

-

No painel do Azure Active Directory, selecione Aplicativos empresariais. Uma amostra dos aplicativos em seu tenant do Azure AD é exibida.

- Na parte superior do painel Todos os aplicativos, selecione Novo aplicativo.

- Na região Adicionar da galeria, digite Oracle Cloud Infrastructure Console na caixa de pesquisa.

-

Selecione o aplicativo do Oracle Cloud Infrastructure Console nos resultados.

-

No formulário específico do aplicativo, você pode editar informações sobre o aplicativo. Por exemplo, você pode editar o nome do aplicativo.

-

Quando terminar de editar as propriedades, selecione Criar.

A página de conceitos básicos é exibida com as opções de configuração do aplicativo para sua organização.

Etapa 3: No Azure AD, configure o Oracle Cloud Infrastructure como um aplicativo empresarial

-

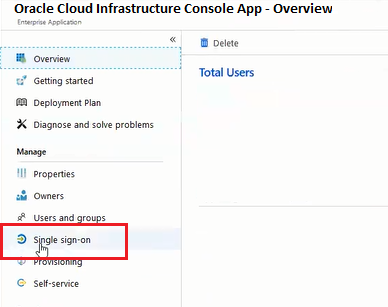

Na seção Gerenciar, selecione Sign-on único.

-

Selecione SAML para configurar o sign-on único. A página Configurar Sign-On Único com SAML é exibida.

-

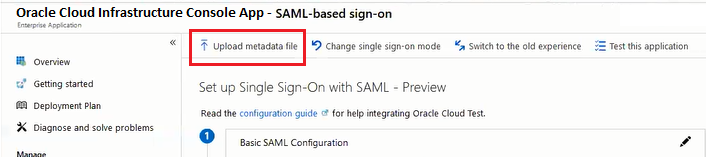

Na parte superior da página, selecione Fazer upload de arquivos de metadados.

-

Localize o arquivo (metadata.xml) de metadados da federação que você baixou do Oracle Cloud Infrastructure na Etapa 1 e faça upload dele aqui. Depois de fazer upload do arquivo, estes campos Configuração Básica do SAML são preenchidos automaticamente:

- Identificador (ID da Entidade)

- URL de Resposta (URL do Serviço do Consumidor de Asserção)

-

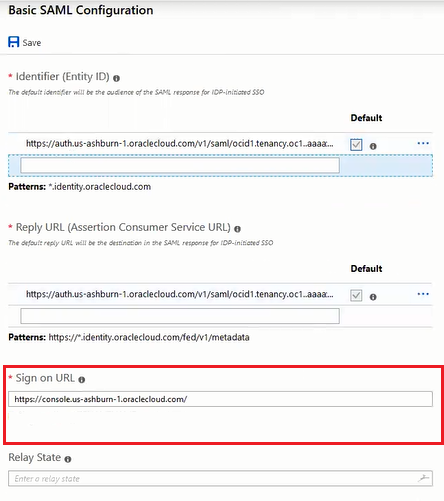

Na seção Configuração Básica do SAML, selecione Editar. No painel Configuração Básica do SAML, informe o seguinte campo obrigatório:

-

URL de Sign-on: Informe o URL no seguinte formato:

https://cloud.oracle.com

-

- Selecione Salvar.

Etapa 4: Configurar Atributos e Reivindicações do Usuário

O modelo de aplicativo empresarial do Oracle Cloud Infrastructure Console é pré-implantado com os atributos necessários, portanto, não é necessário adicionar nenhum. No entanto, você precisa fazer as seguintes personalizações:

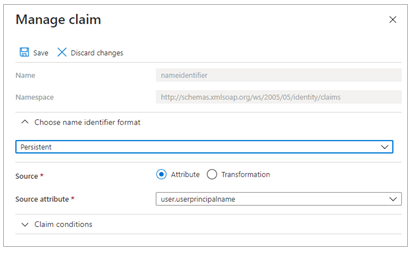

- Na seção Atributos e Reivindicações do Usuário, selecione Editar no canto superior direito. O painel Gerenciar reivindicação é exibido.

-

Ao lado do campo Valor do identificador de nome, selecione Editar.

- Em Reivindicação Obrigatória, selecione Identificador de Usuário Exclusivo (ID do Nome).

- Selecione Endereço de email e altere-o para Persistente.

- Para Origem, selecione Atributo.

-

Para Atributo de origem, selecione user.userprincipalname.

-

Selecione Salvar.

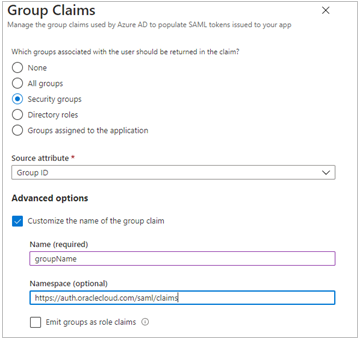

- Selecione Adicionar uma reivindicação de grupo.

-

No painel Reivindicações de Grupos, configure o seguinte:

- Selecione Grupos de segurança.

- Atributo de origem: Selecione ID do Grupo.

- Em Opções Avançadas, selecione Personalizar o nome da reivindicação de grupo.

-

No campo Nome, informe: groupName.

Certifique-se de informar groupName com a ortografia e o uso de maiúsculas/minúsculas exatamente como fornecido.

-

No campo Namespace, informe:

https://auth.oraclecloud.com/saml/claims - Selecione Salvar.

Etapa 5: Faça download do documento de metadados SAML

-

Na seção Certificado de Assinatura SAML, selecione o link de download ao lado do XML de Metadados da Federal.

-

Faça download deste documento e anote o local onde ele será salvo. Você fará upload deste documento para a Console na próxima etapa.

Etapa 6: Atribuir grupos de usuários ao aplicativo

Para permitir que os usuários do Azure AD acessem o Oracle Cloud Infrastructure, você precisa designar os grupos de usuários apropriados ao seu novo aplicativo empresarial.

- No painel de navegação esquerdo, em Gerenciar, selecione Usuários e Grupos.

- Selecione Adicionar na parte superior da lista Usuários e Grupos para abrir o painel Adicionar Atribuição.

-

Selecione o seletor Usuários e grupos.

-

Informe o nome do grupo que você deseja designar ao aplicativo na caixa Pesquisar por nome ou endereço de e-mail.

-

Posicione o cursor sobre o grupo na lista de resultados para exibir uma seleção. Marque a seleção para adicionar o grupo à lista Selecionados.

-

Quando terminar de selecionar grupos, selecione Selecionar para adicioná-los à lista de usuários e grupos a serem designados ao aplicativo.

-

Selecione Designar para designar o aplicativo aos grupos selecionados.

Etapa 7: Adicione o Azure AD como um provedor de identidades no Oracle Cloud Infrastructure

Resumo: Adicione o provedor de identidades à sua tenancy. Você pode configurar os mapeamentos do grupo ao mesmo tempo ou configurá-los posteriormente.

- Vá para a Console e acesse com o nome de usuário e a senha do seu Oracle Cloud Infrastructure.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

- Selecione Adicionar provedor de identidades.

-

Informe o seguinte:

- Nome para Exibição: Um nome exclusivo para esta confiança federada. Este é o nome que usuários federados veem ao escolher qual provedor de identidades usar ao acessar a Console. O nome deve ser exclusivo em todos os provedores de identidade que você adicionar à tenancy. Não é possível alterar essa opção posteriormente.

- Descrição: Uma descrição amigável.

- Tipo: Selecione provedor de identidades compatível com SAML 2.0.

- XML: Faça upload do arquivo FederationMetadata.xml submetido a download do Azure AD.

- Selecione Mostrar Opções Avançadas.

-

Criptografar Asserção: Ao marcar a caixa de seleção, o serviço IAM pode esperar a criptografia do IdP. Não marque essa caixa de seleção, a menos que você tenha ativado criptografia de asserção no Azure AD.

Para ativar a criptografia de asserção para esta aplicação de sign-on único no Azure AD, configure o Certificado de Assinatura SAML no Azure AD para assinar a resposta e a asserção de SAML. Para obter mais informações, consulte a documentação do Azure AD.

- Forçar Autenticação: Selecionado por default. Quando esta opção é selecionada, os usuários precisam fornecer suas credenciais para o IdP (reautenticar), mesmo quando já estão conectados a outra sessão.

-

Referências da Classe de Contexto de autenticação: Este campo é obrigatório para clientes do Government Cloud. Quando um ou mais valores são especificados, o Oracle Cloud Infrastructure (a parte confiável), espera que o provedor de identidades use um dos mecanismos especificados de autenticação ao autenticar o usuário. A resposta SAML retornada do IdP deve conter uma instrução de autenticação com essa referência de classe de contexto de autenticação. Se o contexto da autenticação da resposta SAML não corresponder ao especificado aqui, o serviço de auth do Oracle Cloud Infrastructure rejeitará a resposta SAML com um 400. Várias referências comuns de classe de contexto de autenticação são listadas no menu. Para usar uma classe de contexto específico, selecione Personalizado e informe manualmente a referência de classe.

- Se você tiver permissões para criar um recurso, também terá permissões para aplicar tags de formato livre a esse recurso. Para aplicar uma tag definida, você deve ter permissões para usar o namespace da tag. Para obter mais informações sobre tags, consulte Tags de Recursos. Se você não tiver certeza se deseja aplicar tags, ignore essa opção ou pergunte a um administrador. Você pode aplicar tags posteriormente.

-

Selecione Continuar.

Nota

Se você não quiser configurar os mapeamentos do grupo agora, basta selecionar Criar e voltar para adicionar os mapeamentos mais tarde.

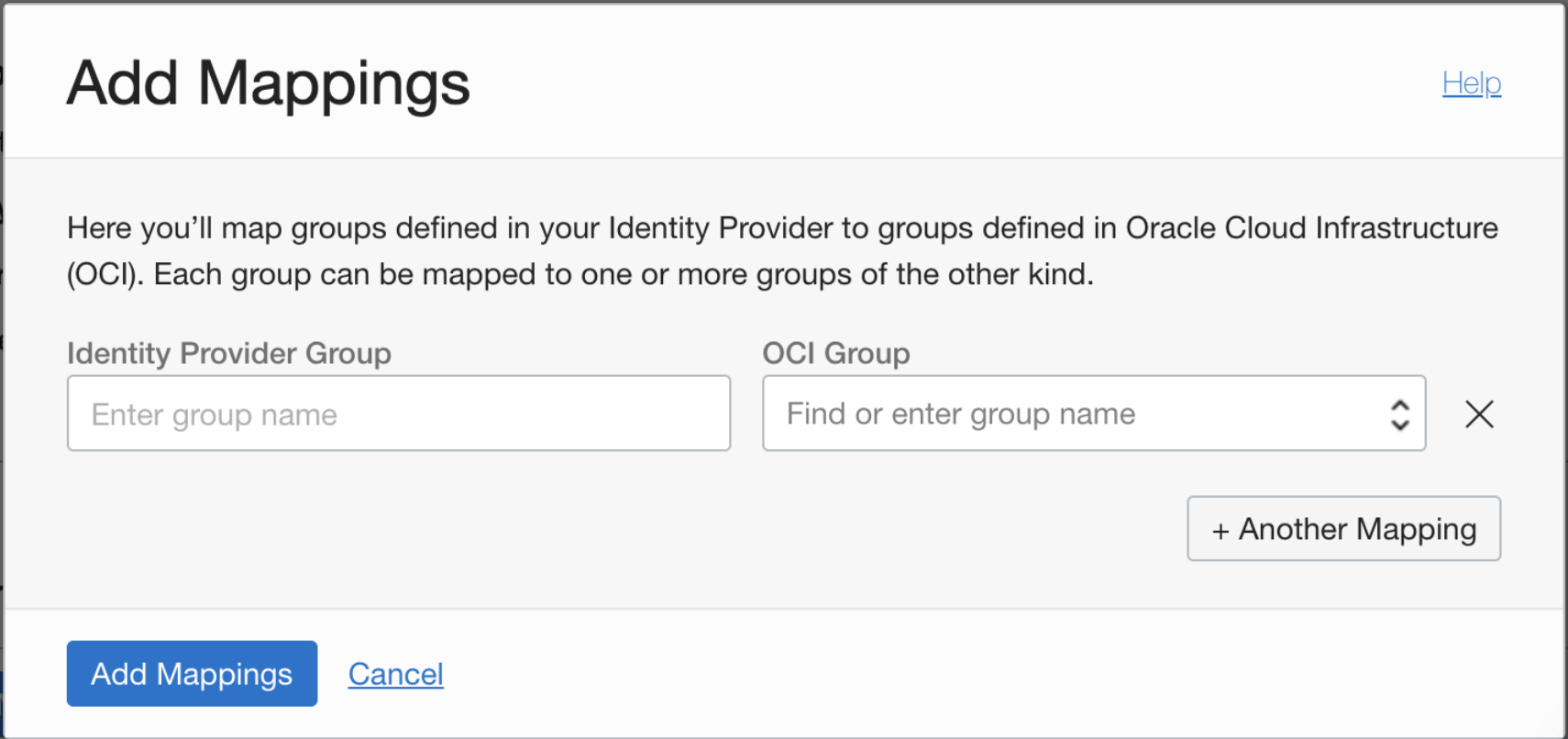

Etapa 8: Adicionar mapeamentos de grupo

Resumo: Configure os mapeamentos entre grupos do Azure AD e grupos do IAM no Oracle Cloud Infrastructure. Um grupo específico do Azure AD pode ser mapeado para zero, um ou vários grupos do IAM e vice-versa. No entanto, cada mapeamento individual está entre apenas um único grupo de Azure AD e um único grupo de IAM. As alterações em mapeamentos de grupo têm efeito normalmente em segundos na sua região local, mas podem levar vários minutos para serem propagadas em todas as regiões. Observe que os grupos do Azure AD que você escolher para mapear também devem ser designados ao aplicativo empresarial no Azure AD. Consulte a Etapa 6: Atribua grupos de usuários ao aplicativo.

Antes de começar: Abra a página de grupos do Azure AD. No Painel do Azure, em Gerenciar, selecione Grupos. Na lista de grupos, selecione o grupo que você deseja mapear para um grupo Oracle Cloud Infrastructure. Na página de detalhes do grupo, selecione o ícone Copiar ao lado do ID do Objeto do grupo.

Para criar um mapeamento de grupo:

-

Para Grupo de Provedores da Identidade, informe (ou cole) o ID do Objeto do grupo do Azure AD. Você deve informar o ID do Objeto de forma precisa, inclusive com o uso correto de maiúsculas e minúsculas. Um ID de Objeto de exemplo é semelhante a: aa0e7d64-5b2c-623g-at32-65058526179c

-

Escolha o grupo do IAM ao qual você deseja mapear este grupo a partir da lista no Grupo OCI.

- Repita as etapas anteriores para cada mapeamento que deseja criar e, em seguida, selecione Criar.

Requisitos para nome de grupo do IAM: Nenhum espaço. Caracteres permitidos: letras, números, hifens, pontos, sublinhados e sinais de mais (+). O nome não pode ser alterado posteriormente.

O provedor de identidades agora é adicionado à sua tenancy e aparece na lista na página Federação. Selecione o provedor de identidades para exibir seus detalhes e os mapeamentos de grupo que você acabou de configurar.

O sistema Oracle atribui ao provedor de identidades e a cada mapeamento de grupo um ID exclusivo chamado OCID (Oracle Cloud ID). Para obter mais informações, consulte Identificadores de Recursos.

No futuro, vá para a página Federação se quiser editar os mapeamentos do grupo ou excluir o provedor de identidades da sua tenancy.

Etapa 9: Configure políticas do IAM para os grupos

Se você ainda não tiver configurado, configure as políticas do IAM para controlar o acesso dos usuários federados aos recursos do Oracle Cloud Infrastructure da sua organização. Para obter mais informações, consulte Conceitos Básicos de Políticas e Políticas Comuns.

Etapa 10: Dê aos usuários federados o nome do tenant e o URL para o acesso

Os usuários federados precisam do URL da Console do Oracle Cloud Infrastructure (por exemplo, Console) e do nome do seu tenant, Será solicitado que eles forneçam o nome do tenant quando acessarem a Console.

Gerenciando Provedores de Identidade na Console

Todos os mapeamentos de grupo do provedor de identidades também serão excluídos.

-

Exclua o provedor de identidades da sua tenancy:

-

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o provedor de identidades para exibir seus detalhes.

- Selecione Excluir.

- Confirme quando solicitado.

-

-

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o provedor de identidades para exibir seus detalhes.

-

Selecione Adicionar Mapeamentos.

- Em Grupo de Provedores de Identidade, selecione Grupo Personalizado. Informe (ou cole) o ID do Objeto do grupo do Azure AD. Você deve informar o ID do Objeto de forma precisa, inclusive com o uso correto de maiúsculas e minúsculas. Um exemplo de ID de Objeto é semelhante a: aa0e7d64-5b2c-623g-at32-65058526179c. Observe que para que os grupos possam acessar o Oracle Cloud Infrastructure, eles também devem ser designados ao aplicativo empresarial no Azure AD. Consulte a Etapa 6: Atribua grupos de usuários ao aplicativo.

-

Escolha o grupo do IAM ao qual você deseja mapear este grupo a partir da lista no Grupo OCI.

- Para adicionar mais mapeamentos, selecione +Another Mapeamento.

- Quando terminar, selecione Adicionar Mapeamentos.

Suas alterações têm efeito normalmente em segundos.

Não é possível atualizar um mapeamento de grupo, mas é possível excluir o mapeamento e adicionar um novo.

-

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o provedor de identidades para exibir seus detalhes.

- Para o mapeamento que você deseja excluir, selecione-o e Excluir.

- Confirme quando solicitado.

Suas alterações têm efeito normalmente em segundos.

Gerenciando Provedores de Identidade na API

Para obter informações sobre o uso da API e as solicitações de assinatura, consulte Documentação da API REST e Credenciais da Segurança. Para obter informações sobre SDKs, consulte SDKs e a CLI.

Use estas operações de API:

Provedores de identidade:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: Para que você possa usar essa operação, primeiro use o DeleteIdpGroupMapping para remover todos os mapeamentos de grupo do provedor de identidades.

- CreateIdpGroupMapping: Cada mapeamento de grupo é uma entidade separada com seu próprio OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping