Federando com Provedores de Identidade

Este tópico descreve os conceitos da federação de identidades. O Oracle Cloud Infrastructure suporta federação com Oracle Identity Cloud Service e Microsoft Active Directory (via Active Directory Federation Services (AD FS)), Microsoft Azure Active Directory, Okta e outros provedores de identidade que oferecem suporte ao protocolo SAML (Security Assertion Markup Language) 2.0.

Visão geral

Em geral, as empresas usam um provedor de identidades (IdP) para gerenciar senhas/login de usuário e autenticar usuários para acesso a sites, serviços e recursos seguros.

Quando alguém da sua empresa deseja usar recursos do Oracle Cloud Infrastructure na Console, deve se conectar usando um login e uma senha. Seus administradores podem federar com um IdP suportado para que cada funcionário possa usar um log-in e senha existentes e não tenha que criar um novo conjunto para usar os recursos de Oracle Cloud Infrastructure.

Para federar, um administrador passa por um processo curto para configurar um relacionamento entre o IdP e a Oracle Cloud Infrastructure (comumente chamado de confiança da federação). Depois que um administrador configurar esse relacionamento, qualquer pessoa da sua empresa que acessar a Console do Oracle Cloud Infrastructure receberá uma solicitação de experiência de "log-on exclusivo" fornecida pela IdP. O usuário se conecta com o login/senha que ele já configurou com o IdP. O IdP autentica o usuário e, em seguida, esse usuário pode acessar oOracle Cloud Infrastructure.

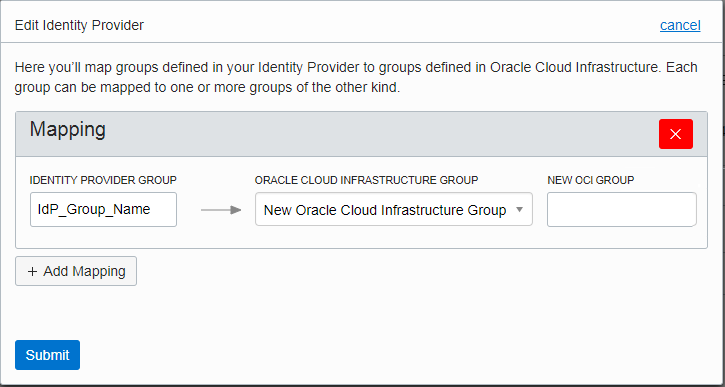

Ao trabalhar com o IdP, o administrador define grupos e designa a cada usuário um ou mais grupos de acordo com o tipo de acesso de que o usuário precisa. O Oracle Cloud Infrastructure também usa o conceito de grupos (em conjunto com políticas do IAM) para definir o tipo de acesso de um usuário. Como parte da configuração do relacionamento com o IdP, o administrador pode mapear cada grupo IdP para um grupo do IAM definido da mesma forma, para que sua empresa possa reutilizar as definições de grupo IdP ao autorizar acesso de usuário aos recursos da Oracle Cloud Infrastructure. Veja uma tela do processo de mapeamento:

Para obter informações sobre o número de federações e mapeamentos de grupo que você pode ter, consulte Limites por Serviço. Não há limite para o número de usuários federados.

Qualquer usuário que esteja em mais de 50 grupos IdP não pode ser autenticado para usar a Console do Oracle Cloud Infrastructure.

Provisionamento e Sincronização de Usuário Automatizados com SCIM

As tenancies federadas com Oracle Identity Cloud Service ou o provedor de terceiros Okta também podem aproveitar o SCIM (System of Cross-domain Identity Management) para permitir o provisionamento de usuários federados no Oracle Cloud Infrastructure. Os usuários federados que foram provisionados no Oracle Cloud Infrastructure por meio deste processo podem ter as credenciais de usuário adicionais, como chaves da API e tokens de auth que são gerenciados na página Definições do Usuário. Isso permite que os usuários federados usem o SDK e a CLI, além de outros recursos que exigem credenciais adicionais do usuário. Para obter mais informações, consulte Provisionamento do Usuário para Usuários Federados.

Conceitos Gerais

Aqui está uma lista dos conceitos básicos com os quais você precisa estar familiarizado.

- IDP

- O IdP é a abreviação de provedor de identidades, que é um serviço que oferece credenciais de identificação e autenticação para usuários.

- PROVEDOR DE SERVIÇOS (SP)

- Um serviço (como um aplicativo, um site e assim por diante) que chama um IdP para autenticar usuários. Nesse caso, o Oracle Cloud Infrastructure é o SP.

- CONFIANÇA FEDERADA

- Uma relação que um administrador configura entre um IdP e um SP. Você pode usar a Console ou API do Oracle Cloud Infrastructure para configurar esse relacionamento. Em seguida, o IdP específico será "federado" para esse SP. Na Console e na API, o processo de federação é considerado como adição de um provedor de identidade à tenancy.

- DOCUMENTO DE METADADOS SAML

- Um documento baseado em XML fornecido pelo IdP que fornece as informações necessárias para um SP para federar com esse IdP. O Oracle Cloud Infrastructure suporta o protocolo SAML 2.0, que é um padrão baseado em XML para compartilhar informações necessárias entre IdP e SP. Dependendo de qual idP você está federando, você deverá fornecer o URL de metadados (veja abaixo) para este documento ou fazer upload do documento no Oracle Cloud Infrastructure.

- URL DE METADADOS

- Um URL fornecido pelo IdP que permite que um SP obtenha informações necessárias para federar com esse IdP. O Oracle Cloud Infrastructure suporta o protocolo SAML 2.0, que é um padrão baseado em XML para compartilhar informações necessárias entre IdP e SP. O URL de metadados aponta para o documento de metadados SAML de que o SP precisa.

- USUÁRIO FEDERADO

- Alguém que se conecta para usar a Console do Oracle Cloud Infrastructure por meio de um IdP federado.

- USUÁRIO LOCAL

- Um usuário não federado. Em outras palavras, alguém que se conectar para usar a Console do Oracle Cloud Infrastructure com um log-in e senha criados no Oracle Cloud Infrastructure.

- MAPEAMENTO DE GRUPOS

- Um mapeamento entre um grupo IdP e um grupo Oracle Cloud Infrastructure, usado para fins de autorização do usuário.

- SCIM

- O SCIM (System for Cross-domain Identity Management) é um protocolo padrão IETF que permite o provisionamento de usuários em sistemas de identidade. O Oracle Cloud Infrastructure hospeda um ponto final SCIM para aprovisionar usuários federados no Oracle Cloud Infrastructure. O uso de um cliente SCIM para provisionar usuários no Oracle Cloud Infrastructure permite designar credenciais aos usuários do Oracle Cloud Infrastructure.

- USUÁRIO PROVISIONADO (OU SINCRONIZADO)

- Um usuário provisionado pelo cliente SCIM do provedor em Oracle Cloud Infrastructure. Esses usuários podem ser listados na Console do Oracle Cloud Infrastructure e podem ter todas as credenciais do usuário do Oracle Cloud Infrastructure, exceto uma senha da Console.

- Asserção de Criptografia

- Alguns IdPs suportam a criptografia da asserção SAML. Quando ativado, o provedor de serviços espera que a asserção SAML seja criptografada pelo provedor de identidades, usando a chave de criptografia do provedor de serviços. Nesse caso, o provedor de serviço é o serviço de autenticação da Oracle Cloud Infrastructure. Se você optar por ativar esse recurso do seu IdP, também deverá ativá-lo ao configurar o provedor de Federação no serviço IAM. Observe que o Microsoft AD FS ativa a criptografia da asserção SAML por padrão. Se o IdP for o Microsoft AD FS, ative essa funcionalidade no IAM ou desative-a para o Microsoft AD FS.

Experiência para Usuários Federados

Os usuários federados podem usar a Console para acessar a Oracle Cloud Infrastructure (de acordo com as políticas do IAM para os grupos nos quais os usuários estão).

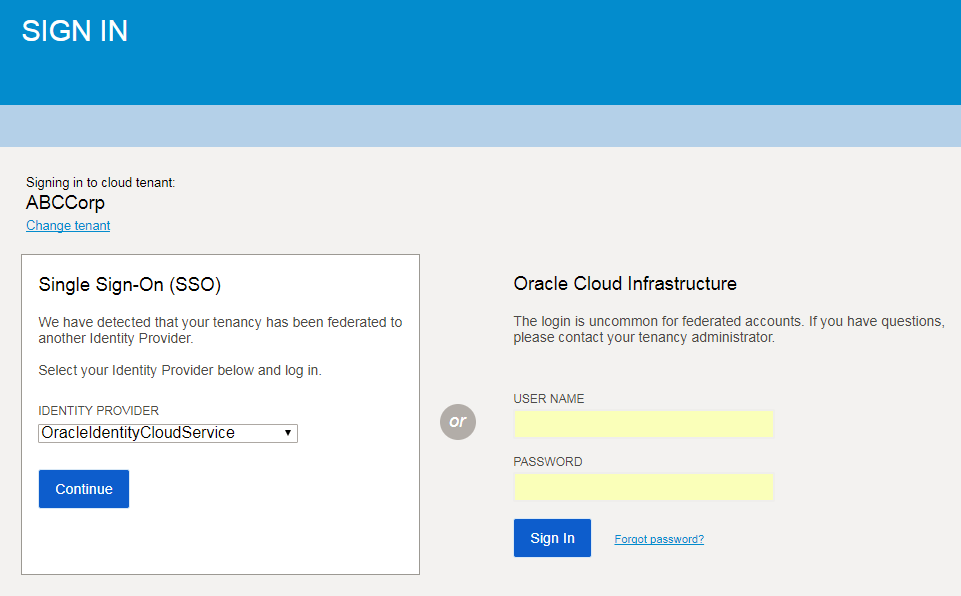

Eles serão solicitados a informar o tenant do seu Oracle Cloud Infrastructure (por exemplo, ABCCorp).

Em seguida, eles verão uma página com dois conjuntos de instruções de acesso: uma para usuários federados e outra para usuários não federados (Oracle Cloud Infrastructure). Consulte a tela a seguir.

O nome do tenant é mostrado à esquerda. Logo abaixo, há a área de acesso para usuários federados. À direita está a área de acesso para usuários não federados.

Os usuários federados escolhem qual provedor de identidades será usado para o acesso e, em seguida, eles serão redirecionados para a experiência de acesso desse provedor de identidades para autenticação. Depois de informar seu log-in e senha, eles serão autenticados pelo IdP e redirecionados de volta para a Console da Oracle Cloud Infrastructure.

Os usuários federados (sem configuração SCIM) não podem acessar a página "Definições de Usuário" da Console. Esta página é onde um usuário pode alterar ou redefinir sua senha de Console e gerenciar outras credenciais da Oracle Cloud Infrastructure, como chaves de assinatura da API e tokens de auth.

Experiência para Usuários Federados com a Configuração do SCIM

Se o seu IdP também tiver sido configurado com um cliente SCIM, um usuário conectado por meio de seu provedor de identidades poderá acessar a página Definições do Usuário e ter recursos do usuário, como chaves de API, tokens de autenticação e outras credenciais do usuário. ( Observação: Está disponível no momento apenas para federações do Oracle Identity Cloud Service e do Okta.)

Política do Serviço IAM Obrigatória

Para adicionar e gerenciar provedores de identidade em sua tenancy, você deve ser autorizado por uma política do IAM. Se você estiver no grupo de Administradores, terá o acesso necessário.

Aqui está uma política mais limitada que restringe o acesso apenas aos recursos relacionados a provedores de identidade e mapeamentos de grupo:

Allow group IdPAdmins to manage identity-providers in tenancy

Allow group IdPAdmins to manage groups in tenancySe você for novo em políticas, consulte Conceitos Básicos de Políticas e Políticas Comuns. Se você quiser se aprofundar na gravação de políticas para grupos ou outros componentes do IAM, consulte Detalhes do IAM sem Domínios de Identidade.

Provedores de Identidades Suportados

As tenancies do Oracle Cloud Infrastructure criadas em 18 de dezembro de 2017 ou mais recente são federadas automaticamente com o Oracle Identity Cloud Service.

Se sua tenancy foi criada antes de 18 de dezembro de 2017 e você quiser configurar uma federação com o Oracle Identity Cloud Service, consulte Federando com o Oracle Identity Cloud Service.

Para obter instruções sobre como federar com outros provedores de identidade, consulte o seguinte:

Federando com o Microsoft Active Directory

Federando com o Microsoft Azure Active Directory

Oracle Cloud Infrastructure Okta Configuration for Federation and Provisioning (white paper)