Federando com o Oracle Identity Cloud Service

Este tópico aponta para os tópicos apropriados para federar a Oracle Cloud Infrastructure ao Oracle Identity Cloud Service, dependendo do momento em que você ativou sua tenancy.

Tenancies criadas a partir de 21 de dezembro de 2018

Essas tenancies são federadas automaticamente no Oracle Identity Cloud Service e configuradas para provisionar usuários federados no Oracle Cloud Infrastructure.

Para gerenciar os usuários e grupos federados, consulte Gerenciando Usuários e Grupos do Oracle Identity Cloud Service na Console do Oracle Cloud Infrastructure.

Para obter informações sobre a federação, consulte Descubra Mais Sobre os Usuários Federados do Oracle Identity Cloud Service.

Tenancies criadas entre 18 de dezembro de 2017 e 20 de dezembro de 2018

Essas tenancies são federadas automaticamente no Oracle Identity Cloud Service, mas não estão configuradas para provisionar usuários federados no Oracle Cloud Infrastructure a fim de permitir que esses usuários tenham credenciais adicionais (chaves API, tokens de auth etc.).

Para ativar esse recurso para usuários, você precisa executar um upgrade único, consulte: Provisionamento do Usuário para Usuários Federados.

Após executar este upgrade, consulte Gerenciando Usuários e Grupos do Oracle Identity Cloud Service na Console do Oracle Cloud Infrastructure para gerenciar usuários federados e grupos.

Tenancies criadas antes de 18 de dezembro de 2017

Estas tenancies devem ser federadas manualmente com o Oracle Identity Cloud Service. Consulte Federando com o Oracle Identity Cloud Service descrito abaixo.

Federando Manualmente com o Oracle Identity Cloud Service

Sua organização pode ter várias contas do Oracle Identity Cloud Service (por exemplo, uma para cada divisão da organização). Você pode federar várias contas Identity Cloud Service com a Oracle Cloud Infrastructure, mas cada federação confiável que você configurar deve ser para uma única conta Identity Cloud Service.

Antes de seguir as etapas deste tópico, consulte Federando com Provedores de Identidades para entender os conceitos gerais da federação.

Conceitos Básicos de Componentes da Federação Manual

Credenciais do Aplicativo Web e do Cliente

Para cada confiança, você deve configurar um aplicativo Web no Oracle Identity Cloud Service (também chamado de aplicativo confiável); as instruções estão em Instruções para Federar com o Oracle Identity Cloud Service. O aplicativo resultante tem um conjunto de credenciais do cliente (um ID e segredo do cliente). Quando você federar sua conta no Identity Cloud Service com a Oracle Cloud Infrastructure, deverá fornecer essas credenciais.

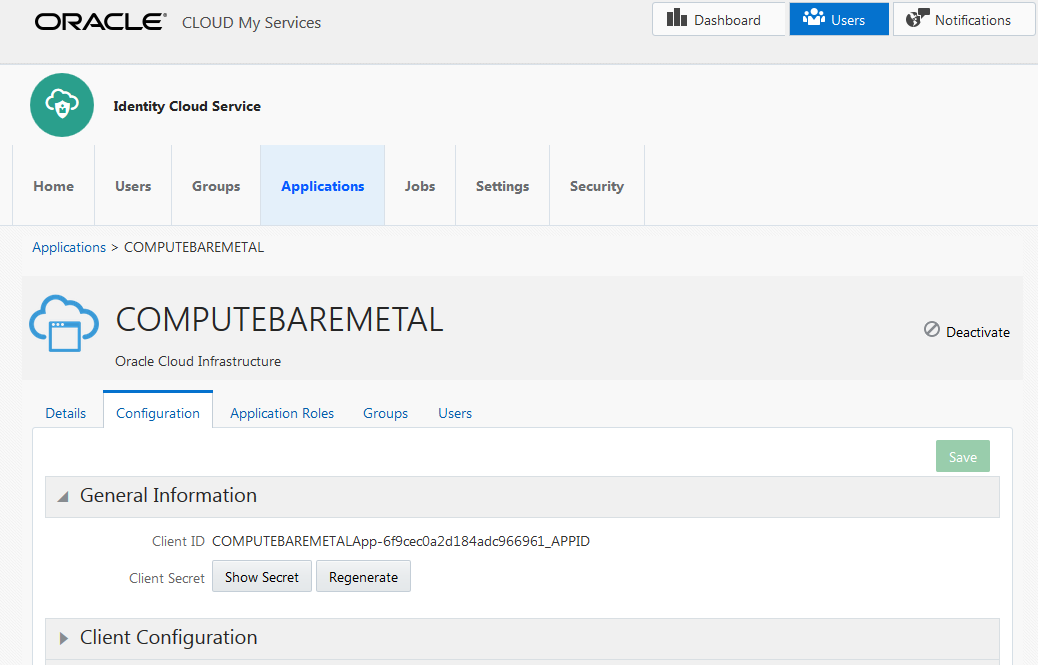

Aplicativo COMPUTEBAREMETAL

Um aplicativo de confiança no Oracle Identity Cloud Service que contém o conjunto de credenciais do cliente (um ID de cliente e segredo de cliente) que você precisará fornecer ao federar sua conta no Identity Cloud Service com oOracle Cloud Infrastructure.

URLs Obrigatórios

A maneira mais fácil de federar com oOracle Identity Cloud Service é por meio da Console do Oracle Cloud Infrastructure, embora você possa fazer isso de forma programática com a API. Se você estiver usando a Console, será solicitado que forneça um URL base em vez do URL dos metadados. O URL base é a parte mais à esquerda do URL na janela do browser quando você está conectado à console do Identity Cloud Service:

- URL Base: <Identity Cloud Service account name>.identity.oraclecloud.com

Se você estiver usando a API para federar, será necessário fornecer o URL de metadados, que é o URL base com /fed/v1/metadata anexado, assim:

- URL de Metadados: <Identity Cloud Service account name>.identity.oraclecloud.com/fed/v1/metadata

O URL de metadados é vinculado diretamente ao XML fornecido pela IdP necessário para federar. Se você estiver usando a API, será necessário fornecer o URL de metadados e os próprios metadados ao federar. Para obter mais informações, consulte Gerenciando Provedores de Identidade na API.

Aplicativo OCI-V2-<tenancy_name>

When you manually federate an Oracle Identity Cloud Service account with Oracle Cloud Infrastructure, a new SAML application called OCI-V2-<tenancy_name> is automatically created in that Oracle Identity Cloud Service account. Se mais tarde você precisar excluir o provedor do Oracle Identity Cloud Service da sua tenancy da Oracle Cloud Infrastructure, certifique-se também de excluir a OCI-V2-<tenancy_name> do Oracle Identity Cloud Service. Se não excluir e tentar mais tarde federar a mesma conta do Oracle Identity Cloud Service novamente, você receberá um erro 409 informando que já existe um aplicativo com o mesmo nome (ou seja, OCI-V2-<tenancy_name>).

Usuário Provisionado

Um usuário provisionado é provisionado pelo Oracle Identity Cloud Service no Oracle Cloud Infrastructure e é sincronizado com um usuário federado gerenciado no Oracle Identity Cloud Service. O usuário provisionado pode ter as credenciais especiais do Oracle Cloud Infrastructure, como chaves da API e tokens de autenticação, para permitir acesso programático. Os usuários provisionados não podem ter senhas da Console.

Instruções para Federar com o Oracle Identity Cloud Service

Veja a seguir o processo geral que um administrador passa para configurar o provedor de identidades, e a seguir estão instruções para cada etapa. Pressupõe-se que o administrador seja um usuário da Oracle Cloud Infrastructure com as credenciais e o acesso necessários.

-

Acesse o Oracle Identity Cloud Service. Execute uma das seguintes opções, conforme apropriado:

Opção A: Obter as informações necessárias no aplicativo COMPUTEBAREMETAL que você precisará para realizar as etapas de configuração no Oracle Cloud Infrastructure.

Opção B: Se o Oracle Identity Cloud Service não incluir o aplicativo COMPUTEBAREMETAL, configure um aplicativo confiável.

-

No Oracle Cloud Infrastructure, configure a federação:

- Configure o Oracle Identity Cloud Service como um provedor de identidades.

- Mapear grupos do Oracle Identity Cloud Service para grupos do IAM.

- No Oracle Cloud Infrastructure, configure as políticas do IAM para os grupos do IAM para definir o acesso que você deseja que os membros dos grupos mapeados tenham.

- Informe aos seus usuários o nome do tenant e o URL da Console do Oracle Cloud Infrastructure, https://cloud.oracle.com.

- Vá para a console do Oracle Identity Cloud Service e acesse com privilégios de administrador. Verifique se você está visualizando a Console de Administração.

-

No console do Identity Cloud Service, selecione Aplicativos. A lista de aplicativos confiáveis é exibida.

- Selecione COMPUTEBAREMETAL. Caso sua instância não inclua o aplicativo COMPUTEBAREMETAL, execute a Etapa 1 Opção B.

- Selecione Configuração.

-

Expanda Informações Gerais. O ID do cliente é exibido. Selecione Mostrar Segredo para exibir o segredo do cliente.

-

Registre o ID do Cliente e o Segredo do Cliente. Eles são semelhantes a:

- ID do Cliente: de06b81cb45a45a8acdcde923402a9389d8

- Segredo do Cliente: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

Execute esta etapa apenas se não conseguir concluir a Etapa 1 Opção A.

Resumo: Para o Oracle Identity Cloud Service, você precisa criar um aplicativo confidencial (também conhecido como aplicativo confiável) com propriedades específicas descritas nas instruções a seguir. Para obter a documentação geral do Oracle Identity Cloud Service, consulte Adicionar um Aplicativo Confidencial.

Instruções para o Oracle Identity Cloud Service:

- Vá para a console do Oracle Identity Cloud Service e acesse com privilégios para criar o aplicativo. Verifique se você está visualizando a Console de Administração.

-

Adicione um aplicativo confidencial (ou confiável), que permite uma interação segura, programática entre Oracle Cloud Infrastructure e Oracle Identity Cloud Service. Especifique estes itens ao configurar o aplicativo:

-

Na primeira página:

- Informe um nome para um aplicativo (por exemplo, Federação do Oracle Cloud Infrastructure).

- Deixe outros campos vazios ou não selecionados.

-

Na próxima página:

- Selecione Configurar este aplicativo como cliente agora.

- Para os Tipos de Concessão Permitidos, marque a caixa de seleção Credenciais do Cliente.

- Deixe outros campos em branco.

-

Na parte inferior da página:

- Marque a opção Conceder ao cliente acesso às APIs Administrativas do Identity Cloud Service.

- Selecione Administrador de Domínio de Identidade na lista de atribuições.

- Na próxima página, deixe os campos vazios ou não selecionados e continue até selecionar Finalizar.

-

Copie e cole as credenciais exibidas do cliente para que você possa enviá-las posteriormente ao Oracle Cloud Infrastructure durante a federação. Você pode exibir as credenciais de cliente do aplicativo a qualquer momento na console do Oracle Identity Cloud Service. Eles são semelhantes a:

- ID do Cliente: de06b81cb45a45a8acdcde923402a9389d8

- Segredo do Cliente: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

-

- Registre o URL do Oracle Identity Cloud Service base, de que você precisará ao federar.

- Ative o aplicativo.

- Vá para a Console e acesse com seu log-in e senha do Oracle Cloud Infrastructure.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

- Selecione Adicionar provedor de identidades.

-

Informe o seguinte:

- Nome: Um nome exclusivo para esta confiança federada. Este é o nome que usuários federados veem ao escolher qual provedor de identidades usar ao se conectar à Console (por exemplo, ABCCorp_IDCS, conforme mostrado na captura de tela Experiência para Usuários Federados). O nome deve ser exclusivo em todos os provedores de identidade que você adicionar à tenancy. Não é possível alterar essa opção posteriormente.

- Descrição: Uma descrição amigável.

- URL Base do IDCS: Consulte URLs Necessários.

- ID do Cliente: Da Etapa 1, Opção A ou B.

- Segredo do cliente: Na Etapa 1, Opção A ou B.

- Criptografar Asserção: Ao marcar a caixa de seleção, o serviço IAM pode esperar a criptografia do IdP. Se você marcar esta caixa de verificação, também deverá configurar sua criptografia da asserção no IDCS. Para obter mais informações, consulte Conceitos Gerais. Para obter informações sobre a configuração desse recurso no IDCS, consulte Gerenciando Aplicativos do Oracle Identity Cloud Service.

- Forçar Autenticação: Selecionado por default. Quando esta opção é selecionada, os usuários precisam fornecer suas credenciais para o IdP (reautenticar), mesmo quando já estão conectados a outra sessão.

-

Referências da Classe de Contexto de autenticação: Este campo é obrigatório para clientes do Government Cloud. Quando um ou mais valores são especificados, o Oracle Cloud Infrastructure (a parte confiável), espera que o provedor de identidades use um dos mecanismos especificados de autenticação ao autenticar o usuário. A resposta SAML retornada do IdP deve conter uma instrução de autenticação com essa referência de classe de contexto de autenticação. Se o contexto da autenticação da resposta SAML não corresponder ao especificado aqui, o serviço de auth do Oracle Cloud Infrastructure rejeitará a resposta SAML com um 400. Várias referências comuns de classe de contexto de autenticação são listadas no menu. Para usar uma classe de contexto específico, selecione Personalizado e informe manualmente a referência de classe.

- Se você tiver permissões para criar um recurso, também terá permissões para aplicar tags de formato livre a esse recurso. Para aplicar uma tag definida, você deve ter permissões para usar o namespace da tag. Para obter mais informações sobre tags, consulte Tags de Recursos. Se você não tiver certeza se deseja aplicar tags, ignore essa opção ou pergunte a um administrador. Você pode aplicar as tags posteriormente.

- Selecione Continuar.

-

Configure os mapeamentos entre os grupos do Oracle Identity Cloud Service e do IAM no Oracle Cloud Infrastructure. Um grupo específico do Oracle Identity Cloud Service pode ser mapeado para zero, um ou vários grupos do IAM, e vice-versa. No entanto, cada mapeamento individual está entre apenas um grupo único do Oracle Identity Cloud Service e um grupo único do IAM. As alterações nos mapeamentos de grupo têm efeito normalmente em segundos.

Nota

Se você não quiser configurar os mapeamentos do grupo agora, basta selecionar Criar e voltar para adicionar os mapeamentos mais tarde.

Para criar um mapeamento de grupo:

- Selecione o grupo do Oracle Identity Cloud Service na lista em Grupo de Provedores de Identidades.

-

Escolha o grupo do IAM ao qual você deseja mapear este grupo a partir da lista no Grupo OCI.

Dica

Requisitos para nome de grupo do IAM: Nenhum espaço. Caracteres permitidos: letras, números, hifens, pontos, sublinhados e sinais de mais (+). O nome não pode ser alterado posteriormente. - Repita as subetapas acima para cada mapeamento que deseja criar e, em seguida, selecione Criar.

Depois da Configuração da Federação

O provedor de identidades agora é adicionado à sua tenancy e aparece na lista na página Federação. Selecione o provedor de identidades para exibir seus detalhes e os mapeamentos de grupo que você acabou de configurar.

O sistema Oracle atribui ao provedor de identidades e a cada mapeamento de grupo um ID exclusivo chamado OCID (Oracle Cloud ID). Para obter mais informações, consulte Identificadores de Recursos.

No futuro, vá para a página Federação se quiser editar os mapeamentos do grupo ou excluir o provedor de identidades da sua tenancy.

Os usuários que são membros dos grupos do Oracle Identity Cloud Service mapeados para os grupos do Oracle Cloud Infrastructure agora são listados na Console na página Usuários. Consulte Gerenciando Recursos do Usuário para Usuários Federados para obter mais informações sobre a atribuição dessas credenciais adicionais dos usuários.

Se você ainda não tiver configurado, configure as políticas do IAM para controlar o acesso dos usuários federados aos recursos do Oracle Cloud Infrastructure da sua organização. Para obter mais informações, consulte Conceitos Básicos de Políticas e Políticas Comuns.

Dê aos seus usuários federados o URL da Console do Oracle Cloud Infrastructure, https://cloud.oracle.com) e o nome do seu tenant. Será solicitado que eles forneçam o nome do tenant quando acessarem a Console.

Gerenciando Provedores de Identidade na Console

Todos os mapeamentos de grupo também serão excluídos.

-

Exclua o provedor de identidades da sua tenancy:

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o provedor de identidades para exibir seus detalhes.

- Selecione Excluir.

- Confirme quando solicitado.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

- Exclua o OCI-V2-<tenancy_name> da sua conta do Oracle Identity Cloud Service:

- Vá para o Oracle Identity Cloud Service e acesse a conta federada.

- Selecione Aplicativos. A lista de aplicativos é exibida.

Localize OCI-V2-<tenancy_name> e selecione seu nome para exibir sua página de detalhes.

- No canto superior direito da página, selecione Desativar. Confirme quando solicitado.

- Selecione Remover. Confirme quando solicitado.

-

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o nome que você escolheu para sua federação no Oracle Identity Cloud Service para exibir seus detalhes.

-

Selecione Adicionar Mapeamentos.

- Selecione o grupo do Oracle Identity Cloud Service na lista em Grupo de Provedores de Identidades.

-

Escolha o grupo do IAM ao qual você deseja mapear este grupo a partir da lista no Grupo OCI.

- Para adicionar mais mapeamentos, selecione +Another Mapeamento.

- Quando terminar, selecione Adicionar Mapeamentos.

Suas alterações entram em vigor normalmente em segundos na sua região local. Aguarde alguns minutos para que as alterações sejam propagadas para todas as regiões.

Os usuários que são membros dos grupos do Oracle Identity Cloud Service mapeados para os grupos do Oracle Cloud Infrastructure agora são listados na Console na página Usuários. Consulte Gerenciando Recursos do Usuário para Usuários Federados para obter mais informações sobre a atribuição dessas credenciais adicionais dos usuários.

Não é possível atualizar um mapeamento de grupo, mas é possível excluir o mapeamento e adicionar um novo.

-

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Federação.

Uma lista dos provedores de identidade em sua tenancy é exibida.

- Selecione o provedor de identidades para exibir seus detalhes.

- Para o mapeamento que você deseja excluir, selecione-o e Excluir.

- Confirme quando solicitado.

- Adicione um novo mapeamento, se desejado.

Suas alterações entram em vigor normalmente em segundos na sua região local. Aguarde alguns minutos para que as alterações sejam propagadas para todas as regiões.

Se esta ação fizer com que os usuários federados não tenham mais associação a nenhum grupo mapeado para o serviço Oracle Cloud Infrastructure, os usuários federados provisionados também serão removidos do Oracle Cloud Infrastructure. Normalmente, esse processo leva vários minutos.

Gerenciando Provedores de Identidade na API

Para obter informações sobre o uso da API e as solicitações de assinatura, consulte Documentação da API REST e Credenciais da Segurança. Para obter informações sobre SDKs, consulte SDKs e a CLI.

Use estas operações de API:

Provedores de identidade:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: Para que você possa usar essa operação, primeiro use o DeleteIdpGroupMapping para remover todos os mapeamentos de grupo do provedor de identidades.

- CreateIdpGroupMapping: Cada mapeamento de grupo é uma entidade separada com seu próprio OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping