Provisionamento JIT do Entra ID para o OCI IAM

Neste tutorial, você configura o Provisionamento just-in-time (JIT) entre a Console do OCI e o Entra ID, usando o Entra ID como IdP.

Você pode configurar o provisionamento JIT para que as identidades possam ser criadas no sistema de destino durante o tempo de execução, como e quando eles fizerem uma solicitação para acessar o sistema de destino.

Este tutorial aborda as seguintes etapas:

- Configurar o ID do Entra IdP no OCI IAM para JIT.

- Atualizar a configuração do aplicativo OCI IAM no Entra ID.

- Teste se você pode provisionar do Entra ID para o OCI IAM.

Este tutorial é específico para o serviço IAM com Domínios de Identidade.

Para executar este tutorial, você deve ter o seguinte:

-

Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma conta Entra ID com uma das seguintes atribuições Entra ID:

- Administrador Global

- Administrador de Aplicativo em Nuvem

- Administrador de Aplicativo

Além disso, você deve ter concluído o tutorial SSO Between OCI and Microsoft Entra ID e coletado o ID do objeto dos grupos que você usará para o Provisionamento JIT.

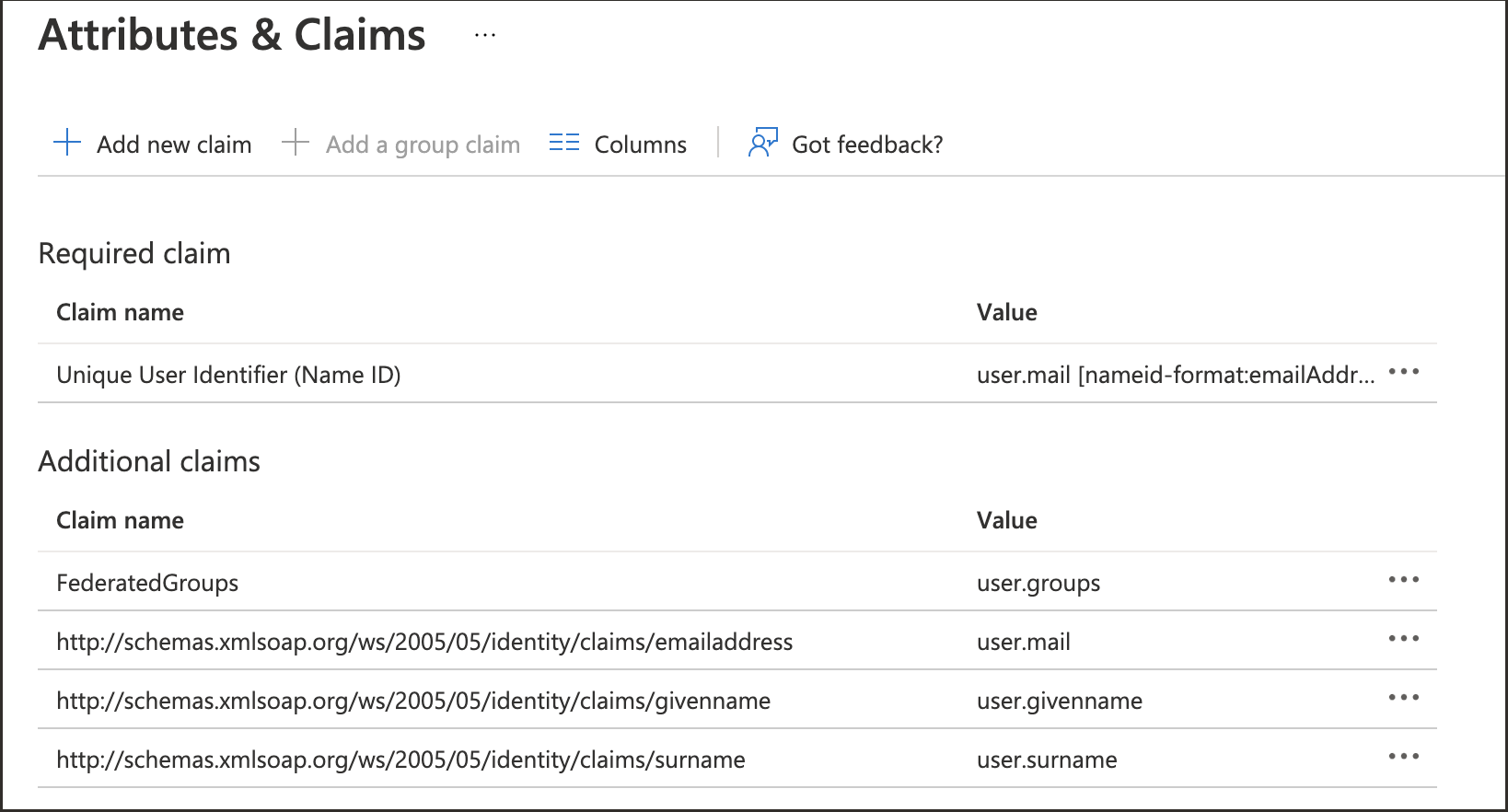

Para que o Provisionamento JIT funcione, os atributos SAML apropriados e obrigatórios precisam ser configurados, que serão enviados na Asserção SAML para o OCI IAM por Entra ID.

- No navegador, acesse o ID do Microsoft Entra usando o URL:

https://entra.microsoft.com - Navegue até Aplicativos Empresariais.

- Selecione o aplicativo da Console do Oracle Cloud Infrastructure.

- No menu esquerdo, selecione Single sign-on.

- Na seção Atributos e Solicitações, selecione Editar.

- Verifique se os atributos estão configurados corretamente:

-

NameID -

Email Address -

First Name -

Last Name

Se você precisar de novas reivindicações, adicione-as.

-

- Anote todos os nomes de solicitação configurados. Por exemplo

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameé o nome da reivindicação para

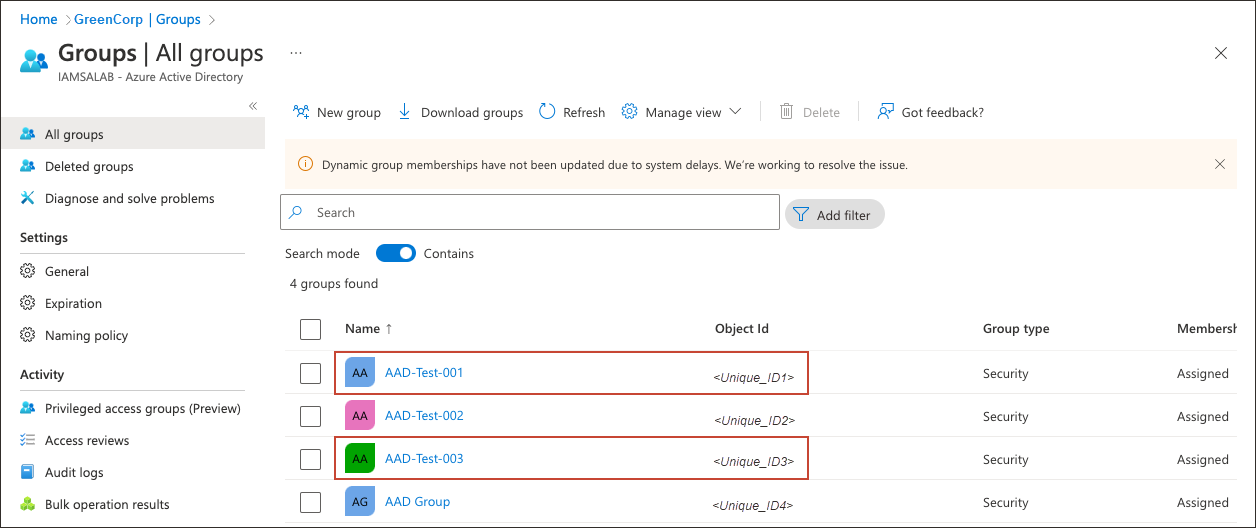

First Name. - Navegue até Grupos. Você verá todos os grupos disponíveis no Entra ID.

- Anote os ids de Objeto dos grupos que desejam fazer parte do SAML a serem enviados ao OCI IAM.

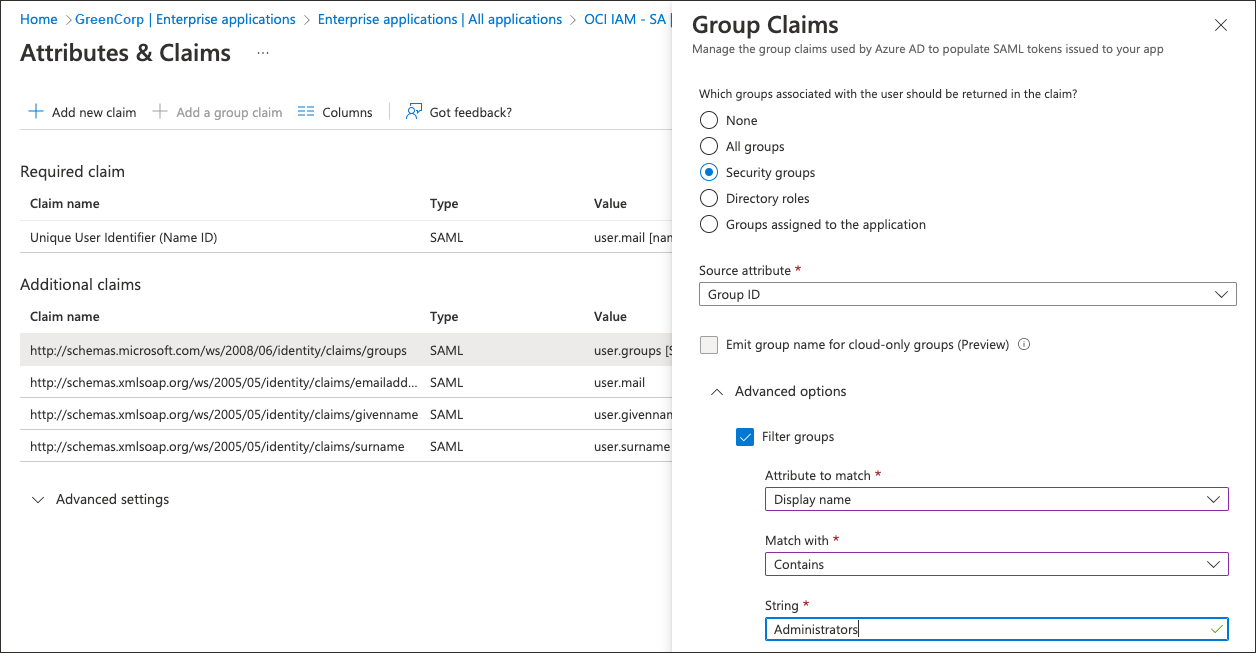

Configurações Adicionais do ID do Entra

No ID do Entra, você pode filtrar grupos com base no nome do grupo ou no atributo sAMAccountName.

Por exemplo, suponha que somente o grupo Administrators precise ser enviado usando o SAML:

- Selecione a reivindicação de grupo.

- Em Reivindicações de grupo, expanda Opções avançadas.

- Selecione Grupos de Filtros.

- Para Atributo para correspondência, selecione

Display Name. - Para Corresponder com, selecione

contains. - Para String, forneça o nome do grupo, por exemplo,

Administrators.

- Para Atributo para correspondência, selecione

Isso ajuda as organizações a enviar somente os grupos necessários do Entra ID para o OCI IAM.

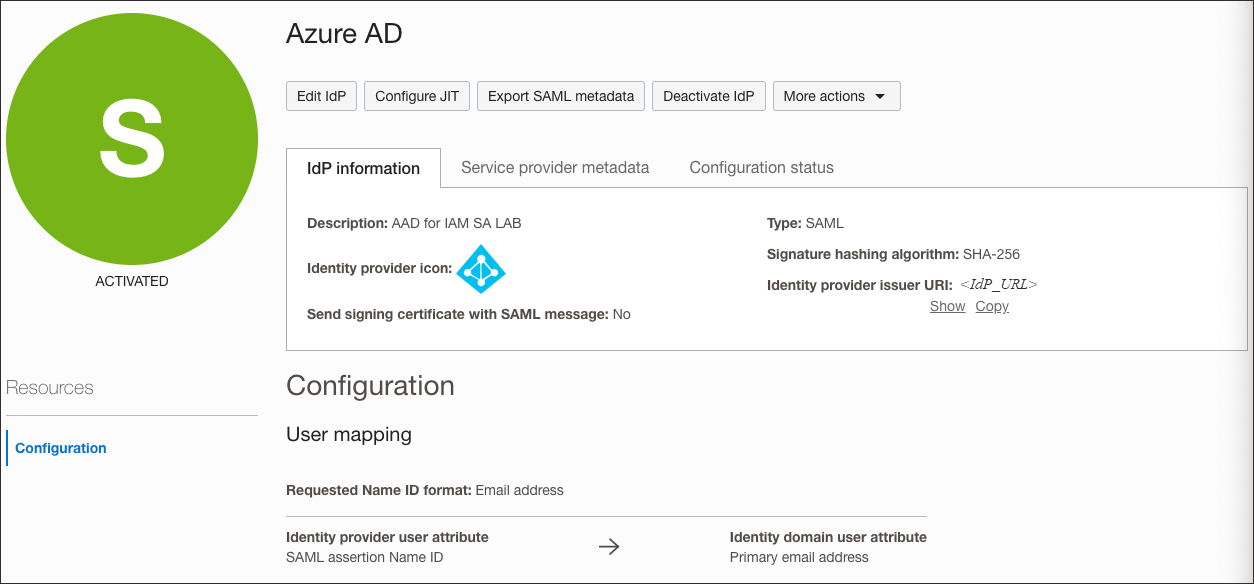

No OCI IAM, atualize o ID de Entra IdP para JIT.

-

Abra um browser suportado e informe o URL da Console:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Selecione o domínio de identidades que será usado para configurar o SSO.

- Entre com seu nome de usuário e senha.

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios.

- Selecione o domínio de identidades no qual você já configurou o ID do Entra como IdP.

- Selecione Segurança no menu à esquerda e, em seguida, Provedores de identidade.

- Selecione o ID de Entrada IdP.

- Na página ID da Entrada IdP, selecione Configurar JIT.

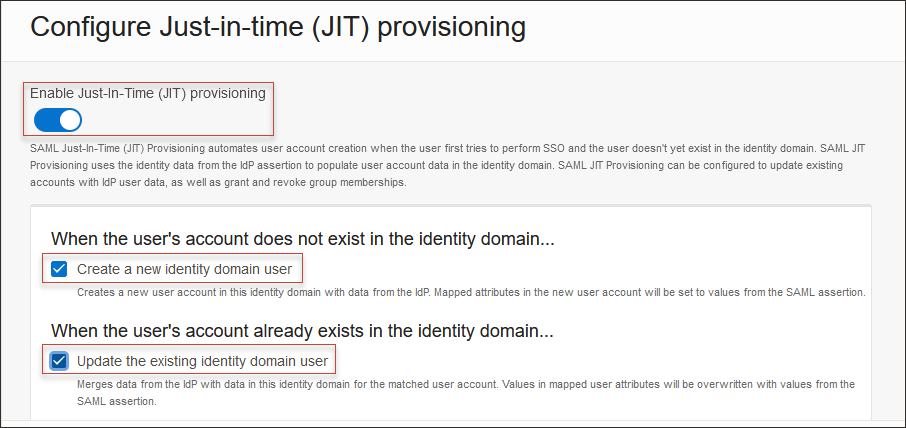

- Na página Configurar provisionamento just-in-time (JIT):

- Selecione Provisionamento JIT (Just-In-Time).

- Selecione Criar um novo usuário do domínio de identidade.

- Selecione Atualizar o usuário existente do domínio da identidade.

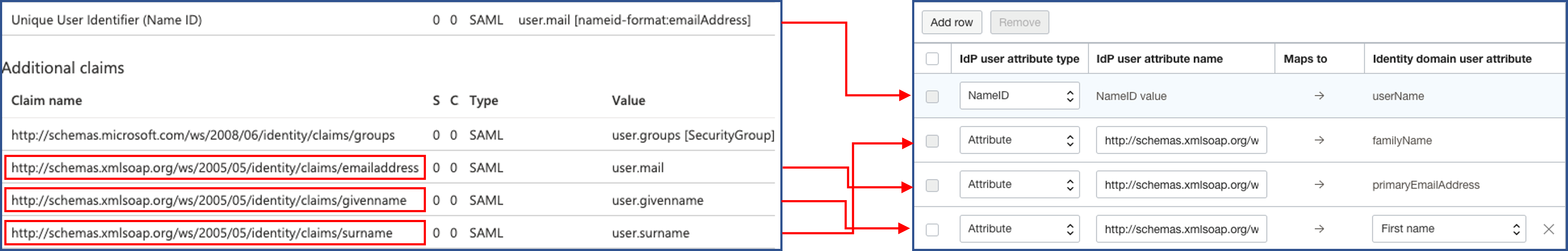

- Em Mapear atributos do Usuário:

- Deixe a primeira linha para

NameIDinalterada. - Para outros atributos, em IdP user attribute, selecione

Attribute. - Forneça o nome do atributo do usuário IdP da seguinte forma

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Selecione Adicionar Linha e informe:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.Para o atributo de usuário do domínio de identidades, escolha

First name.Observação

O nome para exibição totalmente qualificado (FQDN) é de 1. Configurar Atributos SAML Enviados por ID de Entra.

Este diagrama mostra como devem ser os atributos de usuário no OCI IAM (à direita) e o mapeamento de atributos de usuário entre o Entra ID e o OCI IAM.

- Deixe a primeira linha para

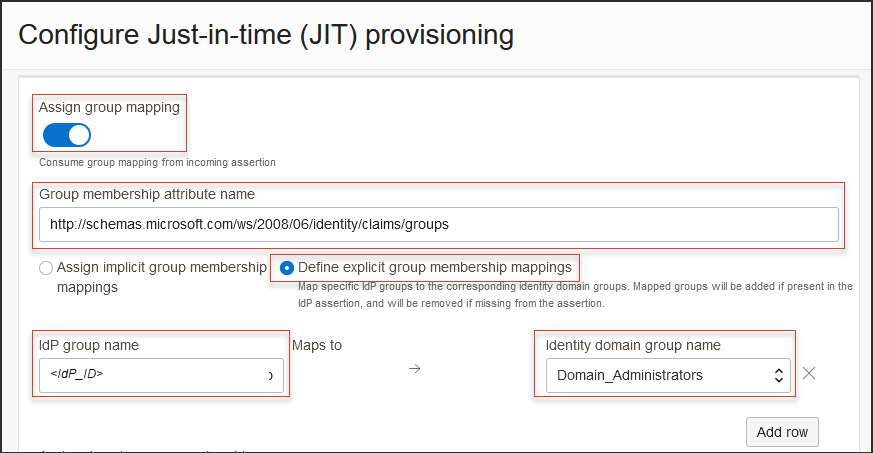

- Selecione Atribuir mapeamento de grupo.

- Informe o Nome do atributo de associação do grupo:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. - Selecione Definir mapeamentos de associação de grupo explícito.

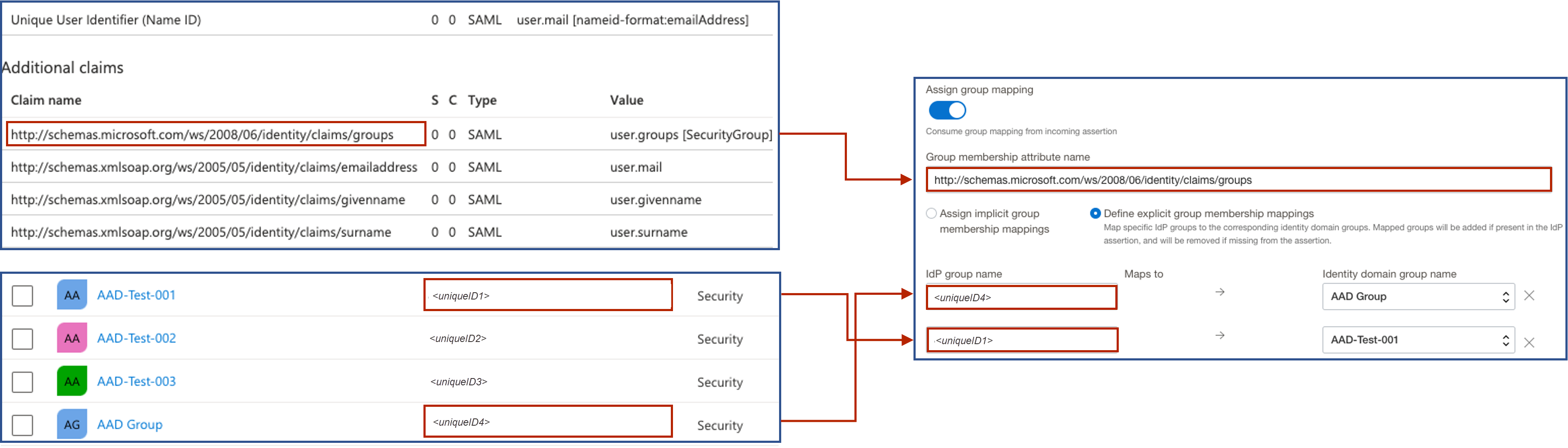

- Em IdP Nome do grupo, forneça o ID do Objeto do grupo no ID do Entra da etapa anterior.

- Em Nome do grupo de domínios de identidades e selecione o grupo no OCI IAM para o qual mapear o grupo de Entra ID.

Este diagrama mostra como devem ser os atributos de grupo no OCI IAM (à direita) e o mapeamento de atributos de grupo entre o Entra ID e o OCI IAM.

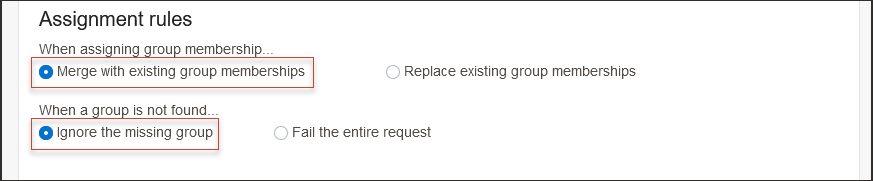

- Em Assignment Rules, selecione o seguinte:

- Ao designar associações de grupo: Mesclar para associações de grupo existentes

- Quando um grupo não for encontrado: Ignore o grupo ausente

Observação

Selecione opções com base nos requisitos da sua organização. - Selecione Salvar alterações.

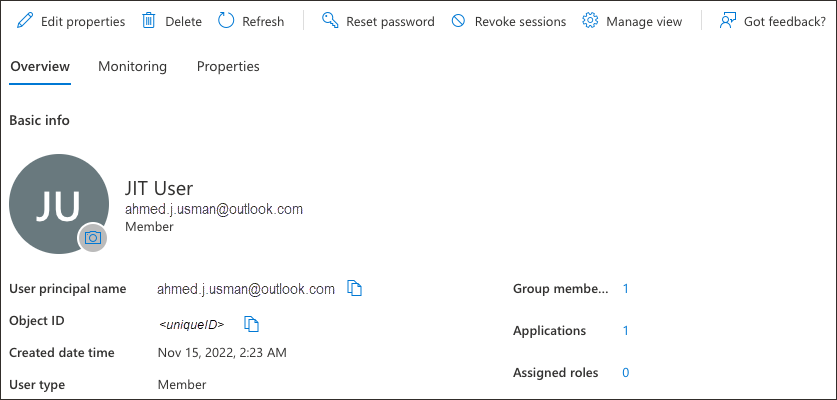

- Na console do Entra ID, crie um novo usuário com um ID de e-mail que não esteja presente no OCI IAM.

-

Atribua o usuário aos grupos necessários.

- No browser, abra a Console do OCI.

- Selecione o domínio de identidades no qual a configuração JIT foi ativada.

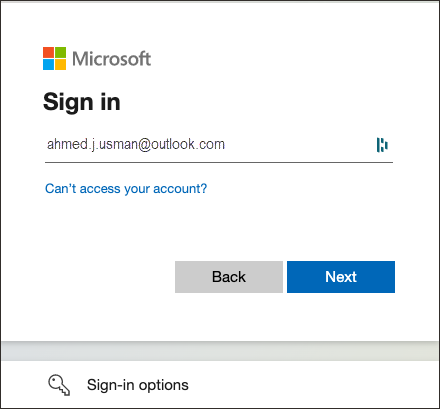

- Selecione Próximo.

- Nas opções de conexão, selecione ID da Entrada.

- Na página de login da Microsoft, informe o ID do usuário recém-criado.

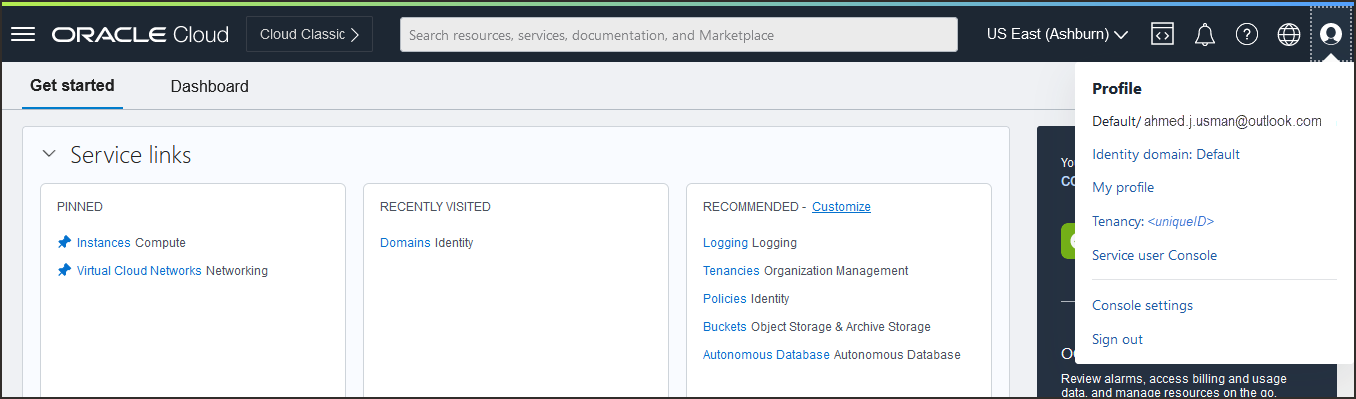

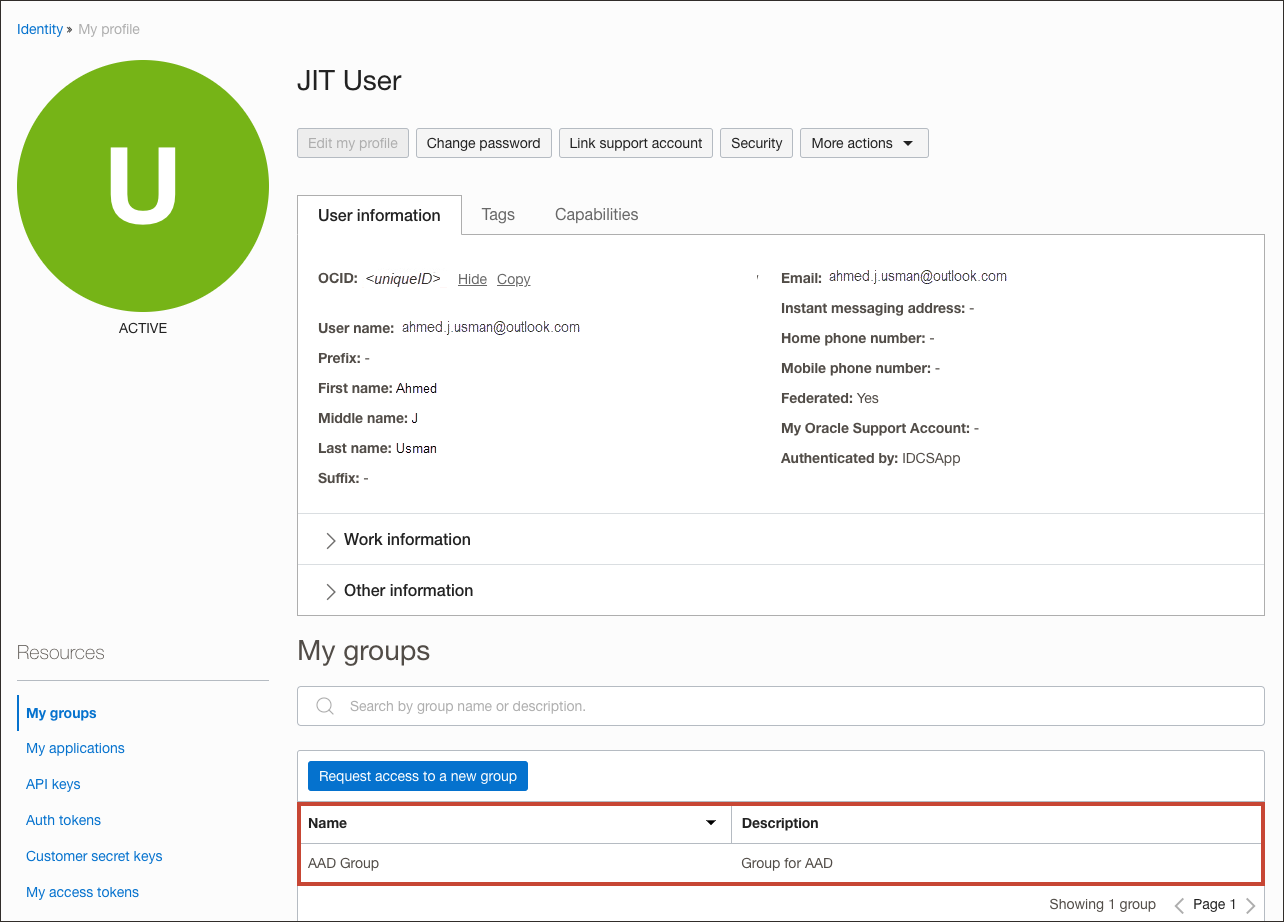

- Na autenticação bem-sucedida da Microsoft:

- A conta de usuário é criada no OCI IAM.

- O usuário está conectado à Console do OCI.

-

No menu de navegação, selecione o menu Perfil

e, em seguida, selecione Definições do usuário. Verifique as propriedades do usuário, como id do e-mail, nome, sobrenome e grupos associados.

e, em seguida, selecione Definições do usuário. Verifique as propriedades do usuário, como id do e-mail, nome, sobrenome e grupos associados.

Parabéns! Você configurou com sucesso o provisionamento JIT entre o Entra ID e o OCI IAM.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: