Check Point: Baseado em Rota

Este tópico fornece uma configuração baseada em rota para o Check Point CloudGuard. As instruções foram validadas com o Check Point CloudGuard versão R80.20.

A Oracle fornece instruções e configuração para um conjunto testado de fornecedores e dispositivos. Use a configuração correta para o fornecedor e a versão do software.

Se a versão do dispositivo ou do software que a Oracle usou para verificar se a configuração não corresponde exatamente ao dispositivo ou ao software, você ainda poderá criar a configuração necessária no dispositivo. Consulte a documentação do fornecedor e faça as alterações necessárias.

Se o dispositivo for de um fornecedor não estiver na lista de fornecedores e dispositivos verificados, ou se você já estiver familiarizado com configurar o dispositivo para IPSec, veja a lista de parâmetros IPSec suportados e consulte as documentações do fornecedor para obter ajuda

Este tópico destina-se à configuração baseada em rota (baseada em VTI). Se, em vez disso, você quiser uma configuração baseada em política, consulte Check Point: Baseado em Política. O roteamento baseado em política é mencionado brevemente neste artigo. Recomendamos que você entenda os dois métodos.

É necessário ter experiência em Check Point. Este tópico Não inclui como adicionar o Check Point CloudGuard Security Gateway ao Check Point CloudGuard Security Manager. Para obter mais informações sobre como usar os produtos Check Point, consulte a documentação do Check Point.

A Oracle fornece instruções e configuração para um conjunto testado de fornecedores e dispositivos. Use a configuração correta para o fornecedor e a versão do software.

Se a versão do dispositivo ou do software que a Oracle usou para verificar se a configuração não corresponde exatamente ao dispositivo ou ao software, você ainda poderá criar a configuração necessária no dispositivo. Consulte a documentação do fornecedor e faça as alterações necessárias.

Se o dispositivo for de um fornecedor não estiver na lista de fornecedores e dispositivos verificados, ou se você já estiver familiarizado com configurar o dispositivo para IPSec, veja a lista de parâmetros IPSec suportados e consulte as documentações do fornecedor para obter ajuda

O Oracle Cloud Infrastructure oferece VPN Site a Site, uma conexão IPSec segura entre uma rede on-premises e uma VCN (Virtual Cloud Network).

O diagrama a seguir mostra uma conexão IPSec básica com o Oracle Cloud Infrastructure que tem túneis redundantes. Os endereços IP usados neste diagrama são somente para fins de exemplo.

Melhores Práticas

Esta seção trata das melhores práticas gerais e de considerações para o uso da VPN Site a Site.

Configurar Todos os Túneis para Todas as Conexões IPSec

A Oracle implanta dois headends IPSec para conexões a fim de fornecer alta disponibilidade para cargas de trabalho de missão crítica. No lado Oracle, esses dois headends estão em roteadores distintos para fins de redundância. Recomendamos a configuração de todos os túneis disponíveis para redundância máxima. Essa é uma parte essencial da filosofia "Design para Falhas".

Ter CPEs Redundantes nas Redes Locais

Recomendamos que cada site que se conecta ao IPSec com o Oracle Cloud Infrastructure tenha dispositivos de borda redundantes (também conhecidos como CPE (customer-premises equipment)). Você adiciona cada CPE à Console do Oracle e cria uma conexão IPSec separada entre um DRG (dynamic routing gateway) e cada CPE. Para cada conexão IPSec, o sistema Oracle provisiona dois túneis em headends IPSec redundantes geograficamente. Para obter mais informações, consulte o Guia de redundância de conectividade (PDF).

Considerações sobre o Protocolo de Roteamento

Quando você cria uma conexão IPSec da VPN Site a Site, ela tem dois túneis IPSec redundantes. A Oracle incentiva você a configurar o CPE para usar ambos os túneis (se o CPE o suportar). Anteriormente, a Oracle criava conexões IPSec com até quatro túneis IPSec.

Os seguintes três tipos de roteamento estão disponíveis e você seleciona o tipo de roteamento separadamente para cada túnel na VPN Site a Site:

- Roteamento dinâmico BGP: as rotas disponíveis são obtidas dinamicamente por meio de BGP. O DRG obtém dinamicamente as rotas provenientes da rede local. No lado Oracle, o DRG propaga as sub-redes da VCN.

- roteamento estático: ao configurar a conexão IPSec com o DRG, você especifica para a rede local as rotas específicas que a VCN deverá saber. Você também deve configurar o dispositivo CPE com rotas estáticas para as sub-redes da VCN. Essas rotas não são aprendidas dinamicamente.

- roteamento baseado em política: ao configurar a conexão IPSec com o DRG, você especifica para a rede local as rotas específicas que a VCN deverá saber. Você também deve configurar o dispositivo CPE com rotas estáticas para as sub-redes da VCN. Essas rotas não são aprendidas dinamicamente.

Para obter mais informações sobre roteamento com a VPN Site a Site, incluindo recomendações da Oracle sobre como manipular o algoritmo de seleção de melhor caminho do BGP, consulte Roteamento da VPN Site a Site.

Outras Configurações Importantes do CPE

Verifique se as listas de acesso do CPE estão configuradas corretamente para não bloquear o tráfego necessário de origem ou destino do Oracle Cloud Infrastructure.

Se houver vários túneis ativos simultaneamente, você poderá experimentar um roteamento assimétrico. Para levar em conta o roteamento assimétrico, certifique-se de que o CPE esteja configurado para tratar o tráfego proveniente da VCN em qualquer um dos túneis. Por exemplo, você precisa desativar a inspeção do ICMP e configurar o bypass de estado do TCP. Para obter mais detalhes sobre a configuração apropriada, entre em contato com o suporte do fornecedor do CPE. Para configurar o roteamento para ser simétrico, consulte Encaminhamento da VPN Site a Site.

Cuidados e Limitações

Esta seção trata de características e limitações gerais importantes da VPN Site a Site que você esteja ciente.

Consulte Limites por Serviço para verificar uma lista de limites e instruções aplicáveis para solicitar um aumento de limite.

Roteamento Assimétrico

O Oracle usa o roteamento assimétrico entre os túneis que compõem a conexão IPSec. Configure firewalls com isso em mente. Caso contrário, os testes de ping ou o tráfego de aplicativos na conexão não funcionarão de forma confiável.

Quando você usa vários túneis para o Oracle Cloud Infrastructure, Recomendamos que você configure o roteamento para rotear deterministicamente o tráfego pelo túnel preferido. Para usar um túnel IPSec como principal e outro como backup, configure rotas mais específicas para o túnel principal (BGP) e rotas menos específicas (rota padrão ou resumida) para o túnel de backup (BGP/estático). Caso contrário, se você propagar a mesma rota (por exemplo, uma rota padrão) por meio de todos os túneis, o tráfego de retorno de uma VCN para uma rede on-premises será roteado para qualquer um dos túneis disponíveis. Isso acontece porque o sistema Oracle usa roteamento assimétrico.

Para obter recomendações específicas de roteamento da Oracle sobre como impor o roteamento simétrico, consulte Roteamento da VPN Site a Site.

Conexão IPSec Baseada em Rota ou Baseada em Política

O protocolo IPSec usa SAs (Security Associations) para decidir como criptografar pacotes. Dentro de cada SA, você define domínios de criptografia para mapear o tipo de protocolo e o endereço IP de origem e de destino de um protocolo até uma entrada no banco de dados SA, a fim de definir como criptografar ou decriptografar um pacote.

Outros fornecedores e a documentação utilizada no setor podem usar os termos ID do proxy, índice de parâmetro de segurança (SPI) ou seletor de tráfego ao fazer referência a SAs ou domínios de criptografia. Listas de Acesso também são um termo comum da Cisco para Domínios de Criptografia.

Há dois métodos gerais para implementar túneis IPSec:

- Túneis baseados em rota: também chamados de túneis baseados no próximo salto. Uma pesquisa de tabela de roteamento é executada no endereço IP de destino de um pacote. Se a interface de saída da rota for um túnel IPSec, o pacote será criptografado e enviado para a outra extremidade do túnel.

- Túneis baseados em política: o protocolo e o endereço IP de origem e de destino do pacote são validados em relação a uma lista de instruções de política. Se não houver uma correspondência, o pacote será criptografado com base nas regras dessa instrução de política.

Os cabeçalhos da VPN Site a Site da Oracle usam túneis baseados em rota, mas podem funcionar com túneis baseados em política, com algumas limitações listadas nas seções a seguir.

Se o CPE suportar túneis baseados em rota, use esse método para configurar o túnel. Essa é a configuração mais simples que tem a maior interoperabilidade com o headend da Oracle VPN.

O IPSec baseado em rota usa um domínio de criptografia com os seguintes valores:

- Endereço IP de origem: qualquer um (0.0.0.0/0)

- Endereço IP de destino: qualquer um (0.0.0.0/0)

- Protocolo: IPv4

Se você precisar ser mais específico, poderá usar uma única rota resumida para valores de domínio de criptografia, em vez de uma rota padrão.

Quando você usa túneis baseados em política, cada entrada de política (um bloco CIDR em um lado da conexão IPSec) que você define gera uma associação de segurança (SA) IPSec com cada entrada elegível na outra extremidade do túnel. Esse par é chamado de domínio de criptografia.

Neste diagrama, a extremidade do DRG da Oracle do túnel IPSec tem entradas de política para três blocos CIDR IPv4 e um bloco CIDR IPv6. A extremidade do CPE on-premises do túnel tem entradas de política em dois blocos CIDR IPv4 e dois blocos CIDR IPv6. Cada entrada gera um domínio de criptografia com todas as entradas possíveis na outra extremidade do túnel. Os dois lados de um par de SA devem usar a mesma versão de IP. O resultado é um total de oito domínios de criptografia.

Se o CPE suportar apenas túneis baseados em política, conheça as restrições a seguir.

- A VPN Site a Site suporta vários domínios de criptografia, mas tem um limite máximo de 50 domínios.

- Se você tivesse uma situação semelhante ao exemplo anterior e tivesse configurado apenas três dos seis domínios de criptografia IPv4 possíveis no lado do CPE, o link seria listado em um estado "Parcial UP", porque todos os domínios de criptografia possíveis são sempre criados no lado do DRG.

- Dependendo de quando um túnel foi criado, talvez você não possa editar um túnel existente para usar o roteamento baseado em política e precise substituir o túnel por um novo túnel IPSec.

- Os blocos CIDR usados na extremidade do DRG da Oracle do túnel não podem sobrepor os blocos CIDR usados na extremidade do CPE on-premises do túnel.

- Um domínio de criptografia deve sempre estar entre dois blocos CIDR da mesma versão de IP.

Se o CPE estiver por trás de um dispositivo NAT

Em geral, o identificador IKE de CPE configurado na extremidade local da conexão deve corresponder ao identificador IKE de CPE que o sistema Oracle está usando. Por padrão, o sistema Oracle usa o endereço IP público do CPE, que você fornece ao criar o objeto CPE na Console do sistema Oracle. No entanto, se um CPE estiver atrás de um dispositivo NAT, o identificador IKE do CPE configurado na extremidade local poderá ser o endereço IP privado do CPE, conforme mostrado no diagrama a seguir.

Algumas plataformas CPE não permitem que você altere o identificador IKE local. Se não puder alterar, altere o ID de IKE remoto na Console do sistema Oracle para corresponder ao ID de IKE local do CPE. Você pode fornecer o valor quando configurar a conexão IPSec ou posteriormente, editando a conexão IPSec. O sistema Oracle espera que o valor seja um endereço IP ou um nome de domínio totalmente qualificado (FQDN), como cpe.example.com. Para obter instruções, consulte Alterando o Identificador IKE do CPE Usado pelo Sistema Oracle.

Parâmetros IPSec Suportados

Para obter uma lista não dependente de fornecedor contendo parâmetros IPSec suportados para todas as regiões, consulte Parâmetros IPSec Suportados.

O ASN do BGP da Oracle para o realm do Cloud do setor governamental é 31898. Se você estiver configurando uma VPN entre Sites para o Cloud do Setor Governamental dos EUA, consulte Parâmetros Obrigatórios de VPN entre Sites para o Cloud do Setor Governamental e também ASN BGP da Oracle. Para o Oracle UK Sovereign Cloud, consulte Regions.

Configuração do CPE (Baseada em Rota)

As instruções de configuração nesta seção são fornecidas pelo Oracle Cloud Infrastructure para este CPE. Se você precisar de suporte ou ajuda adicional, entre em contato diretamente com o suporte do fornecedor do CPE.

A figura a seguir mostra o layout básico da conexão IPSec.

Sobre a Utilização do IKEv2

O sistema Oracle suporta o Internet Key Exchange versão 1 (IKEv1) e versão 2 (IKEv2). Se você configurar a conexão IPSec na Console para usar IKEv2, deverá configurar o CPE para usar somente IKEv2 e os parâmetros relacionados de criptografia IKEv2 suportados pelo CPE. Para obter uma lista de parâmetros que o Oracle suporta para IKEv1 ou IKEv2, consulte Parâmetros IPSec Suportados.

Para usar IKEv2, uma variação em uma das tarefas é apresentada na próxima seção. Na tarefa 4, ao configurar criptografia, selecione IKEv2 somente para o método De criptografia.

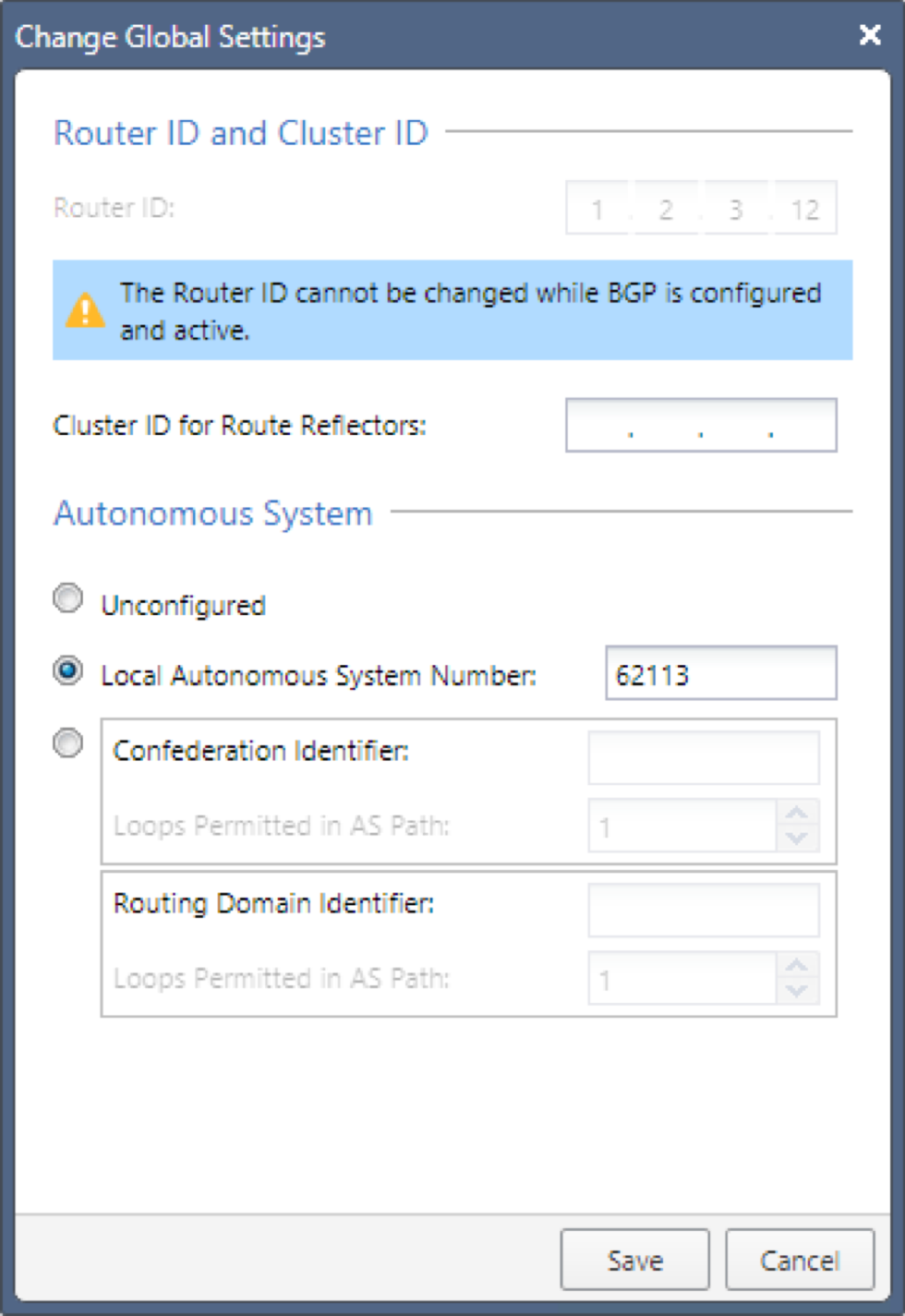

Redundância com BGP sobre IPSec

Para redundância, recomendamos usar BGP em IPSec. Por padrão, se você tiver duas conexões do mesmo tipo (por exemplo, duas VPNs IPSec que usam BGP) e propagar as mesmas rotas entre ambas as conexões, o Oracle preferirá a rota estabelecida mais antiga ao responder às solicitações ou ao iniciar as conexões. Para forçar o roteamento a ser simétrico, recomendamos usar o caminho BGP e AS que antecede com rotas para influenciar qual caminho o sistema Oracle usa ao responder e iniciar conexões. Para obter mais informações, consulte Detalhes de Roteamento para Conexões com a Rede On-premises.

O Oracle DRG usa /30 ou /31 como sub-redes para configurar endereços IP nos túneis da interface. Lembre-se de que o endereço IP deve fazer parte do domínio de criptografia da VPN entre Sites e deve ser permitido na política de firewall para acessar a VPN entre pares por meio do túnel da interface. Talvez você precise implementar uma rota estática por meio da interface de túnel para o endereço IP pareado correspondente.

O ASN BGP da Oracle para a nuvem comercial é 31898, exceto a região Central da Sérvia (Jovanovac), que é 14544. Se você estiver configurando a VPN Site a Site para a Nuvem do Governo, consulte Parâmetros Obrigatórios da VPN Site a Site para a Nuvem do Governo e também ASN de BGP da Oracle.

Para o lado local, você pode usar um ASN privado. Os ASNs Privados se encontram no intervalo 64512–65534.

-

Instale o módulo VPN IPSec. Recomendamos que você também instale o módulo Monitoring para análise de tráfego.

- Selecione OK para salvar as alterações.

Nessa tarefa, você configura uma interface VTI que possibilita o tráfego usando regras de roteamento da interface VTI para o túnel IPSec recém-criado.

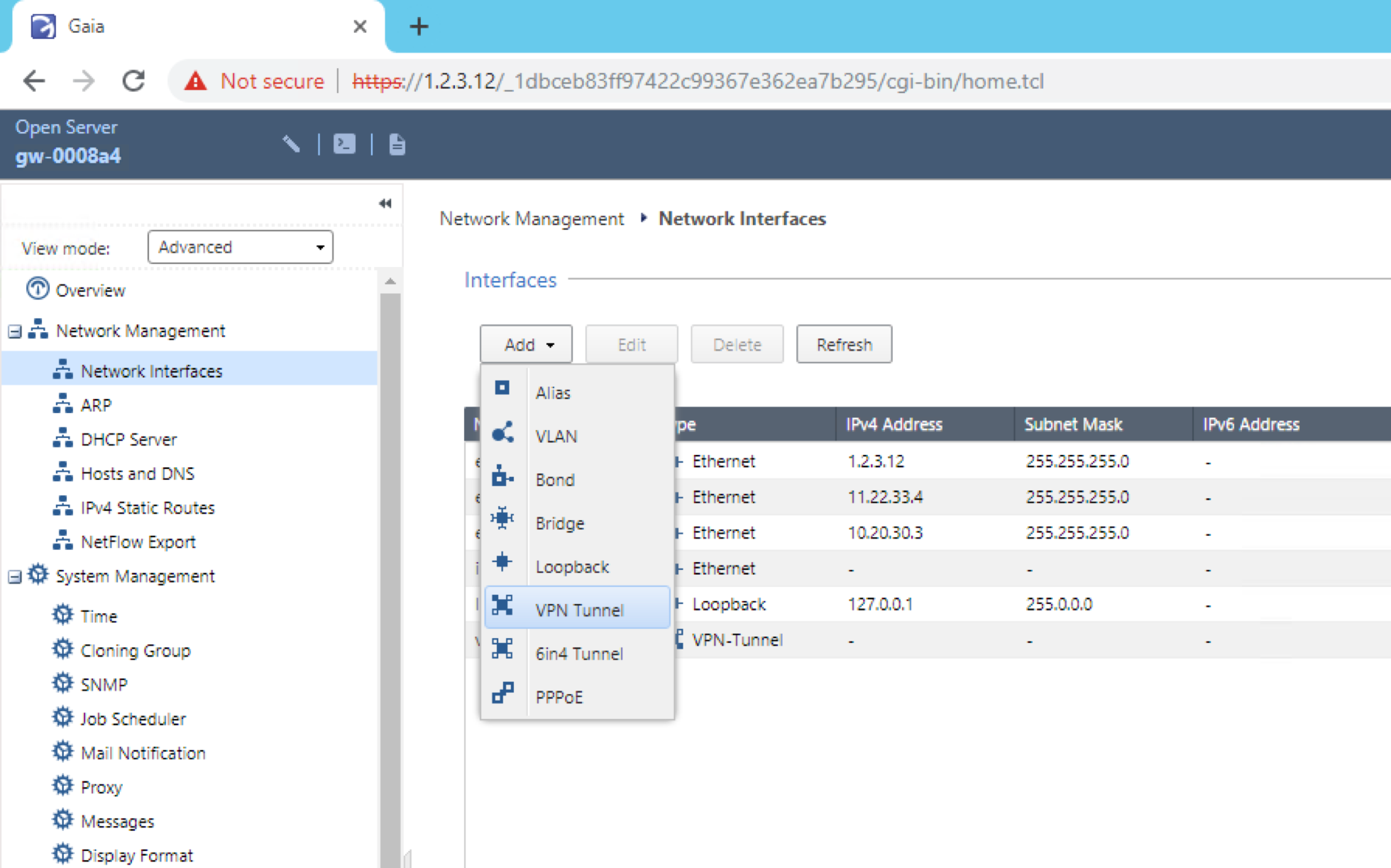

- Acesse o portal GAIA usando o endereço IP público ou privado do Gateway de Segurança do Ponto de Verificação CloudGuard.

- No portal GAIA, selecione a view Avançada.

- Em Gerenciamento de Rede, vá para Interfaces de Rede.

-

Selecione Adicionar e, em seguida, Túnel de VPN.

-

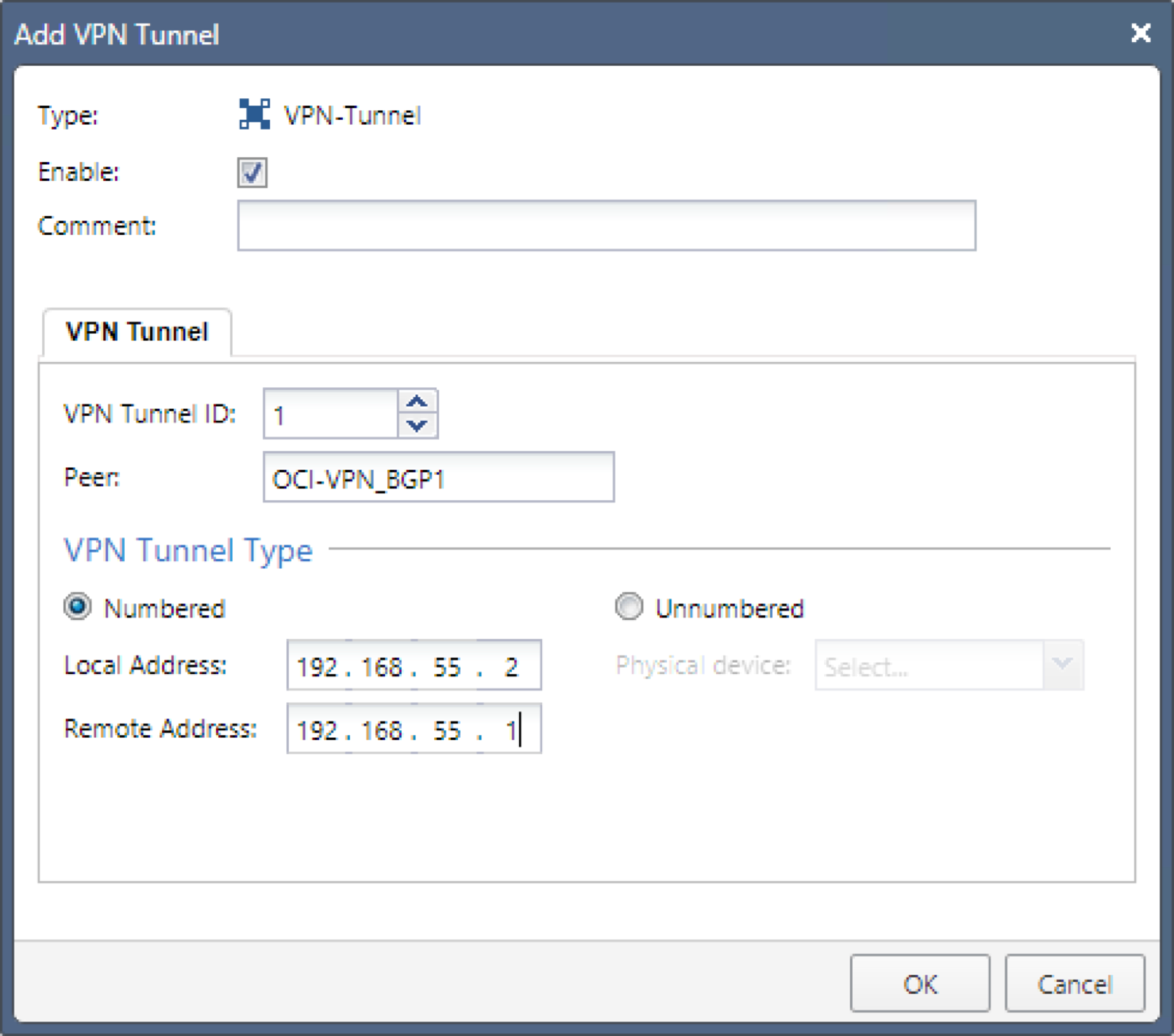

Especifique os seguintes itens:

- ID do Túnel da VPN: Um número que é adicionado à interface VTI chamada vpnt*, onde o asterisco é o número do ID do túnel da VPN especificado. Para o ID do túnel de VPN = 1, a interface é identificada como vpnt1.

-

Par: o nome do dispositivo interoperável que você criou anteriormente para o túnel IPSec. Nesse caso, o nome é OCI-VPN_BGP1.

Importante

Se o nome especificado aqui não corresponder ao nome do dispositivo interoperável, o tráfego Não fluirá pelo túnel IPSec. - Numerado: selecione Numerado para criar uma interface numerada.

- Endereço Local: o endereço IP local especificado na Console do sistema Oracle como Interface de Túnel Interno - CPE.

- Endereço Remoto: o endereço IP remoto especificado na Console do sistema Oracle como Interface de Túnel Interno - Oracle.

-

Selecione OK.

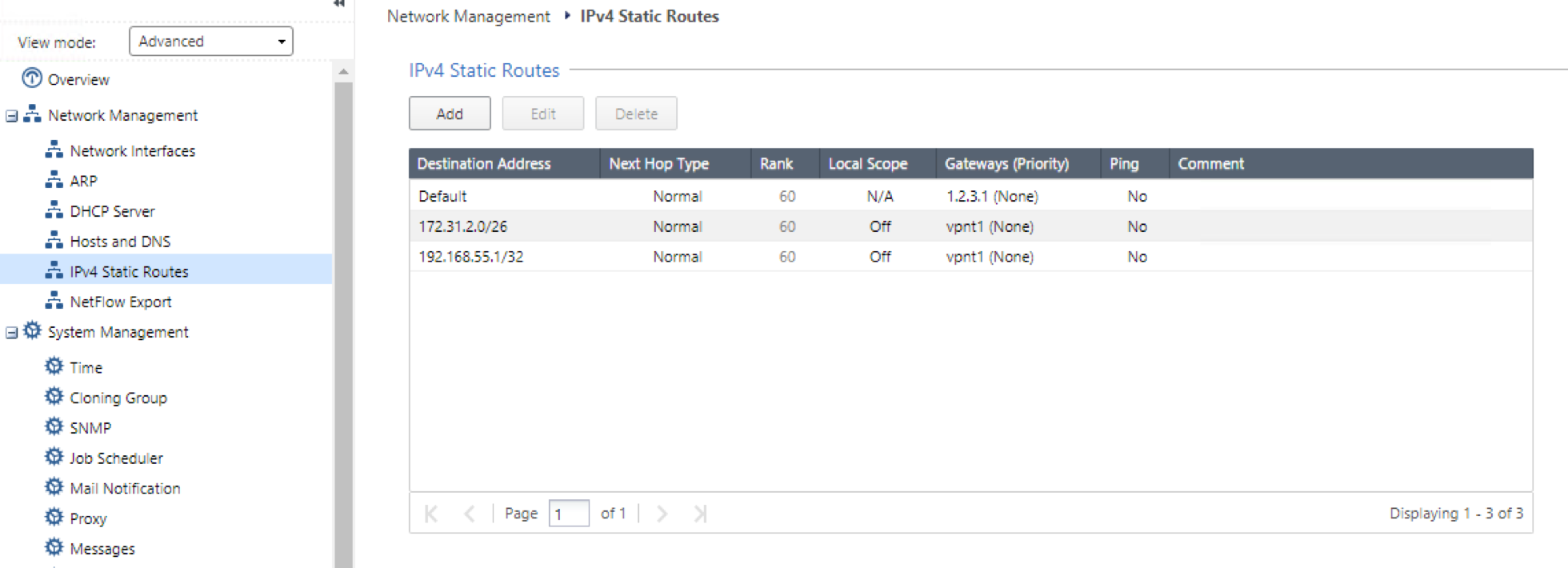

- Em Gerenciamento de Rede, vá para Rotas Estáticas IPv4.

-

Especifique os seguintes itens:

- Estática para o endereço IP Oracle: Adicione um endereço IP com a máscara/32 para o endereço IP remoto especificado na Console do sistema Oracle como Interface de Túnel Interno - Oracle.

- Rotas estáticas para as sub-redes VCN: se você estiver usando roteamento estático para esta conexão IPSec com o sistema Oracle, adicione pelo menos uma sub-rede para que a Oracle VCN seja acessada por meio do túnel IPSec. A captura de tela a seguir mostra uma rota estática para 172.31.2.0/26. Se você estiver usando BGP para esta conexão IPSec com o sistema Oracle, ignore este item porque serão obtidas rotas oscilantes por meio do BGP (consulte a próxima seção).

Agora todo o tráfego com um destino específico aprendido com uma rota estática passa pelo túnel IPSec recém-criado.

-

Obtenha as interfaces e verifique se o túnel VPN está na lista:

- No Smart Console, vá para Gateways e Servidores.

- Selecione os Gateways de Segurança de Ponto de Cheque e faça a seleção dupla.

-

Em Propriedades Gerais, na página Gerenciamento de Rede, selecione Obter Interfaces.

A interface do túnel VPN deve aparecer na lista.

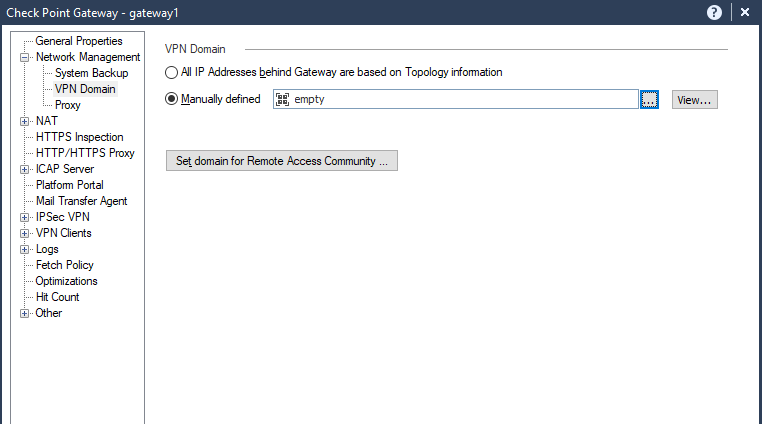

- Para forçar uma VPN baseada em rota a ter prioridade, crie um grupo vazio e designe-o ao domínio da VPN:

- Na página Domínio de VPN, selecione Definido manualmente. Em seguida, selecione Criar grupo vazio.

- Selecione Novo, Grupo e Grupo Simples.

-

Informe um Nome de Objeto e selecione OK. Não designe objetos a este grupo vazio.

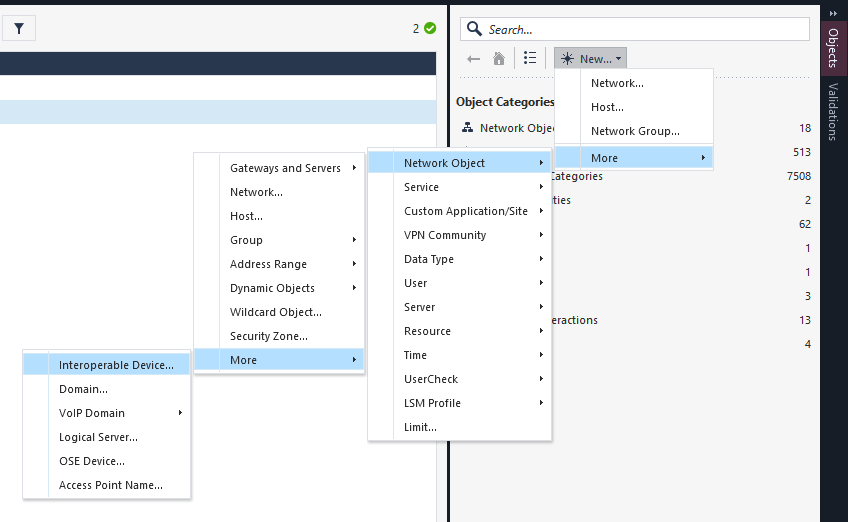

Posteriormente, você criará uma Comunidade de VPN. Para poder, crie um Dispositivo Interoperável que seja usado no Check Point CloudGuard Security Gateway para definir o Oracle DRG.

-

Crie o novo dispositivo interoperável.

-

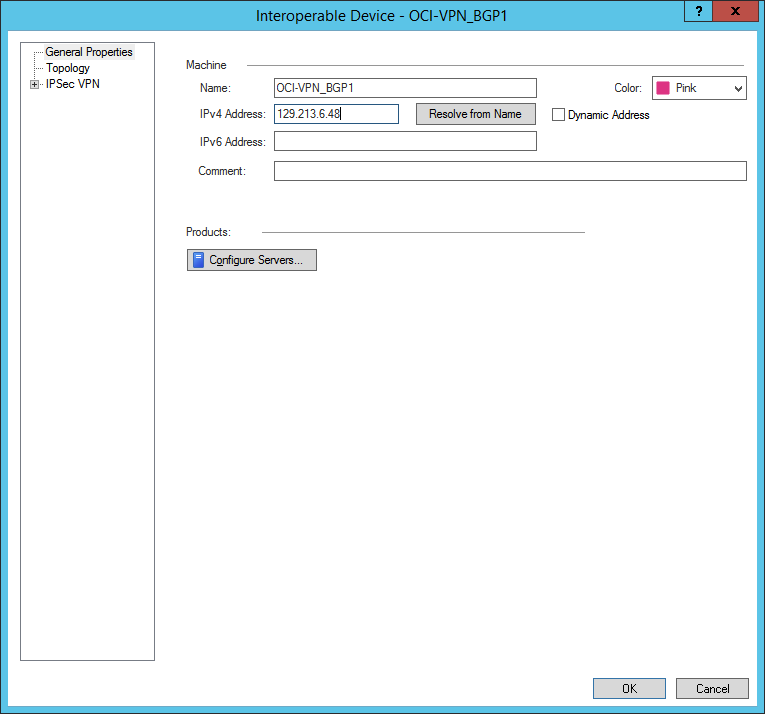

Na página Propriedades Gerais do novo dispositivo interoperável, adicione um nome para identificar o túnel IPSec. Informe o endereço IP que o sistema Oracle designou para a extremidade Oracle do túnel ao criar a conexão IPSec.

-

Para forçar a VPN baseada em rota a ter prioridade, você deve criar um grupo vazio e designá-lo ao domínio da VPN. Para fazer isso, na página Topologia, na seção Domínio da VPN, selecione Definido manualmente e selecione o grupo vazio.

-

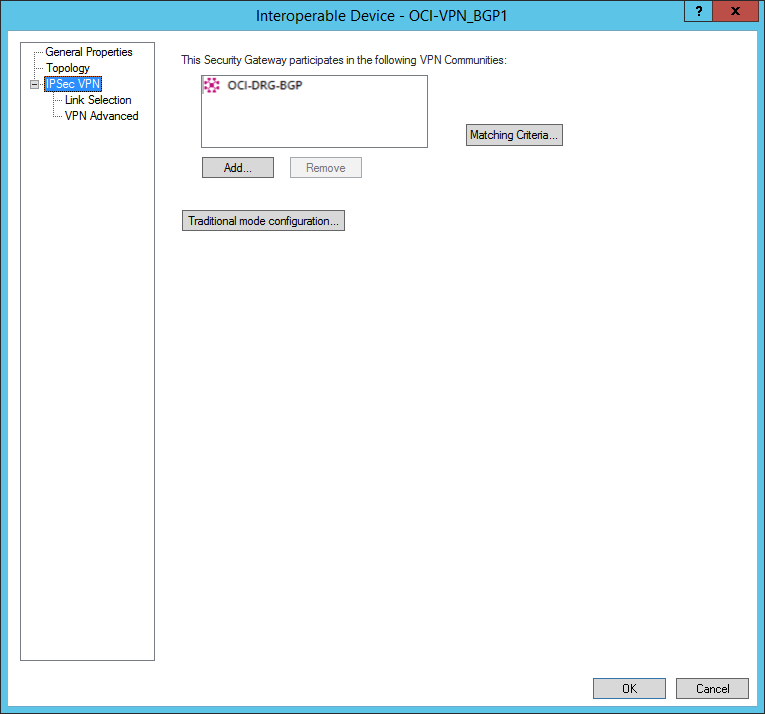

Na página VPN IPSec, opcionalmente, você pode adicionar um novo dispositivo interoperável a uma Comunidade de VPN existente. Você poderá ignorar esta etapa se ainda não tiver Comunidades VPNs.

Observe que você ignora a configuração de modo Tradicional, porque define todos os parâmetros da Fase 1 e da Fase 2 na Comunidade de VPN em uma etapa posterior. A Comunidade VPN aplica esses parâmetros a todos os dispositivos interoperáveis que pertencem à Comunidade VPN.

-

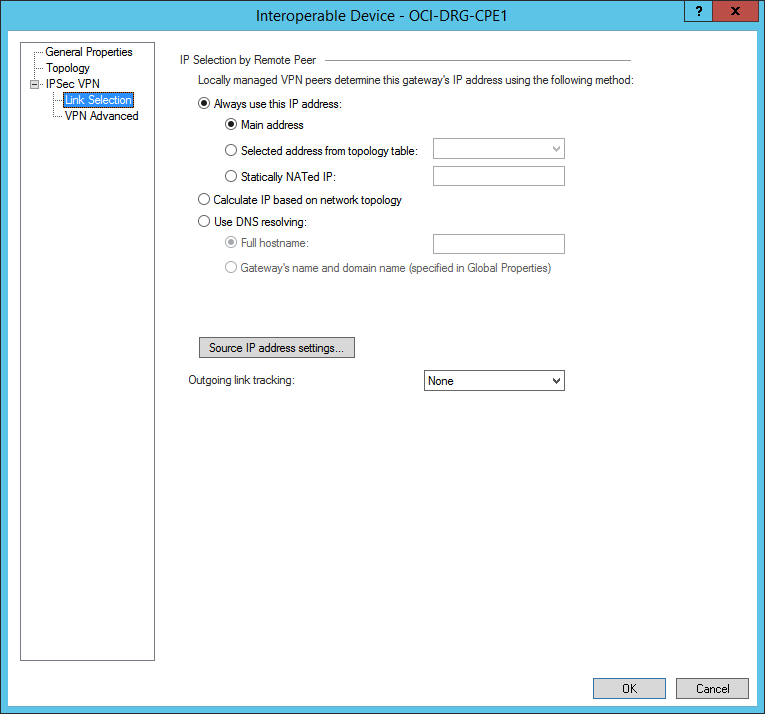

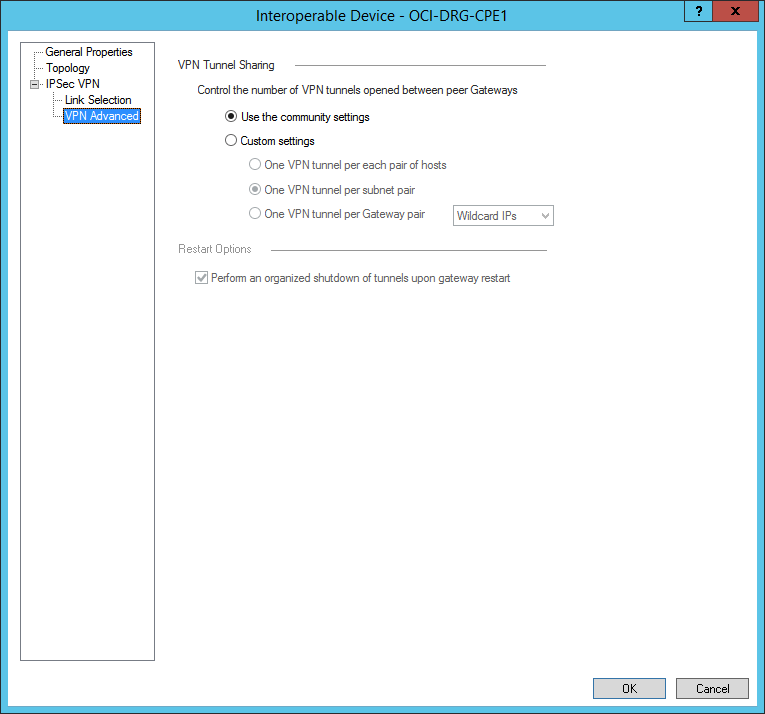

Na página Seleção de Link, em Sempre usar este endereço IP, selecione o Endereço principal, ou seja, o endereço especificado durante a criação do dispositivo interoperável. Você pode usar um endereço IP específico como o ID do IKE.

-

Na página VPN Avançada, selecione Usar as definições da comunidade, que aplica todos os valores e opções à Comunidade de VPN, incluindo os parâmetros da Fase 1 e da Fase 2.

- Selecione OK para salvar as alterações.

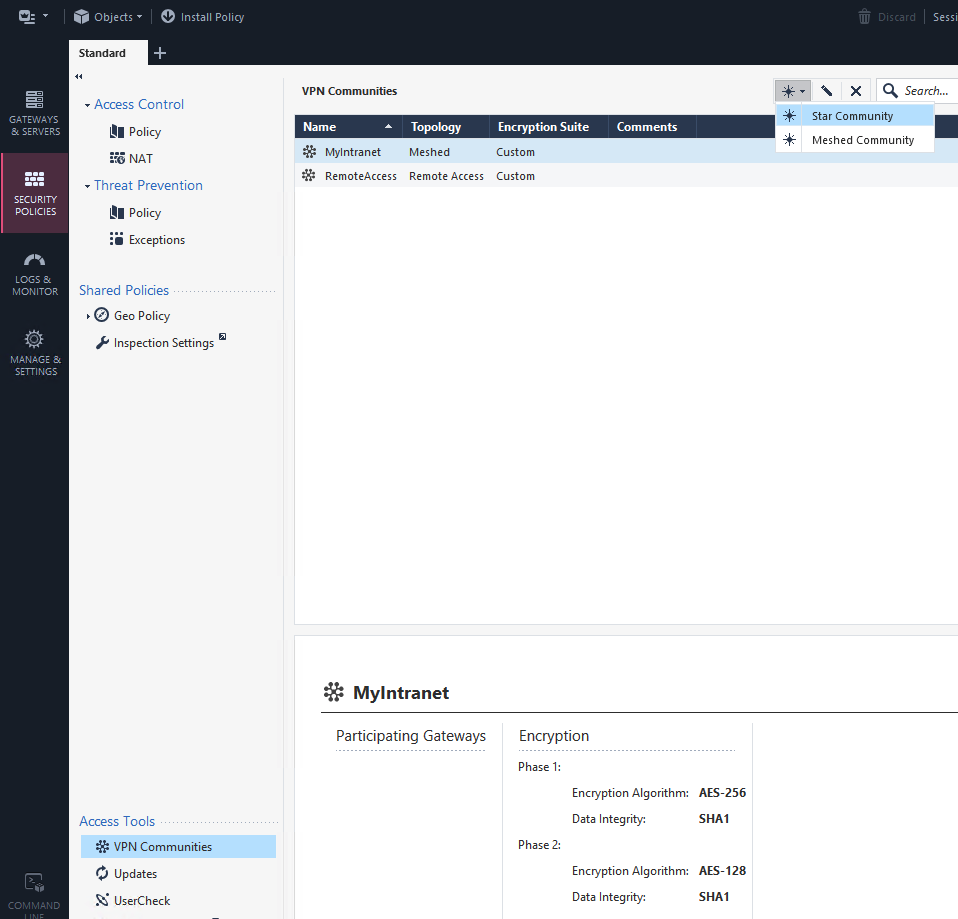

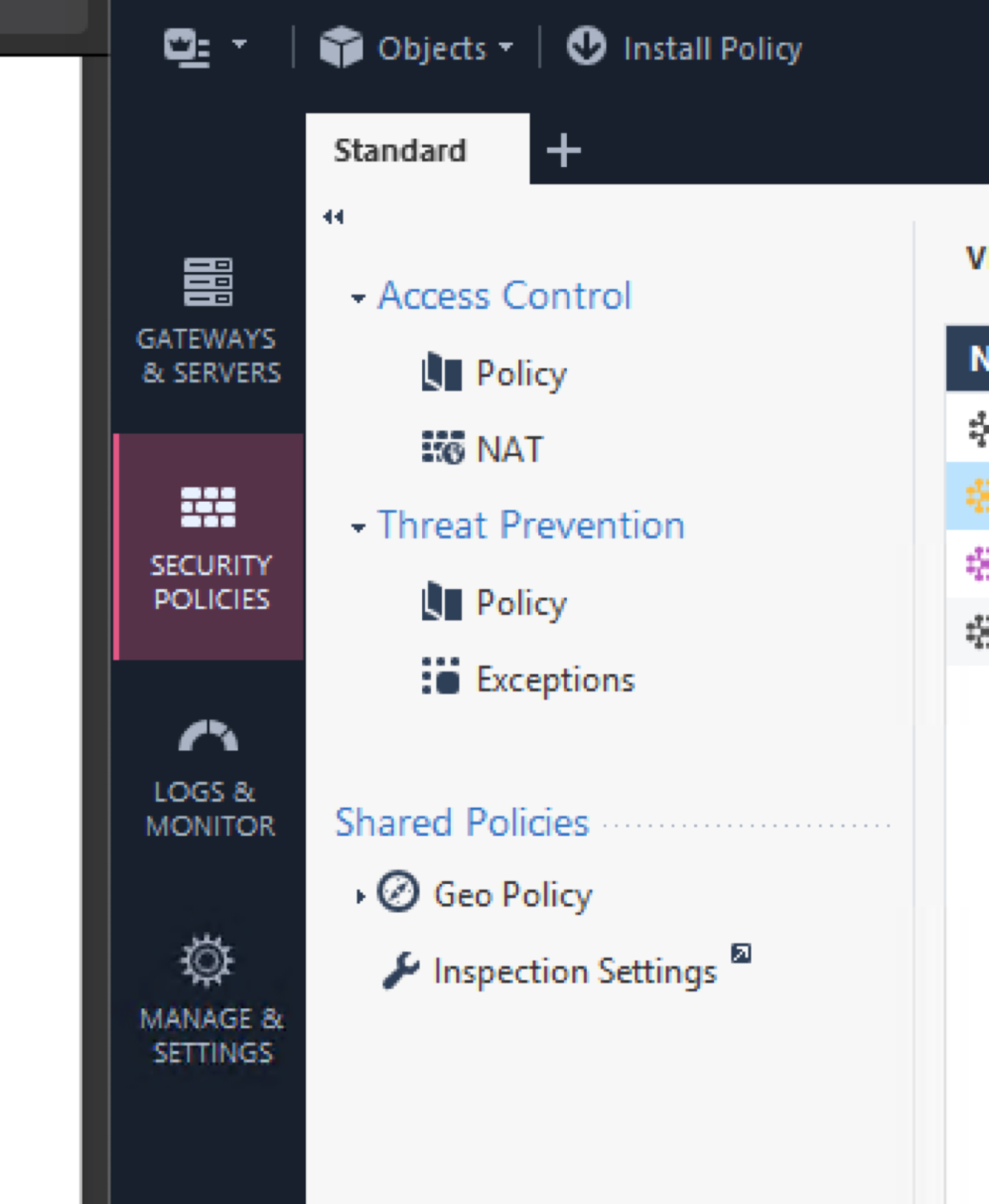

- Vá para Políticas de Segurança. Em seguida, em Ferramentas de Acesso, selecione Comunidades VPN.

-

Crie uma Comunidade Estrela.

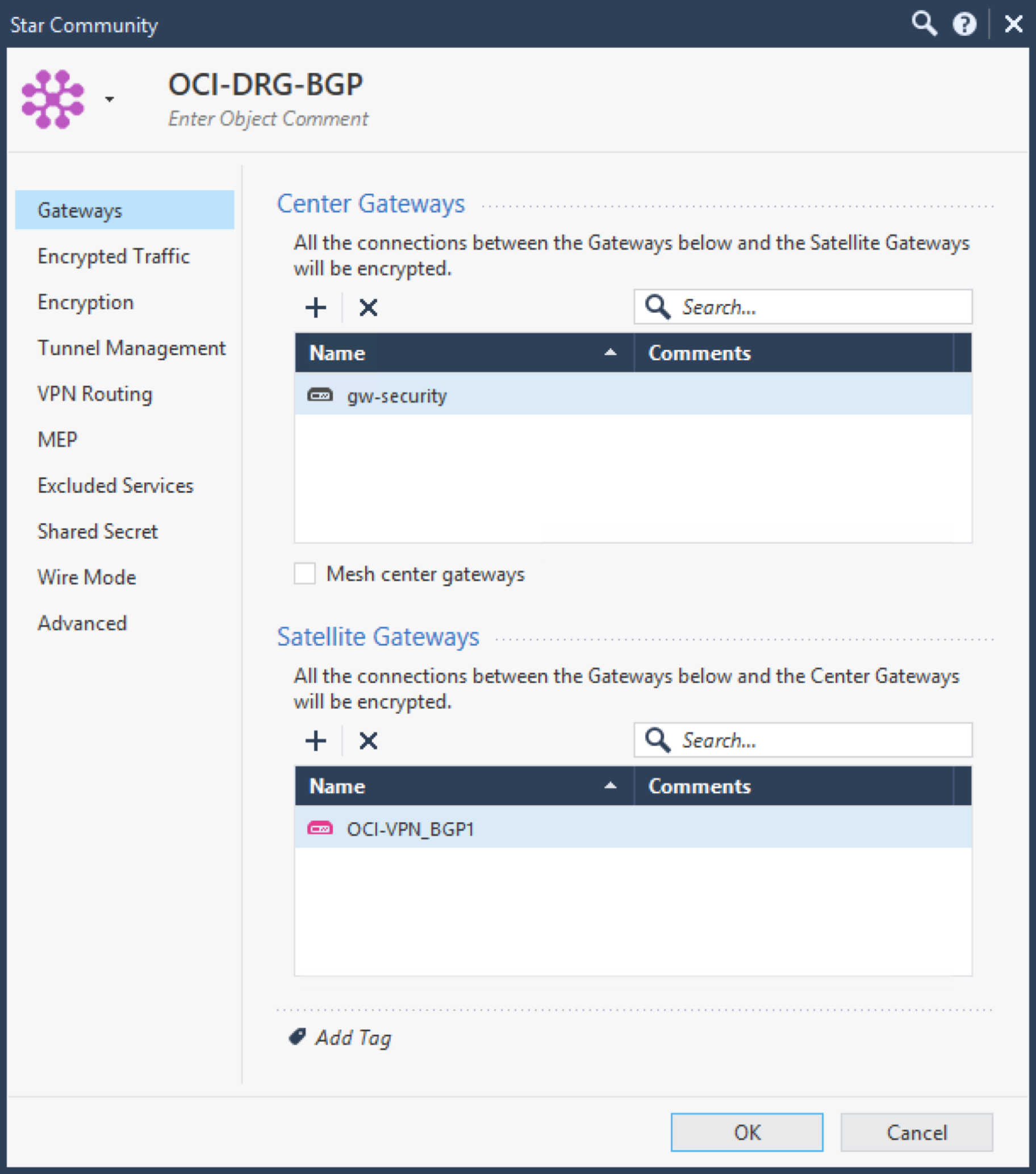

-

Para a comunidade estrela, adicione um nome.

-

Na página Gateways, selecione os valores para Gateways Centrais e Gateways Satélites. Esta comunidade estrela atua como um modelo de definições para os dispositivos interoperáveis que você especifica nos Gateways Centrais e nos Gateways Satélites.

- Gateways Centrais: para o Check Point CloudGuard Security Gateway.

- Gateways Satélites: para o CPE que estabelece conexão com o Oracle DRG de cada túnel IPSec.

-

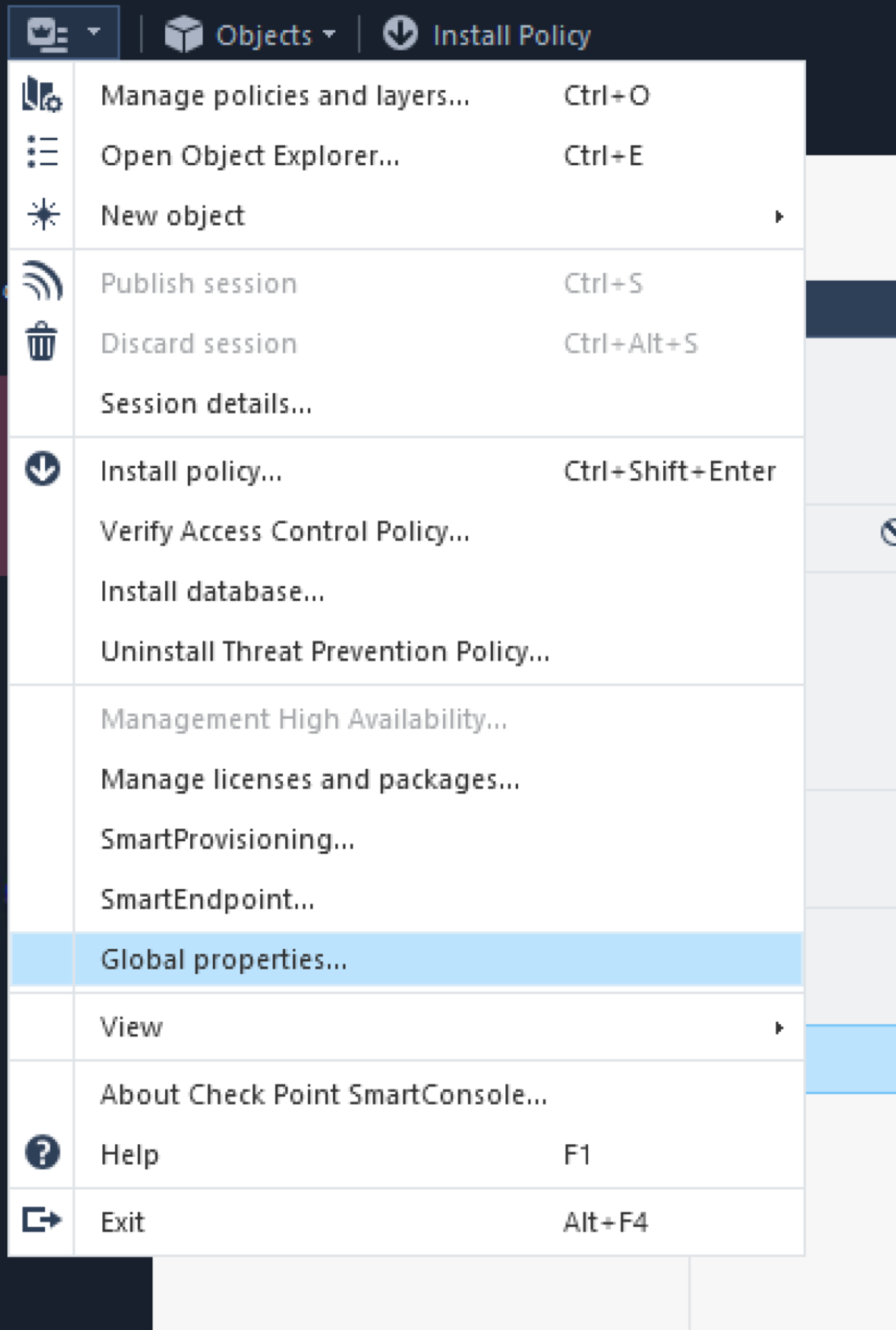

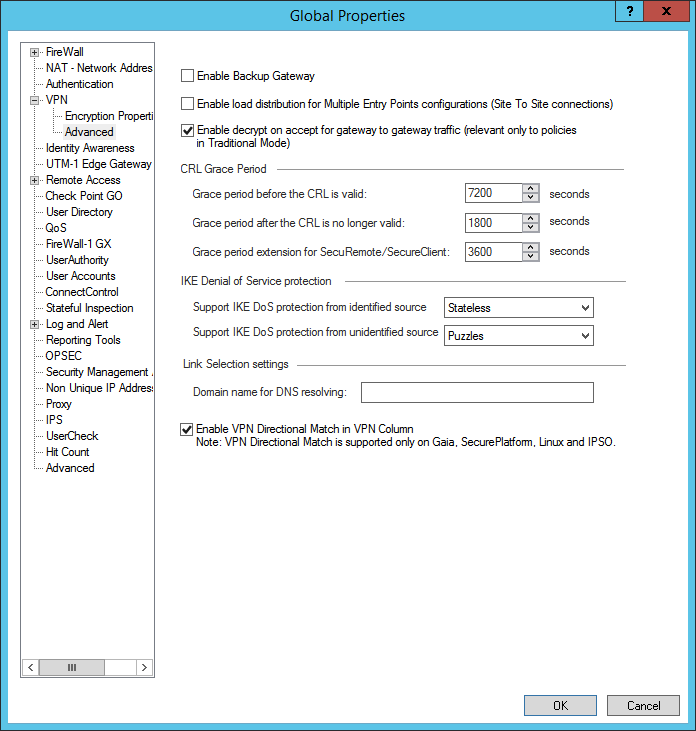

Para permitir tráfego, vá para Propriedades Globais. Em seguida, acesse VPN e Avançado.

-

Selecione Ativar Correspondência Direcional de VPN na Coluna de VPN. Posteriormente, você cria uma política de segurança que usa uma condição da correspondência direcional para permitir a passagem do tráfego com base nas regras de roteamento.

- Selecione OK.

-

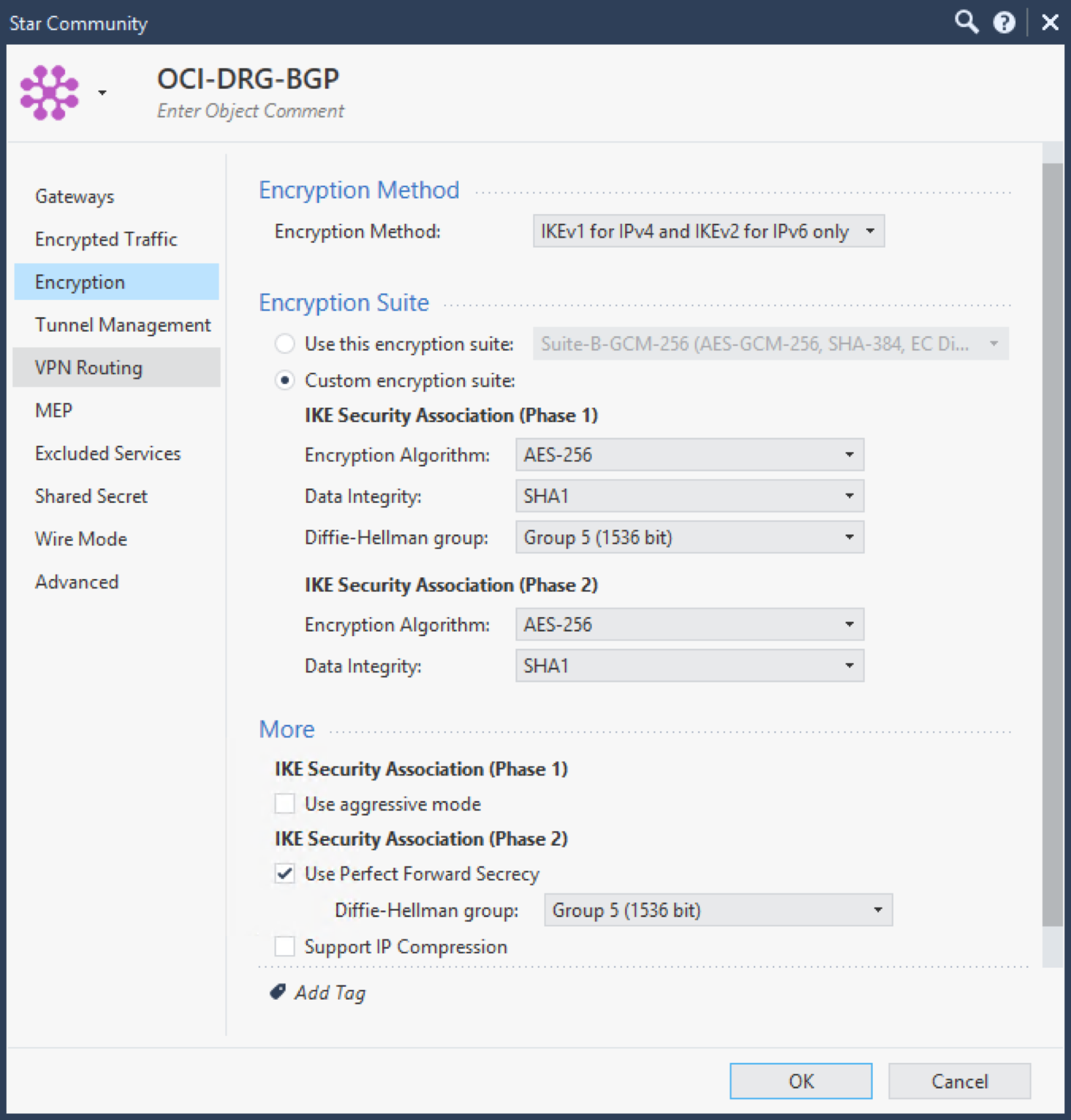

Na página Criptografia, configure os parâmetros da Fase 1 e da Fase 2 que o sistema Oracle suporta. Para obter uma lista desses valores, consulte Parâmetros IPSec Suportados.

Se você estiver configurando a VPN Site a Site para a Nuvem do Governo, consulte Parâmetros Obrigatórios da VPN Site a Site para a Nuvem do Governo.

Observe que para usar IKEv2, para o Método de Criptografia, selecione IKEv2 somente.

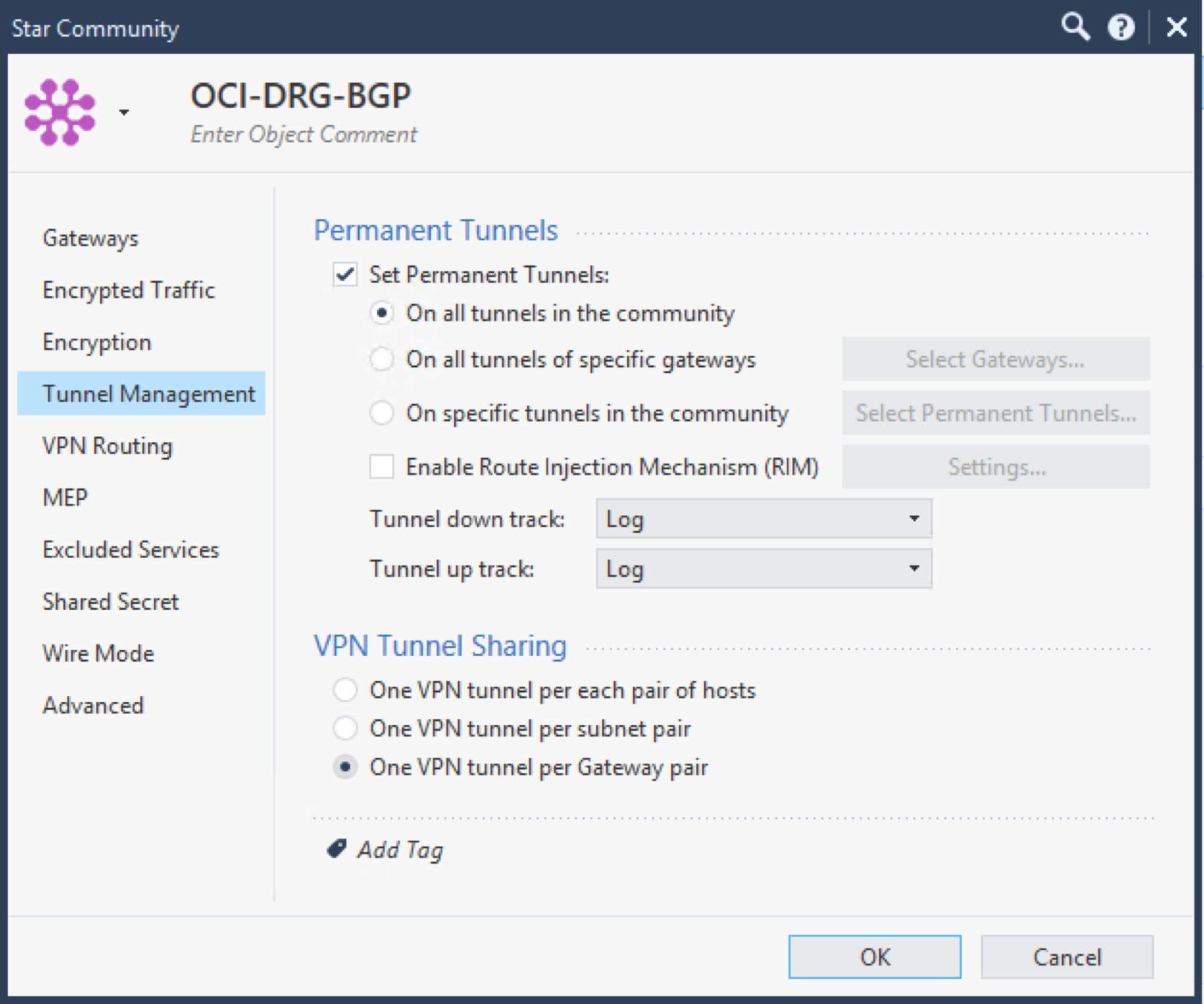

-

Na página Gerenciamento de Túnel, selecione Definir Túneis Permanentes. Recomendamos:

- Selecione Em todos os túneis da comunidade para manter todos os túneis Oracle IPSec atualizados ao mesmo tempo.

- Na seção Compartilhamento de Túnel de VPN, selecione Um túnel de VPN por Gateway.

Essa opção gera apenas um par de associações de segurança (SAs) IPSec, e cada SA tem apenas um índice de parâmetro de segurança (SPI) (unidirecional).

Quando você usa túneis baseados em política, cada entrada de política gera um par de ASs IPSec (também conhecido como domínio de criptografia).

Importante

O headend da Oracle VPN pode oferecer suporte a vários domínios da criptografia, dentro de limitações. Consulte Domínios de criptografia para túneis baseados em política para obter detalhes completos.O sistema Oracle cria uma conexão IPSec baseada em rota. Isso significa que tudo é roteado por meio de um domínio de criptografia que tem 0.0.0.0/0 (qualquer um) para tráfego local e 0.0.0.0/0 (qualquer) para tráfego remoto. Para obter mais informações, consulte Domínio de Criptografia ou ID de Proxy Suportado.

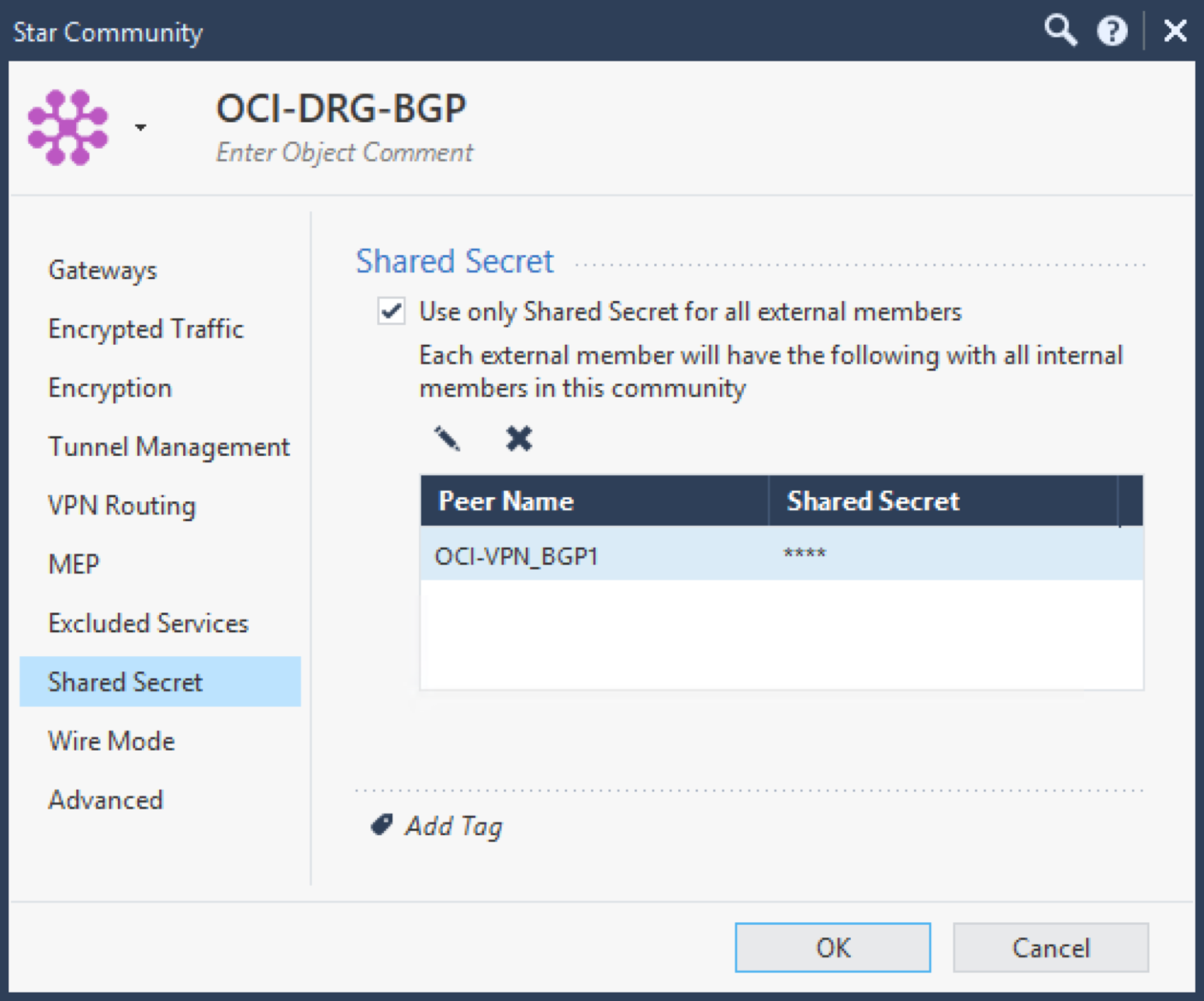

-

Na página Segredo Compartilhado, selecione Usar somente Segredo Compartilhado para todos os membros externos e adicione o segredo compartilhado que o sistema Oracle gerou para o túnel ao criar a conexão IPSec.

O sistema Oracle suporta apenas chaves secretas compartilhadas. Observe que você pode alterar o segredo compartilhado na Console do Oracle.

- Selecione OK para salvar as alterações.

-

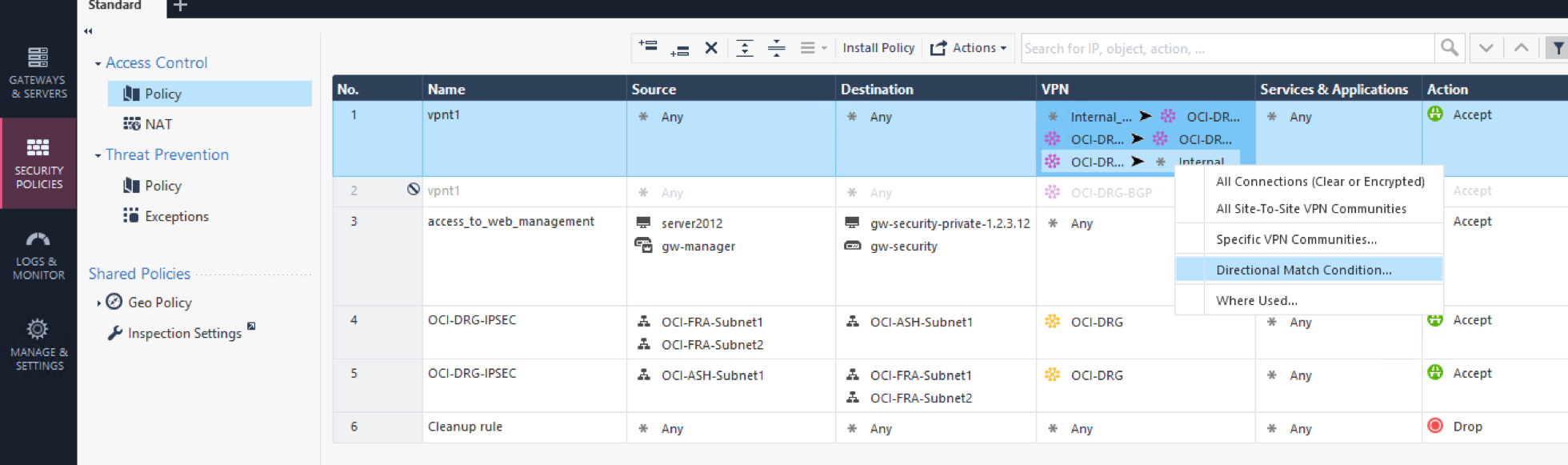

Vá para Controle de Acesso. Em seguida, acesse a guia Política. Crie políticas de segurança específicas usando a Condição de Correspondência Direcional, que permite a passagem do tráfego com base em tabelas de roteamento. Configure a condição com estas definições:

- Internal_Clear > Comunidade de VPN criada

- Comunidade de VPN criada > Comunidade de VPN criada

- Comunidade de VPN criada > Internal_Clear

Nesse caso, a Comunidade de VPN é OCI-DRG-BGP, e o Internal_Clear é um valor predefinido pelo Check Point.

- Selecione OK para salvar as alterações.

-

Selecione Instalar Política para aplicar a configuração.

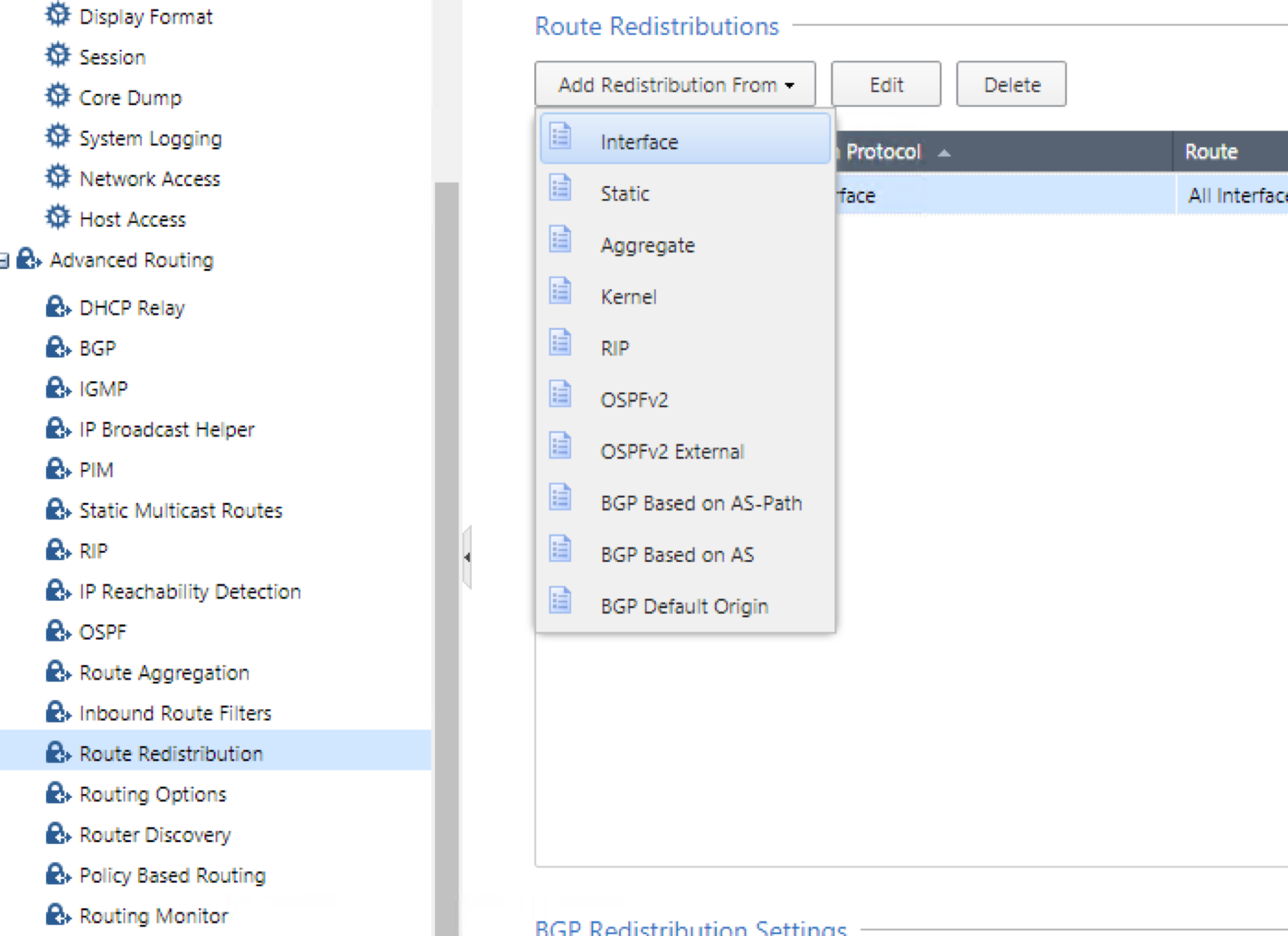

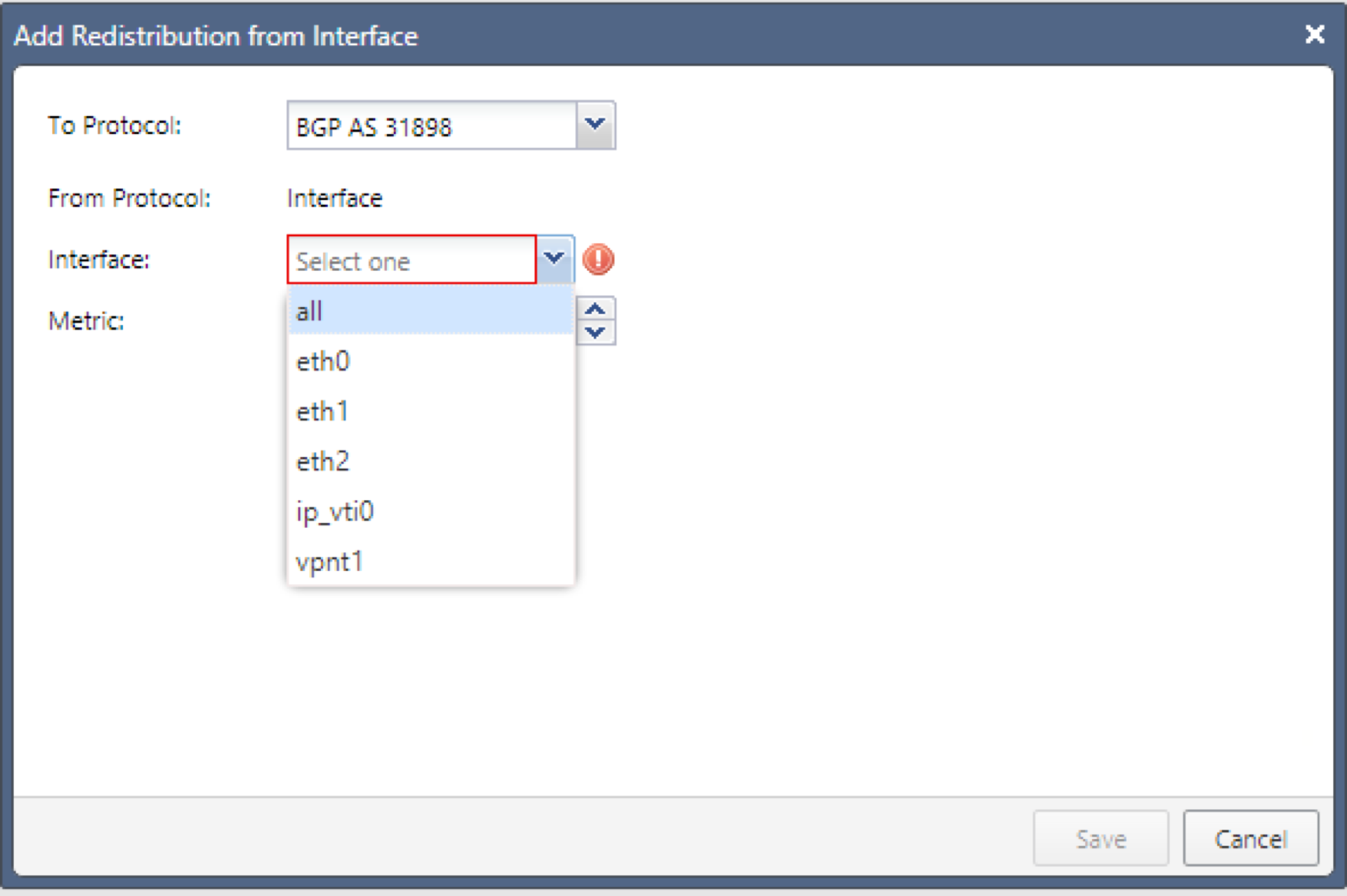

- Vá para Roteamento Avançado. Em seguida, acesse Distribuição de Rotas.

-

Selecione Adicionar Redistribuição de e selecione Interface, que é para adicionar todas as sub-redes conectadas.

-

Na caixa de diálogo Adicionar Redistribuição por Meio de Interface, configure os seguintes itens:

- Para Protocolo: Selecione BGP AS 31898. O ASN BGP da Oracle para a nuvem comercial é 31898, exceto a região Central da Sérvia (Jovanovac), que é 14544. Se você estiver configurando a VPN Site a Site para a Nuvem do Governo, consulte ASN de BGP da Oracle.

- Interface: selecione todas para propagar todas as sub-redes conectadas.

- Selecione Salvar.

Agora, a sessão de BGP deverá estar ativa e propagando e recebendo sub-redes.

Verificação

O comando CLI a seguir verifica o roteamento de BGP e pares BGP correspondentes.

show bgp peersO comando a seguir verifica se você está recebendo rotas BGP.

show route bgpO comando a seguir verifica as rotas que estão sendo propagadas. Nesse exemplo, substitua <remote_IP_address> pelo endereço IP remoto especificado na Console do sistema Oracle como Interface de Túnel Interno - Oracle

show bgp peer <remote_IP_address> advertise O comando a seguir verifica as rotas que estão sendo recebidas.

show bgp peer <remote_IP_address> receivedUse as opções 2 e 4 no comando a seguir para verificar associações de segurança (SAs).

vpn tunnelutil

********** Select Option **********

(1) List all IKE SAs

(2) * List all IPsec SAs

(3) List all IKE SAs for a given peer (GW) or user (Client)

(4) * List all IPsec SAs for a given peer (GW) or user (Client)

(5) Delete all IPsec SAs for a given peer (GW)

(6) Delete all IPsec SAs for a given User (Client)

(7) Delete all IPsec+IKE SAs for a given peer (GW)

(8) Delete all IPsec+IKE SAs for a given User (Client)

(9) Delete all IPsec SAs for ALL peers and users

(0) Delete all IPsec+IKE SAs for ALL peers and users

* To list data for a specific CoreXL instance, append "-i <instance number>" to your selection.

(Q) Quit

*******************************************Um serviço Monitoring também está disponível no Oracle Cloud Infrastructure para monitorar ativa e passivamente os recursos da nuvem. Para obter informações sobre como monitorar uma VPN entre Sites, consulte Métricas da VPN entre Sites.

Se você tiver problemas, consulte Diagnóstico e Solução de Problemas da VPN Site a Site.