Para Todos os Clientes do Cloud do setor governamental dos EUA

Este tópico contém informações comuns ao Oracle US Government Cloud e ao Oracle US Defense Cloud.

Responsabilidades Compartilhadas

O Oracle Cloud Infrastructure para o setor governamental oferece os melhores processos operacionais e tecnologia de segurança para proteger seus serviços de nuvem empresarial. No entanto, para executar com segurança as cargas de trabalho, você deve estar ciente das suas responsabilidades de segurança e conformidade. Por design, a Oracle fornece segurança de infraestrutura e operações na nuvem (controle de acesso do operador de nuvem, aplicação de patches de segurança da infraestrutura e assim por diante), e você é responsável por configurar com segurança os recursos de nuvem. A segurança na nuvem é uma responsabilidade compartilhada entre você e a Oracle.

Para obter mais informações sobre responsabilidades compartilhadas no Oracle Cloud, consulte Modelo de Segurança Compartilhado.

Configurando um Provedor de Identidades para sua Tenancy

Como um cliente do Cloud do Setor Governamental, você deve trazer seu próprio provedor de identidades que atenda aos requisitos de conformidade da sua agência e ofereça suporte à autenticação de cartão de acesso comum/cartão de verificação de identidade pessoal (CAC/PIV). Você pode federar o Oracle Cloud Infrastructure com provedores de identidade compatíveis com o SAML 2.0 que também suportam a autenticação CAC/PIV. Para obter instruções sobre como configurar uma federação, consulte Federando com Provedores de Identidades.

Remover o Usuário Administrador Padrão do Oracle Cloud Infrastructure e Outros Usuários Não Federados

Quando sua organização se inscreve para uma conta e um Domínio de Identidades da Oracle, a Oracle configura um administrador padrão para a conta. Esta pessoa é o primeiro usuário do IAM da sua empresa e tem acesso de administrador total à sua tenancy. Este usuário pode configurar sua federação.

Depois de configurar com sucesso a federação com o provedor de identidades escolhido, você poderá excluir o usuário administrador padrão e qualquer outro usuário local do serviço IAM que você tenha adicionado para ajudar na configuração da sua tenancy. A exclusão dos usuários locais não federados garante que apenas os usuários do provedor de identidades escolhido possam acessar o Oracle Cloud Infrastructure.

Para excluir o administrador padrão:

-

Acesse a Console por meio do seu provedor de identidades.

Mais detalhes-

Abra um browser suportado e vá para o URL da Console do Cloud do Setor Governamental.

- Informe seu Tenant do Cloud e clique em Continuar.

-

No painel Sign-on Único, selecione seu provedor de identidades e clique em Continuar. Você será redirecionado ao provedor de identidades para acessar.

- Insira seu nome de usuário e senha.

-

- Abra o menu de navegação e clique em Identidade e Segurança. Em Identidade, clique em Usuários. A lista de usuários é exibida.

- No filtro Tipo de Usuário, selecione apenas Usuários Locais.

- Para cada usuário local, vá para o menu e clique em Excluir.

Requisitos de Senha

Os requisitos de senha para tenancies e serviços do US Government Cloud e do US Defense Cloud devem atender ou exceder os requisitos descritos na Publicação Especial do NIST 800-63.

Usando um Cartão de Acesso Comum/Cartão de Verificação de Identidade Pessoal para Acessar a Console

Depois de configurar a autenticação CAC/PIV com o provedor de identidades e se federar com sucesso com o Oracle Cloud Infrastructure, você poderá usar suas credenciais CAC/PIV para acessar a Console do Oracle Cloud Infrastructure. Consulte a documentação do provedor de identidades para obter os detalhes específicos da sua implementação.

Em geral, as etapas de acesso são:

- Insira seu cartão CAC/PIV no leitor de cartões.

- Navegue até a página de acesso da Console do Oracle Cloud Infrastructure.

- Se solicitado, informe seu nome de Tenant do Cloud e clique em Continuar.

- Selecione o provedor de Sign-on Único e clique em Continuar.

- Na página de sign-on do provedor de identidades, selecione o cartão apropriado, por exemplo, Cartão PIV.

- Se for apresentado um seletor de certificado, escolha o certificado apropriado ou outros atributos definidos pela sua organização.

- Quando solicitado, digite o PIN.

Suporte do IPv6 para Redes Virtuais na Nuvem

Há suporte para o endereçamento IPv6 em todas as regiões comerciais e do setor governamental. Os clientes do Setor Governamental têm a opção de ativar o endereçamento IPv6 para suas VCNs. Para obter mais informações, consulte Endereços IPv6.

Configurando o Acesso Seguro para Hosts de Computação

Você pode configurar a autenticação CAC/PIV usando ferramentas de terceiros para permitir a autenticação multifatorial para se conectar com segurança a hosts de computação. As ferramentas de exemplo incluem o PuTTY-CAC para Windows e Open SC para macOS. Para obter mais informações, consulte o site do Governo dos EUA, Diretrizes de Uso da PIV.

Ativando o Modo FIPS para o Seu Sistema Operacional

OS clientes do US Government Cloud e do US Defense Cloud são responsáveis por ativar o modo FIPS para OS sistemas operacionais (OS) em seus hosts de Computação. Para tornar o sistema operacional compatível com a Publicação 140-2 do FIPS (Federal Information Processing Standard), siga as diretrizes do sistema operacional:

Oracle Linux

Siga as diretrizes fornecidas em Conformidade com FIPS 140-2 no Oracle Linux 8.

Ubuntu

Siga as diretrizes fornecidas em Certificados de Segurança do Ubuntu - Habilitando FIPS 140.

Windows Server 2012

Siga as instruções fornecidas em Data Encryption for Web console and Reporting server Connections.

Windows Server 2016 e Windows Server 2019

Primeiro, siga as instruções fornecidas em How to Use FIPS Compliant Algorithms.

Em seguida, vá para o documento Microsoft, FIPS 140 Validation e navegue até o tópico Information for System Integrators. Siga as instruções apresentadas em "Step 2 – Setting FIPS Local/Group Security Policy Flag" para concluir a ativação do FIPS.

CentOS

A instrução a seguir é para ativar o FIPS no CentOS 7.5 e no CentOS Stream 8. Esses procedimentos são válidos para instâncias de VM e bare metal e somente no modo NATIVE. Esses procedimentos podem ser modificados para os modos Emulado e PV, conforme necessário. Observe que este procedimento fornece uma instância que contém o kernel EXCEPT de módulos criptográficos FIPS exatos. O módulo kernel tem a mesma versão principal/secundária, mas está acelerado na revisão; dessa forma, pode ser considerado em conformidade com a maioria dos modelos compatíveis com FIPS.

Depois de concluir este procedimento, recomendamos que você não execute atualizações de yum em todo o sistema. A atualização em todo o sistema removerá os módulos FIPS contidos aqui.

Verifique se a versão do kernel, dos módulos FIPS e do software FIPS correspondem à versão mínima:

-

Valide a versão atual do pacote do kernel que atende aos requisitos:

- Versão atual:

kernel-3.10.0-693.el7 -

Execute

rpm -qa | grep kernel-3

- Versão atual:

-

Execute o seguinte e confirme se a versão principal ou secundária é a mesma dos requisitos.

-

Execute

yum list <package_name> -

Verifique se a versão principal/secundária corresponde às versões necessárias.

Os pacotes e versões necessários são:

- fipscheck - fipscheck-1.4.1-6.el7

-

hmaccalc - hmaccalc-0.9.13-4.el7

-

dracut-fips - dracut-fips-033-502.el7

-

dracut-fips-aesni - dracut-fips-aesni-033-502.el7

-

Para cada versão do pacote não instalada, execute

yum install <package_name>

-

- Faça download e instale os seguintes pacotes:

- Pacotes já instalados como parte da imagem:

Crie um diretório chamado

preinstall.Faça download dos seguintes pacotes neste diretório:

openssl, openssl-libs – 1.0.2k-8.el7

nss, nss-tools, nss-sysinit – 3.28.4-15.el7_4

nss-util – 3.28.4-3.el7

nss-softokn, nss-softokn-freebl – 3.28.3-8.el7_4

openssh, openssh-clients, openssh-server – 7.4p1-11.el7

No diretório preinstall, execute

yum - -nogpgcheck downgrade *.rpm

- Pacotes a serem adicionados à imagem:

- Crie um diretório chamado

newpackages. Faça download dos seguintes pacotes neste diretório:

libreswan – 3.20-3.el7

libgcrypt – 1.5.3-14.el7

gnutls – 3.3.26-9.el7

gmp – 6.0.0-15.el7

nettle – 2.7.1-8.el7

No diretório

newpackages, executeyum - -nogpgcheck localinstall *.rpm

- Crie um diretório chamado

- Pacotes já instalados como parte da imagem:

Os URLs dos pacotes utilizados para esta instalação são:

Pré-Instalação:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Newpackages:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

Instalação de validação do módulo FIPS do Kernel e do initramfs

Execute este procedimento como raiz:

-

Gere o dracut novamente:

dracut -f -v -

Adicione o argumento fips ao final da linha de comando de inicialização do kernel padrão:

-

Edite

/etc/default/grub -

No final da linha que começa com "GRUB_CMDLINE_LINUX," adicione

fips=1dentro das aspas duplas do comando.

-

Salve o resultado.

-

-

Gere um novo

grub.cfg:grub2-mkconfig -o /etc/grub2-efi.cfg

Configure o SSH para limitar os algoritmos de criptografia

-

Sudo para raiz.

-

Edite

/etc/ssh/sshd_config. -

Adicione as seguintes linhas na parte inferior do arquivo:

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - Reinicialize a instância.

- Após a reinicialização da instância, confirme se o modo FIPS foi ativado no kernel:

Sudo para raiz.

Execute o seguinte comando:

cat /proc/sys/crypto/fips-enabledO resultado deve ser '1'.

Para proteger ainda mais os sistemas CentOS7/RHEL 7. x conforme exigido pela diretriz de cada agência, siga a lista de verificação contida no guia do OpenSCAP. Este guia pode ser encontrado aqui: https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.html

O STIG para avaliar a conformidade em vários perfis pode ser encontrado aqui: https://iase.disa.mil/stigs/os/unix-linux/Pages/index.aspx . Use o STIG do Red Hat Linux 7. x para releases do CentOS 7.5.

Parâmetros Obrigatórios da VPN Site a Site para a Nuvem do Setor Governamental

Se você usar a VPN Site a Site com o Nuvem do Setor Governamental dos EUA ou o Nuvem de Defesa dos EUA, deverá configurar a conexão IPSec com os seguintes parâmetros IPSec compatíveis com FIPS.

Para alguns parâmetros, a Oracle suporta vários valores e o recomendado está destacado em negrito.

A Oracle suporta os seguintes parâmetros para o IKEv1 ou o IKEv2. Verifique a documentação do seu CPE específico para confirmar quais parâmetros o CPE suporta para o IKEv1 ou IKEv2.

Fase 1 (ISAKMP)

| Parâmetro | Opções |

|---|---|

| Protocolo ISAKMP |

Versão 1 |

| Tipo de troca |

Modo principal |

| Método de autenticação |

Chaves pré-compartilhadas* |

| Algoritmo de criptografia |

AES-256-CBC (recomendado) AES-192-CBC AES-128-CBC |

| Algoritmo de autenticação |

SHA-2 384 (recomendado) SHA-2 256 SHA-1 (também chamado de SHA ou SHA1-96) |

| Grupo Diffie-Hellman |

grupo 14 (MODP 2048) grupo 19 (ECP 256) group 20 (ECP 384) (recomendado) |

| Tempo de vida da chave de sessão IKE |

28800 segundos (8 horas) |

|

* Somente números, letras e espaços são caracteres permitidos em chaves pré-compartilhadas. |

|

Fase 2 (IPSec)

| Parâmetro | Opções |

|---|---|

| Protocolo IPSec |

ESP, modo de túnel |

| Algoritmo de criptografia |

AES-256-GCM (recomendado AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| Algoritmo de autenticação |

Se estiver usando GCM (Galois/Modo Contador), nenhum algoritmo de autenticação será necessário porque a autenticação está incluída na criptografia GCM. Se não estiver usando o GCM, use o HMAC-SHA-256-128. |

| Tempo de vida da chave de sessão IPSec |

3600 segundos (1 hora) |

| PFS (Perfect Forward Secrecy) |

Ativado, grupo 14 (padrão, recomendado) Suporta desativado e ativado para o grupo 2, 5, 14, 19, 20, 24. |

ASN do BGP da Oracle

Esta seção se destina a engenheiros de rede que configuram um dispositivo de borda para o FastConnect ou VPN Site a Site.

O ASN do Oracle BGP para o Cloud do Setor Governamental depende do nível de autorização:

- Cloud do Governo dos EUA: 6142

- US Defense Cloud (autorização de Nível de Impacto 5): 20054

Provedor Terraform Compatível com FIPS

Para usar o Terraform no Cloud do Setor Governamental dos EUA ou nas regiões do Cloud do Serviço US Defense, consulte Ativando a Compatibilidade com FIPS para obter informações de instalação e configuração.

Serviço Container Engine for Kubernetes

Os componentes instalados pelo Container Engine for Kubernetes são compatíveis com FIPs. Ao usar o Container Engine for Kubernetes nas regiões do Cloud do Setor Governamental dos EUA ou do Cloud do Setor de Defesa dos EUA, certifique-se de que os hosts subjacentes sejam compatíveis com FIPs.

Exadata Database Service em Infraestrutura Dedicada - Reprogramação do Serviço Patch Management

Você pode reprogramar eventos de aplicação de patch mensais e trimestrais na Console do Exadata Database Service on Dedicated Infrastructure nas regiões US Government Cloud e US Defense Cloud. Não há suporte para a especificação de uma programação de manutenção para o gerenciamento de patches do Exadata nas regiões Nuvem do Setor Governamental dos EUA e Nuvem de Defesa dos EUA.

Para atender e manter as certificações FedRAMP e DISA, o Oracle Cloud Infrastructure deve aplicar patch ao Exadata Infrastructure de forma regular e consistente. Esses eventos de aplicação de patch incluem, mas não estão limitados aos seguintes tipos:

- Patches de Segurança do Nó de Banco de Dados Exadata (mensal)

- Patches de Célula de Armazenamento do Exadata (mensal)

- Patches Completos do Exadata Infrastructure (trimestrais)

Uma mensagem de Notificação de Alteração (CN) do OCI é enviada a você quando um evento de aplicação de patch é planejado para cada tipo de patch. Você pode solicitar a reprogramação de um evento de aplicação de patch por meio da Console. Para reprogramar um evento de aplicação de patch usando a Console, solicite a reprogramação na janela de aplicação de patch de 21 dias definida. As solicitações de programação de aplicação de patch fora da janela de aplicação de patch de 21 dias definida ainda devem ser feitas por meio de uma Solicitação de Serviço (SR) do Oracle Support. Para obter mais informações, consulte Atualizações de Manutenção do Cloud Infrastructure nos Guias de Instruções do Exadata Database on Dedicated Infrastructure.

Certificados TLS para o Serviço API Gateway

Se você usar o serviço API Gateway nas regiões do Cloud do Governo dos EUA ou do Cloud do Serviço Defense dos EUA, deverá:

- Obter um certificado TLS personalizado de uma Autoridade de Certificação aprovada.

- Registrar o mapeamento entre o nome do domínio personalizado de um gateway de API e seu endereço IP público com um provedor de DNS aprovado.

Para obter mais informações, consulte Configurando Domínios Personalizados e Certificados TLS para obter informações de instalação e configuração.

Criptografia de VN

A criptografia de rede virtual (VN) fornece criptografia instância a instância para tráfego em trânsito dentro de uma região (na mesma VCN ou entre VCNs pareadas com um gateway de pareamento local) entre qualquer uma das seguintes formas de computação:

- E3

- E4

- A1

- X9

A criptografia de VN é ativada por padrão no nível da região e só está disponível nas regiões da Nuvem do Setor Governamental dos EUA e da Nuvem da Defesa dos EUA. Para desativar a criptografia VN, crie uma solicitação de serviço.

As chaves de criptografia são totalmente gerenciadas pelo Oracle Cloud Infrastructure. O mecanismo de criptografia é baseado em RFC3948. As especificações para definições de chave e cifragens de criptografia estão em conformidade com os requisitos do FIPS 140-2.

Quando ativado, o recurso de criptografia VN aumenta a latência e diminui o throughput por causa da sobrecarga de criptografia/descriptografia. Isso pode ou não ser perceptível na camada do aplicativo. Para obter mais detalhes sobre os números de latência, entre em contato com o suporte ao cliente.

Solicitando um Aumento do Limite de Serviço para as Tenancies do US Government Cloud e do US Defense Cloud

Se você precisar solicitar um aumento do limite de serviço, use as instruções a seguir para criar uma solicitação de serviço no My Oracle Support.

- Para que possa criar uma solicitação de serviço, você deve ter uma conta no

oracle.come deve registrar seu CSI do Oracle Cloud Infrastructure no My Oracle Support. Consulte Solicitando um Aumento do Limite de Serviço para Tenancies do US Government Cloud e do US Defense Cloud para obter detalhes. - Lembre-se de que o engenheiro de suporte que analisa as informações na solicitação de limite de serviço pode não ser um cidadão dos EUA.

Criando uma Solicitação de Serviço

Para criar uma solicitação de serviço para o US Government Cloud e o US Defense Cloud:

-

Vá para My Oracle Support e acesse o sistema.

Se você não estiver conectado ao Oracle Cloud Support, clique em Alternar para Cloud Support na parte superior da página.

- Na parte superior da página, clique em Solicitações de Serviço.

- Clique em Criar SS Técnica.

- Selecione as seguintes opções nos menus exibidos:

- Tipo de Serviço: Selecione Oracle Cloud Infrastructure na lista.

- Nome do Serviço: Selecione a opção apropriada para sua organização.

- Tipo de Problema: Selecione Provisionamento da Conta, Faturamento e Desligamento e, em seguida, selecione Aumento do Limite no submenu.

- Especifique suas informações de contato.

- Digite uma Descrição e, em seguida, preencha os campos obrigatórios específicos do problema. Se um campo não se aplicar, você poderá informar n/a.

Para obter ajuda com qualquer um dos campos gerais na solicitação de serviço ou para obter informações sobre o gerenciamento das solicitações de serviço, clique em Ajuda na parte superior da página Oracle Cloud Support.

Localizar IDs do Oracle Cloud Infrastructure

Use as dicas a seguir para ajudá-lo a encontrar identificadores que você possa ser solicitado a fornecer:

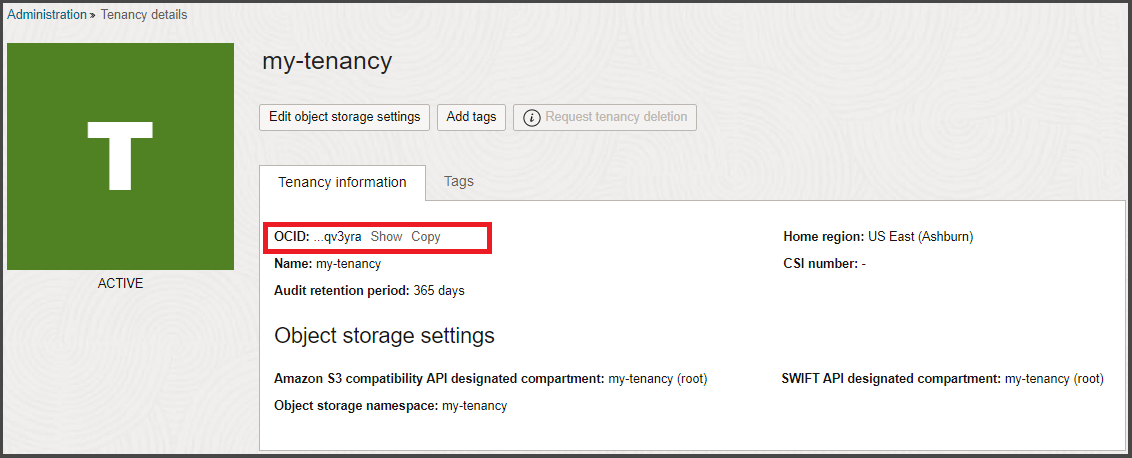

Obtenha o OCID da tenancy na Console do Oracle Cloud Infrastructure na página Detalhes da Tenancy:

- Selecione o menu Perfil (

), que está no lado superior direito da barra de navegação na parte superior da página, e clique em Tenancy: <your_tenancy_name>.

), que está no lado superior direito da barra de navegação na parte superior da página, e clique em Tenancy: <your_tenancy_name>. -

O OCID da tenancy é mostrado em Informações da Tenancy. Clique em Copiar para copiá-lo para a área de transferência.

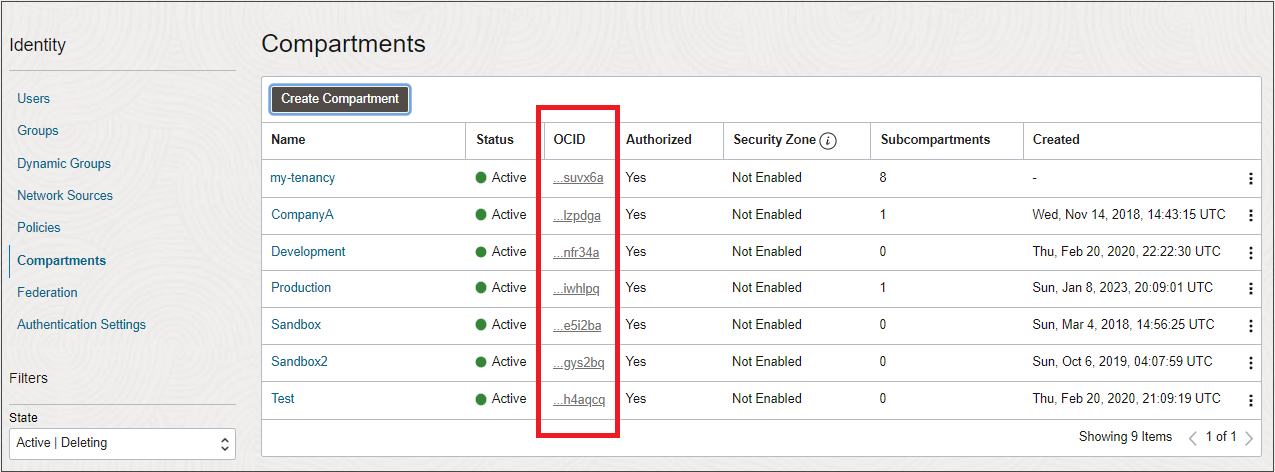

Para localizar o OCID (Oracle Cloud Identifier) de um compartimento:

- Abra o menu de navegação e clique em Identidade e Segurança. Em Identidade, clique em Compartimentos.

Uma lista dos compartimentos na tenancy é exibida.

Uma versão reduzida do OCID é exibida ao lado de cada compartimento.

- Clique em Copiar para copiar o OCID para a área de transferência. Você pode, então, colá-lo no campo do form de solicitação de serviço.

O OCID (Oracle Cloud Identifier) de um recurso é mostrado quando você exibe o recurso na Console, tanto na view de lista quanto na página de detalhes.

Por exemplo, para obter o OCID de uma instância de computação:

- Abra a Console.

-

Selecione o Compartimento ao qual a instância pertence na lista à esquerda da página.

Observe que você deve ter permissões apropriadas em um compartimento para exibir recursos.

- Abra o menu de navegação e clique em Compute. No serviço Compute, clique em Instâncias. Uma lista de instâncias no compartimento selecionado é exibida.

-

Uma versão abreviada do OCID é exibida na página de detalhes da instância.

- Clique em Copiar para copiar o OCID para a área de transferência. Você pode, então, colá-lo no campo do form de solicitação de serviço.

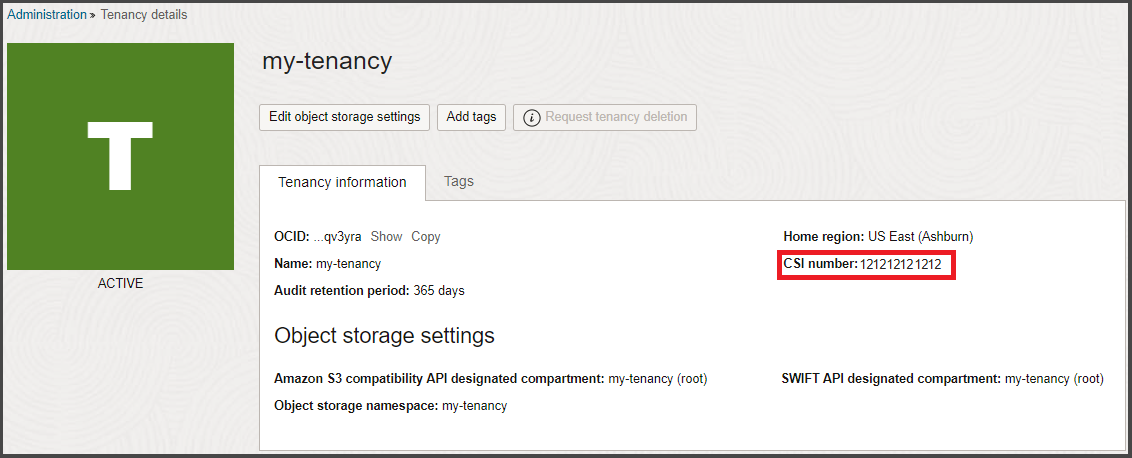

O número do Identificador de Suporte (CSI) é gerado após você comprar os serviços do Oracle Cloud. Esse número pode ser encontrado em vários locais, inclusive em seu documento de contrato e também na página de detalhes da tenancy. Você precisará do número CSI para registrar-se e registrar solicitações de suporte no MOS (My Oracle Support).

O número do CSI não está disponível para regiões do US Government Cloud e do US Defense Cloud.

Para localizar seu número do CSI:

- Selecione o menu Perfil (

), que está no lado superior direito da barra de navegação na parte superior da página, e clique em Tenancy: <your_tenancy_name>.

), que está no lado superior direito da barra de navegação na parte superior da página, e clique em Tenancy: <your_tenancy_name>. -

O número do CSI é mostrado em Informações da Tenancy.

Usando o My Oracle Support pela Primeira Vez

Para que possa criar solicitações de serviço com o My Oracle Support, você precisa ter uma conta do Oracle Single Sign-On (SSO) e precisa registrar seu CSI (Identificador de Suporte) no My Oracle Support.

Antes de iniciar este procedimento, tenha seu CSI acessível (consulte Solicitando um Aumento do Limite de Serviço para Tenancies do Cloud do Governo dos EUA e do Defense Cloud dos EUA).

- Vá para https://support.oracle.com.

-

Clique em Novo usuário? Registre-se aqui para criar sua conta do Oracle Single Sign On (SSO).

-

Informe seu endereço de e-mail da empresa no campo Endereço de e-mail, preencha o restante do form e, em seguida, clique em Criar Conta. Um e-mail de verificação é gerado.

-

Verifique sua conta de e-mail para ver se chega um e-mail da Oracle solicitando que você confirme seu endereço de e-mail.

- Abra o e-mail e clique em Verificar Endereço de E-mail.

- Acesse o sistema com as credenciais configuradas.

- Ao acessar, você é solicitado a digitar uma Observação ao Aprovador e o Identificador de Suporte (seu CSI).

-

Clique em Request Access.

- Digite os cinco primeiros caracteres do nome da organização que possui o Identificador de Suporte ao Cliente (listado na carta Bem-vindo e em Meus Serviços) e, em seguida, clique em Validar. O identificador de suporte aparecerá na tabela.

- Clique em Próximo.

- Digite suas informações de contato e clique em Próximo.

- Aceite os termos e condições e clique em Próximo.

O status da solicitação fica pendente até você receber aprovação do Administrador de Usuários do Cliente (CUA) ou do Suporte Técnico da Oracle, se você for a primeira pessoa que solicitar esse identificador de suporte.

- Vá para https://support.oracle.com e acesse o sistema.

- Navegue até a página Minha Conta: Vá para seu nome de usuário no alto da página, abra o menu e clique em Minha Conta.

- A região Identificadores de Suporte exibe as contas às quais seu nome de usuário está associado no momento.

- Clique em Request Access.

- Digite uma Observação ao Aprovador e, em seguida, informe o Identificador de Suporte (seu CSI).

- Clique em Request Access.

- Digite os cinco primeiros caracteres do nome da organização que possui o Identificador de Suporte ao Cliente (listado na carta Bem-vindo e em Meus Serviços) e, em seguida, clique em Validar. O identificador de suporte aparecerá na tabela.

- Clique em Validar.

- A entrada é validada. Feche a caixa de diálogo.

O status da solicitação fica pendente até que você receba aprovação do Administrador de Usuários do Cliente (CUA).

Para obter mais informações sobre o acesso e o uso do My Oracle Support, consulte Registration, Sign In e Accessibility Options em My Oracle Support Help.

)

)