Tarefas de Administração de Management Agents

Os Management Agents são implantados para coletar dados de logs e métricas de diferentes origens. Para isso, algumas tarefas administrativas podem precisar ser executadas.

As seções a seguir descrevem algumas tarefas comuns de administração:

- Visão Geral da Console de Management Agents

- Importar Certificados para o Management Agent

- Atualizar Certificados para o Management Agent

- Implantar Plug-ins de Serviço

- Ativar Logs do Agente

- Gerenciar Origens de Dados

- Controlar Management Agents

- Gerenciar Chaves de Instalação

- Fazer Upgrade de Management Agents

- Remover Management Agents

- Usar um Usuário do Sistema Operacional Não Padrão para Instalar o Management Agent

- Criar e Gerenciar Credenciais no Management Agent

- Logs de Auditoria do Serviço Management Agent

- Usando o Java com o Management Agent

Visão Geral da Console de Management Agents

A console de Management Agents é a interface de usuário do serviço OCI Management Agent que permite exibir e administrar Management Agents e Management Gateways.

Você pode executar operações básicas e avançadas, dependendo de suas necessidades. A página de visão geral fornece informações importantes e links para os recursos configurados no serviço Management Agents. A console também fornece acesso aos Agentes de Gerenciamento (agentes) e Gateways de Gerenciamento (gateways) configurados e também painéis para visualizar dados relevantes nos gráficos.

-

Acesse o OCI e abra o menu de navegação na Console do OCI.

-

Em Observabilidade e Gerenciamento, clique em Management Agent.

- Vá para o menu esquerdo e selecione um compartimento na lista drop-down Compartimento.

A console de Management Agents é exibida.

A console de Management Agents exibe um menu à esquerda com as seguintes opções:

Visão Geral

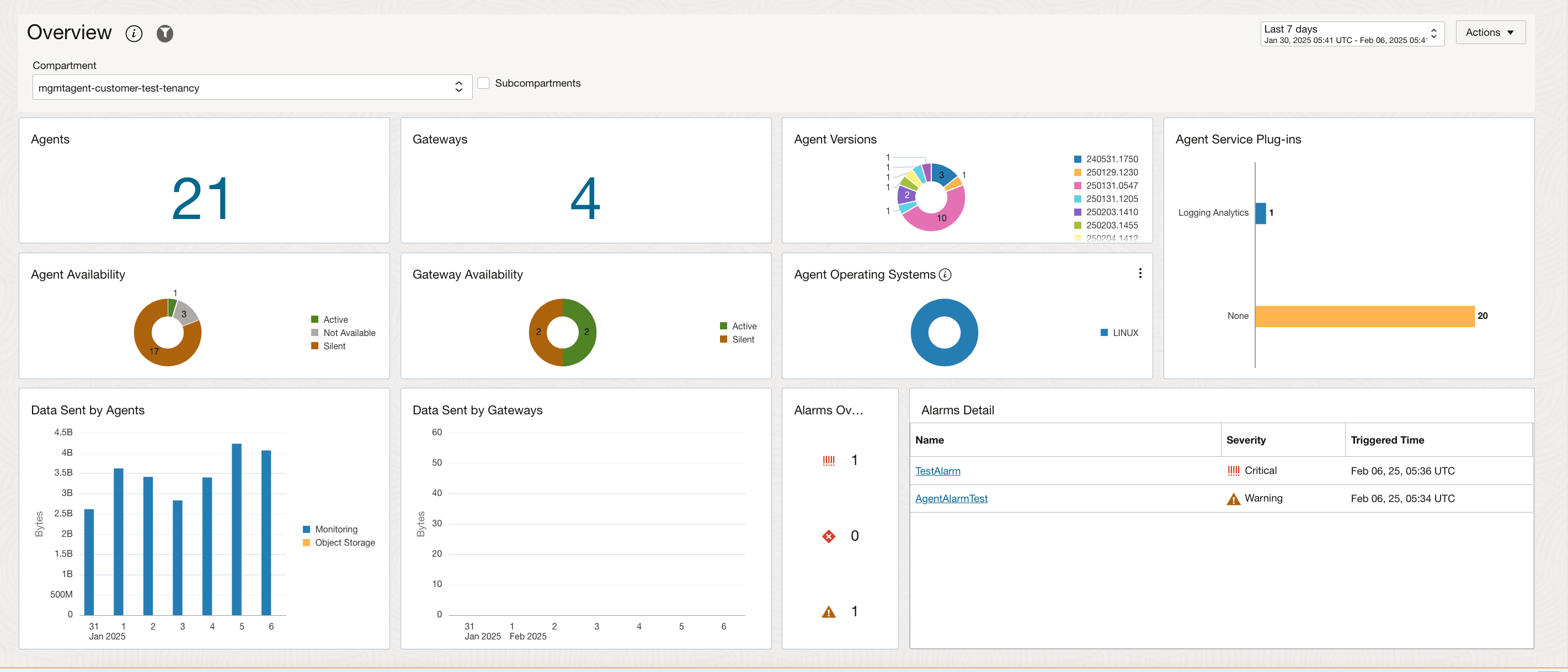

A página Visão Geral exibe informações úteis sobre o serviço Management Agent e os Management Agents e Management Gateways instalados.

Você pode marcar a caixa de seleção Subcompartimentos, perto da lista drop-down do seletor de compartimentos, para obter uma visão geral dos detalhes do agente no compartimento selecionado e seus compartimentos filhos.

A página Visão Geral fornece informações resumidas sobre os Management Agents e os Gateways de Gerenciamento no seu ambiente e consiste nos seguintes gráficos:

-

Agentes: Número de Management Agents instalados.

-

Disponibilidade do Agente: status de disponibilidade do Management Agent. Este é o status disponível:

-

Ativo: O serviço Management Agent está se comunicando com o Agente de Gerenciamento.

-

Silencioso: O serviço Management Agent não está se comunicando com o Agente de Gerenciamento. A comunicação com o agente foi estabelecida após a instalação do agente, mas algo aconteceu e pode haver um problema de comunicação entre o serviço Management Agent e o agente.

-

Não Disponível: O processo de instalação do Management Agent está em execução e o serviço Management Agent ainda não estabeleceu a comunicação com o agente.

Observação

A partir de 9 de dezembro de 2024, qualquer agente que permanecer em estado silencioso por 60 dias será excluído do sistema.

-

-

Alarmes: Detalhes do alarme dos Agentes de Gerenciamento e Gateways do serviço OCI Monitoring.

A opção de subcompartimentos não é suportada no momento para este gráfico.

Para obter informações sobre como configurar alarmes e notificações, consulte: -

Sistema Operacional do Agente: Versões do sistema operacional dos Management Agents instalados.

-

Versões do Agente: Versões do Management Agent.

-

Plug-ins de Serviço do Agente: Plug-ins de serviço que foram implantados pelos Management Agents.

-

Dados Enviados por Agentes: A quantidade de dados que está sendo enviada aos plug-ins de serviço pelos Management Agents. A opção de subcompartimentos não é suportada no momento para este gráfico.

- Gateways: Número de Gateways de Gerenciamento instalados.

- Disponibilidade do Gateway: status de disponibilidade dos Gateways de Gerenciamento.

-

Dados Enviados por Gateways: A quantidade de dados que está sendo enviada aos plug-ins de serviço pelos Gateways de Gerenciamento. A opção de subcompartimentos não é suportada no momento para este gráfico.

A captura de tela a seguir é um exemplo da página Visão Geral dos Management Agents.

Painéis de Controle

Você pode usar painéis de controle para visualizar, explorar e analisar dados em gráficos fáceis de interpretar. Para obter informações, consulte Trabalhar com Painéis.

Agentes

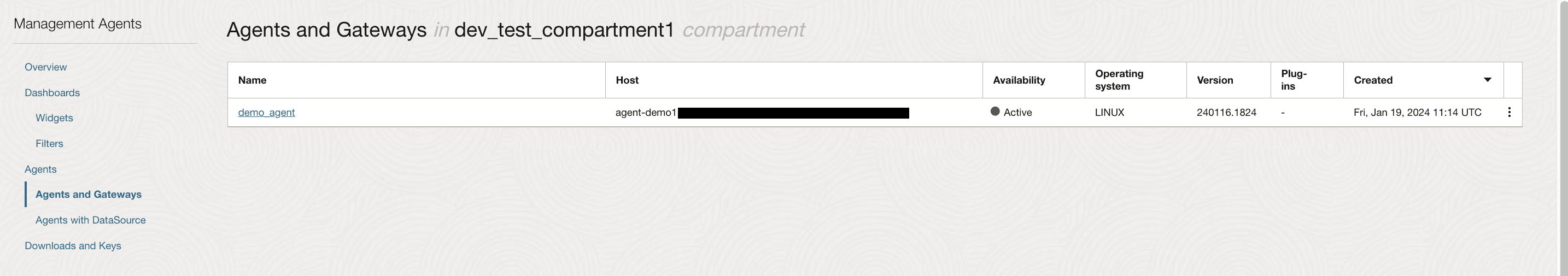

A página Agentes lista todos os Management Agents (agentes) e Management Gateways (gateways) instalados em um compartimento selecionado.

Agentes e Gateways

- Vá para o painel esquerdo. Em Escopo, selecione o compartimento desejado na lista suspensa Compartment.

-

Use a caixa de seleção Incluir Subcompartimentos para listar todos os agentes acessíveis em subcompartimentos.

O número máximo padrão de agentes e gateways listados é 1.000. Para personalizar sua seleção, vá para o painel esquerdo e use Filtros.

Requisito de política: Certifique-se de ter a permissão inspect management-agents no nível do compartimento selecionado para listar todos os subcompartimentos desse compartimento. Por exemplo:

ALLOW GROUP <group_name> TO INSPECT management-agents IN TENANCY

-

A página Agentes e Gateways exibe uma tabela listando todos os Management Agents e Management Gateways instalados.

A tabela consiste nas seguintes colunas:

-

Nome: Mostra o nome do Management Agent ou do Gateway.

-

Host: Mostra o nome do host em que o Management Agent ou o Gateway está instalado.

-

Disponibilidade: Mostra o status do Management Agent ou do Gateway.

-

Sistema operacional: Mostra o sistema operacional do host em que o Management Agent ou o Gateway está instalado.

-

Versão: Mostra a versão do Management Agent ou Gateway instalado.

-

Plug-ins: Mostra o nome do plug-in de serviço que foi implantado pelo Management Agent.

-

Criado em: Mostra a data em que o Management Agent ou o Gateway foi instalado.

-

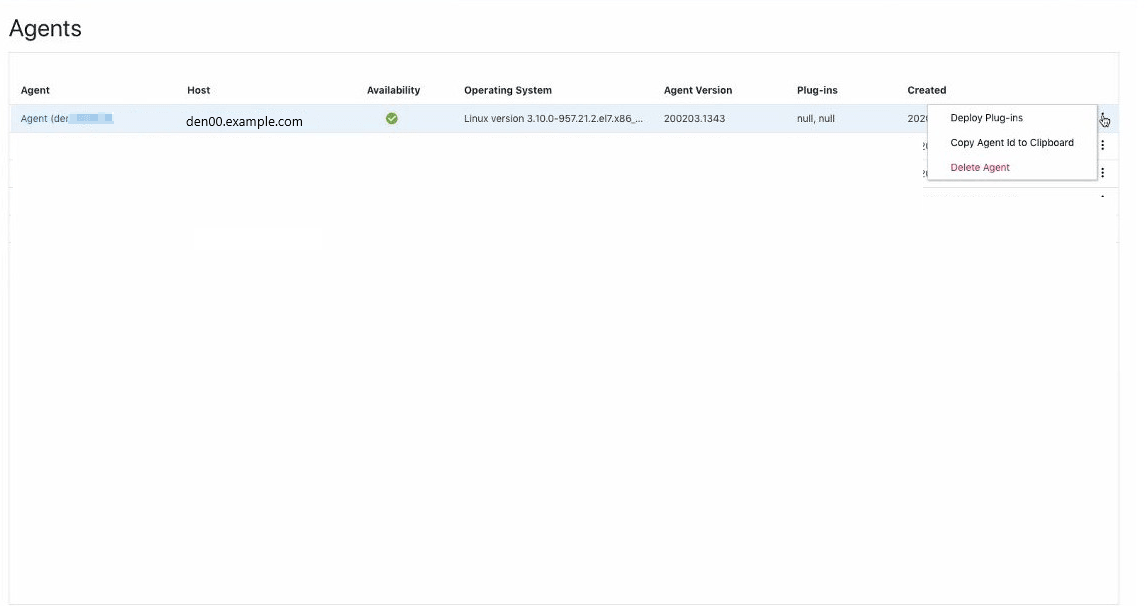

: Mostra mais ações disponíveis para um Management Agent ou Gateway específico.

: Mostra mais ações disponíveis para um Management Agent ou Gateway específico.

A captura de tela a seguir é um exemplo da lista Agentes e Gateways.

Você pode clicar em um agente ou gateway específico para abrir a página de detalhes e obter mais informações rapidamente.

Certifique-se de que você tenha a permissão READ management-agents para ver os detalhes do agente ou do gateway.

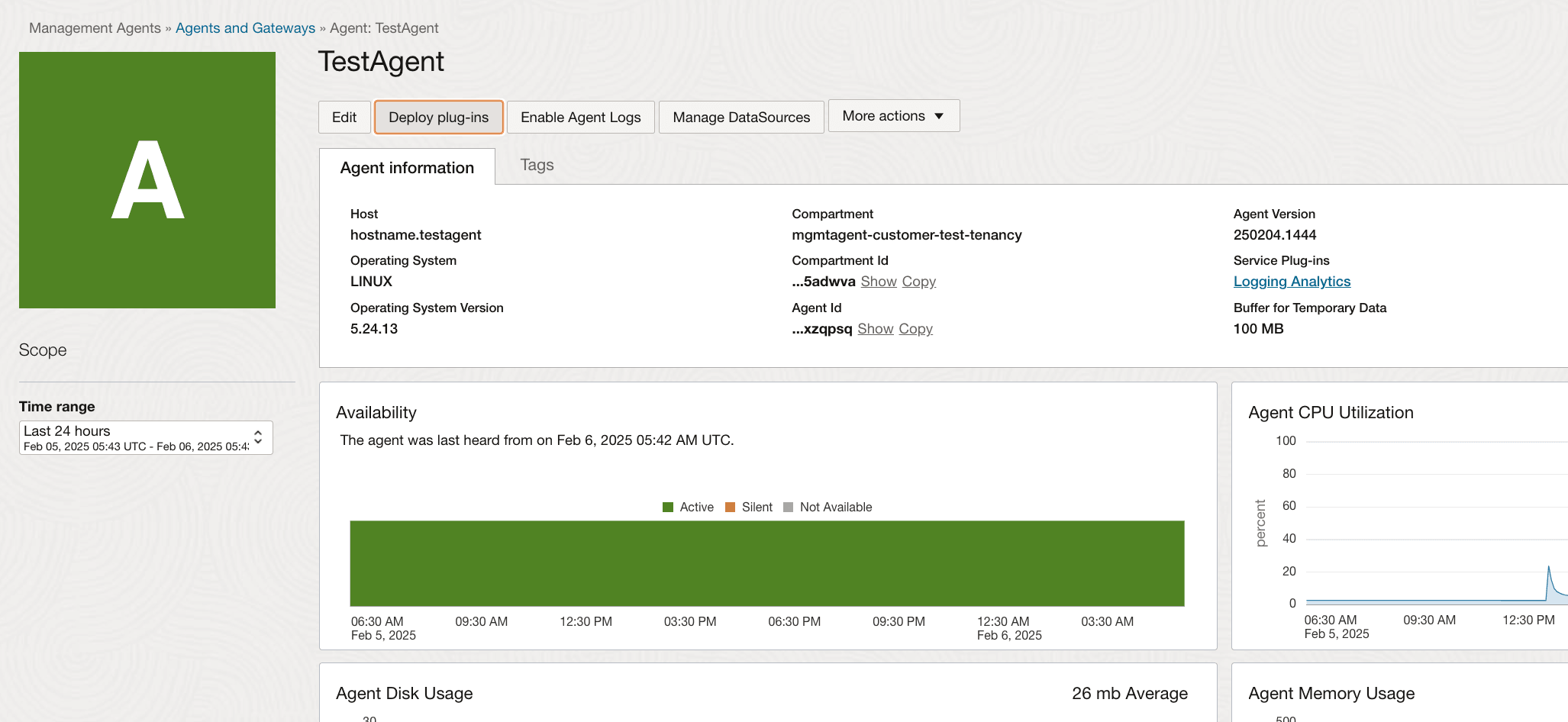

Detalhes dos Agentes

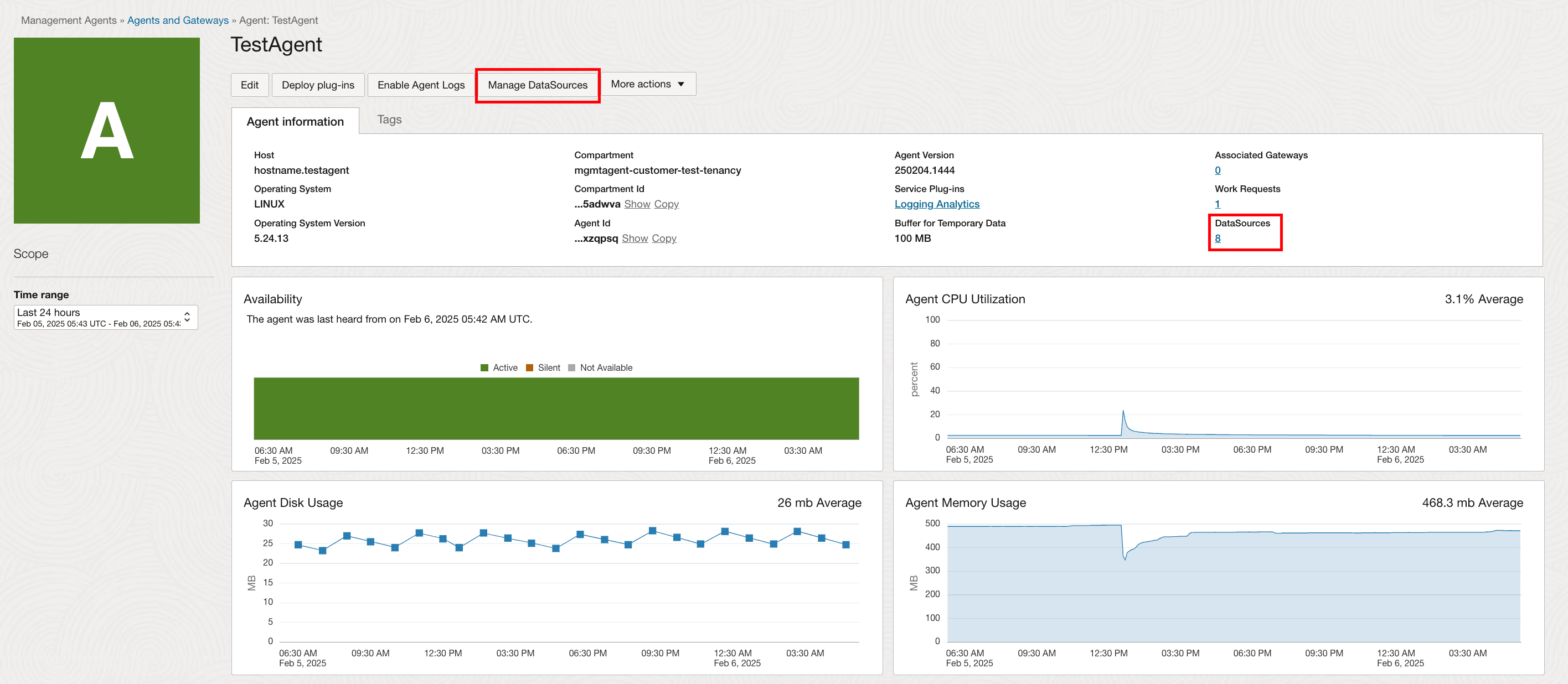

A página Detalhes dos Agentes mostra informações sobre o agente selecionado.

-

Use Implantar plug-ins para implantar um plug-in no agente selecionado.

-

Use Ativar Logs do Agente para ativar o serviço Log Analytics para reunir arquivos de log do Management Agent para o agente selecionado. Para obter informações, consulte Ativar Logs do Agente.

-

Use Gerenciar DataSources para exibir ou editar propriedades e dimensões do tipo de origem de dados configurado com o agente selecionado. Para obter informações, consulte Gerenciar Origens de Dados.

- Use Mais ações para Adicionar tags ou Excluir um agente.

-

A guia Informações do Agente mostra informações detalhadas do agente. Ela exibe o nome do host, o nome do compartimento, a versão do agente, o sistema operacional, os plug-ins de serviço implantados nele, as solicitações de serviço, as datasoruces e muito mais.

- Plug-in de Serviço: Use o link Plug-in de Serviço para listar todos os plug-in de serviço implantados neste Management Agent específico. Para obter mais informações, consulte Implantar Plug-ins de Serviço.

- DataSources: Use o link DataSources para listar todas as origens de dados configuradas neste Agente de Gerenciamento específico. Para obter mais informações, consulte Gerenciar Origens de Dados.

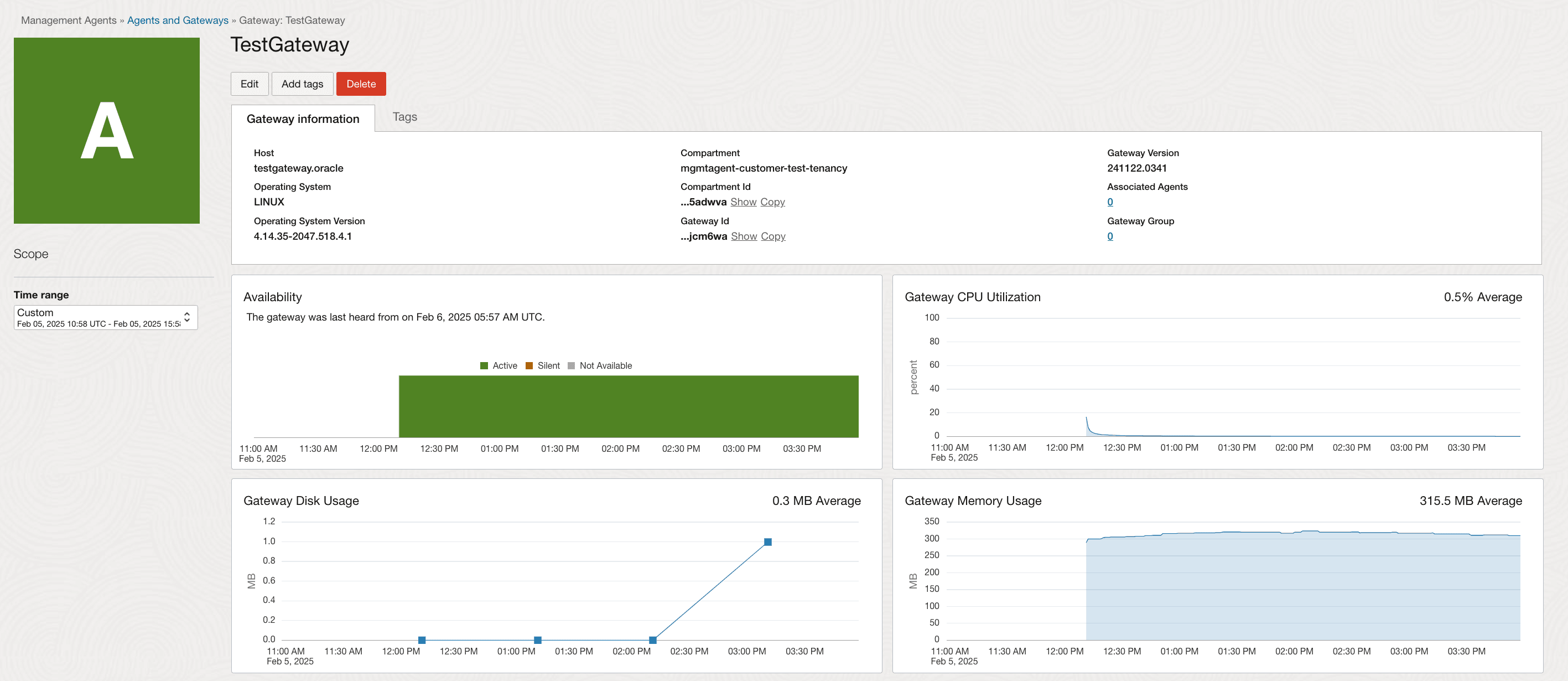

Detalhes de Gateway

A página Detalhes do Gateway mostra informações detalhadas sobre um gateway.

A guia Informações do Gateway mostra informações detalhadas do gateway. Exibe o nome do host, o nome do compartimento, a versão do gateway, o sistema operacional, os agentes associados e muito mais.

Agentes Associados: Use o link Agentes Associados para listar todos os Agentes de Gerenciamento configurados para usar esse Gateway de Gerenciamento específico. O painel Agentes Associados exibe as informações de id, host, disponibilidade e sistemas operacionais dos Agentes de Gerenciamento.

Agentes com DataSource

A página Agentes com DataSource exibe uma tabela listando todos os agentes com origens de dados configuradas.

-

Nome: O nome do agente.

-

DataSource tipo: Tipo da origem de dados. Por exemplo: Prometeu.

-

DataSource: Número total de origens de dados associadas ao agente.

-

Disponibilidade: Disponibilidade do agente.

-

Criado: Timestamp de quando o agente foi criado.

Você pode clicar em um agente específico para abrir a página de detalhes e rapidamente ir e obter mais informações.

Downloads e Chaves

A página Downloads e Chaves exibe informações sobre o arquivo de download do Management Agent e as chaves de instalação do Management Agent criadas.

Ela consiste no painel Download do Software do Agente na parte superior e do painel Chaves de Instalação do Agente na parte inferior.

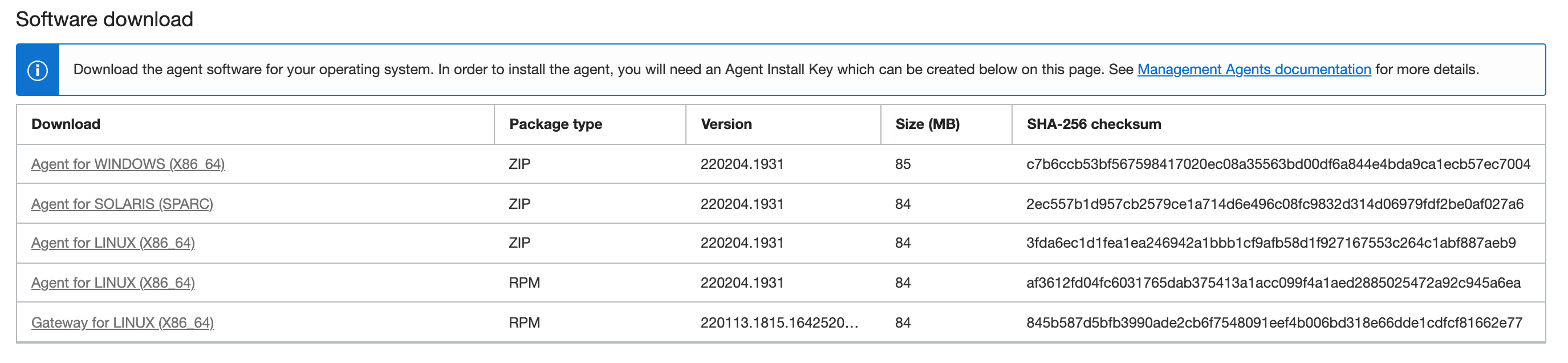

Download do Software do Agente

O painel Download de Software tem uma tabela que consiste nas seguintes colunas:

-

Download: Mostra o nome do arquivo de download do Management Agent.

-

Tipo de pacote: Mostra o tipo de pacote:

ZIPouRPM. -

Versão: Mostra a versão do Management Agent instalada.

-

Tamanho (MB): Mostra o tamanho do Agente de Gerenciamento.

-

Soma de Verificação SHA-256: Mostra as informações para confirmar a integridade do arquivo.

A captura de tela a seguir é um exemplo do painel Download do Software.

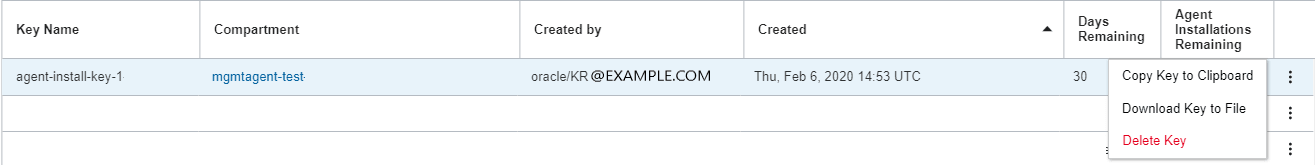

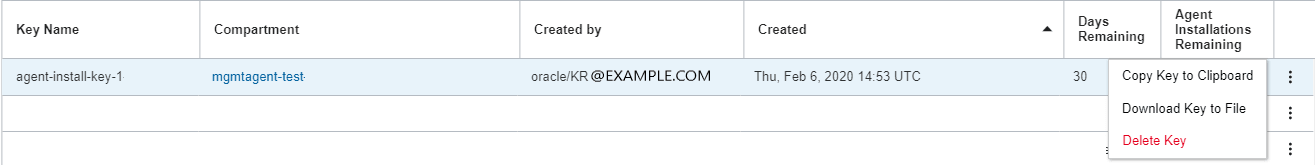

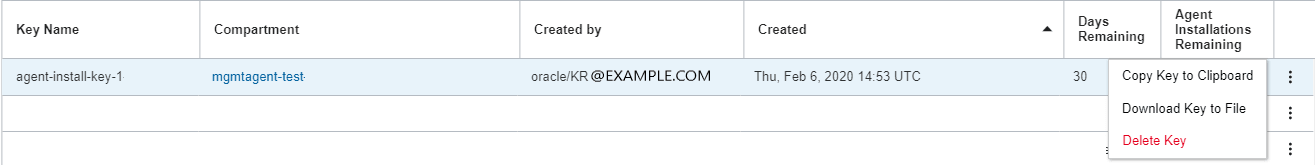

Chaves de Instalação do Agente

O painel Chaves de Instalação do Agente tem um botão Criar Chave para criar uma Chave de Instalação do Agente. Ele também exibe uma tabela que consiste nas seguintes colunas:

-

Nome da Chave: Mostra o nome da chave de instalação do Management Agent.

-

Compartimento: Mostra o nome do compartimento no qual a chave de instalação do Management Agent foi criada.

-

Criado por: Mostra informações sobre o usuário que criou a chave de instalação do Management Agent.

-

Criado em: Mostra a data da criação da chave de instalação do Management Agent.

-

Dias Restantes: Mostra o número de dias restantes até que a chave de instalação do Management Agent expire.

-

Instalações Restantes de Agentes: Mostra o número de instalações restantes para cada chave de instalação do Management Agent.

-

Menu Item de Ação: Mostra mais ações disponíveis para uma Chave de Instalação do Agente, como Copiar Chave para a Área de Transferência, Fazer Download da Chave para o Arquivo e Excluir Chave.

Menu Item de Ação: Mostra mais ações disponíveis para uma Chave de Instalação do Agente, como Copiar Chave para a Área de Transferência, Fazer Download da Chave para o Arquivo e Excluir Chave.

Importar Certificados para o Management Agent

Importar Certificados Confiáveis Personalizados para um Agente de Gerenciamento Standalone

Para uma instalação independente do Management Agent, você pode seguir estas etapas para importar um certificado confiável personalizado.

- Crie um diretório para armazenar os certificados de Autoridade de certificado raiz (CA) confiáveis adicionais no formato PEM. No exemplo a seguir, o diretório

tmpé um exemplo. Você pode usar qualquer diretório e confirmar se o usuário do Agente tem acesso de leitura a todos os diretórios no caminho dos certificados.mkdir /tmp/crt - Em seguida, digite o comando a seguir para copiar todos os certificados confiáveis personalizados no formato PEM para o novo diretório criado na etapa anterior.

cp *.pem /tmp/crt - Defina permissões para o diretório e seu conteúdo para permitir que o agente independente acesse os certificados.

chmod 644 /tmp/crt - Para adicionar certificados confiáveis personalizados ao Management Agent durante a instalação ou configuração, especifique o diretório dos certificados no arquivo de resposta

input.rsp.importTrustedCertsDirectory=/tmp/crt - Agora, você pode executar a instalação para importar os certificados para o Management Agent.

- Após a instalação, você pode usar o comando a seguir e substituí-lo por valores para seu ambiente, a fim de verificar os certificados confiáveis importados com sucesso para a área de armazenamento de chaves do Agente. Substitua

<CUSTOM_CERTIFICATE_FILE_NAME>pelo nome do arquivo de certificado personalizado em seu ambiente, por exemplo:my-cert.pemkeytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>O arquivo

commwallet.pemé um certificado personalizado que é adicionado ao armazenamento de certificados confiáveis do Agente.

Importar Certificados Confiáveis Personalizados para o Plug-in do Agente de Gerenciamento do Oracle Cloud Agent (OCA) em uma Instância do Serviço Compute

Se você estiver usando o plug-in do Agente de Gerenciamento do Oracle Cloud Agent (OCA) em uma instância de computação, poderá seguir estas etapas para instalar um certificado confiável personalizado durante o processo de instalação.

- Use os seguintes comandos para criar um diretório

trustedcertsa fim de importar os certificados confiáveis para esse local:/var/lib/oracle-cloud-agent/plugins/oci-managementagent/. Confirme se o usuáriooracle-cloud-agenté um proprietário do diretório.cd /var/lib/oracle-cloud-agent/plugins/oci-managementagent/ mkdir trustedcerts chown oracle-cloud-agent:oracle-cloud-agent trustedcerts/ - Copie todos os certificados confiáveis personalizados no formato PEM para o novo diretório criado na etapa anterior.

cp *.pem /var/lib/oracle-cloud-agent/plugins/oci-managementagent/trustedcerts - Agora, você pode executar a instalação do Agente OCA para importar os certificados para o Agente de Gerenciamento.

- Após a instalação, você pode usar o comando a seguir para verificar os certificados confiáveis importados com sucesso para a área de armazenamento de chaves do Agente. Substitua o <CUSTOM_CERTIFICATE> pelo nome do arquivo de certificado personalizado em seu ambiente, por exemplo:

my-cert.pem

O arquivokeytool -list -keystore /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE>commwallet.pemé um certificado personalizado que é adicionado ao armazenamento de certificados confiáveis do Agente.

Atualizar Certificados para o Management Agent

Atualizar Certificados Confiáveis Personalizados para um Agente de Gerenciamento Standalone

Para atualizar um certificado existente com um certificado confiável personalizado para um Agente de Gerenciamento independente, você pode usar os seguintes comandos:

- Crie um novo diretório para os certificados personalizados. No exemplo a seguir, o diretório

tmpé um exemplo. Você pode usar qualquer diretório e confirmar se o usuário do Agente tem acesso de leitura a todos os diretórios no caminho dos certificados.mkdir /tmp/customcerts - Copie todos os certificados personalizados no formato PEM para este novo diretório de preparação.

cp *.pem /tmp/customcerts - Defina permissões para o diretório de teste e seu conteúdo para permitir que o agente independente acesse os certificados.

chmod 644 /tmp/customcerts - Para atualizar os certificados existentes com os certificados personalizados, use o comando a seguir e substitua o seguinte por valores para seu ambiente:

- Substituir o primeiro argumento é o caminho para a pasta que contém os certificados personalizados.

- Substitua o segundo argumento pelo caminho para

agent_inst.sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/update_trusted_certs.sh /tmp/customcerts /opt/oracle/mgmt_agent/agent_inst

- Para verificar a atualização após executar o comando, execute o comando a seguir para verificar a configuração e confirmar os certificados existentes atualizados com sucesso com os certificados personalizados.

keytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>

Atualizar Certificados Confiáveis Personalizados para o Plug-in do Agente de Gerenciamento do OCA (Oracle Cloud Agent) em uma Instância do Serviço Compute

Se você estiver usando o plug-in do OCA Management Agent em uma instância de computação, poderá usar os comandos a seguir para atualizar um certificado existente com um certificado personalizado confiável.

- Crie um novo diretório para os certificados personalizados. No exemplo a seguir, o diretório

tmpé um exemplo. Você pode usar qualquer diretório e confirmar se o usuário do Agente tem acesso de leitura a todos os diretórios no caminho dos certificados.mkdir /tmp/customcerts - Copie todos os certificados personalizados no formato PEM para este novo diretório de preparação.

cp *.pem /tmp/customcerts - Defina permissões para o diretório de teste e seu conteúdo para permitir que o agente independente acesse os certificados.

chmod 777 /tmp/customcerts - Para importar os certificados para um agente existente usando as ferramentas de linha de comando

oci-managementagent, use o seguinte comando:sudo -u oracle-cloud-agent /usr/libexec/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent -cli -trusted-certs-dir=/tmp/trustedcertsExemplo de Saída:Import Trusted Certificates Management Agent ... Log file path: /var/log/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent_importcerts.log Trusted Certificates added

Implantar Plug-ins de Serviço

Os Management Agents podem implantar plug-ins para diferentes serviços do OCI (Oracle Cloud Infrastructure). Quando implantados, esses plug-ins de serviço podem executar tarefas para esses serviços. Qualquer agente de gerenciamento pode ter vários plug-ins de serviço implantados.

Plug-ins Disponíveis do Serviço

Os seguintes plug-ins de serviço estão disponíveis:

- Database Management e Operations Insights Service.

- Java Management Service.

- Rastreamento de Uso do Java.

- Log Analytics.

- Serviço de Host do Operations Insights.

- Serviço Stack Monitoring.

Para obter mais informações sobre serviços do OCI, consulte Serviços do Oracle Cloud Infrastructure (OCI).

Se houver atualizações do plug-in de serviço do OCI disponíveis, o plug-in atualizará e reiniciará automaticamente o agente. Essa reinicialização não deve afetar significativamente o monitoramento.

Implantar um Plug-in de Serviço

Implantar um Plug-in de Serviço Usando a Página Agentes

Use esse método quando o Agente de Gerenciamento já estiver instalado, conforme descrito em Instalar Agentes de Gerenciamento.

Para implantar um plug-in usando a página Agentes, faça o seguinte:

-

No menu esquerdo, clique em Agentes para abrir a página Agentes.

-

Na lista Agentes, clique no agente desejado no qual deseja implantar o plug-in.

A página de detalhes do Agente é exibida.

-

Clique em Implantar Plug-ins.

A janela Implantar Plug-ins é exibida.

-

Selecione o plug-in e selecione Atualizar.

Agora, o plug-in selecionado será implantado no agente desejado.

Implantar um Plug-in de Serviço Durante a Instalação do Management Agent

Use esse método quando uma implantação de plug-in for executada durante o processo de instalação do Management Agent.

-

Siga as instruções para fazer download do software do agente e criar uma chave de instalação do agente conforme descrito em Fazer Download do Software do Agente de Gerenciamento e em Criar Chave de Instalação.

-

Faça download do arquivo de chaves de instalação do agente.

Vá para a página Chaves de Instalação do Agente e, no menu de ação, selecione a opção Fazer Download da Chave para o Arquivo.

A opção Fazer Download da Chave para o Arquivo permite fazer download de um modelo de arquivo de resposta. Para obter detalhes, consulte Fazer Download da Chave de Instalação.

-

Edite o modelo do arquivo de resposta usando um editor de texto e crie um arquivo de resposta personalizado.

Siga as instruções para criar um arquivo de resposta usando a opção de download de um modelo de arquivo de resposta conforme descrito em Opção 1: Fazer download de um modelo de arquivo de resposta para criar um arquivo de resposta.

O modelo de arquivo de resposta contém parâmetros de agente, incluindo o parâmetro de plug-in de serviço necessário para a implantação de um plug-in.

Para implantar um plug-in de serviço como parte do processo de instalação do Management Agent, personalize o parâmetro

Service.plugin.<plugin_name>.download.Por exemplo, se você quiser implantar o plug-in DataSafe durante a instalação do agente, o valor do parâmetro será:

Service.plugin.datasafe.download=truePara obter mais informações sobre parâmetros do agente suportados no arquivo de resposta, consulte Revisar Parâmetros do Agente.

-

Instale o Management Agent conforme descrito em Instalar o Management Agent para concluir a instalação.

Tarefas Pós-implantação

Verificar status do plug-in de serviço

-

Na página Detalhes do Agente, vá para Informações do agente e clique no link Plug-in de Serviço.

-

O painel Plug-ins de Serviço é exibido com as seguintes informações: Nome, Status e Mensagem.

Se o Agente de Gerenciamento tiver mais de um plug-in de serviço implantado, as informações de todos os plug-ins de serviço serão exibidas.

Se a implantação for bem-sucedida, você poderá ver Running em Status.

Se a implantação tiver problemas, você poderá ver Failed em Status com uma descrição de erro em Mensagem.

Verificar Status da Solicitação de Serviço

Quando um plug-in de serviço está sendo implantado, uma solicitação de serviço é gerada para rastrear o processo de implantação.

Para verificar o status da solicitação de serviço, faça o seguinte:

-

Na página Detalhes do Agente, vá para Informações do agente e clique no link Solicitação de serviço.

-

O painel Solicitações de Serviço é exibido com as seguintes informações: Id, Tipo de Operação, Nome do Plug-in, Status e Horário Aceito.

Ela mostra todas as solicitações de serviço dos últimos 30 dias.

Se a implantação for bem-sucedida, a solicitação de serviço mostrará Succeeded em Status.

Se a implantação tiver problemas, a solicitação de serviço mostrará Failed em Status . Você pode usar as informações de Id para solucionar problemas.

Ativar Logs do Agente

A opção Ativar Logs do Agente permite ativar a coleta contínua dos logs do agente para o serviço Log Analytics.

Esse recurso insere o agente selecionado no Log Analytics e permite o upload automático dos arquivos de log do agente para o Log Analytics. Para obter informações sobre o serviço Log Analytics OCI, consulte Log Analytics.

Pré-requisitos

- O status do agente selecionado é Ativo.

- A tenancy precisa ser integrada ao serviço Log Analytics.

- O plug-in do Log Analytics deve ser implantado no agente selecionado.

Ativar Logs do Agente

-

Na página da lista Agentes, clique no agente desejado.

A página de detalhes do Agente é exibida.

-

Clique em Ativar Logs do Agente.

A janela Ativar logs: Agente do agente selecionado é exibida.

- Selecione um Compartimento do Grupo de Logs na lista drop-down.

- Selecione um Grupo de Logs na lista drop-down.

Se quiser criar um novo grupo de Logs, clique em Criar Grupo de Logs.

Na janela Criar Grupo de Logs, informe o Nome do Grupo de Logs e uma Descrição. Depois, clique em Criar.

- Clique em Ativar.

Solução de problemas:

-

Para cada agente, há uma entidade correspondente (recurso) que é criada no Log Analytics. Se nenhuma entidade correspondente for encontrada para o agente selecionado, o log não poderá ser ativado. Para ativar logs nesse caso, tente novamente após algum tempo ou adicione manualmente o agente como uma entidade no Log Analytics. Para obter informações, consulte Criar uma Entidade para Representar Seu Recurso de Emitência de Log no Log Analytics.

Verificar Associação de Origem de Logs do Agente

- Navegue até Observabilidade e Gerenciamento e vá para Log Analytics.

- Na página Log Analytics, vá para Administração.

No menu esquerdo, selecione Origens.

No painel central, selecione Logs do Oracle Management Agent e verifique se o agente está listado na lista Entidades Associadas.

Os logs só são ativados com o grupo de logs selecionado na página Detalhes do Agente.

Para configurar a política de expurgação dos dados de log, consulte Expurgar Dados de Log do Log Analytics.

Desativar Logs do Agente

A desativação de logs do agente interrompe o upload contínuo de logs do agente selecionado para o Log Analytics.

- Clique em Desativar Logs do Agente.

A janela de desativação de logs do agente selecionado é exibida.

- Clique em Desativar.

Gerenciar Origens de Dados

Gerenciar Origens de Dados permite exibir ou editar as propriedades e dimensões das origens de dados configuradas com o agente selecionado, como a origem de dados do Prometheus.

- O Management Agent foi implantado usando o Management Agent versão 231231.0001 ou mais recente.

- Para Prometheus Exportador, o Agente de Gerenciamento deve estar na mesma máquina virtual (VM) ou em uma VM com acesso ao ponto final do Exportador. Este Agente de Gerenciamento está configurado para extrair métricas do Exportador Prometheus em execução.

-

Na página da lista Agentes, clique no agente desejado.

A página de detalhes do Agente é exibida.

-

Clique em Gerenciar Origens de Dados.

A janela Origens de Dados exibe uma tabela com as seguintes colunas:- Nome: Nome da origem de dados.

- Tipo: Tipo da origem de dados. Por exemplo: Prometheus.

- Estado: Status da origem de dados.

- Hora de Criação: Timestamp quando a origem de dados foi criada.

: Mostra mais ações disponíveis para uma origem de dados específica.

: Mostra mais ações disponíveis para uma origem de dados específica.

- Se você clicar em um nome de origem de dados específico, a janela Exibir Origem de Dados será exibida.

Use Exibir Origem de Dados para exibir todas as informações sobre uma origem de dados.

Por exemplo: Você pode exibir os dados de métrica do Prometheus Exportador.

-

Use Adicionar Origem de Dados para adicionar uma origem de dados.

- Selecione o Tipo da Origem de Dados na lista suspensa. Por exemplo: Prometheus.

- Use Nome para inserir o novo nome de origem de dados.

- Selecione Compartimento de métricas na lista drop-down.

- Informe o Namespace de métricas.

- Informe o URL que o Prometheus Exportador usa para publicar suas métricas.

- Use as Dimensões de métrica personalizadas para adicionar uma dimensão de métrica.

- Use Propriedades opcionais, se necessário.

- Excluir Origem de Dados: Use o menu de ação

para excluir uma origem de dados.

para excluir uma origem de dados.

- Editar Origem de Dados: Use o menu de ação

para editar propriedades de uma origem de dados.

para editar propriedades de uma origem de dados.

Por exemplo, você pode modificar o URL do exportador Prometheus, que publica os dados de métrica no serviço OCI Monitoring.

Para Prometheus Exportador, você deve criar políticas.

Controlar Management Agents

Uma das tarefas de administração é controlar o estado dos Agentes de Gerenciamento. Você pode iniciar, interromper e verificar o status dos Management Agents.

Iniciar Agentes

Para iniciar o serviço do agente, faça o seguinte:

-

Faça log-in como um usuário com permissões

sudo. -

Execute o seguinte comando:

Para o Oracle Linux 6:

sudo /sbin/initctl start mgmt_agentPara o Oracle Linux 7:

sudo systemctl start mgmt_agent

-

Faça log-in como um usuário

Administratore abra uma janela do Prompt de Comando. -

Execute o seguinte comando:

net start mgmt_agent

-

Faça log-in como um usuário com permissões

sudopara executar comandos como o usuário raiz. -

Execute o seguinte comando:

sudo /etc/init.d/mgmt_agent start

Interromper Agentes

Para interromper o serviço do agente, faça o seguinte:

-

Faça log-in como um usuário com permissões

sudo. -

Execute o seguinte comando:

Para o Oracle Linux 6:

sudo /sbin/initctl stop mgmt_agentPara o Oracle Linux 7:

sudo systemctl stop mgmt_agent

-

Faça log-in como um usuário Administrador e abra uma janela de Prompt de Comando.

-

Execute o seguinte comando:

net stop mgmt_agent

-

Faça log-in como um usuário que tem o privilégio

sudopara executar comandos como usuário raiz. -

Execute o seguinte comando:

sudo /etc/init.d/mgmt_agent stop

Verificar Agentes

Para verificar o status do agente, faça o seguinte:

No Linux:

-

Faça log-in como um usuário com permissões

sudo. -

Execute o seguinte comando:

Para o Oracle Linux 6:

sudo /sbin/initctl status mgmt_agentPara o Oracle Linux 7:

sudo systemctl status mgmt_agentPara obter mais detalhes, verifique o arquivo de log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

-

Faça log-in como um usuário Administrador e abra uma janela de Prompt de Comando.

-

Execute o seguinte comando:

sc query mgmt_agentPara obter mais detalhes, verifique o arquivo de log:

C:\Oracle\mgmt_agent\agent_inst\log\mgmt_agent.log.

-

Faça log-in como um usuário que tem o privilégio

sudopara executar comandos como usuário raiz. -

Execute o seguinte comando:

sudo /etc/init.d/mgmt_agent statusPara obter mais detalhes, verifique o arquivo de log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

Gerenciar Chaves de Instalação

Criar Chave de Instalação

Você precisa criar uma chave de instalação antes de instalar o Management Agent.

Uma chave de instalação é emitida para o domínio de identidades e valida a autenticidade da instalação. Certifique-se de criar a chave de instalação antes de iniciar a instalação do Management Agent.

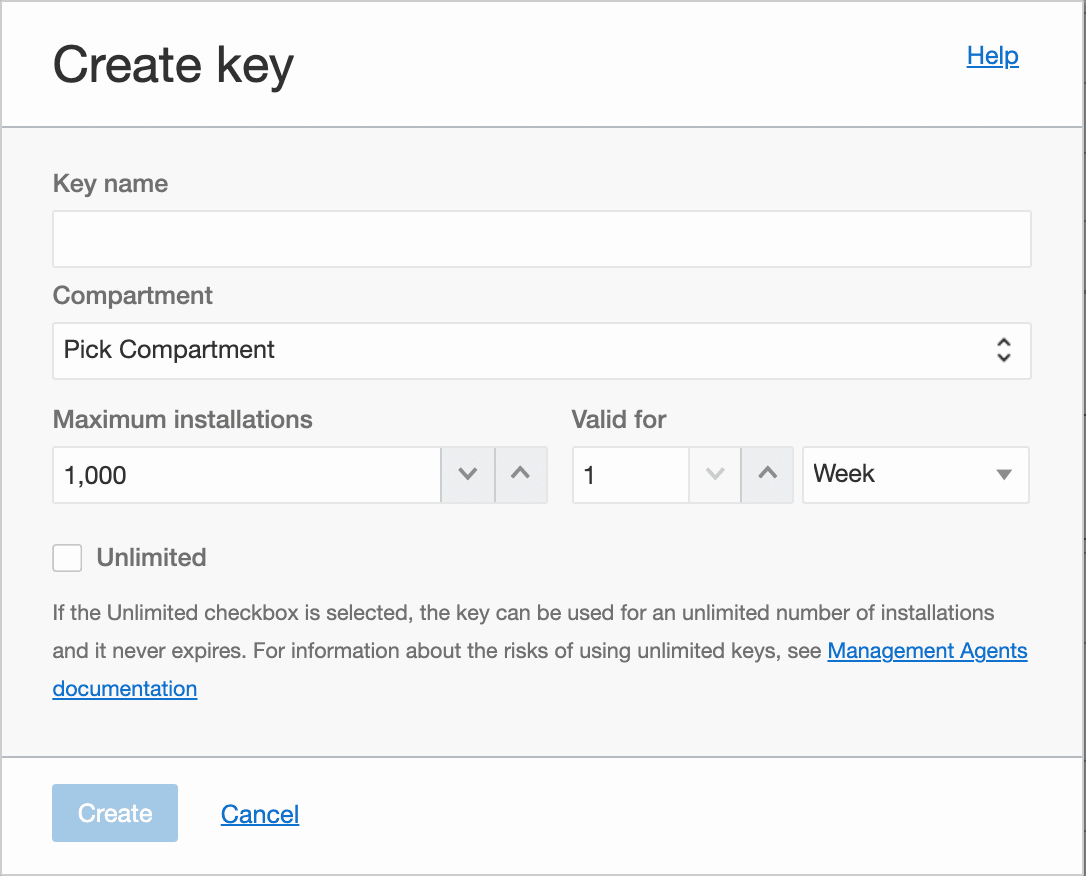

Para criar uma chave de instalação:

- Na home page Management Agent, clique em Download e Chaves no menu esquerdo para exibir o painel Chaves de Instalação.

O painel Chaves de Instalação é exibido na parte inferior da página.

-

No painel Chaves de Instalação, clique em Criar Chave para criar uma chave.

-

Informe os detalhes necessários na janela Criar Chave.

-

No campo Nome da Chave, especifique um nome para identificar a chave.

-

No campo Compartimento, selecione o compartimento na lista drop-down. Este é o compartimento no qual o recurso do agente será criado.

-

No campo Máximo de Instalações, especifique um número que indique o número máximo de instalações que podem ser associadas à chave. O valor padrão é 1000.

-

No campo Válido para, especifique um número que indique o período para o qual a chave é válida. O valor padrão é 1 semana.

-

A caixa de seleção Ilimitado é opcional.

Se ela for selecionada, a chave poderá ser usada para um número ilimitado de instalações de agente e gateway e a chave nunca expirará.

Riscos do uso de chaves ilimitadas: A Oracle recomenda manter o tempo de vida útil de uma Chave de Instalação até um tempo mínimo necessário e número limitado de agentes. Certifique-se de manter a chave baixada em um local seguro para proteger a confidencialidade. Se a chave de instalação ilimitada for comprometida, um invasor poderá instalar agentes invasores em sua tenancy. Uma auditoria regular dos agentes da sua tenancy pode ajudar a mitigar quaisquer riscos potenciais associados a chaves de instalação ilimitadas. Quando uma chave de instalação ilimitada não for mais necessária, certifique-se de excluí-la usando a Console ou a CLI do Management Agents.

Uma nova chave é criada.

-

O painel Chaves de Instalação oferece diferentes opções disponíveis para gerenciar as chaves. Durante uma etapa posterior, a opção Download de Chave para Arquivo é útil para fazer download de um arquivo que pode ser usado como um modelo de arquivo de resposta, conforme descrito em Configurar um Arquivo de Resposta.

Para obter mais informações sobre o gerenciamento de chaves de instalação, consulte Gerenciar Chaves de Instalação.

Se você estiver instalando um Management Gateway, poderá usar a mesma chave de instalação para instalar o Management Gateway e o Management Agent. Para obter informações sobre o Management Gateway, consulte Management Gateway.

Copiar Chave de Instalação

É possível copiar uma chave de instalação para a área de transferência no painel Chaves de Instalação.

- Na home page Management Agents, clique em Download e Chaves no menu esquerdo para exibir o painel Chaves de Instalação.

O painel Chaves de Instalação é exibido.

- Na lista de chaves de instalação, selecione a chave que deseja copiar para a área de transferência.

- No lado direito da chave selecionada, clique no menu de ação

e selecione Copiar Chave para a Área de Transferência.

e selecione Copiar Chave para a Área de Transferência.

A chave é copiada para a área de transferência.

A opção Copiar Chave para a Área de Transferência é útil para copiar e colar o valor da chave ao criar o arquivo de resposta durante o processo de configuração do agente. Para obter mais detalhes, consulte Criar um Arquivo de Resposta.

Fazer Download da Chave de Instalação

É possível fazer download de uma chave de instalação no painel Chaves de Instalação.

- Na home page Management Agents, clique em Download e Chaves no menu esquerdo para exibir o painel Chaves de Instalação.

O painel Chaves de Instalação é exibido listando todas as chaves existentes.

- Na lista de chaves de instalação, selecione a chave que deseja submeter a download.

- No lado direito da chave selecionada, clique no menu de ação

e selecione Fazer Download da Chave para o Arquivo.

e selecione Fazer Download da Chave para o Arquivo.

Um arquivo é submetido a download.

A opção Fazer Download da Chave para o Arquivo é útil para fazer download de um arquivo com os parâmetros do agente que podem ser usados como um arquivo de resposta durante o processo de instalação do agente. Para obter mais detalhes, consulte Criar um Arquivo de Resposta.

Excluir Chave de Instalação

É possível excluir uma chave de instalação do painel Chaves de Instalação.

-

Na home page Management Agent, clique em Download e Chaves no menu esquerdo para abrir o painel Chaves de Instalação.

O painel Chaves de Instalação é exibido listando todas as chaves existentes.

-

Na lista de chaves de instalação, selecione a chave que deseja excluir.

-

No lado direito da chave selecionada, clique no menu de ação

e selecione Excluir Chave.

e selecione Excluir Chave.

- Clique em Excluir Chave.

- Pressione Excluir para confirmar a operação.

A opção Excluir Chave é útil quando você suspeita que um usuário não autorizado obteve o valor de uma chave de instalação do agente.

Fazer Upgrade de Management Agents

Para obter informações sobre o upgrade em massa do Management Agents, consulte o tutorial: Upgrade em Massa do Oracle Management Agent Usando Ansible Playbooks.

Você pode fazer upgrade dos Management Agents em várias máquinas virtuais. Para obter detalhes, consulte o vídeo OCI Management Agent: How to upgrade Management Agents across multiple virtual machines.

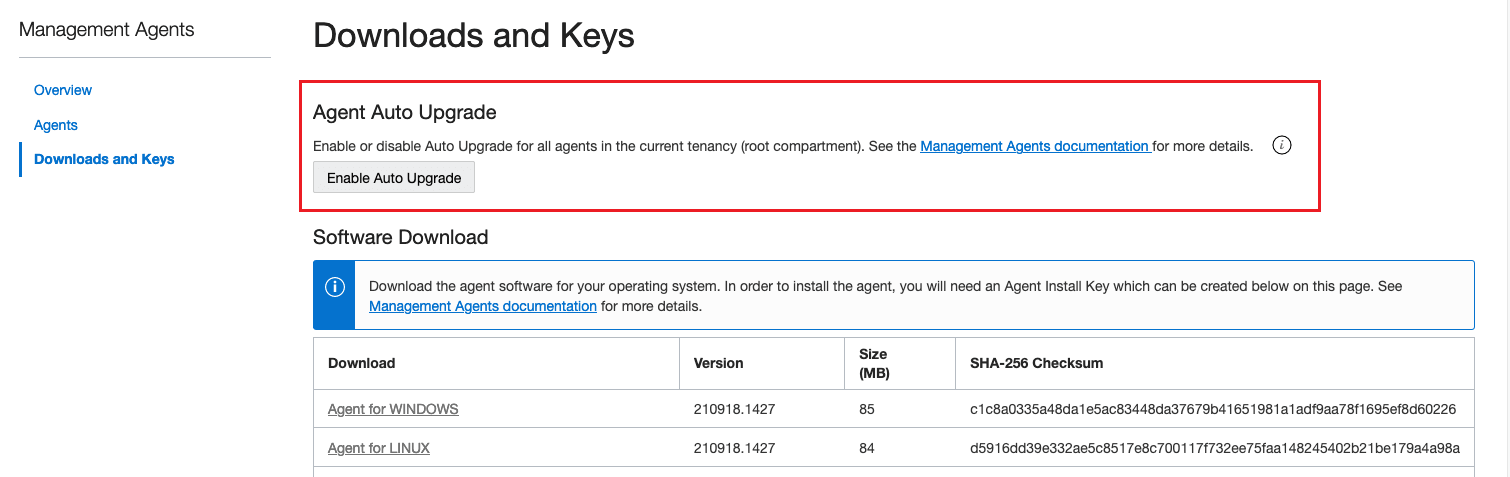

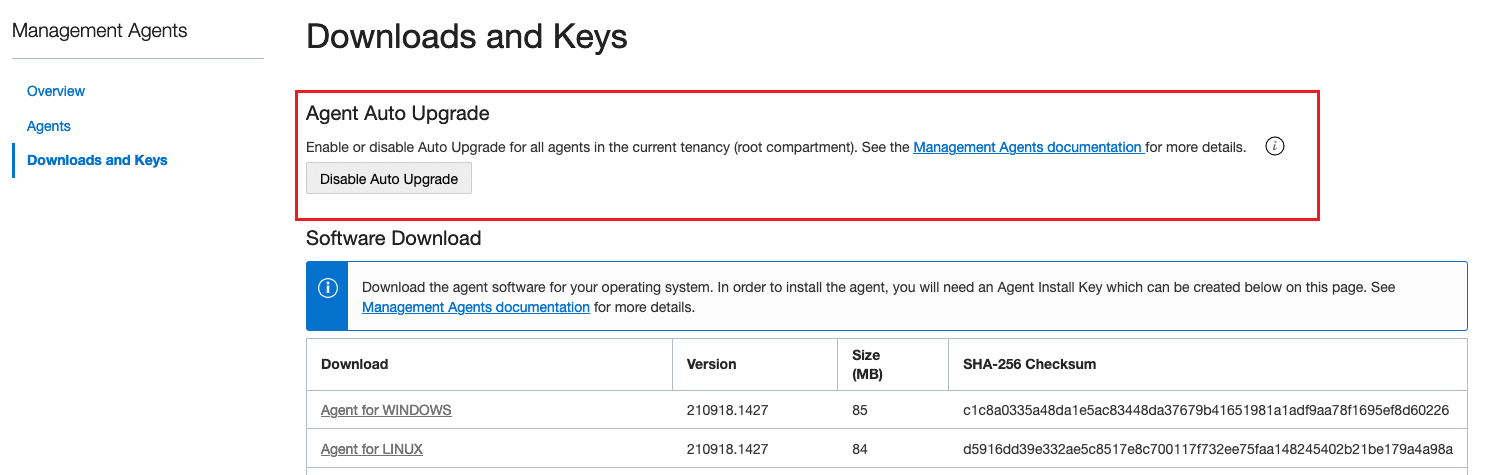

Upgrade Automático

O serviço Management Agent suporta o upgrade automático.

A ativação do recurso de upgrade automático é feita no nível da tenancy. Os usuários podem ativar o upgrade automático para todos os agentes de gerenciamento que residem na tenancy atual.

Requisitos:

-

Permissão: A permissão

MGMT_AGENT_UPDATEno compartimento raiz da tenancy é necessária para ativar o recurso de upgrade automático. Use a seguinte sintaxe de política:ALLOW GROUP <group_name> TO USE management-agents IN TENANCYPara obter informações sobre políticas do Management Agent, consulte Detalhes do Management Agent.

-

Versão Mínima do Management Agent: 210918.1427 ou superior.

Status Padrão do Upgrade Automático: Desativar.

Ativar Upgrade Automático

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXX- Na home page Agentes de Gerenciamento, selecione Downloads e Chaves.

- Selecione Ativar Upgrade Automático.

- Selecione OK para ativar o upgrade automático de todos os agentes de gerenciamento na tenancy atual.

Desativar Upgrade Automático

Você pode desativar o upgrade automático usando a console de Management Agents.

-

Na home page Management Agent, clique em Downloads e Chaves no menu esquerdo.

O painel Upgrade Automático do Agente é exibido na parte superior da página.

-

No painel Upgrade Automático do Agente, clique em Desativar Upgrade Automático.

A janela Desativar Upgrade Automático é exibida.

-

Na janela Desativar Upgrade Automático, clique em OK para desativar o upgrade automático de todos os agentes de gerenciamento na tenancy atual.

Para obter uma lista de comandos da CLI disponíveis para ativar e desativar o upgrade automático, consulte o Referência de Comando da CLI do Oracle Cloud Infrastructure.

Upgrade Manual

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXXO serviço Management Agent suporta upgrade manual para os seguintes sistemas operacionais:

Upgrade Manual do Linux (arquivo RPM)

RPM, faça o seguinte:

- Faça download da versão mais recente do arquivo

RPMque contém o arquivo de download de software do agente. Consulte Download do Software do Management Agent. - Para fazer upgrade do agente, execute o comando rpm com a opção de upgrade

rpm -U:sudo rpm -U <rpm_file_name.rpm>

Upgrade Manual do Linux (arquivo ZIP)

ZIP, faça o seguinte:

- Faça download da versão mais recente do arquivo

ZIPque contém o arquivo de download de software do agente. Consulte Download do Software do Management Agent. - Navegue até o diretório em que você fez download do arquivo

ZIPdo software do agente de gerenciamento e descompacte-o em qualquer local de sua preferência. - Para fazer upgrade do agente, execute o script

installer.shcom a opção-u:installer.sh -uA saída é semelhante à seguinte:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Upgrade Manual no Windows

- Faça log-in como um usuário Administrador e abra uma janela de prompt de comando.

- Faça download da versão mais recente do arquivo

ZIPque contém o arquivo de download de software do agente. Consulte Download do Software do Management Agent. - Navegue até o diretório em que você fez download do arquivo

ZIPdo software do agente de gerenciamento e descompacte-o em qualquer local de sua preferência. - Para fazer upgrade do agente, execute o script

installer.batcom a opção -u:installer.bat -u.A saída é semelhante à seguinte:C:\Users\test_agent>installer.bat -u Checking pre-requisites Checking if C:\Oracle\mgmt_agent\200821.0751 directory exists Checking available disk space for agent install Checking Java version Java version: 1.8.0_261 found at C:\Program Files\Java\jdk1.8.0_261 Executing Upgrade Unpacking software zip Copying files to destination dir(C:\Oracle\mgmt_agent) Initializing software from template Creating mgmt_agent service Agent Upgrade successful

Upgrade Manual no Solaris

- Faça download da versão mais recente do arquivo

ZIPque contém o arquivo de download de software do agente. Consulte Download do Software do Management Agent. - Navegue até o diretório em que você baixou o arquivo

ZIPdo software do agente de gerenciamento e descompacte-o em qualquer local preferencial. - Para fazer upgrade do agente, faça log-in como usuário

roote execute o scriptinstaller.shcom a opção-u:installer.sh -uA saída é semelhante à seguinte:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Atualização Manual AIX (arquivo ZIP)

ZIP, faça o seguinte:

- Faça download da versão mais recente do arquivo

ZIPque contém o arquivo de download de software do agente. Consulte Download do Software do Management Agent. - Navegue até o diretório em que você fez download do arquivo

ZIPdo software do agente de gerenciamento e descompacte-o em qualquer local de sua preferência. - Para fazer upgrade do agente, execute o script

installer.shcom a opção-u:installer.sh -uA saída é semelhante à seguinte:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating mgmt_agent daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Remover Management Agents

Ao remover um agente de gerenciamento associado a um host, o registro do agente de gerenciamento é cancelado no Management Agent Cloud Service antes de ser removido do host.

- Um agente implantado no host de destino não é mais necessário.

- Não é mais necessário coletar dados, métricas de desempenho ou logs de um host de destino específico.

- Você modificou a topologia de implantação.

Este tópico explica como remover Management Agents.

Remover Agentes da Interface do Usuário

-

Selecione o agente na lista Agentes e clique no Menu Ação.

Figura 4-1 Excluir Agente

-

Clique em Excluir Agente.

-

Pressione Excluir para confirmar a seleção.

O agente será removido da interface do usuário do serviço Management Agent, mas o software do agente não será excluído do host de destino. Os usuários são obrigados a estabelecer conexão com o host e remover manualmente o software de agente do host. No Linux, use o comando rpm com a opção -e.

Remover Agentes da Interface de Linha de Comando

Ao remover um agente da interface de linha de comando, o agente e o software do agente serão removidos do host.

Linux usando o comando RPM

rpm com a opção -e.sudo rpm -e <rpm_name>Linux usando script desinstalador

Execute o script uninstaller.sh se tiver instalado o agente usando os arquivos ZIP.

A saída é semelhante à seguinte:

$ sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink/etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Se você instalou o Management Agent usando um volume externo no Linux, o script desinstalador do Management Agent removerá todos os dados no diretório

/opt/oracle/mgmt_agent e, em alguns sistemas operacionais, também removerá o diretório de destino para o qual o symlink aponta.

Janelas

Abra uma janela de Prompt de Comando, navegue até o diretório base de instalação do agente e execute o script uninstaller.bat.

C:\Oracle>mgmt_agent\uninstaller.bat

Removing agent from Management Agent Cloud Service

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Removing agent service from the host

Agent service was removed from the host successfully

Removing agent directories

Verifique se todas as outras janelas de prompt de comando estão fechadas ou se não estão apontando para o diretório home do agente antes de executar o script uninstaller.bat.

Solaris

Execute o script uninstaller.sh como usuário root.

A saída parece semelhante à seguinte:

sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink /etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.AIX

Execute o script uninstaller.sh como usuário root.

A saída parece semelhante à seguinte:

sudo sh /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected AIX:

Stopping mgmt_agent...

Waiting for mgmt_agent to exit...

Stopped mgmt_agent.

Removing mgmt_agent daemon...

0513-083 Subsystem has been Deleted.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Usar um Usuário do Sistema Operacional Não Padrão para Instalar o Management Agent

A Oracle recomenda executar a instalação do Management Agent usando o usuário padrão do SO: mgmt_agent, mas dependendo de seus requisitos, talvez você precise executar a instalação usando outro usuário do SO.

Esta seção descreve como instalar o Management Agent usando um usuário diferente de mgmt_agent, o usuário padrão do SO.

Pré-requisitos

Ao escolher um usuário do sistema operacional diferente de mgmt_agent para executar a instalação do Management Agent nos sistemas Linux ou Unix, as seguintes considerações precisam ser feitas:

- Selecione um usuário do SO com privilégios limitados.

O usuário padrão do SO mgmt_agent é um usuário do SO com privilégio mínimo sem shell de log-in. Se você decidir selecionar outro usuário do SO, certifique-se de que o usuário escolhido tenha privilégios limitados.

- O Management Agent é um aplicativo multithread e cada thread (LWP) conta para o limite do usuário do SO. Certifique-se de que o limite do usuário (

ulimit) paramax user processesseja definido adequadamente verificando:ulimit -uA escolha de um limite inadequado pode resultar na instabilidade do Management Agent e dos aplicativos em execução como o usuário do SO selecionado.

- Identifique um usuário do SO válido para executar a instalação do Management Agent e usá-la como valor para a variável

RUN_AGENT_AS_USER.A Oracle recomenda que o usuário do SO selecionado tenha o mínimo de privilégios e nenhum shell de login.id -un <username>Exemplo 1

O usuário do SOid -un myexistingusermyexistinguserexiste. A saída retorna o valor do usuário selecionado e se parece com o seguinte:

Exemplo 2:myexistinguser

O usuário do SOid -un mytestuser2mytestuser2não existe e não é um usuário válido. A saída não retorna nenhum valor de usuário e se parece com o seguinte:id: mytestuser2: no such user - Identifique o grupo principal do usuário a ser usado como valor para a variável

AGENT_USER_GROUP.Certifique-se de que o valor deAGENT_USER_GROUPseja o grupo de usuários principal do usuário do SO selecionado.Observação

O uso de um grupo secundário não é suportado e pode resultar em uma corrupção do Management Agent.id -gn <username>Exemplo:id -gn myexistinguserA saída é semelhante à seguinte:staff

Definir Variáveis de Ambiente e Instalar o Management Agent

- Defina as seguintes variáveis de ambiente:

Exemplo:RUN_AGENT_AS_USER=<selected_OS_user_for_ManagementAgent_installation> AGENT_USER_GROUP=<OS_primary_group_of_selected_OS_user>RUN_AGENT_AS_USER=myexistinguser AGENT_USER_GROUP=staff - Certifique-se de que a variável de ambiente acima esteja acessível pelo usuário do SO

root.Por padrão, as variáveis de ambiente não são compartilhadas com o usuário

root. - Verifique se as variáveis de ambiente estão definidas corretamente executando o seguinte:

Por exemplo, a saída é semelhante a esta:sudo su echo $RUN_AGENT_AS_USER echo $AGENT_USER_GROUPmyexistinguser staffSerootnão conseguir acessar as variáveis de ambiente, edite o arquivo/etc/sudoerse adicione o seguinte:Defaults env_keep+=RUN_AGENT_AS_USER Defaults env_keep+=AGENT_USER_GROUPO acima garante que as variáveis de ambiente

RUN_AGENT_AS_USEReAGENT_USER_GROUPsejam preservadas e acessíveis pelo usuárioroot.Depois de atualizar o arquivo

/etc/sudoers, defina as variáveis de ambiente novamente e verifique serootpode acessar as variáveis de ambiente. -

Depois que a verificação for concluída, você poderá iniciar a instalação do Management Agent: faça log-in como

root, defina as variáveis de ambiente e inicie a instalação do Management Agent.Dependendo do seu método preferido, você pode seguir as instruções de Instalar o Management Agent no Linux (arquivo RPM) ou Instalar o Management Agent no Linux (arquivo ZIP).

Por exemplo, siga as instruções em Instalar o Management Agent no Linux (arquivo RPM). Nesse caso, ignore a etapa 1, pois você já é

roote não há necessidade de privilégiossudo. Comece na etapa 2:rpm -ivh <rpm_file_name.rpm>

Criar e Gerenciar Credenciais no Management Agent

A adição de credenciais em um agente permite que o agente se conecte a recursos que exigem credenciais para executar ações.

- Opção 1. No Serviço Management Agent, a Oracle recomenda que você use a Console do Oracle Cloud ou a API para adicionar credenciais nomeadas.

- Opção 2. Você pode configurar credenciais de origem nos arquivos de configuração do agente para permitir que ele colete dados de diferentes origens.

Opção 1. Criar e Gerenciar Credenciais Nomeadas em um Agente usando a Console e a API

Cenários do Usuário

As credenciais nomeadas usam vaults e segredos que fornecem maior segurança sem armazenar nomes de usuário, senhas ou outros identificadores de credenciais em arquivos de configuração. Os segredos armazenados nos Vaults do OCI são armazenados e gerenciados centralmente e podem ser reutilizados em várias credenciais nomeadas para plug-ins ou serviços implantados no agente.

Pré-requisitos

Para poder começar a usar credenciais com nome, o administrador da tenancy deve concluir as tarefas a seguir.

- Confirme se a versão do Management Agent:

250704.1404ou mais recente está instalada. - Configure o seguinte para seu usuário:

- Adicione as permissões necessárias para credenciais nomeadas. Consulte Cenários do Usuário e Detalhes para a Referência de Política do Serviço Management Agent.

- Adicione a política a seguir para credenciais nomeadas. Consulte a Tabela 2-1 do Serviço Management Agent.

ALLOW GROUP <group-name> TO MANAGE management-agent-named-credentials IN <compartment_name> - Crie um segredo em um vault. Para fazer isso, você precisa de uma permissão adicional para criar um segredo, consulte Criando um Segredo em um Vault e Detalhes para o Vault, o Key Management e os Segredos. O vault e o segredo podem estar em compartimentos diferentes. E o vault e o segredo podem estar em um compartimento diferente do agente.

- Configure as permissões a seguir para que você possa ler o pacote de segredos. Consulte Detalhes do Vault, do Gerenciamento de Chaves e dos Segredos.

- Para listar as permissões

VAULT_INSPECTeVAULT_READdo vault. - Para listar segredos das permissões

SECRET_INSPECTeSECRET_READ.

- Para listar as permissões

- Configure as permissões e políticas para o recurso do agente para fazer isso:

-

Crie um grupo dinâmico para o recurso do agente usando o exemplo abaixo. Substitua o

ocid1.compartment.oc1.agentcompartmentidpelo OCID do compartimento do seu agente. Consulte Como criar um grupo dinâmico na Console e Gerenciando Grupos Dinâmicos.ALL {resource.type='managementagent', resource.compartment.id='ocid1.compartment.oc1.agentcompartmentid'} - Adicione a política a seguir para permitir que o grupo dinâmico leia o segredo em um compartimento específico, substitua o

ocid1.compartment.oc1.secretcompartmentidpelo OCID do compartimento do segredo. Consulte Atualizando a Instrução de uma Política.allow dynamic-group X to read secret-bundles in compartmentocid1.compartment.oc1.secretcompartmentid - O agente também deve ter permissões e políticas para quaisquer recursos do OCI usados na criação de credenciais nomeadas. Por exemplo, se o agente usar credenciais com nome para interagir com um banco de dados autônomo, você precisará criar uma política para permitir que o grupo dinâmico do agente leia a wallet do banco de dados autônomo. Por exemplo:

allow dynamic-group X to read autonomous-databases in compartment DB_COMPARTMENT

-

- Um usuário operador com a permissão

MGMT_AGENT_NAMED_CREDENTIAL_APPLYe, em seguida, os agentes aos quais o usuário tem acesso podem usar credenciais nomeadas para executar ações sem ter acesso a senhas. Um usuário com essa permissão não poderá exibir o vault ou os OCIDs secretos contidos na credencial nomeada. - Um usuário administrador, com as permissões a seguir, pode executar as operações CRUD padrão em credenciais nomeadas e não terá acesso para ler o pacote de segredos do vault.

-

MGMT_AGENT_NAMED_CREDENTIAL_CREATE -

MGMT_AGENT_NAMED_CREDENTIAL_UPDATE -

MGMT_AGENT_NAMED_CREDENTIAL_DELETE

-

- Se um usuário tiver a permissão

MGMT_AGENT_DELETE, ele poderá excluir o recurso do agente e todas as credenciais nomeadas associadas também serão excluídas.Observação

A exclusão de um agente ou de uma credencial com nome não afeta o segredo armazenado no vault do OCI.

Usando a Console do Oracle Cloud para Criar Credenciais com Nome

Na Console do Oracle Cloud, você pode adicionar, editar ou excluir uma credencial com nome.

- Abra o menu de navegação e selecione Observabilidade e Gerenciamento. Em Management Agent, selecione Agentes.

- Selecione o compartimento que contém os agentes que você deseja listar. Selecione a opção para incluir subcompartimentos para obter uma visão geral dos detalhes do agente no compartimento selecionado, incluindo os compartimentos filhos.

- No menu Ações, selecione Gerenciar Credenciais Nomeadas.

- Ou você pode ir para a página Detalhes do Agente, selecionar a opção Mais ações e, em seguida, selecionar Gerenciar Credenciais Nomeadas.

- Informe o Nome da Credencial. Opcionalmente, você pode informar uma descrição.

- Selecione o tipo de credencial que você deseja adicionar na lista drop-down Tipo de Credencial.

- Para cada campo ou atributo do tipo de credencial selecionado, informe um valor ou selecione um identificador de recurso ou selecione um vault e um identificador de segredo.

Se o recurso existir em outro compartimento, você poderá selecionar Alterar Compartimento para alterar o compartimento e localizar o valor do recurso.

- Para adicionar tags, selecione Mostrar Opções Avançadas.

- Para adicionar tags, selecione um Namespace de tag, digite uma Chave de tag e um Valor de tag e selecione Adicionar tag. Você pode restringir o acesso às credenciais adicionando tags. Se você tiver as permissões necessárias para criar uma credencial com nome, também terá as permissões para adicionar tags de formato livre. Para adicionar uma tag definida, você também deve ter as permissões para o namespace da tag. Para obter mais informações, consulte Visão Geral do Serviço Tagging e para saber como adicionar uma tag ao criar um recurso, consulte Como Trabalhar com Tags de Recursos.

- Para excluir uma tag, selecione o X.

- Selecione Salvar para adicionar a credencial nomeada ao agente. Se você não puder salvar as credenciais nomeadas, confirme se você inseriu todos os campos obrigatórios.

Quando as credenciais nomeadas são salvas, uma solicitação de serviço é enviada ao agente. Após a conclusão da solicitação de serviço, o agente pode usar essa credencial nomeada para executar várias tarefas em vários plug-ins ou serviços implantados no agente.

Observação

Se a solicitação de serviço falhar, confirme se o agente tem a permissãoSECRET_READpara acessar os segredos do vault e executar a operaçãoGetSecret. Consulte Detalhes do Vault, do Serviço Key Management e dos Segredos.Para editar ou excluir credenciais nomeadas de um agente:

- Localize o agente que deseja atualizar. Para isso, você pode:

- Vá para a página de lista Agentes. Ao lado do agente que deseja atualizar, selecione o menu Ações e, em seguida, selecione Gerenciar Credenciais Nomeadas.

- Ou você pode ir para a página Detalhes do Agente, selecionar a opção Mais ações e, em seguida, selecionar Gerenciar Credenciais Nomeadas.

- Selecione Editar ou Excluir. Você pode editar os detalhes do vault do nome de usuário e da senha. Não é possível editar o nome ou o tipo da credencial.

Observação

Se você excluir uma credencial com nome que esteja em uso ativamente, o monitoramento da origem no agente poderá ser interrompido.

- Localize o agente que deseja atualizar. Para isso, você pode:

Para obter uma lista de APIs para gerenciar Credenciais com Nome, consulte a API de Credenciais com Nome do Agente de Gerenciamento.

Criar e Gerenciar Credenciais Nomeadas usando a CLI do OCI

Para obter uma lista de comandos da CLI para gerenciar Credenciais Nomeadas, consulte Credenciais Nomeadas da CLI do Oracle Cloud Infrastructure para o Management Agent.

Depois de criar as credenciais com nome no serviço Management Agent, elas poderão ser usadas em outros serviços do OCI (Oracle Cloud Infrastructure) que suportam credenciais com nome. Para obter detalhes, consulte o serviço específico do OCI.

Por exemplo, se você estiver usando o serviço Ops Insights, revise as propriedades de conexão em Ativar Autonomous Databases e Suporte a Recursos Completos na documentação do Ops Insights.

Opção 2. Criar e Gerenciar Credenciais de Origem no Nível do Agente

Depois de implantar plug-ins em um Management Agent, talvez você precise configurar credenciais de origem para permitir que o agente colete dados de diferentes origens.

Cada origem de dados gerencia credenciais de uma forma diferente. A configuração de credenciais de origem é específica para o tipo de plug-in ou serviço que foi implantado no agente. Consulte a documentação do plug-in ou do serviço para obter mais informações.

Tipos de Credencial de Origem

O armazenamento de credenciais do agente pode armazenar credenciais conhecidas e compreendidas pelo agente (por exemplo, credenciais do Oracle Database), bem como credenciais que só são compreendidas pelo serviço específico. O agente valida os tipos de credenciais incorporadas, mas também aceita outros tipos de formato livre sem qualquer validação.

Credenciais de Formato Livre

Um usuário pode definir credenciais de qualquer tipo, contendo um ou mais propriedades confidenciais. Uma vez que são de formato livre, elas não podem ser classificadas.

Por exemplo:

SSHKeyCreds

Credenciais da chave RSA SSH nas quais as credenciais da chave SSH são necessárias pelo agente.

Este é um exemplo da aparência das credenciais. SSHUserName, SSHPrivateKey e SSHPublicKey fazem distinção entre maiúsculas e minúsculas.

{"source":"<DATA_SOURCE_NAME>",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"SSHUserName","value":"<USER_NAME>"},

{"name":"SSHPrivateKey","value":"<RSA_PRIVATE_KEY>"},

{"name":"SSHPublicKey","value":"<PUBLIC KEY>"]}

Por exemplo:

{"source":"host.myvm.example.com",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"SSH keys for a user",

"properties":[

{"name":"SSHUserName","value":"username"},

{"name":"SSHPrivateKey","value":"-----BEGIN RSA PRIVATE KEY-----<RSA_PRIVATE_KEY>-----END RSA PRIVATE KEY-----"},

{"name":"SSHPublicKey","value":"-----BEGIN PUBLIC KEY-----<PUBLIC KEY>-----END PUBLIC KEY-----"]}

Credenciais Incorporadas

Tipo de Credencial para Gateways e Proxies de Gerenciamento

ProxyCreds

Essas credenciais são usadas para autenticar o Management Gateway ou proxies de rede.

GatewayServerHost. Por exemplo:GatewayServerHost=myproxy.example.comGatewayServerPort. Por exemplo:GatewayServerPort=80

ProxyUser: o nome do usuário para autenticação com o proxy.ProxyPassword: a senha usada para autenticar o usuário.

{"source":"<DATA_SOURCE_NAME>",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"ProxyUser","value":"<USER_NAME>"},

{"name":"ProxyPassword","value":"<USER_PASSWORD>"}]}

Por exemplo:

{"source":"agent.ocid1.managementagent.unique-identifier",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"Proxy Credentials",

"properties":[

{"name":"ProxyUser","value":"user-name"},

{"name":"ProxyPassword","value":"example-password"}]}

Essas credenciais são usadas pelo agente para comunicação com os serviços do Oracle Cloud Infrastructure. Alterar seu formato ou remover a credencial pode ter um efeito adverso na capacidade do agente de se comunicar de volta com os serviços do Oracle Cloud Infrastructure.

Tipo de Credencial para Bancos de Dados

DBCreds

Essas credenciais são usadas para autenticação em um banco de dados Oracle usando o protocolo TCP.

DBUserName: o nome do usuário do banco de dados.DBPassword: a senha do usuário do banco de dados.DBRole: a atribuição do usuário do banco de dados. Pode ser: SYSDBA, SYSOPER, NORMAL. Se não for especificada, NORMAL será usado.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"}]}

Por exemplo:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"}]}

DBANOCreds

Essas credenciais são usadas para autenticação em um banco de dados Oracle usando o protocolo TCP.

DBUserName: o nome do usuário do banco de dados.DBPassword: a senha do usuário do banco de dados.DBRole: a atribuição do usuário do banco de dados. Pode ser: SYSDBA, SYSOPER, NORMAL. Se não for especificada, NORMAL será usado.DBEncryptionTypes: a lista de algoritmos de criptografia entre parênteses e separados por vírgulas.DBEncryptionLevel: o nível de criptografia especificado pelo cliente. Pode ser: REJECTED, ACCEPTED, REQUESTED, REQUIRED. Se não for especificado, o padrão dos serviços ANO será usado.DBChecksumTypes: a lista de algoritmos de soma de verificação separados por vírgulas e entre parênteses.DBChecksumLevel: o nível de integridade especificado pelo cliente (REJECTED, ACCEPTED, REQUESTED, REQUIRED). Se não for especificado, o padrão dos serviços ANO será usado.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"},

{"name":"DBEncryptionTypes","value":"<DB_ENCRYPTION_TYPE>"},

{"name":"DBEncryptionLevel","value":"<DB_ENCRYPTION_LEVEL>"},

{"name":"DBChecksumTypes","value":"<DB_CHECKSUM_TYPE>"},

{"name":"DBChecksumLevel","value":"<DB_CHECKSUM_LEVEL>"}]}

Por exemplo:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"},

{"name":"DBEncryptionTypes","value":"(AES256,AES192,AES128,3DES168,3DES112)"},

{"name":"DBEncryptionLevel","value":"REQUIRED"},

{"name":"DBChecksumTypes","value":"(SHA2)"},

{"name":"DBChecksumLevel","value":"REQUESTED"}]}

DBTCPSCreds

Essas credenciais são usadas para autenticação usando o TCPS.

DBUserName: o nome do usuário do banco de dados.DBPassword: a senha do usuário do banco de dados.DBRole: a atribuição do usuário do banco de dados. Pode ser: SYSDBA, SYSOPER, NORMAL. Se não for especificada, NORMAL será usado.ssl_trustStoreType: o tipo de armazenamento confiável.ssl_trustStoreLocation: a localização no sistema de arquivos da wallet de armazenamento confiável. Ele deve estar acessível ao usuário do agente.ssl_trustStorePassword: a senha da wallet de armazenamento confiável.ssl_keyStoreType: o tipo de área de armazenamento de chaves.ssl_keyStoreLocation: a localização no sistema de arquivos da wallet de armazenamento de chaves. Ele deve estar acessível ao usuário do agente.ssl_keyStorePassword: a senha da wallet de armazenamento de chaves.ssl_server_cert_dn: o nome de domínio do certificado do servidor.Observação

A partir da versão do Management Agent: 230207.1529 (fevereiro de 2023), a propriedadessl_server_cert_dné opcional. (Por exemplo:{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}).Se a wallet do servidor contiver um valor para ela, o usuário poderá fornecê-la nas credenciais. Se ele estiver ausente na wallet, o usuário não precisará fornecê-lo nas credenciais.

Para versões anteriores, o agente de gerenciamento espera que as credenciais contenham essa propriedade. No entanto, para indicar que não há valor para

ssl_server_cert_dn, o usuário precisa especificar o valor "unknownDn".

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"ssl_trustStoreType","value":"<STORE_TYPE>"},

{"name":"ssl_trustStoreLocation","value":"<STORE_LOCATION>"},

{"name":"ssl_trustStorePassword","value":"<STORE_PASSWORD>"},

{"name":"ssl_keyStoreType","value":"<KEY_STORE_TYPE>"},

{"name":"ssl_keyStoreLocation","value":"<KEY_STORE_LOCATION>"},

{"name":"ssl_keyStorePassword","value":"<KEY_STORE_PASSWORD>"},

{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}]}

Por exemplo:

{"source":"auditvault_db.myhost_pdb1_regress",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"This is a TCPS credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"C#AUDIT"},

{"name":"DBPassword","value":"example-password"},

{"name":"ssl_trustStoreType","value":"JKS"},

{"name":"ssl_trustStoreLocation","value":"/home/jks_wallets/ewalletT.jks"},

{"name":"ssl_trustStorePassword","value":"example-password"},

{"name":"ssl_keyStoreType","value":"JKS"},

{"name":"ssl_keyStoreLocation","value":"/home/jks_wallets/ewalletK.jks"},

{"name":"ssl_keyStorePassword","value":"example-password"},

{"name":"ssl_server_cert_dn","value":"CN=myvm.example.com"}]}Adicionar ou Atualizar Credenciais

Para adicionar credenciais ou atualizar as credenciais existentes, use o script credential_mgmt.sh com a operação upsertCredentials.

O script credential_mgmt.sh está localizado no diretório /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxe

credential_mgmt.sh -o upsertCredentials -s [service-name]Para Management Agents em execução em instâncias de computação usando o plug-in do Oracle Cloud Agent, a localização do script credential_mgmt.sh está em /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/bin.

-

Crie um arquivo

JSONcom as informações da credencial.O exemplo abaixo é um formato de tipo de credencial para uma origem datasafe_db chamada orcl123:

{"source":"datasafe_db.orcl123", "name":"audit_cred", "description":"This is the audit credential for orcl123 Oracle RDBMS system.", "properties":[ {"name":"username","value":"CLEAR[scott]"}, {"name":"password","value":"CLEAR[tiger]"}] }Por exemplo, você pode salvar o arquivo como my_credentials.json.

-

Adicione credenciais usando um arquivo JSON.

credential_mgmt.sh -o upsertCredentials -s [service-name]Por exemplo, você pode executar o seguinte para o serviço DataSafe usando o arquivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o upsertCredentials -s datasafe -

Exclua o arquivo

JSONcriado na etapa 1.O arquivo

JSONda credencial contém informações confidenciais. Os clientes são responsáveis por excluir o arquivoJSONda credencial depois de concluir a operação de adição ou atualização de credenciais.

Excluir Credenciais

Para excluir credenciais, use o script credential_mgmt.sh com a operação deleteCredentials.

O script credential_mgmt.sh está localizado no diretório /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxe

credential_mgmt.sh -o deleteCredentials -s [service-name]-

Crie um arquivo

JSONusando o seguinte formato:{"source":"datasafe_db.orcl123" "name":"audit_cred"}Por exemplo, você pode salvar o arquivo como my_credentials.json.

-

Exclua as credenciais usando um arquivo JSON.

credential_mgmt.sh -o deleteCredentials -s [service-name]Por exemplo, você pode executar o seguinte para o serviço DataSafe usando o arquivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o deleteCredentials -s datasafe -

Exclua o arquivo

JSONcriado na etapa 1.O arquivo

JSONda credencial contém informações confidenciais. Os clientes são responsáveis por excluir o arquivoJSONda credencial depois de concluir a operação de exclusão da credencial.

Adicionar ou Atualizar o Alias da Credencial

Para adicionar um alias de credencial ou atualizar um alias existente, use o script credential_mgmt.sh com a operação aliasCredentials.

O script credential_mgmt.sh está localizado no diretório /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxe

credential_mgmt.sh -o aliasCredentials -s [service-name]-

Crie um arquivo

JSONusando o seguinte formato:{"alias": {"source":"datasafe_db.orcl123", "name":"audit_cred"}, "credential": {"source":"datasafe_db.host.1521.orcl123", "name":"datasafe_cred"}}Por exemplo, você pode salvar o arquivo como my_credentials.json.

-

Adicione um alias de credencial usando um arquivo JSON.

credential_mgmt.sh -o aliasCredentials -s [service-name]Por exemplo, você pode executar o seguinte para o serviço DataSafe usando o arquivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o aliasCredentials -s datasafe -

Exclua o arquivo

JSONcriado na etapa 1.O arquivo

JSONda credencial contém informações confidenciais. Os clientes são responsáveis por excluir o arquivoJSONda credencial depois de concluir a operação de adição ou atualização do alias da credencial.

Excluir Alias da Credencial

Para excluir um alias da credencial, use o script credential_mgmt.sh com a operação unaliasCredentials.

O script credential_mgmt.sh está localizado no diretório /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxe

credential_mgmt.sh -o unaliasCredentials -s [service-name]-

Crie um arquivo

JSONusando o seguinte formato:{"source":"datasafe_db.orcl123", "name":"audit_cred"}Por exemplo, você pode salvar o arquivo como my_credentials.json.

-

Exclua um alias da credencial usando um arquivo JSON.

credential_mgmt.sh -o unaliasCredentials -s [service-name]Por exemplo, você pode executar o seguinte para o serviço DataSafe usando o arquivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o unaliasCredentials -s datasafe -

Exclua o arquivo

JSONcriado na etapa 1.O arquivo

JSONda credencial contém informações confidenciais. Os clientes são responsáveis por excluir o arquivoJSONda credencial depois de concluir a operação de exclusão do alias da credencial.

Logs de Auditoria do Serviço Management Agent

O serviço Management Agent oferece suporte ao registro em log pelo serviço Audit. Esse serviço registra automaticamente as chamadas para todos os pontos finais suportados da Interface Pública de Programação de Aplicativos (API) do Oracle Cloud Infrastructure como eventos de log.

Auditoria de Management Agents

O serviço Management Agent oferece suporte à palavra-chave management-agent do serviço Audit.

-

Abra o menu de navegação. Em Governança e Administração, vá para Governança e clique em Auditoria.

O serviço Audit é exibido.

Para procurar os eventos de log dos Management Agents, selecione o compartimento desejado e informe management-agent no campo KEYWORDS.

Para obter mais informações sobre o serviço Audit, consulte Visão Geral do Serviço Audit na documentação do Oracle Cloud Infrastructure.

Revisar Parâmetros do Agente

É necessário um arquivo de resposta contendo os parâmetros do agente ao executar o script de configuração do agente.

A seção a seguir descreve os parâmetros suportados no arquivo de resposta:

Tabela 4-1 Parâmetros do Arquivo de Resposta

| Nome do Parâmetro | Tipo de Parâmetro | Descrição |

|---|---|---|

ManagementAgentInstallKey |

Obrigatório | Chave de instalação necessária para validar a identidade do domínio e a autenticidade da instalação. |

CredentialWalletPassword |

Opcional | Senha da wallet do agente quando o usuário fornece uma senha personalizada para a wallet armazenar informações confidenciais.

O tamanho mínimo da senha é de 8 caracteres com as seguintes especificações:

Todos os caracteres da senha devem estar entre os caracteres definidos acima. Por exemplo, se a senha contiver o caractere |

GatewayServerHost |

Opcional | Nome do host ou endereço do servidor ou servidor proxy do Management Gateway.

Se fornecido, o Se o Management Gateway estiver configurado no modo de alta disponibilidade, especifique o nome do host do balanceador de carga como o valor |

GatewayServerPort |

Opcional | Número da porta do servidor ou do servidor proxy do Management Gateway.

Se fornecido, o Se o Management Gateway estiver configurado no modo de alta disponibilidade, especifique o número da porta do balanceador de carga como o valor |

GatewayServerUser |

Opcional | Nome do usuário, se o servidor ou servidor de proxy do Management Gateway exigir autenticação.

Se fornecido, o |

GatewayServerPassword |

Opcional | Senha, se o servidor ou servidor proxy do Management Gateway exigir autenticação.

Se fornecido, o |

GatewayServerRealm |

Opcional | O realm de autenticação do servidor proxy.

Se estiver usando o Management Gateway, esse valor não será necessário. |

AgentDisplayName |

Opcional | O nome para exibição do seu agente. Se for deixado vazio, o valor padrão será definido como "Agent (host-name)".

|

Service.plugin.<plugin_name>.download=true |

Opcional | O nome do plug-in que você deseja implantar durante a instalação do agente. <plugin_name> é um plug-in compatível com o serviço Management Agent.

Por exemplo, se você quiser implantar o plug-in DataSafe durante a instalação do agente, ele será: |

FreeFormTags = [{"<key1>":"<value1>"}, {"<key2>":"<value2>"}] |

Opcional | A associação de metadados de tag se estiver usando tags no OCI.