Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se cadastrar em uma conta gratuita, consulte Conceitos básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Governar o Acesso Público aos Recursos do OCI usando Perímetros de Rede e Origens de Rede do OCI IAM

Introdução

Operamos em um mundo onde precisamos ser hipervigilantes sobre nossos dados e infraestrutura. Por exemplo, mesmo os administradores de nuvem mais cuidadosos podem ser vítimas de técnicas de aquisição de contas, como ataques de phishing e escalação de privilégios. Além disso, ninguém quer configurar incorretamente a segurança de seus dados, o que resulta na exposição acidental à internet pública. Os provedores de nuvem pública, como o OCI (Oracle Cloud Infrastructure), incluem os serviços do Oracle Cloud Infrastructure Identity and Access Management (OCI IAM), que permitem aplicar camadas de segurança adicionais que podem ajudar a reduzir sua superfície de ataque e melhorar a postura de segurança de sua infraestrutura, dados e aplicativos.

O OCI IAM fornece Perímetros de Rede, que restringe o conjunto de endereços IP que podem acessar a Console do OCI. Além disso, as Origens de Rede permitem que você grave políticas que restrinjam o acesso a recursos específicos do OCI com base no endereço IP do solicitante. Neste tutorial, exploraremos os dois recursos e explicaremos como você pode ativá-los em sua tenancy do OCI.

Objetivos

-

Entenda os recursos de segurança do OCI a seguir e use-os para aprimorar a postura de segurança da sua tenancy do OCI.

- Perímetros de Rede do OCI IAM

- Origens de Rede do OCI IAM

Pré-requisitos

- Conta de administrador com domínios de identidades.

Usar Perímetros de Rede do OCI IAM

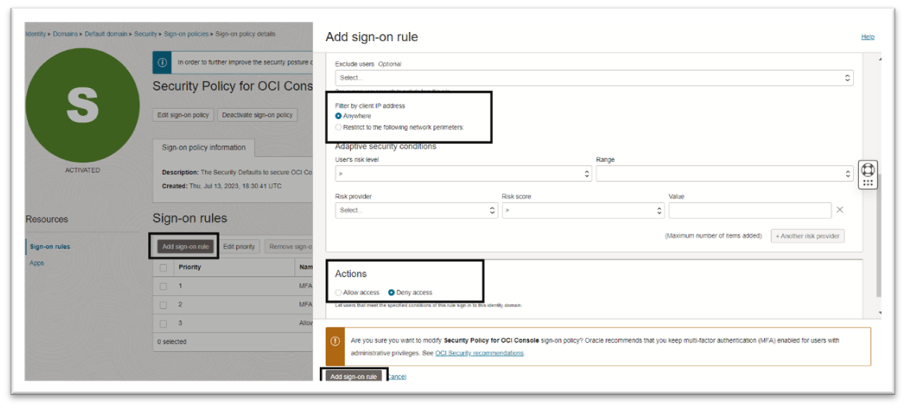

Quando um usuário tenta acessar um aplicativo protegido por um domínio de identidades do OCI IAM (que inclui a própria Console do OCI), a ação de sign-on é avaliada pela Política de Sign-On relevante para o aplicativo. Esta política consiste em uma série de regras, com condições e ações resultantes. As regras são avaliadas em ordem, até que as condições dessa regra sejam atendidas pelo contexto de conexão atual, a ação associada a essa regra é promulgada. A ação faz com que o acesso seja permitido, o acesso seja negado ou que o usuário seja solicitado a informar um fator de autenticação adicional antes que o acesso seja permitido.

Os perímetros de rede podem ser usados em conjunto com políticas de sign-on para bloquear ou permitir o acesso à Console do OCI. Para obter mais informações, consulte Perímetros de rede e Gerenciando Políticas de Sign-On.

-

Listas de bloqueio: Podemos usar essa abordagem para bloquear usuários que tentam o login por endereços IP suspeitos. Uma lista de bloqueios pode conter um ou mais endereços IP.

-

Listas de Permissões: Podemos usar essa abordagem para restringir o acesso apenas a um conjunto predefinido de um ou mais endereços IP.

Observação: A alteração das políticas de sign-on pode resultar em bloqueio de conta. A prioridade da regra de sign-on é extremamente importante e deve ser cuidadosamente considerada. Recomendamos ter uma sessão separada do navegador aberta, autenticada com credenciais administrativas, enquanto testamos as abordagens descritas posteriormente.

Como funcionam os perímetros de rede?

Para implementar uma lista de permissões baseada em perímetro de rede, pelo menos duas regras são necessárias.

- Permite acesso com base no perímetro da rede.

- Negar acesso se a condição não for atendida.

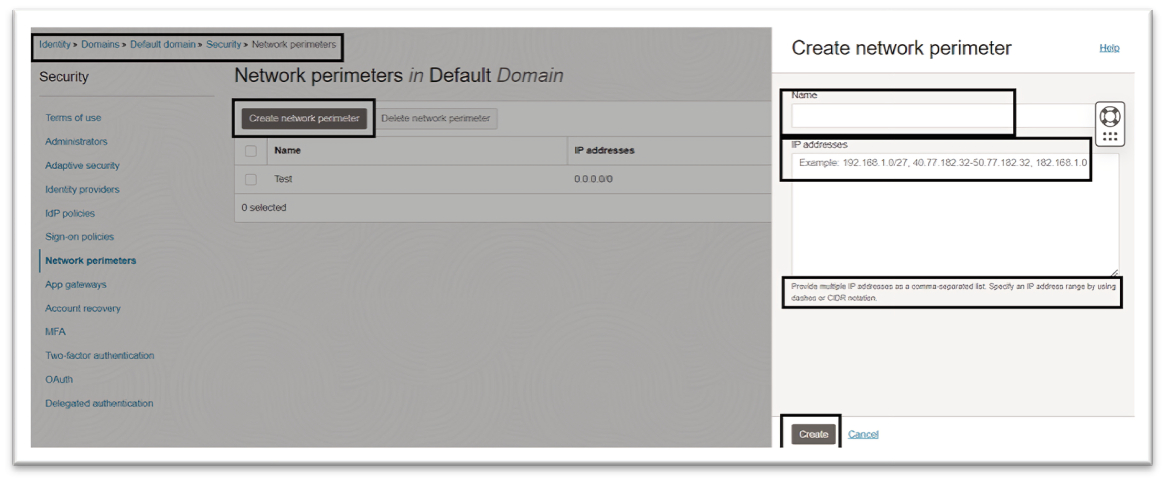

Para configurar perímetros de rede na Console do OCI, navegue até a seção Segurança dos domínios de identidade, selecione Perímetros de Rede e adicione os endereços IP necessários. Para obter mais informações, consulte Criando um Perímetro de Rede.

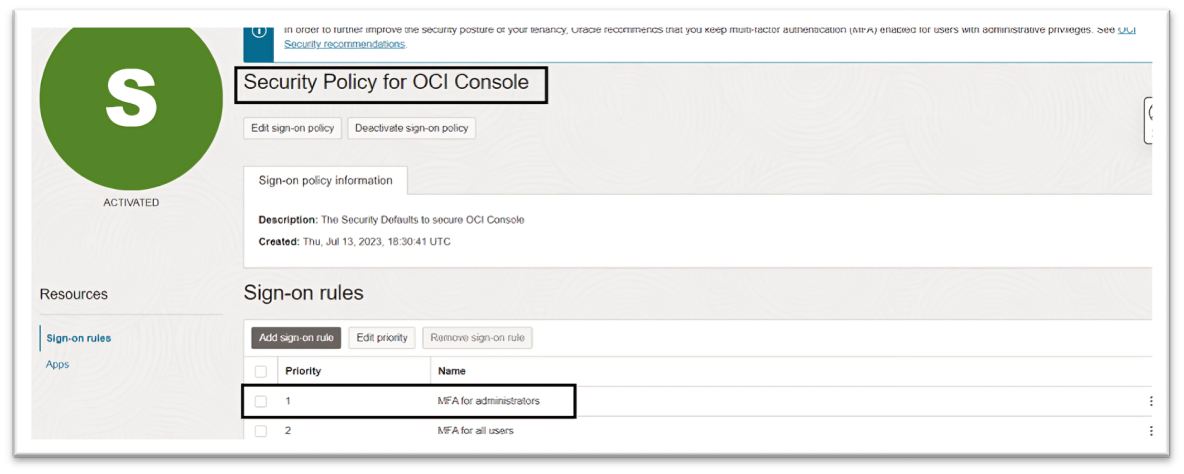

Sua tenancy pode ter uma regra de sign-on pré-implantada para impor a autenticação multifator (MFA) para acesso à Console do OCI. Para obter mais informações, consulte MFA do IAM e Implementando a autenticação multifator em domínios de identidade do OCI IAM.

Usaremos essa política para aplicar nossas regras de perímetro de rede. Opcionalmente, você pode optar por criar uma nova política de sign-on. Para obter mais informações, consulte Criando uma Política de Sign-on

Observação: por motivos de segurança, para garantir que uma conta de acesso de emergência nunca seja bloqueada em nossa tenancy, uma regra adicional pode ser criada na prioridade mais alta, que cria uma exceção especificamente para essa conta.

Para o nosso cenário, as três regras a seguir garantirão que todos os pontos discutidos acima sejam abordados.

-

Regra 1: MFA para Administradores: Se você selecionar a política de sign-on pré-implantada, verá a regra de sign-on chamada MFA para administradores. Esta regra é usada para impor a MFA para administradores do OCI. Manteremos essa regra intacta para acesso de emergência à sua tenancy.

-

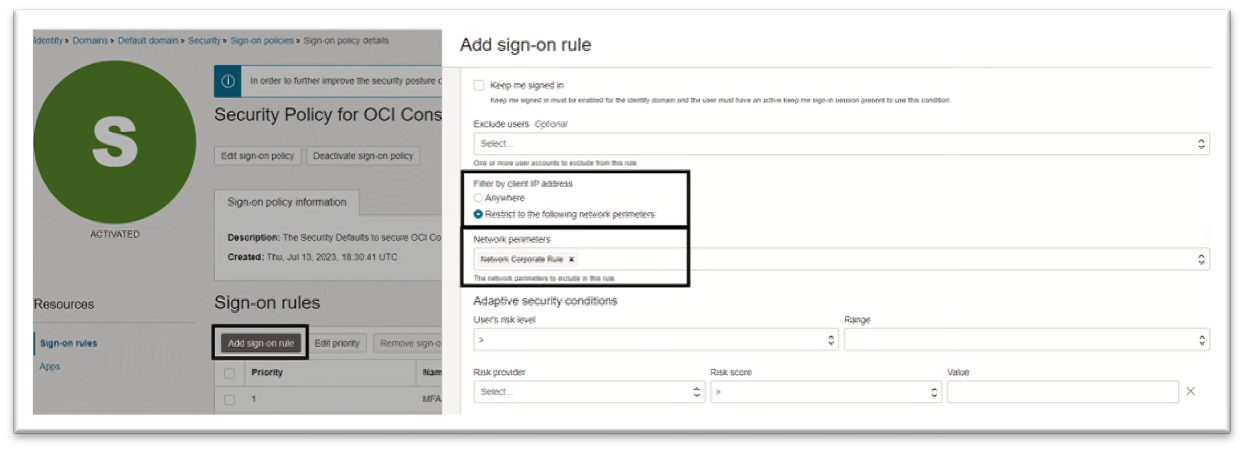

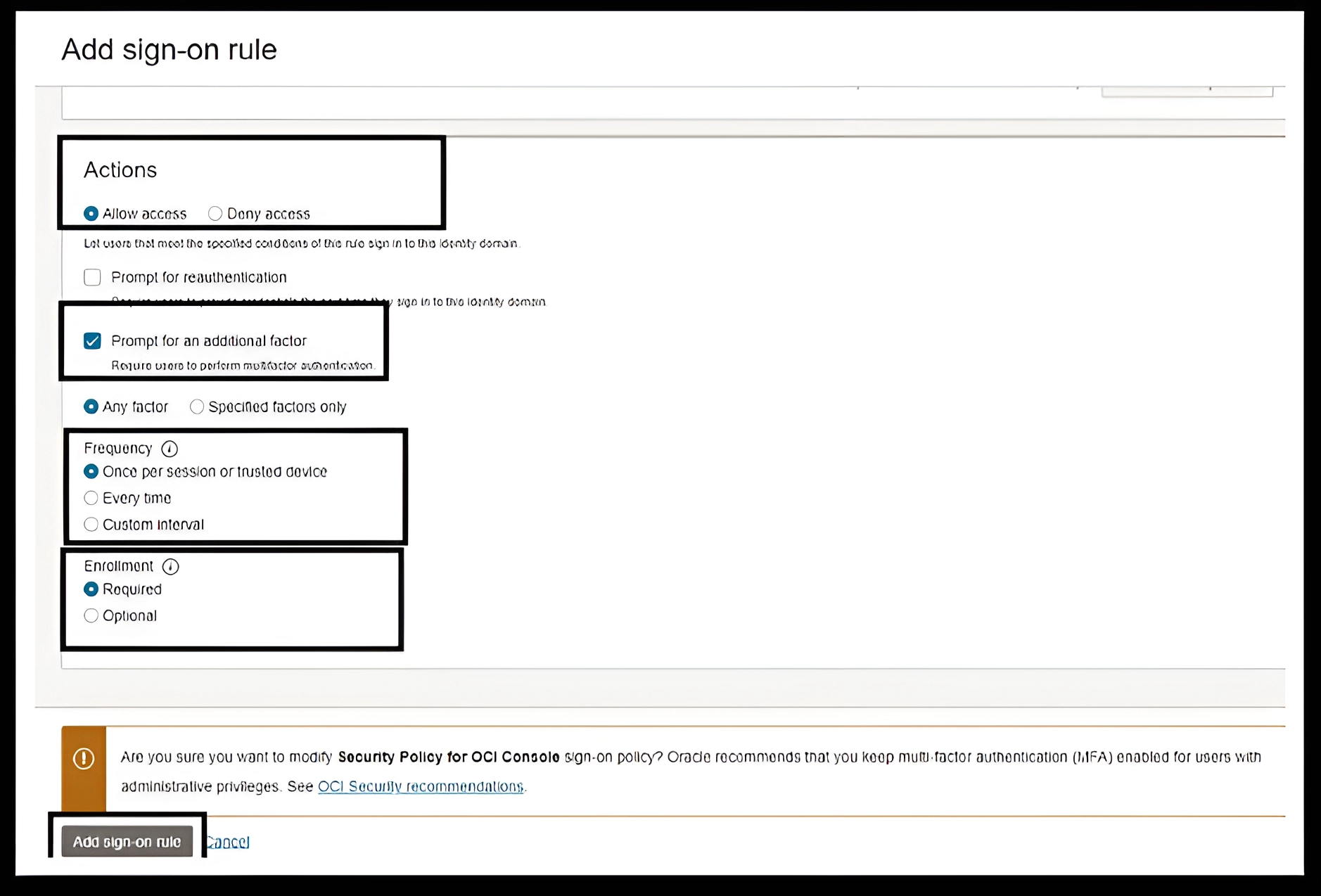

Regra 2: Permitir Acesso Corporativo: Essa regra criará uma lista de permissões para garantir que o acesso à Console do OCI só seja permitido pela rede corporativa. Isso aproveitará o conjunto de endereços IP predefinidos em perímetros de rede.

-

Regra 3: Negar Acesso Desconhecido: Essa regra garantirá que todos os usuários tenham que estar dentro dos perímetros de rede definidos para acessar a Console do OCI. Em Filtrar por endereço IP do Cliente, selecione Em Qualquer Lugar e, em Ações, selecione Negar acesso.

Observação: Lembre-se de que essa regra deve ter uma prioridade menor do que as regras que permitem acesso. A priorização incorreta pode resultar em sua incapacidade de acessar a Console do OCI.

Como alternativa à abordagem allowlist, você pode criar uma lista de bloqueios para impedir o acesso de um conjunto definido de endereços IP. Para ativar uma abordagem de lista de bloqueio, as regras de política de sign-on serão:

- Regra 1: MFA para Administradores: Regra para administradores e contas de acesso de emergência.

- Regra 2: Negar IPs: Regra para negar acesso se o IP de origem estiver dentro da lista de bloqueios definida.

- Regra 3: Permitir Todos os Outros Acessos: Para permitir todos os outros acessos e solicitar um fator de autenticação adicional.

Usar Origens de Rede do OCI IAM

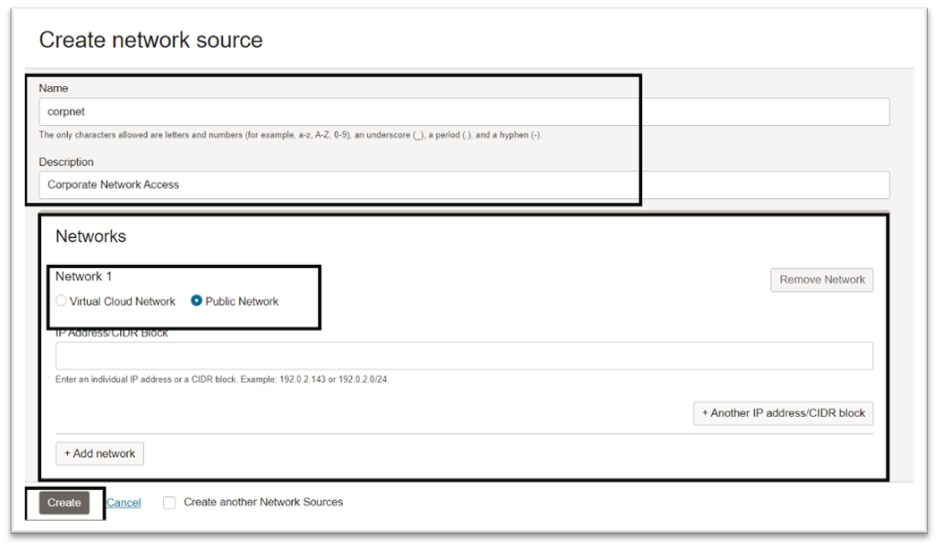

Os perímetros de rede ajudam a gerenciar as redes nas quais os usuários podem acessar a Console do OCI, enquanto as origens de rede ajudam a restringir o acesso a determinados serviços e recursos do OCI.

As origens de rede permitem que você defina um conjunto de endereços IP que podem ser referenciados pelas políticas de acesso do OCI para restringir o acesso com base no endereço IP de origem. Por exemplo, você pode restringir o acesso a um bucket do OCI Object Storage limitando o acesso apenas aos usuários conectados da sua rede corporativa.

As origens de rede suportam endereços IP públicos e endereços IP privados de redes virtuais na nuvem em sua tenancy.

Como as Origens de Rede Funcionam?

Para configurar origens de rede na Console do OCI, navegue até Identidade e Segurança, selecione Origens de Rede e crie uma nova origem de rede que especifique os endereços IP permitidos. Para obter mais informações, consulte Criando uma Origem de Rede.

Com base no seu caso de uso, crie ou modifique sua política do OCI e adicione a condição request.networkSource.name. Para obter mais informações, consulte Como as Políticas Funcionam.

Observação: Permita que o grupo CorporateUsers gerencie

object-familyna tenancy em querequest.networkSource.name='corpnet'.

Próximas Etapas

Neste tutorial, explicamos como os perímetros de rede e as origens de rede podem ajudar a restringir o acesso aos seus recursos do OCI e ajudar a melhorar sua postura de segurança na nuvem. Para obter mais informações sobre as melhores práticas do OCI IAM, consulte Best Practices for Identity and Access Management (IAM) in Oracle Cloud Infrastructure.

Links Relacionados

Confirmações

- Autor - Chetan Soni (Engenheiro de Soluções em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94365-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.