Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever e obter uma conta grátis, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Instalar e configurar o VMware Horizon na Solução do Oracle Cloud VMware

Introdução

Este tutorial fornece uma visão geral operacional de como instalar e configurar o VMware Horizon 8.x hospedado no cluster de data center definido por software (SDDC) do Oracle Cloud VMware Solution. O foco deste tutorial é destacar as etapas 'como fazer' necessárias para o Oracle Cloud Infrastructure (OCI) e os pré-requisitos para implantar o VMware Horizon. A intenção é permitir que as equipes e os clientes do Oracle Cloud VMware Solution executem essas tarefas de implantação em um modo de prova de conceito (POC). O VMware Horizon on Oracle Cloud VMware Solution é considerado um 'TechPreview' enquanto uma Arquitetura de Referência conjunta está sendo desenvolvida.

Como essa é uma implantação de nuvem pública da Oracle, as etapas da Solução Oracle Cloud VMware no OCI incluem configuração de rede local virtual (VLAN), Balanceador de Carga como serviço (LBaaS), Banco de Dados como serviço (DBaaS), implantação de cluster SDDC, regras de roteamento, listas de segurança etc., que são exclusivas desse modelo de implantação. Depois que essas etapas de infraestrutura são concluídas com os pré-requisitos na nuvem, as etapas reais do VMware Horizon permanecem inalteradas, pois as etapas do Horizonte não têm variações. Portanto, a ênfase deste tutorial está mais nas etapas do Oracle Cloud e nos pré-requisitos associados a ele. Usamos a implantação do vSphere 7.0 para este tutorial; no entanto, as etapas relevantes para o vSphere 6.7 também são abordadas.

Visão geral técnica

O Oracle Cloud VMware Solution é uma solução gerenciada pelo cliente, na qual você pode criar e configurar clusters vSphere do VMware em formas bare-metal do OCI com rede virtual da Camada 2 (L2). Antes de implantar o Horizon, você precisa criar o cluster Oracle Cloud VMware Solution (com três nós no mínimo para a rede de área de armazenamento virtual [VSAN]) juntamente com os pré-requisitos destacados em todo este tutorial.

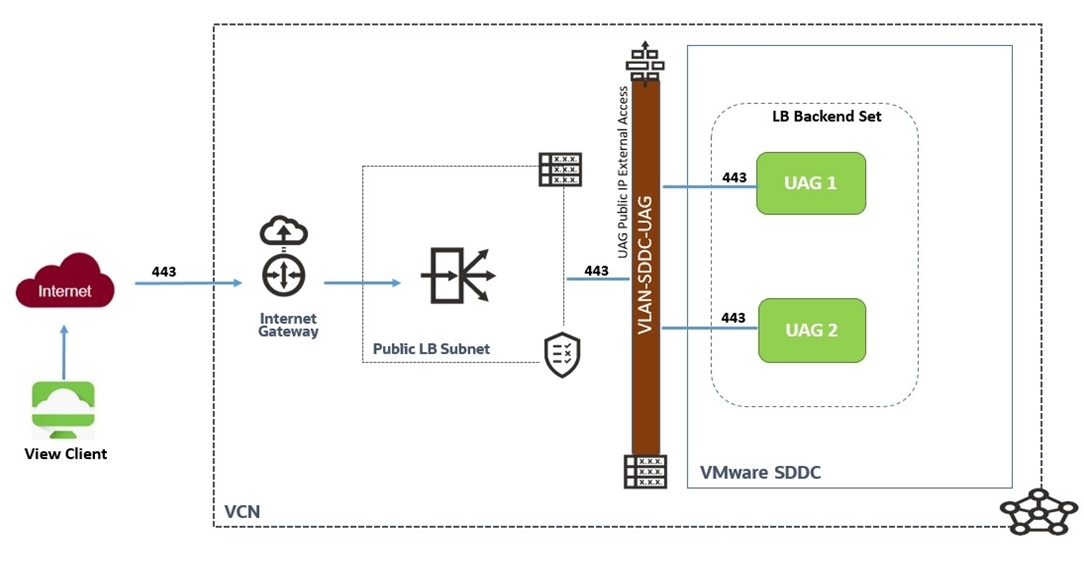

Para efeitos deste guia operacional "how-to" do VMware Horizon, propõe-se a seguinte arquitetura de referência de alto nível.

A arquitetura VMware Horizon on Oracle Cloud VMware Solution é dividida em duas partes:

- Modelo de Implantação 1: Se você precisar acessar os servidores de conexão e o ambiente de infraestrutura virtual da área de trabalho (VDI) somente de uma rede interna e não esperar o acesso público, poderá simplesmente ignorar as seguintes seções:

- Adicione uma nova VLAN para Appliances UAG (vSphere 6.7 e 7.0)

- Implantar e Configurar uma UAG

- Implantar e Configurar um Balanceador de Carga Público

- Modelo de Implantação 2: Se você precisar acessar o ambiente de um ponto de acesso público, conclua todo o tutorial.

Configurar o Cluster do SDDC do Oracle Cloud VMware Solution

Este tutorial pressupõe que você tenha acesso à console do Oracle Cloud VMware Solution com atribuições apropriadas de gerenciamento de identidade e acesso (IAM) para implantar o Oracle Cloud VMware Solution em seus compartimentos. Você também pode consultar seus limites de tenancy, cotas e uso do Oracle Cloud Infrastructure (OCI) para verificar os limites de ESXi/SDDC antes de implantar os clusters.

Implantar e Acessar o Cluster de Soluções do Oracle Cloud VMware

Para implantar e configurar um cluster do Oracle Cloud VMware Solution de três nós, você deve ter os créditos necessários para implantar o cluster.

-

Selecione sua tenancy e faça log-in na Console do Oracle Cloud em https://cloud.oracle.com.

-

Selecione a região apropriada na qual você deseja implantar o SDDC.

Observação:

- Consulte Implantar o SDDC na Nuvem e Criar e configurar uma Solução do Oracle Cloud VMware para obter um guia detalhado sobre a implantação do SDDC do Oracle Cloud VMware Solution.

- Depois que as tarefas de implantação do cluster forem concluídas, selecione a mesma região.

-

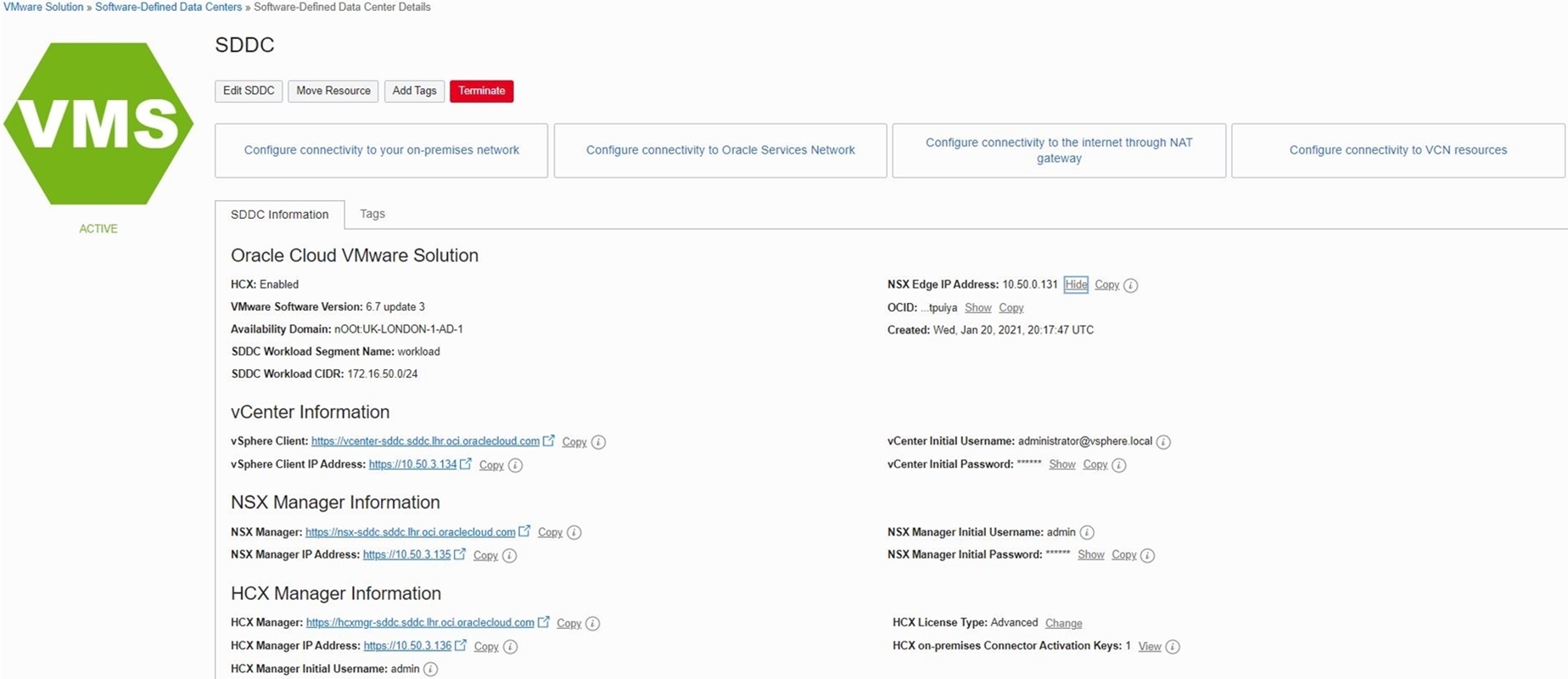

Para acessar as credenciais, selecione a região em que o SDDC foi instalado e selecione o compartimento.

-

No menu de navegação no canto superior esquerdo, selecione Híbrido, Solução VMware e Centro de Dados Definido por Software.

-

Clique no link do SDDC que aparece no painel central (com um status Ativo). Nesse cenário, o SDDC é denominado SDDC.

Observação:

- Observe o endereço IP do vCenter e do NSX Manager e as credenciais vCenter para acessar o ambiente.

- Se um bastion host for necessário, use Hosts Bastion para implantar e configurar com segurança um bastion.

Configure o Horizonte da VMware na Solução do Oracle Cloud VMware

Esta seção descreve os pré-requisitos para configurar o VMware Horizon 8.1 no seu ambiente Oracle Cloud VMware Solution. Para ver os requisitos de porta TCP/User Datagram Protocol (UDP) de comunicação de rede para os componentes do Horizon, consulte Portas do VMware Horizon e requisitos de conectividade de rede.

Pré-requisitos

- Plataforma de banco de dados de eventos à sua escolha (da lista a seguir de bancos de dados VMware Horizon suportados). Este guia explicativo validado com o Microsoft SQL Server para banco de dados de eventos. Você pode escolher seu próprio banco de dados preferencial na plataforma suportada.

- Microsoft SQL Server

- Oracle Database

- PostgreSQL Banco de Dados

- Segmentos de Sobreposição NSX para cargas de trabalho no SDDC:

- Segmento de Gerenciamento do Horizonte: Essa rede hospedará todos os componentes de gerenciamento do Horizonte:

- Servidores de conexão

- Microsoft Active Directory Domain Controller para autenticação local e DNS para resolução de nome

- Microsoft SQL Server

- Segmento de Gerenciamento de Desktop: esta rede hospedará todos os desktops VDI

- UAG (Unified Access Gateway)Segmento interno: Essa rede hospedará a segunda interface dos appliances UAG. Observe que os appliances UAG serão implantados com duas interfaces, uma da VLAN para acesso externo e outra da sobreposição NSX-T para comunicação interna e para dimensionamento de desempenho.

- Segmento de Gerenciamento do Horizonte: Essa rede hospedará todos os componentes de gerenciamento do Horizonte:

- Controlador de Domínio do Active Directory:

- Para os fins deste tutorial, os detalhes da configuração do Active Directory não são abordados.

- Instale e configure uma atribuição da Autoridade de Certificação (CA) da Microsoft para renovação do certificado do servidor de conexão. Os detalhes da configuração do servidor CA não são abordados neste tutorial.

- VLAN para appliances UAG. É necessária uma VLAN dedicada para hospedar appliances UAG para acesso público externo.

- Modelo do Windows 10 pronto para VDI para pools de área de trabalho (opcional):

- As imagens de desktop devem ser ajustadas para evitar problemas de desempenho, como "Aplicativos Retroativos", devem ser limpas e o Sysprep deve ser executado para otimizações

- Configuração de personalização de convidado para unir automaticamente o desktop ao controlador de domínio após o provisionamento

- Ferramenta de otimização do SO VMware para otimizar o sistema operacional convidado

- Sub-rede pública da Computação de Rede Virtual (VCN) para o balanceador de carga público do OCI (Oracle Cloud Infrastructure) para appliances UAG.

- Sub-rede privada da VCN para o balanceador de carga privado do OCI para os servidores de conexão.

- Sub-rede pública da VCN para o bastion host do ponto de acesso público para o ambiente OCI.

- Sub-rede privada da VCN para o Oracle Database (opcional) se você decidir usar o Oracle Database para o banco de dados de eventos.

- Gateway de Internet para acesso público de appliances UAG.

- Balanceador de Carga Flexível Público (LBaaS) para o appliance UAG.

- Balanceador de Carga Flexível Privado (LBaaS) para servidores de conexão.

- VM.Standard.X.X para o bastion host.

Detalhes da Versão

| Nome do componente | Validado contra |

|---|---|

| Horizonte do VMware | Build 8.1.0 - 17351278 |

| Gateway de acesso unificado | V20.12 (Não FIPS) |

| VMware vSphere | 6,7 e 7,0 |

| VMware NSX-T | 2,5 e 3,0 |

| Banco de Dados | Microsoft SQL Server 2019 |

| Modelo de VDI do Windows | janelas 10 |

| Bastion Host | Windows Server 2016 Standard |

Configurar o Horizon Networking no SDDC

Preparar NSX para Horizonte

As etapas desta seção são aplicáveis a NSX-T 2.5 e 3.0.

-

Acesse o Horizon SDDC (conforme listado anteriormente neste tutorial) para obter as informações de log-in para o NSX-T e VCenter.

- No Oracle Cloud, selecione Híbrido e, em seguida, selecione Solução VMware - SDDC (Software-Defined-Data Centers).

- Selecione o SDDC e exiba a seção Informações do SDDC para as credenciais de log-in VCenter e do NSX Manager.

- Nesta seção, você pode encontrar o endereço IP e as credenciais de login para VCenter e NSX. Use as credenciais de log-in para fazer log-in usando um web browser que tenha acesso ao SDDC.

-

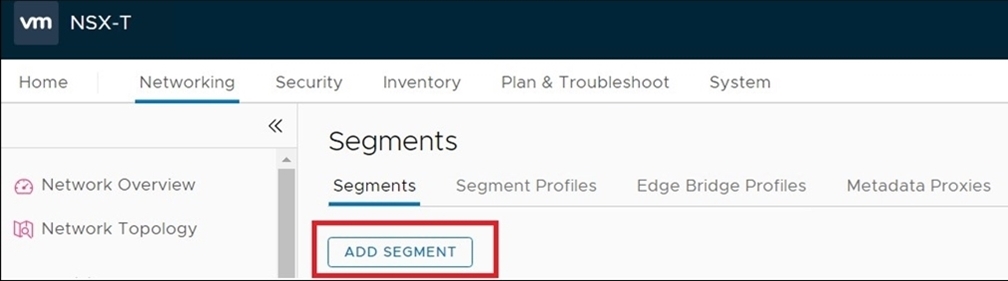

Faça login no painel do Gerenciador NSX-T.

-

No NSX-T Manager, selecione Rede, clique em Segmentos e, em seguida, clique em ADD SEGMENT.

-

Crie três segmentos um para o gerenciamento do Horizon, um para hospedar Desktops e outro para tráfego interno do appliance UAG. Certifique-se de que esses segmentos estejam conectados ao Gateway Tier1. Defina sub-redes RFC1918 não sobrepostas para evitar conflitos e garantir a conectividade entre as máquinas virtuais (VMs).

Observação: '*' indica campos obrigatórios. Selecione a sobreposição como a zona de transporte e certifique-se de que o status seja Êxito. Se você vir um status com falha para os segmentos, talvez precise fazer referência à conectividade de sobreposição e à zona de transporte para solucionar problemas. Dependendo do seu NSX-T, siga as etapas relevantes.

Criar um Segmento de Rede em NSX-T 2.5

-

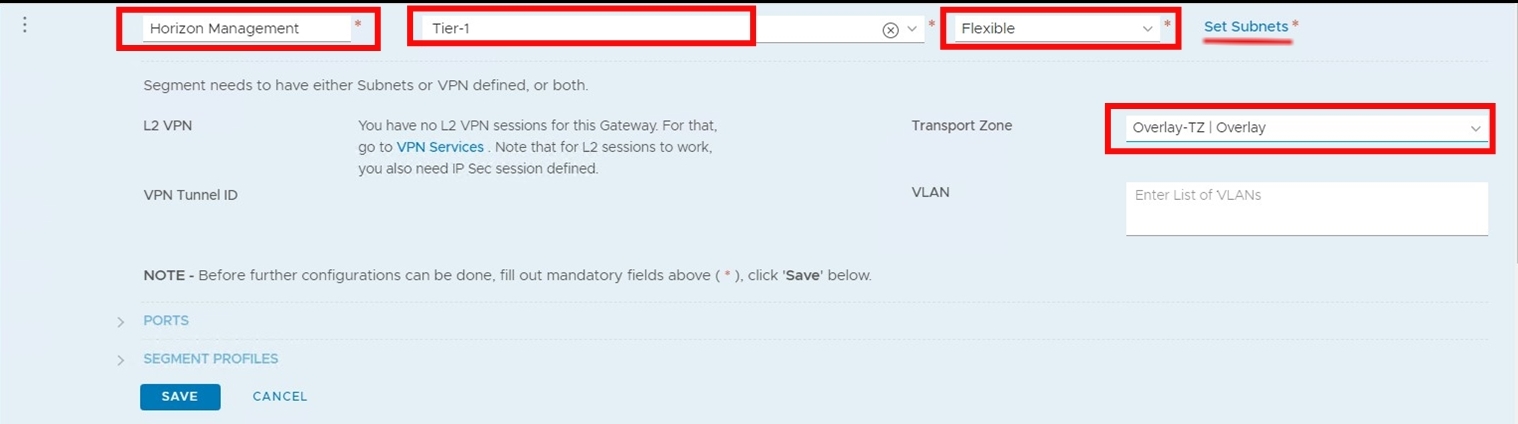

Clique em ADD SEGMENT e forneça os detalhes conforme mostrado na captura de tela a seguir.

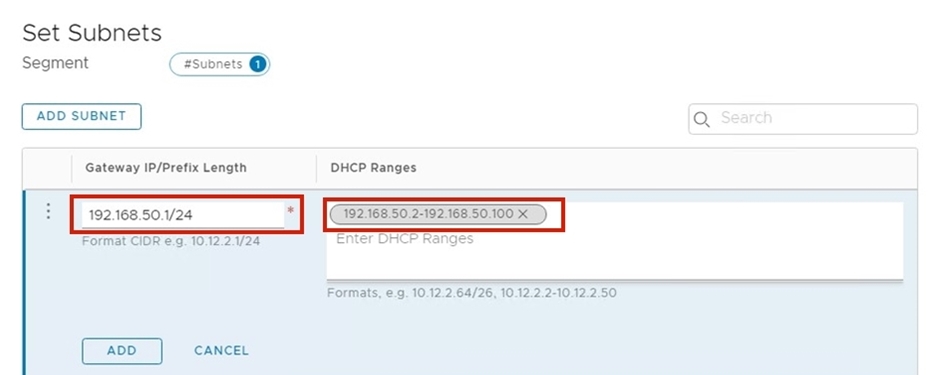

-

Na mesma tela, clique em Definir Sub-redes, defina a sub-rede CIDR (Classless Inter-Domain Routing) e a faixa DHCP (Dynamic Host Configuration Protocol) para a sub-rede. Consulte a captura de tela do exemplo a seguir.

Criar um Segmento de Rede em NSX-T 3.0

-

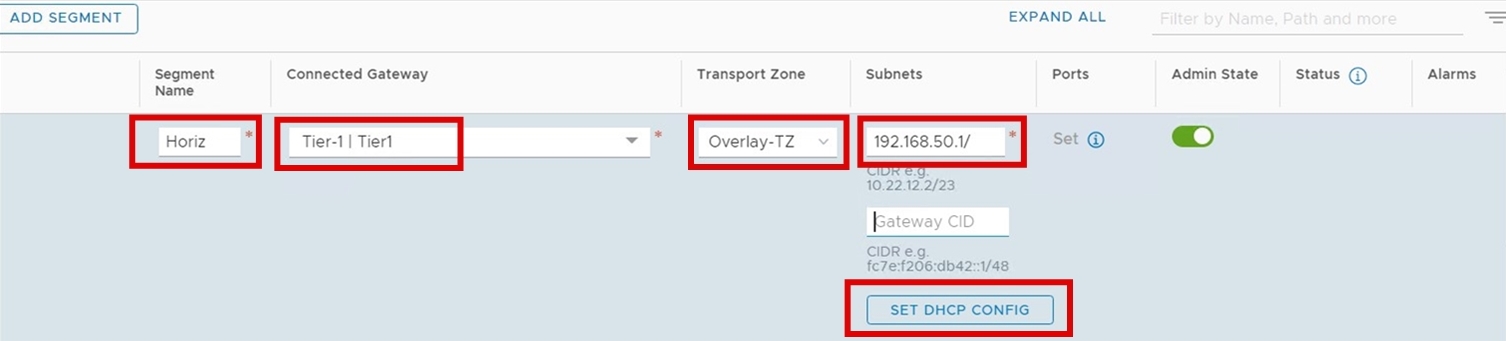

Clique em ADD SEGMENT e forneça os detalhes conforme mostrado na captura de tela a seguir.

-

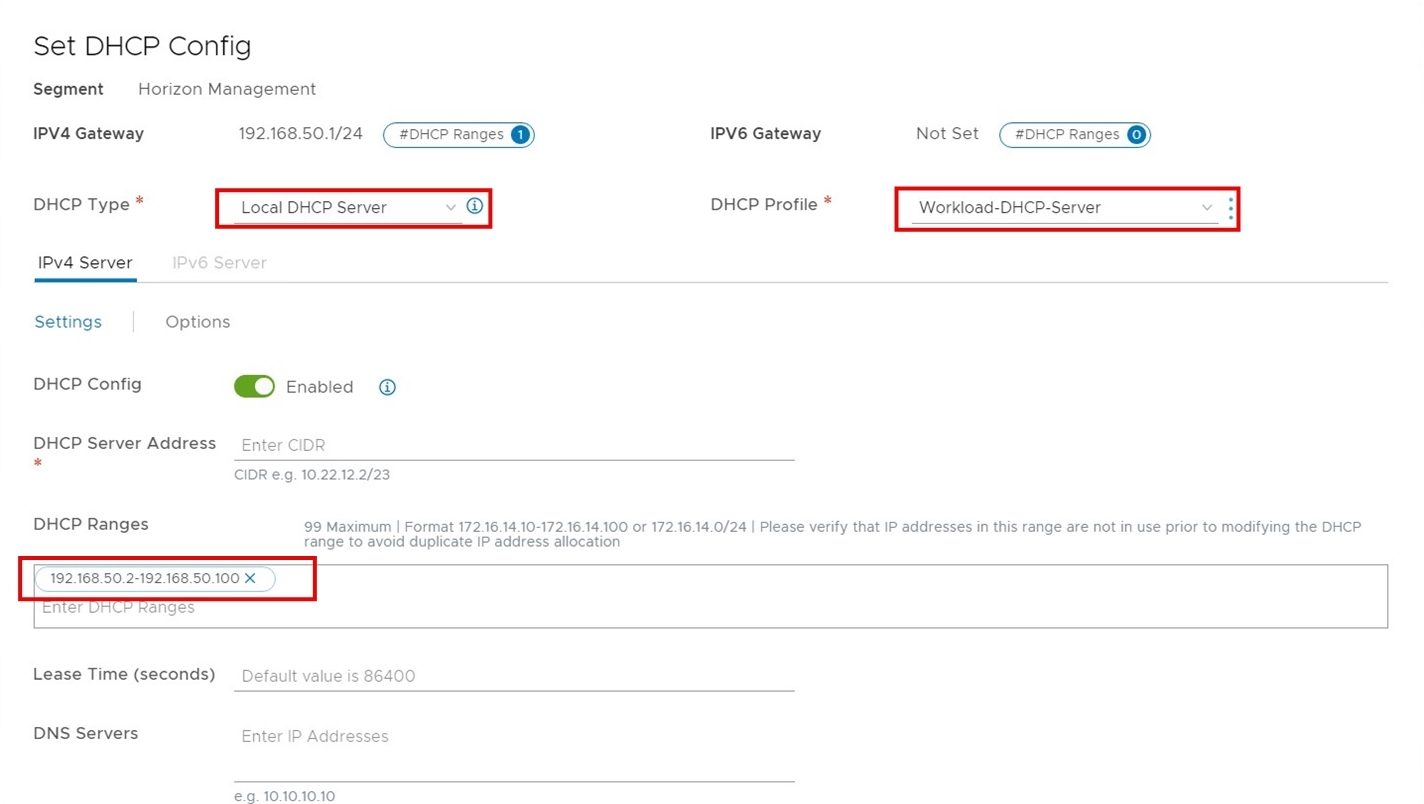

Clique em Definir Configuração DHCP. Defina a configuração DHCP como mostrado na captura de tela a seguir.

-

Execute as etapas de 1 a 2 para todos os três segmentos: Gerenciamento de Horizon, Gerenciamento de UAG Interno e Gerenciamento de Desktop.

Observação: Se você estiver seguindo a Implantação Mondel 1, não crie uma UAG Interna.

-

Verifique se os segmentos foram criados e se há um status de Êxito e se o Estado Admin está Ativo.

Observação:

- O status desses novos segmentos deve ser Com Êxito e agora eles podem ser usados.

- Como resultado da etapa anterior, agora você deve ver três redes criadas no servidor SDDC vCenter.

-

Navegue até o painel do Gerenciador NSX-T, Serviços de Rede e, em seguida, NAT para adicionar as regras NAT necessárias.

-

Crie as regras SNAT (Source Network Address Translation) e NO_SNAT para segmentos recém-criados para estabelecer a comunicação entre o CIDR da VCN e para ter segmentos de sobreposição de acesso à internet.

Adicionar regras SNAT e NO_SNAT no NSX-T 2.5

-

Faça log-in no NSX Manager e navegue até a guia Rede Avançada e Segurança. Em Rede, clique em NAT.

-

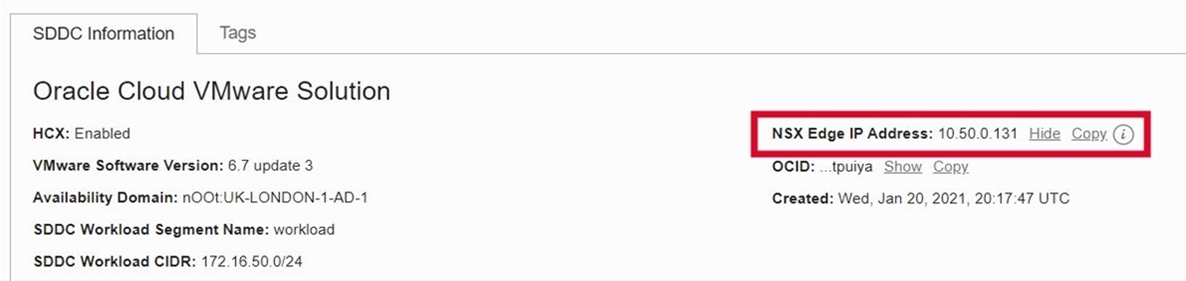

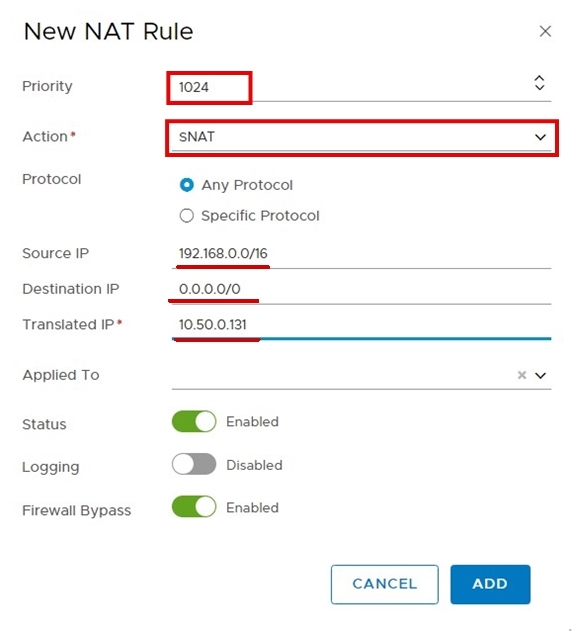

Selecione T0 como o roteador lógico e clique em ADD para adicionar a regra. Certifique-se de selecionar a prioridade apropriada. O IP traduzido da captura de tela a seguir é um endereço IP do VIP do Uplink 1 do NSX Edge. Para localizar o endereço IP, faça log-in na Console do Oracle Cloud e navegue até a página de resumo da console do SDDC.

Observação: É recomendável adicionar uma entrada única para toda a sub-rede /16 a fim de evitar uma única entrada para todos os segmentos individuais. No entanto, não é obrigatório e com base no design, você sempre pode adicionar as regras necessárias de NAT (Network Address Translation) e SNAT. O exemplo na captura de tela a seguir mostra a entrada para toda a sub-rede /16, que abrange todos os três segmentos de sobreposição.

-

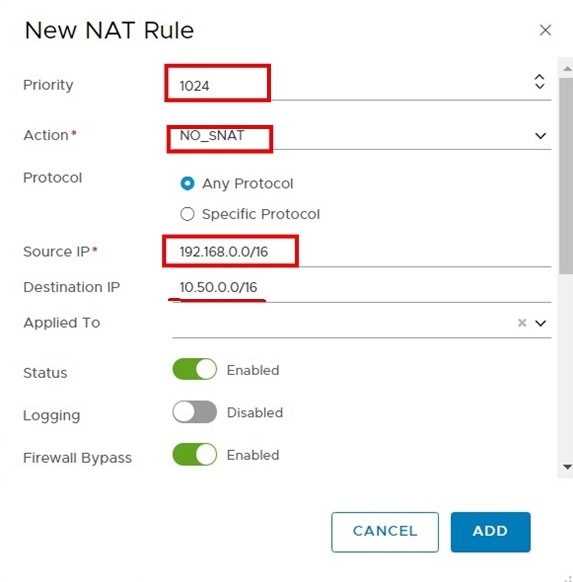

Adicione a regra NO_SNAT agora. Na mesma tela, clique em ADD. Consulte a captura de tela a seguir para ver a regra de amostra.

Observação: O IP de origem é um CIDR de segmento de sobreposição e o IP de destino é o CIDR da VCN do OCI. Neste exemplo, 10.50.0.0/16 é um CIDR da VCN. Certifique-se de selecionar a prioridade apropriada para execução adequada.

Você deverá repetir as regras SNAT e NO_SNAT para todos os três segmentos de sobreposição se /16 não for sua abordagem de design desejada.

Adicionar regras SNAT e NO_SNAT em NSX-T 3.0

Não há alterações em como adicionamos as regras SNAT e NO_SNAT no ambiente NSX-T 3.0. No entanto, há uma pequena alteração na GUI.

-

Efetue log-in no NSX Manager, navegue até a guia Rede e selecione NAT em Serviços de Rede. Selecione T0 para o roteador lógico.

-

Conclua as etapas de 1 a 3 na seção Adicionar regras SNAT e NO_SNAT no NSX-T 2.5.

-

Verifique todas as regras recém-criadas para o segmento de sobreposição.

Adicione uma nova VLAN para Appliances UAG (vSphere 6.7 e 7.0)

Primeiro, criaremos um grupo de segurança de rede e uma tabela de roteamento para a nova VLAN de UAG.

Observação: As etapas desta seção são aplicáveis aos ambientes vSphere 6.7 e 7.0.

-

Faça log-in na Console do Oracle Cloud e, no menu de navegação, selecione Rede, selecione Redes Virtuais na Nuvem, selecione Grupo de Segurança de Rede e clique em Criar Grupo de Segurança de Rede. Certifique-se de que você esteja no compartimento correto e na região em que a VCN está implantada para o SDDC.

-

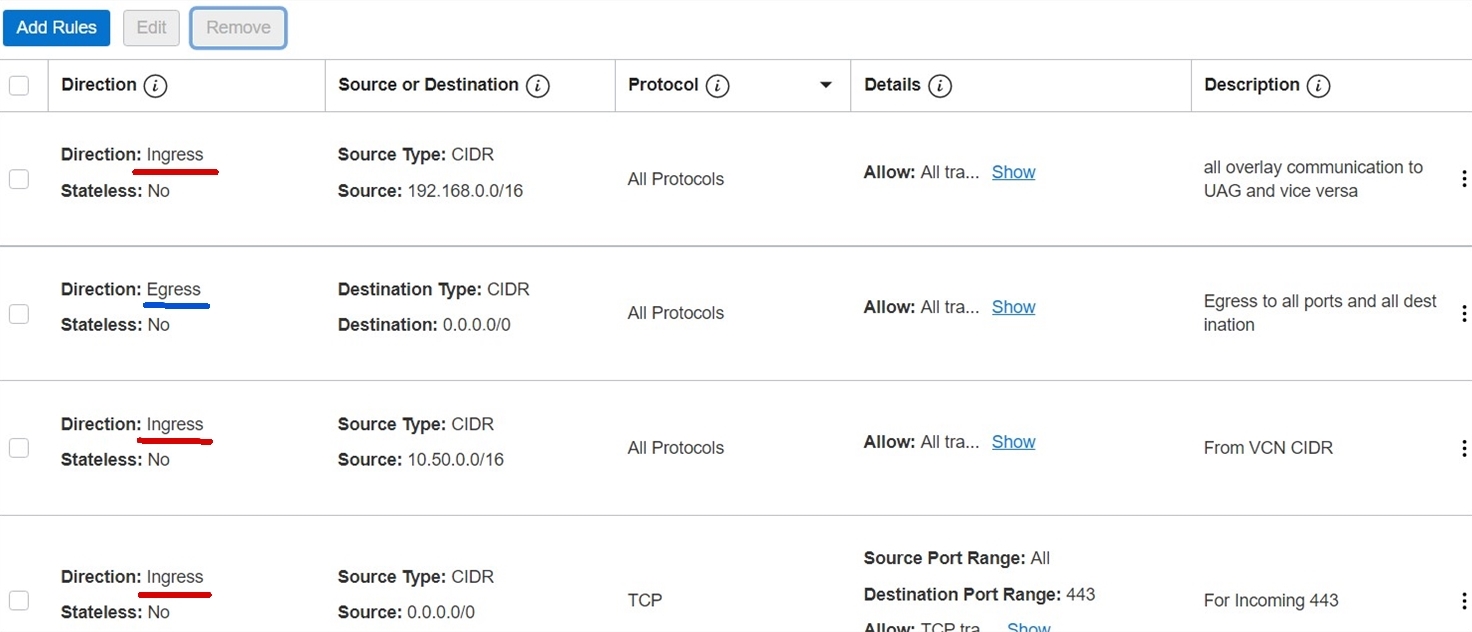

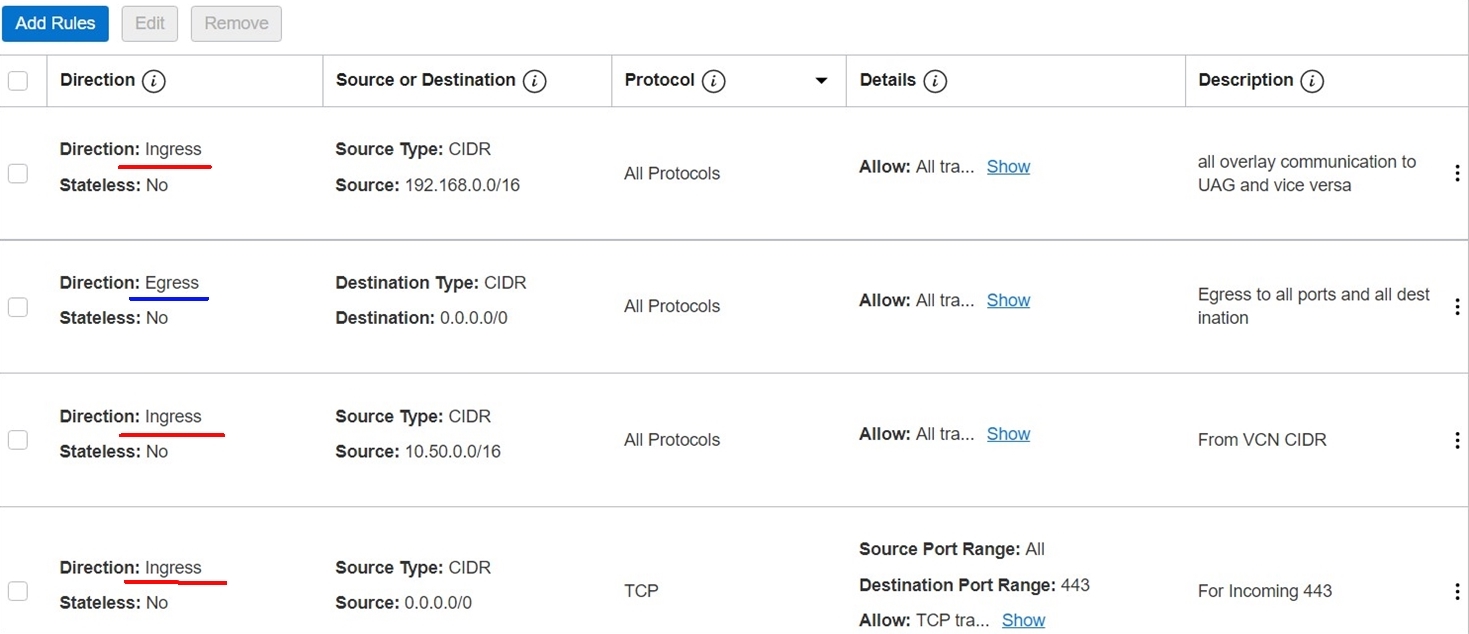

Forneça o nome do grupo de segurança de rede e clique em Próximo. Adicione regras de segurança conforme mostrado na captura de tela a seguir.

-

Faça log-in na Console do Oracle Cloud e, no menu de navegação, selecione Rede, selecione Redes Virtuais na Nuvem, selecione Gateways de Internet e clique em Criar Gateway de Internet. Siga o assistente e crie um gateway de internet.

-

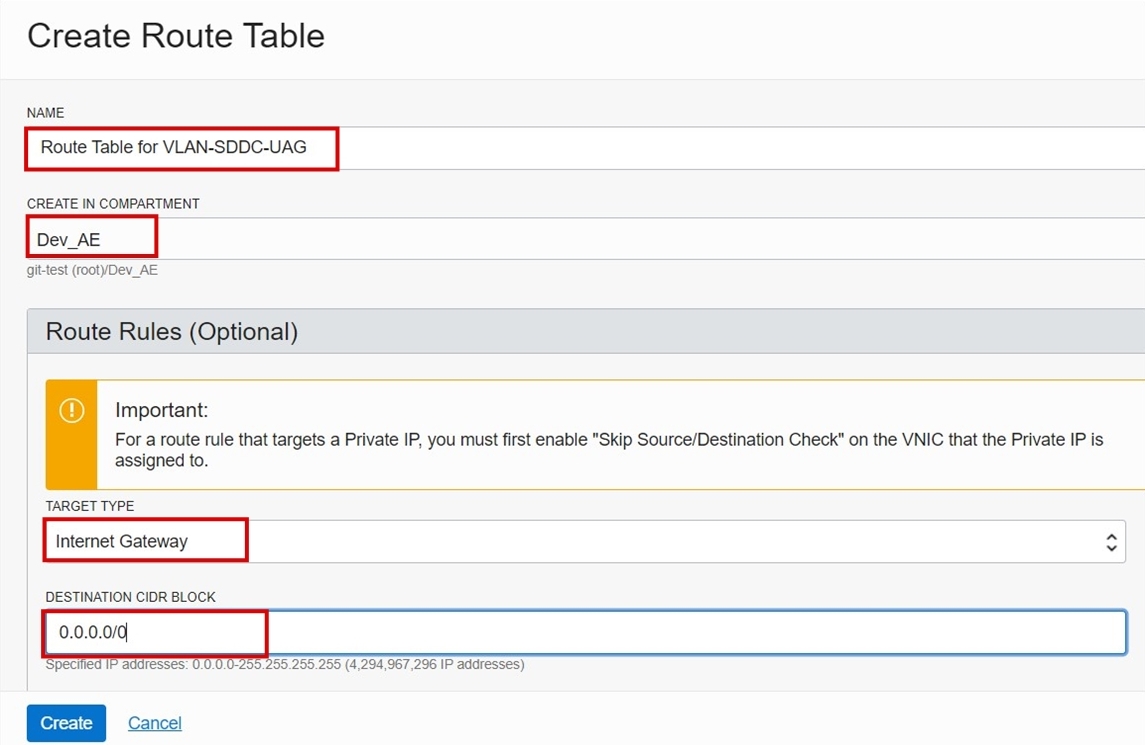

Crie uma tabela de roteamento para a nova VLAN UAG. Faça log-in na Console do Oracle Cloud e, no menu de navegação, selecione Networking, selecione Virtual Cloud Networks e clique em Tabelas de Roteamento. Clique em Criar Tabela de Rota.

-

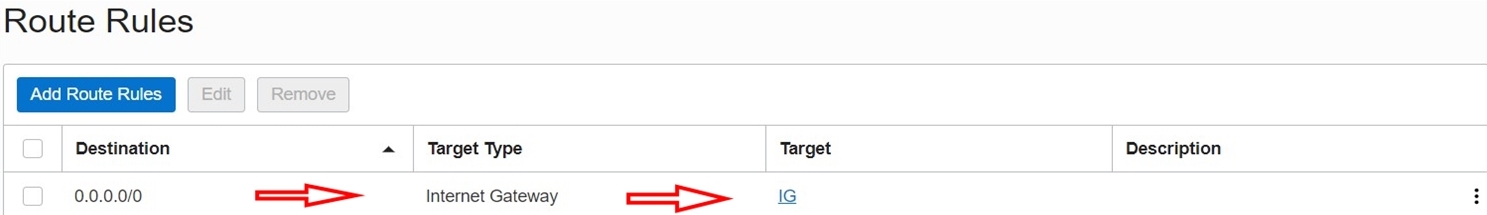

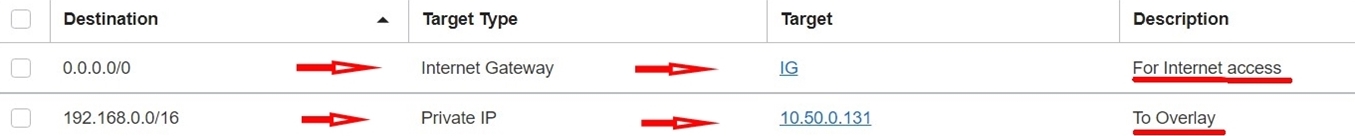

Em Regras de Roteamento, clique em Adicionar Regras de Roteamento e selecione Gateway de Internet como o tipo de destino com 0.0.0.0/0 como o bloco CIDR de destino. Consulte a captura de tela anterior para ver a página Criar Tabela de Roteamento para UAG VLAN.

-

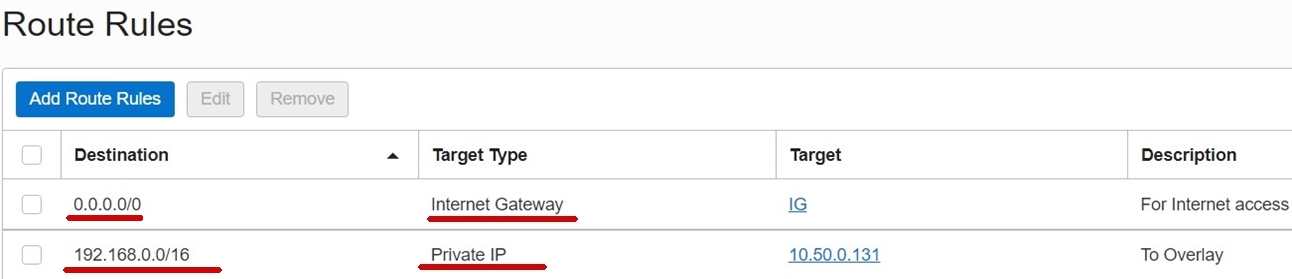

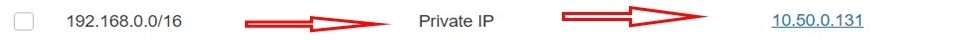

Atualize a tabela de roteamento criada na etapa 5 para adicionar uma rota ao destino dos segmentos de sobreposição com IP Privado ao VIP do NSX Edge como o Tipo de Destino. A tabela de roteamento resultante deve ser a mesma que na captura de tela a seguir. No screenshot, 10.50.0.131 é o endereço IP do NSX Edge.

-

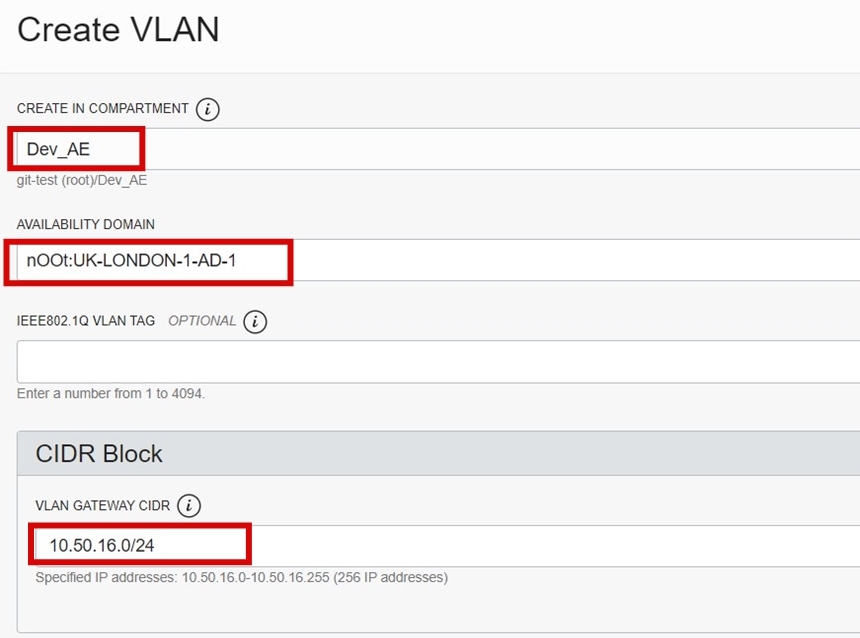

Para criar uma VLAN para UAG, faça log-in na Console do Oracle Cloud e navegue até Rede. Selecione Redes Virtuais na Nuvem, (SDDC VCN) e VLAN. Certifique-se de que você esteja na região correta e no compartimento no qual o SDDC está implantado.

-

Clique em Criar VLAN.

-

Especifique o CIDR na faixa de VCN e selecione o Domínio de Disponibilidade no qual o SDDC está implantado.

-

Na mesma tela, selecione o grupo de segurança de rede criado na etapa 2 e a tabela de roteamento criada na etapa 4.

Agora, vamos adicionar esta VLAN recém-criada para todos os hosts ESXi que fazem parte do cluster do SDDC.

Anexe a VLAN a um Cluster do SDDC em vSphere 6.7

-

Na Console do Oracle Cloud, clique no menu de navegação, selecione Instâncias do Serviço Compute e selecione ESXi Node (repita todos os nós Bare metal ESXi aplicáveis no cluster Oracle Cloud VMware Solution).

-

Na seção Compute, clique em um dos hosts ESXi. Neste exemplo, é SDDC-1.

-

Em Recursos, selecione VNICs Anexadas e clique em Criar VNIC.

-

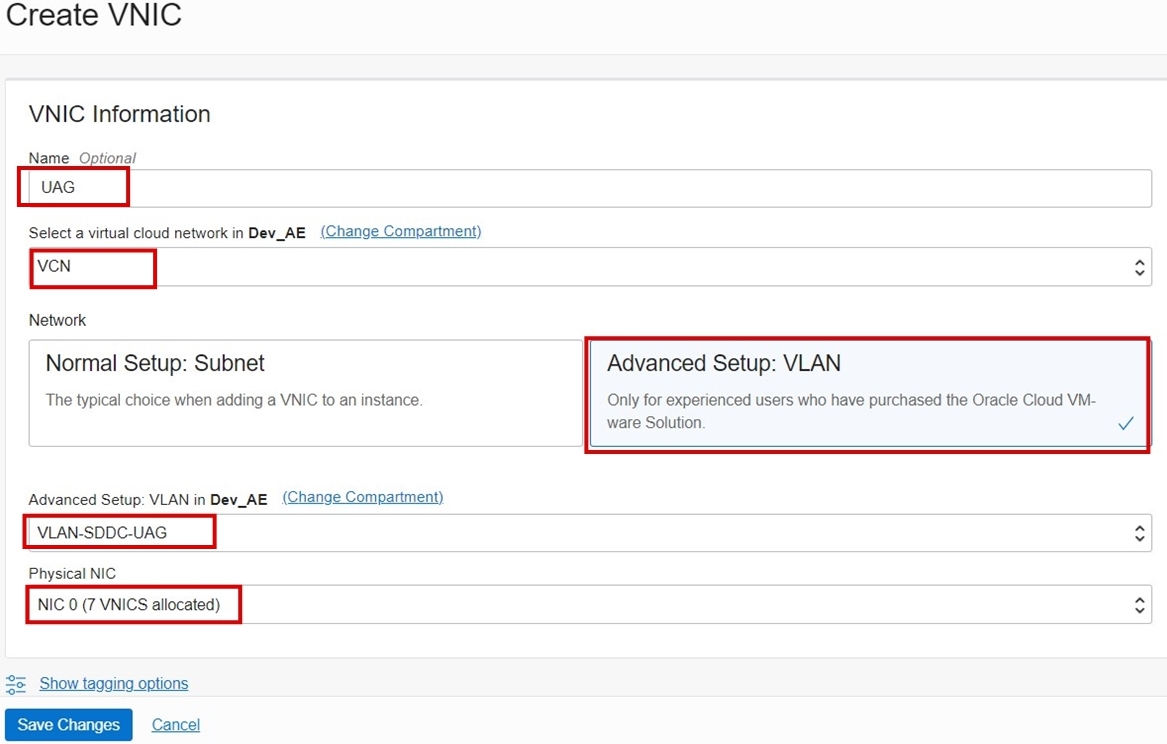

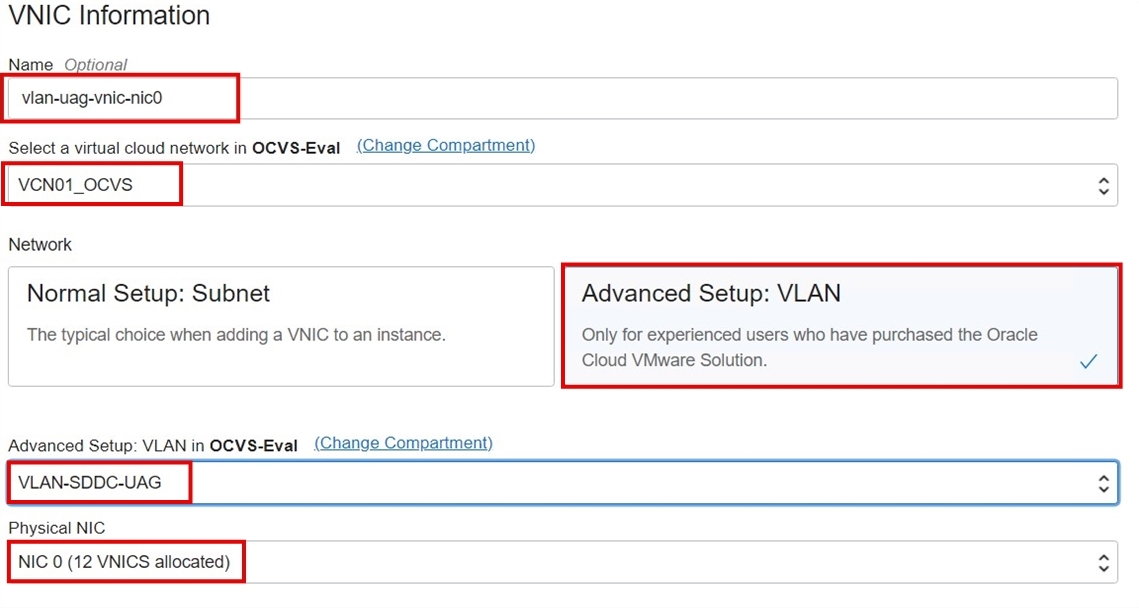

Em Informações da VNIC, no campo Nome, forneça um nome. Em Rede, selecione Configuração Avançada: VLAN. Na lista suspensa Configuração Avançada, selecione VLAN-SDDC-UAG, que foi criado anteriormente para a placa do adaptador de rede física e de UAG. Na lista drop-down NIC Física, selecione NIC 0.

Observação: Certifique-se de não selecionar NIC 1.

-

-

Repita a etapa acima para adicionar as placas de interface de rede virtual (vNICs) em todos os nós bare metal ESXi. Neste exemplo, execute as mesmas etapas para os hosts SDDC-2 e SDDC-3 ESXi.

-

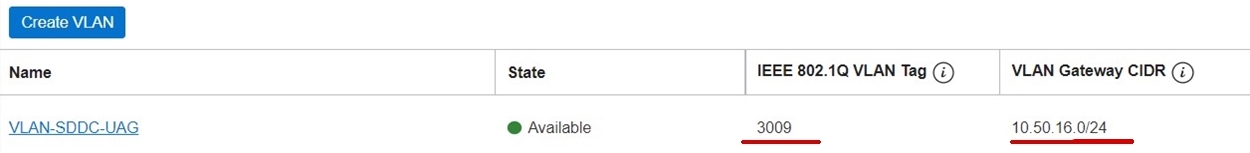

Colete as informações de tag VLAN 802.1Q do IEEE na Console do Oracle Cloud. No menu de navegação próximo ao canto superior esquerdo da Console do Oracle Cloud, selecione Rede e Redes Virtuais na Nuvem (VCN). Destaque a VLAN recém-criada e procure a tag IEEE 802.1Q VLAN. Na página de informações da VLAN, anote a tag VLAN.

Observação: Neste exemplo, a tag VLAN é 3009. Seu ID de VLAN variará e será listado aqui.

-

Faça log-in novamente no ambiente SDDC do VMware e faça log-in em VCenter usando administrator@vsphere.local.

-

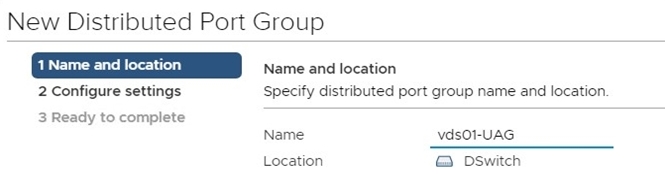

Crie um novo grupo de portas distribuídas no servidor vCenter fazendo referência aos detalhes da VLAN recém-criada.

-

Clique em Rede, clique em DSwitch, clique em Grupo de Portas Distribuídas e, em seguida, clique em Novo Grupo de Portas Distribuídas.

-

Na seção Nome e local, forneça um nome para o grupo de portas distribuídas.

-

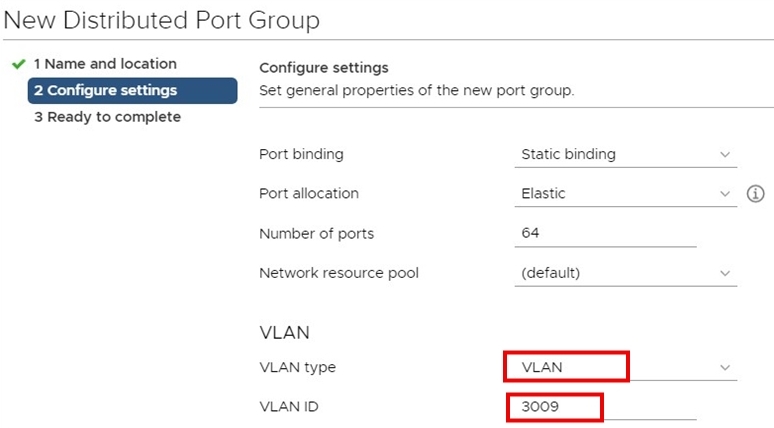

Em Configurar Definições, defina o bind de porta como Associação estática, defina o número de portas como 64 e adicione o ID da VLAN.

Observação: Neste exemplo, coletamos o ID da VLAN (3009) da Console do Oracle Cloud.

-

Anexe a VLAN ao Cluster do SDDC em VSphere 7.0

-

Na Console do Oracle Cloud, clique no menu de navegação, selecione Instâncias do Serviço Compute e selecione ESXi Node (repetir esta etapa em todos os nós bare metal ESXi aplicáveis no cluster Oracle Cloud VMware Solution).

-

Na seção Compute, clique em um dos hosts ESXi; neste exemplo, é Eval-1.

-

Em Recursos, selecione VNICs Anexadas e clique em Criar VNIC (você precisa criar duas vNICs por Nó ESXi).

-

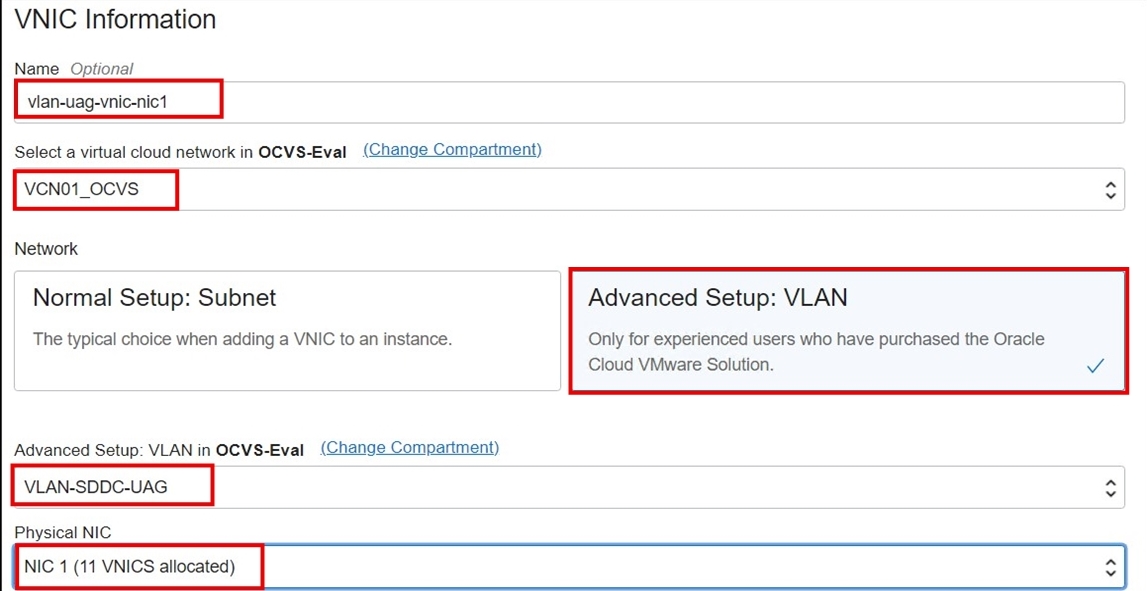

Crie duas VNICs. Na caixa de diálogo Informações da VNIC, forneça um nome. Em Rede, selecione Configuração Avançada: VLAN e selecione a VLAN-SDDC-UAG criada anteriormente para a placa de adaptador de rede física e de UAG. Selecione a NIC física 0. Observe que esta mesma etapa é repetida para NIC 1.

Revise a captura de tela do NIC 0.

Revise a captura de tela do NIC 1.

Revise o resumo do anexo VNIC.

-

-

Repita a etapa 1 para adicionar as VNICs em todos os nós ESXi bare metal. Neste exemplo, execute as mesmas etapas para os hosts Eval-2 e Eval-3 ESXi.

-

Colete as informações de tag VLAN 802.1Q do IEEE na Console do Oracle Cloud. No menu de navegação próximo ao canto superior esquerdo da Console do Oracle Cloud, selecione Rede, selecione Redes Virtuais na Nuvem (VCN), destaque a VLAN recém-criada e procure a tag IEEE 802.1Q VLAN. Na página de informações da VLAN, anote a tag VLAN. Neste exemplo, a tag VLAN é 1052. Seu ID de VLAN variará e será listado aqui.

-

Faça log-in novamente no ambiente SDDC vSphere 7.0 e faça log-in em VCenter usando administrator@vsphere.local.

-

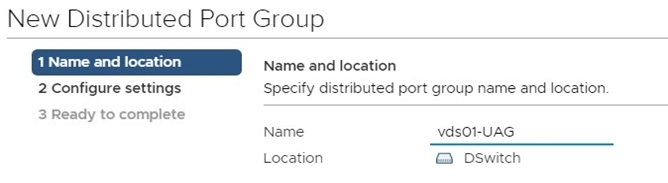

Crie um novo grupo de portas distribuídas no servidor vCenter referenciando os detalhes da VLAN recém-criada.

-

Selecione Rede, selecione DSwitch, clique em Grupo de Portas Distribuídas e, em seguida, clique em Novo Grupo de Portas Distribuídas.

-

Na seção Nome e local, forneça um nome para o grupo de portas distribuídas.

-

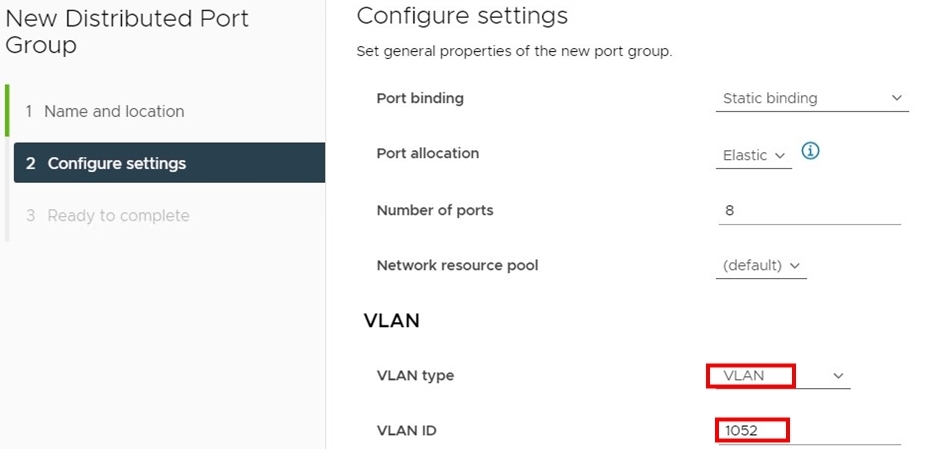

Em Configurar Definições, defina o bind de porta como Associação estática, defina o número de portas como 64 e adicione o ID da VLAN.

Observação: Neste exemplo, coletamos o ID da VLAN (1052) da Console do Oracle Cloud (na etapa anterior).

-

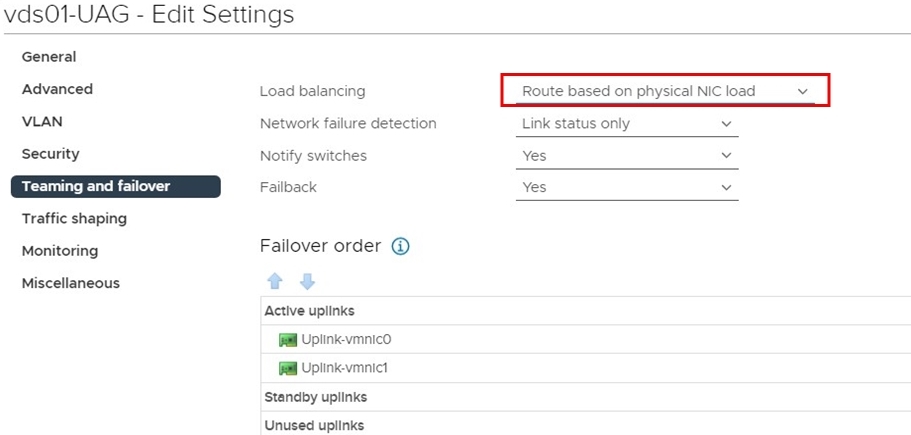

Edite o grupo de portas distribuídas recém-criado e altere a política de balanceamento de carga para Rota baseada na carga NIC física em Teaming and failover.

-

Implantar e Configurar Componentes do Horizonte

Esta seção descreve as etapas de alto nível para implantar e configurar componentes do Horizonte, como servidores de conexão, UAGs e desktops. Como há muitas preferências com base em suas escolhas, recomendamos o uso das melhores práticas do artigo da base de conhecimento (kb) da VMware Horizon View Best Practices da VMware para o design do Horizon.

Pré-requisitos

- O controlador de domínio de diretório ativo com o serviço de DNS e o servidor CA está disponível antes de iniciar as etapas de processo.

- O Microsoft SQL Server está instalado e o banco de dados de eventos foi criado. Para a finalidade deste tutorial, as etapas para a instalação do Microsoft SQL Server não são abordadas.

Implantar e configurar servidores de conexão

-

Crie duas VMs do Windows Server no SDDC para servidores de conexão.

-

Junte essas duas VMs do servidor de conexão ao controlador de domínio do Windows Active Directory e crie os registros de DNS (domain name system) necessários no servidor de DNS interno criado como um pré-requisito.

-

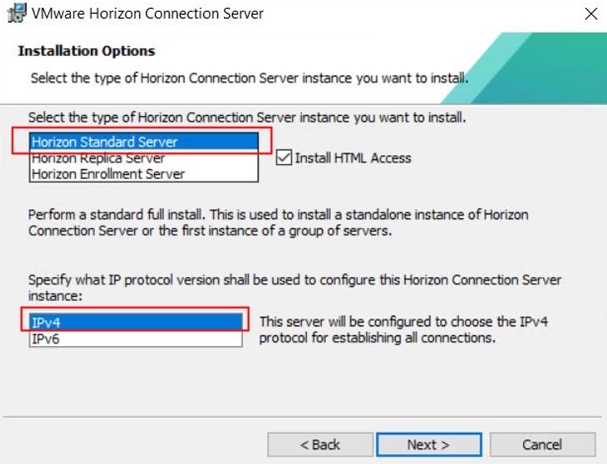

No primeiro servidor de conexão, selecione o tipo de implantação padrão.

-

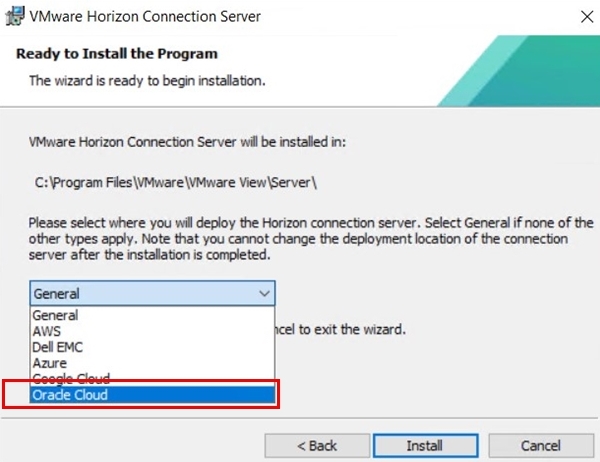

Selecione Oracle Cloud como local de implantação e finalize a instalação do primeiro servidor de conexão.

-

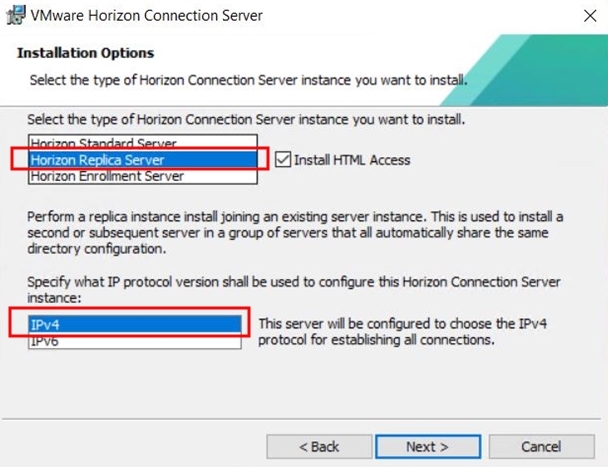

No segundo servidor de conexão, selecione o tipo de implantação como réplica e aponte para o servidor de conexão principal na etapa 3. Siga o assistente de instalação e conclua a instalação do segundo servidor de conexão.

-

Implante o OVA (Open Virtual Appliance) para o Horizon Cloud Connector necessário para licenciamento. Consulte Conectar Horizon Cloud Service com um Pod de Horizonte Existente para Usar Licenças de Assinatura do Horizonte, Serviços Hospedados na Nuvem ou Ambos para obter mais detalhes.

-

Após a implementação bem-sucedida de ambos os servidores de conexão, inicie a página de administração acessando https://your-primary-connection-server-IP/admin.

-

Informe o número de série do Horizonte conforme necessário.

-

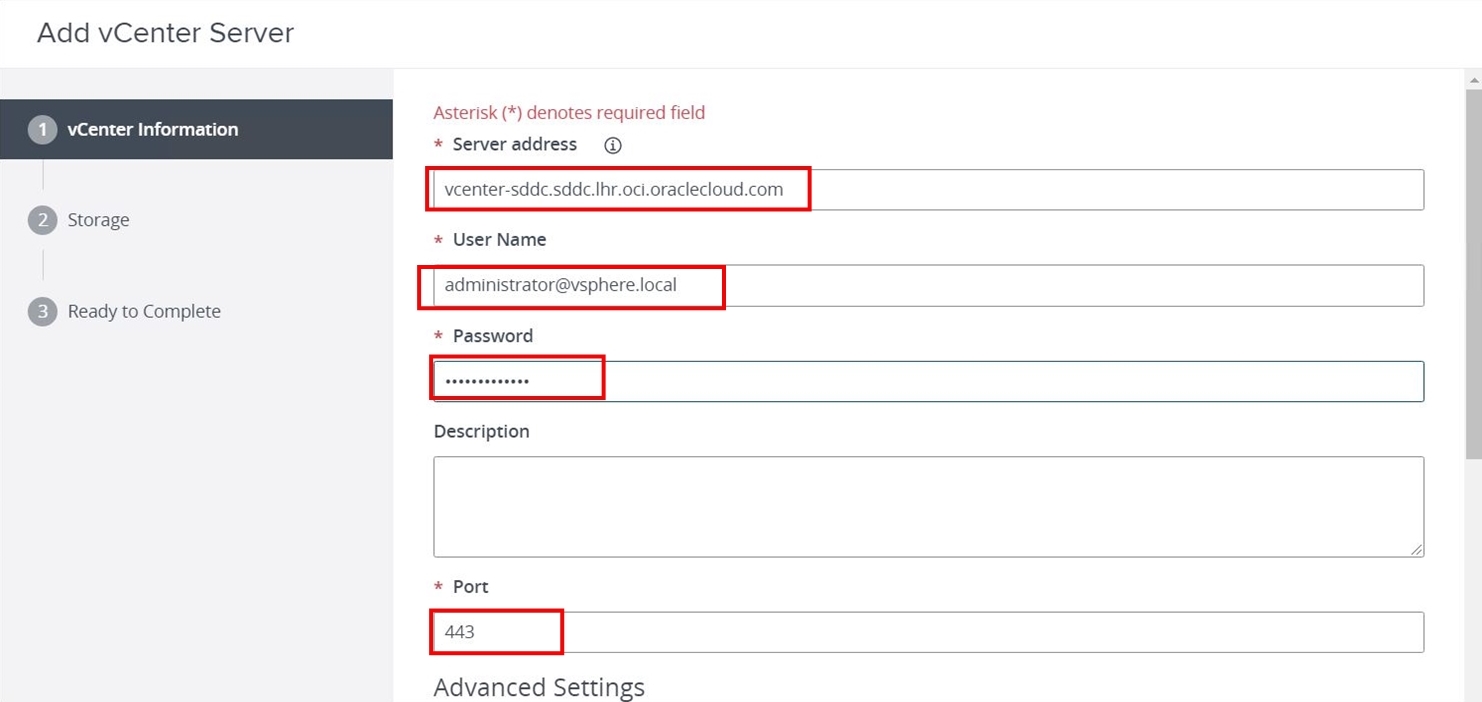

Em Servidores, clique em vCenter Servidores, clique em Adicionar e especifique as informações de VCenter.

-

Deixe a página Armazenamento padrão e finalize o assistente.

-

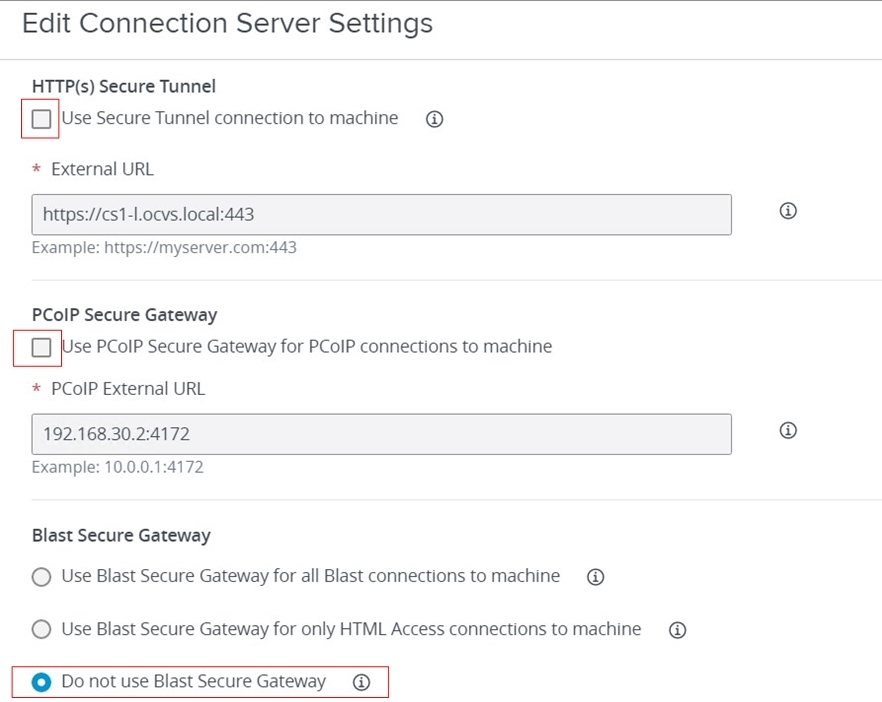

Em Servidores, clique em Servidores de Conexão e você deverá ver os servidores de conexão principal e de réplica. Selecione um servidor de conexão principal e clique em Editar.

-

Na página Editar Definições do Servidor de Conexão, desmarque a caixa de seleção Túnel Seguro HTTP(s), desmarque a caixa de seleção PCoIP Secure Gateway e selecione o botão de opção Não usar o Blast Secure Gateway em Blast Secure Gateway. Faça isso também para o servidor de conexão de réplica. Nesse estágio, o servidor de conexão é configurado com o servidor vCenter e os dois servidores de conexão estão em sincronia.

-

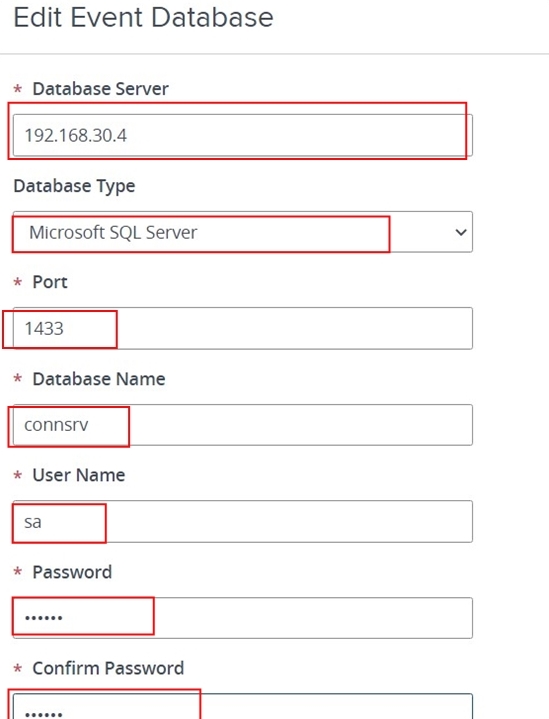

Faça log-in no servidor de conexão e navegue até Configuração do Evento em Definições e configure o banco de dados de eventos para apontar para o banco de dados do Microsoft SQL Server. Certifique-se de usar

sapara o nome de usuário.

-

Observação: As etapas para configurar definições globais, pools de áreas de trabalho e fazendas não estão no escopo deste tutorial, pois podem variar com base em seus requisitos e essa é uma implementação padrão do VMware.

Implantar e Configurar uma UAG

Precisamos implantar dois appliances UAG para alta disponibilidade e dimensionamento.

-

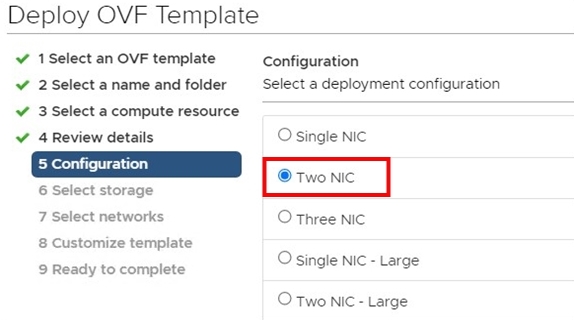

Execute o assistente de Implantação do OVF e selecione o pacote OVA UAG Não Federal Information Processing Standards (FIPS). Selecione os recursos de computação conforme desejado.

-

Na página de configuração, selecione Dois NIC e clique em Próximo.

-

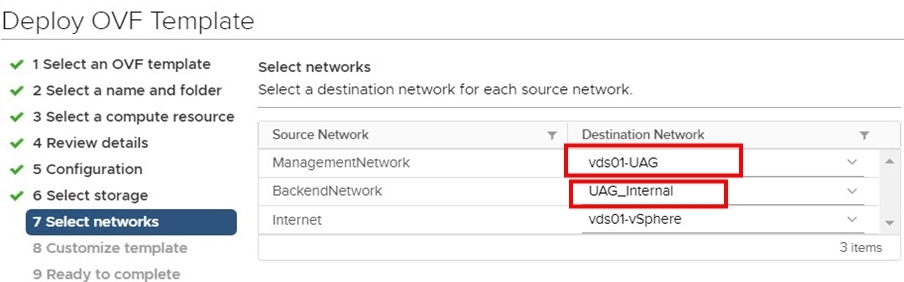

Na seção Selecionar redes, selecione ManagementNetwork como o grupo de portas distribuídas UAG e selecione BackendNetwork como o segmento de sobreposição interna UAG criado em um ambiente NSX. Deixe o padrão para Rede de Internet e clique em Próximo.

-

Em Personalizar modelo, selecione Propriedades de Rede, selecione STATICV4 e configure o endereço IPv4 na rede UAG VLAN. Especifique o nome do identificador exclusivo para o Nome do Appliance do Gateway Unificado.

-

Em Opções de Senha, defina a senha raiz e a senha de administrador.

-

Em Propriedades do Sistema, ative o SSH e finalize o assistente.

-

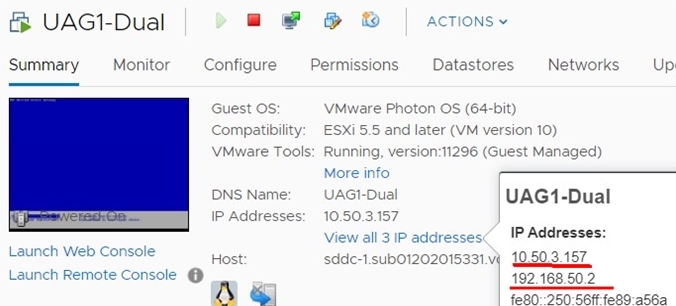

Ligue o appliance UAG. Você deverá ver dois endereços IP, um de UAG VLAN e o outro do segmento interno de UAG de sobreposição NSX.

-

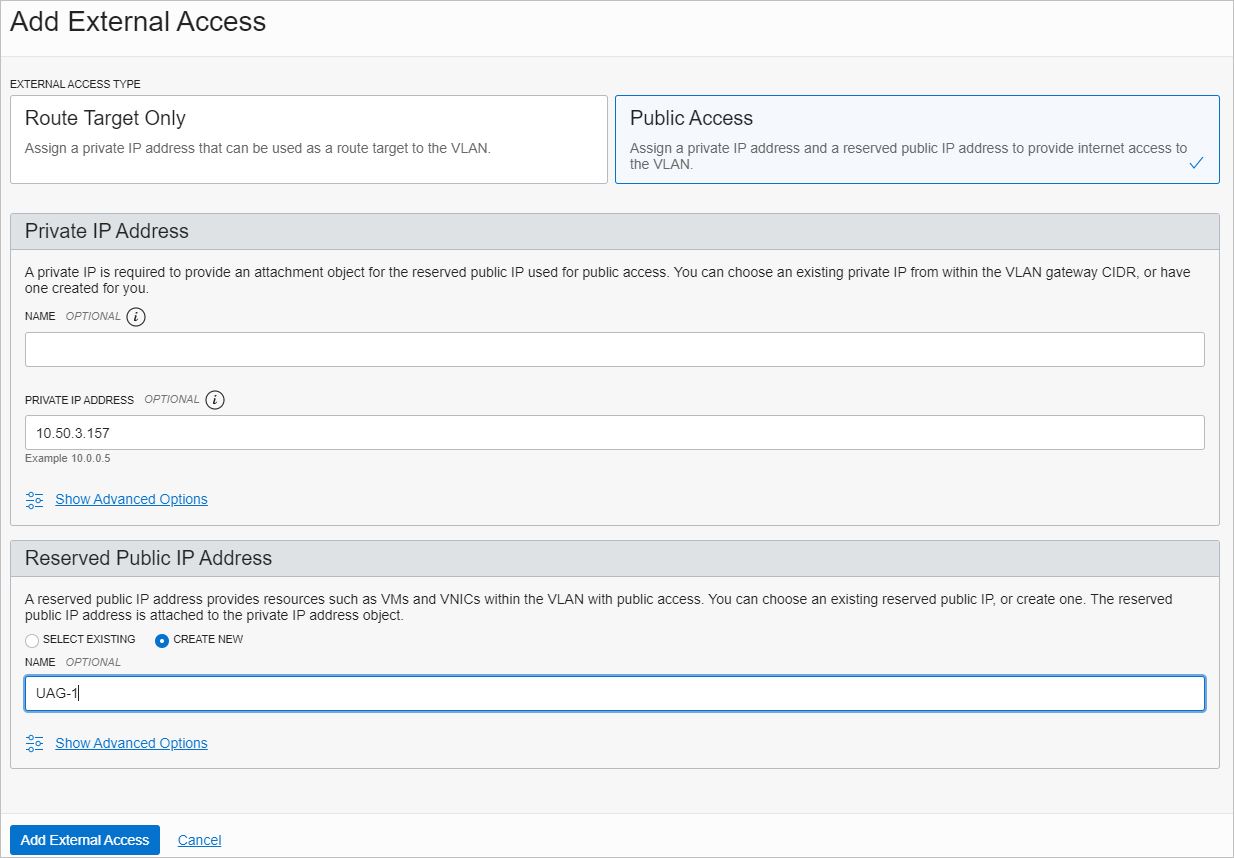

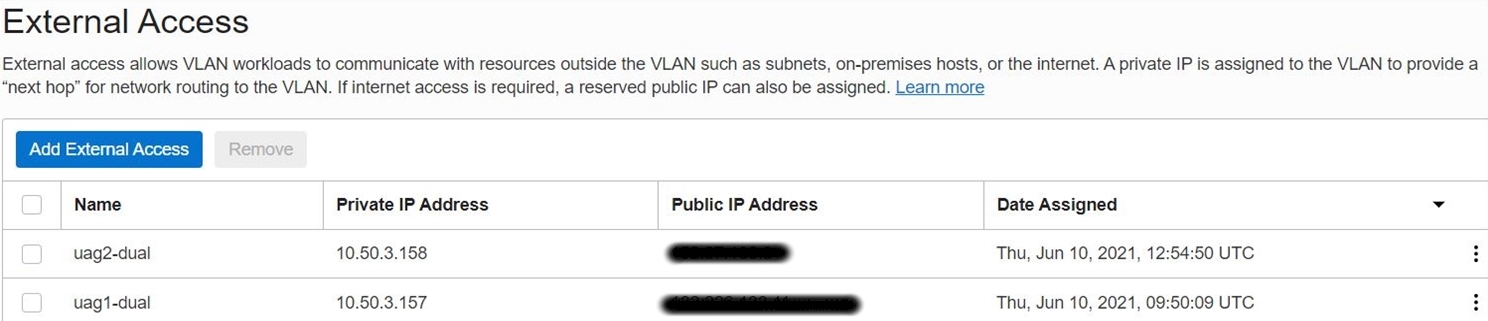

Faça log-in na Console do Oracle Cloud e navegue até Rede, selecione Rede Virtual na Nuvem, selecione VCN do SDDC, VLAN e, em seguida, selecione VLAN-SDDC-UAG VLAN. Crie acesso externo para obter os endereços IP públicos dos seus UAGs.

-

Clique em Adicionar Acesso Externo e selecione Acesso Público como o Tipo de Acesso Externo.

-

Digite o endereço IP privado da VLAN UAG do primeiro appliance UAG. Neste exemplo, seu 10.50.3.157.

-

Na seção Endereço IP Público Reservado, selecione CREATE NEW, especifique um nome exclusivo e clique em Adicionar Acesso Externo.

Observação: Você verá o mapeamento de endereços IP privados para públicos para seu appliance UAG como resultado do preenchimento das etapas de 8 a 10.

-

Repita as etapas de 1 a 11 para o segundo appliance UAG.

Observação: Neste estágio, você tem um endereço IP público para cada appliance UAG.

-

Crie um registro de DNS público usando o endereço IP público recebido na etapa 8 para cada appliance UAG. Em seguida, vamos criar rotas do appliance UAG para comunicação com o segmento do balanceador de carga e os servidores de conexão.

Observação: A comunicação ocorre entre o bastion host e o segmento de sobreposição NSX para fins de gerenciamento, que é exigido para o gerenciamento do appliance UAG por meio da GUI web.

-

Crie uma entrada na sub-rede pública do bastion host com o IP privado como um tipo de destino para o endereço IP VIP do NSX Edge para o destino 192.168.0.0/16 (aplicável se você quiser acessar a GUI web dos appliances UAG do bastion host).

-

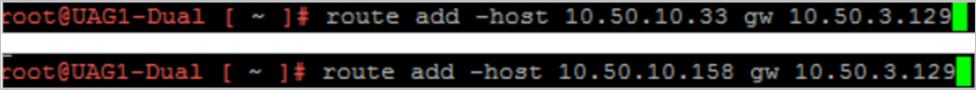

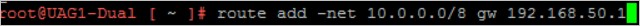

Faça log-in na console UAG em vSphere usando o usuário raiz e adicione entradas de rota.

-

Adicione essas rotas após a implantação e configuração do balanceador de carga. Esses dois endereços IP pertencem às instâncias de verificação de integridade do balanceador de carga UAG.

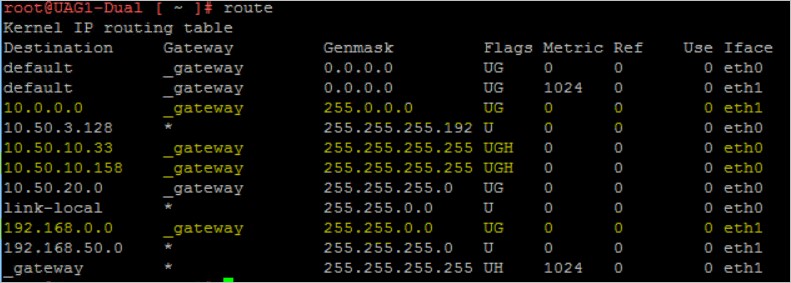

A captura de tela mostra a entrada de rota para todo o intervalo da rota explícita do gateway de sobreposição.

Esta captura de tela mostra a rede de sobreposição para abranger todos os segmentos desta implantação.

Esta captura de tela mostra o resumo das rotas do appliance UAG.

Observação:

- eth0 é da rede com suporte a VLAN e eth1 é do segmento Overlay. Consulte as regras de roteamento com marcação amarela.

- Antes de prosseguir com as próximas etapas, certifique-se de concluir a configuração do balanceador de carga privado do servidor de conexão para obter o IP virtual (VIP) do LBaaS. Consulte a seção Implantar e Configurar Balanceador de Carga Privado. Volte para a etapa 18 depois de concluir a configuração do balanceador de carga.

-

Crie um registro DNS para o VIP do balanceador de carga do servidor de conexão que você obteve.

-

Adicione a entrada em /etc/resolv.conf para apontar para o servidor DNS interno no qual todos os registros DNS são criados. O UAG deve se comunicar pelo nome do host do LB VIP do balanceador de carga do servidor de conexão.

-

Configure appliances UAG acessando a página Web do appliance usando https://

:9443/admin. -

Faça log-in com credenciais de administração e ative Definições de Serviço de Extensão em Definições Gerais.

-

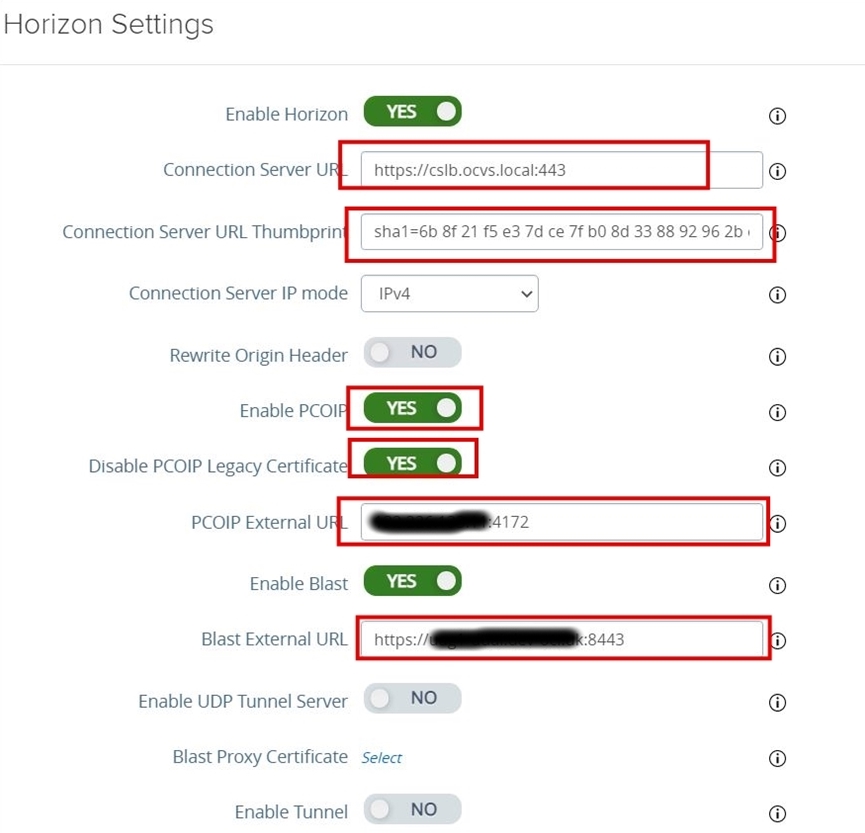

Forneça o URL do servidor de conexão.

Observação: Esse URL deve ser a entrada interna de DNS do VIP do balanceador de carga privado, que equilibra os servidores de conexão padrão e de réplica. Para configuração do balanceador de carga privado, consulte a observação na configuração privada do LBaaS após a etapa 15.

-

Cole a miniatura do URL do servidor de conexão e certifique-se de incluir a miniatura sha1 do servidor de conexão.

-

Para obter acesso de miniatura ao URL do servidor de conexão usando https://primary-connection-server/admin, clique em padlock, clique em Certificado, clique em Detalhes e, em seguida, clique em Thumbprint.

-

Para obter a miniatura do servidor de replicação, repita a etapa 22a.

-

Combine as duas impressões digitais em uma linha:

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d 57 77 90 30 cd 64 eb ae bf ce b4 82 7e ae 11 b3 65 4f

-

-

Ative PC sobre IP (PCoIP) e ative Desativar Certificado Legado PCOIP.

-

No campo URL Externo PCOIP, informe o endereço IP público do appliance UAG com a porta 4172; por exemplo, 150.100.222.23:4172.

-

Na página Definições de Horizonte, selecione Ativar Blast e informe o URL Externo de Blast como o registro de DNS público associado ao appliance UAG com a porta 8443. Por exemplo,

https://xyz.company.com:8443em quexyz.company.comé o registro do host DNS público para o endereço IP 150.100.222.23.

-

Repita as etapas de 1 a 25 para o segundo appliance UAG.

-

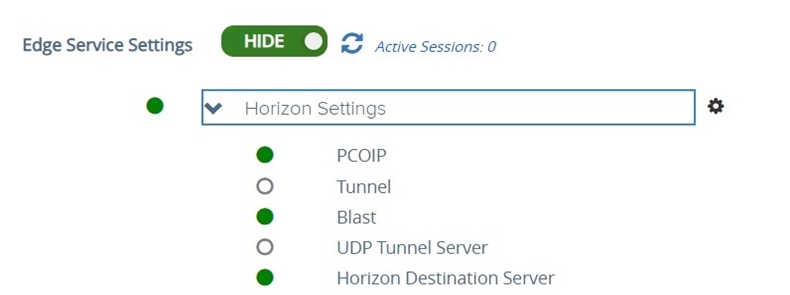

Você deverá ver os status como verde na GUI web do appliance UAG após uma configuração bem-sucedida.

-

Faça log-in na GUI web dos servidores de conexão e verifique se os UAGs estão registrados. Selecione Configurações, selecione Servidores e clique em Gateways.

Selecione uma Opção do Oracle Cloud Infrastructure Load Balancing (LBAAS) para Horizon

Para selecionar a metodologia apropriada de balanceamento de carga do Horizonte, você deve decidir os padrões de tráfego de entrada e saída para a base de usuário da área de trabalho. Estas são as opções comumente usadas:

Método 1: Executar apenas para clientes internos (usuários se conectam a servidores de conexão)

Neste método, as conexões são geradas somente dentro das redes internas, e os clientes podem se conectar diretamente aos servidores de conexão localizados na rede SDDC. Nesse caso, o UAG/Gateways pode precisar ser ignorado para que os clientes possam acessar os desktops.

- Execute apenas uma configuração privada do balanceador de carga.

- Consulte a seção Implantar e Configurar Balanceador de Carga Privado.

Método 2: Executar para acesso de usuários internos e externos

Neste método, os balanceadores de carga público e privado são implantados.

- Consulte a seção Implantar e Configurar um Balanceador de Carga Público.

- Consulte a seção Implantar e Configurar um Balanceador de Carga Privado.

Implantar e Configurar um Balanceador de Carga Privado

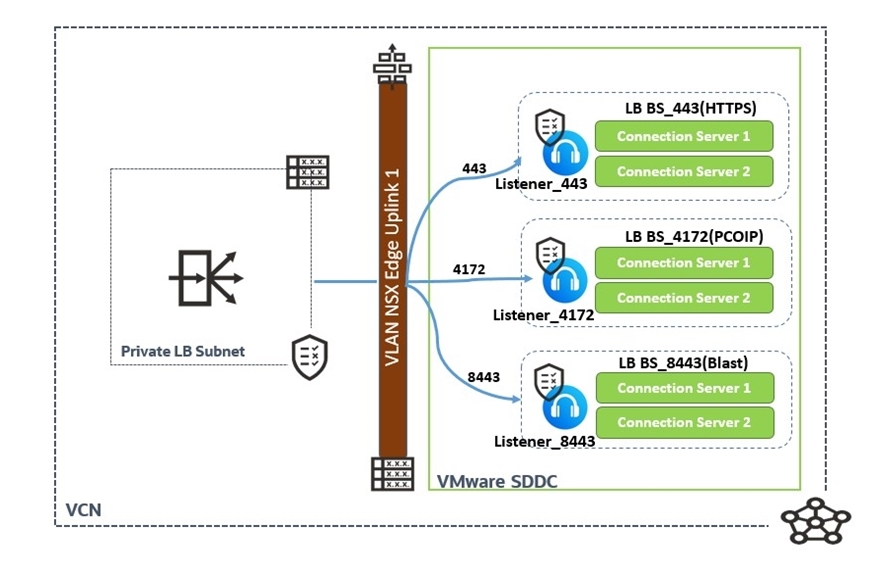

Esta seção descreve as etapas para configurar o LBaaS nativo do Oracle Cloud Infrastructure (OCI) para servidores de conexão. Consulte a arquitetura a seguir para obter mais detalhes.

Observação: A tabela a seguir lista a configuração de backend, listener e porta e protocolo para o LBaaS.

| Conjuntos de Backend | Backends | Listener | Porta | Protocolo |

|---|---|---|---|---|

| BS_443 (HTTPS) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_443 | TCP | 443 |

| BS_4172 (PCOIP) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_4172 | TCP | 4172 |

| BS_8443(Blast) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_8443 | TCP | 8443 |

-

Faça log-in na Console do Oracle Cloud e navegue até Rede e selecione Balanceadores de Carga. Altere a região e o compartimento para o compartimento e a região desejados.

-

Clique em Criar Balanceador de Carga e selecione Balanceador de Carga para o Tipo. Não selecione Balanceador de Carga da Rede.

-

Especifique o nome do balanceador de carga e selecione Privado para o tipo de visibilidade. Na seção de largura de banda, selecione Formas Flexíveis e escolha a largura de banda mínima e máxima necessária.

-

Selecione a VCN e a sub-rede privada criadas nas etapas anteriores para hospedar o LBaaS privado. Clique em Avançar.

-

Selecione Hash de IP como uma política de balanceamento de carga.

Observação: Não adicione backends neste estágio (fazeremos isso posteriormente).

-

Selecione o protocolo da política de verificação de Integridade como TCP e altere a porta para 443. Deixe as configurações padrão para intervalos e timeouts. Clique em Próximo para adicionar um listener.

-

Especifique o nome do listener e selecione TCP como o tipo de tráfego do listener. Especifique

443como a porta e deixe as definições padrão.Observação: Se você estiver planejando usar certificados assinados pela CA, escolha HTTPS como o tipo de tráfego do listener e faça upload dos certificados SSL válidos. Para obter mais detalhes, consulte a documentação do OCI LBaaS.

-

Clique em Enviar e aguarde o status do LB para ficar verde.

-

Na próxima etapa, adicione os backends e os listeners de acordo com a tabela anterior nesta seção.

-

Anote o IP privado do LBaaS e crie um registro de DNS interno que será conhecido como URL VIP do servidor de conexão do Horizon.

-

Adicione a regra de roteamento para a sub-rede Privada LBaaS com o tipo de destino como VIP de sobreposição NSX. A captura de tela a seguir mostra a tabela de roteamento para private LBaas. O exemplo mostra 192.168.0.0/16 é a sub-rede de sobreposição NSX para gerenciamento e 10.50.0.131 é a interface de uplink para NSX Edge Uplink VLAN. Isso abrangerá todos os três segmentos de sobreposição.

-

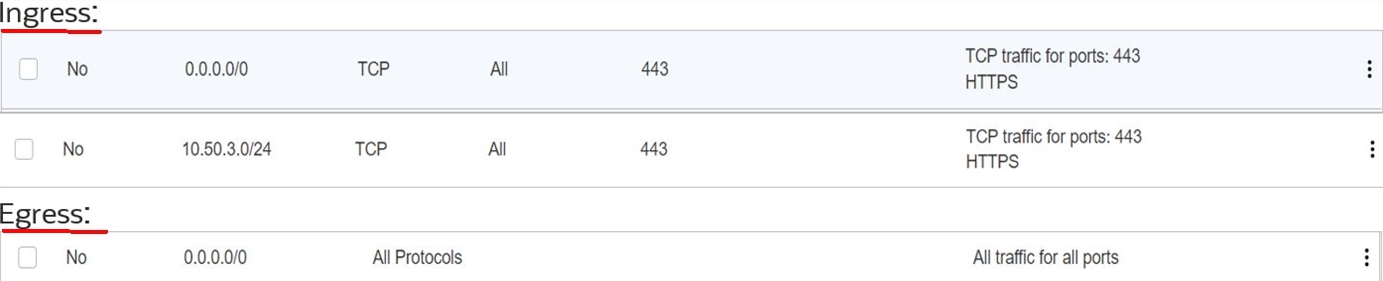

Atualize a regra de segurança de sub-rede privada LBaaS para aceitar a comunicação do segmento de sobreposição NSX. As capturas de tela a seguir mostram a lista de segurança do balanceador de carga privado. A regra de segurança aceita a comunicação da sub-rede de sobreposição NSX com o LBaaS.

Entrada:

Saída:

-

Atualize o grupo de segurança de rede para NSX-Edge-Uplink1 para aceitar a comunicação da sub-rede privada LBaaS. Os mostradores de captura de tela mostram o grupo de segurança de rede NSX-Edge-Uplink1 em que 10.50.10.0/24 é o CIDR da sub-rede privada LBaaS.

-

Implantar e Configurar um Balanceador de Carga Público

Esta seção descreve as etapas para configurar o LBaaS nativo do Oracle Cloud Infrastructure (OCI) para acesso externo UAG. Consulte a arquitetura a seguir para obter mais detalhes.

Observação: A tabela a seguir lista a configuração de backend, listener e porta e protocolo para o LBaaS.

| Conjuntos de Backend | Backends | Listener | Protocolo | Porta |

|---|---|---|---|---|

| BS_443 (HTTPS) | Unified Access Gateway 1 e Unified Access Gateway 2 | Listener_443 | TCP | 443 |

-

Faça log-in na Console do Oracle Cloud e navegue até Rede e selecione Balanceadores de Carga. Altere a região e o compartimento para o compartimento e a região desejados.

-

Clique em Criar Balanceador de Carga e selecione Balanceador de Carga como um Tipo. Não selecione Balanceador de Carga da Rede.

-

Especifique o nome do balanceador de carga e selecione Público como o tipo de visibilidade. Clique em Endereço IP Reservado e selecione o botão de opção Criar novo endereço UP reservado. Forneça o nome do IP e selecione o compartimento.

-

Na seção Largura de Banda, selecione Formas Flexíveis e escolha a largura de banda mínima e máxima necessária.

-

Selecione a VCN e a sub-rede pública criadas nas etapas anteriores para hospedar o LBaaS público. Clique em Avançar.

-

Selecione Hash de IP como a política de balanceamento de carga.

Observação: Não adicione backends neste estágio, faremos isso posteriormente.

-

Na seção Especificar Política de Verificação de Integridade, selecione TCP e altere a porta para

443. Deixe as configurações padrão para intervalos e timeouts. Clique em Próximo para adicionar um listener. -

Especifique o nome do listener e selecione TCP como o tipo de tráfego do listener. Especifique a porta 443 e deixe as definições padrão.

Observação: Se você estiver planejando usar certificados assinados pela CA, escolha HTTPS como o tipo de tráfego do listener e faça upload dos certificados SSL válidos. Para obter mais informações, consulte a documentação do OCI LBaaS.

-

Clique em Enviar e aguarde o status do LB para ficar verde.

-

Na próxima etapa, adicione os backends e os listeners de acordo com a tabela anterior nesta seção.

-

Anote o IP público do LBaaS e crie um registro de DNS externo para acesso público à infraestrutura de VDI.

-

Adicione a entrada da tabela de roteamento para a sub-rede pública do balanceador de carga.

A captura de tela a seguir mostra a entrada da tabela de roteamento para a sub-rede pública LBaaS:

A captura de tela a seguir mostra a entrada da tabela de roteamento para VLAN-SDDC-UAG. Abordamos essa etapa ao criar a VLAN UAG. Se você seguiu as etapas de criação da VLAN UAG, deverá ver uma entrada de rota semelhante na tabela de roteamento para a VLAN UAG.

A captura de tela a seguir mostra a lista Segurança de comunicação de Rede e as regras do grupo de segurança de rede para LBaaS público. Neste exemplo, 10.50.3.0/24 é uma sub-rede VLAN para o appliance UAG do horizonte.

A captura de tela a seguir mostra o grupo de segurança de rede para SDDG UAG VLAN. Essa etapa já é abordada durante o processo de criação da VLAN UAG nas etapas iniciais. Se você seguiu as etapas de criação da VLAN UAG, deverá ver um grupo de segurança de rede semelhante ao screenshot abaixo.

Depois de finalizar a configuração do balanceador de carga público e privado, a configuração do Horizon poderá ser testada usando o Cliente Horizon.

Agradecimentos

- Autoridades - Devendra Gawale (Arquiteto de Soluções em Nuvem)

- Colaboradores - Moin Syed (Arquiteto da Solução), Adeel Amin (Arquiteto da Solução em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal YouTube do Oracle Learning. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Install and configure VMware Horizon on Oracle Cloud VMware Solution

F50556-01

November 2021

Copyright © 2021, Oracle and/or its affiliates.