Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Integrar Proxy de Ataque Zed com o Pipeline de Build do Oracle Cloud Infrastructure DevOps

Introdução

O serviço DevOps da Oracle Cloud Infrastructure (OCI) é uma plataforma completa de CI/CD (Continuous Integration/Continuous Delivery) para que os desenvolvedores simplifiquem e automatizem seu ciclo de vida de desenvolvimento de software. O serviço OCI DevOps permite que desenvolvedores e operadores desenvolvam, criem, testem e implementem software de forma colaborativa. DevSecOps é a prática na qual o teste de segurança é adicionado no processo de automação de desenvolvimento e implantação de Software.

Zed Attack Proxy (ZAP), anteriormente conhecido como Open Web Application Security Project Zed Attack Proxy (OWASP ZAP), é um scanner de segurança de aplicativo web de código aberto. Ele ajuda desenvolvedores e profissionais de segurança a detectar e encontrar vulnerabilidades em aplicativos web. O ZAP fornecerá um relatório que informa sobre as vulnerabilidades e avisos encontrados durante a verificação de vulnerabilidade.

Objetivos

- Integre o ZAP ao Pipeline de Build do OCI DevOps.

Pré-requisitos

- Crie e configure um pipeline para criar e implantar um aplicativo. Para obter mais informações, consulte Implantar seu aplicativo usando o pipeline de CI/CD DevOps do OCI no Kubernetes.

Tarefa 1: Configurar estágio de criação para verificação ZAP

-

Crie um arquivo de especificação de Build usando a configuração abaixo para o estágio de integração do ZAP chamado

zap_build_spec.yaml. Substitua o comandoapplication-urlno build spec pelo URL do aplicativo implantado. Você também pode usar os Parâmetros de Criação para torná-lo mais dinâmico. Faça upload do arquivo de especificação de build para o repositório.version: 0.1 component: build timeoutInSeconds: 10000 runAs: root shell: bash steps: - type: Command timeoutInSeconds: 1200 name: "Zap Scan" command: | docker run -v /docker-vol/agent-dir/ext/${OCI_PRIMARY_SOURCE_NAME}:/zap/wrk/:rw --user root ghcr.io/zaproxy/zaproxy:stable zap-baseline.py -t <application-url> -g gen.conf -d -r report.xml outputArtifacts: - name: zap-report type: BINARY location: ${OCI_PRIMARY_SOURCE_DIR}/report.xml -

Estágio Adicionar Build para integração ZAP.

-

Clique em Adicionar um estágio no pipeline de build e escolha Gerenciar estágio de build.

-

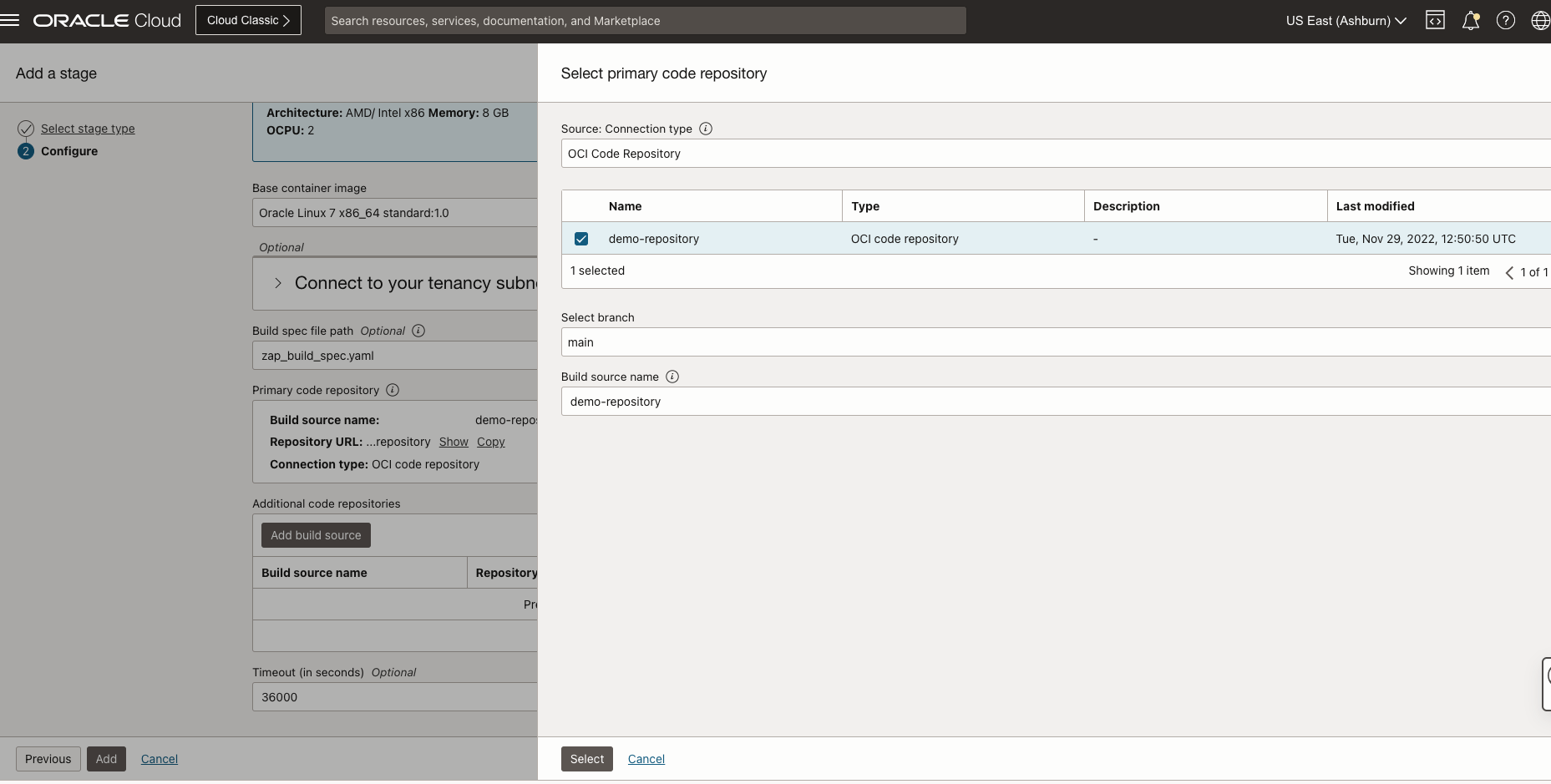

Digite

zap_build_spec.yamlem Caminho do arquivo de Especificação do Build. -

Informe o nome do estágio e adicione o repositório de código principal.

-

Selecione o tipo de Conexão como repositório de código do OCI e selecione o repositório de código no qual

zap_build_spec.yamlestá presente.

-

-

Adicionar Artefato.

-

Clique em Adicionar Artefato.

-

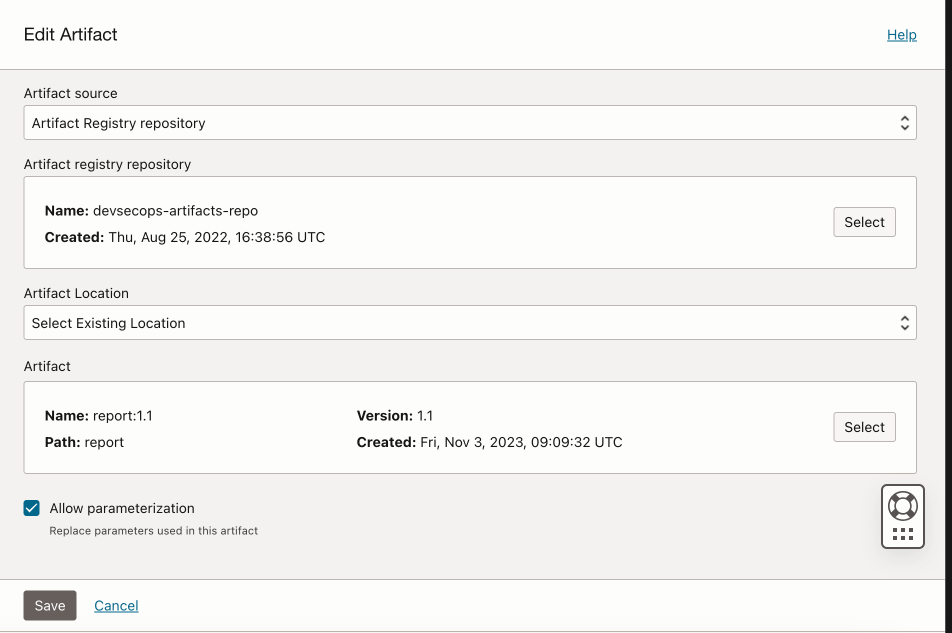

Especifique o tipo como Artefato geral.

-

Selecione o repositório de registro de artefatos no qual o relatório ZAP será armazenado.

-

Selecione Artefato no repositório.

-

Clique em Adicionar.

-

-

Este estágio enviará o relatório ZAP para o registro de artefatos. No pipeline de build criado anteriormente, adicione outro estágio do tipo Entregar Artefatos.

-

Clique em Selecionar artefato(s) e selecione o artefato criado.

-

Forneça Nome do artefato de configuração/resultado de build como zap-report, porque mencionamos esse nome de artefato em nosso arquivo

zap_build_spec.yaml. -

Clique em Adicionar.

-

-

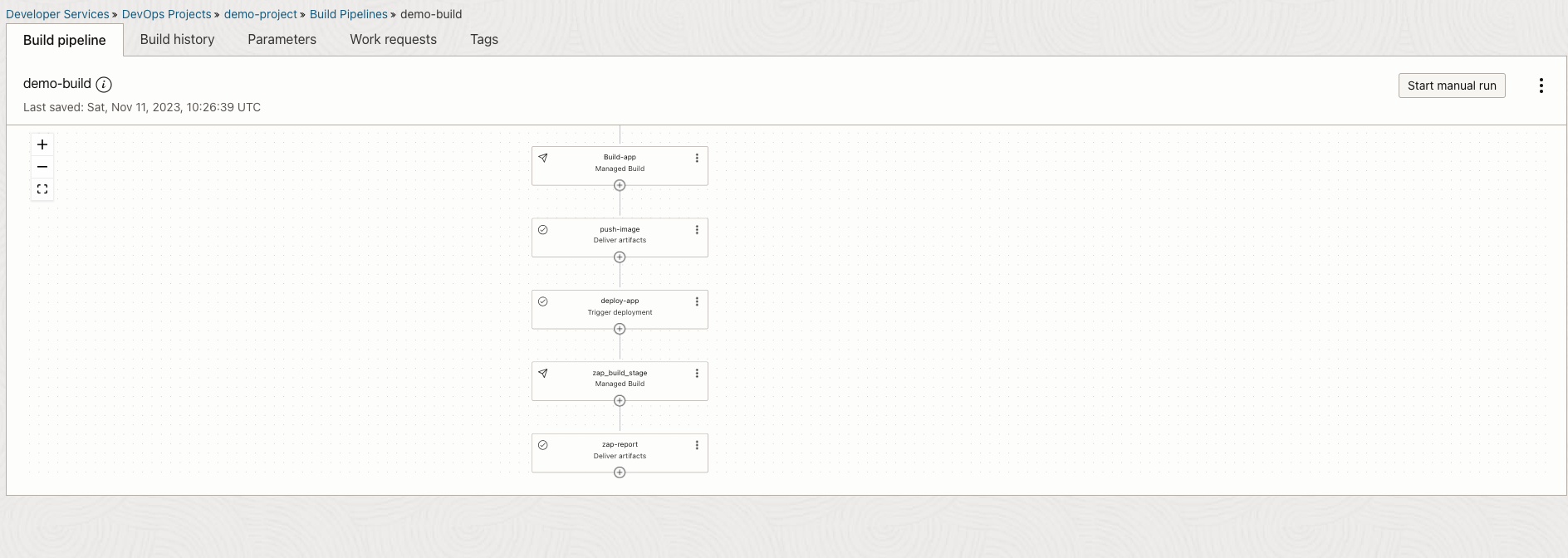

O pipeline de build é mostrado na imagem a seguir. Clique em Iniciar execução manual para executar o pipeline.

-

Depois que o pipeline for executado com sucesso, você poderá fazer download do relatório ZAP no registro de artefatos.

Próximas etapas

O relatório ZAP gerado ajudará a entender as Vulnerabilidades e Avisos encontrados durante a Verificação ZAP. Esta configuração de especificação de build está executando uma verificação de linha de base. Você também pode executar o ZAP - Full Scan, que executa 'ataques' reais e pode potencialmente ser executado por um longo período de tempo.

A verificação ZAP pode ser feita primeiro em um ambiente de teste. Se não houver vulnerabilidades encontradas no ambiente de teste, o aplicativo poderá ser implantado para Produção.

Links Relacionados

Agradecimentos

- Autor: Nikhil Khandelwal (Arquiteto de Nuvem Empresarial)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Integrate Zed Attack Proxy with Oracle Cloud Infrastructure DevOps Build Pipeline

F89773-01

November 2023

Copyright © 2023, Oracle and/or its affiliates.